9.PPP各种验证

PPP协议及验证机制

PPP协议及验证机制PPP协议(Point-to-Point Protocol)是一种数据链路层协议,它是为在同等单元之间传输数据包这样的简单链路而设计的。

这种链路提供全双工操作,并按照顺序传递数据包。

PPP为基于各种主机、网桥和路由器的简单连接提供一种共通的解决方案。

PPP协议包括以下三个部分:1.数据帧封装方法。

2.链路控制协议LCP(Link Control Protocol):它用于对封装格式选项的自动协商,建立和终止连接,探测链路错误和配置错误。

3.针对不同网络层协议的一族网络控制协议NCP(Network Control Protocol): PPP协议规定了针对每一种网络层协议都有相应的网络控制协议,并用它们来管理各个协议不同的需求。

PPP协议简介1. PPP数据帧封装PPP协议为串行链路上传输的数据报定义了一种封装方法,它基于高层数据链路控制(HDLC)标准。

PPP数据帧的格式如图1所示。

PPP帧以标志字符01111110开始和结束,地址字段长度为1字节,内容为标准广播地址11111111,控制字段为00000011。

协议字段长度为2个字节,其值代表其后的数据字段所属的网络层协议,如:0x0021代表IP协议,0xC021代表LCP数据,0x8021代表NCP数据等。

数据字段包含协议字段中指定的协议的数据报,长度为0~1500字节。

CRC字段为整个帧的循环冗余校验码,用来检测传输中可能出现的数据错误。

即使使用所有的帧头字段,PPP协议帧也只需要8个字节就可以形成封装。

如果在低速链路上或者带宽需要付费的情况下,PPP协议允许只使用最基本的字段,将帧头的开销压缩到2或4个字节的长度,这就是所谓的PPP帧头压缩。

2. PPP回话的四个阶段一次完整的PPP回话过程包括四个阶段: 链路建立阶段、确定链路质量阶段、网络层控制协议阶段和链路终止阶段(如图2所示)。

(1) 链路建立阶段:PPP通信双方用链路控制协议交换配置信息,一旦配置信息交换成功,链路即宣告建立。

9、PPP CHAP验证详解(抓包分析) (TEST系列文档) V1.2

PPP CHAP验证详解Version 1.2 Update:2014-11-10 By:鲍中帅一、概述 (2)二、实现 (2)2.1、实现目标 (2)2.2、实现步骤 (2)2.3、效果查看 (3)2.4、分析过程 (4)A、debug分析过程(R1为例) (4)B、抓包分析过程 (5)三、补充 (6)一、概述在广域网中,PPP因其具备地址协商、身份验证等特性,得到了较多的使用,本章,主要讲解PPP中较为安全的一款身份验证方式:CHAP;CHAP相对于PAP,弥补了PAP直接传递口令的缺陷,实现了在不直接传递口令的前提下对身份的确认;CHAP具体的验证过程主要有以下几步:A、当链路UP后,主验证方会触发发送挑战报文,报文类型为challenge,在报文中,用1来表示;挑战报文主要携带的内容为:报文ID、挑战的随机数以及本接口下配置的用户名;B、当被验证方收到对方发送过来的挑战报文后,会提取出报文中的报文ID、随机数、以及用户名,此后先查找本接口下是否配置了相应的chap password,若接口下没有配置,则提取出主验证方发送过来的报文中的用户名查找本设备的aaa用户账户数据库,找到用户名所对应的密码,并将对端发送过来报文的报文ID、随机数以及刚刚查找到的密码在一起进行hash运算;得到hash值;C、之后,被验证方将刚刚运算得到的值加上主验证方之前发送过来的报文ID以及本设备接口下配置的用户名,一并发送给对端;此时报文类型为response,用2来表示;D、对端也就是主验证方收到后,提取出其中的用户名,查找用户账户数据库,若找到相应的password,则用报文ID、之前发送过去的随机数以及刚刚查找到的password,进行hash运算,得到一个值,将这个值与刚刚被验证方发送过来的值做比较,若一致,则认为两端的密码一致,口令验证正确;主验证方将会发送一个验证通过的报文给被验证方,提示验证通过,此报文类型用3来表示;反之,则会发送一个验证失败的报文,报文类型用4来表示;E、这里可以看出,在会话中,两端的报文ID需要是一样的(自动生成),同时,两端的密码也要求是一样的(手工配置),否则将会出现验证错误;二、实现主验证方被验证方R1R22.1、实现目标在两台路由器之间连接了一根串行链路,为了保证安全性,使用了CHAP验证,R1作为主验证方,R2作为被验证方,要求仅仅只能访问验证通过的设备;验证失败的设备不能够互相访问;2.2、实现步骤#首先配置主验证方R1:[R1]local-user r1 class network//红色部分,是V7平台需要注意的,V5没有;[R1-luser-network-r1]password simple admin[R1-luser-network-r1]service-type ppp#以上是创建本地用户账户数据库;[R1]interface Serial 1/0[R1-Serial1/0]ip address 10.1.12.1 255.255.255.0[R1-Serial1/0] ppp authentication-mode chap//设置本端为主验证方,并开启chap验证;[R1-Serial1/0] ppp chap user r2 //设置验证对端的用户名;#以上是在接口下开启验证以及设置连通性相关参数;这里需要提到,主验证方的接口下如果不配置用户名,即:ppp chap user r2这条命令,那么在H3C的设备上会用本设备的hostname来填充发起的challenge中的相关字段;具体的说,在本例中,如果主验证方R1的接口下不配置这个验证的user为r2,那么它仍然可以发起挑战,挑战报文中的用户字段填充的为主验证方设备的hostname,即:R1;#再配置被验证方R2:[R2]local-user r2 class network//红色部分,是V7平台需要注意的,V5没有;[R2-luser-network-r2]password simple admin[R2-luser-network-r2]service-type ppp#以上是创建本地用户账户数据库;[R2]interface Serial 1/0[R2-Serial1/0]ip address 10.1.12.2 255.255.255.0[R2-Serial1/0] ppp chap user r1 //设置验证对端的用户名;#以上是在接口下开启验证以及设置连通性相关参数;被验证方接口下必须要配置验证用户,否则无法建立验证会话;2.3、效果查看在配置完成后,需要将接口shutdown/undo shutdown后方可生效!切记!本质原因是因为验证阶段是在LCP协商阶段发现的,而端口一旦完成LCP协商后,验证参数将不会被再次协商,所以需要触发LCP 协商,而shutdown就可以触发;[R1]ping 10.1.12.2Ping 10.1.12.2 (10.1.12.2): 56 data bytes, press CTRL_C to break56 bytes from 10.1.12.2: icmp_seq=0 ttl=255 time=1.801 ms56 bytes from 10.1.12.2: icmp_seq=1 ttl=255 time=0.893 ms56 bytes from 10.1.12.2: icmp_seq=2 ttl=255 time=0.926 ms56 bytes from 10.1.12.2: icmp_seq=3 ttl=255 time=0.915 ms56 bytes from 10.1.12.2: icmp_seq=4 ttl=255 time=1.040 ms--- Ping statistics for 10.1.12.2 ---#验证通过,并且可以访问对端;2.4、分析过程过程分析主要是建立在报文分析之上,但如果现实条件不具备,可以通过debug来分析,效果类似;我们这里先通过debug来分析,之后再通过wireshark抓包来分析过程;A、debug分析过程(R1为例)在欲开启debug的设备上执行debug操作:命令为:<R1>terminal monitor<R1>terminal debugging<R1>debugging ppp chap all //可以根据需要开启相应的输出;%Sep 10 08:47:39:018 2014 R1 IFNET/5/LINK_UPDOWN: Line protocol state on the interface Serial1/0 changed to up .*Sep 10 08:47:39:018 2014 R1 PPP/7/CHAP_EVENT_0:PPP Event:Serial1/0 CHAP Initial EventState Initial*Sep 10 08:47:39:019 2014 R1 PPP/7/CHAP_EVENT_0:PPP Event:Serial1/0 CHAP Server Lower Up EventState Initial*Sep 10 08:47:39:019 2014 R1 PPP/7/CHAP_PACKET_0:PPP Packet:Serial1/0 Output CHAP(c223) Pkt, Len 27State Initial, code Challenge(01), id 1(报文ID), Len 23Value_Size: 16 Value:d4 50 18 40 41 c9 05 f5 83 93 76 74 9d 44 18 01(随机数)Name: r2(接口下配置的用户名)*Sep 10 08:47:39:020 2014 R1 PPP/7/CHAP_STATE_0:PPP State Change:Serial1/0 CHAP: Initial --> SendChallenge#以上是第一个过程,由主验证方发起的挑战报文;当主验证方检测到链路层UP后,将PPP状态机切换至initial,之后会发送一个挑战报文给被验证方;然后再将状态机由initial切换至SendChallenge;意味着挑战报文已经发送成功;*Sep 10 08:47:39:024 2014 R1 PPP/7/CHAP_PACKET_0:PPP Packet:Serial1/0 Input CHAP(c223) Pkt, Len 27State SendChallenge, code Response(02), id 1, Len 23Value_Size: 16 Value:d7 26 af 8f da 41 94 86 34 3a c0 87 fb 13 70 76Name: r1*Sep 10 08:47:39:024 2014 R1 PPP/7/CHAP_EVENT_0:PPP Event:Serial1/0 CHAP Receive Response EventState SendChallenge*Sep 10 08:47:39:024 2014 R1 PPP/7/CHAP_STATE_0:PPP State Change:Serial1/0 CHAP: SendChallenge --> WaitingAAA#R1作为主验证方收到了被验证方返回的关于挑战报文的回应包,即:response;这个报文是被验证方发送过来的,里面携带了相关参数;此时主验证方将提取出其中的用户名、报文ID以及自己之前保存的随机数,同本地的密码一起进行hash运算,得到一个值,将这个值与这里收到的值进行一次与运算,若结果一致,则认为验证通过,若不一致,则验证失败;这里的WaitingAAA状态便是在进行等待AAA计算结果;下面就是计算结束的状态了;*Sep 10 08:47:39:030 2014 R1 PPP/7/CHAP_EVENT_0:PPP Event:Serial1/0 CHAP AAA Result EventState WaitingAAA*Sep 10 08:47:39:030 2014 R1 PPP/7/CHAP_STATE_0:PPP State Change:Serial1/0 CHAP: WaitingAAA --> ServerSuccess*Sep 10 08:47:39:030 2014 R1 PPP/7/CHAP_PACKET_0:PPP Packet:Serial1/0 Output CHAP(c223) Pkt, Len 22State ServerSuccess, code SUCCESS(03), id 1, Len 18Message: Welcome to r2.#计算结束,将状态机从WaitingAAA切换至ServerSuccess;同时,会发送一个验证成功报文给被验证方;至此,验证结束;#若验证失败,则如下;*Sep 10 09:44:56:308 2014 R1 PPP/7/AUTH_ERROR_0:PPP Error:Serial1/0 CHAP: Server authentication failed No. 1 !*Sep 10 09:44:56:308 2014 R1 PPP/7/CHAP_STATE_0:PPP State Change:Serial1/0 CHAP: WaitingAAA --> ServerFailed*Sep 10 09:44:56:309 2014 R1 PPP/7/CHAP_PACKET_0:PPP Packet:Serial1/0 Output CHAP(c223) Pkt, Len 33State ServerFailed, code FAILURE(04), id 1, Len 29Message: Illegal user or password.B、抓包分析过程#这是主验证方发送的第一个报文,挑战包,可以看到详细的参数;包括报文ID、随机数以及用户名;#这是被验证发送的Response报文,其中的相关参数也很明确,需要注意的是,这里的Value并不是随机数,而是hash值,用来给主验证方做比较用的;只有Challenge报文中的Value值才是随机数;#验证成功后,由R1主验证方发送出来的报文;#若验证失败,则如下:三、补充3.1、CHAP验证的过程中,以上示例均是在本地的Local-user中完成用户账户数据验证的,其实也可以在接口下直接创建password,在H3C以及华为的设备中,若被验证方在接口下以及本地账户中均存在相应的Password,则优先选择接口下的password;3.2、以上示例演示的是单向验证,CHAP也支持双向验证,过程和单向验证一致,只是再重复一次罢了;。

PPP验证

PPP验证一:配置步骤:1:检验每台路由器是否已经分配主机名。

要分配主机名,可在全局配置模式下输入hostname name此名称必须与链路另一端的身份验证路由器所期望的用户名匹配2:在每台路由器上使用username name password password全局配置命令定义期望从远程路由器获得的用户名和口令。

如:username R3 password cisco注意:R3为对端路由器的主机名,cisco为密码,两端的密码必须相同。

3:使用PPP authentication {chap | chap pap | pap chap | pap}接口配置命令配置PPP身份认证。

二:PPP证方式:PAP 和CHAPPAP是双向握手,它为远程节点提供了建立其身份标识的简单方法。

PAP仅在初始链路建立期间执行。

CHAP使用三次握手的CHAP发生在链路建立时,并在其后定期使用三次握手来检验远程节点的标识。

如果配置了PPP authentication chap pap路由器将尝试试使用chap验证所有的传入的PPP会话。

如果远程设备不支持chap,路由器将尝试使用pap验证ppp会话。

如果设备不支持chap也不支持pap,身份验证将失败。

并且ppp会话将关闭。

如果配置了PPP authentication pap chap路由器将尝试试使用pap验证所有的传入的PPP会话。

如果远程设备不支持pap,路由器将尝试使用chap验证ppp会话。

如果设备不支持任何一种协议,身份验证将失败。

并且ppp会话将关闭。

注:如果同时启用了两种方法,链路协商期间会要求使用指定的第一种方法。

如果对方提出要求使用第二种方法或拒绝第一种方法,则会尝试第二种方法。

三:配置实验环境:GNS 注:在模拟器下看不到debug输入设备:cisco c3600路由器两台R2配置:Hostname R2username R3 password ciscointerface Serial0/0ip address 10.1.1.1 255.255.255.0encapsulation pppserial restart-delay 0clock rate 64000 //需要在其中一个配置时钟ppp authentication chapR3配置:Hostname R3username R2 password ciscointerface Serial0/0ip address 10.1.1.2 255.255.255.0encapsulation pppserial restart-delay 0no fair-queueppp authentication chap四:检验身份验证通过debug ppp authentication查看认证协商过程,下面是协议配置错误时的输出(此时还没有配置两个路由器的主机名,也没有添加认证用户名和密码。

PPP之PAP验证

实验二十三:PPP 之PAP 验证PPP 提供了两种可选的身份认证方法:口令验证协议PAP(Password Authentication Protocol,PAP)和质询握手协议(Challenge Handshake Authentication Protocol,CHAP)。

如果双方协商达成一致,也可以不使用任何身份认证方法。

CHAP 认证比PAP 认证更安全,因为CHAP 不在线路上发送明文密码,而是发送经过摘要算法加工过的随机序列,也被称为"挑战字符串"。

同时,身份认证可以随时进行,包括在双方正常通信过程中。

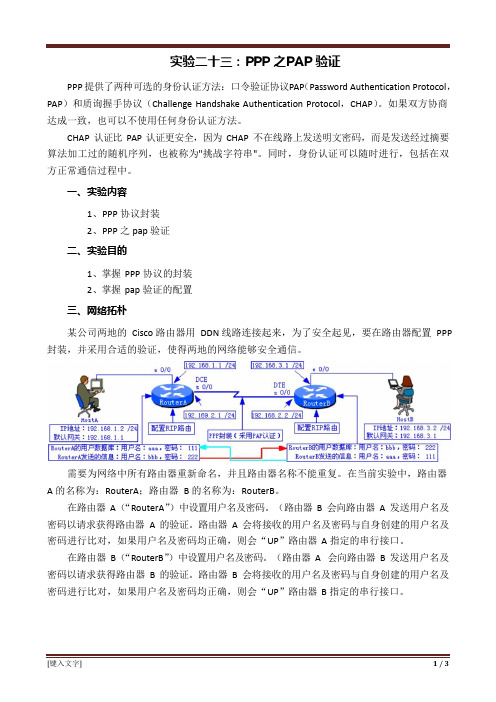

一、实验内容1、PPP 协议封装2、PPP 之pap 验证二、实验目的1、掌握PPP 协议的封装2、掌握pap 验证的配置三、网络拓朴某公司两地的Cisco 路由器用DDN 线路连接起来,为了安全起见,要在路由器配置PPP 封装,并采用合适的验证,使得两地的网络能够安全通信。

需要为网络中所有路由器重新命名,并且路由器名称不能重复。

在当前实验中,路由器A 的名称为:RouterA;路由器B 的名称为:RouterB。

在路由器A(“RouterA”)中设置用户名及密码。

(路由器B 会向路由器A 发送用户名及密码以请求获得路由器A 的验证。

路由器A 会将接收的用户名及密码与自身创建的用户名及密码进行比对,如果用户名及密码均正确,则会“UP”路由器A 指定的串行接口。

在路由器B(“RouterB”)中设置用户名及密码。

(路由器A 会向路由器B 发送用户名及密码以请求获得路由器B 的验证。

路由器B 会将接收的用户名及密码与自身创建的用户名及密码进行比对,如果用户名及密码均正确,则会“UP”路由器B 指定的串行接口。

四、实验设备1、两台思科Cisco 3620 路由器(带一个以太网接口和一个同步Serial 串口)2、两台安装有windows 98/xp/2000 操作系统的主机3、若干交叉网线4、思科(Cisco)专用控制端口连接电缆5、思科(Cisco)串口背对背通信电缆五、实验过程(需要将相关命令写入实验报告)1、将路由器、主机根据如上图示进行连接2、设置主机的IP 地址、子网掩码和默认网关3、配置RouterA 的以太网接口Router# configure terminalRouter(config)# hostname RouterARouterA(config)# interface Ethernet 0/0RouterA(config-if)# ip address 192.168.1.1 255.255.255.0RouterA(config-if)# no shutdownRouterA(config-if)# exit4、配置RouterB 的以太网接口Router# configure terminalRouter(config)# hostname RouterBRouterA(config)# interface Ethernet 0/0RouterA(config-if)# ip address 192.168.3.1 255.255.255.0RouterA(config-if)# no shutdownRouterA(config-if)# exit5、配置RouterA 的同步串行接口RouterA# configure terminalRouterA(config)# interface serial 0/0RouterA(config-if)# ip address 192.168.2.1 255.255.255.0RouterA(config-if)# no shutdownRouterA(config-if)# exit6、配置RouterB 的同步串行接口RouterB# configure terminalRouterB(config)# interface serial 0/0RouterB(config-if)# ip address 192.168.2.2 255.255.255.0RouterB(config-if)# no shutdownRouterB(config-if)# exit7、DCE 设备端(RouterA)PPP 封装之PAP 验证设置(关键配置)RouterA# configure terminalRouterA(config)# username bbb password 222//为路由器RouterB设置用户名和密码(用户名为bbb,密码为“222”)RouterA(config)# interface serial 0/0RouterA(config-if)# encapsulation ppp //路由器RouterA启动PPP协议RouterA(config-if)# ppp authentication pap//配置PAP认证RouterA(config-if)# ppp pap sent-username aaa password 111 ////在路由器RouterA上,设置在路由器RouterB上登录的用户名和密码(用户名为aaa,密码为“111”)RouterA(config-if)# clock rate 64000RouterA(config-if)# exit8、DTE 设备端(RouterB)PPP 封装之PAP 验证设置(关键配置)RouterB# configure terminalRouterB(config)# username aaa password 111 //为路由器RouterA设置用户名和密码(用户名为aaa,密码为“111”)RouterB(config)# interface serial 0/0RouterB(config-if)# encapsulation ppp //路由器RouterA启动PPP协议RouterB(config-if)# ppp authentication pap//配置PAP认证RouterB(config-if)# ppp pap sent-username bbb password 222 //在路由器RouterB上,设置在路由器RouterA上登录的用户名和密码(用户名为bbb,密码为“222”)RouterB(config-if)# exit9、查看各路由器接口状态(所有接口必须全部UP,且配置的协议也已经UP)RouterA# show protocolsRouterB# show protocols10、配置RouterA 的RIP 简单路由协议RouterA# configure terminalRouterA(config)# router ripRouterA(config-router)# network 192.168.1.0RouterA(config-router)# network 192.168.2.0RouterA(config-router)# exit11、配置RouterB 的RIP 简单路由协议RouterB# configure terminalRouterB(config)# router ripRouterB(config-router)# network 192.168.2.0RouterB(config-router)# network 192.168.3.0RouterB(config-router)# exit六、思考问题1、pap 验证与chap 验证有何区别?2、在采用pap 验证时,用户名与密码的设置有何要求?七、实验报告要求:按学院实验报告要求完成实验报告的书写。

实验十三 PPP及验证实验

实验十三PPP及验证实验一、实验目的:1.理解点对点PPP的广域网接入技术2.理解PPP链路中的PAP与CHAP验证的区别3.掌握PAP验证的配置方法4.掌握CHAP验证的配置方法二、实验环境:(自己连接线缆)1、组网图实验十三实验拓朴直连线V3.5线交叉线2、IP地址规划PC_A:Ip地址:192.168.1.10子网掩码:255.255.255.0网关:192.168.1.254PC_B:Ip地址:192.168.1.11子网掩码:255.255.255.0网关:192.168.1.254PC_C:Ip地址:192.168.3.10子网掩码:255.255.255.0网关:192.168.3.254PC_D:Ip地址:192.168.3.11子网掩码:255.255.255.0网关:192.168.3.254Router_A:F0/0:192.168.1.254子网掩码:255.255.255.0S0/1:192.168.2.1子网掩码:255.255.255.0Router_B:F0/0:192.168.3.254子网掩码:255.255.255.0S0/1:192.168.2.2子网掩码:255.255.255.0三、实验内容及要求:1.根据实验拓朴图连接网络环境2.配置PAP验证,测试网络的连通性3.配置CHAP验让,测试网络的连通性4.在时间的同学完成附加内容:全网RIP连通,CHAP验证。

注意事项:✧PAP验证时验证方(中心路由器)的用户名为对方的主机名和密码CHAP验证时双互用对方的用户名,密码需要使用一致的。

6.恢复所有的实验设备●将所使用的设备的连接线收回并码放整齐●恢复路由器的初始配置●关闭所有设备的电源四、实验报告要求1.画出实验网络环境拓朴。

2.写出实验过程所有路由器的配置内容。

3.写出不同的验证方法的配置命令内容3.分析实验过程中配置网络设备的命令,并写出现的问题的解决的方案五、实验配置1、Router_A的配置(Router _A命名为:RA):Router>enRouter#configure terminalEnter configuration commands, one per line. End with CNTL/Z.Router(config)#hostname RA●为f0/0配置IP地址RA(config)#interface fastEthernet 0/0RA(config-if)#ip address 192.168.1.254 255.255.255.0RA(config-if)#no shutdown●为s0/1配置IP地址RA(config)#interface serial 0/1RA(config-if)#encapsulation pppRA(config-if)#ip address 192.168.2.1 255.255.255.0RA(config-if)#no shutdownRA(config-if)#exit●配置动态路由RIPRA(config)#router ripRA(config-router)#network 192.168.1.0RA(config-router)#network 192.168.2.02、Router_B的配置(Router _B命名为:RB):Router>enRouter#conf tEnter configuration commands, one per line. End with CNTL/Z.Router(config)#hostname RB●为f0/0配置IP地址RB(config)#interface fastEthernet 0/0RB(config-if)#ip address 192.168.3.254 255.255.255.0RB(config-if)#no shutdown●为s0/1配置IP地址,并在DCE端配置时钟速率RB(config)#interface serial 0/1RB(config-if)#encapsulation pppRB(config-if)#clock rate 64000RB(config-if)#ip address 192.168.2.2 255.255.255.0RB(config-if)#no shutdownRB(config-if)#exit●配置动态路由RIPRB(config)#router ripRB(config-router)#network 192.168.2.0RB(config-router)#network 192.168.3.04、PC_A的IP地址配置,PC_B,PC_C和PC_D上的IP地址配置参照PC_A的配置。

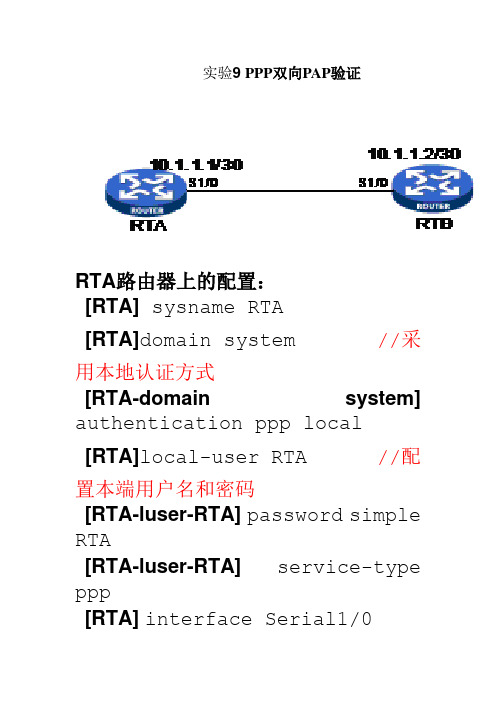

实验9 PPP双向PAP验证

实验9 PPP双向PAP验证RTA路由器上的配置:[RTA] sysname RTA[RTA]domain system //采用本地认证方式[RTA-domain system] authentication ppp local [RTA]local-user RTA //配置本端用户名和密码[RTA-luser-RTA]password simple RTA[RTA-luser-RTA]service-type ppp[RTA] interface Serial1/0[RTA- Serial1/0]l ink-protocol ppp[RTA- Serial1/0]ppp authentication-mode pap//配置验证方式为PAP验证[RTA- Serial1/0]ppp pap local-user RTB passwordsimple RTB //配置对端用户名和密码[RTA- Serial1/0]ip address 10.1.1.1 255.255.255.252#RTB路由器上的配置:[RTB] sysname RTB[RTB]domain system //采用本地认证方式[RTB-domain system] authentication ppp local [RTB]local-user RTB //配置本端用户名和密码[RTB-luser-RTB]password simple RTB[RTB-luser-RTB]service-type ppp[RTB] interface Serial1/0 [RTB- Serial1/0]l ink-protocol ppp[RTB- Serial1/0]ppp authentication-mode pap//配置验证方式为PAP验证[RTB- Serial1/0]ppp pap local-user RTA passwordsimple RTA //配置对端用户名和密码[RTB- Serial1/0]ip address 10.1.1.2 255.255.255.252检查路由器广域网之间的互通性在RTA 上通过ping 命令检查RTA 与RTB 广域网之间的互通性,其结果是:可以互通。

PPP身份验证(CHAP)的配置

PPP 身份验证(CHAP )的配置【实验名称】PPP 身份验证(CHAP )的配置【实验目的】掌握CHAP 身份验证的配置方法【实验所模拟的环境】假设某集团公司因业务需要租用了电信运营商的专线,现需要对公司路由器与电信路由器进行链路协商,使用CHAP 方式配置身份验证,实现相互通信。

Router1为集团公司路由器,Router2为电信路由器。

【实现小结】通过CHAP 身份验证方式,协商建立链路,确保专线安全顺畅连通。

【实验拓扑】【实验设备】(1)路由器 2台(2)V.35线缆1条【IP 地址规划】分别在Router1和Router2的串口上设置IP 地址及子网掩码。

Router1 serial 1/2: IP .1Router2 serial 1/2: IP .2【实验步骤】 第一步:对路由器1进行配置Router#config terminal //进入Router1全局配置模式 Router(config)#hostname R1 //将路由器命名为R1 R1(config)#username R2 password 0 psd //建立密码数据库 R1(config)#interface serial 1/2 //配置串口s1/2 R1(config-if)#ip address //设置ip 地址及子网掩码R1(config-if)#encapsulation ppp //将端口的封装类型设置为PPP R1(config-if)#ppp authentication chap //设置CHAP 认证方式 Router2 S1/2 S1/2Router1R1(config-if)#no shutdown //激活端口第二步:对路由器2进行配置Router#config terminal //进入Router2全局配置模式Router(config)#hostname R2//将路由器命名为R2R2(config)#username R1 password 0 psd //建立用户名及密码数据库R2(config)#interface s1/2//配置串口s1/2R2(config-if)#ip address //配置ip地址及子网掩码R2(config-if)#encapsulation ppp //将端口的封装类型设置为PPP R2(config-if)#ppp authentication chap //设置CHAP认证方式R2(config-if)#clock rate 64000//为串口配置时钟频率,DCE端必须配置时钟频率,DTE端无需配置R2(config-if)#no shutdown //激活端口【验证测试】1、配置完成之后,登陆R1,输入“ping 1.1.1.2”,如出现下图所示即表示链路协商通过,配置成功2、在上一节的实验中,我们学会了使用debug命令来获取设备间是如何协商的信息。

实验9:PPP实验

实验9:PPP实验9.1 实验相关知识(1) WAN的操作主要集中在物理层和数据链路层上(2) HDLC由国际标准化组织 (ISO) 开发的、面向比特的同步数据链路层协议,不支持多网络层协议,而Cisco的HDLC是支持多网络层协议,Cisco的HDLC是其路由器串行接口默认封装的协议。

(3) PPP是基于标准的通用广域网协议,有三个组件组成:HDLC、LCP、和NCP。

(4) PPP支持身份验证:密码验证协议(PAP)是双向过程,未经任何加密,用户名和口令以纯文本格式发送;挑战握手验证协议(CHAP),它通过三次握手交换共享密钥,比PAP安全。

9.2 实验目的及要求(1) 掌握广域网协议HDLC、PPP的工作原理(2) 掌握PPP协议的PAP、CHAP认证工作原理(3) 掌握HDLC和PPP的基本配置(4) 掌握如何检查和排除HDLC和PPP的配置故障9.3 实验内容及步骤本实验采用三人或双人一组的形式完成,每组包括三台路由器、三台交换机。

第一部分实验连接及基本配置根据拓扑图9-1,检查网络设备连接。

图9.1 PPP实验拓扑图第一步:设备基本配置配置任务:完成路由器基本配置,包括设备更名(Router1、Router2、Router3,本实验交换机不用配置)、口令设置。

完成路由协议配置,可选用静态路由、RIP、EIGRP、OSPF任选其一,本实验参考指令中选择OSPF协议。

PC地址配置参照图9-1所示,路由器参考配置如下。

【Route1参考配置】Router1(config)# interface fastEthernet 0/0Router1(config-if)# description connect-to-PC1Router1(config-if)# ip address 172.16.1.1 255.255.255.0Router1(config-if)# no shutdownRouter1(config-if)# interface serial 0/0/0Router1(config-if)# description connect-to-Router2Router1(config-if)# ip address 172.16.2.1 255.255.255.252Router1(config-if)# clock rate 64000 //(选配)根据接口类型选配,仅在DCE端配置时钟信号。

9.PPP各种验证

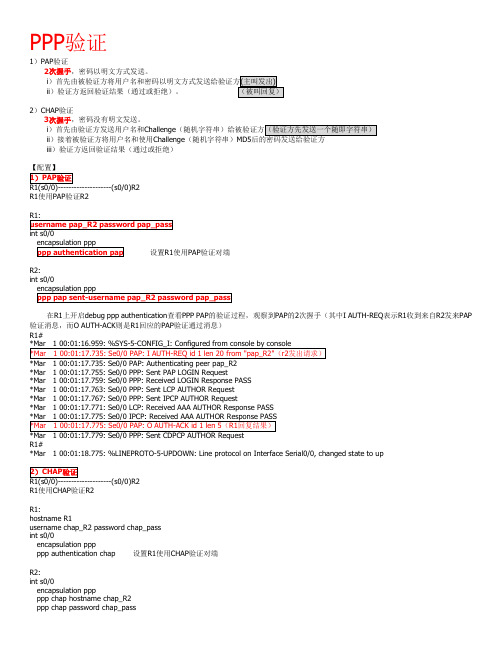

PPP验证1)PAP验证2次握手,密码以明文方式发送。

iii)验证方返回验证结果(通过或拒绝)。

2)CHAP验证3次握手,密码没有明文发送。

i)首先由验证方发送用户名和Challengeii)接着被验证方将用户名和使用Challenge(随机字符串)MD5iii)验证方返回验证结果(通过或拒绝)R1使用PAP验证R2设置R1使用PAP验证对端R2:int s0/0在R1上开启debug ppp authentication查看PPP PAP的验证过程,观察到PAP的2次握手(其中I AUTH-REQ表示R1收到来自R2发来PAP 验证消息,而O AUTH-ACK则是R1回应的PAP验证通过消息)R1#*Mar 1 00:01:17.755: Se0/0 PPP: Sent PAP LOGIN Request*Mar 1 00:01:17.759: Se0/0 PPP: Received LOGIN Response PASS*Mar 1 00:01:17.763: Se0/0 PPP: Sent LCP AUTHOR Request*Mar 1 00:01:17.767: Se0/0 PPP: Sent IPCP AUTHOR Request*Mar 1 00:01:17.771: Se0/0 LCP: Received AAA AUTHOR Response PASSR1#*Mar 1 00:01:18.775: %LINEPROTO-5-UPDOWN: Line protocol on Interface Serial0/0, changed state to upR1使用CHAP验证R2R1:hostname R1username chap_R2 password chap_passint s0/0encapsulation pppppp authentication chap 设置R1使用CHAP验证对端R2:int s0/0encapsulation pppppp chap hostname chap_R2ppp chap password chap_pass在R1上开启debug ppp authentication 查看PPP CHAP 的验证过程,观察到CHAP 的3次握手(其中O CHALLENGE 表示R1发送出的主机名和随机字符串,而I RESPONSE 则是R2回应的CHAP 验证消息--包括用户名和加密后的密码,O SUCCESS 为R1回应的CHAP 验证成功消息) R1# *Mar 1 00:14:47.887: Se0/0 CHAP: O CHALLENGE id 1 len 23 from "R1"*Mar 1 00:14:47.955: Se0/0 CHAP: I RESPONSE id 1 len 28 from "chap_R2" *Mar 1 00:14:47.959: Se0/0 PPP: Sent CHAP LOGIN Request*Mar 1 00:14:47.963: Se0/0 PPP: Received LOGIN Response PASS *Mar 1 00:14:47.971: Se0/0 PPP: Sent LCP AUTHOR Request*Mar 1 00:14:47.971: Se0/0 PPP: Sent IPCP AUTHOR Request *Mar 1 00:14:47.975: Se0/0 LCP: Received AAA AUTHOR Response PASS*Mar 1 00:14:47.979: Se0/0 IPCP: Received AAA AUTHOR Response PASS *Mar 1 00:14:47.979: Se0/0 CHAP: O SUCCESS id 1 len 4R1使用CHAP 验证R2 R1: hostname R1username chap_R2 password cisco int s0/0 encapsulation ppp ppp authentication chap 设置R1使用CHAP 验证对端 R2:hostname R2 username R1 passwod cisco注1:在CHAP 验证中,如果验证方R1发送的用户名在R2上配置了对应的username ,则R2回应时将使用此username 对应的密码回应;否则使用接口下ppp chap password 命令设置的密码。

什么是PPP?PPP的认证方式又有哪些?

什么是PPP?PPP的认证方式又有哪些?展开全文点到点链路层协议PPP(PPPoE)主要用于在全双工的同异步链路上进行点到点的数据传输,PPP是一款公有标准协议,兼容性好。

PPP协议的特点:1、PPP支持在全双工的同异步链路上进行点到点的数据传输。

2、PPP具有很好的扩展性;PPPoE就是承载在以太网链路上的PPP协议。

3、PPP支持地址信息的自动协商;LCP协议用于各种链路层参数的协商;NCP协议用于各网络层参数的协商,更好地支持了网络层协议(peer neighbor-route)。

4、PPP支持PAP、CHAP认证(可以基于接口的密码认证;也可以基于本地数据库AAA认证,提供认证、授权和审计),更好的保证了网络的安全性。

5、PPP支持将多根链路进行捆绑(Multilink);支持对所有类型的报文/报头进行压缩;无重传机制,网络开销小,速度快。

PPP协议的组成:协议伞步骤一:链路控制协议LCP;用来建立、拆除和监控PPP数据链路步骤二:认证协议;PAP(密码认证协议)和CHAP(挑战握手认证协议);用于链路认证,支持单向认证和双向认证。

步骤三:网络层控制协议NCP(协议伞);用于对不同的网络层协议进行连接建立和参数协商;协议包含了IPV4CP(IPCP)、IPV6CP、IPXCP等。

PPP链路的建立过程:1、Dead阶段也称为物理层不可用阶段。

当通信双方的两端检测到物理线路激活时,就会从Dead阶段迁移至Establish阶段,即链路建立阶段。

2、Establish阶段,PPP链路会进行LCP参数协商。

协商内容包括最大接收单元MRU、认证方式、魔术字(Magic Number)等选项。

LCP参数协商成功后会进入Opened状态,表示底层链路已经建立。

3、多数情况下,链路两端的设备是需要经过认证阶段(Authenticate)后才能够进入到网络层协议协商阶段。

PPP链路在缺省情况下是不要求进行认证的。

实验9 PPP之CHAP认证配置

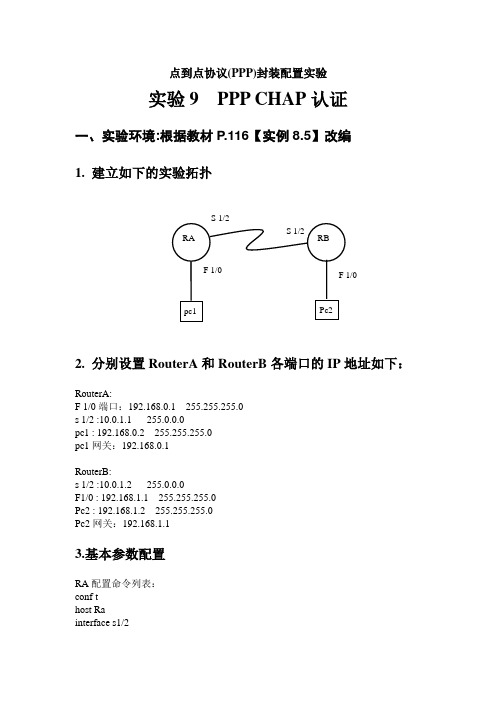

点到点协议(PPP)封装配置实验实验9 PPP CHAP认证一、实验环境:根据教材P.116【实例8.5】改编1. 建立如下的实验拓扑2. 分别设置RouterA和RouterB各端口的IP地址如下:RouterA:F 1/0端口:192.168.0.1 255.255.255.0s 1/2 :10.0.1.1 255.0.0.0pc1 : 192.168.0.2 255.255.255.0pc1网关:192.168.0.1RouterB:s 1/2 :10.0.1.2 255.0.0.0F1/0 : 192.168.1.1 255.255.255.0Pc2 : 192.168.1.2 255.255.255.0Pc2网关:192.168.1.13.基本参数配置RA配置命令列表:conf thost Rainterface s1/2ip address 10.0.1.1 255.0.0.0no shutdownendconf tinterface f1/0ip address 192.168.0.1 255.255.255.0exitip route 192.168.1.0 255.255.255.0 10.0.1.2endshow runRouterB配置命令列表:conf thost Rbinterface s1/2ip address 10.0.1.2 255.0.0.0clock rate 64000no shutdownexitint f1/0ip address 192.168.1.1 255.255.255.0no shutdownexitip route 192.168.0.0 255.255.255.0 10.0.1.1endshow run4.配置PPP CHAP认证Ra配置:Ra(config)#username Rb password 7 Star! 以对方主机名为用户名Rb,加密级别为7,密码Star和对方一致。

实验二十三:PPP协议中的CHAP和PAP验证

实验二十三:PPP协议中的CHAP和PAP验证一、理论基础1. PPP协议PPP协议是在SLIP(Serial Line IP串行线IP协议)的基础上发展起来的。

由于SLIP 协议只支持异步传输方式、无协商过程(尤其不能协商如双方IP地址等网络层属性)等缺陷,在以后的发展过程中,逐步被PPP协议所代替。

人们创建了PPP协议以解决远程互连网的连接问题。

另外,需要采用PPP协议来解决动态分配IP地址以及多协议使用的问题。

PPP 可以在同步和异步电路中提供路由器到路由器以及主机到网络的连接。

PPP是目前使用最普遍、最流行的WAN协议,是一种标准的串行线路封装方式,这种协议在连接建立期间可以检查链路的质量。

2、PPP协议的特点(1)动态分配IP地址(例如拨号上网时)(2)支持多种网络层协议(3)误码检测(4)多链路绑定(Multilink)(5)数据的压缩(6)链路配置以及链路质量测试(7)回叫(Callback)(8)网络能力的协商选项,如:网络层地址协商和数据压缩协商等PPP定义了一整套的协议,包括链路控制协议(LCP)、网络层控制协议(NCP)和验证协议(PAP和CHAP)等。

其中,链路控制协议LCP(Link Control Protocol):用来协商链路的一些参数,负责创建并维护链路。

网络层控制协议NCP(Network Control Protocol):用来协商网络层协议的参数。

3、PPP建立一个点到点连接的四个阶段(1)链路的建立和配置协商(2)链路质量确定(3)网络层协议配置协商(4)链路拆除4、 PPP的验证方式PAP验证PAP(Password Authentication Protocol,口令鉴定协议)是一种两次握手验证协议,它在网络上采用明文方式传输用户名和口令。

PAP验证的过程如下:被验证方主动发起验证请求,将本端的用户名和口令发送到验证方;验证方接到被验证方的验证请求后,检查此用户名是否存在以及口令是否正确。

实验九:PPP之PAP验证

《网络互联技术》课程实验指导书实验九:PPP之PAP验证PPP提供了两种可选的身份认证方法:口令验证协议PAP(Password Authentication Protocol,PAP)和质询握手协议(Challenge Handshake Authentication Protocol,CHAP)。

如果双方协商达成一致,也可以不使用任何身份认证方法。

CHAP认证比PAP认证更安全,因为CHAP不在线路上发送明文密码,而是发送经过摘要算法加工过的随机序列,也被称为"挑战字符串"。

同时,身份认证可以随时进行,包括在双方正常通信过程中。

一、实验内容1、PPP协议封装2、PPP之pap验证二、实验目的1、掌握PPP协议的封装2、掌握pap验证的配置三、网络拓朴某公司两地的Cisco路由器用DDN线路连接起来,为了安全起见,要在路由器配置PPP 封装,并采用合适的验证,使得两地的网络能够安全通信。

需要为网络中所有路由器重新命名,并且路由器名称不能重复。

在当前实验中,路由器A的名称为:RouterA;路由器B的名称为:RouterB。

在路由器A(“RouterA”)中设置用户名及密码。

(路由器B会向路由器A发送用户名及密码以请求获得路由器A的验证。

路由器A会将接收的用户名及密码与自身创建的用户名及密码进行比对,如果用户名及密码均正确,则会“UP”路由器A指定的串行接口。

在路由器B(“RouterB”)中设置用户名及密码。

(路由器A会向路由器B发送用户名及密码以请求获得路由器B的验证。

路由器B会将接收的用户名及密码与自身创建的用户名及密码进行比对,如果用户名及密码均正确,则会“UP”路由器B指定的串行接口。

四、实验设备1、两台思科Cisco 3620路由器(带一个以太网接口和一个同步Serial串口)2、两台安装有windows 98/xp/2000操作系统的主机3、若干交叉网线4、思科(Cisco)专用控制端口连接电缆5、思科(Cisco)串口背对背通信电缆五、实验过程(需要将相关命令写入实验报告)1、将路由器、主机根据如上图示进行连接2、设置主机的IP地址、子网掩码和默认网关3、配置RouterA的以太网接口Router# configure terminalRouter(config)# hostname RouterARouterA(config)# interface Ethernet 0/0RouterA(config-if)# ip address 192.168.1.1 255.255.255.0RouterA(config-if)# no shutdownRouterA(config-if)# exit4、配置RouterB的以太网接口Router# configure terminalRouter(config)# hostname RouterBRouterA(config)# interface Ethernet 0/0RouterA(config-if)# ip address 192.168.3.1 255.255.255.0RouterA(config-if)# no shutdownRouterA(config-if)# exit5、配置RouterA的同步串行接口RouterA# configure terminalRouterA(config)# interface serial 0/0RouterA(config-if)# ip address 192.168.2.1 255.255.255.0RouterA(config-if)# no shutdownRouterA(config-if)# exit6、配置RouterB的同步串行接口RouterB# configure terminalRouterB(config)# interface serial 0/0RouterB(config-if)# ip address 192.168.2.2 255.255.255.0RouterB(config-if)# no shutdownRouterB(config-if)# exit7、DCE设备端(RouterA)PPP封装之PAP验证设置(关键配置)RouterA# configure terminalRouterA(config)# username aaa password 111RouterA(config)# interface serial 0/0RouterA(config-if)# ppp authentication papRouterA(config-if)# ppp pap sent-username bbb password 222RouterA(config-if)# clock rate 64000RouterA(config-if)# exit8、DTE设备端(RouterB)PPP封装之PAP验证设置(关键配置)RouterB# configure terminalRouterB(config)# username bbb password 222RouterB(config)# interface serial 0/0RouterB(config-if)# encapsulation pppRouterB(config-if)# ppp authentication papRouterB(config-if)# ppp pap sent-username aaa password 111RouterB(config-if)# exit9、查看各路由器接口状态(所有接口必须全部UP,且配置的协议也已经UP)RouterA# show protocolsRouterB# show protocols10、配置RouterA的RIP简单路由协议RouterA# configure terminalRouterA(config)# router ripRouterA(config-router)# network 192.168.1.0RouterA(config-router)# network 192.168.2.0RouterA(config-router)# exit11、配置RouterB的RIP简单路由协议RouterB# configure terminalRouterB(config)# router ripRouterB(config-router)# network 192.168.2.0RouterB(config-router)# network 192.168.3.0RouterB(config-router)# exit六、思考问题1、pap验证与chap验证有何区别?2、在采用pap验证时,用户名与密码的设置有何要求?七、实验报告要求:按学院实验报告要求完成实验报告的书写。

PPP验证

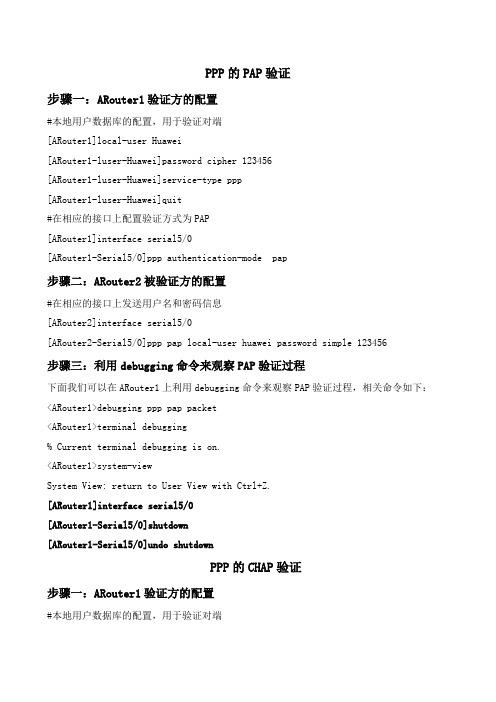

PPP的PAP验证步骤一:ARouter1验证方的配置#本地用户数据库的配置,用于验证对端[ARouter1]local-user Huawei[ARouter1-luser-Huawei]password cipher 123456[ARouter1-luser-Huawei]service-type ppp[ARouter1-luser-Huawei]quit#在相应的接口上配置验证方式为PAP[ARouter1]interface serial5/0[ARouter1-Serial5/0]ppp authentication-mode pap步骤二:ARouter2被验证方的配置#在相应的接口上发送用户名和密码信息[ARouter2]interface serial5/0[ARouter2-Serial5/0]ppp pap local-user huawei password simple 123456步骤三:利用debugging命令来观察PAP验证过程下面我们可以在ARouter1上利用debugging命令来观察PAP验证过程,相关命令如下:<ARouter1>debugging ppp pap packet<ARouter1>terminal debugging% Current terminal debugging is on.<ARouter1>system-viewSystem View: return to User View with Ctrl+Z. [ARouter1]interface serial5/0[ARouter1-Serial5/0]shutdown[ARouter1-Serial5/0]undo shutdownPPP的CHAP验证步骤一:ARouter1验证方的配置#本地用户数据库的配置,用于验证对端[ARouter1]local-user H3C[ARouter1-luser-H3C]password cipher 123456[ARouter1-luser-H3C]service-type PPP[ARouter1-luser-H3C]QUIT#在相应的接口上配置验证方式为CHAP[ARouter1]interface s5/0[ARouter1-Serial5/0]PPP authentication-mode chap#在相应的接口上配置CHAP用户名为huawei-3com[ARouter1-Serial5/0]PPP chap user huawei-3com步骤二:ARouter2被验证方的配置#本地用户数据库的配置,用于验证对端[ARouter2]local-user huawei-3com[ARouter2-luser-H3C]password cipher 123456[ARouter2-luser-H3C]service-type PPP[ARouter2-luser-H3C]QUIT#在相应的接口上配置CHAP用户名为H3C[ARouter2]interface s5/0[ARouter2-Serial5/0]PPP chap user H3C步骤三:利用debugging命令来观察CHAP验证过程下面我们可以在ARouter1上利用debugging命令来观察CHAP验证过程,相关命令如下:<ARouter1>debugging PPP chap packet<ARouter1>terminal debugging% Current terminal debugging is on.<ARouter1>system-viewSystem View: return to User View with Ctrl+Z. [ARouter1]interface serial5/0[ARouter1-Serial5/0]shutdown[ARouter1-Serial5/0]undo shutdown观察到的debugging信息如下:*Nov 20 15:43:09:204 2007 ARouter1 PPP/7/debug2: PPP Packet:Serial5/0 Output CHAP(c223) Pkt, Len 36 State Initial, code Challenge(01), id 1, len 32 Value_Size: 16 Value: 26 d5 3b 82 14 53 4a fe d2 51 bd 7c 3 48 fa 26 Name: huawei-3com*Nov 20 15:43:09:218 2007 ARouter1 PPP/7/debug2: PPP Packet:Serial5/0 Input CHAP(c223) Pkt, Len 28 State SendChallenge, code Response(02), id 1, len 24 Value_Size: 16 Value: be 83 8c 44 a 5e db e9 44 31 a4 62 ec 99 e3 9e Name: H3C*Nov 20 15:43:09:238 2007 ARouter1 PPP/7/debug2: PPP Packet:Serial5/0 Output CHAP(c223) Pkt, Len 31 State ServerSuccess, code SUCCESS(03), Message: Welcome to huawei-3com.。

PPP之CHAP验证

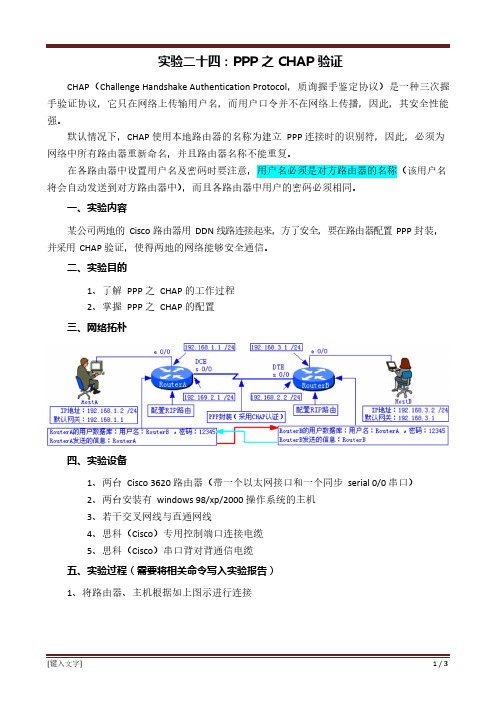

实验二十四:PPP之CHAP验证CHAP(Challenge Handshake Authentication Protocol,质询握手鉴定协议)是一种三次握手验证协议,它只在网络上传输用户名,而用户口令并不在网络上传播,因此,其安全性能强。

默认情况下,CHAP使用本地路由器的名称为建立PPP连接时的识别符,因此,必须为网络中所有路由器重新命名,并且路由器名称不能重复。

在各路由器中设置用户名及密码时要注意,用户名必须是对方路由器的名称(该用户名将会自动发送到对方路由器中),而且各路由器中用户的密码必须相同。

一、实验内容某公司两地的Cisco路由器用DDN线路连接起来,方了安全,要在路由器配置PPP封装,并采用CHAP验证,使得两地的网络能够安全通信。

二、实验目的1、了解PPP之CHAP的工作过程2、掌握PPP之CHAP的配置三、网络拓朴四、实验设备1、两台Cisco3620路由器(带一个以太网接口和一个同步serial0/0串口)2、两台安装有windows98/xp/2000操作系统的主机3、若干交叉网线与直通网线4、思科(Cisco)专用控制端口连接电缆5、思科(Cisco)串口背对背通信电缆五、实验过程(需要将相关命令写入实验报告)1、将路由器、主机根据如上图示进行连接2、设置主机的IP地址、子网掩码和默认网关3、配置RouterA的以太网接口Router#configure terminalRouter(config)#hostname RouterARouterA(config)#interface Ethernet0/0RouterA(config-if)#ip address192.168.1.1255.255.255.0RouterA(config-if)#no shutdownRouterA(config-if)#exit4、配置RouterB的以太网接口Router#configure terminalRouter(config)#hostname RouterBRouterA(config)#interface Ethernet0/0RouterA(config-if)#ip address192.168.3.1255.255.255.0RouterA(config-if)#no shutdownRouterA(config-if)#exit5、配置RouterA的同步串行接口RouterA#configure terminalRouterA(config)#interface serial0/0RouterA(config-if)#ip address192.168.2.1255.255.255.0RouterA(config-if)#no shutdownRouterA(config-if)#exit6、配置RouterB的同步串行接口RouterB#configure terminalRouterB(config)#interface serial0/0RouterB(config-if)#ip address192.168.2.2255.255.255.0RouterB(config-if)#no shutdownRouterB(config-if)#exit7、DCE设备端(RouterA)PPP封装之CHAP验证设置(关键配置)RouterA#configure terminalRouterA(config)#username RouterB password12345RouterA(config)#interface serial0/0RouterA(config-if)#encapsulation pppRouterA(config-if)#ppp authentication chapRouterA(config-if)#clock rate64000RouterA(config-if)#exit8、DTE设备端(RouterB)PPP封装之CHAP验证设置(关键配置)RouterB#configure terminalRouterB(config)#username RouterA password12345RouterB(config)#interface serial0/0RouterB(config-if)#encapsulation pppRouterB(config-if)#ppp authentication chapRouterB(config-if)#exit9、查看各路由器接口状态(所有接口必须全部UP,且配置的协议也已经UP)RouterA#show protocolsRouterB#showprotocols10、配置RouterA的RIP简单路由协议RouterA#configure terminalRouterA(config)#router ripRouterA(config-router)#network192.168.1.0RouterA(config-router)#network192.168.2.0RouterA(config-router)#exit11、配置RouterB的RIP简单路由协议RouterB#configure terminalRouterB(config)#router ripRouterB(config-router)#network192.168.2.0RouterB(config-router)#network192.168.3.0RouterB(config-router)#exit六、思考问题1、与PAP验证相比,CHAP验证具有哪些优点?2、在配置PPP之CHAP验证时,两端路由器的用户名及密码应如何设置?七、实验报告要求:按学院实验报告要求完成实验报告的书写。

PPP项目融资能力验证及融资方案

PPP项目融资能力验证及融资方案背景公共-私人合作(PPP)项目是一种政府与私人企业合作的模式,旨在共同承担项目风险和收益。

在PPP项目实施过程中,融资能力验证和确定融资方案是非常重要的环节。

融资能力验证融资能力验证是评估项目参与方在PPP项目中是否具备足够的资金来支持项目实施的过程。

以下是一些常见的融资能力验证方法:1. 资产负债表分析:对合作方的资产负债表进行详细分析,评估其资产和负债的规模、流动性和质量。

这有助于确定其可借取的金额和还款能力。

2. 现金流分析:通过对合作方的资金流入和流出进行分析,评估其现金流状况和可支配资金的能力。

这有助于确定其偿还债务的能力。

3. 信用评级:合作方的信用评级是评估其信用风险的重要指标。

信用评级机构可以根据合作方的财务状况、经营能力和市场声誉等因素进行评级。

较高的信用评级通常表示较低的违约风险。

融资方案根据融资能力验证的结果,确定恰当的融资方案至关重要。

以下是一些常见的融资方案:1. 商业贷款:通过商业银行或金融机构获取资金,用于项目实施期间的支出。

商业贷款通常要求合作方提供担保或抵押品。

2. 债券发行:发行债券来筹集资金,债券以固定利率和期限发行。

债券通常通过证券交易所进行销售。

3. 股权融资:出售一部分股权来筹集资金,投资者获得相应的股权份额。

这种融资方式可以增加项目的资本基础。

4. 政府财政支持:政府可以提供财政支持,例如提供降低税率、减免费用或提供补贴等方式来减轻项目的财务压力。

需要根据具体项目的情况和合作方的需求来确定最适合的融资方案。

结论PPP项目融资能力验证和融资方案的确定是保障项目融资顺利进行的重要环节。

通过合理的踩点和融资方案的选择,可以提高项目的成功实施概率,促进公共基础设施的发展。

PPP项目投融资能力验证及融资方案

PPP项目投融资能力验证及融资方案1. 简介本文档旨在验证PPP项目投融资能力,并提出相应的融资方案。

通过本文档的实施,旨在确保项目的可行性和稳定性,并为其成功实施提供支持。

2. 投融资能力验证为验证PPP项目的投融资能力,我们将从以下几个方面进行评估:2.1 项目可行性评估项目的可行性,包括但不限于市场需求、技术可行性、财务可行性等方面。

通过对现有数据和研究报告的分析,我们能够确定项目的可行性,并对其投融资能力做出评估。

2.2 政府支持评估政府对该项目的支持程度,包括政策支持、财政支持等方面。

政府的支持将直接影响项目的投融资环境和可行性。

2.3 团队能力评估项目团队的能力和经验,包括项目管理、运营管理、风险管理等方面。

团队的能力和经验对项目的投融资能力至关重要。

2.4 风险评估评估项目所面临的风险和挑战,包括市场风险、技术风险、政策风险等方面。

通过全面评估项目的风险,我们可以确定项目的投融资能力,并提出相应的风险管理方案。

3. 融资方案基于项目的投融资能力验证结果,我们提出以下融资方案:3.1 债务融资根据项目的可行性和政府支持情况,我们建议通过债务融资来满足项目的资金需求。

债务融资可以通过发行债券、贷款等方式实现,以获取项目所需的资金。

3.2 股权融资如果项目具有较高的投资回报和潜在增值空间,我们建议考虑股权融资。

通过引入合适的投资者,可以为项目提供资金,并分享项目的收益。

3.3 引入合作伙伴在项目具有一定规模和潜力的情况下,我们建议引入合适的合作伙伴。

合作伙伴可以为项目提供资金、技术、市场渠道等方面的支持,以增强项目的投融资能力。

4. 总结通过对PPP项目投融资能力的验证和提出相应的融资方案,我们可以为项目的实施和成功提供支持。

在实施过程中,需要重视项目的可行性、政府支持、团队能力和风险管理等方面,以确保项目的可持续发展。

ppp项目实施方案验证

ppp项目实施方案验证在进行PPP项目实施方案验证之前,我们首先需要明确PPP项目实施方案的概念和意义。

PPP项目实施方案验证是指对PPP项目的实施方案进行验证和评估,以确保项目实施方案的科学性、可行性和有效性,为项目的顺利实施提供有力支撑。

本文将从项目实施方案验证的目的、内容和方法等方面进行阐述,以期为相关工作提供指导和参考。

首先,项目实施方案验证的目的是为了确保PPP项目实施方案的科学性和可行性。

通过验证,可以及时发现和解决项目实施方案中存在的问题和风险,提高项目的成功实施率。

其次,项目实施方案验证的内容主要包括项目可行性研究、风险评估、效益评估、合同条款等方面的验证。

在验证过程中,需要对项目的可行性进行全面评估,分析项目的投资回报率、风险控制措施等,以确保项目实施方案的科学性和可行性。

同时,还需要对项目的效益进行评估,分析项目的社会效益、经济效益等,为项目的顺利实施提供参考依据。

项目实施方案验证的方法主要包括实地调研、专家评审、模拟演练等。

实地调研是指对项目实施方案所涉及的场地、设施等进行实地考察和调研,以获取真实有效的数据和信息。

专家评审是指邀请相关领域的专家学者对项目实施方案进行评审和指导,以提高项目实施方案的科学性和可行性。

模拟演练是指通过模拟实施项目的过程,发现和解决可能存在的问题和风险,为项目的顺利实施提供有力支撑。

在项目实施方案验证过程中,需要注重以下几个方面的工作。

首先,要加强对项目实施方案的研究和分析,确保项目实施方案的科学性和可行性。

其次,要加强对项目实施方案的风险评估,及时发现和解决可能存在的风险和问题。

再次,要加强对项目实施方案的效益评估,分析项目的社会效益、经济效益等,为项目的顺利实施提供参考依据。

最后,要加强对项目实施方案的监督和检查,确保项目实施方案的有效实施。

综上所述,项目实施方案验证是确保PPP项目实施方案科学性和可行性的重要环节。

通过对项目实施方案的验证和评估,可以及时发现和解决项目实施方案中存在的问题和风险,提高项目的成功实施率。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

PPP验证1)PAP验证2次握手,密码以明文方式发送。

iii)验证方返回验证结果(通过或拒绝)。

2)CHAP验证3次握手,密码没有明文发送。

i)首先由验证方发送用户名和Challengeii)接着被验证方将用户名和使用Challenge(随机字符串)MD5iii)验证方返回验证结果(通过或拒绝)R1使用PAP验证R2设置R1使用PAP验证对端R2:int s0/0在R1上开启debug ppp authentication查看PPP PAP的验证过程,观察到PAP的2次握手(其中I AUTH-REQ表示R1收到来自R2发来PAP 验证消息,而O AUTH-ACK则是R1回应的PAP验证通过消息)R1#*Mar 1 00:01:17.755: Se0/0 PPP: Sent PAP LOGIN Request*Mar 1 00:01:17.759: Se0/0 PPP: Received LOGIN Response PASS*Mar 1 00:01:17.763: Se0/0 PPP: Sent LCP AUTHOR Request*Mar 1 00:01:17.767: Se0/0 PPP: Sent IPCP AUTHOR Request*Mar 1 00:01:17.771: Se0/0 LCP: Received AAA AUTHOR Response PASSR1#*Mar 1 00:01:18.775: %LINEPROTO-5-UPDOWN: Line protocol on Interface Serial0/0, changed state to upR1使用CHAP验证R2R1:hostname R1username chap_R2 password chap_passint s0/0encapsulation pppppp authentication chap 设置R1使用CHAP验证对端R2:int s0/0encapsulation pppppp chap hostname chap_R2ppp chap password chap_pass在R1上开启debug ppp authentication 查看PPP CHAP 的验证过程,观察到CHAP 的3次握手(其中O CHALLENGE 表示R1发送出的主机名和随机字符串,而I RESPONSE 则是R2回应的CHAP 验证消息--包括用户名和加密后的密码,O SUCCESS 为R1回应的CHAP 验证成功消息) R1# *Mar 1 00:14:47.887: Se0/0 CHAP: O CHALLENGE id 1 len 23 from "R1"*Mar 1 00:14:47.955: Se0/0 CHAP: I RESPONSE id 1 len 28 from "chap_R2" *Mar 1 00:14:47.959: Se0/0 PPP: Sent CHAP LOGIN Request*Mar 1 00:14:47.963: Se0/0 PPP: Received LOGIN Response PASS *Mar 1 00:14:47.971: Se0/0 PPP: Sent LCP AUTHOR Request*Mar 1 00:14:47.971: Se0/0 PPP: Sent IPCP AUTHOR Request *Mar 1 00:14:47.975: Se0/0 LCP: Received AAA AUTHOR Response PASS*Mar 1 00:14:47.979: Se0/0 IPCP: Received AAA AUTHOR Response PASS *Mar 1 00:14:47.979: Se0/0 CHAP: O SUCCESS id 1 len 4R1使用CHAP 验证R2 R1: hostname R1username chap_R2 password cisco int s0/0 encapsulation ppp ppp authentication chap 设置R1使用CHAP 验证对端 R2:hostname R2 username R1 passwod cisco注1:在CHAP 验证中,如果验证方R1发送的用户名在R2上配置了对应的username ,则R2回应时将使用此username 对应的密码回应;否则使用接口下ppp chap password 命令设置的密码。

在本例中,R2回复的用户名为chap_R2、密码为cisco 。

注2:在CHAP 验证中,如果被验证方R2在接口下使用ppp chap hostname 设置了用户名,则回复时采用此用户名;否则使用R2的主机名。

R1使用CHAP 验证R2R1: hostname R1 username chap_R2 password cisco int s0/0 encapsulation ppp ppp authentication chap 设置R1使用CHAP 验证对端R2: hostname R2username R1 passwod cisco int s0/0encapsulation pppppp chap hostname R1 ppp chap password chap_pass注:在CHAP 因此在本例中CHAP 验证无法成功。

在R2上开启的R1,因此CHAP 验证无法正常进行。

R2# *Mar 1 00:33:01.435: Se0/0 CHAP: I CHALLENGE id 11 len 23 from "R1"*Mar 1 00:33:01.435: Se0/0 CHAP: Ignoring Challenge with local name注意:PPP 是一个二层协议,一个成功的PPP 协商包括LCP 、验证(可选)和IPCP ,只有当LCP 协商成功后,才进行验证;验证成功后再进行IPCP ,当LCP Open 并且IPCP Open 后,此接口的Line Protocol 就up ,它所对应的三层才能正常使用。

R1#show int s0/0Serial0/0 is up, line protocol is upHardware is M4TInternet address is 12.1.1.1/24 MTU 1500 bytes, BW 1544 Kbit, DLY 20000 usec,从上述的显示信息看出S0/0口的LCP 、IPCP 为Open (成功协商),这样S0/0的Line Protocol 才会处于Up 状态。

使用AAA来完成PPP的验证。

【配置】1) PAP验证,要求使用AAA方式配置,R1使用本地账号来完成验证。

R1(s0/0)---------------(s0/0)R2R1使用PAP验证R2,要求使用AAA方式进行配置。

R1:username user01 password ciscoaaa new-model 开启AAA功能aaa authentication ppp PPP_AUTH local 定义名为PPP_AUTH的PPP验证策略,该策略中定义了使用本地账号进行验证int s0/0encapsulation pppppp authentication pap PPP_AUTH 在PPP验证中引用名为PPP_AUTH的验证策略R2:int s0/0encapsulation pppppp pap sent-username user01 password cisco注意:引入AAA方式验证时,对于PPP的被验证方是透明的,因此本例中R2的配置没有特别之处。

2) CHAP验证,要求使用AAA方式配置,R1使用Radius服务器1.1.1.1来完成验证。

R1(s0/0)---------------(s0/0)R2R1使用CHAP验证R2,要求使用AAA方式进行配置。

R1:aaa new-model 开启AAA功能aaa authentication ppp PPP_AUTH group radius 定义名为PPP_AUTH的PPP验证策略,该策略中定义了使用Radius服务器进行验证radius-server host 1.1.1.1 auth-port 1812 key alading 定义Radius服务器的IP地址为1.1.1.1,验证端口为1812,共享密钥为alading(注:验证端口和共享密钥必须与Radius服务器一致)int s0/0encapsulation pppppp authentication chap PPP_AUTH 在PPP验证中引用名为PPP_AUTH的验证策略--------R2:int s0/0encapsulation pppppp chap hostname user01ppp chap password cisco注意:引入AAA方式验证时,对于PPP的被验证方是透明的,因此本例中R2的配置没有特别之处。

============================================================配置在console使用本地帐号验证,而通过vty线路登录到路由器则使用radius-server 2.2.2.2来验证。

R/SW:username admin password adminaaa new-modelaaa authentication login default localaaa authentication login VTY_AUTH group radius localradius-server host 2.2.2.2 auth-port 1812 key aladingline con 0注:con或vty线路上默认已经应用名为default的策略,无需再次应用。

line vty 0 4login authentication VTY_AUTH注意:在一个AAA验证策略中可以定义多个方法,只有当前一种方法不可用时才会使用后一种方法。