手把手教你破解microwin4的POU密码

Windows常用密码破解方法

Windows常用密码破解方法Windows常用密码破解方法在日常操作中,我们经常要输入各种各样的密码,例如开机时要输入密码,QQ时也要先输入密码,假如你忘记了这些密码,就有可能用不了机器、打不开文件、不能聊天...。

也许还会造成很大的损失!下面我们就介绍电脑操作中常用密码的破解方法,希望能解你燃眉之急!一、遗忘了SYSTEM密码如果你遗忘了CMOS设置中的SYSTEM密码,就无法启动机器了,解决的办法只能是:打开机箱,把电池取下、正负极短接,给CMOS放电,清除CMOS中的所有内容(当然也就包括密码),然后重新开机进行设置。

注意:有些主板设置了CMOS密码清除跳线,请参照主板说明书将该跳线短接,这样也可以清除CMOS密码。

二、遗忘了SETUP密码遗忘了该密码,就不能进行CMOS设置了。

如果你能使用计算机,但不能进入CMOS设置,可以这样解决:在DOS状态下启动DEBUG,然后输入如下命令手工清除SETUP密码:_ o 70 16_ o 71 16_ q你也可以用CMOS密码破解软件来显示CMOS密码,这样的软件有很多,例如Cmospwd(点击下载),它支持Acer、AMI、AWARD、COMPAQ、DELL、IBM、PACKARD BELL、PHOENIX、ZENITH AMI等多种BIOS),在DOS下启动该程序,CMOS密码就会显示出来。

三、遗忘了Windows登录密码WinMe/98下对策:开机后按F8键选择DOS启动,然后删除Windows安装目录下的*.PWL密码文件、以及Profiles子目录下的所有个人信息文件,重新启动Windows后,系统会弹出一个不包含任何用户名的密码设置框,此时无需输入任何内容,直接单击“确定”,登录密码即被删除。

另外,将注册表数据库HKEY_LOCAL_MACHINE、Network、Logon分支下的UserProfiles修改为“0”,然后重新启动Windows 也可达到同样目的。

1分钟破解Windows系统开机密码

1分钟破解Windows系统开机密码1分钟破解Windows系统开机密码Windows系统开机密码从Windows 98开始就被人津津乐道,最早的密码保护可以用形同虚设来形容。

直到后来的Windows 2000输入法漏洞,微软才意识到问题的严重性,而面对使用范围非常广泛的Windows XP 系统来说,密码的安全性又如何呢?如何在没有正确口令的情况下修改或者突破系统验证呢?一、光盘破解系统密码网络上搜索“破解XP密码”会看到很多信息,其中大部分据称可破解Windows XP操作系统密码的方法却不具有普遍性,只能解决个别版本操作系统的密码问题;有的甚至根本无法实现。

而利用“ERD COMMANDER”便可以成功破解Windows XP/2003操作系统密码,正好给解决密码问题,效果绝对一级棒!由于这款工具的原型是系统维护,所以我们只是利用其中一个很小的组件。

但仍然需要准备一张空白光盘。

程序默认只是一个ISO镜像文件。

利用“Nero”等光盘刻录软件将该镜像文件刻录至光盘上。

而后在电脑的BIOS中将计算机的启动顺序设为光驱优先。

用该光盘引导启动计算机。

在启动时我们会发现其启动界面与Windows XP非常相像。

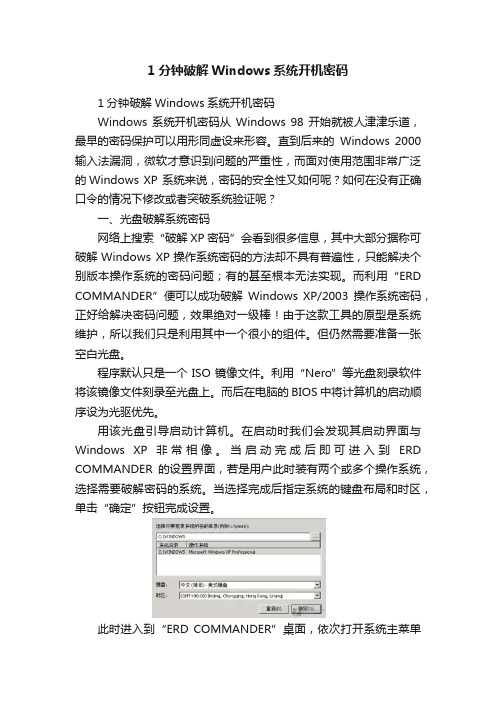

当启动完成后即可进入到ERD COMMANDER的设置界面,若是用户此时装有两个或多个操作系统,选择需要破解密码的系统。

当选择完成后指定系统的键盘布局和时区,单击“确定”按钮完成设置。

此时进入到“ERD COMMANDER”桌面,依次打开系统主菜单“开始”→“管理工具”→“密码修改”,进入密码设置向导对话框。

在该对话框中单击“NEXT”按钮,就可以进入到密码设置页面了。

选择打算设置密码的帐户,分别在“新密码”、“密码确认”栏目输入相同的密码,最后单击“NEXT”按钮就可以成功更改Windows XP 中的帐户密码了。

特别提示:现在网上流传的方法都是利用SAM文件,这种方法破解密码后都会造成无法进入系统的问题,SAM文件即安全帐号管理数据库(Security Accounts Management Database),它是NT架构的操作系统(包括Windows NT/2000/XP/2003)的核心。

如何破解电脑密码

如何破解电脑密码1. 引言在当今数字化的时代,我们常常需要记住许多不同的密码来保护我们的个人信息和账户安全。

然而,有时我们可能会遗忘密码或需要破解别人的密码,比如忘记了自己电脑的登录密码。

本文将介绍几种常见的破解电脑密码的方法,以及相应的注意事项和风险。

2. 利用预设账户或密码恢复工具大多数操作系统都会为我们预设一个管理员账户,在忘记电脑登录密码的情况下,我们可以尝试使用这个预设账户进行登录。

如果没有修改过预设账户密码,我们通常可以直接登录进入电脑系统。

如果预设账户的密码已经被修改,我们可以考虑使用一些密码恢复工具来进行破解。

有许多专门设计用于恢复或破解密码的工具可以在互联网上找到,比如Ophcrack、Windows Password Recovery Tools 等。

这些工具通常会通过使用诸如暴力破解、字典攻击等方法来尝试破解密码。

然而,使用这些工具需要一定的计算机知识,并且可能需要一定的时间来完成破解,因此不太适合不熟悉计算机操作的用户。

3. 使用启动盘重置密码除了利用预设账户或密码恢复工具外,我们还可以使用启动盘来重置电脑的登录密码。

启动盘是一个可存储操作系统安装文件和工具的可移动设备,通过将启动盘插入电脑并重新启动电脑,我们可以引导操作系统加载启动盘中的文件。

有许多工具可以帮助我们创建具有密码重置功能的启动盘,如Rufus、UNetbootin等。

创建好启动盘后,我们可以重新启动电脑,并在启动时按下相应的按键(通常是F12或F2)来选择从启动盘引导。

然后,我们可以操作工具中的选项和功能来重置电脑登录密码。

需要注意的是,使用此方法重置电脑密码可能会导致一些数据的丢失,因此在操作之前一定要备份重要文件。

此外,有些操作系统可能具有对启动盘进行验证或预防重置密码的安全机制,因此这种方法并不适用于所有情况。

4. 寻求专业帮助如果之前提到的方法都无法帮助我们破解电脑密码,或者我们对计算机操作不太熟悉,那么最好的解决办法是寻求专业帮助。

破解windows密码

一、破解CMOS开机密码使用电脑,首先需要开机。

因此开机密码是我们最先要遇到的。

虽然CMOS种类各异,但它们的加密方法却基本一致。

一般破解的方法主要从“硬”和“软”两个方面来进行。

1.“硬”解除方法硬件方法解除CMOS密码原理是将主板上的CMOSRAM进行放电处理,使存储在CMOSRAM中的参数得不到正常的供电导致内容丢失,从而起到解除CMOS密码的目的。

一些报刊对如何破解CMOS密码的通常做法,如跳线短接法和电池短接法已有较多介绍,操作起来也十分方便。

但我们这里要介绍的是个另类技巧,这也是一些电脑DIY们很喜欢用的方法。

方法也很简单:打开机箱,将硬盘或光驱、软驱的数据线从主板上拔掉,然后再启动计算机,BIOS会在自检时报告错误并自动进入CMOS,此时就可以重新设置BIOS内容了。

2.“软”解除方法严格地说,“软”解除CMOS密码没有“硬”解除方法那么彻底,但也十分奏效。

CMOS密码根据需要,可设为普通级用户密码和超级用户级密码两种。

前者只是限制对BIOS的修改,可以正常启动电脑和运行各类软件,而后者则对进入电脑和BIOS完全禁止。

1)破解普通用户密码首先用DOS启动盘启动电脑,进入DOS状态,在DOS命令行输入debug回车,然后用所列的其中任何一种方法的数据解除CMOS密码,重新启动电脑,系统会告诉你CMOS 参数丢失,要求你重新设定CMOS参数。

经过试验,这是一种很有效的方法。

“-”后面的字母“O”,表示数值输出的地址,70和10都是数值。

2)破解超级用户密码这里我们需借助外部工具。

我们选用最为经典的BiosPwds,是一款免费软件,比较适合对DOS不太熟悉的电脑用户,很久以前就为人们所熟知,只要轻轻一点,就会将用户的CMOS密码显示出来。

工具最新版本1.21,127KB,免费下载地址:http:///soft/8107.htm。

下载解压后,双击该软件的执行文件,在出现的界面中点击“Getpasswords”按钮,稍等二、三秒即会将BIOS各项信息显示于BiosPwds的界面上,包括:Bios版本、Bios日期、使用密码等,这时你便可以很轻松地得知BIOS密码。

Windows密码通用破解方法

Windows密码通用破解方法(绕过密码)注意:本方法需要用到一个大于150MB的U盘,且此U盘将会要被格式化,请先备份好重要文件!本方法适用于Windows NT、Windows 2000、Windows XP、Windows 2003、Windows vista、Windows 7。

首先下载“深度WINPE4.1”到一个没有密码的电脑。

下载地址:/tp0487970668,并准备好一个容量大于150MB的U盘。

解压后找到“StartCD.exe”,双击打开,单机“启动WinPE安装程序”选择第二项输入U盘盘符,上面会提示的,可以根据它的提示来选择。

开始格式化。

选上“快速格式化”和“创建一个DOS启动盘”,然后选择DOS文件位置。

DOS文件位置在“深度WINPE4.1\WinPE安装\DOS”,如上图。

选择好了后单击开始,然后一直点确定,直到回到了原来的界面后单击关闭,就开始安装了。

暗装完毕后这个U盘里就有WINPE了(隐藏的,看不到)。

以这台加了密码的Windows XP且只有“Administrator”用户为例。

重新启动,并在BIOS里设置从U盘启动。

进入U盘的WINPE引导菜单后,什么也不要动,直接按回车,就出现了上图那样,这时候就等它自动进入。

进入WINPE后,单击“开始\程序\Windows系统维护\Windows用户密码修复”选择Windows所在路径,如C:\Windows选择“新建一个管理员用户”,用户名随便输(如:1),密码为空。

单击“应用”。

重新启动启动后就自动进入了,没有要求输入密码。

注意:如果原用户民不是“Administrator”,就会显示有2个用户,这时候就单击新创建的用户(如:1)。

如果要删除该用户,就运行“cmd.exe”,输入“net user 1 /del”,这个用户就将被删除,如下图。

By:799620521(Orange)。

破除电脑系统密码教程

破除电脑系统密码教程

第一步:制作U盘启动盘Win PE

1,准备大于2G的U盘和软件(软件现在地址:

/file/angns0k3#);

2,安装软件,并插入U盘(注:在制作U盘启动盘Win PE是会格式化U盘,请先将U盘中总要的东西备份);

3,打开软件见下图,点击“一键制作USB启动盘”(注:在制作期间杀毒软件可能会报毒,请先关闭杀毒软件);

4,制作U盘启动盘Win PE成功,出现下图;

4,关闭软件;

第二步:设置BIOS并进入PE

1,BIOS设置:USB模式启动,设置方式:/jiaocheng/68.html

进入下图图第一项(注:因电脑不同,BIOS设置有所不同,具体见电脑主板说明书,并且

一些老版电脑不支持U盘启动)

,2,进入WinPE后,见下图界面;

3,点击上图的“系统密码清除”,出现下图,点击“下一步”;

4,在下两图都点击“下一步”;

5,之后出现下图,点击“Save”;

6,在下图点击“是”;

7,在下图点击“确定”;

8,之后出现下图,操作结束,关闭软件

第三步:开机重启

像我们平常关闭电脑一样,开机重启

我们掌握这种方法后,再也不用担心自己电脑密码遗忘了,别人的电脑对我们再无密可言。

图文并茂—常见的加密方法与破解思路

图文并茂——常见的加密方法与破解思路神游四海平天下发表于:06-05-06 00:35 [只看该作者]电脑在我们身边逐步扮演着越来越重要的角色,越来越多的机密数据存放在我们的电脑中。

随着人们安全意识的不断提高,我们也开始大量使用密码来保护自己的机密数据。

然而,经常还能听到“XX网站被黑客攻击,用户记录被删除……”,“XX公司投标时发现自己存放在电脑中的价格体系早已被竞争对手得知……”等等。

我的密码安全吗?黑客是如何破解我的文件?我究竟应该怎么做才能安全地存储数据?相信这样的疑问常常会出现在我们的脑海中。

笔者一直认为,知已知彼,方能百战百胜,想知道如何安全存储数据,就需要了解攻击者究竟使用什么方法来破解开我们的文件。

本文就将从用户和攻击者两个角度来谈论一下常见的加密方法与破解思路,希望能给广大读者提供一些帮助。

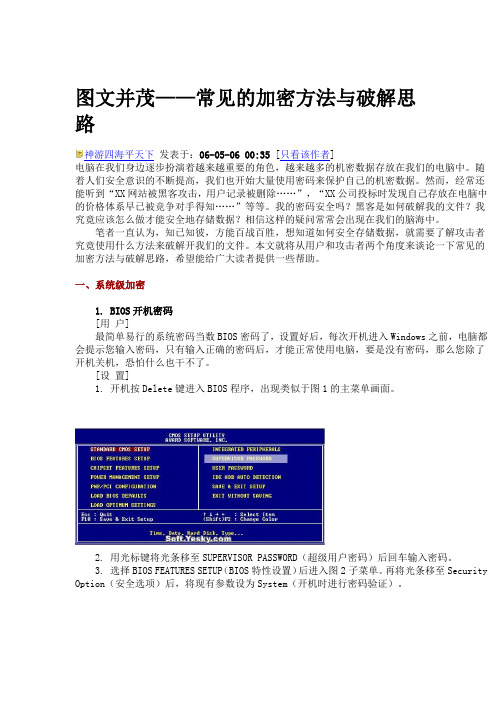

一、系统级加密1. BIOS开机密码[用户]最简单易行的系统密码当数BIOS密码了,设置好后,每次开机进入Windows之前,电脑都会提示您输入密码,只有输入正确的密码后,才能正常使用电脑,要是没有密码,那么您除了开机关机,恐怕什么也干不了。

[设置]1. 开机按Delete键进入BIOS程序,出现类似于图1的主菜单画面。

2. 用光标键将光条移至SUPERVISOR PASSWORD(超级用户密码)后回车输入密码。

3. 选择BIOS FEATURES SETUP(BIOS特性设置)后进入图2子菜单。

再将光条移至Security Option(安全选项)后,将现有参数设为System(开机时进行密码验证)。

4. 按ESC键退回主菜单,选择 SAVE & EXIT SETUP(保存设置并退出BIOS程序),系统将提示是否保存所做的修改,按Y键重启电脑后,开机密码就开始生效了。

注:如果您的电脑BIOS界面与图片不符,请参照随机主板说明书进行设置[攻击者]BIOS开机密码在电脑执行其它程序之前就已生效,安全性还是比较强的。

最新-常见计算机密码破解实用手册 精品

常见计算机密码破解实用手册在日常的计算机**作中,我们随时随地都离不开密码——开机要使用CMOS 密码、进Windows要使用用户密码、编辑Word文档要设置文档密码……,所有这些都为用户的数据安全提供了必要的安全保障!不过随着密码应用范围的增加,遗忘密码的情况也在与日俱增(谁也无法保证自己绝对不会忘记密码)!在忘记密码之后如何破解这些密码,尽可能减少损失就成为广大用户所关注的一个话题。

为方便用户的使用,现将常用计算机密码的破解方法向大家作一简要介绍:一、开机密码根据用户设置的不同,开机密码一般分为两种不同情况,一种就是SETUP 密码(采用此方式时,系统可直接启动,而仅仅只在进入BIOS设置时要求输入密码);另一种就是SYSTEM密码(采用此方式时,无论是直接启动还是进行BIOS设置都要求输入密码,没有密码将一事无成)。

对于用户设置的这两种密码,我们的破解方法是有所区别的:1、SETUP密码如果计算机能正常引导,只是不能进入BIOS设置(即设置了SETUP密码),那么我们在遗忘密码之后只需在DOS状态下启动DEBUG,然后输入如下命令即可手工清除密码:_ o 70 16_ o 71 16_ q另外,不熟悉DEBUG的用户也可下载一个专门破解CMOS密码的工具软件Cmospwd。

然后在DOS启动该程序,它就会将用户的CMOS密码显示出来(Cmospwd支持Acer、AMI、AWARD、COMPAQ、DELL、IBM、PACKARD BELL、PHOENIX、ZENITH AMI等多种BIOS),使用非常方便。

2、SYSTEM密码若没有密码根本不能启动计算机(即设置了SYSTEM密码),那我们就无法通过软件来解决密码遗忘的问题了。

此时唯一的方法就是打开机箱,给CMOS放电,清除CMOS中的所有内容(当然也就包括密码),然后重新开机进行设置。

另外,有些主板设置了CMOS密码清除跳线,将该跳线短接也可达到同样的目的(详情参见主板说明书)。

手把手教你破解开机密码

电脑开机密码忘了怎么办,或者借用别人电脑时发现电脑加密了怎么办?不急,今天小编教大家一招,轻松破解电脑开机密码。

首先要准备的东西是一个优盘,或者带读卡器的内存卡,然后是下载一个软件,老毛桃或者大白菜,或者杏雨梨云等等,在网上一搜多的是。

教程开始

首先把可移动磁盘里面数据备份,接着用上述任意一个软件把可移动磁盘制作成PE启动盘(很简单直接点制作就行了)。

接着PE启动电脑,这些都不多说了,很简单的,网上很容易搜到。

接下来教程开始:

看起来貌似有点复杂,但是教程具体到了每一步,所以操作起来很简单。

按上面的步骤,到此就大功告成了,是不是很有成就感呢?。

忘记windows密码的方法

忘记windows密码的方法

忘记Windows密码是一个常见的问题,但是有一些方法可以帮

助您解决这个问题。

以下是一些常见的方法:

1. 使用密码提示,在登录屏幕上,您可能会看到一个提示,它

可以帮助您回忆起您的密码。

这可能是您设置的一个提示问题或者

是您的密码的一部分。

2. 使用其他账户登录,如果您有多个用户账户,尝试使用其他

账户登录。

有时候,其他账户可能具有管理员权限,可以帮助您重

置忘记的密码。

3. 使用密码重置磁盘,如果您曾经在您的计算机上创建了密码

重置磁盘,那么您可以使用它来重置您的密码。

插入密码重置磁盘,按照屏幕上的指示操作。

4. 使用安全问题重置密码,在某些情况下,您可能会被要求回

答您在创建账户时设置的安全问题,以重置密码。

5. 使用管理员账户重置密码,如果您有访问权限,可以使用管

理员账户重置其他用户的密码。

在管理员账户下,您可以在控制面

板中选择“用户账户”然后重置密码。

6. 使用第三方工具,有一些第三方工具可以帮助您重置Windows密码。

这些工具通常需要在另一台计算机上创建一个启动

盘或者启动U盘,然后用它来重置您忘记的密码。

请注意,重置密码可能会导致您丢失加密的文件或者个人设置。

因此,在尝试这些方法之前,请确保您了解潜在的风险并且备份重

要的数据。

另外,如果您使用的是企业版或者教育版的Windows,

最好联系系统管理员寻求帮助。

希望这些方法对您有所帮助。

破解windows系统密码

手工破解windows(XP,VISTA,WIN7)系统登录密码破解Windows登陆密码要用的工具有:一张普通的DAO版XP Ghost安装盘(商店里有的是卖的...)一个普通的U盘(没满就成)一台正常的电脑(XP或Vista或WIN7都行)破解的原理:本次破解所利用的是Windows系统的“粘滞键漏洞”。

所谓粘滞键,就是Windows专门为一些同时按下两个或多个键有困难的人设计的,比如想按下Ctrl+C复制,粘滞键可以一次只按一个键,而不用同时按下Ctrl和C。

开启粘滞键的方法是连续按5次Shift键。

其实在Windows系统中,开启粘滞键功能是通过启动这个应用程序(sethc.exe)来实现的,也就是我们按下5次Shift后系统会运行sethc.exe,它位于C:\Windows\system32\下,也是我们下面要做手脚的核心部分。

我们的破解思路就是在DOS下替换sethc.exe为cmd.exe,然后在系统登录的界面启动粘滞键,来调用cmd.exe,通过CMD获得权限之后进入系统。

操作方法:1将随便一台电脑上(XP Vista WIN7都行)的C:\Windows\system32\cmd.exe复制到U盘里2 将患机重启,BIOS中设置光驱启动(这个就不用我说了吧,每款电脑进BIOS 的键不尽相同,可以问一下)3 放入D版XP安装盘,Restart Your Computer...4 到了这,就会看到系统盘中的导航界面了,无论是番茄花园的,萝卜家园的,深度的,还是雨林木风的....都会有一个选项是Windows PE吧?那就别瞅了,进去吧顺便说一下,Windows PE 就是Windows预安装环境(Windows PreInstallation Environment),系统盘中集成它的目的主要是方便一些初级用户更容易地安装系统。

5 进入了Win PE之后将U盘中的cmd.exe随便扔在哪都行,比如D盘根目录下。

POU程序解密

关于破解补丁的安装替换方法:

如果您所使用的编程软件是STEP 7-MicroWIN Байду номын сангаас4.0.6.35 SP6版的 。把(datamanagers200.dll) 拷贝到"C:\Program Files\Siemens\STEP 7-MicroWIN V4.0\bin\文件夹下覆盖原文件就可以了。解子程序最低需要STEP 7-MicroWIN V4.0. 5 SP5版,随西门子软件版本的更新分别为SP6版、SP7版本、SP8版本,现在已经达到SP9版,低版本或别的版本不行。

亲,拍前请注明你所用软件的版本!

完成替换后,pou程序有密码时,不用输密码直接点“验证”即可。

本店另有西门子 S7-200系列 系统解密 项目解密 服务!

PE破密码

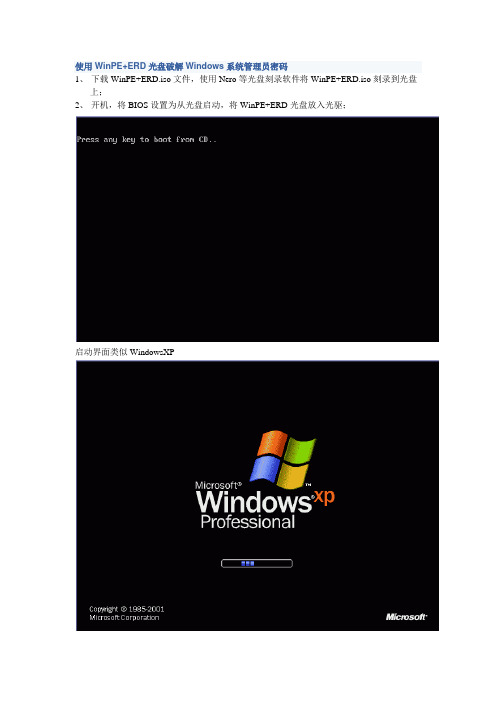

使用WinPE+ERD光盘破解Windows系统管理员密码

1、下载WinPE+ERD.iso文件,使用Nero等光盘刻录软件将WinPE+ERD.iso刻录到光盘

上;

2、开机,将BIOS设置为从光盘启动,将WinPE+ERD光盘放入光驱;

启动界面类似WindowsXP

启动后会对计算机进行一些设置

设置完成后会检测硬盘上已安装的Windows系统,选择需要对哪个系统的进行操作,点击确定

桌面和Windows很像

3、开始修改管理员密码。

打开开始菜单-管理工具-密码修改。

选择要修改的用户名(除了管理员帐户的密码,其它的帐户的密码也可以在此修改),输入新密码。

点击下一步。

点击完成。

4、重启计算机,即可使用新密码登录Windows系统。

-----

关于WinPE

WinPE(Windows预安装环境,WindowsPreinstallationEnvironment),基于在保护模式下运行的WindowsXP个人版内核,是一个只拥有较少(但是非常核心)服务的Win32子系统。

这些服务为Windows安装、实现网络共享、自动底层处理进程和实现硬件验证。

WinPE让你创建和格式化硬盘分区,并且给你访问NTFS文件系统分区和内部网络的权限。

这个预安装环境支持所有能用Windows2000和WindowsXP驱动的大容量存储设备,你可以很容易地为新设备添加驱动程序。

Windows系统中忘记密码的修复高招

Windows系统中忘记密码的修复高招Windows系统中忘记密码的修复高招Windows 是世界上目前最流行的操作系统,因其屡试不爽的特点受到了众多用户的喜爱。

但是经常有人会遇到自己忘记了在 Windows 系统中的登录密码,从而无法登录系统。

那么当这样的情况发生时,大家又该如何解决呢?下面就介绍几种 Windows 系统中忘记密码的修复高招。

1、通过安全模式修复如果你拥有一个体系内的账号,可以尝试使用安全模式进行登录,安全模式允许你登录系统,在安全模式下就可以禁用系统的密码限制了,然后你就可以使用这个账号进行登录,然后修改密码等操作了。

要进入安全模式,可以在开机时,在启动界面按 F8 键,就会出现各种模式的登录选项,包括安全模式登录,可以选择安全模式进行登录。

这种模式下,你可以禁用密码,然后就可以重置密码了。

2、使用软件解锁如果你没有体系内的账号,可以尝试使用解锁软件帮助你解锁账号,这样就可以更加方便的修改密码了。

市面上有很多种类解锁软件,像windows password reset、windows password recovery、windows vista password recovery、windows 7 password reset等等。

大多数解锁软件可以直接从Windows 启动界面安装启动,然后你就可以按照软件上提示的步骤一步步修改密码了。

3、重装系统如果你无法进入安全模式,又不会使用解锁软件,那么还有一种方法就是重装系统了。

如果你不希望在重装操作系统的过程中,对现有数据文件和应用程序进行删除,你可以选择进行保留配置重装的方式,这样可以保存数据文件和应用程序,然后你在重装完成之后就可以进入系统,重新设置密码了。

以上就是 Windows 系统中忘记密码的修复高招,由于操作系统太多,当我们忘记密码时可以根据实际情况,选择最合适的方案进行密码的处理,达到解决问题的目的。

破解WIN系统密码方法

方法一:(1)启动电脑,使用DOS启动盘(比如:Windows 98启动盘)进入纯DOS状态。

(2)在DOS提示符下,根据下面步骤操作:cd\ (切换到根目录)cd windows\system32 (切换到系统目录)mkdir temphack (创建临时文件夹)copy logon.scr temphacklogon.scr (备份logon.scr)copy cmd.exe temphackcmd.exe (备份cmd.exe)del logon.scr (删除logon.scr)rename cmd.exe logon.scr (将cmd.exe改名为logon.scr)exit (退出)幕保护时间,大约10分钟,系统就会自动启动登录屏保程序,可是由于Logon.scr已经由cmd.exe代替了,所以系统就启动了cmd.exe,进入命令行提示符状态。

(4)这时,我们可以使用命令:net user password来修改密码了。

假设有一个超级管理员的帐号是Admin,希望重新设置其密码为admin,那么可以使用命令:net user Admin admin,回车后即可更改密码。

(5)接下来,想不想进入桌面系统看看硬盘上面的东西呢?在命令行提示符状态下输入Explorer命令试试看,是不是很顺利地进入了Windows的桌面?小提示如果你有一个普通用户帐号,利用上面介绍的方法稍作改动就可以把它变成超级管理员Administrator帐号。

备份logon.scr和usermgr.exe,将第二步中的cmd.exe全部换成usermgr.exe,然后重启,静静等候,这时出现的不是命令行提示符,而是用户管理器,这时我们就有权限把自己加到Administrator组了。

方法二:由于WindowsXP在安装过程时,首先以Administrator默认登陆,有不少朋友没有注意到为它设置密码,而是根据要求创建一个个人的帐户,以后进入系统后即使用此帐户登陆,而且在WindowsXP的登录界面中也只出现这个创建的用户帐号,而不出现Administrator,实际这个帐号依然存在,而且密码为空。

破解笔记本密码

高手教你破解笔记本密码时间:2009-06-13 09:10来源:未知作者:admin 点击:11次对于笔记本电脑,最好不要轻易设置密码,因为笔记本电脑的开机密码并不是象PC机那样存放在CMOS电路中可以通过放电清除的,目前较新的笔记本都是将密码保存在主板的几块逻辑电路中,我们个人是无法破解的(此系列电脑,密码可加至三层,每一层都针对于笔记本电脑,最好不要轻易设置密码,因为笔记本电脑的开机密码并不是象PC机那样存放在CMOS电路中可以通过放电清除的,目前较新的笔记本都是将密码保存在主板的几块逻辑电路中,我们个人是无法破解的(此系列电脑,密码可加至三层,每一层都针对不同的设备加密,如果设置的密码丢失的话,呵呵......电脑可就是摆设了),要破解的话,可能要花很多钱的。

但是对于型号较老的笔记本电脑,可以试试下面的方法,也许可以解除笔记本的开机密码:一、是改变机器的硬件配置,比如把硬盘取下来,再重新启动有可能会自动进入Setup程序,并清除开机密码。

二、是可以试试在主板上找一个芯片,这个芯片俗称818芯片,一般是“MC146818”有24个引脚,短接第12脚和第24脚1秒钟,或者找一个标有“MC14069”的芯片,把其第14脚对地短接一下,也许可以达到清除密码的目的。

注意:口令服务软盘必须被插入驱动器中,否则显示将返回到Password。

如果已经在驱动器中插入了软盘,该消息仍然出现,口令服务软盘可能有问题。

此外在使用口令服务软盘时要注意以下两个问题:如果BIOS引导优先级设置为硬盘或光驱,按复位按钮,保持F键按下以确保从软盘驱动器引导。

如果电脑处在恢复方式,打开电源时口令服务软盘将不起作用。

这时,也请先按复位按钮。

启动另一台电脑,打开二进制编辑器,将软盘插入驱动器,修改软盘第一扇区的前5个字节,使其变成: 4B 45 59 00 00,注意引导扇区是第0扇区,不要改错了。

然后保存修改,你现在就有了一张钥匙盘了。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

天气: 晴朗心情: 高兴软件:step7-micro/win4.0.3.08工具:OllDbg v1.10作者:浪客剑心Email:s_blin@用OllDbg载入microwin,新建项目,右键点击SBR_0,属性,设定保护密码为4321,确定。

再次进入属性,输入错误密码1234,提示输入了不正确密码,于是从该处入手,中断。

思路:在输入密码时,程序会判断输入的密码跟保存的POU密码进行判断,关键点就是输入后中断程序,用分析软件单步运行,找到程序判断密码的地方,由于密码错误时有消息框提示,我们便可从此处入手中断,然后往前查找程序判断密码的地方。

切换到OllDbg,在命令栏插件中输入bpx messageboxa,切换到microwin再次输入错误密码,非常幸运,OllDbg中断在这里:0051DA0C |. 8B00 mov eax,dword ptr ds:[eax]0051DA0E |. 52 push edx ; /Style0051DA0F |. 50 push eax ; |Title0051DA10 |. 8B4424 18 mov eax,dword ptr ss:[esp+18] ; |0051DA14 |. 50 push eax ; |Text0051DA15 |. 53 push ebx ; |hOwner0051DA16 |. FF15 88306C00 call dword ptr ds:[<&USER32.MessageBoxA>] ; \MessageBoxA <==中断在此处0051DA1C |. 8D4C24 7C lea ecx,dword ptr ss:[esp+7C]0051DA20 |. FFD7 call edi0051DA22 |. 8B7424 14 mov esi,dword ptr ss:[esp+14]0051DA26 |. 8B8424 800000>mov eax,dword ptr ss:[esp+80]0051DA2D |. 8B4C24 18 mov ecx,dword ptr ss:[esp+18]0051DA31 |. 85C0 test eax,eax0051DA33 |. 898E 9C010000 mov dword ptr ds:[esi+19C],ecx0051DA39 |. 74 09 je short microwin.0051DA440051DA3B |. 6A 01 push 1 ; /Enable = TRUE0051DA3D |. 50 push eax ; |hWnd0051DA3E |. FF15 C0306C00 call dword ptr ds:[<&USER32.EnableWindow>] ; \EnableWindow0051DA44 |> 6A 01 push 10051DA46 |. 8BCE mov ecx,esi0051DA48 |. E8 47C00900 call <jmp.&MFC42.#2629>0051DA4D |. 8D4C24 10 lea ecx,dword ptr ss:[esp+10]0051DA51 |. C78424 8C0000>mov dword ptr ss:[esp+8C],-10051DA5C |. E8 89AF0900 call <jmp.&MFC42.#800>0051DA61 |. 8B8C24 840000>mov ecx,dword ptr ss:[esp+84]0051DA68 |. 5F pop edi0051DA69 |. 5E pop esi0051DA6A |. 5D pop ebp0051DA6B |. 5B pop ebx0051DA6C |. 64:890D 00000>mov dword ptr fs:[0],ecx0051DA73 |. 81C4 80000000 add esp,800051DA79 \. C2 1000 retn 10往下看,从中断到返回处都没有越过该中断的跳转,于是按F8到0051DA79,返回上一级。

返回后来到这里:0047F050 /$ 56 push esi0047F051 |. E8 0C9A1300 call <jmp.&MFC42.#1168>0047F056 |. 8B40 04 mov eax,dword ptr ds:[eax+4]0047F059 |. 85C0 test eax,eax0047F05B |. 74 32 je short microwin.0047F08F <==此处跳转0047F05D |. 8B7424 0C mov esi,dword ptr ss:[esp+C]0047F061 |. 8D8E 2EF8FF5F lea ecx,dword ptr ds:[esi+5FFFF82E] ; Switch (cases A00007D2..A00007DD)0047F067 |. 83F9 0B cmp ecx,0B0047F06A |. 77 0F ja short microwin.0047F07B0047F06C |. 33D2 xor edx,edx0047F06E |. 8A91 A0F04700 mov dl,byte ptr ds:[ecx+47F0A0]0047F074 |. FF2495 98F047>jmp dword ptr ds:[edx*4+47F098]0047F07B |> 8B4C24 10 mov ecx,dword ptr ss:[esp+10] ; Default case of switch 0047F061 0047F07F |. 8B5424 08 mov edx,dword ptr ss:[esp+8]0047F083 |. 6A 00 push 0 ; /Arg4 = 000000000047F085 |. 51 push ecx ; |Arg30047F086 |. 56 push esi ; |Arg20047F087 |. 52 push edx ; |Arg10047F088 |. 8BC8 mov ecx,eax ; |0047F08A |. E8 C1E20900 call microwin.0051D350 ; \microwin.0051D350 <==此处是调用刚才call的地方0047F08F |> B8 01000000 mov eax,1 ; Cases A00007D2,A00007D3,A00007DC,A00007DD of switch 0047F0610047F094 |. 5E pop esi0047F095 \. C3 retn注意从0047F05B处有一跳转到0047F08F,刚好绕过错误提示框,于是在0047F05B处下断,重复运行后中断在此处。

修改标志位,强制跳转到0047F08F,按F9运行。

此时提示框没再出来,但访问权限依然没变,不得不继续往上继续寻找关键点。

在0047F095处下断点,重复运行后来到断点处,F8返回到上一级CALL:0042FB35 |. 83C4 10 add esp,100042FB38 |. C3 retn0042FB39 |> 68 30200000 push 2030 <==注意这里,有一跳转到此处0042FB3E |. 50 push eax0042FB3F |. 68 7E130000 push 137E0042FB44 |. E8 07F50400 call microwin.0047F050 <==此处为返回call0042FB49 |. 8DB5 B0000000 lea esi,dword ptr ss:[ebp+B0]往上查找,发现跳转在此处:0042F883 |. 53 push ebx0042F884 |. 57 push edi0042F885 |. FF15 2C396C00 call dword ptr ds:[<&executive200.TAB_AuthorizeP>; executiv.TAB_AuthorizePassword0042F88B |. 83C4 08 add esp,80042F88E |. 85C0 test eax,eax0042F890 |. 0F85 A3020000 jnz microwin.0042FB39 <==此处跳转0042F896 |. 50 push eax不知大家注意到没,executiv.TAB_AuthorizePassword这几个字眼非常敏感,呵呵。

于是尝试在此处下断点。

重复后来到此处,F7跟进去看看有啥东东^_^00B0A280 e> 51 push ecx00B0A281 8B4C24 08 mov ecx,dword ptr ss:[esp+8]00B0A285 C74424 00 F00A0>mov dword ptr ss:[esp],E0000AF000B0A28D 8B41 04 mov eax,dword ptr ds:[ecx+4]00B0A290 3D E8030000 cmp eax,3E800B0A295 7C 1A jl short executiv.00B0A2B100B0A297 3D EC030000 cmp eax,3EC00B0A29C 7F 13 jg short executiv.00B0A2B100B0A29E 8B4424 0C mov eax,dword ptr ss:[esp+C]00B0A2A2 50 push eax00B0A2A3 51 push ecx00B0A2A4 8B0D A4C1B300 mov ecx,dword ptr ds:[<&storeretrieveverify200.g_Store>] ; storeret.g_Store00B0A2AA E8 F1A70200 call <jmp.&storeretrieveverify200.MWStore::SRV_POU_Authoriz> <==注意此处00B0A2AF EB 1F jmp short executiv.00B0A2D000B0A2B1 3D 88130000 cmp eax,138800B0A2B6 7C 1C jl short executiv.00B0A2D400B0A2B8 3D 8A130000 cmp eax,138A00B0A2BD 7F 15 jg short executiv.00B0A2D400B0A2BF 8B5424 0C mov edx,dword ptr ss:[esp+C]00B0A2C3 52 push edx00B0A2C4 51 push ecx00B0A2C5 8B0D A4C1B300 mov ecx,dword ptr ds:[<&storeretrieveverify200.g_Store>] ; storeret.g_Store00B0A2CB E8 CAA70200 call <jmp.&storeretrieveverify200.MWStore::SRV_DB_Authorize>00B0A2D0 894424 00 mov dword ptr ss:[esp],eax00B0A2D4 8D4424 00 lea eax,dword ptr ss:[esp]00B0A2D8 50 push eax00B0A2D9 E8 22CAFFFF call executiv.00B06D0000B0A2DE 83C4 08 add esp,800B0A2E1 C3 retn此段程序比较短,不用想你也明白了,到00B0A2AA时F7跟进去看看:跳到这里:00BF5D7F 90 nop00BF5D80 s> 8B4424 08 mov eax,dword ptr ss:[esp+8]00BF5D84 8B4C24 04 mov ecx,dword ptr ss:[esp+4]00BF5D88 50 push eax00BF5D89 51 push ecx00BF5D8A 8B0D B033C300 mov ecx,dword ptr ds:[<&datamanagers200.g_PouDataMgr>] ; datamana.g_PouDataMgr00BF5D90 E8 47640200 call <jmp.&datamanagers200.MWPouDataMgr::Authorize> <==继续跟进……00BF5D95 C2 0800 retn 800BF5D98 90 nop几番转折后,终于来到了这里:00D0A330 d> 6A FF push -100D0A332 68 5036DD00 push datamana.00DD365000D0A337 64:A1 00000000 mov eax,dword ptr fs:[0]00D0A33D 50 push eax00D0A33E 64:8925 0000000>mov dword ptr fs:[0],esp00D0A345 83EC 20 sub esp,2000D0A348 53 push ebx00D0A349 55 push ebp00D0A34A 8BE9 mov ebp,ecx00D0A34C 56 push esi00D0A34D 57 push edi00D0A34E 8D4C24 1C lea ecx,dword ptr ss:[esp+1C]00D0A352 E8 D75C0C00 call <jmp.&MFC42.#287>00D0A357 8B5C24 40 mov ebx,dword ptr ss:[esp+40]00D0A35B 8D4424 1C lea eax,dword ptr ss:[esp+1C]00D0A35F 50 push eax00D0A360 53 push ebx00D0A361 8BCD mov ecx,ebp00D0A363 C74424 40 00000>mov dword ptr ss:[esp+40],000D0A36B E8 28E90B00 call <jmp.&objectmanagers200.MWPouObjMgr::GetPassword> <==注意00D0A370 8BF0 mov esi,eax00D0A372 85F6 test esi,esi00D0A374 0F85 88010000 jnz datamana.00D0A50200D0A37A 8B4C24 24 mov ecx,dword ptr ss:[esp+24]00D0A37E 8B5424 20 mov edx,dword ptr ss:[esp+20]00D0A382 51 push ecx00D0A383 68 AAAA0000 push 0AAAA00D0A388 52 push edx00D0A389 E8 74F10B00 call <jmp.&systemdata200.MW_GLOBAL_DeCrypt>00D0A38E 8BF0 mov esi,eax00D0A390 83C4 0C add esp,0C00D0A393 85F6 test esi,esi00D0A395 0F85 67010000 jnz datamana.00D0A50200D0A39B 8B4424 44 mov eax,dword ptr ss:[esp+44]00D0A39F 8B4C24 24 mov ecx,dword ptr ss:[esp+24]00D0A3A3 8B7C24 20 mov edi,dword ptr ss:[esp+20]00D0A3A7 33D2 xor edx,edx00D0A3A9 8B30 mov esi,dword ptr ds:[eax]00D0A3AB F3:A6 repe cmps byte ptr es:[edi],byte ptr ds:[esi] ; 比较密码00D0A3AD 74 1B je short datamana.00D0A3CA ;相等则跳转00D0A3AF 8D4C24 1C lea ecx,dword ptr ss:[esp+1C]00D0A3B3 C74424 38 FFFFF>mov dword ptr ss:[esp+38],-100D0A3BB E8 605B0C00 call <jmp.&MFC42.#610>00D0A3C0 B8 3E0100A0 mov eax,A000013E00D0A3C5 E9 4B010000 jmp datamana.00D0A515抬头看看标题,此时已经是datamanagers200程序领空了,一直F8走下来,到00D0A36B时F8跳过,如想仔细研究的朋友可以追进去看看。