计算机网络课件13篇

网络安全教育培训课件PPT(共 30张)

聊天交友注意事项

• 尽量使用虚拟的E-mail等方式,避免使用真实 的姓名,不要轻易告诉对方自己的电话号码、 住址等有关个人的真实信息;

• 不要轻易与网友见面,尽量不要一个人赴约; • 不要轻易点击来历不明的网址链接或来历不明

的文件; • 警惕网络色情聊天、反动宣传

三、提防网络“客人”

• 违法犯罪分子多使用境外 网络资源实施黑客攻击破 坏活动。根据国家互联网 应急中心发布的有关报告 ,上半年境外有12.7万多 个IP作为木马控制器参与 控制中国大陆地区的受害 计算机,有4583个主机IP 作为僵尸网络控制服务器 控制我国境内僵尸网络受 控主机。

• 5、不能正确运用网络资源,败坏学风

一些同学平时不上课、到课不听课,考试拷贝 网上下载流传的试题答案;报告复制网上别人的 作品。

• 6、容易引发各种犯罪。

网瘾青少年的人格易发生明显变化,为了持续 上网,他们往往不择手段,不惜欺骗父母、偷窃、 抢劫。

想一想

想想旷课的原因是否与网络有关? 想想课程不通过是否与网络有关?

•

1、不是井里没有水,而是你挖的不够深。不是成功来得慢,而是你努力的不够多。

•

2、孤单一人的时间使自己变得优秀,给来的人一个惊喜,也给自己一个好的交代。

•

3、命运给你一个比别人低的起点是想告诉你,让你用你的一生去奋斗出一个绝地反击的故事,所以有什么理由不努力!

•

4、心中没有过分的贪求,自然苦就少。口里不说多余的话,自然祸就少。腹内的食物能减少,自然病就少。思绪中没有过分欲,自然忧就少。大悲是无泪的,同样大悟无言。缘来尽量要惜,缘尽就放。人生本来就空,对人家笑笑,对自己笑笑,笑着看天下,看日出日落,花谢花开,岂不自在,哪里来的尘埃!

学习电脑的心得体会(13篇)

学习电脑的心得体会(13篇)学习电脑的心得体会(13篇)学习电脑的心得体会1我作为一名计算机的初学者,对一些应用操作理解起来较为困难。

但通过对计算机的学习,我总结出以下经验和心得。

求学者切记贪多嚼不烂。

初学者最易犯“大而全”和“速成”的错误,须知“罗马非一日之功“所能建成。

什么都学肯定什么都学不透,要集中精力打攻坚战。

我认为学习计算机首先要明白自己的学习目标究竟是什么,你可以根据你自己的实际工作出发。

要定制出详细的学习规划,如果没有学习规划,不投资学习机器,没有实践场所,没有学习资料,光想凭“言传口授”就想速成个“全才”,可能吗?要多了解相关信息,多思考,多提问题,多问几个为什么,要学以致用。

计算机网络使学习、生活、工作的消耗大为减少。

免费是络的一大特点,除了少数专门信息服务要收费外,网络的大部分信息可以免费提取。

计算机不仅节约了很多时间还提供了很多丰富的资源对教师的`身心健康也有很大的帮助。

不管现在还是将来没个教育者应不断的加强学习,不断给自己“充电”,才能不断的开拓进取,勇于创新,才不至于被社会淘汰。

我坚信,我们今天的辛苦和痛苦,一定能换取明天的快乐和幸福!学习电脑的心得体会2随着社会的不断进步和科学技术的飞跃发展,在进入21世纪后,计算机及网络已应用到生产生活的各个方面,就连小学的课程里也多了信息技术课。

我上了六年信息技术课,使我受益匪浅。

我们学习了办公软件,主要有等,以及常用的同时也学习了一些网络知识,如个人博客,加入论坛,发表帖子等。

相信这六年学习,会让我在今后的'学习生活中运用电脑时能够得心应手。

老师为了提高大家的认识,不仅采用教学演示的办法,而且还让我们自己实践操作,完成作品,有时还手把手的教,我们对老师的感激之情真是一时半会儿说不完。

记我们学习时,常常把其中的一些函数搞混,一会就乱了手脚,不知如何是好,老师则很有耐心的一点一点的启发我们,让我们记得更牢。

通过这六年学习,我真正体会到了计算机知识的更新是很快的,我们其实接受的东西还很边面,还没有向深处学。

计算机网络课程总结三篇

时间:2020-10-02 16:31:35计算机⽹络课程总结三篇计算机⽹络课程总结三篇 篇⼀:计算机⽹络课程总结篇⼀:计算机⽹络课程总结 课程设计是每⼀个⼤学⽣在⼤学⽣涯中都不可或缺的,它使我们在实践中了巩固了所学的知识、在实践中锻炼⾃⼰的动⼿能⼒;实习⼜是对每⼀位⼤学⽣所学专业知识的⼀种拓展⼿段,它让我们学到了很多在课堂上根本就学不到的知识,不仅开阔了⾃⼰的视野,增战了⾃⼰的见识,也为我们以后进⼀步⾛向社会打下了坚实的基础,是我们⾛向以后⾛向⼯作岗位的奠基⽯。

⼀、实习⽬的 计算机⽹络,是指将地理位置不同的具有独⽴功能的多台计算机及其外部设备,通过通信线路连接起来,在⽹络操作系统,⽹络管理软件及⽹络通信协议的管理和协调下,实现资源共享和信息传递的计算机系统。

针对于此, 在经过相应的课程如《计算机⽹络》、《计算机基础知识》、《操作系统》等课程的系统学习之后,可以说对计算机⽹络已经是⽿⽬能熟了,所有的有关计算机⽹络的基础知识、基本理论、基本⽅法和结构体系,我都基本掌握了,但这些似乎只是纸上谈兵,倘若将这些理论性极强的东西搬上实际上应⽤,那我想我肯定会是⽆从下⼿,⼀窍不通。

⾃认为已经掌握了⼀定的计算机⽹络理论知识在这⾥只能成为空谈。

于是在坚信“实践是检验真理的唯⼀标准”下,认为只有把从书本上学到的理论应⽤于实际的⽹络设计操作中去,才能真正掌握这门知识。

⼆、实习的过程 计算机⽹络的设计是⼀个要求动⼿能⼒很强的⼀门实践课程,在课程设计期间我努⼒将⾃⼰以前所学的理论知识向实践⽅⾯转化,尽量做到理论与实践相结合,在课程设计期间能够遵守纪律规章,不迟到、早退,认真完成⽼师布置的任务,同时也发现了⾃⼰的许多不⾜之处。

在课程设计过程中,我⼀共完成了11个实验,分别是1.制作直通电缆和交叉UTP 、2.交换机Console ⼝和Telnet 配置、3.交换机端⼝和常规配置、4.虚拟局域⽹VLAN 配置、5.路由器Console ⼝ Telnet 配置⽅法和接⼝配置、6.路由器静态路由配置、7单臂路由配置、8.动态路由协议配置、9.PPP 协议配置、10路由器访问控制表(ACL)、11.⽹络地址转换(NAT)。

第一篇 模块六 网络安全 课件-《中职生安全教育》

第四讲 网络病毒

网络病毒是一种人为编制的程序,通过上传、下载、浏览、点击等方式嵌入到正常软件代码之中,进行 繁殖、变异、窃取、监听、复制、删除等相关操作,从而使用户电脑垃圾文件增多,大量运行病毒程序, 抢 占CPU、内存等资源, 导致用户电脑速度变慢、网页打开缓慢、弹出不必要的插件及窗口甚至死机,用户资 料及账号被修改、盗窃、删除,造成重大的经济损失。

第一讲 网络诈骗

必掌握:遇到网络诈骗如何补救?

保留证据,及时止损,立即报警! 一旦遇到网络诈骗或怀疑是网络诈骗的情况,要立刻停止转账或泄露信息, 并立刻报警。保留手上的聊天 记录、转账记录、联系方式等信息。

第二讲 网络谣言

当今社会是一个信息化时代,新媒体的兴起使谣言信息获得了更强的传播能力和效果。当代中职生普遍 是伴随着互联网告诉发展成长的一代,是网民中的重要组成部分,不仅是网络谣言的主要接触者和受害者, 更是抵御和抗击网络谣言的主力军。因此,提升中职生的网络谣言辨别能力与抵御能力是当下进行中职生安 全教育的重点内容之一。

第一讲 网络诈骗

必学习:常见的网络诈骗形式和预防网络诈骗的措施有哪些?

一、常见的网络诈骗形式

1. 网络交友诈骗 许多学生都很喜欢在网上交友。青少年社会经验少,因此很容易被骗子的风趣以及“才学”吸引。 2. 中奖骗局 虽然同学们都知道天上不会掉馅饼,但是当事情发生在自己头上的时候,一些同学难免会抱有侥幸心理, 盼望自己真的可以得奖。 3. 定金、预付款诈骗 一些不法分子会在网上开骗人的网店,网上承诺十分好,网上的电话、地址等信息十分详细,同时还把 公司的网页做得很精美, 给人很正规的错觉, 用表面的东西来博得学生的好感,从而骗取定金或者预付款。 4. 网络求助诈骗 人与人之间互相帮助本来很正常,可是一些居心不良的人却利用了这一点。

计算机组装与维护(全)PPT教学课件

12

1.3

计算机硬件系统简介

计算机硬件组成图例

13

1.3.1

机箱

机箱的主要作用是保护内部设备,屏蔽机箱里面的各配 件免受外界电磁场的干扰。

卧式机箱

立式机箱

14

1、机箱的种类 外形分类: 1)立式机箱 2)卧式机箱 结构分类: AT机箱、 ATX机箱、 Micro ATX机箱、 NLX机箱 BTX机箱

一种系统软件。

10

(3)语言处理程序 语言处理程序是将人们用高级语言编写的源程序翻译成机器语言表示的 目标程序的软件。

(4)服务性程序 服务性程序是指辅助性的系统软件,如用于程序的装入、链接、编辑及 调试用的程序,故障诊断程序和纠错程序等。

11

1.2.2

计算机的软件组成

2.应用软件

应用软件是在操作系统的基础上编制的各种程序。应用软件都是一些具 有特定功能的软件,能够帮助用户完成特定的任务。例如,通过Word可以编 辑一篇文章,通过Photoshop可以编辑和处理图片,通过Windows Media Player可以播放VCD影碟等。

复杂网络概述 ppt课件

星形耦合网络:有一个中心点,其余N-1个点都只与这

个中心点连接,其平均路径长度为

Lstar 2

聚类系数为

C

star

2( N 1) 2 N ( N 1)

N 1 1 N

ppt课件

( N ) ( N )

16

随机图

随机图是与规则网络相反的网络,一个典型模型 是 Erdos 和 Renyi 于 40 多年前开始研究的随机图模 型。 假设有大量的纽扣( N》1 )散落在地上,并以相 同的概率p给每对纽扣系上一根线。这样就会得到 一个有 N 个节点,约 pN(N-1)/2 条边的 ER 随机图的 实例。

ppt课件 3

3

③ 小世界实验

20世纪60年代美国哈佛大学的社会心理学家Stanley Milgram通过

一些社会调查后给出的推断是:地球上任意两个人之间的平均距

离是6。这就是著名的“六度分离”(six degrees of separation)推断。 为了检验“六度分离”的正确性,小世界实验—Bacon数。美国

ppt课件

9

小世界实验---Erdos数

Erdos从来没有一个固定的职位,从来不定居在一 个地方,也没有结婚,带着一半空的手提箱,穿 梭于学术研讨会,浪迹天涯,颇富传奇色彩。有 人称他为流浪学者(wande ring scholar)。

他效忠的是科学的皇后, 而非一特定的地方。各 地都有热心的数学家提供他舒适的食宿,安排他 的一切,他则对招待他的主人,给出一些挑战性 的数学难题,或给予研究上的指导做为回馈。 他可以和许多不同领域的数学家合作。数学家常 将本身长久解决不了的问题和他讨论,于是很快 地一篇论文便诞生了。

计算机导论课件

2013-11-2

计算机发展史-计算的机械时代

17世纪初,英国数学家纳皮尔提出了对数 的概念,并制作了“纳皮尔算筹”,它只 需要做简单的加法就能计算出乘积,从而 大大简化了数值计算的过程。

英国牧师奥锲得创造了原始的对数计算尺,它不

仅能做加减乘除,乘方,开方运算,甚至可以计算 三角函数、指数函数和对数函数,它一直使用到袖 珍电子计算器面世为止。

(清华大学出版社)

周肆清、曹岳辉、李利明 编著

计算机导论

(人民邮电出版社)

2013-11-2

甘岚 等 编著

软件学院 张奕韬 2

总评成绩构成

总评成绩由学习过程中的各项考核指标综合评定。

上课考勤:20% 平时作业及平时表现:20% 上机实验:30% 测试:30%

记 住

关于考勤: 旷课一次-5, 迟到、早退每次-2,请假次数 多者酌情扣分,扣完为止。 缺勤3次及以上,成绩为0。

2013-11-2

软件学院 张奕韬

4

计算机发展史-发展篇

自从1946年世界上第一台电子数字计算机 诞生以来,计算机得到了迅速的发展和应 用,著名的摩尔定理很好地说明了这一点: 平均每18个月计算机的性能要提高一倍, 而价格要下降一半。 ..\materials\计算机的产生和发展320x240.Flv

软件学院 张奕韬 24

2013-11-2

计算机发展史-阿兰•图林

8岁时,他开始尝试写作了一部科学著作,题名 《关于一种显微镜》。1931年,他考入剑桥皇家 学院。

1936年,图林发表了一篇划时代的论文--《论可计算数及其 在判定问题中的应用》,后来被改称《理想计算机》。论文 里论述了一种“图林机”,只要为它编好程序,它就可以承 担其他机器能做的任何工作。 1950年10月,图林的一篇论文《机器能思考吗》首次提出检 验机器智能的“图林试验”,从而奠定了人工智能的基础, 使他再次荣膺“人工智能之父”称号。 1954年,42岁的阿兰· 图林英年早逝。为了纪念他在计算机 领域奠基性的贡献,美国计算机学会决定设立“图林奖”, 从1956年开始颁发给最优秀的电脑科学家,它就像科学界的 诺贝尔奖那样,是电脑领域的最高荣誉。

大学信息技术基础ppt课件

29

a

计算机的硬件系统的配置

2)硬磁盘存储器 硬磁盘是由涂有磁性材料的铝合金圆盘组成的。 目前常用的硬盘是3.5英寸的。

3)光盘存储器 4)磁带存储器

5)优盘 6)移动硬盘

30

a

计算机的硬件系统的配置

主板:

– CPU、内存及其他扩展功能芯片如显示芯片等都是以插卡的形式 安装在主板上的。

– 主板又称主机板,是一块带有各种插口的大型印刷电路板 (PCB),集成有电源接口、控制信号传输线路(称为控制总线) 和数据传输线路(称为数据总线)以及相关控制芯片等,它将主 机的各个部分有机地组合起来。

=1073741824B

– 字(Word):计算机处理数据时,CPU通过数据总线一次存 取、加工和传送的数据称为字。一个字由一个或若干个字节 组成。

23

a

硬件系统的组成

输入设备 将外界信息送入计算机的设备 输出设备 是将计算机处理和计算后所得的结果以一种人们

便于识别的形式记录、显示或打印出来的设备。

0、1、2······9 、 A、B、C、

D 、 E、F

8

16

位权

10n

2n

8n

16n

特点

逢十进一

逢二进一 逢八进一

逢十六进一

11

a

数制的转换

二进制、八进制、十六进制数转化为十进制数 十进制数转化为二进制数 二进制与八进制数的相互转换 二进制与十六进制的相互转换

12

a

二进制的运算规则

一、算术运算规则

信息处理的要求

18 – 真实准确、系统全面、及时高效、统的组成 计算机硬件系统的配置

19

a

硬件系统的组成

组成:

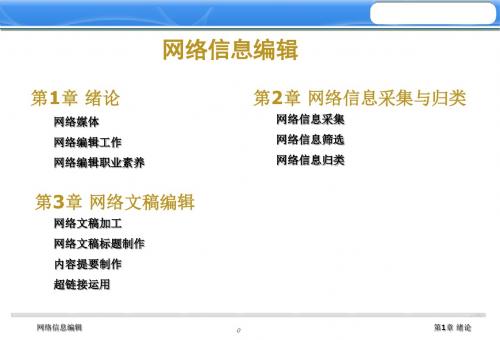

网络信息编辑PPT课件

网络信息编辑

6

第1章 绪论

1.2网络编辑工作 Nhomakorabea1.2.2 网络编辑工作的内容

1.网络编辑的日常工作 采集素材,进行分类和加工; 对稿件内容进行编辑加工、审核及监控; 撰写稿件; 运用信息发布系统或相关软件进行网页制作; 组织网上调查及论坛管理; 进行网站专题、栏目、频道的策划及实施等。

第1章 绪论

网络信息编辑

2

【案例导读】

网络媒体的发展需要大批具有原创能力、新闻采编及丰富策划经验的从业人 员。毫无疑问,只会用“剪刀+浆糊”的编辑已经难以适应网络媒体发展的需要。 网络编辑除了为网站转载内容外,还需要掌握与网友互动的技巧、了解网民的阅 读需求、挖掘更有质量的稿件等。脱离了搬运工的尴尬角色后,网络编辑需要拥 有较高的职业素养。

网络信息编辑

29

第3章 网络文稿编辑

网络文稿加工

网络文稿的修改方法

稿件增补的信息内容主要有以下方面: 扩充新闻价值大的部分 增添回叙内容 嵌入相关新闻和背景资料 增添必要的字句 稿件改写的方法主要有: 综合改写 分篇改写 改写体裁 改写结构 改写辞章

3.稿件的增补

4.稿件的改写

网络媒体具有哪些特点?作为网络媒体从业人员之一的网络编辑又到底是做 什么的?网络编辑的工作内容有哪些?网络编辑需要哪些素质和素养?这就是本 章将要讲述的内容。

网络信息编辑

3

第1章 绪论

第1章 绪论

1.2 1.3

网络编辑工作

网络编辑职业素养

网络信息编辑

4

第1章 绪论

1.2

网络编辑工作

1.2.1 网络编辑的概念

1.稿件的校正

2.稿件的压缩

稿件的压缩就是通过对稿件的删意、删句和删字,使原稿在内容上更 加重点突出,在章节上更加紧凑,在表达上更加凝练。压缩稿件时要掌握 以下原则: 消除赘述,但不损害原稿主干,保留其精华。 与新闻价值相适应,稿件长短与价值大小相统一。 顾及版面刊播的可能,新闻稿数量与版面相吻合,不多不少。

计算机网络技术专业职业生涯规划PPT课件

可编辑课件

15

2019年考取网页设计师

可编辑课件

16

• 3.职业发展期(2019年~2041年) • (1)行动目标 • ①通过计算机等级考试,成为高级技师,网站系

统设计专家。 • ②成为大中型企业(公司)中上层管理员,技术

部门总经理。 • (2)行动措施 • ①不断补充知识,适时进修,提高管理能力。 • ②努力工作,持续发展。

1.如资金、技术、人力、政策允许,会考虑适时创 业。

2.根据自己所学专业特长及市场变化,会考虑进入 市场营销行业,特别是电子商务行业。

可编辑课件

20

就空只会的需己不出得颖沙机

让。说有追要去相努成而,遇

我既不动求付打信力功出唯与

六

们然做力,出拼眼、,!有挑 的我到的人艰!泪拼必一具战 计们头,都辛实;搏须个备并

二.职业环境分析

1.家庭环境分析 我家在农村,家庭经济状况一般,能给我

提供正常的学习生活费用。父母心愿。邻里关系和睦,家庭氛围比较轻松,能 让我心无旁骛地读书学习。

可编辑课件

7

2.学习环境分析:

我院学习环境优良,师资力量雄厚,实训设 施齐备,教学质量优秀,十分适合我们在此学习 与成长。

可编辑课件

14

2.职业选择与适应期( 2017~2019年) (1)行动目标:选择适合自己的工作岗位 (2)行动措施 ①继续学习深造,参加自学考试,获得本科毕 业证书。 ②一边从事计算机网络工作,一边参加计算机 技师证考试,获取计算网络高级机技师证。 ③广交朋友,不断积累管理经验,增强自身内 涵。

综合实训中心

可编辑课件

8

3、专业认知分析

• 专业培养目标:培养掌握计算机网络基本理论和基本技 能,具有计算机网络硬件组网与调试,网络系统安装与 维护,以及网络编程能力的高级技术应用性专门人才。

最新高中信息技术说课稿(实用13篇)

最新高中信息技术说课稿(实用13篇)(经典版)编制人:__________________审核人:__________________审批人:__________________编制单位:__________________编制时间:____年____月____日序言下载提示:该文档是本店铺精心编制而成的,希望大家下载后,能够帮助大家解决实际问题。

文档下载后可定制修改,请根据实际需要进行调整和使用,谢谢!并且,本店铺为大家提供各种类型的经典范文,如报告大全、演讲致辞、规章制度、应急预案、方案大全、心得体会、祝福语、作文大全、教学资料、其他范文等等,想了解不同范文格式和写法,敬请关注!Download tips: This document is carefully compiled by this editor. I hope that after you download it, it can help you solve practical problems. The document can be customized and modified after downloading, please adjust and use it according to actual needs, thank you!Moreover, our store provides various types of classic sample essays, such as a comprehensive report, speeches, rules and regulations, emergency plans, plans, experiences, blessings, essays, teaching materials, other sample essays, etc. If you want to learn about different formats and writing methods of sample essays, please pay attention!最新高中信息技术说课稿(实用13篇)人的记忆力会随着岁月的流逝而衰退,写作可以弥补记忆的不足,将曾经的人生经历和感悟记录下来,也便于保存一份美好的回忆。

计算机发展历史ppt课件

1960年,契克卡德家乡人根据示 意图重新制作的契克卡德计算机: 能做6位数加减法,设置了某种 “溢出”响铃装置;机器上部附加 一套圆柱型“纳皮尔算筹”,因此 也能进行乘除运算。

8

8

1.2 机械式计算机

1.2.2 帕斯卡加法机

Blaise Pascal(1623–1662)

布莱斯·帕斯卡 法国数学家、物理学家、思想家

Augusta Ada Byron (1815-1852)

后人根据巴贝奇图纸制造的“分析机”

世界上第一位程序员—— 奥古斯塔·艾达·拜伦

14

14

1.2 机械式计算机

1.2.5 差分机和分析机

设计图纸之一——差分机和分析机存储器框架

15

15

1.2 机械式计算机

1.2.6 手摇计算机

弗兰克·鲍德温(Frank Baldwin)

10

10

1.2 机械式计算机

1.2.4 “编织”的程序

明代宋应星所著《天工开物》

《天工开物》中记载的小花楼提花机

11

11

1.2 机械式计算机

1.2.4 “编织”的程序

正面

侧面

英国曼彻斯特“科学与工业博物馆” 中的杰卡德编织机(1805年发明)

布乔的穿孔卡片思想在杰卡德的自动编 织机上实现——程序控制思想的萌芽

公元前2000年的美索 不达米亚人用泥板计数, 这块泥板上的契形文字 代表25。

我国古代数学家祖冲之 就是用算筹计算出圆周 率值介于3.1415926和 3.1415927之间。

3

3

1.1 计算机的史前时代

1.1.1 石头计算到算盘

珠算被称为我国“第五 大发明”,最早记录于 汉朝人徐岳撰写的《数 术记遗》一书里。

2024年网络授课教案6篇

2024年网络授课教案6篇网络授课教案篇1教学目标:1、使学生了解什么是网络信息安全,让学生了解维护信息系统安全的一般措施。

2、掌握网络存在哪些信息安全威胁,会带来怎么样的后果,应如何有效保护自己的信息。

3、培养学生安全地使用网络信息技术,增强学生的信息安全意识。

教学重点:解威胁信息的常见因素。

学会病毒防护和信息安全防护的基本措施。

教学难点:1、学会病毒防护和信息安全防护的基本措施。

2、日常生活中信息技术的安全使用。

教学过程:1、情境导入:初识计算机病毒、电脑黑客造成的严重后果。

播放计算机病毒、黑客进行破坏、犯罪的相关新闻视频资料。

使得学生认识道病毒的破坏作用,意识到信息技术安全问题的严峻性。

2、引出课题《信息安全》。

师生共同讨论并解释课题:(信息安全:指的是信息的完整性、可用性、保密性、可控性等得以保证);3、提出问题,学生回答,教师指点:通过刚才的演示,大家想想下面几个问题:当你打开电脑,忽然发现,存储的文件丢失了,或系统突然崩溃了,你知道计算机中发生了什么吗?当你看到垃圾邮件充塞了电子信箱或在你打开某一封邮件时,防病毒软件提示计算机已感染病毒,这时应做什么?某天,朋友在他的机器上看到你计算机中的一些文件夹,这说明了什么?某天,朋友告诉你,他知道你的上网帐号和密码,你信吗?你在网络上收到信息,说只要你邮寄多少钱到某一账户,就可得到大奖,你如何看待?某天,当你用qq聊天时,某个陌生人给你发来一个网址,你会打开吗?因特网是一个信息的海洋,对于这里的所有信息,所有的“网中人”,你都会相信吗?网上的“泄密门”你知道有几个?根据你掌握的知识,能说说这些秘密是如何泄露出去的吗?结合学生对于计算机的日常应用,讨论后,学生对病毒、黑客、垃圾邮件、网络共享、计算机犯罪有了初步认识。

每一个学生都强化了一种意识,信息安全问题关系到的我们每个人。

4、掌握威胁信息安全的“最大元凶”计算机病毒(小组讨论方式):(1)定义:计算机病毒是一种人为编制或者在计算机程序中插入的破坏计算机功能或者毁坏数据,影响计算机使用,并能自我复制的一组计算机指令或者程序代码。

《计算机网络技术》精品课程建设课题申报书

调频 FSK 和调相 PSK)、数字数据的数字信号编码(不归零 NRZ、归零 RZ、曼彻斯特、差分

曼彻斯特编码)、模拟数据的数字信号编码(采样、量化与编码)。介绍各种编码在实际通信中 的应用。

(3)在数据通信技术中,介绍多路复用技术(频分复用与时分复用)在实际通信中的应

2. 课程定位 《计算机网络技术》是计算机网络技术专业、计算机应用技术专业的专业主干课 程。同时也是软件技术、电子商务等专业的一门重要专业课程。 3. 课程的历史沿革 本课程开设于 2002 年,初期主要介绍网络的基本工作原理、网络互连设备和网 络互连技术,上课是黑板上画图纸上谈兵。由于缺少网络实训室,只能在微机实验室 进行 Windows 操作系统的安装设置,无法开展网络设备的实验。为此,计算机系于 2005 年建成计算机网络实训室。目前已能进行路由器、交换机、服务器、综合布线等 实验,使学生动手能力得到了提高。但由于台套数太少,学生实验效果并不理想,还 需在本次示范院校建设项目中增加思科与华为实训室。目前使用的教材还无法与教学 要求相配套,需开发采用任务驱式教学模式的教材。 4. 课程教学目标 使学生理解计算机网络中的数据通信、数据交换、差错控制技术,理解网络体系 结构、OSI/RM 模型与局域网 IEEE802 标准; 掌握网络拓扑结构、网络互连设备和网络互连技术; 掌握因特网技术,掌握网络操作系统的使用和配置; 了解网络安全技术,了解综合布线系统; 掌握必要的网络原理知识,能阅读各类计算机网络专业期刊杂志与书籍。 使学生初步具备局域网各类设备配置、调试、维护的能力; 具备小型局域网规划与组网的能力。 5. 课程建设目标 将《计算机网络技术》建设成为校级精品课程。

培训课件心得体会(17篇)

培训课件心得体会(17篇)培训课件心得体会(通用17篇)培训课件心得体会篇1随着计算机的普及,它强大的互动特性、互联网的共享特性成为教师教学良好的辅助工具。

熟练掌握计算机技术,并将其应用于我们的教育事业,必将提高教育教学效率,为我们人才的培养贡献力量。

前几天,我参加了“我校PPT课件培训”。

通过这次培训,我学习了很多东西。

这次培训,我学了PPT课件制作。

虽说以前也接触过,自己在上课的时候也尝试着应用PPT,取得了一定的效果。

但是,在实际操作中遇到的一些问题还是不能及时的处理或处理不当,积聚了一些问题。

通过这次培训,无论是培训时间,还是广度、深度都恰到好处,案例也很符合实际情况。

认真学习了一段时间,我感觉到自己对制作PPT课件知识增长了许多,自己的制作能力也得到了大幅度的提升。

可以说,这次培训使我受益匪浅。

这次培训的一大亮点就是使老师们无需出远门,就可以享受到高质量的教育。

曾老师把PPT制作的步骤和方法详细地课件,供我们学习。

普通的培训我们教师听一遍就过去了,笔记再怎么全也会有疏漏,而这次培训,给我们充分的时间自己咀嚼消化其中的精华,给我们保留下了最大的自由学习和思考的空间。

培训讨论以互动交流的形式,让我获得了大量丰富而有价值的信息。

通过吸收其他老师制作过程中的成功经验,减少了我实践摸索的时间。

在以后的教学工作中,我会运用这次培训中学习到的知识到实践中去,争取把教学工作做得更好,为我的教学增添一份亮色。

在这个信息技术高速发展的时代,我们作为一名教师,也必须更上时代的步伐,不断进行自我增值,做一名与时俱进的“现代化”教师。

而“苏州教师培训网”组织的教师在线培训给我们提供了这么一个进步的契机。

在参加培训以前,我总觉得自己的PPT制作水平已经可以了。

应付一般的课件制作应该没什么问题。

知道参加了培训才知道什么是管窥蠡测,什么是学无止境。

在这次培训中,接触到了很多以前不太用到的PPT知识。

例如:让文本缓慢上升并配音、视频剪切软件filmeditor、如何利用触发器进行控制(以前只知道简单的单击,培训之后才知道还有很多触发方式)、以及较为复杂的VBA。

小学计算机教案(最新10篇)

小学计算机教案(最新10篇)(经典版)编制人:__________________审核人:__________________审批人:__________________编制单位:__________________编制时间:____年____月____日序言下载提示:该文档是本店铺精心编制而成的,希望大家下载后,能够帮助大家解决实际问题。

文档下载后可定制修改,请根据实际需要进行调整和使用,谢谢!并且,本店铺为大家提供各种类型的经典范文,如总结报告、合同协议、规章制度、条据文书、策划方案、心得体会、演讲致辞、教学资料、作文大全、其他范文等等,想了解不同范文格式和写法,敬请关注!Download tips: This document is carefully compiled by this editor. I hope that after you download it, it can help you solve practical problems. The document can be customized and modified after downloading, please adjust and use it according to actual needs, thank you!Moreover, our store provides various types of classic sample essays, such as summary reports, contract agreements, rules and regulations, doctrinal documents, planning plans, insights, speeches, teaching materials, complete essays, and other sample essays. If you want to learn about different sample formats and writing methods, please pay attention!小学计算机教案(最新10篇)作为一名辛苦耕耘的教育工作者,通常需要准备好一份教案,借助教案可以恰当地选择和运用教学方法,调动学生学习的积极性。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

计算机网络课件1

计算机网络课件1

第一篇:网络基础知识

1.计算机网络的定义

计算机网络是一组通过通信线路相互连接的计算机系统,它们之间可以进行信息交换,实现资源共享的系统。

2.计算机网络的分类

计算机网络可以按照规模分为:

(1)局域网(Local Area Network,LAN):是指通常

在一个办公室、一栋楼或者一个校园内,覆盖范围较小的计算机网络。

(2)城域网(Metropolitan Area Network,MAN):是

比局域网范围更大的计算机网络,覆盖范围达到一座城市。

(3)广域网(Wide Area Network,WAN):是囊括整个

城市、区域或者国家的计算机网络,其中包括国际、国内Internet等。

计算机网络还可以按照功能分为:客户端/服务器网络、

P2P网络等。

3.网络协议的定义

网络协议是计算机网络中通讯实体之间进行通讯所遵循

的规则和格式,它定义了信息交换的内容、顺序、错误检测等。

4. OSI参考模型

OSI参考模型是国际标准化组织提出的计算机网络体系结构模型,用于在不同的计算机系统之间进行通讯。

它包括以下

七层:物理层、数据链路层、网络层、传输层、会话层、表示层、应用层。

5. TCP/IP协议族

TCP/IP协议族是广泛应用于Internet的协议族,包括传输层的TCP协议和UDP协议,网络层的IP协议以及应用层的FTP、SMTP、HTTP等协议。

第二篇:物理层和数据链路层

1.物理层的作用

物理层是OSI参考模型中最基础的一层,主要负责传输二进制数字的比特流。

它定义了数据传输介质、传输速率、信道编码等物理特性,确保数据能够正常传输。

2.数据链路层的作用

数据链路层是OSI参考模型中负责提供可靠数据传输服务的一层,它将物理层提供的比特流转换成帧分组。

这一层还负责检错、重传等错误控制技术,确保数据的可靠传输。

3.HDLC协议

HDLC协议是数据链路层常用的协议之一,可实现全双工通信。

它采用了数据帧的格式,通过比特填充实现帧定界,具有可靠性强、传输速率高等优点。

4.以太网协议

以太网协议是数据链路层中应用最为广泛的协议之一。

它采用帧格式,搭配CSMA/CD技术实现对冲突的控制。

以太网协议支持不同传输速率,常用的有10Mbps、100Mbps、

1000Mbps等。

第三篇:网络层和传输层

1.网络层的作用

网络层是OSI参考模型中负责连接不同网络、实现逐跳

传输的一层。

它负责将传输过来的数据分组封装,加上源IP 地址和目的IP地址等必要的标识信息。

2.网络层协议

网络层协议有很多,其中最为常用的是IP协议。

IP协议是一种无连接、非可靠的协议,它负责将数据包从源主机送到目的主机。

3.传输层协议

传输层协议是OSI参考模型中负责端到端通信的一层,主要负责提供端到端可靠数据传输服务。

TCP协议和UDP协议是传输层中最为常用的协议。

4.TCP协议和UDP协议的比较

TCP协议是一种面向连接、可靠传输的协议,它采用三次握手建立连接,通过滑动窗口协议控制传输的速率,保证数据包的可靠性。

UDP协议是一种无连接、不可靠传输的协议,不需要建立连接,只发送数据包。

虽然UDP协议不能保证数据的可靠传输,但在实时传输、流媒体等方面优势明显。