烯盾安全网关--管理员配置及使用手册

加密安全网关使用说明

加密安全⽹关使⽤说明加密安全⽹关使⽤说明企业内的加密⽂件有时候需要上传到OA、PLM、SVN等系统中,希望OA等系统中保存的⽂件是明⽂的,从OA等系统中下载到本地为加密⽂件,并希望其它没有允许访问的计算机不可以访问OA等服务器,ViaControl安全⽹关功能就是为了解决这⼀问题⽽诞⽣的。

ViaControl安全⽹关,可以实现启⽤安全通讯的加密客户端上传解密下载加密。

未启⽤加密功能的客户端或者未启动安全通讯的加密客户端,不能访问受保护的OA等系统。

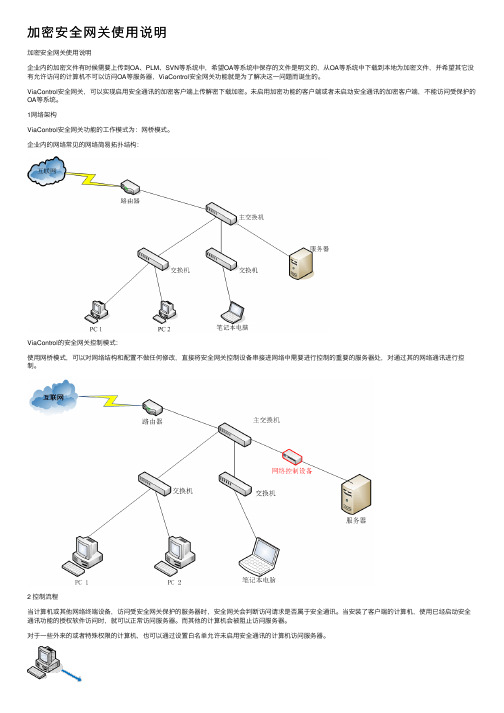

1⽹络架构ViaControl安全⽹关功能的⼯作模式为:⽹桥模式。

企业内的⽹络常见的⽹络简易拓扑结构:ViaControl的安全⽹关控制模式:使⽤⽹桥模式,可以对⽹络结构和配置不做任何修改,直接将安全⽹关控制设备串接进⽹络中需要进⾏控制的重要的服务器处,对通过其的⽹络通讯进⾏控制。

2 控制流程当计算机或其他⽹络终端设备,访问受安全⽹关保护的服务器时,安全⽹关会判断访问请求是否属于安全通讯。

当安装了客户端的计算机,使⽤已经启动安全通讯功能的授权软件访问时,就可以正常访问服务器。

⽽其他的计算机会被阻⽌访问服务器。

对于⼀些外来的或者特殊权限的计算机,也可以通过设置⽩名单允许未启⽤安全通讯的计算机访问服务器。

⾮法客户端安全⽹关控制器3部署3.1设备介绍ViaControl⽹络控制设备(以下称控制器),分为三个型号:2000:3个千兆⽹卡,其中管理端⼝为ETH2;3000:4个千兆⽹卡,⼀组BYPASS(ETH0和ETH1),其中管理端⼝为ETH3;4000:4个千兆⽹卡,⼀组BYPASS(ETH0和ETH1),其中管理端⼝为ETH3;说明管理端⼝的固定IP为190.190.190.190,初始配置时使⽤;BYPASS功能,可以在控制器断电或死机的情况下,将控制器所连接的两端直接物理上导通,不影响⽹络的使⽤。

3.2部署⽅式ViaControl⽹络控制器以桥接的⽅式串接⼊⽹络。

HillStone最新配置手册

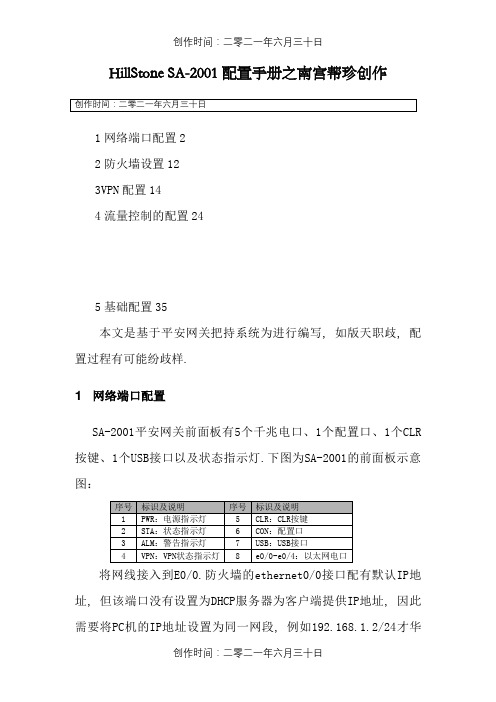

HillStone SA-2001配置手册之南宫帮珍创作1网络端口配置22防火墙设置123VPN配置144流量控制的配置245基础配置35本文是基于平安网关把持系统为进行编写, 如版天职歧, 配置过程有可能纷歧样.1 网络端口配置SA-2001平安网关前面板有5个千兆电口、1个配置口、1个CLR 按键、1个USB接口以及状态指示灯.下图为SA-2001的前面板示意图:将网线接入到E0/0.防火墙的ethernet0/0接口配有默认IP地址, 但该端口没有设置为DHCP服务器为客户端提供IP地址, 因此需要将PC机的IP地址设置为同一网段, 例如192.168.1.2/24才华连上防火墙.通过IE翻开192.168.1.1, 然后输入默认的用户名和密码(均为hillstone)登录后的首页面.可以看到CPU、内存、会话等使用情况.很多品牌的防火墙或者路由器等, 在默认情况下内网端口都是划分好而且形成一个小型交换机的, 可是hillstone的产物却需要自己手工设置.在本文档中, 我们准备将E0/0划分为UNTRUST口连接互联网, E0/1~E0/4总共4个端口我们则划到一个交换机中并作为TRUST口连接内网.在网络-接口界面中, 新建一个bgroup端口, 该端口是一个虚拟的端口.因为bgroup1接口需要提供路由功能, 因此需要划入到三层平安域(trust)中.输入由集团信息中心提供的IP地址.在管理设置中, 尽量将各个管理功能的协议翻开, 尤其是HTTP功能.建好bgroup1之后, 对网络-接口页面中的e0/1~e0/4分别修改, 依次将它们划归为bgroup1.设置好交换机功能后, 还需要设置DHCP功能, 以便PC机接入时可以自动获取IP地址.新建一个DHCP地址池根据集团信息中心提供的IP地址段设置IP地址池. 租约里尽量将时间设年夜一些, 这样在追查记录的时候, 不会因为PC机的IP地址频繁发生变更而难以追踪.确定之后, POOL1的地址则建好了, 不外, 还需要修改DNS才华让PC机可以访问到集团内网.编纂POOL1进入高级配置界面. DNS1和DNS2分别设置为集团总部的10.0.1.11和10.0.1.13两个DNS.设置完地址池之后, 需要将该地址池捆绑到bgroup1以便让bgroup1可以为PC机分配IP地址.确认以上步伐把持胜利后, 将原来连接到E0/0的网线任意拔出到E0/1~E0/4的一个端口中, 看看PC机是否可以获取到IP地址了.通过IPCONFIG/ALL命令可以看到, PC机这时候已经获取到IP及DNS了.将原来的IE浏览器关闭, 重新翻开IE浏览器、输入网关地址(即bgroup1的地址)并输入用户名密码.确认完E0/1-4的任意一个TRUST口能获取IP后, 即可修改E0/0为对外连接端口.本文档中是以E0/0为ADSL拨号连接为示例.新建一个PPPOE配置输入ADSL的用户名及密码.将自动重连间隔修改为1, 否则ADSL不会自动重拨.默认配置中, E0/0是属于trust域的, 需要将该端口修改为untrust并将PPPOE捆绑到该端口.点击网络-接口, 并修改E0/0的设置.启用设置路由.管理的协议中, 原来默认均开启了e0/0所有的管理端口, 我们可以在稍后确认所有的配置均调试完毕后关闭一些协议以增强防火墙的平安性.点击确定后, 可以看到e0/0已经划入到untrust的平安域中.2 防火墙设置源NAT规则指定是否对符合条件的流量的源IP地址做NAT转换.通过基本选项的配置指定源NAT规则中流量应符合的条件.符合条件的流量才华依照规则指定的行为进行转换.HillStone平安网关与其他品牌的防火墙在战略配置中的其中一个区别就是NAT设置.其他防火墙一般都是自动设置好, 但在HillStone中, 必需要手工将上网行为和访问内网的NAT战略明确区分才行.建立一条让项目PC可以访问互联网时进行NAT转换的战略.在防火墙-NAT-源NAT中新建一条基本配置的战略源地址选择ipv4.bgroup1_subnet, 出接口仍然是选择e0/0.行为选择NAT(出接口IP)NAT战略建立好之后, 在防火墙-战略中需要新建访问战略.源平安域选择trust, 目的平安域选择untrust, 点击新建服务簿中选择ANY, 即默认允许所有的网络应用均可使用.行为默认为允许3 VPN配置设置完网络端口的配置之后, 开始设置VPN.HillStone的VPN设置跟5GT或者FVS114有点区别, 需要手工先设置合适的P1提议和P2提议.点击VPN-IPSec VPN.在P1提议中新建一个提议, 如gemdale-p1.集团现在均使用pre-shared key-MD5-3DES-Group2的加密战略.同样的方式再新建一个P2.选用ESP-MD5-3DES-No PFS新建完P1和P2之后, 开始新建一个IPSec VPN.在IKE VPN列表中点新建输入对端名称gemdale(可以随便起名, 分歧防火墙设备均可以设置相同的名字.为方便识别, 这里可以统一设置为gemdale).接口设置为对外连接的端口-E/0. 模式为野蛮模式(aggressive mode).静态IP61.144.195.60指向集团总部防火墙.本地ID一定要设置, 一般由集团信息中心提供(常为城市+项目名+用途, 如上海赵巷项目部为shzhaoxxmb).对端ID可以不用设置.提议1则选用前面新增的gemdale-p1.共享密钥为便于记忆可以设置与本地ID一致.(这些设置均须与集团信息中心协商)点击高级,增加DPD功能:勾选对端存活体检测(DPD)设置好步伐1之后, 点击步伐2:隧道为便于管理, 隧道的名称与本地ID值一致.模式为tunnel, 提议名称选用前面设置好的gemdale-p2.自动连接:配置自动连接功能.默认情况下, 该功能是关闭的, 选择<启用>复选框开启该功能.平安网关提供两种触发建立SA的方式:自动方式和流量触发方式.自动方式时, 设备每60秒检查一次SA的状态, 如果SA未建立则自动发起协商请求;流量触发方式时, 当有数据流量需要通过隧道进行传输时, 该隧道才发起协商请求.默认情况下, 系统使用流量触发方式.为了访问集团内网, 需要制定一条不需要NAT转换的战略.点击防火墙-NAT-源NAT, 在源NAT列表中, 新建一条高级配置在源地址的地址簿中选择ipv4.bgroup1_subnet, 这个就是平安网关的内部网段.在目的地址中, 如果之前没有在对象-地址簿中建立过集团总部网段的信息, 则可以直接通过点目的地址的地址簿, 下拉菜单中会有【新建…】的提示点击【新建…】之后呈现下面的地址簿配置界面.名称起集团总部建好集团总部这个地址簿之后, 在目的地址的地址簿中就可以选择集团总部.出接口选择e0/0, 行为选择不做NAT除建立一条访问集团总部内网的NAT战略之外, 还需要继续新建VPN访问的战略.同样, 在防火墙-战略中, 选择新建一条从trust到untrust的战略.源地址选择, 目的地址选择集团总部, 行为选择【隧道】, 隧道中选择之前在VPN建好的IPSEC VPN战略.将双向VPN战略构选, 这样, 就不需要再建一条从untrust到trust的VPN防火墙战略了(如果配置的时候忘记构选该选项, 则需要再新建一条untrust到trust的战略, 行为则要选择来自隧道).此时, 点防火墙-战略可以看到之前设置好的3条战略.如果新建战略的时候顺序反了, 例如新建了VPN的防火墙战略之后再建上网战略, 则需要将点将顺序对换一下.下图为顺序建反的情况, 必需要将ANY到ANY的战略放在VPN防火墙战略的下面, 即将ID为1的战略放在ID为2的战略下面.4 流量控制的配置使用HillStone的最年夜目的则是利用其丰富的流量控制管理功能实现项目上的网络流量控制.默认情况下, 平安网关没有翻开应用识别功能, 需要在网络-平安域中, 将trust或者untrust或者两个平安域的应用识别启用.4.1 P2P限流对P2P流量, 可以实行限流.即允许用户使用迅雷或者电驴等软件, 但流量做了特另外限制, 例如只允许上下行带宽为32kbps (相当于4Kbyte/秒).这里可以根据各项目的实际情况而放宽流量的年夜小.在QoS-应用QoS中添加一条控制战略.例如, 规则名称起名为gemdale-p2p流量, 接口绑定到bgroup1, 应用选择P2P下载、P2P视频和HTTP_Download(这里的HTTP_Download其实不是是指IE中的直接下载, 而是指封堵迅雷中的80端口P2P下载功能).注意上行和下行.HillStone中对上行和下行的界说与在一些专业级路由器相似, 即根据端口的进出来决定上行还是下行.对bgroup1, PC机的下载流量对这个端口而言是出去的流量, 因此是上行流量;而PC机上传的流量对这个端口而言是进到平安网关的流量, 因此是下行流量.4.2 禁止P2P流量除限流这种控制方式之外, 我们也可以选择直接禁止P2P流量.在对象-服务簿中, 新建一个自界说服务组, 并将P2P所用到的协议划分到该服务组中.例如, 组名可以起禁止P2P服务, 组成员选择P2P下载、P2P视频和HTTP_Download(这里的HTTP_Download其实不是是指IE中的直接下载, 而是指封堵迅雷中的80端口P2P下载功能).建好自界说服务组之后, 在防火墙-战略中新建一条从trust到untrust的战略, 该战略用于禁止P2P流量的下载.在服务簿中选择之前建好的禁止P2P服务, 然后行为在选择拒绝.建好战略之后, 可以看到新建的战略是位于默认上网战略(ID 1)下面的, 因此, 还需要将该禁止战略放在ANY到ANY战略的上面.点击对其进行调整.将该条战略规则移到默认上网战略(ID 1)的前面移完之后再确认一下配置是否正确4.3 IP流量控制除控制P2P流量之外, 我们还要对单个IP进行流量控制.这是基于一下几点考虑的:一、有可能P2P的软件不竭更新, 而平安网关的应用特征库没有及时更新, 可能会招致新的P2P流量呈现从而招致带宽资源全部被占用;二、PC也有可能中病毒而发生年夜流量从而招致带宽资源全部被占用;三、用户有可能通过IE直接下载一些年夜流量的软件在QoS-IP QoS中新建一个规则.规则名称起名gemdale-qos;接口绑定到bgroup1;IP地址从地址簿的下拉菜单中选择ipv4.bgroup1_subnet;对项目部, 年夜大都都是选用2M的ADSL(下载到2M, 上传到512K), 因此, 可以考虑将每个IP的流量限制在上行400kbps, 下行100kbps.注意上行和下行.HillStone中对上行和下行的界说与在一些专业级路由器相似, 即根据端口的进出来决定上行还是下行.对bgroup1, PC机的下载流量对这个端口而言是出去的流量, 因此是上行流量;而PC机上传的流量对这个端口而言是进到平安网关的流量, 因此是下行流量.4.4 时间的设置如果需要设置人性化的流量管理, 可以考虑将时间考虑进去.例如, 可以计划每天早上8:30到晚上8点半这个时间段禁止(或者限流)进行P2P的下载.在对象-时间内外新建一个时间表.在防火墙-战略中找到禁止P2P服务的规则, 对它进行编纂, 并将时间表的下拉菜单中选择之前新建的时间表规则.如果是限流P2P流量的设置, 则在QoS-应用Qos中将上下行的时间表选中如果是对IP限流, 则在QoS-IP QoS中增加上下行的时间表4.5 统计功能默认情况下, 平安网关没有将流量情况进行统计, 需要根据实际情况开启自己所需的功能.在监控-统计集里, 构选接口+IP+应用带宽.(如果需要一登录平安网关即可在首页里看到统计, 则还需要构选系统全局统计中的IP上下行带宽等.构选完毕之后, 在监控-统计集里可以选择bgroup1看到项目上PC使用网络的情况.首页的界面可以看到前10IP的上下行带宽.创作时间:二零二一年六月三十日不外, 所有这些监控菜单中的统计数据均寄存在设备的缓存中而已, 一旦平安网关重启则全部丧失.如果配合HIllStone的HSM网管平台则可以解决这个问题.5 基础配置新设备购买过来之后, license一般都还没更新, 需要让供应商将合法的License发给我们后自行更新.2010年1月1日之后, License至少有两个, 一个是基础平台, 一个是QOS.升级如下:上图是两个License.升级的时候将license:开头的一段拷贝到系统-许可证-许可证装置下面的手工框里, 然后点确认.每导入一个License, 系统会提示需要重启等两个license均导入之后点击右上角的重启确认即可.为便于对设备进行管理, 可以为每台设备起一个名称, 如果有网管软件的时候尤其重要.在系统-设备管理-基本信息中, 为该主机名称起一个名字同时, 为平安起见, 需要修改登录密码.在平安性方面, 为防止外部一些攻击, 可以将连接互联网的E0/0的管理端口适当关闭(在网络-接口).例如, 仅开放HTTPS.全部配置确认完毕, 功能也均测试完毕之后, 可以将该配置进行备份.创作时间:二零二一年六月三十日。

Secoway USG2110-X 统一安全网关 V100R003C03 快速入门

z 考虑到设备安装到指定位置后,再安装天线比较困难。建议安装设备到指定位置前,先安装天线。 z 非WiFi机型和非3G机型,不涉及安装天线。

z WiFi天线和3G天线不能混用。但WiFi天线和3G天线的安装方法相同,下文以WiFi天线为例进行介绍。

1

2

1 取下天线接头的保护帽。

2 将天线安装到USG后面板的天线接头上。

18 SIM1/UIM1防盗安装孔 19

SIM1/UIM1槽位 电源接口 WiFi天线接头 ADSL接口

a:WLAN开关,用于打开和关闭WLAN功能。

当WLAN指示灯处于常亮状态时,WLAN功能已开启;此时按一下WLAN开关,可关闭WLAN功能。

b:系统复位键RESET,用于系统重启动或恢复出厂配置。 z 系统重启动:当设备处于开机状态时,按下系统复位键。 z 一键恢复出厂配置:当设备处于关机状态时,先按住系统复位键不放,之后接上电源,使设备上电。看 到设备前面板的SYS和ALM指示灯一起闪烁时,松开系统复位键。

ADSL接口,WiFi和WCDMA 3G模块(支持双SIM卡)。 z USG2110-A-GW(CDMA2000 3G):1FE+1ADSL+8LAN,WiFi,CDMA2000 3G。即内置1个WAN接口,8个LAN接口,1

个ADSL接口,WiFi和CDMA2000 3G模块(支持双UIM卡)。

USG2110-F前面板

将电源线的2芯插头插到可用100VAC~240VAC 电源出口上。(USG没有电源开关。完成该步 后,设备上电并启动。)

3 上电检查

设备启动后,即当SYS指示灯以每2秒/次的频率闪烁时,请根据下表检查前面板上的指示灯是否指示正常。

指示灯

POWER (绿色)

纽盾配置手册

纽盾配置手册摘要:一、前言二、纽盾配置手册简介1.手册的目的2.手册的结构三、网络设备配置基础1.配置方式2.配置工具四、纽盾设备配置流程1.准备工作2.配置步骤3.配置实例五、配置常见问题及解决方法六、总结正文:【前言】纽盾配置手册旨在帮助网络工程师快速掌握纽盾设备的配置方法,以便更好地管理和维护网络设备。

本文将详细介绍纽盾配置手册的内容和纽盾设备配置的基本流程。

【纽盾配置手册简介】纽盾配置手册主要包含以下内容:1.手册的目的:为了方便用户了解和操作纽盾设备,本手册提供了详细的配置步骤和实例。

2.手册的结构:本手册共分为六个部分,分别为前言、纽盾配置手册简介、网络设备配置基础、纽盾设备配置流程、配置常见问题及解决方法和总结。

【网络设备配置基础】网络设备配置主要包括以下两个方面:1.配置方式:网络设备配置通常分为本地配置和远程配置两种方式。

本地配置是通过设备本身的控制台或管理口进行的配置;远程配置是通过网络远程管理工具进行的配置。

2.配置工具:常用的配置工具有Telnet、SSH、Web 管理等。

根据设备类型和用户需求选择合适的配置工具。

【纽盾设备配置流程】纽盾设备配置流程如下:1.准备工作:确保纽盾设备已正确连接到网络,并获取设备的IP 地址、用户名和密码等信息。

2.配置步骤:根据设备类型和需求,选择合适的配置工具,如Telnet、SSH 或Web 管理等,登录设备并进行相关配置。

3.配置实例:以下是一个简单的纽盾设备配置实例,包括配置端口、VLAN 和路由等。

【配置常见问题及解决方法】在配置过程中,可能会遇到一些常见问题,如配置错误、设备无法登录等。

针对这些问题,可以采取以下解决方法:1.检查设备连接是否正常,确保设备已正确连接到网络。

2.检查配置工具是否正确,如Telnet、SSH 等。

3.检查配置命令是否正确,参考纽盾设备配置手册或设备文档进行验证。

4.如遇到无法登录设备的问题,请检查用户名和密码是否正确。

安全网关产品说明书

安全网关产品说明书介绍欢迎并感谢您选购联通网络信息安全产品,用以构筑您的实时网络防护系统。

ZXSECUS 统一威胁管理系统(安全网关)增强了网络的安全性,避免了网络资源的误用和滥用,帮助您更有效的使用通讯资源的同时不会降低网络性能。

ZXSECUS统一安全网关是致力于网络安全,易于管理的安全设备。

其功能齐备,包括:●应用层服务,例如病毒防护、入侵防护、垃圾邮件过滤、网页内容过滤以及IM/P2P过滤服务。

●网络层服务,例如防火墙、入侵防护、IPSec与SSLVPN,以及流量控制。

●管理服务,例如用户认证、发送日志与报告到USLA、设备管理设置、安全的web与CLI管理访问,以及SNMP。

ZXSECUS统一安全网关采用ZXSECUS动态威胁防护系统(DTPSTM)具有芯片设计、网络通信、安全防御及内容分析等方面诸多技术优势。

独特的基于ASIC上的网络安全构架能实时进行网络内容和状态分析,并及时启动部署在网络边界的防护关键应用程序,随时对您的网络进行最有效的安全保护。

ZXSECUS设备介绍所有的ZXSECUS统一安全网关可以对从soho到企业级别的用户提供基于网络的反病毒,网页内容过滤,防火墙,VPN以及入侵防护等防护功能。

ZXSECUS550ZXSECUS550设备的性能,可用性以及可靠性迎合了企业级别的需求。

ZXSECUS550同样也支持高可用性群集以及包括在HA设备主从设备切换时不会丢弃会话,该设备是关键任务系统的理想选择。

ZXSECUS350ZXSECUS350设备易于部署与管理,为soho以及子机构之间的应用提供了高附加值与可靠的性能。

ZXSECUS安装指南通过简单的步骤指导用户在几分钟之内运行设备。

ZXSECUS180ZXSECUS180为soho以及中小型企业设计。

ZXSECUS180支持的高级的性能例如802.1Q,虚拟域以及RIP与OSPF路由协议。

ZXSECUS120ZXSECUS120设计应用于远程办公以及零售店管理.具备模拟modem接口,能够作为与互联网连接的备份或单独与互联网连接。

Xiria Plus伊顿

XIRIA Plus 环网柜用户手册

2012年V1.0

XIRIA Plus 环网柜

目录

1. 概述

1.1 介绍 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 1 1.2 关于本手册 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 1 1.3 警告和使用标记的解释 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 1 1.4 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 1 1.5 本手册的使用对象和目的 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 1 1.6 保修情况 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 1 1.7 与中压设备有关的安全 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 1 1.8 工具、帮助和保护装置 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 3 1.9 产品信息 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 3

山石网科运维安全网关 V5.5ST00001B111.1 版本说明说明书

Version 5.5ST00001B111.1

1

版权所有,保留所有权利Copyright © 2021, Hillstone Networks

TW-RN-OSG-V5.5ST00001B111.1-CN-V1.0-Y21M03

山石网科运维安全网关V5.5ST00001B111.1

发布概述

发布日期:2021年3月29日

本次发布重点支持SG-6000-OSG3000使用运维助手方式运维。

同时优化和修复了一些功能问题。

在升级V5.5ST00001B1111.1版本时,请务必查看“升级注意事项”进行升级。

产品型号和升级包文件

新增功能

已解决问题

升级注意事项

1、集群/热备环境升级前需要解除集群/热备环境。

确保单机环境升级。

2、在升级到V5.5ST00001B111.1版本后,请先清除浏览器页面缓存,重启设备。

浏览器兼容性

以下浏览器推荐用户使用:

♦IE11

获得帮助

山石网科运维安全网关配有以下手册,请访问获取:♦《山石网科运维安全网关部署手册_V5.5ST00001B111》

♦《山石网科云运维安全网关部署手册》

♦《山石网科运维安全网关用户手册-管理员分册_V5.5ST00001B111》

♦《山石网科运维安全网关用户手册-用户分册_V5.5ST00001B111》

服务热线:400-828-6655

官方网址:。

网盾使用手册

网盾使用手册目录一、前言 (3)(一)什么是兴业网盾 (3)(二)为什么要使用兴业网盾 (3)(三)如何申请兴业网盾 (3)二、兴业网盾的使用 (4)(一)预制兴业网盾 (4)1、安装网盾管理工具 (4)2、登录网上银行 (4)3、修改网盾密码 (7)4、查看证书 (8)(二)非预制兴业网盾 (9)1、下载管理软件 (9)2、安装管理软件 (9)3、下载证书 (12)4、登录网上银行 (14)5、修改网盾密码 (16)6、查看证书 (17)一、前言欢迎您使用兴业网盾,兴业网盾是兴业银行推出的全新的网上银行移动数字证书,是网上银行的安全守护神。

(一)什么是兴业网盾兴业网盾采用专门的USBKEY安全存贮介质来保存网上银行数字证书,由于它携带方便、使用安全,是目前网上银行最好的安全工具。

(二)为什么要使用兴业网盾1、交易安全:存贮在USBKEY中的网上银行数字具有唯一性和不可复制性,可以确保网上银行交易的安全。

2、携带方便:兴业网盾外形像U盘一般大小,小巧玲珑,既美观又方便携带。

3、服务更便捷:申请了兴业网盾,您可通过兴业网盾登录网上银行轻松修改网上银行交易权限和额度,省去了您去银行排队的辛苦。

(三)如何申请兴业网盾携带您的有效证件和理财卡或e卡至我行任意网点即可申请兴业网盾。

二、兴业网盾的使用(一)预制兴业网盾预制兴业网盾是指申请证书时,证书已保存在USBKEY中,无须再下载。

网盾USBKEY上印有95561e加10位数字的即为预制兴业网盾。

1、安装网盾管理工具(1)登录本行主页,点击页面右边“下载中心”的“预制网盾管理工具”。

(2)在弹出窗口中选择“保存”将管理工具下载到用户个人电脑上或者直接点击“运行”,在线安装管理工具。

(3)双击管理工具软件安装管理工具,如果已在线安装管理工具可跳过此步。

2、登录网上银行(1)将USBKEY插入个人电脑USB接口上(首次启用USBKEY须设置网盾密码),系统会自动识别到USBKEY并在电脑下方的任务栏右边显示管理工具图标,如下所示:如果未出现管理工具图标,也可点击电脑左下角的“开始”->“所有程序”->“兴业银行”,运行管理工具。

山石网科运维安全网关V5.5ST00001B111版本说明说明书

Version 5.5ST00001B1111版权所有,保留所有权利Copyright © 2021, Hillstone NetworksTW-RN-OSG-V5.5ST00001B111-CN-V1.0-Y21M01山石网科运维安全网关V5.5ST00001B111发布概述发布日期:2021年1月11日本次发布重点新增RDP运维支持NLA网络基本身份验证、新增AD域认证用户同步、针对Windows类资产账号改密中新增“winRM服务方式”改密方式;新增图形应用Chrome浏览器支持http/https资产运维等新功能,同时优化和修复了一些功能问题。

在升级V5.5ST00001B111版本时,请务必查看“升级注意事项”进行升级。

产品型号和升级包文件新增功能已解决问题升级注意事项1、在升级到V5.5ST00001B111版本后,无法通过IE8浏览器访问设备页面。

建议用户不要使用IE8浏览器进行升级。

如在某些环境中,需要使用IE8访问设备页面,可以在升级V5.5ST00001B111版本之后,再使用“openssl配置回退包(upgrade_iam_090_openssl_back.tar.gz)”进行回退。

2、在升级到V5.5ST00001B111版本后,如果用户需要导入新的授权文件,请先导入“授权清理包(upgrade_iam_license_clean.tar.gz)”清除原授权文件。

3、集群/热备环境升级前需要解除集群/热备环境。

确保单机环境升级。

4、在升级到V5.5ST00001B111版本后,请先清除浏览器页面缓存,重启设备5、由于修改了V5.5ST00001B111版本中hillstoneotp.cab插件,会造成之前已经部署的设备无法调用,在升级到该版本后,请先替换hillstoneotp.cab插件。

6、RESTful API接口功能开放:根据项目需求,收费支持。

7、内置应用发布中心的操作系统及RDS授权未激活,部署时需要手动激活。

睿石云(北京)科技有限公司云WAF犀盾产品快速配置手册说明书

睿石云WAF犀盾产品快速配置手册睿石网云(北京)科技有限公司2017年08月29日声明本手册所含内容若有任何改动,恕不另行通知。

在法律法规的最大允许范围内,睿石网云(北京)科技有限公司除就本手册和产品应负的瑕疵担保责任外,无论明示或默示,不作其它任何担保,包括(但不限于)本手册中推荐使用产品的适用性和安全性、产品的适销性和适合某特定用途的担保。

在法律法规的最大允许范围内,睿石网云(北京)科技有限公司对于您的使用或不能使用本产品而发生的任何损坏(包括,但不限于直接或间接的个人损害、商业利润的损失、业务中断、商业信息的遗失或任何其它损失),不负任何赔偿责任。

本手册含受版权保护的信息,未经睿石网云(北京)科技有限公司书面允许不得对本手册的任何部分进行影印、复制或翻译。

睿石网云(北京)科技有限公司章节目录声明 (2)1. 云WAF介绍 (4)1.1. 云WAF组成 (4)1.2. 云WAF管理 (4)2. 配置思路 (4)3. 配置步骤 (5)3.1. 租户 (5)3.2. 证书 (5)3.3. 规则集 (6)3.4. 访问控制 (6)3.5. 站点 (7)3.6. WAF节点 (8)3.7. WAF节点授权 (9)3.8 HA设置 (9)3.9日志接收配置 (10)4. 关于RStone睿石 (12)1.云WAF介绍1.1.云WAF组成云WAF系统由三部分组成:集中管理RManager、态势分析RSight、WAF节点RNode1)集中管理RManager:对WAF节点进行管理配置,包括站点管理、防护策略配置等;2)态势分析RSight:接收所有WAF节点的日志,对网站的访问和攻击情况进行态势分析;3)WAF节点RNode:具备WAF功能,根据RManger下发的策略针对性防护。

1.2.云WAF管理1)RManager和Rsight可以通过浏览器进行管理和配置;2)RManager和Rsight默认WEB登录用户名admin 密码admin123;3)RManager超级WEB登录用户名RSCloudWAF密码admin123;4)RManager、Rsight、RNode系统后台登录用户名root密码111111;5)建议使用的客户端浏览器类型是:谷歌Chrome;2.配置思路(一)正确配置集中管理RManager、态势分析RSight、WAF节点RNode的管理IP地址,并能互通;(二)登录集中管理RManager依次配置租户、证书、安全策略、站点管理、WAF节点管理;(三)在集中管理RManager中,对添加的WAF节点进行授权、host数量授权;(四)在集中管理RManager中,系统—高级选项—Rsight访问和节点配置中,配置数据中心地址为态势分析Rsight的地址;(五)在集中管理RManager中,WAF节点模块点击配置下发,将已经配置好的站点和安全策略下发给RNode;(六)上述配置完成后,RNode工作在反向代理模式下,更改对应网站的DNS解析到RNode的IP上面,此时访问域名或者RNode的IP地址就能访问到网站;(七)网站能正常访问后,登录态势分析Rsight可以看到相应的访问日志;3.配置步骤3.1.租户新建租户,(在实际云环境中该UUID是云平台租户的唯一标示,由云平台下发,故实际云环境下此租户信息由云平台下发不用配置):新建租户,操作路径:点击“R>>租户”,界面如下:点击按钮添加租户,添加界面如下:注意:租户配置中的UUID必须唯一,且在其他功能配置中如果有涉及UUID,说明该功能允许租户配置,并且每个租户输入自己的UUID后,只能看到自己定义的内容,其他租户的看不到,所以此UUID涉及后续相关功能调用,必须配置准确。

RPUSH NetworkUSB及UKEY安全管控系统说明书

V.3.0.0阿谱斯(上海)通信技术有限公司2021年9月版权声明为确保您安全、高效、正确的掌握操作方法,在使用RPUSH NetworkUSB及UKEY安全管控系统前请先仔细阅读本说明书,并按照说明书的规定调整、测试和操作。

版权所有:阿谱斯(上海)通信技术有限公司未经本公司授权不得对内容进行复制、转载和摘编。

违反上述声明者,本公司将追究其相关法律责任。

目 录一、概述 (3)1.1 硬件配置: (3)1.2 系统支持 (3)1.3 平台概述 (3)1.4 平台功能 (4)二、安全管控平台服务端安装 (5)2.1 软件下载 (5)2.2 安装 (6)2.3 首次登录操作 (7)2.4 服务器端文件配置说明 (10)2.5 问题及解决 (12)三、安全管控客户端安装 (14)3.1 软件下载 (14)3.2 安装 (14)四、安全管控平台服务端系统设置 (16)4.1 区域管理 (16)4.2 机构管理 (19)4.3 角色管理 (21)4.4 用户管理 (24)4.5 菜单管理 (27)4.6 字典管理 (28)4.7 系统日志查询 (29)五、安全管控平台系统授权 (32)5.1 试用版或临时授权 (32)5.2 如何获取正式授权 (33)六、设备管理 (35)6.1 如何添加Ukey管理服务器 (35)6.2 如何添加外网Ukey管理服务器 (37)6.3 USB服务器的管理查询和删除 (38)6.4 如何添加U盾至U盾库 (40)七、U盾管理 (43)7.1 如何打开U盾库 (43)7.2 U盾库中U盾的查询 (44)7.3 如何修改U盾的设置信息或删除U盾 (45)八、U盾用户 (47)8.1 如何查看U盾用户(客户端用户) (47)8.2 如何添加U盾用户(客户端用户) (49)8.3 如何修改,删除,查询,启用和禁用U盾用户 (53)九、U盾权限 (57)9.1 什么是U盾权限 (57)9.2 如何给U盾用户分配U盾权限 (59)9.3 分配U盾权限时,对U盾用户的限制 (63)十、日志管理 (65)10.1 在线情况 (65)10.2 重启USB管理服务器功能 (66)10.3 管理员强制断开U盾连接功能 (67)10.4 登录日志 (68)10.5 操作日志 (69)10.6 异常提醒 (70)十一、强制断开 (71)十二、统计汇总 (72)十三、安全管控客户端使用 (73)13.1 客户端登录 (73)13.2 Ukey使用 (75)13.3 登录日志 (79)13.4 登录日志 (80)13.5 修改密码 (81)13.6 关于系统 (81)十四、快速使用指南 (82)十五、常见问题及解决 (83)十六、技术支持 (86)十七、申明 (87)一、概述1.1 硬件配置:内 存: >16GCPU:根据管理的USB服务器数量决定,配置前请咨询厂方工程师硬 盘: 至少 1TB 的硬盘可用空间1.2 系统支持以下操作系统之一:Microsoft Windows 7Microsoft Windows 8.1Microsoft Windows 10Microsoft Windows Server 2012 R2Microsoft Windows Server 2016Microsoft Windows Server 2019使用该系统建议使用Google Chrome、IE、360等浏览器1.3 平台概述针对有大量Ukey需要进行管理、授权、审计等需求的应用,RFS提供完整的管控系统uKey Manager,系统采用B/S架构,可以本地部署,也可以直接提供基于云端的SaaS 服务。

华盾 VPN 安全网关 说明书

华盾VPN 安全网关用户手册(5.2.0版)北京东方华盾信息技术有限公司二00五年九月华盾VPN 网关用户手册 1北京东方华盾信息技术有限公司 010-********/56/57/58/59/60目 录第一章 概 述.............................................................................................6 1.1 华盾VPN 产品系列...........................................................................6 1.2 关于本手册........................................................................................6 第二章 硬件安装.. (7)2.1 安全说明............................................................................................7 2.2 安装指南............................................................................................7 第三章 配置准备.......................................................................................11 3.1 控制面板安装...................................................................................11 3.2 登录VPN 网关 (11)3.2.1 本地登录...................................................................................12 3.2.2 远程登录...................................................................................12 3.3 控制面板界面...................................................................................13 第四章 网络设置.......................................................................................16 4.1 网络功能简介...................................................................................16 4.1.1 网络接口...................................................................................16 4.1.2 上网的负载均衡.......................................................................16 4.1.3 透明网络...................................................................................17 4.1.4 静态路由...................................................................................18 4.1.5 动态路由...................................................................................18 4.2 网络接口配置...................................................................................19 4.3 透明网络配置...................................................................................22 4.4 静态路由配置...................................................................................24 4.5 动态路由配置.. (26)北京东方华盾信息技术有限公司 010-********/56/57/58/59/60第五章 PKI 设置.......................................................................................27 5.1 本机VPN 证书管理.........................................................................27 5.2 客户端证书属性...............................................................................28 5.3 CA 证书管理.....................................................................................30 5.4 客户端根证书设置...........................................................................31 5.5 客户端本地证书管理.......................................................................32 5.6 远程证书认证设置...........................................................................32 第六章 VPN 设置......................................................................................34 6.1 VPN 功能简介..................................................................................34 6.1.1 术语...........................................................................................34 6.1.2 分布式管理...............................................................................35 6.1.3 集中式管理...............................................................................35 6.1.4 VPN 的负载均衡.......................................................................35 6.2 SMC 设置..........................................................................................36 6.3 加密算法..........................................................................................38 6.4 静态隧道..........................................................................................38 6.5 本地保护子网列表...........................................................................41 6.6 下载设备列表...................................................................................42 6.7 下载子网列表...................................................................................43 6.8 下载隧道列表...................................................................................44 6.9 协商隧道列表...................................................................................44 第七章 客户端接入...................................................................................47 7.1 客户端管理简介...............................................................................47 7.1.1 概念及术语...............................................................................47 7.1.2 认证流程...................................................................................49 7.1.3 认证模式.. (50)北京东方华盾信息技术有限公司 010-********/56/57/58/59/607.2 基本设置..........................................................................................52 7.3 地址池设置......................................................................................54 7.4 远程认证设置...................................................................................56 7.5 权限对象管理...................................................................................57 7.6 本地用户管理...................................................................................58 7.7 在线列表..........................................................................................60 7.8 客户端L ICENCE ................................................................................60 第八章 防火墙设置...................................................................................62 8.1 包过滤规则......................................................................................62 8.1.1 添加...........................................................................................62 8.1.2 删除...........................................................................................64 8.1.3 更改...........................................................................................65 8.1.4 清空...........................................................................................65 8.1.5 上移/下移..................................................................................65 8.2 NAT 规则..........................................................................................65 8.2.1 NAT 地址池...............................................................................65 8.2.2 源NAT 规则.............................................................................66 8.2.3 反向NAT 规则.........................................................................68 8.3 IP-MAC 地址绑定............................................................................69 8.4 本机安全策略...................................................................................71 8.5 非法登录主机...................................................................................73 8.6 抗攻击和扫描...................................................................................73 第九章 应用代理.......................................................................................76 9.1 基本设置..........................................................................................76 9.2 时间规则设置...................................................................................77 9.3 网站过滤规则设置 (78)北京东方华盾信息技术有限公司 010-********/56/57/58/59/609.4 用户管理..........................................................................................79 第十章 服务器设置...................................................................................82 10.1 DHCP 服务器..................................................................................82 10.2 拨号服务器.....................................................................................84 10.3 L2TP 服务器...................................................................................86 10.4 PPTP 服务器...................................................................................89 10.5 拨号用户........................................................................................90 10.6 SNMP 代理.....................................................................................92 10.7 附录................................................................................................96 10.7.1 Windows 上L2TP over IPSec VPN 客户端的配置................96 10.7.2 Windows 上L2TP VPN 客户端的配置................................111 第十一章 带宽管理.................................................................................113 11.1 基本设置.......................................................................................114 11.2 带宽组...........................................................................................114 11.3 添加带宽规则...............................................................................117 第十二章 双机热备份.............................................................................121 第十三章 系统日志.................................................................................126 第十四章 系统工具.................................................................................127 14.1 口令设置......................................................................................127 14.2 启动脚本......................................................................................127 14.3 本机已注册...................................................................................128 14.4 固件升级......................................................................................128 14.5 连接超时属性...............................................................................128 14.6 恢复配置......................................................................................129 14.7 备份配置.. (129)北京东方华盾信息技术有限公司 010-********/56/57/58/59/6014.8 清空配置......................................................................................129 14.9 系统时钟......................................................................................129 14.10 802.1X 认证.................................................................................130 14.11 DNS 设置....................................................................................130 14.12 DDNS 设置.................................................................................131 14.13 版本信息 (134)北京东方华盾信息技术有限公司 010-********/56/57/58/59/60第一章 概 述Internet 技术正日益改变着人们的工作和生活方式,基于Internet 构建信息网络传输平台已成为政府、金融、企业等部门组建专用网络的首选方案之一,“华盾VPN (虚拟专用网)系列产品”正是您基于Internet 架设自己的专用网络的最佳选择。

华盾VPN客户端用户安装使用手册

华盾VPN客户端用户安装使用手册Windows 2000/XP/2003操作系统目录第一章安装及卸载 (1)1.1安装 (1)1.2卸载 (4)第二章客户端的使用 (4)2.1VPN客户端配置 (4)2.2VPN隧道配置说明 (6)2.3连接控制 (7)第三章常见问题解答 (8)第四章用户帐号申请 (8)第一章安装及卸载1.1安装Windows 2000/XP/2003操作系统下的安装:华盾VPN客户端的安装十分简单,在安装文件所在的目录下,执行安装程序setup.exe,根据屏幕提示输入相应的安装位置、客户信息或浏览至相应的目录(建议使用默认值)便可安装成功。

客户端安装成功后应重新启动您的计算机系统。

具体方法如下:1)在安装文件所在的目录下,浏览至安装程序文件目录,执行setup.exe 文件,出现如下对话框。

2)选择“我接受许可证协议中的条款”,然后点击“下一步”3)可以原有系统保持默认的用户名和公司名称,点击“下一步”即可。

4)根据屏幕提示输入用户信息、选择加密算法,采用IPSec 标准算法5)点击“下一步”,系统提示用户选择安装路径,建议选择系统默认路径。

6)在安装过程中,若有防火墙阻止提示,则选择“解除阻止”继续安装。

如上右图所示。

部分用户若出现“没有通过Windows徽标测试,无法验证它与系统相容性”,选择“仍然继续”继续安装,如下图所示。

7)点击“下一步”,进入安装界面,点击“安装”,开始安装远程客户端,安装成功后应重新启动计算机系统。

8)安装完成后,在桌面中将出现远程客户端快捷图标。

用户可以双击快捷图标启动远程客户端,也可以点击开始> 程序> VPN 客户端> VPN 客户端启动远程客户端程序。

如下图所示。

1.2卸载方法1)点击开始> 程序> VPN 客户端> 系统卸载。

如上右图提示:”确认需要删除“VPN 客户端”后,将其删除并且重新启动计算机即可。

安全访问网关(SAG)产品网关用户使用手册4.0

目录第一章前言 (3)第二章SAG简介 (4)2.1 SAG系统特点.....................................................................................错误!未定义书签。

2.2 SAG应用环境.....................................................................................错误!未定义书签。

第三章初次使用.. (6)3.1采用WebUI方式登录 (6)3.2客户端软件 (8)第四章配置说明..............................................................................................错误!未定义书签。

4.1 SSO应用 (15)4.1.1 SSH访问过程 ..........................................................................错误!未定义书签。

4.1.2 TELNET访问过程...................................................................错误!未定义书签。

4.1.3 RLOGIN访问过程...................................................................错误!未定义书签。

4.1.4 FTP访问过程...........................................................................错误!未定义书签。

4.1.5 RDP访问过程..........................................................................错误!未定义书签。

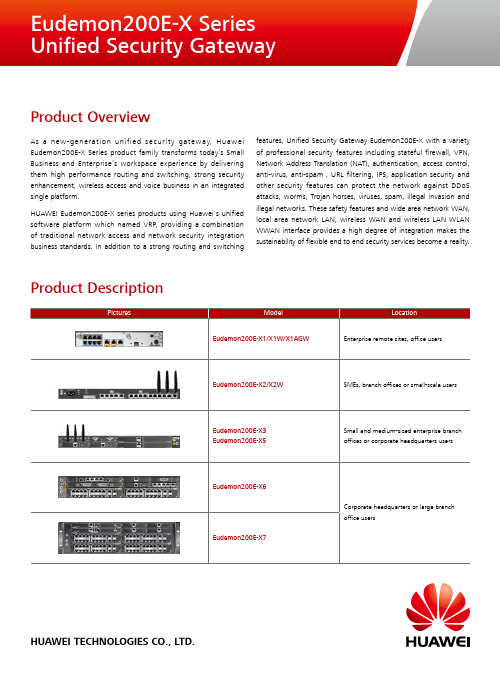

华为 Eudemon200E-X系列 统一安全网关 用户手册说明书

Product OverviewAs a new-generation unified security gateway, Huawei Eudemon200E-X Series product family transforms today’s Small Business and Enterprise’s workspace experience by delivering them high performance routing and switching, strong security enhancement, wireless access and voice business in an integrated single platform.HUAWEI Eudemon200E-X series products using Huawei's unified software platform which named VRP, providing a combination of traditional network access and network security integration business standards. In addition to a strong routing and switching features, Unified Security Gateway Eudemon200E-X with a variety of professional security features including stateful firewall, VPN, Network Address Translation (NAT), authentication, access control, anti-virus, anti-spam , URL filtering, IPS, application security and other security features can protect the network against DDoS attacks, worms, Trojan horses, viruses, spam, illegal invasion and illegal networks. These safety features and wide area network WAN, local area network LAN, wireless WAN and wireless LAN WLAN WWAN interface provides a high degree of integration makes the sustainability of flexible end to end security services become a reality.Product DescriptionProduct FeaturesLeading infrastructure platformsEudemon200E-X series products using advanced multi-threaded ■multi-core hardware architectures and parallel processing technology to optimize the safety of business processes, making the Eudemon200E-X series products sufficient to meet all kinds of large-scale application of network traffic. Mature VRP software platform Eudemon200E-X Series products provide a robust operating system, a user's most trusted security operating system.Extensive routing, switching, wireless (Wi-Fi,3G) and securityEudemon200E-X series of products set routing, switching, ■wireless (Wi-Fi, 3G), voice, security functions into one, integrating the traditional routers, traditional switches, the deployment of traditional firewall and UTM solutions can help companies improve efficiency, reduce maintenance complexity, and reduce TCO.Comprehensive dedicated technologies for network protectionIntegrated UTM functions:■IPS:• IPS Intrusion detection using Symantec's advanced IPS detection engines to provide efficient and accurate networkpacket scanning capability, with advanced software andhardware platforms and rich signature library, Eudemon200E-X series products can quickly and accurately identify attacks.AV:• efficiently and precisely detects and removes hiddenviruses in network traffic by virtue of Symantec cutting-edgevirus detection engine.AS:• effectively blocks spam and purifies enterprises' mail systems, thus preventing spam from interfering with normalservices.URL filtering and P2P/IM control:• precisely identifies access to illegitimate Web sites and over 60 P2P/IM applications,and provides alerting, traffic limiting, and blocking actions toguarantee bandwidth for normal services.Diversified VPNsThe Eudemon200E-X delivers powerful VPN function, and ■supports the following common VPNs for differentiated VPN applications:L2TP•IPSec VPN•Dynamic VPN (DVPN)•SSL VPN•GRE•MPLS VPN•Flexible scalabilityEudemon200E-X series products support MIC, FIC, DFIC three ■types of expansion slot that can support the FE, GE, E1/CE1, SA, ADSL2 +, G. SHDSL, WIFI, 3G,GPON and other access ways into the Internet to provide users with a wealth of access.Product SpecificationsCopyright © Huawei Technologies Co., Ltd. 2011. All rights reserved.General DisclaimerThe information in this document may contain predictive statements including, without limitation, statements regarding the future financial and operating results, future product portfolio, new technology, etc. There are a number of factorsthat could cause actual results and developments to differ materially from those expressed or implied in the predictive statements. Therefore, such informationis provided for reference purpose only and constitutes neither an offer nor an acceptance. Huawei may change the information at any time without notice.HUAWEI TECHNOLOGIES CO., LTD.Huawei Industrial BaseBantian LonggangShenzhen 518129, P.R. ChinaTel: +86-755-28780808 Version No.: M3-110019999-20110629-C-1.0。

kaspersky embedded systems security 管理员指南说明书

尊敬的用户:感谢您选择Kaspersky Lab作为您的安全软件提供商。

我们希望本文档能帮助您使用我们的产品。

注意!本文档是AO Kaspersky Lab(以下简称Kaspersky Lab)的资产。

本文档的所有权利受俄罗斯联邦版权法和国际条约保护。

根据适用法律,非法复制和分发本文档或部分文档需承担民事、行政或刑事责任。

未经Kaspersky Lab的书面许可,不得对任何材料进行任何类型的复制或分发,包括译本形式。

本文档和与之相关的图形图像只能用于信息参考、非商业和个人目的。

Kaspersky Lab保留在没有事先通知的情况下修改本文档的权利。

对于本文档所用第三方所有的任何材料的内容、质量、相关性或准确性,或与使用此类文档相关的任何潜在损害,Kaspersky Lab不承担任何责任。

本文档使用的注册商标和服务标志属于各自的所有者。

文档修订日期:2019年4月19日© 2019年AO Kaspersky Lab版权所有。

保留所有权利。

https://https://内容关于本指南 (17)本文内容 (17)文档约定 (19)有关Kaspersky Embedded Systems Security的信息来源 (21)独立检索信息源 (21)在社区中讨论Kaspersky Lab应用程序 (22)Kaspersky Embedded Systems Security (23)关于Kaspersky Embedded Systems Security (23)新增功能 (25)分发包 (25)硬件和软件要求 (27)功能要求和限制 (29)安装和卸载 (30)文件完整性监控 (30)防火墙管理 (31)其他限制 (32)安装和卸载应用程序 (34)适用于Windows Installer服务的Kaspersky Embedded Systems Security软件组件代码 (34)Kaspersky Embedded Systems Security软件组件 (35)软件组件的“管理工具”集 (36)安装Kaspersky Embedded Systems Security后系统的更改 (37)Kaspersky Embedded Systems Security进程 (41)Windows Installer服务的安装和卸载设置及命令行选项 (41)Kaspersky Embedded Systems Security安装和卸载日志 (44)安装计划 (45)选择管理工具 (45)选择安装类型 (46)使用向导安装和卸载应用程序 (48)使用安装向导安装 (48)Kaspersky Embedded Systems Security安装 (48)Kaspersky Embedded Systems Security控制台安装 (51)在其他计算机上安装应用程序控制台以后的高级设置 (52)在安装Kaspersky Embedded Systems Security后执行的操作 (55)修改组件集和修复Kaspersky Embedded Systems Security (58)Kaspersky Embedded Systems Security卸载 (60)Kaspersky Embedded Systems Security控制台卸载 (61)从命令行安装和卸载应用程序 (62)关于从命令行安装和卸载Kaspersky Embedded Systems Security (62)安装Kaspersky Embedded Systems Security的命令示例 (62)在安装Kaspersky Embedded Systems Security后执行的操作 (64)添加/删除组件。

XProtect Access 2022 R2 管理员手册说明书

2022目录Copyright、商标和免责声明3支持的视频管理软件产品和版本4总览5 XProtect Access(已作说明)5授予许可6 XProtect Access许可证6寻找许可证详细信息6配置7配置集成访问控制系统7访问控制系统集成向导7创建访问控制系统集成7连接到访问控制系统8相关摄像机8摘要8访问控制属性8“常规设置”选项卡(访问控制)8“门和关联的摄像机”选项卡(访问控制)9“访问控制事件”选项卡(访问控制)10“访问请求通知”选项卡(访问控制)11“持卡人”选项卡(访问控制)12配置访问请求13Copyright、商标和免责声明Copyright©2022Milestone Systems A/S商标XProtect是Milestone Systems A/S的注册商标。

Microsoft和Windows是Microsoft Corporation的注册商标。

App Store是Apple Inc.的服务标记。

Android是Google Inc.的商标。

本文涉及的所有其他商标均为其各自所有者的商标。

免责声明本文仅可用作一般信息,在制作时已做到力求准确。

因使用该信息而引发的任何风险均由使用者承担,系统中的任何信息均不应解释为任何类型的担保。

Milestone Systems A/S保留进行修改的权利,恕不另行通知。

本文的示例中使用的所有人名和组织名称均为虚构。

如有雷同,纯属巧合。

本产品可能会使用第三方软件,第三方软件可能会应用特定条款和条件。

出现这种情况时,您可在Milestone系统安装文件夹中的3rd_party_software_terms_and_conditions.txt文件里找到详细信息。

支持的视频管理软件产品和版本本手册介绍了以下XProtect视频管理软件产品支持的功能:l XProtect Corporatel XProtect Expertl XProtect Professional+l XProtect Express+l XProtect Essential+Milestone使用当前发布版本和前两个发布版本中的上述XProtect视频管理软件产品测试本手册中描述的功能。

ミロストレン」XProtect DLNA Server 2022 R2 管理员手册说明书

2022ContentsCopyright,trademarks,and disclaimer3 Supported VMS products and versions4 Overview5 XProtect DLNA Server(explained)5 XProtect DLNA Server system flow5 Licensing7 DLNA licensing7 Requirements and considerations8 Before you install XProtect DLNA Server8 XProtect DLNA Server requirements8 Camera settings8 What's installed8 Installation10 Install XProtect DLNA Server10 Typical installation10 Custom installation11 Configuration12 Configuring XProtect DLNA Server12 Configure settings for a DLNA server12 Add channels12 Managing XProtect DLNA Server13 Status of the XProtect DLNA Server service13 Change management server address14 Edit port numbers14 Operation16 Using DLNA certified device to view video streams16Copyright,trademarks,and disclaimerCopyright©2022Milestone Systems A/STrademarksXProtect is a registered trademark of Milestone Systems A/S.Microsoft and Windows are registered trademarks of Microsoft Corporation.App Store is a service mark of Apple Inc.Android is a trademark of Google Inc.All other trademarks mentioned in this document are trademarks of their respective owners.DisclaimerThis text is intended for general information purposes only,and due care has been taken in its preparation. Any risk arising from the use of this information rests with the recipient,and nothing herein should be construed as constituting any kind of warranty.Milestone Systems A/S reserves the right to make adjustments without prior notification.All names of people and organizations used in the examples in this text are fictitious.Any resemblance to any actual organization or person,living or dead,is purely coincidental and unintended.This product may make use of third-party software for which specific terms and conditions may apply.When that is the case,you can find more information in the file3rd_party_software_terms_and_conditions.txt located in your Milestone system installation folder.Supported VMS products and versionsThis manual describes features supported by the following XProtect VMS products:l XProtect Corporatel XProtect Expertl XProtect Professional+l XProtect Express+l XProtect Essential+Milestone tests the features described in this manual with the above-mentioned XProtect VMS products in the current release version and the two previous release versions.If new features are only supported by the current release version and not any previous release versions,you can find information about this in the feature descriptions.You can find the documentation for XProtect clients and add-ons supported by the retired XProtect VMS products mentioned below on the Milestone download page(https:///downloads/).l XProtect Enterprisel XProtect Professionall XProtect Expressl XProtect EssentialOverviewXProtect DLNA Server(explained)DLNA(Digital Living Network Alliance)is a standard for connecting multimedia devices.Electronic manufactures get their products DLNA certified to ensure interoperability between different vendors and devices and thereby enable them to distribute video content.Public displays and TVs are often DLNA certified and connected to a network.They are able to scan the network for media content,connect to the device,and request a media stream to their built-in media player.XProtect DLNA Server can be discovered by certain DLNA certified devices and deliver live video streams from selected cameras to DLNA certified devices with a media player.The DLNA devices have a live video delay of1-10seconds.This is caused by differentbuffer sizes in the devices.XProtect DLNA Server must be connected to the same network as the XProtect system and the DLNA device must be connected to the same network as XProtect DLNA Server.XProtect DLNA Server system flowThe XProtect DLNA Server is comprised of the following components:l XProtect DLNA Serverl XProtect DLNA Server64-bit admin plug-in for the Management ClientThe following illustration shows a high-level view of the interoperability between a DLNA device and XProtect DLNA Server in the XProtect system.1.During start up of the XProtect DLNA Server service,the XProtect DLNA Server connects to themanagement server to authorize itself with the provided credentials.After authorization,the XProtect DLNA Server starts and is ready to send H.264video streams from the cameras to the DLNA devices. 2.A DLNA device connects to the XProtect system via the XProtect DLNA Server and requests a live cameravideo stream.To do this,the DLNA device needs the IP address or domain name(domain/host name)of the server where XProtect DLNA Server is installed,and the DLNA port number.This is doneautomatically by UPnP protocol.3.XProtect DLNA Server retrieves the requested camera video stream from the recording server.4.XProtect DLNA Server sends the live video stream from the requested camera via HTTP streaming to theDLNA device.Only H.264encoded camera streams is supported.If a camera supports multiplestreams,only the default stream is sent.LicensingDLNA licensingXProtect DLNA Server does not require additional licenses.You can download and install the software for free from the management server's administrative installation web page.Requirements and considerationsBefore you install XProtect DLNA ServerWhen you install XProtect DLNA Server,you install a server and a plug-in for the Management Client.These components enables you to add DLNA channels and provide video to DLNA devices.You can install and add multiple DLNA servers to your XProtect system.Multiple DLNA devices are able to connect to each DLNA server,so this increases the load on the network,and can impact performance.To reduce the overall use of network resources on the computer that runs the management server,install XProtect DLNA Server on a separate computer.Installation requires a restart of Event Server service and Management ClientMilestone recommends that you go through the preparation described in the next sections,before you start the actual installation.XProtect DLNA Server requirementsThe computer where you want to install the XProtect DLNA Server component has these requirements: l Connected to the same network as the XProtect systeml Access to the management server®.NET Framework4.7or higher installedl MicrosoftFor information about the system requirements for the various VMS applications and system components,go to the Milestone website(https:///systemrequirements/).Camera settingsVerify the recommended camera settings in the Management Client:l Frames per second:25(or more)l Maximum frames between keyframes:25(same value as frames per second)l Resolution:1920x1080l Bit rate control mode:Constant bit rateWhat's installedDuring installation,the following components are installed:l XProtect DLNA Server Admin Plug-inl XProtect DLNA Server which includes:l XProtect DLNA Server Manager that is running and accessible from the notification area on theserver with XProtect DLNA Server installedl XProtect DLNA Server serviceInstallation also does the following:l Registers and starts the XProtect DLNA Server servicel Starts the X XProtect DLNA Server Manager,which is available in the Windows notification area on the server where the XProtect DLNA Server is installedThe plug-in is available on the Servers node in the Management Client.This happensautomatically when you use a Typical installation method.If you use a Custominstallation method,you can install it at a later stage of the installation.InstallationInstall XProtect DLNA ServerTo access the installation web page:1.Log into the computer where you want to install the XProtect DLNA Server and open an Internet browser.2.Enter the following URL in your browser:http://[management server address]/installation/admin[management server address]is the IP address or host name of the management server.3.Select All Languages below the DLNA Server installer.4.Click Save to save the installer somewhere appropriately and run it from here or click Run to run itdirectly from the web page.Run the installer:1.Accept all warnings and select the language you want to use.Click Continue.2.Read and accept the license agreement.Click Continue.3.Select the installation type,as follows:l In a single-computer system select Typicall In a distributed system select CustomTypical installation1.To install all XProtect DLNA Server components on one computer,and apply default settings,clickTypical.l Verify that the login as either Network Service or a domain user account with User name andPassword is correctl Click ContinueTo change or edit the service account credentials at a later stage,you willhave to reinstall XProtect DLNA Server.2.Specify the URL or IP address,and the port number of the primary management server.The default portis80.If you omit the port number,the system will use port80.Then,click Continue.3.Select the file location and the product language,and then click Install.When the installation is complete,a list of successfully installed components appears.Click Close.4.Restart Event Server service and then the Management Client.Custom installation1.To install XProtect DLNA Server components on separate computers,click Custom.2.To install the server,select the XProtect DLNA Server checkbox,and then click Continue.3.Establish a connection to the management server by specifying the following:l Verify that the login as either Network Service or a domain user account with User name andPassword is correct.Then click ContinueTo change or edit the service account credentials at a later stage,you willhave to reinstall XProtect DLNA Server.l Specify the URL or IP address,and the port number of the primary management server,and theconnection ports for communication with the XProtect DLNA Server:l The default port of the management server is80.If you omit the port number,the systemwill use port80l The default port numbers are:DLNA video9200and DLNA device9100 Click Continue.4.Select the file location and the product language,and then click Install.When the installation is complete,a list of successfully installed components appears.5.Click Close,and then install the XProtect DLNA Server plug-in on the computer where the ManagementClient is installed.To install the plug-in,run the installer again on that computer,select Custom andselect the plug-in.6.Restart the Event Server service and then the Management Client.ConfigurationConfiguring XProtect DLNA ServerAfter you installed XProtect DLNA Server,the XProtect DLNA Server service is running and the DLNA Server Manager tray icon in the notification area turns green.The next step is to make cameras available for XProtect DLNA Server.Configure settings for a DLNA serverTo provide a DLNA device access to your XProtect VMS,follow these steps:1.Open the Management Client.2.Expand Servers,select DLNA Servers,and then select the DLNA server you just added.3.To rename the server right-click the DLNA Server and select Rename.The name you enter is the namethat DLNA devices discover during a scan for media available content.4.On the Properties tab,the Enable DLNA check box is selected by default.Clear the check box if you wantto disable DLNA availability.Add channelsThe DLNA devices discovers the channels defined in your XProtect system.There are different types of DLNA channels you can assign a camera to:l Single camera:One camera per channell Carousel:Multiple cameras per channel.The channel switches between the selected cameras in adefined time intervall Rule-based:One or multiple cameras per channel.Cameras are set to or removed from the rule-based channel based on eventsTo add a rule-based channel,you must install the DLNA Server on the samemachine where the Event Server is installed.After the installation is complete,youmust restart the Event Server.After creating the channel,you need to create new rules in Rules to show cameras on thischannel.To select the cameras available for DLNA devices,follow these steps:1.Click the Add channels button.2.Select a channel type.3.Click the server and camera groups to expand them and select the cameras you want.To adjust the duration and order of each camera in a carousel channel:1.Select a camera and adjust the time.e the arrows in the top of the list to change the order of the carousel.To set the duration of the camera assignment to a rule-based channels:1.Select the Remove camera from channel after check box.2.Set the time.The added channel types appear in the Channel list.Managing XProtect DLNA ServerAfter you have configured XProtect DLNA Server,you can monitor the service and change configuration settings in several ways.Status of the XProtect DLNA Server serviceTo view the status of the XProtect DLNA Server service,follow these steps.On the computer where the XProtect DLNA Server is installed,look in the notification area.The XProtect DLNA Server Manager icon indicates the status of the XProtect DLNA Server service with the following colors:l Green:Runningl Yellow:Starting or stoppingl Red:StoppedIf it is stopped,right-click the icon and select Start XProtect DLNA Server.If you change the IP address or the port numbers of the management server,you must update this information for XProtect DLNA Server.Port numbers for the XProtect DLNA Server can also be changed.Change management server addressTo change the management server address,follow these steps:1.On the computer where the XProtect DLNA Server service is installed,right-click the XProtect DLNAServer Manager tray icon and select Management server address.2.Specify the new information and click OK.You must use the domain name or the IP address of the server where themanagement server is installed.The XProtect DLNA Server service restarts and the tray icon turns green.Edit port numbersTo change the XProtect DLNA Server port numbers,follow these steps:1.On the computer where the XProtect DLNA Server service is installed,right-click the XProtect DLNAServer Manager tray icon,and select Show/edit port numbers.2.Specify the new information,and then click OK.The XProtect DLNA Server service restarts and the tray icon turns green.OperationUsing DLNA certified device to view video streamsTo start watching live video from your XProtect system on your public displays or TV,follow these steps:1.Make sure your device is DLNA certified and connected to the network with XProtect DLNA Server.2.Scan the network and connect to XProtect DLNA Server when it has been discovered.A list of the different channels appears.3.Connect to the channel that you want to show video from.4.Verify that the selected channel shows video.open platform video management software;technology that helps assets and increase business estone Systemscollaboration and innovation in the development and use of scalable solutions that are proven in more than 150,000sitesis a stand-alone company in the Canon Group.For more *************************。

烯盾安全网关--管理员配置及使用手册

应用模式一:

1

烯盾安全网关—管理员配置/使用手册

连接方式: 上载(导入)用计算机(部署烯盾 USB 客户端软件)直接与烯盾连接,烯盾同时 与后端应用系统交换机连接。

可连接 USB 客户端数量: Shield4000:3 台,Shield6000:5 台,Shield10000:6 台。

3

烯盾安全网关—管理员配置/使用手册

第二节、 文件共享交换应用模式 1、 特点

关键词:无需使用烯盾安全网关账户,自动任务。 无需使用烯盾账户、无需使用烯盾 USB 客户端软件;通过系统共享文件夹方式

用人员进行使用权限的管理。 使用烯盾 USB 客户端上载(导入)文件必须使用合法账户登录 USB 客户端软件,

在 USB 客户端软件中人工对 USB 设备中的文件直接进行选择上载(导入),同 时可在 USB 客户端软件中直接查看上载(导入)进度及完成情况。 烯盾 USB 客户端在使用中没有终端数量限制,可在多个终端电脑上安装部署。 安装烯盾 USB 客户端的终端电脑操作系统要求使用 Windows7 32bit/64bit。

第一节、 主备机连接.....................................................................................................35 第二节、 主备机同步配置.............................................................................................35 第八章、 烯盾安全网关高级应用.........................................................................................37 第一节、 账户权限调整.................................................................................................37 第二节、 管理员账户管理.............................................................................................37 第三节、 系统日志使用.................................................................................................39 第四节、 系统升级管理.................................................................................................40 第五节、 主机信息查看.................................................................................................44 第六节、 主备机切换.....................................................................................................45

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

烯盾安全隔离网关管理员配置手册V1.0成都索贝数码科技股份有限公司2014年12月目录第一章、烯盾安全网关组成及使用环境 (1)第二章、烯盾安全网关典型应用模式简介 (1)第一节、客户端集中上载应用模式 (1)第二节、文件共享交换应用模式 (4)第三节、混合应用模式 (5)第三章、配置前系统环境准备 (6)第一节、源文件交换区 (6)第二节、目标文件交换区 (7)第三节、文件交换区注意事项 (8)第四节、相关设备注册 (9)第四章、烯盾出厂默认参数 (10)第一节、默认管理员账户信息 (10)第二节、默认端口IP地址 (10)第五章、烯盾安全网关基础配置 (11)第一节、使用环境要求 (11)第二节、烯盾基础参数配置 (11)第六章、烯盾安全网关应用配置 (19)第一节、应用配置内容简介 (19)第二节、用户账户配置 (19)第三节、使用资源配置 (22)第四节、使用通道配置 (27)第五节、语音播报配置 (31)第七章、烯盾安全网关主备模式配置 (35)第一节、主备机连接 (35)第二节、主备机同步配置 (35)第八章、烯盾安全网关高级应用 (37)第一节、账户权限调整 (37)第二节、管理员账户管理 (37)第三节、系统日志使用 (39)第四节、系统升级管理 (40)第五节、主机信息查看 (44)第六节、主备机切换 (45)说明:1.本管理员配置手册适用于Shield4000、Shield6000、Shield10000三款烯盾安全隔离网关产品。

2.烯盾安全隔离网关的配置与最终应用环境及应用模式密切相关,不同的应用环境及应用模式下,其配置方法有所不同;在对烯盾安全隔离网关进行配置时,需规划好使用模式,并根据使用模式对产品进行对应的配置。

第一章、烯盾安全网关组成及使用环境烯盾安全网关产品由网关主机+ USB客户端软件组成。

烯盾安全网关主机为独立产品,通过其网络端口可与windows、Linux操作系统的单机终端、网络系统配套使用。

USB客户端软件只能在windows操作系统的单机上使用。

第二章、烯盾安全网关典型应用模式简介烯盾安全隔离网关产品在应用方式上可分为客户端集中上载、文件共享交换、集中上载+文件共享交换三大类典型应用模式。

第一节、客户端集中上载应用模式1、特点关键词:需使用烯盾安全网关账户、手动任务。

●使用烯盾USB客户端完成文件的上载(导入),通过建立使用人员账户,可对使用人员进行使用权限的管理。

●使用烯盾USB客户端上载(导入)文件必须使用合法账户登录USB客户端软件,在USB客户端软件中人工对USB设备中的文件直接进行选择上载(导入),同时可在USB客户端软件中直接查看上载(导入)进度及完成情况。

●烯盾USB客户端在使用中没有终端数量限制,可在多个终端电脑上安装部署。

●安装烯盾USB客户端的终端电脑操作系统要求使用Windows7 32bit/64bit。

2、应用模式1) 小型应用模式:✧应用模式一:●连接方式:上载(导入)用计算机(部署烯盾USB客户端软件)直接与烯盾连接,烯盾同时与后端应用系统交换机连接。

●可连接USB客户端数量:Shield4000:3台,Shield6000:5台,Shield10000:6台。

●主要功能:对后端应用系统提供统一集中的文件安全上载(导入)。

✧应用模式二:●连接方式:上载(导入)用计算机(部署烯盾USB客户端软件)直接与烯盾连接,烯盾同时与后端应用系统交换机连接。

●可连接USB客户端数量:烯盾安全网关端口数量–后端应用系统数量●主要功能:对后端应用系统提供统一集中的文件安全上载(导入)。

手动上载(导入)任务及任务进程可在USB客户端软件中直接查看。

2) 经典应用模式:…●连接方式:上载(导入)用计算机(部署烯盾USB客户端软件)使用交换机组建局域网,该交换机同时连接烯盾安全网关,烯盾安全网关同时与后端应用系统交换机连接。

●可使用USB客户端数量:无数量限制,其规模可有应用需求确定。

●主要功能:手动方式对多个后端应用系统提供统一集中的文件安全上载(导入)。

上载(导入)任务及任务进程可在USB客户端软件中直接查看。

●可连接后端系统数量:Shield4000:3个,Shield6000:5个,Shield10000:7个(其中2个为万兆连接)。

第二节、文件共享交换应用模式1、特点关键词:无需使用烯盾安全网关账户,自动任务。

●无需使用烯盾账户、无需使用烯盾USB客户端软件;通过系统共享文件夹方式完成跨系统的文件安全交换。

●交换传输任务状况在烯盾主机上通过web页面统一展现。

●传输任务状况可通过烯盾账户登录烯盾主机web页面查看。

2、应用模式●连接方式:各个应用系统交换机分别连接到烯盾安全网关的不同端口。

●可连接应用系统数量:Shield4000:4个,Shield6000:6个,Shield10000:8个(其中2个为万兆连接)。

●主要功能:多个应用系统之间可相互(双向)安全交换文件。

交换文件可由各应用系统提交到共享交换区,也可由人工方式提交到共享交换区。

第三节、混合应用模式1、特点●USB客户端软件集中上载(导入)与共享交换模式共存。

●在USB客户端软件上为后端多个应用系统提供统一集中上载(导入)的同时,多个应用系统之间同样可通过共享模式完成各系统间的文件交换。

2、应用模式集中上载工作组…集中上载工作组既可以为后端多个应用系统提供统一文件安全导入,后端各个应用系统之间也可以实现相互的文件安全交换。

第三章、 配置前系统环境准备根据用户应用需求,确定烯盾安全网关应用模式,在应用模式确定的前提下,根据不同的应用模式选择不同的配置方式。

第一节、 源文件交换区源文件交换区采用windows 系统下的共享文件夹方式实现,共享文件夹建议通过系统后台服务器中和存储管理相关的服务器来提供。

源文件交换区设置及与烯盾安全网关的连接方式可采用如下二种中的一种:1、 服务器本地文件夹共享方式:发送端系统LAN-2LAN-1本地共享文件夹注:1) LAN1和LAN2可以是不同的网段。

2) 共享文件夹名称根据其传输文件的类型和目标取适当的名称,这样也便于使用人员识别。

如,该共享文件夹中的文件是通过烯盾安全网关送往媒资系统的,则该共享文件夹名称命名为“送媒资”。

2、 中心存储文件夹共享方式:发送端系统以太网交换机注:1) 建立的共享文件夹各网络终端站点能够对其访问。

2) 共享文件夹名称根据其传输文件的类型或目标取适当的名称,这样也便于使用人员识别。

如,该共享文件夹中的文件是通过烯盾安全网关送往媒资系统的,则该共享文件夹名称命名为“图片送媒资”、“送媒资”等。

第二节、 目标文件交换区目标文件交换区采用windows 系统下的共享文件夹方式实现,共享文件夹建议通过系统后台服务器中和存储管理相关的服务器来提供。

目标文件交换区设置及与烯盾安全网关的连接方式可采用如下二种中的一种:1、 服务器本地文件夹共享方式:接收端系统LAN-1本地共享文件夹LAN2要求:1)LAN1和LAN2可以是不同的网段。

2)共享文件夹名称根据其接收文件的类型或来源取适当的名称,这样也便于使用人员识别。

如,该共享文件夹中的文件是通过烯盾安全网关送往媒资系统的,则该共享文件夹名称命名为“图片”、“视频”、“入媒资文件”等。

2、中心存储文件夹共享方式:接收端系统以太网交换机要求:1)LAN1和LAN2可以是不同的网段。

2)共享文件夹名称根据其接收文件的类型或来源取适当的名称,这样也便于使用人员识别。

如,该共享文件夹中的文件是通过烯盾安全网关送往媒资系统的,则该共享文件夹名称命名为“图片”、“视频”、“入媒资文件”等。

第三节、文件交换区注意事项当在一个系统中既要有“源文件交换区”,又要有“目标文件交换区”时,“源文件交换区”和“目标文件交换区”必须分开,不得使用同一个共享文件夹。

第四节、相关设备注册1、需要注册的设备1)需要使用烯盾USB客户端软件的所有计算机。

2)烯盾安全网关访问共享文件夹需要使用到的windows系统服务器。

2、注册方法在所需注册的设备上执行“烯盾安全网关注册工具.exe“,完成这些设备的注册。

注:未注册的这类设备在使用中存在传输不稳定的隐患。

第四章、烯盾出厂默认参数第一节、默认管理员账户信息账户名:admin 账户密码:Pass2word 第二节、默认端口IP地址第五章、烯盾安全网关基础配置第一节、使用环境要求烯盾安全网关所连接的每个应用系统需使用互不相同的网段地址,同时烯盾安全网关上连接各个应用系统的端口需设置为与所连接应用系统相同的网段地址,如下图所示。

123456注:1)上述示意图中标示网段地址仅为示意,各个应用系统所用网段地址可根据实际应用情况确定。

2)上述示意图中的【系统-1~系统-6】可以是一台计算机,也可以是某个网络系统。

3)若采用2台烯盾安全网关做主备,则端口IP地址分配规则参见“第七章”。

第二节、烯盾基础参数配置烯盾安全网关在使用前需完成如下内容的基础参数配置:网络端口IP配置●系统时钟配置●历史任务删除策略配置●系统重启策略配置1、网络端口IP配置烯盾安全网关在接入系统前,必须对所使用到的各个网络端口进行初始化设置,将所使用的端口IP地址设置为与应用系统规定的相同网络地址。

请按下图所示连接进行烯盾安全网关的初始配置。

123456烯盾Shield6000笔记本电脑有线网卡地址设置为与连接烯盾对应端口相同的网段地址1) 登录烯盾安全网关:●使用IE(9.0以上),在地址栏输入对应连接烯盾安全网关端口的默认地址(如接端口1的地址为:192.168.1.1)进入登录界面:●在账号栏中输入默认管理员账号:admin;在密码栏中输入默认管理员账号密码:Pass2word。

输入完成后登录烯盾安全网关管理界面。

●在登录界面中,按下图所示选择“配置管理”类,显示界面自动变更为烯盾安全网关的基础配置项。

●在系统配置项界面中选择“系统管理”类,显示界面自动变更为烯盾安全网关基础配置内容。

注:1)和为矩阵关系,选择模式时无先后顺序要求。

2) 烯盾安全网关网络端口IP地址更改:●按烯盾安全网关接入各应用系统(或计算机)IP规划,将烯盾安全网关端口的IP地址进行更改。

●使用鼠标左键逐一双击需要进行修改的端口IP及子网掩码输入栏。

输入新的IP地址及子网掩码,点击“保存”按钮端口修改配置。

注:1)系统显示网络端口数量与具体使用的烯盾产品型号相关。

2)Shield4000:显示4个网络端口3)Shield6000:显示6个网络端口4)Shield10000:显示8个网络端口,其中7~8端口为万兆网络端口2、系统时钟配置系统时钟配置内容为当前时钟配置和校时服务器配置二项。