Linux内核漏洞调试环境搭建

Linux系统软件安全检查脚本使用Shell脚本实现对Linux系统软件安全漏洞的检查和修复

Linux系统软件安全检查脚本使用Shell脚本实现对Linux系统软件安全漏洞的检查和修复在当今信息化时代,Linux系统被广泛应用于服务器、网络设备以及移动设备等各个领域。

然而,随着网络攻击和恶意软件的不断增加,Linux系统软件安全问题也逐渐显露出来。

为了保障系统的安全性,我们需要运用安全检查脚本来实现对Linux系统软件安全漏洞的检查和修复。

一、背景介绍随着互联网的快速普及,Linux系统已经成为很多组织和企业首选的操作系统。

然而,由于软件开发过程中的瑕疵以及黑客的攻击手段日益复杂,系统软件存在的漏洞也越来越多。

这些漏洞可能会导致系统崩溃、信息泄露甚至是系统被黑客控制。

因此,通过使用安全检查脚本来发现并修复这些漏洞变得尤为重要。

二、安全检查脚本的设计与实现为了实现对Linux系统软件安全漏洞的检查和修复,我们设计并实现了一个安全检查脚本。

该脚本主要包括以下几个功能模块:1. 漏洞检测模块:该模块通过调用系统命令和工具,自动化地对Linux系统中已安装的软件进行扫描和检测,以发现可能存在的漏洞和安全隐患。

2. 漏洞修复模块:在发现漏洞后,该模块会自动下载漏洞修复补丁,并对系统软件进行升级和修复,以消除已发现的漏洞。

3. 定期检查模块:为了保证系统的安全性,在安全检查脚本中还设置了定期检查模块,该模块可以根据用户自定义的时间间隔,定期运行安全检查脚本,以实时监控系统的安全状况。

通过以上功能模块的设计和实现,安全检查脚本能够实现对Linux系统软件安全漏洞的检查和修复,进而提升系统的安全性和稳定性。

三、使用方法与操作步骤使用安全检查脚本对Linux系统软件进行安全漏洞的检查和修复非常简单,只需按照以下步骤操作即可:1. 下载安全检查脚本:从官方网站或可信赖的软件源下载安全检查脚本的安装包,并将其解压到指定目录。

2. 修改配置文件:根据实际情况,修改安全检查脚本的配置文件,包括扫描方式、检测等级以及漏洞修复方式等。

linux kasan debug 范例

linux kasan debug 范例下面是一个使用KASAN(Kernel Address Sanitizer)调试Linux内核的示例:1. 首先,你需要一个编译好的内核镜像,包含KASAN支持。

你可以从内核源码中使用`make menuconfig`或`make xconfig`来启用KASAN选项,并使用`make`命令编译内核。

2. 在启动时,在内核参数中添加`kasan`选项。

例如,在GRUB 引导器中,你可以编辑`/boot/grub/grub.cfg`文件,并在内核行的末尾添加`kasan`选项。

然后重新启动系统。

3. 在启动后,KASAN将开始监控内核的内存分配和访问。

如果有任何内存错误,它会打印相关的错误消息并终止内核。

你可以从控制台或dmesg命令的输出中查看错误信息。

4. 如果系统正常启动,你可以使用内核模块(如驱动程序)进行调试。

编译和加载模块时,请确保也使用了KASAN选项。

你可以在Makefile中添加以下行来启用KASAN:```ccflags-y += -fsanitize=kernel-address```5. 编译和加载模块后,你可以使用常规的调试工具(如GDB)进行调试。

在使用GDB之前,你需要将内核调试符号下载到你的系统。

你可以从内核源码所在的路径中执行以下命令:```make debuginfo```这将生成一个包含所有内核调试符号的文件,你可以在GDB 中使用它来调试内核模块。

6. 打开GDB,并加载你的内核模块。

使用以下命令将模块加载到GDB中:```(gdb) add-symbol-file /path/to/your/module.ko 0xffffffffa0000000 ```其中`/path/to/your/module.ko`是你的内核模块的路径,`0xffffffffa0000000`是你的模块加载地址。

7. 然后,您可以在GDB中设置断点,并使用常规的调试命令(如`step`、`next`等)来跟踪和调试你的内核模块。

SEC-L05-001.1-Linux漏洞利用(CVE-2005-2959、CVE-2006-2451)

SEC-L05-001.1Linux漏洞利用2010年4月Linux 漏洞利用技术背景Linux 操作系统是一款开源的类UNIX操作系统,有多种发行版(Distributions),如RedHat Linux、SUSE Linux、Debian Linux等等等等。

这些发行版在系统安装、包管理、桌面应用等方面各有特色,但是其操作系统内核(Kernel)均来自于一个组织(),该组织负责Linux内核的更新、发布。

在部分已发布的内核版本中,存在一些严重影响操作系统安全的漏洞,Hacker 或Cracker通过利用这些漏洞达到入侵并控制目标主机的目的,Cracker 甚至会通过这些漏洞入侵有问题的主机及该主机所在网络,以达到窃取保密信息、散播蠕虫木马、发起DDOS攻击等目的。

实验目的通过2种不同漏洞的利用(内核调用漏洞及系统工具漏洞),对普通帐号进行本地提权,通过实际操作增加实验者对网络安全及主机操作系统安全的认识,对希望成为合格的SA(System Administrator & Security Administrator)的实验者进行系统漏洞类的部分基础知识介绍。

实验平台攻击机(客户端):Windows2000/XP/2003目标机(服务端):Linux Server实验工具Putty(putty.exe)及Putty SFTP 工具(psftp.exe)SSH口令在线扫描工具X-Scan演示后门程序ndoor实验要点远程SSH服务在线口令暴力破解Linux本地提权简易后门制作实验步骤指导实验准备实验概要:熟悉了解相关的实验工具,掌握Putty,Putty SFTP,X-Scan等工具的使用,操作。

1、下载实验中使用的工具:Putty(putty.exe)及Putty SFTP 工具(psftp.exe)、SSH口令在线扫描工具X-Scan 、演示后门程序ndoor※※※※※※※※※※※※※※※※※※※※※※※※※※※※※※※※【知识重点】putty.exe 是一个小巧实用的远程登录客户端,支持多种协议。

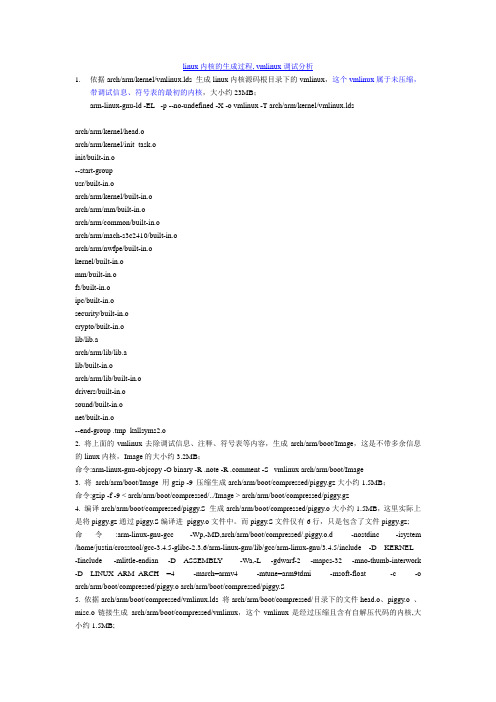

linux内核的生成过程, vmlinux调试分析

linux内核的生成过程, vmlinux调试分析1.依据arch/arm/kernel/vmlinux.lds 生成linux内核源码根目录下的vmlinux,这个vmlinux属于未压缩,带调试信息、符号表的最初的内核,大小约23MB;arm-linux-gnu-ld -EL -p --no-undefined -X -o vmlinux -T arch/arm/kernel/vmlinux.ldsarch/arm/kernel/head.oarch/arm/kernel/init_task.oinit/built-in.o--start-groupusr/built-in.oarch/arm/kernel/built-in.oarch/arm/mm/built-in.oarch/arm/common/built-in.oarch/arm/mach-s3c2410/built-in.oarch/arm/nwfpe/built-in.okernel/built-in.omm/built-in.ofs/built-in.oipc/built-in.osecurity/built-in.ocrypto/built-in.olib/lib.aarch/arm/lib/lib.alib/built-in.oarch/arm/lib/built-in.odrivers/built-in.osound/built-in.onet/built-in.o--end-group .tmp_kallsyms2.o2. 将上面的vmlinux去除调试信息、注释、符号表等内容,生成arch/arm/boot/Image,这是不带多余信息的linux内核,Image的大小约3.2MB;命令:arm-linux-gnu-objcopy -O binary -R .note -R .comment -S vmlinux arch/arm/boot/Image3. 将arch/arm/boot/Image 用gzip -9 压缩生成arch/arm/boot/compressed/piggy.gz大小约1.5MB;命令:gzip -f -9 < arch/arm/boot/compressed/../Image > arch/arm/boot/compressed/piggy.gz4. 编译arch/arm/boot/compressed/piggy.S 生成arch/arm/boot/compressed/piggy.o大小约1.5MB,这里实际上是将piggy.gz通过piggy.S编译进piggy.o文件中。

内核驱动环境搭建方案

内核驱动环境搭建方案兄弟,下面就是一个内核驱动环境搭建的超简单方案啦。

一、准备工作。

1. 硬件基础。

2. 操作系统选择。

3. 软件工具安装。

在Linux下,比如说Ubuntu,你得先把编译工具链装上。

这个就像厨师的锅碗瓢盆一样重要。

对于C语言编写的内核驱动,那GCC编译器是必须的。

你可以在终端里敲上“sudo apt get install gcc”,就这么简单,等它安装完就行。

还有,内核头文件也不能少。

在Ubuntu下,可以通过“sudo apt get install linux headers $(uname r)”来安装。

这个内核头文件就像是地图,告诉编译器内核里面的各种结构和函数是咋回事儿。

如果是在Windows下呢,你需要安装Visual Studio。

这是个大工程,安装的时候要有耐心。

而且,你得选择安装Windows驱动开发工具包(WDK),它就像是专门为Windows内核驱动开发打造的魔法盒,里面有各种工具和库。

二、创建开发环境。

1. Linux下的环境创建。

咱们可以创建一个专门的工作目录,就像你在地上画个圈,说这是我搞内核驱动开发的地盘。

在终端里敲“mkdir kernel driver dev”,然后“cd kernel driver dev”就进入这个目录了。

然后呢,你可以用文本编辑器来写你的内核驱动代码。

Vim或者Emacs都是大神们爱用的,不过如果你觉得它们有点难搞,像gedit这种简单的图形化文本编辑器也能胜任。

2. Windows下的环境创建。

在Visual Studio安装好并且WDK也安装好之后,打开Visual Studio。

就像打开一个装满宝藏的宝箱一样。

你可以创建一个新的项目,在项目模板里选择“Windows Driver”相关的模板。

然后呢,按照向导一步一步来,设置好项目的名称、保存路径之类的东西。

三、测试环境搭建。

1. Linux下的测试。

当你写好内核驱动代码之后,你需要把它编译成内核模块。

Linux服务器搭建步骤详解

Linux服务器搭建步骤详解Linux服务器是互联网技术领域中广泛应用的服务器操作系统。

本文将详细介绍Linux服务器搭建的步骤,以帮助读者快速、准确地搭建自己的服务器。

第一步:选择Linux发行版在搭建Linux服务器之前,需要根据自己的需求选择合适的Linux发行版。

常见的Linux发行版有Ubuntu、CentOS、Debian等。

每个发行版都有其特点和适用场景,因此根据服务器用途选择合适的Linux发行版非常重要。

第二步:准备服务器硬件环境在搭建Linux服务器之前,确保服务器的硬件环境符合要求。

需要留意的硬件包括服务器的处理器、内存、硬盘空间以及网络接口等。

确保硬件环境能够满足服务器的运行需求,以免影响服务器性能。

第三步:安装Linux发行版在准备好硬件环境后,接下来是安装所选择的Linux发行版。

这通常通过光盘、USB安装介质或者通过网络进行安装。

根据所选发行版的提供的安装方法进行操作,按照提示完成安装过程。

第四步:安全设置安装完成后,要进行一些基本的安全设置,以保护服务器的安全性。

首先是更新系统内核和软件包到最新版本,这能够修复已知的安全漏洞。

其次,设置防火墙规则以限制对服务器的访问。

还可以配置SSH登录限制和安装入侵检测工具等,以增加服务器的安全性。

第五步:安装服务器软件接下来,根据服务器的用途安装相应的软件。

例如,如果服务器用于网站托管,可以安装Web服务器软件如Apache或Nginx,数据库软件如MySQL或PostgreSQL;如果服务器用于邮件服务,可以安装邮件服务器软件如Postfix或Sendmail。

根据需求选择并安装合适的服务器软件。

第六步:配置服务器软件安装完成后,需要对所安装的服务器软件进行配置。

服务器软件的配置文件通常位于/etc目录下,通过编辑配置文件来配置服务器的参数和选项。

例如,对于Web服务器软件,可以设置虚拟主机、目录索引、缓存机制等。

根据需要,对服务器软件进行个性化配置以满足自己的需求。

Linux搭建C++开发调试环境的方法步骤

Linux搭建C++开发调试环境的⽅法步骤安装g++Linux编译C++程序必须安装g++编译器。

这⾥使⽤yum⽅式安装。

⾸先切换到root账号,su - root 然后输⼊密码。

执⾏yum install gcc-c++(注意不是yum install g++),报错。

报错是因为yum需要配置正确的服务器地址,服务器是提供yum安装包的,也被称作yum源。

配置yum源的配置⽂件在/etc/yum.repos.d/⽬录下,可以看到系统⾃带了两个⽂件。

cat ⽂件名称,会打印⽂件全部内容。

可以看到两个⽂件要么没配置,要么地址是⽆法访问通的。

可以从⽹上下载国内⼤⼚提供的yum源地址。

我这⾥下载好了163⽹易提供的源地址⽂件CentOS6-Base-163.repo。

使⽤ftp⼯具上传CentOS6-Base-163.repo的时候报了个错,因为我登陆ftp使⽤的不是root账号,⽽上传⽂件的⽬录只有root有权限访问改⽤root登陆ftp⼯具,成功上传现在试试yum命令这次有返回结果了,输⼊y,然后回车,⾃动进⾏下载安装。

后⾯会有个更新的提⽰,也输⼊y回车,最后信息显⽰安装成功。

执⾏g++ --version命令试试g++安装成功。

编译运⾏C++源代码ftp将冒泡排序的代码⽂件create_上传到Linux,代码如下#include<iostream>#include<string>using namespace std;void BubbeSort(int arr[], int n){int i, j, temp;bool exchange;for(i = 0; i < n; i++){exchange = false;for(j = n - 1; j >= i; j--)//前i个是最⼤的i个{if(arr[j] < arr[j-1]){temp = arr[j];arr[j] = arr[j-1];arr[j-1] = temp;exchange = true;}}if(!exchange)return;}}int main(){int arr[10] = {3,8,66,3456,4654,21,88,55,99,66};BubbeSort(arr, 10);for(int i = 0; i <10; i++)cout<<arr[i]<<endl;return 0;}执⾏g++ create_,会⽣成可执⾏⽂件a.out。

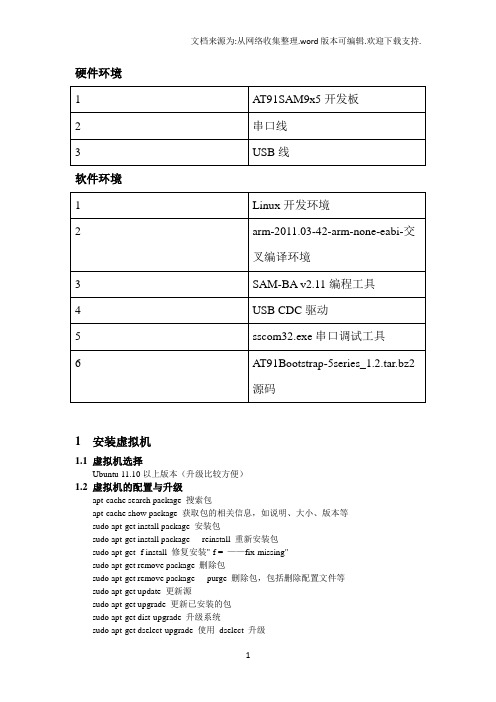

Linux下at91sam9x25嵌软开发测试环境搭建文档

硬件环境软件环境1 安装虚拟机1.1虚拟机选择Ubuntu 11.10以上版本(升级比较方便)1.2虚拟机的配置与升级apt-cache search package 搜索包apt-cache show package 获取包的相关信息,如说明、大小、版本等sudo apt-get install package 安装包sudo apt-get install package - - reinstall 重新安装包sudo apt-get -f install 修复安装"-f = ——fix-missing"sudo apt-get remove package 删除包sudo apt-get remove package - - purge 删除包,包括删除配置文件等sudo apt-get update 更新源sudo apt-get upgrade 更新已安装的包sudo apt-get dist-upgrade 升级系统sudo apt-get dselect-upgrade 使用dselect 升级apt-cache depends package 了解使用依赖apt-cache rdepends package 是查看该包被哪些包依赖sudo apt-get build-dep package 安装相关的编译环境apt-get source package 下载该包的源代码sudo apt-get clean && sudo apt-get autoclean 清理无用的包sudo apt-get check 检查是否有损坏的依赖2 Linux下安装交叉编译环境2.1安装步骤1)下载arm-2011.03-42-arm-none-eabi-i686-pc-linux-2)命令行安装# tar xvzf arm-2011.03-42-arm-none-eabi-i686-pc-linux-# cd arm-2011.033 安装arm设备编程工具SAM Boot Assistant(SAM-BA)3.1 Windows下安装1)安装sam-ba_;2)安装USB CDC驱动;图 3.1图 3.2图 3.3图 3.4图 3.5图 3.7打开SAM-BA 2图 3.8图 3.93.2 Linux下安装1)解压sam-ba_;2)安装USB CDC驱动;1/ Login with administrator rights2/ Unload usbserial module if it is already running #rmmod usbserial3/ Load usbserial kernel module#modprobe usbserial vendor=0x03eb product=0x61244/ Verify that the USB connection is established#lsusb -d 03eb:6124Bus 004 Device 006: ID 03eb:6124 Atmel Corp5/ Know which USB connection is established#dmesgkernel: usb 4-2: new full speed USB device using uhci_hcd and address 5kernel: usb 4-2: configuration #1 chosen from 1 choicekernel: usbserial_generic 4-2:1.0: generic converter detectedkernel: usbserial_generic: probe of 4-2:1.0 failed with error -5kernel: usbserial_generic 4-2:1.1: generic converter detectedkernel: usb 4-2: generic converter now attached to ttyUSBx=> you will have to use /dev/ttyUSBx to connect to your boardRunning SAM-BA CDC Serial version :Launch 'sam-ba_cdc_ file, and select your board and the /dev/ttyUSBxdevice where your board in mounted on.- Update the kernel:# apt-get install linux-image-generic linux-headers-generic- On 64 bits version install 32 bits libraries:# apt-get install ia32-libs- Give sam-ba execute permission if needed:$ chmod +x sam-ba- Connect the board- Create a symlink on /dev/ttyACM0# ln -s /dev/ttyACM0 /dev/ttyUSB0- Launch sam-baTested on:Ubuntu 10.04 64 bits (Ubuntu 10.10 32 bits (Ubuntu 10.10 64 bits (Ubuntu 10.10 64 bits (Ubuntu 11.10 64 bits alpha3How to check if your kernel is up to date ?$ dmesgIf you have something like that (not exactly the same) it's ok:[227274.230016] usb 5-1: new full speed USB device using uhci_hcd and address 5[227274.395739] cdc_acm 5-1:1.0: This device cannot do calls on its own. It is not a modem.[227274.395768] cdc_acm 5-1:1.0: ttyACM0: USB ACM deviceIf you don't have this part: 'This device cannot do calls on its own. It is not a modem.',your kernel is probably not up to date or the cdc_acm patch has not been backported.4 示例4.1 下载AT91Bootstrap源码1)得到源码;2)解压# tar xvzf AT91Bootstrap-5series_#cd AT91Bootstrap-5series_1.24.2 配置AT91Bootstrap和选择启动媒介1) 从NAND FLASH启动#make at91sam9xnf_defconfig2)添加环境变量#vi .profilePATH="$PATH:/root/Public/arm-2011.03/bin"export PATH#souce .profile3)配置AT91Bootstrap#make menuconfig4.3 编译AT91Bootstrap#export $CROSS_COMPILE=” arm-none-eabi-”#make clear#make在../AT91Bootstrap-5series_1.2/binaries下产生at91sam9x5ek-nandflashboot- 4.4 使用AT91Bootstrap二进制文件1)从NAND flash启动A T91Bootstrap图 4.1在NAND和SPI无效的前提下,启动SAM-BA,烧AT91Bootstrap到NAND flash,如图4.1所示:(1)在SAM-BA图形用户界面上选择NandFlash媒介选项卡;(2)1)在NAND有效的前提下,在Scripts下拉列表框中选择“Enable NandFlash”;然后点击“Execute”按钮,完成NandFlash的初始化,如图4.2所示;图 4.2.12)清除芯片上原来烧的信息图 4.2.2结果如图 4.5所示。

Linux操作系统的漏洞及防范措施

Linux操作系统的漏洞及防范措施Linux操作系统的漏洞威胁会被黑客利用,从而危害到系统安全。

下面由店铺为大家整理了Linux操作系统的漏洞及防范措施的相关知识,希望对大家有帮助!Linux操作系统的漏洞及防范措施一1. 安全漏洞:Linux VMLinux 任意内核执行拒绝服务漏洞漏洞描述:Linux 是 UNIX 操作系统的变种,目前已经出现了很多版本,其中某些版本的内核存在安全问题,可能导致拒绝服务攻击。

如果本地用户从命令行执行第二种内核时,该内核通常会被正在运行的内核杀死,但是对于某些版本的内核来说,第二种内核会使正在运行的内核崩溃,从而导致拒绝服务。

防范措施:如果不能立刻安装补丁或者升级,建议采取以下措施以减少风险:禁止用户运行第二种内核。

建议使用Linux系统的用户立刻升级到2.4.12或更新内核2. 安全漏洞:SuSE Linux SuSEHelp CGI 脚本执行任意命令漏洞漏洞描述:SuSE Linux由SuSE发布的免费、开放源代码的UNIX操作系统的变种。

susehelp是SuSE用户帮助文档的一部分,用来快速解决用户遇到的常见问题。

该程序存在一个安全问题,可能允许攻击者执行任意命令。

这是由于susehelp所带的几个CGI脚本在打开文件时没有过滤用户输入的元字符造成的。

防范措施:如果不能立刻安装补丁或者升级,建议采取以下措施以减少风险:暂时去掉这些CGI脚本的执行权限。

厂商已经发布了补丁以修复该安全问题。

3. 安全漏洞:RedHat Linux IPTables 保存选项无法恢复规则漏洞漏洞描述:Red Hat Linux 是免费、开放源代码的UNIX操作系统的变种,是由Red Hat 公司发布和维护的。

该系统的防火墙存在一个安全问题,可能导致管理员在不知情的情况下将系统暴露在危险之中。

这是由于“-c”选项创建了一个iptables无读权限的文件,当系统重新启动,iptables试图加载这个文件时会失败,这样该系统就会失去保护。

测试环境搭建及优化技巧

测试环境搭建及优化技巧在软件开发的过程中,测试环境的搭建和优化显得尤为重要。

一个良好的测试环境不仅可以提高开发效率和软件质量,还可以减少潜在的风险和问题。

本文将介绍测试环境搭建和优化的一些技巧,帮助您构建一个高效可靠的测试环境。

第一步,在测试环境搭建之前,我们需要明确目标和需求。

这包括确定测试环境所需的软件和硬件资源,以及配置和规格。

根据具体的需求,我们可以选择使用虚拟机来搭建测试环境,或者使用物理机,甚至将两者结合使用。

在选择虚拟机时,我们可以考虑使用开源的虚拟机软件,如VirtualBox或VMware,它们提供了灵活可靠的虚拟化环境。

第二步,在构建测试环境之前,我们需要准备好所需的软件和工具。

这包括操作系统、数据库、Web服务器等。

对于操作系统,我们可以选择使用Linux或Windows等常见的操作系统。

对于数据库,我们可以使用MySQL、Oracle、SQL Server等流行的数据库系统。

对于Web服务器,我们可以使用Apache、Nginx等常用的Web服务器。

第三步,我们需要优化测试环境的性能和稳定性。

我们可以对硬件资源进行调优,如增加内存、扩展硬盘容量等,以提高系统的性能和响应速度。

我们可以调整操作系统的配置参数,如内存管理、文件系统等,以优化系统的性能和稳定性。

我们还可以优化数据库的配置参数,如内存缓存、索引等,以加快数据库的查询速度和响应时间。

同时,我们可以采用负载均衡和高可用技术,以提高系统的可靠性和稳定性。

第四步,在测试环境搭建完成后,我们需要进行测试环境的验证和评估。

这包括验证测试环境是否符合预期的性能和稳定性要求,以及评估测试环境的可用性和可靠性。

我们可以使用性能测试工具,如Apache JMeter或LoadRunner,对测试环境进行负载测试和压力测试,从而评估系统的性能和稳定性。

我们还可以使用监控工具,如Nagios或Zabbix,对测试环境进行实时监控,以及预警和故障排除。

Linux系统安全加固与漏洞修复

Linux系统安全加固与漏洞修复Linux系统作为一种开源的操作系统,广泛应用于服务器、嵌入式设备等领域。

然而,由于其开放的特性,也使其容易受到恶意攻击和漏洞威胁。

为确保系统的安全性,加固和修复Linux系统的漏洞显得尤为重要。

本文将探讨Linux系统安全加固的方法和漏洞修复的技术。

1. 安全加固1.1 确保系统更新定期更新系统软件是确保系统安全的基础措施之一。

通过及时安装操作系统和应用程序的安全补丁,可以修复已知漏洞,增强系统的抵御能力。

同时,可以使用自动更新工具,如yum和apt等,保持系统软件持续更新。

1.2 配置强密码策略设置强密码策略是确保系统登录安全的重要步骤。

通过设置密码最小长度、复杂度要求、密码失效周期等,可以防止密码被猜测或暴力破解。

同时,禁用空密码和默认账户密码,限制密码尝试次数,并及时更改默认账户的密码,以增加攻击者的难度。

1.3 管理用户权限正确管理用户权限是防止未授权访问和滥用系统权限的关键。

应使用最小权限原则,仅为用户分配其所需的最低权限级别,避免过度授权。

定期审计用户权限,及时撤销或调整权限,以减少潜在的安全风险。

1.4 使用防火墙配置和使用防火墙是保护系统免受未经授权访问的有效方法。

防火墙可以限制网络流量,并监控和过滤恶意流量。

通过配置入站和出站规则,限制指定端口和协议的访问,可以降低系统面临的攻击风险。

2. 漏洞修复2.1 漏洞扫描与评估使用漏洞扫描工具,如Nessus、OpenVAS等,可以识别系统中存在的漏洞。

扫描结果将包括漏洞的描述、影响等级和修复建议。

通过对漏洞进行评估,可以确定修复的优先级和方案。

2.2 及时应用安全补丁根据漏洞扫描结果,及时查找并应用相应的安全补丁是修复漏洞的重要步骤。

各个Linux发行版都提供了更新的补丁程序,可以通过操作系统的更新管理工具进行下载和安装。

此外,还可以通过使用CentOS、Debian等常见发行版的安全公告来获取最新的漏洞修复信息。

记一次Linux内核升级修复系统漏洞(Centos7.4完整操作)

记⼀次Linux内核升级修复系统漏洞(Centos7.4完整操作)单位使⽤的⽹站服务器为centos 内核版本为:3.10.0-693.21.1.el7.x86_64, 2018年4⽉13号服务器商发来⼀条⾼危漏洞提⽰短信。

点击后台提供的修复的按钮却被告知升级到企业版云盾才能使⽤该功能。

⽹上查了⼀圈,硬是没有修复的⽅法,也找不到漏洞的补丁。

想了⼀下,既然说是内核漏洞,应该可以通过升级内核来解决这个问题。

漏洞说明打开Linux kernel官⽹,当前最新稳定版本为:4.16.2Linux kernel 4.16.2Linux ⼤神们对漏洞的修复⼀向积极,将内核更新,问题不就解决了吗?以下是实际步骤,忘了说⼀下,系统是:centos 7.4 64位服务器版本。

Linux内核升级通常有两种⽅式1. 下载新版内核到服务器上,进⾏编译安装,之后删除⽼内核,优点是:可完全控制编译项,缺点是:慢,且容易失败;2. 采⽤yum ⽅式安装,优点是:快捷⽅便,成功率⾼。

我这⾥采⽤第⼆种⽅式来安装,毕竟⽹站还在使⽤,不能耽误。

采⽤yum安装最多也就三五分钟的事,万⼀失败,还能补救。

说明:以下步骤如未特殊声明,均在 shell环境下执⾏命令⾏⼀:导⼊key# rpm --import https:///⼆:安装elrepo的yum源# rpm -Uvh /elrepo-release-7.0-2.el7.elrepo.noarch.rpm三:安装内核(默认安装最新稳定版本内核) # yum --enablerepo=elrepo-kernel install kernel-ml-devel kernel-ml四:查看启动顺序# awk -F\' '$1=='menuentry ' {print $2}' /etc/grub2.cfg新的内核版本默认会在最前⾯,下⾯将选择系统启动时的内核版本,顺序为 0 。

Linux命令行技巧如何进行系统安全漏洞扫描和修复

Linux命令行技巧如何进行系统安全漏洞扫描和修复在Linux操作系统下,通过命令行进行系统安全漏洞扫描和修复是一种常见且高效的方法。

本文将介绍一些Linux命令行的技巧,帮助您进行系统安全漏洞的扫描和修复。

一、漏洞扫描技巧1. 更新操作系统和软件:使用包管理工具更新系统和安装的软件。

例如,在Debian或Ubuntu系统中,可以使用apt-get命令:```sudo apt-get updatesudo apt-get upgrade```2. 使用漏洞扫描工具:Linux上有一些强大的漏洞扫描工具,如OpenVAS(Open Vulnerability Assessment System)和Nmap。

您可以使用这些工具来扫描系统中的安全漏洞。

- 安装OpenVAS:```sudo apt-get install openvas```- 启动OpenVAS扫描器:```sudo openvas-start```- 使用OpenVAS扫描指定主机:```sudo openvas-cli scan <target_host>```3. 执行安全性脚本:在Linux中,有一些安全性脚本可以帮助您扫描和修复系统中的漏洞。

例如,Lynis是一个可以评估系统安全性的开源工具。

- 安装Lynis:```sudo apt-get install lynis```- 运行Lynis扫描:```sudo lynis audit system```二、漏洞修复技巧1. 及时更新系统和软件:定期更新操作系统和安装的软件是保持系统安全性的重要步骤。

运行以下命令可以更新系统:```sudo apt-get updatesudo apt-get upgrade```2. 配置防火墙:使用防火墙可以帮助您保护系统免受未经授权的访问。

可以使用以下命令配置防火墙规则:```sudo iptables -A INPUT -p tcp --dport <port_number> -j ACCEPT```3. 定期备份数据:定期备份系统和重要数据是防止数据损坏或丢失的关键步骤。

检查Linux Bash安全漏洞以及各环境修复解决方法

尊敬的阿里云ECS用户:您好,日前Linux官方内置Bash中新发现一个非常严重安全漏洞(漏洞参考https:///security/cve/CVE-2014-6271 ),黑客可以利用该Bash漏洞完全控制目标系统并发起攻击,为了避免您Linux服务器受影响,在9月25日给出的Linux官方解决方案基础上。

阿里云于9月29日18时修复所有linux公共镜像的Linux Bash漏洞,请您放心使用。

同时我们还会对ECS公共镜像做以下调整:(1)新增Windows Server 2012 R2 标准版64位中文版镜像。

(2)因为CentOS社区已经不再提供软件包的升级服务,为了保证用户的使用体验和系统稳定,我们将Centos 5.8 64位和Debian 6.0.6 64位两款公共镜像下线,同时提供版本更新更稳定的Centos 5.10 64位和Debian 6.0.9 64位镜像供您选择。

新镜像的系统软件与老镜像完全兼容,之前使用CentOS 5.8和CentOS 6.3系统的用户可以放心选择。

同时,这个下线操作对当前已经使用这两款镜像创建服务器的客户没有影响,您可以继续进行重新初始化系统盘等操作。

============================附9月25日给出的Linux官方解决方案特别提醒:Linux 官方已经给出最新解决方案,已经解决被绕过的bug,建议您尽快重新完成漏洞修补。

openSUSE 镜像已经给出修复方案了。

【已确认被成功利用的软件及系统】所有安装GNU bash 版本小于或者等于4.3的Linux操作系统。

【漏洞描述】该漏洞源于你调用的bash shell之前创建的特殊的环境变量,这些变量可以包含代码,同时会被bash执行。

【漏洞检测方法】漏洞检测命令:env -i X='() { (a)=>\' bash -c 'echo date'; cat echo修复前输出:当前系统时间使用修补方案修复后输出date(备注:输出结果中见到"date"字样就修复成功了。

linux 内核 调试技术

int main(int argc, char **argv){char bytes[2] = {11,0}; /* 11 is the TIOCLINUX cmd number */ if (argc==2) bytes[1] = atoi(argv[1]); /* the chosen console */# Comment/uncomment the following line to disable/enable debuggingDEBUG = y# Add your debugging flag (or not) to CFLAGSifeq ($(DEBUG),y)DEBFLAGS = -O -g -DSCULL_DEBUG # "-O" is needed to expand inlineselseDEBFLAGS = -O2endifCFLAGS += $(DEBFLAGS)int scull_read_procmem(char *buf, char **start, off_t offset,int count, int *eof, void *data){int i, j, len = 0;int limit = count - 80; /* Don't print more than this */for (i = 0; i < scull_nr_devs && len <= limit; i++) {Scull_Dev *d = &scull_devices[ i];if (down_interruptible(&d->sem))return -ERESTARTSYS;len += sprintf(buf+len,"\nDevice %i: qset %i, q %i, sz %li\n",i, d->qset, d->quantum, d->size);for (; d && len <= limit; d = d->next) { /* scan the list */ len += sprintf(buf+len, " item at %p, qset at %p\n", d,d->data);if (d->data && !d->next) /* dump only the last item- save space */for (j = 0; j < d->qset; j++) {if (d->data[j])len += sprintf(buf+len," % 4i: %8p\n",j,d->data[j]);}}static int scull_get_info(char *buf, char **start, off_t offset,int len, int unused){int eof = 0;return scull_read_procmem (buf, start, offset, len, &eof, NULL);}struct proc_dir_entry scull_proc_entry = {namelen: 8,name: "scullmem",mode: S_IFREG | S_IRUGO,nlink: 1,get_info: scull_get_info,};static void scull_create_proc(){proc_register_dynamic(&proc_root, &scull_proc_entry);}static void scull_remove_proc(){[...]open("/dev", O_RDONLY|O_NONBLOCK) = 4fcntl(4, F_SETFD, FD_CLOEXEC) = 0brk(0x8055000) = 0x8055000lseek(4, 0, SEEK_CUR) = 0getdents(4, /* 70 entries */, 3933) = 1260[...]getdents(4, /* 0 entries */, 3933) = 0close(4) = 0fstat(1, {st_mode=S_IFCHR|0664, st_rdev=makedev(253, 0), ...}) = 0 ioctl(1, TCGETS, 0xbffffa5c) = -1 ENOTTY (Inappropriate ioctlfor device) write(1, "MAKEDEV\natibm\naudio\naudio1\na"..., 4096) = 4000 write(1, "d2\nsdd3\nsdd4\nsdd5\nsdd6\nsdd7"..., 96) = 96write(1, "4\nsde5\nsde6\nsde7\nsde8\nsde9\n"..., 3325) = 3325close(1) = 0_exit(0) = ?Unable to handle kernel NULL pointer dereference at virtual address 00000000printing eip:Unable to handle kernel NULL pointer dereference at virtual address \00000000printing eip:c48370c3*pde = 00000000Oops: 0002CPU: 0EIP: 0010:[faulty:faulty_write+3/576]EFLAGS: 00010286eax: ffffffea ebx: c2c55ae0 ecx: c48370c0 edx: c2c55b00esi: 0804d038 edi: 0804d038 ebp: c2337f8c esp: c2337f8cds: 0018 es: 0018 ss: 0018Process cat (pid: 23413, stackpage=c2337000)Stack: 00000001 c01356e6 c2c55ae0 0804d038 00000001 c2c55b00 c2336000 \000000010804d038 bffffbd4 00000000 00000000 bffffbd4 c010b860 00000001 \0804d03800000001 00000001 0804d038 bffffbd4 00000004 0000002b 0000002b \00000004Call Trace: [sys_write+214/256] [system_call+52/56]Code: c7 05 00 00 00 00 00 00 00 00 31 c0 89 ec 5d c3 8d b6 00 00klogd 提供了大多数必要信息用于发现问题。

Linux系统下的软件开发调试技巧

Linux系统下的软件开发调试技巧在软件开发中,调试是一个非常重要的环节,对于开发人员来说,这是发现和解决错误的关键阶段。

在Linux系统下开发软件,不同于其他操作系统,需要掌握一些专门的调试技巧,这些技巧可以帮助开发人员更加高效地调试程序。

以下是一些Linux系统下的软件开发调试技巧。

1. 充分利用 Linux 内核中的调试工具Linux内核中集成了许多调试工具,如strace、gdb、objdump等等。

可以利用这些工具来分析程序运行过程中出现的问题,比如内存泄漏、死锁等。

其中, GDB是一个强大的调试器,是Linux下最常用的调试工具之一。

他可以帮助开发人员跟踪BUG并捕捉核心转储文件。

使用GDB可以在开发过程中定位程序的错误和异常,并快速地解决问题。

2. 使用makefile来构建程序makefile通过简单的定义来管理程序的构建过程,在Linux的开发环境中很常用。

它可以将构建过程分为多个步骤,并使开发人员能够轻松地修改其中一个步骤而不会影响其他步骤,从而使构建过程更加灵活和可维护。

makefile同时可以管理多个文件的编译以及正确处理链接依赖关系等复杂的构建操作。

3. 利用版本控制工具版本控制工具被广泛用于管理代码并帮助团队协作。

在Linux 下,使用版本控制工具可以很容易地跟踪代码变更,同时也可以帮助开发人员回滚到先前的版本,并更容易地利用分支和标签来管理代码。

使用版本控制工具也有助于团队协作,并且对于故障排除、代码重构和功能追踪非常有用。

4. 使用轻量、快速的编辑器开发人员需要在编写代码时使用轻量、快速的编辑器,以便任务不被中断。

Vim和Emacs这两款编辑器在Linux下有着广泛的应用,它们的优势是快速、可扩展、有强大的功能。

它们能够实现代码高亮、自动缩进、代码补全等特性,从而提高开发人员的生产率。

5. 使用测试自动化工具在强调代码质量和稳定性的现代软件开发过程中,关键是将测试纳入开发周期。

Linux系统的网络安全加固和漏洞修复

Linux系统的网络安全加固和漏洞修复随着互联网的普及和应用,网络安全问题日益突出。

作为一种开源的操作系统,Linux在网络安全方面有着丰富的经验和技术,可以通过一系列措施来加固系统的网络安全,及时修复漏洞,保障系统的稳定和安全。

本文将介绍Linux系统的网络安全加固和漏洞修复方法。

一、强化系统权限配置Linux系统默认情况下,普通用户的权限较低,但管理员账户的权限往往较高。

为了加固系统的网络安全,可以通过以下方式进行权限配置的强化。

1. 限制root用户的远程登录权限:编辑sshd配置文件,将PermitRootLogin设为no,即禁止root用户通过远程登录来增加系统的安全性。

2. 管理员账户权限的分配:合理分配管理员账户的权限,避免滥用管理员账户获取的高权限对系统造成损害。

二、及时更新系统补丁漏洞是系统被攻击的最大威胁之一,黑客熟悉Linux的源代码和漏洞,因此及时更新系统补丁非常重要。

1. 定期更新系统软件包:使用包管理器,如apt-get或yum,定期更新系统软件包。

这些软件包包含着系统的重要组件和补丁,及时更新可以修复已知的漏洞。

2. 定期更新内核:Linux内核是操作系统的核心,更新内核可以修复一些系统核心的漏洞,并提供更好的性能和功能。

三、安装并配置防火墙防火墙是网络安全的第一道防线,可以通过限制网络流量和过滤不合法的请求来保护系统。

1. 安装iptables防火墙:iptables是Linux系统中常用的防火墙软件,可以通过编写规则来限制不同的网络流量。

2. 配置iptables规则:根据实际需求和风险评估,合理编写iptables规则,只允许必要的网络连接,防范潜在的攻击。

四、使用安全加密协议数据的安全传输对于保障系统的网络安全非常重要,可以通过使用安全加密协议来确保数据的机密性和完整性。

1. 使用SSH协议替代Telnet:SSH协议通过加密传输来确保通信的安全性,远程登录时应该使用SSH而不是明文传输的Telnet。

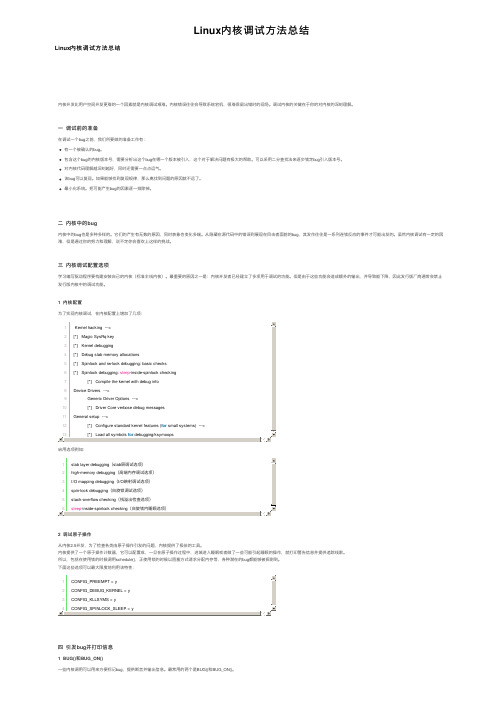

Linux内核调试方法总结

二 内核中的bug

内核中的bug也是多种多样的。它们的产生有无数的原因,同时表象也变化多端。从隐藏在源代码中的错误到展现在目击者面前的bug,其发作往往是一系列连锁反应的事件才可能出发的。虽然内核调试有一定的困 难,但是通过你的努力和理解,说不定你会喜欢上这样的挑战。

三 内核调试配置选项

学习编写驱动程序要构建安装自己的内核(标准主线内核)。最重要的原因之一是:内核开发者已经建立了多项用于调试的功能。但是由于这些功能会造成额外的输出,并导致能下降,因此发行版厂商通常会禁止 发行版内核中的调试功能。

5 } while (0)

6 #endif

7

8 #ifndef HAVE_ARCH_BUG_ON

9

#define BUG_ON(condition) do { if (unlikely(condition)) BUG(); } while(0)

10 #endif

当调用这两个宏的时候,它们会引发OOPS,导致栈的回溯和错误消息的打印。 ※ 可以把这两个调用当作断言使用,如:BUG_ON(bad_thing);

6 [*] Spinlock debugging: sleep-inside-spinlock checking

7

[*] Compile the kernel with debug info

8 Device Drivers --->

9

Generic Driver Options --->

10

[*] Driver Core verbose debug messages

6 dmesg dmesg 命令也可用于打印和控制内核环缓冲区。这个命令使用 klogctl 系统调用来读取内核环缓冲区,并将它转发到标准输出(stdout)。这个命令也可以用来清除内核环缓冲区(使用 -c 选项),设置控制台日志 级别(-n 选项),以及定义用于读取内核日志消息的缓冲区大小(-s 选项)。注意,如果没有指定缓冲区大小,那么 dmesg 会使用 klogctl 的SYSLOG_ACTION_SIZE_BUFFER 操作确定缓冲区大小。

Linux系统安全漏洞检查脚本使用Python编写的用于检查Linux系统安全漏洞的脚本

Linux系统安全漏洞检查脚本使用Python编写的用于检查Linux系统安全漏洞的脚本Linux系统是一种常用的开源操作系统,具有稳定性、可靠性和安全性等优势,被广泛应用于服务器和网络设备等领域。

然而,随着信息技术的快速发展和黑客技术的不断演进,Linux系统安全漏洞的检查变得尤为重要。

为了帮助系统管理员及时发现和修复系统中的安全漏洞,本文将介绍一个使用Python编写的Linux系统安全漏洞检查脚本。

一、脚本的需求和设计思路为了确保脚本的功能齐全和易于使用,本篇文章将遵循如下需求和设计思路:1. 支持多种Linux发行版:脚本应该能够兼容主流的Linux发行版,如Ubuntu、CentOS等。

2. 自动化检查:脚本应该能够自动检测系统中存在的安全漏洞。

3. 提供详细的检测结果:脚本应该能够输出漏洞的名称、严重程度和修复建议等信息,方便系统管理员了解漏洞情况并采取相应的措施。

基于上述需求和设计思路,我们可以开始编写Linux系统安全漏洞检查脚本。

二、脚本编写以下是一个使用Python编写的Linux系统安全漏洞检查脚本的示例代码:```pythonimport osdef check_heartbleed_vulnerability():# 检查系统是否存在Heartbleed漏洞 passdef check_shellshock_vulnerability():# 检查系统是否存在Shellshock漏洞 passdef check_poodle_vulnerability():# 检查系统是否存在POODLE漏洞 passdef check_system_vulnerabilities():# 检查系统的所有安全漏洞print("开始检查系统安全漏洞...")check_heartbleed_vulnerability()check_shellshock_vulnerability()check_poodle_vulnerability()print("安全漏洞检查完成!")if __name__ == "__main__":check_system_vulnerabilities()```在上述示例代码中,我们定义了几个函数用于检查系统中的不同安全漏洞,如Heartbleed漏洞、Shellshock漏洞和POODLE漏洞等。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

Linux内核漏洞调试环境搭建一.前言之前没怎么用过Linux,但是那天看到exploit-db上有不少Linux内核漏洞的POC。

当时想如果可以请自动手调试一下这些漏洞,肯定会学到一些Linux下特定漏洞的利用技巧。

(比如怎么利用空指针引用漏洞来进行本地提权)。

所以就GOOGLE了很多关于Linux内核调试的文章,虽然一步一步老老实实照前人的指点的做,但是还是问题连着问题。

反反复复的尝试,才历尽千心万苦搭建起了这个内核漏洞调试环境。

在此过程中得到了广大网友的帮助,特别是wzt85和塞(他的ID为塞)这两位前辈的指点。

既然取之于“网”,那我觉得应该把这个过程用文字描述出来放到网络上,与同道中人分享。

本文的第二部分将简单介绍目前Linux下内核调试的几种常用调试技术路线,由于我对Linux的了解确实不多,所以这一部分写的肯定会很不专业,但目的在于抛砖引玉——更专业的文章烦请自行GOOGLE。

本文的第三部分会详细介绍该调试环境的搭建过程,关键点会有截图说明。

本文的第四部分是一点补充性的文字。

二.Linux下内核调试技术路线1.QEMU+GDBQEMU是一款开源的虚拟机软件,它自身带有gdb stub可用于和Host 主机上的GDB通信来对Guest主机的Linux内核进行源码(C代码)级调试。

为实现源码级调试,那必须要有调试信息以及符号表,所以首先从上下载一份Linux内核源代码进行编译。

编译成功后会得到bzImage文件和vmlinux文件。

其中vmlinux就是要供Host主机上的GDB进行调试的带有调试信息,符号表的内核文件。

使用这种方法试验环境的搭建比较简单,而且最吸引人的地方在于它能够实现源码级的调试。

但是遗憾的是,这种方法调试不了漏洞。

因为当Guest主机上的内核发生内存访问异常的时候,Host主机中的GDB根本得不到异常事件,这样一来也就无法获知是那条指令引发的异常,以及被访问的内存地址是什么。

一开始我觉得很不可思议,调试器都Attach到内核了,下段点神码的都毫无压力,为啥一个一个异常事件却捕获不到呢?后来查了些资料,并且特意到chinaunix 上发了篇帖子询问高人才知道是为啥。

原因就是当Linux内核中发生异常,特别是内存访问异常的时候,内核自己就把问题解决了,解决不了的话那就kill掉当前进程并且在日志文件里记录一些信息(比如触发异常的指令,函数调用栈),如果问题实在严重就直接宕机。

整个异常处理过程根本不会考虑内核调试器的存在与否。

所以这种方法对于调试内核漏洞来说肯定是不合适的,但是如果仅是单纯的希望通过动态调试手段来了解Linux内核的工作原理,个人还是强烈推荐这种方法的。

2.KDBKDB是SGI公司开发的一款内核级调试器,其强大的地方在于可以进行单机调试,但不能进行源码级调试。

使用这种方法首先需要从/projects/kdb/上下载一份内核补丁包,然后对内核进行打补丁。

打补丁的目的是为了能够当内核发生异常时,内核能够将控制权转交给KDB,而不是自己默默的解决。

打好补丁后对内核进行编译即可。

这种方法的具体实现步骤将在本文的第三部分将详细说明。

3.KGDBKGDB是一款源码级内核调试器,需要两台机器方可进行内核调试。

对于老版本的Linux内核,使用KGDB同样需要先对内核打补丁。

但是在较新的内核中,已经内置了KGDB,无须再打补丁了,只要在编译内核的时候在kernel hacking中选择相关选项即可。

对于2.6.32版本的内核,编译时注意选择以下选项即可这种方法我也进行了尝试,但照着搜来的文章上面说的那样做并没有成功。

由于后来wzt85给我的建议也是使用KDB,所以也就没有在深究失败的原因,而是集中精力去搞掂KDB。

三.使用KDB搭建调试环境需要强调的是,KDB能够胜任单机调试内核的任务,只是我个人考虑如果调试内核漏洞时,需要多次让主机宕掉,而且还要反复重启系统。

所以决定还是把这种脏活交给虚拟机吧。

1.安装QEMU命令:sudo apt-get install qemu2.创建磁盘镜像命令:qemu-img create -f qcow2 vlinux.img 8G创建一个8G大小的名为vlinux.img的磁盘镜像,其格式为qcow23.给虚拟机安装操作系统命令:qemu -hda vlinux.img -cdrom <linux安装镜像文件路径> -boot d 虚拟机将从光盘镜像启动,安装操作系统即可。

4.下载Linux内核源码从/pub/linux/kernel/v2.6/上下载一份内核源代码,因为目的就是为了调试漏洞,所以内核的版本不用太新,而且打补丁的不要。

另外内核源代码的版本应该和KDB内核补丁包支持的内核版本一致。

(KDB目前最新的内核补丁包支持的版本为2.6.33)。

我选择的内核版本为2.6.32sudo cp linux-2.6.32.tar.bz2 /usr/srccd /usr/srcsudo tar xvf linux-2.6.32.tar.bz2sudo ln -s linux-2.6.32 linux5.下载KDB内核补丁包从ftp:///projects/kdb/download/v4.4/上下载内核补丁包kdb-v4.4-2.6.32-common-6.bz2kdb-v4.4-2.6.32-x86-6.bz2解压到目录/usr/src/linux下,打补丁/usr/src/linux:patch -p1 < kdb-v4.4-2.6.32-common-6/usr/src/linux:patch -p1 < kdb-v4.4-2.6.32-x86-6我当时完成这一步后就直接开始编译内核,然后就悲剧了——提示arch/x86/kernel/traps.c在415行有“}”不匹配,编译该文件不成功!上网搜了一把,在文章[2]中找到了解决方案,即把多余的一个”}”删去,这个文件就可以顺利编译通过了。

重新来过时,不料在编译驱动文件drivers/usb/host/ehci-q.c又出现了错误!还是上述那篇文章中提到,对于2.6.32版本的内核,在用kdb打过补丁后,还需要再单独对着个文件打补丁。

该文章中给出了补丁的内容,将其保存为文件usb.patch,并复制到目录/usr/src/linux下。

然后输入补丁命令/usr/src/linux:patch -p1 < usb.patch打好这个补丁就可以开始编译内核了6.编译内核6.1 配置编译选项我个人比较喜欢用make xconfig提供的图形界面进行配置(使用make xconfig 需要安装qt3)/usr/src/linux:sudo make xconfig为了使内核支持使用KDB进行调试,以下kernel hacking目录下的选项必须选择CONFIG_DEBUG_INFO:compile the kernel with debug infoCONFIG_DEBUG_KERNEL:if you are developing driver modules or try todebug and identify kernel problems为了使KDB能够正常工作,以下选项万万不能选CONFIG_DEBUG_RODATA:make kernel read-only data as write protected in the pagetables这个选项是为了保护内核关键数据不被改写,如果被选中了,那么KDB将无法下断点!(当下断点时提示invalid address)6.2 制作内核DEB安装包在ubuntu/debian版本的Linux中提供了一个用于制作内核安装包的工具——make-kpkg,它能够自动根据内核编译选项对内核以及驱动模块进行编译,并生成一个deb安装包。

我个人觉得使用这个工具最大的好处在于方便内核的安装。

网上几乎所有介绍Linux内核编译并且安装的文章几乎都只介绍了怎样在同一台机器上编译内核并且安装,假如我需要在A机器上编译内核,但是又要将编译好的内核安装在B机器上是否可行?当然是可行的,只不过非常麻烦。

而用make-kpkg生成的内核安装包可以完美的解决这个问题!/usr/src/linux:sudo make-dpkg –initrd –revision 2.6.32 kernel_image 这个过程比较漫长,出去跑几圈再洗个澡回来应该就欧了。

最终在/usr/src/目录下生成文件linux-image-2.6.32_2.6.32_i386.deb6.3 将内核DEB安装包复制到QEMU虚拟机中关于QEMU虚拟机怎样和Host主机同步数据,QEMU的用户手册提供了很多解决方案。

对于qcow2格式的磁盘镜像文件,可以使用工具qemu-nbd将磁盘镜像挂载到本地的文件系统。

使用qemu-nbd要加载提供Network Block Device的内核模块nbd完整的命令如下:sudo modprobe nbd max_part=16sudo qemu-nbd -c /dev/nbd0 image.qcow2sudo partprobe /dev/nbd0sudo mount /dev/nbd0p1 /mnt/vmlinux将linux-image-2.6.32_2.6.32_i386.deb复制到/mnt/vmlinux中sudo cp /usr/src/linux-image-2.6.32_2.6.32_i386.deb /mnt/vmlinux/ 6.4 在虚拟机中安装内核启动虚拟机后,在根目录“/”下可以看到内核安装文件 linux-image-2.6.32_2.6.32_i386.deb,打开终端,输入以下命令开始安装:sudo dpkg -i linux-image-2.6.32_2.6.32_i386.deb在安装过程的最后会自动执行命令update-grub对grub进行更新,这样安装结束后,重新启动后就可以选择内核版本了选择ubuntu,with Linux 2.6.326.5 启动KDB关于进入系统后怎样启动KDB网上几乎所有的文章都说,直接按“Pause” 键KDB就可以蹦出来。

但我在按下“Pause”键后,系统除了“静止”了之外再无任何反应!后来在博客大巴上找到了塞的一篇文章《KDB调试Linux内核驱动》。

这篇文章也提到了同样的问题并给出了解决方案——在单用户模式下使用KDB(1)sudo init 1进入单用户模式(2)在以下界面中选择root Drop to root shell prompt(3)输入root管理员密码,进入纯命令行界面(4)Pause,弹出KDB接下来就可以开始Happy Debugging了四、再说几句由于对Linux不熟,前前后后差不多一周时间才搭建起了这个调试环境,在屡遭挫折时也考虑自己一上来就往内核里扎步子是不是迈的有些大?所幸最终还是连滚带爬得实现了自己的目标,算是没白耽误功夫吧。