联想网御防火墙PowerV Web界面操作手册_5策略配置

网御POWER-V 系列防火墙配置IP、端口应射简易文档

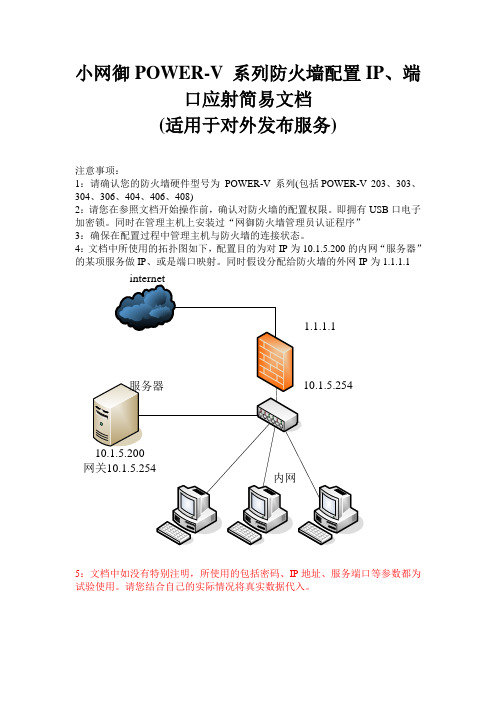

小网御POWER-V 系列防火墙配置IP、端口应射简易文档(适用于对外发布服务)注意事项:1:请确认您的防火墙硬件型号为POWER-V 系列(包括POWER-V 203、303、304、306、404、406、408)2:请您在参照文档开始操作前,确认对防火墙的配置权限。

即拥有USB口电子加密锁。

同时在管理主机上安装过“网御防火墙管理员认证程序”3:确保在配置过程中管理主机与防火墙的连接状态。

4:文档中所使用的拓扑图如下,配置目的为对IP为10.1.5.200的内网“服务器”1.1.1.1的某项服务做IP、或是端口映射。

同时假设分配给防火墙的外网IP为一、认证登录1.1 启用管理员认证程序,并输入“用户PIN值”点击确定。

(出厂默认为12345678)2.1 出现认证程序界面后点击连接。

待出现认证通过的提示后,指示灯会变为绿色。

3.1 在IE浏览器地址栏中输入https://10.1.5.254:88883.2会出现如下图的登录界面。

在默认没有设置过的情况后口令与用户名相同都是administrator2.1 先在菜单中选中“网络配置-网络设备”已经由防火墙默认) 点击fe2行最后的操作栏图标后弹出如下界面。

2.3 在上图中,主要需要配置的是网络接口的IP地址。

在IP地址输入1.1.1.1、在掩码输入对应的掩码。

这里输入255.255.255.0。

跟据需要选择其他选项(用于管理、允许PING、允许Traceroute) 然后选中“是否启用”点击确定后。

网络设备的界面中fe2的设备会显示已经启用。

三、基本配置2(资源定义)3.1 添加服务器地址在资源定义->地址->服务器地址中进行设定。

3.2 名称可以随意。

请注意,必须使用字母开头,并且暂时不支持中文。

在标识为1的行中输入服务器的内网IP即可。

备注是对服务器的说明,可以随意。

3.3 对需要对外发布的服务做定义。

如果是使用常见服务比如HTTP、FTP等服务,防火墙有预定义服务,就不需再做定义。

联想网御最终配置手册

联想网御防火墙配置手册1 登陆方法1.1 使用电子钥匙方式登陆防火墙在Web 界面管理中,管理主机默认只能连接防火墙的fe1,如果需要连接其它网口,必须进行相应的设置。

默认的管理主机IP 地址是10.1.5.200,Web 界面管理使用SSL 协议来加密管理数据通信,因此使用IE 来管理防火墙时,在地址栏输入https://a.b.c.d:8888/,来登录防火墙。

其中防火墙的地址“a.b.c.d”初始值为“10.1.5.254”,登录防火墙的初始用户名和口令都是“administrator”,“administrator”中所有的字母都是小写的。

注意:用Web 界面管理时,建议管理主机设成小字体,分辨率为1024*768;其他字体和分辨率可能使界面显示不全或顺序混乱。

管理员通过Web 方式管理防火墙有两种认证方式,电子钥匙认证和证书认证。

使用电子钥匙时,首先将电子钥匙插入管理主机的usb 口,启动用于认证的客户端ikeyc.exe,输入PIN 密码,默认为12345678,系统会读出用于认证的ikey 信息,此时窗口右边的灯是红的。

(如下图所示)选择“连接”,连接进行中灯是黄的,如果连接成功,灯会变绿,并且出现通过认证的提示框,“确定”后,就可以通过https://10.1.5.254:8888 连接防火墙了。

(如下图所示)注意:防火墙管理过程中,请不要拔下电子钥匙,也不要关闭防火墙管理认证客户端,否则可能无法管理。

1.2使用管理证书认证方式远程登陆防火墙1.2.1远程登陆防火墙的条件1、必须在先使用电子钥匙登陆防火墙,在“系统配置>>管理配置>>管理证书”页面上载防火墙证书。

(附图1)2、在准备登陆防火墙的计算机上导入浏览器认证证书“admin.p12”。

(附图2)3、在“系统配置〉〉管理配置〉〉管理主机”页面添加管理主机。

(附图3)4、对“网络配置〉〉网络设备”页面中的fe4口进行操作(附图4)。

联想网御防火墙Power V Web界面操作手册

联想网御防火墙使用手册

资产

资产

风险

威胁

漏洞

基本的风险

RRIISKSK

风R险ISK

威胁 漏洞

采取措施后剩余的风险

什么是防火墙?

➢ 定义:防火墙(Firewall)是一种用来加强网络之间访问 控制的特殊网络互连设备,是一种非常有效的网络安全模 型。

➢ 核心思想:在不安全的网络环境中构造一个相对安全的子 网环境。

➢ 目的:都是为了在被保护的内部网与不安全的非信任网络 之间设立唯一的通道,以按照事先制定的策略控制信息的 流入和流出,监督和控制使用者的操作。

255.255.255.255 service-obj ftp • filter default accept • nat pcp net_1 snat interface g0/1/1 address-

pool out hash-mapping on • nat pcp dnat-jl- interface g0/1/1 address-

查看是 否生效

(会话 表)

SUPER V 典型应用方案

• SUPER V网络出口应用

1:SNAT+DNAT典型应用: A:内网用户通过SNAT+地址池

访问Internet B:外网用户通过DNAT访问内网

的服务器

NAT池: IP add 211.10.0.2/24 211.10.0.3/24-211.10.0.254/24

联想网御Power V防火墙 技术培训

1

POWER V防火墙培训大纲

什么是防火墙 防火墙技术原理 防火墙配置案例

问题处理及日常维护

2

什么是防火墙?

安全域的概念

什么是防火墙?

什么是防火墙?

网御防火墙管理系统使用手册

2.5.1 控制台的安装要求.........................................................................................15 2.5.2 第一个控制台的安装过程.............................................................................15 2.5.3 其它控制台安装.............................................................................................16 2.5.4 控制台的修复.................................................................................................16 2.5.5 控制台卸载.....................................................................................................16 2.5.6 控制台的重新安装.........................................................................................16

2.3 数据库的安装和卸载...............................................................................8

联想网御Power V系列配置案例集1(WEB界面管理防火墙)

1.1 配置需求使用电脑登陆设备WEB管理界面。

1.2 网络拓扑1.3 登录方式1.3.1电子钥匙登陆(1)电脑通过网线连接到设备默认管理口eth0口上。

(2)电脑地址配置成10.1.5.200/255.255.255.0。

(3)打开光盘找到ikey driver目录下INSTDRV.exe程序,双击安装电子钥匙驱动(此时不插电子钥匙),打开administrator目录下的ikeyc程序,提示用户输入PIN 码,默认的是“12345678”,将电子钥匙插到电脑上,输入防火墙IP 10.1.5.254,点击连接即可。

原始状态灯为红色,连接进行中为黄色,如果连接成功,灯会变为绿色。

(4)在IE中输入“https://10.1.5.254:8888”即可进入登陆界面,默认用户名密码administrator/bane@7766。

1.3.2电子证书登陆(1)电脑通过网线连接到设备默认管理口eth0口上。

(2)电脑地址配置成10.1.5.200/255.255.255.0。

(3)打开光盘,找到admin.p12文件,双击安装,密码“hhhhhh”。

(4)打开IE—【internet选项】—【隐私】—【启用弹出窗口阻止程序】不勾选。

(5)在IE中输入https://10.1.5.254:8889“选择刚才安装的证书即可进入登陆界面,默认用户名密码administrator/bane@7766。

1.4注意事项(1)建议使用IE8.0或以上版本浏览器。

(2)登陆时注意使用的是https协议。

(3)确保电脑当前的时间与北京时间一致。

(4)用户登录后,如果对 WEB 界面不进行操作的时间超过 5 分钟,系统将超时并回到登录页面,必须重新登录才能继续使用。

(5)首次登陆电脑地址必须是10.1.5.200/255.255.255.0。

1.4非管理口远程管理防火墙1.5.1配置需求防火墙默认的管理口是eth0,通过配置设置可以将其他接口作为远程管理口。

联想网御防火墙PowerVWeb界面操作手册网络配置

是否允许TRACEROUTE设备的IP

是否启用

是否启用设备

图49别名设备列表

图410别名设备可配置的属性

4.1.6

冗余设备的目的是将两个物理设备做为一个虚拟的设备,这两个物理设备同一时间只有一个处于启用状态,如果处于启用状态的设备失效,则另一个设备启用。冗余设备可以工作在全冗余模式下,在全冗余模式下,加入冗余设备的两个物理设备的IP地址,掩码,MAC地址(如果冗余设备设置了MAC地址)都将使用冗余设备的IP地址,掩码和MAC地址。如果不是工作在全冗余模式,这两个设备使用它自己的参数。冗余设备默认不工作在全冗余模式下。

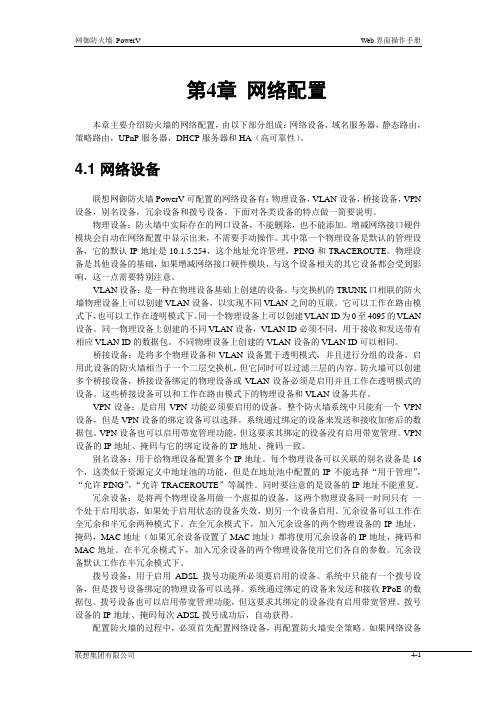

4.1.1

物理设备初始情况下工作在路由模式,也就是说该设备上绑定有IP地址,可以与其它设备进行数据包的路由转发。其中第一个物理设备(fe1或某些型号是ge1)是默认的可管理设备。它的默认IP地址是10.1.5.254,子网掩码为255.255.255.0,这个地址允许管理,PING和TRACEROUTE(默认管理主机的IP地址是10.1.5.200,请参考系统配置>>管理配置>>管理主机)。物理设备也可以切换到透明模式。当桥接设备当中只有一个桥设备brg0时,切换到透明模式的物理设备会自动加入到桥接设备brg0中;如果把物理设备从透明模式切换到路由模式,系统自动将这个设备从桥接设备的设备列表中删除。

链路工作模式

设备的链路工作模式,有以下三种

1:自适应

2:全双工

3:半双工

链路速度

设备的链路速度,有以下三种

1:10

2:100

3:1000

MTU

设备的MTU(最大传输单位)。百兆网络设备可设置的范围是68到1504,千兆网络设备可设置的范围是64到16128。

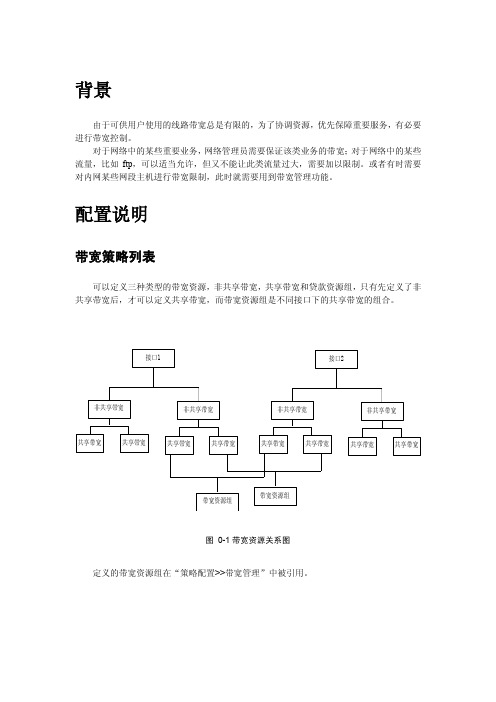

联想网御强五防火墙PowerV配置-带宽管理

共享带宽A1-1 保证带宽10Mbps 最大带宽20Mbps

非共享带宽A1 最大带宽 20Mbps 设备A 100Mbps

共享带宽A1-2 保证带宽5Mbps 最大带宽20Mbps

非共享带宽A2 最大带宽 10Mbps 共享带宽A2-1

举个例子,设备 A 口实际带宽为 100Mbps,下面一个非共享带宽 A1 的最大带 宽设置为 20Mbps。非共享带宽 A1 下面的共享带宽资源 A1-1 的保证带宽设置为 10Mbps, 最大带宽设置为 20Mbps; 而共享带宽资源 A1-2 的保证带宽设置为 5Mbps, 最大带宽设置为 20Mbps。 当共享带宽资源 A1-1 实际利用的带宽很少的时候,比如仅为 3Mbps 时,共享 带宽资源 A1-2 所需的实际带宽很大的时候,超出保证带宽 10Mbps,由于 A1-1 的 保证带宽没有完全用完,此时 A1-2 可以借用 A1-1 的带宽,实际带宽最高可以达到 17Mbps。小结一下,如果其共享带宽资源 A1-1 的保证带宽没有用完时,可以被其 它共享带宽资源借用,此为共享带宽的概念之一。 如果共享带宽资源 A1 所包含连接的数据包相应出口的连接流量上来时,比如 流量达到 10Mbps 时;此时首先要保证共享带宽资源 A1-1 和 A1-2 的保证带宽,然 后再共享在保证带宽之外的剩余的带宽 (20-10-5=5) 。 所以共享带宽资源 A1-1 的流 量为 10Mbps 时,共享带宽资源 A1-2 的流量应该降至 10M,即 A1-2 在其保证带宽 5Mbps 基础上,还使用了保证带宽之外的剩余的带宽 5Mbps。 如果共享带宽资源 A1-1、A1-2 的流量均超出对应的保证带宽,即 A1-1 超出 10Mbps,A1-2 超出 5Mbps。首先均保证两者的保证带宽,然后 A1-1 和 A1-2 根据 优先级共享和分配在保证带宽之外的剩余的带宽 5Mbps。这部分带宽就在 A1-1 和 A1-2 之间互相借用及共享,即共享带宽的概念概念之二。 带宽资源组里包含不同设备的共享带宽定义,被规则引用资源组时,匹配规则的流 量在设备 A 为出口时, 引用 A 设备的带宽控制定义, 匹配规则的流量在设备 B 为出 口时,引用 B 设备的带宽控制定义。 最终需在带宽管理规则中引用。

联想网御强五防火墙PowerV-防火墙管理

管理防火墙Power V 防火墙有2种管理方式,1是web(界面管理)管理。

2是命令行管理。

命令行管理又分为串口管理和SSH管理。

本文档详细介绍如何对一台出厂配置的防火强进行管理和相关注意事项。

一.串口管理1.使用超级终端连接防火墙。

利用随机附带的串口线将PC的串口和防火墙串口相连,启动超级终端。

以Windows XP为例:选择程序->附件->通讯->超级终端,选择用于连接的串口设备。

定制通讯参数如下。

每秒位数:9600;数据位:8;奇偶校验:无;停止位:1;数据流控制:无。

第1页第2页第3页当出现上面的语言时,就可以通过命令行管理防火墙了。

2.使用SecureCRT连接防火墙。

利用随机附带的串口线连接管理主机的串口和防火墙串口。

在pc 上运行SecureCRT 软件。

第4页第5页出现上面的情况就可以用命令行管理防火墙了。

二.Web 管理1.使用电子钥匙a.从随机光盘中找到电子钥匙的驱动程序并安装,注意安装时不要插入电子钥匙。

b.驱动安装成功后,将电子钥匙插入管理主机的usb口,启动用于认证的客户端ikeyc.exe,输入PIN密码,默认为12345678,系统会读出用于认证的ikey信息,此时窗口右边的灯是红的。

c.选择“连接”,连接进行中灯是黄的,如果连接成功,灯会变绿,并且出现通过认证的提示框d.“确定”后就可以通过https://10.1.5.254:8888连接防火墙了。

注意:防火墙管理过程中,请不要拔下电子钥匙,也不要关闭防火墙管理认证客户端,否则可能无法管理。

2.使用证书a.首先从联想网御的FTP服务上获得证书。

FTP服务器IP地址是211.100.11.172,用户命密码都是lenovo。

b.用SecureCRT软件管理防火墙的命令行,用administrator/administrator帐号登陆。

c.执行rz命令上传防火墙导入的证书分别是:admin.pem;CACert.pem;leadsec.pem;第6页leadsec_key.pem,如图所示:d.按照如下步骤执行命令将证书导入防火墙admcert add cacert CACert.pem fwcert leadsec.pem fwkey leadsec_key.pemadmcert add admincert admin.pemadmcert on admincert admin.peme.在pc上导入浏览器证书。

lenovo网域防火墙配置说明

1.1 概述在缺省情况下,网御安全网关PowerV支持两种管理方式:串口命令行方式和远程Web管理。

串口命令行方式适用于对安全网关比较熟悉的用户,操作较复杂。

Web方式直观方便,但要求认证管理员身份。

如果正式使用安全网关推荐采用Web方式,如果希望快速配置使用,推荐采用串口命令行方式。

如果您希望使用命令行方式管理安全网关,请详细阅读1.2节、1。

3.2节。

如果您希望使用Web方式远程管理安全网关,请详细阅读1.2节和1.3。

1节.安全网关主要以两种方式接入网络:透明方式和路由方式。

透明方式下不用改动原有网络配置;在路由方式下,配置完安全网关后您还必须修改已有的网络配置,修改直接相连主机或网络设备的IP地址,并把网关指向安全网关。

1.2 准备开始接通电源,开启安全网关,安全网关正常启动后,会蜂鸣三声,未出现上述现象则表明安全网关未正常启动,请您检查电源是否连接正常,如仍无法解决问题请直接联系安全网关技术支持人员.1。

3 配置使用1.3.1 通过Web浏览器配置管理安全网关设备基本过程:配置管理主机-〉安装usb钥匙并认证管理员身份->配置管理1. 选用管理主机。

要求具有以太网卡、USB接口和光驱,操作系统应为Window98/2000/XP,管理主机IE浏览器建议为5。

0以上版本、文字大小为中等,屏幕显示建议设置为1024*768。

2。

安装认证驱动程序。

插入随机附带的驱动光盘,进入光盘ikey driver目录,双击运行INSTDRV程序,选择“开始安装",随后出现安装成功的提示,选择“退出重新插锁”。

切记:安装驱动前不要插入USB电子钥匙.3. 安装usb电子钥匙。

在管理主机上插入USB电子钥匙,系统提示找到新硬件,稍后提示完全消失,说明电子钥匙已经可以使用了。

如果您在安装驱动前插了一次电子钥匙,此时系统会弹出“欢迎使用找到新硬件向导"对话框,直接选择“下一步”并耐心等待,约半分钟后系统将提示驱动程序没有经过windows兼容性测试,选择“仍然继续”即可,如长时间(如3分钟)没有反映,请拔下usb电子钥匙,重启系统后再试一次,如仍无法解决,请联系技术支持人员。

联想网御防火墙界面操作手册系统配置

第3章系统配备3.1 本章重要简介防火墙旳系统配备, 由如下部分构成: 日期时间, 系统参数, 系统更新, 管理配备, 联动, 报告设立, 入侵检测和产品许可证。

3.2 日期时间防火墙系统时间旳精确性是非常重要旳。

可以采用两种方式来同步防火墙旳系统时钟1)与管理主机时间同步2)与网络时钟服务器同步(NTP协议)图3-1配备防火墙时间与管理主机时间同步1.调节管理主机时钟2.点击“时间同步”按钮与时钟服务器时间同步有两种方式1.立即同步2.周期性自动同步立即同步1.选中“启用时钟服务器”, 输入“时钟同步服务器IP”2.点击“立即同步”按钮周期性自动同步1.选中“启用时钟服务器”, 输入“时钟同步服务器IP”2.设定同步周期3.点击“拟定”按钮系统参数注意事项:3.3 防火墙旳诸多操作依赖于系统时间, 变化系统时间会对这些操作发生影响, 例如更改时间后配备管理界面登录超时等。

3.4 系统参数系统参数设立防火墙名称和动态域名注册所使用旳顾客名、密码。

防火墙名称旳最大长度是14个英文字符, 不能有空格。

默认旳防火墙名称是themis, 顾客可以自己修改这个名称。

动态域名注册所使用旳顾客名、密码旳最大长度是31个英文字符, 不能有空格。

动态域名旳设立在网络配备>>网络设备旳物理网络配备中。

图3-2系统参数配备图3.5 系统更新3.5.1 模块升级防火墙系统升级功能可以迅速响应安全需求, 保证防火墙功能与安全旳迅速升级。

图3-3导入升级文献模块升级界面涉及如下功能1.模块升级2.导出升级历史3.检查最新升级包4.重启防火墙模块升级1.点击“浏览”按钮, 选择管理主机上旳升级包2.点击“升级”按钮点击“重启防火墙”按钮, 重启防火墙完毕升级导出升级历史点击“导出升级历史”按钮, 导出升级历史做备份。

检查最新升级包管理员可以查看”系统目前软件版本”, 点”检查最新升级包”, 系统会弹出新旳IE窗口并连接联想安全服务网站(防火墙可以连接Internet)。

联想网御防火墙Power V Web界面在线手册

注意事项: 防火墙的很多操作依赖于系统时间,改变系统时间会对这些操作发生影响,比如更改时

间后配置管理界面登录超时等。

1.2 系统参数

在“系统配置>>系统参数”中配置。 系统参数设置防火墙名称和动态域名注册所使用的用户名、密码。 防火墙名称的最大长度是 14 个英文字符,不能有空格。默认的防火墙名称是 themis,

删除管理员账号 1. 点操作栏中“删除”的快捷图标,弹出删除对话框 2. 点“确定”按钮完成删除

允许或禁止多个管理员同时管理 选择“允许多个管理员同时管理”时,防火墙系统才会允许多个管理员同时登录。

设定管理员登录超时时间 管理员登录后如果长时间没有操作,配置界面会超时,超时时间也在这里设置,缺省值

是 600 秒,最大超时时间可设为 86400 秒(24 小时),0 是非法值。设置后点击“确定”生 效。

下载证书 点“联想 CA 中心”按钮,打开联想 CA 中心的主页,下载证书

联想集团有限公司

7

网御防火墙 Power V

Web 界面操作手册

导入证书 点“浏览”按钮,分别导入一套匹配的 CA 中心证书、防火墙证书、防火墙密钥、管理

员证书。CA 中心证书、防火墙证书、防火墙密钥必须同时更换。

管理员证书维护 管理员证书维护包括生效和删除,在“生效”一栏选择要生效的证书,点“生效”按钮

重启防火墙 点击“重启防火墙”按钮,防火墙将重新启动。

注意:重启防火墙前,记住要保存当前配置。“保存”快捷键:

1.3.2 导入导出

导入导出界面包含以下功能 1. 导出系统配置 2. 导入系统配置 3. 恢复出厂配置 4. 保存配置

网御安全网关Power_V_Web界面操作手册

北京网御星云信息技术有限公司 中国北京海淀区中关村南大街 6 号中电信息大厦 8 层

北京网御星云信息技术有限公司

II

网御安全网关 Power V

Web 界面操作手册

章节目录

章节目录......................................................................................................................................... III 图目录.............................................................................................................................................. X 表目录....................................................................................................................................... XVIII 表目录....................................................................................................................................... XVIII 第 1 章 前言.....................................................................................................................................1

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

第5章策略配置本章是防火墙配置的重点。

符合安全规则的策略是保证防火墙真正起到“防火”作用的基础。

错误的安全规则不但有可能使得防火墙形同虚设,甚至有可能妨碍网络正常功能的使用。

5.1 安全选项安全选项提供防火墙可设置的一些全局安全策略,包括包过滤策略、抗攻击策略、IP/MAC检查开关和是否允许除IP和ARP之外的其他二层协议通过。

这些参数对整个防火墙生效。

界面如下图所示:图5-1 安全选项配置5.1.1 包过滤策略包过滤缺省允许策略:提供包过滤缺省策略的选项设置,选中为允许,不选为禁止。

包过滤缺省策略是当所有的用户添加的包过滤规则都没有被匹配时所使用的策略。

如果包过滤缺省策略是禁止,用户添加的包过滤规则应该是允许哪些连接可以通过;如果包过滤缺省策略是允许,用户添加的包过滤规则应该是禁止哪些连接不能通过。

严格的状态检测:选中为启用,不选为禁止。

仅针对TCP连接。

只有完成三次握手的TCP连接才创建状态,除此之外的任何TCP数据包都不创建状态。

启用严格的状态检测,是为了防止ACK扫描攻击。

因为如果没有严格的状态检测,那么如果收到ACK置位的包,防火墙就会创建相应的状态,使得此连接可以通过防火墙。

需要使用“策略配置>>安全规则>>包过滤规则”中的“长连接”属性,设置连接建立的时间时,就必须选中此项属性“策略配置>>安全规则>>包过滤规则”。

在某些特殊网络环境下,防火墙可能无法收到所有三次握手的数据包,此时就不能选中严格的状态检测。

包过滤策略中还包括两项高级设置:图5-2 安全选项高级设置规则配置立即生效:启用后为规则优先(缺省是状态优先)。

如果不启用,当一个连接在防火墙上的建立起来后,设置了与原有的规则相反的规则,则此时数据包仍能够根据建立的状态表通过防火墙;如果启用,则此时数据包根据设定的规则将无法通过防火墙。

重新设置规则可能会造成已有连接中断。

建议不启用。

快速模式:启用后,转发性能有一定提高,但是影响部分功能(如非80端口的URL 过滤和网页关键字过滤等功能)。

建议不启用。

5.1.2 抗攻击设定全局的抗攻击选项,包括抗地址欺骗攻击,抗源路由攻击,抗Smurf攻击,抗LAND 攻击,抗Winnuke攻击,抗Queso扫描,抗NMAP扫描,抗NULL扫描,抗圣诞树攻击,和抗FIN扫描。

选中后,防火墙将对所有流经的数据包进行抗攻击检查。

5.1.3 IP/MAC检查设定IP/MAC检查开关,以及是否允许未绑定IP/MAC对的包通过。

选中后,防火墙请注意:如果设置了启动IP/MAC检查并且未选中允许未绑定IP/MAC对的数据包通过,则没有绑定IP/MAC对的计算机将无法与防火墙进行通信,包括管理主机。

5.1.4 允许所有二层协议设定是否允许除IP和ARP外的以太网协议通过。

协议类型包括42种固定协议(其中IP和ARP不可编辑)和5种自定义协议。

自定义协议的维护界面如下图示:图5-3 安全选项的自定义协议配置其中:名称是8位字母和数字的组合,协议号范围是1-65535,且3保留。

还可以设定除以上协议外,是否允许其他类型的数据包通过。

表5-1 42种已定义二层协议表名称(协议号)说明LOOP(96)Ethernet Loopback packetPUP(512)Xerox PUP packetPUPAT(513)Xerox PUP Addr Trans packetIP(2048)Internet Protocol packetX25(2053)CCITT X.25ARP(2054)Address Resolution packetBPQ(2303)G8BPQ AX.25 Ethernet PacketIEEEPUP(2560)Xerox IEEE802.3 PUP packetIEEEPUPAT(2561)Xerox IEEE802.3 PUP Addr TranspacketDEC(24576)DEC Assigned protoDNA_DL(24577)DEC DNA Dump/LoadDNA_RC(24578)DEC DNA Remote ConsoleHDLC(25)HDLC framesLAT(24580) DEC LATDIAG(24581)DEC DiagnosticsCUST(24582)DEC Customer useSCA(24583)DEC Systems Comms ArchRARP(32821)Reverse Addr Res packetCONTROL(22) Card specific control framesLOCALTALK(9)Localtalk pseudo type5.2 安全规则安全规则提供对以下规则的配置管理:●代理规则●端口映射规则●IP映射规则●NAT规则●包过滤规则防火墙的基本策略:防火墙的缺省策略是没有明确被允许的行为都是被禁止的。

在安全选项中可以修改包过滤的缺省策略。

网络设备策略是基础:安全策略必须在网络设备的安全定义之上工作。

安全策略是核心:根据管理员定义的安全规则完成数据帧控制,策略包括“允许通过”、“禁止通过”、“代理方式通过”、“NAT方式通过”、“端口映射方式通过”、“IP映射通过”防火墙。

用户策略是辅助:根据管理员定义的基于角色控制的用户策略,并与安全规则策略配合完成强制访问控制,包括限制用户在什么时间、什么IP地址可以登录防火墙系统,以及该用户通过认证后能够使用的服务。

状态检测是主线:安全策略规则与防火墙状态表紧密结合,共同完成对数据包的动态过滤。

资源定义是关键:提供基于资源定义的安全策略配置。

资源包括地址和地址组、NAT 地址池、服务器地址、服务(源端口、目的端口、协议)和服务组、时间和时间组、用户和用户组(包括用户策略:如登录时间与地点,源IP/目的IP、目的端口、协议等)、URL过滤策略。

最大限度提供方便性与灵活性。

用户认证、时间控制:双向NAT(网络地址转换NAT、端口映射PAT、IP映射VIP),通过包过滤规则支持用户认证、时间调度。

因此,下一条端口映射、IP映射、NAT规则(代理规则除外),必须再下一条相应的包过滤规则才能生效。

防火墙按顺序匹配规则列表:防火墙规则根据作用顺序分为代理、端口映射、IP映射、包过滤、NAT规则五类。

其中代理规则是最优先生效的规则,最后为NAT,这几类规则在界面上排列的顺序也体现了这一顺序。

匹配了某类规则后,是否再匹配其它类型规则如下图所示,数据包匹配了代理规则,则根据代理规则对数据包进行相应处理,而不再匹配其他类型的规则;如果没有匹配代理,则去匹配端口映射和IP映射规则。

而无论数据包是否匹配端口映射和IP映射的规则,都会去匹配包过滤规则,根据包过滤规则的设置,若允许(包括包过滤规则允许,包过滤认证通过和包过滤IPSEC通过,或没有匹配任何包过滤规则,而在“策略配置>>安全选项”中“包过滤策略”中选中包过滤缺省允许)则去匹配NAT规则。

如果匹配到NAT规则则进行NAT,否则数据包通过防火墙。

数据包进入图5-4规则生效顺序每类中的规则根据规则的顺序生效,当匹配了某类型规则中的一条规则时,将根据该条规则对包进行处理,而不会匹配该类规则中该条以下的规则。

提供基于物理设备的安全功能控制:可以根据用户需求,将防火墙的安全功能定义在防火墙各个网络接口上。

当该网口接收数据包时,可以按管理员配置策略进行过滤,如工作模式选择、VLAN及TRUNK支持等。

图5-5 安全规则列表表5-2 安全规则图标说明1域名说明包过滤规则,允许访问包过滤规则,禁止访问具有记录日志功能生效状态,如果点击该图标,则改变该条规则状态,即变成无效状态无效状态,如果点击该图标,则改变该条规则状态,即变成生效状态编辑,一次只能编辑一条规则复制,一次只能复制一条规则规则的顺序非常重要,有时,需要把一条现有的规则移动更合适的位置,因此提供了“移动”按钮。

操作流程:1.选中希望移动的规则(只能选中一条)2.点击“移动”按钮3.弹出移动对话框,如图所示:4.填入希望移到的位置5.点击“确定”即可注意:1.如果希望移动到的位置大于当前最大序号,则移动到最后。

规则移动以后,其它规则相应调整位置,以保证规则的顺序和连续删除,可以选择删除一条或多条规则表5-3安全规则图标说明2域名说明设置代理规则设置端口映射规则设置IP映射规则设置包过滤规则设置NAT规则分页显示工具条,如下图:详细说明请参见本手册“资源定义通用功能介绍”。

表5-4安全规则数据域说明域名说明序号已定义规则的序号,表示规则的先后顺序规则名已定义规则的名称源地址规则的源地址目的地址规则的目的地址服务规则的服务类型安全规则的访问控制类型,包括:(1)代理(2)端口映射(3)IP映射(4)包过滤禁止(5)包过滤允许(6)包过滤认证(7)包过滤IPSEC(8)NAT规则(网络地址转换)选项安全规则是否记录日志的选项功能:如果记录日志,则显示图标生效表示该规则为生效状态,点击以后该规则变成无效状态表示该规则为无效状态,点击以后该规则变成生效状态5.2.1 代理规则其中的HTTP代理,FTP代理,Telnet代理是透明的代理规则,即源地址/目的地址之间的信息会自动地由运行在防火墙上的代理程序转发,所以在客户端浏览网页时不必指定所使用的代理服务器(即防火墙)地址。

其它代理都需要在客户端上指定代理服务器的地址。

配置代理规则时,请先确认相应的代理服务器是否已经启用。

使用代理服务,可以监控源地址/目的地址间的信息,并进行相应的访问控制和内容过滤。

同时,代理服务由于处理的内容多,所以传输效率也不如相应的包过滤规则高。

注意:代理规则优先于包过滤规则,如果配置了代理规则,就意味着地址、端口、协议完全相同的包过滤规则失去了作用。

所以在配置代理规则时请考虑防火墙整体的安全策略。

代理类型包括:HTTP代理,FTP代理,Telnet代理,SMTP代理,POP3代理,SOCKS 代理,DNS代理,ICMP代理,MSN代理,以及自定义代理。

各种类型代理的启用状态在“策略配置>>代理服务”中配置。

配置了启用代理后,还需要在“策略配置>>安全规则>>代理规则”中设置相应的规则,才可以使用代理服务。

图5-6 代理规则配置表5-5 代理规则配置项说明域名说明规则名安全规则的名称。

规则名必须是1-20位字母、数字、减号、下划线的组合。

规则名可以重复。

默认规则名为“proxy”+ 默认序号。

如果把规则名置空,则使用默认规则名“proxy”序号输入新增策略规则的序号。

防火墙按规则序号顺序从小到大的顺序匹配规则并执行。