《实验十二 NAT配置》实验参考答案(思科 5.30)

项目12 静态NAT配置实验报告

实验报告项目12 静态NAT配置1 任务概述静态NAT是设置内部IP和外部IP一对一的转换,将某个私有IP地址固定的映射成为一个合法的公有IP。

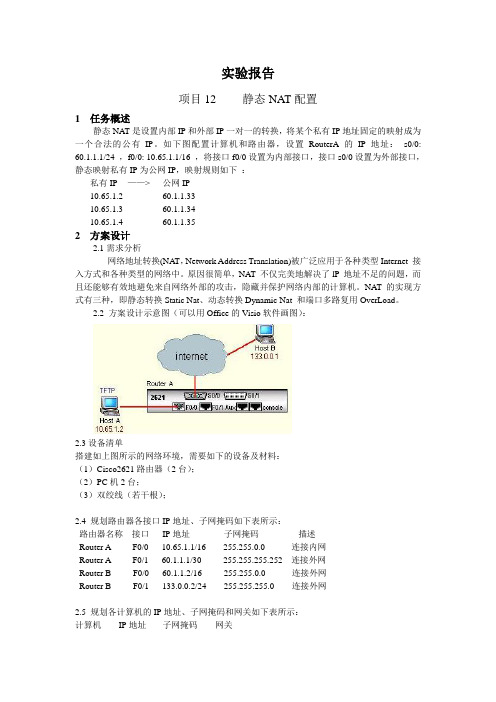

如下图配置计算机和路由器,设置RouterA的IP地址:s0/0: 60.1.1.1/24 ,f0/0: 10.65.1.1/16 ,将接口f0/0设置为内部接口,接口s0/0设置为外部接口,静态映射私有IP为公网IP,映射规则如下:私有IP ——> 公网IP10.65.1.2 60.1.1.3310.65.1.3 60.1.1.3410.65.1.4 60.1.1.352 方案设计2.1需求分析网络地址转换(NA T,Network Address Translation)被广泛应用于各种类型Internet 接入方式和各种类型的网络中。

原因很简单,NAT 不仅完美地解决了lP 地址不足的问题,而且还能够有效地避免来自网络外部的攻击,隐藏并保护网络内部的计算机。

NAT 的实现方式有三种,即静态转换Static Nat、动态转换Dynamic Nat 和端口多路复用OverLoad。

2.2 方案设计示意图(可以用Office的Visio软件画图):2.3设备清单搭建如上图所示的网络环境,需要如下的设备及材料:(1)Cisco2621路由器(2台);(2)PC机2台;(3)双绞线(若干根);2.4 规划路由器各接口IP地址、子网掩码如下表所示:路由器名称接口IP地址子网掩码描述Router A F0/0 10.65.1.1/16 255.255.0.0 连接内网Router A F0/1 60.1.1.1/30 255.255.255.252 连接外网Router B F0/0 60.1.1.2/16 255.255.0.0 连接外网Router B F0/1 133.0.0.2/24 255.255.255.0 连接外网2.5 规划各计算机的IP地址、子网掩码和网关如下表所示:计算机IP地址子网掩码网关Host A 10.65.1.2 255.255.0.0 10.65.1.1Host B 133.0.0.1 255.255.0.0 133.0.0.23 实施步骤(1)配置路由器的名称;(2)配置路由器各接口地址;(3) 静态NAT是设置内部IP和外部IP一对一的转换,将某个私有IP地址固定的映射成为一个合法的公有IP。

《NAT的配置》实验报告

实验报告课程名称计算机网络基础实验项目_____________ NAT配置 ____________专业班级0906603 ________ 姓名__________ 学号2 ______________指导教师陈伟宏老师成绩_______________ 日期2011.11.19一、实验目的掌握内网中所有主机连接到In ternet时,通过NAPT技术实现私有全局地址转换。

二、实验设备和环境在模拟器上配置NAT:—台PC机,Windows操作系统,Packet Tracer 5.0仿真软件。

三、实验内容1、画出实验拓扑图;2、配置路由器接口和路由;3、配置动态NAPT映射;4、配置客户机IP地址并进行测试。

四、实现功能允许内部所有主机在公司地址缺乏的情况下可以访问外部网络。

五、实验过程(一)实验拓扑:(二)实验步骤(1)配置路由器RouterO:1 、配置F0/0端口,具体如下图所示:* Eouteirl Physical Ccnfig | CLI | Fa stEth e rn etO/1SerialO/lA) MA.C ZtddressIP AddressSubnet Mask 00n7.EC33.B3Cl 12SS. 255^255.02、配置SerO/1/O 端口,具体如下图所示:⑵配置路由器Routerl:1、配置F0/0端口,具体如下图所示:FastEtheiriptiV 1^Part Status 1* OnGLOBALSottings 艸口购Static : R 】PSITCHIN? 7LANDatabase INTERFA 匚 f2、配置SerO/1/O端口,具体如下图所示:(3)在路由器RouterO上配置缺省路由RouterO(co nfig)# ip route 0.0.0.0 0.0.0.0 s0/1/0⑷在路由器Router0上配置动态NAPT映射:Router0(config)# int f0/0Router0(c on fig-if)# ip nat in sideRouter0(c on fig-if)# exitRouter0(config)# int s 0/1/0Router0(c on fig-if)# ip nat outsideRouter0(c on fig-if)# exitRouter0(co nfig)# ip nat pool to_i nternet 200.1.8.7 200.1.8.7netmask 255.255.255.0Router0(config)# access-list 10 permit 192.168.0.0 0.0.0.255Router0(c on fig)# ip nat in side source list 10 pool to_in ternet overload测试结果1、在PC0上PingPC1::PCO2、在PC0 上Pi ng PC2 :(六)实验心得本次试验为NAT配置。

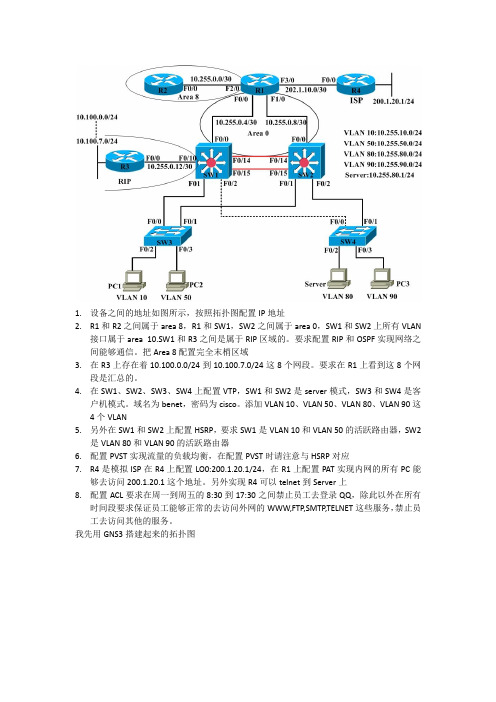

思科配置HSRP、ospf,rip,NAT,ACL.以及定时ACL配置和路由重分发大型网络综合实验题

1.设备之间的地址如图所示,按照拓扑图配置IP地址2.R1和R2之间属于area 8,R1和SW1,SW2之间属于area 0,SW1和SW2上所有VLAN接口属于area 10.SW1和R3之间是属于RIP区域的。

要求配置RIP和OSPF实现网络之间能够通信。

把Area 8配置完全末梢区域3.在R3上存在着10.100.0.0/24到10.100.7.0/24这8个网段。

要求在R1上看到这8个网段是汇总的。

4.在SW1、SW2、SW3、SW4上配置VTP,SW1和SW2是server模式,SW3和SW4是客户机模式。

域名为benet,密码为cisco。

添加VLAN 10、VLAN 50、VLAN 80、VLAN 90这4个VLAN5.另外在SW1和SW2上配置HSRP,要求SW1是VLAN 10和VLAN 50的活跃路由器,SW2是VLAN 80和VLAN 90的活跃路由器6.配置PVST实现流量的负载均衡,在配置PVST时请注意与HSRP对应7.R4是模拟ISP在R4上配置LO0:200.1.20.1/24,在R1上配置PAT实现内网的所有PC能够去访问200.1.20.1这个地址。

另外实现R4可以telnet到Server上8.配置ACL要求在周一到周五的8:30到17:30之间禁止员工去登录QQ,除此以外在所有时间段要求保证员工能够正常的去访问外网的WWW,FTP,SMTP,TELNET这些服务,禁止员工去访问其他的服务。

我先用GNS3搭建起来的拓扑图注意,实验说明:本文中的所有命令都是简写的,因为思科的命令都是支持简写的先敲所有网络设备的预配命令先EnConfig tEnable password 1234No ip domain-loLine con 0Password 1234No exec-tLogging syn配置地址R1Inter f0/0Ip add 10.255.0.5 255.255.255.252No shutInter f1/0Ip add 10.255.0.9 255.255.255.252No shutInter f2/0Ip add 10.255.0.1 255.255.255.252No shutInter f3/0Ip add 202.1.10.1 255.255.255.252 No shutR2Inter f0/0Ip add 10.255.0.2 255.255.255.252 No shutR3Inter f0/0Ip add 10.255.0.13 255.255.255.252 No shutInter lo0Ip add 10.100.0.3 255.255.255.0 No shutInter lo1Ip add 10.100.1.3 255.255.255.0 No shutInter lo2Ip add 10.100.2.3 255.255.255.0 No shutInter lo3Ip add 10.100.3.3 255.255.255.0 No shutInter lo4Ip add 10.100.4.3 255.255.255.0 No shutInter lo5Ip add 10.100.5.3 255.255.255.0 No shutInter lo6Ip add 10.100.6.3 255.255.255.0 No shutInter lo7Ip add 10.100.7.3 255.255.255.0 No shutR4Inter f0/0Ip add 202.1.10.2 255.255.255.252 No shutInter lo0Ip add 200.1.20.1 255.255.255.255ExitSw1Ip routing (三层交换机开启路由功能)Inter f0/0No switchport (开启三层路由功能)Ip add 10.255.0.6 255.255.255.252No shutInter f0/10No switchport (开启三层路由功能)Ip add 10.255.0.14 255.255.255.252No shutInter range f0/14 -15 (做以太通道)Sw mo tr (接口做为trunk模式)Inter range f0/1 -2Sw mo trExitSw2Ip routingInter f0/0No swIp add 10.255.0.9 255.255.255.252No shutInter range f0/14 -15Sw mo trInter range f0/1 -2Sw mo trExitSw3Inter range f0/0 -1Sw mo trSw4Inter range f0/1 -2Sw mo trExit在SW1、SW2、SW3、SW4上配置VTP,SW1和SW2是server模式,SW3和SW4是客户机模式。

Cisco-NAT配置

NAT配置目录目录第1章配置NAT (2)1.1 NAT概述 (2)1.1.1 NAT应用 (2)1.1.2 NAT的优点 (2)1.1.3 NAT术语 (2)1.1.4 NAT规则匹配顺序 (3)1.2 NAT配置任务表 (3)1.2.1 翻译内部源地址 (3)1.2.2 配置静态转换 (4)1.2.3 PAT的配置 (5)1.2.4 改变翻译超时及限制连接数目 (6)1.2.5 监视和维护NAT (6)1.2.6 动态转换配置实例 (7)第1章配置NATInternet面临的两个关键问题是IP地址空间的缺乏和路由的度量。

网络地址翻译(NAT)是一种允许一个组织的IP网络从外部看上去使用不同的IP地址空间而不是它实际使用的地址空间的特性。

这样,通过将这些地址转换到全局可路由的地址空间,NAT允许一个具有非全局可路由地址的组织连接到Internet。

NAT也允许一个更好的重编码策略,为组织机构更改服务提供商或自动编码到CIDR块。

NAT也在RFC 1631中讲述。

1.1 NAT概述1.1.1 NAT应用NAT的应用主要有以下几种:z需要连接到Internet网上,但是并非所有主机都有唯一的全局IP地址。

NAT 使得使用非注册的IP地址的私有IP互联网络能够连接到互联网上。

NAT一般在单连接域(即内部网络)上和公共网络(即Internet) 的边界交换机上配置。

在发送报文到外部网络之前,NAT将内部本地地址转换到全局唯一的IP地址。

z必须改变内部地址。

可以通过使用NAT完成地址的转换,而无须改变它们,因为那将费时太多。

z要实现基本的TCP传输负载均衡。

可以通过使用TCP负载分布特性将单个全局IP地址映射到多个本地IP地址。

z作为连接问题的解决方案,只有在单连接的域中相对少的主机同时与域外通信时,NAT有实用价值。

此时,只有在需要和外部通信时,内部少量主机的IP才被转换成全局唯一的IP地址。

当不再使用时这些地址又可以被重新使用。

NAT实验报告

实验报告17静态转换是指将内部网络的私有IP地址转换为公有IP地址,IP地址对是一对一的,是一成不变的,某个私有IP地址只转换为某个公有IP地址。

借助于静态转换,可以实现外部网络对内部网络中某些特定设备(如服务器)的访问。

动态转换是指将内部网络的私有IP地址转换为公用IP地址时,IP地址是不确定的,是随机的,所有被授权访问上Internet的私有IP地址可随机转换为任何指定的合法IP地址。

也就是说,只要指定哪些内部地址可以进行转换,以及用哪些合法地址作为外部地址时,就可以进行动态转换。

动态转换可以使用多个合法外部地址集。

当ISP提供的合法IP地址略少于网络内部的计算机数量时。

可以采用动态转换的方式。

端口多路复用(Port address Translation,PAT)是指改变外出数据包的源端口并进行端口转换,即端口地址转换(PA T,Port Address Translation).采用端口多路复用方式。

内部网络的所有主机均可共享一个合法外部IP地址实现对Internet的访问,从而可以最大限度地节约IP地址资源。

同时,又可隐藏网络内部的所有主机,有效避免来自internet的攻击。

因此,目前网络中应用最多的就是端口多路复用方式。

【注意事项】1.在配置的时候不要把inside和outside应用接口弄错2.要加上能能使数据包外发的路由协议。

该实验所需要的简单实验拓扑。

请用模拟器拓扑替换此图。

实验拓扑图实验步骤及命令清单本次实验步骤对锐捷机架真实设备和思科模拟器均可。

本节实验报告由三个实验组成。

注意:PC机和路由器之间用交叉线相连。

实验步骤:参看电子书——CCNA实验指导实验。

实验二十:静态地址转换实验二十一:动态地址转换实验二十二:PAT一、静态地址转换:通过实验掌握静态NAT的配置方法及实际应用。

根据需要将内部主机PC1:192.168.1.1和PC2:192.168.1.2私有地址转为能上外网的公有地址。

NAT配置实验实验报告

NAT配置实验实验报告实验报告:NAT配置实验1. 实验目的:本实验旨在了解和掌握网络地址转换(Network Address Translation,NAT)的基本概念和配置方法,并通过实际操作实现NAT 功能。

2. 实验设备和工具:-路由器设备-电脑设备-网络连接线3. 实验步骤:步骤1: 连接设备-将计算机设备通过网络连接线与路由器设备进行连接。

步骤2: 登录路由器-打开浏览器,输入路由器的IP地址,进入路由器的管理界面。

-输入用户名和密码进行登录。

步骤3: 进入NAT配置界面-在路由器的管理界面中,找到"网络设置"或"高级设置"等相关选项,进入NAT配置界面。

步骤4: 启用NAT功能-在NAT配置界面中,找到"启用NAT"或"开启NAT"等选项,勾选该选项以启用NAT功能。

步骤5: 配置NAT规则-在NAT配置界面中,找到"端口映射"或"端口转发"等选项,点击添加新规则。

-输入内部IP地址和端口号,以及外部IP地址和端口号,配置相应的映射规则。

步骤6: 保存并应用配置-在NAT配置界面中,点击保存或应用按钮,将所配置的NAT规则保存并应用到路由器上。

4. 实验结果:-成功登录路由器管理界面并找到NAT配置界面。

-成功启用NAT功能并配置了相应的映射规则。

-保存并应用了配置。

5. 实验总结:通过本次实验,我对NAT的概念和配置方法有了更深入的了解。

NAT作为一种常用的网络地址转换技术,可以帮助解决IP地址不足的问题,并实现内部网络与外部网络的通信。

在实验过程中,我学会了如何登录路由器管理界面、启用NAT功能以及配置NAT规则。

这些知识对于理解和应用NAT技术具有重要意义。

通过实验的操作和实际应用,我对NAT的工作原理和使用方法有了更深入的认识,并能够在实际网络环境中进行NAT配置和管理。

Cisco高级NAT实验

NAT实验二一.实验目的本实验的目的是通过配置负载均衡NAT以及使用NAT转换交叉地址空间,让学员对NAT的工作原理有更深的认识,掌握NAT在路由器上的配置方法,对NAT在网络上的应用有更深的了解。

二.原理知识NAT配置中的常用命令:ip nat{inside|outside}:接口配置命令。

以在至少一个内部和一个外部接口上启用NAT。

ip nat inside source static local-ip global-ip:全局配置命令。

在对内部局部地址使用静态地址转换时,用该命令进行地址定义。

access-list access-list-number{permit|deny}local-ip-address:使用该命令为内部网络定义一个标准的IP访问控制列表。

ip nat pool pool-name start-ip end-ip netmask netmask[type rotary]:使用该命令为内部网络定义一个NAT地址池。

ip nat inside source list access-list-number pool pool-name[overload]:使用该命令定义访问控制列表与NAT内部全局地址池之间的映射。

ip nat outside source list access-list-number pool pool-name[overload]:使用该命令定义访问控制列表与NAT外部局部地址池之间的映射。

ip nat inside destination list access-list-number pool pool-name:使用该命令定义访问控制列表与终端NAT地址池之间的映射。

show ip nat translations:显示当前存在的NAT转换信息。

show ip nat statistics:查看NAT的统计信息。

show ip nat translations verbose:显示当前存在的NAT转换的详细信息。

nat实验

环境:ADSL---NAT(2000)----PCNAT外网IP:219.154.214.150NAT内网IP:10.41.221.2 255.255.255.0PC:10.41.222.6 255.255.255.0 DG10.41.221.2如果直接用这样的设置,PC不能上网,不能PING10.41.221.2但是,我用SNIFFER抓包发现,当PC请求时,NAT还是做了转发,而且得到了应答。

发现了有趣的事:这个应答被转发,目的地址换成了10.41.222.6,是在外网卡上捕捉到的。

忽然突发奇想:如果这个报文被PC得到是不是就可以建立连接呢?继续做实验,把网络结构改一下:ADSL----HUB----NAT、PC、NAT(2000)和PC都接HUB,其中NAT的内部和外部网卡都接HUB,这里注意,我没有捆绑TCP/IP中的NETBIOS。

在PC上继续试图上网,不行,有点丧气,不过,仔细分析报文,发现问题出在:目的MAC不一致导致的!精神头又来了,立即修改PC的MAC为局端的MAC,重新启动计算机,用浏览器打开网页没有任何问题,上MSN也没有问题,有意思吧。

此时PING10.41.221.2不能得到回应,这个好理解。

显然发送报文走网关经过NAT后可以得到回音,而回应的报文再次被发送出去的时时候,同时被PC接受,通讯就建立了。

有点没想通的是:如果不设置PC的网关,居然MSN依然在线,可以正常使用,而此时网页却无法打开了。

请高手指教?继续实验,这次是关于变长子网掩码的。

环境依然是:ADSL---NAT(2000)----PCNAT外网IP:219.154.214.150NAT内网IP:10.41.221.2 255.255.255.0PC:10.41.221.200 DG10.41.221.2分别设置PC的MASK为255.255.0.0和255.255.25.192结果没什么新鲜。

放大以后就有意思了:NAT内网IP:192.168.0.1不变,MASK改为 255.255.0.0PC的IP改为192.168.0.2,MASK改为255.255.255.0,这样的设置可以上网PC的IP改为192.168.1.2,MASK改为255.255.255.0,这样的设置也可以上网翻阅有关文章,一般都在NAT的内部网卡上设置多IP,比如:192.168.0.1/24192.168.1.1/24分别对应192.168.0.0/24和192168.1.0/24网段,做内部PC的网关,是不是有点多余呀,实验表明:只要设置NAT的内部网卡的MASK为255.255.0.0,那么,192.168.0.0/16下的机器设置网关为192.168.0.1就可以上网,我的NAT服务器的操作系统是2000SERVER。

思科交换机NAT配置介绍及实例

思科交换机NAT配置介绍及实例CISCONAT配置一、NAT简介NAT(Network Address Translation)的功能,就是指在一个网络内部,根据需要可以随意自定义的IP地址,而不需要经过申请。

在网络内部,各计算机间通过内部的IP地址进行通讯。

而当内部的计算机要与外部internet网络进行通讯时,具有NAT功能的设备(比如:路由器)负责将其内部的IP地址转换为合法的IP地址(即经过申请的IP地址)进行通信。

二、NAT 的应用环境:情况1:一个企业不想让外部网络用户知道自己的网络内部结构,可以通过NAT将内部网络与外部Internet 隔离开,则外部用户根本不知道通过NAT设置的内部IP地址。

情况2:一个企业申请的合法Internet IP地址很少,而内部网络用户很多。

可以通过NAT 功能实现多个用户同时公用一个合法IP与外部Internet 进行通信。

三、设置NAT所需路由器的硬件配置和软件配置:设置NAT功能的路由器至少要有一个内部端口(Inside),一个外部端口(Outside)。

内部端口连接的网络用户使用的是内部IP地址。

内部端口可以为任意一个路由器端口。

外部端口连接的是外部的网络,如Internet 。

外部端口可以为路由器上的任意端口。

设置NAT功能的路由器的IOS应支持NAT功能(本文事例所用路由器为Cisco2501,其IOS为11.2版本以上支持NAT功能)。

四、关于NAT的几个概念:内部本地地址(Inside local address):分配给内部网络中的计算机的内部IP地址。

内部合法地址(Inside global address):对外进入IP通信时,代表一个或多个内部本地地址的合法IP地址。

需要申请才可取得的IP地址。

五、NAT的设置方法:NAT设置可以分为静态地址转换、动态地址转换、复用动态地址转换。

1、静态地址转换适用的环境静态地址转换将内部本地地址与内部合法地址进行一对一的转换,且需要指定和哪个合法地址进行转换。

实验一:NAT配置实验

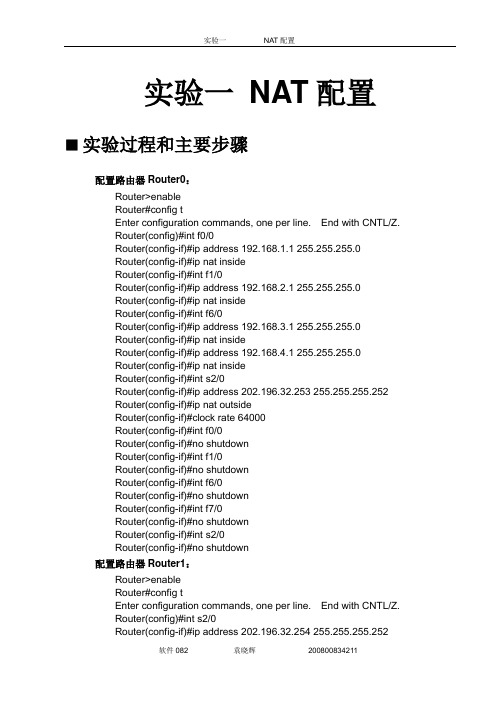

实验一NAT配置 实验过程和主要步骤配置路由器Router0:Router>enableRouter#config tEnter configuration commands, one per line. End with CNTL/Z.Router(config)#int f0/0Router(config-if)#ip address 192.168.1.1 255.255.255.0Router(config-if)#ip nat insideRouter(config-if)#int f1/0Router(config-if)#ip address 192.168.2.1 255.255.255.0Router(config-if)#ip nat insideRouter(config-if)#int f6/0Router(config-if)#ip address 192.168.3.1 255.255.255.0Router(config-if)#ip nat insideRouter(config-if)#ip address 192.168.4.1 255.255.255.0Router(config-if)#ip nat insideRouter(config-if)#int s2/0Router(config-if)#ip address 202.196.32.253 255.255.255.252Router(config-if)#ip nat outsideRouter(config-if)#clock rate 64000Router(config-if)#int f0/0Router(config-if)#no shutdownRouter(config-if)#int f1/0Router(config-if)#no shutdownRouter(config-if)#int f6/0Router(config-if)#no shutdownRouter(config-if)#int f7/0Router(config-if)#no shutdownRouter(config-if)#int s2/0Router(config-if)#no shutdown配置路由器Router1:Router>enableRouter#config tEnter configuration commands, one per line. End with CNTL/Z.Router(config)#int s2/0Router(config-if)#ip address 202.196.32.254 255.255.255.252Router(config-if)#ip nat outsideRouter(config-if)#int f0/0Router(config-if)#ip address 222.22.22.1 255.255.255.0Router(config-if)#ip nat outsideRouter(config-if)#int s2/0Router(config-if)#no shutdownRouter(config-if)#int f0/0Router(config-if)#no shutdown单个PC机的配置:PC0的配置:PC1的配置:PC2的配置:PC3的配置:服务器的配置:给路由器Router0和Router1配置OSPF协议:给路由器Router0启动OSPF进程:Router(config)#route ospf 1Router(config-router)#network 192.168.1.0 0.0.0.255 area 0Router(config-router)#network 192.168.2.0 0.0.0.255 area 0 Router(config-router)#network 192.168.3.0 0.0.0.255 area 0 Router(config-router)#network 192.168.4.0 0.0.0.255 area 0 Router(config-router)#network 202.196.32.252 0.0.0.3 area 0 给路由器Router1启动OSPF进程:Router(config-router)#network 202.196.32.252 0.0.0.3 area 0 Router(config-router)#network 222.22.22.0 0.0.0.255 area 0 此时内网内的所有主机均可访问外网的WWW服务器:例如:PC2访问WWW服务器:3、NAT路由器基本配置清单4、验证pc和www服务器的通信情况在PC1端ping服务器的IP:5、查看地址翻译列表6、利用debug ip nat观察地址翻译过程NAT: s=192.168.1.2->202.196.33.1, d=222.22.22.2 [17]NAT*: s=192.168.1.2->202.196.33.1, d=222.22.22.2 [18]NAT*: s=192.168.1.2->202.196.33.1, d=222.22.22.2 [19]NAT*: s=192.168.1.2->202.196.33.1, d=222.22.22.2 [20]NAT: s=192.168.2.2->202.196.33.2, d=222.22.22.2 [2]NAT*: s=192.168.2.2->202.196.33.2, d=222.22.22.2 [3]NAT*: s=192.168.2.2->202.196.33.2, d=222.22.22.2 [4]NAT*: s=192.168.2.2->202.196.33.2, d=222.22.22.2 [5]NAT*: s=192.168.2.2->202.196.33.2, d=222.22.22.2 [6]心得体会本次实验关键在于理解NAT的原理,重点在于对NAT命令的配置,由于这是本学期的第一个实验,以前的基本配置中很多都忘记了,通过这次实验,不仅熟悉了原来一些基本的路由器配置命令,也对NAT配置有了一些更加深入的了解。

思科路由器如何配置NAT功能.doc

思科路由器如何配置NAT功能NAT,英文全称为Network Address Translation,是指网络IP地址转换。

NAT的出现是为了解决IP日益短缺的问题,将多个内部地址映射为少数几个甚至一个公网地址。

这样,就可以让我们内部网中的计算机通过伪IP访问INTERNET的资源。

如我们局域网中的192.168.1.1地址段属私网地址,就是通过NAT转换过来的。

NAT分为静态地址转换、动态地址转换、复用动态地址转换。

Current configuration:!version 12.0service timestamps debug uptimeservice timestamps log uptimeno service password-encryption!hostname 2611!enable secret 5 $JIeG$UZJNjKhcptJXHPc/BP5GG0enable password 2323ipro!ip subnet-zerono ip source-routeno ip finger!!!interface Ethernet0/0ip address 192.168.10.254 255.255.255.0 secondary ip address 218.27.84.249 255.255.255.248no ip directed-broadcastip accounting output-packetsno ip mroute-cacheno cdp enable!interface Serial0/0ip unnumbered Ethernet0/0no ip directed-broadcastip accounting output-packetsip nat outsideno ip mroute-cacheno fair-queueno cdp enable!interface Ethernet0/1ip address 192.168.2.254 255.255.255.0no ip directed-broadcastip nat insideno ip mroute-cacheno cdp enable!interface Virtual-TokenRing35no ip addressno ip directed-broadcastno ip mroute-cacheshutdownring-speed 16!router ripredistribute connectednetwork 192.168.2.0network 192.168.10.0network 218.27.84.0!ip default-gateway 218.27.127.217ip nat pool nat-pool 218.27.84.252 218.27.84.254 netmask 255.255.255.248ip nat inside source list 1 pool nat-pool overloadip nat inside source static 192.168.2.254 218.27.84.249ip classlessip route 0.0.0.0 0.0.0.0 Serial0/0ip http serverip http port 9091ip ospf name-lookup!ip access-list extended filterinpermit tcp any host 218.27.84.249 eq www reflect httpfilter access-list 1 permit 192.168.2.0 0.0.0.255no cdp run!line con 0transport input noneline aux 0line vty 0 4password routrlogin!end。

实验报告——实验一:NAT配置

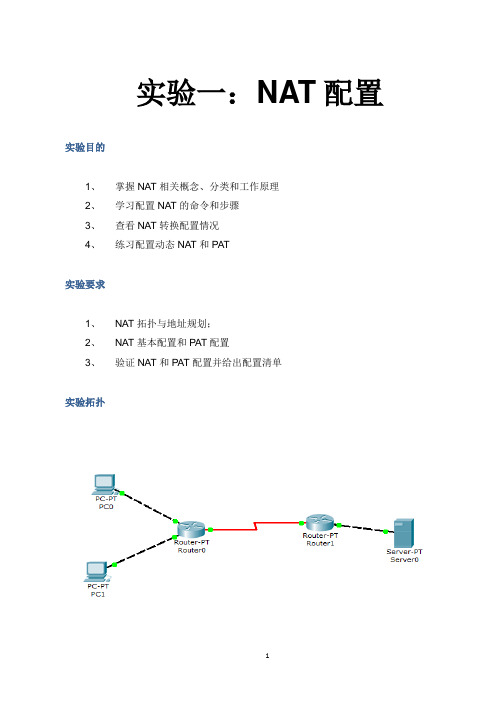

实验一:NAT配置实验目的1、掌握NAT相关概念、分类和工作原理2、学习配置NAT的命令和步骤3、查看NAT转换配置情况4、练习配置动态NAT和PAT实验要求1、NAT拓扑与地址规划;2、NAT基本配置和PAT配置3、验证NAT和PAT配置并给出配置清单实验拓扑实验设备(环境、软件)路由器2台,交叉线3条,serial DCE线一条。

Pc机2台,www服务器一台。

实验设计到的基本概念和理论NAT技术使得一个私有网络可以通过internet注册IP连接到外部世界,位于inside网络和outside 网络中的NAT路由器在发送数据包之前,负责把内部IP翻译成外部合法地址。

内部网络的主机不可能同时于外部网络通信,所以只有一部分内部地址需要翻译。

NAT的主要用途是让网络能使用私有IP地址一节省IP地址。

NAT将不可路由的私有内部地址转换成可路由的NAT的翻译可以采取静态翻译(static translation)和动态翻译(dynamic translation)两种。

静态翻译将内部地址和外部地址一对一对应。

当NAT需要确认哪个地址需要翻译,翻译时采用哪个地址pool时,就使用了动态翻译。

采用portmultiplexing技术,或改变外出数据的源port技术可以将多个内部IP地址影射到同一个外部地址,这就是PAT(port address translator)。

当影射一个外部IP到内部地址时,可以利用TCP的load distribution技术。

使用这个特征时,内部主机基于round-robin机制,将外部进来的新连接定向到不同的主机上去。

注意:load distributiong 只有在影射外部地址到内部的时候才有效。

实验过程和主要步骤步骤一:主机与服务器的IP地址配置1、PC0上IP的配置192.168.3.12、PC1上IP的配置192.168.2.13、服务器IP的配置222.22.22.1步骤二:Router0的配置1、端口配置Router>enableRouter#config tEnter configuration commands, one per line. End with CNTL/Z.Router(config)#interface f0/0Router(config-if)#ip address 192.168.3.2 255.255.255.0Router(config-if)#no shut%LINK-5-CHANGED: Interface FastEthernet0/0, changed state to up%LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet0/0, changed stateto upRouter(config-if)#exitRouter(config)#interface f1/0Router(config-if)#ip address 192.168.2.2 255.255.255.0Router(config-if)#no shutRouter(config-if)#%LINK-5-CHANGED: Interface FastEthernet1/0, changed state to up%LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet1/0, changed stateto upRouter(config-if)#exitRouter(config)#interface s2/0Router(config-if)#ip address 202.196.32.1 255.255.255.0Router(config-if)#clock rate 9600Router(config-if)#no shut%LINK-5-CHANGED: Interface Serial2/0, changed state to downRouter(config-if)#end%SYS-5-CONFIG_I: Configured from console by consoleRouter#copy running-config startup-configDestination filename [startup-config]?Building configuration...[OK]Router#2、配置静态默认路由Router#config tEnter configuration commands, one per line. End with CNTL/Z.Router(config)#ip route 0.0.0.0 0.0.0.0 s2/0Router(config)#endRouter#步骤三:Router1的配置1、端口配置Router>enableRouter#config tEnter configuration commands, one per line. End with CNTL/Z.Router(config)#interface s2/0Router(config-if)#ip address 202.196.32.2 255.255.255.0Router(config-if)#no shut%LINK-5-CHANGED: Interface Serial2/0, changed state to upRouter(config-if)#exitRouter(config)#interface f0%LINEPROTO-5-UPDOWN: Line protocol on Interface Serial2/0, changed state to up/0Router(config-if)#exitRouter(config)#interface f0/0Router(config-if)#ip address 222.22.22.2 255.255.255.0Router(config-if)#no shut%LINK-5-CHANGED: Interface FastEthernet0/0, changed state to up%LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet0/0, changed stateto upRouter(config-if)#end%SYS-5-CONFIG_I: Configured from console by consoleRouter#copy running-config startup-configDestination filename [startup-config]?Building configuration...[OK]步骤四:NAT配置把路由器Router0作为局域网的边界路由,在其上配置静态NAT转换,目的是形成如下对比,使得PC1可以通信,而PC0不能通信。

Lab12

实验十二 网络地址转换NAT配置Internet技术的飞速发展,使越来越多的用户加入到Internet,因此,IP地址短缺已成为一个十分突出的问题。

NAT(Network Address Translation,网络地址转换)是解决IP地址短缺的重要手段。

NAT技术使得一个私有网络可以通过Internet 注册IP连接到外部世界,位于Inside网络和Outside网络中的NAT路由器在发送数据包之前,负责把内部IP地址转换成外部合法的IP地址。

NAT将每个局域网节点的IP地址转换成一个合法的IP地址,反之亦然。

本实验就通过对路由器进行适当的配置,实现几种类型的NAT转换。

1.实验目的1) 了解NAT在连接因特网上的作用;2) 熟悉静态NAT、动态NAT和PAT的特征;3) 掌握静态NAT、动态NAT和PAT的配置;4) 掌握静态NAT、动态NAT和PAT的调试方法;2.实验环境两台2600系列的路由器、一台2950交换机和4台PC机来组建一个网络的实验环境或使用Boson Netsim 6.0路由器、交换机模拟器软件模拟网络的实验环境具体实验环境如实验图12-1所示。

3.实验要求与说明采用两台2600系列的路由器、一台2950交换机和几台PC机来组建如实验图12-1所示的实验环境。

用一台路由器(RTA)模拟整个园区内部网,用另一台路由器(RTB)模拟外部网。

实验图12-1在该环境中,园区网使用的是私有的IP地址,要让园区网连接到因特网上去,必须使用NAT进行地址转换,具体配置要求如下:(1) 配置静态NAT地址转换,使园区内的主机A和B与外部有效IP地址192.68.1.3和192.68.1.4有固定的一一对应关系。

(2) 将静态NAT换成动态NAT,重新配置,使园区内的192.168.0.0/24地址动态转换为外部地址池192.68.1.3 – 192.68.1.254中的地址。

(3) 为节约外部有效的IP地址,将动态地址转换NAT改为地址复用的转换PAT,即将内部网络的地址192.168.0.0/24转换为外部有效地址192.68.1.3的复用地址。

nat配置实验报告

nat配置实验报告一、实验目的本次实验的主要目的是深入了解和掌握网络地址转换(NAT)的配置方法和工作原理,通过实际操作,实现不同网络之间的地址转换,提高网络的安全性和可扩展性。

二、实验环境1、操作系统:Windows Server 20192、网络设备:Cisco 路由器3、模拟软件:Packet Tracer三、实验原理NAT(Network Address Translation)即网络地址转换,是一种将私有 IP 地址转换为公有 IP 地址的技术。

其主要作用包括:1、解决 IPv4 地址短缺问题:通过多个私有地址共用一个公有地址进行网络通信,节省了公有地址资源。

2、增强网络安全性:隐藏内部网络的拓扑结构和私有 IP 地址,降低了来自外部网络的攻击风险。

NAT 主要有三种类型:1、静态 NAT:将一个私有 IP 地址永久映射到一个公有 IP 地址。

2、动态 NAT:将一组私有 IP 地址动态映射到一组公有 IP 地址。

3、端口地址转换(PAT):也称为 NAT 重载,通过端口号区分不同的私有 IP 地址与公有 IP 地址的映射关系。

四、实验步骤1、打开 Packet Tracer 软件,创建网络拓扑结构。

包括一个内部网络、一个外部网络和一台执行 NAT 功能的路由器。

2、配置内部网络的 IP 地址和子网掩码。

为内部网络中的主机分配私有 IP 地址,例如 19216811 192168110 ,子网掩码为 2552552550 。

3、配置外部网络的 IP 地址和子网掩码。

为外部网络中的主机分配公有 IP 地址,例如 20210011 ,子网掩码为 2552552550 。

4、配置路由器的接口 IP 地址。

为连接内部网络的接口配置私有 IP 地址,为连接外部网络的接口配置公有 IP 地址。

5、配置静态 NAT 。

选择一个内部主机(例如 19216811 ),将其私有 IP 地址静态映射到一个公有 IP 地址(例如 20210012 )。

静态NAT的配置实验报告

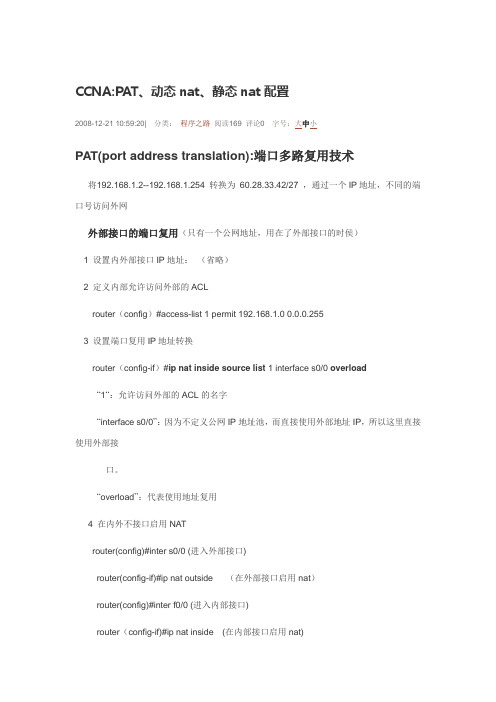

CCNA:PAT、动态nat、静态nat配置2008-12-21 10:59:20| 分类:程序之路阅读169 评论0字号:大中小PAT(port address translation):端口多路复用技术将192.168.1.2--192.168.1.254 转换为60.28.33.42/27 ,通过一个IP地址,不同的端口号访问外网外部接口的端口复用(只有一个公网地址,用在了外部接口的时侯)1 设置内外部接口IP地址:(省略)2 定义内部允许访问外部的ACLrouter(config)#access-list 1 permit 192.168.1.0 0.0.0.2553 设置端口复用IP地址转换router(config-if)#ip nat inside source list 1 interface s0/0 overload“1“:允许访问外部的ACL的名字“interface s0/0”:因为不定义公网IP地址池,而直接使用外部地址IP,所以这里直接使用外部接口。

“overload”:代表使用地址复用4 在内外不接口启用NATrouter(config)#inter s0/0 (进入外部接口)router(config-if)#ip nat outside (在外部接口启用nat)router(config)#inter f0/0 (进入内部接口)router(config-if)#ip nat inside (在内部接口启用nat)带公网地址池的端口复用步骤和上面一样,只有在第二步后,多了一步定义公网IP地址池router(config)#ip nat pool test 60.28.33.42 60.28.33.42 netmask 255.255.255.224 ”test“:地址池的名字”60.28.33.42 60.28.33.42”:地址池内起始到终止的IP地址(因为只有一个,所有起始和终止都一样)。

思科路由器NAT配置详解

一、NAT简介:1.NAT(Network Address Translation)网络地址转换。

2.最早出现在思科11.2 IOS中,定义在RFC1631和RFC3022中。

3.NAT最主要的作用是为了缓解IPv4地址空间的不足。

4.同时也带来了一些问题,如每个数据包到达路由器后都要进行包头的转换操作,所以增加了延迟;DNS区域传送,BOOTP/DHCP等协议不可穿越NAT路由器;5.改动了源IP,失去了跟踪到端IP流量的能力,所以使责任不明确了。

6.但是利还是要大于弊的,不然也不会学习它了!最新的CCNA640-802学习指南中依然有专门的一章来讲解NAT,它的重要性可见一斑。

二、NAT术语:比较难理解,所以这里用最明了的语言总结如下1.内部本地地址(inside local address ):局域网内部主机的地址,通常是RFC1918地址空间中的地址,称为私有地址。

(待转换的地址)2.内部全局地址(inside global address):内部本地地址被NAT路由器转换后的地址,通常是一个可路由的公网地址。

3.外部全局地址(outside global address):是与内部主机通信的目标主机的地址,通常是一个可路由的公网地址。

4.外部本地地址(outside local address):是目标主机可路由的公网地址被转换之后的地址,通常是RFC1918地址空间中的地址。

三、NAT配置详解:1.静态NAT:将一个私有地址和一个公网地址一对一映射的配置方法,这种方式不能节省IP,通常只为需要向外网提供服务的内网服务器配置。

如图所示:PC1地址:192.168.0.2/24PC2地址:192.168.0.3/24R1 E0/0地址:192.168.0.1/24R1 S0/0地址:202.106.0.1/24R2 S0/0地址:202.106.0.2/24R2 E0/0地址:202.106.1.1/24PC3地址:202.106.1.2/24 (模拟公网服务器)各接口地址按上面配置好之后,在R1和R2上配置路由(注意不要为192.1 68.0.0网络增加路由项,因为私有网络不可以出现在公网路由表中,不然也不叫私有地址了)路由配置好之后在R1上可以ping通PC3,但是PC1只能ping到R1的S 0/0,再向前就ping不通了。

NAT配置实训指导书

NAT配置实训指导书实验14 NAT配置实验1.实验目标在这个实验中,我们将在Cisco 2611XM路由器上配置NAT。

首先,我们配置静态NAT转换,然后我们配置动态NAT,最后我们用NAT来配置TCP负载均衡。

2.实验拓扑实验的拓扑结构如图1所示。

3.实验要求某公司的网络由两台路由器RTA和RTC组成。

路由器RTA是连接ISP的边界路由器,而ISP只分配了一个子网:192.168.1.32/27给该公司的网络。

因为这个子网只允许有30台主机,所以该公司决定在它的网络内部运行NAT,以使公司内部的几百台主机共享这30个全局地址。

除了配置NAT复用以外,该公司还让我们实施TCP负载均衡以使外部来的web请求被均衡在两台不同的内部web服务器上。

公司内部的网络IP地址分配为10.0.0.0/8网段。

图1 NAT实验拓扑结构4.实验步骤在开始本实验之前,建议在删除各路由器的初始配置后再重新启动路由器。

这样可以防止由残留的配置所带来的问题。

在准备好硬件以及线缆之后,我们按照下面的步骤开始进行实验。

⑴按照图1进行组建网络,经检查硬件连接没有问题之后,各设备上电。

⑵按照拓扑结构的要求,给路由器各端口配置IP地址、子网掩码、时钟(DCE端),并将各端口启动,还要配置主机A和主机B 的IP地址、子网掩码、网关等信息,上面的信息配好之后,用ping命令测试直接相连的设备之间是否能够通信。

⑶分别在三台路由器上配置静态路由:【注意】:因为路由器RTA和RTB不属于同一个自治系统,所以我们将不能在它们之间启用路由选择协议。

①在路由器RTA上配置静态路由,使它将所有的非本地的数据流转发到ISP的路由器(RTB),配置命令如下:RTA(config)# ip route 0.0.0.0 0.0.0.0 192.168.1.1②为路由器RTB配置一条到子网192.168.1.32/27(分配给该公司的全局地址块)的静态路由,配置命令如下:RTB(config)# ip route 192.168.1.32 255.255.255.224 192.168.1.2③在RTC上配置一条到RTA的缺省路由,因为路由选择协议不运行在10.0.0.0/8网络上,配置命令如下:RTC(config)# ip route 0.0.0.0 0.0.0.0 10.0.0.1通过上面的配置,此时我们检验:在路由器RTA上应该可以ping通所有的设备,但是路由器RTC应该ping不通路由器RTB,反之,路由器RTB应该也ping不通路由器RTC。

NAT综合实验

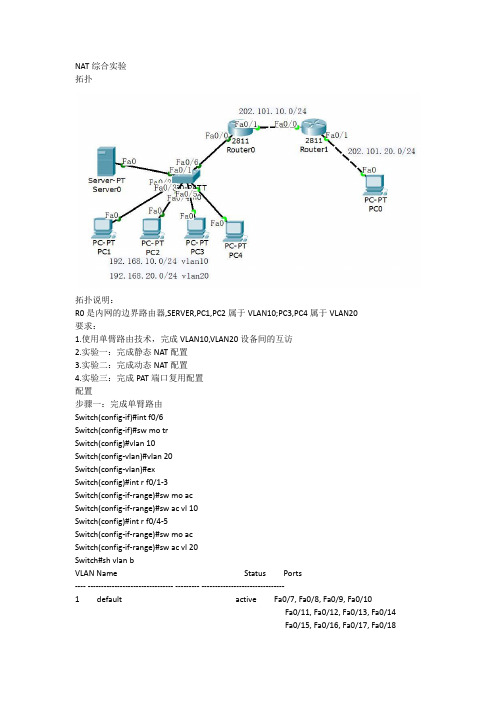

NAT综合实验拓扑拓扑说明:R0是内网的边界路由器,SERVER,PC1,PC2属于VLAN10;PC3,PC4属于VLAN20要求:1.使用单臂路由技术,完成VLAN10,VLAN20设备间的互访2.实验一:完成静态NAT配置3.实验二:完成动态NAT配置4.实验三:完成PAT端口复用配置配置步骤一:完成单臂路由Switch(config-if)#int f0/6Switch(config-if)#sw mo trSwitch(config)#vlan 10Switch(config-vlan)#vlan 20Switch(config-vlan)#exSwitch(config)#int r f0/1-3Switch(config-if-range)#sw mo acSwitch(config-if-range)#sw ac vl 10Switch(config)#int r f0/4-5Switch(config-if-range)#sw mo acSwitch(config-if-range)#sw ac vl 20Switch#sh vlan bVLAN Name Status Ports----------------------------------------------------------------------------1 default active Fa0/7, Fa0/8, Fa0/9, Fa0/10Fa0/11, Fa0/12, Fa0/13, Fa0/14Fa0/15, Fa0/16, Fa0/17, Fa0/18Fa0/19, Fa0/20, Fa0/21, Fa0/22Fa0/23, Fa0/24, Gig1/1, Gig1/210 VLAN0010 active Fa0/1, Fa0/2, Fa0/320 VLAN0020 active Fa0/4, Fa0/5Router(config)#int f0/1Router(config-if)#ip add 202.101.10.1 255.255.255.0Router(config-if)#no shRouter(config-if)#int f0/0Router(config-if)#no shRouter(config-if)#int f0/0.10//创建子接口Router(config-subif)#en dot1Q 10//用802.1Q协议封装进VLAN10中Router(config-subif)#ip add 192.168.10.1 255.255.255.0//设置ip地址,作为VLAN10网关Router(config-subif)#exitRouter(config)#int f0/0.20Router(config-subif)#en dot1Q 20Router(config-subif)#ip add 192.168.20.1 255.255.255.0在PC3(VLAN20)上通过http://192.168.10.100访问属于VLAN 10服务器上的资源步骤二:完成实验一第一步:在R0上设置INSIDE/OUTSIDEA端口,并指网关Router(config)#int f0/1Router(config-if)#ip nat outsideRouter(config-subif)#int f0/0.10Router(config-subif)#ip nat insideRouter(config-subif)#int f0/0.20Router(config-subif)#ip nat insideRouter(config)#ip route 0.0.00.0 0.0.00.0 202.101.10.2第二步:1对1 的静态NAT配置(ip)Router(config)#ip nat inside source static 192.168.10.100 202.101.10.10//将私网地址192.168.10.100映射到公网地址202.101.10.10Router#sh ip nat trPro Inside global Inside local Outside local Outside global---202.101.10.10 192.168.10.100 ------在外网PC0上进行测试:PC>ping 202.101.10.10Pinging 202.101.10.10 with 32 bytes of data:Request timed out.Reply from 202.101.10.10: bytes=32 time=56ms TTL=126Reply from 202.101.10.10: bytes=32 time=0ms TTL=126Reply from 202.101.10.10: bytes=32 time=0ms TTL=126Ping statistics for 202.101.10.10:Packets: Sent = 4, Received = 3, Lost = 1 (25% loss),Approximate round trip times in milli-seconds:Minimum = 0ms, Maximum = 56ms, Average = 18ms第三步:1对1 的静态NAT配置(port)P.S.首先先清除原有NAT配置,再清除转换表Router#cle ip nat tr *Router#cle ip nat tr *Router#cle ip nat tr *Router#sh ip nat tr//表项应为空Router#Router(config)#ip nat inside source static tcp 192.168.10.100 80 202.101.10.10 8080//将内网192.168.10.100的80端口,映射到公网202.101.10.10的8080端口Router#sh ip nat trPro Inside global Inside local Outside local Outside globaltcp 202.101.10.10:8080 192.168.10.100:80 ------内网PC3仍旧能访问192.168.10.100外网PC0不同Ping202.101.10.10,仅能通过202.101.10.10:8080访问服务器PC>ping 202.101.10.10Pinging 202.101.10.10 with 32 bytes of data:Request timed out.Request timed out.Request timed out.Request timed out.Ping statistics for 202.101.10.10:Packets: Sent = 4, Received = 0, Lost = 4 (100% loss),实验二:动态NAT(地址池)步骤一:利用访问控制列表,过滤出需要被翻译的内网范围Router(config)#access-list 10 permit 192.168.10.0 0.0.0.255步骤二:设置公网地址池,并命名,给出地址范围Router(config)#ip nat pool vlan10 202.101.10.20 202.101.10.30 netmask 255.255.255.0步骤三:将ACL与地址池关联Router(config)#ip nat inside source list 10 pool vlan10在内网PC(VLAN10)上访问外网(ping 202.101.20.10),触发流量Router#sh ip nat trPro Inside global Inside local Outside local Outside globalicmp 202.101.10.21:10 192.168.10.10:10 202.101.20.10:10 202.101.20.10:10 icmp 202.101.10.21:11 192.168.10.10:11 202.101.20.10:11 202.101.20.10:11 icmp 202.101.10.21:12 192.168.10.10:12 202.101.20.10:12 202.101.20.10:12 icmp 202.101.10.21:9 192.168.10.10:9 202.101.20.10:9 202.101.20.10:9 icmp 202.101.10.22:5 192.168.10.20:5 202.101.20.10:5 202.101.20.10:5 icmp 202.101.10.22:6 192.168.10.20:6 202.101.20.10:6 202.101.20.10:6 icmp 202.101.10.22:7 192.168.10.20:7 202.101.20.10:7 202.101.20.10:7 icmp 202.101.10.22:8 192.168.10.20:8 202.101.20.10:8 202.101.20.10:8实验三:PAT端口复用(1对多)步骤一:利用访问控制列表,过滤出需要被翻译的内网范围Router(config)#access-list 20 permit 192.168.20.0 0.0.0.255步骤二:将ACL关联到出接口Router(config)#ip nat inside source list 20 int f0/1 overload步骤三:在内网PC(VLAN20)上访问外网(ping 202.101.10.2),触发流量Router#sh ip nat trPro Inside global Inside local Outside local Outside globalicmp 202.101.10.1:17 192.168.20.10:17 202.101.10.2:17 202.101.10.2:17 icmp 202.101.10.1:18 192.168.20.10:18 202.101.10.2:18 202.101.10.2:18 icmp 202.101.10.1:19 192.168.20.10:19 202.101.10.2:19 202.101.10.2:19 icmp 202.101.10.1:20 192.168.20.10:20 202.101.10.2:20 202.101.10.2:20 icmp 202.101.10.1:21 192.168.20.10:21 202.101.10.2:21 202.101.10.2:21 icmp 202.101.10.1:22 192.168.20.10:22 202.101.10.2:22 202.101.10.2:22 icmp 202.101.10.1:23 192.168.20.10:23 202.101.10.2:23 202.101.10.2:23 icmp 202.101.10.1:24 192.168.20.10:24 202.101.10.2:24 202.101.10.2:24 icmp 202.101.10.1:1 192.168.20.20:1 202.101.10.2:1 202.101.10.2:1 icmp 202.101.10.1:2 192.168.20.20:2 202.101.10.2:2 202.101.10.2:2 icmp 202.101.10.1:3 192.168.20.20:3 202.101.10.2:3 202.101.10.2:3 icmp 202.101.10.1:4 192.168.20.20:4 202.101.10.2:4 202.101.10.2:4。

思科网院第二学期第九章答案

NAT 的主要目的是什么?•正确响应您的响应••节省IPv4 地址•增强网络性能•提高网络安全•允许对等文件共享开发NAT 以节省IPv4 地址。

一个附带优势是NAT 通过隐藏内部网络编址方案而增加了小等级的安全性。

然而,使用NAT 也有一些缺点。

它不允许真正的对等通信,并且会增加外部链接的延迟时间。

此试题参考以下领域的内容:Routing and Switching Essentials•9.1.1 NAT 的特性2 已启用PAT 的路由器使用哪种方法将传入数据包发送到正确的内部主机?2已启用PAT 的路由器使用哪种方法将传入数据包发送到正确的内部主机?•正确响应您的响应••它在传入数据包上使用源TCP 或UDP 端口号和目的IP 地址的组合。

•它在传入数据包上使用目的TCP 或UDP 端口号。

•它在传入数据包上使用源IP 地址。

它在传入数据包上使用源TCP 或UDP 端口号。

•已启用PAT 的路由器维护由内部本地IP 地址和TCP/UDP 端口号到外部本地地址和TCP/UDP 端口号映射组成的表。

当流量从公共网络返回路由器时,路由器会将目的端口与PAT 映射表进行比较,确定将流量发送到哪台内部主机。

此试题参考以下领域的内容:Routing and Switching Essentials•9.1.2 NAT 的类型3 技术人员必须配置边缘路由器,才能将每个会话的不同TCP 端口号用于互联网上的服务器。

应实现哪种类型的网络地址转换(NAT)?3技术人员必须配置边缘路由器,才能将每个会话的不同TCP 端口号用于互联网上的服务器。

应实现哪种类型的网络地址转换(NAT)?•正确响应您的响应••在本地地址和全局地址之间实现多对一地址映射•在本地地址和全局地址之间实现一对多地址映射•在本地地址和全局地址之间实现多对多地址映射•在本地地址和全局地址之间实现一对一地址映射端口地址转换也称为NAT 过载。

PAT 使用端口作为附加参数来实现乘数效应,从而可以将10 个内部全局地址中的任何一个最多重复使用65,536 次。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

实验十二NAT配置班级组名姓名一、实验目的1. 掌握NA T工作原理;2. 掌握NA T配置。

二、实验设备主机、网线、交换机、路由器。

三、实验内容组网需求:某公司通过一台路由器接口Serial1/0 访问Internet,公司内部对外提供WWW、FTP 和Telnet 服务,假设公司内部网络192.168.1.0使用的IP地址段为192.168.1.1 ~ 192.168.1.254,子网掩码为255.255.255.0,其中,内部FTP 服务器PC1、Telnet 服务器PC2、WWW服务器PC3、主机PC4、PC5的IP地址分配如表12-1所示(核心设备使用较小的地址),路由器R1的以太网口g0/0的IP地址为192.168.1.254。

该单位申请到的合法的IP地址为200.1.1.1,200.1.1.3 ~ 200.1.1.10,假设路由器R1串口s2/0的IP地址为200.1.1.1/30,R2串口s3/0的IP地址为200.1.1.2/30(交换机SwitchB连接私有网络时,R2串口s3/0的IP地址一般是该私有网络所属单位申请的公有IP地址)。

配置要求:(1) 内网192.168.1.0中的服务器和主机PC4可以访问Internet,PC5等其他主机不能访问Internet;(2) 外网主机PC6(IP地址为200.1.2.1)可以访问内网服务器,但不能访问内网主机PC4和PC5;(3) 外网主机PC7不能访问192.168.1.0网络。

表12-1 服务器和主机IP地址四、相关知识华为和H3C的NAT配置相关命令如表12-2~表12-5所示、CISCO设备配合命令参考网络课程中的相关课件。

表12-2 访问控制列表与接口关联的配置命令表12-3 定义地址池命令表12-4 访问控制列表与地址池关联的配置命令表12-5 查看、删除NA T配置命令五、实验步骤1. 构建网络拓朴图根据组网需求构建网络拓朴图如图12-1所示。

2. 配置主机IP地址按表12-1或图12-1配置主机的IP地址和网关地址。

图12-1 网络拓朴图3. 配置路由器IP地址和路由协议路由器R1和R2的IP地址和路由协议配置命令如下:(1)路由器R1配置Router1#configureConfiguring from terminal, memory, or network [terminal]? Enter configuration commands, one per line. End with CNTL/Z. Router1(config)# int fa0/0Router1(config-if)#ip address 192.168.1.254 255.255.255.0 Router1(config-if)#no shutdownRouter1(config-if)#Router1(config-if)#int Serial2/0Router1(config-if)#ip address 200.1.1.1 255.255.255.252 Router1(config-if)#no shutdown(2)路由器R1的rip协议配置Router1#configureConfiguring from terminal, memory, or network [terminal]? Enter configuration commands, one per line. End with CNTL/Z. Router1(config)#router ripRouter1(config-router)#network 192.168.1.0Router1(config-router)#network 200.1.1.0路由器R2配置Router2>enableRouter2#configureConfiguring from terminal, memory, or network [terminal]?Enter configuration commands, one per line. End with CNTL/Z.Router2(config)#int fa0/0Router2(config-if)#ip address 200.1.2.254 255.255.255.0Router2(config-if)#no shutdownRouter2(config-if)#int Serial3/0Router2(config-if)#ip address 200.1.1.2 255.255.255.252Router2(config-if)#no shutdown路由器R2 rip协议配置Router2(config)#router ripRouter2(config-router)#network 200.1.2.0Router2(config-router)#network 200.1.1.0Router2(config-router)#exitRouter2(config)#静态路由协议配置Router2(config)#ip route 192.168.1.0 255.255.255.0 200.1.1.1 Router1(config)#ip route 200.1.2.0 255.255.255.0 200.1.1.24. 验证路由协议配置是否正确PC1PC65. 配置高级访问控制列表(1) 配置访问控制列表规则允许内网192.168.1..0网络中的服务器和主机PC4访问Internet,不允许PC5及其他主机访问Internet;(2) 配置访问控制列表规则使外网用户PC6可以访问内网服务器,但不能访问内网主机PC4和PC5;(3)配置访问控制列表规则使外网主机PC7不能访问192.168.1.0网络中的主机;配置命令如下:(1)Router1>enRouter1#conf tEnter configuration commands, one per line. End with CNTL/Z.Router1(config)#access-list 100 permit ip host 192.168.1.1 anyRouter1(config)#access-list 100 permit ip host 192.168.1.2 anyRouter1(config)#access-list 100 permit ip host 192.168.1.3 anyRouter1(config)#access-list 100 permit ip host 192.168.1.4 anyRouter1(config)#access-list 100 deny ip host 192.168.1.0 anyRouter1(config)#int f0/0Router1(config-if)#ip access-group 100 inRouter1(config-if)#end(2)Router2>enRouter2#conf tEnter configuration commands, one per line. End with CNTL/Z.Router2(config)#access-list 101 permit ip host 200.1.2.1 host 192.168.1.1Router2(config)#access-list 101 permit ip host 200.1.2.1 host 192.168.1.2Router2(config)#access-list 101 permit ip host 200.1.2.1 host 192.168.1.3 Router2(config)#access-list 101 deny ip host 200.1.2.1 host 192.168.1.4 Router2(config)#access-list 101 deny ip host 200.1.2.1 host 192.168.1.5 Router2(config)#int f0/0Router2(config-if)#ip access-group 101 in(验证过程)pc1 ping pc6Pc5 ping pc6Pc6 ping pc5Pc6 ping pc4Pc6 ping pc1Router2(config-if)#no ip access-group 101 inRouter2#conf tEnter configuration commands, one per line. End with CNTL/Z.Router2(config)#access-list 102 permit ip host 200.1.2.2 host 192.168.1.1 Router2(config)#access-list 102 permit ip host 200.1.2.2 host 192.168.1.2 Router2(config)#access-list 102 permit ip host 200.1.2.2 host 192.168.1.3 Router2(config)#access-list 102 deny ip host 200.1.2.2 host 192.168.1.0 Router2(config)#int f0/0Router2(config-if)#ip access-group 102 in验证ACL配置是否正确。

pc1 ping pc7Pc5 ping pc7(3)Pc7 ping pc5Pc7 ping pc4Pc7 ping pc16. 配置地址转换为了提高外网用户访问服务器的速度,配置NA T时采用固定的公网IP 地址:(1) 内网ftp服务器192.168.1.1通过公有IP地址200.1.1.3访问外网;(2) 内网Telnet服务器192.168.1.2通过公有IP地址200.1.1.4访问外网;(3) 内网WWW服务器192.168.1.3通过公有IP地址200.1.1.5访问外网;(4) 内网其他主机,通过地址池200.1.1.3 ~ 200.1.1.10访问外网,在路由器R1的出接口Serial 1/0配置地址转换。

ip nat pool NAT 200.1.1.3 200.1.1.10 netmask 255.255.255.0如果我们只有一个公网地址且已经分配给了R1的S0/0口,可以使用下面的命令来对这仅有的一个公网地址反复利用或叫超载。