OPNET Cyber Effects网络攻击模型应用

基于OPNET的赛博网络防御建模仿真

基于OPNET的赛博网络防御建模仿真钱京梅;莫娴;吴茜【期刊名称】《通信技术》【年(卷),期】2018(051)003【摘要】Along with the rapid development of network and information technology, cyberspace becomes a new field of strategic contention for various countries. In order to better understand and study the new forms of war in cyberspace operations, simulation techniques may be used as a means to study and test cyberspace. With the development of technology, simulation has begun to be applied to the research of network security, thus making it easier to model the network environment under various conditions and explore the necessary conditions for tactics and technology. Cyberspace-network defense simulation, with OPNET as the simulation modeling tool and modularized and reusable modeling method, simulates the cyberspace defense and other behaviors, and builds up the typical DDos network attack and defense scene. Based on the simulation results, the harm of DDos attack to the system is evaluated and the effect of to-be-taken network defense means tested.%随着网络和信息技术的高速发展,赛博空间成为各国战略争夺的新战场.为了更好地了解和研究赛博空间作战这种新的战争形式,可以利用仿真技术作为研究和试验赛博空间的手段.随着仿真技术的发展进步,仿真已经开始运用在网络安全的研究上,使得能够较为容易地模拟各种条件下的网络环境,以探索战术和技术的必要条件.赛博空间网络防御仿真利用OPNET作为仿真建模工具,采用模块化、可重用的建模方式模拟赛博网络防御等行为,搭建典型的DDos网络攻防场景,通过仿真结果一方面评估DDos攻击对系统的危害,另一方面测试拟采取的网络防御手段可以达到的效果.【总页数】7页(P705-711)【作者】钱京梅;莫娴;吴茜【作者单位】中国电子科技集团公司第三十研究所,四川成都 610041;中国电子科技集团公司第三十研究所,四川成都 610041;中国电子科技集团公司第三十研究所,四川成都 610041【正文语种】中文【中图分类】TP393.08【相关文献】1.基于Opnet平台的战术Ad-hoc子网建模仿真 [J], 卢颖;康凤举;钟联炯2.基于OPNET的局域网拓扑建模仿真 [J], 杨东;马良3.赛博对抗建模仿真研究 [J], 谷雨;杨慧杰4.基于OPNET的校园网络的设计及建模仿真 [J], 邓克岩;贺艳平;张椿玲5.基于OPNET的网络建模仿真分析 [J], 韩立园;于林韬;丛妍;孙铭镭因版权原因,仅展示原文概要,查看原文内容请购买。

网络攻击与防御技术模型构建与改进

网络攻击与防御技术模型构建与改进随着互联网的迅速发展和普及,网络攻击呈现出日益增多和复杂多样的趋势。

为了保障网络安全,构建有效的网络防御技术模型成为了当务之急。

本文将探讨网络攻击与防御技术模型构建与改进的相关问题。

一、网络攻击与防御技术模型构建网络攻击种类繁多,主要包括网络钓鱼、恶意软件、拒绝服务攻击等。

构建网络防御技术模型需要全面考虑各种攻击手段的特点,以搭建一种综合性、有针对性的防御措施。

首先,构建网络攻击与防御技术模型应从基础设施层面进行,其中包括网络设备安全、系统安全和应用程序安全等方面的保护。

基础设施的安全是网络防御的基石,通过加强网络设备的安全配置、更新补丁、强化密码策略等措施可以有效提升网络的防御能力。

其次,构建网络防御技术模型时,需要注重入侵检测与防御系统(IDS/IPS)的应用。

IDS/IPS系统可以实时监测网络流量、分析网络行为,及时发现并阻断恶意行为,是有效防御网络攻击的关键。

利用高级数据分析技术,可以准确识别和区分合法和非法的网络活动,大幅提高网络的安全性。

另外,构建网络防御技术模型还应考虑安全信息与事件管理系统(SIEM)的运用。

SIEM系统可以将日志、事件和报警信息进行集中化管理和分析,实现实时监控和及时响应。

通过对日志数据的收集、存储和分析,可以帮助网络管理员快速识别安全威胁,加强网络防御能力。

二、网络攻击与防御技术模型改进随着网络攻击的不断演变和升级,网络防御技术模型也需要不断改进和完善。

以下将从技术和管理两个方面探讨网络防御技术模型的改进方法。

在技术方面,首先可以通过采用人工智能和机器学习技术改进网络防御技术模型。

基于机器学习算法,可以将大量的网络攻击数据和行为模式进行分析,建立精准的攻击检测模型,并提供实时的防御措施。

此外,运用人工智能技术可以对网络流量进行智能分析,识别异常流量和恶意节点,有效遏制潜在的攻击行为。

另外,采用自适应防御技术也是网络防御技术模型改进的重要方向。

网络仿真软件OPNET介绍与实例

网络仿真软件OPNET介绍与实例网络仿真技术是一种通过建立网络设备和网络链路的统计模型, 并模拟网络流量的传输, 从而获取网络设计或优化所需要的网络性能数据的仿真技术。

由于仿真不是基于数学计算, 而是基于统计模型,因此,统计复用的随机性被精确地再现。

strong网络仿真技术具有以下特点:一, 全新的模拟实验机理使其具有在高度复杂的网络环境下得到高可信度结果的特点。

二, 网络仿真的预测功能是其他任何方法都无法比拟的;三,使用范围广, 既可以用于现有网络的优化和扩容,也可以用于新网络的设计,而且特别适用于中大型网络的设计和优化;四,初期应用成本不高, 而且建好的网络模型可以延续使用, 后期投资还会不断下降。

OPNET介绍OPNET产品主要面向专业人士,帮助客户进行网络结构、设备和应用的设计、建设、分析和管理。

OPNET的产品主要针对三类客户,分成四个系列。

三类客户是指:网络服务提供商;网络设备制造商和一般企业。

四个系列产品核心包括:1.ServiceProviderGuru:面向网络服务提供商的智能化网络管理软件。

是OPNET公司的最新产品。

2.OPNET Modeler:为技术人员(工程师)提供一个网络技术和产品开发平台。

可以帮助他们设计和分析网络、网络设备和通信协议。

3.ITGuru:帮助网络专业人士预测和分析网络和网络应用的性能,诊断问题,查找影响系统性能的瓶颈,提出并验证解决方案。

4.WDM Guru,用于波分复用光纤网络的分析、评测。

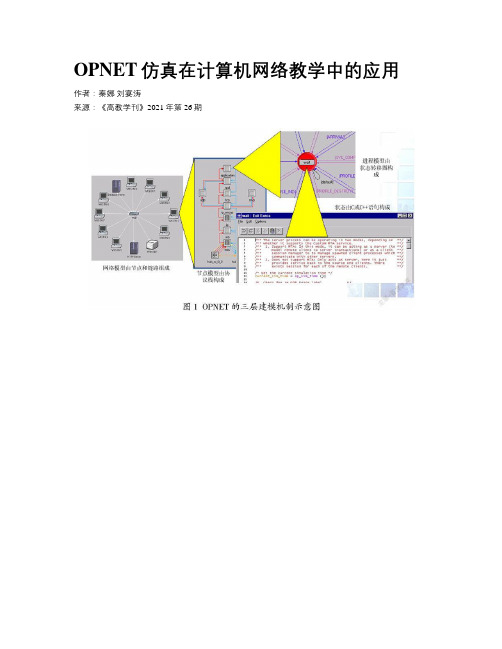

OPNET Technology公司的仿真软件OPNET具有下面的突出特点,使其能够满足大型复杂网络的仿真需要:1. 提供三层建模机制,最底层为Process模型,以状态机来描述协议;其次为Node模型,由相应的协议模型构成,反映设备特性;最上层为网络模型。

三层模型和实际的网络、设备、协议层次完全对应,全面反映了网络的相关特性;2. 提供了一个比较齐全的的基本模型库,包括:路由器、交换机、服务器、客户机、ATM设备、DSL设备、ISDN设备等等;3. 采用离散事件驱动的模拟机理(discrete event driven),与时间驱动相比,计算效率得到很大提高。

网络攻击模拟工具效用评估说明

网络攻击模拟工具效用评估说明网络攻击模拟工具是一种用于测试和评估网络和系统安全的工具。

通过模拟真实的网络攻击,网络管理员可以更好地了解自己的网络系统存在的弱点和漏洞,并采取相应的措施加以改进。

网络攻击模拟工具的主要功能是模拟各种常见的网络攻击行为,例如端口扫描、漏洞扫描、DDoS 攻击等。

通过使用这些工具,管理员可以在一个控制的环境下进行攻击测试,以评估网络系统的安全性能。

以下是网络攻击模拟工具的几个常见的效用评估说明。

首先,网络攻击模拟工具可以识别网络系统的弱点和漏洞。

通过模拟不同类型的攻击,管理员可以了解自己的网络存在哪些安全风险和漏洞。

例如,通过端口扫描工具,管理员可以发现未配置防火墙的端口,从而及时采取相应措施进行修复和加固。

其次,网络攻击模拟工具可以评估网络系统的安全性能。

通过模拟真实的攻击行为,管理员可以了解自己的网络系统在面对不同类型攻击时的抵抗能力。

例如,通过模拟 DDoS 攻击,管理员可以了解自己的网络系统是否具备足够的带宽和防御机制来抵御大规模的攻击。

再次,网络攻击模拟工具可以测试安全措施的有效性。

管理员可以通过模拟攻击测试已经实施的安全措施和策略是否具备预期的效果。

例如,管理员可以使用漏洞扫描工具来测试已经安装的安全补丁是否能够有效地修复系统存在的漏洞。

最后,网络攻击模拟工具可以提供实时的监控和警报功能。

工具通常会监控网络系统的安全状况,并在检测到异常活动时发出警报。

这样管理员可以及时采取措施来防范潜在的攻击。

需要注意的是,网络攻击模拟工具的使用必须在合法和授权的范围内进行。

未经授权的攻击活动是违法的,并会引起严重的法律后果。

因此,在使用网络攻击模拟工具前,管理员必须获得相应的授权,并遵守相关的法律和规定。

总之,网络攻击模拟工具是评估网络和系统安全的重要工具。

通过模拟真实的攻击行为,管理员可以了解自己的网络系统存在的弱点和漏洞,并采取相应的措施加以改进。

然而,网络攻击模拟工具的使用必须在合法和授权的范围内进行,同时要遵守相关的法律和规定。

网路攻击模型的建立与分析研究

網路攻擊模型的建立與分析研究网络攻击是指利用互联网或者局域网等网络进行攻击的行为。

随着互联网的日益普及,网络攻击事件日益增多,给我们的数字世界安全带来了巨大的威胁。

要有效的防范和打击网络攻击,我们必须先对网络攻击模型进行建立和分析研究,以便更好的理解攻击者的行为模式,掌握攻击手段,从而制定防范措施。

一、网络攻击模型的概念与分类网络攻击模型是对网络攻击行为和过程进行描述和分类的一种方法。

网络攻击模型包括入侵模型、威胁模型、漏洞利用模型、攻击路径模型、攻击链模型等多种类型。

入侵模型是指攻击者入侵目标网络的模型。

攻击者通过利用漏洞或其他方式,获取目标系统的控制权限,进而实现对目标系统的远程操作和控制。

威胁模型是指攻击者从攻击目标的角度出发,将攻击的威胁分为三个层次:物理威胁、程序威胁和信息威胁。

攻击者通过物理攻击、病毒软件等手段,对目标系统进行攻击,窃取或破坏目标系统的重要信息。

漏洞利用模型是指攻击者通过利用安全漏洞的方法,可以获得对系统的控制权限。

攻击者利用漏洞,通过系统弱点进入目标计算机,在目标计算机上执行自己编写的代码或利用已知的漏洞或中间件等进行攻击。

攻击路径模型是指攻击者在入侵目标网络的过程中,首先通过扫描目标系统,获取系统文件和服务的详细信息,然后攻击者将目标系统分析成几个易于攻击的部分,并制定出攻击计划。

攻击链模型是指攻击者在入侵目标网络的过程中,按照某种逻辑顺序展开多种攻击手段的一种攻击策略。

攻击链通常由信息收集、漏洞利用、权限提升、横向移动、持久化控制等环节组成。

二、网络攻击模型建立的意义网络攻击模型的建立对于加强网络安全有着积极的意义。

首先,网络攻击模型可以帮助分析和预测网络攻击的行为特征和攻击趋势,为制定相应的安全策略提供参考和支持。

其次,网络攻击模型可以有效地揭示攻击者利用漏洞和工具进行攻击的过程和方法,为加强系统安全措施提供技术条件。

最后,网络攻击模型可以帮助加强网络安全意识教育,提高网络安全素质。

网络攻击防范模型资料课件

04

个人用户防范网络攻击指南

密码安全

总结词

密码是个人网络安全的第一道 防线,应采取有效的措施来保

护密码安全。

定期更换密码

为了防止密码被破解,应定期 更换密码,建议至少每6个月更 换一次。

使用复杂密码

密码应包含大小写字母、数字 和特殊字符的组合,避免使用 容易猜测的密码。

避免使用个人信息

防范社交工程攻击

总结词

社交工程攻击是一种利用人类心理弱 点进行的网络攻击,防范社交工程攻 击需要提高警惕。

不轻信陌生人的信息

不要轻易相信来自陌生人的信息,特 别是涉及个人信息、账号密码等敏感 内容。

注意识别钓鱼网站和邮件

学会识别钓鱼网站和钓鱼邮件,避免 点击来源不明的链接或下载附件。

保护个人信息

避免在公共场合透露个人信息,如家 庭住址、电话号码等。

应用场景

人工智能技术可以应用于入侵 检测、恶意软件分析、漏洞扫 描、安全自动化等多个网络安 全领域,通过机器学习和大数 据分析等技术手段,快速识别 和应对各种网络威胁。

优势与挑战

人工智能技术在网络安全应用 中具有快速响应、高准确率等 优势,但也面临着数据隐私、 算法透明度等问题和挑战。

06

案例分析

03

企业网络攻击防范策略

物理安全策略

总结词

物理安全是网络攻击防范的基础,包括保护网络设备和设施、防止未经授权的 访问和破坏等。

详细描述

物理安全策略包括对网络设备和设施的严格管理,限制对敏感区域的访问,以 及定期进行安全巡检和设备维护。此外,还需要采取措施防止自然灾害、电力 中断等外部因素对网络安全的影响。

总结词

安全软件防范网络攻击效果分析

网络攻击情况评估模型的研究与优化

网络攻击情况评估模型的研究与优化网络攻击已经成为了当今信息时代的一大安全威胁。

随着互联网和信息技术的快速发展,网络攻击的模式也变得越来越复杂且难以预测。

为了及时发现和应对网络攻击,必须建立一种网络攻击情况评估模型来评估网络安全状况,发现和纠正安全漏洞。

因此,本文将讨论网络攻击情况评估模型的研究与优化。

一、网络攻击情况评估模型的研究1.1 常见分类方法在研究网络攻击情况评估模型之前,我们先简单介绍两种常见的分类方法——主机和网络。

主机攻击指攻击者通过进入受害者的计算机,然后再获取受害者计算机中的数据和拿到计算机的控制权。

网络攻击指在网络环境中,攻击者利用各种方式、手段进行网络渗透,从而获得或窃取信息及对网络资源控制权限。

1.2 相关研究网络攻击情况评估模型的研究已经初具规模。

例如,Shenil S.Amrute等人提出了一种基于数字足迹的网络攻击情况分析和评估模型,该模型可以对正在发生或已发生的网络攻击进行实时检测和评估。

该模型首先根据网络行为和传输数据生成数字足迹,然后使用混合挖掘算法来对数字足迹进行分析和验证,识别可能的攻击模式。

与传统的安全措施不同,该模型可用于分析和评估网络中不断发展的攻击模式,提高网络安全等级。

二、网络攻击情况评估模型的优化2.1 对目标机器进行规定网络攻击情况评估模型的优化是实现网络安全的必要条件。

首先,我们可以对目标机器进行规定。

可以在目标机器上安装多个漏洞环境,这样就可以让入侵者在实验中不断获取新的漏洞,从而发现每个漏洞的蛛丝马迹,并提高网络攻击情况评估的可信度。

2.2 加强安全监测其次,加强安全监测也是优化网络攻击情况评估模型不可或缺的方法。

可以利用网络数据库和安全日志对目标机器进行实时监测,对异常行为和安全漏洞进行详细分析,再采取有效的安全措施加以纠正。

例如,对于一个入侵事件,可以进行深入分析,从而推出导致入侵事件发生的原因,从而改进网络安全策略。

2.3 利用人工智能技术最后,本文还建议利用人工智能的技术来优化网络攻击情况评估模型,以应对现代网络攻击的复杂性。

如何使用网络安全威胁建模保护网络安全

网络安全是当今社会不可忽视的重要议题。

随着互联网的发展,网络安全威胁也日益增多,给个人和组织带来了巨大的风险和挑战。

在这样的背景下,建立有效的网络安全威胁建模成为了保护网络安全的重要手段之一。

本文将从网络安全威胁的定义、建模方法、应用及挑战等方面进行深入探讨。

网络安全威胁是指可能对网络系统造成危害的各种潜在威胁,包括计算机病毒、网络蠕虫、黑客攻击等。

这些威胁可能会导致系统瘫痪、数据泄露、信息篡改等严重后果。

因此,建立网络安全威胁建模是非常必要的。

网络安全威胁建模是指对网络安全威胁进行分析、抽象和建立模型,以便更好地理解和应对各种威胁。

网络安全威胁建模的方法有很多种,其中比较常用的包括攻击树、攻击图、威胁建模语言等。

攻击树是一种用于描述攻击路径和攻击步骤的图形化建模方法,通过分析攻击者可能采取的行动路径,可以帮助系统管理员更好地理解潜在的威胁。

攻击图则是一种用图形化方式描述系统漏洞和攻击路径的方法,通过对系统进行建模,可以更好地识别系统的薄弱环节。

威胁建模语言是一种用于描述和分析威胁的形式化语言,可以帮助系统管理员更好地理解各种威胁的本质和特征。

网络安全威胁建模的应用非常广泛,不仅可以帮助组织建立有效的网络安全策略,还可以帮助系统管理员更好地监测和应对各种威胁。

通过对网络安全威胁进行建模,可以更好地识别和分析各种威胁,为组织制定有效的安全策略提供重要参考。

同时,网络安全威胁建模还可以帮助系统管理员更好地监测和检测各种潜在的威胁,及时采取措施防范风险。

然而,网络安全威胁建模也面临着一些挑战。

首先,网络安全威胁的形式和特征非常复杂,建模过程需要充分考虑各种不确定性因素,这对系统管理员的能力和技术水平提出了较高的要求。

其次,网络安全威胁的建模需要充分考虑系统的整体性和一致性,需要跨越多个领域和层次进行分析和建模,这需要系统管理员具备较强的综合分析能力。

最后,网络安全威胁建模还需要充分考虑实际应用的场景和环境,需要充分考虑各种实际约束条件和限制条件,这对系统管理员的实践经验和专业知识提出了较高的要求。

基于OPNET的局域网DDOS攻击仿真_傅鹂

本刊专稿!基于OPNET的局域网DDOS攻击仿真傅 鹂,李 舸,艾 鹏(重庆大学软件工程学院,重庆 400044)摘要:以一次局域网中的DDOS攻击仿真为例,介绍了OPNE T的建模方法,给出了基于OPNE T进行网络仿真的建模层次和步骤,同时对攻击前后被攻击服务器的相关工作曲线的数据进行了测量,为现实中防范网络DDOS攻击提供一定的依据.关 键 词:仿真;OPNE T;DDOS中图分类号:TP391 文献标识码:A文章编号:1671-0924(2007)10-0001-04S imulation of DDOS Attacks in LANS Based on O PNETFU Li,LI Ge,AI Peng(School of Software Engineeri ng,Chongqing University,Chongqing400044,China)Abstract:With a simulation of DDOS attacks in the LAN for example,this paper introduces the modeling methods and the modeling levels and steps of the network simulation based on OPNE T.At the same time, by measuring the relative c urve data of the attacked servers before and after the a ttack,this paper provides some proof of preventing network DDOS attacks in the real world.Key words:simulation;OPNE T;DDOS随着通信技术的不断发展,现代网络的规模越来越大,结构越来越复杂,基于网络的应用也越来越多样化,仍然依靠传统的方法进行网络的规划、设计和网络安全的评估、研究,已经不能适应网络发展的需要,因此急需一种更科学可行的手段来反映和预测网络性能,网络仿真技术便应运而生.网络仿真是通过在计算机中构造虚拟环境来反映现实的网络环境,模拟现实中的网络行为,从而提高网络设计和规划的有效性和准确性,明显降低网络投资风险,减少不必要的投资浪费.OPNE T是目前最常用的商用网络仿真软件之一,客户群从最初的美国军方拓展到通信的各个领域.OPNE T在全球有2500多家客户,其中包括了CISC、AT&T、微软和IB M等全球著名的大公司. 1998年OPNE T开始进入中国,目前在国内发展迅速[1].在仿真一般的点对点网络攻击时,实物仿真是一种简便易行的仿真方式,但在研究DDOS这类第21卷 第10期Vol.21 No.10重庆工学院学报(自然科学版)Journal of Chongqing Institu te of Technology(Natural Science Edition)2007年10月Oct.2007收稿日期:2007-08-15作者简介:傅鹂(1961 ),男,教授,主要从事软件工程和信息技术研究.多对一攻击时,面对成百甚至上千台攻击机,实物仿真的局限性就表现出来了.而采用OPNE T进行软件仿真就可以完全避开实物仿真遇到的困难,最大限度地重现现实网络的各种情况.1 OPNET建模的方法1.1 OPNE T建模的层次OPNET采用面向对象的建模方法来反映实际的网络和网络组件结构,实际的系统可以直观地映射到模型中.利用OPNET进行网络建模可以分为以下3个层次[2-3]:1)进程层次.在进程层次中模拟单个对象的行为,使用有限状态机(FSM)来对协议进行建模. PNE T内建的400多个库函数可以对各个层次的标准网络协议进行全面的支持,并且Modeler中源码完全开放,用户可以根据自己的需要添加或者修改.2)节点层次.建立由相应协议模型构成的节点模型,将进程层次中的各个进程互连成设备,并反映设备的特性.3)网络层次.网络层次负责将节点层次中建立起来的设备互连成网络,位于3个层次的最上层.通过OPNE T的3层建模机制建立起来的3层模型和实际的网络、设备、协议层次完全对应,全面反映了网络的相关特性.1.2 OPNE T仿真的步骤OPNET仿真可以分为以下4步[4-6]:1)配制网络拓扑.通过OPNE T提供的相关工具,建立场景,选择所需要的设备和连接方式,建立网络拓扑,并检查整个网络是否连通.2)配制运行参数.选择在该网络上运行的服务,并配制这些服务的运行参数.这样就完成了系统流量的建模.3)选择要查看的结果.选择所需要的结果报告,可以是某个设备上运行的某个服务的参数之一,也可以是某些全局性的参数.4)运行仿真.通过前3步,仿真环境已经搭建起来.通过运行仿真可以得到需要的数据.这4步实际上应该是一个循环,运行以后得到的数据很可能因为参数配置等因素还不能让我们满意,这时候就可能需要再调整拓扑或者修改参数,再次运行仿真,直到得到满意的结果.仿真步骤如图1.图1 仿真步骤2 仿真模型的建立与分析本文中我们建立了一个市级的局域网,用户子网内部通过100M双绞线相连接,用户子网与服务器之间的干路采用1000M以太网连接.以下将利用这个仿真系统,分别测试出正常运行时Database服务器的工作状态参数和以其中一个用户子网为攻击机群攻击Database服务器时它的工作状态参数,并对比分析测试的结果.首先,建立如图2的网络拓扑.图2 仿真网络拓扑2重庆工学院学报图2中2个市级局域网首选配置成以正常的方式和通过中心防火墙来访问Database 服务器.在结果报告中选择2个市级局域网的∀发送数据流量#和∀接收数据流量#,以及Database 服务器的∀发送数据流量#、∀接收数据流量#、∀CPU 占有率#和∀任务处理时间#.选择运行1h,得到结果如图3和图4.图3 局域网环境没有DDOS 攻击时仿真运行的客户端结果图4 局域网环境没有DDOS 攻击时仿真运行的服务器端结果从图3和图4可以看到,市局域网段1和2的发送和接收数据流量都保持在一个比较平稳的状态,其中市局域网段2的发送和接收数据量保持在0.4左右,市局域网段1发送和接收的数据量保持在4左右.服务器的数据流量也比较平稳,CP U 占有率保持在0.3%左右,处理单个任务的时间保持在0.4ms 左右.此时网络处于正常状态.然后修改∀市局域网段2#的参数,使之向Database 服务器发动DDOS 攻击,运行时间还是1h,得到结果如图5和图6.图5 局域网环境开启DDOS 攻击时仿真运行的客户端结果图6 局域网环境开启DDOS 攻击时仿真运行的服务器端结果从图5和图6可以看出:市局域网段1发送的数据量猛增到45左右,并随着时间的推移逐渐下降,直到几乎接收不到数据;市局域网段2发送和接收的数据都随时间推移逐渐下降,在发送DDOS 攻击大约40min 后,发送和接收的数据都降到几乎为0.服务器的CP U 占有率从一开始就猛升到100%,处理单个任务的时间很快变长,接收和发送的数据量随时间推移逐渐降低,到开始发起DDOS 攻击大约40min 后,接收和发送的数据量都降到几乎为0.综合服务器端和客户端的测试结果,此时被DDOS 攻击的服务器已经几乎不能响应任何客户端的请求,完全瘫痪,正常的客户端也不能继续访问服务器.3 结束语本文中介绍了使用OPNE T 仿真的层次和步3傅 鹂,等:基于OP NET 的局域网DDOS 攻击仿真骤,并按照这个步骤对一个市级局域网环境进行了仿真,测量出了正常情况下和DDOS攻击状况下网络的仿真结果,为研究现实网络中的DDOS攻击提供了一种可行的方法和依据.参考文献:[1] 陈敏.OPNET网络仿真[M].北京:清华大学出版社,2004.[2] Bjorlin M.A study of Modeli ng and Simulation[D].Stochholm:University of Stochholm/Royal Insti tute of T echnology,2005.[3] 杨宏宇,王兴隆,谢丽霞.网络仿真软件OPNET的应用与实践[J].计算机应用,2004(S2):255-257. [4] 谢希仁.计算机网络[M].大连:大连理工大学出版社,2000.[5] 王雅辉,刘家康,赵胜辉.基于OPNET仿真平台的AODV协议的性能研究[J].光电技术应用,2004(6):62-66.[6] 李于衡,关晖,李广鹏.OPNET在计算机网络和通信工程中的应用[J].无线电工程,2002(11):55-59.(责任编辑 刘 舸)傅鹂,男,重庆大学软件工程学院教授,重庆市信息安全技术中心技术总监,重庆市电子学会副理事长,中国数学学会、中国工业与应用数学学会、中国运筹学学会会员,国家教育部科技发展中心项目评议专家,国家科技部创新基金管理中心专家组成员,重庆市后备学术带头人,重庆市科委、重庆市信息产业局信息领域评审专家,重庆市政府采购评审专家,重庆大学跨世纪青年学术骨干、年度十佳教师和美国唐氏奖获得者.傅教授主持参加了多项重要的国家级、省部级、横向合作以及国外合作研究开发项目,学术成果丰硕,完成了大量论著,培养了大批人才,多次荣获国家级、省部级教学和科研成果奖.4重庆工学院学报。

预测网络攻击的模型研究

预测网络攻击的模型研究网络攻击是当今互联网中面临的最大安全威胁之一。

随着技术的发展,网络攻击手段越来越复杂,对网络安全造成了更大威胁。

因此,开发一种能够准确预测网络攻击的模型,成为了当前互联网安全领域的热点问题。

本文将分析网络攻击的模型,探讨如何预测网络攻击。

一、网络攻击模型网络攻击模型是预测网络攻击的关键因素。

网络攻击模型是将攻击者与受害者的关系以及攻击行为抽象成数学模型,便于进行预测和分析。

最常用的网络攻击模型是攻击树模型和攻击图模型。

攻击树是一种以树形结构表示攻击者进攻目标的模型。

为了实现攻击,攻击者必须沿着树枝“向下”移动,一次又一次地执行攻击步骤直到到达树的叶子节点(即攻击成功)。

通过构建攻击树,可以分析出攻击者所需达到的步骤,以及每个步骤的距离和目标的距离。

攻击图是将攻击者的利用行为和尝试漏洞的网络趋势绘制成图形。

攻击图的节点是攻击者可能利用的网络存在的剩余漏洞和攻击者企图获取的信息,边代表从节点到节点的利用信息流或利用漏洞的线路。

二、预测网络攻击拥有网络攻击模型是预测网络攻击的基础。

基于攻击树和攻击图,可以通过对模型的分析判断网络攻击可能性的大小和风险的程度。

预测网络攻击模型的过程通常分为以下步骤:1、数据收集和处理:收集网络数据包和其他网络事件的数据。

2、特征提取:从收集到的数据中,提取攻击者的行为和网络模型所需要的特征。

3、预处理:清洗所提取的数据并进行归一化处理。

4、特征选择:过滤所提取的特征并选择最相关的特征作为模型的输入。

5、分类器选择:选择适合所提取特征的分类器模型。

6、训练和测试:利用所选特征和分类器进行训练和测试,测试分类器的性能和准确度。

7、模型选择:通过训练和测试结果,选择具有高准确性的模型。

8、应用:将预测网络攻击的模型应用到实际网络安全中。

三、模型评估模型评估是预测网络攻击模型的关键,它能够评估模型的可重复性、准确度和可靠性。

评估网络攻击模型的方法通常有以下几种:1、受试者特征分析(ROC):ROC曲线是评估分类器性能的一种方法。

OPNET软件介绍

OPNET软件介绍OPNET软件(即Optimized Network Engineering Tool)是一款用于网络建模和仿真的首屈一指的工具。

它提供了全面的功能和工具,用于分析、规划和优化网络性能,以及设计和部署网络,以满足不断增长的网络需求。

首先,OPNET具有强大的网络建模和仿真功能。

它可以帮助用户创建各种类型的网络拓扑结构,包括局域网、广域网、无线网络等。

用户可以使用OPNET内部的图形界面来简化和加快网络建模的过程,并且可以使用它来模拟和评估不同的网络设计方案。

此外,OPNET还提供了丰富的网络模型库,包括各种网络设备、协议和应用程序的模型,使用户能够更容易地构建真实世界中的网络模型。

其次,OPNET具有强大的性能分析和优化功能。

它可以提供详细的性能指标和报告,帮助用户了解网络的吞吐量、延迟、丢包率等性能参数。

用户可以使用这些数据来评估网络的效果,并进行必要的优化和调整。

OPNET还提供了一些优化工具,如流量工程、链路调度、拥塞控制等,帮助用户改善网络性能,并通过模拟和分析来验证这些优化策略的有效性。

此外,OPNET还支持多种优化算法,如遗传算法、模拟退火算法等,用于优化网络参数和决策。

此外,OPNET还具有一些其他功能,如网络安全分析、网络管理和监控等。

它可以帮助用户识别和解决网络中的潜在安全风险,并提供相应的安全措施。

OPNET还可以集成到网络管理系统中,提供实时监控和报警功能,帮助用户及时发现和解决网络故障。

最后,OPNET具有友好的用户界面和易于使用的工具。

它提供了一个直观和交互式的图形界面,使用户能够轻松地进行建模和仿真操作,而不需要编写复杂的脚本或代码。

此外,OPNET还提供了详细的用户手册和培训材料,以帮助用户快速上手和掌握工具的各种功能。

总的来说,OPNET是一个功能强大且易于使用的网络建模和仿真工具。

它具有丰富的功能和工具,用于分析、规划和优化网络性能,以及设计和部署网络。

OPNET软件在信息安全研究的一个应用实例(内江师院稿)

OPNET软件在信息安全研究的一个应用实例刘益和,傅荣会内江师范学院计算机与信息科学系四川内江641112摘要:通过对用著名的网络仿真软件OPNET的ICI接口来进行数据的安全信息传送过程的仿真实现的分析和研究,寻找到一种可以运用于信息安全模型仿真的新方法,从而简化信息安全模型仿真过程中的复杂编程。

关键词:OPNET软件;信息安全模型;安全信息;仿真中图分类号:TP3091引言信息安全是指信息的机密性、完整性和可用性的结合。

信息安全模型就是用精确语言的来描述信息系统的安全策略,构建合理的信息安全模型既是信息安全的需要,也是完成一个信息安全工程比不可少的手段,对信息安全模型进行系统仿真,是信息安全理论研究中一个值得关注的问题。

网络仿真方法是一个很有用的网络研究工具,其低成本和有效性是其他传统方法不可替代的。

随着网络新技术的不断出现和数据网络的日趋复杂,对网络仿真技术的需求必将越来越迫切,网络仿真的应用也将越来越广泛,网络仿真技术已成为研究、规划、设计网络不可缺少的工具。

本文利用OPNET仿真软件中的应用接口控制信息(ICI)来模拟数据的安全参数传送过程,此法的使用有助于信息安全模型仿真研究。

为了简便,本文所讨论的数据的安全参数主要是指:数据的机密性和完整性这两个安全参数。

2 OPNET软件简介OPNET是OPNET Technologies Inc. 公司的产品,被NETWORKWORLD评选为“世界级网络仿真软件”。

它通过多层子网嵌套来实现复杂的网络拓扑管理,提供了三层建模机制,分别为进程级(Process Level) 、节点级(Node Level) 和网络级(Network Level) ,在进程级对各对象行为进行仿真,互联进程级对象形成节点级的设备,通过链路将设备互联形成网络级的网络,将多个网络场景组织在一起形成工程。

协议和其它进程通过有限自动机(Finite state machine -FSM) 来建立模型,FSM的状态和状态的转换是由C/ C + + 的逻辑完成的。

数学模型在网络攻击检测中的应用研究

数学模型在网络攻击检测中的应用研究近年来,随着互联网的迅猛发展和网络安全问题的日益凸显,网络攻击已成为威胁信息系统和用户数据安全的重要风险之一。

为了保护网络安全和减轻攻击对网络运营带来的损失,运用数学模型在网络攻击检测中的应用研究得到了广泛关注。

本文将探讨数学模型在网络攻击检测中的应用,并分析其优势和局限性。

一、数学模型的概述数学模型是对实际问题进行抽象和数学描述的工具,通过建立数学方程或算法,来模拟和预测实际问题的变化和演化。

在网络攻击检测中,数学模型可以帮助我们识别和分析网络中的异常行为,并及时采取相应的防护措施。

二、数学模型在网络攻击检测中的应用1. 基于机器学习的数学模型机器学习是一种基于数据和统计模型的方法,通过分析大量的网络流量数据,训练出具有检测攻击行为能力的模型。

常见的机器学习算法包括决策树、支持向量机和神经网络等。

这些模型可以根据历史数据的特征和模式,判断当前网络流量是否存在异常,从而检测出网络攻击。

2. 基于图论的数学模型图论是研究网络结构和图形关系的数学分支,可以通过构建网络拓扑图,来分析和检测网络攻击。

一种常见的图论模型是基于邻接矩阵的连通性模型,通过判断网络节点之间的连接关系和传输异常来识别攻击行为。

此外,还可以利用图的聚类算法,将相似的节点聚成簇,进一步发现潜在的攻击源。

3. 基于统计学的数学模型统计学在网络攻击检测中的应用也非常广泛。

通过收集和分析网络流量数据的统计特征,如数据包数量、传输速率和协议分布等,可以计算不同网络流量的概率分布,并将其与正常网络流量进行对比。

若存在明显的差异,则有可能发生网络攻击。

三、数学模型在网络攻击检测中的优势1. 高效性:数学模型可以通过数学计算和算法推导,实现对网络流量的快速分析和检测。

相较于人工检测和防护,数学模型能够更迅速地找出潜伏的威胁,提高网络安全的响应速度。

2. 准确性:数学模型可以依据大量的历史数据和统计规律,对网络攻击进行准确性分析和预测。

OPNET仿真在计算机网络教学中的应用

OPNET仿真在计算机网络教学中的应用作者:秦娜刘宴涛来源:《高教学刊》2021年第26期摘要:计算机网络是一门实操性很强的课程,传统基于黑板或PPT的说教式教学往往使学生对知识的理解浮于表面,无法透彻地理解网络的工作过程,如何提高学生的体验度、理解度和实践动手能力一直是计算机网络教学中的难题。

针对这一问题,用OPNET网络仿真的方法为学生演示如何构建和控制网络,让学生真切地看到协议如何工作,数据包如何传输,网络如何运行,从而增强体验度和学习乐趣,提高学习效果。

关键词:网络仿真;OPNET;离散事件仿真;网络协议中图分类号:G642 文献标志码:A 文章编号:2096-000X(2021)26-0126-06Abstract: The course of Computer Networks is characterized with strong implementation. As a result, traditional teaching based on blackboard or slides could not clearly display the principle and workflow of networks. It is an everlasting embarrassment on how to improve the experience and implementation capability of students. To solve the problem, this paper applies OPNET simulation to display how to build and control a network, to show students how a protocol stack works, how a data packet is processed and transferred, and how a network is running, by which the students can greatly improve their experiences, interests and study effects.Keywords: network simulation; OPNET; discrete-event simulation; network protocol互联网工业的蓬勃发展不断催生出电子商务、门户网站、网络直播、视频点播、搜索引擎、智能电网、5G、云计算、物联网等众多新技术、新经济和新业态。

网络攻击检测模型的设计与实现

网络攻击检测模型的设计与实现一、引言随着互联网技术的发展,网络攻击已经成为了一个普遍存在的问题,人们需要借助各种工具和技术来检测和防止网络攻击,防止对网络和计算机系统造成巨大的破坏和损失。

本文将介绍一种网络攻击检测模型的设计和实现方法,帮助人们更好地应对网络攻击。

二、网络攻击检测的基本概念网络攻击检测是一种自动化的过程,它利用各种技术和工具来识别网络中的恶意行为,旨在保护网络和计算机系统的完整性,机密性和可用性。

网络攻击检测包括两类基本的方法:基于签名的检测和基于行为的检测。

基于签名的检测依据已知的攻击特征以及攻击者通常采用的方法,对网络中的数据进行比较,以此来识别恶意的网络活动。

基于行为的检测则观察系统或者网络中的所有活动,对异常行为进行检测,从而发现潜在的攻击或者受到攻击的计算机系统。

三、网络攻击检测模型的设计网络攻击检测模型的设计是一个基于机器学习的过程,这个设计分为训练集生成,特征提取和模型生成三个过程。

1.训练集生成为了训练一个有效的网络攻击检测模型,需要大量的原始数据,这包括网络报文、事件日志、操作系统日志等等。

这些数据需要经过处理和转换变成可供机器学习算法使用的格式。

数据的预处理包括数据清洗,数据去重,数据变换等过程。

清洗后的数据就可以使用了。

2.特征提取特征提取是将原始数据从高维度空间映射到较低维度空间中的过程。

这个过程会剔除一些没有用的信息,进而发现数据中隐藏的新规律。

例如:网络报文中的所有信息很多,但可能只有少数几个字段对检测攻击非常有用。

所以需要细心地进行特征提取。

3.模型生成为了检测网络攻击,需要使用机器学习算法进行建模。

机器学习算法的选择和训练过程涉及到许多因素,如数据特性,模型的可扩展性,运行效率等。

常见的机器学习算法有支持向量机、朴素贝叶斯、随机森林和卷积神经网络等。

四、网络攻击检测模型的实现1. 数据采集将目标主机上运行的各种服务的流量捕获下来,同时获取目标主机系统的各种系统日志。

基于贝叶斯分类器的网络攻击预警模型研究

基于贝叶斯分类器的网络攻击预警模型研究随着互联网的不断普及和发展,网络安全问题逐渐成为人们关注的焦点。

特别是随着网络技术的不断发展,网络攻击的威胁越来越大,影响越来越广泛。

因此,如何构建一个有效的网络安全预警机制,即一个可以预测网络攻击并及时采取相应措施的模型,对于现代社会至关重要。

基于贝叶斯分类器的网络攻击预警模型是一种有效的解决方案。

贝叶斯分类器是一种基于概率模型的分类方法,能够有效地识别和预测网络攻击。

该模型主要分为以下几个步骤:1. 数据采集首先需要收集大量的网络攻击数据,包括网络流量、日志记录和事件信息等。

这些数据将用于构建贝叶斯分类器的训练集,以识别和分类网络攻击。

2. 数据预处理为了提高模型的准确性,需要对采集到的数据进行适当的预处理操作。

例如,可以采用数据清洗、去噪和特征提取等方法,从而提高模型的鲁棒性和分类性能。

3. 特征选择由于网络攻击数据通常包含大量的冗余和重叠信息,因此需要进行特征选择操作,提取最具有代表性和区分度的特征。

这些特征将作为贝叶斯分类器的输入值,用于分类和预测网络攻击。

4. 模型训练利用上述预处理和特征选择操作,可以构建出贝叶斯分类器的训练集。

通过训练集来不断改进和优化分类器的参数和权重,使其能够更好地匹配和预测网络攻击。

5. 模型测试和应用在完成模型训练后,需要将模型应用于实际的网络安全场景中,进行测试和验证。

通过测试和优化,可以提高贝叶斯分类器的准确性和鲁棒性,从而更好地保障网络安全。

综上所述,基于贝叶斯分类器的网络攻击预警模型是一种先进且有效的解决方案。

该模型能够通过数据采集、预处理、特征选择、模型训练和测试等步骤,预测和分类网络攻击,并及时采取相应措施,实现对网络安全的有效保护。

随着网络技术的不断发展和应用,该模型的应用前景将更加广泛和深远,为保障网络安全做出积极的贡献。

基于本体的网络攻击模型及其应用(精)

第37卷第6期2010年6月计算机科学Comp uter Science Vol.37No.6J une 2010到稿日期:2009207225返修日期:2009209225本文受军队2110工程项目(07010205资助。

王前(1978-,女,博士,讲师,主要研究方向为网络安全与网络生存技术等,E2mail:******************;冯亚军(1977-,男,硕士,讲师,主要研究方向为计算机网络应用等。

基于本体的网络攻击模型及其应用王前冯亚军杨兆民姚磊(空军雷达学院武汉430019摘要在对攻击理论进行深入研究的基础上,构造了一个多维分类模型,并利用本体构造攻击本体中概念之间的逻辑关系和层次结构,建立攻击本体模型,从而利用攻击原子本体构造攻击场景,对目标系统实施攻击。

关键词网络攻击,攻击分类,本体,攻击模型,攻击场景中图法分类号TP393.08文献标识码 AN et w ork Attack Model B ased on Ontology and its ApplicationWAN G Qian FEN G Ya 2jun YAN G Zhao 2min YAO Lei(Air Force Radar Academy ,Wuhan 430019,ChinaAbstract The paper ,which is based on attack theory ,presented an architecture of multi 2dimensional attack classifica 2tion.According to attack classification ,attack ontology model was built ,and the logical relationship and hierarchy struc 2ture betweenthe ontology of attack concepts were described.Finally according to attack scenario based on atomic ontolo 2gy of attack ,the attack on the target was realized.K eyw ords Network attack ,Attack classification ,Ontology ,Attack model ,Attack scenario1引言攻击模型是攻击技术发展的知识需求的重要来源,它有助于深入理解攻击的本质及其特点,分析整个攻击过程中攻击行为之间的相互关系。

网络攻击检测技术研究及应用

网络攻击检测技术研究及应用随着互联网的日益普及,网络安全已经成为一个全球范围内备受关注的问题。

其中网络攻击是一个大众熟知的话题,因为它会带来无法预计的经济和社会后果。

因此,网络安全已成为信息技术领域的重要领域之一。

网络攻击检测技术就是网络安全领域的一项关键技术。

网络攻击检测技术是指对网络信息的流量统计分析、用户行为分析和流量监测等技术,以鉴别网络攻击,并且把这些攻击报告给网络管理员,进一步提高网络安全性。

本文将介绍网络攻击的分类,以及目前常用的网络攻击检测技术,以及这些技术在实际中的应用。

一、网络攻击的分类网络攻击是指在网络中使用各种手段通过非法访问、攻击等行为来窃取信息或直接破坏网络的行为。

根据攻击手段不同,网络攻击的类型也不同,常见的网络攻击类型有以下几种:1. DoS/DDoSDoS(拒绝服务攻击)和DDoS(分布式拒绝服务攻击)是一种通过向目标服务器发送大量请求并耗尽服务器资源而导致服务不可用的攻击。

此攻击是破坏网络可用性的常用手段。

2. 网站攻击网站攻击是指攻击者通过技术手段改变目标网站的正常运行状态,取得非法利益。

比如,网站篡改、SQL注入等,其中最常见的攻击是SQL注入攻击。

3. 木马攻击木马是一种通过植入恶意代码来控制目标设备的攻击。

攻击者将木马隐藏在正常程序或被其他程序植入的后门中,然后可以在没有用户知情的情况下通过远程控制系统进行监视、掌控、窃取信息。

4. 网络钓鱼网络钓鱼是指通过伪装成可信的对象(如银行、购物网站等)的方式,诱骗用户输入用户名和密码等信息的攻击。

网络钓鱼通常通过电子邮件、聊天室等方式进行。

二、网络攻击检测技术网络攻击检测技术包括两个主要部分:入侵检测系统(IDS)和入侵防御系统(IPS)。

IDS用于监测网络上的异常安全事件,而IPS则用于自动更新规则以阻止与发现的威胁相关的信息。

1. 签名检测签名检测是指基于已知攻击特征的检测技术。

安全管理员维护一个已知攻击的特征列表,IDS会持续地检测网络流量并与该列表进行匹配。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

Vo1 J.5 No.4 u1.2O16

OPNET Cyber Efects网 络 攻 击 模 型 应 用

欧 阳峰 刘 强 张 帆

( 国 家 新 闻 出 版 广 电总 局 广 播 科 学 研 究 院 北 京 100866 北 京 交 通 大 学 计 算 机 与 信 息 技 术 学 院 北 京 100044)

A bstract:Based on Cyber Effects,simulation model and source code,we simulate a network attack and defense strategy,design a vari— ety of statics to evaluate the robustness and effect of the network. At the sam e time,we build the topology,protocol configuration and security policy to simulate the attack such as DDoS. Finally,we use the model in Cyber— Effects,set up the security policy m odel, and deploy to the OPNET simulation platform to test the performance of the security policy. Keywords:Network Sim ulation,OPNET, Cyber Effects Model, DDoS Attack

The Application of Cyber Effects M odel based on OPNET

OUYANG Feng ,LIU Qiang ,ZHANG Fan

( Academy of Broadcasting Science,Beijing,1 00866,China School of Computer and Information,Beijing Jiaotong University,Beijing,1 00044,China)

本 文 于 2016—03—17收 到 。

4期

欧 阳 峰 等 :OPNET Cyber Effects网 络 攻 击 模 型 应 用

55

(1)在 配置节点 上定义行 为 以及攻 击成功几 率 、修复几率 等 ,需要定 义效果脚本 、定 义攻击 和防御配置文件 (2)在 各个 网络节 点上 定义 网络 行 为 ,需 要 配置攻 击节 点 、防御 节点 和 目标节 点 。 (3)选 择 统计 量 。 ①节 点统 计 量 :反 映 了相关 操 作 网络影 响 的流状 态 、网络 命令 、脚本 和相 应 的传输 。 ② 全局统 计 量 :如被感 染设 备 数 。 3.5 自定 义 网 络 攻 防 (1)选择 模 型修 改 自定义 网络 攻 防需要 添加 到 可 以控制 攻 防行 为的 进程 模 型 中 。为 了选 择合 适 的模 型 ,需 要 理 解 协议 和 要感 染 的模 型 的结构 。例如 :改变 IP转 发 速率 的效 果 位 于 ip—rte—central—cpu进 程 模 型 中 ,可 以控 制 数据 包 转 发速 率 。一般 的效 果 ,例 如感染 一个 节 点 ,都 位 于 网络攻 防管 理器进 程 (cyber—effects—mgr process)模 型 。

l 引 言 网络 仿真 是一 种利 用数 学 建模 和统 计分 析 的方法 模 拟 网络 行 为 ,通过 建 立 网络 设 备 和 网络 链 路 的 统计

模 型 ,模 拟 网络流 量 的传输 ,从 而获取 网络设计 及 优化 所需 要 的 网络性 能数 据 的一种 高新 技术 ¨ 。 当前 流行 的 网络 仿真 软件 包括 OPNET 、NS2和 QualNet等 ,其 中美 国 MIL3公 司 的 OPNET最 为 成熟 。

摘 要 :通 过 描 述 Cyber—Effects网 络攻 防 库 中 的各 种 细 节 ,并 借 助 仿 真 模 型 和 源 代 码 ,模 拟 一 种 网 络 攻 击 行 为 和 防 御 策 略 。 通 过 各 种 统 计 量 评 估 网 络 健 壮 性 ,同 时 在 仿 真 平 台 中构 建 目标 网 络拓 扑 、协 议 配 置 、安 全 策 略 等 ,模 拟 类 似 如 DDos攻 击 行 为 ,评 估 攻 击 效 果 及 网 络 打 击 指 标 。最 后 ,利 用 Cyber Effects库 中 的 网 络 防 御 模 型 ,建 立 安 全 策 略 模 型 ,并 部 署 到 OPNET仿 真 平 台 巾 ,测 试 实 验 安 全 策 略 的性 能 指标 ,以此 进 行 防 护 效 果 评 估 。 关 键 词 :网 络 仿 真 ,OPNET,网 络 攻 防 模 型 ,拒 绝 服 务 攻 击

OPNET是 一 个 网 络 仿 真 技 术 软 件 包 ,能 够 准 确 的 分 析 复 杂 网 络 的 性 能 和 行 为 ,在 网 络 模 型 中 的 任 意 位 置 可 以插 入标 准 的或用 户 指定 的探 头 ,以采 集 数 据 和进 行 统计 。通 过 探 头得 到 的仿 真 输 出可 以 以图 形 化显 示 、 数字 方式 观察 、或 者输 出到第 三方 的软 件 包 。其 产 品结 构 由三 个模 块 组 成 ,能 为用 户 提 供 一 系列 的仿 真 模 型库 ,在 电信 、军 事 、航 天航 空 、系统 集成 、咨 询服 务 、大学 、行政 机关 等 方面 广泛 应用 。

OPNET支 持从 简单 局域 网 到 全 球 卫 星 网等 各 种 通 信 系 统 仿 真 ,并 由厂 家 提 供 了 丰 富 的标 准 库 模 块 。 OPNET允许 用 户使 用有 限状 态机 结合 C/C++语 言 开 发 新协 议 。 目前 全 球 已有 多个 单 位 采 用 OPNET进 行 网络 研 究 开 发 及 规 划 。