2019辽宁省干部在线学习网络安全知识读本考试题及参考答案

2019辽宁省专业技术人员在线学习题70分

多选大部分是abcd都选,判断90%以上是对的。

网络安全知识读本一、单项选择题在下列各题的四个选项中,只有一个答案是符合题目要求的。

a第1题网络空间安全的发展历程经历了()个阶段。

【2分】A. 3B. 2C. 4D. 5b第2题攻击者采用显示IP地址而不是域名的方法来欺骗用户,如使用http://210.93.131.250来代替真实网站的域名,这种方法是()。

【2分】A. 伪造相似域名的网站B. 显示互联网协议地址(IP地址)而非域名C. 超链接欺骗D. 弹出窗口欺骗a第3题访问控制安全策略实施遵循()原则。

【2分】A. 最小特权B. 最大化C. 灵活性D. 安全性c第4题RBAC是目前国际上流行的先进的安全访问控制方法,中文名字称为()。

【2分】A. 自主访问控制B. 强制访问控制C. 角色访问控制D. 身份访问控制b 第5题对于伪造(伪造信息来源)的攻击威胁,解决问题的密码学技术是()。

【2分】A. 对称密码和非对称密码B. 哈希函数C. 数字签名D. 其他a第6题对于技术截获(泄露信息)的攻击威胁,解决问题的密码学技术是()。

【2分】A. 对称密码和非对称密码B. 哈希函数C. 数字签名D. 其他a第7题通过观察系统运行过程中的异常现象,将用户当前行为与正常行为进行比对,当二者行为相差超出预设阈值时,就认为存在攻击行为的方法是()。

【2分】A. 异常入侵检测B. 特征检测C. 防火墙检测D. 密码学检测b第8题()是国家主权在网络空间的继承和延伸,必须得到各国的尊重和维护。

【2分】A. “和平利用网络空间”B. “网络空间主权”C. “依法治理网络空间”D. “统筹网络安全与发展”c第9题对版权的表述,不准确的是()。

【2分】A. 是知识产权的一种B. 精神权利是指作者基于作品依法享有的以人身利益为内容的权利C. 强调对权利人的作品实施法律保护D. 版权包括两类权利,分别是经济权利和精神权利c第10题下列对安全超文本传输协议的描述,错误的是()。

2019辽宁省干部在线学习网络安全知识读本考试题及参考答案1(92分)

B. 计算机安全阶段

C. 信息安全阶段

D. 信息保障及网络空间安全阶段

本题答案:

A

B

C

D

【单选题】 第(25)题 短信口令认证以手机短信形式请求包含()位随机数的动态口令。 【2分】

A. 6

B. 5

C. 4

D. 8

本题答案:

A

B

C

D

多项选择题,在下列每题的四个选项中,有两个或两个以上答案是正确的。

A. 邮件地址欺骗

B. 垃圾邮件

C. 邮件病毒

D. 邮件炸弹

本题答案:

A

B

C

D

【单选题】 第(5)题 在()中,公钥是公开的,而用公钥加密的信息只有对应的私钥才能解开。 【2分】

A. 对称密码算法

B. 非对称密码算法

C. 混合加密

D. 私钥密码算法

本题答案:

A

B

C

D

【单选题】 第(6)题 在()阶段,用于完整性校验的哈希(Hash)函数的研究应用也越来越多。 【2分】

A. U盾(USB-Key)

B. 口令卡

C. 采用安全超文本传输协议

D. 手机短信验证

本题答案:

A

B

C

D

【多选题】 第(8)题 数据软销毁是指( )。 【2分】

A.数据销毁软件,有BCWipe、Delete等

C. 其技术原理是依据硬盘上的数据都是以二进制的“1”和“0”形式存储的

【多选题】 第(1)题 确保数据的安全的措施包括( )。 【2分】

A. 数据备份

B. 数据恢复

C. 数据加密

D. 数据删除

本题答案:

A

2019辽宁省专业技术人员网络安全知识读本在线学习题答案70分1

多选大部分是abcd都选,判断90%以上是对的。

网络安全知识读本一、单项选择题在下列各题的四个选项中,只有一个答案是符合题目要求的。

a第1题网络空间安全的发展历程经历了()个阶段。

【2分】A. 3B. 2C. 4D. 5b第2题攻击者采用显示IP地址而不是域名的方法来欺骗用户,如使用http://210.93.131.250来代替真实网站的域名,这种方法是()。

【2分】A. 伪造相似域名的网站B. 显示互联网协议地址(IP地址)而非域名C. 超链接欺骗D. 弹出窗口欺骗a第3题访问控制安全策略实施遵循()原则。

【2分】A. 最小特权B. 最大化C. 灵活性D. 安全性c第4题RBAC是目前国际上流行的先进的安全访问控制方法,中文名字称为()。

【2分】A. 自主访问控制B. 强制访问控制C. 角色访问控制D. 身份访问控制b 第5题对于伪造(伪造信息来源)的攻击威胁,解决问题的密码学技术是()。

【2分】A. 对称密码和非对称密码B. 哈希函数C. 数字签名D. 其他a第6题对于技术截获(泄露信息)的攻击威胁,解决问题的密码学技术是()。

【2分】A. 对称密码和非对称密码B. 哈希函数C. 数字签名D. 其他a第7题通过观察系统运行过程中的异常现象,将用户当前行为与正常行为进行比对,当二者行为相差超出预设阈值时,就认为存在攻击行为的方法是()。

【2分】A. 异常入侵检测B. 特征检测C. 防火墙检测D. 密码学检测b第8题()是国家主权在网络空间的继承和延伸,必须得到各国的尊重和维护。

【2分】A. “和平利用网络空间”B. “网络空间主权”C. “依法治理网络空间”D. “统筹网络安全与发展”c第9题对版权的表述,不准确的是()。

【2分】A. 是知识产权的一种B. 精神权利是指作者基于作品依法享有的以人身利益为内容的权利C. 强调对权利人的作品实施法律保护D. 版权包括两类权利,分别是经济权利和精神权利c第10题下列对安全超文本传输协议的描述,错误的是()。

2019辽宁省专业技术人员在线学习题答案

多选大部分是abcd都选,判断90%以上是对的。

网络安全知识读本一、单项选择题在下列各题的四个选项中,只有一个答案是符合题目要求的。

a第1题网络空间安全的发展历程经历了()个阶段。

【2分】A. 3B. 2C. 4D. 5b第2题攻击者采用显示IP地址而不是域名的方法来欺骗用户,如使用http://210.93.131.250来代替真实网站的域名,这种方法是()。

【2分】A. 伪造相似域名的网站B. 显示互联网协议地址(IP地址)而非域名C. 超链接欺骗D. 弹出窗口欺骗a第3题访问控制安全策略实施遵循()原则。

【2分】A. 最小特权B. 最大化C. 灵活性D. 安全性c第4题RBAC是目前国际上流行的先进的安全访问控制方法,中文名字称为()。

【2分】A. 自主访问控制B. 强制访问控制C. 角色访问控制D. 身份访问控制b 第5题对于伪造(伪造信息来源)的攻击威胁,解决问题的密码学技术是()。

【2分】A. 对称密码和非对称密码B. 哈希函数C. 数字签名D. 其他a第6题对于技术截获(泄露信息)的攻击威胁,解决问题的密码学技术是()。

【2分】A. 对称密码和非对称密码B. 哈希函数C. 数字签名D. 其他a第7题通过观察系统运行过程中的异常现象,将用户当前行为与正常行为进行比对,当二者行为相差超出预设阈值时,就认为存在攻击行为的方法是()。

【2分】A. 异常入侵检测B. 特征检测C. 防火墙检测D. 密码学检测b第8题()是国家主权在网络空间的继承和延伸,必须得到各国的尊重和维护。

【2分】A. “和平利用网络空间”B. “网络空间主权”C. “依法治理网络空间”D. “统筹网络安全与发展”c第9题对版权的表述,不准确的是()。

【2分】A. 是知识产权的一种B. 精神权利是指作者基于作品依法享有的以人身利益为内容的权利C. 强调对权利人的作品实施法律保护D. 版权包括两类权利,分别是经济权利和精神权利c第10题下列对安全超文本传输协议的描述,错误的是()。

2019辽宁省专业技术人员在线学习题答案70分

多选大部分是abcd都选,判断90%以上是对的。

网络安全知识读本一、单项选择题在下列各题的四个选项中,只有一个答案是符合题目要求的。

a第1题网络空间安全的发展历程经历了()个阶段。

【2分】A. 3B. 2C. 4D. 5b第2题攻击者采用显示IP地址而不是域名的方法来欺骗用户,如使用http://210.93.131.250来代替真实网站的域名,这种方法是()。

【2分】A. 伪造相似域名的网站B. 显示互联网协议地址(IP地址)而非域名C. 超链接欺骗D. 弹出窗口欺骗a第3题访问控制安全策略实施遵循()原则。

【2分】A. 最小特权B. 最大化C. 灵活性D. 安全性c第4题RBAC是目前国际上流行的先进的安全访问控制方法,中文名字称为()。

【2分】A. 自主访问控制B. 强制访问控制C. 角色访问控制D. 身份访问控制b 第5题对于伪造(伪造信息来源)的攻击威胁,解决问题的密码学技术是()。

【2分】A. 对称密码和非对称密码B. 哈希函数C. 数字签名D. 其他a第6题对于技术截获(泄露信息)的攻击威胁,解决问题的密码学技术是()。

【2分】A. 对称密码和非对称密码B. 哈希函数C. 数字签名D. 其他a第7题通过观察系统运行过程中的异常现象,将用户当前行为与正常行为进行比对,当二者行为相差超出预设阈值时,就认为存在攻击行为的方法是()。

【2分】A. 异常入侵检测B. 特征检测C. 防火墙检测D. 密码学检测b第8题()是国家主权在网络空间的继承和延伸,必须得到各国的尊重和维护。

【2分】A. “和平利用网络空间”B. “网络空间主权”C. “依法治理网络空间”D. “统筹网络安全与发展”c第9题对版权的表述,不准确的是()。

【2分】A. 是知识产权的一种B. 精神权利是指作者基于作品依法享有的以人身利益为内容的权利C. 强调对权利人的作品实施法律保护D. 版权包括两类权利,分别是经济权利和精神权利c第10题下列对安全超文本传输协议的描述,错误的是()。

2019辽宁省干部在线学习 网络安全知识读本 考试题及参考答案备课讲稿

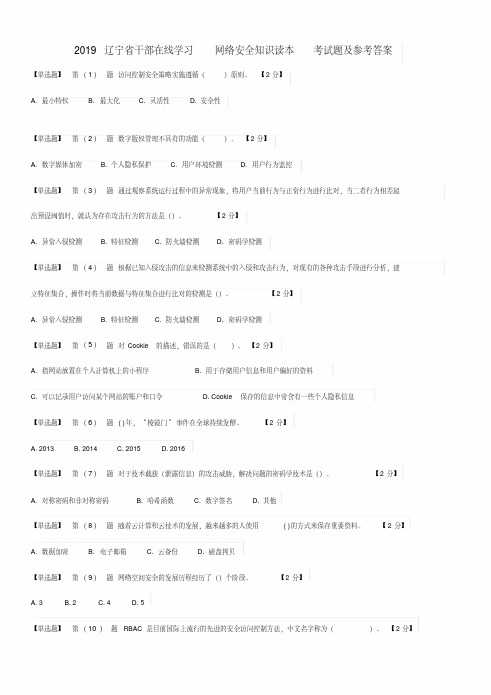

2019辽宁省干部在线学习网络安全知识读本考试题及参考答案【单选题】第(1)题访问控制安全策略实施遵循()原则。

【2分】A. 最小特权B. 最大化C. 灵活性D. 安全性【单选题】第(2)题数字版权管理不具有的功能()。

【2分】A. 数字媒体加密B. 个人隐私保护C. 用户环境检测D. 用户行为监控【单选题】第(3)题通过观察系统运行过程中的异常现象,将用户当前行为与正常行为进行比对,当二者行为相差超出预设阈值时,就认为存在攻击行为的方法是()。

【2分】A. 异常入侵检测B. 特征检测C. 防火墙检测D. 密码学检测【单选题】第(4)题根据已知入侵攻击的信息来检测系统中的入侵和攻击行为,对现有的各种攻击手段进行分析,建立特征集合,操作时将当前数据与特征集合进行比对的检测是()。

【2分】A. 异常入侵检测B. 特征检测C. 防火墙检测D. 密码学检测【单选题】第(5)题对Cookie的描述,错误的是()。

【2分】A. 指网站放置在个人计算机上的小程序B. 用于存储用户信息和用户偏好的资料C. 可以记录用户访问某个网站的账户和口令D. Cookie保存的信息中常含有一些个人隐私信息【单选题】第(6)题( )年,“棱镜门”事件在全球持续发酵。

【2分】A. 2013B. 2014C. 2015D. 2016【单选题】第(7)题对于技术截获(泄露信息)的攻击威胁,解决问题的密码学技术是()。

【2分】A. 对称密码和非对称密码B. 哈希函数C. 数字签名D. 其他【单选题】第(8)题随着云计算和云技术的发展,越来越多的人使用( )的方式来保存重要资料。

【2分】A. 数据加密B. 电子邮箱C. 云备份D. 磁盘拷贝【单选题】第(9)题网络空间安全的发展历程经历了()个阶段。

【2分】A. 3B. 2C. 4D. 5【单选题】第(10)题RBAC是目前国际上流行的先进的安全访问控制方法,中文名字称为()。

【2分】A. 自主访问控制B. 强制访问控制C. 角色访问控制D. 身份访问控制【单选题】第(11)题()是我国网络空间安全的纲领性文件。

辽宁省专业技术在线学习2019网络安全知识读本在线考试题及答案78分

oB. 强制访问控制

oC. 角色访问控制

oD. 身份访问控制

o【单选题】 第(16)题 通信保密阶段重点是通过()解决通信保密问题,保证数据的机密性和可靠性。 【2分】

oA. 加密算法

oB. 公钥技术

oC. 信息系统安全模型

oD. 密码技术

o【单选题】 第(17)题 信息安全的发展大致分为()个阶段。 【2分】

oA. 短信口令认证

oB. 静态口令认证

oC. 动态口令认证

oD. 数字信息认证

o【单选题】 第(20)题 对于技术截获(泄露信息)的攻击威胁,解决问题的密码学技术是()。 【2分】

oA. 对称密码和非对称密码

oB. 哈希函数

oC. 数字签名

oD. 其他

o【单选题】 第(21)题 在()中,公钥是公开的,而用公钥加密的信息只有对应的私钥才能解开。 【2分】

o【单选题】 第(11)题 ()是我国网络空间安全的纲领性文件。 【2分】

oA. 《国家网络空间安全战略》

oB. 《中华人民共和国网络安全法》

oC. 《数据加密标准》

oD. 《保密系统的通信理论》

o【单选题】 第(12)题 ()是国家主权在网络空间的继承和延伸,必须得到各国的尊重和维护。 【2分】

oA. “和平利用网络空间”

oA. 对称密码和非对称密码

oB. 哈希函数

oC. 数字签名

oD. 其他

o【多选题】 第(3)题 《网络空间战略》的网络空间“九大任务”是基于()提出的。 【2分】

oA. 和平利用

oB. 共同治理

oC. 保护国家安全

oD. 打击网络犯罪

o【多选题】 第(4)题 无线网络协议存在许多安全漏洞,给攻击者( )等机会。 【2分】

2019辽宁省专业技术人员在线学习题答案70分

多选大部分是 abcd 都选,判断90%以上是对的。

网络安全知识读本一、单项选择题在下列各题的四个选项中,只有一个答案是符合题目要求的。

a 第 1 题网络空间安全的发展历程经历了()个阶段。

【 2 分】A. 3B. 2C. 4D. 5b 第2 题攻击者采用显示IP 地址而不是域名的方法来欺骗用户,如使用http :// 210.93.131.250 来代替真实网站的域名,这种方法是()。

【 2 分】A.伪造相似域名的网站B.显示互联网协议地址( IP 地址)而非域名C.超链接欺骗D.弹出窗口欺骗a 第 3 题访问控制安全策略实施遵循()原则。

【 2 分】A.最小特权B.最大化C.灵活性D.安全性c 第 4 题 RBAC是目前国际上流行的先进的安全访问控制方法,中文名字称为()。

【 2分】A.自主访问控制B.强制访问控制C.角色访问控制D.身份访问控制b 第 5 题对于伪造(伪造信息来源)的攻击威胁,解决问题的密码学技术是()。

【2 分】A.对称密码和非对称密码B.哈希函数C.数字签名D.其他a 第 6 题对于技术截获(泄露信息)的攻击威胁,解决问题的密码学技术是()。

【 2分】A.对称密码和非对称密码B.哈希函数C.数字签名D.其他a 第 7 题通过观察系统运行过程中的异常现象,将用户当前行为与正常行为进行比对,当二者行为相差超出预设阈值时,就认为存在攻击行为的方法是()。

【2分】A.异常入侵检测B.特征检测C.防火墙检测D.密码学检测b 第 8 题 ()是国家主权在网络空间的继承和延伸,必须得到各国的尊重和维护。

【 2 分】A.“和平利用网络空间”B.“网络空间主权”C.“依法治理网络空间”D.“统筹网络安全与发展”c 第 9 题对版权的表述,不准确的是()。

【2 分】A.是知识产权的一种B.精神权利是指作者基于作品依法享有的以人身利益为内容的权利C.强调对权利人的作品实施法律保护D.版权包括两类权利,分别是经济权利和精神权利c 第 10 题下列对安全超文本传输协议的描述,错误的是(A. 安全超文本传输协议是HTTP协议的安全版)。

干部在线学习-网络安全知识读本最全答案

老规矩:多选题没有答案就选ABCD,判断题没有答案就答对,保过2019辽宁省干部在线学习网络安全知识读本考试题及参考答案【单选题】第(1)题访问控制安全策略实施遵循()原则。

【2分】A. 最小特权B. 最大化C. 灵活性D. 安全性【单选题】第(2)题数字版权管理不具有的功能()。

【2分】A. 数字媒体加密B. 个人隐私保护C. 用户环境检测D. 用户行为监控【单选题】第(3)题通过观察系统运行过程中的异常现象,将用户当前行为与正常行为进行比对,当二者行为相差超出预设阈值时,就认为存在攻击行为的方法是()。

【2分】A. 异常入侵检测B. 特征检测C. 防火墙检测D. 密码学检测【单选题】第(4)题根据已知入侵攻击的信息来检测系统中的入侵和攻击行为,对现有的各种攻击手段进行分析,建立特征集合,操作时将当前数据与特征集合进行比对的检测是()。

【2分】A. 异常入侵检测B. 特征检测C. 防火墙检测D. 密码学检测【单选题】第(5)题对Cookie的描述,错误的是()。

【2分】A. 指网站放置在个人计算机上的小程序B. 用于存储用户信息和用户偏好的资料C. 可以记录用户访问某个网站的账户和口令D. Cookie保存的信息中常含有一些个人隐私信息【单选题】第(6)题( )年,“棱镜门”事件在全球持续发酵。

【2分】A. 2013B. 2014C. 2015D. 2016【单选题】第(7)题对于技术截获(泄露信息)的攻击威胁,解决问题的密码学技术是()。

【2分】A. 对称密码和非对称密码B. 哈希函数C. 数字签名D. 其他【单选题】第(8)题随着云计算和云技术的发展,越来越多的人使用( )的方式来保存重要资料。

【2分】A. 数据加密B. 电子邮箱C. 云备份D. 磁盘拷贝【单选题】第(9)题网络空间安全的发展历程经历了()个阶段。

【2分】A. 3B. 2C. 4D. 5【单选题】第(10)题RBAC是目前国际上流行的先进的安全访问控制方法,中文名字称为()。

2019辽宁省干部在线学习 网络安全知识读本 考试题及参考答案

2019辽宁省干部在线学习网络安全知识读本考试题及参考答案【单选题】第(1)题访问控制安全策略实施遵循()原则。

【2分】A. 最小特权B. 最大化C. 灵活性D. 安全性【单选题】第(2)题数字版权管理不具有的功能()。

【2分】A. 数字媒体加密B. 个人隐私保护C. 用户环境检测D. 用户行为监控【单选题】第(3)题通过观察系统运行过程中的异常现象,将用户当前行为与正常行为进行比对,当二者行为相差超出预设阈值时,就认为存在攻击行为的方法是()。

【2分】A. 异常入侵检测B. 特征检测C. 防火墙检测D. 密码学检测【单选题】第(4)题根据已知入侵攻击的信息来检测系统中的入侵和攻击行为,对现有的各种攻击手段进行分析,建立特征集合,操作时将当前数据与特征集合进行比对的检测是()。

【2分】A. 异常入侵检测B. 特征检测C. 防火墙检测D. 密码学检测【单选题】第(5)题对Cookie的描述,错误的是()。

【2分】A. 指网站放置在个人计算机上的小程序B. 用于存储用户信息和用户偏好的资料C. 可以记录用户访问某个网站的账户和口令D. Cookie保存的信息中常含有一些个人隐私信息【单选题】第(6)题 ( )年,“棱镜门”事件在全球持续发酵。

【2分】A. 2013B. 2014C. 2015D. 2016【单选题】第(7)题对于技术截获(泄露信息)的攻击威胁,解决问题的密码学技术是()。

【2分】A. 对称密码和非对称密码B. 哈希函数C. 数字签名D. 其他【单选题】第(8)题随着云计算和云技术的发展,越来越多的人使用( )的方式来保存重要资料。

【2分】A. 数据加密B. 电子邮箱C. 云备份D. 磁盘拷贝【单选题】第(9)题网络空间安全的发展历程经历了()个阶段。

【2分】A. 3B. 2C. 4D. 5【单选题】第(10)题 RBAC是目前国际上流行的先进的安全访问控制方法,中文名字称为()。

【2分】A. 自主访问控制B. 强制访问控制C. 角色访问控制D. 身份访问控制【单选题】第(11)题()是我国网络空间安全的纲领性文件。

2019辽宁省专业技术人员在线学习题答案70分

多选大部分是abcd都选,判断90%以上是对的。

网络安全知识读本一、单项选择题在下列各题的四个选项中,只有一个答案是符合题目要求的。

a第1题网络空间安全的发展历程经历了()个阶段。

【2分】A. 3B. 2C. 4D. 5b第2题攻击者采用显示IP地址而不是域名的方法来欺骗用户,如使用http://210.93.131.250来代替真实网站的域名,这种方法是()。

【2分】A. 伪造相似域名的网站B. 显示互联网协议地址(IP地址)而非域名C. 超链接欺骗D. 弹出窗口欺骗a第3题访问控制安全策略实施遵循()原则。

【2分】A. 最小特权B. 最大化C. 灵活性D. 安全性c第4题RBAC是目前国际上流行的先进的安全访问控制方法,中文名字称为()。

【2分】A. 自主访问控制B. 强制访问控制C. 角色访问控制D. 身份访问控制b 第5题对于伪造(伪造信息来源)的攻击威胁,解决问题的密码学技术是()。

【2分】A. 对称密码和非对称密码B. 哈希函数C. 数字签名D. 其他a第6题对于技术截获(泄露信息)的攻击威胁,解决问题的密码学技术是()。

【2分】A. 对称密码和非对称密码B. 哈希函数C. 数字签名D. 其他a第7题通过观察系统运行过程中的异常现象,将用户当前行为与正常行为进行比对,当二者行为相差超出预设阈值时,就认为存在攻击行为的方法是()。

【2分】A. 异常入侵检测B. 特征检测C. 防火墙检测D. 密码学检测b第8题()是国家主权在网络空间的继承和延伸,必须得到各国的尊重和维护。

【2分】A. “和平利用网络空间”B. “网络空间主权”C. “依法治理网络空间”D. “统筹网络安全与发展”c第9题对版权的表述,不准确的是()。

【2分】A. 是知识产权的一种B. 精神权利是指作者基于作品依法享有的以人身利益为内容的权利C. 强调对权利人的作品实施法律保护D. 版权包括两类权利,分别是经济权利和精神权利c第10题下列对安全超文本传输协议的描述,错误的是()。

2019辽宁省干部在线学习网络安全知识读本考试题与参考答案

2019 辽宁省干部在线学习网络安全知识读本考试题及参考答案【单选题】第(1)题访问控制安全策略实施遵循()原则。

【2 分】A. 最小特权B. 最大化C. 灵活性D. 安全性【单选题】第(2)题数字版权管理不具有的功能()。

【2 分】A. 数字媒体加密B. 个人隐私保护C. 用户环境检测D. 用户行为监控【单选题】第(3)题通过观察系统运行过程中的异常现象,将用户当前行为与正常行为进行比对,当二者行为相差超出预设阈值时,就认为存在攻击行为的方法是()。

【2 分】A. 异常入侵检测B. 特征检测C. 防火墙检测D. 密码学检测【单选题】第(4)题根据已知入侵攻击的信息来检测系统中的入侵和攻击行为,对现有的各种攻击手段进行分析,建立特征集合,操作时将当前数据与特征集合进行比对的检测是()。

【2 分】A. 异常入侵检测B. 特征检测C. 防火墙检测D. 密码学检测【单选题】第(5)题对Cookie 的描述,错误的是()。

【2 分】A. 指网站放置在个人计算机上的小程序B. 用于存储用户信息和用户偏好的资料C. 可以记录用户访问某个网站的账户和口令D. Cookie 保存的信息中常含有一些个人隐私信息【单选题】第(6)题( )年,“棱镜门”事件在全球持续发酵。

【2 分】A. 2013B. 2014C. 2015D. 2016【单选题】第(7)题对于技术截获(泄露信息)的攻击威胁,解决问题的密码学技术是()。

【2 分】A. 对称密码和非对称密码B. 哈希函数C. 数字签名D. 其他【单选题】第(8)题随着云计算和云技术的发展,越来越多的人使用( )的方式来保存重要资料。

【2 分】A. 数据加密 B. 电子邮箱 C. 云备份 D. 磁盘拷贝【单选题】第(9)题网络空间安全的发展历程经历了()个阶段。

【2 分】A. 3B. 2C. 4D. 5【单选题】第(10 )题RBAC 是目前国际上流行的先进的安全访问控制方法,中文名字称为()。

2019辽宁省专业技术人员在线学习题答案70分

多选大部分是abcd都选,判断90%以上是对的。

网络安全知识读本一、单项选择题在下列各题的四个选项中,只有一个答案是符合题目要求的。

a第1题网络空间安全的发展历程经历了()个阶段。

【2分】A. 3B. 2C. 4D. 5b第2题攻击者采用显示IP地址而不是域名的方法来欺骗用户,如使用http://210.93.131.250来代替真实网站的域名,这种方法是()。

【2分】A. 伪造相似域名的网站B. 显示互联网协议地址(IP地址)而非域名C. 超链接欺骗D. 弹出窗口欺骗a第3题访问控制安全策略实施遵循()原则。

【2分】A. 最小特权B. 最大化C. 灵活性D. 安全性c第4题RBAC是目前国际上流行的先进的安全访问控制方法,中文名字称为()。

【2分】A. 自主访问控制B. 强制访问控制C. 角色访问控制D. 身份访问控制b 第5题对于伪造(伪造信息来源)的攻击威胁,解决问题的密码学技术是()。

【2分】A. 对称密码和非对称密码B. 哈希函数C. 数字签名D. 其他a第6题对于技术截获(泄露信息)的攻击威胁,解决问题的密码学技术是()。

【2分】A. 对称密码和非对称密码B. 哈希函数C. 数字签名D. 其他a第7题通过观察系统运行过程中的异常现象,将用户当前行为与正常行为进行比对,当二者行为相差超出预设阈值时,就认为存在攻击行为的方法是()。

【2分】A. 异常入侵检测B. 特征检测C. 防火墙检测D. 密码学检测b第8题()是国家主权在网络空间的继承和延伸,必须得到各国的尊重和维护。

【2分】A. “和平利用网络空间”B. “网络空间主权”C. “依法治理网络空间”D. “统筹网络安全与发展”c第9题对版权的表述,不准确的是()。

【2分】A. 是知识产权的一种B. 精神权利是指作者基于作品依法享有的以人身利益为内容的权利C. 强调对权利人的作品实施法律保护D. 版权包括两类权利,分别是经济权利和精神权利c第10题下列对安全超文本传输协议的描述,错误的是()。

2019辽宁省专业技术人员在线学习题答案70分

多选大部分是abcd都选,判断90%以上是对的。

网络安全知识读本一、单项选择题在下列各题的四个选项中,只有一个答案是符合题目要求的。

a第1题网络空间安全的发展历程经历了()个阶段。

【2分】A. 3B. 2C. 4D. 5b第2题攻击者采用显示IP地址而不是域名的方法来欺骗用户,如使用http://210.93.131.250来代替真实网站的域名,这种方法是()。

【2分】A. 伪造相似域名的网站B. 显示互联网协议地址(IP地址)而非域名C. 超链接欺骗D. 弹出窗口欺骗a第3题访问控制安全策略实施遵循()原则。

【2分】A. 最小特权B. 最大化C. 灵活性D. 安全性c第4题RBAC是目前国际上流行的先进的安全访问控制方法,中文名字称为()。

【2分】A. 自主访问控制B. 强制访问控制C. 角色访问控制D. 身份访问控制b 第5题对于伪造(伪造信息来源)的攻击威胁,解决问题的密码学技术是()。

【2分】A. 对称密码和非对称密码B. 哈希函数C. 数字签名D. 其他a第6题对于技术截获(泄露信息)的攻击威胁,解决问题的密码学技术是()。

【2分】A. 对称密码和非对称密码B. 哈希函数C. 数字签名D. 其他a第7题通过观察系统运行过程中的异常现象,将用户当前行为与正常行为进行比对,当二者行为相差超出预设阈值时,就认为存在攻击行为的方法是()。

【2分】A. 异常入侵检测B. 特征检测C. 防火墙检测D. 密码学检测b第8题()是国家主权在网络空间的继承和延伸,必须得到各国的尊重和维护。

【2分】A. “和平利用网络空间”B. “网络空间主权”C. “依法治理网络空间”D. “统筹网络安全与发展”c第9题对版权的表述,不准确的是()。

【2分】A. 是知识产权的一种B. 精神权利是指作者基于作品依法享有的以人身利益为内容的权利C. 强调对权利人的作品实施法律保护D. 版权包括两类权利,分别是经济权利和精神权利c第10题下列对安全超文本传输协议的描述,错误的是()。

2019辽宁省干部在线学习网络安全知识读本考试题与参考答案

2019 辽宁省干部在线学习网络安全知识读本考试题及参考答案【单选题】第(1)题访问控制安全策略实施遵循()原则。

【2 分】A. 最小特权B. 最大化C. 灵活性D. 安全性【单选题】第(2)题数字版权管理不具有的功能()。

【2 分】A. 数字媒体加密B. 个人隐私保护C. 用户环境检测D. 用户行为监控【单选题】第(3)题通过观察系统运行过程中的异常现象,将用户当前行为与正常行为进行比对,当二者行为相差超出预设阈值时,就认为存在攻击行为的方法是()。

【2 分】A. 异常入侵检测B. 特征检测C. 防火墙检测D. 密码学检测【单选题】第(4)题根据已知入侵攻击的信息来检测系统中的入侵和攻击行为,对现有的各种攻击手段进行分析,建立特征集合,操作时将当前数据与特征集合进行比对的检测是()。

【2 分】A. 异常入侵检测B. 特征检测C. 防火墙检测D. 密码学检测【单选题】第(5)题对Cookie 的描述,错误的是()。

【2 分】A. 指网站放置在个人计算机上的小程序B. 用于存储用户信息和用户偏好的资料C. 可以记录用户访问某个网站的账户和口令D. Cookie 保存的信息中常含有一些个人隐私信息【单选题】第(6)题( )年,“棱镜门”事件在全球持续发酵。

【2 分】A. 2013B. 2014C. 2015D. 2016【单选题】第(7)题对于技术截获(泄露信息)的攻击威胁,解决问题的密码学技术是()。

【2 分】A. 对称密码和非对称密码B. 哈希函数C. 数字签名D. 其他【单选题】第(8)题随着云计算和云技术的发展,越来越多的人使用( )的方式来保存重要资料。

【2 分】A. 数据加密 B. 电子邮箱 C. 云备份 D. 磁盘拷贝【单选题】第(9)题网络空间安全的发展历程经历了()个阶段。

【2 分】A. 3B. 2C. 4D. 5【单选题】第(10 )题RBAC 是目前国际上流行的先进的安全访问控制方法,中文名字称为()。

2019辽宁省专业技术人员在线学习题答案

多选大部分是abcd都选,判断90%以上是对的。

网络安全知识读本一、单项选择题在下列各题的四个选项中,只有一个答案是符合题目要求的。

a第1题网络空间安全的发展历程经历了()个阶段。

【2分】A. 3B. 2C. 4D. 5b第2题攻击者采用显示IP地址而不是域名的方法来欺骗用户,如使用http://210.93.131.250来代替真实网站的域名,这种方法是()。

【2分】A. 伪造相似域名的网站B. 显示互联网协议地址(IP地址)而非域名C. 超链接欺骗D. 弹出窗口欺骗a第3题访问控制安全策略实施遵循()原则。

【2分】A. 最小特权B. 最大化C. 灵活性D. 安全性c第4题RBAC是目前国际上流行的先进的安全访问控制方法,中文名字称为()。

【2分】A. 自主访问控制B. 强制访问控制C. 角色访问控制D. 身份访问控制b 第5题对于伪造(伪造信息来源)的攻击威胁,解决问题的密码学技术是()。

【2分】A. 对称密码和非对称密码B. 哈希函数C. 数字签名D. 其他a第6题对于技术截获(泄露信息)的攻击威胁,解决问题的密码学技术是()。

【2分】A. 对称密码和非对称密码B. 哈希函数C. 数字签名D. 其他a第7题通过观察系统运行过程中的异常现象,将用户当前行为与正常行为进行比对,当二者行为相差超出预设阈值时,就认为存在攻击行为的方法是()。

【2分】A. 异常入侵检测B. 特征检测C. 防火墙检测D. 密码学检测b第8题()是国家主权在网络空间的继承和延伸,必须得到各国的尊重和维护。

【2分】A. “和平利用网络空间”B. “网络空间主权”C. “依法治理网络空间”D. “统筹网络安全与发展”c第9题对版权的表述,不准确的是()。

【2分】A. 是知识产权的一种B. 精神权利是指作者基于作品依法享有的以人身利益为内容的权利C. 强调对权利人的作品实施法律保护D. 版权包括两类权利,分别是经济权利和精神权利c第10题下列对安全超文本传输协议的描述,错误的是()。

2019辽宁省绩效教育网络安全知识读本-考试求答案(1)

74 分答案, ~ 姜太公!o【单选题】第( 1 )题()是最常用的一类访问控制机制,用来决定一个用户是否有权访问一些特定客体的访问约束机制。

【2 分】o A. 自主访问控制o B. 强制访问控制o C. 角色访问控制o D. 身份访问控制本题答案:o【单选题】第(2)题《中华人民共和国网络安全法》自( ) 起施行。

【2 分】o A. 42681o B. 42887o C. 42522o D. 43040本题答案:o【单选题】第(3)题随着云计算和云技术的发展,越来越多的人使用( )的方式来保存重要资料。

【2 分】o A. 数据加密o B. 电子邮箱o C. 云备份o D. 磁盘拷贝本题答案:o【单选题】第(4)题对版权的表述,不准确的是()。

【2分】o A. 是知识产权的一种o B. 精神权利是指作者基于作品依法享有的以人身利益为内容的权利o C. 强调对权利人的作品实施法律保护o D. 版权包括两类权利,分别是经济权利和精神权利本题答案:o【单选题】第(5)题()是我国网络空间安全的纲领性文件。

【2分】o A. 《国家网络空间安全战略》o B. 《中华人民共和国网络安全法》o C. 《数据加密标准》o D. 《保密系统的通信理论》本题答案:o【单选题】第( 6 )题 ()是国家主权在网络空间的继承和延伸,必须得到各国的尊重和维护。

【2分】o A. “和平利用网络空间”o B. “网络空间主权”o C. “依法治理网络空间”o D. “统筹网络安全与发展”本题答案:o Ao Bo Co Do【单选题】第(7 )题()部门应当统筹协调有关部门加强网络安全信息收集、分析和通报工作,按照规定统一发布网络安全监测预警信息。

【2 分】o A. 信息安全o B. 网络运营o C. 网络安全监测o D. 国家网信本题答案:o【单选题】第(8 )题对于伪造(伪造信息来源)的攻击威胁,解决问题的密码学技术是()。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

第(24)题大量消耗网络资源,常常导致网络阻塞,严重时可能影响大量用户邮箱的使用的是()。【2分】

A.邮件地址欺骗B.垃圾邮件C.邮件病毒D.邮件炸弹

第(25)题在()阶段,用于完整性校验的哈希(Hash)函数的研究应用也越来越多。【2分】

A.垃圾邮件是指未经用户许可就强行发送到用户邮箱的电子邮件B.垃圾邮件一般具有批量发送的特征C.垃圾邮件可以分为良性和恶性的D.接收者打开邮件后运行附件会使计算机中病毒

第(4)题《网络空间战略》整体构建的维护网络空间和平与安全的“四项原则”是()。【2分】

A.尊重维护网络空间主权B.和平利用网络空间C.依法治理网络空间D.统筹网络安全与发展

A.自主访问控制B.强制访问控制C.角色访问控制D.身份访问控制

第(11)题()是我国网络空间安全的纲领性文件。【2分】

A.《国家网络空间安全战略》B.《中华人民共和国网络安全法》C.《数据加密标准》D.《保密系统的通信理论》

第(12)题短信口令认证以手机短信形式请求包含()位随机数的动态口令。【2分】

A.对称密码和非对称密码B.哈希函数C.数字签名D.其他

第(8)题随着云计算和云技术的发展,越来越多的人使用( )的方式来保存重要资料。【2分】

A.数据加密B.电子邮箱C.云备份D.磁盘拷贝

第(9)题网络空间安全的发展历程经历了()个阶段。【2分】

A. 3 B. 2 C. 4 D. 5

第(10)题RBAC是目前国际上流行的先进的安全访问控制方法,中文名字称为()。【2分】

第(5)题确保数据的安全的措施包括()。【2分】

A.数据备份B.数据恢复C.数据加密D.数据删除

第(6)题1985年,美国国防部推出了《可信计算机系统评估准则》,为后来()提出的包含保密性、完整性和可用性概念的《信息技术安全评价准则》及《信息技术安全评价通用准则》的制定打下了基础。【2分

2019辽宁省干部在线学习网络安全知识读本考试题及参考答案

【单选题】

第(1)题访问控制安全策略实施遵循()原则。【2分】

A.最小特权B.最大化C.灵活性D.安全性

第(2)题数字版权管理不具有的功能()。【2分】

A.数字媒体加密B.个人隐私保护C.用户环境检测D.用户行为监控

第(3)题通过观察系统运行过程中的异常现象,将用户当前行为与正常行为进行比对,当二者行为相差超出预设阈值时,就认为存在攻击行为的方法是()。【2分】

A.对称密码算法B.非对称密码算法C.混合加密D.私钥密码算法

第(18)题《中华人民共和国网络安全法》自( )起施行。【2分】

A. 42681 B. 42887 C. 42522 D. 43040

第(19)题我国维护网络空间安全以及参与网络空间国际治理所坚持的指导原则是()。【2分】

A.网络主权原则B.网络安全战略原则C.保障民生原则D.服务经济发展原则

A.伪造相似域名的网站B.显示互联网协议地址(IP地址)而非域名C.超链接欺骗D.弹出窗口欺骗

第(16)题对于伪造(伪造信息来源)的攻击威胁,解决问题的密码学技术是()。【2分】

A.对称密码和非对称密码B.哈希函数C.数字签名D.其他

第(17)题在()中,公钥是公开的,而用公钥加密的信息只有对应的私钥才能解开。【2分】

A.指网站放置在个人计算机上的小程序B.用于存储用户信息和用户偏好的资料C.可以记录用户访问某个网站的账户和口令D. Cookie保存的信息中常含有一些个人隐私信息

第(6)题( )年,“棱镜门”事件在全球持续发酵。【2分】

A. 2013 B. 2014 C. 2015 D. 2016

第(7)题对于技术截获(泄露信息)的攻击威胁,解决问题的密码学技术是()。【2分】

A.通信保密阶段B.计算机安全阶段C.信息安全阶段D.信息保障及网络空间安全阶段

【多选题】

第(1)题以下()属于社会工程学使用的欺骗方法。【2分】

A.语言技巧B.信息收集C.木马程序D.心理陷阱

第(2)题访问控制包括的要素有()。【2分】

A.主体B.控制策略C.用户D.客体

第(3)题以下对于垃圾邮件的描述,正确的是()。【2分】

第(22)题对版权的表述,不准确的是()。【2分】

A.是知识产权的一种B.精神权利是指作者基于作品依法享有的以人身利益为内容的权利C.强调对权利人的作品实施法律保护D.版权包括两类权利,分别是经济权利和精神权利

第(23)题()是一种不允许主体干涉的访问控制类型,它是基于安全标4)题用户在设置账户的口令时,错误的是()。【2分】

A.不要使用空口令B.不要使用与账号相同或相似的口令C.可以设置简单字母和数字组成的口令D.不要设置短于6个字符或仅包含字母或数字的口令

第(15)题攻击者采用显示IP地址而不是域名的方法来欺骗用户,如使用http://210.93.131.250来代替真实网站的域名,这种方法是()。【2分】

第(20)题在Windows系统中,系统的文件删除命令是“Delete”,使用“Delete”删除文件以后,文件()。【2分】

A.未被真正删除B.已经真正删除C.被移动D.被拷贝

第(21)题以下对身份认证过程的描述错误的是()。【2分】

A.身份认证过程可以单向认证、双向认证B.常见的单向认证是服务器对用户身份进行鉴别C.双向认证需要服务器和用户双方鉴别彼此身份D.第三方认证是服务器和用户通过可信第三方来鉴别身份

A.异常入侵检测B.特征检测C.防火墙检测D.密码学检测

第(4)题根据已知入侵攻击的信息来检测系统中的入侵和攻击行为,对现有的各种攻击手段进行分析,建立特征集合,操作时将当前数据与特征集合进行比对的检测是()。【2分】

A.异常入侵检测B.特征检测C.防火墙检测D.密码学检测

第(5)题对Cookie的描述,错误的是()。【2分】

A. 6 B. 5 C. 4 D. 8

第(13)题以下对于数据加密的描述,错误的是()。【2分】

A.硬件加密工具直接通过硬件单元对数据进行加密B. ZIP和RAR等压缩包可以用来加密大文件,压缩时可以设置密码C.光盘加密工具可以防止光盘数据被复制,用户可以给光盘添加密码D.光盘加密工具不可以对镜像文件进行可视化修改,隐藏光盘镜像文件