策略路由配置示例

路由策略典型配置举例与故障排除

路由策略导致网络连接不稳定

如果路由策略导致网络连接不稳定,可能是由于策略 本身存在性能问题,或者网络环境发生变化但路由策 略未及时调整等原因。

首先,需要检查路由策略的代码是否存在性能问题, 例如循环语句、过于复杂的算法等。其次,需要确认 当前的网络环境是否与路由策略相匹配,例如是否需 要更改路由策略的地址段或端口范围。此外,还需要 对网络环境进行监控和分析,找出可能影响路由策略 性能的其他因素。

路由策略无法正确识别源/目的地址

如果路由策略无法正确识别源地址或目的地 址,很可能是由于地址掩码设置不正确或地 址类型选择不当等原因。

首先,需要检查地址掩码的设置是否正确, 掩码位数是否与网络环境相匹配。其次,需 要确认地址类型是否选择恰当,例如是否需 要将私有地址转换为公网地址。此外,还需 要检查路由策略是否添加了其他过滤条件,

根据网络状态、应用需求和用户行为等因素进行自动优化和调整。

03

多路径路由的应用

多路径路由是一种可以利用多种路径进行数据传输的技术,可以提供更

高的可靠性和容错能力。未来,多路径路由的应用将会越来越广泛。

THANKS

感谢观看

03

CATALOGUE

故障排除

路由策略无法正常工作

当路由策略无法正常工作时,可能存在以下几种情况:策略本身存在错误、配置过程中出现失误、网 络环境发生变化等。

首先,需要检查路由策略的代码是否正确,是否存在语法错误、逻辑错误等问题。其次,需要核对配 置过程中的各项参数是否正确,包括源地址、目的地址、端口号等。最后,需要确认当前的网络环境 是否与路由策略相匹配,例如是否需要更改路由策略的地址段或端口范围。

路由策略的故障排除

当网络出现故障时,需要分析故障原因,并根据路由策略 的配置逐一排查,确定故障点并进行修复。

路由策略典型配置举例与故障排除

汇报人: 2024-01-07

目录

• 路由策略概述 • 路由策略配置举例 • 路由策略故障排除 • 实际案例分析 • 总结与展望

01

路由策略概述

路由策略的定义

路由策略是一种网络配置,用于定义 数据包在网络中的传输路径。它可以 根据不同的规则和条件,将数据包从 一个网络节点路由到另一个网络节点 。

路由策略的主要目的是优化网络性能 、提高可靠性和安全性,以及满足特 定的业务需求。

路由策略的分类

基于源地址的路由

01

根据数据包的源IP地址进行路由决策。

基于目的地址的路由

02

根据数据包的目的IP地址进行路由决策。

基于策略的路由

03

根据自定义的路由规则和条件进行路由决策。

路由策略的应用场景

企业网络

ISP网络OSPF路由策略配置案例

ISP网络拓扑

ISP网络包含多个汇聚路由器和接入路由器,形成层次化结构 。

目标

使各个接入路由器能够通过最短路径将数据包转发到目标网 络。

ISP网络OSPF路由策略配置案例

01

配置步骤

02

1. 在核心路由器上启动OSPF协议,并配置区域( Area)。rea)。

01

复杂性

路由策略的配置和管理相对复杂 ,需要专业的网络管理员进行操 作和维护。

02

03

兼容性问题

安全风险

不同厂商和设备的路由策略可能 存在兼容性问题,需要进行适配 和测试。

不合理的路由策略配置可能导致 网络安全漏洞,容易被攻击者利 用。

未来路由策略的发展趋势

智能化

随着人工智能技术的发展,路由策略 将更加智能化,能够自动学习和优化 网络路由。

路由策略典型配置举例与故障排除

1.1 路由策略典型配置举例1.1.1 配置引入其它协议的路由信息1. 组网需求本例说明了一种OSPF协议有选择地引入RIP协议路由的情况。

路由器连接了一所大学的校园网和一个地区性网络。

校园网使用RIP作为其内部路由协议,地区性网络使用OSPF路由协议,路由器需要将校园网中的某些路由信息在地区性网络中发布。

为实现这一功能,路由器上的OSPF协议在引入RIP协议路由信息时通过对一个路由策略的引用实现路由过滤的功能。

该路由策略由两个节点组成,实现和的路由信息以不同的路由权值被OSPF协议发布。

2. 组网图图1-1配置OSPF引入RIP协议路由的组网图3. 配置步骤# 定义地址前缀列表。

[Router]ip ip-prefix p1 permit 24[Router]ip ip-prefix p2 permit 16# 配置路由策略。

[Router]route-policy r1 permit node 10[Router-route-policy] if-match ip-prefix p1[Router-route-policy] apply cost 120[Router-route-policy] route-policy r1 permit node 20[Router-route-policy] if-match ip-prefix p2[Router-route-policy] apply cost 100[Router-route-policy] quit# 配置OSPF协议[Router]ospf[Router-ospf-1] area 0[Router 0.0.0] network 0.0.0] quit[Router-ospf-1] import-route rip route-policy r1[Router-ospf-1] quit[Router]interface ethernet 0/0/0[Router-Ethernet0/0/0]ip address1.1.2 配置RIP过滤发布的路由信息1. 组网需求本例说明了RIP协议有选择地发布路由信息的情况。

策略路由的原理与应用实例

策略路由的原理与应用实例概述策略路由是一种根据特定规则或策略选择路径的路由方式。

与传统的静态路由相比,策略路由可以根据不同的业务需求和网络状态动态调整路由路径,提高网络的灵活性和可用性。

原理策略路由的原理在于通过配置路由器或网络设备的路由表,在收到数据包时根据设定的策略选择最优的路径进行转发。

策略路由可以基于多种因素进行选择,如源地址、目的地址、传输协议、端口号等。

下面通过几个应用实例来进一步了解策略路由的原理和应用。

应用实例1:基于负载均衡的策略路由负载均衡是策略路由的一种常见应用。

在高负载的网络环境中,通过将请求均匀地分配到多个服务器上,可以提高系统的整体性能和可用性。

常见的负载均衡算法有轮询、加权轮询、最小连接数等。

以下是一个基于轮询算法的负载均衡策略的示例配置:•配置两台服务器的IP地址和权重(服务器1: 192.168.1.100,权重1;服务器2: 192.168.1.101,权重2);•配置路由器的策略路由规则,将请求按照轮询算法分发到两台服务器。

通过这样的配置,当路由器收到请求时,会根据轮询算法将请求依次发送到服务器1和服务器2,实现负载的均衡。

应用实例2:基于访问控制的策略路由策略路由还可以用于实现安全访问控制。

通过根据源地址、目的地址和端口等信息进行筛选,可以限制特定用户或IP的访问权限。

以下是一个基于访问控制的策略路由的示例配置:•配置允许某个特定IP段的用户访问网络(源地址:192.168.1.0/24);•配置禁止某个特定IP的用户访问网络(源地址:192.168.1.100);•配置允许某个特定端口的请求通过(目的端口:80)。

通过这样的配置,路由器在收到请求时,会根据配置的策略进行判断和过滤,只允许符合规则的请求通过,提高网络的安全性和稳定性。

应用实例3:基于路径优化的策略路由策略路由还可以用于优化网络路径,实现最短路径或最优路径的选择。

在不同的网络环境中,可以根据网络拓扑、链路带宽等因素进行路径选择。

route-map配置案例

route-map配置案例route-map配置是网络设备中常用的一种策略路由配置方式,通过route-map可以对路由进行控制和过滤,实现灵活的路由策略。

下面是一些route-map配置案例,旨在帮助读者更好地理解和应用route-map。

1. 配置案例一:基于访问控制列表(ACL)的路由策略控制route-map ACL-POLICY permit 10match ip address ACL-1set metric 100route-map ACL-POLICY permit 20match ip address ACL-2set metric 200route-map ACL-POLICY deny 30set metric 500route-map ACL-POLICY permit 40set metric 300route-map ACL-POLICY permit 50set metric 400这个配置案例中,通过route-map ACL-POLICY对路由进行了访问控制列表ACL-1和ACL-2的匹配,根据匹配结果设置不同的路由度量值(metric)。

ACL-1匹配的路由度量值设置为100,ACL-2匹配的路由度量值设置为200,未匹配的路由度量值设置为500,最后两条permit语句设置了未匹配的路由度量值为300和400。

2. 配置案例二:基于访问控制列表(ACL)和策略路由的路由策略控制route-map ACL-POLICY permit 10match ip address ACL-1set ip next-hop 10.0.0.1route-map ACL-POLICY permit 20match ip address ACL-2set ip next-hop 10.0.0.2route-map ACL-POLICY deny 30set ip next-hop 10.0.0.3route-map ACL-POLICY permit 40set ip next-hop 10.0.0.4route-map ACL-POLICY permit 50set ip next-hop 10.0.0.5这个配置案例中,通过route-map ACL-POLICY对路由进行了访问控制列表ACL-1和ACL-2的匹配,根据匹配结果设置不同的下一跳地址(next-hop)。

ipv6路由策略案例

以下是一个简单的IPv6路由策略案例:

案例:配置一个小型IPv6网络

1. 设备配置:

* R1:接口配置为静态IPv6地址,用于与R2通信。

* R2:接口配置为静态IPv6地址,同时启用RA报文功能,使R4可以通过无状态地址配置获得地址。

* R3:接口配置为静态IPv6地址,用于与R1通信。

* R4:通过R2的RA报文获取地址。

2. 配置步骤:

1. 在R1上配置静态路由,指向R2的接口地址。

2. 在R2上配置静态路由,指向R3的接口地址。

3. 在R4上通过无状态地址配置获取地址。

4. 在R3上配置默认路由,指向R2的接口地址。

3. 路由策略:

* 在R1上配置策略路由,将所有源为R1的数据包的目标地址为R3的报文,下一跳设置为R2。

* 在R2上配置策略路由,将所有源为R1的数据包的目标地址为R3的报文,下一跳设置为R3。

4. 验证:

* 在R1上ping R3的地址,应该能够正常通信。

* 在R2上ping R3的地址,应该能够正常通信。

这个案例中,我们通过配置静态路由和策略路由来实现不同设备之间的通信。

同时,通过无状态地址配置使得R4能够自动获取IPv6地址。

需要注意的是,实际的IPv6路由配置可能会更加复杂,需要考虑更多的因素,如网络拓扑、设备性能、安全策略等。

策略路由双出口配置实例

策略路由:双出口配置实例(一)实验拓朴:(二)实验要求:1、R1连接本地子网,R2为边缘策略路由器,R3模拟双ISP接入的Internet环境。

2、要求R1所连接的局域网部分流量走R2-R3间上条链路(ISP1链路),部分流量走R2-R3间下条链路(ISP2链路)从而实现基于源的供应商链路选择和网络负载均衡。

(三)各路由器配置如下:R1#sh run //路由器R1的配置interface Loopback0 //模拟子网一:192.168.1.0/24ip address 192.168.1.1 255.255.255.0 //模拟子网中第一台主机ip address 192.168.1.2 255.255.255.0 secondary //模拟子网中第二台主机!interface Loopback2 //模拟子网二:192.168.2.0/24ip address 192.168.2.1 255.255.255.0ip address 192.168.2.2 255.255.255.0 secondary!interface FastEthernet0/0ip address 12.0.0.1 255.255.255.0!!router rip //通过RIP协议配置网络的连通性version 2network 192.168.1.0network 192.168.1.0network 12.0.0.0R3#sh run //路由器R3的配置Building configurationinterface Loopback0 //模拟一个连接目标description to internetip address 100.100.100.100 255.255.255.0!interface Serial1/1 //模拟ISP1的接入端口ip address 123.0.0.3 255.255.255.0serial restart-delay 0!interface Serial1/3 //模拟ISP2的接入端口ip address 223.0.0.3 255.255.255.0serial restart-delay 0!router ripversion 2network 100.0.0.0network 123.0.0.0network 223.0.0.0no auto-summary!endR2#sh run //策略路由器R2的配置Building configuration...interface FastEthernet0/0ip address 12.0.0.2 255.255.255.0ip policy route-map isp-test //在接口上启用策略路由isp-test进行流量控制duplex half!interface Serial1/1ip address 123.0.0.1 255.255.255.0serial restart-delay 0! bitscn_cominterface Serial1/3ip address 223.0.0.1 255.255.255.0 serial restart-delay 0router ripversion 2network 12.0.0.0network 123.0.0.0network 223.0.0.0no auto-summarylogging alarm informationalaccess-list 101 permit ip 192.168.1.0 0.0.0.255 host 100.100.100.100 //访问控制列表101,用于过滤原地址,允许子网192.168.1.0流量通过*/access-list 102 permit ip 192.168.2.0 0.0.0.255 host 100.100.100.100 //访问控制列表102,用于过滤原地址,允许子网192.168.2.0流量通过*/!route-map isp-test permit 10 //定义route-map,取名为isp-test,序列为10match ip address 101 //检查源地址,匹配acl 101set ip default next-hop 123.0.0.3 //指定下一跳地址!route-map isp-test permit 20 //定义isp-test的第二条语句,序列号为20 match ip address 102 //检查源地下,匹配acl102set ip default next-hop 223.0.0.3!route-map isp-test permit 30 //定义isp-test的第三条语句,序列号为30 set default interface Null0 //丢弃不匹配规定标准的包end(四)调试R2#sh ip policy //显示应用的策略Interface Route mapFa0/0 isp-accR2#sh route-map isp-test //显示配置的路由映射图route-map isp-test, permit, sequence 10Match clauses:ip address (access-lists): 101Set clauses:ip default next-hop 123.0.0.3Policy routing matches: 0 packets, 0 bytesroute-map isp-test, permit, sequence 20Match clauses:ip address (access-lists): 102Set clauses:ip default next-hop 223.0.0.3Policy routing matches: 0 packets, 0 bytesroute-map isp-test, permit, sequence 30 Match clauses:Set clauses:default interface Null0Policy routing matches: 0 packets, 0 bytesR1#traceroute //路由跟踪Protocol [ip]: //ip流量Target IP address: 100.100.100.100 //目标地Source address: 192.168.1.1 //源地址为子网一的第一台主机Numeric display [n]:Timeout in seconds [3]:Probe count [3]:Minimum Time to Live [1]:Maximum Time to Live [30]:Port Number [33434]:Loose, Strict, Record, Timestamp, Verbose[none]:Type escape sequence to abort.Tracing the route to 100.100.100.1001 12.0.0.2 72 msec 216 msec 276 msec2 123.0.0.3 288 msec 360 msec * //ISP1入口R1# tracerouteProtocol [ip]:Target IP address: 100.100.100.100Source address: 192.168.1.2 //源地址为子网一的第二台主机Numeric display [n]:Timeout in seconds [3]:Probe count [3]:Minimum Time to Live [1]:Maximum Time to Live [30]:Port Number [33434]:Loose, Strict, Record, Timestamp, Verbose[none]:Type escape sequence to abort.Tracing the route to 100.100.100.1001 12.0.0.2 92 msec 188 msec 52 msec2 123.0.0.3 416 msec 436 msec * //ISP1入口----------------------------------------------------------------------------------R1#tracerouteProtocol [ip]:Target IP address: 100.100.100.100Source address: 192.168.2.1 //源地址为子网二的第一台主机Numeric display [n]:Timeout in seconds [3]:Probe count [3]:Minimum Time to Live [1]:Maximum Time to Live [30]:Port Number [33434]:Loose, Strict, Record, Timestamp, Verbose[none]:Type escape sequence to abort.Tracing the route to 100.100.100.1001 12.0.0.2 136 msec 40 msec 144 msec2 223.0.0.3 356 msec * 132 msec //ISP2入口---------------------------------------------------------R1#tracerouteProtocol [ip]:Target IP address: 100.100.100.100 Source address: 192.168.2.2 //源地址为子网二中第二台主机Numeric display [n]:Timeout in seconds [3]:Probe count [3]:Minimum Time to Live [1]:Maximum Time to Live [30]:Port Number [33434]:Loose, Strict, Record, Timestamp, Verbose[none]:Type escape sequence to abort.Tracing the route to 100.100.100.1001 12.0.0.2 28 msec 104 msec 200 msec2 223.0.0.3 300 msec * 196 msec //ISP2入口-----------------------------------------------------(五)小结:通过以上实验,可以看到子网一(192.168.1.0/24)的流量都经过R2-R3的上一条链路选择了ISP1链路,子网二(192.168.2.0/24)的流量都经过R2-R3的下一条链路选择了ISP2链路。

策略路由以及使用iproute,iprule,iptables配置策略路由实例

策略路由以及使用iproute,iprule,iptables配置策略路由实例route 命令使用 Route 命令行工具查看并编辑计算机的 IP 路由表。

Route 命令和语法如下所示:route [-f] [-p] [Command [Destination] [mask Netmask] [Gateway] [metric Metric]] [if Interface]]-f 清除所有网关入口的路由表。

-p 与 add 命令一起使用时使路由具有永久性。

Command 指定您想运行的命令 (Add/Change/Delete/Print)。

Destination 指定该路由的网络目标。

mask Netmask 指定与网络目标相关的网络掩码(也被称作子网掩码)。

Gateway 指定网络目标定义的地址集和子网掩码可以到达的前进或下一跃点 IP 地址。

metric Metric 为路由指定一个整数成本值标(从 1 至ArrayArrayArrayArray),当在路由表(与转发的数据包目标地址最匹配)的多个路由中进行选择时可以使用。

if Interface 为可以访问目标的接口指定接口索引。

若要获得一个接口列表和它们相应的接口索引,使用 route print 命令的显示功能。

可以使用十进制或十六进制值进行接口索引。

/? 在命令提示符处显示帮助。

示例:使用route 命令添加的路由,机器重启或者网卡重启后路由就失效了,方法://添加到主机的路由# route add –host 192.168.168.110 dev eth0# route add –host 192.168.168.119 gw 192.168.168.1//添加到网络的路由# route add –net IP netmask MASK eth0# route add –net IP netmask MASK gw IP# route add –net IP/24 eth1//添加默认网关# route add default gw IP//删除路由# route del –host 192.168.168.110 dev eth0添加一条路由(发往192.168.62这个网段的全部要经过网关192.168.1.1:route add -net 192.168.62.0 netmask 255.255.255.0 gw 192.168.1.1删除一条路由route del -net 192.168.122.0 netmask 255.255.255.0删除的时候不用写网关。

华为路由器学习指南-本地策略路由配置示例

华为路由器学习指南-本地策略路由配置⽰例拓扑图如下,RouterA与RouterB间有两条链路相连。

⽤户希望RouterA在发送不同长度的报⽂时,通过不同的下⼀跳地址进⾏转发。

长度为64~1400字节的报⽂设置150.1.1.2作为下⼀跳地址。

长度为1401~1500字节的报⽂设置1151.1.1.2作为下⼀跳地址。

在RouterA上创建名为lab1的本地策略路由,⽤策略点10和策略点20分别配置两种报⽂长度匹配规则,并分别指定对就策略点的协作,即指定对就的下⼀跳地址。

[RouterA]display policy-based-route lab1policy-based-route : lab1Node 10 permit :if-match packet-length 641400apply ip-address next-hop 150.1.1.2Node 20 permit :if-match packet-length 1401 1500apply ip-address next-hop 151.1.1.2验证配置结果在使能本地策略路由lab1之前重置RuterB接⼝统计信息reset counters interface g0/0/1reset counters interface g0/0/0查看RouterB接⼝统计信息display int g0/0/1GigabitEthernet0/0/1 current state : UPLine protocol current state : UPLast line protocol up time : 2017-06-26 15:20:50 UTC-08:00Description:HUAWEI, AR Series, GigabitEthernet0/0/1 InterfaceRoute Port,The Maximum Transmit Unit is 1500Internet Address is 150.1.1.2/24IP Sending Frames' Format is PKTFMT_ETHNT_2, Hardware address is 00e0-fc59-06a6Last physical up time : 2017-06-26 15:17:23 UTC-08:00Last physical down time : 2017-06-26 15:17:06 UTC-08:00Current system time: 2017-06-26 15:31:31-08:00Port Mode: FORCE COPPERSpeed : 1000, Loopback: NONEDuplex: FULL, Negotiation: ENABLEMdi : AUTOLast 300 seconds input rate 0 bits/sec, 0 packets/secLast 300 seconds output rate 0 bits/sec, 0 packets/secInput peak rate 592 bits/sec,Record time: 2017-06-26 15:21:38Output peak rate 560 bits/sec,Record time: 2017-06-26 15:21:38Input: 0 packets, 0 bytesUnicast: 0, Multicast: 0Broadcast: 0, Jumbo: 0Discard: 0, Total Error: 0CRC: 0, Giants: 0Jabbers: 0, Throttles: 0Runts: 0, Symbols: 0Ignoreds: 0, Frames: 0Output: 0 packets, 0 bytesUnicast: 0, Multicast: 0Broadcast: 0, Jumbo: 0Discard: 0, Total Error: 0Collisions: 0, ExcessiveCollisions: 0Late Collisions: 0, Deferreds: 0Input bandwidth utilization threshold : 100.00%Output bandwidth utilization threshold: 100.00%Input bandwidth utilization : 0%Output bandwidth utilization : 0%display int g0/0/0GigabitEthernet0/0/0 current state : UPLine protocol current state : UPLast line protocol up time : 2017-06-26 15:20:59 UTC-08:00Description:HUAWEI, AR Series, GigabitEthernet0/0/0 InterfaceRoute Port,The Maximum Transmit Unit is 1500Internet Address is 151.1.1.2/24IP Sending Frames' Format is PKTFMT_ETHNT_2, Hardware address is 00e0-fc59-06a5 Last physical up time : 2017-06-26 15:17:23 UTC-08:00Last physical down time : 2017-06-26 15:17:06 UTC-08:00Current system time: 2017-06-26 15:31:40-08:00Port Mode: COMMON COPPERSpeed : 1000, Loopback: NONEDuplex: FULL, Negotiation: ENABLEMdi : AUTOLast 300 seconds input rate 0 bits/sec, 0 packets/secLast 300 seconds output rate 0 bits/sec, 0 packets/secInput peak rate 720 bits/sec,Record time: 2017-06-26 15:21:53Output peak rate 720 bits/sec,Record time: 2017-06-26 15:21:53Input: 0 packets, 0 bytesUnicast: 0, Multicast: 0Broadcast: 0, Jumbo: 0Discard: 0, Total Error: 0CRC: 0, Giants: 0Jabbers: 0, Throttles: 0Runts: 0, Symbols: 0Ignoreds: 0, Frames: 0Output: 0 packets, 0 bytesUnicast: 0, Multicast: 0Broadcast: 0, Jumbo: 0Discard: 0, Total Error: 0Collisions: 0, ExcessiveCollisions: 0Late Collisions: 0, Deferreds: 0Input bandwidth utilization threshold : 100.00%Output bandwidth utilization threshold: 100.00%Input bandwidth utilization : 0%Output bandwidth utilization : 0%input为0 packet在RouterA ping -s 80 10.1.2.1display int g0/0/0GigabitEthernet0/0/0 current state : UPLine protocol current state : UPLast line protocol up time : 2017-06-26 15:20:59 UTC-08:00Description:HUAWEI, AR Series, GigabitEthernet0/0/0 InterfaceRoute Port,The Maximum Transmit Unit is 1500Internet Address is 151.1.1.2/24IP Sending Frames' Format is PKTFMT_ETHNT_2, Hardware address is 00e0-fc59-06a5 Last physical up time : 2017-06-26 15:17:23 UTC-08:00Last physical down time : 2017-06-26 15:17:06 UTC-08:00Current system time: 2017-06-26 15:34:40-08:00Port Mode: COMMON COPPERSpeed : 1000, Loopback: NONEDuplex: FULL, Negotiation: ENABLEMdi : AUTOLast 300 seconds input rate 16 bits/sec, 0 packets/secLast 300 seconds output rate 16 bits/sec, 0 packets/secInput peak rate 976 bits/sec,Record time: 2017-06-26 15:34:38Output peak rate 976 bits/sec,Record time: 2017-06-26 15:34:38Input: 5 packets, 610 bytesUnicast: 5, Multicast: 0Broadcast: 0, Jumbo: 0Discard: 0, Total Error: 0CRC: 0, Giants: 0Jabbers: 0, Throttles: 0Runts: 0, Symbols: 0Ignoreds: 0, Frames: 0Output: 5 packets, 610 bytesUnicast: 5, Multicast: 0Broadcast: 0, Jumbo: 0Discard: 0, Total Error: 0Collisions: 0, ExcessiveCollisions: 0Late Collisions: 0, Deferreds: 0Input bandwidth utilization threshold : 100.00%Output bandwidth utilization threshold: 100.00%Input bandwidth utilization : 0%Output bandwidth utilization : 0%RoutrB g0/0/0增加了5个packet ——————————————————————————————————————————在使能本地策略路由lab1之后[RouterA]ip local policy-based-route lab1display int g0/0/1GigabitEthernet0/0/1 current state : UPLine protocol current state : UPLast line protocol up time : 2017-06-26 15:20:50 UTC-08:00Description:HUAWEI, AR Series, GigabitEthernet0/0/1 InterfaceRoute Port,The Maximum Transmit Unit is 1500Internet Address is 150.1.1.2/24IP Sending Frames' Format is PKTFMT_ETHNT_2, Hardware address is 00e0-fc59-06a6Last physical up time : 2017-06-26 15:17:23 UTC-08:00Last physical down time : 2017-06-26 15:17:06 UTC-08:00Current system time: 2017-06-26 15:37:26-08:00Port Mode: FORCE COPPERSpeed : 1000, Loopback: NONEDuplex: FULL, Negotiation: ENABLEMdi : AUTOLast 300 seconds input rate 16 bits/sec, 0 packets/secLast 300 seconds output rate 16 bits/sec, 0 packets/secInput peak rate 600 bits/sec,Record time: 2017-06-26 15:37:23Output peak rate 584 bits/sec,Record time: 2017-06-26 15:37:23Input: 5 packets, 630 bytesUnicast: 5, Multicast: 0Broadcast: 0, Jumbo: 0Discard: 0, Total Error: 0CRC: 0, Giants: 0Jabbers: 0, Throttles: 0Runts: 0, Symbols: 0Ignoreds: 0, Frames: 0Output: 5 packets, 610 bytesUnicast: 5, Multicast: 0Broadcast: 0, Jumbo: 0Discard: 0, Total Error: 0Collisions: 0, ExcessiveCollisions: 0Late Collisions: 0, Deferreds: 0Input bandwidth utilization threshold : 100.00%Output bandwidth utilization threshold: 100.00%Input bandwidth utilization : 0%Output bandwidth utilization : 0%[RouterA]ping -s 1401 10.1.2.1display int g0/0/0GigabitEthernet0/0/0 current state : UPLine protocol current state : UPLast line protocol up time : 2017-06-26 15:20:59 UTC-08:00Description:HUAWEI, AR Series, GigabitEthernet0/0/0 InterfaceRoute Port,The Maximum Transmit Unit is 1500Internet Address is 151.1.1.2/24IP Sending Frames' Format is PKTFMT_ETHNT_2, Hardware address is 00e0-fc59-06a5Last physical up time : 2017-06-26 15:17:23 UTC-08:00Last physical down time : 2017-06-26 15:17:06 UTC-08:00Current system time: 2017-06-26 15:38:11-08:00Port Mode: COMMON COPPERSpeed : 1000, Loopback: NONEDuplex: FULL, Negotiation: ENABLEMdi : AUTOLast 300 seconds input rate 208 bits/sec, 0 packets/secLast 300 seconds output rate 208 bits/sec, 0 packets/secInput peak rate 11544 bits/sec,Record time: 2017-06-26 15:38:11 Output peak rate 11544 bits/sec,Record time: 2017-06-26 15:38:11 Input: 10 packets, 7825 bytesUnicast: 10, Multicast: 0Broadcast: 0, Jumbo: 0Discard: 0, Total Error: 0CRC: 0, Giants: 0Jabbers: 0, Throttles: 0Runts: 0, Symbols: 0Ignoreds: 0, Frames: 0Output: 10 packets, 7825 bytesUnicast: 10, Multicast: 0Broadcast: 0, Jumbo: 0Discard: 0, Total Error: 0Collisions: 0, ExcessiveCollisions: 0Late Collisions: 0, Deferreds: 0Input bandwidth utilization threshold : 100.00%Output bandwidth utilization threshold: 100.00%Input bandwidth utilization : 0%Output bandwidth utilization : 0%证明本地策略路由配置成功。

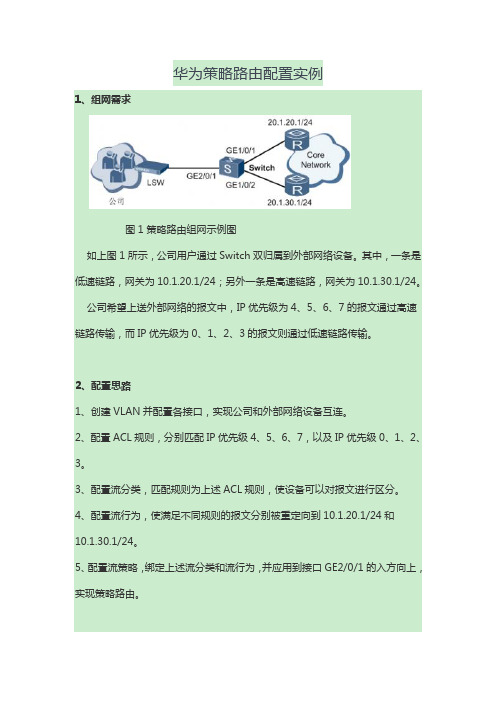

华为策略路由配置实例

华为策略路由配置实例1、组网需求图1 策略路由组网示例图如上图1所示,公司用户通过Switch双归属到外部网络设备。

其中,一条是低速链路,网关为10.1.20.1/24;另外一条是高速链路,网关为10.1.30.1/24。

公司希望上送外部网络的报文中,IP优先级为4、5、6、7的报文通过高速链路传输,而IP优先级为0、1、2、3的报文则通过低速链路传输。

2、配置思路1、创建VLAN并配置各接口,实现公司和外部网络设备互连。

2、配置ACL规则,分别匹配IP优先级4、5、6、7,以及IP优先级0、1、2、3。

3、配置流分类,匹配规则为上述ACL规则,使设备可以对报文进行区分。

4、配置流行为,使满足不同规则的报文分别被重定向到10.1.20.1/24和10.1.30.1/24。

5、配置流策略,绑定上述流分类和流行为,并应用到接口GE2/0/1的入方向上,实现策略路由。

3、操作步骤3.1、创建VLAN并配置各接口# 在Switch上创建VLAN100和VLAN200。

<HUAWEI> system-view[HUAWEI] sysname Switch[Switch] vlan batch 100 200# 配置Switch上接口GE1/0/1、GE1/0/2和GE2/0/1的接口类型为Trunk,并加入VLAN100和VLAN200。

[Switch] interface gigabitethernet 1/0/1[Switch-GigabitEthernet1/0/1] port link-type trunk[Switch-GigabitEthernet1/0/1] port trunk allow-pass vlan 100 200 [Switch-GigabitEthernet1/0/1] quit[Switch] interface gigabitethernet 1/0/2[Switch-GigabitEthernet1/0/2] port link-type trunk[Switch-GigabitEthernet1/0/2] port trunk allow-pass vlan 100 200 [Switch-GigabitEthernet1/0/2] quit[Switch] interface gigabitethernet 2/0/1[Switch-GigabitEthernet2/0/1] port link-type trunk[Switch-GigabitEthernet2/0/1] port trunk allow-pass vlan 100 200 [Switch-GigabitEthernet2/0/1] quit配置LSW与Switch对接的接口为Trunk类型接口,并加入VLAN100和VLAN200。

NBR 策略路由web配置实例

NBR 策略路由web配置实例NBR 策略路由web配置实例 (1)前言 (1)FAQ (1)所有路由的优先级是怎么样的? (1)某台PC指定只走一条外网线路 (1)高级防火墙设置 (1)策略路由添加 (3)内网访问FTP或者WEB服务时走指定的线路 (7)高级防火墙设置 (8)策略路由添加 (9)一部分PC走WAN0口,另一部分PC走WAN1口 (4)高级防火墙设置 (4)策略路由添加 (6)前言NBR自v9.17起,WEB上增加了策略路由的配置,本文档以例子为引,教大家来配置。

FAQ所有路由的优先级是怎么样的?从高到低优先级排序:策略路由—NBR路由自动选路及静态路由—默认路由某台PC指定只走一条外网线路例:某网吧有两条线路,分别为电信及网通,目前内网游戏服务器需要指定走电信线路。

5台游戏服务器IP为:192.168.1.100、192.168.电信网关的IP地址为:配置步骤:高级防火墙设置1、点击“高级选项”—“网络工具”—“策略路由”2、点击“进入设置具体策略”进入高级防火墙的配置游戏服务器设置ACL号:3101内网主机地址:地址段开始地址:结束地址:无协议类型:IP 动作:允许外网地址:所有IP点击“确定”,则192.168.1.100的ip添加成功。

如下图:再添加连续IP的4台游戏服务器IP设置ACL号:3101内网主机地址:地址段开始地址:.252结束地址:协议类型:IP 动作:允许外网地址:所有IP点击“确定”,则4台连续游戏服务器的ip添加成功。

如下图:添加成功后,在高级防火墙下方会有以下两条策略,点击“关闭”策略路由添加策略路由优先级:10匹配的策略:选择3101下一跳:选择“指定IP地址”点击“保存”即可。

注意:若电信接口为拔号口,则下一跳地址需要选择“使用接口地址”一部分PC走WAN0口,另一部分PC走WAN1口例:某网吧有两条线路,都是同个ISP线路,。

Wan0的网关Wan1的网关IP地址为:111.11.11.1配置步骤:高级防火墙设置1、点击“高级选项”—“网络工具”—“策略路由”2、点击“进入设置具体策略”进入高级防火墙的配置-128的ip地址设置ACL号:3102内网主机地址:地址段开始地址:结束地址:协议类型:IP动作:允许外网地址:所有IP点击“确定”,则的ip添加成功。

h3cmsr系列路由器policy-route典型配置案例

H3C M S R系列路由器p o l i c y-r o u t e典型配置案

例(总3页)

-CAL-FENGHAI.-(YICAI)-Company One1

-CAL-本页仅作为文档封面,使用请直接删除

MSR系列路由器

IP策略路由功能的配置

关键字:MSR;策略路由

一、组网需求:

RTA、RTB、RTC使用OSPF保证全网路由可达,并且在RTA上察看路由表可以发现10.0.0.0/24的下一跳为RTC的G0/0接口地址。

在RTA的G0/1接口上应用策略路由,使从10.0.2.0/24到10.0.0.0/24的流量重定向到RTB上。

设备清单:MSR系列路由器3台

二、组网图:

三、配置步骤:

设备和版本:MSR系列、Version 5.20, Release 1508P02

RTA配置

#

//定义ACL匹配目的地址是10.0.0.0/24

acl number 3000

rule 0 permit ip destination 10.0.0.0 0.0.0.255

#

//连接RTB的接口

interface GigabitEthernet0/0

port link-mode route

ip address 1.2.0.1 255.255.255.252

#

//连接10.0.2.0/24的接口

interface GigabitEthernet0/1

port link-mode route

:

1) 在使用策略路由重定向时,如果出接口是广播类型的,如以太网接口,那么必须apply ip-address next-hop方式,。

华为策略路由配置实例

华为策略路由配置实例1、组网需求图1 策略路由组网示例图如上图1所示,公司用户通过Switch双归属到外部网络设备。

其中,一条是低速链路,网关为10.1.20.1/24;另外一条是高速链路,网关为10.1.30.1/24。

公司希望上送外部网络的报文中,IP优先级为4、5、6、7的报文通过高速链路传输,而IP优先级为0、1、2、3的报文则通过低速链路传输。

2、配置思路1、创建VLAN并配置各接口,实现公司和外部网络设备互连。

2、配置ACL规则,分别匹配IP优先级4、5、6、7,以及IP优先级0、1、2、3。

3、配置流分类,匹配规则为上述ACL规则,使设备可以对报文进行区分。

4、配置流行为,使满足不同规则的报文分别被重定向到10.1.20.1/24和10.1.30.1/24。

5、配置流策略,绑定上述流分类和流行为,并应用到接口GE2/0/1的入方向上,实现策略路由。

3、操作步骤3.1、创建VLAN并配置各接口# 在Switch上创建VLAN100和VLAN200。

<HUAWEI> system-view[HUAWEI] sysname Switch[Switch] vlan batch 100 200# 配置Switch上接口GE1/0/1、GE1/0/2和GE2/0/1的接口类型为Trunk,并加入VLAN100和VLAN200。

[Switch] interface gigabitethernet 1/0/1[Switch-GigabitEthernet1/0/1] port link-type trunk[Switch-GigabitEthernet1/0/1] port trunk allow-pass vlan 100 200 [Switch-GigabitEthernet1/0/1] quit[Switch] interface gigabitethernet 1/0/2[Switch-GigabitEthernet1/0/2] port link-type trunk[Switch-GigabitEthernet1/0/2] port trunk allow-pass vlan 100 200 [Switch-GigabitEthernet1/0/2] quit[Switch] interface gigabitethernet 2/0/1[Switch-GigabitEthernet2/0/1] port link-type trunk[Switch-GigabitEthernet2/0/1] port trunk allow-pass vlan 100 200 [Switch-GigabitEthernet2/0/1] quit配置LSW与Switch对接的接口为Trunk类型接口,并加入VLAN100和VLAN200。

策略路由的配置详解和实例

策略路由的配置详解和实例Routemap和ACL很类似,它可以用于路由的再发布和策略路由,还经常使用在BGP中.策略路由(policyroute)实际上是复杂的静态路由,静态路由是基于数据包的目标地址并转发到指定的下一跳路由器,策略路由还利用和扩展IPACL链接,这样就可以提供更多功能的过滤和分类。

策略路由配置实例:ROUTEA:Verion11.2Noerviceudp-mall-erverNoervicetcp-mall-erverHotnamerouterAInterfaceethernet0Ipaddre192.1.1.1255.255.255.0econdaryIpaddre192.1.1.2255.255.255.0econdaryIpaddre192.1.1.3255.255.255.0econdaryIpaddre192.1.1.10255.255.255.0Ippolicyroute-maplab1//策略路由应用于E0口interfaceerial0ipaddr150.1.1.1255.255.255.0interfaceerial1ipaddr151.1.1.1255.255.255.0routerripnetwork192.1.1.0network150.1.0.0network151.1.0.0iplocalpolicyroute-maplab1//使路由器策略路由本地产生报文noipclaleacce-lit1permit192.1.1.1acce-lit2permit192.1.1.2route-maplab1permit10//定义策略路由图名称:LAB1,10为序号,用来标明被匹配的路由顺序。

Matchipaddre1//匹配地址为访问列表1Setinterfaceerial0//匹配下一跳为S0Route-maplab1permit20Matchipaddre2Setinterfaceerial1Linecon0Lineau某0Linevty04LoginEnd路由器B为标准配置略。

路由策略典型配置举例与故障排除

IDC的路由策略优化

总结词

IDC通过优化路由策略可以提高网络流量、 减少时延、避免拥塞等问题。

详细描述

IDC是提供高性能计算和存储服务的场所, 其路由策略优化对于提高服务质量至关重要 。通过合理的路由策略配置,可以实现数据 的高速转发、负载均衡、容错等功能。同时 ,还可以根据业务需求和网络状况灵活调整

要点二

详细描述

首先,需要检查路由策略的配置是否正确,包括策略的语 法、接口的配置、路由的指向等。其次,需要确认网络接 口是否正常工作,可以通过ping命令测试网络连接。接着 ,检查网络协议是否正常运行,包括IP协议、ARP协议等 。最后,检查路由表是否正确配置,确保路由策略的路由 条目正确添加。

路由策略无法正确选择路径

路由策略导致网络通信故障

总结词

当路由策略导致网络通信故障时,可能是由于路由策略 配置错误、网络设备故障或网络拓扑结构问题等。

详细描述

首先,需要检查路由策略的配置是否正确,包括策略的 指向、接口的配置等。其次,检查网络设备的故障,包 括交换机、路由器等设备的故障。接着,检查网络拓扑 结构是否存在问题,例如环路、广播风暴等问题。最后 ,检查网络通信协议是否正常工作,例如TCP/IP协议是 否存在问题。

详细描述

在进行按照源地址路由策略配置时,首先需要确定源地址的范围,并根据源地 址的不同将其引导至不同的目标地址。例如,可以将来自特定IP网段的数据流 引导至一台特定的路由器或网络交换机。

按照目的地址进行路由策略配置

总结词

通过目的地址进行路由策略配置,可以将数据流从特定的目标地址引导至特定的 源地址。

路由策略,以满足不同用户的需求。

05 总结与展望

路由策略的重要性和优势

策略路由配示例

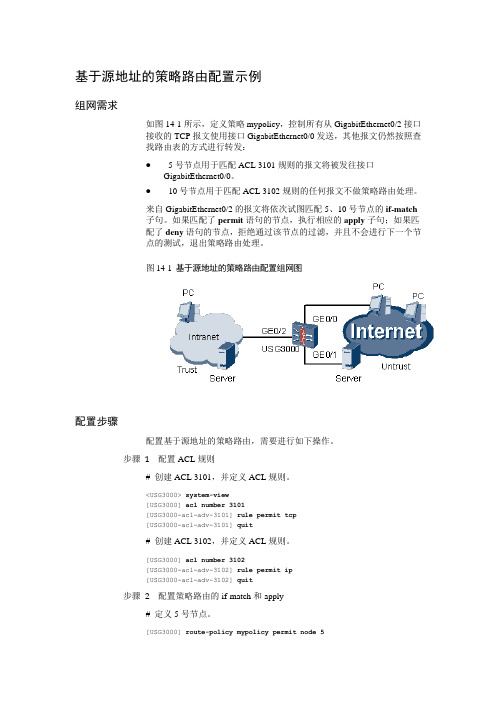

基于源地址的策略路由配置示例组网需求如图14-1所示,定义策略mypolicy,控制所有从GigabitEthernet0/2接口接收的TCP报文使用接口GigabitEthernet0/0发送,其他报文仍然按照查找路由表的方式进行转发:●5号节点用于匹配ACL 3101规则的报文将被发往接口GigabitEthernet0/0。

●10号节点用于匹配ACL 3102规则的任何报文不做策略路由处理。

来自GigabitEthernet0/2的报文将依次试图匹配5、10号节点的if-match子句。

如果匹配了permit语句的节点,执行相应的apply子句;如果匹配了deny语句的节点,拒绝通过该节点的过滤,并且不会进行下一个节点的测试,退出策略路由处理。

图14-1 基于源地址的策略路由配置组网图配置步骤配置基于源地址的策略路由,需要进行如下操作。

步骤1配置ACL规则# 创建ACL 3101,并定义ACL规则。

<USG3000> system-view[USG3000] acl number 3101[USG3000-acl-adv-3101] rule permit tcp[USG3000-acl-adv-3101] quit# 创建ACL 3102,并定义ACL规则。

[USG3000] acl number 3102[USG3000-acl-adv-3102] rule permit ip[USG3000-acl-adv-3102] quit步骤2配置策略路由的if-match和apply# 定义5号节点。

[USG3000] route-policy mypolicy permit node 5# 使匹配ACL 3101的任何TCP报文被发往接口GigabitEthernet 0/0。

[USG3000-route-policy-mypolicy-5] if-match acl 3101[USG3000-route-policy-mypolicy-5] apply output-interfaceGigabitEthernet 0/0[USG3000-route-policy-mypolicy-5] quit# 定义10号节点。

路由策略实例

实例一:过滤引入的路由信息本例说明了路由协议在引入其他协议路由时,通过对一个路由策略的引用实现对引入路由的过滤功能。

可以通过定义路由策略时不同子句和不同结点的灵活组合来实现路由过滤的灵活性。

两路由器串口相连,各路由器接口的IP地址如图所示。

路由器间封装PPP协议。

原本在QuidwayA上有三条静态路由,而且指明了路由信息的下一跳接口。

我们希望在QuidwayB上有10.1.0.0/16网段的RIP路由,其下一跳接口是v0,其度量值为4, 10.2.0.0/16和11.1.0.0/16网段路由被过滤。

由于路由器A的路由信息是通过rip协议传给路由器B的,所以我们只需要让路由器A向路由器B仅仅发送10.1.0.0/16网段的RIP路由,其下一跳接口是v0,其度量值为3,过滤掉其他的冗余路由即可。

方法是在路由器的rip协议视图下配置路由引入,只让rip协议引入10.1.0.0/16网段的静态路由,其下一跳接口是v0,并将其度最值设为3,这样rip协议就只会发布这条静态路由,其他两条静态路由将被过滤。

此例同时说明路由策略一个结点中的多个if-match子句之间是“与”的关系。

配置Quidway A:[Quidway] ip ip-prefix p1 permit 10.0.0.0/8(Quidway] ip ip-prefix p2 permit 11.0.0.0/8[Quidway] rip[Quidway-rip]network 192.0.1.0[Quidway-rip]undo summary[Quidway]interface serial 0[Quidway-Serial0]rip version 2[Quidway]route-policy r1 permit 10[Quidway-route-policy]if--match ip address ip-prefix p1[Quidway-route-policy]if-match interface vir 0[Quidway-route-policy]apply cost 3[Quidway] rip[Quidway-rip] import-route static route-policy r1配置Quidway B:[Quidway] rip[Quidway-rip]network 192.0.1.0[Quidway-rip]undo summary[Quidway]interface serial 0[Quidway-Serial0]rip version 2实例二:路由发布时的过滤路由器Router连接了校园网A和校园网B,都使用RIP作为其内部路由协议,Router需要将校园网A中的路由192.1.1.0/24和192.1.2.0/24在地区性网络中发布。

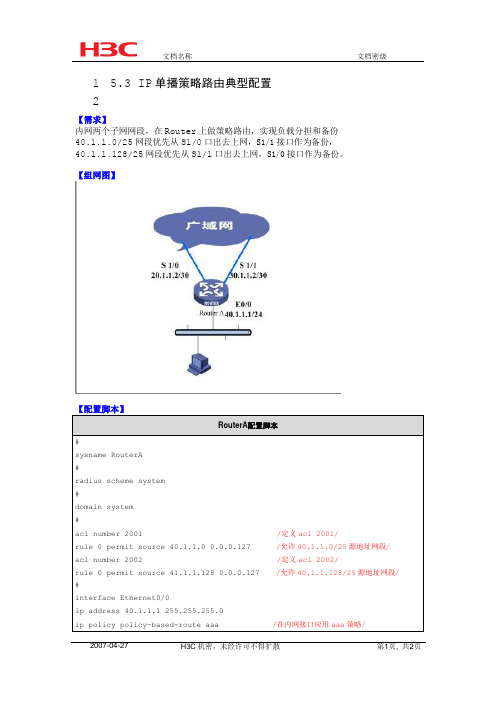

策略路由典型配置案例

apply ip-address next-hop 30.1.1.1/指定下一跳地址/

#

ip route-static0.0.0.0 0.0.0.0 20.1.1.1 preference 60

ip route-static0.0.0.0 0.0.0.0 30.1.1.1 preference 60

#

user-interface con 0

user-interface vty 0 4

#

return

#

interface Serial1/0

link-protocol ppp

ip address20.1.1.2 255.255.255.252

#

interface Serial1/1

link-protocol ppp

ip address 30.1.1.2 255.255.255.252

#

interface NULL0

#

sysname RouterA

#

radius scheme system

#

domain system

#

acl number 2001/定义acl 2001/

rule 0 permit source 40.1.1.00.0.0.127/允许40.1.1.0/25源地址网段/

acl number 2002/定义acl 2002/

rule 0 permit source 41.1.1.1280.0.0.127/允许40.1.1.128/25源地址网段t0/0

ip address 40.1.1.1 255.255.255.0

ip policypolicy-based-routeaaa/在内网接口应用aaa策略/

配置策略路由举例

策略路由建立配置任务应用环境要实现基于类的流量监管或策略路由,需要为定义的流分类配置流量监管或策略路由动作。

前置任务在配置基于类的流量控制之前,需要完成基于类的匹配规则的配置。

数据准备在配置基于类的流量控制之前,需要准备以下数据:•行为名•承诺信息速率、承诺突发尺寸、过度突发尺寸•策略路由目标的接口和IP地址配置匹配规则背景信息无操作步骤1.执行命令system-view,进入系统视图。

2.执行命令traffic classifier classifier-name,定义类并进入类视图。

3.执行命令if-match acl acl-number,定义ACL匹配规则。

应用策略背景信息流量监管是在流量接收域的outbound及流量发送域的inbound方向生效;策略路由是在入接口的outbound方向生效。

流量的入接口所属的安全区域为接收域,出接口所属的安全区域为发送域。

操作步骤1.执行命令system-view,进入系统视图。

2.执行命令qos policy policy-name,定义策略并进入策略视图。

3.执行命令classifier classifier-name behavior behavior-name,指定类所采用的流行为。

4.执行命令quit,退回系统视图。

5.如果配置的流行为是流量监管则执行以下操作:a.执行命令firewall zone zone-name,进入安全域视图。

b.执行命令qos apply policy policy-name { inbound | outbound },配置关联策略。

6.如果配置的流行为是策略路由则执行以下操作:a.执行命令interface interface-type interface-number,进入接口视图。

b.执行命令qos apply policy policy-name outbound,配置关联策略。

检查配置结果检查流量监管和策略路由配置结果的相关操作如表1所示。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

基于源地址的策略路由配置示例组网需求如图14-1所示,定义策略mypolicy,控制所有从GigabitEthernet0/2接口接收的TCP报文使用接口GigabitEthernet0/0发送,其他报文仍然按照查找路由表的方式进行转发:●5号节点用于匹配ACL 3101规则的报文将被发往接口GigabitEthernet0/0。

●10号节点用于匹配ACL 3102规则的任何报文不做策略路由处理。

来自GigabitEthernet0/2的报文将依次试图匹配5、10号节点的if-match子句。

如果匹配了permit语句的节点,执行相应的apply子句;如果匹配了deny语句的节点,拒绝通过该节点的过滤,并且不会进行下一个节点的测试,退出策略路由处理。

图14-1 基于源地址的策略路由配置组网图配置步骤配置基于源地址的策略路由,需要进行如下操作。

步骤1配置ACL规则# 创建ACL 3101,并定义ACL规则。

<USG3000> system-view[USG3000] acl number 3101[USG3000-acl-adv-3101] rule permit tcp[USG3000-acl-adv-3101] quit# 创建ACL 3102,并定义ACL规则。

[USG3000] acl number 3102[USG3000-acl-adv-3102] rule permit ip[USG3000-acl-adv-3102] quit步骤2配置策略路由的if-match和apply# 定义5号节点。

[USG3000] route-policy mypolicy permit node 5# 使匹配ACL 3101的任何TCP报文被发往接口GigabitEthernet 0/0。

[USG3000-route-policy-mypolicy-5] if-match acl 3101[USG3000-route-policy-mypolicy-5] apply output-interfaceGigabitEthernet 0/0[USG3000-route-policy-mypolicy-5] quit# 定义10号节点。

[USG3000] route-policy mypolicy deny node 10# 使匹配ACL3102的报文不做策略路由处理。

[USG3000-route-policy-mypolicy-10] if-match acl 3102[USG3000-route-policy-mypolicy-10] quit步骤3应用策略路由# 在GigabitEthernet 0/2上应用策略mypolicy。

[USG3000] interface GigabitEthernet 0/2[USG3000-GigabitEthernet0/2] ip policy route-policy mypolicy----结束14.4.2 基于报文长度的策略路由配置示例组网需求如图14-2所示,在USG3000统一安全网关的GigabitEthernet 0/0接口上应用IP策略路由lab1。

该策略按照以下规则进行路由转发:●将大小为64~100字节的报文配置150.1.1.2作为下一转发IP地址。

●将大小为101~1000字节的报文配置151.1.1.2作为下一转发IP地址。

●所有其他长度的报文都按基于目的地址的路由进行转发。

图14-2 基于报文长度的策略路由配置组网图配置步骤配置基于报文长度的策略路由,需要进行如下操作。

步骤1配置USG3000统一安全网关接口地址及路由# 配置GigabitEthernet 0/0的IP地址。

<USG3000> system-view[USG3000] interface GigabitEthernet 0/0[USG3000-GigabitEthernet0/0] ip address 192.1.1.1 255.255.255.0[USG3000-GigabitEthernet0/0] quit# 配置GigabitEthernet 0/1的IP地址。

[USG3000] interface GigabitEthernet 0/1[USG3000-GigabitEthernet0/1] ip address 150.1.1.1 255.255.255.0[USG3000-GigabitEthernet0/1] quit# 配置GigabitEthernet 0/2的IP地址。

[USG3000] interface GigabitEthernet 0/2[USG3000-GigabitEthernet0/2] ip address 151.1.1.1 255.255.255.0[USG3000-GigabitEthernet0/2] quit# 配置RIP。

[USG3000] rip[USG3000-rip] network 192.1.1.0[USG3000-rip] network 150.1.1.0[USG3000-rip] network 151.1.1.0[USG3000-rip] quit步骤2配置策略路由# 配置一个route-policy名为lab1,其节点序列号为10,匹配模式为permit,并进入Route policy视图。

[USG3000] route-policy lab1 permit node 10# 配置报文长度在64~100字节之间报文被匹配,并将下一跳设置为150.1.1.2。

[USG3000-route-policy-lab1-10] if-match packet-length 64 100[USG3000-route-policy-lab1-10] apply ip-address next-hop 150.1.1.2[USG3000-route-policy-lab1-10] quit# 配置一个route-policy名为lab1,其节点序列号为20,匹配模式为permit,并进入Route policy视图。

[USG3000] route-policy lab1 permit node 20# 配置报文长度在101~1000字节之间报文被匹配,并将下一跳设置为151.1.1.2。

[USG3000-route-policy-lab1-20] if-match packet-length 101 1000[USG3000-route-policy-lab1-20] apply ip-address next-hop 151.1.1.2[USG3000-route-policy-lab1-20] quit步骤3在GigabitEthernet 0/0接口上应用策略路由# 在GigabitEthernet 0/0上应用策略lab1。

[USG3000] interface GigabitEthernet 0/0[USG3000-GigabitEthernet0/0] ip policy route-policy lab1[USG3000-GigabitEthernet0/0] quit[USG3000] quit步骤4配置Router路由器# 进入系统视图。

<Router> system-view# 进入GigabitEthernet 0/0视图。

[Router] interface GigabitEthernet 0/0# 配置GigabitEthernet 0/0的IP地址。

[Router-GigabitEthernet0/0] ip address 150.1.1.2 255.255.255.0# 退回系统视图。

[Router-GigabitEthernet0/0] quit# 进入GigabitEthernet 0/1视图。

[Router] interface GigabitEthernet 0/1# 配置GigabitEthernet 0/1的IP地址。

[Router-GigabitEthernet0/1] ip address 151.1.1.2 255.255.255.0# 退回系统视图。

[Router-GigabitEthernet0/1] quit# 配置RIP。

[Router] rip[Router-rip] network 150.1.1.0[Router-rip] network 151.1.1.0[Router-rip] quit----结束在USG3000统一安全网关用debugging ip policy命令监视策略路由。

64字节的报文与路由策略lab1的序号为10的入口项匹配,向150.1.1.2转发。

<USG3000> debugging ip policy*0.483448-POLICY-8-POLICY-ROUTING:IP Policy routing success : next-hop : 150.1.1.2在USG3000统一安全网关,改变报文长为101字节,再用debugging ip policy命令监视策略路由。

注意101字节的报文与路由策略lab1的序号为20的入口项匹配,从而向151.1.1.2转发。

<USG3000> debugging ip policy*0.483448-POLICY-8-POLICY-ROUTING:IP Policy routing success : next-hop :151.1.1.2在USG3000统一安全网关,改变报文长为1001字节,再用debugging ippolicy命令监视策略路由。

注意这个报文不匹配lab1中的任何入口项,所以按正常方式转发,策略路由没有输出转发报文的调试信息。

基于报文长度的策略路由配置示例组网需求如图14-2所示,在USG3000统一安全网关的GigabitEthernet 0/0接口上应用IP策略路由lab1。

该策略按照以下规则进行路由转发:●将大小为64~100字节的报文配置150.1.1.2作为下一转发IP地址。

●将大小为101~1000字节的报文配置151.1.1.2作为下一转发IP地址。

●所有其他长度的报文都按基于目的地址的路由进行转发。

图14-2 基于报文长度的策略路由配置组网图配置步骤配置基于报文长度的策略路由,需要进行如下操作。

步骤1配置USG3000统一安全网关接口地址及路由# 配置GigabitEthernet 0/0的IP地址。

<USG3000> system-view[USG3000] interface GigabitEthernet 0/0[USG3000-GigabitEthernet0/0] ip address 192.1.1.1 255.255.255.0[USG3000-GigabitEthernet0/0] quit# 配置GigabitEthernet 0/1的IP地址。