计算机网络安全期末考试试题A

计算机网络_考试试题及答案(A)

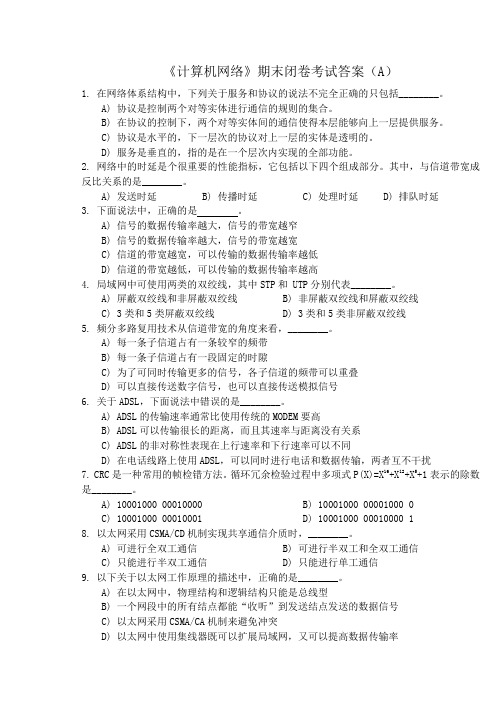

《计算机网络》期末闭卷考试答案(A)1. 在网络体系结构中,下列关于服务和协议的说法不完全正确的只包括________。

A) 协议是控制两个对等实体进行通信的规则的集合。

B) 在协议的控制下,两个对等实体间的通信使得本层能够向上一层提供服务。

C) 协议是水平的,下一层次的协议对上一层的实体是透明的。

D) 服务是垂直的,指的是在一个层次内实现的全部功能。

2. 网络中的时延是个很重要的性能指标,它包括以下四个组成部分。

其中,与信道带宽成反比关系的是________。

A) 发送时延B) 传播时延C) 处理时延D) 排队时延3. 下面说法中,正确的是。

A) 信号的数据传输率越大,信号的带宽越窄B) 信号的数据传输率越大,信号的带宽越宽C) 信道的带宽越宽,可以传输的数据传输率越低D) 信道的带宽越低,可以传输的数据传输率越高4. 局域网中可使用两类的双绞线,其中STP和 UTP分别代表________。

A) 屏蔽双绞线和非屏蔽双绞线B) 非屏蔽双绞线和屏蔽双绞线C) 3类和5类屏蔽双绞线D) 3类和5类非屏蔽双绞线5. 频分多路复用技术从信道带宽的角度来看,________。

A) 每一条子信道占有一条较窄的频带B) 每一条子信道占有一段固定的时隙C) 为了可同时传输更多的信号,各子信道的频带可以重叠D) 可以直接传送数字信号,也可以直接传送模拟信号6. 关于ADSL,下面说法中错误的是________。

A) ADSL的传输速率通常比使用传统的MODEM要高B) ADSL可以传输很长的距离,而且其速率与距离没有关系C) ADSL的非对称性表现在上行速率和下行速率可以不同D) 在电话线路上使用ADSL,可以同时进行电话和数据传输,两者互不干扰7. CRC是一种常用的帧检错方法。

循环冗余检验过程中多项式P(X)=X16+X12+X5+1表示的除数是________。

A) 10001000 00010000 B) 10001000 00001000 0C) 10001000 00010001 D) 10001000 00010000 18. 以太网采用CSMA/CD机制实现共享通信介质时,________。

网络安全期末复习题及答案解析

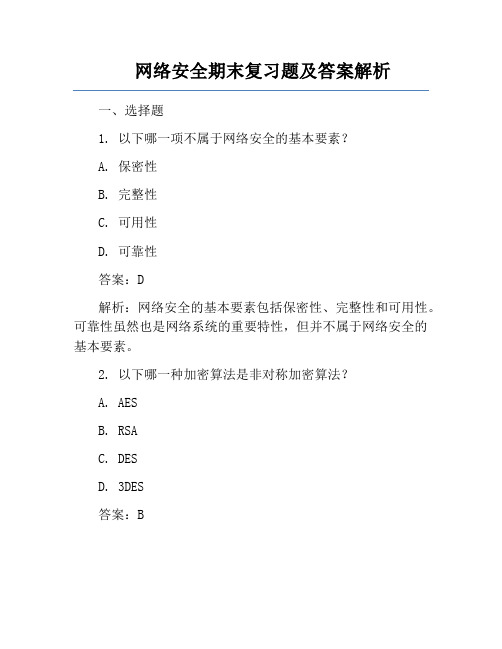

网络安全期末复习题及答案解析一、选择题1. 以下哪一项不属于网络安全的基本要素?A. 保密性B. 完整性C. 可用性D. 可靠性答案:D解析:网络安全的基本要素包括保密性、完整性和可用性。

可靠性虽然也是网络系统的重要特性,但并不属于网络安全的基本要素。

2. 以下哪一种加密算法是非对称加密算法?A. AESB. RSAC. DESD. 3DES答案:B解析:RSA是一种非对称加密算法,它使用一对密钥,公钥和私钥。

AES、DES和3DES都是对称加密算法,使用相同的密钥进行加密和解密。

3. 以下哪一项是网络攻击中的一种拒绝服务攻击?A. SQL注入B. DDoS攻击C. 木马攻击D. 社会工程学答案:B解析:DDoS攻击(分布式拒绝服务攻击)是一种网络攻击手段,通过大量合法或非法请求占用目标服务器资源,导致服务器无法正常响应合法用户请求。

SQL注入、木马攻击和社会工程学均不属于拒绝服务攻击。

二、填空题4. 在网络通信过程中,数字签名技术主要用于保证数据的______和______。

答案:完整性,认证性解析:数字签名技术可以保证数据的完整性和认证性,防止数据在传输过程中被篡改,同时确认发送方身份的真实性。

5. SSL/TLS协议主要用于保护______通信的安全。

答案:HTTP解析:SSL/TLS协议是一种安全传输层协议,主要用于保护HTTP通信的安全。

通过在客户端和服务器之间建立加密通道,确保数据传输的安全性。

三、判断题6. 防火墙可以完全阻止所有未经授权的网络访问。

()答案:错误解析:防火墙可以阻止大部分未经授权的网络访问,但并不能完全阻止所有非法访问。

一些高级攻击手段可能会绕过防火墙,因此防火墙需要与其他安全措施配合使用。

7. 网络安全的关键在于技术,与人为因素无关。

()答案:错误解析:网络安全不仅与技术有关,还与人为因素密切相关。

许多网络攻击都是利用人为漏洞进行的,因此提高网络安全意识、加强安全培训至关重要。

计算机网络期末考试试题及答案

计算机网络期末考试试题及答案一、选择题1. 计算机网络的定义是:A. 一组互相连接的计算机和外部通信设备B. 互联网C. 局域网D. 软件系统选项:A2. OSI参考模型共有几层?A. 5层B. 6层C. 7层D. 8层选项:C3. HTTP是基于哪个协议的?A. UDPB. TCPC. IPD. FTP选项:B4. 在计算机网络中,IP地址是用来标识哪个网络层的协议?A. 物理层B. 数据链路层C. 网络层D. 传输层选项:C5. DNS的作用是什么?A. 控制网络流量B. 提供安全认证C. 将域名解析为IP地址D. 管理网络路由选项:C二、填空题1. TCP/IP协议族中,IP是指_________协议。

答案:Internet Protocol2. 在TCP/IP协议族中,HTTP是运行在_____________层的协议。

答案:应用层3. 在计算机网络中,URL是指__________。

答案:统一资源定位器4. 在计算机网络中,LAN是指_____________。

答案:局域网5. 在计算机网络中,FTP是指_____________。

答案:文件传输协议三、简答题1. 简述计算机网络的优点和缺点。

计算机网络的优点包括:- 资源共享:通过计算机网络,用户可以共享文件、硬件设备等资源。

- 信息传输快速:利用计算机网络可以实现快速的数据传输,加快信息传递速度。

- 远程办公:通过计算机网络,可以进行远程办公、远程会议等,提高工作效率。

计算机网络的缺点包括:- 安全风险:计算机网络容易受到黑客攻击、病毒感染等安全威胁。

- 隐私问题:通过计算机网络传输的数据可能会被窃取,涉及个人隐私问题。

- 设备依赖:计算机网络需要依赖各种设备,一旦设备故障,可能会影响网络正常运行。

2. 简述TCP/IP协议族的结构和作用。

TCP/IP协议族是计算机网络中常用的协议集合,其结构分为四层:网络接口层、网络层、传输层、应用层。

网络安全与实训期末试卷A

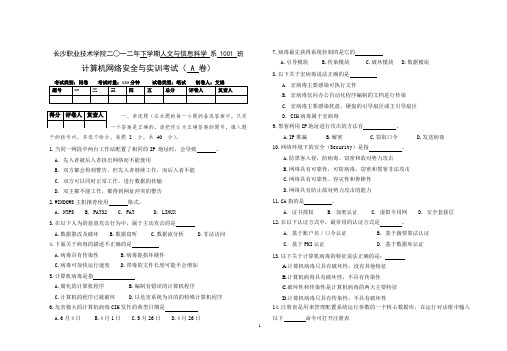

长沙职业技术学院二○一二年下学期人文与信息科学系 1001 班计算机网络安全与实训考试( A 卷)一、单选题(在本题的每一小题的备选答案中,只有一个答案是正确的,请把你认为正确答案的题号,填入题干的括号内。

多选不给分。

每题 2 分,共40 分)。

1.当同一网段中两台工作站配置了相同的IP 地址时,会导致。

A. 先入者被后入者挤出网络而不能使用B. 双方都会得到警告,但先入者继续工作,而后入者不能C. 双方可以同时正常工作,进行数据的传输D. 双主都不能工作,都得到网址冲突的警告2.WINDOWS主机推荐使用格式。

A. NTFSB. FAT32C. FATD. LINUX3.在以下人为的恶意攻击行为中,属于主动攻击的是A.数据篡改及破坏B.数据窃听C.数据流分析D.非法访问4.下面关于病毒的描述不正确的是A.病毒具有传染性B.病毒能损坏硬件C.病毒可加快运行速度D.带毒的文件长度可能不会增加5.计算机病毒是指A.腐化的计算机程序B.编制有错误的计算机程序C.计算机的程序已被破坏D.以危害系统为目的的特殊计算机程序6.危害极大的计算机病毒CIH发作的典型日期是A.6月4日B.4月1日C.5月26日D.4月26日7.病毒最先获得系统控制的是它的A.引导模块B.传染模块C.破坏模块D.数据模块8.以下关于宏病毒说法正确的是A.宏病毒主要感染可执行文件B.宏病毒仅向办公自动化程序编制的文档进行传染C.宏病毒主要感染软盘、硬盘的引导扇区或主引导扇区D.CIH病毒属于宏病毒9.黑客利用IP地址进行攻击的方法有。

A.IP欺骗B.解密C.窃取口令D.发送病毒10.网络环境下的安全(Security)是指。

A.防黑客入侵,防病毒、窃密和敌对势力攻击B.网络具有可靠性,可防病毒、窃密和黑客非法攻击C.网络具有可靠性、容灾性和鲁棒性D.网络具有防止敌对势力攻击的能力11.CA指的是。

A. 证书授权B. 加密认证C. 虚拟专用网D. 安全套接层12.在以下认证方式中,最常用的认证方式是。

电大《计算机网络安全》20春期末考试

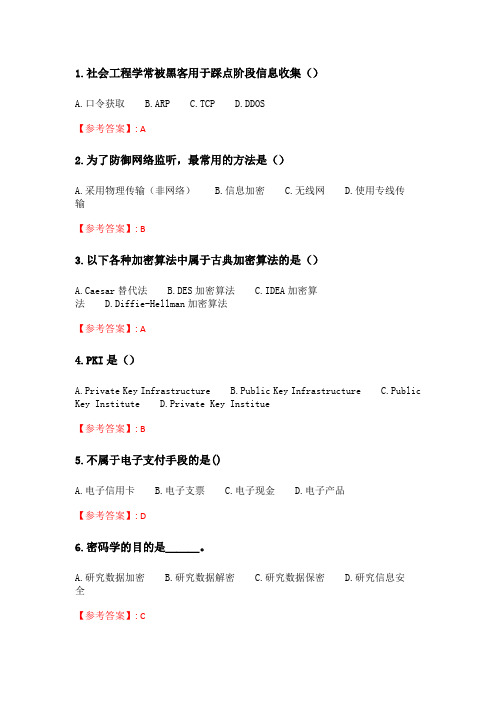

1.社会工程学常被黑客用于踩点阶段信息收集()A.口令获取B.ARPC.TCPD.DDOS【参考答案】: A2.为了防御网络监听,最常用的方法是()A.采用物理传输(非网络)B.信息加密C.无线网D.使用专线传输【参考答案】: B3.以下各种加密算法中属于古典加密算法的是()A.Caesar替代法B.DES加密算法C.IDEA加密算法 D.Diffie-Hellman加密算法【参考答案】: A4.PKI是()A.Private Key InfrastructureB.Public Key InfrastructureC.Public Key InstituteD.Private Key Institue【参考答案】: B5.不属于电子支付手段的是()A.电子信用卡B.电子支票C.电子现金D.电子产品【参考答案】: D6.密码学的目的是___。

A.研究数据加密B.研究数据解密C.研究数据保密D.研究信息安全【参考答案】: C7.一般来说入侵检测系统由3部分组成,分别是事件产生器、事件分析器和()A.控制单元B.检测单元C.解释单元D.响应单元【参考答案】: D8.防止用户被冒名所欺骗的方法是()A.对信息源发送方进行身份验证B.进行数据加密C.对访问网络的流量进行过滤和保护D.采用防火墙【参考答案】: A9.AES结构由一下4个不同的模块组成,其中()是非线性模块。

A.字节代换B.行位移C.列混淆D.轮密钥加【参考答案】: A10.计算机病毒从本质上说()A.蛋白质B.程序代码C.应用程序D.硬件【参考答案】: B11.关于摘要函数,叙述不正确的是()A.输入任意大小的消息,输出时一个长度固定的摘要B.输入消息中的任何变动都会对输出摘要产生影响C.输入消息中的任何变动都不会对输出摘要产生影响D.可以防止消息被篡改【参考答案】: C12.一个完整的密码体制,不包括以下()要素A.明文空间B.密文空间C.数字签名D.密钥空间【参考答案】: C13.根据分析者所掌握的分析资料的不同,密码分析一般可分为4类:唯密文攻击、已知明文攻击、选择明文攻击、选择密文攻击,其中破译难度最大的是密码A.唯密文攻击B.已知明文攻击C.选择明文攻击D.选择密文攻击【参考答案】: A14.恶意代码包括()A.病毒***B.广告***C.间谍**D.都是【参考答案】: D15.关于防火墙的描述不正确的是A.防火墙不能防止内部攻击。

5、计算机网络A——期末卷资料文档

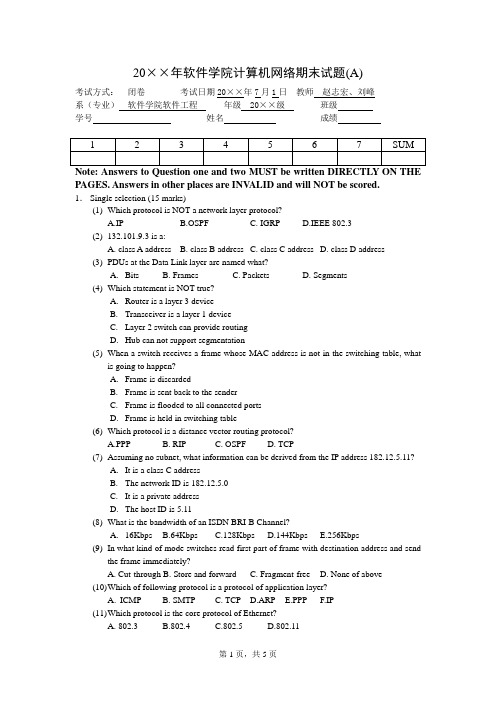

20××年软件学院计算机网络期末试题(A)考试方式:闭卷考试日期20××年7月1日教师赵志宏、刘峰系(专业)软件学院软件工程年级20××级班级学号姓名成绩PAGES. Answers in other places are INV ALID and will NOT be scored. 1.Single selection (15 marks)(1)Which protocol is NOT a network layer protocol?A.IPB.OSPFC. IGRPD.IEEE 802.3(2)132.101.9.3 is a:A. class A addressB. class B addressC. class C addressD. class D address(3)PDUs at the Data Link layer are named what?A.BitsB. FramesC. PacketsD. Segments(4)Which statement is NOT true?A.Router is a layer 3 deviceB.Transceiver is a layer 1 deviceyer 2 switch can provide routingD.Hub can not support segmentation(5)When a switch receives a frame whose MAC address is not in the switching table, whatis going to happen?A.Frame is discardedB.Frame is sent back to the senderC.Frame is flooded to all connected portsD.Frame is held in switching table(6)Which protocol is a distance vector routing protocol?A.PPPB. RIPC. OSPFD. TCP(7)Assuming no subnet, what information can be derived from the IP address 182.12.5.11?A.It is a class C addressB.The network ID is 182.12.5.0C.It is a private addressD.The host ID is 5.11(8)What is the bandwidth of an ISDN BRI-B Channel?A.16KbpsB.64KbpsC.128KbpsD.144KbpsE.256Kbps(9)In what kind of mode switches read first part of frame with destination address and sendthe frame immediately?A. Cut-throughB. Store and forwardC. Fragment-freeD. None of above(10)W hich of following protocol is a protocol of application layer?A.ICMPB. SMTPC. TCPD.ARPE.PPPF.IP(11)W hich protocol is the core protocol of Ethernet?A. 802.3B.802.4C.802.5D.802.11(12)W hat is a feature of CIDR?A.No supernettingB.Classful routingC.More entries in routing tableD.Route aggregation(13)O n root bridge, all ports are:A. Root portsB. Blocked portsC. Designated portsD.Nondesignated ports(14)I f an increasing number of broadcast are causing network congestion, which of thefollowing could be a solution?A. A routerB. A hubC. A gatewayD. A switch(15)Which statement is true?A.802.11a works on 2.4GHz.B.802.11b is faster than 802.11a.C.Wireless LAN can works on a cabling LAN, for example, Ethernet, which acts as itsbackbone.D.The basic media access control mechanism of 802.11b is CSMA/CD2.Multi-selections(16marks)(1)Which statements about switches and routers are true?A.Routers can prevent the broadcasts from one interface to another.B.Switches can prevent the broadcasts from one interface to another without usingVLAN.C.Routers can isolate the collision.D.Switches can isolate the collision without using VLAN.E.Routers can’t provide routing between different VLANs(2)Which two of the following are true regarding the distance-vector and link-state routingprotocol?A.Link state sends its plete routing table out all active interfaces on periodic timeintervalsB.Distance vector sends its plete routing table out all active interfaces on periodic timeintervalsC.Link state sends updates containing the state of its own links to all routers in theinternetworkD.Distance vector sends updates containing the state of its own links to all routers inthe internetwork(3)Which statements about ACL are true?A.If no ACL found, all traffics are permittedB.If we apply “access-list 1 deny host 192.168.10.1” at “in” direction of the interfaceS1(configured with the subnet mask 255.255.255.0), then all traffics from the subnet192.168.10.0/24 at “in” direction will not be permitted.C.If we apply “access-list 1 deny host 192.168.10.1” at “in” direction of the interfaceS1(configured with the subnet mask 255.255.255.0), then all traffics from the subnet192.168.10.0/24 at “in”direction will be permitted, except traffics from192.168.10.1.D.If ACL list number is 50, then it should be put near to the destinationE.If ACL list number is 1, then it should be put near to the source(4)Which following statements are true?A.MAC address is a 48 bit digit.B.Ethernet Switches use MAC addresses to filter the trafficC.IP addresses can be found in the header of an Ethernet frameD.Port numbers can be found in both headers of TCP segments and UDP segments.(5)Which statements about routers are true?A. A simplified copy of IOS is stored in ROMB.As default, startup configurations is stored in FLASHC.NVRAM is a kind of volatile RAMD.Setup mode will work if startup configuration can not be found at any places.(6) Which statements are NOT true?A.In mon, FTP needs to use port 20.B.TCP can provide connectionless servicesC.Three handshakes are used in UDP to set up the connection.D.Flow control is one of the functions of the data link layer.(7) Which statements about PPP, PAP and CHAP are true?A.In PAP mode, the central router asks the remote router about the password.B.In PAP mode, the remote router asks the central router about the password.C.In CHAP mode, each router must know the password in order to successfulauthentication.D.In CHAP mode, only three chances are allowed to test the password.(8) Choose the true statement about the mand“ip route 172.16.3.0 255.255.255.0 192.168.2.4”A.It establishes a static route to the 172.16.3.0 networkB.It establishes a static route to the 192.168.2.0C.It configures the router to send any traffic for an unknown destination to the172.16.3.0 networkD.It configures the router to send any traffic for an unknown destination out theinterface with the address 192.168.2.4E.It uses the default administrative distanceF.It is a route that would be used last if other routes to the same destination exist 3.Interpret these terms IN DETAIL: (24 marks)(1)Full duplex(2)OSI reference model(3) Split horizon(4) CSMA/CD(5) DNS(6) Time division multiplexing(7) STP(8) RARP4. Please give the order of links the packets passed when ping 192.168.100.3 from 192.168.110.2 (10 marks), and why? (4 marks). These links are labeled as ‘A ’, ‘B ’, and so onF0/0 F0/1F0/1 Trunk F0/7 VLAN10 F0/8 VLAN20 192.168.100.2 192.168.110.3 192.168.100.1 192.168.110.1 192.168.110.2 192.168.100.3 F0/8 VLAN20 F0/7 VLAN10 SwitchA SwitchB F0/2 F0/2 A B C D E F T5. Please give the encoding result of ‘010*******’ by using Manchester. (8 marks)6. In the topology of a corporation (Illustrated in figure). If you want to distribute192.168.20.0/24 to these hosts and routers, and divide the network into subnets, please give7. As we known, routing protocols supporting CIDR can aggregate the routes and send theoptimized route to the next hop. What are the best aggregated routes sent on the link A, B, C, D, E? And why?(9 marks)202.102.32.32/27202.102.32.64/28202.102.32.96/28202.102.32.136/29202.102.32.144/29202.102.32.152/29。

计算机网络期末考试试题A卷

一、填空题(每空 1 分,共30 分)2、常见的计算机网络拓扑结构有:总线型、星型、网状_4、网络按覆盖的范围可分为广域网、局域网、城域网。

5、TCP/IP协议参考模型共分了_4__层,其中3、4层是传输层、应用层。

6、电子邮件系统提供的是一种存储转发式_服务,WWW服务模式为B/S。

7、B类IP地址的范围是128。

0.0.0-191。

255.255.255.9、计算机网络的基本分类方法主要有:根据网络所覆盖的范围、根据网络上主机的组网方式,另一种是根据_信息交换方式。

11、用双绞线连接两台交换机,采用交叉线.586B的标准线序是白橙、橙、白绿、蓝、白蓝、绿、白棕、棕.二、选择题(每题 2 分,共30 分)17、127.0.0.1属于哪一类特殊地址(D )。

A、广播地址B、回环地址C、本地链路地址D、网络地址18、HTTP的会话有四个过程,请选出不是的一个。

(B )A、建立连接B、发出请求信息C、发出响应信息D、传输数据19、在ISO/OSI参考模型中,网络层的主要功能是A______。

A、提供可靠的端—端服务,透明地传送报文B、路由选择、拥塞控制与网络互连C、在通信实体之间传送以帧为单位的数据D、数据格式变换、数据加密与解密、数据压缩与恢复24、要把学校里行政楼和实验楼的局域网互连,可以通过( A )实现。

A、交换机B、MODEMC、中继器D、网卡25、以下哪一类IP地址标识的主机数量最多?(D )A、D类B、C类C、B类D、A类26、子网掩码中“1”代表(B )。

A、主机部分B、网络部分C、主机个数D、无任何意义27、给出B类地址190.168.0.0及其子网掩码255。

255.224。

0,请确定它可以划分几个子网?(B )A、8B、6C、4D、228、TCP/IP体系结构中与ISO-OSI参考模型的1、2层对应的是哪一层(A )A、网络接口层B、传输层C、互联网层D、应用层三、简答题(共 30 分)35、试论述OSI参考模型和TCP/IP模型的异同和特点。

《计算机网络》期末考试试卷(A卷)试题答案

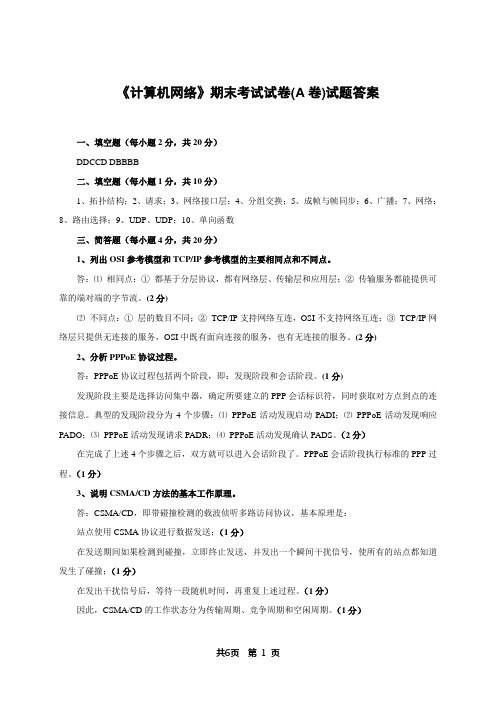

《计算机网络》期末考试试卷(A卷)试题答案一、填空题(每小题2分,共20分)DDCCD DBBBB二、填空题(每小题1分,共10分)1、拓扑结构;2、请求;3、网络接口层;4、分组交换;5、成帧与帧同步;6、广播;7、网络;8、路由选择;9、UDP、UDP;10、单向函数三、简答题(每小题4分,共20分)1、列出OSI参考模型和TCP/IP参考模型的主要相同点和不同点。

答:⑴相同点:①都基于分层协议,都有网络层、传输层和应用层;②传输服务都能提供可靠的端对端的字节流。

(2分)⑵不同点:①层的数目不同;②TCP/IP支持网络互连,OSI不支持网络互连;③TCP/IP网络层只提供无连接的服务,OSI中既有面向连接的服务,也有无连接的服务。

(2分)2、分析PPPoE协议过程。

答:PPPoE协议过程包括两个阶段,即:发现阶段和会话阶段。

(1分)发现阶段主要是选择访问集中器,确定所要建立的PPP会话标识符,同时获取对方点到点的连接信息。

典型的发现阶段分为4个步骤:⑴PPPoE活动发现启动PADI;⑵PPPoE活动发现响应PADO;⑶PPPoE活动发现请求PADR;⑷PPPoE活动发现确认PADS。

(2分)在完成了上述4个步骤之后,双方就可以进入会话阶段了。

PPPoE会话阶段执行标准的PPP过程。

(1分)3、说明CSMA/CD方法的基本工作原理。

答:CSMA/CD,即带碰撞检测的载波侦听多路访问协议,基本原理是:站点使用CSMA协议进行数据发送;(1分)在发送期间如果检测到碰撞,立即终止发送,并发出一个瞬间干扰信号,使所有的站点都知道发生了碰撞;(1分)在发出干扰信号后,等待一段随机时间,再重复上述过程。

(1分)因此,CSMA/CD的工作状态分为传输周期、竞争周期和空闲周期。

(1分)4、从多个角度比较虚电路和数据报这两种服务的优缺点。

答:数据报服务和虚电路服务是分组交换广域网向高层提供的两类服务,即无连接的网络服务和面向连接的网络服务的具体实现。

计算机网络期末考试题

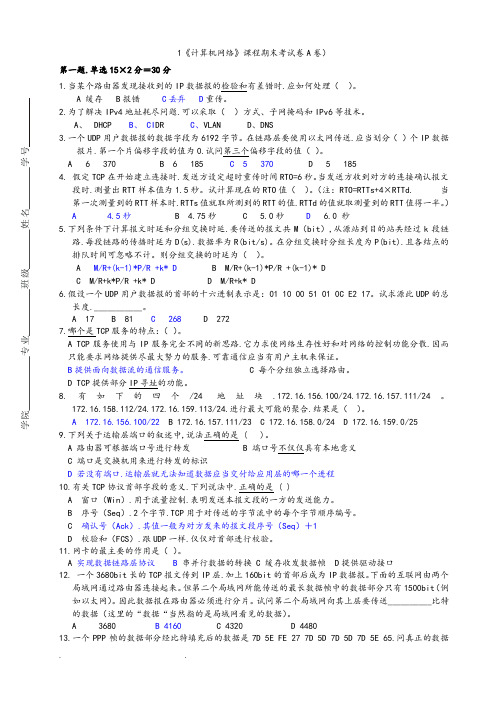

1《计算机网络》课程期末考试卷A 卷)第一题.单选15×2分=30分1.当某个路由器发现接收到的IP 数据报的检验和有差错时.应如何处理( )。

A 缓存B 报错C 丢弃D 重传。

2.为了解决IPv4地址耗尽问题.可以采取( )方式、子网掩码和IPv6等技术。

A 、 DHCPB 、 CI DRC 、VLAND 、DNS3.一个UDP 用户数据报的数据字段为6192字节。

在链路层要使用以太网传送.应当划分( )个IP 数据报片.第一个片偏移字段的值为0.试问第三个偏移字段的值( )。

A 6 370B 6 185C 5 370D 5 185 4. 假定TCP 在开始建立连接时.发送方设定超时重传时间RTO=6秒。

当发送方收到对方的连接确认报文段时.测量出RTT 样本值为1.5秒。

试计算现在的RTO 值( )。

(注:RTO=RTTs+4×RTTd . 当第一次测量到的RTT 样本时.RTTs 值就取所测到的RTT 的值.RTTd 的值就取测量到的RTT 值得一半。

) A 4.5秒 B 4.75秒 C 5.0秒 D 6.0 秒5.下列条件下计算报文时延和分组交换时延.要传送的报文共M (bit ),从源站到目的站共经过k 段链路.每段链路的传播时延为D(s).数据率为R(bit/s)。

在分组交换时分组长度为P(bit).且各结点的排队时间可忽略不计。

则分组交换的时延为( )。

A M/R+(k-1)*P/R +k* DB M/R+(k-1)*P/R +(k-1)* DC M/R+k*P/R +k*D D M/R+k* D6.假设一个UDP 用户数据报的首部的十六进制表示是:01 10 00 51 01 0C E2 17。

试求源此UDP 的总长度.___________。

A 17B 81C 268D 272 7.哪个是TCP 服务的特点:( )。

A TCP 服务使用与IP 服务完全不同的新思路.它力求使网络生存性好和对网络的控制功能分散.因而只能要求网络提供尽最大努力的服务.可靠通信应当有用户主机来保证。

计算机网络考试试题库含答案A

计算机网络期末考试题库与答案——WORD 文档,下载后可编辑修改——1.1.下列四项内容中,不属于下列四项内容中,不属于Internet Internet(因特网)基本功能是(因特网)基本功能是(因特网)基本功能是____D________D________D____。

A.A.电子邮件电子邮件B. B.文件传输文件传输C. C.远程登录远程登录D. D.实时监测控实时监测控制2.Internet 是建立在是建立在____C_________C_________C_____协议集上的国际互联网络。

协议集上的国际互联网络。

A.IPXBEUIC.TCP/IPD.AppleTalk 3.3.关于关于Internet Internet,以下说法正确的是,以下说法正确的是,以下说法正确的是____D_________D_________D_____。

A.Internet 属于美国B.Internet 属于联合国属于联合国; ;C.Internet 属于国际红十字会D.Internet 不属于某个国家或组织4.4.以下列举的关于以下列举的关于Internet Internet 的各功能中,错误的是的各功能中,错误的是的各功能中,错误的是____A_________A_________A_____。

A.A.程序编码程序编码B. B.信息查询信息查询C. C.数据库检索数据库检索D. D.电电子函件传送5.5.和通信网络相比,计算机网络最本质的功能是和通信网络相比,计算机网络最本质的功能是和通信网络相比,计算机网络最本质的功能是____B_________B_________B_____。

A.A.数据通信数据通信B. B.资源共享资源共享C. C.提高计算机的可靠性和可用提高计算机的可靠性和可用性D. D.分布式处理分布式处理6.6.国际标准化组织国际标准化组织ISO 提出的不基于特定机型、操作系统或公司的网络体系结构OSI 模型中,第二层和第四层分别为模型中,第二层和第四层分别为_____B_________B_________B____。

计算机网络安全a卷试题及答案

计算机网络安全a卷试题及答案一、选择题(每题2分,共30分)1. 计算机网络安全的基本特性是()。

A. 保密性B. 完整性C. 可用性D. 以上都是答案:D2. 防火墙是实施网络安全的重要手段,其作用是()。

A. 阻止网络攻击B. 监控网络数据传输C. 提高网络传输速度D. 限制网络访问权限答案:D3. 下列哪个是非对称加密算法()。

A. DESB. AESC. RSAD. RC4答案:C4. 以下哪个协议在网络通信过程中是用于进行身份验证的()。

A. HTTPB. HTTPSC. FTPD. DNS答案:B5. 钓鱼网站是一种()攻击手段。

A. 后门B. 拒绝服务C. SQL注入D. 社会工程答案:D二、填空题(每题2分,共20分)1. ARP欺骗是一种网络攻击手段,全称为()。

答案:地址解析协议欺骗2. 最常用的安全传输协议是()。

答案:SSL/TLS3. 数据包过滤是防火墙的()功能。

答案:基本4. 通过发起大量无效请求来耗尽服务器资源的攻击称为()。

答案:拒绝服务攻击5. 为了安全起见,密码应定期更换,这是为了保证()。

答案:密码时效性三、简答题(每题10分,共40分)1. 简述计算机网络安全的意义和作用。

答案:计算机网络安全是指保护计算机网络免受未经授权的访问、使用、披露、修改、破坏等威胁的一种保护措施。

它的意义在于确保信息系统的保密性、完整性和可用性,防止黑客攻击和网络病毒的侵害,保护企业和个人重要的网络资源和数据资产。

计算机网络安全的作用是提供安全的网络环境,防止信息泄露和损害,保护用户的网络隐私和数据安全,促进网络经济的发展。

2. 请简述防火墙的工作原理。

答案:防火墙是一种网络安全设备,其工作原理是通过设置访问规则和过滤策略来控制网络流量的进出,以达到保护内部网络免受非法访问和攻击的目的。

防火墙通过检测和过滤传入和传出的网络数据包,根据预设的规则判断是否允许通过,从而实现网络访问的控制和限制。

《计算机网络》期末考试试卷(A卷)试题答案

⑴128.96.39.170;

⑵128.96.40.56;

⑶192.4.153.2;

⑷128.96.39.33;

⑸192.4.153.70。

试分别计算其下一跳。

共6页第3页

解题思路:将目的站IP地址与表1中每个子网掩码进行“与”运算,找出其所在的网络,进而

和面向连接的网络服务的具体实现。(1分)

数据报服务和虚电路服务的优缺点可以归纳为如下几点:

⑴采用虚电路方式时,交换设备需要维护虚电路的状态信息;采用数据报方式时,每个数据报

都必须携带完整的目的/源地址,浪费带宽。(1分)

⑵在连接建立时间与地址查找时间的权衡方面,虚电路在建立连接时需要花费时间;数据报则

道客巴巴不保证为向用户提供便利而设置的外部链接的准确性和完整性同时对于该等外部链接指向的不由道客巴巴实际控制的任何网页上的内容道客巴巴也不承担任何责任

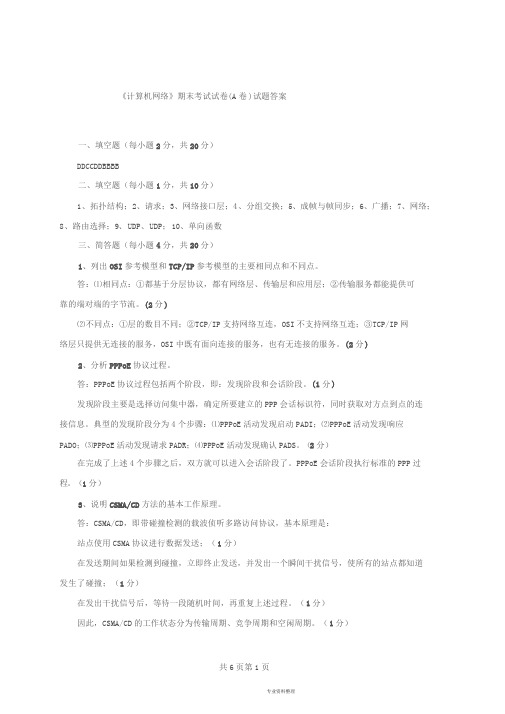

《计算机网络》期末考试试卷(A卷)试题答案

一、填空题(每小题2分,共20分)

DDCCDDBBBB

二、填空题(每小题1分,共10分)

1、拓扑结构;2、请求;3、网络接口层;4、分组交换;5、成帧与帧同步;6、广播;7、网络;

确定其下一跳地址。

⑴接口1;⑵R2;⑶R3;⑷接口0;⑸R4

五、论述题(第1、2小题每小题8分,第3题9分,共25分)

1.叙述域名解析过程。域名服务器中的高速缓存的作用是什么?

答案要点:

⑴域名服务器有四种类型:根域名服务器、顶级域名服务器、权限域名服务器和本地域名服务

器。总体上,域名解析采用自顶向下的算法,从根域名服务器开始直到权限域名服务器,在其间的

共6页第4页

权限域名服务器还不能给出最后的查询回答时,就会告诉本地域名服务器:下一步应当向哪一个权

计算机网络期末考试试题与答案解析

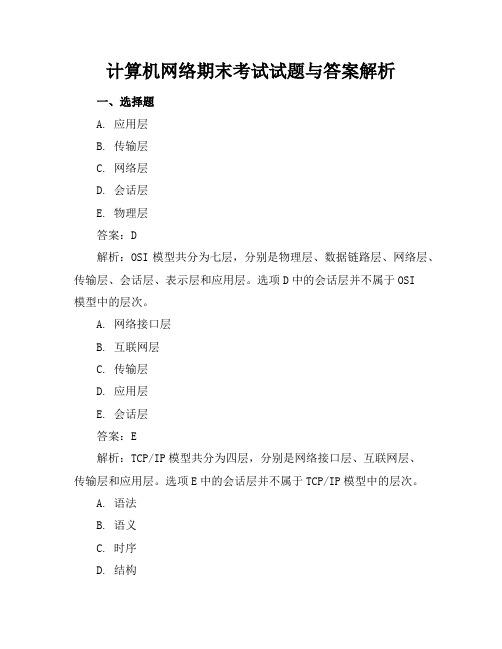

计算机网络期末考试试题与答案解析一、选择题A. 应用层B. 传输层C. 网络层D. 会话层E. 物理层答案:D解析:OSI模型共分为七层,分别是物理层、数据链路层、网络层、传输层、会话层、表示层和应用层。

选项D中的会话层并不属于OSI模型中的层次。

A. 网络接口层B. 互联网层C. 传输层D. 应用层E. 会话层答案:E解析:TCP/IP模型共分为四层,分别是网络接口层、互联网层、传输层和应用层。

选项E中的会话层并不属于TCP/IP模型中的层次。

A. 语法B. 语义C. 时序D. 结构E. 逻辑答案:D解析:网络协议的组成部分包括语法、语义和时序。

选项D中的结构并不属于网络协议的组成部分。

A. A类B. B类C. C类D. D类E. E类答案:E解析:IP地址共分为五类,分别是A类、B类、C类、D类和E类。

选项E中的E类并不属于IP地址的类型。

A. TCPB. UDPC. IPD. ICMPE. IGMP答案:C解析:传输层协议主要包括TCP和UDP。

选项C中的IP并不属于传输层协议的类型。

A. 路由选择B. 数据包转发C. 链路管理D. 网络拥塞控制E. 网络层安全答案:C解析:网络层的功能主要包括路由选择、数据包转发、网络拥塞控制和网络层安全。

选项C中的链路管理并不属于网络层的功能。

A. 成帧B. 差错控制C. 流量控制D. 链路管理E. 数据加密答案:E解析:数据链路层的功能主要包括成帧、差错控制、流量控制和链路管理。

选项E中的数据加密并不属于数据链路层的功能。

A. 信号传输B. 信号调制C. 信号解调D. 物理介质管理E. 数据压缩答案:E解析:物理层的功能主要包括信号传输、信号调制、信号解调和物理介质管理。

选项E中的数据压缩并不属于物理层的功能。

A. HTTPB. FTPC. SMTPD. DNSE. TCP答案:E解析:应用层的协议主要包括HTTP、FTP、SMTP和DNS。

选项E中的TCP并不属于应用层的协议。

计算机网络安全期末考试题

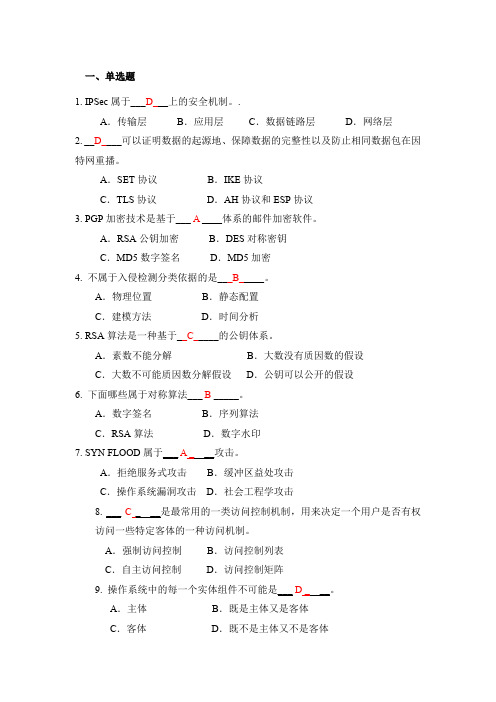

一、单选题1. IPSec属于___D___上的安全机制。

.A.传输层B.应用层C.数据链路层D.网络层2. __D____可以证明数据的起源地、保障数据的完整性以及防止相同数据包在因特网重播。

A.SET协议B.IKE协议C.TLS协议D.AH协议和ESP协议3. PGP加密技术是基于___A ____体系的邮件加密软件。

A.RSA公钥加密B.DES对称密钥C.MD5数字签名D.MD5加密4. 不属于入侵检测分类依据的是___B_____。

A.物理位置B.静态配置C.建模方法D.时间分析5. RSA算法是一种基于__C_____的公钥体系。

A.素数不能分解B.大数没有质因数的假设C.大数不可能质因数分解假设D.公钥可以公开的假设6. 下面哪些属于对称算法___B _____。

A.数字签名B.序列算法C.RSA算法D.数字水印7. SYN FLOOD属于___ A ___攻击。

A.拒绝服务式攻击B.缓冲区益处攻击C.操作系统漏洞攻击D.社会工程学攻击8. ___ C _ __是最常用的一类访问控制机制,用来决定一个用户是否有权访问一些特定客体的一种访问机制。

A.强制访问控制B.访问控制列表C.自主访问控制D.访问控制矩阵9. 操作系统中的每一个实体组件不可能是___ D ___。

A.主体B.既是主体又是客体C.客体D.既不是主体又不是客体10. ____ A__是指有关管理、保护和发布敏感信息的法律、规定和实施细则。

A.安全策略B.安全模型C.安全框架D.安全原则11. SSL/TLS协议在____ A ___上实现数据安全传输的技术。

A.传输层B.应用层C.数据链路层D.网络层12. 下面不属于DOS攻击的是__ D ____。

A.Smurf攻击B.Land攻击C.TearDrop攻击D.冲击波蠕虫攻击13. PGP加密技术是基于____ A ___体系的邮件加密软件。

A.RSA公钥加密B.DES对称密钥C.MD5数字签名D.MD5加密14. 不属于入侵检测分类依据的是____ B ____。

20计算机网络安全期末试题 (1)

20计算机网络安全期末试题1. 用户收到了一封可疑的电子邮件,要求用户提供银行账户及密码,这是属于何种攻击手段? [单选题] *A. 黑客工具攻击B. 网络钓鱼(正确答案)C. 间谍软件D. 垃圾邮件2. 计算机网络最大的安全威胁是 [单选题] *A. 人为因素(正确答案)B. 自然因素C. 偶发因素D. 环境因素3. 计算机网络安全是指 [单选题] *A. 网络中设备设置环境的安全B. 网络中信息的安全(正确答案)C. 网络中使出者的安全D. 网络中财产的安全4. 关于人为因素成为计算机网络的最大安全威胁的主要原因,说法不正确的是 [单选题] *A. 存在侥幸心理B. 网络管理者措施跟不上技术发展的步伐C. 使用杀毒软件杀毒次数太少D. 网络安全防范意识不够(正确答案)5. 在不通知用户的情况下安装到用户计算机中,有目的地的显示广告属于 [单选题] *A. 蠕虫病毒入侵B. 广告程序骚扰(正确答案)C. 网络钓鱼D. 黑客工具攻击6. 抵御电子邮件入侵措施中,不正确的是 [单选题] *A. 不用生日做密码B. 不使用少于5位的密码C. 不使用纯数字D. 自己做服务器(正确答案)7. 目前计算机病毒呈现什么态势? [单选题] *A. 病毒种类单一B. 发展疲软C. 破坏力变小D. 异常活跃(正确答案)8. 软件驻留在用户计算机中,侦听目标计算机的操作,并可对目标计算机进行特定操作的黑客攻击手段是 [单选题] *A. 缓冲区溢出B. 木马(正确答案)C. 拒绝服务D. 暴力破解9. 以下哪种不属于个人信息范畴内 [单选题] *A. 个人身份证件B. 电话号码C. 个人书籍(正确答案)D. 家庭住址10. 以下关于个人信息保护的做法不正确的是 [单选题] *A. 在社交网站类软件上发布火车票、飞机票、护照、日程、行踪等(正确答案)B. 在图书馆、打印店等公共场合,或是使用他人手机登录账号,不要使用自动保存密码,离开时记得退出账号C. 从常用应用商城下载APP,不从陌生、不知名应用商店、网站页面下载APPD. 填写调查问卷、扫二维码注册尽可能不使用真实个人信息11. 以下不属于计算机病毒特点的是 [单选题] *A. 传染性B. 可移植性(正确答案)C. 寄生D. 隐藏12. 计算机病毒是指在计算机磁盘上进行自我复制的 [单选题] *A. 一段程序(正确答案)B. 一条命令C. 一个标记D. 一个文件13. 计算机病毒最主要的特征是 [单选题] *A. 传染性(正确答案)B. 破坏性C. 隐藏性D. 寄生性14. 下列病毒属于按存在的媒体分的是 [单选题] *A 驻留型病毒(正确答案)B. 伴随型病毒C. 寄生型病毒D. 复合型病毒15. 下列不属于计算机病毒的危害性的是 [单选题] *A. 删除数据B. 使计算机运行变慢C. 信息泄露D. 烧毁主板(正确答案)16. 下面关于计算机病毒产生的原因,说法正确的是 [单选题] *A. 计算机病毒是计算机硬件设计的失误产生的B. 计算机病毒是人为制造的(正确答案)C. 计算机病毒必须清除掉后,计算机才能使用,否则一定会造成灾难性的后果D. 计算机病毒是在编程时由于疏忽而造成的软件错误17. 对于计算机病毒,叙述正确的是 [单选题] *A. 有些病毒可能破坏硬件系统B. 有些病毒无破坏性(正确答案)C. 都破坏操作系统D. 不破坏数据,只破坏程序18. 感染计算机系统的引导扇区(Boot Sector)和硬盘主引导记录(MBR)的是[单选题] *A. 练习型病毒B. 引导型病毒(正确答案)C. 诡秘型病毒D. 变型病毒19. 仅仅进行减少内存、显示图像、发生声音等无危害行为的病毒是 [单选题] *A. 无害型(正确答案)B. 危险型C. 非常危险型D. 无危险型20. 没有特别的迹象,通常会伪装成其他的对话框让用户确认的病毒是 [单选题] *A. CIHB. 宏病毒C. 蠕虫病毒D. 木马病毒(正确答案)21. 下列操作不需要输入密码便可打开word文档的是 [单选题] *A. 保存文档时设置密码保护B. 将文档保存为只读(正确答案)C. 压缩文件时设置密码D. 给存储的文件夹设置密码22. 在Windows7中,可以由用户设置的文件属性为 [单选题] *A. 存档、系统和隐藏B. 只读、系统和隐藏C. 只读、存档和隐藏(正确答案)D. 系统、只读和存档23. 选择“限制权限”命令,可以授予用户访问权限,下列功能不受限制的是 [单选题] *A. 编辑B. 浏览(正确答案)C. 复制D. 打印24. 下列属于针对微软Office文档的密码破解工具软件是 [单选题] *A. WinrarB. SetongC. Advanced Office Password Recovery(正确答案)D. EFS25. 下列文件不可以实现设置访问权限和密码的是 [单选题] *A. txt文本(正确答案)B. Office文档C. Excel文档D. PowerPoint文档26. 以下不属于Office办公软件提供的设置文档访问权限功能的是 [单选题] *A. 标记为最终状态B. 用密码进行加密C. 按文档大小限制权限(正确答案)D. 添加数字标签27. 如果保存时将文档加密,应单击保存或“另存为”对话框右下角的按钮 [单选题] *A. 工具(正确答案)B. 准备C. 编辑D. 常规选项28. 下列说法正确的是 [单选题] *A. 通过设置“打开权限密码”和“修改权限密码”皆可达到保护文档的目的(正确答案)B. “打开权限”和“修改权限”只是说法不一样,其他功能完全相同C. “打开权限”与“修改权限”都可以防止文件被非法浏览D. 以上说法皆可正确29. 在office中。

计算机网络原理期末考试试卷(A卷)

计算机网络原理期末考试试题(A 卷)学院:__________ 班级:________ 姓名:________ 学号:________一、选1. 世界上第一个计算机网络是 。

A .ARPANETB .ChinaNetC .InternetD .CERNET 2.以下 不属于 O SI/RM 体系结构中的分层。

A .应用层B . 网络接口层C . 运输层D . 表示层3. 将一条物理信道按时间分成若干时间片轮换地给多个信号使用,每一时间片由 一个信号占用,这可以在一条物理信道上传输多个数字信号,这就 是 。

A .频分多路复用B .时分多路复用C .空分多路复用D .频分与时分混合多路复用4. 下述 不属于宽带接入技术。

A .56k ModemB . ADSLC . FTTx 技术D . WiFi5.一座大楼内的一个计算机网络系统,属于 。

A. PANB. LANC. MAND. WAN6. 设待发送的数据为 101110,采用 C RC 的生成多项式是 P (X)=X 4+X+1,则添加 在该数据后面的冗余码为 。

A . 1010B . 1011C . 1101D . 00117.无线局域网所采用的协议为 。

A. CSMA/CDB. Token ringC. CSMA/CAD. PPP8.设有 I P 地址为 129.0.1.16,则它所属 网络,该网络的第一个可用 的 I P 地址为 。

A .B 类,129.0.1.0 B . A 类,129.0.1.1C . B 类,129.0.1.1D . C 类,129.0.1.2559.某公司申请到一个 C 类网络,由于有地理位置上的考虑必须切割成 5 个子网,请问子网掩码要设为 。

A.255.255.255.224B.255.255.255.192C.255.255.255.254D.255.285.255.24010.下面关于网络互连设备叙述错误的是。

计算机网络期末考试 试卷及答案模板

《计算机网络》试题 第1页(共4页) 《计算机网络》试题 第2页(共4页)试卷号: 座位号201 —201 学年度第一学期期末考试《计算机网络》试题A 卷2013年 月一、单项选择题(每小题2分,共30分)1.对于IP 地址为 202.101.208.17的主机来说,其网络号为( )。

A 、255.255.0.0B 、255.255.255.0C 、202.101.0.0D 、202.101.208.0 2.以下路由协议中,基于L-S 算法的是(D )。

A 、RIP B 、IGRP C 、EGP D 、OSPF 3.目前交换机中使用最广泛的局域网交换技术是( )。

A 、ATM 交换B 、信元交换C 、端口交换D 、帧交换4.计算机网络建立的主要目的是实现计算机资源共享,计算机资源主要指( )。

A 、软件与数据库 B 、服务器、工作站与软件 C、硬件、软件与数据 D 、通信子网与资源子网5.在下列功能中,哪一个最好地描述了OSI 模型的数据链路层?( ) A 、保证数据正确的顺序、无错和完整 B 、处理信号通过介质的传输 C 、提供用户与网络的接口D 、控制报文通过网络的路由选择 6.下列( )是合法的E-mail 地址。

A 、mnetwork@ B 、@mnetwork C 、mnetwork.ecjtu.jx@online D 、 7. 在TCP/IP 参考模型中,TCP 协议工作在( )。

A 、应用层B 、传输层C 、互联网层D 、网络接口层 8.纯ALOHA 信道的最好的利用率是()。

A 、18.4%B 、36.8%C 、49.9%D 、26.0%9.Ping 用户命令是利用( )报文来测试目的端主机的可达性。

A 、ICMP 源抑制 B 、ICMP 请求/应答 C、ICMP 重定向 D 、ICMP 差错 10.在Internet 域名体系中,域的下面可以划分子域,各级域名用圆点分开,按照( )。

电子科技大学“计算机科学与技术”《计算机网络安全》23秋期末试题库含答案

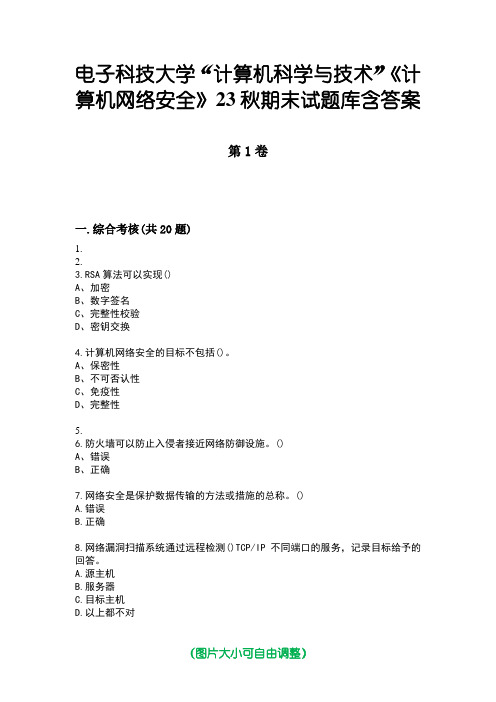

电子科技大学“计算机科学与技术”《计算机网络安全》23秋期末试题库含答案第1卷一.综合考核(共20题)1.2.3.RSA算法可以实现()A、加密B、数字签名C、完整性校验D、密钥交换4.计算机网络安全的目标不包括()。

A、保密性B、不可否认性C、免疫性D、完整性5.6.防火墙可以防止入侵者接近网络防御设施。

()A、错误B、正确7.网络安全是保护数据传输的方法或措施的总称。

()A.错误B.正确8.网络漏洞扫描系统通过远程检测()TCP/IP不同端口的服务,记录目标给予的回答。

A.源主机B.服务器C.目标主机D.以上都不对9.10.11.防火墙中地址翻译的主要作用是:()A.提供应用代理服务B.隐藏内部网络地址C.进行入侵检测D.防止病毒入侵12.某台服务器平均连续工作100小时会发生一次故障,修复故障需要1小时,则该服务器的可靠性为()。

A、1/100B、100/101C、101/100D、100/10013.14.密码设置在8位以上就不会被暴力破解。

()A、错误B、正确15.在混合加密方式下,真正用来加解密通信过程中所传输数据的密钥是()A.非对称算法的公钥B.对称算法的密钥C.非对称算法的私钥D.CA中心的公钥16.17.下列编程方式哪些不属于网络安全编程:()A.注册表编程B.文件系统编程C.socket编程D.SDK编程18.19.()防火墙实现应用层数据的过滤A.包过滤B.应用代理C.网络地址转换D.硬件20.DES的密钥长度是多少bit?()A.64B.56C.512D.218第1卷参考答案一.综合考核3.参考答案:ABD4.参考答案:C6.参考答案:B7.参考答案:B8.参考答案:C11.参考答案:B12.参考答案:B14.参考答案:A15.参考答案:B17.参考答案:D19.参考答案:B20.参考答案:B。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

一选择题(本大题共10小题,每小题2分,共20分)

1、数据容错是用来解决信息【】

A 可靠性

B 可用性

C 可控性

D 保密性

2、防止信息非法读取的特性是【】

A 保密性

B 完整性

C 有效性

D 可控性

3、下列加密协议属于非对称加密的是【】

A RSA

B DES

C 3DES

D AES

4 、3DES加密协议密钥是()位【】

A 128

B 56

C 64

D 1024

5、下面哪条指令具有显示网络状态功能【】

A NETSTAT

B PING

C TRACERT

D NET

6、下列不是身份认证的是【】

A 访问控制

B 智能卡

C 数学证书 D口令

7、PPDR安全模型不包括【】

A 策略

B 身份认证

C 保护

D 检测

E 响应

8、端口80提供的服务是【】

A DNS

B WWW

C FTP

D BBS

9、安全扫描器是用来扫描系统【】

A 数据

B 漏洞

C 入侵 D使用

10、NAT技术的主要作用是【】

A 网络地址转换

B 加密

C 代理

D 重定向

答案一:选择题

AAAAA ABBBA

二名词解释

1通过捕获数据包来发现入侵的行为

2 加密与解密的密码相同

3通过消耗目标系统资源使目标系统不能正常服务

4 分时连接内外网来实现安全数据传输的技术

5 未经对方许可,邮件内容与接收没有任何关系的邮件.

三简答题(共20分)

1长度娱乐城开户定期换口令不要用易猜的字符串2安全拓扑结构加密

3权限认证过滤

4备份容错

四论述题

1 内网易接近,内网易了解结构

2制度\法律

五设计题

1服务器:漏洞访问控制客户机: 漏洞

2 加密访问控制防恶意软件防火墙

一名词解释(本大题共5小题,每小题4分,共20分)

1、入侵检测

通过捕获数据包来发现入侵的行为

2 对称加密

加密与解密的密码相同

3 拒绝服务

通过消耗目标系统资源使目标系统不能正常服务

4、物理隔离

分时连接内外网来实现安全数据传输的技术

5 垃圾邮件

未经对方许可,邮件内容与接收没有任何关系的邮件

三简答题(本大题共4小题,每小题5分,共20分)

1、口令管理的策略有哪些?

长度定期换口令不要用易猜的字符串

2、如何防范网络监听?

安全拓扑结构加密

3、Windows操作系统的安全技术有哪些?

权限认证过滤

4提高数据完整性的方法有哪些?

备份容错

四、论述题(本大题共2小题,每小题5分,共10分)

1、网络安全风险来源于内网和外网,内网的风险占80%,外网的风险占20%,所以网

络安全防御的重点是内网。

你如何理解这句话?

内网易接近,内网易了解结构

2、如何理解网络安全管理要“以人为本”,重点是管好人。

制度\法律

分

五、设计题(本大题共6小题,每小题5分,共30分)

某公司网络拓朴图如下,请你运用学过的知识为该企业设计安全方案。

1、请你为企业制定安全策略?(5分)

服务器:漏洞访问控制客户机: 漏洞

2、该企业可以采用哪些安全技术?其作用是什么?(10分)

加密访问控制防恶意软件防火墙

3、如果采用防火墙来保护服务器,请问防火墙应如何布置?(5分)

4 如何布置入侵检测系统(5分)

5 如何布置网络病毒系统.(5分)

6 如果服务器与客户端都是WINDOWS系统,应如何加固系统?。