将备份域升级到主域的两种方法

AD域备份和恢复

在这里要输入正确的具有管理员权限的帐号和密码才可以,输入后点“确定”,就会出现一个“计划的作业选项”:

点击上述画面中的“属性”:

在这里,可以设置计划作业,以方便系统以后自动按照计划进行备份,就不用一次次的手动备份了。设置完成后,就回到了刚刚的画面:

这次点击“高级”:

此时请中断计算机系统中的其他操作,因为片刻后AD数据库的备份操作就会开始进行了。

AD的还原:

还原AD数据库

相对于AD数据库的备份操作,AD数据库的还原操作就显得稍微有些复杂了。因为除了按备份向导的提示进行操作外,还需要进行一些额外的操作才能顺利完成还原。主要的原因是因为AD服务正常运行时,是不能够进行AD数据库还原操作的。

在Windows的登陆窗口,如果你的服务器只是成员服务器,那么请输入本地管理员的密码,如果是域控制器,请输入还原密码。什么?还原密码是什么?看看我的第一篇文章吧。

继续点击“开始-运行”,输入“Ntbackup”,并回车:

这回可别再选择备份向导了,要用“还原向导(高级)”:

第二台域控制器:

计算机名:

IP:192.168.5.2

子网掩码:255.255.255.0

DNS:192.168.5.2

灾难情况:第一台域控制器由于硬件原因,导致无法启动。

这时我们会发现下面的客户端虽然还可以利用本地缓存进行登陆,但已经无法再利用域资源了,我们的目的就是要让第二台额外域控制器来接替第一台的工作,也就是说把FSMO和GC全部转移到额外域控制器上来。这里要分成两步:

所以AD数据库的还原操作应该按以下方式进行:

1.进入目录服务还原模式

重新启动计算机在进入初始画面前,按F8键进入Windows高级选项菜单界面。此时可以通过键盘上的上下方向键选择“目录服务还原模式(只用于Windows域控制器)”项。

win2003域控制器-升级-迁移到win2008R2详细步骤

win2003域控制器升级迁移到win2008的详细步骤原 Domain Control情况如下:计算机名:IP地址: 192.168.2.31/24 (/24)操作系统: Windows Server 2003 Enterprise Edition SP1提供服务: Domain Control、DNS完成升级后,增加 Server2008为域控制器计算机名:IP地址: 192.168.2.31/24 (/24)操作系统: Windows Server 2008 R2 enterprise提供服务: Domain Control、DNSWin2003域添加Win2008域控制器1、安装Windows Server 2008服务器。

2、将win2008加入域whdg中3、对Forest(林)、 Domian(域)和RODC(域控制器)进行扩展。

在原 Windows Server 2003 域控制器上运行 Windows Server 2008的 ADPREP工具,该工具位于 Windows Server 2008 光盘中的 Source\adprep目录下,复制 adprep目录到Windows Server 2003域控制上的任意磁盘分区中。

注意:扩展操作在DC2003(域控制器)上进行操作。

开始-运行-CMD,进入D分区的ADPREP目录输入 adprep /forestprep 根据提示,选择”C “,并按下 Enter键继续。

(林拓展)完成 Forest扩展。

接下来的是 RODC 请输入:adprep /rodcprep。

完成 RODC的扩展之后,接下来进行的是 Domain的扩展。

输入:adprep /domainprep /gpprep现在,我们已经做好了将 Windows Server2008(计算机名 Server2008)提升为域控制器的准备工作。

现在,请以域administrator身份登录成员服务器 Server 2008。

域服务器备份恢复图解

域服务器备份和恢复1 目的在公司的局域网中,域控服务器控制着客户机共享局域网资源和对外部网络的访问,角色非常重要。

为了保证域控制服务器系统故障后,能够第一时间恢复域控服务器系统,提高恢复域控服务器系统的工作效率,避免重新安装域控服务器导致客户机需要重新加域等麻烦,特编写本说明。

2 系统备份与恢复公司局域网中域控服务器担任DNS服务、AD服务和DHCP服务3种角色,其中AD服务和DNS服务可以通过备份系统状态一起备份。

在安装配置好域控服务器后,备份系统原始状态,包括对C盘分区镜像备份和服务器磁盘镜像备份;在客户机加域和调试等工作完成后,备份AD、DNS和DHCP服务,这3个服务每30备份一次,备份文件名称加日期,分别存放在D盘的“AD备份”、“DNS备份”和“DHCP备份”3个文件夹,然后每次用脱机磁盘再备份一次这3个文件夹。

2.1 AD服务备份与恢复1、备份方案AD 中数据可以分为AD 数据库及相关文件和SYSVOL(系统卷)。

其中AD数据库包括Ntds.dit(数据库)、Edbxxxxx.log(事物日志)、Edb.chk(检查点文件)、Res1.log 和Res2.log(预留的日志文件);系统卷包括文件系统联接、Net Logon 共享(保存着基于非Windows2000/2003/xp 的网络客户端的登录脚本和策略对象)、用户登录脚本(基于Windows 2000 Professional、Windows xp 的客户端以及运行Windows 95、Windows 98 或Windows NT 4.0 的客户端)、Windows 2000/2003/xp 组策略以及需要在域控制器上可用并需要在域控制器间同步的文件复制服务(FRS) 的分段目录和文件。

系统状态是相互依赖的系统组件的集合,包括系统启动文件、系统注册表、COM+类的注册数据库。

当备份系统状态时,AD会作为其中的一部分进行备份,所以我们选择系统自带备份工具(ntbackup)备份系统状态来备份AD。

将额外域控制器提升为主域控

将额外控制器升级为主域控制器前两天打雷,一台额外域控制器(windows 2003 DC服务器)主板击坏,无法维修,还好,主域控服务器(Windows 2003 )没有什么事,现购买一台新机作为服务器,打算把新机升级为主域控制器,原来的主域降级为额外域控制器;一、新服务器安装好Windows 2003企业版操作系统及更新补丁,具体大家都会做,不用多说了;二、在控制面板--添加删除程序--点击添加删除组件,出现新窗口,点击网络服务,选择如下服务(WINS,DHCP,DNS,简单TCP/IP服务);点击确定,放入windows2003光盘到光驱;三、将Windows 2003升级为额外域控制器,使用Dcpromo命令,出现升级向导,如下图:点击下一步,选择现在域的额外域控制器;接下来输入域控制器的管理员帐号和密码及域名(例:);输入完成后点击下一步,直到完成(中间步骤省略),重启服务器;这样就安装成功额外域控制器;四、接下来,在管理工具中,点击Active Directory 站点和服务,自动创建了连接,出现如下窗口,如图:在主域控打开Active Directory 站点和服务,立即复制副本,(如上图)正常会提示Active Directory 已复制了连接;在额外域控打开Active Directory 站点和服务,立即复制副本,(如上图)正常会提示Active Directory 已复制了连接;最好查看一下日志看有没有错误;同时检查一下DNS看有没有同步;五、将额外域升级为主域控制器;1、将DC-SRV主域的FSMO,五种角色转移到BDC-SRV上,别忘了在Active Directory 站点和服务将BDC-SRV也标识成GC。

2、夺取五种角色的方法:首先要查看FSMO,运行regsvr32 schmmgmt.dll注册,注册成功按确定。

<1>更改操作主机,运行MMC---添加AD架构---运行AD架构:显示,为操作主机;选择更改域控制器,输入额外域控制器的主机全名;点击确定;<二> 更改域命名主机,运行Active Directory 域和信任关系, 在Active Directory 域和信任关系右键点击操作主机:显示:域命名主机为点击更改,确定。

从2003域升级到2008R2域

对于2003 域控升级到2008 R2 域控的操作。

环境:AD 为单台2003 sp2 IP:172.16.10.10/24exchange2003 一台IP:172.16.10.20/242008 R2 一台IP:172.16.10.30/24客户机一台IP 随意网关:172.16.10.254 DNS为172.16.10.10升级前参考的文档为/viewthread.php?tid=53495&from=favorites/872211/197132不过区别在于,文档的案例是从2003 企业版升级到2008企业版,我只有2008 R2各版本,所以现在来做从2003 SP2 企业版升级到2008 R2 企业版。

作业前,将2003域控备份系统状态,在此不多说。

按照参考文档,先在2003域上升级域架构,在2003 域控IP:172.16.10.10 上放入2008 R2 光盘,此光盘为D盘,CMD下进入D:\support\adprep目录,(注:此处与参考的案例中的不一致,应该是2008和2008R2之间的区别)输入adprep.exe /forestprep进行2003 Schema 林架构升级。

看上面的图应该是不行的,为此我参考第二篇文档,/872211/197132用adprep32.exe来扩展这里按C 再按enter 确认继续,按其他键和enter 取消操作。

运行中,会修改一大堆文件。

中间就不截图了,经过漫长的等待(大约10分钟),终于完成了。

升级2003 AD Schema 域架构; adprep32.exe /domainprep出现‘Adprep detected that the domain is not in native mode。

’这时候需要那么你需要提高你的域的功能级别。

- 去到Active Directory域和信任关系.- 右键单击域对象,并选择“提升域功能级别…”- 选择“Windows Server 2003″并点击提高提升完后,再来继续这步提示后面要加参数完整命令为:adprep32.exe /domainprep /gpprep如上图,这次成功了。

备份域升级主域

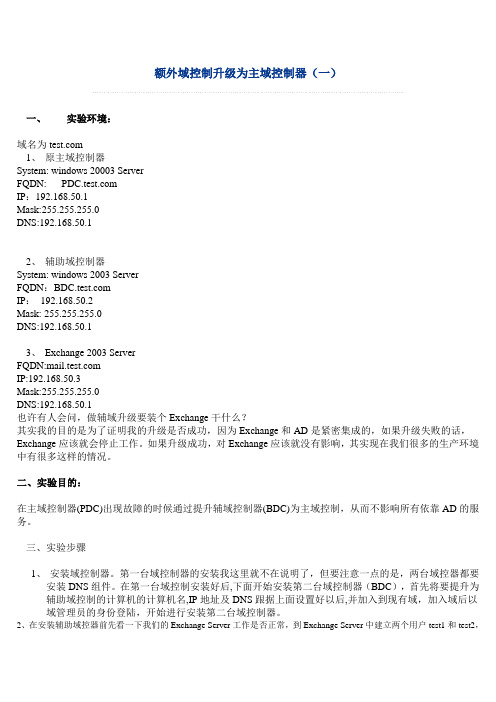

额外域控制升级为主域控制器(一)一、实验环境:域名为1、原主域控制器System: windows 20003 ServerFQDN: IP:192.168.50.1Mask:255.255.255.0DNS:192.168.50.12、辅助域控制器System: windows 2003 ServerFQDN:IP:192.168.50.2Mask: 255.255.255.0DNS:192.168.50.13、Exchange 2003 ServerFQDN:IP:192.168.50.3Mask:255.255.255.0DNS:192.168.50.1也许有人会问,做辅域升级要装个Exchange干什么?其实我的目的是为了证明我的升级是否成功,因为Exchange和AD是紧密集成的,如果升级失败的话,Exchange应该就会停止工作。

如果升级成功,对Exchange应该就没有影响,其实现在我们很多的生产环境中有很多这样的情况。

二、实验目的:在主域控制器(PDC)出现故障的时候通过提升辅域控制器(BDC)为主域控制,从而不影响所有依靠AD的服务。

三、实验步骤1、安装域控制器。

第一台域控制器的安装我这里就不在说明了,但要注意一点的是,两台域控器都要安装DNS组件。

在第一台域控制安装好后,下面开始安装第二台域控制器(BDC),首先将要提升为辅助域控制的计算机的计算机名,IP地址及DNS跟据上面设置好以后,并加入到现有域,加入域后以域管理员的身份登陆,开始进行安装第二台域控制器。

2、在安装辅助域控器前先看一下我们的Exchange Server工作是否正常,到Exchange Server 中建立两个用户test1和test2,并为他们分别建立一个邮箱,下面使用他们相互发送邮件进行测试,如图。

3、我们发现发送邮件测试成功,这证明Exchange是正常的。

下面正式开始安装第二台域控制器。

也是就辅助域控制器(BDC)。

如何在主域控制器删除备份域控制器

产生主域控制器与备份与控制器不同步的充要条件:1、在备份域控制器中日志中会出现组策略失败:处理组策略失败。

Windows 尝试从域控制器读取文件 \\\sysvol\\Policies\{81B2F340-016D-19D2-945F-01C04FB987F9}\gpt.ini,但是没有成功。

只有解决此事件后才会应用组策略设置。

该问题可能是暂时的,并可能由下列一个或多个原因引起:a) 到当前域控制器的名称解析/网络连接。

b) 文件复制服务延迟(在另一域控制器上创建的文件尚未复制到当前域控制器)。

c) 分布式文件系统(DFS)客户端已被禁用。

2、在备份域控制器中AD活动目录中域和信任关系出现目标文件不正确。

产生主域控制器与备份与控制器不同步的必要不充分条件:复制出现错误产生主域控制器与备份与控制器不同步的充分不必要条件:在主域中新建用户,但在备份域中不存在该用户。

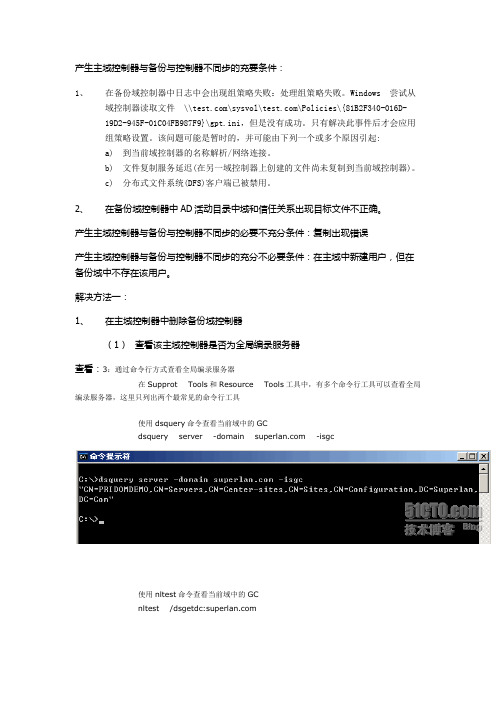

解决方法一:1、在主域控制器中删除备份域控制器(1)查看该主域控制器是否为全局编录服务器查看:3:通过命令行方式查看全局编录服务器在Supprot Tools和Resource Tools工具中,有多个命令行工具可以查看全局编录服务器,这里只列出两个最常见的命令行工具使用dsquery命令查看当前域中的GCdsquery server -domain -isgc使用nltest命令查看当前域中的GCnltest /dsgetdc:(2)彻底清除备份域服务器数据元的方法Microsoft Windows [Version 5.2.3790](C) Copyright 1985-2003 Microsoft Corp.C:\Documents and Settings\Administrator>cd\C:\>ntdsutilntdsutil: ?-Show this help informationAuthoritative restore - Authoritativelyrestore the DIT databaseConfigurable Settings - Manage configurable settingsDomain management - Prepare fornew domain creationFiles -Manage NTDS database filesHelp - Showthis help informationLDAP policies - Manage LDAP protocol policiesMetadata cleanup - Clean up objects of decommissioned serversPopups %s -(en/dis)able popups with "on" or "off"Quit - Quit the utilityRoles - Manage NTDS role owner tokensSecurity account management - Manage Security Account Database - Duplicate SID CleanupSemantic database analysis - Semantic CheckerSet DSRM Password - Resetdirectory service restore mode administrator account passwordntdsutil: metadata cleanupmetadata cleanup: connectionsserver connections: connect to server dc03Binding to dc03 ...DsBindW error 0x6ba(The RPC server is unavailable.)server connections: connect to server dc01Binding to dc01 ...Connected to dc01 using credentials of locally logged on user.server connections: quitmetadata cleanup: ?- Show this help informationConnections - Connect to a specific domain controllerHelp - Show this help informationQuit - Return to the prior menuRemove selected domain - Remove DS objects for selected domainRemove selected Naming Context - Remove DS objects for selected Naming ContextRemove selected server - Remove DS objects for selected server Remove selected server %s - Remove DS objects for selected server Remove selected server %s on %s - Remove DS objects for selected serverSelect operation target - Select sites, servers, domains, roles andnaming contextsmetadata cleanup: select operation targetselect operation target: list domainsFound 1 domain(s)0 - DC=xt,DC=superlgroup,DC=localselect operation target: 0Error 80070057 parsing input - illegal syntax?select operation target: select domain 0No current siteDomain - DC=xt,DC=superlgroup,DC=localNo current serverNo current Naming Contextselect operation target: list sitesFound 1 site(s)0 - CN=Default-First-Site-Name,CN=Sites,CN=Configuration,DC=xt,DC=superlgroup,DC =localselect operation target: select site 0Site - CN=Default-First-Site-Name,CN=Sites,CN=Configuration,DC=xt,DC=superlgroup,DC=localDomain - DC=xt,DC=superlgroup,DC=localNo current serverNo current Naming Contextselect operation target: list server in siteFound 3 server(s)0 - CN=DC01,CN=Servers,CN=Default-First-Site-Name,CN=Sites,CN=Configuration,DC=xt,DC=superlgroup,DC=local1 - CN=DC03,CN=Servers,CN=Default-First-Site-Name,CN=Sites,CN=Configuration,DC=xt,DC=superlgroup,DC=local2 - CN=DC02,CN=Servers,CN=Default-First-Site-Name,CN=Sites,CN=Configuration,DC=xt,DC=superlgroup,DC=localselect operation target: select server 1Site - CN=Default-First-Site-Name,CN=Sites,CN=Configuration,DC=xt,DC=superlgroup,DC=localDomain - DC=xt,DC=superlgroup,DC=localServer - CN=DC03,CN=Servers,CN=Default-First-Site-Name,CN=Sites,CN=Configuration,DC=xt,DC=superlgroup,DC=localDSA object - CN=NTDSSettings,CN=DC03,CN=Servers,CN=Default-First-Site-Name,CN=Sites,CN=Configuration,DC=xt,DC=superlgroup,DC=local DNS host name - dc03.xt.superlgroup.localComputer object - CN=DC03,OU=Domain Controllers,DC=xt,DC=superlgroup,DC=localNo current Naming Contextselect operation target: quitmetadata cleanup: ?- Show this help informationConnections - Connect to a specific domain controllerHelp - Show this help informationQuit - Return to the prior menuRemove selected domain - Remove DS objects for selected domainRemove selected Naming Context - Remove DS objects for selected Naming ContextRemove selected server - Remove DS objects for selected server Remove selected server %s - Remove DS objects for selected server Remove selected server %s on %s - Remove DS objects for selected serverSelect operation target - Select sites, servers, domains, roles and naming contextsmetadata cleanup: remove selected serverTransferring / Seizing FSMO roles off the selected server.Removing FRS metadata for the selected server.Searching for FRS members under "CN=DC03,OU=DomainControllers,DC=xt,DC=superlgroup,DC=local".Removing FRS member "CN=DC03,CN=Domain System Volume (SYSVOL share),CN=File Replication Service,CN=System,DC=xt,DC=superlgroup,DC=local".Deleting subtree under "CN=DC03,CN=Domain System Volume (SYSVOL share),CN=File Replication Service,CN=System,DC=xt,DC=superlgroup,DC=local".Deleting subtree under "CN=DC03,OU=DomainControllers,DC=xt,DC=superlgroup,DC=local".The attempt to remove the FRS settings onCN=DC03,CN=Servers,CN=Default-First-Site-Name,CN=Sites,CN=Configuration,DC=xt,DC=superlgroup,DC=local failed because "Element not found.";metadata cleanup is continuing."CN=DC03,CN=Servers,CN=Default-First-Site-Name,CN=Sites,CN=Configuration,DC=xt,DC=superlgroup,DC=local" removed from server "dc01"metadata cleanup: quitntdsutil: quitDisconnecting from dc01...C:\>Start -> Run -> dssite.msc -> enter在这出现错误说是无权删除此服务器,进行了第三步操作还是不行,则将服务器重新做系统密码:jgjtgs(重新做系统之后,先升级域,再弄网站)(3)将备份域控制器中的角色强过来二、把FSMO角色强行夺取过来。

域控备份和恢复

域控备份和恢复1目的在公司的局域网中,域控服务器控制着客户机共享局域网资源和对外部网络的访问,角色非常重要。

为了保证域控制服务器系统故障后,能够第一时间恢复域控服务器系统,提高恢复域控服务器系统的工作效率,避免重新安装域控服务器导致客户机需要重新加域等麻烦,特编写本说明。

2系统备份与恢复公司局域网中域控服务器担任DNS服务、AD服务和DHCP服务3种角色,其中AD服务和DNS服务可以通过备份系统状态一起备份。

在安装配置好域控服务器后,备份系统原始状态,包括对C盘分区镜像备份和服务器磁盘镜像备份;在客户机加域和调试等工作完成后,备份AD、DNS和DHCP服务,这3个服务每30备份一次,备份文件名称加日期,分别存放在D盘的“AD备份”“DNS备份”和“DHCP 备份”3个文件夹,然后每次用脱机磁盘再备份一次这3个文件夹。

2・1AD服务备份与恢复1、备份方案AD中数据可以分为AD数据库及相关文件和SYSVOL(系统卷)。

其中AD数据库包括Ntds.dit(数据库)、Edbxxxxx.log(事物日志)、Edb.chk(检查点文件)、Resl.log和Res2.log(预留的日志文件);系统卷包括文件系统联接、NetLogon共享(保存着基于非Windows2000/2003/xp的网络客户端的登录脚本和策略对象)、用户登录脚本(基于Windows2000Professional、Windowsxp的客户端以及运行Windows95、Windows98或WindowsNT4.0的客户端)、Windows2000/2003/xp组策略以及需要在域控制器上可用并需要在域控制器间同步的文件复制服务(FRS)的分段目录和文件。

系统状态是相互依赖的系统组件的集合,包括系统启动文件、系统注册表、COM+类的注册数据库。

当备份系统状态时,AD会作为其中的一部分进行备份,所以我们选择系统自带备份工具(ntbackup)备份系统状态来备份AD。

辅助域升级为主域

一、实验环境:域名为1、原主域控制器System: windows 20003 ServerFQDN:IP:192.168.50.1Mask:255.255.255.0DNS:192.168.50.12、辅助域控制器System: windows 2003 ServerFQDN:IP:192.168.50.2Mask: 255.255.255.0DNS:192.168.50.13、Exchange 2003 ServerFQDN:IP:192.168.50.3Mask:255.255.255.0DNS:192.168.50.1也许有人会问,做辅域升级要装个Exchange干什么?其实我的目的是为了证明我的升级是否成功,因为Exchange和AD是紧密集成的,如果升级失败的话,Exchange应该就会停止工作。

如果升级成功,对Exchange 应该就没有影响,其实现在我们很多的生产环境中有很多这样的情况。

二、实验目的:在主域控制器(PDC)出现故障的时候通过提升辅域控制器(BDC)为主域控制,从而不影响所有依靠AD的服务。

三、实验步骤1、安装域控制器。

第一台域控制器的安装我这里就不在说明了,但要注意一点的是,两台域控器都要安装DNS组件。

在第一台域控制安装好后,下面开始安装第二台域控制器(BDC),首先将要提升为辅助域控制的计算机的计算机名,IP地址及DNS跟据上面设置好以后,并加入到现有域,加入域后以域管理员的身份登陆,开始进行安装第二台域控制器。

2、在安装辅助域控器前先看一下我们的Exchange Server工作是否正常,到Exchange Server 中建立两个用户test1和test2,并为他们分别建立一个邮箱,下面使用他们相互发送邮件进行测试,如图。

3、我们发现发送邮件测试成功,这证明Exchange是正常的。

下面正式开始安装第二台域控制器。

也是就辅助域控制器(BDC)。

4、以域管理员身份登陆要提升为辅助域控制器的计算机,点【开始】->【运行】在运行里输入dcpromo打开活动目录安装向导,.点两个【下一步】, 打开如图.5、这里由于是安装第二台域控制器,所以选择【现有域的额外域控制器】,点【下一步】。

BDC升级为PDC的方法

BDC升级为PDC的方法(主域控制器与从域控制器的转换1)AD域控制器集群中,PDC与BDC之间的角色转换过程,介绍了2种方法:1、从主域控制器上转换角色;2、从域控制器抢占角色。

一、环境:域名为1、原主域控制器System: windows 20003 ServerFQDN: IP:192.168.0.1Mask:255.255.255.0DNS:192.168.0.12、辅助域控制器System: windows 2003 ServerFQDN:IP:192.168.0.5Mask: 255.255.255.0DNS:192.168.0.1Mask:255.255.255.0DNS:192.168.0.1二、目的:在主域控制器(PDC)出现故障的时候通过提升辅域控制器(BDC)为主域控制,从而不影响所有依靠AD的服务。

三、步骤Ⅰ、PDC角色转换(适用于PDC与BDC均正常的情况)1、安装域控制器。

第一台域控制器的安装我这里就不在说明了,但要注意一点的是,两台域控器都要安装DNS组件。

在第一台域控制安装好后,下面开始安装第二台域控制器(BDC),首先将要提升为辅助域控制的计算机的计算机名,IP地址及DNS跟据上面设置好以后,并加入到现有域,加入域后以域管理员的身份登陆,开始进行安装第二台域控制器。

2、以域管理员身份登陆要提升为辅助域控制器的计算机,点【开始】->【运行】在运行里输入dcpromo打开活动目录安装向导,.点两个【下一步】, 打开.3、这里由于是安装第二台域控制器,所以选择【现有域的额外域控制器】,点【下一步】。

4、这里输入你的域管理员的用户名和密码,点【下一步】。

5、再查看一下FSMO(五种主控角色)的owner,安装Windows Server安装光盘中的Support 目录下的support tools工具,然后打开提示符输入:netdom query fsmo 以输出FSMO的owner,6、现在五个角色的woner 都是PDC,我的就是要把这个五个角色转移到BDC上,使BDC成为这五个角色的owner。

额外域控制升级为主域控制器(实战)包括主域控当机情况

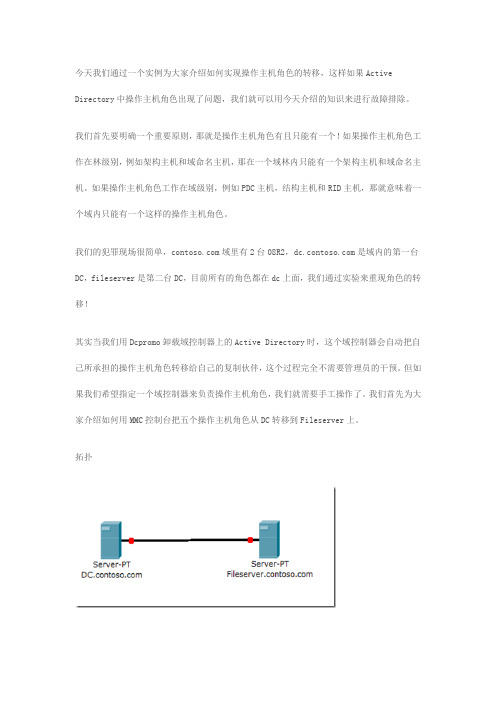

今天我们通过一个实例为大家介绍如何实现操作主机角色的转移,这样如果Active Directory中操作主机角色出现了问题,我们就可以用今天介绍的知识来进行故障排除。

我们首先要明确一个重要原则,那就是操作主机角色有且只能有一个!如果操作主机角色工作在林级别,例如架构主机和域命名主机,那在一个域林内只能有一个架构主机和域命名主机。

如果操作主机角色工作在域级别,例如PDC主机,结构主机和RID主机,那就意味着一个域内只能有一个这样的操作主机角色。

我们的犯罪现场很简单,域里有2台08R2,是域内的第一台DC,fileserver是第二台DC,目前所有的角色都在dc上面,我们通过实验来重现角色的转移!其实当我们用Dcpromo卸载域控制器上的Active Directory时,这个域控制器会自动把自己所承担的操作主机角色转移给自己的复制伙伴,这个过程完全不需要管理员的干预。

但如果我们希望指定一个域控制器来负责操作主机角色,我们就需要手工操作了。

我们首先为大家介绍如何用MMC控制台把五个操作主机角色从DC转移到Fileserver上。

拓扑犯罪过程:一,从DC转移到fileserver上1,打开cmd,输入:netdom query fsmo,列出当前角色所在的位置,从图中可以看出。

五个角色都在DC上!2,然后我们运行,dsa.msc,打开用户和计算机,选择“查看”--“高级功能”3,然后选择“操作”---操作主机,如图4,右键选择Fileserver域控制器,因为我们要把现在连接的DC上的角色转移到Fileserver。

所以在DC上首先连接到Fileserver,如图,细心的同学就会看到。

后面的状态为“不可用”,这是因为他不能本身转给本身,所以这样显示!5,我们发现可以转移三个操作主机角色,分别是PDC主机,RID主机和结构主机,分别选择主机类型然后更改,如图6,接下来打开“域和信任关系”,首先连接Fileserver,来转移域命令主机,打开如图7,更改即可!8,还有一个GC,GC是需要注册一个组件的如图:9,打开mmc,添加AD架构到mmc里,然后如图,首先连接Fileserver10,最后我们来查看下角色的位置:11,至此,我们完成了五个操作主机角色的转移。

域服务器的迁移

域服务器如何进行迁移域服务器的迁移我想大家都有过这样的想法,不过迁移域服务器可不是一个简单的事,大家跟我来一起学习。

假设主域控制器的IP为192.168.1.10,额外域控制器的IP为192.168.1.20第一步:主域迁移之前的备份:1. 备份主域服务器的系统状态2. 备份主域服务器的系统镜像3. 备份额外域服务器的系统状态4. 备份额外域服务器的系统镜像第二步:主域控制迁移:1.在主域控服务器(192.168.1.10)上查看FSMO(五种主控角色)的owner(拥有者),安装Windows Server 2003系统光盘中的Support 目录下的support tools工具,然后打开提示符输入:netdom query fsmo查看域控主机的五种角色是不是都在主域服务器上,当然也有可能在备份域控服务器上。

2.将域控角色转移到备份域服务器(192.168.1.20)在主域控服务器(192.168.1.10)执行以下命令:2.1 进入命令提示符窗口,在命令提示符下输入:ntdsutil 回车,再输入:roles 回车,再输入connections 回车,再输入connect to server 192.168.1.20 (连接到额外域控制器)提示绑定成功后,输入q退出。

2.2 依次输入以下命令:Transfer domain naming masterTransfer infrastructure masterTransfer PDCTransfer RID masterTransfer schema master以上的命令在输入完成一条后都会有提示是否传送角色到新的服务器,选择YES,完成后按Q退出界面。

2.3 五个步骤完成以后,进入192.168.1.20,检查一下是否全部转移到备份服务器192.168.1.20上,打开提示符输入:netdom query fsmo再次查看域控制器的5个角色是不是都在192.168.1.20上面。

2003域升级到2008域

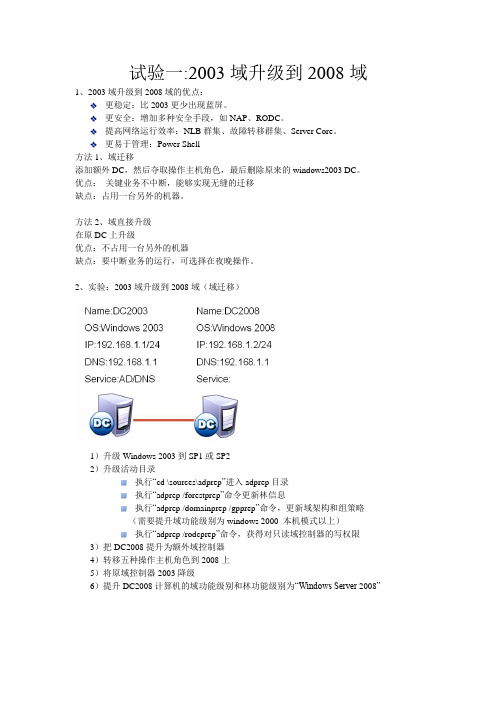

试验一:2003域升级到2008域1、2003域升级到2008域的优点:更稳定:比2003更少出现蓝屏。

更安全:增加多种安全手段,如NAP、RODC。

提高网络运行效率:NLB群集、故障转移群集、Server Core。

更易于管理:Power Shell方法1、域迁移添加额外DC,然后夺取操作主机角色,最后删除原来的windows2003 DC。

优点:关键业务不中断,能够实现无缝的迁移缺点:占用一台另外的机器。

方法2、域直接升级在原DC上升级优点:不占用一台另外的机器缺点:要中断业务的运行,可选择在夜晚操作。

2、实验:2003域升级到2008域(域迁移)1)升级Windows 2003到SP1或SP22)升级活动目录执行“cd \sources\adprep”进入adprep目录执行“adprep /forestprep”命令更新林信息执行“adprep /domainprep /gpprep”命令,更新域架构和组策略(需要提升域功能级别为windows 2000 本机模式以上)执行“adprep /rodcprep”命令,获得对只读域控制器的写权限3)把DC2008提升为额外域控制器4)转移五种操作主机角色到2008上5)将原域控制器2003降级6)提升DC2008计算机的域功能级别和林功能级别为“Windows Server 2008”实验二:WDS:快速、批量部署Windows客户端1、WDS全称为Windows部署服务,管理员可以为批量客户机安装系统,大大提高了工作效率。

2、实验:使用WDS部署Win 7客户端准备WDS运行环境安装和配置Windows 2008活动目录域安装和配置DNS服务器角色安装和配置DHCP服务器角色安装WDS服务配置WDS服务器添加引导映像boot.wim配置安装映像install.wim通过WDS为客户机安装Win 7系统修改BIOS设置,将启动方式设置为网络引导重新启动计算机,按照提示按“F12”键。

2003域升级到2008域

2003域升级到2008域以及迁移DNS升级要求:1、必须是SP1及以上版本的Windows 2003才能升级到Server 2008;2、只允许相同版本之间,或者低版本向高版本升级,比如说windows 2003标准版,升级到windows 2008标准版;3、不支持跨语言版本升级;升级步骤:一:备份192.168.9.5的AD服务器,ntbackup命令备份系统状态。

二:建议在迁移域控之前,首先迁移DNS. 在win2008r2_dc1上安装辅助DNS,主辅DNS同步后,将win2008r2_dc1上的DNS修改为与AD集成的主要DNS,将192.168.9.5上的DNS设置为辅助DNS,停用192.168.9.5上的DNS,测试域控是否正常。

三:将server 2008系统光盘插入2003 AD服务器的光驱,在CMD命令行中输入下面的命令,路径:G:\support\adprep\ adprep.exe使2003域控支持2008的域架构、域架构。

1、升级2003 AD Schema 林架构;adprep.exe /forestprep2、升级2003 AD Schema 域架构;adprep.exe /domainprep3、更新群组原则对象权限;adprep.exe /domainprep /gpprep4、更新AD对RODC只读域控器的支持;adprep.exe /rodcprep四:、在win2008r2_dc1添加域服务器角色,设置为的额外域控。

五:把FSMO五种操作主机和全局编录角色在线传递给win2008r2_dc1服务器,此时win2008r2_dc1已经正式成为的主要域控制器。

可以把192.168.9.5关机,测试客户机是否可以正常加域、邮箱收发。

六:1.在win2008r2_dc2上安装的额外域控制器。

2.将win2008r2_dc1 和win2008r2_dc2都设置为全局编录服务器3、确定win2008r2_dc1 和win2008r2_dc2两台新域控完全正常后,对原AD 192.168.9.5和192.168.9.7主机进行降级退域;4、提升Windows 2008 AD 域功能级别,提升Windows 2008 AD 林功能级别;下面是升级过程的详细操作!升级AD的林和域架构以下是在DC1上(win2003 Ad)的操作:1、备份DC1的AD服务器,防止升级失败可以有恢复的备份;2、把Windows 2008安装光盘放入DC1的光驱,在升级中我的光驱是D盘,因为我的虚拟机只有C盘;3、用企业管理员账号登录DC1服务器,打开“开始菜单”“运行”输入cmd 命令,点击“确定”;4、将命令提示符转到D盘的sources/adprep目录,升级2003 AD Schema 林架构;输入adprep.exe /forestprep5、升级2003 AD Schema 域架构;adprep.exe /domainprep6、更新群组原则对象权限;adprep.exe /domainprep /gpprep7、更新AD对RODC只读域控器的支持;adprep.exe /rodcprep至此AD的林和域架构升级成功把ZSDC03提升为额外网域控制站1、在DC2上安装好windows 2008系统,上网升级打好补丁并命名为DC2;2、用DC2本地administrator登录,加入域重启计算机;look!加入成功,因为之前我们已经升级了架构,所以现在2008的网域控制站已经可以加入到2003的网域了,然后我们重新启动windows2008服务器进入下一环节。

域服务器的备份及灾难恢复

域服务器的备份及灾难恢复一、在Windows2000中,备份与恢复Active Directory是一项非常重要的工作。

在NT中,所有有关用户和企业配置方面的信息都存储在注册表中,因此我们只需要备份注册表即可。

但是在Windows2000中,所有的安全信息都存储在Active Directory中,它的备份方法与在NT中是完全不同。

用户不能单独备份Active Directory,Windows2000将Active Directory做为系统状态数据的一部分进行备份。

众所周知,系统状态数据包括注册表、系统启动文件、类注册数据库、证书服务数据、文件复制服务、集群服务、域名服务和活动目录8部分,通常情况下更为熟悉的是前3部分。

而对于备份来说,这8部分都不能单独进行备份,必须做为系统状态数据的一部分进行备份。

备份Active Directory数据如果一个域内存在不止一台DC,当重新安装其中的一台DC时备份Active Directory并不是必需的,你只需要将其中的一台DC从域中删除,重新安装,并使之回到域中,那么另外的DC自然会将数据复制到这台DC上。

如果一个域内剩下最后一台DC,那就非常有必要对Active Directory进行备份.详细过程如下:1.“开始”菜单->“运行”,输入“ntbackup”,启动win2000备份工具。

2.在“欢迎标签中使用“备份向导”,在备份向导对话框选择备份的内容页面中选择“只备份系统状态数据”,下一步。

3.在“备份保存的位置”页面中输入存放备份数据的文件名,如“d:\bak\AD0322.bkf”,下一步,完成备份向导。

如果要进行一些设置,如备份完成后验证数据,请使用"高级"选项进行配置。

4.选择“完成”开始备份,根据数据的多少,可能需要几分钟到十几分钟甚至更长一段时间。

备份完毕系统会生成备份报表。

通常备份的文件比较大,笔者备份了几次都在250-300M之间,因此需要找一个大容量的空间存放。

域服务器的备份及恢复

域服务器的备份及恢复

现在集团内大部分公司都有使用域服务器,所以其备份显得比较重要。

方法也参考过很多,包括:硬盘磁盘阵列、主域备份域、虚拟机等。

考滤备份的实用性,觉得以下方法比较适合。

域服务器的备份及恢复

Active Directory备份:

1.“开始” “运行”输入“ntbackup”,启动备份工具。

2.使用“备份向导”,在备份向导对话框选择备份的内容页面中选择“只备份系统状态数据”。

3.备份时选择高级进行配置

4.通常备份的文件比较大,备份文件在500M-700M左右。

恢复Active Directory:

1.安装新的WINDOWS2003操作系统,随便新建一域服务。

2.在新的操作系统上进行了还原,开机按F8进入还原模式。

3.“开始” “运行”输入“ntbackup”,启动备份工具。

进入还原向导。

4.选择之前备份Active Directory的文件。

选择还原。

5.进入高级进行配置。

6.还原成功后,之前域服务器信息还原成功。

包括:域名、服务IP、登录计算机名、域用户信息等。

因为本人是在测试机上测试一段时间,还没在实际上应用过,不知会不会存在大的漏洞。

希望大家可以再做大型测试,实现真正可操作性。

域控主机迁移[总结]

![域控主机迁移[总结]](https://img.taocdn.com/s3/m/f1614d014431b90d6c85c789.png)

域控主机迁移[总结]本文目录经历过一次域控主迁移,悲剧的域控主机down掉。

今天写一写,以后备用。

前提条件:一台域控主机A,一台备份域控主机B。

目的:将域控主机A迁移到域控主机B步骤:1、将B作为备份域控主机2、将A的所有信息从活动目录删除3、把FSMO角色强行夺取过来4、设置全局编录具体步骤:1、运行dcpromo命令2、弹出Active Directory安装向导,点“下一步”3、默认,“下一步”4、选“现有域的额外域控制器”,点“下一步”5、输入管理员及密码--还原模式密码--最后一步配置。

6、在域控主机A上运行ntdsutil∙Metadata cleanup ----清理不使用的服务器的对象∙Select operation target∙Connet to domain ∙Quit∙List sites∙List domains in site--显示一下Site中的域∙Select domain 0∙List servers for domain in site—找到2台服务器∙Select server 0--删除0号已经坏掉的服务器∙Quit—退到上一层菜单∙Remove selected server—删除服务器对象∙使用ADSI EDIT工具删除Active Directory users and computers中的Do main controllers中欲删除的服务器对象∙在AD站点和服务中删除没用的服务器对象∙把复制连接也删除把FSMO角色强行夺取过来用到“Ntdsutil”这里有两种方法分别是Seize和Transfer,如果原来的FSMO角色的拥有者处于离线状态,那么就要用Seize,如果处于联机状态,那么就要用Transfer。

在这里由于SERVER已经离线了,所以要用“Seize”在站点和服务中设置全局编录最后到客户端去修改一下DNS服务器的位置,就可以发现客户端又可以正常登陆了。

将备份域升级到主域的两种方法

将备份域升级到主域的两种方法方法一使用 Windows Server 2003 的“Microsoft 管理控制台”(MMC) 中的Active Directory 管理单元工具来转移“灵活单主机操作”(FSMO) 角色(也称作操作主机角色)。

FSMO 角色在目录林中,有至少五个分配给一个或多个域控制器的FSMO 角色。

这五个 FSMO 角色是:●架构主机:架构主机域控制器控制对架构的所有更新和修改。

若要更新目录林的架构,您必须有权访问架构主机。

在整个目录林中只能有一个架构主机。

●域命名主机:域命名主机域控制器控制目录林中域的添加或删除。

在整个目录林中只能有一个域命名主机。

●结构主机:结构主机负责将参考从其域中的对象更新到其他域中的对象。

任何时刻,在每一域中只能有一个域控制器充当结构主机。

●相对 ID (RID) 主机:RID 主机负责处理来自特定域中所有域控制器的 RID 池请求。

任何时刻,在域中只能有一个域控制器充当 RID 主机。

●PDC 模拟器:PDC 模拟器是一种域控制器,它将自身作为主域控制器 (PDC) 向运行 Windows 的早期版本的工作站、成员服务器和域控制器公布。

例如,如果该域包含未运行 Microsoft Windows XP Professional 或 Microsoft Windows 2000 客户端软件的计算机,或者如果包含Microsoft Windows NT 备份域控制器,则 PDC 模拟器主机充当 Windows NT PDC。

它还是“域主浏览器”并负责处理密码差异。

任何时刻,在目录林的每个域中只能有一个域控制器充当 PDC 模拟器主机。

使用MMC 管理单元工具来转移FSMO 角色。

根据您要转移的FSMO 角色,可以使用以下三个 MMC 管理单元工具之一:“Active Directory 架构”管理单元“Active Directory 域和信任关系”管理单元“Active Directory 用户和计算机”管理单元如果某一计算机已不存在,则必须取回其角色。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

方法一使用 Windows Server 2003 的“Microsoft 管理控制台”(MMC) 中的 Active Directory 管理单元工具来转移“灵活单主机操作”(FSMO) 角色(也称作操作主机 角色)。

FSMO 角色在目录林中,有至少五个分配给一个或多个域控制器的 FSMO 角色。

这五个 FSMO 角色是:●架构主机:架构主机域控制器控制对架构的所有更新和修改。

若要更新目录林的架构,您必须有权访问架构主机。

在整个目录林中只能有一个架构主机。

●域命名主机:域命名主机域控制器控制目录林中域的添加或删除。

在整个目录林中只能有一个域命名主机。

●结构主机:结构主机负责将参考从其域中的对象更新到其他域中的对象。

任何时刻,在每一域中只能有一个域控制器充当结构主机。

●相对 ID (RID) 主机:RID 主机负责处理来自特定域中所有域控制器的 RID 池请求。

任何时刻,在域中只能有一个域控制器充当 RID 主机。

●PDC 模拟器:PDC 模拟器是一种域控制器,它将自身作为主域控制器 (PDC) 向运行 Windows 的早期版本的工作站、成员服务器和域控制器公布。

例如,如果该域包含未运行 Microsoft Windows XP Professional 或 Microsoft Windows 2000 客户端软件的计算机,或者如果包含 Microsoft Windows NT 备份域控制器,则 PDC 模拟器主机充当 Windows NT PDC。

它还是“域主浏览器”并负责处理密码差异。

任何时刻,在目录林的每个域中只能有一个域控制器充当 PDC 模拟器主机。

使用 MMC 管理单元工具来转移 FSMO 角色。

根据您要转移的 FSMO 角色,可以使用以下三个 MMC 管理单元工具之一:“Active Directory 架构”管理单元“Active Directory 域和信任关系”管理单元“Active Directory 用户和计算机”管理单元如果某一计算机已不存在,则必须取回其角色。

若要取回角色,请使用 Ntdsutil.exe 实用工具。

转移架构主机角色使用“Active Directory 架构主机”管理单元可以转移架构主机角色。

您必须首先注册 Schmmgmt.dll 文件,然后才能使用此管理单元。

注册 Schmmgmt.dll1.单击开始,然后单击运行。

2.在打开框中,键入 regsvr32 schmmgmt.dll,然后单击确定。

3.收到操作成功的消息时,单击确定。

转移架构主机角色1.依次单击开始和运行,在打开框中键入 mmc,然后单击确定。

2.在文件菜单上,单击“添加/删除管理单元”。

3.单击添加。

4.依次单击 Active Directory 架构、添加、关闭和确定。

5.在控制台树中,右键单击 Active Directory 架构,然后单击更改域控制器。

6.单击指定名称,键入将成为新角色持有者的域控制器名称,然后单击确定。

7.在控制台树中,右键单击 Active Directory 架构,然后单击操作主机。

8.单击更改。

9.单击确定以确认您要转移该角色,然后单击关闭。

转移域命名主机角色1.单击开始,指向管理工具,然后单击“Active Directory 域和信任关系”。

2.右键单击“Active Directory 域和信任关系”,然后单击“连接到域控制器”。

注意:如果您不在要将角色转移到其上的域控制器上,则必须执行此步骤。

如果您已经连接到要转移其角色的域控制器,则不必执行此步骤。

3.执行下列操作之一:在“输入其他域控制器名称”框中,键入将成为新的角色持有者的域控制器的名称,然后单击确定。

- 或 -在“或者,选择一个可用的域控制器”列表中,单击将成为新角色持有者的域控制器,然后单击确定。

4.在控制台树中,右键单击“Active Directory 域和信任关系”,然后单击操作主机。

5.单击更改。

6.单击确定以确认您要转移该角色,然后单击关闭。

转移 RID 主机角色、PDC 模拟器角色和结构主机角色1.单击开始,指向管理工具,然后单击“Active Directory 用户和计算机”。

2.右键单击“Active Directory 用户和计算机”,然后单击“连接到域控制器”。

注意:如果您不在要将角色转移到其上的域控制器上,则必须执行此步骤。

如果您已经连接到要转移其角色的域控制器,则不必执行此步骤。

3.执行下列操作之一:在“输入其他域控制器名称”框中,键入将成为新的角色持有者的域控制器的名称,然后单击确定。

- 或 -在“或者,选择一个可用的域控制器”列表中,单击将成为新角色持有者的域控制器,然后单击确定。

4.在控制台树中,右键单击“Active Directory 用户和计算机”,指向所有任务,然后单击操作主机。

5.单击要转移角色(RID、PDC 或 结构)的相应选项卡,然后单击更改。

6.单击确定以确认您要转移该角色,然后单击关闭。

方法二使用 Ntdsutil.exe 实用工具转移或捕获 Flexible Single Master Operations (FSMO) 角色。

不适合多主机更新的某些域和企业范围的操作由 Active Directory 域或林中的一台域控制器完成。

为执行这些特殊操作而指定的域控制器称为操作主机或 FSMO 角色担任者。

以下列表描述了 Active Directory 林中五种唯一的 FSMO 角色类型,以及这些角色执行的相关操作:●架构主机 (Schema master) - 架构主机角色是林范围的角色,每个林一个。

此角色用于扩展 ActiveDirectory 林的架构或运行 adprep /domainprep 命令。

●域命名主机 (Domain naming master) - 域命名主机角色是林范围的角色,每个林一个。

此角色用于向林中添加或从林中删除域或应用程序分区。

●RID 主机 (RID master) - RID 主机角色是域范围的角色,每个域一个。

此角色用于分配 RID 池,以便新的或现有的域控制器能够创建用户帐户、计算机帐户或安全组。

●PDC 模拟器 (PDC emulator) - PDC 模拟器角色是域范围的角色,每个域一个。

将数据库更新发送到Windows NT 备份域控制器的域控制器需要具备这个角色。

此外,拥有此角色的域控制器也是某些管理工具的目标,它还可以更新用户帐户密码和计算机帐户密码。

●结构主机 (Infrastructure master) - 结构主机角色是域范围的角色,每个域一个。

此角色供域控制器使用,用于成功运行 adprep /forestprep 命令,以及更新跨域引用的对象的 SID 属性和可分辨名称属性。

Active Directory 安装向导 (Dcpromo.exe) 将这五种 FSMO 角色全部分配给林根域中的第一台域控制器。

每个新子域或树域中的第一台域控制器将获得三个域范围的角色。

在使用以下某种方法重新分配 FSMO 角色之前,域控制器将一直担任 FSMO 角色:●管理员使用 GUI 管理工具重新分配角色。

●管理员使用 ntdsutil /roles 命令重新分配角色。

●管理员使用 Active Directory 安装向导正常降级担任某个角色的域控制器。

该向导将任何本地担任的角色重新分配给林中的现有域控制器。

使用 dcpromo /forceremoval 命令执行降级会使 FSMO 角色处于无效状态,直到管理员重新分配为止。

建议在以下情况下转移 FSMO 角色:●当前角色担任者可以运行,并且新的 FSMO 所有者可以通过网络访问它。

●您正在正常降级一台域控制器,它目前担任着您要分配给 Active Directory 林中某个特定域控制器的FSMO 角色。

●由于要进行定期维护,您需要使目前担任 FSMO 角色的域控制器脱机,并且您需要将特定的 FSMO 角色分配给一台“活动的”域控制器。

这可能是执行连接到 FSMO 所有者执行操作所必需的。

对于 PDC 模拟器角色来说,尤其如此,但对于 RID 主机角色、域命名主机角色和架构主机角色来说,则不尽然。

建议您在遇到以下情况时捕获 FSMO 角色:●当前角色担任者遇到一个操作错误,导致 FSMO 相关操作无法成功完成,并且无法转移该角色。

●使用 dcpromo /forceremoval 命令强制降级担任 FSMO 角色的域控制器。

●原来担任某个特定角色的计算机上的操作系统不再存在或者已被重新安装。

在进行复制时,域或林中的非 FSMO 域控制器可完全了解担任 FSMO 角色的域控制器所做的更改。

如果必须转移角色,则最佳的候选域控制器应该是以下域中的域控制器:该域最后一次或最近从现有角色担任者入站复制了“FSMO 分区”的可写副本。

例如,架构主机角色担任者具有可分辨名称路径 CN=schema,CN=configuration,dc=<林根域>,这意味着角色位于 CN=schema 分区中并且作为该分区的一部分被复制。

如果担任架构主机角色的域控制器遇到硬件或软件故障,则较合适的候选角色担任者应当是根域中的域控制器,并且与当前所有者位于同一 Active Directory 站点中。

同一 Active Directory 站点中的域控制器每隔 5 分钟或 15 秒执行一次入站复制。

每个 FSMO 角色的分区如列表所示:FSMO 角色分区架构CN=Schema,CN=configuration,DC=<林根域>域命名主机CN=configuration,DC=<林根域>PDC DC=<域>RID DC=<域>结构DC=<域>应禁止其 FSMO 角色已被捕获的域控制器与林中的现有域控制器通信。

在这个情况下,您应格式化这类域控制器上的硬盘并重新安装操作系统,或者强制降级专用网络上的这类域控制器,然后使用 ntdsutil/metadata cleanup 命令删除它们在林中剩余域控制器上的元数据。

将其角色已被捕获的前任 FSMO 角色担任者引入林中的风险在于,原来的角色担任者可能会像以前那样继续运行,直到它通过入站复制了解到角色捕获信息。

两个域控制器担任相同 FSMO 角色的已知风险在于,这样会创建具有重叠 RID 池的安全主体,同时还会引发其他问题。

转移 FSMO 角色若要使用 Ntdsutil 实用工具转移 FSMO 角色,请按照下列步骤操作:1.登录到基于 Windows 2000 Server 或基于 Windows Server 2003 的成员服务器,或登录到转移 FSMO 角色时所在林中的域控制器。