oracle漏洞补丁升级

WebLogic 组件反序列化漏洞补丁升级操作手册

weblogic反序列化补丁安装梁裕1、到weblogic官网下载补丁包(p2*******_1036_Generic.zip、p2*******_1036012_Generic.zip如果找不到的朋友,可以在回复中给我留下邮箱,我会定期回复。

)2、10.3.6对应的补丁包p2*******_1036012_Generic.zip ,补丁包需要依赖于一个大的升级包,所以需要把p2*******_1036_Generic.zip也下载下来。

3、登录linux的weblogic用户,切换到/home/weblogic/Oracle/Middleware/utils/bsu/目录下。

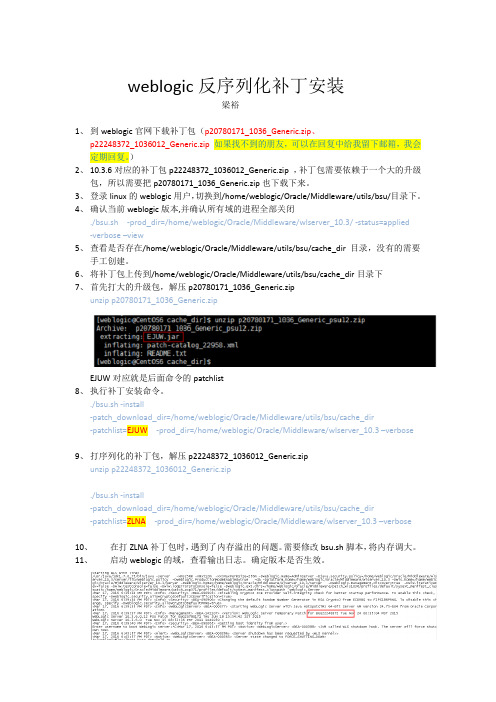

4、确认当前weblogic版本,并确认所有域的进程全部关闭./bsu.sh -prod_dir=/home/weblogic/Oracle/Middleware/wlserver_10.3/ -status=applied -verbose –view5、查看是否存在/home/weblogic/Oracle/Middleware/utils/bsu/cache_dir 目录,没有的需要手工创建。

6、将补丁包上传到/home/weblogic/Oracle/Middleware/utils/bsu/cache_dir目录下7、首先打大的升级包,解压p2*******_1036_Generic.zipunzip p2*******_1036_Generic.zipEJUW对应就是后面命令的patchlist8、执行补丁安装命令。

./bsu.sh -install-patch_download_dir=/home/weblogic/Oracle/Middleware/utils/bsu/cache_dir-patchlist=EJUW-prod_dir=/home/weblogic/Oracle/Middleware/wlserver_10.3 –verbose9、打序列化的补丁包,解压p2*******_1036012_Generic.zipunzip p2*******_1036012_Generic.zip./bsu.sh -install-patch_download_dir=/home/weblogic/Oracle/Middleware/utils/bsu/cache_dir-patchlist=ZLNA-prod_dir=/home/weblogic/Oracle/Middleware/wlserver_10.3 –verbose10、在打ZLNA补丁包时,遇到了内存溢出的问题。

数据库虚拟补丁技术研究

数据库虚拟补丁技术研究数据库虚拟补丁技术研究虚拟补丁技术是通过控制所保护系统的输入输出,防止对系统的漏洞攻击行为的技术。

虚拟补丁技术通过外围的方式,针对系统漏洞攻击的特征进行攻击行为发现和拦截的安全防御手段。

它使漏洞防御的实施更为轻便,更加及时。

虚拟补丁技术较早使用在web应用系统上,数据库的虚拟补丁是近几年最新提出的防御技术,较早提出的是Mcaffee,国内数据库安全厂商安华金和也是这方面的佼佼者。

数据库漏洞分类及成因美国Verizon就“核心数据是如何丢失的”做过一次全面的市场调查,结果发现,75%的数据丢失情况是由于数据库漏洞造成的。

据CVE的数据安全漏洞统计,Oracle、SQL Server、MySQL等主流数据库的漏洞逐年上升。

图 1.1 数据库漏洞入侵方式根据CVE最新发布的漏洞统计结果,统计公布的各类数据库漏洞分布如下:图 1.2 各类数据库漏洞分布图 1.3 CVE统计:一类oracle数据库漏洞数据库漏洞的产生,主要由于输入验证错误、边界条件错误、缓冲区溢出错误、访问验证错误、意外条件错误等原因产生。

由于数据库漏洞的存在,可能造成的危害,主要有以下四个方面:(1)危害数据库自身系统,对数据库本机进行攻击。

(2)危害数据库所在服务器,利用数据库来对服务器做攻击。

方式:●通过pl/sql运行OS命令●通过JAVA运行OS命令●直接通过任务调度程序运行OS命令●使用ALTER SYSTEM运行OS命令●利用oracle编译本地pl/sql应用程序的方式来运行OS命令(3)危害数据库所在系统的文件系统。

方式:●利用UTL_FILE包访问文件系统●利用JAVA访问文件系统●利用操作系统环境变量访问文件系统(4)危害数据库所在网络上的其他平台。

数据库补丁包的缺陷由于数据库漏洞的不可预期性和高隐蔽性,数据库开发商只能通过事后,周期性,有针对性的对已发现的数据库漏洞进行安全性处理,并以数据库补丁包的形式进行针对性的漏洞修复。

oracle补丁详解

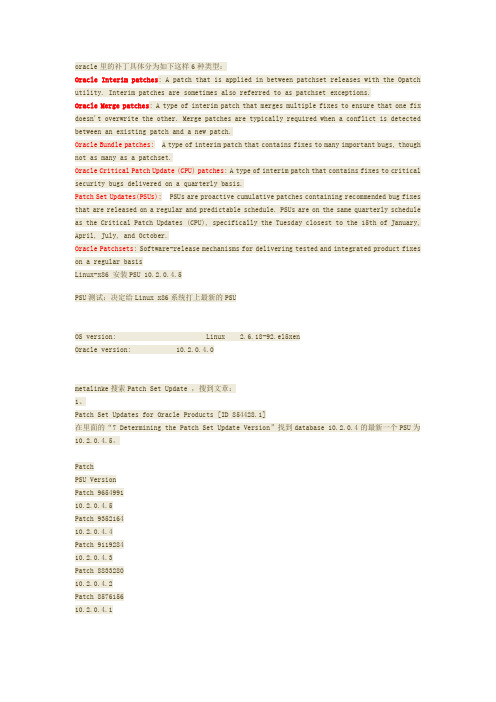

oracle里的补丁具体分为如下这样6种类型:Oracle Interim patches: A patch that is applied in between patchset releases with the Opatch utility. Interim patches are sometimes also referred to as patchset exceptions.Oracle Merge patches: A type of interim patch that merges multiple fixes to ensure that one fix doesn't overwrite the other. Merge patches are typically required when a conflict is detected between an existing patch and a new patch.Oracle Bundle patches: A type of interim patch that contains fixes to many important bugs, though not as many as a patchset.Oracle Critical Patch Update (CPU) patches: A type of interim patch that contains fixes to critical security bugs delivered on a quarterly basis.Patch Set Updates(PSUs): PSUs are proactive cumulative patches containing recommended bug fixes that are released on a regular and predictable schedule. PSUs are on the same quarterly schedule as the Critical Patch Updates (CPU), specifically the Tuesday closest to the 15th of January, April, July, and October.Oracle Patchsets: Software-release mechanisms for delivering tested and integrated product fixes on a regular basisLinux-x86 安装PSU 10.2.0.4.5PSU测试:决定给Linux x86系统打上最新的PSUOS version: Linux 2.6.18-92.el5xenOracle version: 10.2.0.4.0metalinke搜索Patch Set Update ,搜到文章:1、Patch Set Updates for Oracle Products [ID 854428.1]在里面的“7 Determining the Patch Set Update Version”找到database 10.2.0.4的最新一个PSU为10.2.0.4.5。

电科院督查扫描Oracle漏洞整改方案

电科院督查扫描Oracle漏洞整改方案一、Oracle数据库漏洞情况1、OracleDatabaseUnsupportedVersionDetection的漏洞2、OracleTNSListenerRemotePoisoning的漏洞二、整改方案1、整改依据:整改方案出处:OracleMetalink。

OracleDatabaseUnsupportedVersionDetection的漏洞整改文档出处为:版本升级整改方案[ID1626244.1]OracleTNSListenerRemotePoisoning的漏洞整改文档出处为:对于OracleDatabaseUnsupportedVersionDetection的漏洞,建议项目组评估Oracle数据库版本升级风险,根据文档[ID1453883.1]说明目前Oracle最低支持版本为11.2.0.4,对应数据库应升级到11.2.0.4版本以上(含11.2.0.4)。

Oracle支持版本文档附件如下:对于OracleTNSListenerRemotePoisoning的漏洞,根据Oracle官方建议,根据数据库的部署模式分为单实例和RAC,具体参照附件进行整改。

当前数据库版本发行时间表.xps非rac环境CVE-2022-1675整改方案.xpsrac环境CVE-2022-1675整改方案.xps三、整改说明1、OracleDatabaseUnsupportedVersionDetection的漏洞整改涉及到的问题如下:需要准备升级测试环境,根据漏洞分布在不同版本的Oracle数据库上,应准备对应的升级测试环境;数据库大版本升级需技术支持;升级高版本数据库与中间件、业务系统兼容性无法确定,业务系统需进行测试验证;数据库进行版本升级,需对应业务系统申报停机检修;2、OracleTNSListenerRemotePoisoning的漏洞整改涉及到的问题如下:需要准备整改测试环境;整改中涉及到修改scanlistener、locallistener、增加加密协议等操作,需评估修改后带来的不确定风险。

[Oracle]CPUPSU补丁安装详细教程

![[Oracle]CPUPSU补丁安装详细教程](https://img.taocdn.com/s3/m/2e188001f08583d049649b6648d7c1c708a10b6e.png)

[Oracle]CPUPSU补丁安装详细教程Oracle CPU的全称是Critical Patch Update, Oracle对于其产品每个季度发⾏⼀次安全补丁包,通常是为了修复产品中的安全隐患,以下是对CPU/PSU补丁安装的具体操作步骤进⾏了详细的分析介绍,需要的朋友可以参考什么是CPU/PSUOracle CPU的全称是Critical Patch Update, Oracle对于其产品每个季度发⾏⼀次安全补丁包,通常是为了修复产品中的安全隐患。

Oracle PSU的全称是Patch Set Update,Oracle对于其产品每个季度发⾏⼀次的补丁包,包含了bug的修复。

Oracle选取被⽤户下载数量多,且被验证过具有较低风险的补丁放⼊到每个季度的PSU中。

在每个PSU中不但包含Bug的修复⽽且还包含了最新的CPU。

PSU通常随CPU⼀起发布。

CPU是累积的(Cumulative),即最新的CPU补丁已经包含以往的CPU补丁,所以只要安装最新的CPU补丁即可。

PSU通常也是增量的,⼤部分PSU可以直接安装,但有些PSU则必须要求安装了上⼀个版本的PSU之后才能继续安装,要仔细看各个PSU 的Readme⽂档。

如何下载CPU/PSU注意:要下载CPU/PSU,必须要有Oracle Support账号才⾏!到Oracle CPU主页,可以看到每个季度发布的CPU补丁列表(如下图所⽰),根据你的需要选择相应的CPU补丁即可,这⾥选择July2011年的补丁。

每个补丁只针对特定的数据库版本,你要找到对应的数据库版本(如下图所⽰),这⾥的数据库版本为11.2.0.1,如果找不到,说明该补丁不⽀持该版本数据库。

右边点击Database链接,就是该补丁的⼀个详细说明⽂档,找到3.1.3 Oracle Database,并点击相应的数据库版本(如下图所⽰)在相应的数据库版本⾥,可以看到各个平台下CPU和PSU版本号,前⾯已经说过,PSU包含CPU,所以建议尽量安装PSU,注意:这⾥的UNIX平台也包括Linux点击上⾯的版本号,会⾃动跳到Oracle Support下载页⾯,如下图所⽰。

C语言编写安全性高的操作系统补丁与更新的技巧与方法

C语言编写安全性高的操作系统补丁与更新的技巧与方法近年来,操作系统的安全性问题引起了越来越多的关注。

为了确保系统的安全性,操作系统的补丁与更新成为必不可少的一部分。

本文将介绍一些C语言编写安全性高的操作系统补丁与更新的技巧与方法。

1. 确定安全漏洞在编写补丁与更新之前,首先需要确定操作系统存在的安全漏洞。

这可以通过安全漏洞扫描工具、代码审计等方法来进行。

一旦发现安全漏洞,就需要及时对其进行修复。

2. 分析漏洞原因在修复安全漏洞之前,需要对漏洞的原因进行分析。

这包括查找相关代码的缺陷、了解攻击者可能利用的方式等。

通过对漏洞原因的深入分析,可以更好地修复漏洞并预防类似漏洞的再次发生。

3. 设计补丁与更新方案在编写补丁与更新之前,需要仔细设计方案。

首先,应确定修复漏洞的具体方法,例如增加代码校验、限制权限等。

其次,还需要考虑到操作系统的稳定性和兼容性,确保补丁与更新不会引入新的问题。

4. 合理利用安全编码原则编写安全性高的操作系统补丁与更新,需要遵循安全编码原则。

这包括避免使用已经被证明不安全的函数、对用户输入进行合理的验证与过滤、避免缓冲区溢出等。

另外,还应采用适当的加密与身份验证方式,提高系统的安全性。

5. 进行单元测试与集成测试在编写补丁与更新之后,应进行单元测试与集成测试,确保补丁与更新的功能正常且不会引入新的漏洞。

单元测试可以针对补丁和更新的每个模块进行测试,而集成测试则是对整个系统进行测试。

6. 定期更新补丁操作系统的安全性是一个持续的过程。

即使在发布补丁与更新后,也需要定期进行补丁更新。

这可以通过建立一个安全团队来负责监测漏洞、研发并发布补丁来实现。

总结起来,C语言编写安全性高的操作系统补丁与更新需要从确定安全漏洞开始,分析漏洞原因,设计补丁与更新方案,并遵循安全编码原则。

同时,进行单元测试与集成测试,并定期更新补丁,以确保操作系统的持续安全性。

只有不断提高补丁与更新的质量,才能更好地保护操作系统免受恶意攻击的威胁。

Oracle-通用补丁安装操作手册

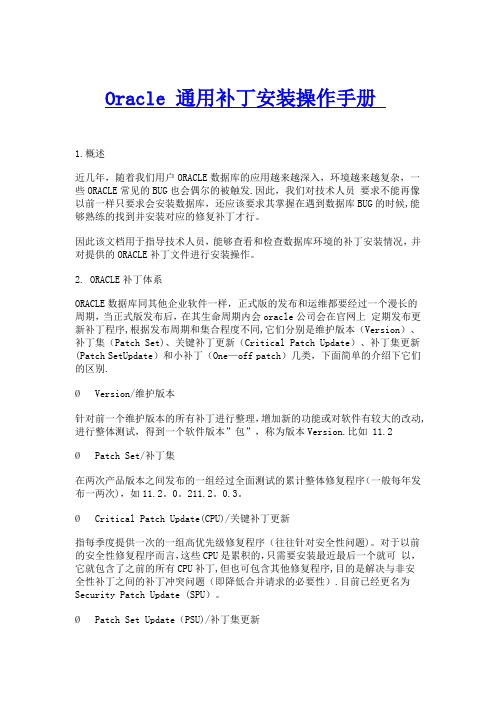

Oracle 通用补丁安装操作手册1.概述近几年,随着我们用户ORACLE数据库的应用越来越深入,环境越来越复杂,一些ORACLE常见的BUG也会偶尔的被触发.因此,我们对技术人员要求不能再像以前一样只要求会安装数据库,还应该要求其掌握在遇到数据库BUG的时候,能够熟练的找到并安装对应的修复补丁才行。

因此该文档用于指导技术人员,能够查看和检查数据库环境的补丁安装情况,并对提供的ORACLE补丁文件进行安装操作。

2. ORACLE补丁体系ORACLE数据库同其他企业软件一样,正式版的发布和运维都要经过一个漫长的周期,当正式版发布后,在其生命周期内会oracle公司会在官网上定期发布更新补丁程序,根据发布周期和集合程度不同,它们分别是维护版本(Version)、补丁集(Patch Set)、关键补丁更新(Critical Patch Update)、补丁集更新(Patch SetUpdate)和小补丁(One—off patch)几类,下面简单的介绍下它们的区别.Ø Version/维护版本针对前一个维护版本的所有补丁进行整理,增加新的功能或对软件有较大的改动,进行整体测试,得到一个软件版本”包”,称为版本Version.比如 11.2Ø Patch Set/补丁集在两次产品版本之间发布的一组经过全面测试的累计整体修复程序(一般每年发布一两次),如11.2。

0。

211.2。

0.3。

Ø Critical Patch Update(CPU)/关键补丁更新指每季度提供一次的一组高优先级修复程序(往往针对安全性问题)。

对于以前的安全性修复程序而言,这些CPU是累积的,只需要安装最近最后一个就可以,它就包含了之前的所有CPU补丁,但也可包含其他修复程序,目的是解决与非安全性补丁之间的补丁冲突问题(即降低合并请求的必要性).目前已经更名为Security Patch Update (SPU)。

oracle11g直接升级oracle19c操作手册

11. 准备工作1.1 备份现有数据库在进行任何升级操作之前,首先要备份现有的 Oracle 11g 数据库。

1.1.1全库备份:sh代码:rman target /RMAN> BACKUP DATABASE PLUS ARCHIVELOG;1.数据泵导出(可选):sh代码:expdp system/password@<service_name> full=Y directory=<directory_name> dumpfile=full_backup.dmp logfile=full_backup.log1.2 检查兼容性确保现有的 Oracle 11g 数据库与 Oracle 19c 兼容。

1.运行预升级信息工具:下载并运行Oracle 提供的预升级信息工具(preupgrade.jar)。

sh代码:java -jar preupgrade.jar TERMINAL TEXT2.检查输出:根据工具输出的信息,解决所有兼容性问题。

1.3 环境准备确保目标服务器满足 Oracle 19c 的系统要求。

1.检查系统要求:•操作系统版本•内存•磁盘空间2.设置环境变量:sh代码:export ORACLE_HOME=/path/to/oracle19c_homeexport PATH=$ORACLE_HOME/bin:$PATH22. 安装 Oracle 19c 软件2.1 下载 Oracle 19c 软件从 Oracle 官方网站下载 Oracle 19c 安装包。

2.2 安装 Oracle 19c 软件1.解压安装包:sh代码:unzip LINUX.X64_193000_db_home.zip -d /path/to/oracle19c_home2.运行安装程序:sh代码:/path/to/oracle19c_home/runInstaller3.安装选项:•选择“安装数据库软件”。

电脑系统安全漏洞的修复与补丁更新

电脑系统安全漏洞的修复与补丁更新随着科技的迅速发展,电脑系统的使用已经成为我们日常工作和生活的重要组成部分。

然而,电脑系统也面临着安全漏洞的威胁,这可能导致个人隐私被泄露、数据被篡改,甚至面临恶意攻击。

因此,修复电脑系统安全漏洞和定期更新补丁显得尤为重要。

一、电脑系统安全漏洞的存在及危害电脑系统几乎所有的操作系统和应用程序都存在安全漏洞,这是由于软件开发过程中的瑕疵或者不完善的安全设计所引起的。

黑客或者病毒利用这些漏洞可以从网络中远程控制电脑系统,进而获取用户的个人信息,如银行账号、密码等。

此外,安全漏洞还可能导致系统崩溃、数据丢失以及其他不可预测的损害。

二、电脑系统安全漏洞的修复方法修复电脑系统安全漏洞是保障系统安全的关键措施之一。

以下是一些常见的修复方法:1. 及时更新操作系统:操作系统提供了重要的安全性更新。

用户应该定期检查操作系统的官方网站,并下载安装最新的更新补丁。

这些补丁通常修复先前版本中发现的漏洞,提高系统的安全性。

2. 更新应用程序:应用程序也是被黑客攻击的主要目标,因此保持应用程序的最新版本至关重要。

应用程序开发商会发布相应的更新补丁,修复旧版本中存在的漏洞。

用户应该定期检查应用程序的官方网站,下载并安装最新版本。

3. 安装防火墙和杀毒软件:使用防火墙和杀毒软件可以有效地阻止恶意软件和网络攻击。

用户应该选择可靠的防火墙和杀毒软件,并定期更新其病毒库以便及时识别和处理最新的威胁。

4. 远程访问的安全设置:远程访问漏洞是黑客攻击的常见途径之一。

用户应该配置远程访问的安全设置,限制远程访问权限,并使用强密码保护远程访问。

三、电脑系统补丁更新的重要性补丁更新是修复安全漏洞的主要手段之一,其重要性不容忽视。

以下是补丁更新的主要益处:1. 修复已知漏洞:补丁更新通常是由系统或应用程序的开发商发布,用于修复已知的安全漏洞。

定期进行补丁更新可以防止黑客利用这些漏洞入侵系统。

2. 提高系统性能:补丁更新不仅可以修复漏洞,还可以提高系统的性能和稳定性。

oracle11g cve-2004-2761

什么是Oracle11g CVE-2004-2761?1. Oracle11g是什么?Oracle11g是由Oracle公司(甲骨文)开发的一款关系数据库管理系统(RDBMS),它是Oracle数据库系统的一个版本,于2007年推出。

它包含了许多高级特性,如数据压缩、增强的安全性、高级数据分析等,是业界广泛使用的数据库管理系统之一。

2. CVE-2004-2761是指什么?CVE,即“通用漏洞披露”(Common Vulnerabilities and Exposures),是一种为公众提供标准标识符以确定漏洞和公开的安全问题的列表。

每个CVE项都拥有一个唯一标识符,以便进行跟踪。

而CVE-2004-2761是指Oracle数据库系统中的一个特定漏洞。

3. Oracle11g CVE-2004-2761的描述Oracle数据库中的CVE-2004-2761是一个已知的安全漏洞,它可能允许攻击者对系统进行未经授权的访问、数据泄露或其他恶意行为。

这一漏洞被认为是比较严重的,因为它可能会影响数据库的完整性和机密性。

4. 如何防范Oracle11g CVE-2004-2761漏洞?针对CVE-2004-2761漏洞,Oracle公司推出了相关的安全补丁程序,以修复这一漏洞。

管理员和用户应该确保他们的Oracle数据库系统已经安装了最新的补丁程序。

也建议加强数据库的访问控制、监控和审计,从而降低系统遭受攻击的风险。

5. CVE-2004-2761的影响如果攻击者利用CVE-2004-2761漏洞成功攻击了Oracle数据库系统,可能会导致系统崩溃、数据泄露、信息篡改等严重后果。

受影响的组织和个人还可能面临法律责任、商业损失等问题。

6. 结语Oracle11g CVE-2004-2761是一种严重的数据库安全漏洞,可能会对受影响的系统和数据造成损害。

用户和管理员应该重视此漏洞,并采取相应的措施来确保数据库系统的安全。

Oracle通用补丁安装操作手册

Oracle通用补丁安装操作手册Oracle通用补丁是常用的升级工具,我们需要基于正确的操作手册进行补丁的安装。

本文将为您介绍Oracle通用补丁安装的详细步骤。

1. 开始之前在操作Oracle通用补丁前,您需要先准备以下材料:•Oracle安装光盘或镜像;•下载对应版本的通用补丁;•管理员权限的系统账户。

在准备好上述材料之后,您可以开始进入下一步:安装Oracle通用补丁。

2. 安装步骤2.1 关闭Oracle数据库在安装补丁前,您需要先关闭Oracle数据库。

SQL>SHUTDOWN IMMEDIATE;如果数据库无法正常关闭,您可以采用强制关闭数据库的方式:SQL>SHUTDOWN ABORT;2.2 检查Oracle补丁在安装Oracle通用补丁前,您需要检查当前系统上已经安装了哪些相关的Oracle补丁。

在命令行窗口执行以下命令:$ opatch lsinventory2.3 解压Oracle通用补丁将Oracle通用补丁文件解压到本地磁盘。

2.4 上传Oracle通用补丁将解压后的Oracle通用补丁上传到服务器,您可以使用FTP或者WinSCP工具进行上传。

在上传之前,您需要先确定要上传到哪个目录下。

2.5 运行补丁安装命令在命令行窗口中运行以下命令进行补丁的安装:$ opatch apply <补丁文件绝对路径>2.6 验证补丁安装在命令行窗口中运行以下命令验证补丁安装是否成功:$ opatch lsinventory2.7 启动Oracle数据库在Oracle补丁安装完成后,您需要重新启动Oracle数据库:SQL>STARTUP;3. 总结Oracle通用补丁安装虽然需要一定的技术和操作能力,但只要按照以上步骤进行操作,就能够轻松地完成补丁的安装。

在操作过程中,注意备份数据库文件以及及时关闭相关服务,以确保安装过程的顺利进行。

祝您安装成功!。

oracle升级方案

Oracle升级方案1. 简介Oracle是一种强大的关系数据库管理系统(RDBMS),被广泛用于企业级应用程序。

随着时间的推移,Oracle不断推出新的版本和升级,以提供更好的性能、功能和安全性。

本文档旨在介绍Oracle数据库升级的一般步骤和最佳实践。

2. 升级前的准备工作在进行Oracle数据库升级之前,需要进行一些准备工作,以确保顺利完成升级过程,并最大程度地减少潜在的风险和中断。

以下是一些准备工作的关键部分:2.1. 确定升级类型首先,需要确定要执行的Oracle升级类型。

可以是小版本的升级,例如从Oracle 11.2.0.2到11.2.0.4,也可以是大版本的升级,例如从Oracle 11g到Oracle 12c。

2.2. 评估硬件和软件要求在选择升级版本之前,需要评估现有硬件和软件的要求。

必须确保新版本的Oracle数据库可以在现有硬件上运行,并且与现有的操作系统和其他应用程序兼容。

2.3. 创建备份在进行任何数据库升级之前,最重要的一步是创建完整的数据库备份。

这样,在升级过程中出现任何问题或数据丢失的风险时,可以恢复到原始状态。

2.4. 检查数据库健康状况在升级之前,建议进行数据库的健康检查和性能评估。

可以使用Oracle提供的工具,例如Enterprise Manager或AWR报告,来评估数据库的性能和稳定性。

2.5. 计划测试环境在进行升级之前,应该创建一个测试环境,用于模拟实际的升级流程。

可以将生产环境的数据库和应用程序复制到测试环境,以便测试升级过程和验证应用程序的兼容性。

3. 升级过程一旦完成了准备工作,就可以开始实施Oracle数据库的升级。

下面是一个一般的升级过程:3.1. 升级前检查在进行升级之前,需要执行一些先决条件检查,以确保满足升级的要求。

这些检查通常涉及硬件和软件的一些要求,并可以使用Oracle提供的预升级检查工具来执行。

3.2. 安装升级程序安装升级程序是升级过程的下一步。

如何进行服务器安全漏洞修复和补丁管理

如何进行服务器安全漏洞修复和补丁管理服务器安全漏洞修复和补丁管理服务器作为我们企业信息系统的核心,承载着重要的数据和应用,安全性的保障显得尤为重要。

服务器安全漏洞的存在随时可能成为黑客攻击的突破口,因此必须及时修复漏洞并管理补丁,从而保证服务器的稳定和数据的安全。

本文将介绍如何进行服务器安全漏洞修复和补丁管理的方法。

一、漏洞扫描和评估漏洞扫描是发现服务器安全漏洞的第一步。

通过专业的漏洞扫描工具,对服务器进行全面扫描,以发现可能存在的漏洞。

扫描完成后,需要对扫描结果进行评估,确定漏洞的严重程度和影响范围。

根据评估结果,制定漏洞修复的优先级。

二、漏洞修复1. 及时更新操作系统和软件操作系统和软件厂商会不定期发布安全补丁,这些补丁通常修复已知漏洞。

因此,第一步是确保操作系统和软件始终是最新版本,并及时安装相关的安全补丁。

可以设置自动更新功能,保证获取最新的安全补丁。

2. 禁用不必要的服务和功能服务器上的一些服务和功能可能并不是每个企业都需要,例如FTP、Telnet等,这些服务和功能往往存在安全风险,并且不被广泛使用。

因此,禁用这些不必要的服务和功能可以减少服务器暴露在外部攻击的风险。

3. 配置防火墙和安全组防火墙和安全组能够限制网络访问,阻止未授权的访问和恶意攻击。

正确配置防火墙和安全组,只允许必要的网络流量通过,可以有效提高服务器的安全性。

同时,根据需要定期审查和更新防火墙和安全组规则,以适应实际的安全需求。

4. 数据加密和访问控制对于重要的数据和敏感信息,应该采取加密措施进行保护。

同时,设置访问控制,限制对这些数据的访问权限。

只有授权的用户才能访问和操作这些数据,从而加强服务器的安全性。

三、补丁管理1. 建立补丁管理机制在企业中建立完善的补丁管理机制,确保补丁的及时安装和管理。

建议设立专门的补丁管理团队,负责补丁的获取、测试和更新。

2. 定期检查和更新补丁定期检查厂商发布的新补丁,了解漏洞和补丁的相关信息。

Oracle 10g Patch10补丁安装操作

Oracle 10g Patch10补丁升级操作文档用户:服务目标: Oracle 10g Patch10补丁升级技术顾问: 石芬创建日期: 2014/06/06版本: V1.0文档状态:版权声明本文档全部内容由上海蒙马软件技术有限公司拥有,未经许可不得传播或复制。

Copyright©2009 Mema Software CO.,Inc目录Oracle 10g Patch10 (i)补丁升级操作文档 (i)一、漏洞分析 (3)二、补丁查找 (5)三、补丁下载 (6)四、补丁安装 (10)1. 工作目标 (11)2. 安装环境 (11)3. 补丁安装前准备工作 (11)4. 停止所有Oracle服务 (14)5. 安装Patch10补丁 (15)6. 验证Opatch10补丁是否安装成功 (18)一、漏洞分析当客户系统对数据库进行安全检查时,随着版本的升级,时间的推移,当前数据库可能存在一些漏洞或威胁,为了确保数据库的安全性、稳定性,使数据库能够正常运行,那么我们需要对这些漏洞或威胁进行填补并清除。

下面给出一个例子,演示根据客户扫描出的漏洞来查找相应的补丁、下载补丁及安装补丁的全过程。

工作描述编号1 --- 查看数据库漏洞扫描报告客户会将扫描出的漏洞报告以电子版的形式发送给工程师。

1)查看数据库漏洞的综合信息。

如图所示,是一份漏洞扫描的综述,根据综述可以了解当前数据库的危险程度,风险分布等信息。

2)查看漏洞分布情况,如图所示。

在漏洞扫描报告中,会有系统漏洞、数据库漏洞等,这里我们只需要找到oracle数据库的相关漏洞即可。

3)查看漏洞的详细信息,如图所示。

在详细信息里,我们可以看到导致漏洞的原因,解决的办法,漏洞威胁的分值及漏洞编号等等信息。

2 --- 分析漏洞针对每一漏洞,厂商都有相应的解决方法。

以上述漏洞为例,由于oracle数据库Network Foundation组件远程拒绝服务而产生的漏洞,厂商的解决办法是升级补丁,并给出了补丁所在的主页面。

Oracle研究人员公布高危安全漏洞

Oracle研究人员公布高危安全漏洞red-database-security gmbh公司的一位安全研究人员alexander kornbrust称,在他公开这些安全漏洞的细节之前,他曾试图公平地与甲骨文打交道。

但是,650多天(663天至718天之间)的等待应该足够了,特别是对于一家大公司来说。

他补充说,他在三个月前还曾通知甲骨文说,如果甲骨文在7月份的安全补丁中不修复这些安全漏洞,他将公开宣布这些安全漏洞。

kornbrust还向甲骨文提供了额外的时间修复这些安全漏洞,如果甲骨文需要延长时间的话。

但是,甲骨文从来没有要求额外的时间。

kornbrust的情况并不是孤立的。

业内普遍都知道,包括ngssoftware软件公司的david litchfield在内的许多安全人员都曾向甲骨文报告过安全问题,而甲骨文一直都没有解决。

许多报告的安全问题都有一年多时间了。

有些人认为,甲骨文和red-database-security公司之间存在沟通问题。

kornbrust说,存在沟通问题是可能的。

但是,为什么david litchfield报告的13高危等级的安全漏洞和4个中等的安全漏洞在将近一年的时间里都没有修复呢?甲骨文下一次发布安全补丁的时间是在xx年10月份,那些漏洞的报告时间超过一年了。

我听说idefense和appsecinc等公司也对缓慢的安全漏洞处理过程提出了同样的抱怨。

kornbrust表示,最严重的一个安全漏洞能够通过“oracle reports”中的“desname”程序覆盖任何文件。

这个安全漏洞影响oracle reports6.0、6i、9i和10g版本。

oracle reports是甲骨文应用服务器软件中的一个组件,用于电子商务套装软件中,大多数大型企业都使用这个软件作为企业应用的报告工具。

他说,通过修改一个url,黑客能够摧毁在网络上的甲骨文应用服务器。

通过“google hacking”可以查找到安全漏洞报告服务器。

服务器操作系统安全漏洞补丁管理

服务器操作系统安全漏洞补丁管理随着信息技术的不断发展,服务器操作系统在企业和个人生活中扮演着越来越重要的角色。

然而,随之而来的安全威胁也日益增多,操作系统的安全漏洞成为黑客攻击的重要入口之一。

为了保障服务器系统的安全,及时管理和应用安全补丁显得尤为重要。

本文将探讨服务器操作系统安全漏洞补丁管理的重要性、流程和最佳实践。

一、安全漏洞补丁管理的重要性1.1 提升系统安全性安全漏洞补丁是操作系统厂商为了修复系统中已知的漏洞而发布的更新程序。

及时应用安全补丁可以修复系统漏洞,提升系统的安全性,减少系统被攻击的可能性。

1.2 防范潜在风险未及时修补的安全漏洞可能被黑客利用,造成系统被攻击、数据泄露等严重后果。

通过管理安全漏洞补丁,可以有效防范潜在的安全风险,保障系统的稳定和安全运行。

1.3 遵守合规要求许多行业都有相关的安全合规要求,要求企业及时修补系统漏洞。

通过规范的安全漏洞补丁管理,可以确保企业符合相关的合规要求,避免因未及时修补漏洞而导致的法律风险。

二、安全漏洞补丁管理流程2.1 漏洞监测与识别首先,需要建立漏洞监测机制,及时获取操作系统厂商发布的安全漏洞信息。

可以通过订阅厂商的安全公告、参与安全社区等方式获取最新的漏洞信息,并对系统中存在的漏洞进行识别和评估。

2.2 制定补丁管理策略根据系统的特点和安全需求,制定相应的安全漏洞补丁管理策略。

包括确定补丁的优先级、修补时间、测试流程等,确保补丁的及时性和有效性。

2.3 补丁测试与验证在应用补丁之前,需要进行充分的测试和验证工作。

通过在测试环境中模拟应用补丁的过程,验证补丁的稳定性和兼容性,确保补丁的应用不会对系统造成不良影响。

2.4 补丁部署与监控在测试通过后,可以将补丁部署到生产环境中。

在部署过程中,需要确保补丁的正确性和完整性,同时建立监控机制,及时发现和处理补丁应用过程中的问题。

2.5 定期审查与更新安全漏洞补丁管理是一个持续的过程,需要定期审查和更新补丁管理策略。

常见系统漏洞的处理方案

是否实施 备注

gpupdate /force立即生效

Windows漏洞修复——修改配置

Windows漏洞修复——修改配置 第一步,打开组策略编辑器:gpedit.msc 第二步,找到“计算机配置——windows设置——安全设置——安全选项” 第三步,在安全选项中找到:”系统加密:将FIPS兼容算法用于加密、哈希和签名“(个 版本系统表述方法可能不同,但系统加密选项就几种,针对FIPS就一种,因此不会选错) 第四步,执行gpupdate命令

• 为什么存在安全漏洞?

• 客观上技术实现

Байду номын сангаас• 技术发展局限 • 永远存在的编码失误 • 环境变化带来的动态化

• 主观上未能避免的原因

• 默认配置 • 对漏洞的管理缺乏 • 人员意识

如何解决安全漏洞?

• 一些基本原则

– 服务最小化 – 严格访问权限控制 – 及时的安装补丁 – 安全的应用开发

• 可使用工具和技术

通过上面的方法将linux系统下的telnet服务修改成windows下的telnet服务,从而达 到迷惑黑客的目的。

修改Apache服务banner信息

自动化工具:Banner Edit Tool

修改httpd.conf文件,设置以下选项: ServerTokens ProductOnly ServerSignature Off 关闭trace-method TraceEnable off

1 漏洞扫描原理 2 黑客攻击方式 3 漏洞修复整体方式 4 Windows系统漏洞处理建议 5 Linux发行版漏洞处理建议 6 数据库、网络设备漏洞处理建议 7 漏洞处理方案总结

Linux漏洞综述

查看内核信息 查看所有软件包 查看主机名 查看网络配置 查看路由表 查看开放端口

数据库安全性评估软件使用教程

数据库安全性评估软件使用教程1. 引言数据库是现代组织中最重要的信息资产之一,因此保证数据库的安全性对于维护组织的利益至关重要。

为了能够全面评估数据库的安全性,并发现潜在的安全漏洞和风险,数据库安全性评估软件应运而生。

本文将介绍数据库安全性评估软件的使用方法,帮助用户更好地进行数据库安全性评估。

2. 安装和配置首先,用户需要下载并安装适合自己的数据库安全性评估软件。

一般来说,常用的数据库安全性评估软件有Oracle Database Security Assessment Tool、MySQL Security Assessment Tool、SQL Server Risk Assessment Program等。

安装过程一般十分简单,只需按照安装向导一步一步进行即可。

3. 数据库连接安装完成后,用户需要连接到要进行评估的数据库。

在软件的界面上,用户一般可以找到连接数据库的选项,需要提供正确的数据库主机名、端口号、用户名和密码等信息。

连接成功后,软件将会读取数据库的元数据并进行分析。

4. 数据库扫描数据库安全性评估软件一般会提供多种扫描技术,用于检测数据库中的潜在安全漏洞。

扫描的内容包括但不限于操作系统漏洞、数据库配置错误、弱密码、权限问题等。

用户可以根据需要选择不同的扫描类型进行评估。

在扫描过程中,软件将会对数据库进行深入分析,利用一些已知的漏洞来尝试攻击数据库,并同时记录可能存在的风险。

5. 漏洞报告扫描结束后,软件将生成详细的漏洞报告。

报告一般包含了数据库中存在的安全漏洞的详细描述、危害程度以及修复建议。

用户可以根据报告分析来进行相应的安全性改进。

6. 安全性改进根据漏洞报告中的建议,用户可以采取相应的措施来提高数据库的安全性。

这些措施可能包括但不限于修改数据库配置、升级数据库版本、修补漏洞补丁、加强密码策略、限制权限等。

在进行改进时,用户应该根据实际情况和风险等级的不同来制定优先级。

7. 定期评估数据库的安全性评估不是一次性的工作,而是需要定期进行的。

32585572补丁说明

32585572补丁说明1.下载最新补丁以及最新补丁下载说明2.备份GI目录和DB目录tar u01.tar u01/3.更新DB--这里仅演示节点1操作(1)查看当前版本[grid@db01 ~]$ versionVersion: 12.2.0.1.17 succeeded.[oracle@db01 ~]$ version Version: 12.2.0.1.17succeeded(2)remove之前版本root@db01 software]# /home/ u01/ app/ 19.0.0/grid/product/_1[root@db01_1]# .old[oracle@db01 ~]$ $ORACLE_HOME[oracle@db01 db_1]$ .old注:GI使用grid用户进行操作的时候提示权限不足。

故这里使用root用户(3)替换更新目录grid--解压[root@db01 software]# unzip p6880880_210000_Linux-x86-64.zip--授权[root@db01 software]#[root@db01 software]# --替换[root@db01software]#/home/u01/app/19.0.0/grid/product/_ --检查版本版本已经更新最新[grid@db01 ~]$version Version:12.2.0.1.27succeeded.oracle--解压[root@db01 software]# unzip p6880 880 _2100 00_L inux-x86- 64.zip--授权[root@db01 software]# oracle -R[root@db01 software]#d 755 -R[root@db01 software]--版本版本已经更新最新oracle@db01 ~]$ versionVersion: 12.2.0.1.27 succeeded.4.解压补丁包--这里使用的是root用户,解压完直接授权[root@db01 software]# unzip p3290 0083_ 190000 _Linux -x86 -64.zip--这里授予grid:属组属主,并授予777权限[root@db01 software]# -R [root@db01 software-R 777 /soft ware/5.补丁冲突检查grid用户下执行/software/32900083/32895426/32904851 Oracle Interim Patch Installer version 12.2.0.1.27 Copyright (c) 2021, Oracle Corporation. All rights reserved.PREREQ sessionOracle Home : /home/u01/app/19.0.0/grid/product/Central Inventory :/home/u01/app/from :/home/u01/app/19.0.0/gri d/version :12.2.0.1.27OUI version : 12.2.0.7.0Log file location :/home/u01/app/19.0.0/grid/productopatch2021-09-01_22-23 -21M_1.log succeeded.Oracle用户下执行。

oracle漏洞修复方法

oracle漏洞修复方法

Oracle漏洞修复通常涉及以下几个方面:

1. 更新和升级:保持Oracle数据库和相关组件的最新版本是修复漏洞的关键。

Oracle会定期发布安全补丁和更新,以解决其产品中的漏洞。

通过访问Oracle的支持网站或使用Oracle的自动更新工具,如Oracle Automatic Patching (OAP),可以获取这些更新和补丁。

2. 配置安全参数:在Oracle数据库的配置中,可以设置一些安全参数来增强安全性。

例如,可以启用密码策略、限制不必要的特权和访问权限、配置审计策略等。

这些参数的设置有助于减少潜在的攻击面,并提高数据库的安全性。

3. 安装安全补丁和第三方工具:除了Oracle提供的更新和补丁外,还可以安装一些第三方工具和安全补丁,以增强Oracle数据库的安全性。

这些工具可能包括防火墙、入侵检测系统、加密解决方案等。

4. 定期备份:为了防止数据丢失和损坏,应该定期备份Oracle数据库。

在发生安全事件或漏洞攻击时,可以使用备份数据进行恢复。

5. 安全审计和监控:实施安全审计策略,定期对Oracle数据库进行安全检查和监控。

这包括监控敏感操作、检查异常活动、分析日志文件等。

通过这些审计和监控措施,可以及时发现潜在的安全风险和漏洞,并采取相应的措施进行修复和控制。

总之,修复Oracle漏洞需要综合考虑多个方面,包括更新升级、配置安全

参数、安装安全补丁和第三方工具、定期备份以及安全审计和监控等。

通过这些措施的执行和维护,可以有效地提高Oracle数据库的安全性和可靠性。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

(8)重起数据库,登陆后select * from v$version;可以看到oracle升到了9208。

二、oracle打安全补丁

(1)补丁信息:Critical Patch Update Note Release 9.2.0.8 for Microsoft Windows (32-Bit),patch号为6867138。

(4) 解压p2617419_10102_GENERIC,解压缩后将OPATCH目录覆盖%oracle_home%\opatch

(5)在命令提示符中直接Opatch apply %补丁所在位置%,比如在电脑中补丁在 D:\6867138中,则命令提示符中输入 Opatch apply D:\6867138,自动安装安全补丁。

ApJServMount /dms2 ajpv12://localhost:8200/soap

ApJServGroupMount /soap/servlet balance://group2/soap

需重启服务生效

2、针对oracle9i用nessus扫描后出现7778端口有高危风险的设置

旧的参数文件d:\oracle\ora92\network\admin\listener.bak

命令执行成功

描述:

Oracle 9i Application Server uses Apache as its web

server with an Apache module for PL/SQL support.

By default, no authentication is required to access the

SQL>startup migrate

然后SQL> @view_recompile_jan2008cpu.sql 关闭数据库。

重复第7步操作

三、Oracle安全设置

1、针对oracle9i用nessus扫描后出现443端口有高危风险的设置

描述

In a default installation of Oracle 9iAS v.1.0.2.2, it is possible to

Password:

命令执行成功

LSNRCTL> save_config

正在连接到 (DESCRIPTION=(ADDRESS=(PROTOCOL=IPC)(KEY=EXTPROC0)))

保存的LISTENER配置参数。

监听器参数文件 d:\oracle\ora92\network\admin\listener.ora

修改 apache httpd.conf 文件,加入以下代码:

<DirectoryMatch \_ pages\>

Order deny,allow

Deny from all

</DirectoryMatch>

<Files ~ "^\globals.jsa">

Order allow,deny

找到以下四行并将其注释掉

ApJServGroup group2 1 1 $ORACLE_HOME/Apache/Jserv/etc/jservSoap.properties

ApJServMount /soap/servlet ajpv12://localhost:8200/soap

(6)以sysdba登录数据库

执行

SQL> SHUTDOWN IMMEDIATE

SQL> STARTUP MIGRATE

SQL> @ORACLE_BASE\ORACLE_HOME\rdbms\admin\catpatch.sql

其中ORACLE_BASE\ORACLE_HOME表示你的oracle目录,假设oracle安装目录为d:\oracle\ora92,则第三句应为:

provide a convenient way to use SOAP samples. However, this feature poses a

threat to HTTP servers with public access since remote attackers can create

以sysdba登陆执行SELECT OBJECT_NAME FROM DBA_OBJECTS WHERE STATUS= 'INVALID';检查,若有数据执行以下语句

cd %ORACLE_HOME%\rdbms\admin

sqlplus /nolog

SQL> CONNECT / AS SYSDBA

在CMD窗口中查看:set ORACLE_HOME=d:\oracle\ora92

也可在运行setup.exe后查看已安装产品,如下图

(4)双击setup.exe,自动升级到9.2.0.8,命令提示符提示安装完成后,说明组件已经安装上。

(5)第4步并没有update组件,所以还需要update.此时需要开启Oracle的服务,最好是重起电脑,Oracle默认服务会自启动。

(2)CPU是过渡性补丁,需要用Oracle的安装工具opatch安装。

安装CPU之前,查看相应的opatch版本应为1.0.0.0.57,9.2.0.1版oracle自带版本为55的,到metalink下载57版本的,压缩包名为p2617419_10102_GENERIC。

(3)在用OPATCH安装安全补丁之前,重启服务器,进入安全模式进行。

在windows 2003 server上安装了Oracle 9.2.0.1.0,将其升级到9.2.0.8版本,并打上最新的安全补丁April 2008版。

一、升级oracle(administrator用户权限)

(1)到metalink下载升级压缩包,patch号为4547809,压缩包名称为 p4547809_92080_WINNT.zip,for windows 32bit。

DAD configuration page. An attacker may use this flaw

to modify PL/SQL applications or prevent the remote host

from working properly.

解决方法

参考文档: /technology/deploy/security/pdf/ias_modplsql_alert.pdf

SQL>@d:\oracle\ora92\rdbms\admin\catpatch.sql 其中@表示执行以下脚本。

这个过程持续大概20分钟。

(7)完成后shutdown数据库,然后startup,执行另外一个脚本

SQL> @ORACLE_BASE\ORACLE_HOME\rdbms\admin\utlrp.sql,完成后升级补丁打完!!

SQL> @utlrp.sql

(8)重新编译数据库中的视图

cd %ORACLE_HOME%\cpu\view_recompile然后sysdba登录,执行

SQL> @recompile_precheck_jan2008cpu.sql

这个是计算下需要执行的时间等。

shutdown数据库,以migrate方式startup,

(2)解压缩zip,下边包含一个Disk1和readme.html文件。安装升级补丁之前,在管理中停掉所有的oracle相关服务,在命令提示符中lsnrctl stop,停掉监听器。

(3)在双击Disk下的setup.exe前,确保环境变量中有ORACLE_HOME变量,并已正确设置。

解决方法

参考文档:/technology/deploy/security/pdf/ias_soap_alert.pdf

修改文件jserv.conf

$ORACLE_HOME/Apache/Jserv/etc/jserv.conf

在版本为9.2.0.8.0中为$ORACLE_HOME/Apache/Jserv/conf/jserv.conf

Old password:

New password:

Reenter new password:

正在连接到 (DESCRIPTION=(ADDRESS=(PROTOCOL=IPC)(KEY=EXTPROC0)))

LISTENER的口令已更改

命令执行成功

LSNRCTL> set password

Deny from all

</Files>

<DirectoryMatch WEB-INF>

Order deny,allow

Deny from all

</DirectoryMatch>

重启apache服务生效

3、有关监听密码为空的安全设置请参考

LSNRCTL> change_paபைடு நூலகம்sword

deploy or undeploy SOAP services without the need of any kind of credentials.

This is due to SOAP being enabled by default after installation in order to

soap services and then invoke them remotely. Since SOAP services can

contain arbitrary Java code in Oracle 9iAS this means that an attacker