Security Shell(SSH)协议_中文版

ssh2协议

ssh2协议SSH2协议。

SSH2(Secure Shell 2)是一种用于计算机网络的加密协议,用于在不安全的网络中安全地传输数据。

它是SSH协议的升级版本,提供了更强大的加密和认证机制,被广泛应用于远程登录、文件传输和管理网络设备等领域。

本文将介绍SSH2协议的基本原理、特点和应用。

SSH2协议的基本原理是通过加密通道来传输数据,防止数据在传输过程中被窃听、篡改或伪造。

它采用了公钥加密、对称加密和消息认证码等多种加密技术,保障了数据的机密性、完整性和可靠性。

同时,SSH2还提供了强大的身份认证机制,包括密码认证、公钥认证和基于密钥的认证等,确保了通信双方的身份合法性和安全性。

SSH2协议的特点之一是端到端的加密传输,即通信双方之间建立了加密通道,所有的数据传输都经过加密处理,即使在不安全的网络环境中也能够保证数据的安全性。

此外,SSH2还支持多种加密算法和密钥长度,可以根据实际需求选择合适的加密方式,提高了系统的灵活性和安全性。

在实际应用中,SSH2协议被广泛用于远程登录和管理服务器、网络设备,以及安全文件传输等场景。

通过SSH2协议,管理员可以远程登录服务器进行操作,而且所有的数据传输都经过加密处理,有效避免了密码和敏感信息被窃取的风险。

此外,SSH2还支持端口转发和X11转发等功能,可以实现安全的远程访问和数据传输。

总的来说,SSH2协议是一种安全可靠的加密协议,它通过端到端的加密传输和强大的身份认证机制,保障了数据在传输过程中的安全性和可靠性。

在当前的网络环境中,保护数据的安全已经成为了至关重要的问题,而SSH2协议正是解决这一问题的有效工具。

因此,我们应该充分利用SSH2协议的优势,加强网络安全防护,保护重要数据的安全。

ssh协议

ssh协议

SSH协议,全称为Secure Shell,中文名为安全外壳协议,是一种安全网络协议。

SSH协议主要用于远程登录操作系统提供安全加密的通信协议,可有效防止中间人攻击、窃听和数据篡改。

SSH协议采用了非对称加密技术与密钥协商机制来保证通信的安全性,同时还可以通过使用端口转发、文件传输和X11转发等功能来满足不同的需求。

SSH协议可以用于任何通信协议上,包括TCP、UDP、ICMP等。

SSH协议的工作原理是通过在客户端和服务器端之间建立加密的隧道来传递数据。

客户端和服务器端之间的通信过程是通过公钥加密和私钥解密来完成的。

在连接建立之前,客户端和服务器端会进行公钥交换,以确保每个人都有正确的公钥。

SSH协议的优点在于其能够提供极高的安全性和可靠性,同时还可以提供很好的性能和灵活性。

SSH协议可用于各种用途,包括远程登录、文件传输、备份和监控等。

此外,SSH协议还拥有许多优秀的终端软件,如PuTTY,XShell和SecureCRT等,提供了良好的使用体验。

总之,SSH协议是一种非常重要的网络协议,它在保证数据通信安全和有效性方面起着至关重要的作用。

越来越多的企业和组织使用SSH协议来保障其IT系统的安全和稳定性,所以要加强对SSH协议的学习和应用。

SSH协议远程安全登录协议的加密机制

SSH协议远程安全登录协议的加密机制SSH(Secure Shell)协议是一种用于网络服务的安全协议,广泛用于远程登录和文件传输。

它通过加密技术保障数据传输的安全性,本文将详细介绍SSH协议的加密机制。

一、SSH的基本原理SSH协议基于非对称加密和对称加密两种加密方法,通过公钥加密和私钥解密实现安全通信。

非对称加密使用了公钥和私钥两个密钥进行加密和解密。

公钥可以任意分发给他人,但私钥必须妥善保管。

在SSH协议中,远程服务器生成一对密钥,将公钥发送给客户端。

客户端将自己的数据使用远程服务器的公钥进行加密,并发送给服务器。

服务器收到客户端加密后的数据后,使用私钥进行解密。

这样,数据在传输过程中得到了保护。

对称加密使用相同的密钥进行加密和解密,加密和解密过程相对较快。

为了确保密钥的安全,SSH协议通过交换密钥的方式,在通信双方之间建立一个共享密钥。

这个密钥只有在建立连接的过程中才会传输,之后的数据传输都使用该密钥进行加密和解密。

二、SSH协议的加密算法SSH协议采用了多种加密算法,包括对称加密算法和非对称加密算法。

1. 对称加密算法对称加密算法在SSH协议中扮演着重要的角色,因为它能够提供更高的加解密速度。

常用的对称加密算法包括DES、3DES、AES等。

DES(Data Encryption Standard)是一种对称加密算法,它使用56位密钥对数据进行加密。

由于DES的密钥较短,现在已经不再被广泛使用。

3DES(Triple Data Encryption Standard)是DES的一种改进版本,它使用三个56位密钥,对数据进行三次加密。

3DES目前仍然被广泛使用,但相对于AES而言,它的效率较低。

AES(Advanced Encryption Standard)是目前最常用的对称加密算法之一。

它使用128、192或256位的密钥,并以块加密的方式对数据进行处理。

AES由于其高效性和安全性,成为SSH协议中主要使用的对称加密算法。

ssh协议

SSH原理及工作过程一、SSH简介SSH全称是Secure Shell,SSH协议是基于应用层的协议,为远程登录会话和其他网络服务提供安全性的协议。

SSH使用最多的是远程登录和传输文件,实现此功能的传统协议都不安全(ftp,telnet等),因为它们使用明文传输数据。

而SSH在传输过程中的数据是加密的,安全性更高。

SSH协议具有以下一些优点:数据传输采用密文的方式,保证信息交互的机密性;用户的认证信息以密文的方式传输,可以有效地防止用户信息被窃听;除了传统的密码认证,SSH服务器还可以采用多种方式对用户进行认证(如安全性级别更高的公钥认证),提高了用户认证的强度;客户端和服务器端之间通信使用的加解密密钥,都是通过密钥交互过程动态生成的,可以防止对加解密密钥的暴力猜测,安全性级别比手工配置密钥的方式高;为客户端提供了认证服务器的功能,可以防止“伪服务器欺骗”。

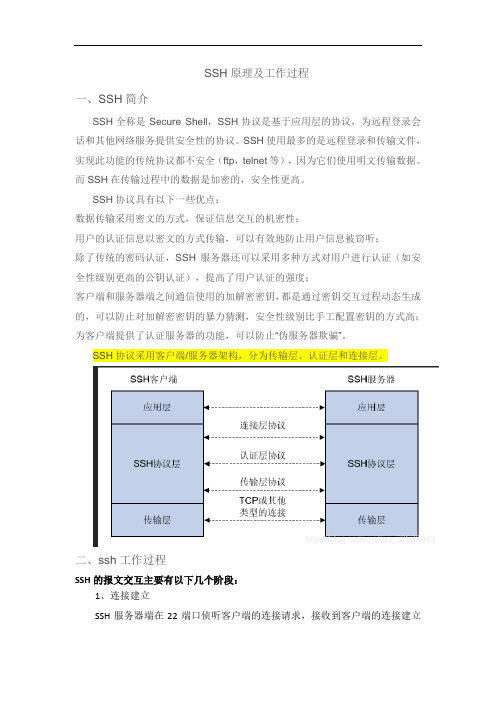

SSH协议采用客户端/服务器架构,分为传输层、认证层和连接层。

二、ssh工作过程SSH的报文交互主要有以下几个阶段:1、连接建立SSH服务器端在22端口侦听客户端的连接请求,接收到客户端的连接建立请求后,与客户端进行三次握手,建立起一条TCP连接,后续的所有报文交互都在这个TCP连接之上进行。

2、版本协商TCP连接建立之后,服务器和客户端都会向对端发送自己支持的版本号。

服务器端和客户端收到对端发送过来的版本后,与本端的版本号进行比较,双方都支持的最高版本号即为协商出的版本号。

版本协商成功后,进入下一个阶段,即算法协商阶段。

否则,中断连接。

3、算法协商SSH协议报文交互需要使用多种算法:用于产生会话密钥的密钥交换算法,包括diffie-hellman-group-exchangesha1、diffie-hellman-group1-sha1 和diffie-hellman-group14-sha1 算法等。

用于数据信息加密的加密算法,包括3des-cbc、aes128-cbc 和des-cbc 加密算法等。

SSHSecureShellClient中文乱码的解决方法

SSHSecureShellClient中文乱码的解决方法SSH Secure Shell Client中文乱码的解决方法这是SSH Secure Shell Client多年未解决的短板,要求客户端和服务器端都要‘UTF-8’编码,Windows中文版的编码是非UTF-8。

zh_CN.UTF-8是UTF编码的中文语言环境。

Windows使用的是GB2312编码,大多数linux系统支持的是UTF-8编码,而远程登陆时使用的是本地编码,所以会出现乱码的问题;现有几种解决方案:方案一:修改linux服务器的环境变量使用linux,在用户根目录下有一个.bash_profile配置文件,该配置只对当前用户有效.若对所有的用户有效,修改/etc/profile文件使用ls -a命令可以查看到该文件.使用vi编辑器打开该文件后,在其中加入LANG=zh_CN.GB2312export LANG即可正常显示中文.更改.bash_profile配置文件后,该文件内容如下:# .bash_profile# Get the aliases and functionsif [ -f ~/.bashrc ]; then. ~/.bashrcfi# User specific environment and startup programsPATH=$PATH:$HOME/binLANG=zh_CN.GB2312export PATHexport LANGunset USERNAME方案二:或使用其他远程登陆软件,并修改配置,将字符编码设置为UTF-8。

PS:远程登陆软件命令行界面putty,Cterm,SecureCRT,含FTP功能的有Filezilla,Secure Shell Client,图形界面的有Xming,XShell,Xmanager等下面以Putty和SecureCRT为例。

修改SecureCRT设置:选项(Options)->会话选项(Session Options)->外观(Appearance)->字符(Character),选择UTF-8。

SSH协议详解

1、概念SSH的英文全称为Secure Shell,是IETF(Internet Engineering Task Force)的Network Working Group所制定的一族协议,其目的是要在非安全网络上提供安全的远程登录和其他安全网络服务。

2、基本框架SSH协议框架中最主要的部分是三个协议:传输层协议、用户认证协议和连接协议。

同时SSH协议框架中还为许多高层的网络安全应用协议提供扩展的支持。

它们之间的层次关系可以用如下图1来表示:图1 SSH协议的层次结构示意图在SSH的协议框架中,传输层协议(The Transport Layer Protocol)提供服务器认证,数据机密性,信息完整性等的支持;用户认证协议(The User Authentication Protocol)则为服务器提供客户端的身份鉴别;连接协议(The Connection Protocol)将加密的信息隧道复用成若干个逻辑通道,提供给更高层的应用协议使用;各种高层应用协议可以相对地独立于SSH基本体系之外,并依靠这个基本框架,通过连接协议使用SSH的安全机制。

3、主机密钥机制对于SSH这样以提供安全通讯为目标的协议,其中必不可少的就是一套完备的密钥机制。

由于SSH协议是面向互联网网络中主机之间的互访与信息交换,所以主机密钥成为基本的密钥机制。

也就是说,SSH协议要求每一个使用本协议的主机都必须至少有一个自己的主机密钥对,服务方通过对客户方主机密钥的认证之后,才能允许其连接请求。

一个主机可以使用多个密钥,针对不同的密钥算法而拥有不同的密钥,但是至少有一种是必备的,即通过DSS算法产生的密钥。

关于DSS算法,请参考[FIPS-186]。

SSH协议关于主机密钥认证的管理方案有两种,如下图2所示:图2 SSH主机密钥管理认证方案示意图每一个主机都必须有自己的主机密钥,密钥可以有多对,每一对主机密钥对包括公开密钥和私有密钥。

ssh协议

ssh协议SSH(Secure Shell)协议是一种网络协议,用于在不安全的网络中为不同计算机之间提供安全的加密通信。

SSH协议最初由芬兰的Tatu Ylonen于1995年设计,用于替代远程登录协议Telnet和FTP等不安全的网络协议。

SSH协议主要服务于Unix-like操作系统,但现在已经被广泛应用于其他平台。

SSH协议包括两个主要组件:SSH客户端和SSH服务器。

SSH客户端是一个程序,它可以在本地计算机和SSH服务器之间建立加密通道。

SSH服务器,顾名思义,是一个在网络上响应SSH连接请求的服务器程序。

每个SSH连接都是双向通信的,因此客户端和服务器都可以向对方发送数据。

SSH协议的主要作用是提供安全的远程登录。

SSH连接通过加密算法防止被监听和窃取,确保数据传输的机密性和完整性。

SSH协议支持多种加密算法和密钥交换算法,例如RSA、DSA、ECDSA和Diffie-Hellman等。

SSH协议的加密保护使得网络攻击者很难窃取认证信息和敏感数据,即使加密数据被监听,攻击者也无法破解加密算法并从中获取信息。

这使得SSH协议成为管理远程服务器等需要提供高安全性的任务的绝佳选择。

SSH协议具有以下特点:1. 安全性:网络连接是加密的,确保数据传输的机密性和完整性,防止被监听和窃取。

2. 灵活性:SSH协议支持多种加密算法和密钥交换算法,可根据需求进行配置和定制。

3. 可靠性:SSH协议使用TCP协议在网络上建立连接,确保数据在传输时的准确性。

4. 兼容性:SSH协议已被广泛应用于不同平台和不同系统之间的通信,包括但不限于Unix-like操作系统、Linux、Windows、iOS和Android等。

在使用SSH协议建立安全连接时,需要进行以下步骤:1. 建立连接:由客户端发起连接请求,通过连接服务器建立加密通道。

2. 身份验证:用户需要输入用户名和密码或使用密钥等方法进行身份验证。

3. 安全连接:一旦身份验证完成,客户端和服务器之间就可以进行安全通信。

SSH协议

1.SSH协议简介Secure Shell(SSH)协议是一种用于安全远程登录和数据交换的网络协议。

它提供了加密的通信通道,使得客户端和服务器之间的通信能够在不安全的网络中进行安全传输。

SSH协议最初由芬兰的Tatu Ylönen于1995年开发,旨在解决传统Telnet和FTP协议的安全性问题。

与Telnet 和FTP协议相比,SSH协议通过加密数据和身份验证机制,提供了更高的安全性和数据保护。

SSH协议使用公共密钥加密技术来建立安全通信,它通过生成一对密钥,包括公钥和私钥。

公钥用于加密数据,私钥用于解密数据。

客户端和服务器之间的通信会使用这对密钥进行加密和解密,确保数据在传输过程中的保密性和完整性。

除了安全远程登录,SSH协议还支持远程执行命令、文件传输和隧道传输等功能。

它成为了管理远程服务器和网络设备的重要工具,在云计算、系统管理和网络安全领域得到广泛应用。

SSH协议的版本有多个,包括SSH‑1、SSH‑2和OpenSSH等。

SSH‑2是SSH协议的最新版本,它修复了SSH‑1中存在的一些安全漏洞,并引入了更强大的加密算法和认证机制。

总结起来,SSH协议是一种安全的远程登录和数据交换协议,通过加密通道和身份验证机制,确保了数据传输的保密性和完整性。

它在保护敏感信息和管理远程系统方面起着重要作用。

2.SSH协议的工作原理SSH协议的工作原理涉及到密钥交换、加密和身份验证等关键步骤。

下面将详细介绍SSH协议的工作原理。

密钥交换在建立SSH连接之前,首先需要进行密钥交换。

密钥交换的目的是为了确保通信双方能够建立安全的通信通道,并协商加密算法和密钥的生成。

SSH协议使用Diffie‑Hellman密钥交换算法进行密钥交换。

该算法允许客户端和服务器在不直接传输密钥的情况下,协商生成共享密钥。

这样即使在不安全的网络中,也不会暴露实际的密钥。

加密通信一旦密钥交换完成,SSH协议使用协商的加密算法对通信进行加密。

SSH命令及使用说明

SSH命令及使用说明SSH(Secure Shell)是一种网络协议,用于在不安全的网络中建立安全的连接。

它提供了加密的通信通道,使得远程登录、远程执行命令、远程传输文件等操作变得安全可靠。

1. sshssh命令用于建立SSH连接,语法如下:``````-options:可选参数,包括-p指定端口号、-i指定私钥文件等。

-hostname:必选参数,指定远程主机的IP地址或域名。

2. ssh-keygenssh-keygen命令用于生成SSH密钥对,包括私钥和公钥。

私钥保存在本地,公钥发送到远程主机,用于进行身份认证。

语法如下:```ssh-keygen [options] [keyfile]```-options:可选参数,包括-t指定密钥类型、-b指定密钥长度、-f 指定密钥文件名等。

-keyfile:可选参数,指定密钥文件的名称。

3. ssh-copy-idssh-copy-id命令用于将本地公钥复制到远程主机的授权文件中,以实现免密登录。

语法如下:``````-options:可选参数,包括-p指定端口号、-i指定私钥文件等。

-hostname:必选参数,指定远程主机的IP地址或域名。

4. ssh-agentssh-agent命令用于管理身份验证代理,可以将私钥添加到代理中,使得无需每次输入密码即可使用私钥进行身份认证。

语法如下:``````-options:可选参数,包括-a指定代理的套接字文件、-c创建一个登录shell、-k关闭代理等。

5. scpscp命令用于在本地主机和远程主机之间进行文件传输。

语法如下:```scp [options] [source] [destination]```-options:可选参数,包括-r递归复制目录、-P指定端口号等。

-source:必选参数,指定源文件或目录。

-destination:必选参数,指定目标文件或目录。

6. sftpsftp命令用于在本地主机和远程主机之间进行安全文件传输。

SSH协议详解

SSH协议详解SSH协议,全称Secure Shell,是一种用于在不安全的网络上进行安全传输和远程登录的协议。

它提供了一种加密的通信方式,可以确保数据传输过程中的机密性和完整性。

本文将详细介绍SSH协议的原理和应用。

一、SSH协议的基本原理SSH协议基于客户端-服务器的模型,通过加密和身份验证机制来保证数据的安全性。

它主要包括三个组件:远程登录协议(SSH-1和SSH-2)、加密算法和身份验证。

1. 远程登录协议:SSH-1和SSH-2是SSH协议的两个版本。

SSH-1是早期版本,现已较少使用;SSH-2是目前广泛应用的版本,支持更多的加密算法和身份验证方式。

2. 加密算法:SSH协议使用对称加密、非对称加密和散列函数来保护数据的机密性和完整性。

对称加密算法用于实际数据传输的加密和解密,常用的有AES、DES等;非对称加密算法用于密钥交换和身份验证,常用的有RSA、DSA等;散列函数用于生成消息摘要,常用的有MD5、SHA等。

3. 身份验证:SSH协议支持多种身份验证方式,包括密码身份验证、公钥身份验证和基于证书的身份验证。

密码身份验证是最常用的方式,用户需要输入密码才能登录;公钥身份验证通过密钥对进行身份验证,比密码身份验证更安全;基于证书的身份验证使用数字证书来验证身份,更适合于大规模的企业网络环境。

二、SSH协议的应用SSH协议在计算机网络领域中有广泛的应用,主要包括远程登录、文件传输和端口转发等功能。

1. 远程登录:SSH协议最基本的功能就是远程登录,通过SSH客户端可以安全地连接到远程服务器进行远程管理和操作。

远程登录过程中,所有的通信都是加密的,保证了用户登录的安全性。

2. 文件传输:SSH协议支持安全的文件传输功能。

用户可以使用SSH客户端将本地文件上传到远程服务器或从远程服务器下载文件。

文件传输过程中,所有的数据都经过加密处理,确保数据的机密性和完整性。

3. 端口转发:SSH协议还支持端口转发功能,也称为SSH隧道。

ssh2协议

ssh2协议SSH(Secure Shell)是一种用于计算机之间安全通信的网络协议。

它使用加密技术确保数据的安全传输,常用于远程登录和执行命令。

SSH 2.0(Secure Shell version 2.0),简称SSH2,是SSH协议的第二个版本。

SSH2协议于1996年发布,与其前身SSH1相比,在安全性、性能和功能方面有了显著的提升。

以下是SSH2协议的一些重要特点:1. 加密技术:SSH2使用公私钥加密技术来保护通信过程中的数据安全。

客户端和服务器之间通过交换加密密钥来建立安全连接,并使用这些密钥对数据进行加密和解密。

这种加密方式可以有效地防止中间人攻击和数据泄露。

2. 用户认证:SSH2协议支持多种用户身份验证方式,包括基于密码的身份验证、基于公钥的身份验证和基于证书的身份验证。

用户可以根据需要选择适合自己的身份验证方式,并且可以在服务器上配置访问权限,限制不同用户的操作范围。

3. 端口转发:SSH2协议支持端口转发功能,可以将本地端口与远程主机上的端口绑定起来。

这样,用户可以通过SSH隧道将本地主机上的网络服务转发到远程主机上,实现远程访问本地服务的功能。

端口转发在实际应用中非常有用,可以用于远程访问数据库、远程运行应用程序等。

4. X11转发:SSH2协议支持X11转发功能,可以在SSH连接中将X11图形界面传输到本地主机上进行显示。

这样,用户可以通过SSH远程连接到某台远程主机,在本地主机上显示远程主机上的X应用程序界面,提供了便捷的图形化远程操作环境。

5. SFTP:SSH2协议支持SFTP(SSH File Transfer Protocol)协议,可以实现安全的文件传输。

SFTP可以在SSH连接中传输文件,保证了文件的机密性和完整性。

SFTP功能类似于FTP,但安全性更高,可以代替传统的FTP协议进行文件传输。

总之,SSH2协议是一种安全、可靠的远程登录和执行命令的协议,具有强大的安全性、灵活的身份验证和多种有用的功能。

SSH协议与SFTP协议的区别及应用场景

SSH协议与SFTP协议的区别及应用场景随着互联网的快速发展,网络安全问题越来越受到人们的关注。

在网络通信中,数据的传输和安全性是至关重要的。

SSH协议(Secure Shell)和SFTP协议(SSH File Transfer Protocol)都是与网络数据传输和安全相关的协议。

本文将介绍SSH协议和SFTP协议的区别,并讨论它们在各自的应用场景中的使用。

一、SSH协议SSH协议是一种加密网络协议,用于在不安全的网络中进行安全的远程登录和文件传输。

它为远程计算机之间的信息交换提供了一个安全通道,使得第三方无法窃听和篡改通信内容。

SSH协议通过加密数据传输、身份验证和安全访问控制来确保数据的安全性。

SSH协议的主要特点包括:1. 加密传输:SSH使用加密算法对数据进行加密,使得数据传输过程中不容易被窃听和篡改。

2. 身份验证:SSH协议提供多种身份验证方式,包括密码验证、公钥验证等,以确保用户的身份合法性。

3. 安全访问控制:SSH协议可以通过配置文件对用户权限进行控制,限制用户访问远程计算机的权限。

SSH协议的应用场景包括:1. 远程登录:SSH可以用于远程登录到其他计算机,用户可以在不同的终端上通过SSH连接到远程计算机进行命令行操作。

2. 文件传输:SSH支持通过SCP(Secure Copy)命令或SFTP协议进行文件传输,用户可以安全地将文件从本地计算机传输到远程计算机。

3. 远程管理:SSH可以用于远程管理服务器和网络设备,管理员可以通过SSH连接到服务器进行配置和管理操作。

二、SFTP协议SFTP协议是基于SSH协议的文件传输协议,它提供了一种安全的传输文件的方式。

SFTP协议使用SSH协议进行身份验证和建立安全连接,然后在此安全连接上进行文件传输。

SFTP协议的主要特点包括:1. 安全性:SFTP利用SSH协议提供的加密功能,确保文件传输过程中的数据安全。

2. 文件操作:SFTP支持对远程服务器上的文件进行上传、下载、删除和重命名等操作,具备与FTP相似的功能。

网络安全协议(全面版)

网络安全协议(全面版)网络安全协议是计算机网络中用于保护数据传输和确保通信安全的一组规则和标准。

本文档将详细介绍几种常用的网络安全协议,包括SSL/TLS、IPSec、SSH、Kerberos和PGP/GPG。

1. SSL/TLSSSL(Secure Sockets Layer)是一种用于在互联网上加密数据传输的协议。

TLS(Transport Layer Security)是SSL的继任者,它在SSL的基础上进行了改进和扩展。

SSL/TLS协议主要用于保护Web浏览器和服务器之间的通信。

1.1 工作原理SSL/TLS协议通过在客户端和服务器之间建立加密隧道来实现数据传输的保护。

具体过程如下:1. 客户端向服务器发起SSL/TLS连接请求。

2. 服务器响应请求,并发送其数字证书给客户端。

数字证书包含服务器的公钥和证书颁发机构(CA)的签名。

3. 客户端验证服务器的数字证书的有效性。

4. 客户端生成一个随机密钥(会话密钥),并使用服务器的公钥加密这个密钥。

然后将加密后的密钥发送给服务器。

5. 服务器使用自己的私钥解密客户端发送的加密密钥。

6. 客户端和服务器使用会话密钥进行加密通信。

1.2 优点- 加密传输:SSL/TLS协议可以对传输的数据进行加密,保护数据不被窃听和篡改。

- 身份验证:SSL/TLS协议可以验证服务器的身份,防止中间人攻击。

- 支持多层加密:SSL/TLS协议支持多层加密,可以同时使用对称加密和非对称加密。

2. IPSecIPSec(Internet Protocol Security)是一种用于在IP层保护网络通信的协议。

它可以在两个IP网络之间建立安全隧道,保护数据包的完整性和真实性。

2.1 工作原理IPSec协议通过在IP数据包头部添加额外的安全头部来实现数据包的保护。

具体过程如下:1. 双方建立安全关联(Security Association,SA),协商加密和认证算法。

ssh是什么协议

ssh是什么协议SSH(Secure Shell)是一种网络协议,用于通过加密的方式,以安全的方式在网络中进行远程登录和执行命令。

它是一种安全、可靠的远程控制协议,能够有效地保护数据的传输安全。

SSH协议最开始由芬兰的Tatu Ylönen在1995年发明,最初的目的是为了取代旧的telnet和rsh协议,因为旧有协议在信息传输过程中都没有进行加密,这就使得存在一些安全风险。

SSH的诞生填补了这一安全漏洞,成为了一种更加安全的远程登录方案。

SSH协议的工作原理是通过采用的非对称加密技术,即公钥加密技术,来确保安全通信。

在SSH连接建立时,远端主机会生成一对公钥和私钥,私钥保存在远程主机上,而公钥则发送给连接方,即客户端。

在客户端验证通过后,会生成一个随机的会话密钥,使用公钥对其进行加密。

然后将加密后的会话密钥通过网络发送给远程主机,远程主机通过私钥进行解密,获取会话密钥。

此后,传输的数据都将使用会话密钥进行加密和解密,确保数据的安全传输。

由于会话密钥是一次性的,每次连接建立时都会重新生成,因此即使会话密钥被截获,也无法破解以前或后续的数据。

在SSH协议中,还引入了一种称为“口令短语”的机制。

当远程主机的私钥文件被设置了口令短语时,在建立连接时需要输入正确的口令短语才能解密私钥文件,从而确保私钥的安全。

SSH协议不仅可以用于远程登录,还可以用于远程执行命令、文件传输等。

通过SSH,用户可以在远程主机上执行命令、编辑文件等操作,而不需要直接物理接触远程主机。

它非常适用于远程服务器管理、系统维护等场景。

同时,SSH协议还兼容IPv6,支持对网络环境的扩展。

总而言之,SSH协议通过加密的方式确保了数据在网络中的安全传输。

相对于传统的远程登录方式,如telnet和rsh等,SSH协议中的加密技术提高了数据传输的安全性,使远程登录和执行命令更加可靠。

在互联网时代,为了防止信息泄漏和黑客攻击,SSH协议已经成为一种必不可少的网络工具。

不合规ssh协议版本

不合规ssh协议版本

摘要:

1.SSH 协议简介

2.SSH 协议的不合规版本

3.不合规SSH 协议版本的风险

4.如何识别和避免使用不合规SSH 协议版本

5.结论

正文:

SSH(Secure Shell)协议是一种加密的网络传输协议,主要用于在不安全的网络环境中实现安全的远程登录和数据传输。

然而,由于SSH 协议存在多个版本,其中一些版本可能存在安全隐患,被称为不合规SSH 协议版本。

不合规的SSH 协议版本主要包括以下几种:

- SSH1.0 和SSH1.1:这两个版本的协议使用了较弱的加密算法,如DES 和RC4,已经被认为是不安全的。

- SSH2.0:虽然SSH2.0 使用了更安全的加密算法如AES,但在某些实现中存在安全风险,例如在某些操作系统上的OpenSSH 实现。

使用这些不合规的SSH 协议版本可能会导致以下风险:

- 数据泄露:由于较弱的加密算法,攻击者可能截获并解密用户数据。

- 身份验证绕过:某些不合规的SSH 协议版本可能存在漏洞,允许攻击者绕过身份验证过程。

- 拒绝服务攻击:不合规的SSH 协议版本可能容易受到拒绝服务攻击,

导致系统无法正常运行。

为了避免使用不合规的SSH 协议版本,可以采取以下措施:

1.更新软件版本:确保使用的SSH 客户端和服务器软件版本是最新的,通常会修复已知的安全漏洞。

2.配置加密算法:对于SSH2.0,确保服务器配置了强加密算法如AES-256-CBC。

3.禁用不安全功能:禁用SSH 协议中可能存在安全风险的功能,如密码认证。

总之,使用不合规的SSH 协议版本可能会导致严重的安全风险。

网络安全协议

⽹络安全协议⽹络安全协议⽹络安全协议的定义⽹络安全协议可定义为基于密码学的通信协议,包含两层含义:⽹络安全协议以密码学为基础⽹络安全协议也是通信协议第⼀层含义体现了⽹络安全协议与普通协议间的差异,使⽤密码技术时,算法和密钥两个要素都不可或缺。

第⼆层含义体现了⽹络安全协议与普通协议之间的共性公钥密码和对称密码的对⽐密钥交互和保密的⾓度:公钥密码优于对称密码。

但保障数据机密性时对称密码的到⼴泛应⽤,原因之⼀是对称密码算法效率⾼应⽤的⾓度:公钥密码主要⽤于:计算数字签名确保不可否认性⽤于密钥交换密钥的实⽤⾓度:保障机密性,使⽤接收⽅的公钥加密⽤于数字签名,使⽤发送⽅的私钥加密数字签名确保不可否认性,原理与消息验证码类似,具备认证功能使⽤发送⽅的私钥加密摘要,验证发使⽤发送⽅的公钥验证消息验证码和数字签名的区别消息验证码使⽤通信双⽅共享的会话密钥处理摘要数字签名使⽤发送⽅的私钥加密摘要,验证发使⽤发送⽅的公钥验证常见的⽹络安全协议1.⽹络认证协议KerberosKerberos 是⼀种⽹络认证协议,其设计⽬标是通过密钥系统为客户机 / 服务器应⽤程序提供强⼤的认证服务。

该认证过程的实现不依赖于主机操作系统的认证,⽆需基于主机地址的信任,不要求⽹络上所有主机的物理安全,并假定⽹络上传送的数据包可以被任意地读取、修改和插⼊数据。

在以上情况下, Kerberos 作为⼀种可信任的第三⽅认证服务,是通过传统的密码技术(如:共享密钥)执⾏认证服务的。

认证过程具体如下:客户机向认证服务器(AS)发送请求,要求得到某服务器的证书,然后 AS 的响应包含这些⽤客户端密钥加密的证书。

证书的构成为:服务器 “ticket” ;⼀个临时加密密钥(⼜称为会话密钥 “session key”)。

客户机将 ticket (包括⽤服务器密钥加密的客户机⾝份和⼀份会话密钥的拷贝)传送到服务器上。

会话密钥可以(现已经由客户机和服务器共享)⽤来认证客户机或认证服务器,也可⽤来为通信双⽅以后的通讯提供加密服务,或通过交换独⽴⼦会话密钥为通信双⽅提供进⼀步的通信加密服务。

SSH安装及使用

SSH安装及使用SSH(Secure Shell)是一种网络协议,用于在不安全的网络上对远程计算机进行安全登录和数据传输。

它使用加密技术来保护网络连接的安全性,可以有效防止敏感信息被窃取或篡改。

在本文中,我将介绍SSH的安装、配置和使用方法。

第一步:安装SSH1.打开终端并进入命令行界面。

2.输入以下命令安装SSH:```sudo apt-get install openssh-server```如果你使用的是其他Linux发行版,请根据该发行版的指令进行安装。

第二步:配置SSH1.打开SSH配置文件:```sudo nano /etc/ssh/sshd_config```2.在配置文件中,你可以根据需要修改以下设置:-端口号:默认为22,建议更改为一个较高的数字,以提高安全性。

- 允许登录的用户:使用"AllowUsers"指令指定允许登录的用户。

- 允许root用户登录:如果你想允许root用户登录,请修改"PermitRootLogin"为"yes"。

-公钥身份验证:可以使用公钥身份验证替代密码身份验证,提高安全性。

完成修改后,按Ctrl+X保存并退出配置文件。

3.重新启动SSH服务:```sudo service ssh restart```第三步:使用SSH1.在本地计算机上打开终端或SSH客户端。

2.输入以下命令以通过SSH连接到远程计算机:``````其中,username是远程计算机上的用户名,remote_ip是远程计算机的IP地址。

3. 如果是第一次连接,客户端会提示你接受远程计算机的公钥。

输入"yes"并按回车键确认。

4.输入远程计算机的密码。

如果你启用了公钥身份验证,可以通过配置密钥对来进一步提高安全性。

完成以上步骤后,你就可以通过SSH连接到远程计算机并执行命令了。

额外提示:-如果你想在本地计算机上复制文件到远程计算机上``````-如果你想在远程计算机上复制文件到本地计算机上,可以使用以下命令:``````总结:SSH是一种安全的远程登录和数据传输协议,能够有效保护网络连接的安全性。

ssh是什么协议

竭诚为您提供优质文档/双击可除ssh是什么协议篇一:ssh使用及协议分析ssh使用及协议分析ssh是一个用来替代telnet、Ftp以及R命令的工具包,主要是想解决口令在网上明文传输的问题。

为了系统安全和用户自身的权益,推广ssh是必要的。

ssh有两个版本,我们现在介绍的是版本2。

一、安装ssh具体步骤如下:获得ssh软件包。

(ftp://:/pub/unix/ssh-2.3.0.tar.gz) 成为超级用户(root).#gzip–cdssh-2.3.0.tar.gz|tarxvf–#cdssh-2.3.0#./configure注意,如果你希望用tcp_wrappers来控制ssh,那么在configure时需要加上选项“--with-libwrap=/path/to/libwrap/”,用来告诉ssh关于libwrap.a和tcpd.h的位置。

#make#makeinstall和ssh有关的程序都放置在/usr/local/bin下,包括ssh,sftp,sshd2,ssh-keygen等。

二、配置ssh的配置文件在/etc/ssh2下,其中包括sshd2的主机公钥和私钥:hostkey和hostkey.pub。

这两个文件通常是在安装ssh时自动生成的。

你可以通过下面的命令重新来生成它们:#rm/etc/ssh2/hostkey*#ssh-keygen2–p/etc/ssh2/hostkey而ssh2_config文件一般情形下无需修改。

三、启动sshd2每个要使用ssh的系统都必须在后台运行sshd2。

用手工启动:#/usr/local/bin/sshd22.服务器向客户端发送第一个报文,宣告自己的版本号,包括协议版本号和软件版本号。

协议版本号由主版本号和次版本号两部分组成。

它和软件版本号一起构成形如:"ssh-.-\n"的字符串。

其中软件版本号字符串的最大长度为40个字节,仅供调试使用。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

Security Shell(SSH)协议中文版版本:1.0广东金赋信息科技有限公司Guangdong Kamfu Information & Technology Co., Ltd.地址:广东省佛山市南海区桂城东平路瀚天科技城综合楼三楼邮编:528200 电话:(0757)88023456 传真:(0757)88351111网址:电子邮件:kamfu@文档信息标题Security Shell(SSH)协议中文版描述本文档是Security Shell(SSH)协议系列文档(RFC 4251~4254)的中文翻译。

创建日期 2011年6月10日翻译作者薛立徽修订记录日期 版本 描述 作者目录SSH协议架构6摘要 61.简介 62.撰稿者 63.本文中的惯用约定 64.架构74.1.主机密钥74.2.扩展性84.3.策略问题84.4.安全特性84.5.本地化和字符集支持 95.SSH协议使用的数据类型表示法 96.算法和方法命名 117.消息编号118.IANA考虑129.安全性考虑139.1.伪随机数生成 13 9.2.控制字符筛选 13 9.3.传输139.4.验证协议179.5.连接协议1910.参考文献20SSH传输层协议21摘要211.简介212.撰稿者213.本文中的惯用约定 214.连接建立224.1.在TCP/IP上使用 224.2.协议版本交换 225.与SSH旧版本的兼容性 236.二进制数据包协议 23 6.1.最大数据包长度 23 6.2.压缩246.3.加密246.4.数据完整性256.5.密钥交换方法 266.6.公钥算法267.密钥交换287.1.算法协商297.2.密钥交换的输出 317.3.密钥的交付使用 328.D IFFIE-H ELLMAN密钥交换 328.1. DIFFIE-HELLMAN-GROUP1-SHA1 348.2. DIFFIE-HELLMAN-GROUP14-SHA1 349.密钥重新交换3410.服务请求3411.附加消息3511.1.断开连接消息 35 11.2.被忽略的数据消息 3611.3.除错消息3611.4.保留消息3612.消息编号总结 3713.IANA考虑3714.安全性考虑3715.参考文献37SSH验证协议38摘要381.简介382.撰写者383.本文中的惯用约定 384.验证协议框架395.验证请求395.1.对验证请求的响应 405.2."NONE"验证请求 415.3.完成用户验证 415.4.警告消息(B ANNER M ESSAGE) 416.验证协议消息编号 427.公钥验证方法:"PUBLICKEY" 428.密码验证方法:"PASSWORD" 439.基于主机的验证:"HOSTBASED" 4510.IANA考虑4611.安全性考虑4612.参考文献46SSH连接协议47摘要471.简介472.撰写者473.本文中的惯用约定 474.全局请求475.信道机制485.1.打开一个信道 48 5.2.数据传输505.3.关闭一个信道 515.4.信道特定的请求 526.交互式会话526.1.打开一个会话 53 6.2.请求一个伪终端 53 6.3.X11转发536.4.环境变量传递 54 6.5.启动一个命令解释程序或一个命令 556.6.会话数据传输 55 6.7.窗口大小变化消息 566.8.本地流程控制 56 6.9.信号(S IGNALS) 566.10.返回终止状态(E XIT S TATUS) 577.TCP/IP端口转发 58 7.1.请求端口转发 587.2.TCP/IP转发信道 598.终端模式编码609.消息编码总结6110.IANA考虑6211.安全性考虑6212.参考文献62SSH协议架构摘要SSH协议是在不安全的网络上进行安全远程登录和其他安全网络服务的协议。

本文描述SSH协议的架构,以及SSH协议文档中所用的惯用约定和术语。

本文也讨论了允许本地扩展的SSH算法命名体系。

SSH协议由三个主要部分组成:传输层协议(Transport Layer Protocol)提供服务器验证、保密性和完整性,具完全前向安全性(perfect forward secrecy)。

验证协议(Authentication Protocol)向服务器验证客户端。

连接协议(Connection Protocol)将加密隧道复用为若干逻辑信道。

1. 简介SSH(Security Shell)是在不安全的网络上进行安全远程登录和其他安全网络服务的协议。

它由三个主要部分组成:○传输层协议[SSH-TRANS]提供服务器验证、保密性和完整性。

它也可选的提供压缩。

传输层一般运行在一个TCP/IP连接上,但也可能被用在任何其他可靠的数据流上。

○验证协议[SSH-USERAUTH]向服务器验证客户端用户。

它运行在传输层协议上。

○连接协议[SSH-CONNECT]将加密隧道复用为若干逻辑信道。

它运行在验证协议上。

在一个安全的传输层连接被建立后,客户端发送一个服务请求。

在用户验证完成后,第二个服务请求被发出。

这允许新的协议被定义并与上述协议共存。

连接协议提供的信道可被用于广泛的目的。

提供了标准方法用于建立安全的交互式shell进程以及转发(隧道)任意TCP/IP端口和X11连接。

2. 撰稿者(略)3. 本文中的惯用约定所有与SSH协议相关的文档都应使用关键词“必须”、“禁止(绝不能)”、“必须的”、“应”、“不应”、“推荐”、“可(能)”、“可选的”来描述要求。

这些关键词的含义符合[RFC2119]的描述。

本文中用于描述命名空间分配的关键词"PRIVATE USE"、"HIERARCHICAL ALLOCATION"、"FIRST COME FIRST SERVED"、 "EXPERT REVIEW"、"SPECIFICATION REQUIRED"、"IESG APPROVAL"、"IETF CONSENSUS"以及"STANDARDS ACTION"的含义符合[RFC2434]的描述。

协议文档中定义了协议域和可能的取值。

协议域将在消息定义中定义。

例如,SSH_MSG_CHANNEL_DATA的定义如下:byte SSH_MSG_CHANNEL_DATAchanneluint32 recipientstring data在整套协议文档中,当引用域时,域的名称出现在单引号中。

当引用域的值时,它们出现在双引号中。

例如,’data’的可能取值是”foo”和”bar”。

4. 架构4.1. 主机密钥每一个服务器主机应有一个主机密钥。

主机可有多个使用不同算法的主机密钥。

多个主机可共享相同的主机密钥。

如果主机具有密钥,那么对每一种必须的公钥算法(DSS)必须有至少一个密钥。

服务器主机密钥在密钥交换中用于检验客户端真的是在和正确的服务器对话。

为使之可能,客户端必须事先知道服务器主机密钥的公钥。

两个不同的信任模型可被使用:○客户端有一个本地的数据库,将每个主机名(与用户输入相同)与对应的主机密钥公钥关联起来。

这种方法不需要集中管理的基础架构或第三方的配合。

缺点是主机名-密钥关联数据库的维护可能成为一个负担。

○主机名-密钥关联由一个可信的认证机构(CA)证明。

客户端只知道CA根密钥,并且能够检验所有由CA认证的主机密钥的有效性。

第二种方式消除了维护问题,因为理想的只有一个CA密钥需要被安全的保存在客户端。

但另一方面,在进行验证前,每个主机密钥必须被一个中心机构以适当的方式认证。

同时,中心基础架构被寄予了极大的信任。

协议提供提供了这种选项:在第一次连接到主机时不检查服务器名-主机密钥的关联。

这允许在事先不知道主机密钥或证书的情况下进行通信。

连接仍然提供对被动侦听(passive listening)的保护;但是,它容易受到主动的中间人攻击(active man-in-the-middle attacks)。

系统实现正常情况不应默认的允许这种连接,因其造成潜在的安全问题。

但是,由于在撰写本文时互联网上没有一个被广泛部署的密钥基础架构,这一选项使协议在这种基础架构出现前的过渡时期内的可用性大幅提高,同时仍然提供了比旧的解决方案(如telnet和rlogin)高得多的安全性。

系统实现应尽量检查主机密钥。

一个可能的策略是:只有当第一次连接到一个主机时才不经检查的接受主机密钥,把密钥保存到本地数据库,在将来所有的到该主机的连接中都以此为基准进行对比。

系统实现可提供附加的方法来检验主机密钥的正确性,例如,通过SHA-1哈希从公钥产生一个十六进制的数字指纹。

这种数字指纹能够很容易的用电话或其他外部通信通道来检验。

所有系统实现应提供一个选项:不接受不能被检验的主机密钥。

本工作组的成员相信“易用”是终端用户接受安全解决方案的关键,如果新的解决方案没有并采用,就不会带来任何安全性的提高。

因此,提供不检查服务器主机密钥的选项提高了Internet 整体的安全性,尽管在允许该选项的设置中它降低了协议的安全性。

4.2. 扩展性我们相信协议将会随时间演化,一些组织将希望使用它们自己的加密、验证及/或密钥交互方法。

对所有扩展进行集中注册是繁琐的,特别对于试验性或保密的特性。

另一方面,没有集中注册会导致方法标识符冲突,影响互操作性。

我们选择通过特定格式的名称来标识算法、方法、格式和扩展协议。

DNS名称被用于创建本地命名空间,在其中可定义试验性或保密的扩展而不用担心与其他系统实现相冲突。

一个设计目标是保持基础协议尽可能简单,并且要求尽可能少的算法。

但是,所有系统实现必须支持一个最小的算法集合以保证互操作性(这不表示所有主机上的本地策略要允许这些算法)。

强制性的算法在相关协议文档中规定。

附加的算法、方法、格式和扩展协议可在单独的文档中定义。

参见第6节,算法命名。

4.3. 策略问题协议允许对加密、完整性、密钥交换、压缩以及公钥算法和格式进行完整的协商。

两个传输方向的加密、完整性、公钥和压缩算法可以不同。

下列策略问题应在系统实现的配置机制中被解决:○每个传输方向的加密、完整性和压缩算法。

策略必须规定哪一个是优选算法(例如,在每个类别下列出的第一个算法)。

○主机验证使用的公钥算法和密钥交换方法。

已存在的使用不同算法的受信任的主机密钥也影响这一选择。

○服务器对每个用户要求的验证方法。

服务器的策略可对一些或所有用户要求多重认证。