Juniper 策略配置的方法

juniper防火墙基本配置文档

防火墙基本配置步骤

防火墙的基本配置分三个步骤:

1、配置接口的IP地址和接口模式。

2、配置默认路由!

3、配置允许策略,TRUST到UNTRUST的策略!

这个是接口栏的截图:单击EDIT即可进行编辑!这里需要编辑trust口和untrust口!

这是点击trust口的edit后进入的配置界面,您只要输入IP地址和掩码位即可!注意:Manage ip* 对应的空白框一定不要填入内容,截图里的是自动生成的!其他保持默认,单击下面的OK即可完成!

下图是点击untrust口的edit进入编辑,选择static ip ,填入IP地址和掩码位,这里的IP是公网IP地址,manage ip那依然保持空白,模式为route,然后在service options选项栏中,将web ui,telnet,ping;三处打勾,如图!

然后点击OK即可完成!

点击左栏的Destination选项即可出现路由界面:新建点击NEW即可!

下图为点击NEW后出现的画面:如图填入内容,ip address/netmask填入0.0.0.0/0,

Next hop处选择gateway,在interface 处的下拉菜单中选择出口,gateway ip address填入UNTRUST口IP地址的下一跳网关即可!其他默认单击OK完成!

trust,TO处选择untrust,然后点击NEW!

点击new后的配置界面,如图配置即可!source address,destination address,service三处都选择ANY,action选permit, 在logging处打勾,其他保持默认,点击OK即可!

下图为蓝影标出的这条策略就是如上图配置完成后看到的结果!。

JuniperSSG防火墙配置手册

Juniper SSG-5(NS-5GT)防火墙配置手册一样策略设置1.第一能够指定IP地址,依照IP地址作策略,选择Policy – Policy Elements – Addresses – List,然后在中间页面选择Trust,然后点击New,如以下图:2.在Address Name为指定IP地址设置识别名称,然后在下面输入具体IP,如以下图:3.设置以后如以下图:4.再设置一个指定IP地址,如以下图:5.设置以后两个都能够显示出来,如以下图:6.设置多个指定IP组,选择Policy – Policy Elements – Addresses – Groups,如以下图:中间页面的Zone选择Trust,点击右边的New。

7.为此IP组起识别名称,下面将需要加入组的IP添加到组里,点OK,如以下图:8.依照需求能够自概念效劳,选择Policy – Policy Elements – Services – Customs,如以下图:点击右边New9.输入此自概念效劳的识别名称,然后下面能够选择效劳类型和效劳端口,如以下图:10.设置完以后如以下图:11.定制多个效劳组,选择Policy – Policy Elements – Services – Groups,点击页面中间右边的New,如以下图:12.为此定制效劳组设置识别名称,将需要的效劳添加进入,点击OK。

13.设置完成以后如以下图:14.策略设置,此处能够直接利用之前设置的指定IP地址(组),自概念效劳(组)。

选择Policy – Polices,如以下图:选择From Untrust to Trust(可依照需要修改),点击右边New,15.如也能够设置From Trust to Untrust,如以下图:16.策略设置页面如以下图,设置名称,选择源地址和目的地址,效劳类型等,最后选择许诺仍是拒绝。

17.设置以后如以下图:18.也能够设置一个全拒绝的策略,如以下图:19.设置以后如以下图:20.能够点击ID为1的策略右边的双箭头符号,显现脚本提示点确信,21.如此能够把ID为1的策略放到下面,如以下图策略含义为从Trust口到Untrust口的流量中,来自IT 组的IP地址到任意目的地,效劳类型属于CTG-APP中的流量许诺通过,其他所有流量都拒绝。

Juniper简单入门介绍-端口,静态路由,策略

Juniper简单入门介绍(配置端口,静态路由,配置防火墙策略)登陆Juniper设备后,需输入edit或者configuration 命令进入系统配置模式Juniper 系统自带命令和变量可按“空格”键补齐Juniper 系统“用户自定义”变量可按TAB键补齐一、配置端口Juniper配置端口是基于物理端口下的逻辑端口进行配置,例如set interfaces ge-0/0/5 unit 0 family inet address 192.168.1.1以上命令为ge-0/0/5口添加一个ip地址为192.168.1.1,其中unit为逻辑端口单元,范围0~16385,若再执行命令set interfaces ge-0/0/5 unit 1 family inet address 192.168.2.1则ge-0/0/5现在有两个ip分别为192.168.1.1和192.168.2.1以上命令也可以写成set interfaces ge-0/0/5.0 family inet address 192.168.1.1其中.0代表unit 0二、配置静态路由举例:现有网段125.39.91.240/28Juniper ge-0/0/0.0 设置ip为192.168.88.1set routing-options static route 0.0.0.0/0 next-hop 192.168.88.1其中0.0.0.0/0 表示任意目标地址,192.168.88.1为路由器直连网关。

再举例:让所有访问192.168.77.X的路由走192.168.99.1set routing-options static route 192.168.77.0/24 next-hop 192.168.99.1以上192.168.77段,掩码为24,而192.168.99.1为路由器直连网关。

三、配置zoneJunos基于zone开放防火墙策略,zone可以自己建立,建立之后再将需要的端口划到zone里。

Junier PBR配置

Juniper 防火墙策略路由PBR配置手册目录一、网络拓扑图二、建立extended acl三、配置match group四、配置action group五、配置policy六、配置policy binding七、配置访问策略要求:1、默认路由走电信;2、源地址为192.168.1.10的pc访问电信1.0.0.0/8的地址,走电信,访问互联网走网通。

二、建立extended acl1、选择network---routing---pbr---extended acl list,点击new添加:Extended acl id:acl编号Sequence No:条目编号源地址:192.168.1.10/32目的地址:1.0.0.0/8Protocol:选择为any端口号选择为:1-65535点击ok2、点击add seg No.再建立一条同样的acl,但protocol为icmp,否则在trace route的时候仍然走默认路由:3、建立目的地址为0.0.0.0的acl:切记添加一条协议为icmp的acl,命令行:set access-list extended 10 src-ip 192.168.1.10/32 dst-ip 1.0.0.0/8 src-port 1-65535 dst-port 1-65535 protocol any entry 10 set access-list extended 10 src-ip 192.168.1.10/32 dst-ip 1.0.0.0/8 protocol icmp entry 20set access-list extended 20 src-ip 192.168.1.10/32 dst-ip 0.0.0.0/0 src-port 1-65535 dst-port 1-65535 protocol any entry 10 set access-list extended 20 src-ip 192.168.1.10/32 dst-ip 0.0.0.0/0 protocol icmp entry 20三、配置match group:1、network---routing---pbr---match group,点击add:Match group的作用就是关联acl按照同样的方法将两个acl 进行关联:命令行:set match-group name group_10set match-group group_10 ext-acl 10 match-entry 10 set match-group name group_20set match-group group_20 ext-acl 20 match-entry 10四、配置action group1、network---routing---pbr---action group,点击add:在这里指定下一跳接口和地址。

juniper配置方法

juniper配置方法先说的就是本人对juniper的产品不是特别熟悉,以前维护的城域网上只有M5,M10这些设备,所以只能写些基本的入门配置,但是相信大部分人使用的也是这部分的东西。

不得不说一些超级基础的东西,它的命令航有两层:操作模式,配置模式 : 如果对比其他厂商的设备,就是用户模式,和特权模式的区别。

Juniper的命令行特别就特别在它的层次化上面了,相信大部分用过juniper产品的人开始对这个所谓的层次化感到头疼不已,至少我是这个感觉。

呵呵,下嫦刃醇父龌 镜拿 睿 拖骴os下的dir、md、cls、cd什么的,先记住吧,后面我在更详细的讲解。

(好像自己很明白似的,hoho,大家共勉吧)进入配置模式: configure (基本就按cisco的config t理解)进入下一层次: edit(进入某个模式配置,可以按cisco下的int et 1/0,router ospf等任何进入子模式的命令理解)设值命令: set (设置命令,具体赋值使用,比如加ip地址,ospf中的什么命令等)删除命令: delete (同no)提交: commit (和cisco理解不同,cisco是命令一旦执行即生效,juniper是先放在一个叫“擦写块”(具体怎么写忘记了)的东西里面,然后只有commit才能放在running config中,就这么理解即可)空格键完成未敲完的单词(同cisco中的tab建)可能上面这些东西大家不好理解,别慌,下面的例子中我争取讲明白了。

:)当然,最好还是多用show, ?等命令寻求帮助,慢慢自己学习。

下面就是一些具体的东西了juniper中的接口定义:Cisco中的接口定义大家都很明白了,比尔et 1/1,serial 0/2等等Juniper中的接口定义如下:接口名称-大槽号/小槽号/端口号接口名称包括:at—ATM类的口,没有用过,不清楚e1— E1接口e3— E3接口fe— 100M口so— POS口t1— T1口t3— DS-3口ge— GE口fxp0是特殊的,代表管理网口的名称,固定的!别说你不明白E1/E3/SO/T3/T1是什么,不明白以后再说吧,我对SDH的理解也就技术支持的水平,还得请教别人哩,呵呵大槽号:此主题相关图片如下:小槽位:M40 and M160从上到下+---+| ||0 |+---+| ||1 |+---+| ||2 |+---+| ||3 |+---+其他的从右到左+----+----+----+----+| 3 | 2 | 1 | 0 |+----+----+----+----+端口号:M40/M160 从上到下,从右到左+---------+| | || 2 | 0 |+----+----+| | || 3 | 1 |+----+----+其他的从右到左,从下到上+---------+| | || 3 | 2 |+----+----+| | || 1 | 0 |+----+----+一个例子:Fe-5/2/3 〔端口名称-大槽号/小槽号/端口号〕看一个接口配置的基本例子:####节选###########interfaces {fe-1/0/3 {unit 0 {family inet {address 10.0.20.1/24;}family mpls}}}####节选结束#########看到上面的配置了吧,感觉和cisco或者其他的配置不同了吧,后面我会附一个完整配置,大家感觉一下,呵呵。

juniper Netscreen防火墙策略路由配置

juniper Netscreen防火墙策略路由配置Netscreen-25 概述Juniper网络公司NetScreen-25和NetScreen-50是面向大企业分支办事处和远程办事处、以及中小企业的集成安全产品。

它们可提供网络周边安全解决方案,并带有多个DMZ和VPN,可以确保无线LAN的安全性,或保护内部网络的安全。

NetScreen-25设备可提供100 Mbps 的防火墙和20 Mbps的3DES或AES VPN性能,可支持32,000条并发会话和125条VPN 隧道。

NetScreen-50设备是高性能的集成安全产品,可提供170 Mbps的防火墙和45 Mbps 的3DES或AES VPN性能,可支持64,000条并发会话和500 条VPN隧道。

一、特性与优势NetScreen-25和NetScreen-50产品的主要特性和优势如下:集成的深层检测防火墙可以逐策略提供应用层攻击防护,以保护互联网协议安全;集成的Web过滤功能,可制订企业Web使用策略、提高整体生产率、并最大限度地减少因滥用企业资源而必须承担的赔偿责任;拒绝服务攻击防护功能,可抵御30多种不同的内外部攻击;高可用性功能,可最大限度地消除单点故障;动态路由支持,以减少对手工建立新路由的依赖性;冗余的VPN隧道和VPN监控,可缩短VPN连接的故障切换时间;虚拟路由器支持,可将内部、专用或重叠的IP地址映射到全新的IP地址,提供到最终目的地的备用路由,且不被公众看到;可定制的安全区,能够提高接口密度,无需增加硬件开销、降低策略制订成本、限制未授权用户接入与攻击、简化VPN管理;通过图形Web UI、CLI或NetScreen-Security Manager集中管理系统进行管理;基于策略的管理,用于进行集中的端到端生命周期管理;.二、技术规格Netscreen-25或Netscreen-50都有两种不同的许可选项(Advanced/Baseline),提供不同级别的功能和容量。

Juniper防火墙配置图解

Juniper 防火墙v6.0以上版本 L2tpvpn (for XP Win7)配置图解防火墙端配置1、新建地址池Objects – IP Pools – NewIP Pool Name :用户自定义名称Start IP :用户自定义一段地址的起始地址End IP :用户自定义一段地址的结束地址2、修改L2TP 默认设置VPNs – L2TP – Default Settings3、建立用户和组3.1 新建用户Objects – Users – Local -- New重复这个过程,建立多个用户3.2 新建用户组Objects – Users – Local Group -- New4、建立Vpn Tunnel建立tunnel前,先确定好用于拨入VPN的接口编号。

VPNs – L2TP – Tunnel -- New5、建立策略Policy – Policies – NewSource Address : 选择 Dial-UP VPNDestination Address : 选择 New Address ,填入你要访问的目的地址或目的地址段Service :选择要访问的服务Action : 选择 tunnelL2TP :选择新建的L2TP vpn tunnelLogging :可选记录访问日志客户端配置1.1XP端配置1.1.1建立拨号网上邻居右键属性-点击新建连接向导图标点击完成,vpn拨号配置建立完,后面进行配置调整在新建的vpn连接上右键属性提示保留配置时选择Y1.1.2修改注册表点击开始—运行 --- 键入 regedit命令点击确定,进入注册表配置。

进入HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\RasMan\Paramete rs ,在右侧新建值命名为“ProhibitIpSec”注意大小写,数值为1修改完毕后重启计算机,进行vpn拨号测试用户名和密码栏中填入防火墙端配置的用户名和密码。

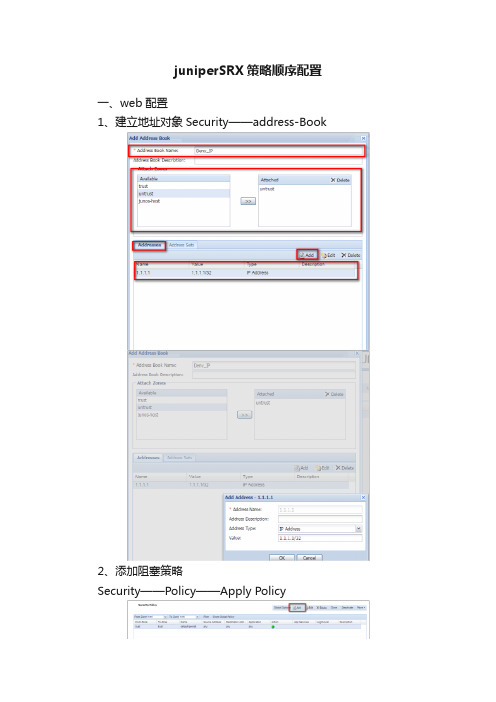

juniperSRX策略顺序配置

set security policies from-zone untrust to-zone trust policy Deny_Policy then deny

2、建立策略

set security policies from-zone untrust to-zone trust policy Deny_Policy match source-address 1.1.1.1

set security policies from-zone untrust to-zone trust policy Deny_Policy match destination-address any

3、将策略Deny_Policy移动到default-deny策略之前

insert security policies from-zone untrust to-zone trust policy Deny_Policy before policy default-deny

juniper srx策略顺序配置 一,web配置 1,建立地址对象security——address-book 2,添加阻塞策略 security——policy——apply policy 3,配置过滤策略 添加策略关键信息; 此策略为untrust——trust,拒绝源ip为1.1.1.1访问内部任何服务器和应用端口 过滤策略方向;从untrust到trust 调动策略顺序; 二,命令行配置 1,建立地址对象 set security address-book deny_ip address1.1.1.11.1.1.1/32 set security address-book deny_ip attach zone untrust 2,建立策略 set security policies from-zone untrust to-zone trust policy deny_policy match source-address 1.1.1.1 set security policies from-zone untrust to-zone trust policy deny_policy match destination-address any set security policies from-zone untrust to-zone trust policy deny_policy match application any set security policies from-zone untrust to-zone trust policy deny_policy then deny 3,将策略deny_policy移动到default-deny策略之前 insert security policies from-zone untrust to-zone trust policy deny_policy before policy default-deny 下载文档原格式( word原格式 ,共4页调动策略顺序;

Juniper策略配置的方法

Juniper策略配置的方法

Configuring Trafy>Advanced

•set policy (from zone to zone sa da service action) count •-OR•set policy count •set policy count alarm <bytes/sec> <kbytes/min>

• 两种工作方式

– 当数据包通过防火墙的时候,防火墙自动提示用户输入用户名和口令。

• 策略中的应用必须是 Telnet, FTP, or HTTP

– 可以使用WebAuth在防火墙上首先进行认证,认证通过,流量可以 通过防火墙

• 一旦认证通过,所有匹配策略的应用将被运行通过防火墙。

PPT文档演模板

Juniper策略配置的方法

•Policy

•set policy (from zone to zone sa da service action) log -OR – •set policy log

•ns5gt-> set policy id 1 •ns5gt(policy:1)-> set policy log

PPT文档演模板

•set user <name> password <password>

Juniper策略配置的方法

Step 2: 配置认证策略

•Policy>Advanced

•set policy (from zone to zone sa da service action) auth •set policy (from zone to zone sa da service action) webauth

JUNIPER路由器策略路由的使用

的 ft 检 测 到特 定 的 I ie lr P时 , 启 用 路 由实 例 , 用 便 使

该实 例 的路 由转 发 表将 流 量引 导至 相 应 的外 网接 口 ,

而 回程 流量 回到 外 网接 口后 , 根 据全 局 路 由表 到达 会

相应 的 目的地 。

干项 , 每一 项 由条件 和 执行 动 作组 成 , 合 f m 中规 符 r o

ቤተ መጻሕፍቲ ባይዱ

( ) 接 口路 由组 导 入 到全局 路 由表 及路 由实例 5将

的路 由表 中 ;

( ) 内网接 口应 用过 滤器 ft 。 6在 ie lr

12 做 NA 的静 态策略路 由 ( .. 2 T 既做 策略 又做 NA T

转换 )

该 情 况 下 需 要 使 用 v ta—ot 类 型 的路 由实 iul r e r ur 例, 当特 定 的源 I 进入 内 网 口 , P段 应用 在 物理 接 口的

相 关 的 技术 细节 。 文 将 详 细 介 绍 其 原 理及 设置 。 本 关键 词 : 由实 例 实 例 类 型 路 由表 路 f e A i r S服 务 卡 l t

1 静 态 策 略 路 由的 设 置 方 法 及

逻 辑 说 明

11 路 由 实 例 说 明 .

其数 据 流动 方 向如 图 1 所示 。

为服 务 区域 的入接 口/ 出接 口 ;

路 由实例 ; ( ) 义接 口路 由组 r — ru ; 4定 i go p b

() 2 定义 两个 路 由实 例 , 置选 项包 括 : 例类 型 设 实

为 V V 的虚拟接 口 s一 / / .、 R的路 由表 ( R、 R p 12 0X V 每

juniper防火墙策略如何设置

juniper防火墙策略如何设置juniper防火墙策略设置好坏会直接影响我们,要怎么样设置呢?下面由店铺给你做出详细的juniper防火墙策略设置方法介绍!希望对你有帮助!juniper防火墙策略设置方法一:Juniper防火墙IPSec 的配置Juniper所有系列防火墙都支持IPSec ,其配置方式有多种,包括:基于策略的、基于路由的、集中星形和背靠背等。

在这里,我们主要介绍最常用的模式:基于策略的。

站点间(Site-to-Site)的是IPSec 的典型应用,这里我们介绍两种站点间基于策略的实现方式:站点两端都具备静态公网IP地址;站点两端其中一端具备静态公网IP地址,另一端动态公网IP地址。

4.1、站点间IPSec 配置:staic ip-to-staic ip当创建站点两端都具备静态IP的应用中,位于两端的防火墙上的配置基本相同,不同之处是在 gateway部分的网关指向IP不同,其它部分相同。

组网拓扑图:staic ip-to-staic ip4.1.1、使用Web浏览器方式配置① 登录防火墙设备,配置防火墙为三层部署模式;② 定义第一阶段的相关配置:s=>Autokey Adwanced=>Gateway配置 gateway部分,定义网关名称、定义“对端设备的公网IP地址”为本地设备的网关地址、定义预共享密钥、选择发起服务的物理端口;juniper防火墙策略设置方法二:1、确定一下从是否能PING通外网。

2、跟踪路由,看看网关在哪里。

说实话,网御神州带的SSL 很烂的,比起专业的SSL 产品象Juniper、Enlink、深信服这些差远啦。

juniper防火墙策略设置方法三:1、首先排除终端的问题,将甲电脑的防火墙关闭,测试是否可以ping通。

如果可以就下一步排查2、可以ping 通,故障解决。

ping不同的话,继续排查3、由于ping不同,排除了终端问题。

查看甲方的防火墙,查看策略和路由是否有问题。

2019年Juniper_SRX中文配置手册及图解

前言、版本说明 .............................................................................................. 错误!未定义书签。

一、界面菜单管理 ...................................................................................... 错误!未定义书签。

2、WEB管理界面 ..................................................................................... 错误!未定义书签。

(1)Web管理界面需要浏览器支持Flash控件。

...................... 错误!未定义书签。

(2)输入用户名密码登陆:......................................................... 错误!未定义书签。

(3)仪表盘首页............................................................................. 错误!未定义书签。

3、菜单目录............................................................................................. 错误!未定义书签。

二、接口配置 .................................................................................................. 错误!未定义书签。

1、接口静态IP........................................................................................ 错误!未定义书签。

Juniper路由器配置命令介绍

Juniper路由器配置命令介绍Juniper路由器配置命令介绍目录1、简介2、配置基础命令2.1 进入操作模式2.2 配置系统参数2.3 设置管理接口2.4 配置路由表3、高级配置命令3.1 OSPF配置3.2 BGP配置3.3 VRF配置3.4 MPLS配置4、安全配置命令4.1 配置防火墙4.2 配置安全策略4.3 配置VPN4.4 配置ACL5、故障排查命令5.1 显示命令5.2 路由故障排查5.3 硬件故障排查5.4 访问控制故障排查6、性能优化命令6.1 接口配置6.2 QoS配置6.3 缓存配置6.4 动态路由配置1、简介Juniper路由器是一种支持多种网络协议的高性能路由器。

本文档介绍了Juniper路由器的配置命令,并根据功能分类进行了细化。

2、配置基础命令2.1 进入操作模式- login:登录路由器- cli:进入命令行操作模式- configure:进入配置操作模式2.2 配置系统参数- set system hostname <hostname>:设置路由器主机名- set system domn-name <domn-name>:设置路由器域名- set system time-zone <time-zone>:设置时区- set system name-server <ip-address>:设置DNS服务器2.3 设置管理接口- set interfaces <interface> unit <unit> family inet address <ip-address/mask>:配置管理接口的IP地质- set interfaces <interface> unit <unit> family inet address dhcp:使用DHCP分配管理接口的IP地质2.4 配置路由表- set routing-options static route <destination> next-hop <next-hop>:配置静态路由- set routing-options router-id <id>:配置路由器ID- set protocols ospf area <area> interface <interface>:配置接口与OSPF区域的关联3、高级配置命令3.1 OSPF配置- set protocols ospf area <area> interface <interface>:配置接口与OSPF区域的关联- show ospf neighbor:显示OSPF邻居信息- show ospf route:显示OSPF路由表3.2 BGP配置- set protocols bgp group <group-name> neighbor<neighbor-address>:配置BGP邻居- set protocols bgp group <group-name> family <family>:配置BGP邻居的地质族- show bgp neighbor:显示BGP邻居信息- show bgp summary:显示BGP邻居摘要信息3.3 VRF配置- set routing-instances <instance-name> interface<interface>:配置接口与VRF的关联- set routing-instances <instance-name> routing-options static route <destination> next-hop <next-hop>:配置静态路由3.4 MPLS配置- set protocols mpls interface <interface>:启用接口的MPLS功能- set protocols mpls label-switched-path <LSP-name> to <destination-address> : 配置LSP的路径4、安全配置命令4.1 配置防火墙- set security policies from-zone <from-zone> to-zone <to-zone> policy <policy-name> match <match-conditions> then permit/deny:配置安全策略4.2 配置安全策略- set security zones security-zone <zone-name> address-book address <address-name> <ip-address>:配置地质对象- set security zones security-zone <zone-name> host-inbound-traffic system-services <services>:配置允许进入防火墙的服务4.3 配置VPN- set security ike proposal <proposal-name> authentication-method <method>:配置IKE提议- set security ike gateway <gateway-name> ike-policy <policy-name>:配置IKE网关- set security ipsec vpn <vpn-name> bind-interface<interface>:绑定VPN到接口4.4 配置ACL- set firewall family inet filter <filter-name> term <term-name> from protocol <protocol>:配置ACL规则- set firewall family inet filter <filter-name> term <term-name> then accept/discard:配置ACL规则动作5、故障排查命令5.1 显示命令- show interfaces <interface> detl:显示接口详细信息- show route <destination> : 显示路由信息- show chassis hardware:显示硬件信息5.2 路由故障排查- show bgp summary:显示BGP邻居摘要信息- show ospf neighbor:显示OSPF邻居信息- show route protocol <protocol>:显示指定协议的路由5.3 硬件故障排查- show chassis hardware:显示硬件信息- show log messages:显示系统日志消息- request support information:收集支持信息文件5.4 访问控制故障排查- show security policies from-zone <from-zone> to-zone <to-zone> policy <policy-name>:显示安全策略信息- show security zones interfaces:显示接口与安全域的关联信息6、性能优化命令6.1 接口配置- set interfaces <interface> mtu <mtu-size>:设置接口MTU大小- set interfaces <interface> description <description>:设置接口描述6.2 QoS配置- set class-of-service interfaces <interface> unit<unit> scheduler-map <map-name>:为接口配置调度器映射- set class-of-service scheduler-maps <map-name> forwarding-class <forwarding-class> scheduler <scheduler-name>:配置调度器映射6.3 缓存配置- set forwarding-options cache hit-cache-size <size>:设置缓存大小- set forwarding-options cache timeout <timeout-value>:设置缓存超时时间6.4 动态路由配置- set protocols ospf area <area> interface <interface> passive:将接口设置为OSPF被动接口- set routing-instances <instance-name> interface <interface> passive:将接口设置为VRF被动接口附件:无法律名词及注释:无。

juniper防火墙配置

1、配置思路1)建立ZONE,规划接口,配置接口ip和静态路由2)定义策略地址(华南这里配置没有具体到对地址对象的分组,所以这一步这里省略)3)定义策略服务(先定义端口服务,然后完成VIP,MIP服务的定义)3)匹配策略5)恢复出厂配置(知道密码,不知密码的情况)6)配置导出与导入7)其他(添加用户,修改用户密码,同步)2、具体操作1)配置接口IP和静态路由第一步,通过IE登录到防火墙的WEBUI(ip为https://192.168.1.1),选择跳过向导直接进入登录,输入用户密码(netscreen/netscreen)进入第二步、为接口匹配iP(Zones和接口都用系统默认的就够用了,这里只需为接口配相应的IP)进入Network>interfaces界面先编辑eth0/1 的地址:其中Management Services可根管理需求勾选,ping勾上接着编辑eth0/2的地址:这里Management Service 勾上Web UI、Telnet及SSH,Ping也勾上,这样方便以后通过外网来管理防火墙。

最后方法同上修改eth0/0的ip为所要设的IP (华南这里:172.31.11.1/24),这里为方便管理Mangement Service全勾上。

配置完成后,防火墙会自动重启,这时需要重新修改本机的IP与防火墙的eth0/0接口的IP同网段(本机通过连接线连接在eth0/0口)第三步、添加静态路由进入Network > Routing > Destination界面,点击右上角的NEW来新建路由i)添加到internet的缺省路由目标网络:0.0.0.0 0.0.0.0 网关:202.105.115.201ii)同上方式添加一条连通DMZ与内、地区的路由(目标网络172.31.0.0/16 网关:172.31.11.2)iii)同上方式添加一条连通DMZ到总部的路由(目标网络172.17.0.0/16 网关:172.31.11.2)添加完成后如下图示2)定义策略地址(略)3)定义策略服务(先定义端口服务,然后完成VIP,MIP服务的定义)进入Policy > Policy Elements > Services > Custom界面来自定义服务端口第一步、对照之前准备的照服务端口映射表,统计需要定义的端口服务注:此图为端口服务映射表的部分统计的端口有:50000,22000,51000,4489,81,8080,7761,3389,139,4899,4200接着添加定义端口服务,点击右上角新建来定义端口,进入下面的界面:服务名设为端口号,目标端口号因为只有一个,范围的最小最大值都为端口号,这样就定义好了一个端口服务。

(完整版)juniper策略路由做法

(完整版)juniper策略路由做法Juniper策略路由做法环境:网关在交换机上,接口连接服务器,接口配置为2层接口。

要求特定的地址发出的包走特定的链路。

实现方法有两个,juniper技术工程师张强给的方案是在2层上做转发,小波哥的方案是把三层转发应用到vlan下。

张强:set interfaces xe-0/1/3 unit 0 family inet address 117.143.111.254/30 出口地址set interfaces vlan unit 3508 family inet address 115.239.254.49/28 PBL vlan地址set interfaces ge-0/0/5 unit 0 family ethernet-switching port-mode trunkset interfaces ge-0/0/5 unit 0 family ethernet-switching vlan members 2set interfaces ge-0/0/5 unit 0 family ethernet-switching vlan members 3508 下联接口配置set firewall family ethernet-switching filter fil term 1 from source-address 115.239.254.48/28 创建2层数据流匹配set firewall family ethernet-switching filter fil term 1 then interface xe-0/1/3.0 创建2层数据流动作set interfaces ge-0/0/1 unit 0 family ethernet-switching filter input 策略应用到接口这个方案在接口入方向匹配数据包,直接从接口扔出去。

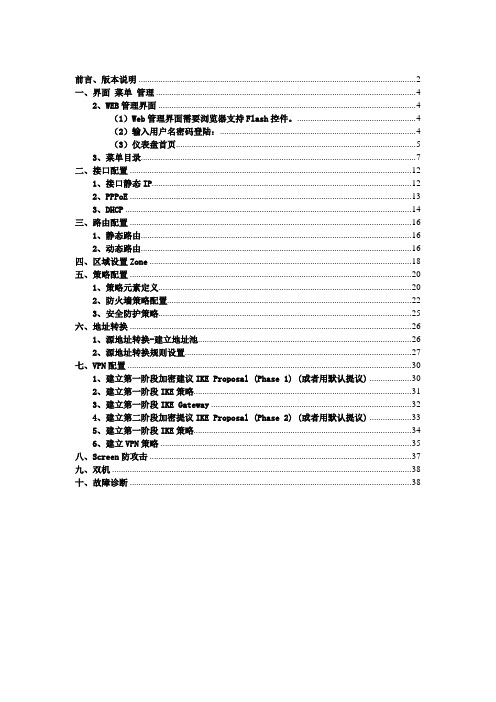

Juniper_SRX中文配置手册及图解

前言、版本说明 (2)一、界面菜单管理 (4)2、WEB管理界面 (4)(1)Web管理界面需要浏览器支持Flash控件。

(4)(2)输入用户名密码登陆: (4)(3)仪表盘首页 (5)3、菜单目录 (7)二、接口配置 (12)1、接口静态IP (12)2、PPPoE (13)3、DHCP (14)三、路由配置 (16)1、静态路由 (16)2、动态路由 (16)四、区域设置Zone (18)五、策略配置 (20)1、策略元素定义 (20)2、防火墙策略配置 (22)3、安全防护策略 (25)六、地址转换 (26)1、源地址转换-建立地址池 (26)2、源地址转换规则设置 (27)七、VPN配置 (30)1、建立第一阶段加密建议IKE Proposal (Phase 1) (或者用默认提议) (30)2、建立第一阶段IKE策略 (31)3、建立第一阶段IKE Gateway (32)4、建立第二阶段加密提议IKE Proposal (Phase 2) (或者用默认提议) (33)5、建立第一阶段IKE策略 (34)6、建立VPN策略 (35)八、Screen防攻击 (37)九、双机 (38)十、故障诊断 (38)前言、版本说明产品:Juniper SRX240 SH版本:JUNOS Software Release [9.6R1.13]注:测试推荐使用此版本。

此版本对浏览速度、保存速度提高了一些,并且CPU占用率明显下降很多。

9.5R2.7版本(CPU持续保持在60%以上,甚至90%)9.6R1.13版本(对菜单操作或者保存配置时,仍会提升一部分CPU)一、界面菜单管理1、管理方式JuniperSRX系列防火墙出厂默认状态下,登陆用户名为root密码为空,所有接口都已开启Web管理,但无接口地址。

终端连接防火墙后,输入用户名(root)、密码(空),显示如下:root@srx240-1%输入cli命令进入JUNOS访问模式:root@srx240-1% cliroot@srx240-1>输入configure进入JUNOS配置模式:root@srx240-1% cliroot@srx240-1> configureEntering configuration mode[edit]root@srx240-1#防火墙至少要进行以下配置才可以正常使用:(1)设置root密码(否则无法保存配置)(2)开启ssh/telnet/http服务(3)添加用户(root权限不能作为远程telnet帐户,可以使用SHH方式)(4)分配新的用户权限2、WEB管理界面(1)Web管理界面需要浏览器支持Flash控件。

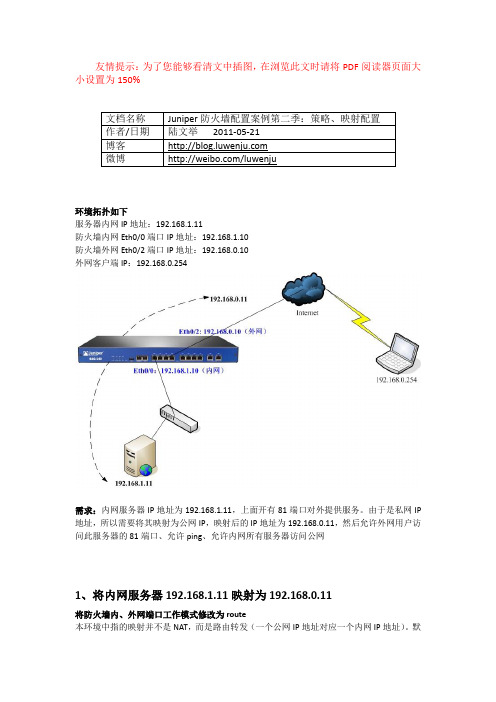

Juniper防火墙配置案例第二季:策略、映射配置

友情提示:为了您能够看清文中插图,在浏览此文时请将PDF阅读器页面大小设置为150%环境拓扑如下服务器内网IP地址:192.168.1.11防火墙内网Eth0/0端口IP地址:192.168.1.10防火墙外网Eth0/2端口IP地址:192.168.0.10外网客户端IP:192.168.0.254需求:内网服务器IP地址为192.168.1.11,上面开有81端口对外提供服务。

由于是私网IP 地址,所以需要将其映射为公网IP,映射后的IP地址为192.168.0.11,然后允许外网用户访问此服务器的81端口、允许ping、允许内网所有服务器访问公网1、将内网服务器192.168.1.11映射为192.168.0.11将防火墙内、外网端口工作模式修改为route本环境中指的映射并不是NAT,而是路由转发(一个公网IP地址对应一个内网IP地址)。

默认情况下防火墙的内、外网端口均属于NAT模式,我们将其改为route模式即可。

下图防火墙外网端口eth0/2的修改方法(内网端口也需要修改)添加MIP点击Network ------Interfaces------ethernet0/2------edit------MIP------new注:MIP为需要映射后的IP,host ip为内网服务器的IP2、允许内网所有服务器访问外网点击Policy------Policies,选择“From Trust To Untrust”,然后点击“new”3、允许外网ping 192.168.0.11 (内网服务器192.168.1.11在上面已经被映射成为外网IP192.168.0.11)点击lolicy------policies,选择外到内,然后点击new4、允许外网访问内网服务器的81端口对于自定义的服务端口,juniper在服务中是没有的,因此我们需要自己添加,首先添加81端口至服务列表中为内网服务器开启81端口,首先在编辑刚才添加的一条允许公网ping内网服务器的策略5、测试●在192.168.0.254的机器上访问192.168.0.11的81端口●在192.168.0.254上ping 192.168.0.11注:内网所有服务器的网关都需要指向防火墙内网端口的IP地址,也就是防火墙eth0/0的IP,否则内网服务器在返回数据的时候找不到路由(本环境中内网所有服务器的网关均指向的是192.168.1.10)。

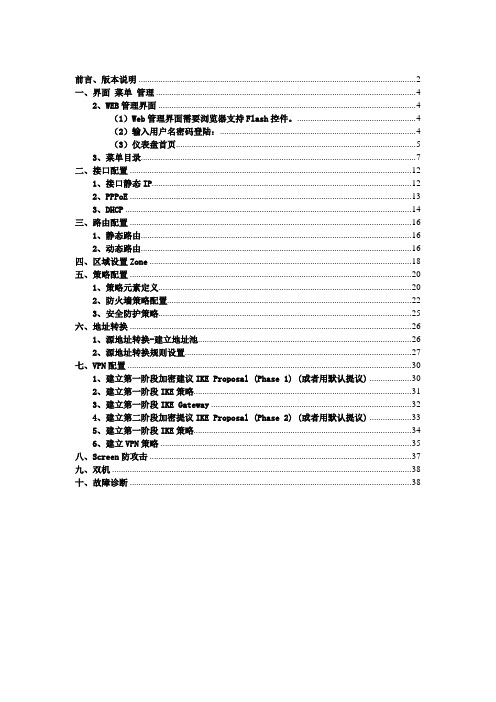

Juniper_SRX中文配置手册及图解

前言、版本说明 (2)一、界面菜单管理 (4)2、WEB管理界面 (4)(1)Web管理界面需要浏览器支持Flash控件。

(4)(2)输入用户名密码登陆: (4)(3)仪表盘首页 (5)3、菜单目录 (7)二、接口配置 (12)1、接口静态IP (12)2、PPPoE (13)3、DHCP (14)三、路由配置 (16)1、静态路由 (16)2、动态路由 (16)四、区域设置Zone (18)五、策略配置 (20)1、策略元素定义 (20)2、防火墙策略配置 (22)3、安全防护策略 (25)六、地址转换 (26)1、源地址转换-建立地址池 (26)2、源地址转换规则设置 (27)七、VPN配置 (30)1、建立第一阶段加密建议IKE Proposal (Phase 1) (或者用默认提议) (30)2、建立第一阶段IKE策略 (31)3、建立第一阶段IKE Gateway (32)4、建立第二阶段加密提议IKE Proposal (Phase 2) (或者用默认提议) (33)5、建立第一阶段IKE策略 (34)6、建立VPN策略 (35)八、Screen防攻击 (37)九、双机 (38)十、故障诊断 (38)前言、版本说明产品:Juniper SRX240 SH版本:JUNOS Software Release [9.6R1.13]注:测试推荐使用此版本。

此版本对浏览速度、保存速度提高了一些,并且CPU占用率明显下降很多。

9.5R2.7版本(CPU持续保持在60%以上,甚至90%)9.6R1.13版本(对菜单操作或者保存配置时,仍会提升一部分CPU)一、界面菜单管理1、管理方式JuniperSRX系列防火墙出厂默认状态下,登陆用户名为root密码为空,所有接口都已开启Web管理,但无接口地址。

终端连接防火墙后,输入用户名(root)、密码(空),显示如下:root@srx240-1%输入cli命令进入JUNOS访问模式:root@srx240-1% cliroot@srx240-1>输入configure进入JUNOS配置模式:root@srx240-1% cliroot@srx240-1> configureEntering configuration mode[edit]root@srx240-1#防火墙至少要进行以下配置才可以正常使用:(1)设置root密码(否则无法保存配置)(2)开启ssh/telnet/http服务(3)添加用户(root权限不能作为远程telnet帐户,可以使用SHH方式)(4)分配新的用户权限2、WEB管理界面(1)Web管理界面需要浏览器支持Flash控件。

Juniper 防火墙策略路由配置

Juniper 防火墙策略路由配置一、网络拓扑图要求:1、默认路由走电信;2、源地址为192.168.1.10 的pc 访问电信1.0.0.0/8 的地址,走电信,访问互联网走网通;二、建立extended acl1、选择network---routing---pbr---extended acl list,点击new 添加:Extended acl id:acl 编号Sequence No.:条目编号源地址:192.168.1.10/32 目的地址:1.0.0.0/8 Protocol:选择为any端口号选择为:1-65535 点击ok:2、点击add seg No.再建立一条同样的acl,但protocol 为icmp,否则在trace route 的时候仍然后走默认路由:3、建立目的地址为0.0.0.0 的acl:切记添加一条协议为icmp 的acl;命令行:set access-list extended 10 src-ip 192.168.1.10/32 dst-ip 1.0.0.0/8 src-port 1-65535 dst-port 1-65535 protocol any entry 10set access-list extended 10 src-ip 192.168.1.10/32 dst-ip 1.0.0.0/8 protocol icmp entry 20set access-list extended 20 src-ip 192.168.1.10/32 dst-ip 0.0.0.0/0 src-port 1-65535 dst-port 1-65535 protocol any entry 10set access-list extended 20 src-ip 192.168.1.10/32 dst-ip 0.0.0.0/0 protocolicmp entry 20三、配置match group:1、network---routing---pbr---match group,点击add:Match group 的作用就是关联acl按照同样的方法将两个acl 进行关联:命令行:set match-group name group_10set match-group group_10 ext-acl 10 match-entry 10set match-group name group_20set match-group group_20 ext-acl 20 match-entry 10四、配置action group:1、network---routing---pbr---action group,点击add:在这里指定下一跳接口和地址。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

set policy (from zone to zone sa da service action) count -ORset policy count set policy count alarm <bytes/sec> <kbytes/min> ns5gt-> set policy id 1 ns5gt(policy:1)-> set policy count

17

用户认证

• 当数据流量通过防火墙的时候,需要输入用户名和口令。

– 可以与 NS Remote Client 结合使用 – 当防火墙需要附加的对用户身份验证的时候可以使用这条规则。

• 两种工作方式

– 当数据包通过防火墙的时候,防火墙自动提示用户输入用户名和口令。

• 策略中的应用必须是 Telnet, FTP, or HTTP

防火墙安全策略

目标

• 掌握防火墙的策略配置方法、步骤,包括:

– 记录日志 – 流量统计 – 策略生效的时间 – 用户认证

• 掌握策略的验证方法

2

Policy Options – Main Screen

Attack Prevention

Options

3

VPNs

Advanced Policy Options

– HTTP displays similar dialogue – FTP/Telnet display text-based prompts

Policy>Advanced

4

Advanced Policy Options (cont.)

Policy>Advanced

5

பைடு நூலகம்

Traffic Logs

Reports > Policies > Traffic Log

• 记录了会话结束时间, 会话持续时间, 地址和地址翻译以及所 使用的服务。

6

Configuring Traffic Logs

Username? Password?

Authenticated!

DA: 172.16.1.99, service HTTP

All traffic permitted by policy

19

WebAuth 认证

WebAuth address 10.1.1.42

DA: 10.1.1.42, service HTTP

– 可以使用WebAuth在防火墙上首先进行认证,认证通过,流量可以通 过防火墙

• 一旦认证通过,所有匹配策略的应用将被运行通过防火墙。

18

防火墙认证

DA: 172.16.1.99, service HTTP

Auth Policy

Web Server 172.16.1.99

Username Password

13

Create Schedule - WebUI

Objects > Schedules > New

14

Create Schedule – CLI

set scheduler <name> recurrent <day> start <time> stop <time> [start <time> stop <time>] ns208-> set scheduler NoICQ recurrent mon start 7:00 stop 12:00 start 13:00 stop 18:00 ns208-> set scheduler NoICQ recurrent tues start 7:00 stop 12:00 13:00 stop 18:00 (etc.)

Policy

set policy (from zone to zone sa da service action) log -OR – set policy log ns5gt-> set policy id 1 ns5gt(policy:1)-> set policy log

7

Verifying/Accessing Logging

Policy>Advanced

set policy (from zone to zone sa da service action) schedule <name>

16

Verifying Scheduling

• 如果策略是灰色的背景,那么该策略已经启动了scheduling

– 请确认何时禁止何时允许。

Policies

Reports > Policies

8

get log traffic

流量统计

• 图形化的方式 察看匹配策略 的流量情况。

• WebUI only

Reports > Policies >Traffic Counting Graph

9

Configuring Traffic Counters

Username Password

Web Auth Username? Password?

Authenticated!

All traffic permitted by policy

Web Server 172.16.1.99

20

认证的界面

• WebAuth example

• 防火墙认证的方式取决于用户所使用的认证服务的形式。

– 重复时间

• Two windows per day • Weekly schedule

– Once only

• 为了时间的准确性,请配置时间服务器。

12

Configuring Policy Scheduling

1. Create schedule 2. Apply schedule to policy

set scheduler <name> once start <mm/dd/yyyy> stop <mm/dd/yyyy> ns208-> set scheduler Y2K once start 01/01/2000 stop 01/02/2000

15

Apply Schedule to Policy

10

Verifying/Accessing Traffic Counters

Policies Reports > Policies

get counters policy <id> <time parameters>

11

Policy Scheduling

• 定义策略基于时间的允许和禁止 • 两个选项