centOS修改远程端口教程

CentOS7docker开启tcp端口并进行客户端远程连接

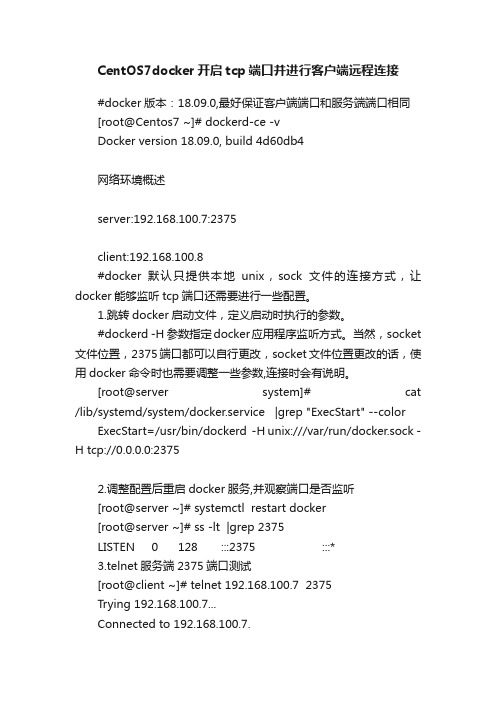

CentOS7docker开启tcp端口并进行客户端远程连接#docker版本:18.09.0,最好保证客户端端口和服务端端口相同[root@Centos7 ~]# dockerd-ce -vDocker version 18.09.0, build 4d60db4网络环境概述server:192.168.100.7:2375client:192.168.100.8#docker默认只提供本地unix,sock文件的连接方式,让docker能够监听tcp端口还需要进行一些配置。

1.跳转docker启动文件,定义启动时执行的参数。

#dockerd -H 参数指定docker应用程序监听方式。

当然,socket 文件位置,2375端口都可以自行更改,socket文件位置更改的话,使用docker命令时也需要调整一些参数,连接时会有说明。

[root@server system]# cat /lib/systemd/system/docker.service |grep "ExecStart" --color ExecStart=/usr/bin/dockerd -H unix:///var/run/docker.sock -H tcp://0.0.0.0:23752.调整配置后重启docker服务,并观察端口是否监听[root@server ~]# systemctl restart docker[root@server ~]# ss -lt |grep 2375LISTEN 0 128 :::2375 :::*3.telnet服务端2375端口测试[root@client ~]# telnet 192.168.100.7 2375Trying 192.168.100.7...Connected to 192.168.100.7.Escape character is '^]'.^]telnet> quit#如果telnet不通,可能是server端防火墙存在限制,添加下方规则后在测试连接。

如何在Centos7中修改yum源(三种方法)

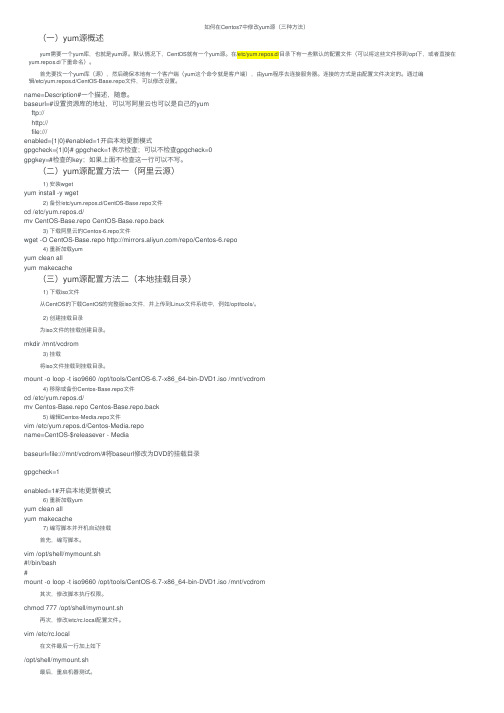

如何在Centos7中修改yum源(三种⽅法)(⼀)yum源概述 yum需要⼀个yum库,也就是yum源。

默认情况下,CentOS就有⼀个yum源。

在/etc/yum.repos.d/⽬录下有⼀些默认的配置⽂件(可以将这些⽂件移到/opt下,或者直接在yum.repos.d/下重命名)。

⾸先要找⼀个yum库(源),然后确保本地有⼀个客户端(yum这个命令就是客户端),由yum程序去连接服务器。

连接的⽅式是由配置⽂件决定的。

通过编辑/etc/yum.repos.d/CentOS-Base.repo⽂件,可以修改设置。

name=Description#⼀个描述,随意。

baseurl=#设置资源库的地址,可以写阿⾥云也可以是⾃⼰的yumftp://http://file:///enabled={1|0}#enabled=1开启本地更新模式gpgcheck={1|0}# gpgcheck=1表⽰检查;可以不检查gpgcheck=0gpgkey=#检查的key;如果上⾯不检查这⼀⾏可以不写。

(⼆)yum源配置⽅法⼀(阿⾥云源)1) 安装wgetyum install -y wget2) 备份/etc/yum.repos.d/CentOS-Base.repo⽂件cd /etc/yum.repos.d/mv CentOS-Base.repo CentOS-Base.repo.back3) 下载阿⾥云的Centos-6.repo⽂件wget -O CentOS-Base.repo /repo/Centos-6.repo4) 重新加载yumyum clean allyum makecache(三)yum源配置⽅法⼆(本地挂载⽬录)1) 下载iso⽂件 从CentOS的下载CentOS的完整版iso⽂件,并上传到Linux⽂件系统中,例如/opt/tools/。

2) 创建挂载⽬录 为iso⽂件的挂载创建⽬录。

mkdir /mnt/vcdrom3) 挂载 将iso⽂件挂载到挂载⽬录。

WIN7修改远程桌面的端口

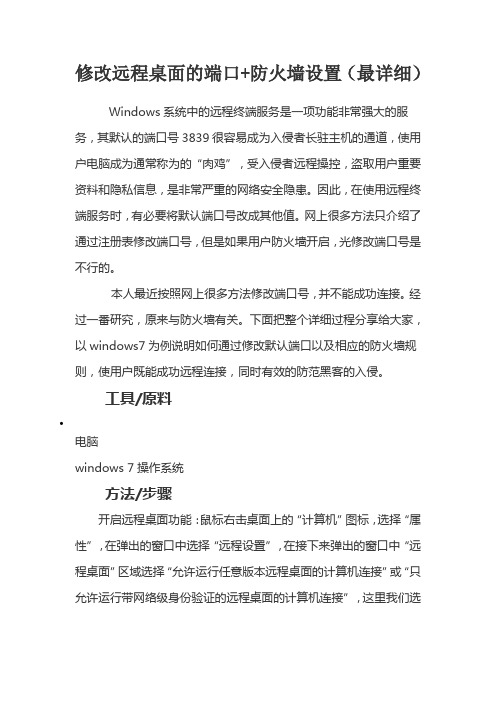

修改远程桌面的端口+防火墙设置(最详细)Windows系统中的远程终端服务是一项功能非常强大的服务,其默认的端口号3839很容易成为入侵者长驻主机的通道,使用户电脑成为通常称为的“肉鸡”,受入侵者远程操控,盗取用户重要资料和隐私信息,是非常严重的网络安全隐患。

因此,在使用远程终端服务时,有必要将默认端口号改成其他值。

网上很多方法只介绍了通过注册表修改端口号,但是如果用户防火墙开启,光修改端口号是不行的。

本人最近按照网上很多方法修改端口号,并不能成功连接。

经过一番研究,原来与防火墙有关。

下面把整个详细过程分享给大家,以windows7为例说明如何通过修改默认端口以及相应的防火墙规则,使用户既能成功远程连接,同时有效的防范黑客的入侵。

工具/原料电脑windows 7操作系统方法/步骤开启远程桌面功能:鼠标右击桌面上的“计算机”图标,选择“属性”,在弹出的窗口中选择“远程设置”,在接下来弹出的窗口中“远程桌面”区域选择“允许运行任意版本远程桌面的计算机连接”或“只允许运行带网络级身份验证的远程桌面的计算机连接”,这里我们选择“允许运行任意版本远程桌面的计算机连接”项,如下图。

(注意:要为windows登录用户设置密码,否则无法实现远程登录)更改远程桌面默认的端口号(1):点击桌面左下角“开始”,在搜索框中输入“regedit”,回车打开注册表,进入以下注册表项“HKEY_LOCAL_MACHINE/SYSTEM/CurrentControlSet/Contro l/Terminal Server/Wds/rdpwd/Tds/tcp”,在右侧找到PortNamber,可以看见其默认值是3389,修改成所希望的端口(2000-65535间选择)即可,这里我们以34567为例,注意使用十进制。

见下图:更改远程桌面默认的端口号(2):再打开[HKEY_LOCAL_MACHINE/SYSTEM/CurrentControlSet/Control/ Terminal Server/WinStations/RDP-Tcp],将PortNumber的值修改成端口34567,注意使用十进制。

centos的route添加路由方法

centos的route添加路由方法### CentOS的Route添加路由方法在Linux系统中,路由管理是一项重要的网络配置任务,尤其是在多网络接口或需要特定网络流量控制的环境中。

CentOS作为广泛使用的服务器操作系统,提供了强大的路由管理功能。

以下是在CentOS系统中添加路由的详细步骤。

#### 前提条件在添加路由之前,请确保您具备以下条件:- 系统已正确安装并配置了网络接口。

- 您拥有root权限或具有sudo权限的账户。

- 了解基本的网络知识,如IP地址、子网掩码、网关等。

#### 方法一:使用`route`命令1.**打开终端**:您可以通过SSH远程登录或直接在CentOS系统上打开终端。

2.**添加静态路由**:- 输入以下命令来添加一条路由,其中`<destination>`是目标网络,`<netmask>`是子网掩码,`<gateway>`是网关地址。

```bashsudo route add -net <destination> netmask <netmask> gw <gateway>```- 例如,要添加到192.168.1.0/24网络的静态路由,假设网关是192.168.0.1,则命令如下:```bashsudo route add -net 192.168.1.0 netmask 255.255.255.0 gw 192.168.0.1```3.**查看路由表**:- 添加路由后,使用以下命令查看路由表以确保路由已正确添加:```bashroute -n```- `-n`选项以数字形式显示地址,避免反向DNS查找,提高显示速度。

#### 方法二:使用`ip route`命令`ip route`命令是新版的Linux路由管理工具,提供了比`route`命令更丰富的功能。

1.**添加静态路由**:- 使用以下命令添加路由,参数与`route`命令类似:```bashsudo ip route add <destination>/<prefix-length> via<gateway>```- 例如,添加到192.168.1.0/24网络的静态路由,假设网关是192.168.0.1,则命令如下:```bashsudo ip route add 192.168.1.0/24 via 192.168.0.1```2.**查看路由表**:- 查看路由表可以使用以下命令:```baship route show```#### 注意事项- 添加的路由信息在系统重启后会丢失,如果需要持久化,请将路由命令添加到`/etc/rc.local`文件或使用网络管理工具配置。

【简单易懂】开源FRP(内网穿透)工具配置教程以转发3389实现外网远程桌面为例

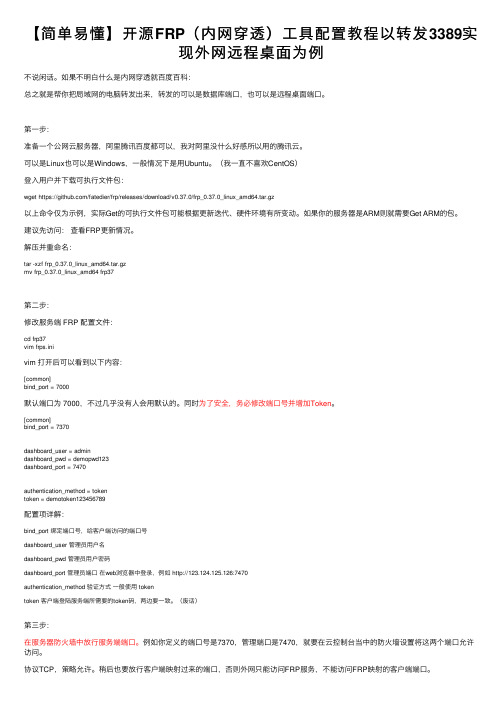

【简单易懂】开源FRP(内⽹穿透)⼯具配置教程以转发3389实现外⽹远程桌⾯为例不说闲话。

如果不明⽩什么是内⽹穿透就百度百科:总之就是帮你把局域⽹的电脑转发出来,转发的可以是数据库端⼝,也可以是远程桌⾯端⼝。

第⼀步:准备⼀个公⽹云服务器,阿⾥腾讯百度都可以,我对阿⾥没什么好感所以⽤的腾讯云。

可以是Linux也可以是Windows,⼀般情况下是⽤Ubuntu。

(我⼀直不喜欢CentOS)登⼊⽤户并下载可执⾏⽂件包:wget https:///fatedier/frp/releases/download/v0.37.0/frp_0.37.0_linux_amd64.tar.gz以上命令仅为⽰例,实际Get的可执⾏⽂件包可能根据更新迭代、硬件环境有所变动。

如果你的服务器是ARM则就需要Get ARM的包。

建议先访问:查看FRP更新情况。

解压并重命名:tar -xzf frp_0.37.0_linux_amd64.tar.gzmv frp_0.37.0_linux_amd64 frp37第⼆步:修改服务端 FRP 配置⽂件:cd frp37vim frps.inivim 打开后可以看到以下内容:[common]bind_port = 7000默认端⼝为 7000,不过⼏乎没有⼈会⽤默认的。

同时为了安全,务必修改端⼝号并增加Token。

[common]bind_port = 7370dashboard_user = admindashboard_pwd = demopwd123dashboard_port = 7470authentication_method = tokentoken = demotoken123456789配置项详解:bind_port 绑定端⼝号,给客户端访问的端⼝号dashboard_user 管理员⽤户名dashboard_pwd 管理员⽤户密码dashboard_port 管理员端⼝在web浏览器中登录,例如 http://123.124.125.126:7470authentication_method 验证⽅式⼀般使⽤ tokentoken 客户端登陆服务端所需要的token码,两边要⼀致。

修改VNC的服务端口 VNC 端口 RHEL6.1

修改VNC的服务端口VNC 端口RHEL6.1修改VNC的服务端口| VNC 端口RHEL6.12011-11-30 15:15 VNC的服务端口为5900,新增一个连接" :1" ,则该连接端口为5900+1=5901。

但是在只有一个公网地址的公司网络中,可能会有多台服务器需要用到VNC则5900系列端口会不够用。

VNC的服务端口没有在其配置文件中,幸好,可以在其脚本中修改。

首先找到vncserver的脚本先修改服务端[root@l~]# grep "59" /usr/bin/vncserver -n21:# Foundation, Inc., 59 Temple Place - Suite 330, Boston, MA 02111-1307,222:$vncPort = 5900 + $displayNumber;374:# n is taken if something is listening on the VNC server port (5900+n) or the393:# (5900+n) or the X server port (6000+n).410: if (!bind(S, pack('S n x12', $AF_INET, 5900 + $n))) { //可以看到该文件中只有222和410两行的5900数字是其作用的,其他均为注释[root@l~]# vi /usr/bin/vncserver//于是将这两行的5900替换为你想要的新端口,我这里改为17050$vncPort = 17050 + $displayNumber;......... if (!bind(S, pack('S n x12', $AF_INET, 5900 + $n))) {..........[root@longzw ~]# vi /etc/sysconfig/iptables-A INPUT -p tcp -m state --stateNEW -m tcp --dport 17050 -j ACCEPT-A INPUT -p tcp -m state --state NEW -m tcp --dport 17051 -j ACCEPT//开放防火墙,因为vnc用的了" :1"连接所以17051也要用到。

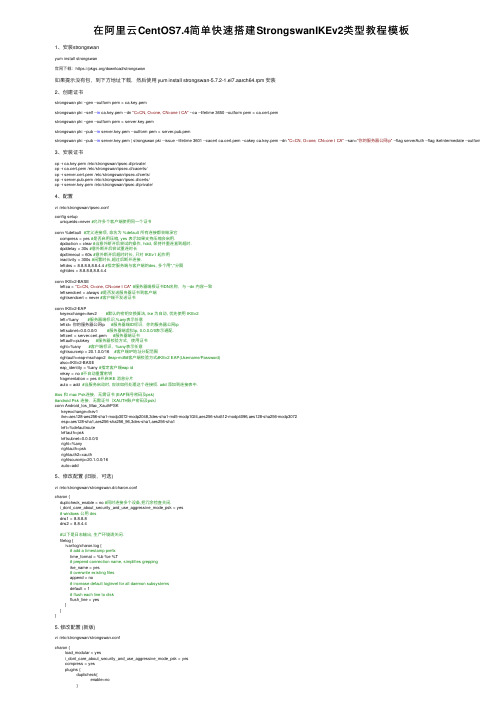

在阿里云CentOS7.4简单快速搭建StrongswanIKEv2类型教程模板

在阿⾥云CentOS7.4简单快速搭建StrongswanIKEv2类型教程模板1、安装strongswanyum install strongswan官⽹下载:https:///download/strongswan如果提⽰没有包,到下⽅地址下载,然后使⽤ yum install strongswan-5.7.2-1.el7.aarch64.rpm 安装2、创建证书strongswan pki --gen --outform pem > ca.key.pemstrongswan pki --self --in ca.key.pem --dn "C=CN, O=one, CN=one t CA" --ca --lifetime 3650 --outform pem > ca.cert.pemstrongswan pki --gen --outform pem > server.key.pemstrongswan pki --pub --in server.key.pem --outform pem > server.pub.pemstrongswan pki --pub --in server.key.pem | strongswan pki --issue --lifetime 3601 --cacert ca.cert.pem --cakey ca.key.pem --dn "C=CN, O=one, CN=one t CA" --san="你的服务器公⽹ip" --flag serverAuth --flag ikeIntermediate --outform pem > serv 3、安装证书cp -r ca.key.pem /etc/strongswan/ipsec.d/private/cp -r ca.cert.pem /etc/strongswan/ipsec.d/cacerts/cp -r server.cert.pem /etc/strongswan/ipsec.d/certs/cp -r server.pub.pem /etc/strongswan/ipsec.d/certs/cp -r server.key.pem /etc/strongswan/ipsec.d/private/4、配置vi /etc/strongswan/ipsec.confconfig setupuniqueids=never #允许多个客户端使⽤同⼀个证书conn %default #定义连接项, 命名为 %default 所有连接都会继承它compress = yes #是否启⽤压缩, yes 表⽰如果⽀持压缩会启⽤.dpdaction = clear #当意外断开后尝试的操作, hold, 保持并重连直到超时.dpddelay = 30s #意外断开后尝试重连时长dpdtimeout = 60s #意外断开后超时时长, 只对 IKEv1 起作⽤inactivity = 300s #闲置时长,超过后断开连接.leftdns = 8.8.8.8,8.8.4.4 #指定服务端与客户端的dns, 多个⽤","分隔rightdns = 8.8.8.8,8.8.4.4conn IKEv2-BASEleftca = "C=CN, O=one, CN=one t CA"#服务器端根证书DN名称,与 --dn 内容⼀致leftsendcert = always #是否发送服务器证书到客户端rightsendcert = never #客户端不发送证书conn IKEv2-EAPkeyexchange=ikev2 #默认的密钥交换算法, ike 为⾃动, 优先使⽤ IKEv2left=%any #服务器端标识,%any表⽰任意leftid= 你的服务器公⽹ip #服务器端ID标识,你的服务器公⽹ipleftsubnet=0.0.0.0/0 #服务器端虚拟ip, 0.0.0.0/0表⽰通配.leftcert = server.cert.pem #服务器端证书leftauth=pubkey #服务器校验⽅式,使⽤证书right=%any #客户端标识,%any表⽰任意rightsourceip = 20.1.0.0/16 #客户端IP地址分配范围rightauth=eap-mschapv2 #eap-md5#客户端校验⽅式#KEv2 EAP(Username/Password)also=IKEv2-BASEeap_identity = %any #指定客户端eap idrekey = no #不⾃动重置密钥fragmentation = yes #开启IKE 消息分⽚auto = add #当服务启动时, 应该如何处理这个连接项. add 添加到连接表中.#ios 和 mac Psk连接,⽆需证书 (EAP账号密码及psk)#android Psk 连接,⽆需证书(XAUTH账户密码及psk)conn Android_Ios_Mac_XauthPSKkeyexchange=ikev1ike=aes128-aes256-sha1-modp3072-modp2048,3des-sha1-md5-modp1024,aes256-sha512-modp4096,aes128-sha256-modp3072esp=aes128-sha1,aes256-sha256_96,3des-sha1,aes256-sha1left=%defaultrouteleftauth=pskleftsubnet=0.0.0.0/0right=%anyrightauth=pskrightauth2=xauthrightsourceip=20.1.0.0/16auto=add5、修改配置 (旧版,可选)vi /etc/strongswan/strongswan.d/charon.confcharon {duplicheck_enable = no #同时连接多个设备,把冗余检查关闭.i_dont_care_about_security_and_use_aggressive_mode_psk = yes# windows 公⽤ dnsdns1 = 8.8.8.8dns2 = 8.8.4.4#以下是⽇志输出, ⽣产环境请关闭.filelog {/var/log/charon.log {# add a timestamp prefixtime_format = %b %e %T# prepend connection name, simplifies greppingike_name = yes# overwrite existing filesappend = no# increase default loglevel for all daemon subsystemsdefault = 1# flush each line to diskflush_line = yes}}}5. 修改配置 (新版)vi /etc/strongswan/strongswan.confcharon {load_modular = yesi_dont_care_about_security_and_use_aggressive_mode_psk = yescompress = yesplugins {duplicheck{enable=no}include strongswan.d/charon/*.conf}}include strongswan.d/*.conf5-1.(新版)打开另⼀连接窗⼝显⽰strongswan 所产⽣的⽇志(两种)journalctl -f -u strongswantail -f /var/log/messages6、配置⽤户和密码vi /etc/strongswan/ipsec.secrets# ipsec.secrets - strongSwan IPsec secrets file#使⽤证书验证时的服务器端私钥#格式 : RSA <private key file> [ <passphrase> | %prompt ]: RSA server.key.pem#使⽤预设加密密钥, 越长越好#格式 [ <id selectors> ] : PSK <secret>: PSK "pOneAA123456"#EAP ⽅式, 格式同 psk 相同 (⽤户名/密码例:oneAA/oneTT)eOneAA : EAP "eOneTT"#XAUTH ⽅式, 只适⽤于 IKEv1#格式 [ <servername> ] <username> : XAUTH "<password>"xOneAA : XAUTH "xOneTT"7、开启内核转发vi /etc/sysctl.confnet.ipv4.ip_forward = 1net.ipv6.conf.all.forwarding=1sysctl -p配置伪装及添加隧道:( GCP专⽤,阿⾥云不⽤配置此项)①添加udp 端⼝firewall-cmd --permanent --add-port=500-4500/udpfirewall-cmd --permanent --add-masquerade②调整MTU-MSS、添加GRE,否则隧道失败:firewall-cmd --permanent --direct --add-rule ipv4 filter INPUT 0 -p gre -j ACCEPTfirewall-cmd --permanent --direct --add-rule ipv4 filter FORWARD 0 -p tcp -i eth0 -j TCPMSS --syn --set-mss 1299查看是否已添加防⽕墙参数firewall-cmd --get-activefirewall-cmd --get-defaultvi /etc/firewalld/direct.xml8、配置防⽕ (阿⾥云)vi /etc/firewalld/zones/public.xml<?xml version="1.0" encoding="utf-8"?><zone><short>Public</short><description>For use in public areas. You do not trust the other computers on networks to not harm your computer. Only selected incoming connections are accepted.</description> <interface name="eth0"/><service name="ssh"/><service name="dhcpv6-client"/><service name="ipsec"/><port protocol="tcp" port="1723"/><port protocol="tcp" port="47"/><port protocol="tcp" port="1701"/><port protocol="tcp" port="22"/><masquerade/><rule family="ipv4"><source address="10.1.0.0/16"/><masquerade/></rule><rule family="ipv4"><source address="10.1.0.0/16"/><forward-port to-port="4500" protocol="udp" port="4500"/></rule><rule family="ipv4"><source address="10.1.0.0/16"/><forward-port to-port="500" protocol="udp" port="500"/></rule><masquerade/></zone>9、开启防⽕墙/strongswan 以及⾃动启动systemctl enable firewalldsystemctl start firewalldsystemctl enable strongswansystemctl start strongswan10、阿⾥云开放端⼝登录阿⾥云管理控制台- -> 云服务器ECS- ->⽹络和安全- ->安全组- ->添加安全组规则:授权策略:允许协议类型:⾃定义UDP端⼝范围:500/4500授权类型:地址段访问授权对象:0.0.0.0/0优先级:100描述:随便填注意!添加完成后必须重启服务器XauthPSK 连接: Android 使⽤ XAUTH 账户密码及psk 连接Mac 和 Ios 使⽤ EAP 账户密码及psk 连接11、证书安装及连接,⽤ftp⼯具(例:FileZilla)下载 /etc/strongswan/ipsec.d/cacerts/ca.cert.pem 证书到本地。

SSH端口转发(本地转发、远程转发、动态转发)

《建筑施工脚手架安全技术统一标准》GB51210-2016品茗股份-2017年4月汇报人:宋昂行业规范地方规范背景JGJ130-2011 JGJ231-2010 JGJ166-2008 JGJ128-2010 JGJ162-2008 JGJ300-2008…DB33/T1117-2015DBJ04/T329-2016DBJ50/T-216-2015DB44/T 1168-2013DGJ32/J121-2011DB33/T1035-2006…文件目录:1.总则2.术语和符号3.基本规定4.构配件5.荷载6.设计7.结构试验与分析8.构造要求9.搭设与拆除10.质量控制11.检查与验收12.安全管理附录A :脚手架力学性能试验方法附录B :构配件力学性能试验方法附录C :架体结构力学性能试验方法总则为统一建筑施工脚手架设计、施工、使用及管理,做到技术先进、安全适用、经济合理,制定本标准;适用于建筑工程和市政工程。

碗扣式重型门式盘扣式插槽式扣件式爬模术语作业脚手架建筑施工提供作业平台和安全防护的脚手架;包括以各类不同杆件(构件)和节点形式构成的落地作业脚手架、悬挑脚手架、附着式升降脚手架等。

扣件式外架盘扣式外架爬架门式外架竹脚手架术语支撑脚手架建筑施工提供支撑和作业平台的脚手架;包括以各类不同杆件(构件)和节点形式构成的结构安装支撑脚手架、混凝土施工用模板支撑脚手架等。

简称支撑架。

支撑脚手架支撑脚手架(作业平台)稳定承载力计算原理(现):①计算模型:将脚手架的整体计算转化为步距为h的单立杆的稳定承载力计算;无论架体多高,荷载多大均采用相同的结构重要性系数和计算方法。

②计算参数:通过架体结构试验推导出来的。

搭设高度有限;架体搭设形式差异;试验加荷方法差异;架体搭设的越高,不可预见的因素影响越大,理论与实际的差异也越大。

③脚手架搭设高度调整系数k:该系数未充分体现荷载越大、搭设的高度越高则脚手架的危险性越大的概念。

centos下nc用法

centos下nc用法NC(netcat)是一个用于网络调试和数据传输的工具,在CentOS操作系统中也是非常常用的。

它可以通过简单的命令行操作来建立TCP或UDP连接,并允许用户在这些连接上传输文件、执行命令、端口扫描和监听等操作。

在本文中,我们将逐步介绍在CentOS下如何使用NC工具,包括安装、基本语法和常见用法等。

第一步:安装NC工具1. 打开终端。

2. 以root用户登录或者使用sudo命令提升权限。

3. 输入以下命令来安装NC工具:sudo yum install nc4. 等待安装完成。

第二步:基本语法NC的基本语法如下:nc [options] [hostname] [port]其中,hostname是要连接的远程主机的IP地址或域名,port是要连接的远程主机上的端口号。

options是NC的一些可选参数,例如:- `-l`:监听模式,代表NC将作为一个服务器进行监听。

- `-p`:指定端口号。

- `-u`:使用UDP协议进行连接。

第三步:常见用法1. 连接到远程主机nc [hostname] [port]- 例如,连接到IP地址为192.168.1.100的主机的80端口:nc 192.168.1.100 802. 监听模式nc -l [port]- 例如,以监听模式在本地的8888端口上监听:nc -l 88883. 文件传输a. 从本地发送文件- 发送单个文件:nc [hostname] [port] < [filename]- 例如,发送本地的文件example.txt到192.168.1.100的主机的8888端口:nc 192.168.1.100 8888 < example.txt- 发送整个目录:tar czf - [directory] nc [hostname] [port]- 例如,将本地的目录example发送到192.168.1.100的主机的8888端口:tar czf - example nc 192.168.1.100 8888b. 在远程主机接收文件- 接收单个文件:nc -l [port] > [filename]- 例如,在本地的8888端口上接收来自远程主机的文件example.txt:nc -l 8888 > example.txt- 接收整个目录:nc -l [port] tar xzf -- 例如,在本地的8888端口上接收来自远程主机的整个目录example:nc -l 8888 tar xzf -4. 端口扫描nc -v -z [hostname] [start_port]-[end_port]- 例如,扫描192.168.1.100主机的所有端口:nc -v -z 192.168.1.100 1-655355. 执行远程命令echo "[command]" nc [hostname] [port]- 例如,执行远程主机上的命令date:echo "date" nc 192.168.1.100 8888结论通过本文,我们了解了在CentOS下使用NC工具的基本语法和常见用法。

centos7基本操作命令

以下是一些基本的CentOS 7 操作命令:1. 登录/注销:- 登录:`ssh username@ip_address`(使用SSH客户端登录到服务器)- 注销:`exit`或`logout`(注销当前用户)2. 文件和目录操作:- 切换目录:`cd directory_path`(切换到指定路径)- 显示当前目录:`pwd`(显示当前工作目录的路径)- 列出目录内容:`ls`(列出文件和目录)- 创建目录:`mkdir directory_name`(创建一个新目录)- 复制文件:`cp source_file destination_file`(复制文件到指定位置)- 移动/重命名文件:`mv source destination`(将文件或目录移动/重命名)- 删除文件:`rm file_name`(删除指定文件)- 删除目录:`rmdir directory_name`(删除指定目录,仅限空目录)- 强制删除目录及其内容:`rm -r directory_name`(递归删除目录及其内容)3. 包管理:- 更新系统软件包:`yum update`(更新所有已安装的软件包)- 安装软件包:`yum install package_name`(安装指定软件包)- 卸载软件包:`yum remove package_name`(卸载指定软件包)- 搜索软件包:`yum search keyword`(搜索具有关键字的软件包)- 列出已安装软件包:`yum list installed`(列出所有已安装的软件包)4. 网络相关:- 查看IP 地址:`ip addr show`或`ifconfig`(显示网络接口及其配置信息)- 测试网络连通性:`ping ip_address`(向指定IP地址发送网络数据包)- 查看网络连接状态:`netstat -tuln`(显示当前网络连接和监听端口)- 查看路由表:`ip route show`(显示系统的路由表)这只是一些常见的基本操作命令,CentOS 7 包含了更多功能强大的命令和工具。

centos 7 防火墙添加端口与修改ssh端口

centos 7 防火墙添加端口与修改ssh端口添加端口:1.查看已开放的端口(默认不开放任何端口)firewall-cmd --list-ports2.开启80端口firewall-cmd --zone=public(作用域) --add-port=80/tcp(端口和访问类型) --permanent(永久生效) 3.重启防火墙firewall-cmd --reload4.停止防火墙systemctl stop firewalld.service5.禁止防火墙开机启动systemctl disable firewalld.service6.删除firewall-cmd --zone= public --remove-port=80/tcp --permanent修改ssh端口:1 vi /etc/ssh/sshd_config2 向防火墙中添加端口的命令为:firewall-cmd --zone=public --add-port=10022/tcp --permanentreaload 防火墙规则:firewall-cmd --reload查看端口是否添加成功:firewall-cmd --zone=public --query-port=10022/tcp3 向SELinux中添加修改的SSH端口:在向SELinux中添加端口之前需要先安装SELinux的管理工具semanage (如果已经安装了就直接到下一步) :yum provides semanage在这里我们看到运行semanage需要先安装其依赖工具包policycoreutils-python :yum install policycoreutils-python4 安装好之后,可以直接使用semanage 命令:查询当前ssh 服务端口:semanage port -l | grep ssh向SELinux 中添加ssh 端口:semanage port -a -t ssh_port_t -p tcp 10022验证ssh 端口是否添加成功:semanage port -l | grep ssh添加成功之后就可以重启ssh 服务了:systemctl restart sshd.service5 永久关闭selinux:(这一步关不关的都可以)vi /etc/selinux/config将SELINUX=enforcing改为SELINUX=disabled6 使用新端口远程并注释掉默认22端口。

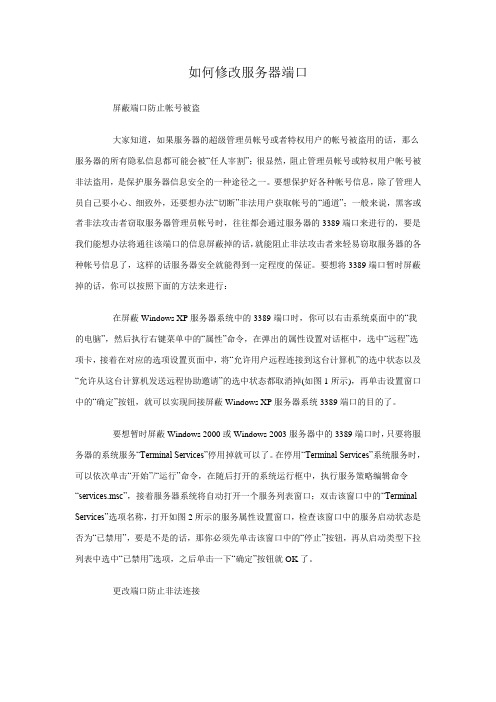

如何修改服务器的端口

首先确保目标应用程序正在运行之中,同时确保该应用程序已经发出了网络连接请求(只要执行了相应的网络操作就能向服务器系统发出网络连接请求);

接着依次单击“开始”/“运行”命令,在随后出现的系统运行对话框中,输入“cmd”字符串命令,单击“确定”按钮后,将系统状态切换到MS-DOS工作模式,然后在DOS命令行中执行“netstat -ano >aaa.txt”命令,这样netstat命令就能把当前服务器正在侦听的所有端口列表输出到“aaa.txt”文本文件中了;

更改端口防止非法连接

尽管通过屏蔽3389端口的方法,可以有效地保证服务器的安全,可这么一来就会影响到网络管理人员对服务器的远程连接和远程管理了;那么有没有办法既能保证服务器的帐号不被轻易窃取,又能保证网络管理人员可以正常对服务器进行远程管理和远程维护呢?答案是肯定的,只要你想办法将终端服务器缺省的3389端口号码,修改成其他非法用户不知道的端口号码,就能防止普通用户随意与服务器建立非法连接了。

要想顺利启动好Port Reporter程序,必须依次单击“开始”/“运行”命令,在弹出的系统运行对话框中,输入服务策略编辑命令“Services.msc”,在打开的系统服务列表界面中,你会发现多了一项“Port Reporter”选项;用鼠标双击该选项,打开如图6所示的服务属性设置窗口,从该窗口中你不难发现,在默认状态下,“Port Reporter”服务是停止的,要想启用该服务,只要单击该窗口的“启动”按钮就可以了;一旦启用了该服务,那么服务器的所有开放端口的运行状态,都会受到Port Reporter工具自动跟踪和记忆,并且将跟踪和记忆的结果保存在“%systemroot%\System32\LogFiles\PortReporter”目录中;当然,要是每次都象上面的操作来启动Port Reporter工具的话,显然是很麻烦的;为此你可以在图6所示的服务属性设置窗口中,单击“启动类型”处的下拉按钮,并从下拉列表中选中“自动”选项,最后单击“确定”按钮,这样的话Port Reporter工具日后就可以随Windows操作系统的启动而一起启动了;

centos安全加固措施

centos安全加固措施CentOS是一种广泛使用的操作系统,为了保障系统安全,我们需要采取一些加固措施。

本文将介绍一些常见的CentOS安全加固方法,帮助提高系统的安全性和可靠性。

1. 更新系统:定期更新系统软件和补丁,以修复已知的漏洞和安全问题。

可以使用yum命令来更新系统。

2. 禁用不必要的服务:关闭不需要的服务,以减少系统的攻击面。

可以使用systemctl命令来禁用服务。

3. 设置强密码策略:使用复杂的密码,并设置密码过期时间和密码历史记录。

可以通过修改/etc/login.defs文件来设置密码策略。

4. 防火墙配置:启用防火墙,并配置适当的规则来限制网络流量。

可以使用firewalld或iptables来配置防火墙。

5. 安装安全软件:安装安全软件,如入侵检测系统和恶意软件扫描器,以提供额外的安全保护。

6. 限制root访问:禁止root用户通过SSH远程登录,使用普通用户登录系统后再切换到root用户进行管理操作。

7. 日志监控:设置日志监控,及时发现异常行为和攻击,以便及时采取措施。

8. 禁用不必要的端口和服务:关闭不需要的端口和服务,以减少攻击面。

9. 加密通信:使用SSL/TLS来加密网络通信,以防止数据泄露和中间人攻击。

10. 定期备份数据:定期备份系统和重要数据,以防数据丢失或损坏。

11. 安全审计:定期进行安全审计,检查系统安全策略的有效性,并及时修复安全漏洞。

通过以上措施,可以大大提高CentOS系统的安全性和可靠性,保护系统免受恶意攻击和数据泄露的威胁。

在实施这些措施的同时,也要及时关注新的安全威胁和漏洞,并及时更新和调整安全策略,以保持系统的安全性。

让我们共同努力,保护我们的CentOS系统安全!。

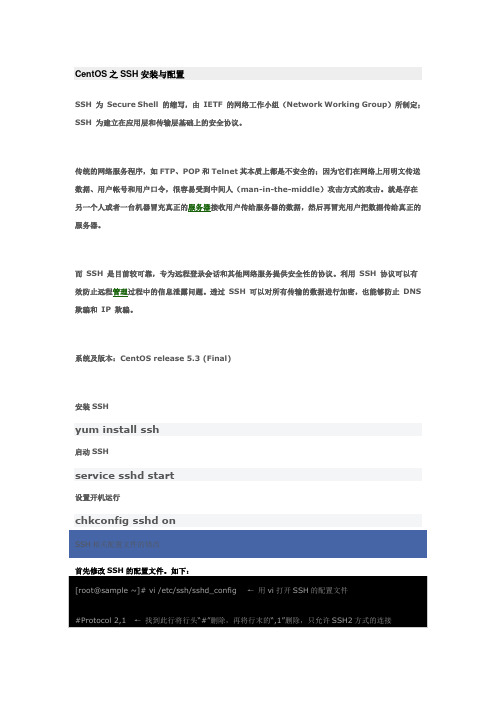

CentOS之SSH安装与配置

CentOS之SSH安装与配置SSH 为Secure Shell 的缩写,由IETF 的网络工作小组(Network Working Group)所制定;SSH 为建立在应用层和传输层基础上的安全协议。

传统的网络服务程序,如FTP、POP和Telnet其本质上都是不安全的;因为它们在网络上用明文传送数据、用户帐号和用户口令,很容易受到中间人(man-in-the-middle)攻击方式的攻击。

就是存在另一个人或者一台机器冒充真正的服务器接收用户传给服务器的数据,然后再冒充用户把数据传给真正的服务器。

而SSH 是目前较可靠,专为远程登录会话和其他网络服务提供安全性的协议。

利用SSH 协议可以有效防止远程管理过程中的信息泄露问题。

透过SSH 可以对所有传输的数据进行加密,也能够防止DNS 欺骗和IP 欺骗。

系统及版本:CentOS release 5.3 (Final)安装SSHyum install ssh启动SSHservice sshd start设置开机运行chkconfig sshd onSSH相关配置文件的修改↓Protocol 2←修改后变为此状态,仅使用SSH2#ServerKeyBits 768←找到这一行,将行首的“#”去掉,并将768改为1024↓ServerKeyBits 1024←修改后变为此状态,将ServerKey强度改为1024比特#PermitRootLogin yes ←找到这一行,将行首的“#”去掉,并将yes改为no↓PermitRootLogin no ←修改后变为此状态,不允许用root进行登录#PasswordAuthentication yes←找到这一行,将yes改为no↓PasswordAuthentication no←修改后变为此状态,不允许密码方式的登录#PermitEmptyPasswords no←找到此行将行头的“#”删除,不允许空密码登录↓PermitEmptyPasswords no←修改后变为此状态,禁止空密码进行登录然后保存并退出。

centOS7 更改SSH端口,绑定网卡

# In contrast to previous versions due to parallel execution during boot

# this script will NOT be run after all other services.

#

# Please note that y/rc.local' to ensure

# that this script will be executed during boot.

touch /var/lock/subsys/local

ifenslave bond0 em2 em3 em4

端口绑定需要关闭服务

service NetworkManager stop

chkconfig NetworkManager off

SLAVE=yes

TYPE=Ethernet

[root@localhost ~]# vi /etc/modprobe.d/bonding.conf

alias bond0 bonding

options bonding max_bonds=3 mode=6 miimon=200

[root@localhost ~]# vi /etc/rc.d/rc.local

[root@localhost ~]# vi /etc/sysconfig/network-scripts/ifcfg-bond0

DEVICE=bond0

BOOTPROTO=none

IPADDR=111.11.11.111

NETMASK=255.255.255.0

GATEWAY=111.11.11.1

centos 7 nmcli的用法

nmcli是NetworkManager的命令行工具,可以用于管理网络连接和配置。

在CentOS 7中,可以使用以下命令来安装nmcli:sudo yum install network-manager nmcli安装完成后,可以使用以下命令来列出可用的网络连接:nmcli con show可以使用以下命令来连接到一个网络:nmcli con add con-name <connection-name> ifname <interface-name> type <connection-type>其中,"<connection-name>" 是连接的名称,"<interface-name>" 是连接的接口名称,"<connection-type>" 是连接的类型,例如"wifi"或"ethernet"。

可以使用以下命令来断开一个网络连接:nmcli con down <connection-name>可以使用以下命令来启用或禁用一个网络连接:nmcli con enable <connection-name>nmcli con disable <connection-name>可以使用以下命令来查看当前网络连接的状态:nmcli con status可以使用以下命令来查看当前网络连接的详细信息:nmcli con show <connection-name>可以使用以下命令来查看所有网络连接的详细信息:nmcli con show可以使用以下命令来配置网络连接的IP地址、网关、DNS等参数:nmcli con mod <connection-name> ipv4.addresses <ip-address> ipv4.gateway <gateway> ipv4.method <method> ipv4.dns <dns-server1>[,<dns-server2>]其中,"<ip-address>" 是IP地址,"<gateway>" 是网关地址,"<method>" 是地址获取方式,可以使用"auto"、"manual"或"dhcp","<dns-server1>" 和"<dns-server2>" 是DNS服务器地址。

修改远程桌面服务的默认端口

修改远程桌面服务的默认端口大家应该知道远程桌面连接默认使用的端口是3389,一旦公司在服务器或路由器上将3389端口进行了封锁,我们就没有一点办法了。

其实远程桌面的使用端口是可以进行修改的,我们可以修改为公司没有禁止的端口,如21或80等。

这样就可以再次轻松管理远程计算机了。

将3389端口修改为80端口的方法如下:第一步:在远程计算机(即被访问的计算机)上通过任务栏的“开始->运行->输入regedit”,打开注册表编辑器。

第二步:在注册表中找到Hkey_local_machine\system\currentcontrolset\control\termi nal server\wds\repwd\tds\tcp,将其下的portnumber值从3389修改为80,注意10进制和16进制数字的区别。

第三步:还需要在注册表中找到hkey_local_machine\system\currentcontrolset\ control\terminal server\WINSTATIONS\RDP-TCP,将其下的portnumber值从3389修改为8 0,同样注意10进制和16进制数字的区别。

全部修改后重新启动计算机就完成了被访问计算机上的设置。

第四步:这样我们就可以在网络中任意一台安装了远程桌面登录器的计算机上连接刚刚设置的计算机了,使用的端口是80端口。

值得注意的是在输入被访问计算机IP地址时需要使用类似ip:80的形式。

Windows 2000系统中的远程终端服务是一项功能非常强大的服务,同时也成了入侵者长驻主机的通道,入侵者可以利用一些手段得到管理员账号和密码并入侵主机。

下面,我们来看看如何通过修改默认端口,防范黑客入侵。

众所周知,远程终端服务基于端口3389。

入侵者一般先扫描主机开放端口,一旦发现其开放了3389端口,就会进行下一步的入侵,所以我们只需要修改该务默认端口就可以避开大多数入侵者的耳目。

centos 6.5下修改SSH端口及禁用root远程登录的方法是什么.doc

centos 6.5下修改SSH端口及禁用root远程登录的方法是什么方法步骤注意:1,使用root 用户执行以下步骤;2,只在CentOS 6.5 下验证。

修改端口vi /etc/ssh/sshd_configPort 10089 #端口号PermitRootLogin no # 禁止root ssh为新端口开通防火墙规则iptables -I INPUT 4 -m state --state NEW -p tcp --dport 10089 -j ACCEPTservice iptables saveservice iptables reload删除22端口的规则iptables -D INPUT $RULE_LINE_NUMBERservice iptables saveservice iptables reload$RULE_LINE_NUMBER 可以通过iptables -L -n line-number 来查看补充阅读:防火墙主要使用技巧一、所有的防火墙文件规则必须更改。

尽管这种方法听起来很容易,但是由于防火墙没有内置的变动管理流程,因此文件更改对于许多企业来说都不是最佳的实践方法。

如果防火墙管理员因为突发情况或者一些其他形式的业务中断做出更改,那么他撞到枪口上的可能性就会比较大。

但是如果这种更改抵消了之前的协议更改,会导致宕机吗?这是一个相当高发的状况。

防火墙管理产品的中央控制台能全面可视所有的防火墙规则基础,因此团队的所有成员都必须达成共识,观察谁进行了何种更改。

这样就能及时发现并修理故障,让整个协议管理更加简单和高效。

二、以最小的权限安装所有的访问规则。

另一个常见的安全问题是权限过度的规则设置。

防火墙规则是由三个域构成的:即源(IP地址),目的地(网络/子网络)和服务(应用软件或者其他目的地)。

为了确保每个用户都有足够的端口来访问他们所需的系统,常用方法是在一个或者更多域内指定打来那个的目标对象。

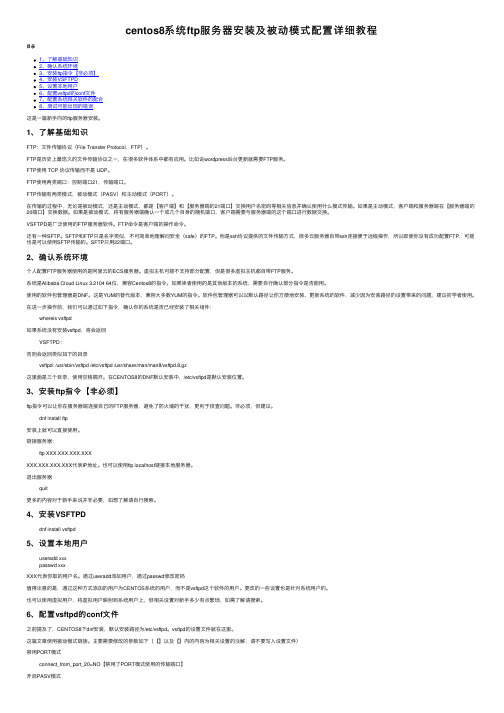

centos8系统ftp服务器安装及被动模式配置详细教程

centos8系统ftp服务器安装及被动模式配置详细教程⽬录1、了解基础知识2、确认系统环境3、安装ftp指令【⾮必须】4、安装VSFTPD5、设置本地⽤户6、配置vsftpd的conf⽂件7、配置系统相关软件的配合8、测试可能出现的错误这是⼀篇新⼿向的ftp服务器安装。

1、了解基础知识FTP:⽂件传输协议(File Transfer Protocol,FTP)。

FTP是历史上最悠久的⽂件传输协议之⼀,在很多软件体系中都有应⽤。

⽐如说wordpress后台更新就需要FTP服务。

FTP使⽤ TCP 协议传输⽽不是 UDP。

FTP使⽤两类端⼝:控制端⼝21,传输端⼝。

FTP传输有两类模式,被动模式(PASV)和主动模式(PORT)。

在传输的过程中,⽆论是被动模式,还是主动模式,都是【客户端】和【服务器端的21端⼝】交换⽤户名密码等相关信息并确认使⽤什么模式传输。

如果是主动模式,客户端和服务器端在【服务器端的20端⼝】交换数据。

如果是被动模式,将有服务器端确认⼀个或⼏个⾃⾝的随机端⼝,客户端需要与服务器端的这个端⼝进⾏数据交换。

VSFTPD是⼴泛使⽤的FTP服务器软件。

FTP命令是客户端的操作命令。

还有⼀种SFTP。

SFTP和FTP只是名字类似,不可简单地理解问安全(safe)的FTP。

他是ssh协议提供的⽂件传输⽅式,很多云服务器⾃带ssh连接便于远程操作,所以即使你没有成功配置FTP,可能也是可以使⽤SFTP传输的。

SFTP只⽤22端⼝。

2、确认系统环境个⼈配置FTP服务器使⽤的是阿⾥云的ECS服务器。

虚拟主机可能不⽀持部分配置,但是很多虚拟主机都⾃带FTP服务。

系统是Alibaba Cloud Linux 3.2104 64位,兼容Centos8的指令。

如果读者使⽤的是其他版本的系统,需要⾃⾏确认部分指令是否能⽤。

使⽤的软件包管理器是DNF。

这是YUM的替代版本,兼容⼤多数YUM的指令。

软件包管理器可以以默认路径让你⽅便地安装、更新系统的软件,减少因为安装路径的设置带来的问题,建议初学者使⽤。