Kerberos环境搭建与配置

CDP集群搭建全过程

CDP集群搭建全过程⼀. 服务器准备我这⾥是本地虚拟机搭建,共四台服务器主机,cdp01是管理节点,cdp01,02和03是数据节点.mysql是数据库节点.也可以把mysql节点放在集群内部,由于我这⾥搭建了c5和c7两个版本的集群,为了不重复搭建mysql就单独搭了⼀个mysql服务器,后⾯准备研究以下如何⽤docker来搭建集群.毕竟笔记本资源有限.服务器配置分别如下:主节点cdp01:192.168.127.121这⾥虽然克隆之后增加了磁盘空间到100g,但是有50g空间是未分配的,在另⼀篇⽂章⾥进⾏根⽬录扩容说明.从节点cdp02,cdp03:192.168.127.122192.168.127.123mariaDB服务器(单节点):192.168.127.188⼆. 预配置由于我是从初始化好的虚拟机中克隆的cdp服务器,有⼀些配置是提前配置好的,⽐如静态ip和⽹络配置等.以下操作在此基础之上进⾏记录.本次搭建过程是可以连接外⽹的环境,⼀般公司环境没有外⽹需⾃⾏配置公司内部yum源仓库我这⾥配置的是⽹易的yum仓库,可以下载⽹易或者阿⾥云的镜像⽂件进⾏配置这⾥可以先准备以下后⾯会⽤到的⼀些脚本和安装集群需要⽤到的安装包.放⼀台机器即可,我这⾥是放在cdp01的/soft⽬录下.cdp01主机上创建⼀个⽂件夹⽤于存放脚本和安装包,上传安装包和脚本.mkdir /soft1. 配置ip和hostname配置ip# 这⾥修改⾃⼰的⽹卡配置vim /etc/sysconfig/network-scripts/ifcfg-ens33修改好ip后,保存退出.重启⽹络服务systemctl restart network重启好之后可以⽤xshell远程连接进⾏后续操作.配置主机名hostnamectl set-hostname cdp01hostnamectl set-hostname cdp02hostnamectl set-hostname cdp03然后修改hosts⽂件vim /etc/hosts分发hosts⽂件,在myshell⽂件夹下执⾏./batch_scp.sh node.list /etc/hosts /etc/2. 安装jdk(3台)2.1 解压tar包# 1. 创建⽂件夹mkdir /usr/java# 2. 解压tar包⾄1中创建的⽂件夹tar -zxvf /soft/jdk-8u141-linux-x64.tar.gz -C /usr/java/2.2 配置环境变量# 1. 添加环境变量vim /etc/profile# 2. 在⽂件末尾添加以下内容export JAVA_HOME=/usr/java/jdk1.8.0_141/export PATH=$JAVA_HOME/bin:$PATH# 3. ⽣效配置⽂件source /etc/profile验证结果如下:2.3 更换jar包,避免在后⾯配置kerberos认证时报错(不配置kerberos可以忽略此步骤)在/soft⽬录下执⾏cp local_policy.jar US_export_policy.jar /usr/java/jdk1.8.0_141/jre/lib/security/注意:安装完java之后,要替换/usr/java/jdk1.8.0_131/jre/lib/security⽬录下的local_policy.jar和US_export_policy.jar,主要是解决再后⾯安装kerberos的时候报如下的错误:GSSException: Failure unspecified at GSS-API level (Mechanism level: Encryption type AES256CTS mode with HMAC SHA1-96 is not supported/enabled)2.4 分发⽂件夹,并配置环境变量cdp01上执⾏分发命令scp /usr/java root@cdp02:/usr/按照提⽰输⼊yes和root⽤户密码,可以看到拷贝过程如下cdp02,cdp03配置环境变量,并⽣效配置./batch_scp.sh node.list /etc/profile /etc/# ⽣效配置⽂件source /etc/profile3. 关闭selinux(3台)selinux是⼀种安全⼦系统,它能控制程序值访问特定的⽂件,使⽤selinux可能会导致安装失败,这⾥将所有节点的selinux关闭即可. vim /etc/selinux/configSELINUX=disabled保存退出改完后分发配置⽂件4. 关闭防⽕墙(3台)先检查以下防⽕墙状态systemctl status firewalld关闭防⽕墙systemctl stop firewalld# 并关闭防⽕墙开机⾃启systemctl disable firewalld5. 调整linux系统参数5.1 关闭交换空间这⾥设置swappiness=1,最⼤限度的使⽤物理内存,尽量不使⽤交换空间echo 1 > /proc/sys/vm/swappinessecho "vm.swappiness=1" >> /etc/sysctl.confecho "echo 1 > /proc/sys/vm/swappiness" >> /etc/rc.d/rc.localcat /proc/sys/vm/swappiness如果是现有集群需要关闭交换空间,则按以下步骤操作:1. echo 0 > /proc/sys/vm/swappiness2. 查看交换分区信息swapon -s3. 关闭交换空间swapoff 第⼆步中查询的交换分区注意:在centos6中swappiness=0表⽰尽量不使⽤交换分区,centos7中swappiness=0表⽰禁⽤交换分区,如果完全禁⽤交换分区,可能会引起内存溢出的问题,在centos7中可以将该值设置为15.2 禁⽤透明⼤页⾯透明⼤页⾯可能会带来cpu占⽤率过⾼的问题。

锐捷RSR10 RSR20 系列路由器 用户安装手册

我们很感谢您所提的宝贵的意见。

获得技术帮助

锐捷网络对所有的产品都提供了完善的技术支持服务,您可以通过如下的三个途径来获 得您所需要的技术帮助: ¬ 锐捷网络的网站

在锐捷网络的网站中您可以获得最新的产品技术资料,常见的产品故障的原因 及问题分析,产品的应用解决方案,软件的升级等。 ¬ 锐捷网络客户服务中心

路由器安装前的准备................................................................................................................... 20 安全注意事项 .................................................................................................................................. 20 安装环境要求 .................................................................................................................................. 20 2.1 温度/湿度要求 ..................................................................................................................... 20 2.2 洁净度要求........................................................................................................................... 21 2.3 防静电要求........................................................................................................................... 21 2.4 抗干扰要求........................................................................................................................... 22 2.5 防雷击要求........................................................................................................................... 22 2.6 检查安装装置....................................................................................................................... 22 安装工具和设备 .............................................................................................................................. 22

01-05 Kerberos Snooping配置

5 Kerberos Snooping配置5.1 Kerberos Snooping原理描述5.2 Kerberos Snooping配置注意事项5.3 配置Kerberos Snooping5.4 维护Kerberos Snooping5.5 Kerberos Snooping配置举例5.1 Kerberos Snooping原理描述Kerberos是一种计算机网络认证协议,它允许某实体在非安全网络环境下通信,向另一个实体以一种安全的方式证明自己的身份。

Kerberos是第三方认证机制,通过第三方(Kerberos服务器)来对彼此进行身份验证。

Kerberos Snooping利用Kerberos认证技术,在接入设备上控制用户访问网络权限。

如果接入设备收到特定的Kerberos报文,则认为用户认证通过,允许用户访问网络资源,具体请参见Kerberos认证过程。

Kerberos Snooping典型组网如图5-1所示,Kerberos认证系统为典型的Client/Server结构,包括四个实体:客户端、接入设备、Kerberos服务器和应用服务器。

图5-1 Kerberos Snooping典型组网●客户端:支持Kerberos协议的用户终端设备。

●接入设备:客户端访问网络的网络控制点。

–在用户认证通过之前,仅允许DHCP、DNS、ARP、Kerberos协议报文通过。

–在用户认证通过后,允许用户访问网络资源。

●Kerberos服务器:又称为密钥分发中心KDC(Key Distribution Center)或认证服务器,接收客户端认证请求的服务器系统。

●应用服务器:存储网络资源的设备。

Kerberos认证过程客户端访问应用服务器,首先要获得访问应用服务器的Ticket。

如图5-2所示,Kerberos整个认证过程可以分为3个子过程。

1.Authentication Service Exchange:客户端向Kerberos服务器申请TGT(TicketGranting Ticket)。

kerberos认证系统的实现与配置PPT课件

.

6

02

Kerberos的原理

✓ Kerberos原理流程 ✓ AS(认证服务器)交换 ✓ TGS(票据授权服务器)交换 ✓ AP(客户/服务器)交换

.

7

kerberos原理流程

当用户登录系统并表明访问某个系统的资源时,系统并不传送用户口令,而是先去AS 认证服务器进行认证。认证成功,AS分配一个访问Ticket Granting server的票据, 凭借此Ticket向Ticket Granting Server申请访问Server准入凭证。过程包括三个交 换,分别为认证服务器交换(AS交换),票据授权服务器交换(TGS交换),客户/服 务器交换(AP交换)。 如下以图形的方式将Kerberos交换进行简单描述:

AS

TGS

S

2

43 6

Client .

8

AS(认证服务器)交换

1.客户机向AS发送一个明文信息,代表用户请求服务。此时,既不需要向AS发送密

钥,也不需要发送密码。

2.AS校验这个客户是否在它的数据库里。如果在,AS返回以下两条信息给客户:

a. 客户/TGS会话密钥。 “We have many PowerPoint templates

workstation。

2)配置/etc/krb5.conf 文件

.

19

(3)配置/var/Kerberos/krb5kdc/kdc.conf文件 此处同文件/etc/krb5.conf (4)将根目录切换为[root@localhost krb5kdc]# 创建Kerberos数据库并输入密码

3.一旦客户收到消息a和b,他解密消息a得到客户/TGS会话密钥。会话密钥用在将来

与TGS的通信上,这样的话,客户有了足够的消息向TGS证明自己的身份。

kerberos 协议的特点及执行过程。

kerberos 协议的特点及执行过程01Kerberos 协议的概述Kerberos协议最初是在麻省理工学院开发的,现已成为一种广泛使用的网络认证协议。

它基于对称密钥加密算法,使用第三方认证服务器来管理和颁发安全票据。

Kerberos协议提供了一种强大的身份验证机制,可以防止各种网络攻击,并为用户提供了单点登录功能。

02Kerberos 协议的工作原理Kerberos协议的工作可以分为以下步骤:认证(Authentication):用户向认证服务器请求一个 TGT (Ticket Granting Ticket)。

用户通常需要提供用户名和密码来进行身份验证。

认证服务器验证用户的身份,并生成一个 TGT,其中包含一个会话密钥(Session Key)。

获取服务票据(Getting a Service Ticket):一旦用户获得 TGT,他们可以向票据授权服务器请求访问特定服务的服务票据。

用户向TGS(Ticket Granting Server)发送一个包含 TGT 和目标服务的标识的请求。

服务票据验证(Service Ticket Validation):票据授权服务器验证 TGT,并确定用户有权访问所请求的服务。

如果验证成功,票据授权服务器生成一个服务票据,其中包含一个用于与服务进行安全通信的会话密钥。

访问服务(Accessing the Service):用户使用服务票据向目标服务请求访问。

目标服务使用票据中的会话密钥验证用户的身份,并与用户建立安全通信通道。

这种方式使得用户能够使用唯一的身份验证实体(Kerberos)来访问多个服务,而不需要为每个服务提供明文密码。

03Kerberos 协议的优点Kerberos 协议具有以下优点,使其成为网络安全中的重要协议:单点登录(Single Sign-On):Kerberos 允许用户只需进行一次身份验证,即可访问多个资源,无需重复输入密码。

Kerberos配置

1前言假设你的Openldap已经配置好并成功运行,本文只是介绍如何使Openldap使用Kerberos 来验证用户身份。

本配置在F C5上通过,在使用r h e时,很可能会有不同的情况。

2名词解释 K e r b e r o s 基于共享密钥的安全机制,由MIT发明,现在已经被标准化,最新是版本5,简称krb5。

Kerberos特别适合局域网络,Windows2k及以上系统的安全机制即基于kerberos。

Kerberos 有多个实现版本,本文使用的一个它的实现叫做m i t-k e r b e r o s。

S A S L 简单认证和安全层(Simple Authentication and Security Layer)。

也是一套RFC定义的标准。

它的核心思想是把用户认证和安全传输从应用程序中隔离出来。

像SMTP协议在定义之初都没有考虑到用户认证等问题,现在SMTP可以配置使用SASL来完成这方面的工作。

O p e n l d a p同样如此。

S A S L支持多种认证方法,比如 A N O N Y M O U S:无需认证。

P L A I N:明文密码方式(c l e a r t e x t p a s s w o r d) DIGEST-MD5: HTTP Digest 兼容的安全机制,基于MD5,可以提供数据的安全传输层。

这个是方便性和安全性结合得最好的一种方式。

也是默认的方式。

GSSAPI:Generic Security Services Application Program Interface Gssapi本身是一套API,由IETF标准化。

其最主要也是着名的实现是基于Kerberos的。

所以一般说到g s s a p i都暗指k e r b e r o s实现。

E X T E R N A L:认证已经在环境中实现了,比如S S L/T L S,I P S e c.C y r u s S A S L C y r u s-S A S L是S A S L协议最常用的一个实现。

Kerberos认证服务配置-实验报告

Kerberos 认证服务配置实验报告实验背景:在Win dows系统中的密钥管理及证书认证服务一般可通过Win dows服务器的证书服务和Kerberos 认证服务来实现。

实验目的:掌握Windows 2003 server 中Kerberos 认证服务的创建,了解Kerberos 工作原理。

实验条件:(1)Windows 2003 server 活动目录AD组件(2)基于Windows 2003 server 的PC机实验任务:( 1 ) 掌握Kerberos 基本原理(2)在系统中实现基于Kerberos 的认证实验内容:见以下两个练习题。

习题:1 、服务器端配置右击“我的电脑”,打开“属性”对话框:安装活动目录AD:选中“域控制器AD,单击“下一步”:麗务器角色,J您可以设置此服务器担任一亍或多亍特定角色.如果您想在此服务骼上添加一T以上的角邑.擁可以再次运行此向导°鶴羸霭黑蠶謡驚點鶴沁I耘已经症恥濒细除吕XJ域轻制器(Active Direcl.«r7)域控制器存储目录数据并营理用户登录处理和目录援索・阅读有关域控制豁的信息配置您的服务器自导选择总结查看并确认您选择的选项.总结⑤:运行Active Mrxtxy安装向导来将此服务器设置为域服务器要更改您的选挥,单击“上一步”-要继续设置此角色,单击“下一步".<上一步©) |fE电取消 | 帮助 |Active Directory 安装向导欢迎使用Active Directory安装向导如果您是第1次安装Active Directory /連议您先阅读Active Dirc;tory帮紀驚产器聲蠶霸翡耀.Actlve助里的柘述。

要继续,诸单击“下一步”-Active Directory 安装向导2d 创建一个霸域L洁选择要创建的域的类型.创建一个新的:&在新秫甲的就迪能[ji&iuiaiuuiLiuiaiui JI&IUIBILIIJI-^R I_^如果这是燈单位的第一个域或您想让新域完全独立于您当前的林■谙选择这亍选顶.C在现育域祠中的子域©如果擁想让新域成为现有域的子域』诘选择此选项-例如•您可创建一个名宵headquarters. iriicrosoft. corri 的新域作为microsaft. com 鉞的子域.r在现有的林中的域树仪〕如果您不想使新域成为现有域的子域-请选择此选项.这将创建一个与现有碉分开的、新的或钙.'上一步@)[下沖@)》| 职消 |在“新域的DNS全名”中输入“权限谙选择用户和组对象的软认权限。

组策略的管理(Kerberos策略的配置)

组策略的管理(Kerberos策略的配置)3. Kerberos策略的配置Kerberos策略用于域用户账户,用于确定与Kerberos相关的设置,例如票证的有效期限和强制执行。

但Kerberos策略只能应用于域中的计算机中。

要设置Kerberos策略,可在“默认域安全设置”窗口中,依次选择“Windows设置”→“安全设置”→“账户策略”→“Kerberos 策略”选项。

(1)服务票证最长寿命该策略用来设置确定使用所授予的会话票证可访问特定服务的最长时间(以分钟为单位)。

该设置必须大于10分钟并且小于或等于用户票证最长寿命设置。

如果客户端请求服务器连接时出示的会话票证已过期,服务器将返回错误消息。

客户端必须从Kerberos V5密钥分发中心(KDC)请求新的会话票证。

然而一旦连接通过了身份验证,该会话票证是否仍然有效就无关紧要了。

会话票证仅用于验证和服务器的新建连接。

如果用于验证连接的会话票证在连接时过期,则当前的操作不会中断。

打开“服务票证最长寿命属性”对话框,选中“定义这个策略设置”复选框(如图17-35所示),然后设置最长时间即可。

其他几个策略的操作方式与此相同。

该策略用来设置确定KerberosV5所允许的客户端时钟和提供Kerberos身份验证的Windows Server 2003域控制器上的时间的最大差值(以分钟为单位)。

为防止“轮番攻击”,KerberosV5在其协议定义中使用了时间戳。

为使时间戳正常工作,客户端和域控制器的时钟应尽可能地保持同步。

换言之,应该将这两台计算机设置成相同的时间和日期。

因为两台计算机的时钟常常不同步,所以管理员可使用该策略来设置KerberosV5所能接受的客户端时钟和域控制器时钟间的最大差值。

如果客户端时钟和域控制器时钟间的差值小于该策略中指定的最大时间差,那么在这两台计算机的会话中使用的任何时间戳都将被认为是可信的。

该设置并不是永久性的。

如果配置该设置后重新启动计算机,那么该设置将被还原为默认值。

centos安装kerberos5步骤

首先确认你安装的是32位还是64位版本,本例中是32位centos 6.4(此安装过程需要虚拟机安装的宿主机可以上网)

1.下载krb5-libs,krb5-server和krb5-workstation;下载位置为:

2.在此用到的文件如下列表:

3.开始进行安装,在rpm文件存放位置执行:yum install krb5-libs krb5-server

krb5-workstation

查看yum的配置:

4.在此需要配置虚拟机访问外网:

A.首先设置你可以访问外网的适配器共享网络给你的虚拟机共用的适配器,如:

B.点击确定,会有提示,然后继续确定,在此过程可以回修改VMware Network

Adapter VMnet1中的IP设置,需要你重新设置为你虚拟机使用的网关,否则会一

直不能联通外网。

测试能否联通外网,执行:ping 119.75.217.109(百度的IP),展

示如下,表示可以联通。

C.此时需要验证能不能ping 。

如下图表示不能ping通

D.首先检测/etc/nsswitch.conf中hosts: files dns中有无dns,如果有执行下一步

E.设置/etc/resolv.conf中内容为:nameserver 8.8.8.8

F.然后执行ping .如果展示如下,表示访问外网域名成功:

5.在rpm包放置目录下继续执行yum install krb5-libs krb5-server krb5-workstation

后面的配置可参考:/articles/Y7Z73a。

大数据集群部署方案

八、风险与应对措施

1.技术风险:关注技术动态,及时更新和升级相关软件。

2.数据安全风险:加强数据安全防护措施,定期进行合规性检查。

3.人才短缺:加强团队培训,提高技能水平。

4.成本控制:合理规划项目预算,控制成本。

九、总结

本方案为企业提供了一套完整、科学的大数据集群部署方案,旨在实现高效、稳定的数据处理和分析。通过严谨的技术选型和部署架构设计,确保数据安全、合规性。同时,注重运维保障和人才培养,提高大数据应用能力。在项目实施过程中,积极应对各类风险,确保项目顺利推进,为企业创造持续的业务价值。

二、项目目标

1.搭建一套完整的大数据集群环境,满足业务部门对数据处理、分析、挖掘的需求。

2.确保集群系统的高可用性、高性能、易扩展性,降低运维成本。

3.遵循国家相关法律法规,确保数据安全与合规性。

三、技术选型

1.分布式存储:采用Hadoop分布式文件系统(HDFS)进行数据存储,确保数据的高可靠性和高可用性。

- Kafka集群:用于收集和传输实时数据,支持实时数据处理。

五、数据安全与合规性

1.数据加密:对存储在HDFS上的数据进行加密,防止数据泄露。

2.访问控制:采用Kerberos进行身份认证,结合HDFS权限管理,实现数据访问控制。

3.数据脱敏:对敏感数据进行脱敏处理,确保数据合规使用。

4.审计日志:开启Hadoop审计日志,记录用户操作行为,便于审计和监控。

- ZooKeeper集群:负责集群的分布式协调服务,确保集群的高可用性。

- Kafka集群:用于收集和传输实时数据,为实时数据处理提供支持。

五、数据安全与合规性

1.数据加密:对存储在HDFS上的数据进行加密处理,防止数据泄露。

Kerberos安装及使用

Kerberos安装及使⽤2. 安装 Kerberos2.1. 环境配置 安装kerberos前,要确保主机名可以被解析。

主机名内⽹IP ⾓⾊Vmw201 172.16.18.201 Master KDCVmw202 172.16.18.202 Kerberos clientVmw203 172.16.18.203 Kerberos client2.2 Configuring a Kerberos Server2.2.1 确保环境可⽤ 确保所有的clients与servers之间的时间同步以及DNS正确解析2.2.2 选择⼀个主机来运⾏KDC,并在该主机上安装krb-5libs,krb5-server,已经krb5-workstation:yum install krb5-server krb5-libs krb5-auth-dialog KDC的主机必须⾮常⾃⾝安全,⼀般该主机只运⾏KDC程序。

本⽂中我们选择vmw201作为运⾏KDC的主机。

在安装完上述的软件之后,会在KDC主机上⽣成配置⽂件/etc/krb5.conf和/var/kerberos/krb5kdc/kdc.conf,它们分别反映了realm name 以及domain-to-realm mappings。

2.2.3 配置kdc.conf默认放在 /var/kerberos/krb5kdc/kdc.conf。

或者通过覆盖KRB5_KDC_PROFILE环境变量修改配置⽂件位置。

配置⽰例:[kdcdefaults]kdc_ports = 88kdc_tcp_ports = 88[realms] = {#master_key_type = aes256-ctsacl_file = /var/kerberos/krb5kdc/kadm5.acldict_file = /usr/share/dict/wordsadmin_keytab = /var/kerberos/krb5kdc/kadm5.keytabmax_renewable_life = 7dsupported_enctypes = aes128-cts:normal des3-hmac-sha1:normal arcfour-hmac:normal des-hmac-sha1:normal des-cbc-md5:normal des-cbc-crc:normal}说明::是设定的realms。

Kerberos基本原理、安装部署及用法

Kerberos基本原理、安装部署及⽤法1. 概述 Kerberos是⼀种认证机制。

⽬的是,通过密钥系统为客户端/服务器应⽤程序提供强⼤的认证系统:保护服务器防⽌错误的⽤户使⽤,同时保护它的⽤户使⽤正确的服务器,即⽀持双向验证;Kerberos协议的整个认证过程实现不依赖于主机操作系统的认证,⽆需基于主机地址的信任,不要求⽹络上所有主机的物理安全,并假定⽹络上传送的数据包可以被任意地读取、修改和插⼊数据,简⽽⾔之,Kerberos通过传统的加密技术(共享密钥)实现了⼀种可信任的第三⽅认证服务。

KDC(key distribution center):是⼀个⽹络服务,提供ticket和临时会话密钥。

AS(Authentication Server):认证服务器 TGS(Ticket Grantion Server):许可证服务器 TGT:Ticket-grantion Ticket realm name:包含KDC和许多客户端的Kerberos⽹络,类似于域,俗称为领域;也是principal的⼀个“容器”或者“命名空间”。

相对应的,principal的命名规则是"what_name_you_like@realm"。

在kerberos,⼤家都约定俗成⽤⼤写来命名realm,⽐如“” password:某个⽤户的密码,对应于kerberos中的master_key。

password可以存在⼀个keytab⽂件中。

所以kerberos中需要使⽤密码的场景都可以⽤⼀个keytab作为输⼊。

credential:credential是“证明某个⼈确定是他⾃⼰/某⼀种⾏为的确可以发⽣”的凭据。

在不同的使⽤场景下,credential的具体含义也略有不同:对于某个principal个体⽽⾔,他的credential 就是他的password;在kerberos认证的环节中,credential就意味着各种各样的ticket。

hadoop kerberos认证流程

Hadoop Kerberos认证流程1. 介绍Kerberos是一种网络认证协议,用于提供强大的身份验证和安全通信。

在Hadoop集群中,Kerberos被用于实现用户认证和授权。

本文将详细介绍Hadoop Kerberos 认证流程。

2. Kerberos基本概念在深入探讨Hadoop Kerberos认证流程之前,我们先来了解一些Kerberos的基本概念。

2.1 客户端(Client)客户端是指需要访问Hadoop集群资源的用户或应用程序。

2.2 服务端(Server)服务端是指提供Hadoop集群资源的各个组件,如HDFS、YARN和MapReduce等。

2.3 Kerberos认证服务器(KDC)KDC是Kerberos的核心组件,包括认证服务器和票据授权服务器。

它负责颁发票据和验证用户身份。

2.4 认证流程Kerberos认证流程包括以下几个步骤: 1. 客户端向KDC发送认证请求。

2. KDC验证客户端身份,生成票据。

3. 客户端使用票据向服务端请求访问权限。

4. 服务端验证票据,如果合法则授权访问。

3. Hadoop Kerberos认证流程下面将详细介绍Hadoop Kerberos认证流程。

我们以HDFS为例,来说明整个流程。

3.1 HDFS Kerberos认证流程概述HDFS Kerberos认证流程主要包括以下几个步骤: 1. 启用Kerberos认证。

2.客户端认证。

3. 客户端访问HDFS资源。

3.2 启用Kerberos认证在启用Hadoop集群的Kerberos认证之前,需要进行以下几个配置步骤: 1. 配置Kerberos服务器(KDC)。

2. 配置Hadoop集群的核心配置文件(core-site.xml)。

3. 配置Hadoop集群的HDFS配置文件(hdfs-site.xml)。

4. 为Hadoop集群的各个组件生成Kerberos主体和密钥表。

Kerberos认证协议详解

Kerberos认证协议详解Kerberos是一种网络身份认证协议,旨在提供安全的身份验证服务。

本文将详细解析Kerberos认证协议的工作原理和各个组件的功能。

一、简介Kerberos最初由麻省理工学院(MIT)开发,旨在解决计算机网络中用户身份验证问题。

它通过使用密钥加密技术,确保只有经过授权的用户才能访问特定资源。

二、认证流程Kerberos认证协议主要涉及三个角色:客户端(C)、身份服务器(AS)和票据授权服务器(TGS)。

下面是Kerberos认证的详细流程:1. 客户端向身份服务器请求认证,发送用户名和密码。

2. 身份服务器验证用户信息,并生成一个TGT(票据授权票据),其中包含客户端的身份信息和加密的会话密钥。

3. 身份服务器将TGT发送给客户端。

4. 客户端使用自己的密码解密TGT,得到会话密钥。

5. 客户端向TGS发送请求,包括TGT和服务的名称。

6. TGS验证TGT的有效性,并生成一个用于特定服务的票据(票据包含客户端身份和服务名称)。

7. TGS将票据发送给客户端。

8. 客户端使用会话密钥解密票据,得到用于与服务通信的票据。

9. 客户端向服务发送请求,携带解密后的票据。

10. 服务验证票据的有效性,并响应客户端的请求。

三、组件详解1. 客户端(C):系统中需要访问受保护资源的用户。

2. 身份服务器(AS):负责用户身份验证,生成并分发TGT。

3. 票据授权服务器(TGS):负责基于TGT生成特定服务的票据。

4. 会话密钥:用于客户端和各个服务器之间的通信加密。

四、安全性Kerberos采用了多种安全措施来保护用户身份和数据的安全性:1. 身份验证:通过用户密码的比对来确认用户的身份。

2. 密钥加密:使用会话密钥对通信进行加密,确保数据传输的机密性。

3. 时钟同步:为了防止重放攻击,各个组件的时钟需要保持同步。

4. 服务票据限制:服务票据中包含了有效期限制,一旦过期将无法使用。

python hive kerberos认证参数

python hive kerberos认证参数在数据分析和大数据处理领域,Python和Hive是两款非常流行的工具。

为了保证数据的安全性,在进行数据分析和处理时,Kerberos认证协议被广泛使用。

在本文中,我们将讨论如何在Python和Hive中设置Kerberos认证参数。

1. 安装Kerberos和相应的库在运行Python和Hive之前,我们需要先安装Kerberos和相关的库。

根据不同的操作系统,我们可以使用包管理器或从源代码编译来安装它们。

在安装之后,我们需要配置Kerberos的配置文件,并在Python 和Hive中正确地设置库的路径。

2. 设置Kerberos票据缓存在进行Kerberos认证时,我们使用Kerberos票据来验证用户的身份。

在Python和Hive中,我们需要设置一个票据缓存路径或使用内存模式来缓存票据。

对于Python,我们可以使用Kerberos库来设置票据缓存。

我们可以使用以下代码来设置票据缓存路径:```pythonfrom kerberos import GSSErrorimport kerberosimport ostry:kerberos.setup_ccache()except GSSError as e:os.environ['KRB5CCNAME'] = '/tmp/krb5cc_1000'```对于Hive,我们需要在集群中配置Hive服务器和客户端的krb5.conf文件。

我们还需要设置Hive客户端的缓存路径,在$HIVE_CONF_DIR/hive-site.xml中添加以下代码:```xml<property><name>hive.server2.authentication.kerberos.principal</name> <value>hive/*******************.COM</value><description>Principal for the HiveServer2 Kerberos principal. </description></property><property><name>hive.server2.authentication.kerberos.keytab</name> <value>/etc/krb5.keytab</value><description>Path to the keytab file for the HiveServer2 Kerberos principal. </description></property><property><name>hive.metastore.sasl.enabled</name><value>true</value></property><property><name>hive.server2.authentication.kerberos.ticket.renewal.int erval</name><value>3600000</value><description>Interval after which the TGT renewal check should be done. </description></property>```3. 连接Hive服务器在Python中连接Hive服务器时,我们需要使用thrift库和kerberos 库。

hadoop_kerberos 配置权限验证

(一)相关版本及服务器:(二)软件安装目录结构(四)环境变量(五)hadoop目录结构hdfs-site.xmlmapred-site.xmlcore-site.xml(六)单机运行的hadoop 1)配置文件hdfs-site.xml2)创建hdfs 和 mapred 用户及目录3)格式化节点4)启动namenode、datanode、secondarynamenode并创建临时目录、创建mapred.system.dir目录5)启动jobtracker、tasktracker确认是否运行正常。

然后下一步。

(七)搭建kerboeros服务器1)根据文档 CDH3_Security_Guide_u2.pdf 文档说明,Krb5-1.6.1 在 Red Hat Enterprise Linux5 及 CentOS 5 通过验证故先检查本机服务器的krb2)配置文件内容/etc/krb5.conf/var/kerberos/krb5kdc/kdc.conf配置域名3)生成kerberos数据库并启动详细配置、介绍、测试,可参见krb5安装与配置文档,此处略过(八)hadoop配置kerberos此处只描述大概的搭建步骤,无法详细叙原理及注意事项,强烈建议参照文档操作手册进行配置和搭建文档名称为:CDH3_Security_Guide_u2.pdf1)更改hdfs文件权限属性2)创建并生成用于hadoop进行kerberos验证的Principals 和 keytab 文件3)将生成的hdfs.keytab 和 mapred.keytab 文件拷贝到hadoop集群所有服务器4)5)如果haddop集群此时正在运行,停止6)为hadoop集群添加权限验证,修改配置文件core-site.xml注释: a)所有服务器的hdfs-site.xml文件必须保证一致b)参数_HOST在运行时,会自动替换为本机hostnameNameNode: 由 决定其hostnameDataNode: 由DNS反向解析决定其hostnameJobTracker: 由mapred.job.tracker 决定其hostnameTaskTracker: 由DNS反向解析决定其hostnamec)dfs.datanode.address 和 dfs.datanode.http.address 端口号必须低于10247)用hdfs用户,启动namenode节点及datanode节点8)启动datanode节点注意,datanode节点必须由root用户启动9)用hdfs用户,启动secondarynamenode 节点10)配置MapReducea)参数 mapred.local.dir 和 hadoop.log.dirs 在配置文件 mapred-site.xml 、taskcontroller.cfg 必须保持一直taskcontroller.cfg11)更改task-controol文件的权限12)用mapred用户启动 jobtracker13) 用mapred用户启动 tasktracker此时,将会报错,如下:原因:1)启动security模式后,hadoop将会读取native lib,文件位置:$HADOOP_HOME/lib/native/Linux-amd64-64/libhadoop.so2)hadoop-0.20.2-cdh3u3.tar.gz 编译生成的libhadoop.so为glibc2.63)CentOS 5.4的glibc版本为 glibc 2.5,版本不兼容故报错解决方法:根据服务器的情况,重新编译生成libhadoop.soa)部署ant,并配置环境变量b)部署 maven,并配置环境变量ok。

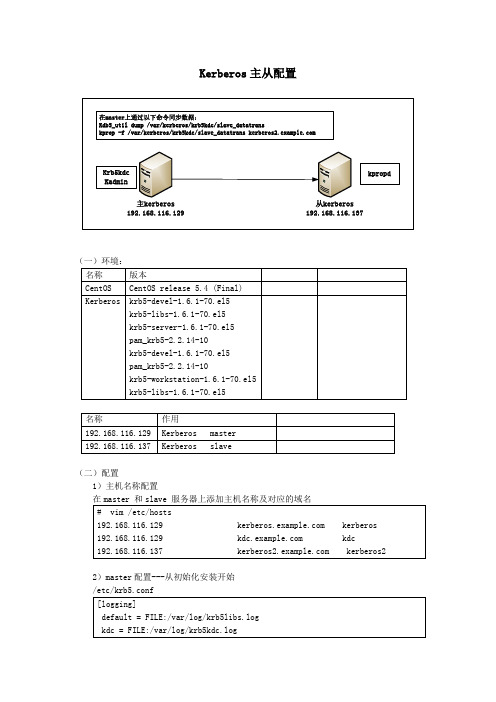

kerberos_主从配置

Kerberos主从配置(一)环境:(二)配置1)主机名称配置在master 和slave 服务器上添加主机名称及对应的域名2)master配置---从初始化安装开始3)生成master服务器上的kdc database将在/var/kerberos/krb5kdc/目录下生成多个文件,相关生成文件的说明为:7)安装slave KDC的相关配置(7-1)创建host keytab 文件在master服务器上(7-2)将master上的几个文件拷贝到从服务器,至此,slave上的kdc服务还不能启动,因为无kdc的database数据8)在master上将相关数据同步到slave上成功后,会出现以下信息:Database propagation to : SUCCEEDED以上命令,可以封装成一个bash,定时运行,即定时更新slave上的database。

9)slave上/var/kerberos/krb5kdc/会多出一些文件,如:from_master、principal、pricipal.kadm5、principal.kadmin5.lock、principal.ok10)至此,可以启动slave上的kdc服务(三)测试主从是否生效1)从第三台服务器,使用kinit 获取ticket,正常情况下会从master上获取2)关闭master上的kdc服务3)再次从第三台服务器上,使用kinit 获取ticket,如果成功,说明生效。

也可以观察kdc的日志,在 /var/log/krb5kdc.log参考文档:/kerberos/krb5-current/doc/krb_admins/install_kdc.html。

Kerberos策略分析与设置

Kerberos策略分析与设置投稿信箱:rainbow@365mastercom[管理维护Maintenance Kerberos策略分析与设置在Wind0WSServer2003中.KerberosV5身份验证协议提供默认的身份验证服务机制,以及用户访问资源并在该资源上执行任务所必需的身份验证数据.通过缩短Kerberos票证的寿命,可降低攻击者窃取并成功使用合法用户凭据的风险.但这会增加授权开销.在大多数环境中都不需要更改这些设置.在域级别应用这些设置,在Windows2000或WindowsSerV er2003ACtiVeDirectory域默认安装的默认域策略GPO中配置这些默认值.在MicrosoftExcel工作簿"WindowsDefaultSecuritY andSerVicesconfiguration"(英文)为默认设置编制了文档.可以在组策略对象编辑器的以下位置配置Kerberos策略设置:计算机配置一Windows设置一安全设置一账户策略一Kerberos策略.强制用户登录限制此安全设置确定KerberosV5密钥分布中心(KDC)是否根据用户账户的用户权限策略来验证会话票证的每个请求.验证会话票证的每个请求是可选功能,因为执行额外的步骤会消耗时间,并且可能会降低网络访问服务的速度.漏洞.如果禁用此设置,可能会为用户授予他们无权使用的服务的会话票证.对策将"强制实施用户登录限制"的值设置为"启用".潜在影响这是默认设置,没有潜在影响.服务票证最长寿命此安全设置确定可以使用所授予的权会话票证来访问特定服务的最长时间(以分钟为单位).此设置必须大于或等于10分钟,并小于或等于"用户票证最长寿命"如果客户端在请求连接到服务器时显示过期的会话票证, 该服务器将返回错误消息.客户端必须向KerberosV5密钥分布中心(KDC)请求新的会话票证.但在连接通过验证之后,它将不再关心会话票证是否有效.会话票证只用于验证与服务器之间的新连接.如果验证连接的会话票证在连接期间到期,将不会中断正在进行的操作.漏洞如果此设置的值太高,用户可以在其登录时间范围之外访问网络资源,或者其账户已经被禁用的用户可以使用账户禁用前发出的有效服务票证来继续访问网络服务.对策将"服务票证最长寿命"设置为"600分钟".此组策略设置可能的值是在l0至99.999之间,或者为0, 表明服务票证不会过期(以分钟为单位).潜在影响这是默认设置,没有潜在用户票证最长寿命此安全设置确定用户的票证授权票证(TGT)的最长有效期(以小时为单位).当用户的TGT到期时,必须请求新TGT, 或者必须"续订"现有TGT.漏洞如果此设置的值太高,用户可以在其登录时间范围之外访问网络资源,或者其账户已经被禁用的用户可以使用账户禁用前发出的有效服务票证来继续访问网络服务.对策将"用户票证的最长有效期"的值设置为"l0小时".此组策略设置可能的值是:在0至99.999分钟之间.潜在影响这是默认设置,没有潜在影响.用户票证续订的最长寿命此安全设置确定用户票证授权票证(TGT)可以续订的时间期限(以天为单位).漏洞如果此设置的值太高,用户可以续订非常旧的用户票证.将"用户票证续订的最长寿命"的值设置为"7天". 此组策略设置可能的值是在0至99.999分钟之间. 潜在影响这是默认设置,没有潜在影响.兰璺~曼璺皇垫臻。