华为三层交换机如何让VLAN间不能互通配置

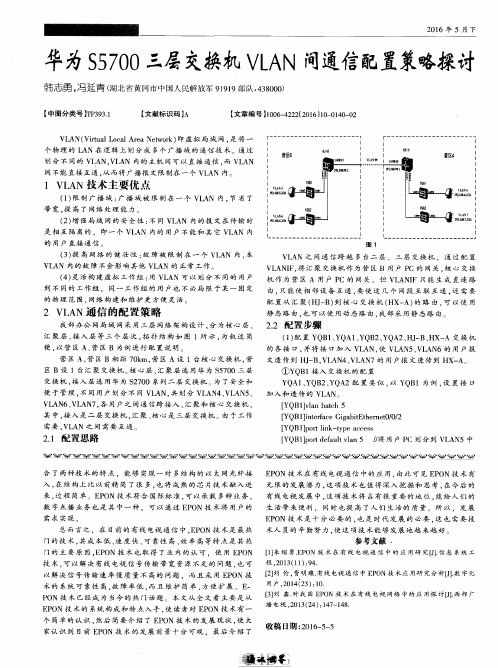

华为S5700三层交换机VLAN间通信配置策略探讨

参 考文 献 .

门 的 主 要 原 因 。EPON 技 术 也 取 得 了 业 内 的 认 可 . 使 用 EPON [1]朱 绍 勇 .EPON 技 术 在 有 线 电 视 通 信 中 的 应 用 研 究 Ⅲ.信 息 系统 工

YQB1接 入 交 换 机 的 配 置 YQAI、YQB2、YQA2配 置 类 似 ,以 YQBl为例 .设 置接 口

加 入 和 透 传 的 VLAN

VLAN6、VLAN7,各 用 户之 间通 信 跨 接 入 、jr-聚 和 核 心 交 换 机 , 其 中 ,接 入 是 二 层 交换 机 ,jr-聚 、核 心 是 三 层 交换 机 。由 于 工作 需 要 .VLAN 之 间 需 要 互 通

需 求 实现 。

EPON 技 术是 十 分 必 要 的 .也 是 时 代 发 展 的 必 要 .这 也 需要 技

总 而 言之 ,在 目前 的 有 线 电视 通信 中 .EPON 技 术 是 最 热 术人 员 的 辛 勤 努 力 ,使 这 项 技 术 能 够发 展 地 越 来越 好 。

门的技 术 ,其 成 本低 、速 度 快 、可 靠 性 高 、效 率 高 等 特 点 是 其 热

—

合 了两 种 技 术 的 特 点 .能 够 实现 一 对 多 结 构 的 以 太 网光 纤接 EPON技 术 在 有 线 电视 通 信 中 的应 用 ,由此 可 见 EPON 技 术 有

入 ,在 结 构 上 比 以 前 精 简 了很 多 .也 将 成 熟 的 芯 片 技 术 融 入 进 无 限 的 发展 潜 力 ,这 项技 术 也 值 得 深 入 挖 掘 和 思 考 .在 今 后 的

到 不 同的 工 作 组 . 同一 工作 组 的 用 户 也 不 必局 限 于 某 一 固定 的 物 理 范 围 ,网络 构 建 和 维护 更 方便 灵 活

vlan之间不能互访

三层交换机vlan划分和访问控制策略方法一:配置基于端口的VLAN#创建vlan1并进入视图(连接ICG 2000 电信路由器及办公室,信息管理部)<H3C> system-view[H3C] vlan 1#向VLAN1 中加入端口Ethernet1/0/1 和Ethernet1/0/2。

将物理端口1、2划分为VLAN1 [H3C-vlan1] port Ethernet 1/0/1 Ethernet 1/0/2 (或者port e1/0/1 e1/0/2)# 创建VLAN2 并进入其视图<H3c>system-view[H3c] vlan 2#向VLAN2 中加入端口Ethernet1/0/3和Ethernet1/0/5。

[H3C-vlan2] port Ethernet 1/0/3 to Ethernet 1/0/5 (或者port e1/0/3 e1/0/5)# 创建VLAN3 并进入其视图<H3c>system-view[H3C] vlan 3# 向VLAN3 中加入端口Ethernet1/0/6和Ethernet1/0/10[H3C-vlan3] portEthernet 1/0/6 to Ethernet 1/0/10 (或者port e1/0/6 e1/0/10)二:IP 地址配置# 配置VLAN 1 的IP 地址。

<H3C> system-view[H3C] interface Vlan-interface 1[H3C-Vlan-interface1] ip address 192.168.1.1 255.255.255.0# 配置VLAN 2的IP 地址。

<H3C> system-view[H3C] interface Vlan-interface 2[H3C-Vlan-interface2] ip address 192.168.2.1 255.255.255.0# 配置VLAN 3 的IP 地址。

华三(H3C)交换机配置跨交换机间VLAN的通信

一组网需求:1.SwitchA与SwitchB用trunk互连,相同VLAN的PC之间可以互访,不同VLAN 的PC之间禁止互访;2.PC1与PC2之间在不同VLAN,通过设置上层三层交换机SwitchB的VLAN 接口10的IP地址为10.1.1.254/24,VLAN接口20的IP地址为20.1.1.254/24可以实现VLAN间的互访。

二组网图:1.VLAN内互访,VLAN间禁访一、实现VLAN内互访VLAN间禁访配置过程SwitchA相关配置:1.创建(进入)VLAN10,将E0/1加入到VLAN10[SwitchA]vlan 10[SwitchA-vlan10]port Ethernet 0/12.创建(进入)VLAN20,将E0/2加入到VLAN20[SwitchA]vlan 20[SwitchA-vlan20]port Ethernet 0/23.将端口G1/1配置为Trunk端口,并允许VLAN10和VLAN20通过[SwitchA]interface GigabitEthernet 1/1[SwitchA-GigabitEthernet1/1]port link-type trunk[SwitchA-GigabitEthernet1/1]port trunk permit vlan 10 20SwitchB相关配置:1.创建(进入)VLAN10,将E0/10加入到VLAN10[SwitchB]vlan 10[SwitchB-vlan10]port Ethernet 0/102.创建(进入)VLAN20,将E0/20加入到VLAN20 [SwitchB]vlan 20[SwitchB-vlan20]port Ethernet 0/203.将端口G1/1配置为Trunk端口,并允许VLAN10和VLAN20通过[SwitchB]interface GigabitEthernet 1/1[SwitchB-GigabitEthernet1/1]port link-type trunk[SwitchB-GigabitEthernet1/1]port trunk permit vlan 10 20二、通过三层交换机实现VLAN间互访通过三层交换机实现VLAN间互访的配置SwitchA相关配置:1.创建(进入)VLAN10,将E0/1加入到VLAN10[SwitchA]vlan 10[SwitchA-vlan10]port Ethernet 0/12.创建(进入)VLAN20,将E0/2加入到VLAN20[SwitchA]vlan 20[SwitchA-vlan20]port Ethernet 0/23.将端口G1/1配置为Trunk端口,并允许VLAN10和VLAN20通过[SwitchA]interface GigabitEthernet 1/1[SwitchA-GigabitEthernet1/1]port link-type trunk[SwitchA-GigabitEthernet1/1]port trunk permit vlan 10 20SwitchB相关配置:1.创建VLAN10[SwitchB]vlan 102.设置VLAN10的虚接口地址[SwitchB]interface vlan 10[SwitchB-int-vlan10]ip address 10.1.1.254 255.255.255.03.创建VLAN20[SwitchB]vlan 204.设置VLAN20的虚接口地址[SwitchB]interface vlan 20[SwitchB-int-vlan20]ip address 20.1.1.254 255.255.255.05.将端口G1/1配置为Trunk端口,并允许VLAN10和VLAN20通过[SwitchA]interface GigabitEthernet 1/1[SwitchA-GigabitEthernet1/1]port link-type trunk[SwitchA-GigabitEthernet1/1]port trunk permit vlan 10 20。

H3C交换机配置ACL禁止vlan间互访

H3C交换机配置ACL禁⽌vlan间互访1、先把基础⼯作做好,就是配置VLAN,配置Trunk,确定10个VLAN和相应的端⼝都正确。

假设10个VLAN的地址分别是192.168.10.X,192.168.20.X。

192.168.100.X,与VLAN号对应。

2、为第⼀个VLAN 10创建⼀个ACL,命令为ACL number 2000这个2000号,可以写的数是2000-2999,是基本的ACL定义。

然后在这个ACL下继续定义rule,例如rule 1 deny source 192.168.20.0rule 2 deny source 192.168.30.0rule 3 deny source 192.168.40.0rule 4 deny source 192.168.50.0rule 5 deny source 192.168.60.0rule 6 deny source 192.168.70.0rule 7 deny source 192.168.80.0rule 8 deny source 192.168.90.0然后进⼊VLAN接⼝interface vlan 10在vlan 10接⼝下,启⽤上⾯定义的规则:packet-filter outbound ip-group 2000这应该就可以了,其它VLAN也按这个⽅法定义。

这⼀句:packet-filter outbound ip-group 2000 设备有可能不⽀持,那你就得换种⽅法定义ACL,使⽤3000-3999之间的扩展ACL定义:rule 1 deny destination 192.168.20.0....然后在vlan接⼝下启⽤packet-filter inbound ip-group 3000。

交换机的配置(vlan之间不通每个vlan可上网)

实验名称:三层交换机VLAN的配置设备:NETGEAR GSM7312一、通过Web页面设置 NETGEARGSM7312交换机Port-Base Vlan设置目标:增加2个Vlan:Vlan6(端口1);Vlan7(端口12),这2个Vlan间的用户不能互相访问,但可以通过共同端口11口访问路由器,其余端口保留在Vlan1,(只能访问到路由器,要上网还要在三层交换机上配置一条静态路由192.168.1.1)配置步骤●使用9针串口设置线连接GSM7312交换机,进入CLI配置界面,使用(GSM7312)# Clear Config命令恢复出厂设置。

●然后使用命令(GSM7312)#Reload ; 系统提示是否保存现有配置(选择YES)。

然后系统重新启动。

●配置GSM7312交换机管理IP地址为192.168.3.100/255.255.255.0,配置完毕后保存,命令为:network parms 192.168.3.100 255.255.255.0192.168.3.1●连接配置计算机的网线到GSM7312的端口10;//根据系统默认设置,连到没有被划分VLAN的端口都可以●打开IE浏览器,在URL处输入.3.100/,进入交换机配置管理界面。

●点选菜单Switch>VLAN>config ;在VLAN Configuration界面的Default VLAN处选择进行端口配置,保留所有端口在VLAN1不动;●在VLAN Configuration界面的VLAN ID and Name处,下拉选择Create选项进行新的VLAN的创建。

8.在VLAN ID栏里输入6; VLAN Name处输入:VLAN6 ;VLAN type选:Static(缺省)然后,按住键盘CTRL的同时,用鼠标点在unTag栏目下点选端口1、11,然后点“Submit”按纽保存设置。

(见下图)9.重复7-8步骤过程,建立VLAN7,添加端口11,1210.点选菜单Switch>VLAN>Port config ;在Port Vlan ID右边栏里输入:6;点选端口1;然后按”Submit”更改端口1的PVID;11.重复第10步,在Port Vlan ID右边栏里输入:7;点选端口12;然后按”Submit”更改端口12的PVID;12.选择菜单薄Switch>VLAN>status ,查看VLAN包含端口情况,VLAN1应包含所有端口,Vlan6包含1,11端口,Vlan7包含11,12端口。

三层交换机解决VLAN之间的通信问题知识讲解

任务6:解决VLAN之间的通信问题

——使用三层交换机解决VLAN之间的通信问题(4) (1)配置三层交换机的二层交换端口和三层路由端口 ❖三层交换机的端口默认情况下是二层的交换端口,不能配置IP地址。如果 要配置IP地址,必须使用no switchport命令改变端口的二层特性。 ❖例如,将F0/1端口变成三层路由端口,配置IP地址192.168.1.1。

任务6:解决VLAN之间的通信问题

——使用三层交换机解决VLAN之间的通信问题(11) 第七步,在三层交换机上查看一下路由表

❖从路由表可以看出,每个子网都是直接连接,可以直接交付。 ❖经过上述步骤配置后,各个VLAN之间就可以互相通信了。

此课件下载可自行编辑修改,仅供参考! 感谢您的支持,我们努力做得更好!谢谢

任务6:解决VLAN之间的通信问题

——使用三层交换机解决VLAN之间的通信问题(7)

第一步,规划各个部门的IP地址

部门 生产部 企管部 销售部 研发部 供应部 售后服务部 服务器群

VLAN 号 VLAN 10 VLAN 20 VLAN 30 VLAN 40 VLAN 50 VLAN 60 VLAN 70

❖所有的VLAN在三层交换机上创建, 接入交换机通过VTP协议更新自己的 VLAN数据库。

任务6:解决VLAN之间的通信问题

——使用三层交换机解决VLAN之间的通信问题(9) 第三步,在三层交换机上创建VLAN接口,并配置IP地址。这个IP地址将作为 相应VLAN内计算机的默认网关。

第四步,启动三层交换机路由功能 Switch(config)#ip routing

任务6:解决VLAN之间的通信问题

防止交换机互联的方法

防止交换机互联的方法

防止交换机互联的方法有以下三种:

1.使用虚拟局域网(VLAN)。

通过将设备分配到不同的VLAN中,可以实现设备之间的隔离,从而阻止其之间的通信。

2.禁用端口。

通过在交换机上禁用设备所连接的端口,可以阻止该端口上的设备与其他设备进行通信。

这种方法适用于需要临时禁止设备通信的情况。

3.使用访问控制列表(ACL)。

ACL是一种网络安全功能,可以根据设备的源IP地址、目标IP地址、端口号等条件来限制设备之间的通信。

通过配置ACL规则,可以阻止同一台交换机上的设备之间的通信。

华三(H3C)交换机配置跨交换机间VLAN的通信

一组网需求:1.SwitchA与Switc hB用tru nk互连,相同VLAN的PC之间可以互访,不同VLAN的PC之间禁止互访;2.PC1与PC2之间在不同V LAN,通过设置上层三层交换机Sw itchB的VLAN接口10的IP地址为10.1.1.254/24,VLAN接口20的IP地址为20.1.1.254/24可以实现V LAN间的互访。

二组网图:1.VLAN内互访,VLAN间禁访一、实现VLAN内互访VLAN间禁访配置过程SwitchA相关配置:1.创建(进入)VLAN10,将E0/1加入到VLA N10[SwitchA]vlan 10[SwitchA-vlan10]port Etherne t 0/12.创建(进入)VLAN20,将E0/2加入到VLA N20[SwitchA]vlan 20[SwitchA-vlan20]port Etherne t 0/23.将端口G1/1配置为Tru nk端口,并允许VLAN10和VLA N20通过[SwitchA]interfa ce Gigabit Ethern et 1/1[SwitchA-Gigabit Ethern et1/1]port link-type trunk[SwitchA-Gigabit Ethern et1/1]port trunk permitvlan 10 20SwitchB相关配置:1.创建(进入)VLAN10,将E0/10加入到VL AN10[SwitchB]vlan 10[SwitchB-vlan10]port Etherne t 0/102.创建(进入)VLAN20,将E0/20加入到VL AN20[SwitchB]vlan 20[SwitchB-vlan20]port Etherne t 0/203.将端口G1/1配置为Tru nk端口,并允许VLAN10和VLA N20通过[SwitchB]interfa ce Gigabit Ethern et 1/1[SwitchB-Gigabit Ethern et1/1]port link-type trunk[SwitchB-Gigabit Ethern et1/1]port trunk permitvlan 10 20二、通过三层交换机实现VLAN间互访通过三层交换机实现VLAN间互访的配置SwitchA相关配置:1.创建(进入)VLAN10,将E0/1加入到VLA N10[SwitchA]vlan 10[SwitchA-vlan10]port Etherne t 0/12.创建(进入)VLAN20,将E0/2加入到VLA N20[SwitchA]vlan 20[SwitchA-vlan20]port Etherne t 0/23.将端口G1/1配置为Tru nk端口,并允许VLAN10和VLA N20通过[SwitchA]interfa ce Gigabit Ethern et 1/1[SwitchA-Gigabit Ethern et1/1]port link-type trunk[SwitchA-Gigabit Ethern et1/1]port trunk permitvlan 10 20SwitchB相关配置:1.创建VLAN10[SwitchB]vlan 102.设置VLAN10的虚接口地址[SwitchB]interfa ce vlan 10[SwitchB-int-vlan10]ip address 10.1.1.254 255.255.255.03.创建VLAN20[SwitchB]vlan 204.设置VLAN20的虚接口地址[SwitchB]interfa ce vlan 20[SwitchB-int-vlan20]ip address 20.1.1.254 255.255.255.05.将端口G1/1配置为Tru nk端口,并允许VLAN10和VLA N20通过[SwitchA]interfa ce Gigabit Ethern et 1/1[SwitchA-Gigabit Ethern et1/1]port link-type trunk[SwitchA-Gigabit Ethern et1/1]port trunk permitvlan 10 20。

华为三层交换机如何让VLAN间不能互通配置

华为三层交换机如何让V L A N间不能互通配置『配置环境参数』1. 交换机E0/1和E0/2属于vlan102. 交换机E0/3属于vlan203. 交换机E0/4和E0/5属于vlan304. 交换机E0/23连接Server15. 交换机E0/24连接Server26. Server1和Server2分属于vlan40和vlan507. PC和Server都在同一网段8. E0/10连接BAS设备,属于vlan60『组网需求』1. 利用二层交换机端口的hybrid属性灵活实现vlan之间的灵活互访;2. Vlan10、vlan20和vlan30的PC均可以访问Server 1;3. vlan 10、20以及vlan30的4端口的PC可以访问Server 2;4. vlan 10中的2端口的PC可以访问vlan 30的PC;5. vlan 20的PC可以访问vlan 30的5端口的PC;6. vlan10的PC访问外网需要将vlan信息送到BAS,而vlan20和vlan30则不需要。

2 数据配置步骤『端口hybrid属性配置流程』hybrid 属性是一种混杂模式,实现了在一个untagged端口允许报文以tagged形式送出交换机。

同时可以利用hybrid属性定义分属于不同的vlan的端口之间的互访,这是access和trunk端口所不能实现的。

在一台交换机上不允许trunk端口和hybrid端口同时存在。

1. 先创建业务需要的vlan[SwitchA]vlan 10[SwitchA]vlan 20[SwitchA]vlan 30[SwitchA]vlan 40[SwitchA]vlan 502. 每个端口,都配置为 hybrid状态[SwitchA]interface Ethernet 0/1[SwitchA-Ethernet0/1]port link-type hybrid3. 设置端口的pvid等于该端口所属的vlan[Switch-Ethernet0/1]port hybrid pvid vlan 104. 将希望可以互通的端口的pvid vlan,设置为untagged vlan,这样从该端口发出的广播帧就可以到达本端口[Switch-Ethernet0/1]port hybrid vlan 10 40 50 60 untagged实际上,这种配置是通过 hybrid 端口的 pvid 来唯一的表示一个端口,接收端口通过是否将 vlan 设置为 untagged vlan,来控制是否与 pvid vlan 为该 vlan 的端口互通。

使用三层交换机实现不同vlan的互通

使⽤三层交换机实现不同vlan的互通如下拓扑图所⽰,要实现vlan10(192.168.10.0/24)与vlan 20(192.168.20.0/24)的⽹络互通。

三层交换机配置:创建vlan:Switch#configure terminalSwitch(config)#vlan 10Switch(config-vlan)#vlan 20Switch(config-vlan)#exit创建vlan对应的IP⽹关地址:Switch(config)#interface vlan 10Switch(config-if)#ip address 192.168.10.254255.255.255.0Switch(config-if)#exitSwitch(config)#interface vlan 20Switch(config-if)#ip address 192.168.20.254255.255.255.0Switch(config-if)#exit将连接⼆层交换机的端⼝配置为trunk模式:Switch(config)#interface fastEthernet 0/1Switch(config-if)#switchport trunk encapsulation dot1qSwitch(config-if)#switchport mode trunkSwitch(config-if)#no shutdownSwitch(config-if)#exitSwitch(config)#interface fastEthernet 0/2Switch(config-if)#switchport trunk encapsulation dot1qSwitch(config-if)#switchport mode trunkSwitch(config-if)#no shutdownSwitch(config-if)#exit开启路由功能:Switch(config)#ip routing⼆层交换机配置:创建vlan:Switch#configure terminalSwitch(config)#vlan 10Switch(config-vlan)#vlan 20Switch(config-vlan)#exit将连接主机的端⼝配置成access模式并加⼊对应的vlan中:Switch(config)#interface fastEthernet 0/23Switch(config-if)#switchport mode accessSwitch(config-if)#no shutdownSwitch(config-if)#switchport access vlan 10Switch(config-if)#exitSwitch(config)#interface fastEthernet 0/24Switch(config-if)#switchport mode accessSwitch(config-if)#switchport access vlan 20Switch(config-if)#no shutdownSwitch(config-if)#exit测试成功:。

如何禁止VLAN间互相访问

如何禁止VLAN间互相访问(2010-07-27 16:19:24)转载▼分类:Switch标签:杂谈提问:如何禁止VLAN间互相访问?回答:VLAN之间的ACL配置步骤一:创建vlan10、vlan20、vlan30S5750#conf ----进入全局配置模式S5750(config)#vlan 10 ----创建VLAN10S5750(config-vlan)#exit ----退出VLAN配置模式S5750(config)#vlan 20 ----创建VLAN20S5750(config-vlan)#exit ----退出VLAN配置模式S5750(config)#vlan 30 ----创建VLAN30S5750(config-vlan)#exit ----退出VLAN配置模式步骤二:将端口加入各自vlanS5750(config)# interface range gigabitEthernet 0/1-5 ----进入gigabitEthernet 0/1-5号端口S5750(config-if-range)#switchport access vlan 10 ----将端口加划分进vlan10S5750(config-if-range)#exit ----退出端口配置模式S5750(config)# interface range gigabitEthernet 0/6-10----进入gigabitEthernet 0/6-10号端口S5750(config-if-range)#switchport access vlan 20 ----将端口加划分进vlan20S5750(config-if-range)#exit ----退出端口配置模式S5750(config)# interface range gigabitEthernet 0/11-15 ----进入gigabitEthernet 0/11-15号端口S5750(config-if-range)#switchport access vlan 30 ----将端口加划分进vlan30S5750(config-if-range)#exit ----退出端口配置模式步骤三:配置vlan10、vlan20、vlan30的网关IP地址S5750(config)#interface vlan 10 ----创建vlan10的SVI接口S5750(config-if)#ip address 192.168.10.1 255.255.255.0----配置VLAN10的网关S5750(config-if)#exit ----退出端口配置模式S5750(config)#interface vlan 20 ----创建vlan10的SVI接口S5750(config-if)#ip address 192.168.20.1 255.255.255.0 ----配置VLAN10的网关S5750(config-if)#exit ----退出端口配置模式S5750(config)#interface vlan 30 ----创建vlan10的SVI接口S5750(config-if)#ip address 192.168.30.1 255.255.255.0 ----配置VLAN10的网关S5750(config-if)#exit ----退出端口配置模式步骤四:创建ACL,使vlan20能访问vlan10,而vlan30不能访问vlan10S5750(config)#ip access-list extended deny30 ----定义扩展ACLS5750(config-ext-nacl)#deny ip 192.168.30.0 0.0.0.255 192.168.10.0 0.0.0.255----拒绝vlan30的用户访问vlan10资源S5750(config-ext-nacl)#permit ip any any ----允许vlan30的用户访问其他任何资源S5750(config-ext-nacl)#exit ----退出扩展ACL配置模式步骤五:将ACL应用到vlan30的SVI口in方向S5750(config)#interface vlan 30 ----创建vlan30的SVI接口S5750(config-if)#ip access-group deny30 in ----将扩展ACL应用到vlan30的SVI接口下。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

华为三层交换机如何让V L A N间不能互通配置『配置环境参数』1. 交换机E0/1和E0/2属于vlan102. 交换机E0/3属于vlan203. 交换机E0/4和E0/5属于vlan304. 交换机E0/23连接Server15. 交换机E0/24连接Server26. Server1和Server2分属于vlan40和vlan507. PC和Server都在同一网段8. E0/10连接BAS设备,属于vlan60『组网需求』1. 利用二层交换机端口的hybrid属性灵活实现vlan之间的灵活互访;2. Vlan10、vlan20和vlan30的PC均可以访问Server 1;3. vlan 10、20以及vlan30的4端口的PC可以访问Server 2;4. vlan 10中的2端口的PC可以访问vlan 30的PC;5. vlan 20的PC可以访问vlan 30的5端口的PC;6. vlan10的PC访问外网需要将vlan信息送到BAS,而vlan20和vlan30则不需要。

2 数据配置步骤『端口hybrid属性配置流程』hybrid 属性是一种混杂模式,实现了在一个untagged端口允许报文以tagged形式送出交换机。

同时可以利用hybrid属性定义分属于不同的vlan的端口之间的互访,这是access和trunk端口所不能实现的。

在一台交换机上不允许trunk端口和hybrid端口同时存在。

1. 先创建业务需要的vlan[SwitchA]vlan 10[SwitchA]vlan 20[SwitchA]vlan 30[SwitchA]vlan 40[SwitchA]vlan 502. 每个端口,都配置为 hybrid状态[SwitchA]interface Ethernet 0/1[SwitchA-Ethernet0/1]port link-type hybrid3. 设置端口的pvid等于该端口所属的vlan[Switch-Ethernet0/1]port hybrid pvid vlan 104. 将希望可以互通的端口的pvid vlan,设置为untagged vlan,这样从该端口发出的广播帧就可以到达本端口[Switch-Ethernet0/1]port hybrid vlan 10 40 50 60 untagged实际上,这种配置是通过 hybrid 端口的 pvid 来唯一的表示一个端口,接收端口通过是否将 vlan 设置为 untagged vlan,来控制是否与 pvid vlan 为该 vlan 的端口互通。

5. 以下各端口类似:[Switch-Ethernet0/1]int e0/2[Switch-Ethernet0/2]port link-type hybrid[Switch-Ethernet0/2]port hybrid pvid vlan 10[Switch-Ethernet0/2]port hybrid vlan 10 30 40 50 60 untagged[Switch-Ethernet0/2]int e0/3[Switch-Ethernet0/3]port link-type hybrid[Switch-Ethernet0/3]port hybrid pvid vlan 20[Switch-Ethernet0/3]port hybrid vlan 20 30 40 50 60 untagged[Switch-Ethernet0/3]int e0/4[Switch-Ethernet0/4]port link-type hybrid[Switch-Ethernet0/4]port hybrid pvid vlan 30[Switch-Ethernet0/4]port hybrid vlan 10 30 40 50 60 untagged[Switch-Ethernet0/4]int e0/5[Switch-Ethernet0/5]port link-type hybrid[Switch-Ethernet0/5]port hybrid pvid vlan 30[Switch-Ethernet0/5]port hybrid vlan 10 20 30 40 60 untagged[Switch-Ethernet0/5]int e0/23[Switch-Ethernet0/23]port link-type hybrid[Switch-Ethernet0/23]port hybrid pvid vlan 40[Switch-Ethernet0/23]port hybrid vlan 10 20 30 40 untagged[Switch-Ethernet0/24]int e0/24[Switch-Ethernet0/24]port link-type hybrid[Switch-Ethernet0/24]port hybrid pvid vlan 50[Switch-Ethernet0/24]port hybrid vlan 10 20 30 50 untagged6. 在上行口E0/10上允许vlan10以tagged形式送出,其它为untagged[SwitchA]interface Ethernet 0/10[SwitchA-Ethernet0/10]port link-type hybrid[SwitchA-Ethernet0/10]port hybrid pvid vlan 60[SwitchA-Ethernet0/10]port hybrid vlan 10 tagged[SwitchA-Ethernet0/10]port hybrid vlan 20 30 untagged本例中需求比较复杂,一般人员很难做到一次性在一个端口上指定哪些vlan允许通过,可以根据需求逐条配置,交换机支持在端口上多次设置。

S系列交换机实现不同VLAN之间互访的配置一、组网需求:交换机配置了4个VLAN,分别为VLAN1,VLAN2,VLAN3,VLAN4,要求VLAN1可以与VLAN2,3,4互访,但是VLAN2,3,4之间不能互访,用Hybrid端口属性实现此功能。

二、组网图:无三、配置步骤:1. 创建VLAN2[Quidway]vlan 22. 创建VLAN3[Quidway-vlan2]vlan 33. 创建VLAN4[Quidway-vlan3]vlan 44. 进入端口Ethernet1/0/1[Quidway-vlan4] interface Ethernet1/0/15. 将端口设置为hybrid模式[Quidway-Ethernet1/0/1]port link-type hybrid6. 设置端口pvid为1[Quidway-Ethernet1/0/1]port hybrid pvid vlan 17. 允许VLAN1,2,3,4不打标签通过[Quidway-Ethernet1/0/1]port hybrid vlan 1 to 4 untagged8. 进入端口Ethernet1/0/2[Quidway-Ethernet1/0/1]interface Ethernet1/0/29. 将端口设置为hybrid模式[Quidway-Ethernet1/0/2]port link-type hybrid10. 设置端口pvid为2[Quidway-Ethernet1/0/2]port hybrid pvid vlan 211. 允许VLAN1,2不打标签通过[Quidway-Ethernet1/0/2]port hybrid vlan 1 to 2 untagged12. 进入端口Ethernet1/0/3[Quidway-Ethernet1/0/2]interface Ethernet1/0/313. 将端口设置为hybrid模式[Quidway-Ethernet1/0/3]port link-type hybrid14. 设置端口pvid为3[Quidway-Ethernet1/0/3]port hybrid pvid vlan 315. 允许VLAN1,3不打标签通过[Quidway-Ethernet1/0/3]port hybrid vlan 1 3 untagged16. 进入端口Ethernet1/0/4[Quidway-Ethernet1/0/3]interface Ethernet1/0/417. 将端口设置为hybrid模式[Quidway-Ethernet1/0/4]port link-type hybrid18. 设置端口pvid为4[Quidway-Ethernet1/0/4]port hybrid pvid vlan 419. 允许VLAN1,4不打标签通过[Quidway-Ethernet1/0/4]port hybrid vlan 1 4 untagged四、配置关键点:1. 利用交换机以太网端口的Hybrid特性,可以实现PVLAN的功能。

2. 采用Hybrid属性实现的PVLAN功能和PVLAN的工作机制存在较大差异,上述情况只适用于网络流量,网络用户较少的应用。

S3000-EI系列交换机实现不同VLAN之间互访的配置一、组网:S3026C交换机配置了4个VLAN,分别为VLAN1,VLAN2,VLAN3,VLAN4,要求VLAN1可以与VLAN2,3,4互访,但是VLAN2,3,4之间不能互访,用PVLAN实现此功能。

二、组网图:无三、配置步骤:1. 进入VLAN1[Switch] vlan 12. 设置VLAN1类型为isolate-user-vlan[Switch-vlan1] isolate-user-vlan enable3. 创建(进入)进入VLAN2[Switch-vlan1] vlan 24. 将端口E0/2加入VLAN2[Switch-vlan2] port ethernet0/25. 创建(进入)进入VLAN3[Switch-vlan2] vlan 36. 将端口E0/3加入VLAN3[Switch-vlan3] port ethernet0/37. 创建(进入)进入VLAN4[Switch-vlan3] vlan 48. 将端口E0/4加入VLAN4[Switch-vlan4] port ethernet0/49. 退出到系统视图[Switch-vlan4] quit10. 配置isolate-user-vlan和Secondary VLAN间的映射关系[Switch] isolate-user-vlan 1 secondary 2 to 4四、配置关键点:1. 目前S系列交换机S2403H、S2026Z-SI 、S2026C-SI与S3000系列都支持PVLAN,此处仅以S3026C为例,其他交换机配置相同;2. isolate-user-vlan不能和Trunk端口同时配置,即如果交换机上配置了isolate-user-vlan,就不能配置Trunk端口;如果配置了Trunk端口,就不能配置isolate-user-vlan;isolate-user-vlan简介isolate- user-vlan是华为公司系列以太网交换机的一个特性,通过该特性可实现网络中VLAN资源的节约。