STA接入过程

STA接入过程

STA接入过程

STA接入过程

2、探测请求帧中指定了SSID,这就表示STA只想找到特定的SSID,不需要 除指定SSID之外的其它无线网络。AP收到了请求帧后,只有发现请求帧中 的SSID和自己的SSID是相同的情况下,才会回应STA。 被动扫描: 除了通过主动去镖局的方式寻找镖师外,镖师也会定期发送信息或传单来 告诉主顾们这里有镖师可以提供押镖服务。通过这些主动送上门的信息或 传单上的联系方式,STA也能找到可以雇佣的镖师。这样做的好处当然就是 让主顾更加的省力省事了。 被动扫描情况下,STA是不会主动发送探测请求报文的,它要做的就只是被 动的接收AP定期发送的信标帧(Beacon帧)。 AP的Beacon帧中,会包含有AP的SSID和支持速率等等信息,AP会定期的 向外广播发送Beacon帧。例如AP发送Beacon帧的默认周期为100ms,即AP 每100ms都会广播发送一次Beacon帧。STA就是通过在其支持的每个信道上 侦听Beacon帧,来获知周围存在的无线网络。(注意如果无线网络中配置 了Beacon帧中隐藏SSID的功能,此时AP发送的Beacon帧中携带的SSID是空 字符串,这样STA是无法从Beacon帧中获取到SSID信息的。)

STA接入过程

联系到平时我们使用手机连接Wi-Fi之前,通常都是要先看看当前手机上能 搜索到哪些无线信号,然后再选中一个网络接入。图中是手机搜索到的无线 网络,里面的那一串串字母是啥?对了,就是我们之前介绍过的SSID,也就 是每个无线网络的标志。而我们就是通过点击其中的一个想要连接的SSID来 进行联网的。

STA接入过程

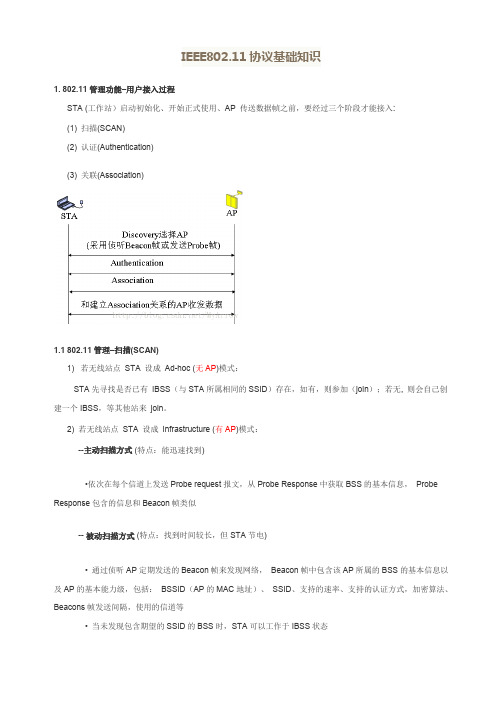

主顾STA找镖局托镖,具体过程有三: 其一、寻找到满意的镖师AP(扫描:用于STA发现无线网络); 其二、向镖师出示自己的托镖资格(链路认证:STA和AP间无线链路的认证 过程,通过了这个认证,才表示STA有资格和AP建立无线链路); 其三、签订托镖协议(关联:确定STA有资格和AP建立无线链路后,STA还 需要与AP协商无线链路的服务参数,才能完成无线链路的建立)。 我们以STA找镖局托镖的流程来喻指STA接入过程,托镖则指数据传输。这里 我们说的STA接入过程,包括三个阶段:扫描、链路认证和关联。

IEEE802.11协议基础知识

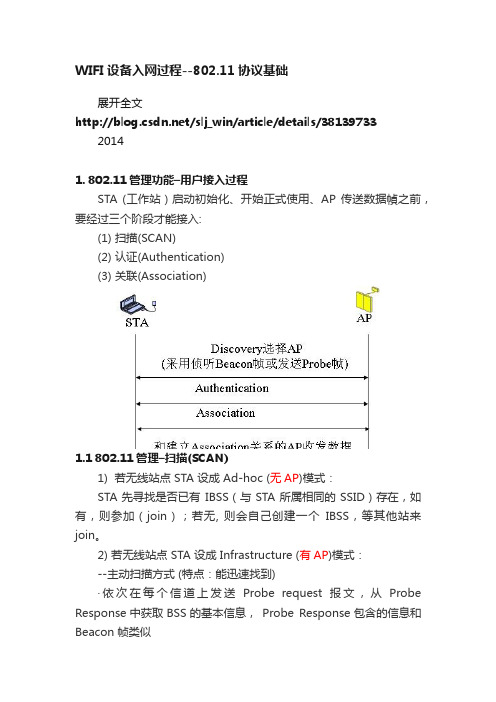

IEEE802.11协议基础知识1. 802.11管理功能–用户接入过程STA (工作站)启动初始化、开始正式使用、AP 传送数据幀之前,要经过三个阶段才能接入:(1) 扫描(SCAN)(2) 认证(Authentication)(3) 关联(Association)1.1 802.11管理–扫描(SCAN)1) 若无线站点STA 设成Ad-hoc (无AP)模式:STA先寻找是否已有IBSS(与STA所属相同的SSID)存在,如有,则参加(join);若无, 则会自己创建一个IBSS,等其他站来join。

2) 若无线站点STA 设成Infrastructure (有AP)模式:--主动扫描方式 (特点:能迅速找到)•依次在每个信道上发送Probe request报文,从Probe Response中获取BSS的基本信息,Probe Response包含的信息和Beacon帧类似-- 被动扫描方式 (特点:找到时间较长,但STA节电)• 通过侦听AP定期发送的Beacon帧来发现网络,Beacon帧中包含该AP所属的BSS的基本信息以及AP的基本能力级,包括:BSSID(AP的MAC地址)、SSID、支持的速率、支持的认证方式,加密算法、Beacons帧发送间隔,使用的信道等• 当未发现包含期望的SSID的BSS时,STA可以工作于IBSS状态1.2 802.11管理功能–认证(Authentication)802.11支持两种基本的认证方式:• Open-system Authentication1) 等同于不需要认证,没有任何安全防护能力2) 通过其他方式来保证用户接入网络的安全性,例如Address filter、用户报文中的SSID• Shared-Key Authentication1) 采用WEP加密算法2) Attacker可以通过监听AP发送的明文Challenge text和STA回复的密文Challenge text计算出WEP KEY另外,STA可以通过Deauthentication来终结认证关系。

物联网导论

物联网是一个基于互联网,传统电信网的信息载体,让能够被独立寻址的普通物理对象实现互联互通的网络,它具有普通对象设备化,自制终端互联化,普适服务智能化三个特征,根据信息生成,传输,处理和应用的原则,物联网核心技术分为四层:感知识别层,网络构建层,管理服务层,综合应用层感知识别是物联网核心技术,联系物理世界和信息世界,包括RFID,无线传感器网络构建层把感知识别层数据接入互联网,供上层使用管理服务层将大规模数据高效可靠的组织起来物联网技术和应用主要特点:感知识别普适化异构设备互联化联网终端规模化管理调控智能化应用服务链条化应用:智能物流,交通,建筑,电网,环境监测,医疗2感知识别条形码缺点:读取速度慢,存储能力小,工作距离近,穿透能力弱,适应性不强,不能进行写操作。

RFID优势:防水,防磁,穿透性强,读取速度快,识别距离远,存储数据能力大,可加密,可读可写自动识别技术:光符合识别,语音识别,生物计量识别虹膜指纹IC卡特点:存储容量大,安全保密性好,数据处理能力强射频识别技术:RFID 利用射频信号通过空间耦合,实现无接触信息传递并通过传递的信息达到自动识别的目的,明显的优点是阅读器和标签不需要接触分为传送器,接收器,微处理器,天线,标签阅读器:主动向标签询问标识信息天线:在标签和阅读器之间传递射频信号,每次只能激活一个天线标签:耦合元件,芯片及微型天线组成,有电子编码RFID比条形码的优点:体积小形状多样,适应环境性强,可重复使用,穿透性强,数据安全性(通过冗余校验方法保证数据准确性)主动式标签内部携带电源被动式标签内部不携带电源半主动式标签具有被动和主动标签所有优点可以携带传感器频率分为低频高频和超高频随着阅读器通信距离增加当多个标签同时发送标识信号时无法解析解决冲突方法空间分多址码分多址频分多址时分多址时分多址:让标签在阅读器指挥下在不同时间片内发送识别信号基于ALONHA算法纯ALOHA 算法:阅读接受到信号后检测是否有冲突,发生冲突,阅读器发送冲突确认,标签接收到冲突确认后随机独立等待一段时间再重新发送避免冲突,直到成功信道利用率18。

wlan基础知识

京信广东分公司培训教材WLAN基础 WLAN基础——WLAN基础理论知识 WLAN基础理论知识编制: 编制:何喜平 审核: 审核:胡亿先 批准: 批准:胡亿先 版本: 版本:V1.0/2011 编号: 编号:GD-WLAN-JC-002 日期: 日期:2011年2月 年 月2目 录• • • • • • 第一章 无线网络概述 802.11网络概述 第二章 802.11网络概述 802.11MAC基础 第三章 802.11MAC基础 802.11成帧细节 第四章 802.11成帧细节 第五章 802.11 管理操作 WLAN物理层 物理层(PHY) 第六章 WLAN物理层(PHY)第一章 无线网络概述无线优点安装便捷覆盖范围广WLAN五大 五大 技术优势传输速率高经济节约易于扩展无线频谱频谱范围AMVHF UHF红外线紫外线宇宙射线FM 音频 无线电微波可见光X射线伽玛射线各种无线网络PAN“无线个人网” 无线个人网” 无线个人网LAN“无线局域网” 无线局域网” 无线局域网MAN“无线城域网” 无线城域网” 无线城域网WAN“无线广域网” 无线广域网” 无线广域网Bluetooth802.11b 802.11a 802.11g HiperLAN2中高数据速率 中等距离 笔记本电脑和 手持设备无线联网 1~54Mbps802.11 MMDS LMDSGSM GPRS CDMA 2.5G-3G低数据速率 长距离 PDA 设备与手持 设备到互联网 10K - 384Kbps中低数据速率 短距离 笔记本/PC到设备/ 笔记本/PC到设备/ /PC到设备 打印机/键盘/ 打印机/键盘/电话 < 1 Mbps高的数据速率 中到长距离 固定 最后一公里接入 11、 11、 54Mbps第二章 802.11网络概述 802.11网络概述2.4G信道中国划分 2.4G信道中国划分2.4GHz频段WLAN信道配置表 2.4GHz频段WLAN信道配置表 频段WLAN802.11b和802.11g的工作频段在 802.11b和802.11g的工作频段在 2.4GHz(2.410GHz-2.483GHz), ),其 2.4GHz(2.410GHz-2.483GHz),其 可用带宽为83.5MHz 划分为13 83.5MHz, 13个信 可用带宽为83.5MHz,划分为13个信 每个信道带宽为22MHz 道,每个信道带宽为22MHz 北美/FCC 北美/FCC 信道) 信道) 欧洲/ETSI 欧洲/ETSI 信道) 信道) 日本/ARIB 日本/ARIB 信道) 信道) 2.4122.412-2.461GHz(11 2.4122.412-2.472GHz(13 2.4122.412-2.484GHz(14信道 1 2 3 4 5 6 7 8 9 10 11 12 13中心频率(MHz) 中心频率(MHz) 2412 2417 2422 2427 2432 2437 2442 2447 2452 2457 2462 2467 2472信道低端/ 信道低端/高端频率 2401/2423 2406/2428 2411/2433 2416/2438 2421/2443 2426/2448 2431/2453 2426/2448 2441/2463 2446/2468 2451/2473 2456/2478 2461/24832.4G信道划分图表 2.4G信道划分图表2.4GHz频段中,同一个信号覆盖范围内最多容纳3个互不重叠的信( 2.4GHz频段中,同一个信号覆盖范围内最多容纳3个互不重叠的信(1、6、11),以此类推! 11),以此类推! 频段中 ),以此类推 每信道占用22 MHz的频带 每信道占用22 MHz的频带; 的频带; 11b采用DSSS扩频和CCK的调制方式最高提供11Mbps的速率,11g采用OFDM的扩频方式, 11b采用DSSS扩频和CCK的调制方式最高提供11Mbps的速率,11g采用OFDM的扩频方式,可提 采用DSSS扩频和CCK的调制方式最高提供11Mbps的速率 采用OFDM的扩频方式 54Mbps的速率 供54Mbps的速率 ;5G 频谱国际划分坐标室内200mW 5.15-5.35 室外1W 5.470-5.725欧洲5.15-5.25Hiperlan日本室内200mW 5.15-5.25 室外1W 5.25-5.35 室外4W高速无线接入5.725-5.825美国国家信息基础设施 IEEE802.11a5.725-5.850中国5.0 5.1 5.2 5.3 5.4 5.5 5.6 5.7 5.8扩频微波设备GHz5.8G信道中国划分 5.8G信道中国划分中国802.11a的工作频段在 中国802.11a的工作频段在 802.11a 5.8GHz(5.725GHz-5.850GHz), 5.8GHz(5.725GHz-5.850GHz),其可用带宽 为125MHz,划分为5个信道,每个信道带宽 125MHz,划分为5个信道, 为20MHz 5.8GHz频段WLAN信道配置频率表 5.8GHz频段WLAN信道配置频率表 频段WLAN 信道 1 美国(FCC): 5.15GHz~5.35GHz; 5.725GHz 美国(FCC): 5.15GHz~ ~5.825GHz 欧洲(ETSI): 5.47GHz~ 欧洲(ETSI): 5.47GHz~5.725GHz 中国: 5.725GHz~ 中国: 5.725GHz~5.85GHz 4 5 5805 5825 5795/5815 5815/5835 3 5785 5775/5795 2 中心频率(MHz) 信道低端/高端频率(MHz) 中心频率(MHz) 信道低端/高端频率(MHz) 5745 5765 5735/5755 5755/57755.8G信道划分图表 5.8G信道划分图表5.8GHz有 个互不干扰的信道,中国频段中,可提供5 5.8GHz有8个互不干扰的信道,中国频段中,可提供5个互不干扰的信道 每信道占用20MHz频带带宽; 每信道占用20MHz频带带宽; 20MHz频带带宽 提供6/9/12/18/24/36/48/54Mbps 数据传输速率; 提供6/9/12/18/24/36/48/54Mbps 数据传输速率; 采用OFDM调制方式; 采用OFDM调制方式; OFDM调制方式802.11发展历程 802.11发展历程802.11:1997年,原始标准 (2Mbit/s,工作在2.4GHz) 802.11a:1999年,物理层补充 (54Mbit/s,工作在5GHz) 802.11b:1999年,物理层补充 (11Mbit/s,工作在2.4GHz) 802.11c:2001年,符合802.1d的媒体接入控制层桥接 (MAC Layer Bridging) 802.11d:2001年,根据各国无线电规定做的调整,增加跨国自适应机制 802.11e:2005年,支持服务等级 (Quality of Service) ,主要用于流媒体服务 802.11f:2003年,基站互连性 (IAPP, Inter-Access Point Protocol),2006年撤销 802.11g:2003年,物理层补充 (54Mbit/s,工作在2.4GHz) 802.11h:2004年,专为欧洲设计,动态频率选择和传输功率控制机制 802.11i:2004年,无线网络的安全方面的补充 802.11j:2004年,专为日本设计,按照日本无线规则所做无线覆盖半径的调整 802.11k:2007年,无线资源管理,灵活调整频段频道载波等,提高频段利用效率 802.11l:预留及准备不使用 802.11m:2007年,修订和维护上述标准的细节 802.11n:2008年,草案,更高传输速率的改善,采用多进多出(MIMO) 和频道绑定(CB) 的正交频分复用(OFDM)技术 ……802.11 演变图物理组件• • • • WDS AP Wireless Medium Station组网模型• 独立型网络 AD-HOD • 基础结构型网络 • 漫游 • WDS分布式ADAD-HODAd也叫对等网络,是指安装有无线网络适配器(无线网卡) Ad-Hoc 也叫对等网络,是指安装有无线网络适配器(无线网卡)的多台计算机 组成的局域网,它们通过无线适配器进行彼此的通讯。

ESP8266三种模式配置

ESP8266三种模式配置Station(STA)模式是设备通过Wi-Fi连接到现有的路由器或其他接入点,让设备能够访问互联网。

在STA模式下,ESP8266可以作为一个客户端连接到Wi-Fi网络,获取到IP地址后就可以和互联网进行通信。

通过STA模式,ESP8266可以作为无线终端连接到现有的网络,实现远程控制、数据传输等功能。

Access Point(AP)模式是ESP8266作为一个热点(无线接入点),创建一个小规模的Wi-Fi网络。

在AP模式下,ESP8266可以充当一个路由器,其他移动设备可以连接到其创建的Wi-Fi网络,实现设备之间的无线通信。

通过AP模式,ESP8266可以实现局域网内的通信需求,比如无线监控、传感器数据采集等。

混合模式(STA+AP)可以同时支持STA和AP两种模式,即在STA模式下连接到现有的Wi-Fi网络,同时又创建一个AP模式的热点。

通过混合模式,ESP8266既可以接入互联网,又可以为其他设备提供无线连接。

混合模式在物联网领域的应用非常广泛,可以将设备连接到互联网,同时也可以让其他设备通过热点连接到此设备进行数据传输和通信。

在ESP8266的开发过程中,可以通过AT指令或者使用Arduino的ESP8266库来配置不同的工作模式。

通过AT指令,可以通过串口与ESP8266进行通信,设置相应的模式。

通过ESP8266库,可以使用Arduino IDE进行编程,简化了开发过程,提供了更高层次的封装。

总结:ESP8266支持Station(STA)模式、Access Point(AP)模式和混合模式(STA+AP)。

Station模式用于连接到现有的Wi-Fi网络,Access Point模式用于创建一个小规模Wi-Fi网络,混合模式同时支持STA和AP两种模式。

在开发过程中,可以通过AT指令或者使用Arduino 的ESP8266库来配置和控制不同的工作模式。

无线连接技术

接入(joining)之后则为与AP之间的认证阶段 (Authentication)和关联(Association)二个动作。

扫描阶段(Scaning)发生在所有其他动作之前,因为客 户端STA需要靠扫描阶段(Scaning)来寻找无线局域网 资源。无线的连接实际上就是STA与AP之间的无线握手过 程。

根据读取电子标签数据的技术实现手段,可将其分为广播 发射式、倍频式和反射调制式三大类。

三、接入(joining)过程

当STA通过扫描( Scanning)过程得到多个无线信标之 后,STA需要考虑应加入到哪一个无线局域网中的动作。

接入(joining)过程发生在STA内部的动作,无线局域 网协议802.11并未考虑点的优先级别,而是由厂商自行 决定。许多厂商都以无线信号的好坏作为标准,也有很多 厂商是以STA的多个SSID的顺序作为首选标准。

STA首先通过主动或者被动扫描进行接入,在通过认证和 关联二个过程之后才能建立真正连接。

1)被动扫描(Passive Sca发送的Beacon帧来发现网络,该帧提供

了AP及所在BSS相关信息:“我在这里”。

2)主动扫描(Active Scanning) 主动扫描的特点是:能迅速找到。 STA依次在13个信道发出Probe Request帧,寻找与STA

具体的原理和实现过程经过以下四个阶段:

(1)无线STA通过广播无线信息标(BEACON),在网 络中寻找AP;

(2)当网络中的AP收到了STA发出的广播信息帧之后, 无线AP也发送广播信息帧,用来回应STA;

(3)当STA收到AP的回应之后,STA向目标AP发起请求 帧。

(4)无线AP响应STA发出的请求,如果有符合STA连接 条件,给予应答;即向无线AP发出响应帧,否则不予理 睬。

STA无线介质基站或接入点BSA...

基于80211b标准的无线移动终端研制硕士学位论文南京航空航天大学硕士学位论文基于802.11b标准的无线移动终端研制姓名:叶正鑫申请学位级别:硕士专业:通信与信息系统指导教师:徐大专20071201南京航空航天大学硕士学位论文摘要无线局域网采用无线介质来代替传统的有线电缆进行信息传输,具有成本低廉、易组网、移动性强、数据吞吐量大、通信可靠等优点。

作为无线局域网网络协议 IEEE802.11系列之一的 IEEE802.11b,以其运行于2.4GHz ISM公共频段以及高达 11Mbps的数据传输速率,现已成为 WLAN的主流技术之一。

本文结合嵌入式技术和 WLAN技术,为无线监控、移动视频、移动Ad-hoc网络等场合提供一种解决方案。

本系统采用了 ARM控制系统+WLAN集成芯片的解决方案,来实现无线移动终端。

其中,WLAN集成芯片采用 Philips公司的 WLAN SiP芯片 BGW200,BGW200 作为无线子系统的核心芯片,主要负责完成物理层和数据链路层的数据处理,其中包括 802.11b无线射频信号的收发、放大、滤波、混频和基带处理等,提供同 ARM控制系统通信的数据接口,支持自举加载和主机加载两种方式;ARM控制系统采用的处理器为基于 ARM920T的 ARM9芯片S3C2410,采用嵌入式 Linux作为操作系统,主要负责实现无线移动终端的数据处理、 IEEE802.11b与 IEEE802.3协议数据之间的转换、并提供各种人机交互接口和无线子系统之间的通信接口。

WLAN子系统和 ARM控制系统之间通过 SPI接口进行数据通信,S3C2410能够提供最大 SPI时钟频率为 25MHz,满足 802.11b数据传输速率要求。

本文的主要工作包括以下几个部分:根据系统应用需求,提出了无线移动终端的总体设计方案;完成了嵌入式处理器子系统的设计;完成了 WLAN子系统的设计;解决了本课题中 2.4GHz频段电磁兼容性问题;完成系统应用软件系统的设计;完成了系统原理图、PCB版图的设计,软硬件系统的安装、调试和测试。

无线局域网技术与应用项目模拟题

无线局域网技术与应用项目模拟题一、单选题1、无线网络的应用最早可以追溯到()A、阿帕网(ARPANET)B、二战期间盟军传输军事情报C、夏威夷群岛上的ALOHANETD、施乐(Xerox)公司创建的以太网2、WLAN主要采用()A、IEEE 802.3系列标准B、HiperLAN系列标准C、IEEE 802.11系列标准D、IEEE 802.15标准3、以下不属于WPAN技术的是()A、蓝牙B、ZigBeeC、Wi-FiD、RFID4、各种无线通信技术的主要区别是其使用的电磁波的()A、振幅B、相位C、波长D、频率5、()可能导致信号衰减、放大或遭到破坏A、多径B、吸收C、衍射D、增益6、1999年公布的IEEE 802.11b将数据最高传输速率提高到()。

A、22Mbit/sB、11Mbit/sC、54Mbit/sD、108Mbit/s7、WLAN标准中,物理层标准涉及的内容不包括()。

A、工作频段B、调制编码方式C、最高传输速率D、数据帧校验8、RTS/CTS机制能解决的问题是()。

A、WLAN的安全性问题B、WLAN的可靠性问题C、WLAN的漫游问题D、隐藏节点和暴露节点9、下列技术中,()是IEEE 802.11n最早引入的。

A、信道绑定B、FHSSC、OFDMD、上行MU-MIMO10、IEEE 802.11 MAC帧类型不包括()。

A、数据帧B、控制帧C、信标帧D、管理帧11、关于WLAN组网设备的描述中错误的是()。

A、无线网卡是无线局域网中最基本的硬件B.AP的基本功能是接入无线站点,其作用类似于以太网中的集线器和交换机C.AP可以增加更多功能,不需要无线网桥、无线路由器和无线网关D.无线路由器是具有路由功能的AP,一般具有NAT功能12、关于FAT AP和FIT AP的说法中正确的是()。

A、FAT AP比FIT AP体积大B、FAT AP比FIT AP价格高C、FAT AP可独立组网,集成了许多网络管理功能D、AP不能进行FAT AP和FIT AP两种模式的切换13、一个基本服务集BSS中可以有()个接入点AP。

WIFI频段基本划分

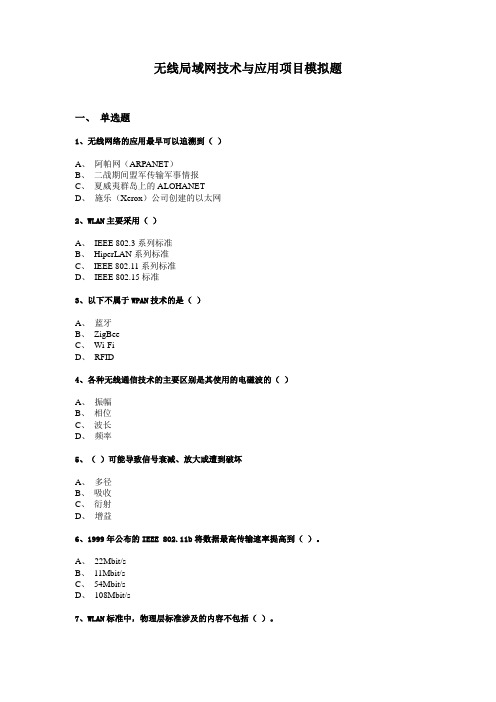

1. IE802.11简介标准号IEEE802.11bIEEE802.11aIEEE 802.11g IEEE 802.11n标准发布时间1999年9月1999年9月2003年6月2009年9月工作频率围2.4-2.4835GHz5.150-5.350GHz5.475-5.725GHz5.725-5.850GHz2.4-2.4835GHz2.4-2.4835GHz5.150-5.850GHz非重叠信道数3 24 3 15物理速率(Mbps)11 54 54 600实际吞吐量(Mbps)6 24 24 100以上频宽20MHz 20MHz 20MHz 20MHz/40MHz调制方式 CCK/DSSS OFDM CCK/DSSS/OFDM MIMO-OFDM/DSSS/CCK兼容性802.11b 802.11a 802.11b/g 802.11a/b/g/n 2. 频谱划分WiFi总共有14个信道,如下图所示:1)IEEE 802.11b/g标准工作在2.4G频段,频率围为2.400—2.4835GHz,共83.5M带宽2)划分为14个子信道3)每个子信道宽度为22MHz4)相邻信道的中心频点间隔5MHz5)相邻的多个信道存在频率重叠(如1信道与2、3、4、5信道有频率重叠)6)整个频段只有3个(1、6、11)互不干扰信道3. 接收灵敏度误码率要求速率最小信号强度PER(误码率)不超过8%6Mbps -82dBm 9Mbps -81dBm 12Mbps -79dBm 18Mbps -77dBm24Mbps -74dBm36Mbps -70dBm48Mbps -66dBm54Mbps -65dBm4. 2.4GHz中国信道划分802.11b和802.11g的工作频段在2.4GHz(2.4GHz-2.4835GHz),其可用带宽为83.5MHz,中国划分为13个信道,每个信道带宽为22MHz北美/FCC 2.412-2.461GHz(11信道)欧洲/ETSI 2.412-2.472GHz(13信道)日本/ARIB 2.412-2.484GHz(14信道)2.4GHz频段WLAN信道配置表信道中心频率(MHz)信道低端/高端频率124122401/2423224172406/2428324222411/2433424272416/2438524322421/2443624372426/2448724422431/2453824472426/2448924522441/24631024572446/24681124622451/24731224672456/24781324722461/24835. SSID和BSSID1)基本服务集(BSS)基本服务集是802.11 LAN的基本组成模块。

5.8G解析详解

关于5.8G相关知识解析目录i1.中国5.8G频段划分: (1)2.802.11n 中HT20及HT40的介绍 (2)3.WIFI无线网络2.4G(2.4GHz)、5G 5.8G(5.8GHz)频谱各信道及对应频率 (3)4. WIFI 的传输信道与标准 WIFI的频道传输能力 (5)1.中国5.8G频段划分:目前中国WIFI设备在5GHz可以使用36,40, 44, 48, 52, 56, 60, 64, 149,153, 157, 161, 165,11AC产品奔跑在80MHz或160MHz的宽阔大道上,未来也还会有更多的5GHz频段供11AC产品使用。

2.802.11n 中HT20及HT40的介绍802.11n有两种频宽模式:HT20和HT40。

HT20使用的时20MHz频宽,HT40使用的40MHz频宽。

20Mhz和40Mhz的区别,可以想象成道路的宽度,宽度越宽当然同时能跑的数据越多,也就提高了速度。

但是无线网的“道路”是大家共享的,一共就这么宽(802.11 b/g/n的频带是 2.412Ghz ~ 2.472Ghz,一共60Mhz。

802.11a/n在中国可用的频带是5.745Ghz ~ 5.825Ghz,同样也是60Mhz),你占用的道路宽了,跑得数据多了,当然也就容易跟别人撞车,一旦撞车大家就都会慢下来,比你在窄路上走还要慢。

原来挤一挤可以四个人同时用的,如果你用了40Mhz的话就只能两个人同时用了。

HT20与HT40怎么选择:使用HT20主要是出于兼容性考虑:比如,一个区域内存在11b/g信号,那么为了尽量减少对它们的干扰,需要设定为HT20,以减少频带的重叠。

使用HT40主要是出于高性能考虑:HT40相当于两个HT20的捆绑,一个是主,一个是辅。

主信道发送beacon报文和部分数据报文,辅信道发送其他报文。

出于兼容性及Wifi稳定性考虑,HT40模式在一个蜂窝式无线覆盖区域最好不要在2.4GHz使用,最好在5GHz使用。

sta接入的工作流程

sta接入的工作流程在无线通信技术中,STA(Station)是指一个无线终端设备,如手机、电脑、平板等,它可以连接到无线接入点(AP)进行网络通信。

STA接入的工作流程是指STA设备与AP建立连接的一系列步骤和过程。

本文将详细介绍STA接入的工作流程。

一、无线连接准备STA设备通过无线网络连接到AP之前,需要先完成一些准备工作。

首先,STA设备需要启用无线网络功能,并确保无线适配器处于开启状态。

其次,STA设备需要搜索附近的AP,以便选择一个合适的AP进行连接。

搜索附近AP时,STA设备通过侦听和扫描收集AP的信号信息,包括信号强度、频段和安全设置等。

最后,STA设备需要获取连接所需的AP的身份验证信息,如SSID(Service Set Identifier,网络名称)和密码等。

二、建立连接完成无线连接准备后,STA设备开始与AP建立连接。

STA设备首先向AP发送关联请求,请求加入AP所在的无线网络。

关联请求中包含STA的身份信息和连接要求等内容。

接收到关联请求后,AP会进行处理并发送关联响应给STA设备。

关联响应中包含了连接成功与否的信息,以及一些网络配置信息,如IP地址和网关等。

STA设备接收到关联响应后,根据响应中的信息进行相应设置和配置。

三、身份认证在建立连接后,STA设备还需要进行身份认证,确保STA设备有权访问AP提供的网络资源。

身份认证是通过在STA设备和AP之间进行身份验证过程来实现的。

常见的身份认证方式包括WPA/WPA2-PSK (Wi-Fi Protected Access Pre-Shared Key)和WPA/WPA2-Enterprise。

其中,WPA/WPA2-PSK使用预共享密钥进行身份验证,而WPA/WPA2-Enterprise使用服务器进行身份验证。

STA设备根据配置的身份验证方式,向AP发送相应的身份验证信息,并等待AP的验证结果。

四、IP地址获取身份认证通过后,STA设备需要获取有效的IP地址以进行网络通信。

第8章无线局域网接入技术

SSID)。同一个ESS的站点可以在不同的BSS之间 切换

DS

BSS1

AP

AP

BSS2

ESS

25

接入网技术

8.2.4 WLAN系统服务

802.11系统提供的服务

IEEE 802.11 architectural services SS:站点提供的服务

从空中捕获到有用信号 跳频技术,不仅能躲避干扰,而且能使不知道随机跳频序列的无权

用户,无法接收到其他用户的发送信息

12

接入网技术

关键技术(2)

兼容技术

网络兼容技术,要求WLAN应与有线LAN在操作系统与网 络软件的使用上相互兼容,以方便用户的使用

电磁兼容技术,要求WLAN必须考虑其发送电磁功率对周 围电磁环境的影响,以避免对其他设备正常工作,以及 对人体健康造成不良影响

点对点方式,发送方瞄准接收方后再把红外波束发出去 反射方式,发送方将红外波束射向特制的反射装置,经其反射后到达

接收方

20

接入网技术

ISM频段的无线电波

ISM频段属于非注册使用频段,因此,构建WLAN不需要 申请无线电频率

为了防止对同频段的其它系统造成干扰,若采用窄带调制 技术,则必须得到无线电管理部门颁发的许可证

认证/解除认证:Authentication/Deauthentication 隐私、保密:Privacy M_SDU投递:MSDU delivery

DSS:DS提供的服务

关联/解除关联/重新关联

Association / Disassociation / Reassociation

分布:Distribution 集成: Integration

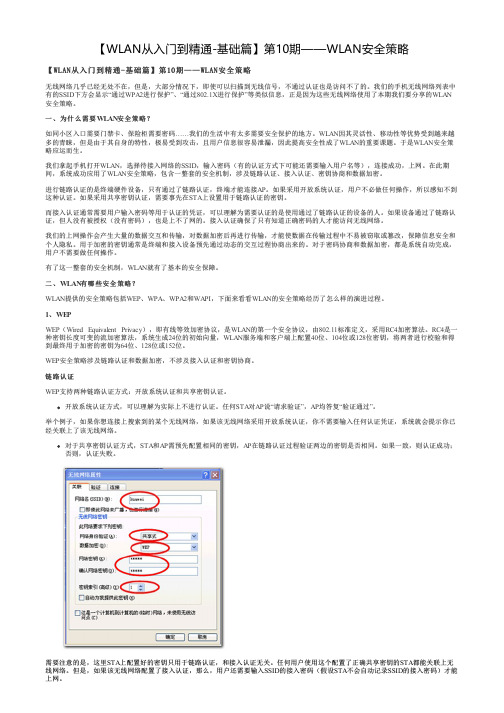

WLAN安全策略

需要注意的是,这里STA上配置好的密钥只用于链路认证,和接入认证无关。

任何用户使用这个配置了正确共享密钥的线网络。

但是,如果该无线网络配置了接入认证,那么,用户还需要输入上网。

如上图所示,AC将用户名和密码(通常是MAC地址)发给认证服务器,如果认证成功,在WLAN发展初期WEP一定程度上保障了无线网络的安全性,但是它存在诸多隐患,例如:EAP-TLS基于PKI证书体系,而EAP-PEAP不需要部署PKI系统,在保证安全性的同时降低了成本、减小了复杂度。

实际应用中,我们并不需要了解上述认证流程的细节,只需要在802.1X客户端选择认证方式,其它的由认证服务器处理。

WPA/WPA2个人版:对一些中小型企业网络或者家庭用户,部署一台专用的认证服务器代价过于昂贵,维护也很复杂,通常采用WPA/WPA2预共享密钥模式,事先在STA和WLAN设备端配置相同的预共享密钥,然后通过是否能够对协商的消息成功解密,来确定STA配置的预共享密钥是否和WLAN设备配置的预共享密钥相同,从而完成组播密钥协商过程是一个二次握手过程,是在单播密钥协商过程之后进行的。

数据加密从上图中可以看出,WAPI提供了双向身份鉴别,鉴别服务器不仅对STASTA进行接入控制,STA根据AC证书鉴别结果决定是否接入该WLAN不必担心接入非法的WLAN设备了。

除了密钥动态协商,WAPI还提供了基于时间和基于报文数的密钥更新机制,避免WPA/WPA2-802.1X开放系统认证802.1X认证(EAP-TLS/EAP-PEAP)TKIP或AES安全要求高的大型企业网络。

安全性高,但需要第三方服务器,成本高。

WAPI-PSK开放系统认证PSK认证SMS4家庭用户或中小型企业网络。

安全性高于WEP-共享密钥认证,无需第三方服务器,成本低。

仅部分终端支持该协议,应用较少。

WAPI-证书开放系统认证证书认证SMS4安全要求高的大型企业网络。

安全性高,需要第三方服务器,成本高。

WIFI设备入网过程--802.11协议基础

WIFI设备入网过程--802.11协议基础展开全文/slj_win/article/details/38139733 20141. 802.11管理功能–用户接入过程STA (工作站)启动初始化、开始正式使用、AP 传送数据幀之前,要经过三个阶段才能接入:(1) 扫描(SCAN)(2) 认证(Authentication)(3) 关联(Association)1.1 802.11管理–扫描(SCAN)1) 若无线站点 STA 设成 Ad-hoc (无AP)模式:STA先寻找是否已有IBSS(与STA所属相同的SSID)存在,如有,则参加(join);若无, 则会自己创建一个IBSS,等其他站来join。

2) 若无线站点 STA 设成 Infrastructure (有AP)模式:--主动扫描方式 (特点:能迅速找到)·依次在每个信道上发送Probe request报文,从Probe Response中获取BSS的基本信息,Probe Response包含的信息和Beacon帧类似-- 被动扫描方式 (特点:找到时间较长,但STA节电)· 通过侦听AP定期发送的Beacon帧来发现网络,Beacon帧中包含该AP所属的BSS的基本信息以及AP的基本能力级,包括:BSSID(AP的MAC地址)、 SSID、支持的速率、支持的认证方式,加密算法、 Beacons帧发送间隔,使用的信道等· 当未发现包含期望的SSID的BSS时,STA可以工作于IBSS状态1.2 802.11管理功能–认证(Authentication)802.11支持两种基本的认证方式:· Open-system Authentication1) 等同于不需要认证,没有任何安全防护能力2) 通过其他方式来保证用户接入网络的安全性,例如Address filter、用户报文中的SSID· Shared-Key Authentication1) 采用WEP加密算法2) Attacker可以通过监听AP发送的明文Challenge text和STA 回复的密文Challenge text计算出WEP KEY另外,STA可以通过Deauthentication来终结认证关系。

sta到pc的数据数据转发原理

sta到pc的数据数据转发原理STA到PC的数据转发原理一、无线数据传输过程STA是指无线局域网中的终端设备,如笔记本电脑、手机等。

STA 通过Wi-Fi连接到无线接入点AP(Access Point),AP负责将STA 发送的数据转发到局域网中。

在无线数据传输过程中,STA发送的数据经过以下步骤:1. STA发送数据STA将要发送的数据通过无线信道发送给AP。

2. AP接收数据AP接收到STA发送的数据。

3. AP转发数据AP根据目标MAC地址判断数据的目标设备,如果目标设备是PC,则将数据转发给PC。

4. PC接收数据PC接收到AP转发的数据。

二、STA到PC数据转发原理STA到PC的数据转发原理基本上遵循无线数据传输的过程,但在中间经过了一些额外的步骤。

1. STA发送数据STA将要发送的数据通过Wi-Fi连接发送给AP。

2. AP接收数据AP接收到STA发送的数据。

3. AP判断目标设备AP根据目标MAC地址判断数据的目标设备,如果目标设备是PC,则将数据转发给PC;如果目标设备不是PC,则继续转发到目标设备。

4. AP将数据转发给PCAP将数据通过有线连接(如以太网)或无线连接(如Wi-Fi)转发给PC。

5. PC接收数据PC接收到AP转发的数据。

6. PC处理数据PC根据数据的内容和协议进行相应的处理,可能涉及解析数据包、进行应用层处理等。

7. PC响应数据PC根据需要可能会产生响应数据,将响应数据发送给AP。

8. AP接收响应数据AP接收到PC发送的响应数据。

9. AP转发响应数据AP根据目标MAC地址判断响应数据的目标设备,并将响应数据转发给目标设备。

10. 目标设备接收响应数据目标设备接收到AP转发的响应数据。

三、数据转发的优化在STA到PC的数据转发过程中,为了提高数据传输的效率和可靠性,可以采取一些优化措施。

1. 优化AP的位置和无线信号覆盖范围,以减少无线信号的传输距离和干扰,提高数据传输速率和稳定性。

华为AR系列路由器 01-02 WLAN-FAT AP基本业务配置

2 WLAN-FAT AP基本业务配置关于本章通过配置WLAN-FAT AP基本业务,用户可以方便地接入到无线网络,并在无线网络覆盖区域内自由移动,彻底摆脱有线网络的束缚。

2.1 WLAN-FAT AP介绍介绍WLAN的定义、目的和受益。

2.2 WLAN-FAT AP原理描述介绍WLAN基本业务的实现原理。

2.3 WLAN-FAT AP应用场景介绍WLAN基本业务的应用场景。

2.4 WLAN-FAT AP缺省配置介绍系统常见参数的缺省配置。

2.5 WLAN-FAT AP配置注意事项介绍WLAN-FAT AP的配置注意事项。

2.6 配置WLAN-FAT AP基本业务通过配置WLAN-FAT AP基本业务,用户可以方便地接入到无线网络,并在无线网络覆盖区域内自由移动,彻底摆脱有线网络的束缚。

2.7 维护WLAN-FAT AP介绍如何复位和初始化FAT AP。

2.8 WLAN-FAT AP配置举例介绍FAT AP的配置举例。

配置举例中包括组网需求、配置思路等。

2.9 WLAN-FAT AP FAQ2.1 WLAN-FAT AP介绍介绍WLAN的定义、目的和受益。

定义无线局域网WLAN(Wireless Local Area Network)广义上是指以无线电波、激光、红外线等来代替有线局域网中的部分或全部传输介质所构成的网络。

本文介绍的WLAN技术是基于802.11标准系列的,即利用高频信号(例如2.4GHz或5GHz)作为传输介质的无线局域网。

802.11是IEEE在1997年为WLAN定义的一个无线网络通信的工业标准。

此后这一标准又不断得到补充和完善,形成802.11的标准系列,例如802.11、802.11a、802.11b、802.11e、802.11g、802.11i、802.11n、802.11ac等。

目的以有线电缆或光纤作为传输介质的有线局域网应用广泛,但有线传输介质的铺设成本高,位置固定,移动性差。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

【WLAN从入门到精通-基础篇】第8期——STA接入过程【WLAN从入门到精通-基础篇】第8期——STA接入过程上期和大家分享了FIT A P在A C上的上线过程,其实无论是FA T A P还是上线的FIT A P,最终目的都是要用来提供无线网络覆盖环境,以供无线终端STA接入。

这样我们才能在日常的生活和工作中,在无线网络覆盖范围内,通过便捷的无线方式,经A P连接到网络中,进行娱乐或办公。

本期将要为大家介绍的是在无线网络环境中,STA是如何接入到A P上的——STA接入过程。

上一回我们说到FIT AP经过一段不轻松的过程,成功拜入AC师傅的门下,获得师傅的认可后,修习了高深的内功,此后,和诸位师兄弟一起,被师傅委以重任。

在玉树临风风流倜傥才高八斗学富五车的师傅的英明领导下,众师兄弟齐心协力建立起了名噪一时的龙门镖局,师傅AC任总镖头,AP作为镖师专为各类主顾押镖。

龙门镖局以响应主顾速度快,托镖安全有保障而为众人熟知。

故坊间有传言“挖掘技术哪家强,中国山东找蓝翔;托运镖物谁最能,首屈一指是龙门”。

经过一段时间的打拼,龙门镖局现已名声在外,能够走到这一步,镖局处理托镖事务的标准规范流程起了重要的作用。

那么我们就来看看要想找龙门镖局托镖,具体需要怎么做吧。

主顾STA找镖局托镖,具体过程有三:扫描:用于STA发现无线网络);其一、寻找到满意的镖师AP(扫描其二、向镖师出示自己的托镖资格(链路认证链路认证:STA和AP间无线链路的认证过程,通过了这个认证,才表示STA有资格和AP建立无线链路);关联:确定STA有资格和AP建立无线链路后,STA还需要与AP协商无线链路的服务参数,才能完成无线链路的建其三、签订托镖协议(关联立)。

关联。

链路认证和关联本文以STA找镖局托镖的流程来喻指STA接入过程,托镖则指数据传输。

这里我们说的STA接入过程,包括三个阶段:扫描扫描、链路认证完成了这三个阶段后,STA就连接上了A P。

后续STA还要根据实际情况,来决定STA是获取IP地址后就可以接入网络,还是需要再进行各种接入认证和密钥协商后才能接入网络(图中是以Portal认证的流程为例,获取IP是在接入认证之前,不同的认证方式获取IP的顺序可能不一样,例如MAC认证,获取IP是在接入认证之后进行的)。

Ps:接入认证和密钥协商不是一定要进行的,在STA关联阶段,STA会根据收到的关联回应报文来决定是否需要进行接入认证和密钥协商。

具体会在后面的关联阶段描述。

但在实际的应用中,考虑到无线网络的安全性,通常都会选择进行接入认证和密钥协商的。

第一阶段:扫描主顾STA在托镖之前,首先要找到自己满意的镖师。

因为镖局为适应市场需求,在不同区域安排有不同的镖师负责业务,而主顾可能会在不同的区域中移动,因此主顾就需要及时的了解到当前有哪些镖师可以雇佣。

主顾找到可雇佣镖师的过程,用行话来说就是扫描。

主顾可以主动的去寻找镖师,也可以被动的等待镖师推送给你的服务信息。

联系到平时我们使用手机连接Wi-Fi之前,通常都是要先看看当前手机上能搜索到哪些无线信号,然后再选中一个网络接入。

图中是手机搜索到的无线网络,里面的那一串串字母是啥?对了,就是我们之前介绍过的SSID,也就是每个无线网络的标志。

而我们就是通过点击其中的一个想要连接的SSID来进行联网的。

其实在这里就体现了一个信息,要想连接无线网络,就需要先搜索到无线网络。

STA搜索无线网络的过程就叫做扫描。

当然现在很多手机在开启Wi-Fi连接功能的时候,如果以前连接的网络能够连上,会自动就连接以前的网络,这是手机软件为简化用户的操作而设计的功能,并不是说手机就不用再进行扫描过程了。

实际上扫描过程是手机等这类STA自动进行的过程,我们在使用的时候,看到的已经是扫描到的结果了。

扫描分为两类:主动扫描和被动扫描。

正如字面的含义,主动扫描是指STA主动去探测搜索无线网络,而被动扫描则是指STA只会被动的接收A P发送的无线信号。

具体过程请看下文描述。

主动扫描主动寻找镖师的过程中,主顾STA会在其力所能及的范围内,主动去寻找都有哪些镖师可以帮忙押镖。

现在STA已经前往镖局,寻找所有能提供服务的镖师。

进入镖局后,STA找了个稍高的位置站好,喊了一嗓子,“有镖师可以帮忙托镖没,这有一宗大买卖”,也许是大买卖三个字引起了众镖师的关注,几乎是最短的时间内,所有的镖师的回应了STA的请求。

一般按照龙门镖局的规范要求,所有在位的镖师都要回应主顾的需求,为的就是能够让主顾能够完整的获取到镖师的信息,为主顾提供更多的选择。

而STA现在需要做的就是从中选择一个最中意的镖师。

主动扫描情况下,STA会主动在其所支持的信道上依次发送探测信号,用于探测周围存在的无线网络,STA发送的探测信号称为探测请求帧(Probe Request)。

探测请求帧又可以分为两类,一类是未指定任何SSID,一类是指定了SSID的。

1、探测请求帧里面如果没有指定没有指定SSID,就是意味着这个探测请求想要获取到周围所有能够获取到的无线网络信号。

所有收到这个广播探测请求帧的A P都会回应STA,并表明自己的SSID是什么,这样STA就能够搜索到周围的所有无线网络了。

(注意如果A P的无线网络中配置了Beacon帧中隐藏SSID的功能,此时A P是不会回应STA的广播型探测请求帧的,STA也就无法通过这种方式获取到SSID信息。

)有时候STA发现热情的镖师实在是太多了,为了能够迅速找到想要雇佣的镖师,STA会直接喊出镖师的名字,这样其他的镖师自然不会再来打扰,而只有被点名的镖师才会找上前来,与主顾沟通交流。

2、探测请求帧中指定了指定了SSID,这就表示STA只想找到特定的SSID,不需要除指定SSID之外的其它无线网络。

A P收到了请求帧后,只有发现请求帧中的SSID和自己的SSID是相同的情况下,才会回应STA。

被动扫描除了通过主动去镖局的方式寻找镖师外,镖师也会定期发送信息或传单来告诉主顾们这里有镖师可以提供押镖服务。

通过这些主动送上门的信息或传单上的联系方式,STA也能找到可以雇佣的镖师。

这样做的好处当然就是让主顾更加的省力省事了。

被动扫描情况下,STA是不会主动发送探测请求报文的,它要做的就只是被动的接收A P定期发送的信标帧(Beacon帧)。

A P的Beacon帧中,会包含有A P的SSID和支持速率等等信息,A P会定期的向外广播发送Beacon帧。

例如A P发送Beacon帧的默认周期为100ms,即A P每100ms都会广播发送一次Beacon帧。

STA就是通过在其支持的每个信道上侦听Beacon帧,来获知周围存在的无线网络。

(注意如果无线网络中配置了Beacon帧中隐藏SSID的功能,此时A P发送的Beacon帧中携带的SSID是空字符串,这样STA是无法从Beacon帧中获取到SSID信息的。

)STA是通过主动扫描还是被动扫描来搜索无线信号呢?这完全是由STA的支持情况来决定的。

手机或电脑的无线网卡,一般来说这两种扫描方式都会支持。

无论是主动扫描还是被动扫描探测到的无线网络都会显示在手机或电脑的网络连接中,供使用者选择接入。

而一般V oIP语音终端通常会使用被动扫描方式,其目的是可以节省电量。

当手机扫描到无线网络信号后,我们就可以选择接入哪个网络了,这时STA就需要进入链路认证阶段了。

第二阶段:链路认证当STA找到满意的镖师后,并不能够直接就让镖师押送货物,而是需要先通过镖师的认证,验证STA的合法资格后才能签订押镖协议,避免不合法或恶意的STA进行不可告人的活动。

龙门镖局为主顾们提供了好几种服务套餐(安全策略),每种服务套餐都会包含有不同的方式来验证STA的合法资格。

但总的来说验证STA资格的方式分有两种:开放系统认证和共享密钥认证。

STA和A P之间是通过无线链路进行连接的,在建立这个链路的过程中,需要要求STA通过无线链路的认证,只有通过认证后才能进行STA和A P之间的无线关联。

但此时尚不能判断,STA是否有接入无线网络的权限,需要根据后续STA是否要进行接入认证、是否通过接入认证才能判断。

一说到认证,可能大家就会想到802.1X认证、PSK认证、Open认证等等一堆的认证方式。

那这些认证方式和链路认证有什么关系呢?在解决这个问题前,我们先来简单的了解下安全策略。

安全策略体现的是一整套的安全机制,它包括无线链路建立时的链路认证方式,无线用户上线时的用户接入认证方式和无线用户传输数据业务时的数据加密方式。

如同下表中,列举出来几种安全策略所对应的链路认证、接入认证和数据加密的方式。

安全策略链路认证方式接入认证方式数据加密方式说明WEP Open不涉及不加密或WEP加密不安全的安全策略Shared-key A uthentication不涉及WEP加密仍然是不安全的安全策略WPA/WPA2-802.1X Open802.1X(EA P)TKIP或CCM P安全性高的安全策略,适用于大型企业。

WPA/WPA2-PSK Open PSK TKIP或CCM P安全性高的安全策略,适用于中小型企业或家庭用户。

WA PI-CERT Open预共享密钥鉴别SM S4国产货,应用的少,适用于大型企业和运营商。

WA PI-PSK Open WA PI证书鉴别SM S4国产货,应用的少,适用于小型企业和家庭用户链路认证和接入认证是先后两个不同阶段的认证。

这里再配合下面这张图一起理解下。

链路认证和接入认证是先后两个不同阶段的认证从表中可以看出,安全策略可分为WEP、WPA、WPA2和WA PI几种,这几种安全策略对应的链路认证其实只有Open和Shared-key A uthentication两种,而802.1X和PSK则是属于接入认证方式。

另外用户接入认证方式其实还包括表中未列出的M A C认证和Portal认证。

(Ps:更多的安全策略、M A C认证和Portal认证的内容,可以参考WLA N安全特性和安全特性的特性描述。

)现在回到我们的主题上来,链路认证包括Open和Shared-key A uthentication,具体认证过程是怎么样的呢?开放系统认证(Open System Authentication)为加快镖师处理业务的速度能力,龙门镖局使用了一种叫做开放系统认证的方式来检查主顾的合法资格,只要主顾有托镖请求,镖师都会直接同意。

当然这样做会存在安全隐患,让不合法的主顾有机可趁,所以为了提高镖局的安全保障,通常配合这套认证方式,会在后面的托镖流程中再进行一次严格的方式来专门检查主顾的合法资格。

开放系统认证简称就是Open认证,又叫不认证。

但是要注意,不认证也是一种认证方式,只不过这种链路认证方式下,只要有STA发送认证请求,A P都会允许其认证成功,是一种不安全的认证方式,所以实际使用中这种链路认证方式通常会和其它的接入认证方式结合使用,以提高安全性。