系统安全配置技术规范-HP Unix

hp-unix

无用或测试用户可以删除

除root外其它系统用户应该保留,但不能设置密码,而应该设成*。

# more /etc/passwd

# more /etc/group

2

查看口令策略

在/etc/default目录下进行设置。

设成Trust模式的在/tcb/files/auth/*/*下,对每个用户进行单独的设置。

telnetd:ip_range

在/etc/hosts.deny文件中设置禁止的

all:all

# usermod –s /usr/bin/false daemon

# usermod –s /usr/bin/false bin

# usermod –s /usr/bin/false adm

# usermod –s /usr/bin/false sys

# more/sbin/init.d

或

# more/sbin/rc2.d

# more/sbin/rc3.d

或

#more /etc/rc.config.d/rc2.d

#more /etc/rc.config.d/rc3.d

以上三个地方是相同的内容

7

查看网络访问控制

在/etc/hosts.allow文件中设置允许的

/usr/bms/bin/softspcd

/etc/opt/resmon/lbin/registrar

6

所有的S开始的表示进入此级别会自动执行的,一般需要关闭的有:

S370named

S400nfs.core

S410nis.server

S420nis.client

S430nfs.client

29.操作系统安全技术规范

xxxx网络与信息安全操作系统安全规范保密申明本文档版权由中国人民大学所有。

未经中国人民大学书面许可,任何单位和个人不得以任何形式摘抄、复制本文档的部分或全部,并以任何形式传播目录1目的 (3)2范围 (3)3原则 (3)4主要内容 (4)5参考文档........................................ 错误!未定义书签。

6UNIX系统安全规范 (4)6.1用户账号控制 (5)6.2特殊用户 (5)6.2.1root账户 (5)6.2.2系统账户 (6)6.3资源控制 (7)6.3.1基线控制 (7)6.3.2补丁管理 (7)6.3.3文件/目录控制 (7)6.4系统记账和日志 (8)6.5网络服务 (8)6.5.1inetd启动的服务 (8)6.5.2网络服务的访问控制 (9)6.5.3其它服务 (9)6.5.4替代不安全的服务 (9)6.6A T/CRON的安全 (9)7WINDOWS系统安全规范 (10)7.1W INDOWS系统安全基本原则 (10)7.2W INDOWS安全流程 (10)7.3系统修补 (12)7.3.1Windows系统修补流程 (12)7.4基于的角色保护 (13)7.4.1密码规范 (13)7.4.2密码复杂性要求 (13)7.5服务器基准规范 (14)7.5.1审计规范 (14)7.5.2账户锁定规范 (14)7.5.3安全选项规范 (14)7.6针对网络攻击的安全事项 (15)8附则 (16)8.1文档信息 (16)8.2版本控制 (16)8.3其他信息 (16)1目的各类主机操作系统由于设计缺陷,不可避免地存在着各种安全漏洞,给移动各系统带来安全隐患。

如果没有对操作系统进行安全配置,操作系统的安全性远远不能达到它的安全设计级别。

绝大部分的入侵事件都是利用操作系统的安全漏洞和不安全配置的隐患得手的。

为提高操作系统的安全性,确保系统安全高效运行,必须对操作系统进行安全配置。

TIS-Unix-1(系统安全策略unix配置手册)v1.0资料

编号:TIS-Unix-1系统安全策略unix配置原则目录1.HP Unix系统策略 (1)1.1.系统检测信息 (1)1.2.系统安全策略 (2)1.2.1.限制用户方法 (2)1.2.2.对主机的控制访问 (3)1.2.3.设置密码规范 (4)1.2.4.锁定系统默认账号 (5)1.2.5.超时设置 (5)1.2.6.Umask (6)1.2.7.不用服务端口关闭及检测方法 (6)1.2.8.设置信任模式及影响 (8)1.2.9.操作系统安全登陆方式SSH (8)1.2.10.HPUX停止Xwindows服务 (9)1.2.11.HPUX停止tooltalk服务 (9)1.2.12.HPUX停止NFS服务 (11)1.2.13.HPUX 停sendmail,snmp服务 (11)2.AIX系统策略 (11)2.1.系统检测信息 (11)2.2.系统安全策略 (12)2.2.1.检测系统是否存在多余帐号 (12)2.2.2.检查系统帐户策略 (13)2.2.3.检查系统是否存在空口令或弱口令 (14)2.2.4.检测系统帐号锁定策略 (14)2.2.5.检查远程管理方式 (15)2.2.6.重要文件目录的访问权限 (16)2.2.7.检查系统是否开启审计 (17)2.2.8.安全审计策略 (17)2.2.9.日志文件访问权限 (19)2.2.10.系统补丁及升级 (20)2.2.11.检查系统开启的服务及端口 (20)2.2.12.网络访问控制策略 (21)2.2.13.超时自动注销 (22)2.2.14.超时自动注销 (23)2.2.15.检查系统时钟 (23)2.2.16.查看服务器是否由硬件冗余 (24)2.2.17.磁盘利用空间 (24)2.2.18.检查系统访问旗标 (25)2.2.19.root用户远程登录 (26)2.2.20.系统异常登录日志 (26)2.2.21.文件创建初始权限检查 (27)2.2.22.uid=0帐号检查 (27)2.2.23.允许su为root的帐号信息检查 (28)2.2.24.维护人员使用root帐户进行日常维护 (28)2.2.25.R族文件检查 (29)2.2.26.系统故障检查 (30)1.1.系统检测信息要求对承载关键业务系统的小型机访问控制如下:远程用户不能通过root用户直接访问主机,只能在consloe平台下使用root用户,限制只有某个普通用户,比如sm01,可以通过su的方法登陆root用户;限制或允许只有某些固定的IP地址可以访问某台小型机;设置密码规范,格式如下:-密码格式:由数字、字母和符号组成-无效登录次数:6次无效登录-历史密码记忆个数:8-12个-密码修改期限:90天-密码长度:最小6位锁定系统默认账号-对系统默认帐号(例如: daemon, bin, sys, adm, lp, smtp, uucp, nuucp, listen, nobody, noaccess, guest, nobody, lpd )进行锁定超时设置-1分钟超时设置Umask-超级用户027-一般用户022不用服务端口关闭-在 /etc/services和 /etc/inetd.conf里,对不用的服务端口关闭,包括FTP, www, telnet, rsh 和 rexec,tftp,其它端口不要轻易关闭1.2.1.限制用户方法UNIX系统中,计算机安全系统建立在身份验证机制上。

操作系统安全配置管理办法

【精选】操作系统安全配置管理办法—WORD版

【本文为word版,下载后可修改、打印,如对您有所帮助,请购买,谢谢。

】

操作系统安全配置管理办法

1范围

1.1为了指导、规范海南电网公司信息通信分公司信息系统的操作系统安全配置方法和日常系统操作管理,提高重要信息系统的安全运行维护水平,规范化操作,确保信息系统安全稳定可靠运行,特制定本管理办法。

1.2本办法适用公司信息大区所有信息系统操作系统安全配置管理。

主要操作系统包括:AIX系统、Windows系统、Linux系统及HP UNIX 系统等。

2规范性引用文件

下列文件对于本规范的应用是必不可少的。

凡是注日期的引用文件,仅注日期的版本适用于本规范。

凡是不注日期的引用文件,其最新版本(包括所有的修改单)适用于本规范。

--中华人民共和国计算机信息系统安全保护条例

第1页。

UNIX系统通用安全标准配置手册

UNIX系统通用安全标准配置手册UNIX是一种多用户、多任务的操作系统。

这类操作系统的一种基本功能就是防止使用同一台计算机的不同用户之间的相互干扰。

对于UNIX自身的安全机制,我们将从以下几个方面进行描叙。

4.1身分标识在UNIX 系统中一些系统管理命令只能由超级用户运行.超级用户拥有其它用户所没有的特权,超级用户不管文件存取许可方式如何,都可以读,写任何文件,运行任何程序。

系统管理员通常使用命令: /bin/su 或以 root 进入系统从而成为超级用户。

作为超级用户可以控制一切,包括:用户帐号、文件和目录、网络资源。

用户登录到系统中,需输入用户名标识其身份。

内部实现时,系统管理员在创建用户帐号时,为其分配一个惟一的标识号(UID)。

4.1.1 账户设定UNIX系统中的/etc/passwd文件含有全部系统需要知道的关于每个用户的信息(加密后的口令也可能存于/etc/shadow文件中)。

超级用户则可以使用passwd命令更改所有用户的登录口令或规定用户的登录口令的属性。

passwd [name]:修改用户name的帐号口令passwd –s [-a]:显示所有用户的口令信息,超级用户使用passwd –s [name]:显示用户name的口令信息,超级用户使用passwd [-l|-d][-f][-n min][-x max][-w warn] name:-l:锁住用户name的帐号,超级用户使用-d:删除某一用户的口令,超级用户使用-f:使用户name的口令失效,强迫用户下次登录时更改口令,超级用户使用-n min:规定口令在min天后失效,超级用户使用-x max:规定用户口令寿命的最长天数,超级用户使用-w warn:设置在用户口令失效后的警告信息,超级用户使用在UNIX中,用户组的引入是为了方便用户对文件和其它资源的共享,同时又保证系统的安全性。

所谓用户组是指共同在UNIX系统中开发同一项目,因此共享文件和其它系统资源的用户的集合。

HP-Unix安全配置规范

HP-Unix安全配置规范1.概述1.1. 目的本规范明确了HP-UX主机安全配置方面的基本要求。

为了提高HP-UX主机的安全性而提出的。

1.2. 范围如无特别说明,本规范适用于HP-UX 10.20以及以上版本。

2.配置规范2.1. 用户账号和环境2.1.1.系统账户UUCP和nuucp账号通常是不需要的,可以把它们删除。

其它账号视具体情况而定,选择锁定或者删除。

操作命令如下:for user in uucp nuucp adm daemon bin lp \nobody noaccess hpdb useradmdo/usr/lbin/modprpw -w "*" "$user"/usr/sbin/usermod –s /bin/false "$user"done2.1.2.删除属于root用户存在潜在危险文件/.rhost、/.netrc或/root/.rhosts、/root/.netrc文件都具有潜在的危险,应该使用如下命令删除:rm /.[rs]hosts /.netrc ~root/.[rs]hosts ~root/.netrc2.1.3.用户home权限限制用户home目录的许可权限限制不严可能会导致恶意用户读/修改/删除其它用户的数据或取得其它用户的系统权限,因此需要使用以下命令严格限制用户home目录的权限:logins -ox | cut -f6 -d: | while read homedo chmod og-w "$home"done2.1.4.UMASK设置为用户设置缺省的umask值有助于防止用户建立所有用户可写的文件而危及用户的数据。

设置命令如下:cd /etcumask 022for file in profile csh.login d.profile d.logindoecho umask 022 >> "$file"done2.2. 基线控制基线控制是利用数据完整性检测工具对系统的变化进行监控。

hp-unix系统和网络管理

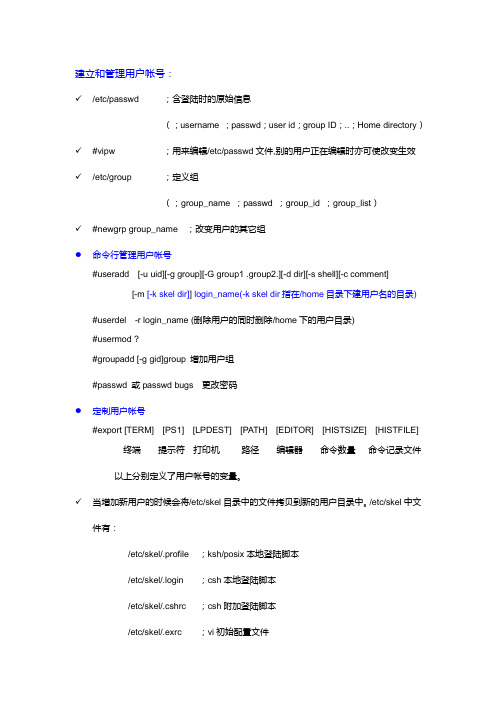

建立和管理用户帐号:✓/etc/passwd ;含登陆时的原始信息(;username ;passwd;user id;group ID;..;Home directory)✓#vipw ;用来编辑/etc/passwd文件,别的用户正在编辑时亦可使改变生效✓/etc/group ;定义组(;group_name ;passwd ;group_id ;group_list)✓#newgrp group_name ;改变用户的其它组●命令行管理用户帐号#useradd [-u uid][-g group][-G group1 .group2.][-d dir][-s shell][-c comment][-m [-k skel dir]] login_name(-k skel dir指在/home目录下建用户名的目录) #userdel -r login_name (删除用户的同时删除/home下的用户目录)#usermod ?#groupadd [-g gid]group 增加用户组#passwd 或passwd bugs 更改密码●定制用户帐号#export [TERM] [PS1] [LPDEST] [PATH] [EDITOR] [HISTSIZE] [HISTFILE] 终端提示符打印机路径编辑器命令数量命令记录文件以上分别定义了用户帐号的变量。

✓当增加新用户的时候会将/etc/skel目录中的文件拷贝到新的用户目录中。

/etc/skel中文件有:/etc/skel/.profile ;ksh/posix本地登陆脚本/etc/skel/.login ;csh本地登陆脚本/etc/skel/.cshrc ;csh附加登陆脚本/etc/skel/.exrc ;vi初始配置文件如:useradd –m –s /usr/bin/sh zxin10(加一个用户zxin10,同时加/home/zxin10目录,以/etc/skel为源目录,/usr/bin/sh为shell)✓在增加完用户后应在/usr/lib/cron/cron.allow文件中增加该用户名,使其具有crontab 的权限(CRON为守护进程)UNIX文件系统的说明:●根目录/目录定义/usr 共享的操作系统命令、库文件和文档/sbin 启动系统和安装其他文件系统时需要的命令/opt 应用程序/etc 系统配置文件,不包含可执行文件/dev 设备文件/var 动态信息,如日志、缓冲区文件/mnt 本地安装/tmp 操作系统临时文件/stand 内核和启动装入器/home 用户目录●/usr目录详解目录定义/usr/bin 操作系统用户命令/usr/conf 内核配置/usr/contrib 提供的软件/usr/lbin 其他后端命令/usr/local 用户提供的软件/usr/newconfig 默认的操作系统配置数据文件/usr/sbin 系统管理命令/usr/share 与结构无关的共享文件/usr/share/man 查询手册/usr/share/doc 文档●/var目录详解目录定义/var/adm 一般的管理文件和日志文件/var/adm/crash 内核崩溃映像文件/var/mail 接收的邮件/var/opt 应用程序执行时产生的文件●/var/adm目录详解目录目录详解/var/adm/crash 内核崩溃映像文件/var/adm/cron 存放Cron维护日志/var/adm/syslog 系统日志文件/var/adm/sulog 所有切换用户命令的调用的记录●用于文件系统的命令:#find ;指定目录文件的查找#whereis ;查找源文件、二进制文件、man文件#which ;判别哪个版本的命令#file ;测试文件的类型#strings ;浏览二进制文件外围设备的查看、管理:#ioscan ;列出所有设备#ioscan –f ;显示所有设备完整列表#ioscan –fnC disk(lan, tty) ;检查硬盘、网卡、串口的配置设备文件的管理:●显示设备文件如:#ll /devcrw-rw-rw- 1 root root 72 0x00004e Jan 12 08:37 arp 字符/块设备文件主号次号即内核驱动物理位置#lssf /dev/rdsk/c2t6d0sdisk card instance 2 SCSI target 6 SCSI LUN 0 section 0 at address 10/0/15/0.60列出设备文件使用哪种驱动,设备的硬件地址信息,访问方式#du –sk /dev/zxin10 检测目录的空间大小●创建设备文件#mksf ;系统发现了设备时#insf ;设备没有被指定时磁盘设备的管理:●几个概念物理卷;(PV)被LVM管理的磁盘卷组;(VG )磁盘空间含多个物理卷逻辑卷;(LV)一个卷组的磁盘空间可以被分配给多个逻辑卷物理卷设备文件;/dev/dsk/c0t5d0 #在SCSI地址5的块设备文件/dev/rdsk/c0t5d0 #在SCSI地址5的字符设备文件卷组设备文件;/dev/vg00 #与卷组vg00有关的设备文件目录/dev/vg00/group #vg00卷组的设备文件逻辑卷设备文件;/dev/vg00/lvol2 #逻辑卷的块设备文件/dev/vg00/rlvol2 #逻辑卷的逻辑设备文件LVM设备文件的主号和次号:主号为64,与LVM内核驱动有关次号的前两位数字与卷组有关,最后二位和逻辑卷有关如:名字:/dev/vg01/lvol2主号:64次号:0x010002●物理卷、卷组、逻辑卷的管理初始化磁盘:#mediainit /dev/r dsk/c2t6d0创建物理卷:#pvcreate -f /dev/rdsk/c2t6d0创建卷组:#mkdir /dev/vg01 为卷组建一目录#mknod /dev/vg01/group 为卷组创建卷组设备文件#vgcreate -g vg01 /dev/vg01 /dev/dsk/c2t6d0 /dev/dsk/c2t7d0在c2t6d0 c2t7d0磁盘上创建卷组vg01扩展卷组:#vgextend vg01 /dev/dsk/c2t8d0创建逻辑卷;#lvcreate -L 12 /dev/vg01(在vg01上产生名字为缺省方式的逻辑卷) # lvcreate -L 12 –n sybdev0 /dev/vg01(在vg01上产生sydev0的逻辑卷)扩展逻辑卷:#lvextend –L 32 /dev/vg01/lvol3 /dev/dsk/c2t8d0检验卷:#vgdisplay –v vg01#pvdisplay –v /dev/dsk/c2t6d0#lvdisplay –v /dev/vg01/lvol1●磁带机设备文件命名规则:/dev/rmt/c1t3d0BEST ;BEST=“highest density possible”/dev/rmt/c1t3d0Sqic150nb ;QIC-150 format,no rewind on close,Berkeley/dev/rmt/c1t3d0D8MM8500C ;(Names can be quite descriptive)/dev/rmt/0m ;For compatibility with the past)说明:dev=device filermt=raw magnetic tapec1=the device is connected to interface card instance 1t0=the target device address is set to 0d0=the tape transport resides at unit address 0BEST=the tape will be written using the best availe density/formatn=the tape will not be rewound on closeb=the device will have Berkely-style behavior●文件系统的创建、管理挂起(mount):该操作将文件目录结构与设备相联系。

hp_小型机hpux操作系统安装配置手册v1.0

文档信息文档修订记录目录第1章RP8420/RP4440硬件结构 ............................................ 错误!未定义书签。

1.1RP8420服务器简介及结构............................................... 错误!未定义书签。

1.2RP4440服务器简介及结构............................................... 错误!未定义书签。

第2章HP小型机CONSOLE连接方式 ......................................... 错误!未定义书签。

第3章HP服务器硬件分区 ................................................. 错误!未定义书签。

3.1适用机型............................................................. 错误!未定义书签。

3.2分区方法............................................................. 错误!未定义书签。

3.3了解硬件配置......................................................... 错误!未定义书签。

3.4修改NPAR............................................................. 错误!未定义书签。

3.5创建NPAR............................................................. 错误!未定义书签。

3.6删除NPAR............................................................. 错误!未定义书签。

HP-UNIX操作系统安全配置规范

H P-U N I X操作系统安全配置规范目录1概述 (1)1.1适用范围 (1)1.2内部适用性说明.......................................................................................................... 错误!未定义书签。

1.3外部引用说明.............................................................................................................. 错误!未定义书签。

1.4术语和定义.................................................................................................................. 错误!未定义书签。

1.5符号和缩略语 (1)2HP-UX设备安全配置要求 (1)2.1账号管理、认证授权 (2)2.1.1账号 (2)2.1.2口令 (5)2.1.3授权 (7)2.2日志配置要求 (10)2.3IP协议安全配置要求 (12)2.3.1IP协议安全 (12)2.3.2路由协议安全 (15)2.4设备其他安全配置要求 (17)2.4.1屏幕保护 (17)2.4.2文件系统及访问权限 (18)2.4.3物理端口及EEPROM的口令设置 (19)2.4.4补丁管理 (19)2.4.5服务 (20)2.4.6内核调整 (23)2.4.7启动项 (24)1概述1.1 适用范围本规范适用于使用HP-UX操作系统的设备。

本规范明确了HP-UX操作系统配置的基本安全要求,在未特别说明的情况下,均适用于所有运行的HP-UX 操作系统版本。

本规范还针对直接引用《通用规范》的配置要求,给出了在HP-UX操作系统上的具体配置方法和检测方法。

TIS-Unix-1(系统安全策略unix配置手册)v10资料

编号:TIS-Unix-1系统安全策略unix配置原则目录1.HP Unix系统策略 (1)1.1.系统检测信息 (1)1.2.系统安全策略 (2)1.2.1.限制用户方法 (2)1.2.2.对主机的控制访问 (3)1.2.3.设置密码规范 (4)1.2.4.锁定系统默认账号 (5)1.2.5.超时设置 (5)1.2.6.Umask (6)1.2.7.不用服务端口关闭及检测方法 (6)1.2.8.设置信任模式及影响 (8)1.2.9.操作系统安全登陆方式SSH (8)1.2.10.HPUX停止Xwindows服务 (9)1.2.11.HPUX停止tooltalk服务 (9)1.2.12.HPUX停止NFS服务 (11)1.2.13.HPUX 停sendmail,snmp服务 (11)2.AIX系统策略 (11)2.1.系统检测信息 (11)2.2.系统安全策略 (12)2.2.1.检测系统是否存在多余帐号 (12)2.2.2.检查系统帐户策略 (13)2.2.3.检查系统是否存在空口令或弱口令 (14)2.2.4.检测系统帐号锁定策略 (14)2.2.5.检查远程管理方式 (15)2.2.6.重要文件目录的访问权限 (16)2.2.7.检查系统是否开启审计 (17)2.2.8.安全审计策略 (17)2.2.9.日志文件访问权限 (19)2.2.10.系统补丁及升级 (20)2.2.11.检查系统开启的服务及端口 (20)2.2.12.网络访问控制策略 (21)2.2.13.超时自动注销 (22)2.2.14.超时自动注销 (23)2.2.15.检查系统时钟 (23)2.2.16.查看服务器是否由硬件冗余 (24)2.2.17.磁盘利用空间 (24)2.2.18.检查系统访问旗标 (25)2.2.19.root用户远程登录 (26)2.2.20.系统异常登录日志 (26)2.2.21.文件创建初始权限检查 (27)2.2.22.uid=0帐号检查 (27)2.2.23.允许su为root的帐号信息检查 (28)2.2.24.维护人员使用root帐户进行日常维护 (28)2.2.25.R族文件检查 (29)2.2.26.系统故障检查 (30)1.1.系统检测信息要求对承载关键业务系统的小型机访问控制如下:➢远程用户不能通过root用户直接访问主机,只能在consloe平台下使用root用户,限制只有某个普通用户,比如sm01,可以通过su的方法登陆root用户;➢限制或允许只有某些固定的IP地址可以访问某台小型机;➢设置密码规范,格式如下:-密码格式:由数字、字母和符号组成-无效登录次数:6次无效登录-历史密码记忆个数:8-12个-密码修改期限:90天-密码长度:最小6位➢锁定系统默认账号-对系统默认帐号(例如: daemon, bin, sys, adm, lp, smtp, uucp, nuucp, listen, nobody, noaccess, guest, nobody, lpd )进行锁定➢超时设置-1分钟超时设置➢Umask-超级用户027-一般用户022➢不用服务端口关闭-在 /etc/services和 /etc/inetd.conf里,对不用的服务端口关闭,包括FTP, www, telnet, rsh 和 rexec,tftp,其它端口不要轻易关闭1.2.1.限制用户方法UNIX系统中,计算机安全系统建立在身份验证机制上。

HP-Unix主机操作系统加固规范

HP-Unix主机操作系统加固规范HP-Unix主机操作系统加固规范1 账号管理、认证授权1.1 账号1.1.1 SHG-HP-UX-01-01-01编号 SHG-HP-UX-01-01-01名称为不同的管理员分配不同的账号实施目的根据不同类型用途设置不同的帐户账号,提高系统安全。

问题影响账号混淆,权限不明确,存在用户越权使用的可能。

系统当前状态 cat /etc/passwd 记录当前用户列表实施步骤 1、参考配置操作为用户创建账号:#useradd username #创建账号#passwd username #设置密码修改权限:#chmod 750 directory #其中755为设置的权限,可根据实际情况设置相应的权限,directory是要更改权限的目录)使用该命令为不同的用户分配不同的账号,设置不同的口令及权限信息等。

回退方案删除新增加的帐户判断依据标记用户用途,定期建立用户列表,比较是否有非法用户实施风险高重要等级★★★备注1.1.2 SHG-HP-UX-01-01-02编号 SHG-HP-UX-01-01-02名称删除或锁定无效账号实施目的删除或锁定无效的账号,减少系统安全隐患。

问题影响允许非法利用系统默认账号系统当前状态cat /etc/passwd 记录当前用户列表,cat /etc/shadow 记录当前密码配置实施步骤参考配置操作删除用户:#userdel username;锁定用户:1) 修改/etc/shadow文件,用户名后加*LK*2) 将/etc/passwd文件中的shell域设置成/bin/false3) #passwd -l username只有具备超级用户权限的使用者方可使用,#passwd -l username锁定用户,用#passwd –d username解锁后原有密码失效,登录需输入新密码,修改/etc/shadow能保留原有密码。

回退方案新建删除用户判断依据如上述用户不需要,则锁定。

各类操作系统安全基线配置及操作指南

置要求及操作指南

检查模块 支持系统版本号 Windows Windows 2000 以上 Solaris Solaris 8 以上 AIX AIX 5.X以上 HP-UNIX HP-UNIX 11i以上 Linux 内核版本 2.6 以上 Oracle Oracle 8i 以上 SQL Server Microsoft SQL Server 2000以上 MySQL MySQL 5.x以上 IIS IIS 5.x以上 Apache Apache 2.x 以上 Tomcat Tomcat 5.x 以上 WebLogic WebLogic 8.X以上

Windows 操作系统 安全配置要求及操作指南

I

目录

目

录 ..................................................................... I

前

言 .................................................................... II

4 安全配置要求 ............................................................... 2

4.1 账号 ..................................................................... 2

4.2 口令 编号: 1 要求内容 密码长度要求:最少 8 位 密码复杂度要求:至少包含以下四种类别的字符中的三种: z 英语大写字母 A, B, C, , Z z 英语小写字母 a, b, c, , z z 阿拉伯数字 0, 1, 2, , 9 z 非字母数字字符,如标点符号, @, #, $, %, &, *等

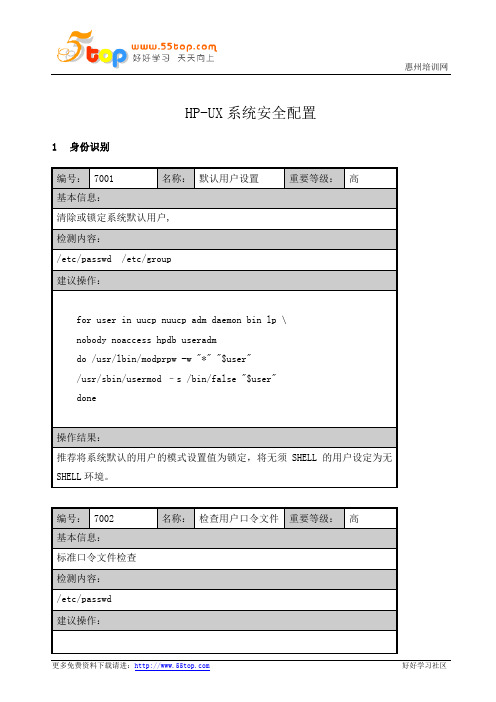

HP-UX系统安全配置手册

logins -d | grep ' 0 '

操作结果:

推荐检查是否存在空密码用户或是UID为0的非root用户。

编号:

7005

名称:

检查用户环境

重要等级:

高

基本信息:

检查是否存在风险环境变量。

检测内容:

用户$SHELL ,用户目录权限。

建议操作:

检查root用户的$PATH中是否有’.’或者所有用户/组用户可写的目录

不要直接编辑口令文件。应使用SAM、useradd、userdel或usermod修改口令文件条目。调整/etc/passwd文件属性只容许root用户可读。

操作结果:

推荐不容许用户直接对/etc/passwd操作,设定/etc/passwd权限值为0400。

2

编号:

7003

名称:

设定信任模式

重要等级:

do /usr/lbin/modprpw -w "*" "$user"

/usr/sbin/usermod –s /bin/false "$user"

done

操作结果:

推荐将系统默认的用户的模式设置值为锁定,将无须SHELL的用户设定为无SHELL环境。

编号:

7002

名称:

检查用户口令文件

重要等级:

高

do for file in "$home/.netrc" "$home/.rhosts"

do if [ -f "$file" ]

then echo "removing $file"

HP-UNIX 命令大全

HP-UNIX 命令大全一、基本系统管理1、常用命令1. # ioscan -fn列出各I/O卡及设备的所有相关信息:如逻辑单元号,硬件地址及设备文件名等。

2. # ps -ef列出正在运行的所有进程的各种信息:如进程号及进程名等。

3. # netstat -rn列出网卡状态及路由信息等。

4. # lanscan列出网卡状态及网络配置信息。

5. # bdf列出已加载的逻辑卷及其大小信息。

百事通6. # mount列出已加载的逻辑卷及其加载位置。

7. # uname -a列出系统ID 号,OS版本及用户权限等信息。

8. # hostname列出系统网络名称。

9. # pvdisplay -v /dev/dsk/c*t*d*显示磁盘各种信息,如磁盘大小,包含的逻辑卷,设备名称等。

10. # vgdisplay -v /dev/vg00显示逻辑卷组信息,如包含哪些物理盘及逻辑卷等。

11. # lvdisplay -v /dev/vg00/lvol1显示逻辑卷各种信息,如包含哪些盘,是否有镜像等。

2、网络故障诊断1. 如需修改网络地址、主机名等,一定要用set_parms 命令# set_parms hostname# set_parms ip_address2. 查看网卡状态:lanscanHardware Station Crd Hardware Net-InterfacePath Address In# state nameunit state8/20/5/1 0x0800097843FB 0 up lan0 up3. 确认网络地址:# ifconfig lan04. 启动网卡:# ifconfig lan0 up5. 网络不通的诊断过程:lanscan 查看网卡是否启动(up)ping 自己网卡地址(ip 地址)ping其它机器地址,如不通,在其机器上用lanscan 命令得知station address,然后linkloop station_address 来确认网线及集成器是否有问题。

HP-UX系统基准安全配置标准

HP-UX系统基准安全配置标准TMT中国业务中心信息管理部2006年12月5日目的通过建立系统的安全基线标准,规范TMT中国业务中心网络环境HP-UX系统服务器的安全配置,并提供相应的指导;降低系统存在的安全风险,确保服务器系统安全可靠的运行。

范围适合TMT中国业务中心网络环境的所有HP-UX系统服务器。

标准维护与解释1.本标准由TMT中国业务中心每年审视1次,根据审视结果修订标准,并颁布执行;2.本标准的解释权归TMT中国业务中心;3.本标准自签发之日起生效。

目录1.优化网络服务 (4)1.1.禁用不必要的系统服务 (4)1.2.卸载或禁用网络服务 (4)2.核心参数调整 (5)2.1.堆栈保护 (5)2.2.网络参数调整 (5)3.文件和目录权限 (7)3.1.修改PASSWD和GROUP文件权限 (7)4.系统访问,认证与授权 (7)4.1.只允许ROOT使用AT/CRON (7)5.日志审计 (7)5.1.启用INETD日志 (7)6.用户帐号和环境 (7)6.1.设定密码策略 (7)6.2.确保没有空口令(/薄弱口令)帐号 (7)6.3.确保除ROOT以外没有其它UID为0的帐号存在 (8)6.4.删除.NETRC、.RHOSTS以及.SHOSTS文件 (8)1.优化网络服务1.1.禁用不必要的系统服务配置/etc/inetd.conf文件,将所有不是必须的服务全部禁用掉。

一般建议禁用下列服务:Echo、discard、daytime、chargen、dtspc、exec、ntalk、finger、uucp、ident、auth、instl_boots、registrar、recserv、、、、、、kcms_server、printer、shell、login、tftp、bootps、kshell、klogin、、1.2.卸载或禁用网络服务一般建议卸载或禁用下列服务:NIS/NIS+、NFS、GUI login(X-Windows)、SNMP对于Web、Mail、FTP、DNS等通用服务,如果不是必需,也请卸载或禁用。

中国移动hp-unix操作系统安全配置规范,pan.baidu

竭诚为您提供优质文档/双击可除中国移动hp-unix操作系统安全配置规范,pan.baidu篇一:hp-unix安全配置基线hp-unix系统安全配置基线中国移动通信有限公司管理信息系统部20xx年4月备注:1.若此文档需要日后更新,请创建人填写版本控制表格,否则删除版本控制表格。

目录第1章概述................................................. ................................................... .....................................51.11.21.31.41.5目的................................................. ................................................... .....................................5适用范围................................................. ................................................... .............................5适用版本................................................. ................................................... .............................5实施................................................. ................................................... .....................................5例外条款................................................. ................................................... .. (5)第2章帐户管理、认证授权................................................. ................................................... .........62.1帐户................................................. ................................................... (6)2.1.1默认帐户*.................................................. ................................................... ..........................62.1.2远程登录限制................................................. ................................................... .....................62.1.3帐户清理*.................................................. ................................................... ..........................62.1.4帐户用户共享限制*.................................................. ................................................... ..........72.1.5帐户组管理*.................................................. ................................................... ......................72.2口令................................................. ................................................... .....................................82.2.1口令强度要................................................... .....................82.2.2口令生存周期要求................................................. ................................................... .............92.2.3口令历史安全要求................................................. ................................................... .............92.2.4登录失败安全要求*.................................................. ................................................... ........102.2.5默认访问权限安全要求................................................. ................................................... ...102.2.6Ftp访问安全要求*.................................................. ................................................... ........11第3章审计功能配置................................................. ................................................... ...................123.1审计日................................................... (12)3.1.1审计日志功能*.................................................. ................................................... ................123.1.2远程日志要求*.................................................. ................................................... ................12第4章ip协议安全配置要求................................................. ................................................... ......144.1ip协议................................................. ................................................... . (14)4.1.1远程维护协议安全................................................. ................................................... ...........144.1.2开放服务及进程限制*......................................................144.1.3远程维护地址限制*.................................................. ................................................... ........154.1.4网络参数优化要求................................................. ................................................... ...........174.1.5非路由设备转发限制*.................................................. ................................................... ....18第5章设备其他安全配置要求................................................. ................................................... ...205.15.25.3访问控制................................................. ................................................... ...........................20服务................................................. ................................................... ...................................20其他................................................. (21)5.1.1引导身份验证................................................. ................................................... ..................205.2.1服务安全要求*.................................................. ................................................... ...............205.3.1屏幕锁定要求*.................................................. ................................................... . (21)5.3.2重要文件及目录访问权限控制................................................. ..........................................215.3.3系统补丁要求*.................................................. ................................................... ................225.3.4服务器时间同步................................................. ................................................... ...............235.3.5nFs服................................................... ............................245.3.6防止堆栈缓冲溢出................................................. ................................................... ...........245.3.7系统加载服务及进程控制*.................................................. ...............................................25第6章评审与修订................................................. ................................................... .. (28)第1章概述1.1目的本文档规定了中国移动通信有限公司管理信息系统部门所维护管理的hp-unix操作系统的主机应当遵循的操作系统安全性设置标准,本文档旨在指导系统管理人员或安全检查人员进行hp-unix操作系统的安全合规性检查和配置。

某世界500强企业的主机系统安全配置标准-UNIX

某世界500强企业的主机系统安全配置标准-UNIX 中国××公司2006年03 月30 日文档控制拟制:审核:标准化:读者:版本控制版本提交日期相关组织和人员版本描述V1.0 2005-12-08V1.1 2006.03.30目录1 概述11.1 适用范围11.2 实施11.3 例外条款11.4 检查和维护12 适用版本23 业务使用警告24 用户帐户设置24.1 UID-用户ID基本要求24.2 UNIX中Root安全标准34.3 默认系统帐户安全标准34.4 密码要求54.5 密码保护74.6 限制登陆失败次数74.7 GID-组ID的基本要求75 网络设置85.1 IP协议栈的安全设置85.1.1 套接字队列长度定义用来防护SYN攻击8 5.1.2 重定向85.1.3 源站路由95.1.4 TIME_W AIT设置95.1.5 ECHO回应广播95.1.6 地址掩码查询和时间戳广播105.2 /etc/hosts.equiv, .rhosts和.netrc配置文件105.3 X Window系统115.4 其他网络服务安全设置标准:115.5 /etc/hosts.deny和/etc/hosts.allow的配置规范126 权限控制136.1 用户文件和HOME目录属性136.2 操作系统资源137 操作系统补丁管理148 审计策略148.1 系统访问日志148.2 日志记录保存期限148.3 Sudo日志记录149 附则159.1 文档信息159.2 其他信息151 概述安全配置标准提供中国××公司(下简称“中国××公司”)UNIX操作系统应当遵循的安全性设置的标准,本文档旨在帮助系统管理人员,利用UNIX操作系统内建的安全配置,以建立一个更为安全的环境。

1.1 适用范围本规范的使用者包括:主机系统管理员、应用管理员、网络安全管理员。

HP UNIX 基础知识介绍

》逻辑卷 Logical Volume:称为LV:对VG进行逻辑分区, 一个VG里可包含若干个LV

三者之间的关系如下图所示:

1.2.2.2 LVM磁盘结构

如果某个硬盘被纳入LVM的管理,则LVM必需对该硬盘进行必要的格式化工作,在每个硬盘的起始区域划出一块空间用来存放一些结构化信息,该区域也叫超级块。如下图所示:

1.2 HP UNIX的设备管理

1.2.1 设备的基本概念

UNIX下的设备一般都是通过文件来存取,这些文件称为设备文件,类似于Windows下的驱动程序,根据设备类型的不同,有些设备会提供两种不同类型的设备文件,一种是块设备,另一种是字符型设备,也叫裸设备,设备名称前有一个字符”r”。例如逻辑卷设备就有块设备文件和字符设备文件,创建文件系统时用的是块设备,而SYBASE数据库一般是直接采用字符设备做为SYBASE的数据库设备。以下对HPUX下的主要设备的概念和使用方法做个介绍。

# umount /<目录名> 卸载挂在/ <目录名>下的逻辑卷

# fuser -cu /<目录名> 列出使用 /<目录名>的进程ID及用户名。

# fuser -kc /<目录名> Kill 使用 /<目录名>的所有进程。

11) 查看LV

lvdisplay –v /dev/vgXX/lvXXXX

12) 扩展LV

lvextend –L size_of_megabytes /dev/vgXX/lvXXX

13) 删除LV

lvremove –f /dev/vgXX/lvXXX

14) VG信息备份

以上分别是引导盘和非引导盘的超级块的信息。术语简称如下:

HP-UNIX核心参数详解

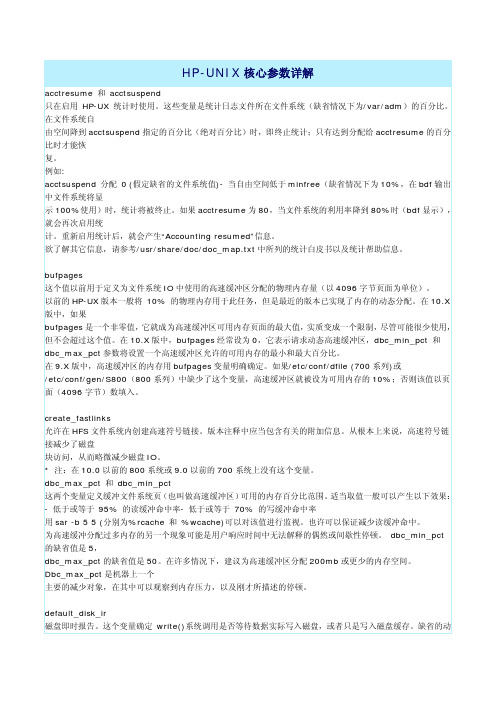

HP-UNIX核心参数详解acctresume 和 acctsuspend只在启用 HP-UX 统计时使用。

这些变量是统计日志文件所在文件系统(缺省情况下为/var/adm)的百分比。

在文件系统自由空间降到acctsuspend指定的百分比(绝对百分比)时,即终止统计;只有达到分配给acctresume的百分比时才能恢复。

例如:acctsuspend 分配 0 (假定缺省的文件系统值)- 当自由空间低于minfree(缺省情况下为10%,在bdf输出中文件系统将显示100%使用)时,统计将被终止。

如果acctresume为80,当文件系统的利用率降到80%时(bdf显示),就会再次启用统计。

重新启用统计后,就会产生“Accounting resumed”信息。

欲了解其它信息,请参考/usr/share/doc/doc_map.txt中所列的统计白皮书以及统计帮助信息。

bufpages这个值以前用于定义为文件系统IO中使用的高速缓冲区分配的物理内存量(以4096字节页面为单位)。

以前的HP-UX版本一般将 10% 的物理内存用于此任务,但是最近的版本已实现了内存的动态分配。

在10.X 版中,如果bufpages是一个非零值,它就成为高速缓冲区可用内存页面的最大值,实质变成一个限制,尽管可能很少使用,但不会超过这个值。

在10.X版中,bufpages经常设为0,它表示请求动态高速缓冲区,dbc_min_pct 和dbc_max_pct参数将设置一个高速缓冲区允许的可用内存的最小和最大百分比。

在9.X版中,高速缓冲区的内存用bufpages变量明确确定。

如果/etc/conf/dfile (700系列)或/etc/conf/gen/S800(800系列)中缺少了这个变量,高速缓冲区就被设为可用内存的10%;否则该值以页面(4096字节)数填入。

create_fastlinks允许在HFS文件系统内创建高速符号链接。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

系统安全配置技术规范—HP Unix

文档说明(一)变更信息

(二)文档审核人

目录

1概述....................................................................................................................................... 错误!未定义书签。

1.1适用范围 ...................................................................................................................... 错误!未定义书签。

1.2内部适用性说明 .......................................................................................................... 错误!未定义书签。

1.3外部引用说明 .............................................................................................................. 错误!未定义书签。

1.4术语和定义 .................................................................................................................. 错误!未定义书签。

1.5符号和缩略语 .............................................................................................................. 错误!未定义书签。

2HP-UX设备安全配置要求 . (4)

2.1账号管理、认证授权 (4)

2.1.1账号 (4)

2.1.2口令 (7)

2.1.3授权 (10)

2.2日志配置要求 (13)

2.3IP协议安全配置要求 (14)

2.3.1IP协议安全 (14)

2.3.2路由协议安全 (18)

2.4设备其他安全配置要求 (20)

2.4.1屏幕保护 (20)

2.4.2文件系统及访问权限 (21)

2.4.3物理端口及EEPROM的口令设置 (22)

2.4.4补丁管理 (22)

2.4.5服务 (23)

2.4.6内核调整 (26)

2.4.7启动项 (27)

1HP-UX设备安全配置要求

本规范所指的设备为采用HP-UX操作系统的设备。

本规范提出的安全配置要求,在未特别说明的情况下,均适用于采用HP-UX操作系统的设备。

本规范从运行HP-UX操作系统设备的认证授权功能、安全日志功能、IP网络安全功能,其他自身安全配置功能四个方面提出安全配置要求。

1.1 账号管理、认证授权

1.1.1账号

编号:安全要求-设备-HP-UX-配置-1

1.1.2口令

编号:安全要求-设备-通用-配置-4

编号:安全要求-设备-通用-配置-5

编号:安全要求-设备-通用-配置-6-可选

编号:安全要求-设备-通用-配置-7-可选

1.1.3授权

编号:安全要求-设备-通用-配置-9

编号:安全要求-设备-HP-UX-配置-12-可选

编号:安全要求-设备-HP-UX-配置-13-可选

1.2 日志配置要求

本部分对HP-UX操作系统设备的日志功能提出要求,主要考察设备所具备的日志功能,确保发生安全事件后,设备日志能提供充足的信息进行安全事件定位。

根据这些要求,设备日志应能支持记录与设备相关的重要事件,包括违反安全策略的事件、设备部件发生故障或其存在环境异常等,以便通过审计分析工具,发现安全隐患。

如出现大量违反ACL规则的事件时,通过对日志的审计分析,能发现隐患,提高设备维护人员的警惕性,防止恶化。

编号:安全要求-设备-通用-配置-24-可选

编号:安全要求-设备-通用-配置-14-可选

1.3 IP协议安全配置要求

1.3.1IP协议安全

编号:安全要求-设备-通用-配置-17-可选

编号:安全要求-设备-HP-UX-配置-21-可选

编号:安全要求-设备-HP-UX-配置-22-可选

1.3.2路由协议安全

编号:安全要求-设备-HP-UX-配置-23-可选

编号:安全要求-设备-HP-UX-配置-24-可选

1.4 设备其他安全配置要求

本部分作为对于HP-UX操作系统设备除账号认证、日志、协议等方面外的安全配置要求的补充,对HP-UX操作系统设备提出上述安全功能需求。

包括补丁升级、文件系统管理等其他方面的安全能力,该部分作为前几部分安全配置要求的补充。

1.4.1屏幕保护

编号:安全要求-设备-通用-配置-19-可选

1.4.2文件系统及访问权限

编号:安全要求-设备-HP-UX-配置-27-可选

编号:安全要求-设备-HP-UX-配置-28-可选

1.4.3物理端口设置

编号:安全要求-设备-HP-UX-配置-30-可选

1.4.4补丁管理

编号:安全要求-设备-HP-UX-配置-31-可选

编号:安全要求-设备-HP-UX-配置-32-可选

1.4.5服务

编号:安全要求-设备-HP-UX-配置-33-可选

编号:安全要求-设备-HP-UX-配置-34-可选

编号:安全要求-设备-HP-UX-配置-35-可选

1.4.6内核调整

编号:安全要求-设备-HP-UX-配置-36-可选

1.4.7启动项

编号:安全要求-设备-HP-UX-配置-37-可选。