配置NETGEAR交换机与Windows IAS实现MD5-质询、受保护的EAP(PEAP)、智能卡或其它证书的三种身份验证

NETGEAR ProSAFE 智能交换机安装指南说明书

安装指南16端口千兆智能交换机 GS716Tv324端口千兆智能交换机 GS724Tv448端口千兆智能交换机 GS748Tv5包装内容•NETGEAR ProSAFE 智能交换机•用于桌面安装的橡胶脚垫•交流电源线•机架安装套件•安装指南•智能交换机资源光盘,其中包含 Smart Control Center 管理软件和硬件安装指南。

(资源光盘上有一个指向在线软件管理手册的链接。

)配置交换机安装 Smart Control Center 管理软件,再用它来配置交换机。

在计算机上安装 Smart Control Center 管理软件1.将资源光盘插入光盘驱动器。

2.运行安装程序,安装 Smart Control Center 管理软件。

安装向导将引导您完成安装。

连接智能交换机如果网络中设有 DHCP 服务器,请参见将交换机连接到网络。

如果网络中使用静态 IP 地址,请先参见使用静态 IP 地址配置交换机,然后参见将交换机连接到网络。

使用静态 IP 地址配置交换机如果网络中使用的是静态 IP 地址,请先配置交换机 IP 地址,然后再将其连接到网络。

交换机的缺省 IP 地址为 192.168.0.239。

注意:如果网络中使用 DHCP 服务器,则此过程不适用;而应当直接转到将交换机连接到网络。

1.使用 192.168.0.x 子网中的某个静态 IP 地址设置计算机。

2.将该计算机与交换机连接。

3.配置交换机的 IP 地址,使其与网络配置匹配。

将交换机连接到网络1.将计算机连接到交换机前面板上的 RJ-45 网络端口。

连接时,请使用末端为 RJ-45 接头的类别 5 (Cat 5) 或更佳的以太网线。

2.将交换机连接到网络。

3.打开交换机电源。

4.确保安装有 Smart Control Center 管理软件的计算机与交换机在同一个网段。

使用 Smart Control Center 管理软件配置交换机1.在桌面上双击 Smart Control Center 管理软件图标,或在 Windows“开始”菜单中运行该程序,将显示以下界面。

NETGEAR智能网管交换机如何实现IP与MAC地址绑定功能

NETGEAR智能网管交换机如何实现IP与MAC地址绑定功能NETGEAR智能网管交换机是一款功能强大的网络设备,支持多种高级网络管理功能,其中包括IP与MAC地址绑定功能。

这个功能可以帮助网络管理员更好地管理网络设备,并提高网络的安全性。

下面将详细介绍NETGEAR智能网管交换机如何实现IP与MAC地址绑定功能,并提供相关操作步骤。

IP与MAC地址绑定是指将特定的IP地址与MAC地址绑定在一起,仅允许该MAC地址对应的设备使用该IP地址进行通信。

这样可以防止未经授权的设备接入网络,并提高网络的安全性。

以下是在NETGEAR智能网管交换机上实现IP与MAC地址绑定功能的步骤:1.连接到交换机:将计算机连接到NETGEAR智能网管交换机的一个可用端口上。

可以使用网线将计算机的网卡与交换机的一些端口直接连接,或通过路由器等设备间接连接。

2.登录交换机:使用计算机上的浏览器打开一个新的页面,并输入交换机的默认IP地址(通常为192.168.0.1或192.168.1.1)进入交换机的管理界面。

输入管理账号和密码进行登录。

3. 导航到静态ARP页面:在交换机的管理界面中,导航到"IP Configuration"或"Network Configuration"等相关菜单,然后点击“Static ARP”或“Static ARP Table”选项。

4. 添加静态ARP表项:在静态ARP页面中,点击“Add”或“New”按钮,可以添加一个新的静态ARP表项。

在弹出的表单中,输入目标IP 地址和相应的MAC地址,并点击“Apply”或“Save”按钮保存更改。

5. 删除静态ARP表项:如果需要删除一个静态ARP表项,可以在静态ARP页面中选择该条目,并点击“Delete”或“Remove”按钮进行删除操作。

请注意,删除静态ARP表项后,相关的IP与MAC地址绑定将被取消。

网件netgear无线路由器安全限制

网件netgear无线路由器安全限制美国netgear公司长期致力于为企业用户与SOHO用户提供简便易用并具有强大功能的网络综合解决方案,其制造的路由器设备功能强大,那么你知道网件netgear无线路由器安全限制吗?下面是店铺整理的一些关于网件netgear无线路由器安全限制的相关资料,供你参考。

网件netgear无线路由器安全限制的配置方法:通过禁止无线设备的SSID的广播进行安全限制在WGR614配置界面左上方Setup大项下的Wireless Settings 菜单:点击它,查看当前无线网络的SSID号,如上图,SSID号为NETGEAR。

使用NETGEAR管理工具和使用XP自带无线管理工具在搜索无线网络时候分别可以看到:NETGEAR无线管理工具(只适合用于NETGEAR无线网卡):为什么在电脑上可以看到呢?因为我们的路由器起用了无线网SSID的广播,下面,我们将它进行关闭。

1.2 关闭 SSID广播点击左下方Advance大项下的Wireless Settings菜单:然后将‘Enable SSID Broadcast’前的选择去掉,再按‘Apply’。

之后我们再来查看一下,看看找的无线网络是什么:NETGEAR工具:NETGEAR的无线管理工具则看到SSID为空了,如果双击它,工具自动会切换到工具的‘Settings’菜单中,你可以手工输入SSID:WGR614v6(大小写统一),然后连接,则会成功,否则,将连接不成功:XP 自带无线管理工具:然后点‘添加(A)’,填写入‘WGR614v6’(区分大小写),再按‘确定’,XP系统回到网络搜索界面:点‘刷新网络列表’,则看见SSID为WGR614v6的无线网络,连接之即可。

2.通过无线网卡的 MAC限制MAC地址是网卡的物理地址,不管是有线、无线网卡都有全球唯一的MAC地址。

2.1 查看 MAC地址如果使用NETGEAR的管理工具,则可以轻松看到本网卡的MAC 地址:上图00:0F:B5:A6:C0:41为本网卡的MAC地址,如果是NETGEAR的无线网卡,在网卡的背面也有显示MAC地址的。

NETGEAR 交换机的基本管理和端口配置

NETGEAR 交换机的基本管理和端口配置1.实验目的本实验将详细描述Netgear系列交换机常用的基本管理特性的操作和端口配置的方法,主要包括以下内容:1.配置交换机的管理IP地址2.配置交换机的固件升级3.配置交换机的基本端口设置通过以上实验操作,实验者可以学会独立安装及交换机基本设置的能力,并能应用于实际网络环境下,另外,如果你不了解交换机基本的设置,那么将无法实现对交换机做全面和深入的配置,尽管这节内容很简单,但也是最基本和必须掌握的内容。

1.1实验条件要完成实验内容,必须具备以下环境.1.NETGEAR 7000系列交换机(以GSM7328S为例,固件版本7.1.1.7)一台2.NETGEAR增强型智能网管交换机(以GS724AT为例,固件版本3.0.61)一台3.NETGEAR基本智能交换机(以FS726T为例,固件版本1.2.4_35)一台4.NETGEAR智能交换机配置向导软件(SmartWizard_2.05.05)5.NETGEAR简单网管交换机(以JFS524E,GS105E为例)两台6.NETGEAR简单网管交换机管理工具(NETGEAR UM+ Utility V1.2B20)7.TFTP Server软件8.NETGEAR7000系列交换机随机9针串口设置电缆一根,网线数条(正线若干根)9.测试用的个人电脑若干注:如果需要获得NETGEAR公司所有产品的最新软件,请平常及时访问,并请注意每个产品升级的注意事项。

2.实验内容2.1配置交换机的管理IP地址2.1.1规划内部网络的IP在配置交换机的管理IP地址之前,我们应该先根据企业使用的实际情况,预先规划及确定企业内部网络的IP地址,依据因特网域名分配组织IANA组织(Internet Assigned Numbers Authority)规划保留了以下三个IP地址块用于私有网络的使用:10.0.0.0 - 10.255.255.255 (10/8比特前缀)172.16.0.0 - 172.31.255.255 (172.16/12比特前缀)192.168.0.0 - 192.168.255.255 (192.168/16比特前缀)NETGEAR系列交换机缺省的设备管理IP局域网地址分为以下几种类型:7000系列交换机:169.254.100.100 / 255.255.0.0;可以通过DHCP服务器动态分配获得IP地址。

配置AP与Windows IAS实现MD5-质询、受保护的EAP(PEAP)指导书

配置AP与Windows IAS实现MD5-质询、受保护的EAP(PEAP)、智能卡或其它证书的三种身份验证目录一、网络拓扑: (2)二、配置AP (2)1、配置Radius Server (2)2、配置身份认证方式 (2)三、配置Windows IAS服务器: (3)1、环境: (3)2、配置过程: (3)四、工作站: (9)1、工作环境: (10)2、配置过程: (10)一、网络拓扑:Windows IAS (Radius):192.168.1.253/24支持802.1x身份认证的AP:192.168.1.254/24二、配置AP以NETGEAR WG302v2为示例1、配置Radius Server2、配置身份认证方式三、配置Windows IAS服务器:1、环境:1.1、Microsoft Windows Server 2003 Enterprise Edition(Service Pack 2)1.2、AD、IIS6.0、证书颁发机构、IAS2、配置过程:2.1、新建Radius客户端。

如下图:IEEE802.1x的网络设备的IP地址,例如192.168.1.254。

如下图:2.3、输入共享的机密。

如下图:2.4、修改原有的远程访问策略。

选择远程访问策略—〉到其它访问服务器的连接—〉属性—〉编辑配置文件—〉身份验证—〉EAP方法—〉添加EAP—〉MD5-质询/受保护的EAP(PEAP)/智能卡或其它证书。

2.4.1远程访问策略—〉到其它访问服务器的连接—〉属性。

如下图:2.4.2、点击“编辑配置文件”按钮。

如下图:2.4.3、选择“身份验证”及“EAP方法”。

如下图:2.4.4、选择“添加EAP”。

如下图:2.4.5、选择身份验证方法。

如下图:2.5、在Active Dirctory中注册服务器。

如下图:2.6、修改用户的属性。

如下图:2.7、选择拨入—〉允许访问。

如下图:四、工作站:1、工作环境:Microsoft Windows XP Professional(Service Pack 2)2、配置过程:2.1、MD5-质询2.2、受保护的EAP(PEAP)2.3、智能卡或其它证书。

NETGEAR M4300 智能边缘系列全网管可堆叠交换机安装指南说明书

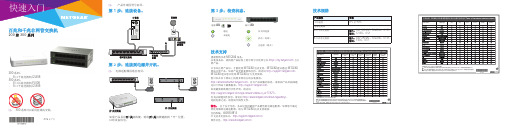

安装指南3. 连接设备到交换机。

我们建议使用以下线缆和 SFP 模块(如果适用):• 对于 1 Gbps 的铜制端口,请使用超五类 (Cat 5e) 线缆;对于 10 Gbps 的铜制端口,请使用超五类或更高等级(Cat 5e、Cat 6、Cat 6a 或 Cat 7)线缆。

• 对于 1 Gbps 的铜制端口,请使用 NETGEAR AGM734。

• 对于 1 Gbps 的光纤端口,请使用 NETGEAR AGM731F 或 AGM732F。

• 对于 10 Gbps 的光纤端口,请使用 NETGEAR AXM761、AXM762 或AXM764。

• 对于光纤端口,请使用 NETGEAR AXC761(1 米)、AXC763(3 米)、AXC765(5 米)AXC767(7 米)、AXC7610(10 米)、AXC7615(15 米)或 AXC7620(20 米)线缆。

注意:如已购买,SFP 模块和线缆会单独发货。

有关安装 SFP 模块的更多信息,请参见硬件安装指南。

2. 配置交换机的 IP 地址可以通过带外 (OOB) 端口(也称为服务端口)、控制端口或以太网网络端口访问交换机。

默认情况下,交换机作为 DHCP 客户端工作。

要配置交换机的 IP 地址,请使用以下方法之一:• 基于本地浏览器的管理界面。

使用本地浏览器界面通过 OOB 端口或任何以太网网络端口(请参见使用本地浏览器界面配置 IP 地址)。

• CLI。

通过 mini USB 控制端口或 RJ-45 RS232 控制端口使用命令行界面 (CLI)。

您可以手动配置 IP 地址或使用 ezconfig 实用程序(请参阅使用 CLI 配置 IP 地址)。

注意:DHCP 服务器。

通过 OOB 端口或任何以太网网络端口连接 DHCP 服务器,然后查找分配的 IP 地址(请参阅查找 DHCP 服务器分配的 IP 地址)。

配置或找到交换机的 IP 地址后,可以通过本地浏览器管理界面或 CLI 配置交换机的功能。

NETGEAR 非网管交换机操作指南说明书

注:产品外观因型号而异。

第 2 步:连接到电源并开机。

第 1步:连接设备。

注:电源适配器因地区而异。

计算机因特网第 3 步:检查状态。

电源 LED端口 LED通电以太网连接未通电活动(闪烁)无连接(熄灭)技术支持感谢您购买此 NETGEAR 设备。

安装设备后,请找到产品标签上的序列号并使用它在https://上注册产品。

只有在注册产品后,才能使用 NETGEAR 电话支持。

NETGEAR 建议通过 NETGEAR网站注册产品。

如需产品更新和网络支持,请访问 。

NETGEAR 建议您只使用 NETGEAR 官方支持资源。

您可以在以下网站上找到多种语言的安装指南: 。

有关产品规格的信息,请参阅产品页面或通过以下网站下载数据表: 。

如需最新的欧盟符合性声明,请访问/app/answers/detail/a_id/11621/ 。

有关法规遵从性信息,请访问/about/regulatory/ 。

连接电源之前,请查阅合规性文件。

警告:出于安全考虑,务必仅使用随附产品销售的电源适配器。

如果您不确定要使用哪种电源适配器,请与 NETGEAR 技术支持联系。

支持热线:4008303815中文技术支持站点:网件社区:技术规格百兆和千兆非网管交换机200 和 300 系列200 系列:• 8 口千兆交换机 GS208300 系列:• 8 口百兆交换机 FS308• 8 口千兆交换机 GS3082016 年 7 月有限保修产品注册感谢您选择NETGEAR产品。

如果您想注册您的产品、获取免费支持期(可以于购买产品后的 90 天内通过电话获得基础技术支持)以及查看通用的产品信息和文档,请浏览:https:///registration/login.aspx敬请保管好您产品的有效购买凭证。

本保修声明涵盖的产品NETGEAR 通过本保修声明赋予消费者的权益是对消费者在与商品和服务保修相关的中国法律项下所享有的权利和救济的补充(如果其范围超过消费者在中国法律项下的权利和救济)。

NETGEAR 7000 可网管交换机说明文档

NETGEAR 7000系列网管交换机管理手册6.0美国网件公司2008年5月目录NETGEAR 7000系列网管交换机管理手册6.0 (1)目录 (2)关于这本手册 (7)惯例、格式和范围 (7)如何使用这本手册 (8)如何打印这本手册 (8)修订资料 (8)第一章介绍 (9)文档组织结构 (9)读者 (10)命令行界面文档 (10)相关的文档 (10)第二章开启交换机 (11)In-band和Out-of-band连接 (11)配置In-band连接 (11)使用BootP或者DHCP (11)使用EIA-232端口 (11)配置Out-of-Band连接 (12)开启交换机 (13)初始化配置 (13)初始配置程序 (13)软件安装 (14)快速启动网络设备 (14)系统信息和系统设置 (14)第三章使用Ezconfig设置交换机 (17)更改密码 (17)设置交换机的IP地址 (17)设置交换机名称和位置信息 (18)保存配置 (18)第四章使用Web图形用户界面 (19)配置Web接口访问 (19)开始Web接口访问 (19)网页的版面 (20)配置SNMPv3用户模版 (20)命令按钮 (20)第五章虚拟局域网(Virtual LANs) (21)VLAN配置示例 (21)命令行界面示例 (22)示例#1:创建两个VLANs (22)示例#2:分配端口到VLAN 2 (22)示例#3:分配端口到VLAN 3 (22)示例#4:指派VLAN 3作为默认VLAN (22)图形用户接口 (23)第六章链路聚合(Link Aggregation) (24)命令行界面示例 (24)示例#1:创建两个LAGs: (25)示例#2:添加端口到LAGs: (25)示例#3:启用两边的LAGs: (25)第七章 IP路由服务 (26)端口路由 (26)端口路由配置 (26)命令行界面示例 (27)示例#1:为交换机启用路由功能 (27)示例#2:在交换机上为端口启用路由功能 (27)VLAN路由 (28)VLAN路由配置 (28)命令行界面示例 (28)示例#1:创建两个VLANs (29)示例#2:为交换机和VLAN配置VLAN路由 (29)VLAN路由RIP配置 (30)命令行界面示例 (30)VLAN路由OSPF配置 (32)命令行界面示例 (32)路由信息协议 (33)RIP配置 (34)命令行界面示例 (34)示例#1:为交换机启用路由功能 (34)示例#2:为端口启用路由功能 (35)示例#3:为交换机启用RIP (35)示例#4:为端口1/0/2和1/0/3启用RIP (35)OSPF (35)命令行界面示例 (36)示例#1:配置一个区域间路由器 (36)示例#2:在一个边界路由器上配置OSPF (37)代理地址解析协议(Proxy ARP) (38)概述 (38)命令行界面示例 (38)示例#1:show ip interface (39)示例#2:ip proxy-arp (39)第八章虚拟路由器冗余协议(VRRP) (40)命令行界面示例 (40)第九章访问控制列表(ACLs) (42)概述 (42)限制 (42)MAC ACLs (42)配置IP ACLs (43)步骤 (43)IP ACL命令行界面示例 (43)MAC ACL命令行界面示例 (44)示例#1:mac access list (45)示例#2:permit any (45)示例#3:配置mac access-group (46)示例#4:permit (46)示例#5:show mac access-lists (47)第十章服务类别(CoS)队列 (48)概述 (48)CoS队列映射 (48)信任端口 (48)不信任的端口 (48)CoS队列配置 (49)端口外出队列配置 (49)丢弃优先权配置(每个队列) (49)基于每个端口 (49)命令行界面示例 (50)示例#1:show classofservice trust (50)示例#2:set classofservice trust mode (50)示例#3:show classofservice ip-precedence-mapping (51)示例#4:配置Cos-queue Min-bandwidth和Strict Priority Scheduler Mode (51)示例#5:配置接口CoS Trust Mode (52)流量整形 (52)命令行界面示例 (52)示例#1:traffic-shape (52)第十一章差异化服务(Differentiated Services) (53)命令行界面示例: (53)DiffServ设置VoIP的示例 (56)第十二章 IGMP侦听(IGMP Snooping) (59)概述 (59)命令行界面示例 (59)示例#1: Enable IGMP Snooping (59)示例#2: show igmpsnooping (59)示例#3: show mac-address-table igmpsnooping (60)第十三章端口安全(Port Security) (61)概述 (61)作用 (61)命令行界面示例 (61)示例#1: show port security (62)示例#2: show port security on a specific interface (62)示例#3: (Config) port security (62)示例#4: (Interface) port security 0 (62)第十四章路由跟踪 (Traceroute) (63)命令行界面示例 (63)第十五章配置脚本(Configuration Scripting ) (65)概述 (65)要点 (65)命令行界面示例 (65)示例#1: script (65)示例#2: script list and script delete (66)示例#3: script apply running-config.scr (66)示例#4: Creating a Configuration Script (66)示例#5: Upload a Configuration Script (66)第十六章出站TELNET(Outbound Telnet) (68)概述 (68)命令行界面示例 (68)示例#1: show network (68)示例#2: show telnet (69)示例#3: transport output telnet (69)示例#4: session-limit and session-timeout (69)第十七章端口镜像(Port Mirroring) (70)概述 (70)命令行界面示例 (70)示例#1: show monitor session (70)示例#2: show port all (70)示例#3: show port interface (71)示例#4: (Config) monitor session 1 mode (71)示例#5: (Config) monitor session 1 source interface (72)第十八章简单网络时间协议 (SNTP) (73)概述 (73)命令行界面示例 (73)示例#1: show sntp (73)示例#2: show sntp client (73)示例#3: show sntp server (74)示例#4: Configure SNTP (74)示例#5: Setting Time Zone (75)示例#6: Setting Named SNTP Server (75)第十九章交换机堆叠管理(Managing Switch Stacks) (77)理解交换机堆叠 (77)交换机堆叠成员 (78)堆叠电缆(FSM73xxS) (79)主交换机选举和重新选举 (80)堆叠成员号 (80)堆叠成员优先值 (80)交换机堆叠脱机配置 (80)增加一个做了预配置的交换机到交换机堆叠的结果 (81)在交换机堆叠里更换预配置的交换机的结果 (81)从交换机移除一台预配置的交换机的结果 (81)交换机堆叠软件兼容建议 (82)不兼容软件及堆叠成员固件升级 (82)交换机堆叠配置文件 (82)连接交换机堆叠的管理 (82)通过Console口连接交换机堆叠 (82)通过Telnet连接交换机堆叠 (82)交换机堆叠配置情形 (82)堆叠建议 (83)常规操作 (84)初始化安装及打开交换机堆叠的电源 (84)从交换机堆叠移除一台设备 (84)增加一台设备到正在运行的交换机堆叠 (84)用新的设备替代交换机堆叠里的主交换机 (85)重新设置堆叠成员号 (85)转移主交换机到交换机堆叠里的另一个设备 (86)从运行中的交换机堆叠里移除主交换机 (86)合并两个正在运行的交换机堆叠 (86)预配置 (86)软件升级 (87)软件升级后的配置移植 (87)软件不匹配 (87)第二十章登录公告(Pre-Login Banner) (88)概述 (88)命令行界面示例 (88)第二十一章系统日志(Syslog) (89)概述 (89)稳定的日志文件 (89)日志文件说明 (89)命令行界面示例 (90)示例#1: show logging (90)示例#2: show logging buffered (90)示例#3: show logging traplogs (90)示例#4: show logging hosts (91)示例#5: logging port configuration (91)第二十二章 IGMP查询器(IGMP Querier) (93)命令行界面示例 (93)示例#1: Enable IGMP Querier (93)示例#2 Show IGMP Querier Status (94)关于这本手册这个参考手册描述了如何安装、配置和故障排除7000系列全网管交换机。

b10d 安全参数 -回复

b10d 安全参数-回复什么是[b10d 安全参数]?在计算机网络和系统安全中,b10d 安全参数是指用于防护和检测恶意攻击和非法访问的一系列参数和策略。

b10d 是从英文单词defense中选取的字母,并表示“防御”或“保护”的意思。

它代表着对系统进行安全防御的重要性和必要性。

为什么需要[b10d 安全参数]?随着信息技术和网络的不断发展,网络攻击和威胁也日益增多。

黑客入侵、病毒传播、数据泄露等安全事件频频发生,给个人用户和企业机构带来了巨大的损失。

为了有效应对这些安全威胁,我们需要在系统中设定各种安全参数,加强系统的安全性,保护用户的个人信息和企业的重要数据。

如何设置[b10d 安全参数]来保护系统?第一步:访问控制访问控制是指限制用户对系统和网络资源的访问权限,防止未经授权的访问。

可以通过设置用户账号和密码、访问控制列表(ACL)、防火墙等方式实现访问控制。

合理设置用户权限和访问规则,减少潜在的安全风险。

第二步:加密与认证加密与认证是保护数据和信息安全的重要手段。

通过使用加密算法对敏感数据进行加密,可以有效防止数据在传输和存储过程中被非法获取和篡改。

同时,使用认证机制来确认用户的身份和权限,避免非法用户的访问。

第三步:漏洞修复和更新系统中的漏洞是黑客攻击的最佳入口之一。

及时修复和更新系统中的漏洞,可以有效减少被利用的风险。

定期进行系统补丁的安装和更新,同时关注安全厂商发布的漏洞信息以及及时采取相应措施。

第四步:监测和报警建立完善的安全监控系统,通过实时监测系统日志和网络流量,及时发现和应对安全事件。

安全事件发生时,可以通过报警系统进行快速响应,并采取相应的防护措施,以最小化损失。

第五步:教育与培训人为因素是系统安全的重要薄弱环节,所以对用户进行安全教育和培训非常重要。

加强用户的安全意识,学习安全知识和技能,可以使其更好地应对各类安全威胁,并减少由于用户行为引起的安全风险。

总结通过设置[b10d 安全参数],我们可以全面提升系统的安全性,保护个人用户和企业的信息资产。

netgear无线路由器设置以及设置密码

netgear无线路由器设置以及设置密码随着互联网的普及和应用的需求增加,无线路由器成为了现代家庭和办公场所必备的网络设备之一。

Netgear作为一家知名的网络设备制造商,其无线路由器产品在市场上非常受欢迎。

本文将为您介绍如何设置Netgear无线路由器并设置密码,以确保网络的安全和稳定。

第一步:连接和设置1. 确保您的Netgear无线路由器已正确连接到电源并且开启。

您可以通过观察路由器的指示灯来确认电源是否正常工作。

2. 将您的电脑或移动设备与Netgear无线路由器进行连接。

您可以使用无线连接或者通过网线连接到路由器的LAN接口。

3. 打开您的浏览器,输入默认的路由器IP地址。

通常情况下,Netgear路由器的默认IP地址为192.168.1.1或者192.168.0.1。

按下回车键进入路由器的管理界面。

4. 输入您的管理员用户名和密码。

默认情况下,Netgear路由器的用户名为"admin",密码为空。

如果您之前更改过这些信息,请使用您所设置的用户名和密码进行登录。

第二步:基本设置1. 在路由器的管理界面中,找到“基本设置”或类似的选项。

在这个页面上,您可以配置路由器的基本网络设置。

2. 首先,在“Internet连接类型”或“WAN设置”中选择您的网络连接类型。

如果您是通过电缆或DSL接入互联网,选择动态IP。

如果您是通过宽带账号登录,选择PPPoE。

3. 根据您的网络服务提供商的要求,输入相应的网络设置信息,比如IP地址、子网掩码、默认网关和DNS服务器。

4. 然后,设置无线网络名称(SSID)。

您可以设置一个易于记忆的名称,并确保启用无线网络。

5. 设置无线网络的安全性。

选择WPA2-PSK(当前较为安全的加密方式),并设置一个强密码。

密码应包含大小写字母、数字和特殊字符,并且足够长以提高安全性。

6. 保存并应用更改。

路由器将重新启动并应用新的设置。

第三步:高级设置1. 在路由器管理界面中,找到“高级设置”或类似的选项。

网络攻击检测系统的配置步骤

网络攻击检测系统的配置步骤网络攻击已经成为现代社会安全领域的一个重大威胁。

为了保护网络安全,企业和组织通常会采用网络攻击检测系统(Intrusion Detection System,简称IDS)来监测和识别网络中的异常活动。

本文将介绍网络攻击检测系统的配置步骤,帮助读者了解如何正确设置和部署IDS来确保网络的安全性。

1.明确目标和需求在配置网络攻击检测系统之前,首先需要明确目标和需求。

不同的组织可能有不同的需求,例如检测特定类型的攻击、实时响应攻击或者记录并审计攻击日志。

明确目标和需求可以帮助决定配置哪种类型的IDS以及如何进行具体的设置。

2.选择合适的IDS选择合适的IDS是配置网络攻击检测系统的关键一步。

市场上有许多不同的IDS可供选择,包括基于网络流量的IDS和基于主机的IDS。

根据自己的需求和预算,选择适合的IDS产品或方案。

3.部署IDS一旦确定了合适的IDS,就可以开始部署系统。

首先,需要根据网络拓扑图和架构确定合适的部署位置。

常见的部署位置包括入侵检测网关(Intrusion Detection Gateway)和内部服务器。

然后,在每个部署位置上安装IDS软件和硬件。

在部署过程中,还需要确保IDS与其他网络设备和系统的兼容性。

4.配置IDS规则配置IDS规则是确保系统准确识别和报告攻击的关键一步。

IDS根据预定义的规则或签名来检测网络中的攻击活动。

规则可以包括具体的攻击特征、异常行为或传输协议规范等。

根据自己的需求,可以使用默认规则库或自定义规则来配置IDS。

5.优化和调试配置网络攻击检测系统后,需要进行一系列的优化和调试工作以确保正常运行。

首先,需要对IDS进行性能测试,以确定其是否能够满足预期的流量和吞吐量。

随后,可以通过模拟攻击或使用已知的攻击样本来验证IDS的有效性。

在这个过程中,需要注意检查系统日志和报警功能是否正常工作。

6.更新和维护网络安全环境不断变化,因此定期更新和维护IDS是保持网络安全的关键。

netgear交换机怎么设置

netgear交换机怎么设置美国网件(NETGEAR)交换机怎么设置??部分用户在向小编咨询这个问题。

为此,小编专门整理了这篇文章,告诉大家如何设置网件(NETGEAR)路由器的交换机。

netgear交换机设置方法1. 用网线连接FSM726S交换机的26端口和配置用的电脑。

2. 打开IE浏览器,在URL处输入Http://192.168.0.240/; 进入FSM726交换机的WEB管理界面 (缺省无管理员口令), 将FSM726交换机恢复出厂设置 (Factory Reset)。

等FSM726交换机重启动完毕,使用9针串口设置线进入CLI管理控制界面配置管理IP地址:192.168.0.240/243.打开配置计算机的IE浏览器,进入FSM726的管理配置界面,点选菜单Advanced>VLANs>Primary VLAN菜单;4.在Primary VLAN菜单内,我们为Default Vlan选项进行VLAN 端口的标记定义,保留1,23,24,25,26为U,其余置空;5.在Show VLAN菜单内,选择Add a new VLAN选项增加新VLAN4,Name设置为vlan4,VLAN ID设置为4,端口选择1,24为U,其余置空;6.重复第4步动作,在Show VLAN菜单内,选择Add a new VLAN选项增加新VLAN4,Name设置为vlan5,VLAN ID设置为5,端口选择23,24为U,其余置空7.选择Advanced>VLANS里的VLAN Ports,在该页设置端口的PVID,将1端口的PVID改为4,23端口的PVID改成5,其余保留8. 最后在Tools>Save Configuration页面保存设置。

这样1端口和23端口的用户分别在2个不同的802.1q VLAN,24口同时属于vlan1,4,5连接上一级交换机。

1. 进入端口E0/1的配置视图 [SwitchA]interface Ethernet 0/12. 对端口E0/1的出方向报文进行流量限速,限制到3Mbps [SwitchA- Ethernet0/1]line-rate outbound 303. 对端口E0/1的入方向报文进行流量限速,限制到1Mbps [SwitchA- Ethernet0/1]line-rate inbound 16【补充说明】报文速率限制级别取值为1~127。

NETGEAR智能网管交换机如何实现IP与MAC地址绑定功能

NETGEAR智能网管交换机如何实现IP与MAC地址绑定功能NETGEAR智能网管交换机可以通过配置绑定功能来实现IP与MAC地址的绑定。

IP与MAC地址绑定是一种网络安全功能,它限制特定MAC地址只能使用指定的IP地址,从而增强网络的安全性。

下面将详细介绍如何在NETGEAR智能网管交换机上实现IP与MAC地址绑定功能。

首先,通过浏览器登录到智能网管交换机的管理界面。

在浏览器中输入交换机的IP地址,并输入正确的登录用户名和密码,完成登录操作。

登录成功后,在交换机的管理界面中,找到并点击"IP Configuration"或"IP地址配置"菜单项。

在IP地址配置页面中可以进行IP与MAC地址绑定的设置。

进入IP地址配置页面后,可以看到有两个选项:IP-MAC绑定表和静态ARP表。

IP-MAC绑定表用于设置IP与MAC地址绑定规则,而静态ARP 表用于手动添加静态ARP表项。

要添加一条IP与MAC地址绑定规则,点击"Add"或"添加"按钮。

在弹出的对话框中,输入MAC地址和对应的IP地址,并选择该规则的生效端口。

点击"Apply"或"应用"按钮,保存设置。

除了IP-MAC绑定表,还可以通过设置静态ARP表来实现IP与MAC地址的绑定。

在静态ARP表页面中,可以手动添加或删除静态ARP表项。

添加ARP表项时,需要输入MAC地址、IP地址和生效端口,然后点击"Add"或"添加"按钮进行保存。

删除ARP表项时,只需点击对应条目的删除按钮即可。

通过上述步骤,可以在NETGEAR智能网管交换机上实现IP与MAC地址的绑定功能。

通过绑定IP与MAC地址,可以有效限制特定设备只能使用指定的IP地址,提升网络的安全性。

NETGEAR智能网管交换机如何实现IP与MAC地址绑定功能

IP与MAC的绑定能确保计算机身份的正确性,只有当设定的IP和MAC完全一致时,才允许计算机访问网络,对用户权限限制、防止ARP攻击等都有良好效果。

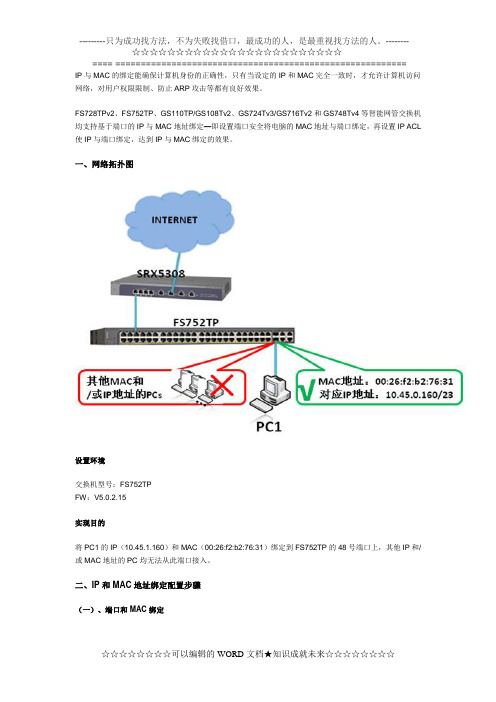

FS728TPv2、FS752TP、GS110TP/GS108Tv2、GS724Tv3/GS716Tv2和GS748Tv4等智能网管交换机均支持基于端口的IP与MAC地址绑定—即设置端口安全将电脑的MAC地址与端口绑定,再设置IP ACL 使IP与端口绑定,达到IP与MAC绑定的效果。

一、网络拓扑图设置环境交换机型号:FS752TPFW:V5.0.2.15实现目的将PC1的IP(10.45.1.160)和MAC(00:26:f2:b2:76:31)绑定到FS752TP的48号端口上,其他IP和/或MAC地址的PC均无法从此端口接入。

二、IP 和 MAC 地址绑定配置步骤(一)、端口和 MAC 绑定1. 启用全局端口安全(Port Security)功能进入Security > Traffic Control > Port Security > Port Security Configuration菜单,将Port Security Mode设置为Enable,点击右下角的APPLY。

2. 在端口上启用端口安全(Port Security)功能进入Security > Traffic Control > Port Security > Interface Configuration菜单。

o在e48端口前打勾,将Port Security设置为Enable;o Max Allowed Dynamically Learned MAC(允许动态学习的最大MAC地址数量),默认值为600,设置为0—即不允许动态学习MAC地址。

为了方便稍后将动态学习到的MAC地址转换为静态MAC地址表,这里暂不做修改,成功转换动态MAC地址之后,再将其修改为0。

RG-NBS 系列交换机 ReyessOS 1.206 Web 管理手册说明书

RG-NBS系列交换机文档版本V1.0归档日期2022-10-24版权声明copyright © 2022 锐捷网络保留对本文档及本声明的一切权利。

未得到锐捷网络的书面许可,任何单位和个人不得以任何方式或形式对本文档的部分或全部内容进行复制、摘录、备份、修改、传播、翻译成其他语言、将其部分或全部用于商业用途。

、、和其他锐捷网络商标均为锐捷网络的商标。

本文档提及的其他所有商标或注册商标,由各自的所有人拥有。

免责声明您所购买的产品、服务或特性等应受商业合同和条款的约束,本文档中描述的部分或全部产品、服务或特性可能不在您的购买或使用范围之内。

除非合同另有约定,锐捷网络对本文档内容不做任何明示或默示的声明或保证。

由于产品版本升级或其他原因,本文档内容会不定期进行更新。

锐捷网络保留在没有任何通知或者提示的情况下对文档内容进行修改的权利。

本手册仅作为使用指导。

锐捷网络在编写本手册时已尽力保证其内容准确可靠,但并不确保手册内容完全没有错误或遗漏,本手册中的所有信息也不构成任何明示或暗示的担保。

前言读者对象本书适合下列人员阅读⚫网络工程师⚫技术推广人员⚫网络管理员技术支持⚫锐捷睿易官方网站:https:///⚫锐捷睿易在线客服:https:///?p=smb⚫锐捷网络官方网站服务与支持版块:https:///service.aspx⚫7天无休技术服务热线:4001-000-078⚫常见问题搜索:https:///service/know.aspx⚫锐捷睿易技术支持与反馈信箱:*********************.cn⚫锐捷网络文档支持与反馈信箱:**************.cn⚫锐捷网络服务公众号:【锐捷服务】扫码关注本书约定1. 图形界面格式约定界面图标解释举例<>按钮<确定>[]菜单项,弹窗名称,页面名称,标签页的名称菜单项“系统设置”可简化[系统设置] >>分级页面,子菜单项选择[系统设置]>>[系统管理员]“”配置项,提示信息,链接如提示框提示“保存配置成功”点击“开启”选项点击“忘记密码”链接2. 各类标志本书还采用各种醒目标志来表示在操作过程中应该特别注意的地方,这些标志的意义如下:警告表示用户必须严格遵守的规则。

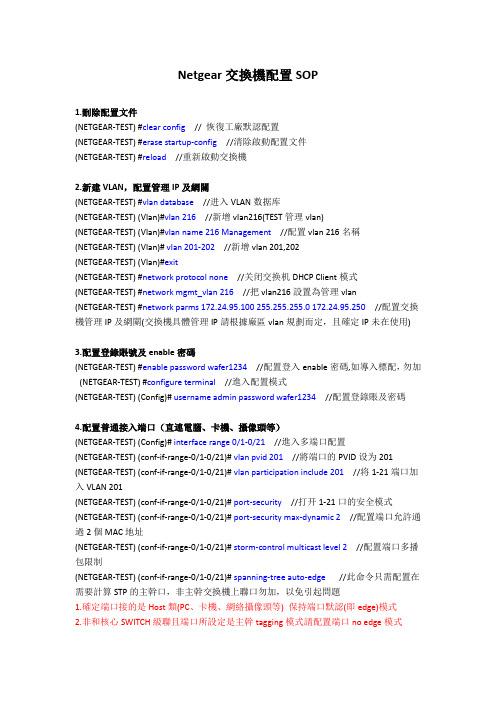

Netgear交换机配置SOP

Netgear交換機配置SOP1.刪除配置文件(NETGEAR-TEST) #clear config // 恢復工廠默認配置(NETGEAR-TEST) #erase startup-config //清除啟動配置文件(NETGEAR-TEST) #reload //重新啟動交換機2.新建VLAN,配置管理IP及網關(NETGEAR-TEST) #vlan database //进入VLAN数据库(NETGEAR-TEST) (Vlan)#vlan 216 //新增vlan216(TEST管理vlan)(NETGEAR-TEST) (Vlan)#vlan name 216 Management //配置vlan 216名稱(NETGEAR-TEST) (Vlan)# vlan 201-202 //新增vlan 201,202(NETGEAR-TEST) (Vlan)#exit(NETGEAR-TEST) #network protocol none//关闭交换机DHCP Client模式(NETGEAR-TEST) #network mgmt_vlan 216//把vlan216設置為管理vlan (NETGEAR-TEST) #network parms 172.24.95.100 255.255.255.0 172.24.95.250 //配置交換機管理IP及網關(交換機具體管理IP請根據廠區vlan規劃而定,且確定IP未在使用)3.配置登錄賬號及enable密碼(NETGEAR-TEST) #enable password wafer1234//配置登入enable密碼,如導入標配,勿加(NETGEAR-TEST) #configure terminal //進入配置模式(NETGEAR-TEST) (Config)# username admin password wafer1234 //配置登錄賬及密碼4.配置普通接入端口(直連電腦、卡機、攝像頭等)(NETGEAR-TEST) (Config)# interface range 0/1-0/21 //進入多端口配置(NETGEAR-TEST) (conf-if-range-0/1-0/21)# vlan pvid 201 //將端口的PVID设为201 (NETGEAR-TEST) (conf-if-range-0/1-0/21)# vlan participation include 201 //将1-21端口加入VLAN 201(NETGEAR-TEST) (conf-if-range-0/1-0/21)# port-security //打开1-21口的安全模式(NETGEAR-TEST) (conf-if-range-0/1-0/21)# port-security max-dynamic 2 //配置端口允許通過2個MAC地址(NETGEAR-TEST) (conf-if-range-0/1-0/21)# storm-control multicast level 2 //配置端口多播包限制(NETGEAR-TEST) (conf-if-range-0/1-0/21)# spanning-tree auto-edge//此命令只需配置在需要計算STP的主幹口,非主幹交換機上聯口勿加,以免引起問題1.確定端口接的是Host類(PC、卡機、網絡攝像頭等) 保持端口默認(即edge)模式2.非和核心SWITCH級聯且端口所設定是主幹tagging模式請配置端口no edge模式(NETGEAR-TEST) (conf-if-range-0/1-0/21)#exit(NETGEAR-TEST) (Config)#interface 0/1(NETGEAR-TEST) (Interface 0/1)# storm-control broadcast level 2 action shutdown//配置廣播包限制,超出限制自動關閉端口,此命令無法同時配置多端口(NETGEAR-TEST) (Interface 0/1)#exit5.配置交換機主乾端口(類Cisco Trunk 口)(NETGEAR-TEST) (Config)# interface range 0/25-0/26(NETGEAR-TEST) (conf-if-range-0/25-0/26)# no spanning-tree edgeport //設定此端口為非邊緣端口(NETGEAR-TEST) (conf-if-range-0/25-0/26)# vlan participation include 216,201-202 (NETGEAR-TEST) (conf-if-range-0/25-0/26)# vlan tagging 216,201-202 //将端口打上某VLAN的tag(NETGEAR-TEST) (conf-if-range-0/25-0/26)# dot1x port-control force-authorized //配置端口始终处于授权状态不需认证(802.1X)(NETGEAR-TEST) (conf-if-range-0/25-0/26)# ip dhcp snooping trust //配置接口为DHCP监听特性的信任接口,所有接口默认为非信任接口(NETGEAR-TEST) (conf-if-range-0/25-0/26)# ip dhcp snooping limit none //設置端口通過DHCP包不做限制(NETGEAR-TEST) (conf-if-range-0/25-0/26)#exit6.配置端口連無線WirelessAP(NETGEAR-TEST) (Config)# interface 0/22(NETGEAR-TEST) (Interface 0/22)# vlan pvid 216(NETGEAR-TEST) (Interface 0/22)# description WirelessAp(172.24.95.1) //端口描述,描述字段中不能有空格(NETGEAR-TEST) (Interface 0/22)# dot1x port-control force-authorized(NETGEAR-TEST) (Interface 0/22)# no spanning-tree edgeport(NETGEAR-TEST) (Interface 0/22)# vlan participation include 216,201(NETGEAR-TEST) (Interface 0/22)# vlan tagging 2017.全局配置端口安全、spanning-tree及DHCP偵聽(以下命令下達之前務必確認主乾已配置好,否則會出問題)(NETGEAR-TEST) (Config)# port-security //打开全局端口安全模式(NETGEAR-TEST) (Config)# spanning-tree bpduguard //此命令作用是在edge端口接收到BPDU包時報警,不能阻止設備發送BPDU包,要和edge口一起使用(NETGEAR-TEST) (Config)# ip dhcp snooping //啟用DHCP snooping 偵聽,所有接口默认为非信任接口(NETGEAR-TEST) (Config)# ip dhcp snooping vlan 216,201-202 //設置DHCP Snooping功能将作用于那些vlan,(ip dhcp snooping vlan 466,670-676,696-699 以廠為單位進行設置,此例為北六廠)8.配置port-channel //在和Cisco融合時,請注意設備的配置(NETGEAR-TEST) #configure terminal(NETGEAR-TEST) (Config)#interface port-channel ch10 //(port-channel號可自定義,同時支持多組port-channel,不能只用數字命名)(NETGEAR-TEST) (Config)# interface port-channel ch10 //進入port-channel ch10 (NETGEAR-TEST) (Interface-lag 1)# port-channel static //TYPE設為靜態(NETGEAR-TEST) (Interface-lag 1)# dot1x port-control force-authorized(NETGEAR-TEST) (Interface-lag 1)# no spanning-tree edgeport(NETGEAR-TEST) (Interface-lag 1)# ip dhcp snooping trust(NETGEAR-TEST) (Interface-lag 1)# ip dhcp snooping limit none(NETGEAR-TEST) (Interface-lag 1)# vlan participation include 216,201-202(NETGEAR-TEST) (Interface-lag 1)# vlan tagging 216,201-202(NETGEAR-TEST) (Interface-lag 1)#exit9.把端口加入至prot-channel中(NETGEAR-TEST) (Config)# interface range 0/23-0/24(NETGEAR-TEST) (conf-if-range-0/23-0/24)#dot1x port-control force-authorized (NETGEAR-TEST) (conf-if-range-0/23-0/24)#addport ch10 //端口加入port-channel (NETGEAR-TEST) (conf-if-range-0/23-0/24)# no spanning-tree edgeport(NETGEAR-TEST) (conf-if-range-0/23-0/24)# ip dhcp snooping trust(NETGEAR-TEST) (conf-if-range-0/23-0/24)# ip dhcp snooping limit none(NETGEAR-TEST) (conf-if-range-0/23-0/24)# vlan participation include 216,201-202 (NETGEAR-TEST) (conf-if-range-0/23-0/24)# vlan tagging 216,201-202(NETGEAR-TEST) (conf-if-range-0/23-0/24)#exit(NETGEAR-TEST) (Config)#exit(NETGEAR-TEST) #save //交換機配置好一定記得保存配置This operation may take a few minutes.Management interfaces will not be available during this time.Are you sure you want to save? (y/n) y //此處輸“Y”Config file 'startup-config' created successfully .Configuration Saved!(NETGEAR-TEST) #//設備架設好並調試OK後需導標准配置檔GEAR常用命令匯總及解釋(NETGEAR-TEST) #show vlan //查看vlan(NETGEAR-TEST) #show clock //查看時間(NETGEAR-TEST) #show version //查看交換機信息(NETGEAR-TEST) #show running-config //查看交換機配置(NETGEAR-TEST) #Show running changed //查看非交換機默認配置(NETGEAR-TEST) #show running-config interface 0/25 //查看單個端口配置(NETGEAR-TEST) #show port all //查看端口信息(NETGEAR-TEST) #show port status all //查看更詳細端口信息(NETGEAR-TEST) #show isdp neighbors //查看鄰居設備,類Cisco設備show cdp neighbors (NETGEAR-TEST) #show isdp neighbors detail //查看領鄰居設備詳細信息(NETGEAR-TEST) #show isdp neighbors //查看領鄰居設備信息(NETGEAR-TEST) #show storm-control all //查看所有端口多播廣播限制(NETGEAR-TEST) #show port-channel brief//查看交換機prot-channel(NETGEAR-TEST) #Show logging buffered //查看Log日志(NETGEAR-TEST) #show logging traplogs //查看Log日志(NETGEAR-TEST) #show spanning-tree mst port summary 1 all(NETGEAR-TEST) #show mac-addr-table interface 0/2 //查看端口MAC地址(NETGEAR-TEST) #show mac-addr-table 00:09:F0:01:02:3F //根據MAC地址查對應端口(NETGEAR-TEST) (Config)#monitor session 1 destination interface 0/2//端口流量鏡像(NETGEAR-TEST) (Config)#monitor session 1 source interface 0/1 //端口流量鏡像,抓包用(NETGEAR-TEST) (Interface 0/22)# vlan participation auto 202 //恢復端口所屬VLAN的默認配置(NETGEAR-TEST) (Interface 0/22)#vlan participation exclude 202 //排除端口參與特定VLAN。

NETGEAR 交换机硬件安装指南和故障排除说明书

安装指南如果电源 LED 灯不亮,检查电源线是否连接好,电源是否有电。

如果此操作仍未解决问题,参见《硬件安装指南》中的“故障排除”。

3. 连接设备到交换机。

•对于 1000 Mbps 的铜缆接口,请使用超五类(Cat5e)线。

•对于 1000 Mbps 的光纤接口,则使用 NETGEAR AGM731F 或 AGM732F。

•对于 10 Gbps 的铜缆接口,请使用超六类(Cat6a)线。

•对于 10 Gpbs 的光纤接口,则使用 NETGEAR AXM761、AXM762 或AXM763。

注意:光纤 SFP 模块单独提供。

有关SFP模块的安装的更多信息,请参阅资源光盘上的硬件安装指南。

进行初始配置您可以通过 Web 界面管理本交换机,或者通过串口使用命令行界面 (CLI) 进行管理。

本指南对 Web 方式进行说明。

也说明通过命令行如何让设备动态获取IP或者用ezconfig命令静态指定 IP 地址。

对于 Web 方式管理,根据计算机的设置不同,请参考下面三种方法的其中一种。

•无 DHCP 服务器,使用 DHCP 客户端的计算机•具有静态 IP 地址的计算机•有 DHCP 服务器,使用 DHCP 客户端的计算机无 DHCP 服务器,使用 DHCP 客户端的计算机警告!!如果没有 DHCP 服务器,交换机假定缺省 IP 地址为 169.254.100.100,子网掩码为 255.255.0.0。

当没有 DHCP 服务器,使用 DHCP 客户端时,交换机必须位于计算机 NIC 接口相同的子网。

使用此 IP 地址登录交换机(参见“从 Web 登录交换机”)。

具有静态 IP 地址的计算机当计算机为此模式时,交换机必须分配有静态 IP 地址。

要分配静态 IP 地址,请将VT100/ANSI 终端或工作站连接到交换机的串口。

交换机附带了一条适用于 miniUSB 接口的线缆。

1. 启动超级终端程序 (TEP):•Windows XP 或更低版本。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

五、工作站:............................................................................ 19

1、工作环境: ..................................................................................19 2、配置过程: ..................................................................................19

1、802.1x 身份验证 ..........................................................................3 2、身份验证方法 ................................................................................4

1、环境: .......................................................................................... 11 2、配置过程: .................................................................................. 11

器证书可以由受客户端计算机信任的公共证书颁发机构 (CA)(即,公共 CA 证 书已经存在于客户端计算机证书存储区中的受信任的根证书颁发机构文件夹中) 颁发。 在这种情况下,服务器证书不会被下载和添加到客户端受信任的根证书存 储区中,用户也不会被提示确定是否信任服务器。 PEAP-EAP-MS-CHAPv2 可以提供比 MS-CHAPv2 更高的安全性,它使 用相互身份验证,防止未经授权的服务器协商最不安全的身份验证方法,提供 TLS 生成的密钥。PEAP-EAP-MS-CHAPv2 要求客户端信任服务器提供的证 书。 带 EAP-TLS 的 PEAP 公钥证书提供的身份验证方法,比使用基于密码的凭据更加可靠。带 EAP-TLS 的 PEAP (PEAP-EAP-TLS) 使用证书对服务器进行身份验证,使用 证书或智能卡对用户及客户端计算机进行身份验证。要使用 PEAP-EAP-TLS, 必须部署公钥基础结构 (PKI)。 PEAP 快速重新连接 PEAP 快速重新连接,能使无线客户端可以在同一网络的无线访问点之间 移动,而不必在每次与新访问点关联时都被重新验证身份。 无线访问点被配置为 RADIUS 服务器的 RADIUS 客户端。如果无线客户 端在被配置为同一 RADIUS 服务器的客户端的访问点之间漫游,客户端无需与 每个新关联进行身份验证。当客户端移动到被配置为不同 RADIUS 服务器的 RADIUS 客户端的访问点时,虽然客户端被重新验证身份,但是此过程处理的 效率要高得多。 PEAP 快速重新连接减少了客户端和身份验证器之间的响应时间,因为将 身份验证请求从新服务器转发到原来的服务器。由于 PEAP 客户端和身份验证 器都使用先前缓存的 TLS 连接属性(其集合称为 TLS 句柄),所以身份验证 器可以快速确定客户端连接是重新连接。 如果原来的 PEAP 身份验证器不可用,则在客户端和新的身份验证器之间 必须进行完整的身份验证。默认情况下,新的 PEAP 身份验证器的 TLS 句柄 已被客户端缓存。客户端可以缓存多个 PEAP 身份验证器的 TLS 句柄。对于 智能卡或 PEAP-EAP-MSCHAPv2 身份验证, 要求用户分别提供 PIN 或凭据。

3、用可还原的加密来储存密码 ........................................................8

二、网络拓扑:.......................................................................... 9 三、配置交换机(CLI)............................................................... 10 四、配置 Windows IAS 服务器: ......................................... 11

2.1、MD5-质询 .............................................................................................. 4 2.2、受保护的 EAP (PEAP)........................................................................ 4 2.3、智能卡和其他证书身份验证 ................................................................ 8

PEAP 快速重新连接,它减少客户端身份验证请求和 IAS 或 RADIUS 服 务器响应之间的时间延迟, 并允许无线客户端在访问点之间移动而无需重复身份 验证请求。这样可以减少客户端和服务器的资源要求。 PEAP 身份验证过程 PEAP 客户端和身份验证器之间的 PEAP 身份验证过程有两个阶段。 第一 个阶段建立 PEAP 客户端和身份验证服务器之间的安全通道。第二个阶段提供 EAP 客户端和身份验证器之间的 EAP 身份验证。 TLS 加密通道 无线客户端与无线访问点关联。基于 IEEE 802.11 的关联,在客户端与访 问点之间创建安全关联之前, 提供开放系统或共享密钥身份验证。在客户端与访 问点之间成功建立基于 IEEE 802.11 的关联之后,TLS 会话与访问点协商。成 功完成无线客户端和服务器(例如 IAS 服务器)之间的身份验证之后,TLS 会 话之间将进行协商。在此协商期间导出的密钥用于加密所有后续通信。 进行 EAP 身份验证的通信 整个 EAP 通信,包括 EAP 协商在内,都通过 TLS 通道进行。IAS 服务 器对用户和客户端计算机进行身份验证, 具体方法由 EAP 类型决定, 在 PEAP 内部选择使用(EAP-TLS 或 EAP-MS-CHAPv2)。访问点只转发无线客户端 和 RADIUS 服务器之间的消息,访问点(或监测它的个人)不能对这些消息进 行解密,因为它不是 TLS 终点。 使用 PEAP 的 802.11 无线部署 可以在两种 EAP 类型中选择一种用于 PEAP:EAP-MS-CHAPv2 或 EAP-TLS。EAP-MS-CHAPv2 使用凭据(用户名和密码)对用户进行身份验证, 使用服务器计算机证书存储区中的证书对服务器进行身份验证。EAP-TLS 使用 客户端计算机证书存储区中安装的证书或智能卡对用户和客户端计算机进行身 份验证,使用服务器计算机证书存储区中的证书对服务器进行身份验证。 带 EAP-MS-CHAPv2 的 PEAP 带 EAP-MS-CHAPv2 的 PEAP (PEAP-EAP-MS-CHAPv2) 比 EAP-TLS 更容易部署,因为用户身份验证是使用基于密码的凭据(用户名和密码)而不是 证书或智能卡(仅 IAS 或 RADIUS 服务器需要有证书)完成的。另外,服务

2.1、MD5-质询 ............................................................................................ 19 2.2、受保护的 EAP(PEAP)........................................................................ 21 2.3、智能卡或其它证书 .............................................................................. 24

配置交换机与 Windows IAS 实现 MD5-质询、受保护的 EAP(PEAP)、智能卡或其它证书的三种身份验证实验手册 V2.0

NETGEAR 中国区客户服务部 技术目

录

一、知识简介.............................................................................. 3

一、知识简介

1、802.1x 身份验证 IEEE 802.1x 标准允许对 802.11 无线网络和有线以太网进行身份验证和 访问。 当用户希望通过某个本地局域网 (LAN) 端口访问服务时,该端口可以承担 两个角色中的一个:“身份验证器”或者“被验证方”。作为身份验证器,LAN 端口 在允许用户访问之前强制执行身份验证。作为被验证方,LAN 端口请求访问用 户要访问的服务。“身份验证服务器”检查被验证方的凭据,让身份验证方知道被 验证方是否获得了访问身份验证方的服务的授权。 IEEE 802.1x 使用标准安全协议来授权用户访问网络资源。用户身份验证、 授权和记帐是由“远程验证拨号用户服务 (RADIUS)”服务器执行的。 RADIUS 是 支持对网络访问进行集中式身份验证、授权和记帐的协议。RADIUS 服务器接 收和处理由 RADIUS 客户端发送的连接请求。 此外,IEEE 802.1x 还通过自动生成、分发和管理加密密钥,利用有线等效 保密 (WEP) 加密来解决许多问题。 为了增强安全性,您可以启用 IEEE 802.1x 身份验证,它可以确保对 802.11 无线网络和有线以太网的访问都通过了身份验证。IEEE 802.1x 身份验 证最大限度地减少了无线网络安全风险,例如,对网络资源进行未经授权的访问 及窃听。它提供了用户和计算机标识、集中的身份验证和动态密钥管理。利用 IEEE 802.1x 为“可扩展的身份验证协议”(EAP) 安全类型提供的支持, 您可以使 用诸如智能卡、证书这样的身份验证方法。EAP 安全类型包括 EAP-TLS、具 有 EAP-TLS 的受保护的 EAP (PEAP) 和 Microsoft 质询握手身份验证协议 版本 2 (MS-CHAPv2)。 如果计算机要求访问网络资源而不考虑用户是否登录网络,您就可以利用 IEEE 802.1x 身份验证指定计算机是否尝试该网络的身份验证。 例如, 管理远程 管理服务器的数据中心操作员可以指定服务器应该尝试访问网络资源的身份验 证。 您也可以指定如果用户或计算机信息不可用时,计算机是否尝试该网络的身 份验证。例如,“Internet 服务提供商”(ISP) 可以使用此身份验证选项允许用户