WEB服务器上配置HTTPS环境(单向认证)

java实现HTTPS单向认证TLS指定加密套件

java实现HTTPS单向认证TLS指定加密套件由于HTTP是明⽂传输,会造成安全隐患,所以在⼀些特定场景中,必须使⽤HTTPS协议,简单来说HTTPS=HTTP+SSL/TLS。

服务端和客户端的信息传输都是通过TLS进⾏加密。

这样就能在⼀定程度上避免敏感信息被截取。

在通信过程中,请求⽅称为客户端,响应⽅称为服务端。

HTTPS请求流程如图:1、客户端向服务端发送加密版本、加密算法种类、随机数信息等。

2、服务端返回客户端发送的信息并带上服务端证书(公钥证书)。

3、客户端效验服务端证书的合法性。

4、验证不通过终⽌通信,验证通过继续通信,客户端将⾃⼰所⽀持的所有加密算法全部发送给服务端供服务端进⾏选择。

5、服务端在客户端发送的加密算法中选择加密程度最⾼的机密⽅式。

6、服务端将选择的加密算法通过明⽂返回给客户端。

7、客户端收到服务端返回的加密⽅式后,使⽤该加密⽅式⽣成随机码(⽤作后续通信过程中加密的秘钥),使⽤服务端返回的公钥加密后发送⾄服务端。

8、服务端收到信息后,使⽤⾃⼰的私钥进⾏解密,获取加密秘钥。

在之后的通信中,客户端和服务端都将采⽤该秘钥进⾏加密。

⽣成证书和转换证书格式需要密码,秘密建议全部设置⼀致的。

# ⽣成root私钥openssl genrsa -out root.key 1024# 根据私钥创建根证书请求⽂件,需要输⼊⼀些证书的元信息:邮箱、域名、密码等openssl req -new -out root.csr -key root.key# 结合私钥和请求⽂件,创建根证书,有效期10年openssl x509 -req -in root.csr -out root.crt -signkey root.key -CAcreateserial -days 3650# 创建服务端私钥openssl genrsa -out server.key 1024# 根据私钥⽣成请求⽂件需要证书元信息:邮箱、域名、密码等openssl req -new -out server.csr -key server.key# 结合私钥和请求⽂件创建服务端证书,有效期10年openssl x509 -req -in server.csr -out server.crt -signkey server.key -CA root.crt -CAkey root.key -CAcreateserial -days 3650单向认证不需要⽣成客户端证书,所以做单向认证的证书到此就完成了。

无线路由器设置web认证方法是什么

无线路由器设置web认证方法是什么路由器设置上网时候有时需要web认证,那么具体设置方法是什么。

下面是店铺为大家整理的关于192.168.1.1路由器怎么设置web 认证的方法,一起来看看吧!192.168.1.1路由器怎么设置web认证的方法登录路由器管理界面,点击认证管理>> 认证设置>> Web认证,具体设置如下。

注意。

认证方式若选择为“一键上网”,则无需第二步“新增用户”。

Web认证的设置第二步、新增用户点击认证管理 >> 用户管理 >> 本地用户,点击新增,如下。

添加完成用户后,即可开始验证认证效果。

Web认证的设置第三步、连接无线上网[1] 连接无线信号无线终端(手机)连接无线网络后,跳转到认证登录页面(部分Android手机需要打开浏览器),如下。

[2] 登录上网输入用户名、密码,点击登录后,无线终端就可以免费上网。

至此,Web认证设置完成,无线终端只需要连接Wi-Fi信号,输入对应的认证用户名密码即可上网。

相关阅读:无线网络故障原因分析一、是否属于硬件问题当无线网络出现问题时,如果只是个别终端无法连接,那很有可能是众多接入点中的某个点出现了故障。

一般来说,通过查看有网络问题的客户端的物理位置,就能大致判断出问题所在。

而当所有终端无法连接时,问题可能来自多方面。

比如网络中只有一个接入点,那这个接入点可能就有硬件问题或配置有错误。

另外,也有可能是外界干扰过大,或是无线接入点与有线网络间的连接出现了问题等。

二、接入点的可连接性如何要确定无法连接网络问题的原因,还可以检测一下各终端设备能否正常连接无线接入点。

简单的检测方法就是ping无线接入点的IP地址,如果无线接入点没有响应,有可能是电脑与无线接入点间的无线连接出了问题,或者是无线接入点本身出现了故障。

要确定到底是什么问题,可以尝试从无线客户端ping无线接入点的IP地址,如果成功,说明刚才那台电脑的网络连接部分可能出现了问题,比如网线损坏等。

Tomcat+Axis2 WebService配置SSL单向验证

单向认证:保证server是真的,通道是安全的(对称密钥);双向认证:保证client和server是真的,通道是安全的(对称密钥);单向认证:1.clinet<——server2.clinet——>server1.client从server处拿到server的证书,通过公司的CA去验证该证书,以确认server是真实的;2.从server的证书中取出公钥,对client端产生的一个密钥加密(该密钥即对称密钥)。

将加密后的密钥发送到server端。

server端用其私钥解密出数据,即得到了对称密钥;3.以后的交易都是http+该对称密钥加密的方式来处理;双向认证:与单向认证的区别就是在1.2步骤中产生的是二分之一的对称密钥。

即对称密钥是client与server各自产生一半;*********************************************************************为了使客户端能够通过https 访问webService,需要给tomcat和axis2配置ssl.分别在服务器端和客户端做配置:服务器端:1.在服务器端生成证书建立文件夹c:/crt,在dos窗口中执行以下命令。

1.cd c:/ crt2.3.keytool -genkey -keyalg RSA -dname "cn=Jim,ou=sango,o=none,l=china,st=beijing,c=us" -alias server -keypass Aa1234 -keystore server.jks -storepass Aa1234-validity 3650在c:/crt 文件夹下生成证书:server.jkskeytool是JDK自带的证书管理命令。

2.配置Tomcat的SSL编辑C:/apache-tomcat-6.0.29/conf/server.xml, 添加以下代码:1.<Connector port="8443" protocol="HTTP/1.1" SSLEnabled="true"2. maxThreads="150" scheme="https" secure="true"3. clientAuth="false" sslProtocol="TLS"4. keystoreFile="C:/crt/server.jks" keystorePass="Aa1234"/>keystoreFile是证书的位置,keystorePass是生成证书时指定的密码。

web服务器安全配置

web服务器安全配置Web服务器安全配置简介Web服务器是托管和传输网站内容的核心组件。

为了确保网站的安全,正确的服务器安全配置是至关重要的。

本文将介绍一些重要的方法和步骤,以帮助您合理地配置和保护您的Web服务器。

1. 更新服务器软件和操作系统保持服务器软件和操作系统的最新版本非常重要。

这样可以确保您的服务器是基于最新安全补丁和修复程序运行的,以减少黑客和恶意软件的攻击风险。

2. 去除默认配置大多数Web服务器都有默认的配置文件和设置。

黑客经常利用这些默认配置的弱点,因此应该定制和修改这些配置。

将默认的管理员账户名称和密码更改为强密码,并禁用不必要的服务和插件。

3. 使用安全的传输协议为了保护Web服务器和用户之间的数据传输,应该始终使用安全的传输协议,如HTTPS。

HTTPS通过使用SSL/TLS加密协议来确保数据的机密性和完整性,防止数据在传输过程中被黑客窃取或篡改。

4. 创建强大的访问控制使用防火墙和访问控制列表(ACL)来限制对服务器的访问。

只允许必要的IP地址访问您的服务器,并阻止来自已知恶意IP地址的访问。

使用强大的密码策略来保护登录凭证,并定期更改密码。

5. 防御举措采取一些额外的防御措施,例如使用Web应用程序防火墙(WAF)来检测和阻止恶意的HTTP请求。

WAF可以识别和封锁潜在的攻击,如跨站点脚本攻击(XSS)和SQL注入攻击。

6. 安全审计和监控定期进行安全审计和监控是保持服务器安全的关键。

通过监控服务器访问日志和相关指标,可以及时发现潜在的安全问题。

使用入侵检测系统(IDS)和入侵防御系统(IPS)来检测和阻止未经授权的访问和活动。

7. 数据备份和恢复计划及时备份服务器上的所有数据,并设置定期的备份计划。

这样,在服务器遭受攻击或数据丢失时,可以及时恢复数据并最小化损失。

8. 网络分割将Web服务器与其他敏感数据和系统隔离开来,建立网络分割可以减少攻击面,确保一次攻击不会导致整个网络或系统的崩溃。

为Web站点启用HTTPS

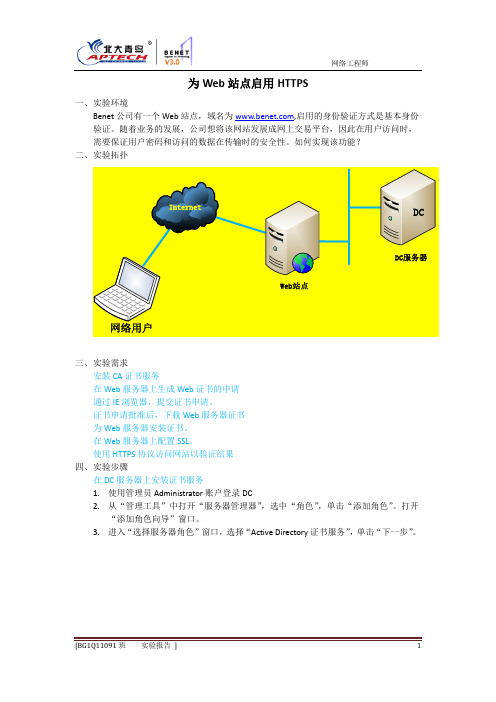

为Web站点启用HTTPS一、实验环境Benet公司有一个Web站点,域名为,启用的身份验证方式是基本身份验证。

随着业务的发展,公司想将该网站发展成网上交易平台,因此在用户访问时,需要保证用户密码和访问的数据在传输时的安全性。

如何实现该功能?二、实验拓扑三、实验需求安装CA证书服务在Web服务器上生成Web证书的申请通过IE浏览器,提交证书申请。

证书申请批准后,下载Web服务器证书为Web服务器安装证书。

在Web服务器上配置SSL。

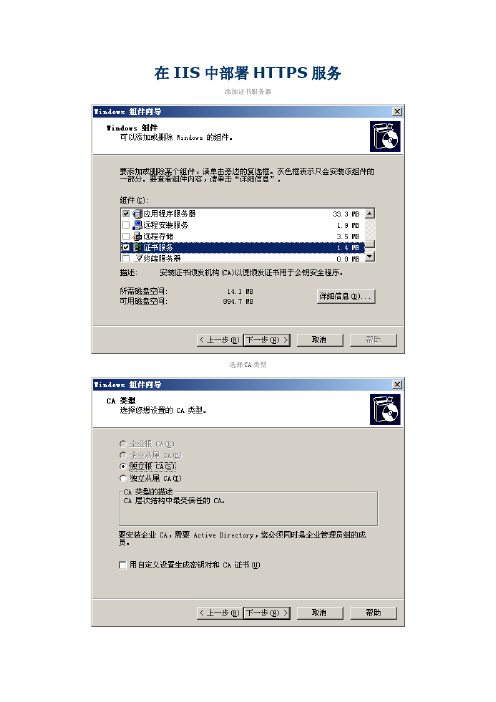

使用HTTPS协议访问网站以验证结果四、实验步骤在DC服务器上安装证书服务1.使用管理员Administrator账户登录DC2.从“管理工具”中打开“服务器管理器”,选中“角色”,单击“添加角色”。

打开“添加角色向导”窗口。

3.进入“选择服务器角色”窗口,选择“Active Directory证书服务”,单击“下一步”。

4.在“服务简介”窗口单击“下一步”,在“选择角色服务”窗口选择“证书颁发机构”和“证书颁发机构Web注册”,添加必须的角色服务,单击“下一步”。

5.在“指定安装类型”窗口选择“企业”,单击“下一步”。

6.在“指定CA类型”窗口选择“根CA”,单击“下一步”。

7.在“设置私钥”窗口选择“新建私钥”,单击“下一步”。

8.按照默认配置,完成证书服务的安装。

生成证书申请1.在Web服务器上从“管理工具”中打开“Internet信息服务管理器”,在左侧窗格选择服务器,双击中间窗格的“服务器证书”。

2.单击左侧窗格的“创建证书申请”。

3.在“可分辨名称属性”窗口输入证书的必须信息,单击“下一步”4.在“加密服务提供程序属性”窗口,使用默认的加密程序和密钥长度,单击“下一步”5.在“文件名”窗口,为证书指定一个文件名和保存位置,单击“完成”,完成证书申请的创建。

提交证书申请1.使用记事本打开在前面的过程中生成的证书文件,并将它的整个内容复制到剪贴板上。

2.打开IE浏览器,导航到certsrv虚拟目录。

HTTPS的使用方法及步骤详解

HTTPS的使用方法及步骤详解随着互联网的发展,网络安全问题变得越来越重要。

为了保护用户的隐私和数据安全,许多网站采用了HTTPS协议。

本文将为大家介绍HTTPS的使用方法及步骤,帮助读者更好地理解和应用这一安全协议。

1.什么是HTTPS?HTTPS(Hypertext Transfer Protocol Secure)是一种加密的通信协议,它基于HTTP协议,在传输层使用SSL/TLS进行加密。

通过使用HTTPS协议,可以保证通信过程中的机密性、完整性和身份认证。

2.HTTPS的优势与传统的HTTP相比,HTTPS具有以下明显的优势:2.1数据加密:HTTPS在传输过程中使用SSL/TLS对数据进行加密,防止数据被窃取或篡改。

2.2身份认证:HTTPS使用数字证书验证服务器的身份,确保用户连接到正当的网站并防止中间人攻击。

2.3 SEO优化:搜索引擎倾向于显示HTTPS网站的搜索结果,因此使用HTTPS可以提升网站的排名和可信度。

2.4用户信任:HTTPS表示网站对用户数据保护的承诺,使用户更愿意与网站进行交互和共享信息。

3.配置HTTPS的步骤下面是配置HTTPS的一般步骤,具体操作可能因不同的服务器和证书机构而有所差异:3.1选择SSL/TLS证书为了使用HTTPS协议,首先需要从受信任的证书机构(CA)获取SSL/TLS证书。

这些证书通常分为三种类型:单域名证书、通配符证书和多域名证书。

根据自身需求,选择适合的证书类型,并购买相应的证书。

3.2配置服务器为了支持HTTPS,服务器需要进行相应的配置。

这包括生成私钥(Private Key)、生成证书签发请求(CSR)以及在服务器上启用SSL/TLS功能。

3.3申请证书根据服务器生成的CSR,向选定的证书机构提交证书签发请求。

证书机构将对您的身份进行验证,并签发与您的CSR相关联的证书。

3.4安装证书一旦收到证书,您需要将其安装到服务器上。

HTTPS原理的认证流程

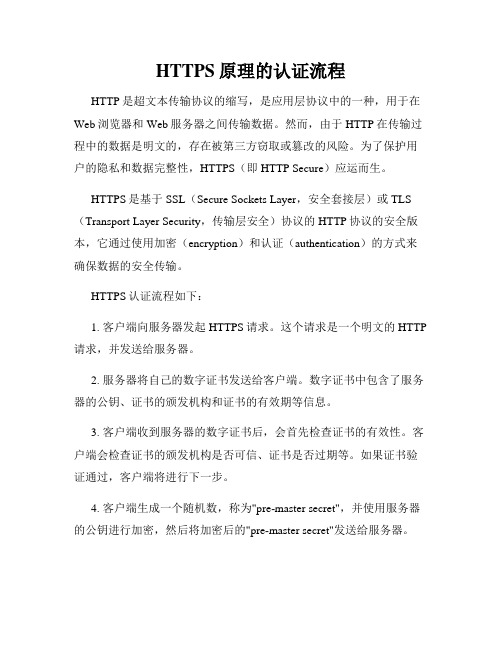

HTTPS原理的认证流程HTTP是超文本传输协议的缩写,是应用层协议中的一种,用于在Web浏览器和Web服务器之间传输数据。

然而,由于HTTP在传输过程中的数据是明文的,存在被第三方窃取或篡改的风险。

为了保护用户的隐私和数据完整性,HTTPS(即HTTP Secure)应运而生。

HTTPS是基于SSL(Secure Sockets Layer,安全套接层)或TLS (Transport Layer Security,传输层安全)协议的HTTP协议的安全版本,它通过使用加密(encryption)和认证(authentication)的方式来确保数据的安全传输。

HTTPS认证流程如下:1. 客户端向服务器发起HTTPS请求。

这个请求是一个明文的HTTP 请求,并发送给服务器。

2. 服务器将自己的数字证书发送给客户端。

数字证书中包含了服务器的公钥、证书的颁发机构和证书的有效期等信息。

3. 客户端收到服务器的数字证书后,会首先检查证书的有效性。

客户端会检查证书的颁发机构是否可信、证书是否过期等。

如果证书验证通过,客户端将进行下一步。

4. 客户端生成一个随机数,称为"pre-master secret",并使用服务器的公钥进行加密,然后将加密后的"pre-master secret"发送给服务器。

5. 服务器使用自己的私钥对接收到的密文进行解密,获取到"pre-master secret"。

6. 客户端和服务器分别使用客户端和服务器两个种子以及"pre-master secret"生成一个共享的加密密钥,称为"master secret"。

7. 客户端和服务器使用这个"master secret"生成同样的对称密钥,用于加密和解密整个HTTPS会话过程中的数据。

8. 客户端向服务器发送一个加密后的"握手结束"消息。

服务器配置https协议,三种免费的方法

服务器配置https协议,三种免费的⽅法最近想搞⼀个⽹站玩玩,发布⽹站⽤https协议已经是⼤势所趋了。

例如微信⼩程序,不使⽤https协议根本不让接⼊。

所以,分享⼀下我尝试过的三种⽅法。

⼀、Linux⾃签(OPENSSL⽣成SSL⾃签证书)第1步:⽣成私钥执⾏如下命令⽣成⼀个RSA私钥//⽣成rsa私钥,des3算法,1024位强度,ssl.key是秘钥⽂件名。

openssl genrsa -des3 -out ssl.key 1024然后他会要求你输⼊这个key⽂件的密码,由你随便设置。

由于以后要给nginx使⽤。

每次reload nginx配置时候都要你验证这个PAM密码的。

但是⽣成时候必须输⼊密码。

如果不想以后那么⿇烦,⽣成之后可以执⾏如下命令再删掉。

openssl rsa -in ssl.key -out ssl.key第2步:⽣成CSR(证书签名请求)根据刚刚⽣成的key⽂件来⽣成证书请求⽂件,操作如下:openssl req -new -key ssl.key -out ssl.csr说明:执⾏以上命令后,需要依次输⼊国家、地区、城市、组织、组织单位、Common Name和Email。

其中Common Name应该与域名保持⼀致。

Country Name (2 letter code) [AU]:CNState or Province Name (full name) [Some-State]:GuangDongLocality Name (eg, city) []:ShenZhenOrganization Name (eg, company) [Internet Widgits Pty Ltd]:tsyOrganizational Unit Name (eg, section) []:tsyCommon Name (e.g. server FQDN or YOUR name) []:selfssl.hxkj.vip 这⼀项必须和你的域名⼀致Email Address []:t@第3步:⽣成⾃签名证书根据以上2个⽂件⽣成crt证书⽂件,执⾏下⾯命令://这⾥3650是证书有效期(单位:天)。

在IIS中部署HTTPS服务

在IIS中部署HTTPS服务添加证书服务器选择CA类型在IIS中部署HTTPS服务非常简单,所需要的就是在Web服务器上具有服务器身份验证证书,并将证书绑定在Web站点。

如果Web服务器属于活动目录并且活动目录中具有在线的企业证书颁发机构,则可以在配置过程中在线申请并自动安装Web服务器证书,否则你需要离线申请Web服务器证书。

申请Web服务器证书的步骤如下:在Web服务器上运行管理工具下的Internet信息服务管理控制台,在左面板展开Web站点节点,然后右击需要部署HTTPS服务的网站,在此我右击默认网站,选择属性;在默认网站属性对话框,点击目录安全性标签,然后点击服务器证书按钮;在欢迎使用Web服务器证书向导页,点击下一步;在服务器证书页,选择新建证书,点击下一步;如果已经具有其他的服务器身份验证证书,则可以选择分配现有证书来将现有证书分配给此Web站点;接下来的操作步骤我根据证书申请方式的不同,分别进行介绍:离线申请证书如果活动目录中没有在线的企业证书颁发机构或者Web服务器并不位于活动目录环境中,那么你必须离线申请Web服务器证书。

在延迟或立即请求页,选择现在准备证书请求,但稍后发送,然后点击下一步;在名字和安全性设置页,在名称栏为新证书输入一个容易分辨的名字,然后点击下一步;在单位信息页,在单位和部门栏中分别输入相关信息,然后点击下一步;在站点公用名称页,输入Web站点的FQDN ,然后点击下一步;在地理信息页,输入你的相关信息,然后点击下一步;在证书请求文件名页,输入证书申请请求保存到的文件名,在此我接受默认设置c:\certreq.txt,点击下一步;在请求文件摘要页回顾你的设置,然后点击下一步;在完成Web服务器证书向导页,点击完成,此时,证书请求信息保存到了c:\certreq.txt文件中。

现在我们访问证书颁发机构的Web注册登录页面,如下图所示,点击申请一个证书链接;然后点击高级证书申请链接;然后再点击使用 base64编码的CMC 或PKCS #10文件提高一个证书申请,或使用base64编码的PKCS#7文件续订证书申请,在提交一个证书申请或续订申请页,你可以点击浏览要插入的文件来插入前面保存的证书申请信息文件的内容,不过有时IE的安全设置会阻止这一行为,你可以打开证书申请信息文件,然后将所有内容复制到保存的申请文本框中,如下图所示,然后在证书模板栏选择Web服务器,再点击提交;机构管理控制台中手动颁发证书。

HTTPS证书管理与配置

HTTPS证书管理与配置HTTPS证书的使用是保证网站安全性和数据传输加密的重要手段。

在实施HTTPS协议时,合理管理和配置证书是至关重要的。

本文将介绍HTTPS证书的管理和配置方法,以确保网站的安全和可信度。

一、什么是HTTPS证书HTTPS证书是由数字证书机构(CA)颁发的,用于保护网站安全并建立安全连接的一种数字凭证。

它通过对网站进行身份验证,确保访问者与网站之间的通信是加密的,从而防止数据被拦截或篡改。

二、HTTPS证书管理1. 证书类型选择根据网站的需要和安全级别,可选择不同类型的证书,如域名验证证书、组织验证证书和增强验证证书等。

选择合适的证书类型是保证网站安全的第一步。

2. 证书申请与颁发通过选择信誉良好的数字证书机构,向其提交证书申请并提供相关信息,如企业名称、域名、公司地址等。

数字证书机构将对提交的信息进行身份验证并在通过后颁发证书。

3. 证书安装与配置安装和配置服务器上的证书是为网站启用HTTPS连接的关键步骤。

将证书文件下载到服务器后,按照服务器软件的要求进行安装和配置。

4. 证书更新与续期证书过期会导致网站无法正常访问或被浏览器标记为不安全。

定期更新与续期证书是确保网站连续可信的重要措施。

可以设置证书到期提醒,并及时提交续期申请。

三、HTTPS证书配置1. 配置HTTPS重定向确保HTTPS访问是网站的默认访问方式,可以通过配置服务器的重定向规则将HTTP请求自动重定向到HTTPS。

2. 配置强制加密通过服务器配置,强制所有页面使用HTTPS加密访问,阻止非加密传输的请求并提供更安全的数据传输。

3. 配置HSTSHTTP严格传输安全(HSTS)是一种安全策略机制,可防止网站被中间人攻击。

通过在响应头中添加HSTS标志,浏览器将在未来与网站建立连接时自动使用HTTPS。

4. 配置服务器加密套件使用支持较高加密算法的服务器加密套件,以提高数据传输的安全性。

及时更新服务器软件和密钥,以应对新的安全威胁。

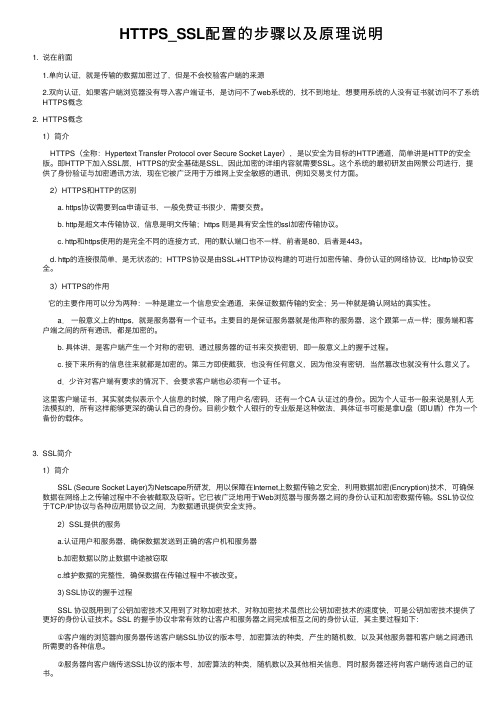

HTTPS_SSL配置的步骤以及原理说明

HTTPS_SSL配置的步骤以及原理说明1. 说在前⾯1.单向认证,就是传输的数据加密过了,但是不会校验客户端的来源2.双向认证,如果客户端浏览器没有导⼊客户端证书,是访问不了web系统的,找不到地址,想要⽤系统的⼈没有证书就访问不了系统HTTPS概念2. HTTPS概念1)简介HTTPS(全称:Hypertext Transfer Protocol over Secure Socket Layer),是以安全为⽬标的HTTP通道,简单讲是HTTP的安全版。

即HTTP下加⼊SSL层,HTTPS的安全基础是SSL,因此加密的详细内容就需要SSL。

这个系统的最初研发由⽹景公司进⾏,提供了⾝份验证与加密通讯⽅法,现在它被⼴泛⽤于万维⽹上安全敏感的通讯,例如交易⽀付⽅⾯。

2)HTTPS和HTTP的区别 a. https协议需要到ca申请证书,⼀般免费证书很少,需要交费。

b. http是超⽂本传输协议,信息是明⽂传输;https 则是具有安全性的ssl加密传输协议。

c. http和https使⽤的是完全不同的连接⽅式,⽤的默认端⼝也不⼀样,前者是80,后者是443。

d. http的连接很简单,是⽆状态的;HTTPS协议是由SSL+HTTP协议构建的可进⾏加密传输、⾝份认证的⽹络协议,⽐http协议安全。

3)HTTPS的作⽤它的主要作⽤可以分为两种:⼀种是建⽴⼀个信息安全通道,来保证数据传输的安全;另⼀种就是确认⽹站的真实性。

a.⼀般意义上的https,就是服务器有⼀个证书。

主要⽬的是保证服务器就是他声称的服务器,这个跟第⼀点⼀样;服务端和客户端之间的所有通讯,都是加密的。

b. 具体讲,是客户端产⽣⼀个对称的密钥,通过服务器的证书来交换密钥,即⼀般意义上的握⼿过程。

c. 接下来所有的信息往来就都是加密的。

第三⽅即使截获,也没有任何意义,因为他没有密钥,当然篡改也就没有什么意义了。

d.少许对客户端有要求的情况下,会要求客户端也必须有⼀个证书。

web服务器设置

web|服务器Web 站点属性Web 站点属性页如图在Web 站点的主属性页用于设置Web 站点的标识参数、连接、启用日志纪录。

1.Web站点标识单击"高级"按钮配置IP 地址、TCP 端口号和主机头名称。

IP 地址对于要在该框中显示的地址, 必须已经在"控制面板"中定义为在该计算机上使用。

详细信息, 请参阅Windows 文档。

如果不指定特定的IP 地址, 该站点将响应所有指定到该计算机并且没有指定到其他站点的IP 地址, 这将使该站点成为默认Web 站点。

TCP 端口确定正在运行服务的端口。

默认情况下为端口80。

可以将该端口更改为任意唯一的TCP 端口号, 但是, 客户必须事先知道请求该端口号, 否则其请求将无法连接到用户的服务器。

端口号是必需的, 而且该文本框不能置空, 详细信息, 请参阅命名Web 站点。

SSL 端口要指定安全套接字层(SSL) 加密使用的端口, 请在该框中键入端口号。

可以将该端口号更改为任意唯一的端口号, 但是, 客户必须事先知道请求该端口号, 否则其请求将无法连接到用户的服务器。

必须有SSL 端口号, 该文本框不能置空, 详细信息, 请参阅加密。

2.连接无限选择该选项允许同时发生的连接数不受限制。

限制到选择该选项限制同时连接到该站点的连接数。

在该对话框中, 键入允许连接的最大数目。

连接超时设置服务器断开未活动用户的时间(以秒为单位)。

这将确保HTTP 协议在关闭连接失败时可关闭所有连接。

启用保持HTTP 激活允许客户保持与服务器的开放连接, 而不是使用新请求逐个重新打开客户连接。

禁用保持HTTP 激活会降低服务器性能。

默认情况下启用保持HTTP 激活。

详细信息, 请参阅启用保持HTTP 激活。

3.启用日志记录选择该选项将启用Web 站点的日志记录功能, 该功能可记录用户活动的细节并以用户选择的格式创建日志。

启用日志记录后, 请在"活动日志格式"列表中选择格式。

单向认证和双向认证流程

单向认证和双向认证流程在网络通信中,认证是一种非常重要的安全机制,它可以确保通信双方的身份和数据的完整性。

在认证过程中,单向认证和双向认证是两种常见的方式。

本文将分别介绍单向认证和双向认证的流程。

单向认证流程单向认证是指在通信过程中,只有一方需要验证对方的身份。

通常情况下,客户端需要验证服务器的身份。

单向认证的流程如下:1. 客户端向服务器发送连接请求。

2. 服务器返回证书,证书中包含了服务器的公钥。

3. 客户端使用预先安装的根证书验证服务器证书的合法性。

4. 如果证书合法,客户端使用服务器的公钥加密数据并发送给服务器。

5. 服务器使用自己的私钥解密数据并进行处理。

6. 服务器使用客户端的公钥加密数据并发送给客户端。

7. 客户端使用自己的私钥解密数据并进行处理。

单向认证的优点是简单易用,适用于大多数场景。

但是它也存在一些缺点,比如无法防止中间人攻击,因为攻击者可以伪造证书并冒充服务器。

双向认证流程双向认证是指在通信过程中,双方都需要验证对方的身份。

通常情况下,客户端需要验证服务器的身份,同时服务器也需要验证客户端的身份。

双向认证的流程如下:1. 客户端向服务器发送连接请求。

2. 服务器返回证书,证书中包含了服务器的公钥。

3. 客户端使用预先安装的根证书验证服务器证书的合法性。

4. 如果证书合法,客户端生成一个随机数并使用服务器的公钥加密后发送给服务器。

5. 服务器使用自己的私钥解密随机数,并使用客户端的公钥加密后发送给客户端。

6. 客户端使用自己的私钥解密随机数,并将其发送给服务器。

7. 服务器验证客户端的身份,如果合法,使用随机数生成一个密钥,并使用客户端的公钥加密后发送给客户端。

8. 客户端使用自己的私钥解密密钥,并使用密钥加密数据并发送给服务器。

9. 服务器使用密钥解密数据并进行处理。

双向认证的优点是更加安全可靠,可以防止中间人攻击。

但是它也存在一些缺点,比如复杂度较高,需要在客户端和服务器上都安装证书。

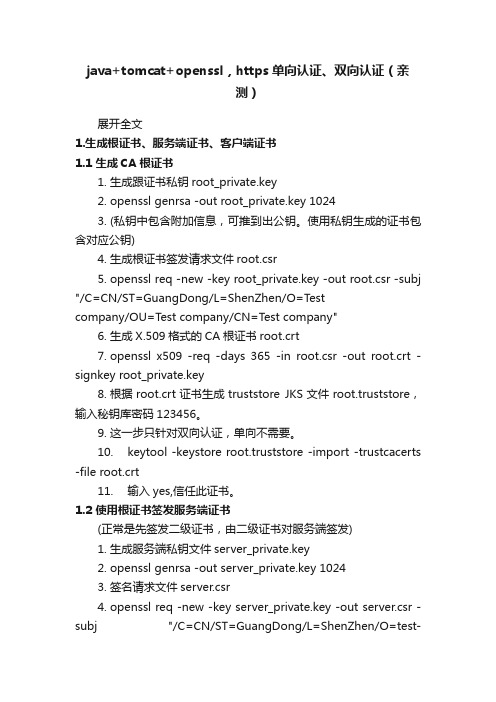

java+tomcat+openssl,https单向认证、双向认证(亲测)

java+tomcat+openssl,https单向认证、双向认证(亲测)展开全文1.生成根证书、服务端证书、客户端证书1.1 生成CA根证书1.生成跟证书私钥root_private.key2.openssl genrsa -out root_private.key 10243.(私钥中包含附加信息,可推到出公钥。

使用私钥生成的证书包含对应公钥)4.生成根证书签发请求文件root.csr5.openssl req -new -key root_private.key -out root.csr -subj "/C=CN/ST=GuangDong/L=ShenZhen/O=Testcompany/OU=Test company/CN=Test company"6.生成X.509格式的CA根证书root.crt7.openssl x509 -req -days 365 -in root.csr -out root.crt -signkey root_private.key8.根据root.crt证书生成truststore JKS文件root.truststore,输入秘钥库密码123456。

9.这一步只针对双向认证,单向不需要。

10.keytool -keystore root.truststore -import -trustcacerts -file root.crt11.输入yes,信任此证书。

1.2 使用根证书签发服务端证书(正常是先签发二级证书,由二级证书对服务端签发)1.生成服务端私钥文件server_private.key2.openssl genrsa -out server_private.key 10243.签名请求文件server.csr4.openssl req -new -key server_private.key -out server.csr -subj "/C=CN/ST=GuangDong/L=ShenZhen/O=test-server/OU=test-server/CN=test-server"5.使用根证书签发服务端证书server.crt6.openssl x509 -req -days 365 -sha1 -CA root.crt -CAkey root_private.key -CAserial ca.srl -CAcreateserial -in server.csr -out server.crt7.查看证书信息8.openssl x509 -in server.crt -text -noout9.将服务端证书转换为pkcs12格式,密码12345610.openssl pkcs12 -export -in server.crt -inkey server_private.key -out server.p1211.生成服务端秘钥库server.keystore,秘钥库密码也为12345612.keytool -importkeystore -srckeystore server.p12 -destkeystore server.keystore -srcstoretype pkcs1213.查看keystore14.keytool -list -v -keystore server.keystore1.3 使用根证书签发客户端证书•生成客户端私钥文件client_private.key•openssl genrsa -out client_private.key 1024•签名请求文件client.csr•openssl req -new -key client_private.key -out client.csr -subj "/C=CN/ST=GuangDong/L=ShenZhen/O=test-client/OU=test-client/CN=test-client"•使用根证书签发客户端证书client.crt•openssl x509 -req -days 365 -sha1 -CA root.crt -CAkey root_private.key -CAserial ca.srl -CAcreateserial -in client.csr -out client.crt•证书转换为pkcs12格式,密码123456•以上生成的公私钥和证书都是PEM格式的,服务端、浏览器一般使用PKCS12格式。

信息安全基础(习题卷30)

信息安全基础(习题卷30)第1部分:单项选择题,共57题,每题只有一个正确答案,多选或少选均不得分。

1.[单选题]局域网内如果一个计算机的IP地址与另外一台计算机的IP地址一样,则( )A)两台计算机都正常B)两台计算机都无法通讯C)一台正常通讯一台无法通讯答案:C解析:2.[单选题]员工察觉“安全及失效事件”发生时,应立即采取何种行动?( )A)分析事件发生的原因B)尽快将事件掩盖过去C)修正信息安全目标D)按适当的管理途径尽快报告答案:D解析:3.[单选题]Scala主构造器的参数一般有()。

A)五种B)三种C)四种D)六种答案:C解析:4.[单选题]在数据库系统中,当数据库的模式改变时,用户程序可以不做改变,这是数据的()。

A)位置独立性B)存储独立性C)逻辑独立性D)物理独立性答案:C解析:5.[单选题]ESP协议不保证IP包的( )。

A)数据完整性B)数据来源认证C)可用性D)数据机密性答案:C解析:6.[单选题]关于信息安全方针,以下说法错误的是( )A)信息安全方针应由组织最高管理层制订7.[单选题]关于IPSec SA,以下哪项说法是正确的?A)IPSec SA是单向的B)IPSec SA是双向的C)用于生成加密密钥D)用于生成机密算法答案:A解析:8.[单选题]通过建立、监控和维护配置管理数据库,正确识别所有配置项,记录配置项当前和(),为信息系统运维服务实现提供基础数据保障。

A)系统状态B)历史状态C)设备状态D)系统设备答案:B解析:9.[单选题]关于特权访问,以下说法正确的是:( )A)特权访问用户通常须包含顾客B)特权访问用户必须包含最高管理者C)特权访问用户的访问权限最大权限原则的应用D)特殊访问权应与其职能角色一致答案:D解析:10.[单选题]信息安全管理体系可以:( )A)帮助组织实现信息安全目标B)提供持续改进的框架C)向组织和顾客提供信任D)A+B+C答案:D解析:11.[单选题]第三方认证审核时,对于审核提出的不符合项,审核组应:( )A)与受审核方共同评审不符合项以确认不符合的条款B)与受审核方共同评审不符合项以确认不符合事实的准确性C)与受审核方共同评审不符合以确认不符合的性质D)以上都对答案:B解析:12.[单选题]如果路由器有支持内部网络子网的两个接口,很容易受到IP欺骗,从这个意义上讲,将Web服务器放在防火墙 ( ) 有时更安全些。

HTTPS国密算法认证配置

Supernova测试仪HTTPS国密认证配置网测科技2021-01-19目录1.文档说明 (3)2.配置SSL证书套件 (4)2.1上传证书文件 (4)3.用例配置及运行 (5)3.1 HTTPS国密不认证 (5)3.1.1新建用例 (5)3.1.2运行界面 (7)3.1.3查看报文 (7)3.2 HTTPS国密单向认证 (8)3.2.1新建用例 (8)3.2.2运行界面 (10)3.2.3查看报文 (10)3.2.4认证失败 (11)3.3 HTTPS双向认证 (12)3.3.1新建用例 (12)3.3.2运行界面 (14)3.3.3查看报文 (14)3.3.4认证失败 (15)1.文档说明本文档主要介绍HTTPS国密算法认证配置和测试过程。

本产品实现的是国密的SM3摘要算法,认证方式默认不认证,支持单向认证和双向认证。

随着需求的不断改变,可能会对用例配置进行修改和升级,从而改变配置过程,所以有任何问题,请联系我们的售前或售后支持人员。

2.配置SSL证书套件国密证书套件配置,用于支持各种HTTPS用例的运行和运行期间的证书认证。

各个证书文件之间的所属关系为:客户端证书文件、服务器证书文件,均由CA证书文件所签发。

系统有一个默认国密证书套件,可以使用证书生成工具制作一套证书上传至系统。

系统要求证书文件的扩展名必须为:[.cer],编码格式必须为PEM编码,私钥文件的扩展名必须为:[.key],编码格式必须为PEM编码。

2.1上传证书文件1)打开Supernova测试仪的Web界面,输入账号登录。

2)对象->SSL证书套件,点击“增加”,创建一个新的SSL证书套件,SSL 证书套件类型选择国密。

3)选择相应的证书文件上传系统,保存。

3.用例配置及运行3.1 HTTPS国密不认证HTTPS国密认证方式为“不认证”时,用例配置只需要服务器证书配置。

3.1.1新建用例1)通过web登录测试仪,依次点击用例 -> 网关设备测试 -> HTTPS -> 新建,单击增加,在弹出的选择用例选项中,编辑用例网络选项,根据需要修改配置参数,然后点击确定,进入用例配置页面。

HTTPS文件服务器的搭建和应用

HTTPS文件服务器的搭建和应用【摘要】本文主要介绍了如何搭建和应用HTTPS文件服务器。

选择合适的服务器软件是第一步,然后安装SSL证书以确保通信安全。

接下来,配置HTTPS文件服务器并上传和管理文件,同时要保障文件的安全性。

在强调了HTTPS文件服务器的重要性和未来的发展方向,以及对整个过程进行总结。

通过本文的介绍,读者将了解到搭建和应用HTTPS文件服务器的步骤及其意义,为文件传输和存储提供了更安全和可靠的解决方案。

【关键词】HTTPS,文件服务器,搭建,应用,选择,服务器软件,SSL证书,配置,上传,管理,文件,安全,保障,发展方向,总结。

1. 引言1.1 HTTPS文件服务器的搭建和应用HTTPS文件服务器是一种通过HTTPS协议进行数据传输的文件存储和共享系统。

它能够确保文件传输过程中的数据安全和隐私保护,因此被广泛应用于各种场景,如企业内部文件共享、数据备份、网站资源存储等。

在本文中,我们将介绍如何搭建和应用HTTPS文件服务器,以保障文件的安全性和可靠性。

在互联网时代,数据安全问题备受关注。

HTTPS文件服务器通过使用SSL/TLS加密传输数据,有效防止了数据在传输过程中被窃取或篡改的风险。

HTTPS文件服务器还具有访问控制、文件加密、日志记录等功能,可以更好地保护文件的安全性。

对于企业而言,搭建HTTPS文件服务器可以提高文件共享和管理效率,降低数据泄露的风险。

个人用户也可以通过搭建自己的HTTPS文件服务器来更好地管理和保护个人文件。

HTTPS文件服务器的搭建并不复杂,只需选择合适的服务器软件、安装SSL证书、进行配置即可实现文件的安全存储和传输。

通过上传和管理文件,用户可以轻松地实现文件的访问和共享,并确保文件的安全性。

HTTPS文件服务器的搭建和应用对于保障文件安全具有重要意义。

在未来,随着数据安全需求的不断增长,HTTPS文件服务器将会得到更广泛的应用和发展。

通过不断优化和改进,HTTPS文件服务器将更好地满足用户对文件安全的需求,为数据安全保驾护航。

web单向和双向验证

1、创建和配置安全WEB站点,实现单向和双向认证。

(1)实验准备安装或准备四台Windows2003虚拟机,一台根CA一台子CA,一台WEB站点,一台WEB 客户端。

(2)实验步骤给WEB站点在根CA上申请WEB服务器证书在IIS上配置安全WEB站点单向或双向认证的配置(3)实验结果单向认证:客户端不需要证书。

双向认证:客户端必须要证书。

1:首先更改sid2:建立web客户端不需要证书设置客户端需要证书才能登录设置成功打开了2、NTFS格式下文件加密和解密及如何授权解密。

(1)实验准备安装或准备一台Windows2003虚拟机。

(2)实验步骤创建USER1用户和USER2用户用户USER1加密文件,USER2加密文件USER1和USER2相互授权给对方解密自己加密的文件1:实验准备已经准备好,现在创建user1和user2用户,并给用户创建的文件加密前提条件,企业CA中,uesr1和user2都获得了各自的证书新建user1,user2用user1登录,申请user1的证书并user1加密一个文件用user2登录打开加密的user1用user1加密一个文件user2登录去访问加密的文件user1登录授权再用user2登录(3)实验结果USER1和USER2都能够解密对方授权的文件。

3、发送加密和签名邮件(1)实验准备CA一台,outlook客户端两台,邮箱账号两个准备一台ca(2)实验步骤建立邮件服务器,建立两个邮箱账号邮箱账号在两个outlook客户端配置好给两个1账号申请电子邮件加密证书在outlook客户端配置签名用到的数字证书分别给对方发送签名邮件收到对方的签名邮件后,把对方加入到通讯薄分别给对方发送加密和签名邮件。

(3)实验结果收到对方的加密邮件能够解密即可。

(1)准备一台CA,和两台客户机建立CA和邮件添加邮箱的用户user1,user2配置outlook,user1 user2一样申请电子邮件保护证书User1同上把客户机二的邮件保护证书导出到客户一种并导入。

数字签名实验报告

实验报告实验名称:____________PKI实验___________ 学生姓名:____________ _____________专业:_______ ________班级:__________ ___________学号:_____________________指导教师:_________________________实验成绩:________________________________ 实验地点:__________ ___________实验时间:_____一、实验目的与实验要求1、实验目的证书服务的安装Web服务器的配置:单向认证和双向认证证书服务的管理独立从属CA的配置2、实验要求认真完成实验内容实验报告若发现抄袭,实验不合格二、实验设备及网络拓扑红亚安全教学系统三、实验内容与步骤一、CA 安装证书服务独立根CA:独立根CA 是证书层次结构中的最高级CA。

独立根CA 既可以是域的成员也可以不是,因此它不需要AD,但是,如果存在AD 用于发布证书和证书吊销列表,则会使用AD,由于独立根CA 不需要AD,因此可以很容易地将它众网络上断开并置于安全的区域,这在创建安全的离线根CA 时非常有用。

环境准备:虚拟机PC1 安装好Windows Server 20031. 添加IIS 组件:点击“开始”——“控制面板”——“添加/删除程序”——“添加/删除windows 组件”――“Internet 信息服务(IIS)”(如果没有这一项就安装“应用程序服务器”)。

Web服务器Server 2003证书服务器Server 2003客户端Windows XP2. 点击‘确定’‘下一步’安装完成后,点击“开始”——“管理工具”——“IIS 管理器”,查看IIS 管理器,如下图:3. 添加‘证书服务’组件:点击“开始”——“控制面板”——“添加/删除程序”——“添加/删除windows 组件”――“证书服务”,勾选上。

windows2008+CA教程

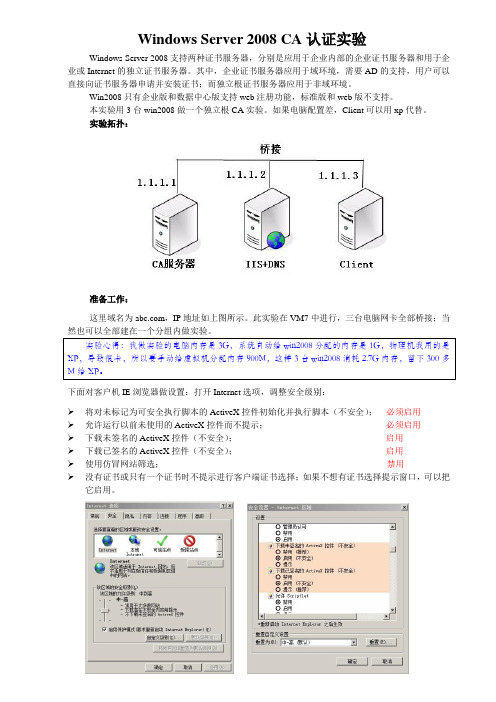

Windows Server 2008 CA认证实验Windows Server 2008支持两种证书服务器,分别是应用于企业内部的企业证书服务器和用于企业或Internet的独立证书服务器。

其中,企业证书服务器应用于域环境,需要AD的支持,用户可以直接向证书服务器申请并安装证书;而独立根证书服务器应用于非域环境。

Win2008只有企业版和数据中心版支持web注册功能,标准版和web版不支持。

本实验用3台win2008做一个独立根CA实验。

如果电脑配置差,Client可以用xp代替。

实验拓扑:准备工作:这里域名为,IP地址如上图所示。

此实验在VM7中进行,三台电脑网卡全部桥接;当然也可以全部建在一个分组内做实验。

实验心得:我做实验的电脑内存是3G,系统自动给win2008分配的内存是1G,物理机我用的是XP,导致很卡,所以要手动给虚拟机分配内存900M,这样3台win2008消耗2.7G内存,留下300多M给XP。

下面对客户机IE浏览器做设置:打开Internet选项,调整安全级别:➢将对未标记为可安全执行脚本的ActiveX控件初始化并执行脚本(不安全);必须启用➢允许运行以前未使用的ActiveX控件而不提示;必须启用➢下载未签名的ActiveX控件(不安全);启用➢下载已签名的ActiveX控件(不安全);启用➢使用仿冒网站筛选;禁用➢没有证书或只有一个证书时不提示进行客户端证书选择;如果不想有证书选择提示窗口,可以把它启用。

实验心得:平时做实验,我们可以把安全性降到最低,以免干扰实验。

前2个必须启用,否则在申请证书时会跳出对如下对话框:下面安装第一台CA服务器:首先打开“服务器管理器”→添加角色,选中“Acitve Directory证书服务”。

如下图所示单击“下一步”,选中“证书颁发机构”和“证书颁发机构web注册”。

后者主要是通过web界面来进行证书的相关操作。

如下图所示。

单击“下一步”,如下图所示,由于不在AD中,我们选“独立”。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

WEB服务器上配置HTTPS环境

---单向认证

[实践目的及内容]

利用Java的数据证书管理工具Keytool生成服务器端的数字证书,以便采用HTTPS访问web应用时提供单向认证(一般是客户端验证服务器端的身份)时需要的服务器证书。

Keytool 工具将密钥(key)和证书(certificates)存在一个称为keystore的文件中。

在keystore里,包含两种数据:

(1)密钥实体(Key entity)——通常是私钥和配对公钥(采用非对称加密)

(2)可信任的证书实体(trusted certificate entries)——只包含公钥

[实践步骤]

(1)进入到jdk下的bin目录

(2)输入如下指令“keytool -v -genkey -alias tomcat -keyalg RSA -keystore

d:/tomcat.keystore”

d:/tomcat.keystore是将生成的tomcat.keystore放到d盘根目录下。

注意若要放到c盘,在win7系统下,需要以管理员身份进入到命令行中进行操作,否则是无法创建tomcat.keystore的。

本例放到d盘下。

如何以管理员身份进入到命令行下呢?开始->搜索框中输入cmd->等待(注意不回车)->出现cmd.exe->右键“以管理员身份运行”即可。

解释:

keytool -genkey:自动使用默认的算法生成公钥和私钥

-alias[名称]:给证书取个别名

-keyalg:制定密钥的算法,如果需要制定密钥的长度,可以再加上keysize参数,密钥长度默认为1024位,使用DSA算法时,密钥长度必须在512到1024之间,并且是64的整数倍

-keystore:参数可以指定密钥库的名称。

密钥库其实是存放密钥和证书文件,密钥库对应的文件如果不存在会自动创建。

-validity:证书的有效日期,默认是90天

-keypass changeit:不添加证书密码

-storepass changeit:不添加存储证书的密码

输入相关信息后,最后确认,便会在tomcat根目录下生成server.key文件。

(3)输入keystore密码

密码任意,此处以123456为例,要记住这个密码,之后在进行server.xml配置时需要使用。

(4)输入名字、组织单位、组织、市、省、国家等信息

(5)输入之后会出现确认的提示

此时输入y,并回车。

此时创建完成keystore。

进入到D盘根目录下可以看到已经生成的tomcat.keystore

(6)输入tomcat的主密码

可以直接回车,默认为同keystore的密码一样。

之后,会显示正在存储即完成。

(7)进入tomcat文件夹

找到conf目录下的sever.xml并进行编辑

将所有以<Connector port="8443" 开头的connector注释。

(8)在sever.xml中添加服务器的keystore所在的路径,并将clientAuth设置为false,只进行单向认证。

注意方框中的keystore的密码,就是刚才我们设置的“123456”.

编辑完成后关闭并保存sever.xml。

(9)启动tomcat。

若出现如下错误“Keystore was tampered with,or password was incorrect”,即第(8)步设的密码出错了。

请核对密码,重新编写sever.xml。

(10)启动成功后,使用https://127.0.0.1:8443 访问页面

页面成功打开即tomcat下的https配置成功。

(11)如需要应用程序HTTP自动跳转到HTTPS,配置信息如下:

在应用程序中web.xml中加入:

<security-constraint>

<web-resource-collection >

<web-resource-name >SSL</web-resource-name>

<url-pattern>/*</url-pattern>

</web-resource-collection>

<user-data-constraint>

<transport-guarantee>CONFIDENTIAL</transport-guarantee>

</user-data-constraint>

</security-constraint>。