RAP配置过程

Aruba控制器操作配置模版中文

1.Mgmt用户设置设置mgmt用户ssh登录的方式:是证书还是用户名与密码ssh mgmt-auth [public-key |username/password]mgmt-user ssh-pubkey client-cert <certificate> <username> <role>mgmt用户验证使用外部认证服务器:aaa authentication-server radius rad1host <ipaddr>key――――aaa server-group corp_radauth-server rad1-------------------------aaa authentication mgmtdefault-role rootenableserver-group corp_rad禁用本地认证数据库mgmt-user localauth-disable设置用户超时退出loginsession timeout <value> //CLI下web-server sessiontimeout <session-timeout> //webUI下1.1配置mgmt的tacacs认证The pre-defined roles for the controllers are:1.root - super user role2.guest-provisioning - guest provisioning rolework-operations - Network operator role4.read-only - Read only role5.location-api-mgmt - Location API Management Roleaaa authentication-server tacacs TACACS-SERVERhost TACACS_SERVER_IPkey PRESHARE_KEYsession-authorization!aaa server-group TACACS-SERVER-GRPauth-server TACACS-SERVER!aaa tacacs-accounting server-group TACACS-SERVER-GRP mode enable command[all|action|configuration|show]aaa authentication mgmtserver-group TACACS-SERVER-GRPenable!2.系统默认的角色与策略:默认的策略:ip access-list session control,validuser,allowall,icmp-acl, logon-control, captiveportal,tftp-acl, https-acl, http-acl, dhcp-acl, ap-acl,默认的角色:user-role ap-role, voice, guest-logon(portal认证), guest, authenticated,logon――――――――――――――――――――――――――――――――――――3.本地数据库操作local-userdb export <filename>local-userdb import <filename>local-userdb add {generate-username|username <name>} {generate-password|password <password>}――――――――――――――――――――――――――――――――――――――――4.配置DHCP服务:ip dhcp pool user-pooldefault-router 192.168.100.1dns-server 192.168.100.1network 192.168.100.0 255.255.255.0!service dhcpip dhcp excluded-address 192.168.100.1 192.168.100.10 ――――――――――――――――――――――――――――――――――――5.配置带宽:aaa bandwidth-contract BC512_up kbps 512user-role web-guestbw-contract BC512_up per-user upstream ―――――――――――――――――――――――――――――――――――――6.策略:限制访问内网netdestination “Internal Network”network 10.0.0.0 255.0.0.0network 172.16.0.0 255.255.0.0network 192.168.0.0 255.255.0.0ip access-list session block-internal-accessuser alias “Internal Network” any deny ―――――――――――――――――――――――――――――――――――――7.配置portal认证:外置portal时:netdestination portal-serverhost 10.50.22.221ip access-list session abc-portal-acluser alias portral-server svc-http permitaaa authentication captive-portal c-portaldefault-role employeeserver-group cp-srvlogin-page http://192.168.100.10/test.phpuser-role logoncaptive-portal c-portalsession-acl abc-portal-aclaaa profile aaa_c-portalinitial-role logonwlan ssid-profile ssid_c-portalessid c-portal-apwlan virtual-ap vp_c-portalaaa-profile aaa_c-portalssid-profile ssid_c-portalvlan 20portal下增加白名单:(host)(config)# netdestination "Mywhite-list"(host)(config)#name (host)(config)#name (host) (config) #aaa authentication captive-portal default(host)(Captive Portal Authentication Profile "default")#white-list Mywhite-list注意:如果在一台控制器配置多个captiveportal的Virtaul AP时,每个captiveportal必须分别配置不同的initial role和user role、cp profile、AAA profile与ssid profile;8.配置Air time fair(Aruba651) (Traffic management profile "test") #shaping-policy fair-access (Aruba651) (Traffic management profile "test") #exit(Aruba651) (config)ap-group demo-group(Aruba651) (AP group " demo-group") #dot11g-traffic-mgmt-profile test(Aruba651) (AP group "demo-group") #9.配置LACP:LACP默认不生效每台设备最多创建8个组(0-7),每个组最多允许8个端口加入,所有端口的属性要相同;1、Enable LACP and configure the per-port specific LACP. The group number range is 0 to 7.lacp group <group_number> mode {active | passive}? Active mode—the interface is in active negotiating state. LACP runs on any link that is configured to be in the active state. The port in an active mode also automatically initiates negotiations with otherports by initiating LACP packets.? Passive mode—the interface is not in an active negotiating state. LACP runs onany link that is configured in a passive state. The port in a passive mode responds to negotiations requests from other ports that are in an active state. Ports in passive state respond to LACP packets.注意:passive模式的端口不能与另一个passive 模式的端口建立起来;2. Set the timeout for the LACP session. The timeout value is the amount of time thata port-channelinterface waits for a LACPDU from the remote system before terminating the LACP session. The defaulttime out value is long (90 seconds); short is 3 seconds,默认为longlacp timeout {long | short}3. Set the port priority.lacp port-priority <priority_value>The higher the priority value the lower the priority. Range is 1 to 65535 and default is 255.4.加入端口中interface fastethernet 1/1lacp timeout shortlacp group 0 mode active―――――――――――――――――――――――――――――――――――――――――10.配置RAP(remote ap)在控制器上配置VPN、AP通过认证后的地址池,及isakmp的共享密码;注意地址池为RAP的管理地址,如其他网管要直接ping通RAP,需要将此地址段配置静态路由;vpdn group l2tpppp authentication PAPip local pool <pool> <start-ipaddr> <end-ipaddr>crypto isakmp key <key> address 0.0.0.0 netmask 0.0.0.0在控制器上配置服务器组,RAP通过username/password方式接入,并在服务器上增加用户名与密码,此用户名/密码用于L2TP/PAP认证 (如果采用证书方式,此步可以省略)aaa server-group <group>auth-server <server>aaa authentication vpn default-rapdefault-role <role>server-group <group>local-userdb add username rapuser1 password <password>配置remote ap的VAP:wlan ssid-profile <profile>essid <name>opmode <method>wpa-passphrase <string> (if necessary)配置用户角色,用于dot1x-default-role(cli) #netdestination corp(cli) (config-dest) # network 10.3.10.0 255.255.255.0(cli) (config-dest) # !ip access-list session Remote_Enterprise_aclany any svc-dhcp permituser alias corp any permitalias corp user any permituser network 224.0.0.0 255.0.0.0 any permitalias coopr alias corp any permituser any any route src-nat(cli) # user-role corpsplit(cli) (config-role) # session-acl Remote_Enterprise_acl(cli) (config-role) # !配置aaa profile可用于split-tunnel时用户角色策略指定aaa profile <profile>authentication-dot1x <profile>dot1x-default-role <role>dot1x-server-group <group>(cli) # wlan virtual-ap split(cli) # vlan X <-- Clients get IP addr. from VLAN X(cli) # forward-mode split-tunnelaaa-profile <profile>rap-operation {always|backup|persistent}配置RAP的有线端口:ap wired-ap-profile Wired_Branch_ap_profilewired-ap-enableforward-mode split-tunnelswitchport access vlan 128!ap wired-port-profile Wired_Branch_port_profileaaa-profile Remote_Ent_aaa_profilewired-ap-profile Wired_Branch_ap_profile配置RAP做DHCP serverap system-profile APGroup1_sys_profilelms-ip 63.82.214.194rap-dhcp-server-vlan 177rap-dhcp-server-id 192.168.177.1rap-dhcp-default-router 192.168.177.1rap-dhcp-pool-start 192.168.177.100rap-dhcp-pool-end 192.168.177.254!ap-group <name>virtual-ap <name>在webUI界面对AP进行provision,从AC上获取IP,修改为remote模式,AP会重启11.配置MAC认证完整例子RADIUS Server Definition:服务器认证aaa authentication-server radius "amigopod"host "172.16.0.20"key f0e40f33109cd5f863a77327072720aaa4785eff2ca57800nas-identifier "Aruba651"nas-ip 172.16.0.254!aaa server-group "amigopod-srv"auth-server amigopod!aaa rfc-3576-server "172.16.0.20"key 10795ff19c00465dd0b0824e562103bee537be631e5bc876MAC Authentication Profile:MAC认证aaa authentication mac "amigopod-mac"case upperdelimiter dashAAA Profile:aaa profile "amigopod-aaa"authentication-mac "amigopod-mac"mac-default-role "authenticated"mac-server-group "amigopod-srv"radius-accounting "amigopod-srv"rfc-3576-server "172.16.0.20"Captive Portal Profile:aaa authentication captive-portal "amigopod-cp"server-group "amigopod-srv"redirect-pause 3no logout-popup-windowprotocol-httplogin-page "http://172.16.0.20/aruba_login.php"Netdestination Alias for Amigopod:netdestination amigopodhost 172.16.0.20Access Policy to allow redirect to Amigopod:允许的aclip access-list session allow-amigopoduser alias amigopod svc-http permituser alias amigopod svc-https permitInitial Role with Captive Portal enabled:配置initial角色user-role logoncaptive-portal "amigopod-cp"access-list session logon-controlaccess-list session allow-amigopodaccess-list session captiveportalPost Authentication Role for MAC Authentication:配置MAC认证角色user-role MAC-Guestaccess-list session allowallSSID Profile:wlan ssid-profile "MAC-Auth-CP"essid "amigo-MAC-CP"Virtual AP:wlan virtual-ap "MAC-Auth-CP"aaa-profile "amigopod-aaa"ssid-profile "MAC-Auth-CP"12.配置LDAP认证服务器Portal认证aaa authentication-server ldap "aruba-ldap"host 10.1.1.50admin-dn "cn=ldapquery2, cn=Users, dc=arubanetworks, dc=com" admin-passwd "Zaq1xsw2"base-dn "ou=Corp, dc=arubanetworks, dc=com"!aaa server-group "aruba-ldap"auth-server aruba-ldapset role condition memberOf contains "dl-seonly" set-value root !如果将ldap认证应用于无线用户802.1x,必须使用eap-gtc方式aaa authentication dot1x "dot1x_prof-yxy03"termination enabletermination eap-type eap-peaptermination inner-eap-type eap-gtc!aaa authentication mgmt //应用在管理用户default-role "no-access"server-group "aruba-ldap"enable!注意:使用802.1x认证时不能用LDAP认证服务器;但portal认证时可以;13.有线端口NAT!ip NAT pool Dell-AirWave 63.80.98.56 63.80.98.56 172.16.0.246ip NAT pool SE-WebServer 63.80.98.59 63.80.98.59 172.16.0.16ip NAT pool PDL-eTips 63.80.98.61 63.80.98.61 172.16.0.15ip NAT pool PDL-Clearpass 63.80.98.60 63.80.98.60 172.16.0.13ip NAT pool PDL-AirWave 63.80.98.49 63.80.98.49 172.16.0.252!netdestination PDL-Airwave-Livehost 63.80.98.49!netdestination IPCommshost 64.154.41.150!netdestination SE-WebServerhost 63.80.98.59!netdestination Live-IPhost 63.80.98.41!netdestination PDL-eTipshost 63.80.98.61!netdestination Dell-Airwave-Livehost 63.80.98.56!netdestination PDL-ClearPasshost 63.80.98.60!ip access-list session OUTSIDE-POLICYalias IPComms alias Live-IP udp 4569 dst-nat ip 172.16.0.11 4569 classify-media queue highalias IPComms alias Live-IP udp 5060 dst-nat ip 172.16.0.11 5060 classify-media queue highalias IPComms alias Live-IP udp 5061 dst-nat ip 172.16.0.11 5061 classify-media queue highalias IPComms alias Live-IP udp 5062 dst-nat ip 172.16.0.11 5062 classify-media queue highany alias Live-IP tcp 4343 permitany alias Live-IP udp 4500 permitany alias Live-IP svc-ssh permitany alias Live-IP svc-http permitany alias Live-IP svc-https permitany alias Live-IP udp 500 permitany alias Live-IP svc-icmp permitany alias Live-IP tcp 4345 dst-nat ip 172.16.0.242 443any alias Live-IP tcp 4346 dst-nat ip 172.16.0.242 22any alias Dell-Airwave-Live svc-https dst-nat ip 172.16.0.246 443any alias Dell-Airwave-Live svc-http dst-nat ip 172.16.0.246 80any alias PDL-Airwave-Live svc-https dst-nat ip 172.16.0.252 443any alias PDL-Airwave-Live svc-http dst-nat ip 172.16.0.252 80any alias SE-WebServer svc-http dst-nat ip 172.16.0.16 80any alias SE-WebServer svc-https dst-nat ip 172.16.0.16 443any alias SE-WebServer svc-ssh dst-nat ip 172.16.0.16 22any alias SE-WebServer udp 5900 dst-nat ip 172.16.0.16 5900any alias PDL-eTips svc-http dst-nat ip 172.16.0.15 80any alias PDL-eTips svc-https dst-nat ip 172.16.0.15 443any alias PDL-ClearPass svc-https dst-nat ip 172.16.0.13 443any alias PDL-ClearPass svc-http dst-nat ip 172.16.0.13 80!interface fastethernet 2/0description "OUTSIDE-INTERNET"trustedip access-group OUTSIDE-POLICY sessionswitchport access vlan 10!14.用户通过有线端口portal认证,不同的IP用户可以分别认证,所有有线口共用一个认证方式aaa profile "cppm"initial-role "cp-guest"radius-accounting "amigopod-sg"radius-interim-accountingrfc-3576-server "222.190.16.186" //amigopod地址aaa authentication wired //有线端口启用认证profile "cppm"interface gigabitethernet 1/6 //有张端口untrusted vlan 1000description "connect_to_H3C"trusted vlan 1-999,1001-4094switchport access vlan 1000针对某一vlan启用portal认证vlan 20 wired aaa-profile cppm15.配置AP以太口对于有两个以太口的AP,如125与135系列,除了一个以太口用于AC互连外,另外一个以太口可以连接终端或串联AP;(1)连接终端时:创建wired-ap profileap wired-ap-profile "cppm"wired-ap-enableswitchport access vlan 11trusted创建wired-port profileap wired-port-profile "cppm"wired-ap-profile "cppm"将profile加入到group中ap-group "test"enet1-port-profile "cppm"注意:如果端口为untrusted,需要在wired-port profile中加入aaa profile16.配置VIA(host) (config)# license add <key>(1)Create VIA roles(host) (config) #user-role example-via-role(host) (config-role) #access-list session "allowall" position 1(host) (config-role) #ipv6 session-acl "v6-allowall" position 2(2)Create VIA authentication profiles(host) (config) #aaa server-group "via-server-group"(host) (Server Group "via-server-group") #auth-server "Internal" position 1 (host) (config) #aaa authentication via auth-profile default(host) (VIA Authentication Profile "default") #default-role example-via-role(host) (VIA Authentication Profile "default") #desc "Default VIAAuthenticationProfile"(host) (VIA Authentication Profile "default") #server-group "via-server-group"(3)Create VIA connection profiles(host) (config) #aaa authentication via connection-profile "via"(host) (VIA Connection Profile "via") #server addr 202.100.10.100 internal-ip10.11.12.13 desc "VIA Primary Controller" position 0(host) (VIA Connection Profile "via") #auth-profile "default" position 0(host) (VIA Connection Profile "via") #tunnel address 10.0.0.0 netmask255.255.255.0(host) (VIA Connection Profile "via") #split-tunneling(host) (VIA Connection Profile "via") #windows-credentials //使用windows 的帐号登录(host) (VIA Connection Profile "via") #client-netmask 255.255.255.255 (host) (VIA Connection Profile "via") #no ikev2-proto //local数据库不支持ikeV2(host) (VIA Connection Profile "via") #dns-suffix-list (host) (VIA Connection Profile "via") #support-email via-support@(host) (VIA Connection Profile "via") #client-wlan-profile"via_corporate_wpa2"position 0(4)Configure VIA web authentication(host) (config) #aaa authentication via web-auth default(host) (VIA Web Authentication "default") #auth-profile default position 0(5)Associate VIA connection profile to user role(host) (config) #user-role "example-via-role"(host) (config-role) #via "via"You can have only one profile (default) for VIA web authentication.(6)Configure VIA client WLAN profiles(host) (config) #wlan ssid-profile "via_corporate_wpa2"(host) (SSID Profile "via_corporate_wpa2") #essid corporate_wpa2(host) (SSID Profile "via_corporate_wpa2") #opmode wpa2-aes(host) (SSID Profile "via_corporate_wpa2") #wlan client-wlan-profile"via_corporate_wpa2"(host) (VIA Client WLAN Profile "via_corporate_wpa2") #ssid-profile"via_corporate_ssid"(7)crypto isakmp key 123456 address 0.0.0.0 netmask 0.0.0.0(8)。

rap实验步骤

Rap实验步骤引言Rap是一种音乐表演形式,通过快速的说唱技巧和押韵来展示个人的才华和创造力。

在这个实验中,我们将探索一些基本的rap实验步骤,帮助你了解如何开始创作自己的rap歌曲。

步骤一:选择主题首先,你需要选择一个主题来写你的rap歌曲。

这个主题可以是你的个人经历、社会问题、爱情故事或任何你感兴趣的话题。

确保你选择的主题是你能够深入挖掘并表达自己的感受和观点的。

步骤二:收集灵感在开始写歌词之前,你可以收集一些灵感来帮助你构思。

这可以包括听其他rapper的歌曲、阅读诗歌或故事、观看电影或纪录片、参加社会活动等等。

通过多元化的灵感来源,你可以获得更多的创作灵感。

步骤三:构建韵脚和节奏Rap的特点之一是押韵和节奏。

你需要选择一种韵脚模式并在整首歌曲中保持一致。

常见的韵脚模式包括AA、AABB和ABAB等。

同时,你还需要为你的rap歌曲选择一个节奏,这有助于你在表演时保持稳定的速度和流畅的表达。

步骤四:写歌词现在,你可以开始写rap歌词了。

在写歌词时,你可以尝试使用押韵、修辞和比喻等修辞手法来增加歌曲的表现力和吸引力。

同时,确保你的歌词与你选择的主题一致,并能够引起听众的共鸣。

步骤五:练习和改进写完歌词后,你需要进行练习并不断改进你的表演技巧。

尝试在不同的节奏下练习,使用不同的声音和语调来表达你的歌词。

同时,你还可以寻求他人的意见和建议,以便不断提高自己的rap技巧。

步骤六:录制和制作当你感觉准备好了,你可以开始录制你的rap歌曲。

你可以使用专业的录音设备或在家中使用电脑和麦克风进行录制。

确保你的录音质量良好,并使用音频编辑软件来进行后期制作,如调整音量、添加音效等。

步骤七:表演和分享最后,你可以准备好你的rap表演并与他人分享。

你可以参加音乐比赛、演出或在社交媒体上发布你的歌曲。

通过表演和分享,你可以获得更多的反馈和机会,进一步提高你的rap技巧和知名度。

结论通过这些rap实验步骤,你可以开始创作自己的rap歌曲并展示你的才华。

aruba☆配置RAP配置方案v1 (1)

该方法是安腾小白的配置方法,也是将RAP108做成CAP连接到AC上,然后用对AP 做配置,采用的是证书认证的方式。

控制器上的配置与试验配置一致。

Remote-ap配置步骤

一:配置control

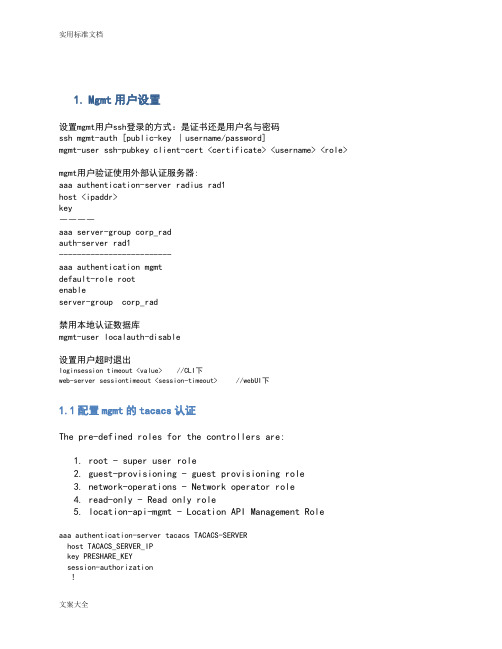

1.我直接用default组来创建模板

2.创建Virtual AP命名为RAP-V AP,使用VLAN20

3.创建AAA为RAP_AAA

4.创建SSID 为RAP_SSID,开放无加密

二:配置AP

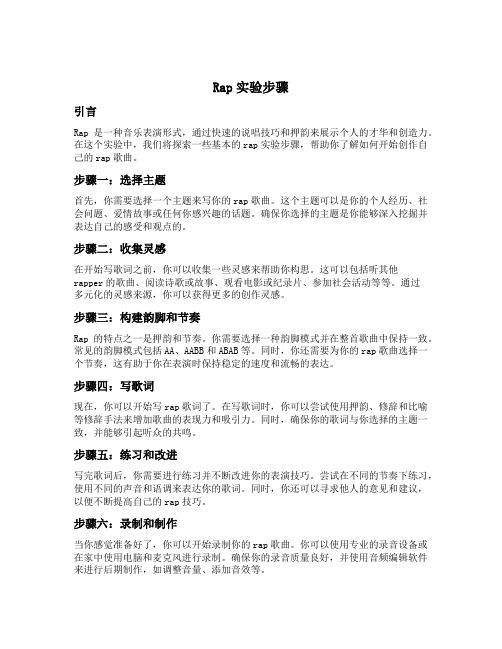

1在无线下选择AP安装来对所上线的AP进行配置

2. 配置AP所属于的组,和AP为远程的AP,认证的方式为证书的方式,指定AP所对应的控制器的IP地址,然后点击应用重启。

三,配置VPN-Services

点击VPN Services ,配置AP与控制器认证的协议,远程AP的地址池,应用保存。

四,将AP加入控制器的白名单。

五,查看AP的状态是否为RAP。

六,测试重远程AP获取的地址与控制器,外网的通信情况。

【打印虎原创】Repetier-firmware深度配置图解教程_第二版

【打印虎原创】Repetier-firmware深度配置图解教程玩过3D打印机一段时间的朋友,对PC客户端的使用方法,比如Repetier-Host或者Cura,应该已经比较熟悉了。

今天我们不再介绍PC客户端,而是转向3D打印机固件,搞一个高难度的玩意,仔细研究一下Repetier-firmware的配置方法。

首先解释一下什么是Repetier-firmware。

Repetier-Host大家都用过,可以说是玩3D打印机必备的软件。

Repetier-firmware就是同一个公司出的3D打印机固件,主要面向RepRap类型的DIY 3D打印机。

所谓固件,其实就是芯片里面的软件,看起来是“固定”的,所以就得到了“固件”(Firmware)这个名字。

Repetier-firmware的最新版本,是0.91第7版(Rev 7)。

因为要面对很多种不同的3D 打印机,所以这个固件程序与普通的固件程序不同,没法简单的下载安装使用,而是有一个重要而且复杂的配置过程。

配置这个固件程序,有两种主要的方法,一种传统的方法是直接在源代码中修改配置文件Configuration.h,按照代码中注释的说明逐项配置。

很明显这种方法是非常麻烦的,而且也没有人提示一下哪个配置项更基础更重要,基本上得是专家级的玩家才能顺利搞定了。

为了简化这个配置固件程序的问题,Repetier专门提供了一个在线配置工具(访问/firmware/v091),这个工具提供了结构化配置的UI界面,把3D 打印机固件配置划分成了几个模块,方便用户理解。

用户逐一配置完成之后,下载配置好的可以直接使用的Repetier-firmware代码。

这么好的工具我们一定要仔细研究一下,它是我们成为3D打印高手玩家的捷径。

第一节,开始访问刚才提到的网址,可以看到这样的起始页面。

在这个页面上,首先给大家简单介绍了这个配置工具。

然后,提供了一个上传按钮,你可以把上次配置得到的配置文件(Configuration.h)从这里传入,让所有选项恢复到上次保存时的状态。

从RCP向RAP迁移

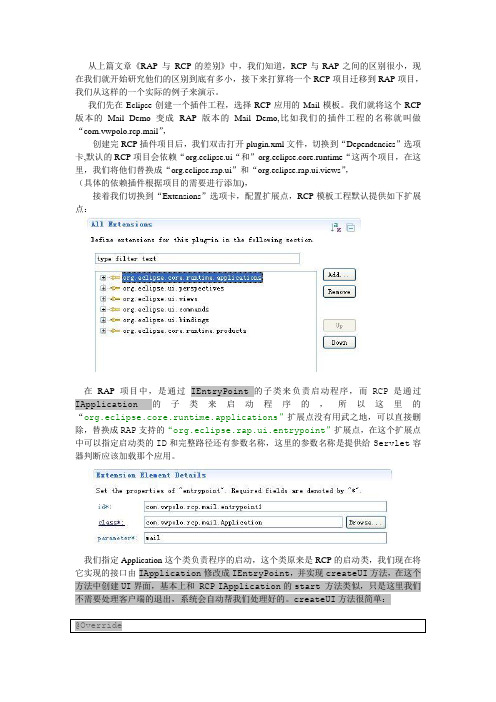

从上篇文章《RAP 与RCP的差别》中,我们知道,RCP与RAP之间的区别很小,现在我们就开始研究他们的区别到底有多小,接下来打算将一个RCP项目迁移到RAP项目,我们从这样的一个实际的例子来演示。

我们先在Eclipse创建一个插件工程,选择RCP应用的Mail模板。

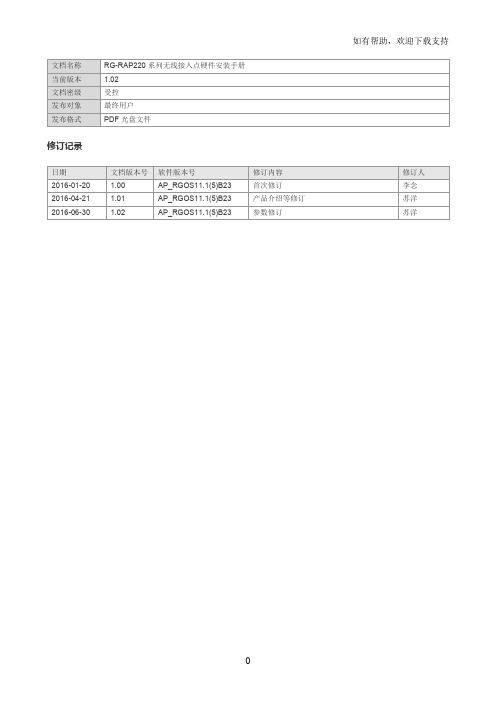

我们就将这个RCP 版本的Mail Demo 变成RAP版本的Mail Demo,比如我们的插件工程的名称就叫做“com.vwpolo.rcp.mail”,创建完RCP插件项目后,我们双击打开plugin.xml文件,切换到“Dependencies”选项卡,默认的RCP项目会依赖“org.eclipse.ui“和”org.eclipse.core.runtime“这两个项目,在这里,我们将他们替换成“org.eclipse.rap.ui”和“org.eclipse.rap.ui.views”,(具体的依赖插件根据项目的需要进行添加),接着我们切换到“Extensions”选项卡,配置扩展点,RCP模板工程默认提供如下扩展点:在RAP项目中,是通过IEntryPoint 的子类来负责启动程序,而RCP是通过IApplication的子类来启动程序的,所以这里的“org.eclipse.core.runtime.applications”扩展点没有用武之地,可以直接删除,替换成RAP支持的“org.eclipse.rap.ui.entrypoint”扩展点,在这个扩展点中可以指定启动类的ID和完整路径还有参数名称,这里的参数名称是提供给Servlet容器判断应该加载那个应用。

我们指定Application这个类负责程序的启动,这个类原来是RCP的启动类,我们现在将它实现的接口由IApplication修改成IEntryPoint,并实现createUI方法,在这个方法中创建UI界面,基本上和 RCP IApplication的start 方法类似,只是这里我们不需要处理客户端的退出,系统会自动帮我们处理好的。

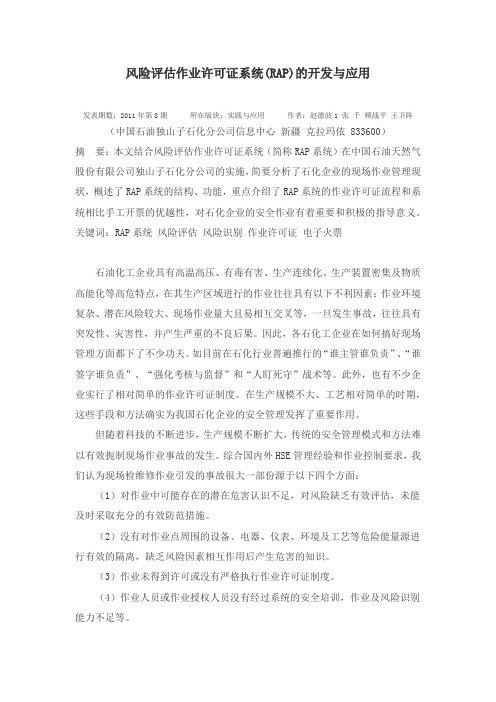

RGRAP220无线接入点硬件安装手册V1.02文档名称

如有帮助,欢迎下载支持修订记录1 产品介绍RG-RAP220无线局域网接入设备是锐捷睿易自主研发的无线接入点产品之一。

主要面向高教、政府、医疗、普教、金融、商业等室内场景,既可以作为瘦AP( Fit AP ),与有线无线一体化交换机/无线控制器合组网。

也可以作为胖AP( Fat AP ) 独立进行组网,为无线局域网用户提供无线接入服务。

支持802.11a/b/g/n,采用双路双频设计,整机提供600Mbps接入速率。

1.1 RG-RAP220硬件规格重量仅为主机和挂架的重量。

1.2 RG-RAP220产品外观及接口RG-RAP220包含2个无线射频口、1个以太网接口,支持PoE功能、一个console端口,一个外接电源适配器的电源插座。

其外观如下图所示:图1-11.3 RG-RAP220指示灯及按键说明瘦ap胖ap电源RG-RAP220的电源可以采用适配器或者PoE输入。

在适配器供电时,需要采用我司配备的适配器(若用户需要适配器,需向我司另外单独采购)。

在PoE供电时,需要确保以太网另一端具有802.3af/802.3at供电能力。

散热方案RG-RAP220采用无风扇设计。

在放置AP时应在周围留有足够的空间以便于空气的流通。

2 安装前的准备2.1安全建议为了避免对人和设备造成伤害,请在安装RG-RAP220前仔细阅读本书的安全建议。

以下的安全建议无法包含所有可能出现的危险情况。

2.2 安装安全⏹高温、多尘、有害气体、易燃、易爆、易受电磁干扰(大型雷达站、发射电台、变电站)及电压不稳、震动大或强噪声的环境不利于AP设备的工作,设备不要安装在这样的环境中。

⏹安装地应该干燥,不建议在距离海边很近的地方安装。

设备距离海边的距离要求大于500m,同时建议设备不要正对海风吹来的方向。

⏹严禁在易积水、渗水、滴漏、结露等地方进行设备安装。

在进行工程设计时,应根据通信网络规划和通信设备的技术要求,综合考虑气候、水文、地质、地震、电力、交通等因素,选择符合通信设备工程环境设计要求的地址。

【打印虎】RepRap 3D打印机新一代Salai主板安装与配置教程

【打印虎】RepRap 3D打印机新一代Salai主板安装与配置教程第一节、Salai主板介绍随着3D打印机,特别是面向DIY爱好者的RepRap Prusa i3 3D打印机被越来越多的朋友所了解和熟悉,玩3D打印机的朋友们对现有3D打印机设计的改进也越来越深入,同时对3D打印机的核心部件3D打印机主板的要求也越来越高了。

经典的RepRap Prusa i3 3D打印机的主板,通常采用Melzi或者Arduino Mega 2560 + RAMPS这两种方案之一。

在这两种方案中,Melzi方案为全合一的形式,单片PCB板,可靠性高;Arduino Mega 2560 + RAMPS方案采用多块PCB板插接的形式,由1片Arduino 2560,1片RAMPS以及4片步进电机驱动板组成,灵活性高。

经过打印虎深入评测对比,我们认为Melzi更适合一般的3D打印机玩家的需求,因此在我们之前的各种对3D打印机的介绍文章中,绝大部分都是以Melzi主板为例的。

虽然我们很喜欢Melzi主板,但它也存在诸多限制,影响我们对3D打印机的深入研究和开发。

比如,Melzi主板不能支持双挤出头,这让希望用水溶性耗材作为支撑的朋友就不能选择Melzi主板了;另外Melzi主板采用的CPU主频、内存容量都比较低,这样Melzi 主板就只能支持12864 LCD液晶屏,而不能支持更高级的彩色触摸屏。

为了解决这些问题,让广大3D打印机爱好者有一块更好用的3D打印机主板,打印虎在Melzi主板的基础上研发了Salai主板,解决了目前Melzi主板的一系列问题,提供给3D打印机DIY爱好者一个更好的选择。

很多朋友都知道,Melzi主板最开始是基于Arduino Leonardo进行的设计改进,而Leonardo就是我们熟知的列奥纳多·达·芬奇,所以Melzi主板的设计者选择了达·芬奇最钟爱的学生Francesco Melzi,弗朗西斯科·梅尔兹作为主板的名字。

Aruba 控制器操作配置模版 中文

1.Mgmt用户设置设置mgmt用户ssh登录的方式:是证书还是用户名与密码sshmgmt-auth [public-key |username/password]mgmt-userssh-pubkey client-cert <certificate><username><role> mgmt用户验证使用外部认证服务器:aaa authentication-server radius rad1host<ipaddr>key――――aaa server-group corp_radauth-server rad1-------------------------aaa authentication mgmtdefault-role rootenableserver-group corp_rad禁用本地认证数据库mgmt-userlocalauth-disable设置用户超时退出loginsession timeout <value> //CLI下web-serversessiontimeout<session-timeout> //webUI下1.1配置mgmt的tacacs认证The pre-defined roles for the controllers are:1.root - super user role2.guest-provisioning - guest provisioning rolework-operations - Network operator role4.read-only - Read only role5.location-api-mgmt - Location API Management Roleaaa authentication-server tacacs TACACS-SERVERhost TACACS_SERVER_IPkey PRESHARE_KEYsession-authorization!aaa server-group TACACS-SERVER-GRPauth-server TACACS-SERVER!aaatacacs-accounting server-group TACACS-SERVER-GRP mode enable command[all|action|configuration|show]aaa authentication mgmtserver-group TACACS-SERVER-GRPenable!2.系统默认的角色与策略:默认的策略:ip access-list session control,validuser,allowall,icmp-acl, logon-control, captiveportal,tftp-acl, https-acl, http-acl, dhcp-acl, ap-acl,默认的角色:user-roleap-role, voice, guest-logon(portal认证), guest,authenticated,logon ――――――――――――――――――――――――――――――――――――3.本地数据库操作local-userdb export <filename>local-userdb import <filename>local-userdb add {generate-username|username<name>} {generate-password|password<password>} ――――――――――――――――――――――――――――――――――――――――4.配置DHCP服务:ipdhcp pool user-pooldefault-router 192.168.100.1dns-server 192.168.100.1network 192.168.100.0 255.255.255.0!servicedhcpipdhcp excluded-address 192.168.100.1 192.168.100.10――――――――――――――――――――――――――――――――――――5.配置带宽:aaa bandwidth-contract BC512_up kbps 512user-role web-guestbw-contract BC512_up per-user upstream ―――――――――――――――――――――――――――――――――――――6.策略:限制访问内网netdestination “Internal Network”network 10.0.0.0 255.0.0.0network 172.16.0.0 255.255.0.0network 192.168.0.0 255.255.0.0ip access-list session block-internal-accessuser alias “Internal Network” any deny ―――――――――――――――――――――――――――――――――――――7.配置portal认证:外置portal时:netdestination portal-serverhost 10.50.22.221ip access-list session abc-portal-acluser alias portral-server svc-http permitaaa authentication captive-portal c-portaldefault-role employeeserver-groupcp-srvlogin-page http://192.168.100.10/test.phpuser-role logoncaptive-portal c-portalsession-aclabc-portal-aclaaa profile aaa_c-portalinitial-role logonwlanssid-profile ssid_c-portalessid c-portal-apwlan virtual-apvp_c-portalaaa-profileaaa_c-portalssid-profilessid_c-portalvlan 20portal下增加白名单:(host)(config)# netdestination "Mywhite-list"(host)(config)#name (host)(config)#name (host) (config) #aaa authentication captive-portal default(host)(Captive Portal Authentication Profile "default")#white-list Mywhite-list注意:如果在一台控制器配置多个captiveportal的Virtaul AP时,每个captiveportal 必须分别配置不同的initial role和user role、cp profile、AAA profile与ssid profile;8.配置Air time fair(Aruba651) (Traffic management profile "test") #shaping-policy fair-access(Aruba651) (Traffic management profile "test") #exit(Aruba651) (config)ap-group demo-group(Aruba651) (AP group " demo-group") #dot11g-traffic-mgmt-profile test (Aruba651) (AP group "demo-group") #9.配置LACP:LACP默认不生效每台设备最多创建8个组(0-7),每个组最多允许8个端口加入,所有端口的属性要相同;1、Enable LACP and configure the per-port specific LACP. The group number range is 0 to 7.lacp group <group_number> mode {active | passive}? Active mode—the interface is in active negotiating state. LACP runs on any link that is configured tobe in the active state. The port in an active mode also automatically initiates negotiations with other ports by initiating LACP packets.? Passive mode—the interface is not in an active negotiating state. LACP runs on any link that isconfigured in a passive state. The portin a passive mode responds to negotiations requests fromother ports that are in an active state. Ports in passive state respond to LACP packets.注意:passive模式的端口不能与另一个passive模式的端口建立起来;2. Set the timeout for the LACP session. The timeout value is the amount of time that a port-channelinterface waits for a LACPDU from the remote system before terminating the LACP session. The defaulttime out value is long (90 seconds); short is 3 seconds,默认为longlacp timeout {long | short}3. Set the port priority.lacp port-priority <priority_value>The higher the priority value the lower the priority. Range is 1 to 65535 and default is 255.4.加入端口中interfacefastethernet 1/1lacp timeout shortlacp group 0 mode active ―――――――――――――――――――――――――――――――――――――――――10.配置RAP(remote ap)在控制器上配置VPN、AP通过认证后的地址池,及isakmp的共享密码;注意地址池为RAP的管理地址,如其他网管要直接ping通RAP,需要将此地址段配置静态路由;vpdn group l2tpppp authentication PAPip local pool <pool><start-ipaddr><end-ipaddr>cryptoisakmp key <key> address 0.0.0.0netmask0.0.0.0在控制器上配置服务器组,RAP通过username/password方式接入,并在服务器上增加用户名与密码,此用户名/密码用于L2TP/PAP认证 (如果采用证书方式,此步可以省略)aaa server-group <group>auth-server<server>aaa authentication vpn default-rapdefault-role<role>server-group<group>local-userdb add username rapuser1 password <password>配置remote ap的VAP:wlanssid-profile <profile>essid<name>opmode<method>wpa-passphrase<string> (if necessary)配置用户角色,用于dot1x-default-role(cli) #netdestinationcorp(cli) (config-dest) # network 10.3.10.0 255.255.255.0 (cli) (config-dest) # !ip access-list session Remote_Enterprise_aclanyany svc-dhcp permituser alias corp any permitaliascorp user any permituser network 224.0.0.0 255.0.0.0 any permitaliascoopr alias corp any permituser any any route src-nat(cli) # user-role corpsplit(cli) (config-role) # session-acl Remote_Enterprise_acl (cli) (config-role) # !配置aaa profile可用于split-tunnel时用户角色策略指定aaa profile <profile>authentication-dot1x<profile>dot1x-default-role<role>dot1x-server-group<group>(cli) # wlan virtual-ap split(cli) # vlan X <-- Clients get IP addr. from VLAN X (cli) # forward-mode split-tunnelaaa-profile<profile>rap-operation {always|backup|persistent}配置RAP的有线端口:ap wired-ap-profile Wired_Branch_ap_profilewired-ap-enableforward-mode split-tunnelswitchport access vlan 128!ap wired-port-profile Wired_Branch_port_profileaaa-profileRemote_Ent_aaa_profilewired-ap-profileWired_Branch_ap_profile配置RAP做DHCP serverap system-profile APGroup1_sys_profilelms-ip 63.82.214.194rap-dhcp-server-vlan 177rap-dhcp-server-id 192.168.177.1rap-dhcp-default-router 192.168.177.1rap-dhcp-pool-start 192.168.177.100rap-dhcp-pool-end 192.168.177.254!ap-group<name>virtual-ap<name>在webUI界面对AP进行provision,从AC上获取IP,修改为remote模式,AP会重启11.配置MAC认证完整例子RADIUS Server Definition:服务器认证aaa authentication-server radius "amigopod"host "172.16.0.20"key f0e40f33109cd5f863a77327072720aaa4785eff2ca57800nas-identifier "Aruba651"nas-ip 172.16.0.254!aaa server-group "amigopod-srv"auth-serveramigopod!aaa rfc-3576-server "172.16.0.20"key 10795ff19c00465dd0b0824e562103bee537be631e5bc876MAC Authentication Profile:MAC认证aaa authentication mac "amigopod-mac"case upperdelimiter dashAAA Profile:aaa profile "amigopod-aaa"authentication-mac "amigopod-mac"mac-default-role "authenticated"mac-server-group "amigopod-srv"radius-accounting "amigopod-srv"rfc-3576-server "172.16.0.20"Captive Portal Profile:aaa authentication captive-portal "amigopod-cp"server-group "amigopod-srv"redirect-pause 3no logout-popup-windowprotocol-httplogin-page "http://172.16.0.20/aruba_login.php"Netdestination Alias for Amigopod:netdestinationamigopodhost 172.16.0.20Access Policy to allow redirect to Amigopod:允许的aclip access-list session allow-amigopoduser alias amigopod svc-http permituser alias amigopod svc-https permitInitial Role with Captive Portal enabled:配置initial角色user-role logoncaptive-portal "amigopod-cp"access-list session logon-controlaccess-list session allow-amigopodaccess-list session captiveportalPost Authentication Role for MAC Authentication:配置MAC认证角色user-role MAC-Guestaccess-list session allowallSSID Profile:wlanssid-profile "MAC-Auth-CP"essid "amigo-MAC-CP"Virtual AP:wlan virtual-ap "MAC-Auth-CP"aaa-profile "amigopod-aaa"ssid-profile "MAC-Auth-CP"12.配置LDAP认证服务器Portal认证aaa authentication-server ldap "aruba-ldap"host 10.1.1.50admin-dn "cn=ldapquery2, cn=Users, dc=arubanetworks, dc=com"admin-passwd "Zaq1xsw2"base-dn "ou=Corp, dc=arubanetworks, dc=com"!aaa server-group "aruba-ldap"auth-serveraruba-ldapset role condition memberOf contains "dl-seonly" set-value root!如果将ldap认证应用于无线用户802.1x,必须使用eap-gtc方式aaa authentication dot1x "dot1x_prof-yxy03"termination enableterminationeap-type eap-peaptermination inner-eap-type eap-gtc!aaa authentication mgmt //应用在管理用户default-role "no-access"server-group "aruba-ldap"enable!注意:使用802.1x认证时不能用LDAP认证服务器;但portal认证时可以;13.有线端口NAT!ip NAT pool Dell-AirWave 63.80.98.56 63.80.98.56 172.16.0.246ip NAT pool SE-WebServer 63.80.98.59 63.80.98.59 172.16.0.16ip NAT pool PDL-eTips 63.80.98.61 63.80.98.61 172.16.0.15ip NAT pool PDL-Clearpass 63.80.98.60 63.80.98.60 172.16.0.13ip NAT pool PDL-AirWave 63.80.98.49 63.80.98.49 172.16.0.252!netdestination PDL-Airwave-Livehost 63.80.98.49!netdestinationIPCommshost 64.154.41.150!netdestination SE-WebServerhost 63.80.98.59!netdestination Live-IPhost 63.80.98.41!netdestination PDL-eTipshost 63.80.98.61!netdestination Dell-Airwave-Livehost 63.80.98.56!netdestination PDL-ClearPasshost 63.80.98.60!ip access-list session OUTSIDE-POLICYaliasIPComms alias Live-IP udp 4569 dst-natip 172.16.0.11 4569 classify-media queue highaliasIPComms alias Live-IP udp 5060 dst-natip 172.16.0.11 5060 classify-media queue highaliasIPComms alias Live-IP udp 5061 dst-natip 172.16.0.11 5061 classify-media queue highaliasIPComms alias Live-IP udp 5062 dst-natip 172.16.0.11 5062 classify-media queue highany alias Live-IP tcp 4343 permitany alias Live-IP udp 4500 permitany alias Live-IP svc-ssh permitany alias Live-IP svc-http permitany alias Live-IP svc-https permitany alias Live-IP udp 500 permitany alias Live-IP svc-icmp permitany alias Live-IP tcp 4345 dst-natip 172.16.0.242 443any alias Live-IP tcp 4346 dst-natip 172.16.0.242 22any alias Dell-Airwave-Live svc-https dst-natip 172.16.0.246 443 any alias Dell-Airwave-Live svc-http dst-natip 172.16.0.246 80 any alias PDL-Airwave-Live svc-https dst-natip 172.16.0.252 443any alias PDL-Airwave-Live svc-http dst-natip 172.16.0.252 80any alias SE-WebServer svc-http dst-natip 172.16.0.16 80any alias SE-WebServer svc-https dst-natip 172.16.0.16 443any alias SE-WebServer svc-sshdst-natip 172.16.0.16 22any alias SE-WebServerudp 5900 dst-natip 172.16.0.16 5900any alias PDL-eTips svc-http dst-natip 172.16.0.15 80any alias PDL-eTips svc-https dst-natip 172.16.0.15 443any alias PDL-ClearPass svc-https dst-natip 172.16.0.13 443any alias PDL-ClearPass svc-http dst-natip 172.16.0.13 80!interfacefastethernet 2/0description "OUTSIDE-INTERNET"trustedip access-group OUTSIDE-POLICY sessionswitchport access vlan 10!14.用户通过有线端口portal认证,不同的IP用户可以分别认证,所有有线口共用一个认证方式aaa profile "cppm"initial-role "cp-guest"radius-accounting "amigopod-sg"radius-interim-accountingrfc-3576-server "222.190.16.186"//amigopod地址aaa authentication wired//有线端口启用认证profile "cppm"interfacegigabitethernet 1/6 //有张端口untrusted vlan 1000description "connect_to_H3C"trustedvlan 1-999,1001-4094switchport access vlan 1000针对某一vlan启用portal认证vlan 20 wired aaa-profilecppm15.配置AP以太口对于有两个以太口的AP,如125与135系列,除了一个以太口用于AC互连外,另外一个以太口可以连接终端或串联AP;(1)连接终端时:创建wired-ap profileap wired-ap-profile "cppm"wired-ap-enableswitchport access vlan 11trusted创建wired-port profileap wired-port-profile "cppm"wired-ap-profile "cppm"将profile加入到group中ap-group "test"enet1-port-profile "cppm"注意:如果端口为untrusted,需要在wired-port profile中加入aaa profile16.配置VIA(host) (config)# license add <key>(1)Create VIA roles(host) (config) #user-role example-via-role(host) (config-role) #access-list session "allowall" position 1(host) (config-role) #ipv6 session-acl "v6-allowall" position 2(2)Create VIA authentication profiles(host) (config) #aaa server-group "via-server-group"(host) (Server Group "via-server-group") #auth-server "Internal" position 1(host) (config) #aaa authentication via auth-profile default(host) (VIA Authentication Profile "default") #default-role example-via-role(host) (VIA Authentication Profile "default") #desc "Default VIA AuthenticationProfile"(host) (VIA Authentication Profile "default") #server-group "via-server-group"(3)Create VIA connection profiles(host) (config) #aaa authentication via connection-profile "via"(host) (VIA Connection Profile "via") #server addr 202.100.10.100 internal-ip10.11.12.13 desc "VIA Primary Controller" position 0(host) (VIA Connection Profile "via") #auth-profile "default" position 0(host) (VIA Connection Profile "via") #tunnel address 10.0.0.0 netmask 255.255.255.0(host) (VIA Connection Profile "via") #split-tunneling(host) (VIA Connection Profile "via") #windows-credentials//使用windows的帐号登录(host) (VIA Connection Profile "via") #client-netmask 255.255.255.255(host) (VIA Connection Profile "via") #no ikev2-proto //local数据库不支持ikeV2(host) (VIA Connection Profile "via") #dns-suffix-list (host) (VIA Connection Profile "via") #support-email via-support@(host) (VIA Connection Profile "via") #client-wlan-profile "via_corporate_wpa2"position 0(4)Configure VIA web authentication(host) (config) #aaa authentication via web-auth default(host) (VIA Web Authentication "default") #auth-profile default position 0 (5)Associate VIA connection profile to user role(host) (config) #user-role "example-via-role"(host) (config-role) #via "via"You can have only one profile (default) for VIA web authentication. (6)Configure VIA client WLAN profiles(host) (config) #wlanssid-profile "via_corporate_wpa2"(host) (SSID Profile "via_corporate_wpa2") #essid corporate_wpa2 (host) (SSID Profile "via_corporate_wpa2") #opmode wpa2-aes (host) (SSID Profile "via_corporate_wpa2") #wlan client-wlan-profile "via_corporate_wpa2"(host) (VIA Client WLAN Profile "via_corporate_wpa2") #ssid-profile "via_corporate_ssid"(7)crypto isakmp key 123456 address 0.0.0.0 netmask 0.0.0.0。

风险评估作业系统RAP

风险评估作业许可证系统(RAP)的开发与应用发表期数:2011年第8期所在版块:实践与应用作者:赵德波1 张千顾战平王卫阵(中国石油独山子石化分公司信息中心新疆克拉玛依 833600)摘要:本文结合风险评估作业许可证系统(简称RAP系统)在中国石油天然气股份有限公司独山子石化分公司的实施,简要分析了石化企业的现场作业管理现状,概述了RAP系统的结构、功能,重点介绍了RAP系统的作业许可证流程和系统相比手工开票的优越性,对石化企业的安全作业有着重要和积极的指导意义。

关键词:RAP系统风险评估风险识别作业许可证电子火票石油化工企业具有高温高压、有毒有害、生产连续化、生产装置密集及物质高能化等高危特点,在其生产区域进行的作业往往具有以下不利因素:作业环境复杂、潜在风险较大、现场作业量大且易相互交叉等,一旦发生事故,往往具有突发性、灾害性,并产生严重的不良后果。

因此,各石化工企业在如何搞好现场管理方面都下了不少功夫。

如目前在石化行业普遍推行的“谁主管谁负责”、“谁签字谁负责”、“强化考核与监督”和“人盯死守”战术等。

此外,也有不少企业实行了相对简单的作业许可证制度。

在生产规模不大、工艺相对简单的时期,这些手段和方法确实为我国石化企业的安全管理发挥了重要作用。

但随着科技的不断进步,生产规模不断扩大,传统的安全管理模式和方法难以有效扼制现场作业事故的发生。

综合国内外HSE管理经验和作业控制要求,我们认为现场检维修作业引发的事故很大一部份源于以下四个方面:(1)对作业中可能存在的潜在危害认识不足,对风险缺乏有效评估,未能及时采取充分的有效防范措施。

(2)没有对作业点周围的设备、电器、仪表、环境及工艺等危险能量源进行有效的隔离,缺乏风险因素相互作用后产生危害的知识。

(3)作业未得到许可或没有严格执行作业许可证制度。

(4)作业人员或作业授权人员没有经过系统的安全培训,作业及风险识别能力不足等。

(5)管理人员缺乏现场经验或能力欠缺,出现盲目或违章指挥。

rap-1580mkii 中文使用手册说明书

Owner’s Manual 使用说明书RAP-1580 Surround Amplified Processor 环绕声放大器洛得产品符合电气和电子设备限制有害物质(RoHS) 以及处理废旧电气和电子设备(WEEE)的国际指令。

带叉形符号的轮式垃圾箱标志指合乎规定,且该产品应根据这些指令以适当的方法进行回收或处理。

引脚分配平衡音频(3个平衡极点):脚1:地极/屏蔽脚2:同相/+正极/热脚3:异相/-负极/冷注意RS232连接只能由获授权人士进行。

警告:机内无客户可以维修的部件,请合格的维修人员维修。

警告:为减少火灾或触电的危险,不要将本产品置于潮湿环境中或水中;不要将本产品置于滴水或溅水环境中;不要将含有液体的物件(例如花瓶)放在本产品上;不要让异物进入本产品外壳内。

如果本产品进入潮湿环境中,或异物进入本产品内,立即从墙上拔掉电源线。

将本产品送交合资格的维修人员检查或进行必要的维修。

请仔细阅读所有说明。

请保留所有说明手册。

请留意这些说明和装置上的所有警告。

请遵从操作说明。

不要在接近水的地方使用本装置。

只能用干布清洁。

不要堵塞本装置任何通风口。

请依照制造商的指导进行安装。

请勿将本装置安置于靠近辐射、热源、火炉或其它发热器具(包括放大器)的地方。

请注意两极插头或接地插头的安全作用。

两极插头有两个插刀,其中一个 插刀比另一个宽。

接地插头有两个插刀和第三个接地插刀。

这些都是为了您 的安全。

如果随本产品提供的插头与您的插座不匹配,请咨询电工更换陈旧 的插座。

请合理放置电源线,避免踩踏或挤压插头、简易插座以及从本装置拔插的 部分。

只能使用制造商指定的附件或配件。

只能使用制造商指定或随本装置一同出售的机架、立架、支架或桌子。

在支架或机架上移动本装置时,请小心避免因机器或机架翻倒导致受伤。

雷暴天气中或本装置长时间不使用时,应将电源插头从插座中拔出。

若本装置有任何损坏,如电源线或插头损坏,异物或液体进入装置中,本装置遭受雨淋或受潮,本装置显示不正确操作的迹象或本装置跌落时,立即停止使用,并请合格维修机构检测和维修。

Qos,rap,SSL相关介绍

QosQoS(Quality of Service)服务质量,是网络的一种安全机制,是用来解决网络延迟和阻塞等问题的一种技术。

当网络过载或拥塞时,QoS 能确保重要业务量不受延迟或丢弃,同时保证网络的高效运行。

定义1.国际电信联盟在信息技术开放式处理参考模型中定义服务质量(QoS)为:定义在一个或多个对象的集体行为上的一套质量需求的集合。

吞吐量、传输延迟和错误率等一些服务质量参数描述了数据传输的速度和可靠性等。

2.服务质量参数大多应用在较低层次的协议层上,这些参数并不直接被应用程序所观察和感觉到。

这些参数包括信元丢失率、信元错误率、信元错误插入率、信元延迟变化、信元传输延迟和平均信元传输延迟。

根据服务质量参数定义了五种服务级别,级别0指的是“尽最大努力”服务方式,在这种服务级别中没有特定的流量参数和绝对的服务质量保证。

3.“随着在网络上实时服务的逐步增加,在共享网络上要求提供确定的传输服务。

这些确定的传输服务要求应用程序和网络基础设施有能力请求、设置和强化数据的传输。

总的来说,这些服务指的是带宽预留和服务质量”。

在因特网创建初期,没有意识到QoS应用的需要。

因此,整个因特网运作如一个“竭尽全力”的系统。

每段信息都有4个“服务类别”位和3个“优先级”位,但是他们完全没有派上用场。

依发送和接收者看来,数据包从起点到终点的传输过程中会发生许多事情,并产生如下有问题的结果:·丢失数据包- 当数据包到达一个缓冲器已满的路由器时,则代表此次的发送失败,路由器会依网络的状况决定要丢弃、不丢弃一部份或者是所有的数据包,而且这不可能在预先就知道,接收端的应用程序在这时必须请求重新传送,而这同时可能造成总体传输严重的延迟。

·延迟- 或许需要很长时间才能将数据包传送到终点,因为它会被漫长的队列迟滞,或需要运用间接路由以避免阻塞;也许能找到快速、直接的路由。

总之,延迟非常难以预料。

·传输顺序出错- 当一群相关的数据包被路由经过因特网时,不同的数据包可能选择不同的路由器,这会导致每个数据包有不同的延迟时间。

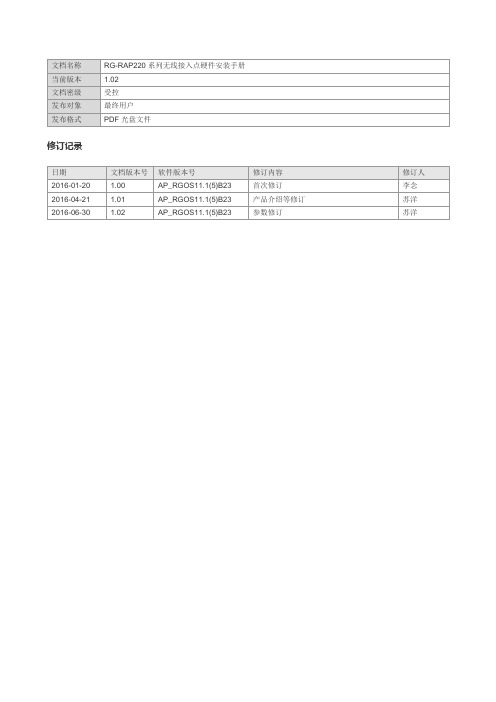

RGRAP220无线接入点硬件安装手册V1.02文档名称

修订记录1 产品介绍RG-RAP220无线局域网接入设备是锐捷睿易自主研发的无线接入点产品之一。

主要面向高教、政府、医疗、普教、金融、商业等室内场景,既可以作为瘦AP( Fit AP ),与有线无线一体化交换机/无线控制器合组网。

也可以作为胖AP( Fat AP ) 独立进行组网,为无线局域网用户提供无线接入服务。

支持802.11a/b/g/n,采用双路双频设计,整机提供600Mbps接入速率。

1.1 RG-RAP220硬件规格工作湿度:5%~95%(无凝结)存储湿度:5%~95%(无凝结)安装方式壁挂、吸顶防护等级IP41安全法规GB4943、IEC 60950-1EMC法规GB9254、EN301 489,EN50155:EN50121机械振动IEC61373射频法规无线发射设备型号核准、EN300 328、EN301 893MTBF >400000H重量仅为主机和挂架的重量。

1.2 RG-RAP220产品外观及接口RG-RAP220包含2个无线射频口、1个以太网接口,支持PoE功能、一个console端口,一个外接电源适配器的电源插座。

其外观如下图所示:图1-11.3 RG-RAP220指示灯及按键说明瘦ap胖ap电源RG-RAP220的电源可以采用适配器或者PoE输入。

在适配器供电时,需要采用我司配备的适配器(若用户需要适配器,需向我司另外单独采购)。

在PoE供电时,需要确保以太网另一端具有802.3af/802.3at供电能力。

散热方案RG-RAP220采用无风扇设计。

在放置AP时应在周围留有足够的空间以便于空气的流通。

2 安装前的准备2.1安全建议为了避免对人和设备造成伤害,请在安装RG-RAP220前仔细阅读本书的安全建议。

以下的安全建议无法包含所有可能出现的危险情况。

2.2 安装安全⏹高温、多尘、有害气体、易燃、易爆、易受电磁干扰(大型雷达站、发射电台、变电站)及电压不稳、震动大或强噪声的环境不利于AP设备的工作,设备不要安装在这样的环境中。

【打印虎】RepRap 3D打印机新一代Salai主板安装与配置教程

【打印虎】RepRap 3D打印机新一代Salai主板安装与配置教程第一节、Salai主板介绍随着3D打印机,特别是面向DIY爱好者的RepRap Prusa i3 3D打印机被越来越多的朋友所了解和熟悉,玩3D打印机的朋友们对现有3D打印机设计的改进也越来越深入,同时对3D打印机的核心部件3D打印机主板的要求也越来越高了。

经典的RepRap Prusa i3 3D打印机的主板,通常采用Melzi或者Arduino Mega 2560 + RAMPS这两种方案之一。

在这两种方案中,Melzi方案为全合一的形式,单片PCB板,可靠性高;Arduino Mega 2560 + RAMPS方案采用多块PCB板插接的形式,由1片Arduino 2560,1片RAMPS以及4片步进电机驱动板组成,灵活性高。

经过打印虎深入评测对比,我们认为Melzi更适合一般的3D打印机玩家的需求,因此在我们之前的各种对3D打印机的介绍文章中,绝大部分都是以Melzi主板为例的。

虽然我们很喜欢Melzi主板,但它也存在诸多限制,影响我们对3D打印机的深入研究和开发。

比如,Melzi主板不能支持双挤出头,这让希望用水溶性耗材作为支撑的朋友就不能选择Melzi主板了;另外Melzi主板采用的CPU主频、内存容量都比较低,这样Melzi 主板就只能支持12864 LCD液晶屏,而不能支持更高级的彩色触摸屏。

为了解决这些问题,让广大3D打印机爱好者有一块更好用的3D打印机主板,打印虎在Melzi主板的基础上研发了Salai主板,解决了目前Melzi主板的一系列问题,提供给3D打印机DIY爱好者一个更好的选择。

很多朋友都知道,Melzi主板最开始是基于Arduino Leonardo进行的设计改进,而Leonardo就是我们熟知的列奥纳多·达·芬奇,所以Melzi主板的设计者选择了达·芬奇最钟爱的学生Francesco Melzi,弗朗西斯科·梅尔兹作为主板的名字。

【打印虎】零基础自制RepRap Prusa i3图解全攻略

【打印虎】零基础自制RepRap Prusa i3图解全攻略第一节,介绍3D打印技术,特别是面向普通用户的桌面级3D打印,在最近几年间得到了快速的发展。

很多国内外DIY爱好者,都可以利用3D打印机,自己设计、改进机械零件,并把自己的设计快速、低成本地制造出来,这极大地释放了DIY爱好者的想象力。

随着桌面级3D打印机技术的普及,对于DIY爱好者来说,拥有一台自己的3D打印机,已经逐渐从一个奢侈的梦想,变成了一项基础工具。

作为一名DIY爱好者,如果你现在还没有拥有一台属于自己的3D打印机,实在是有些落伍了。

我们必须立即着手,搞到一台。

虽然市面上已经可以买到多个品牌的3D打印机,但动辄上万的售价,还是会让很多DIY 爱好者望而却步。

实际上,如果你想购买的是一台FDM(熔融沉积制造)工艺的3D打印机,花费上万元进行购置,实在是有些不值得。

因为到目前为止,所有的FDM工艺3D打印机,不管是开源设计,还是商业产品,都源自2005年开始组织的一个开源软件、硬件计划。

这个计划,旨在制造一台能够“自复制”的3D打印机。

所谓“自复制”开源3D打印机,就是整台3D打印机,不需要昂贵复杂的定制零件,全部采用3D打印塑料零件加上工业标准零件的方法,允许并鼓励DIY用户自行搭建、复制并进一步改进。

随着这个计划的深入,参与的人数逐年增多,市面上已经出现了各种各样的改进产品。

下页的图表,来自,绘制了到2012年为止已知的各种RepRap派生3D打印机。

如果看不清楚,可以访问/wiki/RepRap_Family_Tree。

可以看出,几乎所有最有名的3D打印机都列在了图中,包括了目前商业上最成功的Markerbot Replicator和Ultimaker等产品。

因此,如果你的动手能力比较强,又感觉市面上的3D打印机过于昂贵,或是自己除了想使用3D打印机之外,还想做进一步改进,那么你完全可以根据RepRap的开源图纸,自行搭建一台完全属于你自己的3D打印机。

RAP的技巧和发声方法有哪些

RAP的技巧和发声方法有哪些RAP是一种从来不会被淘汰的音乐类型,尤其是年轻人,很多都想学会这一种音乐。

学好RAP是有方法和技巧的,下面小编就给大家介绍一下。

RAP的技巧和发声方法RAP的技巧和发声方法:一个简单的开始没有必要上来就说出类似”the toasty cow’s utter”跟”most o’ my flow’s butter”这样的句子,你甚至没有必要压韵。

忘记所有的什么节奏啊,压韵啊,只要让自己的词句不停止。

你的节奏感可以很差,你用的词可以是小学二年级的水平,但你的确是在即兴饶舌。

作者第一次即兴饶舌是在他11个月大时,歌词如下,呵呵:I am funny,I like bunnies,touch my tummy,mummy等等。

RAP的技巧和发声方法:不要停嘴你会犯各种错误,你说出来的东西也可能很傻。

你第一次即兴饶舌会是你最差的一次,以后你会越来越棒,不断练习。

即使压不出韵,也要继续说下去!Stutter over words?还是要继续说下去。

有些句子不压韵,或是没有任何意义,或是在不小心贬低了自己,这些都是不可避免的,因为你刚开始,而你的嘴没有停过。

如果你犯错了,或是压不了韵了,就要尽可能再下面的句子里弥补这个错误或是更换韵词,比如:我不想多说什么,因为你丫有点龌龊。

RAP的技巧和发声方法:压韵现在并一定每一句都要压韵,但是至少大多数得压韵。

压韵的句子放在一块才能叫做说唱。

只要你脑子里已经想好第一句要最后是什么词,此时你的脑子里就得开始搜索所有和他压韵的用在第二句。

比如你说了”I’m exhausted from doing summer reading.”你一想到这句将以”reading”结束,那你就应该想到一些能压韵的而且和这个词可能得有点关系的词,比如:meaning,weeding等等。

从当中立刻选一个,然后把第二句朝这个选中的词的方向靠。

比如说你选了”weeding”,你第二句可能就成了:I’m exhaustedfrom doing summer reading,breaking my back digging holes, painting and weeding.如果你选的是”meaning”,那你应该说:I’m exhausted from doing summer reading,my eyes skim the page but always miss the meaning.RAP的技巧和发声方法:在背景节奏上说唱随便下载一个饶舌音乐的背景音乐来进行即兴饶舌,或是直接在别的饶舌歌手的音乐上进行饶舌,让自己的声音盖过那位歌手的嗓音。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

RAP配置手册

实验设备:ARUBA 3400(RN版本OS,RN版本只能用于3000系列和M3)、CISCO3650、RAP5WN

拓扑图:

检查:

1.确保ARUBA 3400上装有Remote AP license;

2.确保ARUBA 3400工作在RN的OS上;

3.确保该拓扑路由互通;

4.确保RAP和ARUBA控制器之间有三层设备,忌直连;

实验步骤:(路由可达)

1.将RAP5 ENT0口连接到CISCO3650的VLAN20上,ENT1口连接到客户机上;

2.在ARUBA3400控制器上添加RAP white list,见下图:

3.添加VPN pool,用做给接入RAP的分配outer ip地址;

4.打开浏览器,随便输入一个网址,则跳转到;

5.在Zero Touch界面上,输入Controller IP地址172.1

6.0.254,连接通过,RAP重启;

6.这个时候,RAP上ENT1-4端口down掉,需要进入控制器配置wired AP profile;

7.进入控制器,编辑Wired AP profile,enable wired AP,并将端口trusted;

8.编辑当前AP group,配置每一个端口,如下图:

10.provision RAP,可对RAP的USB端口或者PPPoE接入参数进行配置,如下图:

RAP5 3G网卡设置

电信网卡:

USB User Name: ctnet@

USB Password: vnet.mobi

USB Device Type: Option

USB Device Identifier: N/A

USB Dial String: N/A

USB Initialization String: N/A

USB TTY device path: N/A

联通网卡:

USB User Name: N/A

USB Password: N/A

USB Device Type: Option

USB Device Identifier: N/A

USB Dial String: ATDT*99#

USB Initialization String: AT+CGDCONT=1,’IP’,’internet’

USB TTY device path: N/A

然后就是3G网卡的型号有限制,最好是华为的,目前中兴的不支持!。