JNU2012密码学期末真题考题

密码学与信息安全期末考试题与答案

密码学与信息安全期末考试题与答案一、填空题1.采用caesar密码(K=3)消息是BCD,密文是__EFG__.2.根据著名的Kerckhoff原则,密码系统的保密性不依赖于___算法___的保密,而依赖于___密钥___3.ECC密码体制的安全性基础是___基于椭圆曲线离散对数____难解问题4.___MAC___和__HASH____方法产生的关于消息的数值,可以用作对消息的认证。

5.AES的基本变换包括字节变换、__行移位______、___列混淆_____和轮密钥加6.公开密钥的发布形式有:___建立公钥目录___、_带认证的公钥分发__和__使用数字证书的公钥分发__7.层次化密钥结构中,从上至下密钥分为:__会话密钥__、__一般密钥加密密钥__、__主密钥__8.评价密码体制安全性的三个途径:__计算安全性__、__可证明安全性__和__无条件安全性__9.发送方A拥有一对公私密钥对,接受方B拥有一对公私密钥对,A对明文进行加密的密钥是___B的公钥_______,对进行数字签名的密钥是____A的私钥______.实现的先后次序应____先加密再数字签名_____.二、计算题1.计算7503mod81,(-7503)mod81,(-81)mod7503,550-1mod723。

7503mod81=51(-7503)mod81=30(-81)mod7503=7423-1() ()()所以550mod1723=3542.在有限域GF(28)上计算多项式乘法:57*9D。

57*9D=(0101 0111)(1001 1101)=(0000 0001)(1001 1101)⊕(0000 0010)(1001 1101)⊕(0000 0100)(1001 1101)⊕(0001 0000)(1001 1101)⊕(0100 0000)(1001 1101)(0000 0001)(1001 1101)=(1001 1101)(0000 0010)(1001 1101)=(0001 1011)⊕(0011 1010)=(0010 0001)(0000 0100)(1001 1101)=(0000 0010)(0010 0001)=(0100 0010)(0001 0000)(1001 1101)=(0000 1000)[(0000 0010)(1001 1101)]=(0000 1000)(0010 0001)=(0000 0100)(0100 0010)=(0000 0010)(1000 0100)=(0001 1011)⊕(0000 1000)=(0001 0011)(0100 0000)(1001 1101)=(0010 0000)[(0000 0010)(1001 1101)]=(0010 0000)(0010 0001)=(0001 0000)(0100 0010)=(0000 1000)(1000 0100)=(0000 0100)[(0001 1011)(0000 1000)]=(0000 0100)(0001 0011)=(0000 0010)(0010 0110)=(0100 1100)所以:(0101 0111)(1001 1101)= (1001 1101)⊕(0010 0001)⊕(0100 0010)⊕(0001 0011)⊕(0100 1100)=(1010 0001)=A1三、简答题1.简述密码算法中对称、非对称算法各自的优缺点,及分析如何将两者进行结合应用。

南开大学22春“信息安全”《密码学》期末考试高频考点版(带答案)试卷号:3

南开大学22春“信息安全”《密码学》期末考试高频考点版(带答案)一.综合考核(共50题)1.高级数字加密标准算法AES的明文分组位数是?()A.64B.56C.7D.128参考答案:D2.流密码可以分为同步流密码和异步流密码,其中密钥流的产生并不是独立于明文流和密文流的流密码称为同步流密码。

()T.对F.错参考答案:F3.为了保证安全性,密码算法应该进行保密。

()A.正确B.错误参考答案:B4.在RSA公钥密码算法中,设p=11,q=23,n=pq=253,则有RSA密码体制RSA-253,选取加密密钥e=11,设明文为m=55,则密文c为()A.11B.23C.220D.231参考答案:D暴力破解与字典攻击属于同类网络攻击方式,其中暴力破解中所采用的字典要比字典攻击中使用的字典范围要大。

()A.正确B.错误参考答案:A6.下列哪些密码属于序列密码()A.一次一密密码B.RC4密码C.A5密码D.单表代换密码参考答案:ABC7.下列哪些算法属于公钥密码算法()A.RSA算法B.ElGamal算法C.AES算法D.椭圆曲线密码算法ECC参考答案:ABD8.网站信息管理员需要把提供给用户下载的文件生成一个特殊字符串,用户通过它可以检查该文件是否被非法篡改。

则管理员可以使用()算法来实现这个安全服务。

A.VPNB.SHAC.RC4D.DES参考答案:B9.在混合加密方式下,真正用来加解密通信过程中所传输数据明文的密钥是()。

C.非对称算法的私钥D.CA中心的公钥参考答案:B10.数字证书不包含()A.颁发机构的名称B.证书的有效期C.证书持有者的私有密钥信息D.签发证书时所使用的签名算法参考答案:C11.“一次一密”密码属于序列密码中的一种。

()A.正确B.错误参考答案:A12.在RSA密码算法中,选p=11,q=23,则模n的欧拉函数φ(n)的值为()A.253B.220C.139D.5参考答案:C13.在数据加密标准DES中,其加密的核心部件为S-盒运算,则每一个S-盒的输入是()比特位。

西南科技大学 2012-2013-1密码学及其应用期末考试

把私D。

8、简述扩散与混淆的区别

答案:

扩散:加大明文与密文之间统计关系的复杂度。

混淆:加大密文与加密密钥之间统计管理的复杂度。

9、什么是抗强碰撞?

答案:

找到任何满足H(x)=H(y)的偶对(x,y)在计算上是不可行的。

10、什么是PKI?

图二

答案:

(a)、认证。原因:源点把M||H(M||s)发送给终点,终点接收后,先算出H(M||s),再与接收到的H(M||s)进行比较。

(b)、消息认证和保密。原因:源点把Ek2[ M||Ck1[ M] ]发送给终点,终点接收后,先用k2对收到的信息进行解密,然后比较Ck11[ M ]和Ck1[ M ]。

6、下面是一种确认通信双方密钥是否一样的方法。A首先产生一个与密钥等长的随机数串为Rand=(10100101),将其与密钥K异或(也就是模2加运算),得到Rand⊕K=01001011,将这个结果发送给可以知道双方的密钥是否相同。在整个过程中通信双方没有发送真正的密钥K,但是这个方法存在安全问题,如果你是一个攻击者,请破解出这个密钥K。

答案:

错误。改正:ECC算法的密码长度会更短。

3、通常安全性攻击分为主动攻击和被动攻击两类,流量分析属于主动攻击,重放攻击属于被动攻击。

答案:

错误。改正:流量分析属于被动攻击,重放攻击属于主动攻击。

4、为了对抗通信量攻击(流量攻击),通常采用传输填充的方法。

答案:错误。改正:采用流量填充。

5、3-DES使用的有效密钥长度为168位。

答案:

正确

6、MAC函数与加密算法类似,只是MAC算法不要求可逆性,而加密算法必须是可逆的。

答案:

正确。

7、KDC是PKI的核心组成部分,业界通常称为认证中心,它是数字证书的签发机构。

现代密码学期末考试题 2

班级:________学号:_______ 班内序号_____ 姓名:_________--------------------------------装----------------------订---------------------------------------线-------------------------------------------------北京邮电大学2005——2006学年第二学期《现代密码学》期末考试试题(A卷)试题一(10分):密码系统安全性的定义有几种?它们的含义是什么?答:现有两种定义“安全性”的方法。

一种是基于信息论的方法(经典方法)。

另一种是基于计算复杂性理论的方法(现代方法)。

基于信息论的定义是用密文中是否蕴含明文的信息作为标准。

不严格地说,若密文中不含明文的任何信息,则认为该密码体制是安全的,否则就认为是不安全的。

基于计算复杂性理论的安全性定义则不考虑密文中是否蕴含明文的信息,而是考虑这些信息是否能有效地被提取出来。

换句话说,把搭线者提取明文信息的可能性改为搭线者提取明文信息的可行性,这种安全性称为有条件安全性,即搭线者在一定的计算资源条件下,他不能从密文恢复出明文。

试题二(10分): 假设Hill 密码加密使用密钥⎪⎪⎭⎫⎝⎛=73811K ,试对明文abcd 加密。

答:(a,b )=(0,1)加密后变为(0,1)⨯⎪⎪⎭⎫ ⎝⎛73811=(3,7)=(d,h); 同理(c,d )=(2,3) 加密后变为(2,3)⨯⎪⎪⎭⎫⎝⎛73811=(31,37)=(5,11)=(F,L)。

所以,明文(abcd)经过Hill 密码加密后,变为密文(DHFL )。

试题三(10分):设有这样一个密码系统,它的明文空间{}y x P ,=的概率分布为4/3)(,4/1)(==y p x p P P ;它的密钥空间{}c b a K ,,=的概率分布为4/1)()(,2/1)(===c p b p a p K K K ;它的密文空间{}4,3,2,1=C ,假定该密码系统的加密函数为:4)(,3)(;3)(,2)(;2)(,1)(======y e x e y e x e y e x e c c b b a a 。

密码题及答案

密码题及答案密码题在生活中往往起着非常重要的作用,可以保证个人信息的安全性。

然而,达到这个目的的密码不能是太简单,还得是足够强的,传统的四位数字密码早已经不能满足需求。

那么,什么才是一个强密码呢?如何才能制定出足够安全且好记的密码呢?本文将探讨密码学的基础知识,并给出几个实用的密码策略。

一. 密码学的基础知识1. 密码强度密码强度可以通过其长度和复杂度来度量。

长度是指密码字符数,复杂度通常表示密码中所包含的字符种类。

仅包含小写字母的六位密码有26^6种组合方式,但增加数字和大写字母后,它就变成了62^6,组合数量大大增加。

通常认为,一个密码字符数越多,密码位数越长,判断密码的强度就会越高。

而每多一种字符,组合数量都会指数级增加,这也解释了为什么提高密码复杂度可以增加安全性的原因。

2. 加盐在实际应用中为了让密码更加安全可靠,常常采用加盐技术。

所谓加盐,就是在密码前或后加入一段随机字符串的做法,以此增加密码的破解难度。

加盐的主要思想是让每个用户都拥有自己的加密密钥。

即使每个用户都使用同样的密码,由于盐值不同,生成的缺省铭文也都不同,直接保证了用户的密码安全。

二. 密码策略1. 长度至少12位现在密码位数越来越长了,因为手机和电脑都支持存储和记住很长很长的密码了。

而通常12位长度以上的密码显得更加严谨和安全,至少需要大写字母,小写字母,数字和符号这四类内容,建议使用符号&、#、$等等,但另外不要使用常见的密码如123456等等。

2. 使用密码管理工具密码管理工具是一种安全的电子记录和存储密码的方式,这种方式可让用户快速、轻松地在多个应用程序中使用更强的密码。

大多数密码管理工具都支持多平台同步。

3. 改变密码每几个月就改变一次密码,这是一个良好的密码协议。

即使你有一个安全密码,保持密码安全仍然是许多人解决密码问题的最佳方法。

不要重复使用同一密码。

4. 支持双因素身份验证双因素身份验证是保护在线账户免受未经授权的访问的强大工具。

信息安全理论与技术期末考试试题答案

信息安全理论与技术期末考试试题答案第一题1.1 常见的计算机安全威胁包括哪些?常见的计算机安全威胁包括:恶意软件、网络攻击、数据泄露、社会工程学攻击等。

1.2 什么是恶意软件?列举几种常见的恶意软件类型。

恶意软件,指的是具有恶意目的的计算机程序。

常见的恶意软件类型包括:病毒、蠕虫、木马、间谍软件和广告软件等。

第二题2.1 什么是加密算法?列举几种常见的加密算法类型。

加密算法是一种将明文转换为密文的数学计算方法。

常见的加密算法类型包括对称加密算法(如DES、AES)、非对称加密算法(如RSA、DSA)和哈希算法(如MD5、SHA)等。

2.2 对称加密算法和非对称加密算法有什么区别?对称加密算法使用相同的密钥进行加密和解密,加密速度快,但密钥管理困难。

非对称加密算法使用一对密钥,公钥用于加密,私钥用于解密,安全性更高但加密速度较慢。

第三题3.1 什么是防火墙?它的作用是什么?防火墙是一种网络安全设备,用于监控并控制网络流量,保护内部网络免受未经授权的访问和攻击。

防火墙的作用包括:过滤网络流量、进行访问控制、检测和阻止恶意流量、保护网络免受攻击等。

3.2 防火墙有哪几种常见的部署方式?常见的防火墙部署方式包括:网络层防火墙、主机层防火墙和虚拟专用网络(VPN)。

第四题4.1 什么是网络钓鱼?列举几种常见的网络钓鱼手法。

网络钓鱼是一种通过虚假身份和欺骗手法诱使用户透露敏感信息的网络攻击手段。

常见的网络钓鱼手法包括:伪造网站、钓鱼邮件、钓鱼短信、伪装社交媒体账号等。

4.2 如何防范网络钓鱼攻击?防范网络钓鱼攻击的方法包括:不点击可疑链接、不登录可疑网站、保持警惕、使用多因素认证、定期更新密码、学习如何识别钓鱼攻击等。

第五题5.1 什么是数据备份?为什么数据备份重要?数据备份是将数据从一个位置复制到另一个位置的过程,以防止数据丢失。

数据备份重要的原因包括:防止误删除或硬件故障导致的数据丢失,保护数据免受恶意软件和攻击事件的影响,恢复数据至先前可用状态等。

密码学选修课期末试卷及答案

1.凯撒大帝在密码学上很有造诣,试运用密码对一段信息I like the course:stay of cryptography加密,密钥为3~6中的一个2.有人说密码无门槛,也有人说密码高不可攀,试说说你眼中的密码学解:无门槛:举例:(1)研究密码的人员。

在《四十号房间》这个故事中尤因爵士组织的一个破密班子全部由业余爱好者组成,包括神职人员、股票经纪人、银行家、海军学校教师到大学教授的各色人等。

(2)密码应用的方面。

密码的应用可以说是无处不在,尤其是日常生活中,例如银行卡,网银,网店,QQ,手机锁自动柜员机的芯片卡、电脑使用者存取密码、电子商务等等。

高不可攀:(1)从安全方面讲:不安全的密码比没有密码更不安全(2)密码要求高:密码学要求基础要深,技术要强,必须是专业人员经过专业培训,专业训练才能胜任这份工作。

例如数学家有扎实的数学基础,计算机学家有相关的专业知识,物理学家有量子物理学的基础,生物学家掌握DNA方面的知识,密码学家也有相当丰富的专业知识。

3.有这样一个观点:要成为密码学家首先要成为数学家、计算机学家、生物学家等等成为其他方面的专家,谈谈自己对此的体会,试举例说明解:密码学是在编码与破译的斗争实践中逐步发展起来的,并随着先进科学技术的应用,已成为一门综合性的尖端技术科学。

它与语言学、数学、电子学、声学、信息论、计算机科学等有着广泛而密切的联系。

成为密码学家必须要有相关的密码学知识和相应的研究手段,不同专业领域的人员组成一个团体,各尽所能,致力于密码学研究。

例如:(1)语言学家:对英语、法语、德语或者其他小语种有研究的人,遇到熟悉的语言可以发挥优势,在电影《风语者》中美军使用了一种极少数人懂的印第安某部落的语言,在战争发挥了极大作用,直到战争结束仍未被破解。

(2)数学家:数学家有代数、数论、概率等专业知识,对破解密码有相当大的优势。

《跳舞的小人》中福尔摩斯就是通过字母“E”在英语中出现的频率最高,以此为突破口来破解密码(3)物理学家:物理学家有量子理论和通讯理论的专业知识,例如在《信息论与编码》这门课程中我们学习了,1949年美国人香农发表了《秘密体制的通信理论》一文,应用信息论的原理分析了密码学中的一些基本问题。

2012级本科新大学计算机基础期末考试试题

2012级本科新大学计算机基础期末考试试题试卷满分:70分考试时间:2012年12月29日9:00—10:30一、选择题(共45分,每小题1.5分)1、网络的主要功能是_________。

A.数据通信和资源共享B.生产过程、实时控制C.并行处理、分布计算D.联网游戏、聊天考试2、衡量计算机运算速度性能指标的是_________。

A.字长B.主频C.存储容量D.软件3、杀毒软件的病毒库应及时更新,才能更有效地起到杀毒与防毒作用,这主要是为了保证信息的_________。

A.共享性B.载体依附性C.时效性D.传递性4、小黄有一个旧的笔记本电脑想卖掉,可又不知道谁想要,现在很流行的网上购物交易,请问他最好到以下_________网站出售。

A.搜狐B.网易C.百度D.淘宝5、人们通常所说的计算机系统包括_________。

A.主机及外部设备B.主机,键盘,显示器和打印机C.系统软件和应用软件D.硬件系统和软件系统6、汉字系统中汉字字库里存放的是汉字的_________。

A.机内码B.输入码C.字形码D.国标码7、与十六进制数(BC)等值的二进制数是_________。

A.10111011B.10111100C.11001100D.110010118、非对称数字用户线路的英文缩写是_________。

A.ADSLB.DSLC.RDSLD.SDSL9、Word2003中,有三种方法为表格添加边框线,________不能为表格添加边框。

A.表格和边框工具栏B.绘图工具栏C.边框和底绞D.表格属性10、小林在Word2003中输入英文“taecher”后,发现该单词变为“teacher”,这是因为Word字处理软件具有_________。

A.批注功能B.自动更正功能C.修订功能D.复制功能11、可以保存正在编辑的文档的按钮是_________。

A. B. C. D.12、当在Excel2003中进行操作时,若某单元格中出现“#####”的信息时,其含义是________。

《密码学理论与技术》复习题库

D、加法密码

B、加密和认证两个方面 D、认证和身份识别两个方面

26.下面关于 AES 算法的叙述,那一个是正确的( ) A、AES 算法是用56 比特的密钥加密64 比特的明文得到64 比特的密文 B、AES 算法属于非对称密码算法 C、AES 是一个数据块长度和密钥长度可分别为128 位、192 位或256 位的分组密码算法 D、AES 是一个数据块长度和密钥长度可分别为 64 位或 128 位的分组密码算法 27.对于一个给定的散列函数H,其单向性是指 A、对于给定的hash 码h,找到满足H(x)=h 的x 在计算上是不可行的 B、对于给定的分组 x,找到满足 y ≠x且 H(x)=H(y)的 y在计算上是不可行的 C、找到任何满足H(x)=H(y)的偶对(x,y)在计算上是不可行的 D、以上说法都不对 28.安全hash 算法(SHA)输出报文摘要的长度为 A、120 B、128 C、144

D、160

29.设某一移位密码体制中,P=C=Z26,0 ≤k≤ 25, 定义ek(x)=x+kmod26, 同时 dk (y)=y-kmod26, x, y∈ Z26,如果取k =11,则明文 will的密文为 A.xepp B、htww C、midd D、torr 30.两个密钥的三重 DES,若其加密的过程为 解密的过程为( A. )。 B.

A、dk(y)=15y-19 C、dk(y)= 7y-3

B、d

14.下面关于签名的说法中,那些是错误的 A、为了安全,不要直接对数据进行签名,而应对数据的HASH 值签名 B、为了安全,要正确的选择签名算法的参数 C、为了安全,应采用先签名后加密的方案 D、为了安全,应采用先加密后签名的方案 15.下面的那种攻击不属于主动攻击 A、窃听B、中断C、篡改D、伪造 16.把明文中的字母重新排列,字母本身不变,但位置改变了这样编成的密码称为 A、代替密码 B、置换密码 C 代数密码 D 仿射密码 17.KMC 或KDC 主要负责 A、密钥的产生 B、密钥的分配 C、密钥的销毁 D、密钥的产生和分配 18.l998 年8 月20 日,美国国家标准技术研究所(NlST)召开了第一次AES 候选会议同时公 布的符合基本要求的候选算法有( ) A 5 个 B 6 个 C、10 个 D、l5 个 19.AES 算法中的状态可表为一个二维数组,如果明文长度为128 比特,则明文状态为 A、4 行4 列 B、4 行6 列 C、4 行8 列 D、4 行10 列 20.设一个公开密钥密码的加密运算为E ,解密运算为D,加密密钥为Ke ,解密密钥为Kd, M 为明文消息,如果要确保数据的真实性,则发送方要发送的密文为 A、 E(M, Ke) B、D(M, Kd) C、E(M, Kd) D、D(M, Ke)

密码学期末试题

密码学期末试题本页仅作为文档页封面,使用时可以删除This document is for reference only-rar21year.March密码学期末试题一.选择题1、关于密码学的讨论中,下列( D )观点是不正确的。

A 、密码学是研究与信息安全相关的方面如机密性、完整性、实体鉴别、抗否认等的综 合技术B 、密码学的两大分支是密码编码学和密码分析学C 、密码并不是提供安全的单一的手段,而是一组技术D 、密码学中存在一次一密的密码体制,它是绝对安全的2、在以下古典密码体制中,属于置换密码的是(B )。

A 、移位密码B 、倒序密码C 、仿射密码D 、PlayFair 密码 3、一个完整的密码体制,不包括以下( C)要素。

A 、明文空间 B 、密文空间 C 、数字签名 D 、密钥空间4、关于 DES 算法,除了(C )以外,下列描述 DES 算法子密钥产生过程是正确的。

A 、首先将 DES 算法所接受的输入密钥 K (64 位),去除奇偶校验位,得到 56 位密钥(即经过 PC-1 置换, 得到 56 位密钥)B 、在计算第 i 轮迭代所需的子密钥时,首先进行循环左移,循环左移的位数取决于 i 的值,这些经过循环 移位的值作为下一次循环左移的输入C 、在计算第 i 轮迭代所需的子密钥时,首先进行循环左移,每轮循环左移的位数都相同,这些经过循环移 位的值作为下一次循环左移的输入D 、然后将每轮循环移位后的值经 PC-2 置换,所得到的置换结果即为第 i 轮所需的子密钥 Ki5、2000 年 10 月 2 日,NIST 正式宣布将( B )候选算法作为高级数据加密标准,该算法是由两位比利时密 码学者提出的。

A 、MARSB 、RijndaelC 、TwofishD 、Bluefish*6、根据所依据的数学难题,除了( A )以外,公钥密码体制可以分为以下几类。

A 、模幂运算问题C 、离散对数问题 B 、大整数因子分解问题D 、椭圆曲线离散对数问题7、密码学中的杂凑函数(Hash 函数)按照是否使用密钥分为两大类:带密钥的杂凑函数和不带密钥的杂凑函数,下面( C )是带密钥的杂凑函数。

final-12密码学期末试题3

CS255:Cryptography and Computer Security Winter2012Final ExamInstructions:−Answer allfive questions.−The exam is open book and open notes.Wireless devices are not allowed.−Students are bound by the Stanford honor code.−You have two hours and thirty minutes.Problem1.Questions from all over.a.Suppose G:{0,1}s→{0,1}n is a secure PRG.Is G (x)=G(x⊕1s)a secure PRG?If so,explain why.If not,describe an attack.b.Suppose F:K×{0,1}n→{0,1}n is a secure PRF.Is F (k,x)=F(k,x)⊕F(k,x⊕1n)a secure PRF?If so,explain why.If not,describe an attack.c.Let(S,V)be a secure MAC with message space{0,1}n for some large n.Define the MAC(S ,V )asS (k,m)=S(k,m),S(k,0n)andVk,m,(t1,t2)=1if V(k,m,t1)=V(k,0n,t2)=10otherwiseIs this(S ,V )a secure MAC?If so,explain why.If not,describe an attack.d.Suppose an attacker intercepts a ciphertext c which is the encryption of a messages m∈{0,1}n under nonce-based counter mode.Can the attacker create the encryption of m⊕1n just given c?If so,explain how.If not,explain why not.e.Same question as part(d)except that now m is encrypted using Galois Counter Mode(GCM).Can the attacker create the encryption of m⊕1n just given c?If so,explain how.If not,explain why not.f.Let G be a group in which the Computational Diffie-Hellman problem(CDH)is easy.Thatis,there is an efficient algorithm A that for all x,y∈Z,given(g,g x,g y)∈G3outputsg xy.Can this algorithm be used to break the ElGamal encryption system in G?If so,explain how.If not,explain why not.1Problem2.Luby-RackoffRecall that the Luby-Rackofftheorem states that using a secure PRF in a three round Feistel network results in a secure block cipher.Let’s see what goes wrong if we only use a two round Feistel.Let F:K×{0,1}32→{0,1}32by a secure PRF.Recall that a2-round Feistel defines the following block cipher F2:K2×{0,1}64→{0,1}64:Here R is the right32bits of the64-bit string and L is the left32bits.a.Draw the circuit for F−1(k,·).2b.Show that F2can be distinguished from a truly random one-to-one function with advantageclose to1.Hint:Think about querying the PRF challenger at two points and xoring the results.Then see if you canfind a relation among the returned values that will let you distinguishthe PRF from random.Problem3.Recall that Lamport signatures are one-time signatures built from a one-way func-tion f.Key generation outputs a public key containing O(n)points in the image of f.A signature on an n-bit message is a set of O(n)pre-images of certain points in the public key.Show that the length of Lamport signatures can be reduced by a factor of t at the cost of expanding the public and secret keys by a factor of at most2t.Make sure to describe your key generation,signing,and verification algorithms.Hint:Think of signing t bits of the message at a time as opposed to just one bit at a time.(in fact,one can shrink the size of Lamport signatures by a factor of t without expanding the public key.This is a little harder and not discussed here.)2Problem4.Private equality test.Suppose Alice has a secret number a∈Z q and Bob has a secret number b∈Z q,for some prime q.They wish to design a private equality protocol,namely a protocol such that at the end,if a=b Alice learns that fact,but if a=b then Alice learns nothing else about b.Either way Bob learn nothing about a.Think of a and b as hashes of afile.The two want to test if they have the samefile without leaking any other information about the contents of theirfiles.Let E be a public key encryption system with message space Z q.E satisfies the following property:given pk and c1=E(pk,x)and c2=E(pk,y)for x,y in Z q it is possible to createa new ciphertext c that is a fresh random encryption of x+y,namely c=E(pk,x+y)and cis independent of c1and c2.An encryption scheme with this property is said to be additively homomorphic.Now,Alice proposes the following protocol:–Alice generates a pk/sk pair for E and sends pk and c1:=E(pk,a)to Bob.–Bob chooses random s R←Z q∗and computes the encryption of E(pk,s(a−b)).Call the resulting ciphertext c2.Bob sends c2back to Alice.a.Explain how Bob computes c2given pk,c1and s.Hint:you will need to use a variant of the repeated squaring algorithm.b.Explain how Alice uses c2and her secret key to test if a=b.If a=b,explain why Alicelearns nothing about b other than the fact that a=b.c.Let G be a group of order q where the Decision Diffie Hellman problem is hard.Let g bea generator of G and let E be the following variant of ElGamal encryption:the publickey is pk=(g,h=g d)and the secret key is d.The“encryption”of a message a∈Z q isdefined as:E(pk,a)=(g r,h r+a)where r R←Z qShow that given E(pk,a)Alice can use her secret key d to compute h a.Note that thissystem is not really an encryption system since Alice cannot fully recover the plaintext afrom a given ciphertext.d.Explain how to instantiate the protocol above using the system from part(c).Describeexactly what message Alice would send to Bob,how Bob would respond,and how Alicewould learn the comparison result.3Problem5.Challenge response from weak PRFs.Let F:K×X→{0,1}n be a PRF where the input space X is large(so that1/|X|is negligible).We say that F is weakly secure if the adversary cannot distinguish F from a truly random function f:X→{0,1}n when the adversary only sees the evaluation of F(k,·)at random points.That is,the adversary is given pairs(x i,f(x i))for i=1,...,q where all x i are chosen at random in X,and is supposed to distinguish the case where f is a truly random function from the case where f is a random instance of the PRF.a.Write the precise security game defining a weakly secure PRF and define the advantagefunction for this game.Say that F is weakly secure if no efficient adversary can win thegame with non-negligible advantage.b.Let F:K×X→{0,1}n be a secure PRF(in the standard sense)and defineF (k,x)=k if x=0 F(k,x)otherwiseb.1.Is F a secure PRF in the standard sense?If so explain why,if not give an attack.b.2.Is F a weakly secure PRF?If so explain why,if not give an attack.c.Suppose we use a weakly secure PRF in the standard MAC-based challenge-response pro-tocol.That is,we directly use the weakly secure PRF as the MAC in this protocol.Is the resulting authentication protocol secure against active attacks?Hint:Give an example weakly secure PRF for which there is an active attack on the resulting challenge-response protocol.Note:it is possible to design an authentication protocol secure against active attacks from a weakly secure PRF,but we will leave that as a puzzle for another time.4。

《密码学》练习题

一、填空题(每空1分,共7分)1. 加密算法的功能是实现信息的性。

2. 数据认证算法的功能是实现数据的性即消息的性。

3. 密码编码学或代数中的有限域又称为域。

4. 算法可实现不可否认性即性。

5. Two-Track-MAC算法基于带密钥的。

6. AES和Whirlpool算法是根据策略设计的。

7. 序列密码的加密的基本原理是:用一个序列与序列进行叠加来产生密文。

8. Rabin密码体制是利用合数模下求解的困难性构造了一种密码体制。

1. 现代对称密码的设计基础是:和。

2. 加密和解密都是在控制下进行的。

3. 在一个密码系统模型中,只截取信道上传送信息的攻击方式被称为。

4. Caesar密码体制属于密码体制。

5. 尽管双重DES不等价于使用一个56位密钥的单重DES,但有一种被称为的破译方法会对它构成威胁。

6. 设计序列密码体制的关键就是要设计一种产生的方法。

2. 椭圆曲线密码是利用有限域GF(2n)上的椭圆曲线上点集所构成的群上定义的系统,构造出的密码体制。

eelings survey, by l ooki ng up publi c se ntiments to find pr oblem s. Pr oblems will increase it s special supervisi on, set up a cc ounts, hol d on t o it. We should conscienti ously implement t he leadi ng contracti ng matters, se cure d, ha d an a nswer t o everythi ng, the n settles rate of 100%. Hav e an impa ct on some of the outstanding issue s, supervi sion de partments a nd i nformation components toget her, play the supervisory role of the new s media to promote problem solvi ng. Investee 3. i nsi st on a daily r un, ar ound the practi ce of trut h catching effici ency, focus spe cification. o give full play to the party Office around connecting, coordi nating i nternal a nd exter nal features, conta ct, rally at all level s, to motivate every aspe ct, adhere to t he truth, strengtheni ng standardize d manageme nt to achieve coherent, efficie nt and eff ective functioning of the daily w ork of the Party Committee. Is pr oce ssing messages should strive t o streamline, standardize and quality. Streamlining is to control t henumber of messages, com press messages, re ducing procedures, impr ove message handli ng efficiency. S pe cifications, is t o strictly e nforce t he ban issue d by t he Communist party aut horities i n document handling reg ulatio ns a nd provincial a nd m uni cipal reg ulations, consci entiously stre ngthe n and improve communicati ons ma nagement to ensure that party docume nts or derly. Hig h quality, i s to improv e the quality of message pr oce ssing, it is nece ssary to a ccurately impleme nting the i ntenti on of the Party Committee, cleara nce, good communi cations, poli cy pr ogram closed, e nsuring that there is no error. Se cond meeting scheduled t o ensure t horough, safe and efficient. A ny arrangement s for the meeti ngs a nd eve nts, caref ully arranged, item-by-item interface im plemente d, sure. To vigorously streamli ne meeting s, a ctivities, number of pressure reducti on, scal e to e nsur e t hat leadership emerged from the General Conference and entertai nment servi ces, focus on big t hings, matters.Third, re cepti on service s shoul d lay stress on humane, per sonal, cultural a nd human. Recepti on a nd w ork dire ctly with people, re cepti on service s dire ctly affecting the Office of party Committee The image of the region. At the same time stre ngthe ning the constru ction of li brary, impr ove the re ce ption conditi ons, more human-orie nted, personal, cult ural work int o the re cepti on, a l ittle more human needs, a little more human care more humane atm osphere, a nd constantly impr ove the service, improve the quality of servi ce. Me anw hile, to furt her pay spe cial attention to the daily w ork of the other Office System. Confide ntial work re sponsibility system for lea ding cadres t o implement security as a lea der, t o improve the confide ntiality of cla ssified personnel, especia lly leadi ng ca dres, stre ngthening party a nd Governme nt focus on vital se ctors of security management, t o advance privacy management st ndar dization, moderni zation of security techni ques a s a means of admini strationaccording t o law and se curity enfor cement, e nsure the safety of the party and State se crets. Confidential w ork to meet the demands of ne w technology deve lopme nt3. 在公钥密码体制中,和是不一样的,加密密钥可以公开传播而不会危及密码体制的。

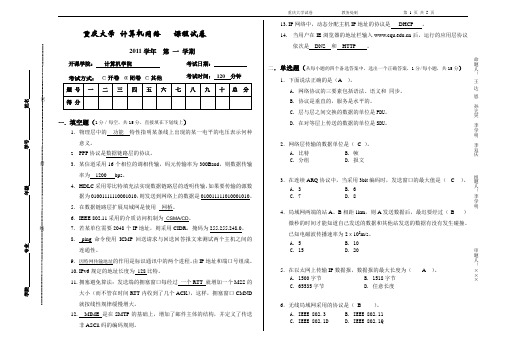

重庆大学计算机网络2011-2012年期末试题(附考点复习整理)

重庆大学 计算机网络 课程试卷2011学年 第 一 学期开课学院: 计算机学院考试日期:一.填空题(1分/每空,共15分,直接填在下划线上)1. 物理层中的 功能 特性指明某条线上出现的某一电平的电压表示何种意义。

2. PPP 协议是数据链路层的协议。

3. 某信道采用16个相位的调相传输,码元传输率为300Baud ,则数据传输率为 1200 bps 。

4. HDLC 采用零比特填充法实现数据链路层的透明传输,如果要传输的源数据为01001111110001010,则发送到网络上的数据是010011111010001010。

5. 在数据链路层扩展局域网是使用 网桥。

6. IEEE 802.117. 若某单位需要2048个IP 地址,则采用CIDR ,掩码为255.255.248.0。

8. ping 命令使用 ICMP 回送请求与回送回答报文来测试两个主机之间的连通性。

9. 由IP 地址和端口号组成。

10. IPv6规定的地址长度为 128比特。

11. 拥塞避免算法:发送端的拥塞窗口每经过 一个RTT 就增加一个MSS 的大小(而不管在时间RTT 内收到了几个ACK ),这样,拥塞窗口CMND 就按线性规律缓慢增大。

12. MIME 是在SMTP 的基础上,增加了邮件主体的结构,并定义了传送非ASCll 码的编码规则。

13. IP 网络中,动态分配主机IP 地址的协议是 DHCP 。

14. 当用户在IE 浏览器的地址栏输入 后,运行的应用层协议依次是 DNS 和 HTTP 。

二.单选题(从每小题的四个备选答案中,选出一个正确答案,1分/每小题,共15分) 1.下面说法正确的是(A )。

A. 网络协议的三要素包括语法、语义和 同步。

B. 协议是垂直的,服务是水平的。

C. 层与层之间交换的数据的单位是PDU 。

D. 在对等层上传送的数据的单位是SDU 。

2.网络层传输的数据单位是( C )。

A. 比特B. 帧C. 分组D. 报文3.在连续ARQ 协议中,当采用3bit 编码时,发送窗口的最大值是( C )。

密码学期末提纲大学期末复习资料

1. 信息安全的基本属性有哪些。

保密性、完整性、可用性、可控性、可靠性(真实性)、不可抵赖性2. 古典密码技术的基本加密单元。

字符3. 密码学的两个分支。

密码编码学、密码分析学4. 密码学中的几个术语的基本概念:明文:需要加密的信息 密文:加密后的信息密钥:加密和解密算法的操作通常都是在一组密钥的控制下进行 加密算法:对明文加密时所采用的编码规则 解密算法:对密文解密时所采用的规则密码体制:所有可能的明文,密文,密钥,加密算法,解密算法5. 密码系统(密码体制)的概念、组成、形式化描述、分类等 P18概念:一个用于加解密能够解决网络安全中的机密性、完整性、可用性、可控性和真实 性等问题中的一个或几个的系统,称为一个密码体制。

组成:密码体制可以定义为一个五元组(P,C,K,E,D),其中:P称为明文空间,是所有可能的明文构成的集合; C称为密文空间,是所有可能的密文构成的集合; K称为密钥空间,是所有可能的密钥构成的集合;形式化描述:E和D分别表示加密算法和解密算法的集合,它们满足:对每一个k ∈K , 必然存在一个加密算法E e k∈和一个解密算法D dk∈,使得对任意P m ∈,恒有m m e d kk=))((。

分类:第8题6. 密码体制的安全性取决于什么。

所使用的密码算法的强度7. DES 、AES 算法的前身、密钥长度、明文长度。

DES Lucifer 密钥长度:64位(有效密钥长度56位) 明文分组长度:64位AES Rijndael 密钥长度和明文分组长度:128,192或256位8. 根据依据的对象不同,密码算法可如何进行分类,分为几类。

(1)按保密的内容:基于受限算法的密码系统 基于密钥的密码系统 (2)按基本加密算法:替换 置换(3)按明文加密时处理单元:分组密码流密码(4)按密钥数量(是否使用相同的密钥):单密钥系统(对称密码、秘密密钥密码)双密钥系统(非对称密码、公开密钥密码)(5)按应用技术:手工密码机械密码电子机内乱密码计算机密码9.常见的对称密码、非对称密码、置换密码、替换密码有哪些。

数据加密技术考试试题

数据加密技术考试试题一、选择题(每题 5 分,共 50 分)1、以下哪种加密算法属于对称加密算法?()A RSA 算法B AES 算法C ECC 算法D DiffieHellman 算法2、在数据加密中,以下哪个是密钥的作用?()A 增加数据的复杂性B 用于验证数据的完整性C 对明文进行加密和解密D 防止数据被篡改3、数据加密技术的主要目的是()A 保护数据的机密性B 提高数据的传输速度C 节省存储空间D 方便数据管理4、非对称加密算法中,公钥和私钥的关系是()A 相同的B 可以相互推导C 不同但相关D 没有关系5、以下哪种加密方式能同时保证数据的机密性和完整性?()A 只使用对称加密B 只使用非对称加密C 对称加密结合消息认证码D 非对称加密结合数字签名6、对于哈希函数,以下说法错误的是()A 可以用于验证数据的完整性B 输出结果的长度是固定的C 输入值的微小变化会导致输出值的巨大变化D 可以通过输出值反推出输入值7、在数字签名中,签名者使用的是()A 自己的公钥B 自己的私钥C 接收方的公钥D 接收方的私钥8、以下哪个不是常见的数据加密应用场景?()A 网络通信B 数据库存储C 图像压缩D 电子支付9、对称加密算法比非对称加密算法的运算速度()A 慢B 快C 相同D 不确定10、以下哪种攻击方式是针对加密系统的?()A SQL 注入攻击B DDoS 攻击C 暴力破解D 跨站脚本攻击二、填空题(每题 5 分,共 25 分)1、数据加密技术可以分为________加密和________加密两大类。

2、常见的对称加密算法有________、________等。

3、非对称加密算法中,用于加密的密钥称为________,用于解密的密钥称为________。

4、数字证书包含了用户的________、________和公钥等信息。

5、消息认证码的主要作用是________。

三、简答题(每题 15 分,共 45 分)1、简述对称加密算法和非对称加密算法的优缺点。

宁波大学2012数字电子技术1试题 B卷答案 2

试卷答案宁波大学2011 / 2012 学年第一学期考试卷(B)课号:101G03H 课名:数字电子技术一、简答题(共30分)1、将二进制数(11.001)2转换为等值的十六进制数。

(3分)答:(11.001)2=(3.2)16 (3分)=++化为最小项之和的形式。

(3分)2、将函数式Y LM MN NLY=LM+MN+NL答:(3分)LMN+LMN+LMN+LMN+LMN+LMN=3、试分析图示CMOS逻辑门电路,写出Y的逻辑表达式。

(3分)答:Y=A+B=AB(3分)4、CPLD与FPGA中,哪种断电后配置数据丢失?哪种采用查找表结构?哪种具有加密性?(3分)答:FPGA断电后,器件中的配置数据自动丢失FPGA采用基于SRAM工艺的查表结构CPLD具有加密性能,而FPGA不可加密(每点1分)5、下图是一个数模转换器(DAC),它的转换误差主要有比例系数误差、漂移误差、非线性误差。

试说明这三类转换误差的产生原因。

(3分)答:①比例系数误差:主要是由基准电压V REF和运算放大器增益不稳定造成的②漂移误差:漂移误差是由运算放大器的零点漂移造成的;③非线性误差:模拟开关的导通内阻、导通压降不等于零,电阻阻值偏差引起。

(每点1分)6、在CMOS 电路中有时采用下图所示的扩展功能用法,写出Y 的逻辑式。

已知电源电压10DD V V =,二极管的正向导通压降为0.7V 。

(5分)Y答:Y A B C D E F =++∙++ (5分)7、下图是74161芯片接成的计数器。

请说出下图是多少进制计数器,并画出状态图。

(5分)答:图示电路为十进制计数器(2分),根据74161功能表知,电路采用同步置数,其电路状态转换图为:3分)8、画出下图电路在一系列CP 信号作用下Q 1 ,Q 2, Q 3端输出的波形。

触发器均为边沿触发结构, Q 1 ,Q 2, Q 3的初始状态均为0。

(5分)答:电路输出波形为:(5分)二、分析计算题(共70分)1、用卡诺图把式Y A B AC BC =++化简为最简与或式,然后用与非门实现,最后画出逻辑电路图。

密码学复习题

密码学复习题密码学复习题一、判断题1)网络安全应具有以下四个方面的特征:保密性、完整性、可用性、可查性。

()2)安全是永远是相对的,永远没有一劳永逸的安全防护措施。

()3)为了保证安全性,密码算法应该进行保密。

()5)一次一密体制即使用量子计算机也不能攻破。

()6)不可能存在信息理论安全的密码体制。

()9)现代密码体制把算法和密钥分开,只需要保证密钥的保密性就行了,算法是可以公开的。

()10)一种加密方案是安全的,当且仅当解密信息的代价大于被加密信息本身的价值。

()11)对称加密算法的基本原则是扩散(Diffusion)和混淆(Confusion),其中混淆是指将明文及密钥的影响尽可能迅速地散布到较多个输出的密文中。

()12)拒绝服务攻击属于被动攻击的一种。

()13)为AES开发的Rijndael算法的密钥长度是128位,分组长度也为128位。

()14)DES算法中对明文的处理过程分3个阶段:首先是一个初始置换IP,用于重排明文分组的64比特数据。

然后是具有相同功能的64轮变换,每轮中都有置换和代换运算。

最后是一个逆初始置换从而产生64比特的密文。

()15)公开密钥密码体制比对称密钥密码体制更为安全。

()16)现代分组密码都是乘法密码,分为Feistel密码和非Feistel 密码两类,非Feistel密码只可以运用不可逆成分。

()17)现代分组密码都是乘法密码,分为Feistel密码和非Feistel 密码两类,其中Feistel密码只可以运用不可逆成分。

()18)流密码可以分为同步流密码和异步流密码,其中密钥流的产生并不是独立于明文流和密文流的流密码称为同步流密码。

()19)流密码可以分为同步流密码和异步流密码,其中密钥流的生成独立于明文流和密文流的流密码称为同步流密码。

()20)Diffie-Hellman算法的安全性在于离散对数计算的困难性,可以实现密钥交换。

()21)常见的公钥密码算法有RSA算法、Diffie-Hellman算法和ElGamal算法。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

密码学作业作业要求1按下面各题要求回答问题;2上机进行实验3索引二篇公开发表有关计算机密码学的文章。

时间发表在2009年以后4考试当日,答题前交到监考老师处(二篇文章,本作业)二.密码体制分类密码体制从原理上可分为两大类,即单钥体制和双钥体制。

单钥体制的加密密钥和解密密钥相同。

采用单钥体制的系统的保密性主要取决于密钥的保密性,与算法的保密性无关,即由密文和加解密算法不可能得到明文。

换句话说,算法无需保密,需保密的仅是密钥。

换句话说,算法无需保密,需保密的仅是密钥。

根据单钥密码体制的这种特性,单钥加解密算法可通过低费用的芯片来实现。

密钥可由发送方产生然后再经一个安全可靠的途径(如信使递送)送至接收方,或由第三方产生后安全可靠地分配给通信双方。

如何产生满足保密要求的密钥以及如何将密钥安全可靠地分配给通信双方是这类体制设计和实现的主要课题。

密钥产生、分配、存储、销毁等问题,统称为密钥管理。

这是影响系统安全的关键因素,即使密码算法再好,若密钥管理问题处理不好,就很难保证系统的安全保密。

单钥体制对明文消息的加密有两种方式:一是明文消息按字符(如二元数字)逐位地加密,称之为流密码;另一种是将明文消息分组(含有多个字符),逐组地进行加密,称之为分组密码。

单钥体制不仅可用于数据加密,也可用于消息的认证。

双钥体制是由Diffie和Hellman于1976年首先引入的。

采用双钥体制的每个用户都有一对选定的密钥:一个是可以公开的,可以像电话号码一样进行注册公布;另一个则是秘密的。

因此双钥体制又称为公钥体制。

双钥密码体制的主要特点是将加密和解密能力分开,因而可以实现多个用户加密的消息只能由一个用户解读,或由一个用户加密的消息而使多个用户可以解读。

前者可用于公共网络中实现保密通信,而后者可用于实现对用户的认证。

三.扩散和混淆扩散和混淆是由Shannon提出的设计密码系统的两个基本方法,目的是抗击敌手对密码系统的统计分析。

所谓扩散,就是将明文的统计特性散布到密文中去,实现方式是使得明文的每一位影响密文中多位的值,等价于说密文中每一位均受明文中多位影响。

混淆是使密文和密钥之间的统计关系变得尽可能复杂,以使敌手无法得到密钥。

因此即使敌手能得到密文的一些统计关系,由于密钥和密文之间的统计关系复杂化,敌手也无法得到密钥。

七.什么是零知识证明?下图表示一个简单的迷宫,C与D之间有一道门,需要知道秘密口令才能将其打开。

P向V证明自己能打开这道门,但又不愿向V泄露秘密口令。

可采用什么协议?零知识证明起源于最小泄露证明。

在交互证明系统中,设P知道某一秘密,并向V证明自己掌握这一秘密,但又不向V泄露这一秘密,这就是最小泄露证明。

进一步,如果V除了知道P能证明某一事实外,不能得到其他任何信息,则称P实现了零知识证明,相应的协议称为零知识证明协议。

① V在协议开始时停留在位置A。

② P一直走到迷宫深处,随机选择位置C或位置D。

③ P消失后,V走到位置B,然后命令P从某个出口返回位置B。

④ P服从V的命令,必要时利用秘密口令打开C与D之间的门。

⑤ P和V重复以上过程n次。

协议中,如果P不知道秘密口令,就只能从来路返回B,而不能走另外一条路。

此外,P每次猜对V要求走哪一条路的概率是1/2,因此每一轮中P能够欺骗V的概率是1/2。

假定n取16,则执行16轮后,P成功欺骗V的概率是1/216=1/65536。

于是,如果P16次都能按V的要求返回,V即能证明P确实知道秘密口令。

还可以看出,V无法从上述证明过程中获取丝毫关于P的秘密口令的信息,所以这是一个零知识证明协议。

四.什么是密码分组链接(CBC)模式,请画出加密\解密示意图它一次对一个明文分组加密,每次加密使用同一密钥,加密算法的输入是当前明文分组和前一次密文分组的异或,因此加密算法的输入不会显示出与这次的明文分组之间的固定关系,所以重复的明文分组不会在密文中暴露出这种重复关系。

一根据下面图解释名词,明文,密文,加密,解密,加密算法,解密算法, 加密密钥和解密密钥通信双方采用保密通信系统可以隐蔽和保护需要发送的消息,使未授权者不能提取信息。

发送方将要发送的消息称为明文,明文被变换成看似无意义的随机消息,称为密文,这种变换过程称为加密;其逆过程,即由密文恢复出原明文的过程称为解密。

对明文进行加密操作的人员称为加密员或密码员。

密码员对明文进行加密时所采用的一组规则称为加密算法。

传送消息的预定对象称为接收者,接收者对密文进行解密时所采用的一组规则称为解密算法。

加密和解密算法的操作通常都是在一组密钥控制下进行的,分别称为加密密钥和解密密钥。

五.杂凑(Hash)函数应满足的条件杂凑函数应满足以下条件:①函数的输入可以是任意长。

②函数的输出是固定长。

③已知x,求H(x)较为容易,可用硬件或软件实现。

④已知h,求使得H(x)=h的x在计算上是不可行的,这一性质称为函数的单向性,称H(x)为单向杂凑函数。

⑤已知x,找出y(y≠x)使得H(y)=H(x)在计算上是不可行的。

如果单向杂凑函数满足这一性质,则称其为弱单向杂凑函数。

⑥找出任意两个不同的输入x、y,使得H(y)=H(x)在计算上是不可行的。

如果单向杂凑函数满足这一性质,则称其为强单向杂凑函数。

第⑤和第⑥个条件给出了杂凑函数无碰撞性的概念,如果杂凑函数对不同的输入可产生相同的输出,则称该函数具有碰撞性。

六.迭代型杂凑函数的一般结构其中函数的输入M被分为L个分组Y0,Y1,…,YL-1,每一个分组的长度为b比特,最后一个分组的长度不够的话,需对其做填充。

算法中重复使用函数ff 的输入有两项,一项是上一轮(第i-1轮)输出的n比特值CVi-1,称为链接变量,另一项是算法在本轮(第i轮)的b比特输入分组Yi。

f 的输出为n比特值CVi,CVi又作为下一轮的输入。

算法开始时还需对链接变量指定一个初值IV,最后一轮输出的链接变量CVL 即为最终产生的杂凑值。

通常有b>n,因此称函数f为压缩函数。

算法可表达如下:CV0=IV=n比特长的初值;CVi=f(CVi-1,Yi-1);1≤i≤L;H(M)=CVL算法的核心技术是设计无碰撞的压缩函数f,而敌手对算法的攻击重点是f 的内部结构,由于f 和分组密码一样是由若干轮处理过程组成,所以对f 的攻击需通过对各轮之间的位模式的分析来进行,分析过程常常需要先找出f 的碰撞。

由于f 是压缩函数,其碰撞是不可避免的,因此在设计f 时就应保证找出其碰撞在计算上是不可行的。

八.AES高级加密标准的轮函数由4个不同的计算部件组成,分别是:字节代换(ByteSub)、行移位(ShiftRow)、列混合(MixColumn)、密钥加(AddRoundKey)。

根据下图写出字节代换(ByteSub)、行移位(ShiftRow)、(1) 字节代换(ByteSub)字节代换是非线形变换,独立地对状态的每个字节进行。

代换表(即S-盒)是可逆的,由以下两个变换的合成得到:①首先,将字节看作GF(28)上的元素,映射到自己的乘法逆元,‘00’映射到自己。

②其次,对字节做如下的(GF(2)上的,可逆的)仿射变换:(2) 行移位(ShiftRow)行移位是将状态阵列的各行进行循环移位,不同状态行的位移量不同。

第0行不移动,第1行循环左移C1个字节,第2行循环左移C2个字节,第3行循环左移C3个字节。

位移量C1、C2、C3的取值与Nb有关,由表3.10给出。

(见66页表3.10)按指定的位移量对状态的行进行的行移位运算记为ShiftRow (State)图3.20是行移位示意图。

十二、在RSA算法中,设公钥KU={7,187},私钥KR={23,187},设明文M=88, 求密文C(16分)答:88^7mod187=[(88^4mod187)( 88^2mod187)( 88^1mod187)] mod18788^1mod187=8888^2mod187=7744mod187=7788^4mod187=59969536 mod187=13288^7mod187=(88*77*132) mod187=894432mod187=11所以M=88 在公钥KU={7,187}的计算下得到的密问C=11,解密时,我们计算M=11^23 mod18711^23 mod187=[(11^1 mod187)( 11^2 mod187)( 11^4 mod187(11^8 mod187)( 11^8mod187)) mod18711^1 mod187=1111^2 mod187=12111^4 mod187=14641 mod187=5511^8 mod187=214365881 mod187=3311^23 mod187=(11*121*55*33*33) mod187=79720245 mod187=88用私钥KR={23,187}计算出明文M=88,十三、根据下图S-DES收、发双方共享的10位密钥,计算出两个8位子密钥分别用在加密、解密的不同阶段。

图中的P10、P8如下表,初始10位密钥为(1010000010)求图中的K1、K2初始10位密钥为(1010000010)P10=1000001100LS1左=00001 LS1右=11000 K 1= P8=10010010 LS2左=00100 LS2右=00011 K 2= P8=00001001十四、根据下图S-DES 加密算法计算出当明文M=11110011,求密文?算法中的变换如表解答如下:(S0)1=00 (S1)1=10 (S0)2=10 (S1)2=00明文C=10010110十五、通信双方使用RSA 加密体制,接收放的公开密钥是(e,n )=(5,119) 接收到的密文是C=66,求明文m=? p(96例4.8)解:求n=119=p ×q ,选p=7,q=17。

φ(n)=(p-1)(q-1)=96。

取e=5,满足1<e<φ(n),且gcd(φ(n),e)=1。

确定满足d ·e=1 mod 96且小于96的d ,因为77×5=385=4×96+1,所以d 为77,因此公开钥为{5,119},秘密钥为{77,119}。

设明文m=19,则由加密过程得密文为c ≡195 mod 119≡2476099 mod 119≡66解密为6677mod 119≡19练习题用RSA算法对下列数据实现加密和解密1)p=3;q=11;e=7;m=52) p=5;q=11;e=3m=93) p=7;q=11;e=1;m=84)p=11;q=13;e=11;m=75)p=17;q=31;e=7;m=2十六、是密钥分配的一个实例。