NMAP实例收集

Metasploit简单的渗透测试案例

Metasploit简单的渗透测试案例案例背景:假设我们是一家网络安全公司的安全分析师,我们被雇佣来测试一些公司的网络安全性。

我们已经通过一些信息收集技术获得了公司的IP地址和域名。

现在我们将使用Metasploit来测试他们的网络安全性。

步骤1:信息收集首先,我们使用一些信息收集工具(如nmap)来确定目标公司的网络拓扑和开放端口。

通过分析这些信息,我们可以确定潜在的攻击目标。

步骤2:扫描漏洞接下来,我们使用Metasploit的漏洞扫描工具(如Nexpose)来扫描目标网络上的漏洞。

这些漏洞可能包括操作系统漏洞、应用程序漏洞、配置错误等。

通过扫描漏洞,我们可以确定哪些系统存在安全风险。

步骤3:选择攻击模块根据我们在步骤2中发现的漏洞,我们选择相应的攻击模块。

例如,如果我们发现目标系统上存在一个已知的漏洞,我们可以选择使用Metasploit的相应模块进行攻击。

步骤4:配置攻击模块在选择了攻击模块后,我们需要配置一些参数以适应目标系统。

这些参数可能包括目标IP地址、端口号、漏洞类型等。

我们可以使用Metasploit的命令行界面或图形界面来配置这些参数。

步骤5:执行攻击一旦我们配置好了攻击模块,我们可以使用Metasploit的exploit 命令来执行攻击。

Metasploit将尝试利用目标系统上的漏洞来获取对系统的控制权。

步骤6:获取权限一旦攻击成功,我们需要获取对目标系统的权限。

我们可以使用Metasploit的post-exploitation模块来执行各种任务,如查找敏感信息、提权、创建后门等。

步骤7:清理痕迹在完成渗透测试后,我们应该清理所有的痕迹,以确保我们没有留下任何可追溯的证据。

Metasploit提供了一些模块来执行这些任务,如清除日志、删除后门等。

步骤8:报告编写最后,我们应该撰写一份详细的报告,描述我们在渗透测试过程中发现的漏洞、攻击的成功率以及建议的修复措施。

这个报告将帮助目标公司了解他们的网络安全状况,并采取适当的措施来加强安全性。

nmap命令的安装及用法

nmap命令的安装及⽤法Nmap是⼀款⾮常实⽤的扫描⼯具,适⽤于linux、windows、mac三⼤主流平台。

Nmap,也就是Network Mapper,最早是Linux下的⽹络扫描和嗅探⼯具包。

直接yum安装nmapyum install nmap语法nmap(选项)(参数可以是IP或域名)选项:-O:激活操作探测;-P0:值进⾏扫描,不ping主机;-PT:是同TCP的ping;-sV:探测服务版本信息;-sP:ping扫描,仅发现⽬标主机是否存活;-ps:发送同步(SYN)报⽂;-PU:发送udp ping;-PE:强制执⾏直接的ICMPping;-PB:默认模式,可以使⽤ICMPping和TCPping;-6:使⽤IPv6地址;-v:得到更多选项信息;-d:增加调试信息地输出;-oN:以⼈们可阅读的格式输出;-oX:以xml格式向指定⽂件输出信息;-oM:以机器可阅读的格式输出;-A:使⽤所有⾼级扫描选项;--resume:继续上次执⾏完的扫描;-P:指定要扫描的端⼝,可以是⼀个单独的端⼝,⽤逗号隔开多个端⼝,使⽤“-”表⽰端⼝范围;-e:在多⽹络接⼝Linux系统中,指定扫描使⽤的⽹络接⼝;-g:将指定的端⼝作为源端⼝进⾏扫描;--ttl:指定发送的扫描报⽂的⽣存期;--packet-trace:显⽰扫描过程中收发报⽂统计;--scanflags:设置在扫描报⽂中的TCP标志。

实例:使⽤nmap扫描www.xdr630.top的开放端⼝或把域名改为Pnmap www.xdr630.top常⽤nmap⽅法:nmap localhost #查看主机当前开放的端⼝nmap -p 1024-65535 localhost #查看主机端⼝(1024-65535)中开放的端⼝nmap -PS IP #探测⽬标主机开放的端⼝nmap -PS22,80,3306 IP #探测所列出的⽬标主机端⼝nmap -O IP #探测⽬标主机操作系统类型nmap -A IP #探测⽬标主机操作系统类型nmap --help #更多nmap参数请查询帮助信息。

网络安全实验---NMAP扫描

一、实验目的和要求了解信息搜集的一般步骤学会熟练使用ping命令学会利用Nmap等工具进行信息搜集二、实验内容和原理1.信息搜集的步骤攻击者搜集目标信息一般采用七个基本的步骤:(1)找到初始信息,比如一个IP地址或者一个域名;(2)找到网络地址范围,或者子网掩码;(3)找到活动机器;(4)找到开放端口和入口点;(5)弄清操作系统;(6)弄清每个端口运行的是哪种服务;(7)画出网络结构图。

2.ping命令探测技巧使用ping可以测试目标主机名称和IP地址,验证与远程主机的连通性,通过将ICMP 回显请求数据包发送到目标主机,并监听来自目标主机的回显应答数据包来验证与一台或多台远程主机的连通性,该命令只有在安装了TCP/IP协议后才可以使用。

ping命令格式:ping [选项] 目标主机。

常用选项见表19-1-1。

表19-1-1 ping命令常用选项生存时间(TTL):指定数据报被路由器丢弃之前允许通过的网段数量。

TTL是由发送主机设置的,以防止数据包在网络中循环路由。

转发IP数据包时,要求路由器至少将TTL 减小1。

TTL字段值可以帮助我们猜测操作系统类型,如表19-1-2所示。

表19-1-2 各操作系统ICMP回显应答TTL对照3.Nmap介绍nmap是一个网络探测和安全扫描程序,系统管理者和个人可以使用这个软件扫描大型的网络,获取哪台主机正在运行以及提供什么服务等信息。

nmap支持很多扫描技术,例如:UDP、TCP connect()、TCP SYN(半开扫描)、ftp代理(bounce攻击)、反向标志、ICMP、FIN、ACK扫描、圣诞树(Xmas Tree)、SYN扫描和null扫描。

nmap还提供了一些高级的特征,例如:通过TCP/IP协议栈特征探测操作系统类型,秘密扫描,动态延时和重传计算,并行扫描,通过并行ping扫描探测关闭的主机,诱饵扫描,避开端口过滤检测,直接RPC扫描(无须端口映射),碎片扫描,以及灵活的目标和端口设定。

Nmap简单扫描过程

Nmap简单扫描过程目录一、主机发现(HOST DISCOVERY) (2)1.探测局域网内活动主机 (2)二、端口扫描 (4)1.半开放扫描(TCP SYN S CANNING) (4)2.TCP CONNECT SCANNING (4)3.TCP ACK SCANNING (4)4.TCP FIN/X MAS/NULL SCANNING (4)5.UDP SCANNING (4)6.其他方式 (4)三、版本侦测 (4)1.版本侦测主要分为以下几个步骤: (5)四、操作系统侦测 (5)1.实现方式如下 (5)一、主机发现(Host Discovery)用于发现目标主机是否在线(Alive,处于开启状态)。

原理:与Ping命令类似,发送探测包到目标主机,如果收到回复,那么说明目标主机是开启的。

1.探测局域网内活动主机例子1:扫描局域网192.168.1.100-192.168.1.120范围内哪些IP的主机是活动的。

命令:nmap –sn 192.168.31.100-254Starting Nmap 6.46 ( ) at 2015-06-01 17:07 CSTNmap scan report for 192.168.31.101Host is up (0.00028s latency).MAC Address: 00:0C:29:BD:8B:91 (Super Micro Computer)Nmap scan report for 192.168.31.102Host is up (0.00088s latency).MAC Address: 00:0C:29:BD:8B:91 (VMware)Nmap scan report for 192.168.31.110Host is up (0.00047s latency).MAC Address: 00:0C:29:BD:8B:91 (VMware)Nmap scan report for 192.168.31.157Host is up (0.00052s latency).MAC Address: 00:0C:29:BD:8B:91 (VMware)Nmap scan report for 192.168.31.158Host is up (0.00096s latency).MAC Address: 00:0C:29:BD:8B:91 (VMware)Nmap scan report for 192.168.31.161Host is up (0.00045s latency).MAC Address: 00:0C:29:BD:8B:91 (VMware)Nmap scan report for 192.168.31.163Host is up (0.00027s latency).MAC Address: 00:0C:29:BD:8B:91 (VMware)Nmap scan report for 192.168.31.165Host is up (0.00036s latency).MAC Address: 00:0C:29:BD:8B:91 (VMware)Nmap scan report for 192.168.31.180Host is up (0.00085s latency).MAC Address: 00:0C:29:BD:8B:91 (Asustek Computer)Nmap scan report for 192.168.31.202Host is up (0.0011s latency).MAC Address: 00:0C:29:BD:8B:91 (VMware)Nmap scan report for 192.168.31.205Host is up (0.00074s latency).MAC Address: 00:0C:29:BD:8B:91 (VMware)Nmap scan report for 192.168.31.209Host is up (0.00046s latency).MAC Address: 00:0C:29:BD:8B:91 (VMware)Nmap scan report for (192.168.31.111)Host is up.Nmap done: 155 IP addresses (13 hosts up) scanned in 1.14 seconds例子2:扫描局域网192.168.31.0网段下哪些IP的主机是活动的命令:nmap -sn 192.168.31.0/24Starting Nmap 6.46 ( ) at 2015-06-01 17:35 CSTNmap scan report for 192.168.31.1Host is up (0.014s latency).MAC Address: 00:0C:29:BD:8B:91 (VMware)Nmap scan report for 192.168.31.5Host is up (0.0010s latency).MAC Address: 00:0C:29:BD:8B:91 (Realtek Semiconductor)Nmap scan report for 192.168.31.6Host is up (0.00098s latency).MAC Address: 00:0C:29:BD:8B:91 (Lanner Electronics)Nmap scan report for 192.168.31.8Host is up (0.00094s latency).MAC Address: 00:0C:29:BD:8B:91 (Super Micro Computer) Nmap scan report for 192.168.31.9Host is up (0.00080s latency).MAC Address: 00:0C:29:BD:8B:91 (Lanner Electronics) Nmap scan report for 192.168.31.25Host is up (0.00057s latency).MAC Address: 00:0C:29:BD:8B:91 (Asustek Computer) Nmap scan report for 192.168.31.26Host is up (0.00056s latency).MAC Address: 00:0C:29:BD:8B:91 (Asustek Computer) Nmap scan report for 192.168.31.27Host is up (0.00060s latency).MAC Address: 00:0C:29:BD:8B:91 (Asustek Computer) Nmap scan report for 192.168.31.37Host is up (0.00040s latency).MAC Address: 00:0C:29:BD:8B:91 (VMware)Nmap scan report for 192.168.31.40Host is up (0.00072s latency).MAC Address: 00:0C:29:BD:8B:91 (VMware)Nmap scan report for 192.168.31.49Host is up (0.00042s latency).MAC Address: 00:0C:29:BD:8B:91 (VMware)Nmap scan report for 192.168.31.63Host is up (0.00056s latency).MAC Address: 00:0C:29:BD:8B:91 (Super Micro Computer) Nmap scan report for 192.168.31.80Host is up (0.0017s latency).MAC Address: 00:0C:29:BD:8B:91 (VMware)Nmap scan report for 192.168.31.81Host is up (0.0016s latency).MAC Address: 00:0C:29:BD:8B:91 (VMware)Nmap scan report for 192.168.31.82Host is up (0.0016s latency).MAC Address: 00:0C:29:BD:8B:91 (VMware)Nmap scan report for 192.168.31.83Host is up (0.0016s latency).MAC Address: 00:0C:29:BD:8B:91 (VMware)Nmap scan report for 192.168.31.90Host is up (0.0016s latency).MAC Address: 00:0C:29:BD:8B:91 (VMware)Nmap scan report for 192.168.31.101Host is up (0.00036s latency).MAC Address: 00:0C:29:BD:8B:91 (Super Micro Computer) Nmap scan report for 192.168.31.102Host is up (0.00052s latency).MAC Address: 00:0C:29:BD:8B:91 (VMware)Nmap scan report for 192.168.31.105Host is up (0.00037s latency).MAC Address: 00:0C:29:BD:8B:91 (VMware)Nmap scan report for 192.168.31.110Host is up (0.00092s latency).MAC Address: 00:0C:29:BD:8B:91 (VMware)Nmap scan report for 192.168.31.157Host is up (0.00067s latency).MAC Address: 00:0C:29:BD:8B:91 (VMware)Nmap scan report for 192.168.31.158Host is up (0.00082s latency).MAC Address: 00:0C:29:BD:8B:91 (VMware)Nmap scan report for 192.168.31.161Host is up (0.00060s latency).MAC Address: 00:0C:29:BD:8B:91 (VMware)Nmap scan report for 192.168.31.163Host is up (0.00047s latency).MAC Address: 00:0C:29:BD:8B:91 (VMware)Nmap scan report for 192.168.31.165Host is up (0.00054s latency).MAC Address: 00:0C:29:BD:8B:91 (VMware)Nmap scan report for 192.168.31.180Host is up (0.00064s latency).MAC Address: 00:0C:29:BD:8B:91 (Asustek Computer)Nmap scan report for 192.168.31.202Host is up (0.00067s latency).MAC Address: 00:0C:29:BD:8B:91 (VMware)Nmap scan report for 192.168.31.205Host is up (0.00061s latency).MAC Address: 00:0C:29:BD:8B:91 (VMware)Nmap scan report for 192.168.31.209Host is up (0.00049s latency).MAC Address: 00:0C:29:BD:8B:91 (VMware)Nmap scan report for (192.168.31.111)Host is up.Nmap done: 256 IP addresses (31 hosts up) scanned in 1.33 seconds二、端口扫描用于确定目标主机的TCP/UDP端口的开放情况1.半开放扫描(TCP SYN Scanning)该方式发送SYN到目标端口,如果收到SYN/ACK回复,那么判断端口是开放的;如果收到RST包,说明该端口是关闭的。

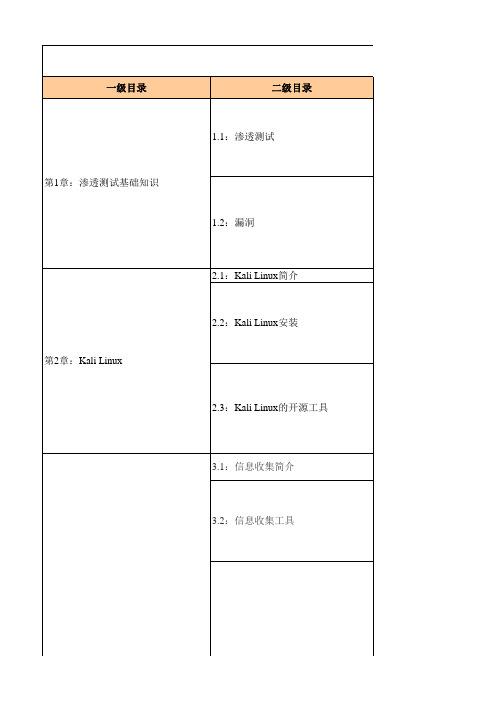

《渗透测试技术》章节教学内容大纲

3.3.1 Whois查询

3.3.2 子域名查询

《渗透测试技术》课程大纲

3.3.3 Nslookup解析IP 3.3.4 Dig解析IP 3.3.5 Netcraft查询 3.3.6 Google Hacking 3.3.7 FOFA 3.4.1 活跃主机扫描 3.4.2 操作系统指纹识别 3.4.3 端口扫描 3.4.4 服务指纹识别 4.1.1 漏洞扫描原理 4.1.2 漏洞扫描关键技术 4.2.1 Nmap

2

系统、使用Nessus扫描目标系统)

实验: Web应用漏洞扫描

(使用Burp Suite、W3AF、AWVS和AppScan扫描目标网

2

站)

实验: 文件包含漏洞攻击

(分别选择DVWA的Low,Medium,High进行文件包含

2

漏洞攻击)

实验: SQL注入

(分别选择DVWA的Low,Medium,High进行SQL注

7.2.1 客户端渗透简介

7.2.2 IE浏览器远程代码执行(CVE2018-8174) 7.2.3 Adobe Flash Player远程代码执行 (CVE-2018-15982) 7.2.4 Office远程代码执行漏洞(CVE2017-11882) 8.1.1 渗透目标信息收集 8.1.2 利用Metasploit进行漏洞探测

三级目录 1.1.1 渗透测试定义 1.1.2 渗透测试分类 1.1.3 渗透测试流程 1.2.1 漏洞生命周期 1.2.2 漏洞危险等级划分 1.2.3 漏洞分类 1.2.4 漏洞披露

扫描工具——Nmap用法详解

扫描⼯具——Nmap⽤法详解Nmap使⽤Nmap是主机扫描⼯具,他的图形化界⾯是Zenmap,分布式框架为Dnamp。

Nmap可以完成以下任务:主机探测端⼝扫描版本检测系统检测⽀持探测脚本的编写Nmap在实际中应⽤场合如下:通过对设备或者防⽕墙的探测来审计它的安全性探测⽬标主机所开放的端⼝通过识别新的服务器审计⽹络的安全性探测⽹络上的主机端⼝扫描⼯具,即借助⼯具,试图了解所扫描IP提供的计算机⽹络服务类型(⽹络服务均与端⼝号相关),从⽽发现攻击弱点,常见服务对应端⼝号:服务端⼝号HTTP80HTTPS443Telnet23FTP21SSH(安全登录)、SCP(⽂件传输)、端⼝重定向22SMTP25POP3110WebLogic7001TOMCAT8080WIN2003远程登录3389Oracle数据库1521MS SQL* SEVER数据库sever1433MySQL 数据库sever3306Nmap进⾏完整全⾯的扫描nmap –T4 –A –v其中-A选项⽤于使⽤进攻性(Aggressive)⽅式扫描;-T4指定扫描过程使⽤的时序(Timing),总有6个级别(0-5),级别越⾼,扫描速度越快,但也容易被防⽕墙或IDS检测并屏蔽掉,在⽹络通讯状况良好的情况推荐使⽤T4;-v表⽰显⽰冗余(verbosity)信息,在扫描过程中显⽰扫描的细节,从⽽让⽤户了解当前的扫描状态。

Nmap⽤于主机发现的⼀些⽤法-sL: List Scan 列表扫描,仅将指定的⽬标的IP列举出来,不进⾏主机发现。

-sn: Ping Scan 只进⾏主机发现,不进⾏端⼝扫描。

-Pn: 将所有指定的主机视作开启的,跳过主机发现的过程。

-PS/PA/PU/PY[portlist]: 使⽤TCPSYN/ACK或SCTP INIT/ECHO⽅式进⾏发现。

-PE/PP/PM: 使⽤ICMP echo, timestamp, and netmask 请求包发现主机。

Python中的Python Nmap模块

Python中的Python Nmap模块Python Nmap模块是一个功能完善且直观的Python实现版Nmap的工具,它基于Python编写,可以在Linux、Windows和MacOS等平台上运行,支持同时处理大规模的地址扫描任务。

Python Nmap模块可以协助网络管理员快速、准确地检测网络漏洞,降低网络安全风险。

在此论文中,首先回顾Nmap工具的原理和作用,然后讨论Python Nmap 模块的特性和用法,并给出经典案例和最佳实践。

一、Nmap工具的原理和作用:Nmap是一个开源的网络扫描工具,由Gordon Lyon(Fyodor)编写,用于探测主机和服务的安全状态,可用于管理、审计和监测网络系统。

Nmap主要使用TCP/IP协议进行端口扫描和主机发现,以实现网络资源的映射和确定网络中开放或关闭的端口,以及确定主机响应情况和IP地址枚举。

Nmap可以进行广泛的主机发现、端口扫描、服务识别和版本探测,同时还支持OS指纹识别和脚本扩展等高级功能。

Nmap工具的主要目的是帮助评估安全,确定已连接到网络的主机和服务,使得管理员可以知道自己网络或系统中存在的漏洞和安全隐患,并尽可能地防范和保护网络安全。

Nmap优势在于资源消耗低、可扩展性强、语言通用性和跨平台性强等特性,尤其在网络安全评估、漏洞分析、攻击检测、目标发现和设备管理等方面具有重要作用,被广泛认可和应用。

二、Python Nmap模块的特性和用法:Python Nmap模块是Nmap的Python实现版本,支持主机扫描、端口扫描、服务识别等基本功能,同时还具有与Python程序集成、数据处理、多任务执行、自定义配置等高级特性。

Python Nmap模块提供的主要功能包括:发现主机、主机系统发现、端口扫描模式指定、服务识别、脚本扩展等。

其具体使用方法如下:1、安装Python Nmap模块:Python Nmap模块通过Python pip命令安装即可,如下所示:sudo pip install python-nmap2、Python Nmap模块实现主机扫描:Python Nmap模块使用nmap.PortScanner来实现主机扫描功能,例如:import nmapnm_scan = nmap.PortScanner()nm_scan.scan(hosts='127.0.0.1', arguments='-sP')host_list = [(x, nm_scan[x]['status']['state']) for x in nm_scan.all_hosts()]for host, status in host_list:print("{0}:{1}".format(host, status))3、Python Nmap模块实现端口扫描:Python Nmap模块使用nmap.PortScanner来实现端口扫描功能,例如:import nmapnm_scan = nmap.PortScanner()nm_scan.scan(hosts='127.0.0.1', arguments='-sS')for host in nm_scan.all_hosts():print('-' * 60)print('Host : %s (%s)' % (host, nm_scan[host].hostname())) print('State : %s' % nm_scan[host].state())for proto in nm_scan[host].all_protocols():print('-' * 30)print('Protocol : %s' % proto)lport = nm_scan[host][proto].keys()for port in sorted(lport):print('port : %s\tstate : %s' % (port,nm_scan[host][proto][port]['state']))4、Python Nmap模块实现服务扫描:Python Nmap模块使用nmap.PortScanner来实现服务扫描功能,例如:import nmapnm_scan = nmap.PortScanner()nm_scan.scan(hosts='127.0.0.1', arguments='-sV')for host in nm_scan.all_hosts():print('-' * 60)print('Host : %s (%s)' % (host, nm_scan[host].hostname())) print('State : %s' % nm_scan[host].state())for proto in nm_scan[host].all_protocols():print('-' * 30)print('Protocol : %s' % proto)lport = nm_scan[host][proto].keys()for port in sorted(lport):print('port : %s\tstate : %s' % (port,nm_scan[host][proto][port]['state']))print('service : %s' % nm_scan[host][proto][port]['name']) 通过上述示例,我们可以看到Python Nmap模块可以轻松地实现主机扫描、端口扫描和服务探测等功能,同时还支持高级设置和定制化的需求,如有需要可以参考相关资料进行扩展和优化。

nmap 默认调用 参数

nmap 默认调用参数摘要:1.nmap 简介2.nmap 默认调用参数3.实例详解4.总结正文:1.nmap 简介map(Network Mapper)是一款用于网络探测和安全审计的常用工具,其功能强大,支持多种扫描技术,可以帮助用户获取目标主机的信息,识别网络服务和潜在的安全漏洞。

在渗透测试和网络安全领域,nmap 被广泛应用。

2.nmap 默认调用参数当我们使用nmap 命令时,通常会涉及到一些默认的调用参数。

这些参数可以方便地实现一些基本功能,如探测目标主机的开放端口、操作系统和运行服务等。

以下是一些常用的nmap 默认调用参数:- -sS:探测目标主机的开放端口- -sV:探测目标主机的操作系统- -sC:探测目标主机的运行服务- -O:输出目标主机的详细信息,包括操作系统、版本号等- -A:探测目标主机的所有开放端口,并尝试识别服务类型- -T4:使用SYN+ACK 扫描技术,速度较快,适用于对目标主机的快速探测3.实例详解下面我们通过一个实例来具体了解nmap 的默认调用参数的使用:```bashmap -sS -sV -sC -O -A -T4 ip.address```这条命令的含义如下:- -sS:探测目标主机的开放端口- -sV:探测目标主机的操作系统- -sC:探测目标主机的运行服务- -O:输出目标主机的详细信息,包括操作系统、版本号等- -A:探测目标主机的所有开放端口,并尝试识别服务类型- -T4:使用SYN+ACK 扫描技术,速度较快,适用于对目标主机的快速探测这条命令将输出目标主机的开放端口、操作系统、运行服务等信息,并尝试识别服务类型。

4.总结map 是一个功能强大的网络探测工具,其默认调用参数可以方便地实现一些基本功能。

通过熟练掌握这些参数,我们可以更高效地完成网络探测和安全审计任务。

Nmap使用技巧及其攻略

Nmap使⽤技巧及其攻略Nmap是⼀款免费开源的⽹络发现和安全审计⼯具,⽀持Windows和Linux平台,有命令⾏版本和图形化版本。

个⼈建议去学习 nmap 的命令⾏版本,因为与图形化版本 zenmap 相⽐,它提供了更多的灵活性。

Nmap以新颖的⽅式使⽤原始IP报⽂来发现⽹络上有哪些主机,那些主机提供什么服务(应⽤程序名和版本),那些服务运⾏在什么操作系统(包括版本信息),它们使⽤什么类型的报⽂过滤器/防⽕墙,以及⼀堆其它功能。

虽然Nmap通常⽤于安全审核,许多系统管理员和⽹络管理员也⽤它来做⼀些⽇常的⼯作,⽐如查看整个⽹络的信息,管理服务升级计划,以及监视主机和服务的运⾏。

使⽤ nmap 的⼈既可能是善意的,也可能是恶意的。

应该⾮常⼩⼼,确保你不要使⽤ nmap 对没有明确得到书⾯许可的系统进⾏扫描。

请在使⽤ nmap ⼯具的时候注意安全!本⼈以⾃⼰的另⼀台虚拟机为例进⾏学习,虚拟机IP:192.168.123.57!!⼀、主机发现(HOST DISCOVERY)1、 –sP(Ping 扫描)只进⾏ping扫描,打印出响应扫描的主机,不进⾏进⼀步的测试。

2、-PS[portlists](TCP syn Ping )发送⼀个设置了SYN标志位的空TCP报⽂,默认端⼝为80,可以通过nmap.h⽂件中的DEFAULT_TCP_PROBE_PORT值进⾏配置。

3、–PA[portlists](TCP ack Ping)和SYN Ping类似,⼆者区别为将SYN标志位换成ACK标志位。

ACK表⽰确认⼀个连接,但是该连接尚未建⽴。

如果远程主机在运⾏,则应返回⼀个RST报⽂。

4、–PU [portlists] (UDP Ping)进⾏⼀个UDP ping 扫描,发送⼀个空的报⽂到给定的端⼝,也可改变。

如果⽬标机器端⼝是关闭的,则应⽴即给⼀个ICMP端⼝⽆法到达的回应报⽂。

优点:可以穿越只过滤TCP的防⽕墙后者过滤器。

Nmap参考指南(官方文档)

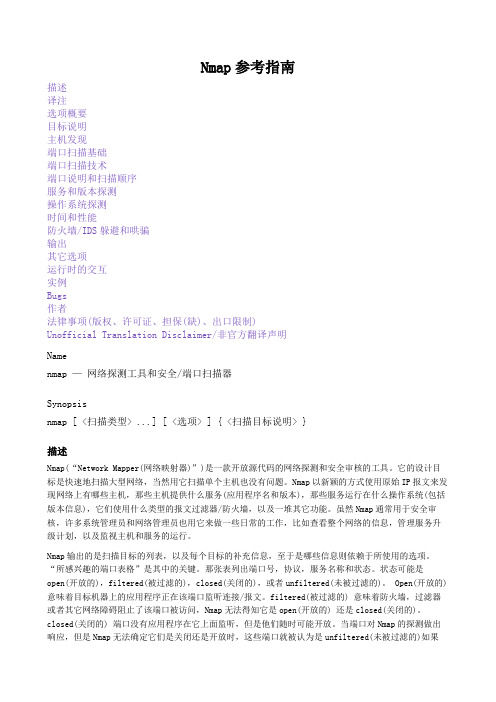

Nmap参考指南描述译注选项概要目标说明主机发现端口扫描基础端口扫描技术端口说明和扫描顺序服务和版本探测操作系统探测时间和性能防火墙/IDS躲避和哄骗输出其它选项运行时的交互实例Bugs作者法律事项(版权、许可证、担保(缺)、出口限制)Unofficial Translation Disclaimer/非官方翻译声明Namenmap —网络探测工具和安全/端口扫描器Synopsisnmap [ <扫描类型> ...] [ <选项> ] { <扫描目标说明> }描述Nmap(“Network Mapper(网络映射器)”)是一款开放源代码的网络探测和安全审核的工具。

它的设计目标是快速地扫描大型网络,当然用它扫描单个主机也没有问题。

Nmap以新颖的方式使用原始IP报文来发现网络上有哪些主机,那些主机提供什么服务(应用程序名和版本),那些服务运行在什么操作系统(包括版本信息),它们使用什么类型的报文过滤器/防火墙,以及一堆其它功能。

虽然Nmap通常用于安全审核,许多系统管理员和网络管理员也用它来做一些日常的工作,比如查看整个网络的信息,管理服务升级计划,以及监视主机和服务的运行。

Nmap输出的是扫描目标的列表,以及每个目标的补充信息,至于是哪些信息则依赖于所使用的选项。

“所感兴趣的端口表格”是其中的关键。

那张表列出端口号,协议,服务名称和状态。

状态可能是open(开放的),filtered(被过滤的),closed(关闭的),或者unfiltered(未被过滤的)。

Open(开放的)意味着目标机器上的应用程序正在该端口监听连接/报文。

filtered(被过滤的) 意味着防火墙,过滤器或者其它网络障碍阻止了该端口被访问,Nmap无法得知它是open(开放的) 还是closed(关闭的)。

closed(关闭的) 端口没有应用程序在它上面监听,但是他们随时可能开放。

当端口对Nmap的探测做出响应,但是Nmap无法确定它们是关闭还是开放时,这些端口就被认为是unfiltered(未被过滤的)如果Nmap报告状态组合open|filtered和closed|filtered时,那说明Nmap无法确定该端口处于两个状态中的哪一个状态。

Nmap在实战中的高级用法

Nmap在实战中的高级用法Nmap提供了四项基本功能(主机发现、端口扫描、服务与版本侦测、OS侦测)及丰富的脚本库。

Nmap 既能应用于简单的网络信息扫描,也能用在高级、复杂、特定的环境中:例如扫描互联网上大量的主机;绕开防火墙/IDS/IPS;扫描Web站点;扫描路由器等等。

简要回顾Nmap简单的扫描方式:全面扫描:nmap-T4 -A targetip主机发现:nmap-T4 -sn targetip端口扫描:nmap-T4 targetip服务扫描:nmap-T4 -sV targetip操作系统扫描:nmap-T4 -O targetip上述的扫描方式能满足一般的信息搜集需求。

而若想利用Nmap探索出特定的场景中更详细的信息,则需仔细地设计Nmap命令行参数,以便精确地控制Nmap的扫描行为。

下面列举比较实用的高级应用场景和技巧。

1 Nmap高级选项1.1 查看本地路由与接口Nmap中提供了–iflist选项来查看本地主机的接口信息与路由信息。

当遇到无法达到目标主机或想选择从多块网卡中某一特定网卡访问目标主机时,可以查看nmap –iflist中提供的网络接口信息。

nmap –iflist1.2 指定网口与IP地址在Nmap可指定用哪个网口发送数据,-e <interface>选项。

接口的详细信息可以参考–iflist选项输出结果。

示例:nmap -e eth0 targetipNmap也可以显式地指定发送的源端IP地址。

使用-S <spoofip>选项,nmap将用指定的spoofip作为源端IP 来发送探测包。

另外可以使用Decoy(诱骗)方式来掩盖真实的扫描地址,例如-D ip1,ip2,ip3,ip4,ME,这样就会产生多个虚假的ip同时对目标机进行探测,其中ME代表本机的真实地址,这样对方的防火墙不容易识别出是扫描者的身份。

nmap -T4 -F -n -Pn -D192.168.1.100,192.168.1.101,192.168.1.102,ME 192.168.1.11.3 定制探测包Nmap提供–scanflags选项,用户可以对需要发送的TCP探测包的标志位进行完全的控制。

pythonnmap实现端口扫描器教程

pythonnmap实现端⼝扫描器教程NMap,也就是Network Mapper,最早是Linux下的⽹络扫描和嗅探⼯具包。

nmap是⼀个⽹络连接端扫描软件,⽤来扫描⽹上电脑开放的⽹络连接端。

确定哪些服务运⾏在哪些连接端,并且推断计算机运⾏哪个操作系统(这是亦称 fingerprinting)。

它是⽹络管理员必⽤的软件之⼀,以及⽤以评估⽹络系统安全。

正如⼤多数被⽤于⽹络安全的⼯具,nmap 也是不少⿊客及骇客(⼜称脚本⼩⼦)爱⽤的⼯具。

系统管理员可以利⽤nmap来探测⼯作环境中未经批准使⽤的服务器,但是⿊客会利⽤nmap来搜集⽬标电脑的⽹络设定,从⽽计划攻击的⽅法。

Nmap 常被跟评估系统漏洞软件Nessus 混为⼀谈。

Nmap 以隐秘的⼿法,避开闯⼊检测系统的监视,并尽可能不影响⽬标系统的⽇常操作。

Nmap 在⿊客帝国(The Matrix)中,连同SSH1的32位元循环冗余校验漏洞,被崔妮蒂⽤以⼊侵发电站的能源管理系统。

基本功能有三个:⼀是探测⼀组主机是否在线其次是扫描主机端⼝,嗅探所提供的⽹络服务;还可以推断主机所⽤的操作系统。

Nmap可⽤于扫描仅有两个节点的LAN,直⾄500个节点以上的⽹络。

Nmap 还允许⽤户定制扫描技巧。

通常,⼀个简单的使⽤ICMP协议的ping操作可以满⾜⼀般需求;也可以深⼊探测UDP或者TCP端⼝,直⾄主机所使⽤的操作系统;还可以将所有探测结果记录到各种格式的⽇志中,供进⼀步分析操作。

nmap安装nmap安装:Linux:sudo apt-get install nmap再安装python-nmap(针对Python3,未来趋势⽽已。

2.x的基本不要玩了)pip3 install python-nmapPython操作nmapping扫描,⽀持域名,公⽹IP地址,IP地址段,批量IP地址。

import nmapimport sysdef nmap_ping_scan(network_prefix):# 创建⼀个扫描实例nm = nmap.PortScanner()# 配置nmap参数ping_scan_raw_result = nm.scan(hosts=network_prefix, arguments='-v -n -sn')# 分析扫描结果,并放⼊主机清单host_list = [result['addresses']['ipv4'] for result in ping_scan_raw_result['scan'].values() ifresult['status']['state'] == 'up']return host_listif __name__ == '__main__':for host in nmap_ping_scan(''):print('%-20s %5s' % (host, 'is UP'))E:\CodeLibrarySoftware\Anaconda3\python3.exe47.94.150.6 is UPProcess finished with exit code 0A扫描,⽀持域名,公⽹IP地址,IP地址段,批量IP地址。

Kali中端口扫描工具NmapDmitry

Kali中端⼝扫描⼯具NmapDmitry主机发现主机发现原理主机发现的原理与Ping命令类似,发送探测包到⽬标主机,如果收到回复,那么说明⽬标主机是开启的。

实例演⽰需求:扫描局域⽹内192.168.3.1到 192.168.3.200范围内哪些主机是存活的-sn Ping Scan只进⾏主机发现,不进⾏端⼝扫描root@kali:~# nmap -sn 192.168.3.1-200端⼝的概念为什么要进⾏端⼝扫描? 通过扫描端⼝,可以发现⽬标主机中运⾏的程序。

然后,再对这些程序进⾏信息收集,以获取期漏洞信息,并实施渗透测试。

在计算机中端⼝的英⽂是Port。

在⽹络技术中,端⼝有⼏种意思。

这⾥指的端⼝并不是物理意义上的端⼝,⽽是特指TCP/IP协议中的端⼝。

是逻辑意义上的端⼝。

在TCP/IP协议中,最常⽤的协议是TCP和UDP协议。

由于TCP和UDP两个协议是独⽴的,因此各⾃的端⼝号也相互独⽴。

如,TCP有235端⼝,UDP也可以有235端⼝,两者并不冲突。

1、端⼝的作⽤⽤户都知道⼀台主机对应⼀个IP地址,可以提供多个服务,如Web服务和FTP服务等。

如果只有⼀个IP,⽆法区分不同的⽹络服务,所以使⽤IP+端⼝号来区分不同的服务。

2、端⼝的定义端⼝号是标识主机内唯⼀的⼀个进程,【IP+端⼝】就可以标识⽹络中唯⼀的进程。

在⽹络开发的Socket编程中,IP+端⼝号就是套接字。

端⼝号是由16位⼆进制数字编号,范围是0~65535。

但是,这些端⼝并不是可以随随便便使⽤的,⼀些端⼝已经别占⽤。

例如:web服务器的端⼝为80,FTP服务的端⼝为21等。

所以,端⼝被进⾏了分类,并规定了⽤户可以使⽤的端⼝访问。

3、端⼝分类端⼝分类的⽅法很多,这⾥按照服务端使⽤还是客户端使⽤进⾏分类。

其中,服务端使⽤的端⼝后⼜可以分为预留端⼝号和注册端⼝号。

预留端⼝号:该类端⼝的取值范围为0-1023.其中,这些端⼝在⽤户编程的时候不能使⽤,是⼀些程序固定使⽤。

网络安全实验NMAP扫描

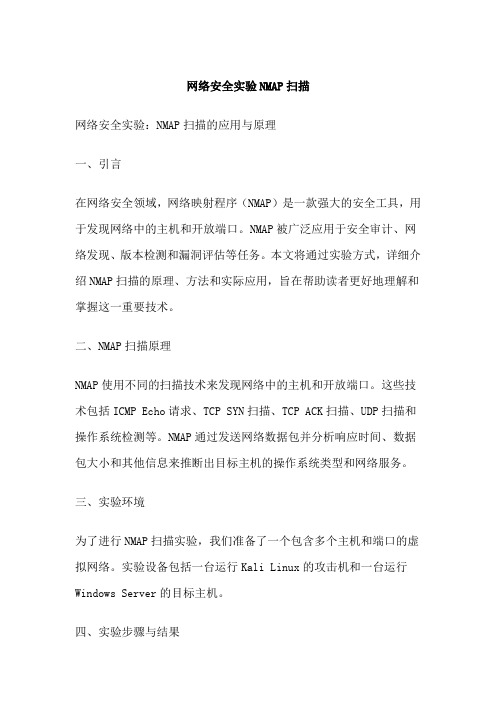

网络安全实验NMAP扫描网络安全实验:NMAP扫描的应用与原理一、引言在网络安全领域,网络映射程序(NMAP)是一款强大的安全工具,用于发现网络中的主机和开放端口。

NMAP被广泛应用于安全审计、网络发现、版本检测和漏洞评估等任务。

本文将通过实验方式,详细介绍NMAP扫描的原理、方法和实际应用,旨在帮助读者更好地理解和掌握这一重要技术。

二、NMAP扫描原理NMAP使用不同的扫描技术来发现网络中的主机和开放端口。

这些技术包括ICMP Echo请求、TCP SYN扫描、TCP ACK扫描、UDP扫描和操作系统检测等。

NMAP通过发送网络数据包并分析响应时间、数据包大小和其他信息来推断出目标主机的操作系统类型和网络服务。

三、实验环境为了进行NMAP扫描实验,我们准备了一个包含多个主机和端口的虚拟网络。

实验设备包括一台运行Kali Linux的攻击机和一台运行Windows Server的目标主机。

四、实验步骤与结果1、打开Kali Linux,启动终端程序,使用以下命令安装NMAP:2、使用以下命令启动NMAP扫描:其中,-sT选项表示使用TCP SYN扫描,-O选项表示进行操作系统检测。

将192.168.1.1替换为目标主机的IP地址。

3、执行命令后,NMAP将开始扫描并输出结果。

根据实验环境的不同,输出结果可能包括目标主机的操作系统类型、开放端口和服务等信息。

五、实验分析通过实验,我们成功地使用NMAP扫描了目标主机,并获取了其开放端口和服务信息。

这一过程证明了NMAP的强大功能和实用性。

在现实场景中,攻击者可能会利用NMAP来扫描目标网络,寻找潜在的安全漏洞。

因此,网络安全专业人员需要熟练掌握NMAP的使用方法,以便进行有效的安全审计和防御。

六、结论与展望本文通过实验方式详细介绍了NMAP扫描的原理、方法和实际应用。

实验结果表明,NMAP是一款功能强大的网络安全工具,能够有效地发现网络中的主机和开放端口。

Nmap参考指南(官方文档)

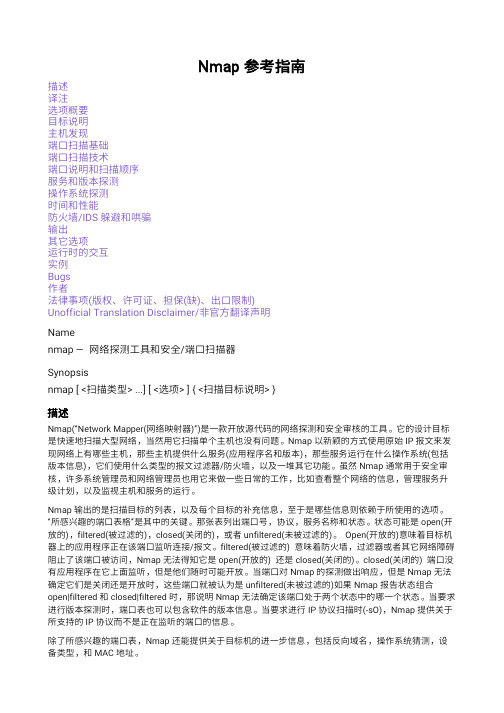

N ma p参考指南描述译注选项概要目标说明主机发现端口扫描基础端口扫描技术端口说明和扫描顺序服务和版本探测操作系统探测时间和性能防火墙/I D S躲避和哄骗输出其它选项运行时的交互实例B u g s作者法律事项(版权、许可证、担保(缺)、出口限制)U n o f f i c i a l T r a n s l a t i o n D i s c l a i m e r/非官方翻译声明N a men ma p—网络探测工具和安全/端口扫描器S y n o p s i sn ma p[<扫描类型>...][<选项>]{<扫描目标说明>}描述N m a p(“N e t w o r k M a p p e r(网络映射器)”)是一款开放源代码的网络探测和安全审核的工具。

它的设计目标是快速地扫描大型网络,当然用它扫描单个主机也没有问题。

N m a p以新颖的方式使用原始I P报文来发现网络上有哪些主机,那些主机提供什么服务(应用程序名和版本),那些服务运行在什么操作系统(包括版本信息),它们使用什么类型的报文过滤器/防火墙,以及一堆其它功能。

虽然N m a p通常用于安全审核,许多系统管理员和网络管理员也用它来做一些日常的工作,比如查看整个网络的信息,管理服务升级计划,以及监视主机和服务的运行。

N m a p输出的是扫描目标的列表,以及每个目标的补充信息,至于是哪些信息则依赖于所使用的选项。

“所感兴趣的端口表格”是其中的关键。

那张表列出端口号,协议,服务名称和状态。

状态可能是o p e n(开放的),f i l t e r e d(被过滤的),c l o s e d(关闭的),或者u n f i l t e r e d(未被过滤的)。

O p e n(开放的)意味着目标机器上的应用程序正在该端口监听连接/报文。

f i l t e r e d(被过滤的)意味着防火墙,过滤器或者其它网络障碍阻止了该端口被访问,N m a p无法得知它是o p e n(开放的)还是c l o s e d(关闭的)。

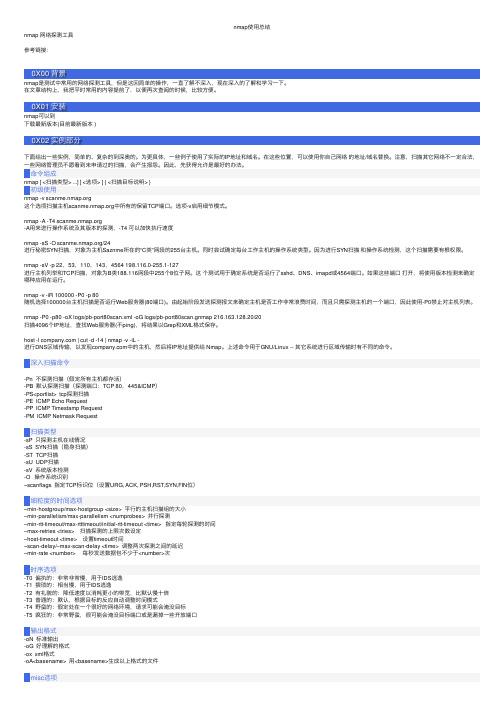

nmap使用总结

nmap使⽤总结nmap ⽹络探测⼯具参考链接:0X00 背景nmap是测试中常⽤的⽹络探测⼯具,但是这回简单的操作,⼀直了解不深⼊,现在深⼊的了解和学习⼀下。

在⽂章结构上,我把平时常⽤的内容提前了,以便再次查阅的时候,⽐较⽅便。

0X01 安装nmap可以到下载最新版本(⽬前最新版本 )0X02 实例部分下⾯给出⼀些实例,简单的、复杂的到深奥的。

为更具体,⼀些例⼦使⽤了实际的IP地址和域名。

在这些位置,可以使⽤你⾃⼰⽹络的地址/域名替换。

注意,扫描其它⽹络不⼀定合法,⼀些⽹络管理员不愿看到未申请过的扫描,会产⽣报怨。

因此,先获得允许是最好的办法。

命令组成nmap [ <扫描类型> ...] [ <选项> ] { <扫描⽬标说明> }初级使⽤nmap -v 这个选项扫描主机中所有的保留TCP端⼝。

选项-v启⽤细节模式。

nmap -A -T4 -A⽤来进⾏操作系统及其版本的探测,-T4 可以加快执⾏速度nmap -sS -O /24进⾏秘密SYN扫描,对象为主机Saznme所在的“C类”⽹段的255台主机。

同时尝试确定每台⼯作主机的操作系统类型。

因为进⾏SYN扫描和操作系统检测,这个扫描需要有根权限。

nmap -sV -p 22,53,110,143,4564 198.116.0-255.1-127进⾏主机列举和TCP扫描,对象为B类188.116⽹段中255个8位⼦⽹。

这个测试⽤于确定系统是否运⾏了sshd、DNS、imapd或4564端⼝。

如果这些端⼝打开,将使⽤版本检测来确定哪种应⽤在运⾏。

nmap -v -iR 100000 -P0 -p 80随机选择100000台主机扫描是否运⾏Web服务器(80端⼝)。

由起始阶段发送探测报⽂来确定主机是否⼯作⾮常浪费时间,⽽且只需探测主机的⼀个端⼝,因此使⽤-P0禁⽌对主机列表。

nmap -P0 -p80 -oX logs/pb-port80scan.xml -oG logs/pb-port80scan.gnmap 216.163.128.20/20扫描4096个IP地址,查找Web服务器(不ping),将结果以Grep和XML格式保存。

nmap实验报告

LC5账户口令破解院系:计算机与通信工程学院班级:信息安全10-02班实验2 LC5账户口令破解一.实验目的LC5软件的功能非常强大,功能也很多。

在这里通过实验来掌握如何使用LC5来破解账号口令。

系统管理员也可以使用这个软件来检测用户计算机密码的安全性。

用户了解LC5的使用方法,可以避免使用不安全的密码,从而提高用户本身系统的安全性。

二.实验环境一台Windows 2003/XP虚拟机,安装上LC5软件。

本实验用的是Windows 2003三.实例在Windows操作系统当中,用户帐户的安全管理使用了安全帐号管理器(Security Account Manager,SAM)的机制,用户和口令经过Hash变换后以Hash列表形式存放在\SystemRoot\system32下的SAM文件中。

LC5主要是通过破解SAM文件来获取系统的帐户名和密码。

LC5可以从本地系统、其他文件系统、系统备份中获取SAM文件,从而破解出用户口令。

(1)建立测试账户。

现在的Window系统安全等级提高,需要在虚拟机上测试此软件,虚拟机用Window2003,管理员账户密码为“123456”图5-1 创建test账户界面(2)在LC5主界面的主菜单中,单击“文件”“LC5向导”,如图5-2所示。

图5-2选择LC5向导菜单界面(3)这时出现如图5-3所示的LC5向导界面。

图5-3LC5向导界面(4)单击“下一步”,出现如图5-4所示的取得加密口令界面。

图5-4导入加密口令方法界面(5)这时有4个选项,选择“从本地机器导入”,再单击“下一步”,出现如图5-5所示的界面。

图5-5选择破解的方法界面(6)这个界面有4个选项,由于设置的密码比较简单,所以选择“快速口令破解”,单击“下一步”,出现如图5-6所示的界面。

图5-6选择报告风格界面(7)这个界面是让用户选择报告的风格的,直接单击“下一步”,出现如图5-7所示的界面。

单击“完成”,系统就开始破解了。

Nmap扫描总结

Nmap扫描总结Nmap是⼀个⽹络连接端扫描软件,⽤来扫描⽹上电脑开放的⽹络连接端。

确定哪些服务运⾏在哪些连接端,并且推断计算机运⾏哪个操作系统(这是亦称 fingerprinting)。

它是⽹络管理员必⽤的软件之⼀,以及⽤以评估⽹络系统安全,堪称神器基本功能:探测⼀组主机是否在线扫描主机端⼝,嗅探所提供的服务推断主机所⽤的操作系统⽀持探测脚本的编写最简单的就是ping命令发送简单的icmp报⽂不能进⾏⽹段中扫描 SYN探测俩次握⼿ TCP/IP标志位: ACK FIN RST SYN PSH URG扫描结果(不⼀定靠谱): open closed filtered unfiltered open|filtered closed|filtered 开放 关闭 过滤的 被过滤的 开放或被过滤的 关闭或被过滤的主机发现和⽬标扫描:-P* (⽤于选择ping的类型)可以被结合使⽤ 可以使⽤不同的tcp端⼝/标志位和ICMP码发送许多探测报⽂,为了增加穿透防守严密的防⽕墙机会-P0(⽆ping) 完全跳过nmap发现阶段,每个IP地址都重点扫描,包括没有主机存活的ip,如果在命令⾏指定⼀个B类地址空间,所有65536个ip都会被扫描(⾮常慢)-PS (SYN ping) 两次握⼿不发送第三步 nmap -PS80,23,22,443 192.168.2.107-225-PA (ACK ping) 直接发送ACK 第三步⽬标会返回个RST-PU(UDP ping) 如果⽬标机器的端⼝是关闭的,UDP探测会得到⼀个ICMP端⼝⽆法到达的回应报⽂。

默认端⼝ 31338-PE;-PP;-PM(ICMP Ping Types) echo(回显):基本会被防⽕墙挡住 time stamp(时间戳) mask(掩码)-PR(ARP Ping) 进⾏ARP扫描,Nmap会⽤它优化的算法管理ARP请求默认都是ARP扫描如果不⽤的话 --send-ip -n(不⽤dns解析)-R(为所有⽬标解析域名)扫描⽬标:1.⽀持CIDR形式的地址 192.168.10.0/24 或者 /242.⽀持IPV63.通过⼋位字节地址范围列表⽀持 192.168.0-255.1-254 192.168.1,3,7.1-254 可以多种⽅式结合4.从列表中扫描 -iL (每⼀项都必须以⼀个或多个空格,制表符或换⾏符分开) nmap -PA -iL ip.txt5.-iR (随机选择⽬标) 选项0 代表⽆休⽌的扫描6.--exclude (排除主机/⽹络) --excludefile ip.txt 192.168.2.1/24 (ip.txt⽂件中的IP地址会被排除)端⼝扫描:-s*-sS (TCP SYN扫描) 半开放扫描执⾏起来很快可区分开放的关闭的被过滤的 -sS 192.168.2.1-sT(TCP connect()扫描) 全扫描,容易被防⽕墙拦住-sU(UDP 扫描) ⾮常慢可以⽤--host-timeout 跳过慢速的主机-sA(TCP ACK扫描) ⽤于发现防⽕墙规则,确定他们是有状态的还是⽆状态的,哪些端⼝是被过滤的-sW(TCP 窗⼝扫描) 与ACK扫描完全⼀样探测结果不是很准确-sN;-sF;-sX (TCP NULL,FIN,and Xmas扫描 ) -sX 设置FIN PSH URG 不能辨别open端⼝和⼀些特定的fitered端⼝,从⽽返回open|fitered-sM (TCP Mainon扫描) 与XMas扫描⼀样-sO (IP协议扫描) 发送IP报⽂头-sI(空闲扫描) 盲扫描⽤于隐蔽扫描IP 利⽤僵⼫主机 nmap -sI 192.168.10.2 192.168.2.1-255-sY;-sZ (sctp init/cookie-echo scans) ⽤来发现ss7、sigtran相关服务、-sT -sY 默认丢弃开放端⼝返回的包含cookie echo数据包--scanflags(定制的TCP扫描) nmap --scanflags URGACK 192.168.2.1/24-b (FTP弹跳扫描) 绕过防⽕墙的好办法,因为fTP经常被置于可以访问⽐Web主机更多其它内部主机的位置DMZ 参数 <username>:<password>@<server IP>:<port>-p (只扫描指定的端⼝)(65535个端⼝) -p U:1,2,3, T:4,5,6,-p- (扫描全部端⼝)-F (快速扫描)-r(按随机顺序扫描端⼝) 默认是随机扫描,-r可以⽤来指定顺序端⼝的扫描服务器版本探测扫描:-sV (版本探测) 打开版本探测,也可以⽤-A 同时打开操作系统探测和版本探测-sR (RPC扫描) 和许多端⼝扫描⽅法联合使⽤。

Nmap扫描实验讲解

Nmap扫描实验讲解附件2贵州⼤学实验报告学院:计算机科学与技术专业:⽹络⼯程班级:131 姓名学号实验组实验时间指导教师成绩实验项⽬名称⽹络扫描实验实验⽬的⽹络与系统调查阶段的⽹络扫描、⽹络拓扑探测是信息收集的主要⼿段,本次试验主要内容是掌握⽹络扫描技术的作⽤,⽹络扫描技术是为使系统管理员能够及时了解系统中存在的安全漏洞,并采取相应防范措施,从⽽降低系统的安全风险。

可以对局域⽹络、Web站点、主机操作系统、系统服务以及防⽕墙系统等的安全漏洞进⾏扫描,系统管理员可以了解在运⾏的⽹络系统中存在的不安全的⽹络服务,在操作系统上存在的可能被利⽤从⽽导致攻击的安全漏洞。

通过实验掌握⽹络扫描的主要功能,掌握主流的⽹络扫描技术。

实验环境根据本实验的特点,采⽤以学⽣⾃主训练为主的开放模式组织教学。

实验内容1.通过实验掌握⽹络扫描技术的原理。

2.通过实验掌握⽹络扫描的主要功能。

3.熟悉使⽤主流的⽹络扫描⼯具Nmap以及会对结果进⾏分析和利⽤。

4.掌握Nmap中的各参数的含义以及所对应的扫描类型。

实验数据1.请使⽤Nmap对你的实验机器所在的⽹段的所有主机进⾏ping扫描(ping scan);请排除⾃⼰的实验机器;请检测有多少主机在线。

命令是nmap –sn 192.168.2.*如图:由图可知,本⽹段内有43台主机,除掉⾃⼰的主机,有42台主机2.请使⽤Nmap对局域⽹内的某台存活的主机进⾏Xmas scans隐蔽扫描和UDP扫描。

对本⽹段的113号主机进⾏Xmas scans隐蔽扫描和UDP扫描隐蔽扫描如图:由图可知:⽤时39.89秒UDP扫描如图:由图可知:⽤时35.31秒3.nmap -v /doc/986a9ebfe109581b6bd97f19227916888486b9d2.html 扫描与nmap -vv/doc/986a9ebfe109581b6bd97f19227916888486b9d2.html 扫描的区别是什么? Nmap –v/doc/986a9ebfe109581b6bd97f19227916888486b9d2.htmlNmap –vv /doc/986a9ebfe109581b6bd97f19227916888486b9d2.html综合两图,得到-vv的命令可以扫描主机,服务状态和是否打开端⼝4.请⽤Zenmap中的快速模式扫描实验机器所在⽹段的所有主机,请给出Zenmap⾃动给出的命令参数的含义,并分析结果以及拓扑图。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

NMAP实例收集1) 获取远程主机的系统类型及开放端口nmap -sS -P0 -sV -O <target>这里的< target > 可以是单一IP, 或主机名,或域名,或子网-sS TCP SYN 扫描(又称半开放,或隐身扫描)-P0 允许你关闭ICMP pings.-sV 打开系统版本检测-O 尝试识别远程操作系统其它选项:-A 同时打开操作系统指纹和版本检测-v 详细输出扫描情况.nmap -sS -P0 -A -v < target >2) 列出开放了指定端口的主机列表nmap -sT -p 80 -oG – 192.168.1.* | grep open3) 在网络寻找所有在线主机nmap -sP 192.168.0.*或者也可用以下命令:nmap -sP 192.168.0.0/24指定subnet4) Ping 指定范围内的IP 地址nmap -sP 192.168.1.100-2545) 在某段子网上查找未占用的IPnmap -T4 -sP 192.168.2.0/24 && egrep "00:00:00:00:00:00" /proc/net/arp6) 在局域网上扫找Conficker 蠕虫病毒nmap -PN -T4 -p139,445 -n -v –script=smb-check-vulns –script-args safe=1 192.168.0.1-2547) 扫描网络上的恶意接入点(rogue APs).nmap -A -p1-85,113,443,8080-8100 -T4 –min-hostgroup 50 –max-rtt-timeout 2000 –initial-rtt-timeout 300 –max-retries 3 –host-timeout 20m max-scan-delay 1000 -oA wapscan 10.0.0.0/88 ) 使用诱饵扫描方法来扫描主机端口sudo nmap -sS 192.168.0.10 -D 192.168.0.29) 为一个子网列出反向DNS 记录nmap -R -sL 209.85.229.99/27 | awk '{if($3=="not")print"("$2") no PTR";else print$3" is "$2}’ | grep '('10) 显示网络上共有多少台Linux 及Win 设备?sudo nmap -F -O 192.168.0.1-255 | grep "Running: " > /tmp/os; echo "$(cat /tmp/os | grep Linux | wc -l) Linux device(s)"; echo "$(cat /tmp/os | grep Windows | wc -l) Window(s) device"下面给出一些实例,简单的、复杂的到深奥的。

为更具体,一些例子使用了实际的IP地址和域名。

在这些位置,可以使用你自己网络的地址/域名替换。

注意,扫描其它网络不一定合法,一些网络管理员不愿看到未申请过的扫描,会产生报怨。

因此,先获得允许是最好的办法。

如果是为了测试, 允许被扫描。

但仅允许使用Nmap扫描并禁止测试漏洞或进行DoS攻击。

为保证带宽,对该主机的扫描每天不要超过12次。

如果这个免费扫描服务被滥用,系统将崩溃而且Nmap将报告解析指定的主机名/IP地址失败:。

这些免费扫描要求也适用于、 等等,虽然这些主机目前还不存在。

nmap -sP 192.168.1.0/24仅列出指定网络上的每台主机,不发送任何报文到目标主机:nmap -sL 192.168.1.0/24探测目标主机开放的端口,可以指定一个以逗号分隔的端口列表(如-PS22,23,25,80):nmap -PS 192.168.1.234使用UDP ping探测主机:nmap -PU 192.168.1.0/24使用频率最高的扫描选项:SYN扫描,又称为半开放扫描,它不打开一个完全的TCP连接,执行得很快:nmap -sS 192.168.1.0/24当SYN扫描不能用时,TCP Connect()扫描就是默认的TCP扫描:nmap -sT 192.168.1.0/24UDP扫描用-sU选项,UDP扫描发送空的(没有数据)UDP报头到每个目标端口:nmap -sU 192.168.1.0/24确定目标机支持哪些IP协议 (TCP,ICMP,IGMP等):nmap -sO 192.168.1.19探测目标主机的操作系统:nmap -O 192.168.1.19nmap -A 192.168.1.19另外,nmap官方文档中的例子:nmap -v 这个选项扫描主机中所有的保留TCP端口。

选项-v启用细节模式。

nmap -sS -O /24进行秘密SYN扫描,对象为主机Saznme所在的“C类”网段的255台主机。

同时尝试确定每台工作主机的操作系统类型。

因为进行SYN扫描和操作系统检测,这个扫描需要有根权限。

nmap -sV -p 22,53,110,143,4564 198.116.0-255.1-127进行主机列举和TCP扫描,对象为B类188.116网段中255个8位子网。

这个测试用于确定系统是否运行了sshd、DNS、imapd或4564端口。

如果这些端口打开,将使用版本检测来确定哪种应用在运行。

nmap -v -iR 100000 -P0 -p 80随机选择100000台主机扫描是否运行Web服务器(80端口)。

由起始阶段发送探测报文来确定主机是否工作非常浪费时间,而且只需探测主机的一个端口,因此使用-P0禁止对主机列表。

nmap -P0 -p80 -oX logs/pb-port80scan.xml -oG logs/pb-port80scan.gnmap 216.163.128.20/20扫描4096个IP地址,查找Web服务器(不ping),将结果以Grep和XML格式保存。

host -l | cut -d -f 4 | nmap -v -iL -进行DNS区域传输,以发现中的主机,然后将IP地址提供给 Nmap。

上述命令用于GNU/Linux -- 其它系统进行区域传输时有不同的命令。

其他选项:-p <port ranges> (只扫描指定的端口)单个端口和用连字符表示的端口范围(如 1-1023)都可以。

当既扫描TCP端口又扫描UDP端口时,可以通过在端口号前加上T: 或者U:指定协议。

协议限定符一直有效直到指定另一个。

例如,参数 -p U:53,111,137,T:21-25,80,139,8080 将扫描UDP 端口53,111,和137,同时扫描列出的TCP端口。

-F (快速 (有限的端口) 扫描)nmap -v 这个选项扫描主机中所有的保留TCP端口。

选项-v启用细节模式。

nmap -sS -O /24进行秘密SYN扫描,对象为主机Saznme所在的“C类”网段的255台主机。

同时尝试确定每台工作主机的操作系统类型。

因为进行SYN扫描和操作系统检测,这个扫描需要有根权限。

nmap -sV -p 22,53,110,143,4564 198.116.0-255.1-127进行主机列举和TCP扫描,对象为B类188.116网段中255个8位子网。

这个测试用于确定系统是否运行了sshd、DNS、imapd或4564端口。

如果这些端口打开,将使用版本检测来确定哪种应用在运行。

nmap -v -iR 100000 -P0 -p 80随机选择100000台主机扫描是否运行Web服务器(80端口)。

由起始阶段发送探测报文来确定主机是否工作非常浪费时间,而且只需探测主机的一个端口,因此使用-P0禁止对主机列表。

nmap -P0 -p80 -oX logs/pb-port80scan.xml -oG logs/pb-port80scan.gnmap 216.163.128.20/20扫描4096个IP地址,查找Web服务器(不ping),将结果以Grep和XML格式保存。

host -l | cut -d -f 4 | nmap -v -iL -进行DNS区域传输,以发现中的主机,然后将IP地址提供给 Nmap。

上述命令用于GNU/Linux -- 其它系统进行区域传输时有不同的命令。

进行ping扫描,打印出对扫描做出响应的主机,不做进一步测试(如端口扫描或者操作系统探测):nmap -sP 192.168.1.0/24仅列出指定网络上的每台主机,不发送任何报文到目标主机:nmap -sL 192.168.1.0/24探测目标主机开放的端口,可以指定一个以逗号分隔的端口列表(如-PS22,23,25,80):nmap -PS 192.168.1.234使用UDP ping探测主机:nmap -PU 192.168.1.0/24使用频率最高的扫描选项:SYN扫描,又称为半开放扫描,它不打开一个完全的TCP连接,执行得很快:nmap -sS 192.168.1.0/24当SYN扫描不能用时,TCP Connect()扫描就是默认的TCP扫描:nmap -sT 192.168.1.0/24UDP扫描用-sU选项,UDP扫描发送空的(没有数据)UDP报头到每个目标端口: nmap -sU 192.168.1.0/24确定目标机支持哪些IP协议 (TCP,ICMP,IGMP等):nmap -sO 192.168.1.19探测目标主机的操作系统:nmap -O 192.168.1.19nmap -A 192.168.1.19。