网站防护体系说明书

深信服虚拟化 Web 应用防火墙云 WAF 用户手册说明书

深信服虚拟化Web应用防火墙云WAF 用户手册产品版本8.0.28文档版本 01发布日期2021-03-12深信服科技股份有限公司版权所有©深信服科技股份有限公司 2020。

保留一切权利。

除非深信服科技股份有限公司(以下简称“深信服公司”)另行声明或授权,否则本文件及本文件的相关内容所包含或涉及的文字、图像、图片、照片、音频、视频、图表、色彩、版面设计等的所有知识产权(包括但不限于版权、商标权、专利权、商业秘密等)及相关权利,均归深信服公司或其关联公司所有。

未经深信服公司书面许可,任何人不得擅自对本文件及其内容进行使用(包括但不限于复制、转载、摘编、修改、或以其他方式展示、传播等)。

注意您购买的产品、服务或特性等应受深信服科技股份有限公司商业合同和条款的约束,本文档中描述的全部或部分产品、服务或特性可能不在您的购买或使用范围之内。

除非合同另有约定,深信服科技股份有限公司对本文档内容不做任何明示或默示的声明或保证。

由于产品版本升级或其他原因,本文档内容会不定期进行更新。

除非另有约定,本文档仅作为使用指导,本文档中的所有陈述、信息和建议不构成任何明示或暗示的担保。

前言关于本文档本文档针对深信服虚拟化Web应用防火墙产品,介绍了云WAF的架构、特性、安装和运维管理。

产品版本本文档以下列产品版本为基准写作。

后续版本有配置内容变更时,本文档随之更新发布。

读者对象本手册建议适用于以下对象:⚫网络设计工程师⚫运维人员符号约定在本文中可能出现下列标志,它们所代表的含义如下。

在本文中会出现图形界面格式,它们所代表的含义如下。

修订记录修订记录累积了每次文档更新的说明。

最新版本的文档包含以前所有文档版本的更新内容。

资料获取您可以通过深信服官方网站获取产品的最新资讯:获取安装/配置资料、软件版本及升级包、常用工具地址如下:深信服科技深信服技术服务技术支持用户支持邮箱:*******************.cn技术支持热线电话:400-630-6430(手机、固话均可拨打)深信服科技服务商及服务有效期查询:https:///plugin.php?id=service:query意见反馈如果您在使用过程中发现任何产品资料的问题,可以通过以下方式联系我们。

安全网的防护要求范本(2篇)

安全网的防护要求范本一、引言安全网是建立在网络系统中用于防止恶意攻击和保护用户信息安全的重要措施。

为了确保网络的安全和用户的隐私,以下是安全网的防护要求范本。

二、网络安全策略1. 网络安全策略应明确网络系统中各种安全事件的处理流程和责任,包括但不限于网络入侵、信息泄露、数据损坏等。

2. 网络安全策略应包括风险评估和安全防护措施,确保网络系统的安全与可靠性。

三、身份认证与访问控制1. 所有用户在使用网络系统前,必须进行身份认证,并设置密码保护账户安全。

2. 网络系统应设立访问控制机制,仅允许经过授权的用户进行访问,并限制其访问权限。

3. 身份认证与访问控制的机制应采用安全加密算法,确保用户密码的机密性。

四、网络安全监控1. 网络系统应设立有效的安全监控机制,能够及时发现和记录异常行为和安全事件。

2. 安全监控机制应包括但不限于入侵检测系统、防火墙、日志审计等。

3. 安全监控机制应具备实时告警和记录功能,以便进行事件溯源和安全分析。

五、数据保护与备份1. 网络系统中的重要数据应定期备份,并储存在不同地点,以防止数据丢失或损坏。

2. 数据备份应采用加密和完整性验证等安全保护措施,确保备份数据的安全性。

六、漏洞管理与安全补丁1. 网络系统应定期进行漏洞扫描和安全评估,发现漏洞后应及时修补。

2. 安全补丁应来源于官方渠道,并经过验证和测试才能应用到网络系统中。

七、安全培训与意识1. 所有用户应接受网络安全培训,了解安全政策和操作规范,并时刻保持安全意识。

2. 定期组织网络安全演练,检验网络安全应急响应的能力和效果。

八、第三方风险管理1. 在与第三方进行合作时,应对其进行风险评估,并制定相应的安全要求。

2. 与第三方进行数据交换时,应采取安全加密和访问控制等措施,确保数据的保密性和完整性。

九、安全审计与改进1. 定期进行安全审计,评估网络系统的安全性和合规性,并对发现的问题进行及时改进。

2. 对网络安全事件进行调查和分析,总结经验教训,并对相关安全措施进行改进和加强。

智能安全防护系统产品说明书

智能安全防护系统产品说明书1. 引言智能安全防护系统是一种基于先进技术的创新产品,旨在提供全方位的安全保护解决方案,保障人们的生命财产安全。

本说明书将详细介绍我们的智能安全防护系统产品以及其特点和功能。

2. 产品概述智能安全防护系统是由传感器、控制器以及相关软件构成的综合性产品。

该系统通过感知环境的变化,并运用先进的算法和逻辑进行实时分析,从而及时发现并应对各类安全隐患。

3. 主要特点3.1 高效可靠:智能安全防护系统采用先进的传感技术,能够准确感知周围环境,并进行快速响应,保证用户的安全与利益。

3.2 多功能性:该系统既可以监测入侵行为,还可以检测火灾、煤气泄漏等意外情况,提供多重安全保障。

3.3 智能化管理:系统配备了智能控制器,能够自动化管理安全系统,提高管理效率同时减少人为操作带来的错误。

3.4 远程监控:用户可以通过手机APP或者电脑远程监控安全防护系统的运行状况,实现随时随地的安全管理。

4. 主要功能4.1 入侵检测:智能安全防护系统通过安装在关键区域的传感器,能够侦测到任何潜在的入侵活动,如窗户或门的未经授权打开,从而及时报警并采取相应措施。

4.2 火灾检测:系统具备高灵敏度的火灾传感器,能够快速发现火灾并发送紧急报警信号,防止火势蔓延和人员伤亡。

4.3 煤气泄漏检测:智能安全防护系统还可以监测煤气泄漏情况,及时进行报警,有效预防煤气泄漏导致的爆炸或中毒危险。

4.4 视频监控:该系统还具备视频监控功能,用户可以通过手机或电脑实时查看各个区域的监控画面,提高安全感和管理效率。

4.5 手机报警:系统可将异常情况及时发送给用户手机,确保用户随时掌握安全情况,并采取相应的措施。

5. 安装与使用5.1 安装要求:在安装智能安全防护系统时,请确保传感器的位置选取合理,并遵循使用手册中的指引进行安装。

5.2 系统设置:在首次使用前,用户需要进行系统设置,设定各个传感器的灵敏度和相应的警报方式。

5.3 使用说明:用户可以使用手机APP或电脑上的软件进行实时监控和管理,同时接收报警信息,及时处理各类安全事件。

网站防护方案

网站防护方案引言在当前数字化时代,网站的安全性越来越受到关注。

黑客和恶意分子利用各种手段来攻击和破坏网站,对用户的信息和数据造成严重威胁。

因此,建立一个安全可靠的网站防护方案对于保护用户数据和维护网站声誉至关重要。

本文将介绍一些常见的网站防护措施,包括网络安全、服务器安全、应用安全和数据安全等方面的建议。

这些措施可以帮助网站管理员和开发者提高网站的安全性和可靠性,并最大限度地减少潜在的风险。

网络安全使用防火墙和入侵检测系统安装和配置防火墙和入侵检测系统是保护网站免受网络攻击的关键。

防火墙可以监控和过滤进出网站的流量,以识别并阻止潜在的恶意流量。

入侵检测系统可以及时发现和响应任何可疑活动或攻击。

定期更新防火墙和入侵检测系统的规则和软件版本,以确保其最新性和有效性。

使用安全协议和加密技术为了保护用户的敏感信息,网站应使用安全协议(如HTTPS)和加密技术来加密数据传输。

HTTPS通过使用SSL/TLS协议对数据进行加密,确保数据在传输过程中不被窃取或篡改。

网站管理员应定期更新SSL/TLS证书,并优化加密算法的设置来提高安全性。

进行网络安全测试和漏洞扫描定期进行网络安全测试和漏洞扫描,是发现和修复安全漏洞的重要步骤。

通过扫描网站、服务器和应用程序,可以及时发现潜在的漏洞,并采取相应的措施进行修复。

使用专业的漏洞扫描工具进行测试,并依据测试结果进行安全更新和修补。

服务器安全更新和配置操作系统保持服务器操作系统的最新版本,安装所有的安全补丁和更新,可以提供更好的安全性和稳定性。

合理配置服务器设置,限制访问权限,禁止不必要的服务和端口,以最大限度地减少潜在的攻击面。

强化访问控制使用强密码,并配置账户锁定和密码策略来防止暴力破解和密码猜测。

使用双因素认证,提供更高的安全性。

定期审计和管理用户访问权限,删除不必要的用户账户,并限制管理员访问。

定期备份数据定期备份网站数据是防御攻击和数据丢失的重要措施。

备份应包括网站文件、数据库和配置文件。

网页防篡改及网页信息安全防护系统技术规范...

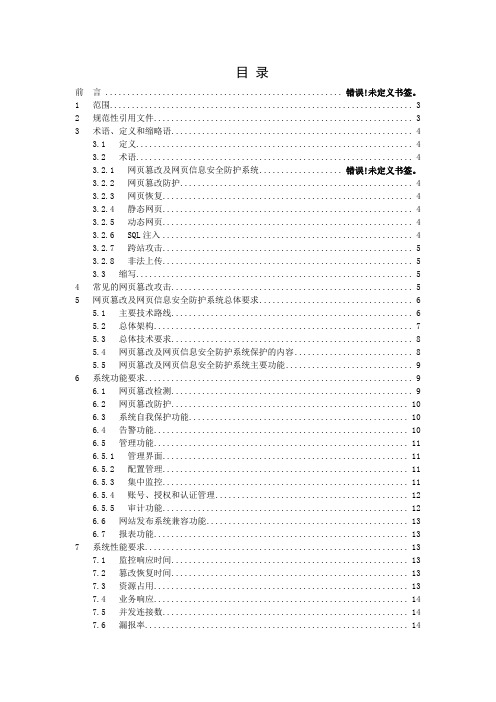

目录前言 ...................................................... 错误!未定义书签。

1 范围 (3)2 规范性引用文件 (3)3 术语、定义和缩略语 (4)3.1 定义 (4)3.2 术语 (4)3.2.1 网页篡改及网页信息安全防护系统................... 错误!未定义书签。

3.2.2 网页篡改防护 (4)3.2.3 网页恢复 (4)3.2.4 静态网页 (4)3.2.5 动态网页 (4)3.2.6 SQL注入 (4)3.2.7 跨站攻击 (5)3.2.8 非法上传 (5)3.3 缩写 (5)4 常见的网页篡改攻击 (5)5 网页篡改及网页信息安全防护系统总体要求 (6)5.1 主要技术路线 (6)5.2 总体架构 (7)5.3 总体技术要求 (8)5.4 网页篡改及网页信息安全防护系统保护的内容 (8)5.5 网页篡改及网页信息安全防护系统主要功能 (9)6 系统功能要求 (9)6.1 网页篡改检测 (9)6.2 网页篡改防护 (10)6.3 系统自我保护功能 (10)6.4 告警功能 (10)6.5 管理功能 (11)6.5.1 管理界面 (11)6.5.2 配置管理 (11)6.5.3 集中监控 (11)6.5.4 账号、授权和认证管理 (12)6.5.5 审计功能 (12)6.6 网站发布系统兼容功能 (13)6.7 报表功能 (13)7 系统性能要求 (13)7.1 监控响应时间 (13)7.2 篡改恢复时间 (13)7.3 资源占用 (13)7.4 业务响应 (14)7.5 并发连接数 (14)7.6 漏报率 (14)7.7 误报率 (14)7.8 网络影响 (14)8 安全性和可靠性要求 (14)8.1 可靠性 (14)8.2 安全性 (14)9 部署方式 (15)10 编制历史 (16)11 附录 (16)11.1 账号管理及认证授权要求 (17)11.2 日志安全要求 (18)11.3 IP协议安全要求 (18)11.4 设备其他安全要求 (18)范围本规范所指WEB系统为通过WEB方式提供网页浏览服务完成相应业务功能,特别是与互联网存在接口的业务系统,如门户网站、音乐平台、彩铃系统、号簿管家系统等。

入侵保护指南:对高风险网站的保护说明书

GUIDEIntrusion protection guide for at-risk sitesTable of contents1. Introduction 32. Perimeter protection 3 2.1 Definition 3 2.2 Requirement 42.3 Recommended solutions 43. Buffer zones 9 3.1 Definition 9 3.2 Requirement 9 3.3 Solutions 93.4 Products 104. Perimeter of buildings 10 4.1 Definition 10 4.2 Requirement 10 4.3 Solution 114.4 Products 115. Inner layer of buildings 11 5.1 Definition 11 5.2 Requirement 11 5.3 Solution 115.4 Products 126. Special Cases 13 6.1 ATEX sites 13 6.2 Transmission of alarms to operators 14 6.3 Detection of smoke on site 14Editor: Philippe Bénard, A&E Business Development Manager, Axis CommunicationsPhilippe has developed his career in security at Axis for more than 20 years. He hassuccessively held positions as a technical support technician, trainer, salesrepresentative, pre-sales manager, and design office manager. He is, among other things, anexpert on the protection of critical sites, in connection with which he works in collaboration withdesign offices, integrators and end customers. His technical skills have helped in developingconsulting services for law enforcement.1. IntroductionFollowing various attacks on SEVESO sites that took place in 2015, the classification of sites as EIV, OIV (operator/company vital for national integrity), now requires an increased level of protection against intrusions on this type of site. In this guide, we will show you how Axis Communications can help you choose the most appropriate technologies and systems to ensure a high level of security. Our recommendations are based onTo effectively protect a site, several layers of physical protection can be put in place: barriers, concertina wire fences, embankments or ditches to deter and, if necessary, slow down the progression of an individual. Different technologies can be used to detect the individual as they progress. As each area of progression is different, we will study each of these areas individually to determine the most appropriate detection and warning technologies.2. Perimeter protection2.1 DefinitionThis refers to the outer enclosures of the site. Historically, various technologies have existed to perform the crossing detection function at the site perimeter, such as infrared barriers or sensing cables. Thanks to their low cost, these solutions are still very common today, but they must be combined with video to remove any doubt.These solutions, which are less expensive to purchase but which ultimately must be combined with videoverification, can represent relatively high infrastructure costs. The use of sensors for detection and verification in the same equipment will reduce installation costs. In this chapter, we describe these solutions.2.2 RequirementDeter unauthorized entries, detect boundary crossings, alert, and, if necessary, intervene to stop an intruder's progression.2.3 Recommended solutionsThermal sensorsThermal sensors, often mistakenly referred to as "thermal cameras", must be used to protect the site perimeter.As these are sensors and not cameras, there is no regulatory issue involved, and it is possible to view exteriors.Thermal sensor technology has other advantages because it outperforms visible light cameras in dark settings and is a great tool for detecting people and objects during 24/7 surveillance, from pitch dark areas to sunlit parking lots. Thermal cameras create images based on the heat that always radiates from any object, vehicle or person. Thermal cameras are less sensitive to problems with light conditions, such as shadows, backlighting, darkness and even camouflaged objects; they provide images that allow operators to detect and act on suspicious activity 24 hours a day, seven days a week.The use of optical cameras requires an additional light source at night. This visible or near-infrared light is immediately reflected by the water droplets that form fog, producing a halo effect that disables the system.On the other hand, thermal sensors are sensitive to the infrared radiation produced by any body whose temperature is greater than -273.15°C; therefore, there is no light emission and no halo phenomenon if it is foggy.A thermal sensor can generate an image of 16 pixels/meter at a distance of 600 m (AXIS Q1941-E 60 mmThermal Network Camera) in an undisturbed environment. The infrared radiation detected by a thermal sensor is attenuated in fog by about 30dB, which will reduce the detection distance to 200 m in areas of heavy fog.On the other hand, an optical camera cannot detect beyond 80 m even in the most favorable scenarios, and does not work at all in a slight fog.A thermal sensor that costs more than an optical camera reduces civil engineering costs because it has a long detection range and will work in all weather. The return on investment is also ensured by a reduction in false alarms since moving objects are identified more accurately. Moreover, these sensors do not require any maintenance.Complementary technologiesThe combination of a thermal sensor and an AXIS Perimeter Defender ACAP package will provide effective perimeter protection. The sensor produces an image, and the software installed in its memory analyzes it to detect an individual or/and car crossing the external enclosure.DesignAXIS Perimeter Defenderthis type of warning is sufficient, thus avoiding the need for additional security measures.When an intruder is detected, a simple http request sent by the thermal sensor to the speaker will allow the automatic broadcasting of messages or sounds stored in its memory.In addition, it is possible to challenge the individual through the use of a simple SIP phone or a microphone connected to the operator's software.Detection sensors combined with a droneDetection sensors supplied by Axis (thermal cameras, radars) effectively detect site intrusions both day and night. If an alarm is triggered, Skeyetech, the autonomous drone supplied by Azur Drones, can take off automatically to ensure rapid and accurate detection. The drone can fly at 50 km/h, and is equipped with optical and thermal HD cameras to identify, assess, and monitor a situation, 24/7. The link between the detection sensors and the Skeyetech autonomous drone is made directly through the security software (video management system). It retrieves the GPS coordinates of the location where the Axis sensors were triggered, and automatically sends the surveillance drone there, under the simple supervision by the security guard. These new perimeter protection devices combining detection sensors and drones enable faster and more effective decision-making. The response time and mobility of the drone make it an unparalleled tool for tracking an intruder, preventing a crisis, or managing a changing situation. From an infrastructure point of view, these devices prove to be very inexpensive because only a few sensors and an autonomous drone are needed to secure a site covering several hundred acres.General perimeter protection scenarioIf the site is already equipped for intruder detection, Axis PTZ cameras can be added to the system for verification purposes. In fact, the sensing cables can indicate the area where a crossing has been detected with relatively high resolution. It is possible to call up a preset camera position in order to aim the camera towards this area to verify the situation and trigger an audio message via the horn speakers. A more cost-effective and reliable solution could be to use thermal imaging cameras to carry out both detection and verification. (As detailed in Part 1)Parking areasPanoramic cameras can be used in combination with PTZ cameras to observe the surroundings (characterization of an event) and to obtain a view that enables the individual to be identified.Recommended productsSpecific point in underground parking areas. The detection of pedestrians descending the ramp is possible with a camera equipped with AXIS Object Analytics or by the installation of a radar system. The general surveillance cameras also differ because of the low ceiling height for camera installation.All doors to this parking area and its various levels must have access control and video surveillance. Recommended products for underground parking areasProtection of openingsPedestrian entrance gatesPedestrian entrance gates can also be equipped with access control and videotelephony solutions. Our AXIS A8207-VE Mk II is a PMR-compliant network intercom that is also equipped with a keypad and a 13.56 MHz / 125 kHz dual technology reader. It connects to a network to provide videotelephony functions with RS485 OSDP or Wiegand technology for access control functions via a third-party UTL.The access control functions can be easily connected to an AXIS A1001 or AXIS A1601 Network Door Controller via RS485 OSDP or Wiegand technology, but also virtually through the single network cable. In addition, it is possible to use the QRcode access functions for visitor management.Parking entrancesParking entrances have to be monitored. AXIS P1445-LE-3 License Plate Verifier Kit automatically read the license plate and compare it with an internal database. If the plate number is in the database, the camera actuates the automatic barrier opening control. This solution has no restrictions on use.To control parking entrances more effectively, AXIS P1445-LE-3 can be virtually connected to an AXIS A1001 or AXIS A1601 Network Door Controller to assign time or day restrictions. In addition, parking area access is recorded in the activity log together with the corresponding image.Products to remember for perimeter protectionAXIS C1310-E> All-in-one speaker system3. Buffer zones3.1 DefinitionThis zone is located between the perimeter barrier and the buildings.3.2 RequirementCalls for special attention because the individual is inside the site, and it will be necessary to follow their movements and, if necessary, detect them as they approach strategic areas: pathways, parking areas, storage areas, etc., in order to challenge them. These are often large areas that need wide coverage.3.3 SolutionsWhy use radar?The areas are very large, but not linear like with perimeter monitoring. Compared to a thermal sensor which will only cover 37,000 ft2, Doppler radar can perfectly cover a 121,000 ft2 area. This technology is inexpensive and more efficient than thermal sensors when applied to volumetric detection. It can be used to automatically control an AXIS Q6215-LE or any other Q-Series PTZ camera to automatically track an individual afterdetection.In addition to the volume of the area covered, one considerable advantage of this technology is its very attractive price, not to mention its insusceptibility to weather and thermal conditions, small animals, insects, and its day-and-night operation. No maintenance is required because there are no moving parts (it consists ofa radio transmitter and antenna in the same device). It detects and classifies any moving person or vehicleusing built-in analytics. As the radar also provides the exact position, speed and direction of movement, it can trigger the action of a connected PTZ camera, which can track the detected objects in order to identify them.Doppler technology is ideally suited to open outdoor areas with moderate activity, such as in fenced areas on warehouse or industrial sites. It also detects individuals attempting to climb the sides of buildings, and detects any intrusion through the roof.A radar-based motion detector is the perfect complement to your Axis video surveillance system. In additionto triggering an alarm when an intruder is detected, it can also begin recording for visual verification, as well as send a deterring message via the AXIS C1310-E.The strongest security solutions take advantage of a strategic mix of technologies to achieve the best results.3.4 ProductsAXIS Q6135-LE> H DTV 1080p with 31x4. Perimeter of buildings4.1 DefinitionThe perimeter of a building is the outline of the building, including the roof.4.2 RequirementProtecting a building's perimeter is necessary to monitor any attempts to approach it, even by people working on the site when the building is closed. Detect any intrusion attempt through the roof.4.3 SolutionIt is common to use optical or even thermal cameras to protect the perimeter of buildings depending on the distances and weather conditions of the location (the technologies and solutions used are the same as those for the site perimeter: see part 1 of the document), but here AXIS D2110-VE Network Radar Detectors can also be used to meet this requirement.180° within a 200 ft radius, these characteristics are sufficient to cover nearly 400 ft along the side of a building and over 60,000 ft2 on the roof. Motorized cameras can be used for verification purposes. Controlled automatically by the radar and/or manually by the operator via a joystick, they make it possible to identify an individual.4.4 ProductsAXIS Q6135-LEuperb image contrast > H DTV 1080p with 5. Inner layer of buildings5.1 DefinitionThis represents all areas inside the building, from the reception area and meeting rooms to the offices, data center and storage areas.5.2 RequirementControl access in order to restrict entry of unauthorized persons, and monitor the various entrances and exits as well as the UGIS. Video integration and access control to verify that the badge holder is an authorized individual.. Broadcasting information and PPMS (special security plan) messages through horn speakers.5.3 SolutionAccess control for all doors in these buildings. As already mentioned, the parking area ramps are to be included in this perimeter.Access to buildings can be controlled via AXIS A8207-E, a network intercom that is also equipped with a keypad and a 13.56 MHz / 125 kHz dual technology reader for access control functions. It connects to a network to provide videotelephony functions with RS485 OSDP or Wiegand technology for access control functions via a third-party UTL.The access control functions can be virtually connected to an AXIS A1001 or AXIS A1601 Network Door Controller via RS485 OSDP or Wiegand technology as well as through the single network cable. In addition, it is possible to use the QRcode access functions for visitor management.Cameras:The use of fixed cameras for formal identification requires 120 pixels/ft at all access doors. Recognition cameras: 45 pixels/ft, and general surveillance cameras: 15 pixels/ft are installed at strategic points in the building in order to track an individual's movement.The cameras have to be able to work in backlit conditions, an important parameter for entrances. A WDR function of 120 dB is required.AXIS P3245-LV/VFor corridor intersections, multi-sensor cameras are economically a very good choice.AXIS P3717-PLVE/P3715-PLVEFor wide-open areas, 360° panoramic cameras provide an overall view of the area.AXIS M3068-P/58-PLVEThe use of cameras with IR lighting built in is necessary when there is a risk of power failures. It is possible to video-monitor elevator cars.AXIS P9106-VOptimizedIR technology allows the power of the LEDs to be adjusted depending on the distance to the subject.IP horn speakers integrated into the security network broadcast a lockdown or evacuation message in the event of an intrusion that is dangerous to people and property. This depends on the procedure selected by the safety officer according to the site environment. The message can be triggered by a button on a control desk,a virtual button in the VMS, or by panic buttons located throughout the building.5.4Products6. Special casesThis section deals with special cases related to buffer zones, perimeter, and peripheral protection.6.1 ATEX sites6.1.1 RequirementsProtect explosive areas with robust equipment. Examples of ATEX classified environments include the oil and gas industries, chemical plants, textile and paper industries, food production, and waste treatment. ATEX, IECEx and UL-certified cameras have an electrolytically polished stainless steel housing. This steel housing is capable of containing flames in the event of an electrical incident, and prevents sparks from igniting vapors, gases, dust, or fibers in the surrounding environment.6.1.2 SolutionsThe layout used is the same as for a conventional site, but the thermal sensors for perimeter detection and the PTZ cameras for verification must be suitable for use within of this particular type of area.XF40-Q2901 thermal sensor> Detects fires and leaks6.2 Sends alarms to operators6.2.1 RequirementsSends an alarm to a remote monitoring operator if the company does not have operators on site.6.2.2 SolutionsAXIS A9161 and AXIS A9188 transmits a physical I/O alarm to the central alarm station transmitter to the remote monitoring company's front-end. The latter will receive an alarm and the associated video. This alarm can be generated by the AXIS D2110-VE radar, thermal sensors, and optical cameras.6.3 On-site smoke detection6.3.1 RequirementsDetection of on-site fires to react quickly and avoid terrible accidents.6.3.2 SolutionsSpecial case of high fire risk areas inside or outside. Axis cameras equipped with the ACAP Smoke Guard software can generate a technical alarm and send it to the video operator when smoke appears, complementing the perimeter protection to limit the impact of projection from outside the site.Axis enables a smarter and safer world by creating network solutions that provide insights for improving security and new ways of doing business. As the industry leader in network video, Axis offers products and services for video surveillance and analytics, access control, intercom and audio systems. Axis has more than 3,800 dedicated employees in over 50 countries and collaborates with partners worldwide to deliver customer solutions. Axis was founded in 1984 and has its headquarters in Lund, Sweden.For more information about Axis, please visit our website 。

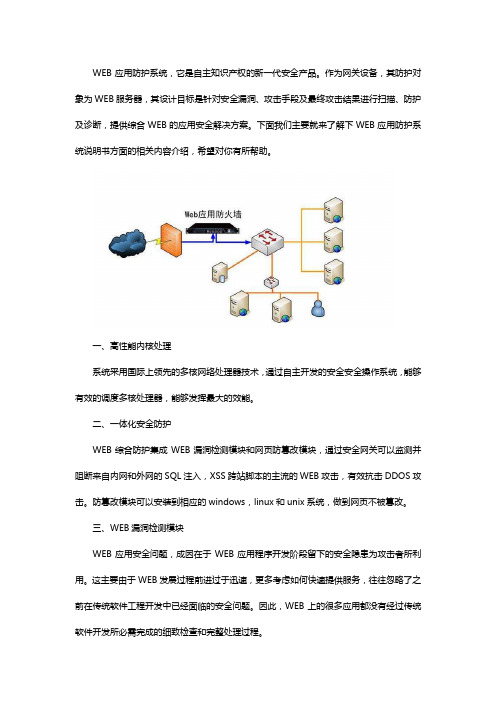

WEB应用防护系统说明书

WEB应用防护系统,它是自主知识产权的新一代安全产品。

作为网关设备,其防护对象为WEB服务器,其设计目标是针对安全漏洞、攻击手段及最终攻击结果进行扫描、防护及诊断,提供综合WEB的应用安全解决方案。

下面我们主要就来了解下WEB应用防护系统说明书方面的相关内容介绍,希望对你有所帮助。

一、高性能内核处理系统采用国际上领先的多核网络处理器技术,通过自主开发的安全安全操作系统,能够有效的调度多核处理器,能够发挥最大的效能。

二、一体化安全防护WEB综合防护集成WEB漏洞检测模块和网页防篡改模块,通过安全网关可以监测并阻断来自内网和外网的SQL注入,XSS跨站脚本的主流的WEB攻击,有效抗击DDOS攻击。

防篡改模块可以安装到相应的windows,linux和unix系统,做到网页不被篡改。

三、WEB漏洞检测模块WEB应用安全问题,成因在于WEB应用程序开发阶段留下的安全隐患为攻击者所利用。

这主要由于WEB发展过程前进过于迅速,更多考虑如何快速提供服务,往往忽略了之前在传统软件工程开发中已经面临的安全问题。

因此,WEB上的很多应用都没有经过传统软件开发所必需完成的细致检查和完整处理过程。

四、多维防护体系WEB应用防护系统应用了先进的多维防护体系,对WEB应用攻击进行了广泛且深入的研究,固化了一套针对WEB应用防护的专用特征规则库,对当前国内主要的WEB应用攻击手段实现了有效的防护机制,应对黑客传统攻击(缓冲区溢出、CGI扫描、遍历目录等)以及新兴的SQL注入和跨站脚本等攻击手段。

五、网页防篡改模块WEB应用防护系统经过精心研发专门针对网站篡改攻击的防护模块,主要功能是通过文件底层驱动技术对WEB站点目录提供全方位的保护以及通过URL攻击过滤进行动态防护,防止黑客、病毒等对目录中的网页、电子文档、图片、数据库等任何类型的文件进行非法篡改和破坏。

六、统一管理监控平台WEB应用防护系统,综合防护系统具备统一管理平台的功能,通过统一管理平台可以管理WEB安全网关、防篡改、软件版WEB安全网关、扩展DDOS和次级统一监管平台,同时WEB安全网关可以管理防篡改。

详细的网站保护与维护协议

详细的网站保护与维护协议1. 介绍本协议旨在明确网站保护与维护的责任和义务,确保网站的正常运行,为用户提供优质的服务。

以下是网站保护与维护的具体协议。

2. 网站保护2.1 数据保护- 网站将采用加密技术,确保用户数据的安全。

- 定期备份网站数据,防止数据丢失。

- 对网站服务器进行安全防护,防止数据被非法访问或篡改。

2.2 系统安全- 定期检查网站系统,修复已知的安全漏洞。

- 采用防火墙和入侵检测系统,防范恶意攻击。

- 限制管理员账号权限,确保系统资源合理分配。

2.3 网站内容- 网站内容将进行严格审核,确保发布的内容符合国家法律法规。

- 加强内容版权管理,尊重知识产权。

- 禁止发布虚假、有害、违法信息。

3. 网站维护3.1 定期更新- 定期更新网站功能,提升用户体验。

- 根据用户需求,调整网站结构和内容。

3.2 故障处理- 出现网站故障时,及时进行排查和修复。

- 建立故障应急处理机制,确保网站在短时间内恢复正常运行。

3.3 用户反馈- 设立用户反馈渠道,及时收集用户意见和建议。

- 对用户反馈的问题进行分类处理,确保用户权益。

4. 责任与义务- 网站保护与维护方应尽最大努力保障网站安全、稳定、高效运行。

- 如有因保护与维护不当导致的数据丢失、系统故障等问题,网站保护与维护方应承担相应责任。

- 用户应遵守国家法律法规,不得利用网站从事非法活动。

5. 协议修改- 本协议可根据网站运营需要进行修改。

- 修改后的协议将在网站上公布,用户继续使用网站视为同意修改后的协议。

6. 法律适用- 本协议适用中华人民共和国法律法规。

- 如发生纠纷,双方可协商解决;协商无果的,可向网站保护与维护方所在地人民法院提起诉讼。

7. 附则- 本协议自发布之日起生效。

- 本协议的解释权归网站保护与维护方所有。

{content}。

网络信息安全防护作业指导书

网络信息安全防护作业指导书第1章网络信息安全基础 (4)1.1 网络信息安全概述 (4)1.1.1 网络信息安全概念 (4)1.1.2 网络信息安全目标 (4)1.1.3 网络信息安全基本原则 (4)1.2 常见网络攻击手段与防护策略 (5)1.2.1 常见网络攻击手段 (5)1.2.2 防护策略 (5)1.3 安全防护体系架构 (5)1.3.1 网络边界防护 (5)1.3.2 网络内部防护 (5)1.3.3 数据安全防护 (6)第2章信息加密技术 (6)2.1 对称加密算法 (6)2.2 非对称加密算法 (6)2.3 混合加密算法 (7)第3章认证与授权技术 (7)3.1 用户身份认证 (7)3.1.1 用户身份认证概述 (7)3.1.2 用户名与密码认证 (7)3.1.3 二维码认证 (7)3.1.4 生物识别认证 (8)3.1.5 多因素认证 (8)3.2 访问控制 (8)3.2.1 访问控制概述 (8)3.2.2 自主访问控制 (8)3.2.3 强制访问控制 (8)3.2.4 基于角色的访问控制 (8)3.2.5 基于属性的访问控制 (8)3.3 数字签名与证书 (8)3.3.1 数字签名概述 (8)3.3.2 数字签名原理 (8)3.3.3 数字证书 (9)3.3.4 数字证书的使用 (9)3.3.5 数字签名与证书的存储与管理 (9)第4章网络边界安全防护 (9)4.1 防火墙技术 (9)4.1.1 防火墙概述 (9)4.1.2 防火墙类型 (9)4.1.3 防火墙配置 (9)4.2 入侵检测与防御系统 (10)4.2.2 入侵防御系统(IPS) (10)4.2.3 IDS/IPS部署与配置 (10)4.3 虚拟专用网络(VPN) (10)4.3.1 VPN概述 (10)4.3.2 VPN类型 (10)4.3.3 VPN配置 (11)第5章操作系统安全 (11)5.1 操作系统安全概述 (11)5.2 常见操作系统安全防护策略 (11)5.2.1 访问控制 (11)5.2.2 身份认证 (11)5.2.3 加密技术 (12)5.2.4 安全审计 (12)5.3 安全配置与审计 (12)5.3.1 安全配置 (12)5.3.2 安全审计 (12)第6章网络安全协议 (13)6.1 SSL/TLS协议 (13)6.1.1 概述 (13)6.1.2 工作原理 (13)6.1.3 加密算法 (13)6.1.4 应用场景 (13)6.2 SSH协议 (13)6.2.1 概述 (13)6.2.2 工作原理 (13)6.2.3 加密算法 (13)6.2.4 应用场景 (13)6.3 IPsec协议 (14)6.3.1 概述 (14)6.3.2 工作原理 (14)6.3.3 加密算法 (14)6.3.4 应用场景 (14)第7章应用层安全防护 (14)7.1 Web安全 (14)7.1.1 安全协议 (14)7.1.2 防止跨站脚本攻击(XSS) (14)7.1.3 防止SQL注入 (14)7.1.4 防止跨站请求伪造(CSRF) (14)7.1.5 文件安全 (14)7.2 邮件安全 (15)7.2.1 邮件加密 (15)7.2.2 邮件认证 (15)7.2.3 防止垃圾邮件 (15)7.3 数据库安全 (15)7.3.1 数据库访问控制 (15)7.3.2 数据库加密 (15)7.3.3 数据库防火墙 (15)7.3.4 数据库安全审计 (15)7.3.5 数据库备份与恢复 (15)第8章恶意代码与病毒防护 (15)8.1 恶意代码概述 (15)8.1.1 恶意代码定义 (15)8.1.2 恶意代码传播途径 (15)8.1.3 恶意代码危害 (16)8.2 病毒防护技术 (16)8.2.1 特征码扫描技术 (16)8.2.2 行为监测技术 (16)8.2.3 云计算技术 (16)8.2.4 虚拟机技术 (16)8.3 入侵容忍技术 (16)8.3.1 概述 (16)8.3.2 基本原理 (16)8.3.3 关键技术 (17)8.3.4 应用场景 (17)第9章网络安全监测与响应 (17)9.1 安全事件监测 (17)9.1.1 监测方法 (17)9.1.2 监测技术 (17)9.1.3 监测流程 (17)9.2 安全事件响应与处理 (17)9.2.1 响应策略 (17)9.2.2 响应流程 (17)9.2.3 处理方法 (18)9.3 安全态势感知 (18)9.3.1 态势感知概念 (18)9.3.2 态势感知技术 (18)9.3.3 态势感知实现 (18)第10章信息安全防护实践 (18)10.1 安全防护策略制定 (18)10.1.1 确定安全防护目标 (18)10.1.2 分析安全风险 (18)10.1.3 制定安全防护策略 (18)10.1.4 安全防护策略审批 (18)10.2 安全防护设备部署 (19)10.2.1 选购安全防护设备 (19)10.2.2 设备安装与调试 (19)10.2.4 设备更新与升级 (19)10.3 安全防护评估与优化 (19)10.3.1 安全防护效果评估 (19)10.3.2 优化安全防护策略 (19)10.3.3 安全防护培训与宣传 (19)10.3.4 安全防护应急预案 (19)第1章网络信息安全基础1.1 网络信息安全概述网络信息安全是保障网络系统正常运行、数据完整、机密性和可用性的关键因素。

门户网站安全安全防护体系

四、Web安全防护基础防御(第一阶段工作)

第一阶段建设系统软硬件

WEB安全运维服务平台

四、Web安全防护基础防御(第一阶段工作)

第一阶段建设系统软硬件

WEB安全运维服务平台

四、Web安全防护基础防御(第一阶段工作)

第一阶段建设系统软硬件

WEB安全运维服务平台

四、Web安全防护基础防御(第一阶段工作)

管理体系建设

建设内容

数据容灾系统建设

建设内容 数据安全管理

边界多业务安全防御

数据库安全审计系统

网站反钓鱼

网络安全审计系统

链路负载均衡

安全域划分 流量清洗设备

安全管理体系建设

数据备份系统

安全评估、渗透测试

其它安全建设

2013

2014

三、Web安全防护建设效果

四、Web安全防护基础防御(第一阶段工作)

I

Web安全防护 Ⅱ Ⅲ

防御层次 防御重点 防御效果

四、Web安全防护基础防御(第一阶段工作)

防御层次

防御重点

防御效果

1、主机安全 2、网络安全 3、应用安全

1、Web网站 2、服务器系统 3、数据库系统 4、互联网边界

1、抵御互联网 攻击 2、Web自身防 护 3、运营/计算环 境防护

四、Web安全防护基础防御(第一阶段工作)

安全防护建设步骤

二、Web安全防护执行(怎么去做)

Web安全防护规划

安全建设第三步骤 安全建设第二步骤 安全建设第一步骤

积极防御 主动防御

安全评估 持续性整改

技术 管理

评估 流程

基础关键安全防御

6个月 12个月 6个月 Web门户安全防御建设

华为WAF5000系列Web应用防火墙 产品说明书

华为WAF5000系列Web应用防火墙网站作为商务贸易、客户交流、信息共享平台,承载着各类虚拟业务的运营,蕴含客户账号、交易记录等重要信息。

与此同时,由于攻击技术门槛低以及可带来的巨大商业利益,网站已成为各国黑客的主要攻击目标。

通常网络中会部署防火墙、IPS等安全产品,但是这类产品对于HTTP和HTTPS的Web应用层攻击往往无法察觉,不能起到理想的防护效果。

专门针对Web应用防护的WAF(Web Application Firewall)产品应运而生。

华为WAF专注于7层防护,采用最为先进的双引擎技术,用户行为异常检测引擎、透明代理检测引擎相结合的安全防护机制实现各类SQL注入、跨站、挂马、扫描器扫描、敏感信息泄露、盗链行为等攻击防护,并有效防护0day攻击,支持网页防篡改。

适用于PCI-DSS、等级保护、企业内控等规范中信息安全的合规建设。

同时,华为WAF支持Web应用加速,支持HA/Bypass部署配置以及维护。

此外,华为WAF支持透明模式、旁路监听模式、反向代理模式等部署模式,广泛适用于“金融、运营商、政府、公安、教育、能源、税务、工商、社保、卫生、电子商务”等涉及Web应用的各个行业。

产品图华为WAF5000系列Web应用防火墙包括四款硬件型号WAF5110、WAF5250、WAF5260和WAF5510,满足不同处理性能要求。

此外,还支持WAF5000-V系列软件形态WAF产品。

华为WAF5000系列Web应用防火墙华为WAF5000系列Web 应用防火墙黑白名单•通过安全白名单检测引擎快速识别正常访问业务流量并快速转发,提供网站最优访问体验。

•通过黑名单检测引擎实现HTTP 协议完整还原,对疑似攻击流量深入检测,从根源上避免绕过及穿透攻击。

•黑白名单双引擎架构协同工作,既能有效识别和阻断Web 攻击又不影响正常的Web 业务运营。

全面检测•多项专利技术保障识别能力,精确识别OWASP Top 10等各种Web 通用攻击。

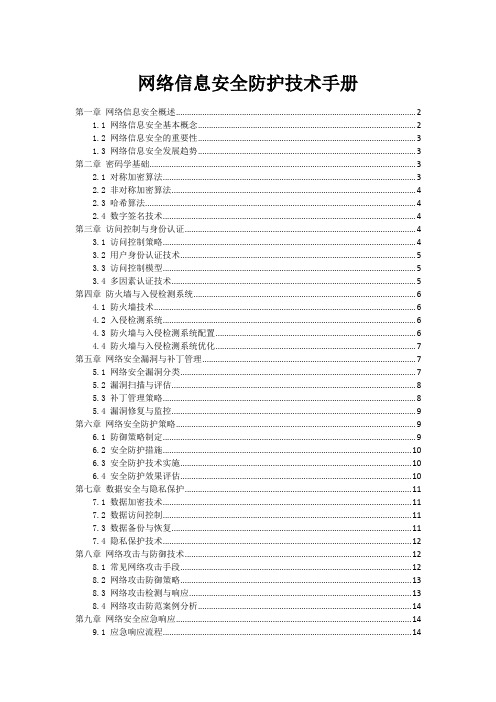

网络信息安全防护技术手册

网络信息安全防护技术手册第一章网络信息安全概述 (2)1.1 网络信息安全基本概念 (2)1.2 网络信息安全的重要性 (3)1.3 网络信息安全发展趋势 (3)第二章密码学基础 (3)2.1 对称加密算法 (3)2.2 非对称加密算法 (4)2.3 哈希算法 (4)2.4 数字签名技术 (4)第三章访问控制与身份认证 (4)3.1 访问控制策略 (4)3.2 用户身份认证技术 (5)3.3 访问控制模型 (5)3.4 多因素认证技术 (5)第四章防火墙与入侵检测系统 (6)4.1 防火墙技术 (6)4.2 入侵检测系统 (6)4.3 防火墙与入侵检测系统配置 (6)4.4 防火墙与入侵检测系统优化 (7)第五章网络安全漏洞与补丁管理 (7)5.1 网络安全漏洞分类 (7)5.2 漏洞扫描与评估 (8)5.3 补丁管理策略 (8)5.4 漏洞修复与监控 (9)第六章网络安全防护策略 (9)6.1 防御策略制定 (9)6.2 安全防护措施 (10)6.3 安全防护技术实施 (10)6.4 安全防护效果评估 (10)第七章数据安全与隐私保护 (11)7.1 数据加密技术 (11)7.2 数据访问控制 (11)7.3 数据备份与恢复 (11)7.4 隐私保护技术 (12)第八章网络攻击与防御技术 (12)8.1 常见网络攻击手段 (12)8.2 网络攻击防御策略 (13)8.3 网络攻击检测与响应 (13)8.4 网络攻击防范案例分析 (14)第九章网络安全应急响应 (14)9.1 应急响应流程 (14)9.2 应急响应组织与资源 (15)9.3 应急响应技术 (15)9.4 应急响应案例分析 (15)第十章网络安全法律法规与政策 (16)10.1 网络安全法律法规概述 (16)10.2 网络安全政策与标准 (16)10.3 法律责任与合规要求 (17)10.4 法律法规与政策实施 (17)第十一章网络安全意识与培训 (18)11.1 安全意识培养 (18)11.2 安全培训体系 (18)11.3 安全培训内容与方式 (19)11.4 安全培训效果评估 (19)第十二章网络安全发展趋势与未来挑战 (19)12.1 网络安全发展趋势 (19)12.2 网络安全新技术 (20)12.3 网络安全未来挑战 (20)12.4 面向未来的网络安全防护策略 (20)第一章网络信息安全概述互联网技术的飞速发展,网络信息安全已成为我国信息化建设中的重要组成部分。

天融信网络卫士入侵防御系统-web网站防护网关用户手册

天融信网络卫士入侵防御系统—Web网站防护网关用户手册天融信TOPSEC®北京市海淀区上地东路1号华控大厦 100085电话:+8610-82776666传真:+8610-82776677服务热线:+8610-8008105119版权声明 本手册中的所有内容及格式的版权属于北京天融信公司(以下简称天融信)所有,未经天融信许可,任何人不得仿制、拷贝、转译或任意引用。

版权所有不得翻印© 2009 天融信公司商标声明 本手册中所谈及的产品名称仅做识别之用。

手册中涉及的其他公司的注册商标或是版权属各商标注册人所有,恕不逐一列明。

TOPSEC® 天融信公司信息反馈目录1安装 (1)1.1安装网站防护集中管理平台 (1)1.1.1启动安装程序 (1)1.1.2MySQL的安装 (1)1.1.3Apach Tomcat的安装。

(12)1.1.4Java的安装 (18)1.1.5Apach Tomcat的安装 (22)1.1.6安装网站防护集中管理中心 (28)1.2安装天融信网站防护系统客户端 (30)1.2.1Windows 版客户端 (30)1.2.2Linux客户端 (35)1.3安装说明及注意事项 (37)1.3.1Windows终端 (37)1.3.2Linux终端 (38)2集中管理端的操作使用 (39)2.1集中管理平台的配置与使用 (39)2.1.1集中管理平台登录 (39)2.1.2信息安全管理员 (39)2.1.2.1登录 (39)2.1.2.2修改密码 (40)2.1.2.3添加账号管理员 (41)2.1.2.4删除账号管理员 (41)2.1.2.5添加安全管理员 (41)2.1.2.6添加系统管理员 (42)2.1.2.7添加安全审计员 (42)2.1.3系统管理员 (43)2.1.3.1管理员登录 (43)2.1.3.2平台状态信息管理 (43)2.1.3.2.1平台运行信息 (44)2.1.3.2.2修改平台信息 (44)2.1.3.2.3策略更新 (45)2.1.3.2.4删除平台信息 (45)2.1.3.2.5攻击报警设置 (46)2.1.4安全管理员 (46)2.1.4.1安全管理员登录 (46)2.1.4.2策略管理 (47)2.1.4.2.1硬件性能监控 (47)2.1.4.2.2受控目录列表管理 (47)2.1.4.2.3非受控目录列表管理 (49)2.1.4.2.4可信进程列表管理 (51)2.1.5安全审计员 (52)2.1.5.1安全审计员登录 (52)2.1.5.2审计信息 (53)2.1.5.2.1网站攻击审计信息 (53)2.1.5.2.2网页修改审计信息 (53)2.1.5.2.3异常进程审计信息 (53)2.1.5.2.4平台审计信息 (54)2.1.6说明 (54)3天融信网站防护系统客户端配置与使用 (55)3.1W INDOWS终端 (55)3.1.1界面的启动 (55)3.1.2用户登录 (55)3.1.3密码修改 (55)3.1.4详细配置 (57)3.1.5软件安装 (60)3.1.6异常程序 (62)3.1.7可信程序 (63)3.1.8审计记录 (64)3.2L INUX终端 (65)3.2.1说明 (65)3.2.2配置 (65)3.2.2.1配置受控目录 (65)3.2.2.2配置非受控目录 (65)3.2.2.3配置可信进程 (65)3.2.2.4配置通信端口 (66)3.2.2.5白名单生成说明 (66)3.2.2.5.1说明 (66)3.2.2.5.2方法一 (66)3.2.2.5.3方法二 (66)4WEBWALL的配置与使用 (67)4.1管理员登录 (67)4.2W EB W ALL的配置 (68)4.2.1系统 (68)4.2.1.1系统配置 (68)4.2.1.2更新规则 (69)4.2.1.3数据保存 (69)4.2.1.4设置时间 (69)4.2.1.5恢复出厂设置 (70)4.2.1.6重启动 (70)4.2.1.7关机 (70)4.2.2网络 (70)4.2.2.1接口 (70)4.2.2.2路由表 (71)4.2.2.3网桥配置 (72)4.2.2.4双机热备 (73)4.2.2.5初始化设备 (74)4.2.3用户配置 (74)4.2.3.1管理用户 (74)4.2.3.2普通用户 (75)4.2.4防跨站攻击 (76)4.2.4.1标准安全等级 (76)4.2.4.2高安全等级 (76)4.2.5抗攻击设置 (77)4.2.5.1速率限制链接 (77)4.2.5.2特征值匹配 (78)4.2.6规则配置 (79)4.2.6.1SQL 关键字过滤 (79)4.2.7SSL终止 (80)4.2.7.1服务器地址 (80)4.2.7.2本地附加地址 (81)4.2.7.3证书管理 (82)5卸载程序 (84)5.1卸载网站防护集中管理平台 (84)5.2卸载天融信网站防护系统WINDOWS终端 (85)5.3卸载天融信网站防护系统LINUX终端 (87)5.4卸载说明 (87)1安装1.1安装网站防护集中管理平台1.1.1启动安装程序将光盘放入服务器光驱中,启动网站防护集中管理平台的安装平台。

天融信网络卫士入侵防御系统NGIDP说明书

网络卫士入侵防御系统TopIDP产品说明天融信TOPSEC®北京市海淀区上地东路 1 号华控大厦 100085电话:(86)1082776666传真:(86)1082776677服务热线: 8008105119http: //版权声明本手册的所有内容,其版权属于北京天融信公司(以下简称天融信)所有, 未经天融信许可,任何人不得仿制、拷贝、转译或任意引用。

本手册没有任何形 式的担保、立场倾向或其他暗示。

若因本手册或其所提到的任何信息引起的直接或间接的资料流失、 利益损失, 天融信及其员工恕不承担任何责任。

本手册所提到的产品规格及资讯仅供参考, 有关内容可能会随时更新,天融信恕不承担另行通知之义务。

版权所有 不得翻印© 19952009天融信公司商标声明本手册中所谈及的产品名称仅做识别之用,而这些名称可能属于其他公司的 注册商标或是版权,其他提到的商标,均属各该商标注册人所有,恕不逐一列明。

TopSEC®天融信信息反馈目 录1 产品简介 (1)1.1 产品概述 (1)1.2 产品组成 (1)2 产品特点 (3)3 产品功能 (6)4 运行环境 (9)5 典型应用 (10)5.1 典型部署图 (10)5.2 综合应用部署图 (11)1 产品简介1.1 产品概述天融信公司的“网络卫士入侵防御系统 TopIDP”是基于新一代并行处理技术,它 通过设置检测与阻断策略对流经 TopIDP的网络流量进行分析过滤,并对异常及可疑流 量进行积极阻断,同时向管理员通报攻击信息,从而提供对网络系统内部IT 资源的安 全保护。

TopIDP 能够阻断各种非法攻击行为,比如利用薄弱点进行的直接攻击和增加网 络流量负荷造成网络环境恶化的 DoS 攻击等,安全地保护内部 IT资源。

TopIDP 采用多核处理器硬件平台, 将并行处理技术融入到天融信自主研发的安全操 作系统 TOS中,保证了 TopIDP产品可以做到更高性能地网络入侵的防护。

网站安全防护方案

网站安全防护方案第1篇网站安全防护方案一、概述随着互联网技术的飞速发展,网络安全问题日益突出。

网站作为企业对外宣传和业务开展的重要窗口,其安全性至关重要。

本方案旨在为我国某企业网站提供全面的安全防护措施,确保网站在面临各类网络攻击时,能够有效应对,降低安全风险。

二、网站安全现状分析1. 网站安全风险:目前我国企业网站面临的主要安全风险包括SQL注入、跨站脚本攻击(XSS)、跨站请求伪造(CSRF)、文件上传漏洞、信息泄露等。

2. 安全防护措施:部分企业网站已采取一定的安全防护措施,如使用防火墙、部署安全防护软件等,但仍有较大提升空间。

3. 管理人员安全意识:网站管理人员对网络安全重视程度不够,安全意识有待提高。

三、网站安全防护策略1. 防护原则(1)预防为主,防治结合。

(2)全面防护,重点突出。

(3)动态防护,持续改进。

2. 防护措施(1)网络安全架构优化1) 使用安全性能更高的服务器和操作系统。

2) 对服务器进行安全配置,关闭不必要的端口和服务。

3) 部署负载均衡设备,提高网站访问速度和稳定性。

(2)应用安全防护1) 对网站源代码进行安全审计,修复潜在的安全漏洞。

2) 使用Web应用防火墙(WAF)进行安全防护,防止SQL注入、XSS、CSRF等攻击。

3) 定期更新网站系统和应用软件,修复已知漏洞。

(3)数据安全防护1) 对重要数据进行加密存储和传输。

2) 建立数据备份机制,定期备份数据,防止数据丢失。

3) 加强对数据库的管理,限制数据库访问权限。

(4)网络安全监测与响应1) 部署入侵检测系统(IDS)和入侵防御系统(IPS),实时监测网络攻击行为。

2) 建立安全事件应急响应机制,对安全事件进行快速处置。

3) 定期开展网络安全检查,评估网站安全状况。

(5)管理人员培训与意识提升1) 定期对网站管理人员进行网络安全培训,提高安全意识。

2) 制定网络安全管理制度,明确管理人员职责。

3) 加强内部审计,确保管理人员遵守网络安全规定。

网站安全手册

杭州安恒信息技术有限公司1 明御网站卫士(WebProtector)用户手册版权申明本文档包含了来自杭州安恒信息技术有限公司机密的技术和商业信息,提供给杭州安恒信息技术有限公司的客户或合作伙伴使用。

接受本文档表示同意对其内容保密并且未经杭州安恒信息技术有限公司书面认可,不得复制、泄露或散布本文档的全部或部分内容。

本文档及其描述的产品受有关法律的版权保护,对本文档内容的任何形式的非法复制,泄露或散布,将导致相应的法律责任。

杭州安恒信息技术有限公司保留在不另行通知的情况下修改本文档的权利,并保留对本文档内容的解释权。

杭州安恒信息技术有限公司2目录1 简介 (5)2 安装配置 (6)2.1安装步骤 (6)2.2获取序列号 (8)2.3F ILE W ALL防篡改配置 (9)2.3.1设置向导 (9)2.3.2 配置目录/文件权限 (11)2.4配置W EB服务 (14)2.4.1IIS5.0配置 (14)2.4.2 IIS6.0配置 (19)3 FILEWALL文件防篡改 (25)3.1文件/目录权限控制 (25)3.1.1 设置文件策略 (25)3.1.2 设置目录策略 (29)3.1.3 删除策略 (29)3.1.4 编缉策略 (30)3.2安全控制 (30)3.2.1文件类型的配置 (30)3.2.2配置信任进程 (31)3.4日志/事务 (33)3.4.1 备份 (33)3.4.2 恢复 (35)4 WEBWALL网站防攻击 (36)4.1W EB W ALL配置 (36)4.2W EB W ALL使用 (40)杭州安恒信息技术有限公司35用户管理 (42)6系统设置 (46)6.1常规设置 (46)6.2报警设置 (47)6.3安全设置 (48)6.4邮箱设置 (48)7.卸载程序 (49)杭州安恒信息技术有限公司41 简介明御TM 网站卫士(简称:WebProtector)是安恒结合多年应用安全的攻防理论和应急响应实际经验积累基础上自主研发完成,是国内首创三维一体的网站防护产品,可以同时向网站提供:防篡改、防攻击双保护。

web应用防护系统用户手册

web应用防护系统是什么?实际上,可以看做是互联网的一道防护墙。

web应用防护系统因其功能强大,效果显著,被广泛应用。

防护系统重要的一点就是能够发现网络可疑现象,及时止损。

web应用防护系统用户手册主要包含该系统的功能介绍、防护范围等。

铱迅Web应用防护系统(也称:铱迅网站应用级入侵防御系统,英文:Yxlink Web Application Firewall,简称:Yxlink WAF)是铱迅信息结合多年在应用理论与应急响应实践经验积累的基础上,自主研发的一款应用级防护系统。

在提供Web应用实时深度防御的同时,实现Web应用加速与防止敏感信息泄露的功能,为Web应用提供多方位的防护解决方案。

产品致力于解决应用及业务逻辑层面的问题,广泛适用于“政府、金融、运营商、公安、能源、税务、工商、社保、交通、卫生、教育、电子商务”等所有涉及Web应用的各个行业。

部署铱迅Web应用防护系统,可以帮助用户解决目前所面临的各类网站问题,如:注入攻击、跨站攻击、脚本木马、缓冲区溢出、信息泄露、应用层CC攻击、DDoS攻击等常见问题。

功能简介Web应用安全防护防御黑客Web攻击:如SQL注入、XSS跨站脚本、CSRF、远程包含漏洞利用、Cookie劫持防御非法HTTP请求:如PUT、COPY、MOVE等危险HTTP请求防御脚本木马上传:如上传ASP/PHP/JSP/脚本木马防御目录遍历、源代码泄露:如目录结构、脚本代码数据库信息泄露:SQL语句泄露防御服务器漏洞:如IIS代码执行漏洞、Lotus缓冲区溢出漏洞等防御网站挂马:如IE极光漏洞防御扫描器扫描:如WVS、Appscan等扫描器的扫描防御DDOS攻击:自动进行流量建模,自定义阈值,抵御SYN Flood、UDP Flood、ICMP Flood、ACK Flood、RST Flood等防御CC攻击:如HTTP Flood、Referer Flood,抵御Web页面非法采集URL自学习建模保护自动网站结构抓取:自动抓取网页结构并建立相关模型访问流量自学习:根据正常访问流量建立模型自动建立URL模型:自动建立可信的URL数据模型与提交参数模型URL模型自定义:支持模型自定义以及对自动建立模型的修改网页防篡改实时监控网页请求的合法性,拦截篡改攻击企图,保障网站公信度;防篡改模块运行在WAF中,不占用主机资源,隐藏自身,提高安全性应用层ACL访问控制设置准确到URL级别的目的、来源IP的访问控制支持针对防御规则的访问控制:具有5种状态控制内置50多种搜索引擎保护策略可制定计划任务,根据时间段进行访问控制网络虚拟化支持使用单个公网IP地址,绑定多个主机头名。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

网站防护体系说明书

随着IT技术的革新,各种病毒层出不穷,服务器和网站受到的攻击方式也越来越多。

为了确保“XXXX”网站的安全运行,在维护时主要从网站源码、防火墙设置、安全软件等方面来加强网站的安全性和自主防御能力。

一、网站源码自身防御体系

网站的防御需要从源码开始做起,在代码开发时,开发人员要根据常见的Web攻击原理,在源码中添加有针对性的防御代码,做好网站防御体系的最后一道防线。

(一)、SQL注入防护措施:

1.对用户的输入进行校验,可以通过正则表达式,或限制长度;对单引号和双"-"进行转换等。

2.尽量少使用动态拼装sql语句,可以使用参数化的sql或者直接使用存储过程进行数据查询存取。

3.不要直接使用管理员权限的数据库连接,为每个应用使用单独的权限有限的数据库连接。

4.不要把机密信息直接存放,加密存放密码和敏感的信息。

5.应用的异常信息应该给出尽可能少的提示,最好使用自定义的错误信息对原始错误信息进行包装

6.sql注入的检测方法一般采取辅助软件或网站平台来检测,比如MDCSOFTSCAN等。

使用国产服务器安全软件“服务器安全狗”可以有效的防御SQL 注入。

(二)、跨站脚本攻击(XSS)防护措施:

1.对信息进行过滤和验证

对用户提交的数据进行有效性验证,仅接受指定长度范围内并符合我们期望格式的的内容提交,阻止或者忽略除此外的其他任何数据。

比如:电话号码必须是数字和中划线组成,而且要设定长度上限。

过滤一些些常见的敏感字符,例如:<>‘“&#\javascriptexpression"onclick=""onfocus";过滤或移除特殊的Html 标签,例如:<script>,<iframe>,<for<,>for>,"for;过滤JavaScript事件的标签,例如"onclick=","onfocus"等。

当需要将一个字符串输出到Web网页时,同时又不确定这个字符串中是否包括XSS特殊字符(如<>&‘”等),为了确保输出内容的完整性和正确性,可以使用编码(HTMLEncode)进行处理。

2.DOM型的XSS攻击防御

把变量输出到页面时要做好相关的编码转义工作,如要输出到<script>中,可以进行JS编码;要输出到HTML内容或属性,则进行HTML编码处理。

根据不同的语境采用不同的编码处理方式。

3.HttpOnlyCookie设置

将重要的cookie标记为httponly,这样的话当浏览器向Web服务器发起请求的时就会带上cookie字段,但是在脚本中却不能访问这个cookie,这样就避免了XSS攻击利用JavaScript的document.cookie获取cookie。

(三)、跨站请求伪造攻击(CSRF)防护措施:

1.多采用POST请求,增加攻击的难度,用户点击一个链接就可以发起GET 类型的请求。

而POST请求相对比较难,攻击者往往需要借助javascript才能实现。

2.对请求进行认证,确保该请求确实是用户本人填写表单并提交的,而不是第三者伪造的,具体可以在会话中增加token认证,确保看到信息和提交信息的是同一个人。

3.加入验证码,每次的用户提交都需要用户在表单中填写一个图片上的随机字符串,这个方案可以有效解决。

(四)、HttpHeads攻击防御防护措施:

避免这种攻击的方法,就是过滤所有的responseheaders,除去header中出现的非法字符,尤其是CRLF。

服务器一般会限制requestheaders的大小。

例如Apacheserver默认限制requestheader为8K。

如果超过8K,AapcheServer将会返回400BadRequest响应,对于大多数情况,8K是足够大的。

假设应用程序把用户输入的某内容保存在cookie中,就有可能超过8K.攻击者把超过8k的header链接发给受害者,就会被服务器拒绝访问。

解决办法就是检查cookie的大小,限制新cookie的总大写,减少因header过大而产生的拒绝访问攻击。

(五)、Cookie攻击防护措施:

1.现在多数浏览器都支持在cookie上打上HttpOnly的标记,凡有这个标志

的cookie就无法通过JavaScript来取得,如果能在关键cookie上打上这个标记,就会大大增强cookie的安全性。

2.不要在Cookie中保存没有经过加密的或者容易被解密的敏感信息。

3.对从客户端取得的Cookie信息进行严格校验。

(六)、重定向攻击防护措施:

1.对重定向域名设置白名单,将合法的要重定向的url加到白名单中,非白名单上的域名重定向时拒之。

2.在合法的url上加上token(认证令牌),重定向时进行验证。

(七)、上传文件攻击防御措施:

1.文件名攻击,上传的文件采用上传之前的文件名,可能造成客户端和服务端字符码不兼容,导致文件名乱码问题;文件名包含脚本,从而造成攻击。

2.文件后缀攻击,上传的文件的后缀可能是exe可执行程序,js脚本等文件,这些程序可能被执行于受害者的客户端,甚至可能执行于服务器上。

因此我们必须过滤文件名后缀,排除那些不被许可的文件名后缀。

3.文件内容攻击,IE6有一个很严重的问题,它不信任服务器所发送的contenttype,而是自动根据文件内容来识别文件的类型,并根据所识别的类型来显示或执行文件,如果上传一个gif文件,在文件末尾放一段js攻击脚本,就有可能被执行,这种攻击,它的文件名和contenttype看起来都是合法的gif 图片,然而其内容却包含脚本,这样的攻击无法用文件名过滤来排除,而是必须扫描其文件内容,才能识别。

可配套杀毒软件有效防御。

二、服务器安全防护体系

(一)、及时安装系统补丁

不论是Windows还是Linux,任何操作系统都有漏洞,及时的打上补丁避免漏洞被蓄意攻击利用,是服务器安全最重要的保证之一。

为了确保服务器及时更新补丁,每三天进行补丁扫描并安装。

(二)、安装和设置防火墙

对服务器安全而言,安装防火墙非常必要。

防火墙对于非法访问具有很好的预防作用,但是安装了防火墙并不等于服务器安全了。

在安装防火墙之后,你需要根据自身的网络环境,对防火墙进行适当的配置以达到最好的防护效果。

(三)、关闭不需要的服务和端口

服务器操作系统在安装时,会启动一些不需要的服务,这样会占用系统的资源,而且也会增加系统的安全隐患。

对于一段时间内完全不会用到的服务器,可以完全关闭。

对于期间要使用的服务器,也应该关闭不需要的服务,如Telnet 等。

另外,还要关掉没有必要开的TCP端口。

(四)、定期对服务器进行备份

为防止不能预料的系统故障或用户不小心的非法操作,必须对系统进行安全备份。

除了对全系统进行每月一次的备份外,还应对修改过的数据进行每周一次的备份。

同时,应该将修改过的重要系统文件存放在不同服务器上,以便出现系统崩溃时(通常是硬盘出错),可以及时地将系统恢复到正常状态。

(五)账号和密码保护

账号和密码保护可以说是服务器系统的第一道防线,目前网上大部分对服务器系统的攻击都是从截获或猜测密码开始。

一旦黑客进入了系统,那么前面的防卫措施几乎就失去了作用,所以对服务器系统管理员的账号和密码需要定期更换且保证密码强度。

(六)监测系统日志

通过运行系统日志程序,系统会记录下所有用户使用系统的情形,包括最近登录时间、使用的账号、进行的活动等。

日志程序会定期生成报表,通过对报表进行分析,你可以知道是否有异常现象。

三、使用第三方安全服务软件“服务器安全狗”加强防护

服务器安全狗是一款集服务器安全防护和安全管理为一体的综合性服务器工具。

支持Windows全系列操作系统(Windows2003/Windows2008/Windows201232位64位)、Linux操作系统的服务器安全防护软件,从驱动层直接屏蔽攻击,保护服务器安全。

服务器安全狗功能涵盖了服务器杀毒、系统优化、服务器漏洞补丁修复、服务器程序守护、远程桌面监控、文件目录守护、系统帐号监控、DDOS防火墙、ARP 防火墙、防CC攻击、防入侵防篡改、安全策略设置以及邮件实时告警等多方面模块,为用户的服务器在运营过程中提供完善的保护,使其免受恶意的攻击、破坏。

总之,网站的安全防护除了上述的有针对性的防护措施外,人工巡检也是十

分重要的,因此在网站维护中,确定了定期巡检的机制,对容易被攻击的文件、配置、端口进行人工检测,在巡检中及时发现问题,及时解决。