一种可证安全的两方口令认证密钥交换协议

一个前向安全的基于口令认证的三方密钥交换协议

Ab t a t sr c

M os s wo d a he ia e k y e ha t pa s r — ut ntc t d e xc nge c me n t ie a ur o de a u s he s i he lt r t e pr vi n a —

W U Shu Hua ZHU u - i — Y e Fe

( p rme t f Ne r s g n e ig,I f r a i nE g n ei g I si t , De a t n t k o wo En i ern n o m t n ie rn n t u e o t Z e g h u I f r t nEn ie rn ie st h n z o n o ma i g n e i g Un v ri o y,Z e g h u 4 0 0 ) h n z o 5 0 2

一

个可证前 向安全 的基 于 口 认证的三方密钥交换协议 , 令 使通信双声在认 证服务器 的帮助下 能相互进行 认证并建

立 一 个 会 话 密 钥 . 前 人 提 出 的基 于 口令认 证 的 三 方 密 钥 交 换 协 议 相 比 , 协 议 在 计 算 代 价 和 通 信 代 价 上 都 较 有 与 该 效 , 而更 适 用 于 资 源 受 限 的环 境 . 协 议 的 安 全 性 是 在 口令 型 的 选 择 基 Ga f eHel n问题 难 解 的 假 设 前 提 因 此 pDii f— l ma

下 在 随 机 谕 示 模 型下 证 明 的 .

关 键 词 口令 ;前 向安 全 ;三 方 ; 认 证 的 密 钥 交 换 ;随 机 谕 示 带

中 图法 分 类号 TP 0 39

Thr e Pa t s wo d- s d Au he tc t d Ke c ng t r r ・ e u iy e - r y Pa s r ・ Ba e t n i a e y Ex ha e wih Fo wa d- c r t S

电子商务安全期末复习

电⼦商务安全期末复习电⼦商务安全与管理期末复习题型: 1. 选择题(30分:1.5分1题,共20题)2. 判断并说明理由题(28分:4分1个,共7题。

其中判断对错占2分,简要说明理由占2分)3. 简答题(30分:6分1题,共5题)4. 综合分析题(12分:6分1题,共2题)1、电⼦商务涉及的安全问题有哪些?P4-6A. 信息的安全问题:冒名偷窃、篡改数据、信息丢失、信息传递出问题B. 信⽤的安全问题:来⾃买⽅的安全问题、来⾃卖⽅的安全问题、买卖双⽅都存在抵赖的情况C. 安全的管理问题D. 安全的法律保障问题2、电⼦商务系统安全的三个组成部分。

P74、电⼦商务的安全保障主要由哪三⽅⾯去实现?P17-22技术措施①信息加密技术:保证数据流安全,密码技术和⾮密码技术②数字签名技术:保证完整性、认证性、不可否认性③TCP/IP服务:保证数据完整传输④防⽕墙的构造选择:防范外部攻击,控制内部和病毒破坏管理措施①⼈员管理制度:严格选拔落实⼯作责任制贯彻EC安全运作三项基本原则:多⼈负责、任期有限、最⼩权限②保密制度不同的保密信息有不同的安全级别③跟踪、审计、稽核制度跟踪:⾃动⽣成系统⽇志审计:对⽇志进⾏审计(针对企业内部员⼯)稽查:针对企业外部的监督单位④系统维护制度硬件和软件⑤数据容灾制度⑥病毒防范制度⑦应急措施法律环境《中华⼈民共和国电⼦签名法》5、风险分析和审计跟踪的主要功能P10-11风险分析:a.设计前:根据分析系统固有的脆弱性,旨在发现系统设计前的潜在风险。

b.运⾏前:根据系统运⾏期的运⾏状态和结果,分析潜在安全隐患。

c.运⾏期:根据系统运⾏记录,跟踪系统状态的变化,分析运⾏期的安全隐患。

d.运⾏后:分析系统运⾏记录,为改进系统的安全性提供分析报告。

审计跟踪:a.记录和跟踪各种系统状态的变化。

b.实现对各种安全事故的定位。

c.保存、维护和管理审计⽇志1、信息传输中的五种常见加密⽅式。

P27①链路-链路加密②节点加密③端-端加密④A TM⽹络加密⑤卫星通信加密链路-链路加密与端端加密区别:2、对称加密的原理及其优缺点,常见对称密码算法有DES,AES,三重DES,Rivest 密码,对称加密密钥的传输可使⽤RSA密钥传输法。

基于口令的认证密钥交换协议

2008年7月July 2008计 算 机 工 程Computer Engineering 第34 第14期Vol 卷.34 No.14 ·博士论文·文章编号:1000—3428(2008)14—0004—03文献标识码:A中图分类号:TP309基于口令的认证密钥交换协议王天芹(河南大学数据与知识工程研究所,开封 475001)摘 要:提出一种基于(t , n )门限秘密共享技术的分布式口令认证密钥交换方案。

用户口令的验证密钥通过秘密共享方案在服务器组内进行分配,验证任务需要t 个服务器协调来完成,任意t -1个服务器合谋无法获得诚实服务器关于口令验证的任何信息。

动态生成每个服务器的局部密钥,保证了方案的前向安全性。

通过身份认证的各用户之间以对服务器组保密的方式交换会话密钥。

该方案在DDH 假设下被证明是安全的。

关键词:秘密共享方案;密钥交换协议;口令认证;DDH 假设Authenticated Key Exchange Protocol Based on PasswordWANG Tian-qin(Institute of Data and Knowledge Engineering, Henan University, Kaifeng 475001)【Abstract 】This paper presents a distributed password authenticated key exchange protocol based on (t , n )-threshold secret sharing scheme, in which a set of t servers jointly realizes the identification, whereas any conspiracy of fewer servers gains no information about the verification data.The scheme has the property of forward secrecy. The authenticated users possess the secret session key. Under the DDH assumption, the security of the scheme is proved.【Key words 】secret sharing scheme; key exchange protocol; password authentication; DDH assumption1 概述密码学的主要任务就是在不安全的环境中确保安全通信。

对两个三方口令认证密钥交换协议的分析

口令 认证 密钥交 换 ( as odA t ni tdK yE ca g , A E 协议使 得共享 低熵 口令 的用 户可 以 P sw r uh t a e xh ne P K ) e ce 通过一个 不安 全 的信 道安全 地生成 共享 的高熵会话 密 钥 , 免 了一 般密 钥交 换 协议 要 求存 在公 钥基 础 设 避 施或者用 户拥 有存储 长对称 密钥 的安全硬 件 的前 提假设 , 由于 实用性 较 强受 到 了密 码学 研 究者 的广泛 关 注… 。不 过 , 自从 B l v el i Mert 1 9 o n和 r t于 9 2年提 出第 1 真 正 意义 上 的 P K i 个 A E协 议 以来 , 们关 注 的 人 PK A E协 议多 是两方 的情形 , 即用户 和服务器 利用 口令 协商 出一个共享 密 钥 。当 网络规 模较 大 时 , 仅仅 采用 两方 P K A E协 议要求 每一对用 户都共 享一个 口令 很不 现 实 , 将给 密 钥管 理 带来 很 大 的问题 。为 了解

第1 1卷 第 1期 21

J u n lo n o main En i e rn ie st o r a fI f r to g n e i g Un v riy

Vo.1 .1 1 1 N0 Fb2 0 e . 01

对两 个 三 方 口令认 证 密钥 交 换 协议 的分 析

HU Xu — in,LI e —e exa U W n fn

(n tueo Ifr a o n ier g Ifr t n E gn ei nvri , h n z o 5 0 2 C ia I s tt f nom t n E gn e n , no i n ie r gU ie t Z e gh u 0 0 , h ) i i i ma o n sy 4 n

基于口令的三方认证密钥交换协议

a s mp i n su to

DoI 1.9 9 .s.0 03 2 . 1 . . 7 : 03 6 /i n10 .4 8 0 20 0 js 2 24

1 概述

在通信加密领域中 ,一个基本 问题就是如何在一个不安 全 的网络环境 ( 攻击者控制 的环境) 下如何安全地进行通信 。 通信双方在这样 的环境下通信一般采取 2种方式 :() 1 采用公

第3 8卷 第 2期

、 -8 bl3

・

计

算

机

工

程

21 0 2年 1月

J n r 2 2 a uan e i g ue i e rn

安全 技术 ・

文章编号: 00_48022_16 0 文 1o_ 2( 1)—04— 2 _3 2 o 献标识码: A

[ sr c]Mothe—at a tet ainkyec ag rtc l aen t eui n uh a dcnn t eith n eetbeo l edc o ay Abtat s trep r uhni t e x h n e oo os r o c rye o g ,n a o s eu d t a l ni iinr y c o p s t r st c n t

分析其存在的安全漏洞并加以改进 , 出一种基于 1令的三方认证密钥 交换协议 。分析结果表明 , 提 2 1 与其他协议相 比,该协议的执行效率和

一种新的跨域C2C-PAKE协议

( v o u igTeh o g e e rh Isi t , e i 1 0 4 ) Na yC mp t c n l y R s ac n t u e B in n o t j g 08 1

Ab ta t Cr s e l c in -o cin a s r - u h n ia e e x h n e C2 PAKE) p o o o s a e i p ra t i s rc o s r am l tt- l t p s wo d a t e t t d k y e c a g ( C- e e c r t c l r m o t n n

完善 文献 [ ] P DDH1 P D 3中 C 和 C DH2假设 的安全 性 , 们要 求攻 击 者在 伪造 客 户发 出的 消息 时要 证 我 明 自己知道 给 定数 值 的离散 对 数 , 这点可 以用零 知 识 ( 承诺 体制 ) 实 现 。 如 来

・

商 出一 个会 话 密钥 S 。在 协 议 执 行 过 程 中 , 击 K 攻

受 字典 攻 击 。Ki 等人 l 于 2 0 m 2 0 4年 针对 B u y n等 人 提 出的协议 提 出了一个 改进 协议 , 是 改进 的协 但 议很 快 就 被 证 实 容 易 遭 受 未 知 密 钥 共 享 攻 击 。 2 0 年 , n3和 B u E 别 又 提 出 了新 的 跨 域 0 6 YiE _ yn 分 C C P KE协议 , 是 这 两 个 协 议 也 都 被 证 实 容 2-A 但

即协议 的 四个 参 与 方 分 别 为 A, B, 其 中客 S, S, 户 A 和服 务器 S 客户 B 和服务 器 S 分别 共享 口 , 令 PW PW 和 。假设 服 务器 5 和 S 之 间存 在 一 n 条 由公钥 密 码 加 密 的 安 全 认 证 通 道 。 客户 的 口令

“认证密钥协商协议”文件汇总

“认证密钥协商协议”文件汇总目录一、认证密钥协商协议的设计与分析二、基于身份和无证书的两方认证密钥协商协议研究三、认证密钥协商协议的设计与应用四、关于认证密钥协商协议若干问题的研究五、基于口令认证密钥协商协议设计六、高效的标准模型下基于身份认证密钥协商协议认证密钥协商协议的设计与分析认证密钥协商协议是网络安全中的关键组件,用于在通信双方之间建立安全、可验证的密钥。

这类协议广泛应用于各种安全通信场景,如电子商务、在线支付、物联网等。

随着网络技术的不断发展,对认证密钥协商协议的设计与分析显得尤为重要。

自20世纪80年代以来,许多认证密钥协商协议陆续被提出,主要包括基于对称加密和基于非对称加密两种类型。

其中,基于对称加密的协议具有良好的性能,但存在密钥分发和管理困难的问题;而基于非对称加密的协议则解决了这一问题,但通信效率和计算成本相对较高。

近年来,研究者们针对这些协议的不足之处进行了大量改进,提出了诸多优化方案。

为了设计一个高效的认证密钥协商协议,我们首先需要建立安全的会话,确保通信双方的连接不被窃听或篡改;需要实现安全的密钥交换,确保通信双方在交换过程中不会泄露密钥信息;需要进行有效的身份认证,以防止伪造和冒充攻击。

在会话建立阶段,我们可以采用安全的哈希函数和随机数生成器来确保会话的随机性和不可预测性。

同时,使用加密算法对通信内容进行加密,以防止窃听。

在密钥交换阶段,我们可以采用Diffie-Hellman 密钥交换算法来实现双方的安全密钥交换。

该算法能够保证在不安全的通信通道上交换密钥时,双方仍能安全通信。

在身份认证阶段,我们可以采用数字签名技术进行身份认证,确保通信双方的连接是安全、可信任的。

对于认证密钥协商协议的性能分析,我们需要从安全性、可用性、通信量和实现复杂度等多个方面进行评估。

在安全性方面,我们的协议采用了安全的哈希函数和加密算法来保护通信内容不被窃听或篡改。

Diffie-Hellman密钥交换算法和数字签名技术也能够保证通信双方的身份认证和密钥安全交换。

可证明安全的抗量子高效口令认证密钥交换协议

可证明安全的抗量子高效口令认证密钥交换协议尹安琪;汪定;郭渊博;陈琳;唐迪【期刊名称】《计算机学报》【年(卷),期】2022(45)11【摘要】基于格的口令认证密钥交换(Password-Authenticated Key Exchange,PAKE)协议在后量子时代具有广泛的应用前景.降低通信轮次可以有效提高执行效率,也是格上PAKE协议的重要优化方向.现有基于格的低轮次PAKE协议的构建方法主要有两种:一种是基于非交互式零知识(Non-Interactive Zero-Knowledge,NIZK)证明,但在标准模型下如何在格上实现NIZK证明仍然是公开问题;另一种虽然宣称基于不可区分适应性选择密文攻击(Indistinguishability under Adaptive Chosen-Ciphertext Attack,IND-CCA2)的安全模型,但实际上只采用了不可区分性选择密文攻击(Indistinguishability under Chosen-Ciphertext Attack,IND-CCA1)安全的公钥加密(Public Key Encryption,PKE)方案,该类PAKE 协议在现实应用时需要利用签名/验签等技术才能保证安全性.这两种方法都会增加计算和通信开销.为此,本文利用带误差学习(Learning with Errors,LWE)问题的加法同态属性,提出了一种格上IND-CCA2安全的非适应性平滑投影哈希函数(Smooth Projective Hash Function,SPHF),该函数支持一轮PAKE协议的构造;并确定了所基于的PKE方案中相关参数的大小,从而消除了LWE问题的不完全加法同态属性对SPHF正确性的影响.尽所知,这是格上第一个直接基于IND-CCA2安全模型的非适应性SPHF,且该SPHF具有相对独立的研究价值,可应用于证据加密、零知识证明和不经意传输等领域.基于此,本文构建了一种格上可证明安全的高效PAKE协议.该协议可以抵御量子攻击;只需要一轮通信,因而具有最优的通信轮次;是基于标准模型,所以避免了使用随机预言机的潜在安全威胁,特别是使用随机预言机可能导致格上PAKE协议遭受离线口令猜测攻击和量子攻击;在实际应用时,该协议也不需要利用NIZK证明和签名/验签等技术来保证安全性,这有效提高了执行效率.本文还利用人人网474万口令数据验证了基于CDF-Zipf定律的PAKE协议安全模型可以更加准确地评估PAKE协议所提供的安全强度;最后基于该安全性模型,本文在标准模型下对所提出的PAKE协议进行了严格的安全性证明.实验结果表明,与其它相关协议相比,本文协议具有最优的整体执行效率和最低的通信开销.【总页数】16页(P2321-2336)【作者】尹安琪;汪定;郭渊博;陈琳;唐迪【作者单位】信息工程大学电子技术学院;南开大学网络空间安全学院;天津市网络与数据安全技术重点实验室(南开大学)【正文语种】中文【中图分类】TP393【相关文献】1.一种高效的匿名口令认证密钥交换协议2.基于RLWE问题的后量子口令认证密钥交换协议3.后量子基于验证元的三方口令认证密钥交换协议4.可证明安全的抗量子两服务器口令认证密钥交换协议5.格上基于密文标准语言的可证明安全两轮口令认证密钥交换协议因版权原因,仅展示原文概要,查看原文内容请购买。

格上两方一轮身份认证协议

第32卷第1期北京电子科技学院学报2024年3月Vol.32No.1JournalofBeijingElectronicScienceandTechnologyInstituteMar.2024格上两方一轮身份认证协议王㊀雄㊀吕晓晗㊀王文博北京电子科技学院网络空间安全系,北京㊀100070摘㊀要:在量子技术对传统密码冲击下,格上的口令认证密钥交换PAKE协议研究成为关注的热点㊂但是,当前格上PAKE协议大多通过两轮或三轮完成,且存在传输负载过重现象㊂而目前格上一轮协议多适用于一对一通信且不具有身份认证功能㊂针对以上问题提出的基于密钥共识的格上一轮身份认证协议,通过结合格上公钥加密㊁ASPH函数和密钥共识,实现了高效㊁安全的一轮通信中的身份认证与密钥协商㊂这一解决方案有望改善传统PAKE协议的问题,对于应对量子技术对密码学的挑战提供了一种思路㊂关键词:密钥共识;格密码;ASPH(ApproximateSmoothProjectiveHash);身份认证中图分类号:TP309㊀㊀㊀文献标识码:A文章编号:1672-464X(2024)1-01-11∗㊀基金项目:中央高校基本科研业务费资金资助(3282023052)∗∗㊀作者简介:王雄(1977-),男,河北保定人,副教授,硕士,主要研究方向为密码协议㊁密码系统㊂吕晓晗(1999-),女(通信作者),山东滨州人,硕士研究生,主要研究方向为密码协议㊁格密码(lvxiaohan8252@163.com)㊂王文博(1999-),男,甘肃天水人,硕士研究生,主要研究方向为身份认证协议㊁漏洞挖掘㊂0㊀引言㊀㊀Bellovin等[1]1992年提出第一个口令认证密钥交换PAKE(Password⁃AuthenticatedKeyEx⁃change)协议㊂由于PAKE中使用的口令简短易记,使得协议在很多领域中得以应用,并成为研究的热点㊂随后,大量文献基于对称密码体制㊁公钥密码体制提出了两方㊁三方的PAKE协议,并给出了随机预言机模型和标准模型下的安全证明,比如文献[2-5]㊂随着量子计算的发展,大量的密码技术遭遇前所未有的困难㊂基于格难题的PAKE协议以其并行运算㊁计算速度快和抗已知量子攻击等特点,成为后量子时代密码领域的研究新热点㊂Katz等[6]构建了第一个基于格上困难问题的PAKE方案㊂该方案使用平滑投射哈希函数和容错学习问题,并且基于GL(Gennaro⁃Lindell)框架㊂然而,该方案中的投射密钥生成依赖于密文,协议的效率仍然较低㊂后续格上PAKE协议的设计方向主要基于不同的构造方案(例如通过引入ASPH函数㊁利用效率更高的困难问题㊁引入密钥共识算法等)提高认证效率㊂2011年,Ding等[7]构造了一个格上三轮两方PAKE协议,使格上PAKE协议的效率得到了一定的提高㊂2017年,Zhang等[8]对ASPH函数做出改进,利用底层PKE(Password⁃basedkeyex⁃change)及其关联的非自适应ASPH函数,搭建了两轮PAKE框架㊂同年,Gao等[9]结合SRP北京电子科技学院学报2024年(SecureRemotePassword)协议底层困难问题与判定RLWE(RingLearningwithErrorsProblem)的优点,提出一个新的基于RLWE的SRP协议㊂2017年,Jin等[10]通过引入和形式化密钥共识及其非对称变异AKC(AdaptiveK⁃CurvatureFunc⁃tion)函数的构建工具,抽象了基于LWE(Learn⁃ingwithErrorsProblem)和RLWE的密钥交换协议中的一些密钥成分,设计了KC(keyconsen⁃sus)和AKC(asymmetrickeyconsensus)方案㊂2019年,Karbasi等[11]对SPH(SmoothProjectiveHash)函数进行改进,首次构造出基于RLWE问题的SPHF㊂2021年,李子臣等[12]基于RLWE难题,利用了Peikert错误协调机制,在客户端/服务器模式下构造出PAKE协议㊂2022年,尹安琪等[13]根据Gentry等的方案[14]和Katz等的方案[15]设计了一种基于格的两轮PAKE协议,并分析了协议的安全性㊂同年,Li等[16]基于Peikert方案[17]提出一个具有自适应光滑性的基于格的SPH函数,获得了具有严格安全分析的格上一轮PAKE协议㊂Zhao等[18]也提出了一种基于密钥共识的格密码认证密钥交换协议㊂通过研究可以发现,上述协议或者具有两轮以上的交互(例如[6]㊁[7]㊁[12]),或者不具有身份认证功能(例如[18]㊁[8])㊂当然,基于密钥共识机制设计出的格上身份认证协议可以有效减少通信轮数,但目前存在的格上一轮协议绝大多只能用于一对一的通信,并且不提供身份认证功能㊂为解决上述问题,本文提出一种新的基于密钥共识的格上一轮身份认证协议,提高通信效率的同时实现身份认证功能,并基于随机预言机模型证明了协议的安全性㊂1㊀相关知识1 1㊀格的相关知识定义1格㊂给定线性空间mˑn上m个线性无关向量B=(b1, ,bm),这些向量的整系数线性组合表示为格Λ⊂Rn,即Λ=L(B)=ðmi=1xibi,xiɪ㊂在格密码中,明文和密文通常表示为向量㊂加密过程涉及将明文与格基和误差向量结合,然后进行一些数学运算,如模运算,以生成密文㊂解密过程涉及逆向操作,从密文恢复到原始明文㊂基于格的结构目前是后量子密码学的重要候选者,计算格问题无法有效解决的假设下,许多基于格的结构被认为是安全的㊂定义2㊀LWE[19]㊂LWE分布是一种离散概率分布,通常用于描述一个随机过程,其中一些线性关系受到小的随机误差的干扰㊂在LWE分布中,有一组向量(称为秘密向量s)和一个包含噪声的线性组合,即对秘密向量的线性组合添加了一些随机误差㊂表示为:As,α=(a,b=ats+emodq)ɪnqˑq(n,qɪ,α>0,sɪnq)㊂其中,αѳrnq为随机均匀选取的向量,eѳrD,αq为容错向量㊂LWE难题是一个密码学难题,涉及到从LWE分布的样本中恢复出秘密向量㊂具体来说,给定一组LWE分布的样本(线性组合和噪声)LWE难题的目标是找到生成这些样本的秘密向量㊂LWE难题的安全性基于随机性和误差的引入,使得从样本中恢复秘密信息变得非常困难㊂LWE难题在构建抗量子计算的加密算法研究中起到了关键作用,因此基于LWE难题构建抗量子攻击的身份认证协议是一个可行的思路㊂1 2㊀基于格的公钥加密体制基于LWE问题的公钥密码体制表示为PKε=(KeyGen,Enc,Dec),P表示明文的集合㊂该体制满足CCA安全,具体如下所示:令n1,n2ɪ,q为素数,n=n1+n2+1,m=O(nlogq)ɪ,α,βɪ㊂生成体制公私钥对的算法为(pk,sk)ѳKeyGen(1k):将与安全性相关的参数(pk,sk)作为算法的输入,得到(A0,R0)ѳTrapGen(1n,1m,q)㊁(A1,R1)ѳTrapGen(1n,1m,q)㊁crsѳ㊃2㊃第32卷格上两方一轮身份认证协议㊀CRSGen(1k),最终得到体制公钥和体制私钥的组合(pk,sk)=((A0,A1,crs),R0)㊂加密算法为cѳEnc(pk,label,pw):输入公钥pk=(A0,A1,crs)㊁明文pwɪP㊁labelɪ{0,1}∗㊁随机数r,随机选取s0,s1ѳrnq,e0,e1ѳrDm,αq,输出密文c=(u,v)㊁u=f(pk,pw,r)㊁v=g(pk,label,pw,r)㊂解密算法为Dec:输入私钥sk=R0㊁label和密文c=(u,v),输出相应的明文pw或ʅ,记为pwѳDec(sk,label,(u,v))㊂正确性:对于任意公私钥对(pk,sk),密文c=(u,v)的第一部分u在任何vᶄ和labelᶄɪ{0,1}∗的意义上修正明文pw,在安全参数k和sk㊁r的随机选择中Dec(sk,labelᶄ,(u,vᶄ))∉{ʅ,pw}的概率是可以忽略的㊂1 3㊀近似平滑投射哈希函数实现CCA安全的公钥加密体制的平滑投射函数最早由Cramer等[20]提出,本文使用的AS⁃PH函数参考文献[6]㊁[8]㊂给定CCA安全公钥加密方案PKε=(KeyGen,Enc,Dec)和有效可识别的PAKE密码字典消息空间D,假设该加密方案定义了密文的有效性,可以由pk单独有效地确定,所有诚实生成的密文都是有效的,并且假设不存在解密错误㊂假设给定一个有效密文c,可以将c=(u,v)分解为(f,g)的输出㊂密钥对(pk,sk)由密钥生成算法KeyGen(1k)产生,Cpk表示关于公钥pk的有效密文空间,P是明文空间㊂定义X={(label,c,pw)|(label,c)ɪCpk;pwɪPL={(label,c,pw)ɪX|labelɪ{0,1}∗;c=Enc(pk,label,pw)}L-={(label,c,pw)ɪX|labelɪ{0,1}∗;pw=Dec(sk,label,c)}一个公钥pk的公钥加密体制对应的ε-approximateSPH函数记为(K,l,{Hhk:Xң{0,1}l}hkɪK,HP,Proj:KңHP㊂哈希密文的集合为K,X是函数的定义域,{0,1}l为函数值域㊂近似平滑投射哈希函数由以下算法组成㊂对哈希密钥进行采样hkѳrK,hk是元组,其中每个元素都服从离散高斯分布;对于hkɪK,x=(label,(u,v),pw)ɪX,计算Hhk(x)=Hhk(u,pw);计算投射密钥hp=Proj(hk),其中hkɪK㊂对于任意hkѳrK㊁x=(label,(u,v),pw)ɪL㊁随机数r,计算u=f(pk,pw,r)㊁v=g(pk,label,pw,r),有一个有效的近似算法为Hash(hp,x,r)=Hash(hp,(u,pw),r)㊂正确性:对x=(label,(u,v),pw)ɪL以及投射密钥hp=Proj(hk),满足Pr[Ham(Hhk(u,pw),Hash(hp,(u,pw),r))ȡε]=negl(k)㊂平滑性:对任意的函数h:HPңX\L-㊁hkѳrK㊁hp=Proj(hk)㊁x=h(hp)㊁ρѳr{0,1}l,两个分布(hp,Hhk(x))和(hp,ρ)是不可区分的㊂1 4㊀密钥共识定义4密钥共识(Keyconsensus[10])㊂一个密钥共识算法KC=(params,Con,Rec),其中的参数定义如下:params=(q,m,g,d,aux)表示系统参数,q,m,g,d均为正整数,且满足m,g是2的幂,q=m㊃g,2md<q,aux表示通常由q,m,g,d确定的辅助值,可以设置为一个特殊的符号Φ指示为空㊂(k1,v)ѳCon(σ1,params):输入为(σ1ɪq,params),概率多项式时间调节算法的输出为(k1,ν),其中k1ɪm是共享密钥,vɪg是在后续过程中将公开传输到另一个通信方的提示信号,以便双方达成共识㊂k2ѳRec(σ2,v,params):输入为(σ2ɪq,v,params),确定性多项式时间和解密算法Rec输出k2ɪm㊂正确性:如果k1=k2且任意σ1,σ2ɪq满足|σ1-σ2|qɤd,密钥共识算法满足正确性㊂安全性:如果k1和v相互独立,且k1均匀分布在m,σ1ɪq时,密钥共识算法满足安全性㊂㊃3㊃北京电子科技学院学报2024年2㊀安全模型㊀㊀本文在文献[21]的基础上给出安全性分析模型㊂协议的参与者包含用户M和信任的服务器V用户持有的能在服务器证明身份信息的口令记为w(wɪD,独立均匀选取),服务器拥有该口令对应的wᶄ,wᶄ与wᶄ相等㊂ΠiM表示用户M中的第i个实例,ΠjV表示服务器V中的第j个实例㊂敌手A是一种概率多项式时间(Probabi⁃listicPolynomial⁃Time,PPT)算法,可以完全控制这些设备之间的所有通信信道㊂A可以拦截和读取所有消息,删除或修改任何所需的消息,以及注入它自己的消息㊂还允许A获得一个实例的会话密钥,以便模拟会话密钥可能发生的泄漏㊂敌手A与每个实例进行交互的方式如下所示㊂execute(M,i,V,j)㊂此查询用于模拟对手的被动攻击能力㊂如果ΠiM和ΠjV没有被激活,该提示查询模型将激活ΠiM和ΠjV来运行协议,然后将协议执行记录发送给对手㊂send(M,i,msg)㊂它用于模拟对手对证明者实例ΠiM的主动攻击㊂敌手拦截并修改发送给实例ΠiM的消息msg,将用户实例ΠiM对消息的回应返回给A㊂send(V,j,msg)㊂该询问模拟敌手的主动攻击,敌手拦截发送给服务器ΠjV的消息并进行修改,再把该服务器相应的的回复返回到A㊂reveal(M,i)㊂此查询模拟已知的密钥攻击或会话密钥丢失㊂它允许对手获得用户实例ΠiM的有效会话密钥㊂test(M,i)㊂该查询用于描述协议会话密钥的语义安全性,而对手只能访问一次查询㊂选择一个随机比特bѳr{0,1},如果b=1,则返回用户实例ΠiM的会话密钥skiM;否则返回均匀选取的随机值㊂新鲜性㊀如果对手A没有向实例ΠiM请求reveal(M,i),那么实例ΠiM就是新鲜的㊂在查询模型中,只要当验证者接受会话密钥时,查询操作test(M,i)中的实例ΠiM保证是新鲜的,对手就可以在多项式时间内进行任何顺序查询㊂安全性㊀设口令字典空间为D,Q(k)为攻击者以在线方式测试口令次数的边界值,其中k表示与安全参数无关的常数㊂如果对于所有字典D和所有的PPT对手A最多进行Q(k)次在线攻击,满足advΠ,A(k)ɤQ(k)|D|+negl(k),那么该PAKE协议是安全的㊂3㊀基于密钥共识的格上一轮身份认证协议3 1㊀方案构造基于密钥共识的格上一轮身份认证协议使用ASPH函数进行设计,利用可拆分公钥密码体制[6,8]和密钥共识算法[10]实现安全性和高效性㊂协议中的符号说明如表1所示㊂表1㊀协议中的符号说明Tab.1㊀Explanationofsymbolsintheagreement符号说明符号说明r1,r2用户和服务器的随机值label标签hkHash密钥f,g函数KHash密钥空间sk1,sk2用户,服务器的会话密钥hp投射密钥用户和服务器共享口令wɪD,其中,D为系统中口令的集合㊂协议的具体流程如下:(1)初始化阶段公钥加密体制的公钥pk由可信第三方生成,对应的私钥任何用户不能知悉㊂用户上传身份标识与口令w到服务器,服务器按照身份标识与口令的对应关系保存所有用户身份标识以及口令㊂(2)身份认证及密钥协商阶段用户与服务器实现身份认证及密钥协商的㊃4㊃第32卷格上两方一轮身份认证协议㊀流程如图1㊂图1㊀基于密钥共识的格上一轮身份认证协议Fig.1㊀Oneroundidentityauthenticationprotocolbasedonkeyconsensusonlattice(1)用户M:选择随机值r1㊁散列密钥hk1,计算hp1=Proj(hk1);令label1=IDM||IDV||hp1,计算(u1,v1)=Enc(pk,label1,w,r1),其中u1=f(pk,w,r1),v1=g(pk,label1,w,r1);令c1=(u1,v1),将身份标识以及发送给服务器V㊂(2)服务器V:接收到用户消息后,首先对c1的有效性进行验证,如果无效就选择终止此次会话;若验证有效,随机选择r2,散列密钥hk2,计算hp2=Proj(hk2)㊁u2=f(pk,wᶄ,r2);计算σ1=Hash(hp1,(u2,wᶄ),r2)⊕Hhk2(u1,wᶄ),n=σ1modg,会话密钥sk1=⌊σ1g」;令label2=IDM||IDV||hp1||hp2,v2=g(pk,label2,wᶄ,r2);令c2=(u2,v2),将hp2㊁c2以及n发送给用户M㊂(3)用户M:接收到服务器V的消息后,首先对c2的有效性进行验证,如果无效就选择终止此次会话;若验证有效,计算σ2=Hhk1(u2,w)⊕Hash(hp2,(u1,w),r1),并计算会话密钥sk2=⌊(σ2-n)/g⌉modm㊂接下来,证明协议的正确性㊂根据ASPH的近似正确性可知:Pr[Ham(Hhk(u,pw),Hash(hp,(u,pw),r))ȡε]=negl(k)㊂因此σ1和σ2的汉明距离至多为2ε㊂现引入一个新的函数|㊃|t:对任意正整数tȡ1,|x|t=min{xmodt,t-xmodt}㊂我们使用|σ1-σ2|q来度量两个元素之间的距离,由于σ1和σ2的汉明距离至多为2ε,与q相比相对较小,所以|σ1-σ2|qɤd㊂根据|㊃|t的定义可以知道:对任意x,y,t,lɪ,tȡ1,lȡ0,如果|x-y|tɤ1,那么存在θɪ以及δɪ[-1,1]使得x=y+θt+δ㊂因为|σ1-σ2|qɤd,所以存在θɪ和δɪ[-1,1]使得σ2=σ1+θq+δ㊂因此sk2=⌊(σ1-n+θq+δ)/g⌉modm=(sk1+θm+⌊δ/g⌉)modm⌊⌉意为取最接近的整数,因为2md<q,所以|θg|ɤdg<12,所以δ/g最接近零可忽略,因此sk2=sk1modm=sk1㊂3 2㊀安全性证明本节给出了格上基于密钥共识的一轮身份认证密钥交换协议的安全性证明㊂定理1如果PKε=(KeyGen,Enc,Dec)是一种基于LWE难题CCA安全的公钥加密方案和?-ASPH函数簇,并且使用密钥共识KC=(params,Con,Rec)来协商会话密钥㊂那么本文协议是一个安全的PAKE协议㊂要证明定理1,选择通过一系列游戏从游戏0到游戏7来建立㊂游戏0代表一个真实且安全的游戏,而游戏7代表一个随机选择会话密钥的均匀分布游戏,其安全性是通过增加对手的优势来建立的㊂我们通过逐步转变游戏规则来证明定理1㊂advA,i(k)表示在游戏Gi中敌手的优势㊂从游戏0到7,敌手的优势差最多为Q(k)|D|+negl(k)㊂游戏0:本实验在一个安全模型中模拟了游㊃5㊃北京电子科技学院学报2024年戏的真实攻击㊂游戏1:相比较于游戏0,本实验修改了每个execute询问的回答中σ2的的计算方法,将其修改为用hk来直接进行计算,例如,σ2=Hhk1(u2,w) Hhk2(u1,w)㊂基于格PAKE协议的ε-ASPH函数簇为:1)哈希函数簇H={Hhk}hkɪHK,其中,定义域为X,值域为{0,1}l,HK为Hash密钥空间;2)密钥投射函数Proj:HKңHP,其中,HP为投射密钥空间㊂由于模拟器知道hk,引理1可以通过ASPH的近似正确性推导出来㊂因此存在|advA,1(k)-advA,0(k)|ɤnegl(k)㊂游戏2:继续将execute做修改,将密文c1替换为加密虚拟口令(不属于字典集D的口令被称为虚拟口令)得到的密文㊂游戏1和游戏2的唯一区别是在加密结果上的替换,如果敌手A能够明显优于随机猜测地区分这两个游戏,那么存在算法B可以在底层格上的公钥加密中打破CCA安全性㊂算法B随机均匀地选择一个挑战公钥pk,并在游戏1中与敌手A交互㊂如果对手A要求算法B进行一个execute询问,那么B首先随机选择hk1ѳrK,计算hp1=Proj(hk1)㊂然后向挑战者发送(w,0)和label1=IDM||IDV||hp1以获得一个挑战密文c∗1㊂最后,算法B将使用密文c∗1作为execute查询的答案,并将对手A的输出视为自己的猜测㊂如果c∗1是真实密码w的加密密文,算法B将完全模拟对手A的攻击环境,否则,算法B将在游戏2中模拟对手A的攻击环境㊂因此,如果对手A不能以明显优势区分游戏1和游戏2,那么算法B就不能以同样的优势破坏CCA的安全性㊂由于公钥加密体制满足CCA安全,所以|advA,2(k)-advA,1(k)|ɤnegl(k)㊂游戏3:继续将execute做修改,强制σ2与σ1为直接选取的随机数,而其他计算保持不变㊂在每次execute询问中,两个密文c1和c2都是加密不属于字典集的随机数得到的值,其中,σ1和σ2的值在统计上接近于均匀分布,因此可以忽略所产生的优势差异㊂根据ASPH函数的定义及性质,有|advA,3(k)-advA,2(k)|ɤnegl(k)㊂在从游戏1到游戏3的过程中,敌手A修改了execute查询的模拟方式,并且在这些修改后的查询中没有获得有关用户密码的任何信息㊂接下来将开始考虑以下send询问㊂send0(M,i,V,j)㊂激活证明者和验证者实例获取协议执行记录㊂send1(V,j,msg1)㊂敌手给服务器发送一轮消息msg1=(IDM,c1,hp1)得到服务器返回的下一轮消息㊂send2(M,i,msg2)敌手向用户实例ᵑiM发送下一轮消息msg2=(hp2,c2,n)㊂如果服务器实例ΠjV接收到有效的消息msg1,就向敌手返回相应的消息msg2㊂模拟器C将记录与密钥生成阶段生成的公钥pk对应的私钥sk㊂游戏4:对于send1(V,j,msg1)询问,令labelᶄ1=IDMᶄ||IDVᶄ||hp1,如果cᶄ1不是有效的密文,则模拟器C拒绝该消息㊂否则,模拟器C利用私钥sk计算wᶄ=Decsk(cᶄ1),若wᶄ=w,则认为敌手A成功并结束游戏㊂假设cᶄ1是一个有效的密文,因为游戏4中的模拟器C知道pk对应的私钥sk,所以,解密cᶄ1可以得到wᶄ㊂显然这种令wᶄ=w的修改可以增加敌手的优势㊂至于wᶄʂw这种情况,有(labelᶄ1,cᶄ1,w)∉L-㊂根据ASPH的平滑性,wᶄʂw的优势在统计距离上可以忽略㊂根据近似平滑散列函数的定义和密钥共识的正确性,有advA,3(k)ɤadvA,4(k)+negl(k)㊂游戏5:对于send2(M,i,msg2),令msg2=(IDM,c1,hp1)是send0(M,i,V,j)询问输出的消㊃6㊃第32卷格上两方一轮身份认证协议㊀息㊂如果msg2ᶄ是之前send1(V,j,msg1)询问的输出,模拟器直接使用相应的hk1计算σ2,强制用户实例与服务器实例拥有相同的σ,由于σ对敌手是隐藏的,所以此修改不改变敌手的优势㊂令labelᶄ2=IDM||IDV||hpᶄ1||hpᶄ2;如果检验cᶄ2不是有效的密文,模拟器C拒绝询问;否则,模拟器C用私钥sk解密cᶄ2得到wᶄ㊂若wᶄ=w,模拟器C认为敌手成功并停止模拟,这个修改增加了敌手的优势㊂根据近似平滑散列函数的定义和密钥共识的正确性,有advA,4(k)ɤadvA,5(k)+negl(k)㊂游戏6:对send0(M,i,V,j)询问进行修改,如果用户触发了send0操作,那么将对虚拟口令进行加密,并生成密文c1㊂在游戏5和游戏6之间唯一的区别是,密文是对不属于字典集D的口令加密获取的值㊂如果敌手A可以在概率多项式时间内明显优于随机猜测地区分这两个游戏,并将其能力转换为算法B,那么算法B可以以相同的优势破坏公钥密码体制的CCA安全性㊂随机均匀选择一个挑战公钥pk,算法B使用pk作为协议的CRS,模拟游戏5中敌手A的攻击环境㊂当算法B回答敌手的send0询问时,首先随机选择hk1ѳrK,计算hp1=Proj(hk1)㊂然后算法B向挑战者发送(w,0)和label1=IDM||IDV||hp1,获得一个挑战密文c∗1㊂最后算法B将(IDM||IDV||hp1)发送给敌手A㊂当算法B必须解密有效密文对(labelᶄ1,cᶄ1)=(label1,c∗1)时,提交(labelᶄ,cᶄ1)给自己的CCA安全挑战者㊂算法B取一个比特值bɪ{0,1}作为敌手A的输出,将其作为它自己的猜测㊂如果密文c∗1是对真实密码w的加密,而算法B模拟了敌手A在游戏5中的攻击环境,那么如果敌手A能够在概率多项式时间内明显优于随机猜测地区分游戏6和游戏5,那么算法B可以以相同的优势破坏公钥密码体制的CCA安全性㊂而公钥加密体制确保CCA安全,所以|advA,6(k)-advA,5(k)|ɤnegl(k)㊂游戏7:send1(V,j,msgᶄ1=(IDMᶄ,cᶄ1,hpᶄ1))询问被修改,如果msgᶄ1是之前send0询问的输出,模拟器C用相应的散列密钥(hk1,hk2)计算σ1;否则,模拟器C执行方式完全类似于游戏6㊂如果msgᶄ1是之前send0询问的输出,那么模拟器C可以知道相应的散列密钥(hk1,hk2),cᶄ1是对虚拟口令的加密㊂因此可知,该修改的统计距离可以忽略不计㊂所以,根据近似平滑散列函数的定义和密钥共识的正确性,有|advA,7(k)-advA,6(k)|ɤnegl(k)㊂在给定场景中,事件ε表示敌手A提交了一个密文,然后成功解密该密文以获得真实密码w㊂如果事件ε没有发生,那么可以忽略敌手A在安全参数k上的任何优势㊂在游戏7中,所有查询输出的密文都是虚拟口令的加密结果,因此敌手A无法通过查询获得有关真实密码的任何相关信息㊂因为Q(k)次在线攻击是敌手A的极限,且一次攻击的概率成功为Pr[wᶄ=w]ɤ1|D|,所以事件ε发生的概率最大为Q(k)|D|,经过计算可得知,advA,7(k)ɤQ(k)|D|+negl(k)㊂综合游戏1 游戏7可以得到advA,0(k)ɤQ(k)|D|+negl(k)㊂所以定理1的说法正确㊂4㊀性能比较㊀㊀本节从安全性和效率两个方面,对本文协议和已有的格上两方身份认证协议进行比较,具体如表2㊁表3所示㊂其中,Exp表示模幂运算,Enc/Dec表示公钥加密/解密运算,ASPH/SPH表示近似平滑投射哈希运算,Hash表示哈希运算㊂同时,为了能够更加直观的对协议的性能进行比较,本文统一分别假设l㊁k㊁n㊁m㊁logq的值㊃7㊃北京电子科技学院学报2024年为128bit㊁128bit㊁256bit㊁6400bit与12㊂表2㊀通信与计算开销比较Tab.2㊀Comparisonofcommunicationandcomputingcosts协议难题假设双向认证通信复杂度通信开销/bit计算开销[18]LWE否O((m+nk)logq)4700163Exp+1Enc+2Hash[8]LWE否O(2(4m-2n+kn)logq+k)10016002Enc+4ASPH+2Hash[6]LWE是O((3mn+2kn)logq+k)597699842Exp+2Enc+2ASPH+5Hash[13]GPV是O(((mn+1)+k(n+1))logq)200555522Exp+2Enc+2SPH+4Hash本协议LWE是O((mn+nl)logq+l)200541442Exp+2Enc+2ASPH+2Hash㊀㊀本文使用LWE问题进行协议的设计,多项式时间内量子算法无法解决,因而能够抵抗量子攻击㊂协议[18]㊁[8]只是完成通信密钥的协商,缺少对通信双方的身份认证,协议[6]㊁[13]与本文协议提供通信双方相互认证的功能,进一步提升了协议的安全性㊂在通信开销方面,支持双向认证的协议需要更多的通信数据㊂但是,相对于协议[6]和[13],本文协议的通信开销进一步降低,提高了通信效率㊂在计算开销方面,本文协议相对于协议[18]减少了指数运算次数但是增加了加密与哈希运算次数,与[8]相比增加了指数运算次数,但是哈希运算次数得到了减少㊂虽然指数运算成本比哈希运算的成本消耗要高,但是总体来看还是增加了计算开销,这也是提供双向认证的必要开销㊂从表2也可以看到,本文通过利用密钥共识算法,比同为双向认证的协议[6]㊁[13]减少了哈希运算次数,缩短了计算所需的时间㊂综合来看,在保证安全性的前提下,本文协议降低了计算开销,提高了计算效率㊂表3㊀存储开销对比Tab.3㊀Storageoverheadcomparison协议存储复杂度存储开销客户端服务器客户端服务器[18]O((ml+m+n+k+km)logq+m)O((2(m+n)k+k)logq+2m)1974860820461568[8]O((2mn+k(m+2n1)+8m-3n1+2n2+1)logq+5k)O((2mn+k(m+2n1)+8m-3n1+2n2+1)logq+5k)5015718450157184[6]O((mn(3k+2n+6)+n(2k+1))logq+5k)O((mn(3k+2n+6)+n(2k+1))logq+5k)177****2768177****2768[13]O((mn+2m+2n+1)+(m+n+1)k)logq+3k)O((mn(2k+2n+4)+3n+1+(n+1)klogq+3k)30046092151****1964本协议O((3ml+mn+m)logq+l)O((4ml+mn+m+1)logq+l)4922892859059340㊀㊀在存储开销方面,各个协议表现不一㊂在客户端方面,本文协议优于协议[8]和[6],在服务器方面,本文协议又优于协议[6]和[13]㊂从两端综合来看,支持双向认证的协议在存储方面要高于不支持双向认证的协议㊂可以看到,虽然本文协议在指标上比不支持认证的协议[8]略差,却大幅优于同为双向认证协议的协议[13]㊂虽然在客户端与服务器两端都具有很低的存储开销,但是协议[18]不支持双向身份认证,而本文协议在指标方面比协议[18]略低,但是双向身份认证的优势无疑增强了本文协议的使用场景和推广前景㊂综合以上分析结果表明,本文协议不仅具有双向认证的安全性,还有效的降低了通信和计算成本㊂因此,本文协议更具适用性与推广性㊂㊃8㊃第32卷格上两方一轮身份认证协议㊀5㊀结束语㊀㊀本文设计的协议利用多项式时间内量子算法无法解决的LWE问题进行构造,能够抗量子攻击㊂基于可拆分公钥密码体制和密钥共识算法,利用ASPH函数,在能够实现双向身份认证功能从而保证安全性的前提下,降低了通信开销㊁计算开销和存储开销,提高了通信效率㊂未来将考虑设计在本文使用的框架下的3PAKE方案,使其适用于大规模用户相互通信场景㊂参考文献[1]㊀BellovinSM,MerrittM.Encryptedkeyex⁃change:Password⁃basedprotocolssecurea⁃gainstdictionaryattacks[C]//IEEEComput⁃erSocietySymposiumonResearchinSecurityandPrivacy,Oakland:IEEEPress,1992:72-84.[2]㊀KatzJ,OstrovskyR,YungM.Efficientandsecureauthenticatedkeyexchangeusingweakpasswords[J].JournaloftheACM(JACM),2009,57(1):1-39.[3]㊀GennaroR,LindellY.Aframeworkforpass⁃word⁃basedauthenticatedkeyexchange[C]//InternationalConferenceontheTheoryandApplicationsofCryptographicTechniques.Berlin,Heidelberg:SpringerBerlinHeidel⁃berg,2003:524-543.[4]㊀AbdallaM,BenhamoudaF,PointchevalD.Disjunctionsforhashproofsystems:Newcon⁃structionsandapplications[C]//AdvancesinCryptology⁃EUROCRYPT2015:34thAnnualInternationalConferenceontheTheoryandApplicationsofCryptographicTechniques.So⁃fia,Bulgaria:SpringerBerlinHeidelberg,2015:69-100.[5]㊀魏福山,马建峰,李光松等.标准模型下高效的三方口令认证密钥交换协议[J].软件学报,2016,27(09):2389-2399.(WeiFus⁃han,MaJianfeng,LiGuangsong,etal.Effi⁃cientTripartitePasswordAuthenticationKeyExchangeProtocolundertheStandardModel[J].JournalofSoftware,2016,27(09):2389-2399.).[6]㊀KATZJ,VAIKUNTANATHANV.Smoothprojectivehashingandpassword⁃basedauthen⁃ticatedkeyexchangefromlattices[C]//2009AdvancesinCryptology.Berlin:Springer,2009:636-652.[7]㊀DingY,FanL.Efficientpassword⁃basedau⁃thenticatedkeyexchangefromlattices[C]//2011SeventhInternationalConferenceonComputationalIntelligenceandSecurity.San⁃ya,China:IEEE,2011:934-938.[8]㊀ZhangJ,YuY.Two⁃roundPAKEfromap⁃proximateSPHandinstantiationsfromlattices[C]//InternationalConferenceontheTheoryandApplicationofCryptologyandInformationSecurity.Springer:Cham,2017:37-67.[9]㊀GaoX,DingJ,LiuJ,etal.Post⁃quantumsecureremotepasswordprotocolfromRLWEproblem[C]//InternationalConferenceonIn⁃formationSecurityandCryptology.Springer:Cham,2017:99-116.[10]㊀JinZ,ZhaoY.Optimalkeyconsensusinpresenceofnoise[J].(2016-11-18)[2017-10-06].㊀https://doi.org/10 48550/arX⁃iv.1611 06150.[11]㊀KarbasiAH,AtaniRE,AtaniSE.ANewRing⁃BasedSPHFandPAKEProtocolonIde⁃alLattices[J].ISeCure,2019,11(1):75-86.[12]㊀李子臣,谢婷,张卷美.基于RLWE问题的后量子口令认证密钥交换协议[J].电子学报,2021,49(02):260-267.(LiZichen,XieTing,ZhangJuanmei.Postquantum㊃9㊃北京电子科技学院学报2024年passwordauthenticationkeyexchangeprotocolbasedonRLWEproblem[J].JournalofE⁃lectronics,2021,49(02):260-267.).[13]㊀尹安琪,曲彤洲,郭渊博等.格上基于密文标准语言的可证明安全两轮口令认证密钥交换协议[J].电子学报,2022,50(05):1140-1149.(YinAnqi,QuTongzhou,GuoYuanbo,etal.Aprovablesecuretworoundpasswordauthenticationkeyexchangeprotocolbasedonciphertextstandardlanguageongrid[J].JournalofElectronics,2022,50(05):1140-1149.).[14]㊀GentryC,PeikertC,VaikuntanathanV.Trapdoorsforhardlatticesandnewcrypto⁃graphicconstructions[C]//ProceedingsofthefortiethannualACMsymposiumonTheoryofcomputing.NewYork:AssociationforCom⁃putingMachinery.2008:197-206.[15]㊀KatzJ,VaikuntanathanV.Smoothprojectivehashingandpassword⁃basedauthenticatedkeyexchangefromlattices[C]//InternationalConferenceontheTheoryandApplicationofCryptologyandInformationSecurity.Berlin,Heidelberg:SpringerBerlinHeidelberg,2009:636-652.[16]㊀LiZ,WangD.Achievingone⁃roundpass⁃word⁃basedauthenticatedkeyexchangeoverlattices[J].IEEEtransactionsonservicescomputing,2019,15(1):308-321.[17]㊀MicciancioD,PeikertC.Trapdoorsforlat⁃tices:Simpler,tighter,faster,smaller[C]//AnnualInternationalConferenceontheTheoryandApplicationsofCryptographicTech⁃niques.Berlin,Heidelberg:SpringerBerlinHeidelberg,2012:700-718.[18]㊀ZhaoZ,MaS,QinP.Passwordauthentica⁃tionkeyexchangebasedonkeyconsensusforIoTsecurity[J].ClusterComputing,2023,26(1):1-12.[19]㊀RegevO.Onlattices,learningwitherrors,randomlinearcodes,andcryptography[J].JournaloftheACM(JACM),2009,56(6):1-40.[20]㊀CRAMERR,SHOUPV.Universalhashproofsandaparadigmforadaptivechosenci⁃phertextsecurepublic⁃keyencryption[C]//InternationalConferenceontheTheoryandApplicationsofCryptographicTechniques:AdvancesinCryptology.Berlin:Springer,2002:45-64.[21]㊀BenhamoudaF,PointchevalD.Verifier⁃basedpassword⁃authenticatedkeyexchange:Newmodelsandconstructions[J].CryptologyePrintArchive,2013.(2013-12-16)[2014-10-14].https://ia.cr/2013/833.ATwoPartyOneRoundIdentityAuthenticationProtocoloverLatticeWANGXiong㊀LVXiaohan㊀WANGWenboCyberspaceSecurityDepartment,BeijingElectronicScienceandTechnologyInstitute,Beijing100070,P.R.ChinaAbstract:Inthefaceofquantumtechnologyᶄsimpactontraditionalcryptography,researchonlattice⁃basedPassword⁃AuthenticatedKeyExchange(PAKE)protocolshasgainedsignificantattention.How⁃ever,currentlattice⁃basedPAKEprotocolsoftenrequiretwoorthreerounds,leadingtoheavytransmis⁃㊃01㊃㊃11㊃第32卷格上两方一轮身份认证协议㊀sionloads.Additionally,existingone⁃roundlattice⁃basedprotocolsaremainlysuitedforone⁃on⁃onecommunicationandlackidentityauthentication.Toaddresstheseissues,anovellattice⁃basedone⁃roundidentityauthenticationprotocolbasedonkeyconsensushasbeenproposed.Thisinnovativesolu⁃tioncombineslattice⁃basedpublickeyencryption,ASPHfunctions,andkeyconsensustoachieveeffi⁃cientandsecureidentityauthenticationandkeynegotiationwithinasinglecommunicationround.Thisbreakthroughhasthepotentialtoaddressthechallengesposedbyquantumtechnologytocryptographyandextenditsapplicabilitytomany⁃to⁃manycommunicationscenarios.Keywords:keyconsensus;latticecipher;ASPH;Identityauthentication(责任编辑:夏㊀超)。

跨域客户间口令认证的密钥交换协议

Cr s e l cin —o。l n a s r — u h n ia e e g e me tp o o o o sr a m l tt — i tp s wo d— t e tc t d k y a r e n r t c l — e — ce a

W ANG o Ta ( o lg fMah ma isa dPh sc ,Qig a fS in ea dTe h oo y,Qig a 6 0 1 C l eo t e t n y is e c n d oo ce c n c n lg n d o2 6 6 ,Ch ) ia

Ab ta t A r s - e l cin —o cin a s r - u h n ia in k y a r e n r t c l sn o src : c o s r am l tt - l tp s wo d a t e t t e g e me tp o o o i g c mmo t r g e ie rmo i e e c o u n so a ed v c so b l e d v c si r s n e o m e t t e r q i me t f t e s c r ,e f in n r c ia o e ie p e e t d t e h e u r s e n s o h e u e fi e t a d p a t lc mmu ia i n e we n cin s c c nc t s b t e l t ,wh r o e oae r gs e e i e e ts r e s a d o i e e t p s wo d . Th x e sv ma t c r s a d s n h o i d co k s se a e r — e it r d i d f r n e v r n wn d f r n a s r s n f f e e p n i e s r a d n y c r n z l c y t m r e e p a e y t e c mmo t r g e ie n a d m u e s lc d b h o n s o a e d v c s a d r n o n mb r .Th e i r v d s h me i s c r g i s h n wn a t c si e r t mp o e c e e u e a an t e k o ta k n s c e s t k y e vr n e ta d me t h e u r me t ft e s c rt . I d i o e n io m n n e st e r q ie n s o h e u i y n a d t n,i k e s t eme i ft e s r a d ,n e o e p i t e p h rt o h ma tc r s e d n tk e s t e p s wo d t b e rv rf rt b e n t es r e n o sn t e t itb ma tc r s i e l i mp e n a in h a s r -a ls o e i e -a lsi h e v ra d d e o s r y s r a d n r a f i lme t t .Th r v d i r c le o ei mp o e s h m e i mo e s c r ,e f in n r c ia u o t e i to u to f h o c e s r e u e fi e ta d p a t l e t h r d ci n o e c mmo t r g e i s a d r n o n mb r . c c d n t n so a ed v c n a d m u e s e Ke r s p s wo d a t e t a e y wo d : a s r - u h n i t d;k y a r e n ;c o s r am ;s o a e d v c s ma tc r c e g e me t r s— e l t r g e ie ;s r a d

一种可证安全的两方口令认证密钥交换协议

第1期 No.1Βιβλιοθήκη 计 算 机 工 程 Computer Engineering

文章编号:1000—3428(2013)01—0164—04 文献标识码:A

2013 年 1 月 January 2013

中图分类号:TP309.2

・安全技术・

一种可证安全的两方口令认证密钥交换协议

基金项目:广东省自然科学基金资助项目(8152500002000003);广东高校优秀青年创新人才培育基金资助项目(201180) 作者简介:项顺伯(1979-),男,讲师、硕士、CCF 会员,主研方向:密码学,计算机网络;彭志平,教授、博士;柯文德, 副教授、博士研究生 收稿日期:2011-10-31 修回日期:2011-12-24 E-mail:qingcheng33@

第 39 卷

第1期

项顺伯,彭志平,柯文德:一种可证安全的两方口令认证密钥交换协议

165

一种改进的 PAKA-X 协议,但该协议的实现较为复 杂,通信代价大。文献 [9]提出 2 个改进的两方口令认 证的密钥交换协议。文献 [10] 利用椭圆曲线提出一种 改进的两方口令认证的密钥交换协议,并对改进的协 议进行了安全性分析。本文提出一种新的两方口令认 证密钥交换协议,简称 N-PAKA 。

1

概述

口令认证的密钥交换协议是指参与协议的两方 或多方共享一个或多个低熵的口令来建立一个会话 密钥,从而实现在不安全信道上安全地传输数据。在 口令认证的密钥交换协议中,口令作为协议参与方的 长期密钥,在没有被泄漏或被窃取的情况下,用来建 立会话密钥,也用于协议的一方认证另一方。 文献 [1]提出口令认证的两方密钥交换协议 EKE 。 EKE 是以 Diffie-Hellman 密钥交换协议为基础,实现 两方之间的认证以及会话密钥的建立过程,该协议没 有使用服务器的公钥且能抵御在线口令字典攻击。随 后,大量的两方口令认证的密钥交换协议被提出。为 了抵抗服务器泄漏攻击, 文献 [2-7]研究了基于验证值

可证安全的口令认证/密钥交换协议的研究动态

s m ma ie n h o mu ia in mo lo AKE p oo o s b ify d s rb d I d iin,t i u rz d a d t e c m n c to de f P r tc li re e ci e . n a d t l o hs p p r i to uc s t e r s a c e eo a e nr d e h e e r h d v lpme t o t n a d z to o n fsa d r iain fr PAKE r tc l a d n ls st p oo o , n a a y e he

Ab ta t T e p swod a te t ain k y e c a g ( AK sr c : h a s r uh ni t e x h n e P E)p oo o l w w o c o rtc lal st o c mmu iaig o nc t n

p r i s t ro m t la t e tc to n s a ls o mo e ur e s o e v r a n e u e a t o pe f r mu ua u h n i a i n a d e t b i h a c m e n s c e s s in k y o e n i s c r

D y a i s a c n Pr v b e Se urt s wo d Aut n i a e e n m c Re e r h o o a l c iy Pa s r he tc t d K y

Ex ha e Pr t c l c ng o o o s

E Do g n ,YAN e —i n n —a Zh n ta , CHEN h — i ,M A ua — u S um n Ch n g i

有效的口令认证的三方密钥交换协议

关键词: 口令认证 ; 三方密钥交换; 基于身份加密算法; 离散对数; 字典攻击 文章 编号 :0283 (0 2 1—170 文献 标识码 : 中 图分 类号 :P 0 10,3 12 1 )600 .4 A T 39

1 引言 口令认证的密钥交换协议使得协议参与方利用

易于记忆 的低信息熵 口令 , 在不安全信道上建立安

p s wo d a t e t a e i a t ek y e c a g r t c lb t lo h s et r f c e c . a s r — u h n i t dt p ri e x h n ep o o o , u s a te i in y c r t a b e K e r s p swo d a t e t ae ; r at e e c a g ;D- a e cy t n d s rt g r h d cin r t c y wo d : a s r -u n i td t p r t ye h n e I b s de r p i ; iceel a i m; it a y at k h c i i k x n o o t o a

cin s trd i h ev r bl e rp i n s I b s d e cy t n a d S n e u i n f ce c ftep o l t ’soe n te sr e, i n a ar g , D— ae n r pi n O o .S c rt a d e in y o r — e i i o y i h p s dp oo o r n lz d I i h we ea ay i ta ep o o e r tc l a e u i q ie nso e o e rt c l ea ay e .t sso di t n lss h t h rp s dpo o o ssc rt r urme t f h a nh t h y e t

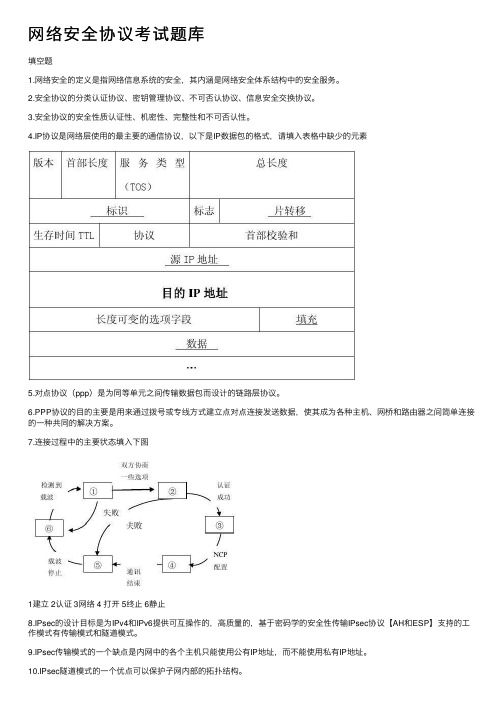

网络安全协议考试题库

⽹络安全协议考试题库填空题1.⽹络安全的定义是指⽹络信息系统的安全,其内涵是⽹络安全体系结构中的安全服务。

2.安全协议的分类认证协议、密钥管理协议、不可否认协议、信息安全交换协议。

3.安全协议的安全性质认证性、机密性、完整性和不可否认性。

4.IP协议是⽹络层使⽤的最主要的通信协议,以下是IP数据包的格式,请填⼊表格中缺少的元素5.对点协议(ppp)是为同等单元之间传输数据包⽽设计的链路层协议。

6.PPP协议的⽬的主要是⽤来通过拨号或专线⽅式建⽴点对点连接发送数据,使其成为各种主机、⽹桥和路由器之间简单连接的⼀种共同的解决⽅案。

7.连接过程中的主要状态填⼊下图1建⽴ 2认证 3⽹络 4 打开 5终⽌ 6静⽌8.IPsec的设计⽬标是为IPv4和IPv6提供可互操作的,⾼质量的,基于密码学的安全性传输IPsec协议【AH和ESP】⽀持的⼯作模式有传输模式和隧道模式。

9.IPsec传输模式的⼀个缺点是内⽹中的各个主机只能使⽤公有IP地址,⽽不能使⽤私有IP地址。

10.IPsec隧道模式的⼀个优点可以保护⼦⽹内部的拓扑结构。

11.IPsec主要由AH协议、ESP协议、负责密钥管理的IKE协议组成。

12.IPsec⼯作在IP层,提供访问控制、⽆连接的完整性、数据源认证、机密性保护、有限的数据流机密性保护、抗重放攻击等安全服务。

13.AH可以为IP数据流提供⾼强度的密码认证,以确保被修改过的数据包可以被检查出来。

14.ESP提供和AH类似的安全服务,但增加了数据机密性保护、有限的流机密性保护等两个额外的安全服务。

15.客户机与服务器交换数据前,先交换初始握⼿信息,在握⼿信息中采⽤了各种加密技术,以保证其机密性、数据完整性。

16. SSL维护数据完整性采⽤的两种⽅法是散列函数、机密共享。

17. 握⼿协议中客户机服务器之间建⽴连接的过程分为4个阶段:建⽴安全能⼒、服务器⾝份认证和密钥交换、客户机认证和密钥交换、完成。

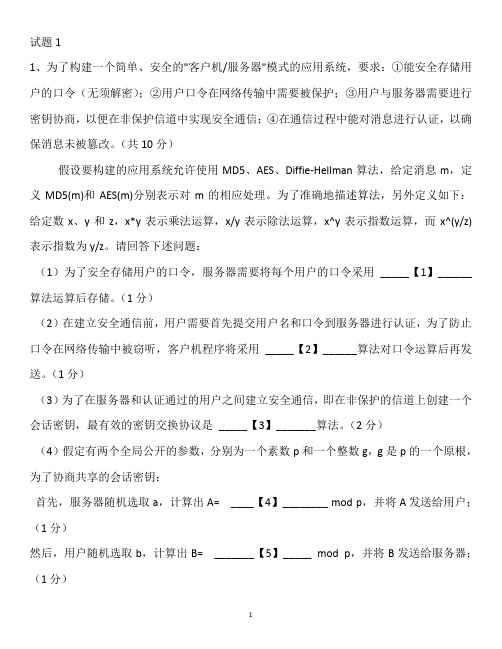

计算机等级考试信息安全技术解答题八套+答案

试题11、为了构建一个简单、安全的"客户机/服务器"模式的应用系统,要求:①能安全存储用户的口令(无须解密);②用户口令在网络传输中需要被保护;③用户与服务器需要进行密钥协商,以便在非保护信道中实现安全通信;④在通信过程中能对消息进行认证,以确保消息未被篡改。

(共10分)假设要构建的应用系统允许使用MD5、AES、Diffie-Hellman算法,给定消息m,定义MD5(m)和AES(m)分别表示对m的相应处理。

为了准确地描述算法,另外定义如下:给定数x、y和z,x*y表示乘法运算,x/y表示除法运算,x^y表示指数运算,而x^(y/z)表示指数为y/z。

请回答下述问题:(1)为了安全存储用户的口令,服务器需要将每个用户的口令采用_____【1】______算法运算后存储。

(1分)(2)在建立安全通信前,用户需要首先提交用户名和口令到服务器进行认证,为了防止口令在网络传输中被窃听,客户机程序将采用_____【2】______算法对口令运算后再发送。

(1分)(3)为了在服务器和认证通过的用户之间建立安全通信,即在非保护的信道上创建一个会话密钥,最有效的密钥交换协议是_____【3】_______算法。

(2分)(4)假定有两个全局公开的参数,分别为一个素数p和一个整数g,g是p的一个原根,为了协商共享的会话密钥:首先,服务器随机选取a,计算出A= ____【4】________ mod p,并将A发送给用户;(1分)然后,用户随机选取b,计算出B= _______【5】_____ mod p,并将B发送给服务器;(1分)最后,服务器和用户就可以计算得到共享的会话密钥key= _______【6】_____ mod p。

(2分)(5)为了同时确保数据的保密性和完整性,用户采用AES对消息m加密,并利用MD5产生消息密文的认证码,发送给服务器;假设服务器收到的消息密文为c,认证码为z。

一个简便的三方密钥交换协议

一个简便的三方密钥交换协议【摘要】基于口令认证的三方密钥交换协议(3PAKE)是使通信双方在认证服务器的帮助下能相互进行认证并建立一个会话密钥。

在本论文中,我们提出了一个通过增强口令而不需服务器中间加密的简单的基于口令认证的三方密钥交换协议。

通过这种方式,每个客户端只共享一个值得信赖的服务器通用密码,任何两个客户端通过服务器的介入可以验证彼此并交换会话密钥。

相比以前的协议,我们所提出的协议无需加密密码且更有效率、更方便。

【关键词】口令攻击;口令;第三方协议;认证;密钥交换1.引言密码验证协定(PAKE关键交换)协议,是指用户和服务器之间共享口令或口令的验证值,服务器借此对用户进行身份的认证,并协助用户完成会话密钥的生成。

目的是通过各通信方的交互,建立共同的会话密钥,从而能够实现在不安全信道上的安全通信。

设计一个安全的PAKE面临这样一个问题,由密码是从一个比较小的范围中选取的,这样的协议很容易受到字典攻击。

Bellovin and Merritt[1]在此基础上,首次提出了两方的基于口令的密钥交换协议(2PAKE)解决了通信双方如何在不预先共享秘密的情况下协商会话密钥的问题,开辟了公钥密钥学的新方向。

加密的关键是通讯双方共同协商一个共享会话密钥,然后使用该会话密钥来加密所传送的消息。

自此,基于口令的认证方式成为使用最普遍也最方便的加密方式。

[9-11][2-3]但是2PAKE协议也存在弊端,由于2PAKE使用的是“用户一服务器”模型,用户所需要记忆的口令数会随着与它通信的用户数的增加而增加,这限制了协议在实际中的应用。

例如在大型通信环境中采用2PAKE 将导致“用户—用户”之间的密钥管理非常的复杂。

为了解决这个问题,一些第三方密钥验证协议(3PAKE)[4-7]随即被提出。

在一个3PAKE,每个用户只需要与一个可信的服务器(TS)共享一个简单口令,可信服务器认证通信双方并帮助持有不同口令的通信方生成会话密钥。

两轮的口令认证的两方密钥交换协议

p a s s w o r d a u t h e n t i c a t i o n b y u s i n g r e l e v nt a c o n t e n t s o f I D— b a s e d e n e r y p t i o n a l g o it r h m ,b i l i n e a r p a i i r n g a n d h a s h f u n c t i o n,a n d a n a l y s e t h e p r o t o c o l f r o m t wo a s p e c t s o f s e c u i r t y a n d e f i f c i e n c y .I t i s s h o we d i n t h e a n a l y s i s t h a t t h e p r o t o c o l h a s h i g h e f i f c i e n c y ,i t h a s a l s o t h e s e c u it r y p r o p e r t y o f t wo — p a r t y k e y e x c h a n g e p r o t o c o l a s we l 1 . Ke y wo r d s P a s s wo r d - - a u t h e n t i c a t i o n Ke y e x c h a n g e p r o t o c o l I D- - b a s e d e n c r y p t i o n B i l i n e a r p a i r i n g S e s s i o n k e y

1 )双线性

对任意的 P, Q∈G , n , b t f , . 都有 e ( P 。 , Q )

一种基于TTP的两方认证密钥交换协议

一种基于TTP的两方认证密钥交换协议周慧华【期刊名称】《计算机工程与科学》【年(卷),期】2012(34)10【摘要】In this paper, a TTP-based two-party authenticated key exchange (TTP-TPAKE) protocol is proposed. It is suitable for large-scale client-to-client communication environments. This protocol can be completed in five steps and four rounds, and communicating entities can authenticate each other and establish a session key through a trusted third-party. A formal proof is presented to demonstrate the AKE security of the proposed TTP-TPAKE protocol in the ideal cipher model and random oracle model.%本文提出了一种适合大规模C2C通信环境的两方密钥交换TTP-TPAKE协议,协议中的每个通信实体和可信中心共享一个可记忆的口令,然后在该可信第三方的帮助下,每对通信实体生成他们的会话密钥.该协议只需四轮通信,不需棘手的公钥基础设施作为支撑,具有较高的计算和通信效率.在随机预言模型和理想密文系统下,形式化地证明了TTP-TPAKE协议具备AKE安全.【总页数】5页(P38-42)【作者】周慧华【作者单位】湖北民族学院计算机科学与技术系,湖北恩施445000;华中科技大学计算机科学与技术学院,湖北武汉430074【正文语种】中文【中图分类】TP393【相关文献】1.一种可证安全的两方口令认证密钥交换协议 [J], 项顺伯;彭志平;柯文德2.一种基于PUF的两方认证与会话密钥交换协议 [J], 贺章擎;李红;万美琳;吴铁洲3.一种安全的两方口令认证的密钥交换协议 [J], 项顺伯4.基于格的两方口令认证密钥交换协议 [J], 赵宗渠; 黄鹂娟; 叶青; 范涛5.基于理想格的通用可组合两方口令认证密钥交换协议 [J], 舒琴;王圣宝;路凡义;韩立东;谭肖因版权原因,仅展示原文概要,查看原文内容请购买。

一种有效的基于身份的两方密钥交换协议

3密钥交换协议分析

31协议效 率分析 .

本协议 的运行效率用 通信 轮数和计 算代价来衡 量。表 1

是本协议 的运行效率与其他 几种协议 的比较 ,表 中通信 轮数

【] 2ANS . . u h e y tga h rh nn i rie id sy I 6 P b c yc po r yf ef acas vcsn ut : X9 3 k r p ot i le r Ke geme t n e rnp r uigeit u ecy tga h [ . y are n dky t sot s lp ccr rpo rp yR] a a n li v

攻击 者 ,则 E可伪 装成 与 进 行会话 密钥 的建 立,但 不能伪装成 B与 进行会话密 钥的建 立,因为 E不知道用户

1 )系统建 立 阶段。 选择 大素数 P、 q且 qp 1 l一 ,

阶为 p, 的阶为 g 选择 gT , 。 选择单 向哈希函数 (, 01 )

数 困难 问题 ,提 出一种 基 于 身份 的 两 方密 钥 交换 协议 ,并对 协议 的效 率和 安全 性 进行 了分析 。分 析表 明,

所提 出的协 议 具有 较好 的运行 效 率 ,能满 足 两方 密钥 交换 协议 的安 全属 性要 求 。

关 键词 :基 于身份 ;密钥 交换 ; 离散 对数 问题 ;会话 密钥 ; 已知 密钥安 全 中图分 类 号 :T 330 文献 标识 码 :A 文 章编 号 :17 — 12( 02) 2 05 — 2 P 9. 8 6 1 12 2 1 0 — 03 0

定义 2 离散对数计算困难 问题 (D P: G表示一个阶为素数 P的群。给定三元组 C H )令 , ,其中 6 ,计算 是困难的。 i

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

中 圈 分 类 号: T P 3 0 9 ・ 2

种 可证安 全 的两方 口令认证 密钥 交换协 议

项顺伯 ,彭志平 ,柯文德

( 广东石油化工学院计算机与 电子信息学院,广东 茂名 5 2 5 0 0 0 )

摘

要 :l Z l 令认证 的两方密钥 交换协议无法抵御 口令字典攻击和服务器 泄漏伪装攻击 。为此 ,提出一种 改进 的 P A K A — X协

p a p e r p r o p o s e s a n i mp r o v e d P AKA- X p r o t o c o 1 . A u s e r s t o r e s h i s p a s s wo r d , wh i l e t h e s e r v e r s t o r e s a v e r i i f e r f o r us e r ’ S p a s s wo r d . An a l y s i s r e s u l t s h o ws t h a t t h e p r o p o s e d p r o t o c o l h a s p e r f e c t f or wa r d s e c r e c y ,c a n r e s i s t t h e De n n i n g — S a c c o a t t a c k ,s e r v e r c o mp r o mi s i n g a t t a c k ,o n - l i n e d i c t i o n a r y a t t a c k ,o f- l i n e d i c t i o n a y r a t t a c k a n d ma r l - i n — t h e — mi d d l e a t a c k.An d i t h a s o n l y 9 e x p o n e n t i a t i o n c o mp u t a t i o n s , 6 h a s h — f u n c t i o n c o mp u t a t i o n s a n d 6 e x c l u s i v e — o r c o mp u t a t i o n s , S O i t h a s r e l i a b l e e ic f i e n c y .

[ A b s u t h e n t i c a t e d k e y e x c h a n g e p r o t o c o l c a n n o t r e s i s t d i c t i o n a r y a t t a c k a n d s e r v e r c o mp r o mi s i n g a t t a c k , S O t h i s

( C o l l e g e o f C o mp u t e r a n d E l e c t r o n i c I n f o r ma t i o n , G u a n g d o n g Un i v e r s i t y o f P e t r o c h e mi c a l T e c h n o l o g y , Ma o mi n g 5 2 5 0 0 0 , C h i n a )

A Pr o v a b l y S e c u r e T wo . p a r t y Pa s s wo r d - a u t h e n t i c a t e d Ke y Ex c h a n g e Pr o t o c o l

XI ANG S h u n — b o , PE NG Zh i - p i n g , KE We n - d e

a t t a c k ; f o w a r r d s e c u r e

议 ,用户保存 自己的 口令明文 ,服务器存储用户 口令明文的验证值 ,由此弥补原 协议的安全漏洞。理论分析结果表 明,改

进协议具有完美前向安全性, 能抵抗 D e n n i n g . S a c c o 攻击、服务器泄漏攻击、 在线和离线字典攻击以及中间人攻击, 并且仅

需9 次指数运算、6 次哈希运 算和 6 次 异或运算 ,运行效率较高 。 关健词 : I : i 令认证密钥交换协议 ;服务器泄漏攻击 ;字典攻击 ; D e n n i n g — S a c c o 攻击 ;前向安全

[ Ke y wo r d s ]p a s s wo r d - ・ a u t h e n t i c a t e d k e y e x c h a n g e p r o t o c o l ;s e ve r r c o mp r o mi s i n g a t t a c k ; d i c t i o n a r y a t t a c k ; De n n i n g ・ - S a c c o

第3 9卷 第 1 期

V 0 1 . 3 9

・

计

算

机

工

程

2 0 1 3年 1 月

J a n u a r y 2 01 3

No . 1

Co mpu t e r En g i ne e r i n g

安全技术 ・

一

文 章 编 号 t 1 0 0 o — 3 4 2 8 ( 2 0 1 3 ) 0 1 — 0 1 6 4 — 0 4 文 献 标 识 码 : A