Cisco C3560 C3570 RADIUS MAB 802.1X认证配置脚本

cisco8021x配置3560

cisco8021x配置3560交换机为思科3560(支持三层交换,静态路由)使用缺省VLAN------VLAN1ClientA和ClientB为测试客户端ClientA=>192.168.100.100ClientB=>192.168.100.200Core Server为核心服务器(安装SP3)Core Server=>192.168.100.20IAS为认证服务器(装proxy)IAS=>192.168.100.10认证服务器的交换机端口192.168.100.11.进入配置模式Switch>en2.在交换机上建立VLAN在此可以设置自己的VLAN(参见注意3。

本例中将使用缺省VLAN1)3.设置VLAN 1的IP地址Switch#conf tSwitch(config)#int vlan 1Switch(config-if)#ip add 192.168.100.1 255.255.255.0Switch(config-if)#no shutSwitch(config)#exit4.启用AAA并创建802.1x端口认证方式列表Switch(config)#aaa newSwitch(config)#aaa authentication dot1x default group radius5.为交换机全局启用802.1x端口认证Switch(config)#dot1x system-auth-control6.设置主认证RADIUS(proxy)服务器的IP地址及认证交互报文时的通信密码。

Switch(config)#radius-server host 192.168.100.10 auth-port 4001 key scab7.进入f0/1端口设置(每个端口都要设置,7、8、9、10联动)Switch(config)#int f0/18.指定f0/1端口为接入端口(每个端口都要设置,7、8、9、10联动)Switch(config-if)#switchport mode access9.在f0/1端口上启用802.1x(每个端口都要设置,7、8、9、10联动)Switch(config-if)#dot1x port-control auto10.设定802.1x的传送超时定时器(每个端口都要设置,7、8、9、10联动)Switch(config-if)#dot1x timeout tx-period 5Switch(config-if)#exitSwitch(config)#exit11.备份设置Switch#copy run start注意:1、要将核心服务器、PROXY和RADIUS服务器的在交换机上的联接端口设置成接入端口,参照上面第七、八项设置。

802.1 x 认证实验参考配置

802.1 x 认证配置交换机上的用户到CAMS上来认证和计费,通常需要进行以下一些配置:1、配置VLAN和VLAN虚接口[S3526E]vlan 2[S3526E-vlan2]port ethernet 0/24[S3526E]interface vlan 2[S3526E-Vlan-interface2]ip address 10.110.81.30 255.255.255.0[S3526E]interface vlan 1[S3526E-Vlan-interface1]ip address 10.110.82.1 255.255.255.0[S3526E-Vlan-interface1]ip address 10.110.83.1 255.255.255.0 sub2、配置RADIUS方案[S3526E]radius scheme cams[S3526E-radius-cams]primary authentication 10.110.81.90 1812[S3526E-radius-cams]primary accounting 10.110.81.90 1813[S3526E-radius-cams]server-type huawei[S3526E-radius-cams]key authentication expert[S3526E-radius-cams]key accounting expert[S3526E-radius-cams]user-name-format without-domain[S3526E-radius-cams]data-flow-format data byte packet one-packet3、配置域名和缺省域名[S3526E]domain cams[S3526E-isp-cams]radius-scheme cams[S3526E-isp-cams]access-limit disable[S3526E-isp-cams]state active[S3526E-isp-cams]idle-cut disable[S3526E]domain default enable cams4、启动和设置802.1X认证[S3526E]dot1x[S3526E]interface Ethernet 0/2[S3526E-Ethernet0/2]dot1x[S3526E-Ethernet0/2]dot1x port-method macbased配置MA上的用户到CAMS上来认证和计费,通常需要进行以下一些配置:1、配置认证、计费方案[MA5200E]aaa[MA5200E-aaa]authentication-scheme cams[MA5200E-aaa-authen-cams]authentication-mode radius[MA5200E-aaa]accounting-scheme cams[MA5200E-aaa-accounting-cams]accounting-mode radius[MA5200E-aaa-accounting-cams]accounting realtime 3[MA5200E-aaa-accounting-cams]accounting interim-fail online[MA5200E-aaa-accounting-cams]accounting start-fail offline2、配置RADIUS服务器[MA5200E]radius-server group cams[MA5200E-radius-cams]radius-server authentication 10.110.81.90 1812 [MA5200E-radius-cams]radius-server accounting 10.110.81.90 1813[MA5200E-radius-cams]radius-server key expert[MA5200E-radius-cams]radius-server type portal[MA5200E-radius-cams]undo radius-server user-name domain-included [MA5200E-radius-cams]radius-server traffic-unit byte3、配置域名和缺省域名[MA5200E]aaa[MA5200E-aaa]domain cams[MA5200E-aaa-domain-cams]authentication-scheme cams[MA5200E-aaa-domain-cams]accounting-scheme cams[MA5200E-aaa-domain-cams]radius-server group cams[MA5200E-aaa-domain-cams]eap-sim-parameter[MA5200E-aaa-domain-cams]eap-end chap[MA5200E-aaa-domain-cams]ip-pool first cams[MA5200E]aaa[MA5200E-aaa]domain default[MA5200E-aaa-domain-default]authentication-scheme defaut0[MA5200E-aaa-domain- default]accounting-scheme default0[MA5200E-aaa-domain- default] web-authentication-server10.110.81.90 [MA5200E-aaa-domain- default] web-authentication-server urlhttp://10.110.81.90/portal[MA5200E-aaa-domain- default]ucl-group 1[MA5200E-aaa-domain- default]ip-pool first default4、配置上行端口[MA5200E]interface Ethernet 24[MA5200E-Ethernet24]negotiation auto[MA5200E]interface Ethernet 24.0[MA5200E-Ethernet24.0]ip address 10.110.81.12 255.255.255.0[MA5200E]portvlan ethernet 24 0[MA5200E-ethernet-24-vlan0-0]access-type interface5、配置接入端口[MA5200E]portvlan ethernet 2 0 4095[MA5200E-ethernet-2-vlan0-4094]access-typelayer2-subscriber[MA5200E-ethernet-2-vlan0-4094]authentication-method web[MA5200E-ethernet-2-vlan0-4094]default-domainpre-authentication default[MA5200E-ethernet-2-vlan0-4094]default-domainauthentication cams如果是采用Portal方式认证,还需要进行如下配置:6、配置Portal认证[MA5200E]web-auth-server version v2[MA5200E]web-auth-server 10.110.81.90 key expert[MA5200E-aaa-domain- default] web-authentication-server10.110.81.90[MA5200E-aaa-domain- default] web-authentication-serverurl http://10.110.81.90/portal7、配置ACL[MA5200E]acl number 101[MA5200E-acl-adv-101]rule net-user permit ip destination 1source 10.110.81.90 0 [MA5200E-acl-adv-101]rule user-net permit ipdestination 10.110.81.90 0 source 1 [MA5200E-acl-adv-101]rule user-net deny ip source 1[MA5200E]access-group 101。

802.1x认证配置

扑一公司为了安全,实行802.1x 认证一公司为了安全,实行802.1x 认证1.在sw1上sw2之间使用trunk链路,使用VTP配置VLAN 102.启用三层交换机实现vlan间通行都在sw1上配置SW1(config)#int vlan 1SW1(config-if)#ip add 192.168.1.254 255.255.255.0SW1(config-if)#no shSW1(config-if)#int vlan 10SW1(config-if)#ip ad 10.254 255.255.255.03.在ACS服务器上配置DHCP服务器,让客户端能够自动获取IP地址.(此处要搭建dhcp服务)SW1(config)#int vlan 10SW1(config-if)#ip helper-address 192.168.1.100然后再sw2上配置vlan1的ip是4在客户机上测试通行能ping通ACS服务器然后查看自动获取到的ip地址4在安装ACS之前先安装4搭建ACS安装cisco ACS软件四个复选框各个意思是终端用户能够连接到AAA接入设备安装ACS的windows服务器能够ping通AAA接入设备AAA接入设备(sw2)运行的ios最顶版本是11.1使用的浏览器版本最低是IEv6.0SPI或Netscape v8.05安装完成后桌面有双击此图标6注意在此想要运行此软件需要关闭以下功能在添加删除程序中的》添加windows组件中把ie浏览器的勾去掉。

才能运行上面的ACS软件8在network configuration 中添加AAAclients客户端单击add entry 配置sw2然后配置sw2的vlan1的ip地址和共享密钥为cisco8.1在RADIUS KEY WRAP 中选择下面的8.2在authenticate using中选择RADIUS(IETF)8.3然后点击中的按钮确定和应用9配置AAA server9.1配置服务器端ip地址和共享密钥选择服务器类型然后点击中间的确认和应用10配置添加用户在user setup中输入用户名点击Add/edit出现下面对话框11输入密码和用户属于哪个组12配置RADIUS的属性12.1然后现则64 65 8113然后再groups setup 中选择组的然后点击Edit settings14然后选择下面的默认选择也就是这些15然后再在下面按线面步骤选择完成后选择中间的确定并应用64代表认证发起者使用的隧道协议。

在cisco路由器上配置802.1x认证

Note:先看看AAA,在这里要用到AAA的内容,有时间的时候我整理一下AAA发上来。

要使用基于端口的认证,则交换机和用户PC都要支持802.1x标准,使用局域网上的可扩展认证协议(EAPOL),802.1x EAPOL是二层协议,如果交换机端口上配置了802.1x,那么当在端口上检测到设备后,该端口首先处于未认证状态,端口将不转发任何流量(除了CDP,STP和EAPOL),此时客户PC只能使用EAPOL协议与交换机通信,我们需要再客户PC上安装支持802.1x的应用程序(windows支持802.1x),一旦用户通过认证则该端口开始转发数据流。

用户注销时交换机端口将返回未认证状态;或者当客户长时间没有数据流量时,会因超时停止认证状态,需要用户重新认证。

再交换机上配置802.1x需要用到RADIUS服务器,在这里注意一下,AAA可以用RADIUS和TACACS+实现,但802.1x只支持RADIUS认证。

来看一下配置:(config)#aaa new-model '启动AAA。

(config)#radius-server host 192.168.1.100 key netdigedu '配置RADIUS服务器地址及密钥。

(config)#aaa authentication dot1x default group radius '配置802.1x默认认证方法为RADIUS。

(config)#dot1x system-auth-control '在交换机上全局启用802.1x认证。

(config)#int fa0/24(config-if)#switchport mode access(config-if)#dot1x port-control auto '设置接口的802.1x状态。

这个命令一定要注意;状态有三种:force-authorized:端口始终处于认证状态并转发流量,这个是默认状态。

Cisco基于MAC地址认证的802.1x配置手册

Global Cmd for 802.1x

dot1x system-auth-control aaa new-model aaa authentication dot1x default group radius radius-server host 192.168.1.10 auth-port 1812 acct-port 1813 key 123456

© 2007 Genesis Technology, Inc.

Interface Cmd for 802.1x介紹

(config-if)#mab 啟用mac認證 (config-if)#authentication order mab dot1x 認證使用順序,直接使用mac認證 (config-if)# authentication host-mode multi-auth 這指令可使下串hub上的client都個別進行認證,每個 port最多可讓8個使用者認證

© 2007 Genesis Technology, Inc.

Global Cmd for 802.1x介紹

(config)# aaa authentication dot1x default group radius 作802.1X認證時,向radius查詢 (config)# radius-server host 10.10.200.4 authport 1812 acct-port 1813 key 123456 設定Radius資訊: MS IAS 的auth-port為1812、acct-port為1813 Key設定記得與IAS設定同一組密碼

802.1x接入配置指南

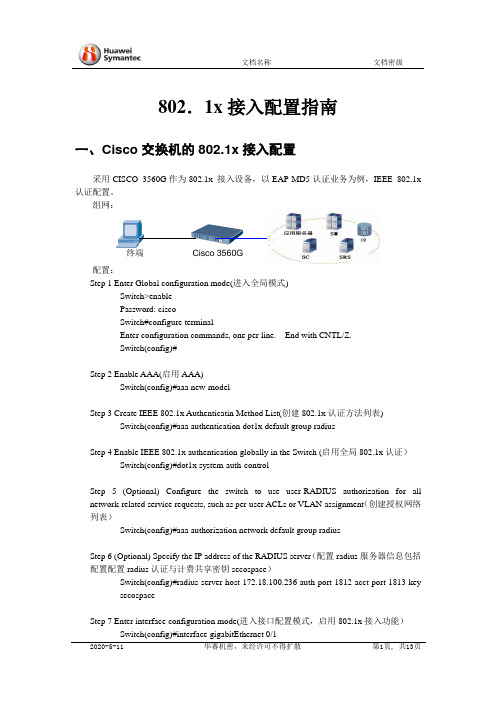

802.1x 接入配置指南一、Cisco 交换机的802.1x 接入配置采用CISCO 3560G 作为802.1x 接入设备,以EAP-MD5认证业务为例,IEEE 802.1x 认证配置。

组网:配置:Step 1 Enter Global configuration mode(进入全局模式)Switch>enablePassword: ciscoSwitch#configure terminalEnter configuration commands, one per line. End with CNTL/Z.Switch(config)#Step 2 Enable AAA(启用AAA)Switch(config)#aaa new-modelStep 3 Create IEEE 802.1x Authenticatin Method List(创建802.1x 认证方法列表)Switch(config)#aaa authentication dot1x default group radiusStep 4 Enable IEEE 802.1x authentication globally in the Switch (启用全局802.1x 认证)Switch(config)#dot1x system-auth-controlStep 5 (Optional) Configure the switch to use user-RADIUS authorization for all network-related service requests, such as per-user ACLs or VLAN assignment (创建授权网络列表)Switch(config)#aaa authorization network default group radiusStep 6 (Optional) Specify the IP address of the RADIUS server (配置radius 服务器信息包括配置配置radius 认证与计费共享密钥secospace )Switch(config)#radius-server host 172.18.100.236 auth-port 1812 acct-port 1813 keysecospaceStep 7 Enter interface configuration mode(进入接口配置模式,启用802.1x 接入功能) Switch(config)#interface gigabitEthernet 0/1Cisco 3560G 终端/* Set the port to access mode only if you configured the RADIUS server in Step 6 and Step 7 */Switch(config-if)#switchport mode access/* Enable IEEE 802.1x authentication on the port */Switch(config-if)#dot1x port-control autoStep 8 Return to privileged EXEC mode (返回特权模式)Switch(config-if)#endStep 9 V erify your entries(验证802.1x配置)Switch#show dot1xStep 10 (Optional) Save your entries in the configuration file (保存配置文件)Switch#copy running-config startup-configTo display IEEE 802.1x statistics for all ports (查看所有端口状态)Swtch#show dot1x all [details | statistics | summary]To display IEEE 802.1x statistics for a specific port(查看指定端口状态)Swtch#show dot1x interface <interface-id> [statistics | details][上行接口与Access口对接]!interface GigabitEthernet0/23switchport access vlan 10switchport mode accessspanning-tree portfast![上行接口与Trunk口对接]!interface GigabitEthernet0/24switchport trunk encapsulation dot1qswitchport mode trunk![终端接入端口配置]!interface GigabitEthernet0/1switchport access vlan 110switchport mode accessdot1x pae authenticatordot1x port-control autodot1x guest-vlan 200spanning-tree portfast![vlan 接口配置]!Vlan 10Name SecTSM!Vlan 110Name LocalArea!Vlan 120Name Island!Vlan 130Name WorkArea!Vlan 200Name CasualWard!interface Vlan10ip address 172.18.10.73 255.255.255.0!二、华为交换机的802.1x 接入配置采用Quidway S3900作为802.1x 接入设备,以EAP-MD5认证业务为例,IEEE 802.1x 认证配置。

cisco_3560配置详解

CISCO 设备的简单运行状态(1)Switch> 开机时自动进入特权模式配置系统参数,升级IOS软件,备份配置文件 Switch#在非特权模式下键入ENABLE 使用quit返回非特权模式全局模式 CISCO交换机大部分配置都是在这个模式下进行 Switch(config)#在特权模式下键入configure terminal 使用quit返回特权模式监控模式升级IOS系统软件 Switch:开机时摁住面板上的MODE键约5秒钟(2)基本设置命令全局设置 config terminal 设置访问用户及密码 Username username password password 设置特权密码 enable secret password设置路由器名 Hostname name设置静态路由 ip route destination subnet-mask next-hop启动IP路由 ip routing 启动IPX路由 ipx routing端口设置 interface type slot/number设置IP地址 ip address address subnet-mask设置IPX网络 ipx network network激活端口 no shutdown物理线路设置 line type number启动登录进程 login [local|tacacs server]设置登录密码 Password password显示命令任务命令查看版本及引导信息 show version查看运行设置 show running-config查看开机设置 show startup-config显示端口信息 show interface type slot/number显示路由信息 show ip route3、Catalyst 3560接口说明FE电接口:符合100Base-TX物理层规范 GE电接口:1000Base-TX物理层规范工作速率 FE电接口可以选择10Mbit/s、100Mbit/s两种速率 GE电接口可以选择10Mbit/s、100Mbit/s、1000Mbit/s三种速率工作模式自动协商模式4、Catalyst 3560接口配置3560的所有端口缺省的端口都是二层口,如果此端口已经配置成三层端口的话,则需要用switchport来使其成为二层端口(4.1) 配置端口速率及双工模式可以配置快速以太口的速率为10/100Mbps及千兆以太口的速率为10/100/1000-Mbps; 但对于SFP端口则不能配置速率及双工模式,有时可以配置nonegotiate,当需要联接不支持自适应的其它千兆端口时。

802.1x认证及相关配置

1、802.1x协议简介802.1x协议是基于Client/Server的访问控制和认证协议。

它可以限制未经授权的用户/设备通过接入端口(access port)访问LAN/WLAN。

在获得交换机或LAN提供的各种业务之前,802.1x对连接到交换机端口上的用户/设备进行认证。

在认证通过之前,802.1x只允许EAPoL(基于局域网的扩展认证协议)数据通过设备连接的交换机端口;认证通过以后,正常的数据可以顺利地通过以太网端口。

802.1x认证包含三个角色:认证者--对接入的用户/设备进行认证的端口;请求者--被认证的用户/设备;认证服务器--根据认证者的信息,对请求访问网络资源的用户/设备进行实际认证功能的设备。

以太网的每个物理端口被分为受控和不受控的两个逻辑端口,物理端口收到的每个帧都被送到受控和不受控端口。

其中,不受控端口始终处于双向联通状态,主要用于传输认证信息。

而受控端口的联通或断开是由该端口的授权状态决定的。

受控端口与不受控端口的划分,分离了认证数据和业务数据,提高了系统的接入管理和接入服务提供的工作效率。

2、802.1x认证过程(1.客户端程序将发出请求认证的EAPoL-Start报文给交换机,开始启动一次认证过程。

(2.交换机收到请求认证的报文后,将发出一个EAP-Request/Identify报文要求用户的客户端程序将输入的用户信息送上来。

(3.客户端程序响应交换机发出的请求,将用户名信息通过EAP-Response/Identify报文送给交换机。

交换机通过Radius-Access-Request报文将客户端送上来的数据帧经过封包处理后送给认证服务器进行处理。

(4.认证服务器收到来自交换机的Radius-Access-Request报文,做如下几个操作:验证交换机的合法性:包括交换机的IP地址,以及RADIUS认证口令;验证RADIUS的ID字段中填入的账号是否有效;当上述两个条件满足的时候,给交换机应答此Radius-Access-Challenge报文。

配置cisco交换机IEEE802.1x认证

配置IEEE 802.1x 认证一下部分描述如何配置IEEE 802.1x 基于端口的认证:• IEEE 802.1x 认证的缺省配置• IEEE 802.1x 认证配置向导• 配置IEEE 802.1x 认证(必须)• 配置主机模式可选)• 启用定期重认证(可选l)• 手动要求连接端口的客户端进行重新认证(可选)• 改变静默周期(可选l)• 改变交换机到客户端的帧重传时间(可选)• 设定交换机到客户端的帧重传个数(可选l)• 配置访客VLAN (可选)• 配置一个受限制的VLAN (可选l)• 重置IEEE 802.1x 配置为缺省值(可选)缺省情况下的IEEE 802.1x 认证配置Table 9-2列出了缺省情况下的IEEE 802.1x 认证配置禁用AAA, 使用no aaa new-model全局配置命令。

禁用IEEE 802.1x AAA 认证,使用no aaa authentication dot1x default全局配置命令。

禁用IEEE 802.1x AAA 授权,使用no aaa authorization 全局配置命令。

禁用交换机的IEEE 802.1x 认证,使用no dot1x system-auth-control全局配置命令。

配置主机模式Mode进入特权模式,遵从如下步骤允许多个主机同时连接启用了IEEE 802.1x认证的端口。

这个过程时可选的。

禁用多主机使用802.1x认证的端口,使用no dot1x host-mode multi-host端口配置命令例子:Switch(config)# interface fastethernet0/1Switch(config-if)# dot1x port-control autoSwitch(config-if)# dot1x host-mode multi-host启用定期重认证你可以启用定期IEEE 802.1x 客户端重认证并指定多久发生一次。

Cisco802.1x准入控制配置指南

Cisco802.1x准⼊控制配置指南Cisco 802.1x 准⼊控制配置指南802.1x简介:802.1x协议起源于802.11协议,802.11是IEEE的⽆线局域⽹协议,制订802.1x协议的初衷是为了解决⽆线局域⽹⽤户的接⼊认证问题。

IEEE802 LAN协议定义的局域⽹并不提供接⼊认证,只要⽤户能接⼊局域⽹控制设备(如LAN Switch),就可以访问局域⽹中的设备或资源。

这在早期企业⽹有线LAN应⽤环境下并不存在明显的安全隐患。

随着移动办公及驻地⽹运营等应⽤的⼤规模发展,服务提供者需要对⽤户的接⼊进⾏控制和配置。

尤其是WLAN的应⽤和LAN 接⼊在电信⽹上⼤规模开展,有必要对端⼝加以控制以实现⽤户级的接⼊控制,802.lx就是IEEE为了解决基于端⼝的接⼊控制(Port-Based Network Access Contro1)⽽定义的⼀个标准。

⼆、802.1x认证体系802.1x是⼀种基于端⼝的认证协议,是⼀种对⽤户进⾏认证的⽅法和策略。

端⼝可以是⼀个物理端⼝,也可以是⼀个逻辑端⼝(如VLAN)。

对于⽆线局域⽹来说,⼀个端⼝就是⼀个信道。

802.1x认证的最终⽬的就是确定⼀个端⼝是否可⽤。

对于⼀个端⼝,如果认证成功那么就“打开”这个端⼝,允许所有的报⽂通过;如果认证不成功就使这个端⼝保持“关闭”,即只允许802.1x 的认证协议报⽂通过。

实验所需要的⽤到设备:认证设备:cisco 3550 交换机⼀台认证服务器:Cisco ACS 4.0认证客户端环境:Windows xp sp3实验拓扑:实验拓扑简单描述:在cisco 3550上配置802.1X认证,认证请求通过AAA server,AAA server IP地址为:172.16.0.103,认证客户端为⼀台windows xp ,当接⼊到3550交换机上实施802.1X认证,只有认证通过之后⽅可以进⼊⽹络,获得IP地址。

实验⽬的:通过本实验,你可以掌握在cisco 交换机如何来配置AAA(认证,授权,授权),以及如何配置802.1X,掌握 cisco ACS的调试,以及如何在windows xp 启⽤认证,如何在cisco 三层交换机上配置DHCP等。

Catalyst 3560、3750系列交换机

Catalyst 3560系列交换机Catalyst 3750系列交换机Cisco Catalyst 3560系列交换机是一个采用快速以太网配置的固定配置、企业级、IEEE 802.3af和思科预标准以太网电源(PoE)的交换机,提供了可用性、安全性和服务质量(QoS)功能,改进了网络运营。

Catalyst 3560系列是适用于小型企业布线室或分支机构环境的理想接入层交换机,这些环境将其LAN基础设施用于部署全新产品和应用,如IP电话、无线接入点、视频监视、建筑物管理系统和远程视频信息亭。

客户可以部署网络范围的智能服务,如高级QoS、速率限制、访问控制列表、组播管理和高性能IP路由,并保持传统LAN交换的简便性。

内嵌在Cisco Catalyst 3560系列交换机中的思科集群管理套件(CMS)让用户可以利用任何一个标准的Web浏览器,同时配置多个Catalyst桌面交换机并对其排障。

Cisco CMS软件提供了配置向导,它可以大幅度简化融合网络和智能化网络服务的部署。

Catalyst 3560系列为采用思科IP电话和Cisco Aironet无线LAN接入点,以及任何IEEE 802.3af兼容终端设备的部署,提供了较低的总体拥有成本(TCO)。

以太网电源使客户无需再为每台支持PoE的设备提供墙壁电源,免除了在IP电话和无线LAN部署中所必不可少的额外布线。

Catalyst 3560 24端口版本可以以支持24个15.4W的同步全供电PoE端口,从而获得了最佳上电设备支持。

通过采用Cisco Catalyst智能电源管理,48端口版本可支持24个15.4W端口、48个7.7W端口,或它们的任意组合。

当Catalyst 3560交换机与思科冗余电源系统675(RPS 675)共用时,可提供针对内部电源故障的无缝保护,而不间断电源(UPS)系统可防范电源中断情况,从而使融合式语音和数据网络实现最高电源可用性。

Radius认证服务器的配置与应用(802.1x)

IEEE 802.1x协议IEEE 802.1x是一个基于端口的网络访问控制协议,该协议的认证体系结构中采用了“可控端口”和“不可控端口”的逻辑功能,从而实现认证与业务的分离,保证了网络传输的效率。

IEEE 802系列局域网(LAN)标准占据着目前局域网应用的主要份额,但是传统的IEEE 802体系定义的局域网不提供接入认证,只要用户能接入集线器、交换机等控制设备,用户就可以访问局域网中其他设备上的资源,这是一个安全隐患,同时也不便于实现对局域网接入用户的管理。

IEEE 802.1x是一种基于端口的网络接入控制技术,在局域网设备的物理接入级对接入设备(主要是计算机)进行认证和控制。

连接在交换机端口上的用户设备如果能通过认证,就可以访问局域网内的资源,也可以接入外部网络(如Internet);如果不能通过认证,则无法访问局域网内部的资源,同样也无法接入Internet,相当于物理上断开了连接。

IEEE 802. 1x协议采用现有的可扩展认证协议(Extensible Authentication Protocol,EAP),它是IETF提出的PPP协议的扩展,最早是为解决基于IEEE 802.11标准的无线局域网的认证而开发的。

虽然IEEE802.1x定义了基于端口的网络接入控制协议,但是在实际应用中该协议仅适用于接入设备与接入端口间的点到点的连接方式,其中端口可以是物理端口,也可以是逻辑端口。

典型的应用方式有两种:一种是以太网交换机的一个物理端口仅连接一个计算机;另一种是基于无线局域网(WLAN)的接入方式。

其中,前者是基于物理端口的,而后者是基于逻辑端口的。

目前,几乎所有的以太网交换机都支持IEEE 802.1x协议。

RADIUS服务器RADIUS(Remote Authentication Dial In User Service,远程用户拨号认证服务)服务器提供了三种基本的功能:认证(Authentication)、授权(Authorization)和审计(Accounting),即提供了3A功能。

cisco 802.1x radius

Lan 802.1x的switch base-port验证成功案例我来总结一下,供各位参考:设备环境:Cisco Catalyst 3550-24-EMI(IOS:12.1(14)EA1 EMI),Cisco Secure ACS v3.11、和802.1x相关的交换机主要配置内容:aaa new-modelaaa authentication dot1x default group radiusaaa authorization network default group radius!---如果只是做802.1x认证,则aaa authorization network这句可不要,如要做VLAN分配或per-user ACL,则必须做network authorizationdot1x system-auth-control!---注意在12.1(14)EA1版以后802.1x的配置有了修改,此句enable 802.1xinterface FastEthernet0/1description To Server_Farmswitchport mode accessdot1x port-control autodot1x max-req 3spanning-tree portfast!---dot1x port-control auto句在F0/1上enable dot1x,另外注意在F0/1口下我并没有给它赋VLANradius-server host 1.2.3.4 auth-port 1812 acct-port 1813 key radius_stringradius-server vsa send authentication!---radius-server host 1.2.3.4句定义radius server信息,并给出验证字串!---因为要配置VLAN分配必须使用IETF所规定的VSA(V endor-specific attributes)值,radius-server vsa send authentication句允许交换机识别和使用这些VSA值。

cisco 3550 radius配置

Cisco3550配置radius:1.设置交换机的管理地址:interface vlan 1 虚拟接口vlan 1 ,管理地址在VLAN 1.ip address 172.16.2.11 255.255.255.0write2.启用AAA认证:aaa new-model 启用AAA认证aaa authentication dot1x default group radius 启用dot1x认证dot1x system-auth-control启用dot1x认证write 启用IEEE 802.1x认证。

3.指定RUAIUS服务器的IP地址与交换机与RADIUS服务器之间的共享密钥:radius-server host 172.16.2.10 auth-port 1812 acct-port 1813 key wangqunradius-server retransmit 3write1812是系统默认的认证端口,1813是系统默认的记账端口。

auto-port 1812 acct-port 1813可以省略。

key后面的wangqun为交换机与radius服务器之间的共享密钥。

4.配置交换机的认证端口:interface FastEthernet 0/1switchport mode access 设置为访问接口dot1x port-control auto 认证模式自动dot1x timeout quiet-period 30 失败重试30秒dot1x timeout reauth-period 30 重新认证30秒dot1x reauthentication 启用802.1x认证spanning-tree portfast 启动生成树portfast端口write 保存。

各个品牌交换机中支持802.1x认证的型号汇总

DGS-3400系列

DGS-3600系列

软件版本:Cisco IOS 12.3(8)T或以后版本

华为:

S2100系列

S3000系列

S3100系列

S3500系列

S3600系列

S3900系列

S5000系列

VRP (R) Software, Version 3.10, RELEASE 0013或以上版本

锐捷:

A、RG-S20系列智能型增强网管交换机

Cisco830/870系列:831/836/837

Cisco1700系列:1701/1711/1712/1721/1751/1760

Cisco2600系列:2600XM/2691

Cisco3600系列:3640/3640-A/3640-ENT

Cisco 1841/2800/3700/3800系列

Cisco 7200/7500/7600系列

各个品牌交换机中支持802.1x认证的型号

Cisco:

A、支持802.1x的交换机:

Catalyst 6500系列(Sup2/32/720),Native IOS暂时不支持

Catalyst 4000/4500系列(Sup2+,3-5),IOS版支持

Catalyst 3550/3560/3750系列

Catalyst 2940/2950/2955/2970系列

B、支持EoU的Cisco交换机:

Catalyst 3550/3560/3750/4500/4900/6500

软件版本(6500以外):Cisco IOS 12.2(25)SG以上版本

软件版本(6500):CatOS8.5或Cisco IOS 12.2(18)SXF2

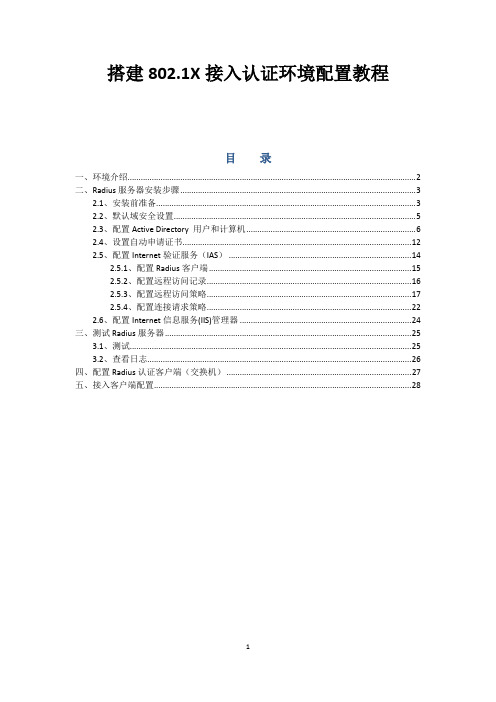

搭建802.1X接入认证环境配置教程

第十二步:在“test属性”窗口中,单击“管理者”选项卡,单击“更改”按钮。

第十三步:采用上述添加组的方式,选择管理者为所建用户guozhihui。

至此,AD这边的账户配置完成。

2.4

目的:如何使用组策略管理单元,在默认组策略对象中创建自动申请证书。

第七步:将新建用户guozhihui添加到test组中。

第八步:选择组时,单击“高级”→单击“立即查找”,选择你想加入的组test,单击“确定”→“确定”即可

第九步:右击新建组test,单击“属性”,开始配置新建的组(新建用户guozhihui也在其中),单击“隶属于”选项卡。

第十步:单击“添加”按钮,在“选择组”窗口中单击“高级”按钮,单击“立即查找”。

第二步:“设置”选项卡里一般选择“身份验证请求”,如果还要求计帐,在选择“计帐请求”。

说明:“日志文件”选项卡里格式选择“IAS”,可以每天创建日志文件,

在不用数据库存储日志记录的情况下就不用采用SQL Server的日志记录方法了,所以不配置它。关于日志文件里的格式规则(记录RADIUS证书验证的各种信息),参看另一文档或帮助。

[步骤]:

第一步:开始→管理工具→打开Active Directory用户和计算机→右击根域→选择属性。

第二步:在打开的根域属性的配置框,单击“组策略”选项卡,将“Default Domain Policy”选上,并单击“编辑”,就会进入“组策略编辑器”。

第三步:在“组策略编辑器”中→展开“计算机配置”→Windows设置→安全设置→公钥策略→自动证书申请设置→单击右键→新建→自动证书申请,下面会进入自动证书申请向导中。

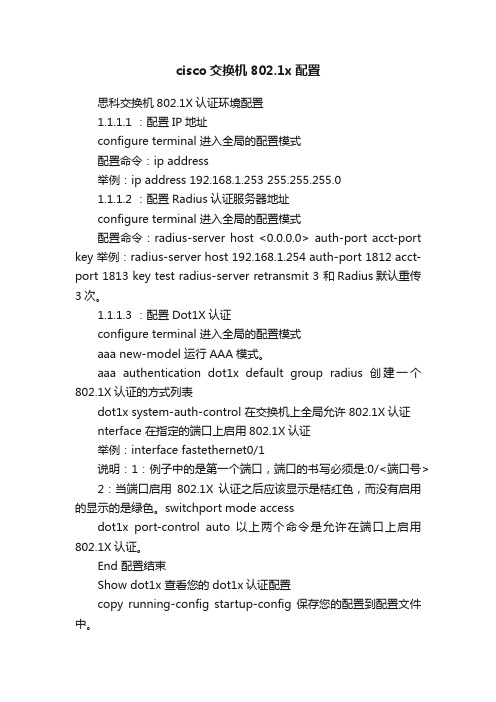

cisco交换机802.1x配置

cisco交换机802.1x配置思科交换机802.1X认证环境配置1.1.1.1 :配置IP地址configure terminal 进入全局的配置模式配置命令:ip address举例:ip address 192.168.1.253 255.255.255.01.1.1.2 :配置Radius认证服务器地址configure terminal 进入全局的配置模式配置命令:radius-server host <0.0.0.0> auth-port acct-port key 举例:radius-server host 192.168.1.254 auth-port 1812 acct-port 1813 key test radius-server retransmit 3 和Radius默认重传3次。

1.1.1.3 :配置Dot1X认证configure terminal 进入全局的配置模式aaa new-model 运行AAA模式。

aaa authentication dot1x default group radius 创建一个802.1X认证的方式列表dot1x system-auth-control 在交换机上全局允许802.1X认证nterface 在指定的端口上启用802.1X认证举例:interface fastethernet0/1说明:1:例子中的是第一个端口,端口的书写必须是:0/<端口号> 2:当端口启用802.1X认证之后应该显示是桔红色,而没有启用的显示的是绿色。

switchport mode accessdot1x port-control auto 以上两个命令是允许在端口上启用802.1X认证。

End 配置结束Show dot1x 查看您的dot1x认证配置copy running-config startup-config 保存您的配置到配置文件中。

Cisco交换机802.1x认证与AD、IAS配置。

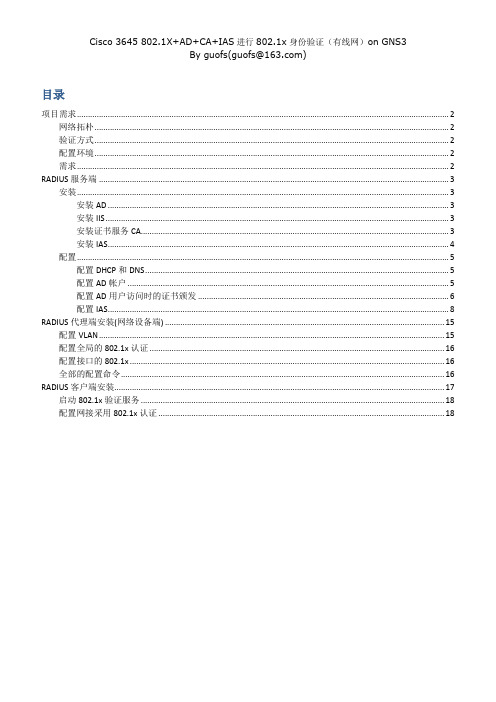

Cisco 3645 802.1X+AD+CA+IAS进行802.1x身份验证(有线网)on GNS3By guofs(guofs@)目录项目需求 (2)网络拓朴 (2)验证方式 (2)配置环境 (2)需求 (2)RADIUS服务端 (3)安装 (3)安装AD (3)安装IIS (3)安装证书服务CA (3)安装IAS (4)配置 (5)配置DHCP和DNS (5)配置AD帐户 (5)配置AD用户访问时的证书颁发 (6)配置IAS (8)RADIUS代理端安装(网络设备端) (15)配置VLAN (15)配置全局的802.1x认证 (16)配置接口的802.1x (16)全部的配置命令 (16)RADIUS客户端安装 (17)启动802.1x验证服务 (18)配置网接采用802.1x认证 (18)项目需求网络拓朴验证方式PEAP验证:使用证书+AD用户集成认证配置环境提示:采用gns3与vmware来搭建实验环境Operation System: Windows 2003 enterprise editionRadius Server: windows IAS(Internet 验证服务,windows组件中安装) CA Server: Windows CA证书服务(windows组件中安装)Radius Client: Windows自带。

需求1.当用户通过验证时,动态进入相应部门级的vlan2.当用户验证失败时,进入vlan-913.当用户没有验证时,进入vlan-90RADIUS服务端安装提示:要严格按照如下安装次序来安装,不乱的。

安装AD提示:在安装前要先给计算机启好名称,如ADsr等第一步:安装dhcp提示:Dhcp可以与AD不在同一台服务器。

第二步:安装DNS提示:DNS可以与AD不在同一台服务器。

第三步:安装AD在“开始”—〉“运行”—〉命令框中输入命令“dcpromo”。

AD域采用安装IIS过程:“控制面板—〉“添加删除程序”—〉“添加/删除windows组件”—〉“windows组件向导”—〉“应用服务器”如下:b.Internet信息服务(IIS)c.启动网络COM+访问安装证书服务CA过程:“控制面板—〉“添加删除程序”—〉“添加/删除windows组件”—〉“windows组件向导”—〉“证书服务”安装过程需要配置CA的根,如上图所示。

思科高级路由基于端口的802.1x和TACACS服务器认证服务器配置

思科高级路由基于端口的802.1x和TACACS服务器认证服务器配置Lab 52. Configuring 802.1x Port-Based Authentication实验目的:1、掌握基于端口的802.1x配置方法。

2、掌握Cisco TACACS+ 服务器认证服务器配置。

实验拓扑图:实验步骤及要求:1、安装ACS服务器的Java环境,建议使用j2re-1_4_2_10-windows-i586-p.exe。

2、安装ACS软件,本实验使用的是Cisco secure ACS 4.0版本。

3、配置ACS服务器与Catalyst 3550交换机的通信,在ACS服务器上点击“Network Configuration”,选择添加一个AAA用户。

其中Key为ACS与3550交换机进行了进行通信验证使用,双方必须密码匹配。

认证协议使用Radius(IETF):4、配置IETF的组属性。

点击“Interface Configuration”,选择“RADIUS (IETF)”,确认并选中如下三个选项,并按下submit按钮。

[064] Tunnel-Type[065] Tunnel-Medium-Type[081] Tunnel-Private-Group-ID5、创建一个802.1x的用户帐号。

点击,输入新建的帐号名stanley,并点击Add/Edit按钮,在中,输入用户stanley的帐号的密码。

并将此帐号指定到Group 1。

也可以指定其它的组,并点击Submit按钮:6、配置Group组属性。

点击“Group Configuration”,选择“Group 1”,点击“Edit Settings”。

选中:[064]Tunnel-Type,并编辑Tag 1的Value为VLAN,[065]Tunnel-Medium-Type,并设置Tag1的Value为802,[081]Tunnel-Private-Group-ID的Tag 1的Value为10。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

User-Name: 00-1B-4F-50-93-92

Status: Authz Success

Domain: VOICE

Oper host mode: multi-auth

authentication open

//低风险模式(需要配置简单的列表(见上文)并调用)

authentication order mab dot1x

//先做mac地址旁路,再做802.1x(更改顺序如dot1x mab无意义)

authentication priority dot1x mab

全局模式 mac move配置:

authentication mac-move permit

//缺省情况当一个mac地址已经在一个交换机端口下认证过,再转移到另一个端口时会被拒绝,启用mac-move,可以使交换机端口快速开启认证,

如IP电话后接PC转接交换机其他端口时快速认证(12.2(50)以后版本默认开启,12.2(50)以前版本无此配置),authentication open模

Oper control dir: both

Authorized By: Authentication Server

Session timeout: 120s (local), Remaining: 52s

Timeout action: Reauthenticate

deny udp any host 10.1.11.161 eq 8909

deny tcp any host 10.1.11.161 eq 8443

deny tcp any host 10.1.11.161 eq 8905

deny tcp any host 10.1.11.161 eq 8909

式下,一个mac地址可以立即从原始端口move到新端口,置:

(1)简单列表配置(可选):(交换机802.1X认证通过前放行部分基本流量)

ip access-list extended ACL-DEFAULT

remark dhcp

deny udp any host 10.1.11.161 eq 8905

deny udp any host 10.3.220.254 eq 8905(接交换机设备网关,web认证时客户端会首先发包到网关,交换机做后续处理)

deny udp any host 10.1.11.161 eq 8906

authentication event fail action next-method

//认证失败时采用下一中认证方式,如mab失败后采用802.1x

authentication event sever dead action authorize vlan XXX

//服务器down掉时接入指定的valn

authentication event sever alive action reinitiaize

//服务器alive时,重新开始认证

authentication event no-response action authorize vlan YYY

如:

Test-3560#show ip access-lists int f0/48

permit ip host 10.5.222.70 any

(3)show ip device tracking intface g0/x

//属性8,接入请求时发送IP地址数据帧,与以前不同,可能开始时网已经通了,在进行802.1x认证,radius服务器也可以根据发送的IP地址进行有线无线等的操作

radius-server attribute 25 access-request include

radius-server dead-criteria time 5 tries 3

deny tcp any host 10.3.220.254 eq 8905(接交换机设备网关)

permit ip any any

2、端口0/x启用MAB和802.1x认证:

MAB: mac address bypass,mac地址旁路,用于不能做802.1x认证如打印机,AP,Avaya IP电话等设备做认证

radius-server vsa send accounting(可选)

radius-server vsa send authentication

//很重要,vsa(厂商特殊属性),ISE等radius服务器有些厂商特殊属性需要下发,不开启只会下发标准属性,download访问控制列表可能会无法下发

//认证没有响应时接入指定vlan(guest vlan,mutil-auth端口下不可以配置guest vlan和auth-fail valn)

authentication host-mode multi-auth

//四种主机模式,mutil-auth功能最为强大,详情请参考官方交换机文档

remark drop all the rest

deny ip any any log

(2)Web重定向列表配置(可选):(用于web认证配置时决定什么样的流量做重定向)

ip access-list extended WEB-REDIRECT

deny udp any any eq domain

Method State

mab Authc Success

dot1x Not run

(2)show ip access-lists interface g0/x

//查看接口访问控制列表下发情况,认证成功,会主动替换源IP,如permit any any变为permit x.x.x.x any

permit udp any eq bootpc any eq bootps

remark dns

permit udp any any eq domain

remark ping

permit icmp any any

remark tftp

permit udp any any eq tftp

dot1x system-auth-control

//(很重要)交换机全局启用dot1x,必须开启,否则MAB认证后不会主动进行802.1x认证

ip device tracking

//很重要,跟踪设备的IP地址,替换download访问控制列表(radius服务器上配置)原IP,没跟踪上,ping等操作都会出现问题

//当两个认证都通过并获得授权,dot1x授权起效(更改顺序如mab dot1x无意义)

authentication port-control auto

//启用802.1x

authentication violation restrict

//交换机端口安全配置,违反限制,会发送警报信息(默认开启)

//判断radius是否有问题标准,尝试3次,每次5秒,通过15秒相应,判断radius是否有问题,并做相应策略

radius-server host 10.1.11.161 auth-port 1812 acct-port 1813

radius-server key mindray

//radius服务器ip,认证审计端口配置,交换机与radius服务器通信关键字

mab

//启用mab

dot1x pae authenticator

//(12.2(50)以前版本默认交换机是认证者,12.2(50)以后可以是客户端也可以是认证者)

spanning-tree portfast

3、查看接口认证结果:

(1)show authentication session interface g0/x

//查看接口ip地址跟踪信息,可以看到valn下发状况

根据官方文档及项目资料整理,详细介绍参见(3560/3750交换机配置指导12.2(50)以上版本radius/802.1x配置)

1、交换机启用radius认证:

aaa new-model

//交换机radius及tacacs认证配置都需要启用AAA

aaa authentication dot1x default group radius

interface g0/x

description To XXX

switchport mode access

switchport access vlan 220

//(可选)数据vlan,当802.1x用户名密码认证根据用户名密码决定vlan下发时可不用配置

switchport voice vlan 221

//接IP电话等语音设备时必须配置,mutil-auth端口下只能有一个voice valn

可选配置:

ip access-group ACL-DEFAULT in

//调用简单列表(见上文),与authentication open模式配合使用可降低认证风险

//查看接口mab/dot1x认证、授权状态信息

如:

Test-3560(config-if)#do show auth sess int f0/48

Interface: FastEthernet0/48

MAC Address: 001b.4f50.9392

Idle timeout: N/A

Common Session ID: 0A03DCF0000000010044F8BD

Acct Session ID: 0x00000004

Handle: 0xCF000001