VMWare NSX网络及安全虚拟化解决方案

VMware NSX网络虚拟化设计指南

设计指南 / 3

VMware NSX 网络虚拟化设计指南

当然,也可以提供类似的优势。例如,就像虚拟机独立于底层 x86 平台并允许 IT 将物理主机视为计算容量池一样, 虚拟网络也独立于底层 IP 网络硬件并允许 IT 将物理网络视为可以按需使用和调整用途的传输容量池。与旧式体系 结构不同,可以编程方式调配、更改、存储、删除和还原虚拟网络,而无需重新配置底层物理硬件或拓扑。这种革命 性的联网方法能够与企业从熟悉的服务器和存储虚拟化解决方案获得的能力和优势相匹配,从而可发挥软件定义的数 据中心的全部潜能。 有了 VMware NSX,您就有了部署新一代软件定义的数据中心所需的网络。本文将重点介绍为了充分利用您的现有网 络投资并通过 VMware NSX 优化该投资,您应该考虑的设计因素。

数据板 ............................................................4 控制板 ..........................................................................................5 管理板 ..........................................................................................5 使用平台 ........................................................................................5 功能服务 ........................................................................................5 网络虚拟化设计注意事项 ............................................................................6 物理网络 ........................................................................................6

VMware服务器虚拟化解决计划方案方法(详细)

虚拟化解决方案目录一、VMware解决方案概述 (3)1.1 VMware服务器整合解决方案 (3)1.2 VMware商业连续性解决方案 (5)1.3 VMware测试和开发解决方案 (8)二、VMware虚拟化实施方案设计 (10)2.1 需求分析 (10)2.2 方案拓扑图 (10)2.3 方案构成部分详细说明 (11)2.3.1 软件需求 (11)2.3.2 硬件需求 (11)2.4 方案结构描述 (11)2.4.1 基础架构服务层 (11)2.4.2 应用程序服务层 (13)2.4.3 虚拟应用程序层 (18)2.4.4 VMware异地容灾技术 (19)2.5 方案带来的好处 (22)2.5.1 大大降低TCO (22)2.5.2 提高运营效率 (24)2.5.3 提高服务水平 (24)2.5.4 旧硬件和操作系统的投资保护 (24)2.6 与同类产品的比较 (24)2.6.1 效率 (24)2.6.2 控制 (25)2.6.3 选择 (25)三、VMware 虚拟化桌面应用实列 (27)3.1 拓扑图 (27)3.2 方案描述 (27)3.3 方案效果 (27)四、项目预算 (28)一、VMware解决方案概述1.1 VMware服务器整合解决方案随着企业的成长,IT部门必须快速地提升运算能力-以不同操作环境的新服务器形式而存在。

因此而产生的服务器数量激增则需要大量的资金和人力去运作,管理和升级。

IT部门需要:•提升系统维护的效率•快速部署新的系统来满足商业运行的需要•找到减少相关资产,人力和运作成本的方法VMWARE服务器整合为这些挑战提供了解决方案。

虚拟构架提供前所未有的负载隔离,为所有系统运算和I/O设计的微型资源控制。

虚拟构架完美地结合现有的管理软件并在共享存储(SAN)上改进投资回报率。

通过把物理系统整合到有VMWARE虚拟构架的数据中心上去,企业体验到:•更少的硬件和维护费用•空闲系统资源的整合•提升系统的运作效率•性价比高,持续的产品环境整合IT基础服务器运行IT基础应用的服务器大多数是Intel构架的服务器这一类的应用通常表现为文件和打印服务器,活动目录,网页服务器,防火墙,NAT/DHCP服务器等。

VMWare NSX网络与安全解决方案

收益

跨数据中心扩展多租户 在3层基础架构上实现2层网络 基于VXLAN, STT, GRE等实现Overlay 可跨越多个物理主机和网络交换机的逻辑交换 服务

逻辑交换 –将网络的扩展性提高1000倍

14

VMware NSX

逻辑交换服务

15

VMware NSX三层路由: 分布式、功能全面

NSX管理器

逻辑网络

13

VMware NSX逻辑交换机

Logical Switch 1

Logical Switch 2

Logical Switch 3

挑战

• • • • 应用/租户之间的分段 虚拟机的移动性需要大二层网络 大的二层物理网络扩展导致生成树问题 硬件内存 (MAC, FIB)表限制 • • • •

Tenant A Tenant B

L2 L2 L2 L2 L2 L2 L2 L2

CMP

Tenant C

控制器集群

VM to VM Routed Traffic Flow

挑战

• 物理基础架构的扩展性存在挑战—— 路由扩展性 • 虚拟机的移动性存在挑战 • 多租户路由的复杂度 • 流量的发夹问题

收益

• • • • • 在虚拟化层实现分布式路由 动态的,基于API的配置 完整功能——OSPF, BGP, IS-IS 基于租户的逻辑路由器 可与物理交换机协同

收益

• • • • • 分布在虚拟化层 动态,基于API的配置 使用VM名字和基于标识的规则 线速,每主机15+ Gbps 对封装的流量完全可见

性能与扩展性 ——1,000+主机 30Tbps防火墙

18

虚拟网络:一个通过软件定义的完整网络

网络安全-虚拟化安全管理系统V7.0(无代理)_VMware平台_解决方案

xxxxxxx客户虚拟化杀毒技术建议书.................................................................................................................................1.1.项目背景 (1)1.2.建设目标 (1)1.3.设计原则 (2)1.4.客户价值 (3).................................................................................................................................2.1.安全威胁分析 (3)2.2.安全必要性分析 (4)2.3.项目建设需求 (5).................................................................................................................................3.1.防病毒能力设计实现 (6)防病毒整体设计实现 (6)防病毒模块设计实现 (7)3.2.防病毒部署设计实现 (8)部署设计 (8)兼容性设计 (9)..........................................................................................................................项目概述1.1.项目背景随着[添加客户名称]市场业务和内部基础服务的极大拓展,现有的基础设施服务已经无法满足日益增长的业务、管理压力,数据中心空间、能耗、运维管理压力日益凸显。

[添加客户名称]借助VMware虚拟化技术,对基础设施服务进行扩展和优化改造,使原有或者新增资源得到更高效的利用,大幅削减设备的资本支出、降低与电力和冷却相关的能源成本以及节省物理空间。

VMware NSX网络虚拟化 - 设计指南-VMware NSX for vSphere (NSX-V) 网络虚拟化

VMware®NSX for vSphere (NSX-V) 网络虚拟化设计指南目标受众 (4)概述 (4)网络虚拟化简介 (5)NSX-v 网络虚拟化解决方案概述 (5)控制平面 (5)数据平面 (5)管理平面和使用平台 (6)NSX 功能性服务 (6)NSX-v 功能组件 (7)NSX Manager (7)Controller 集群 (8)VXLAN 入门 (10)ESXi Hypervisor 与 VDS (11)用户空间和内核空间 (12)NSX Edge 服务网关 (12)传输域 (14)NSX 分布式防火墙 (DFW) (15)NSX-v 功能性服务 (21)多层应用部署示例 (21)逻辑交换 (22)多目标流量的复制模式 (23)多播模式 (23)单播模式 (25)混合模式 (26)填充 Controller 表 (27)单播流量(虚拟到虚拟通信) (28)单播流量(虚拟到物理通信) (29)逻辑路由 (32)逻辑路由组件 (33)逻辑路由部署选项 (37)物理路由器作为下一个跃点 (38)Edge 服务网关作为下一个跃点 (38)逻辑防火墙 (40)网络隔离 (41)网络分段 (41)充分利用抽象化 (42)高级安全服务注入、串联和引导 (43)跨物理和虚拟基础架构的一致的可见性和安全模式 (44)通过 NSX DFW 实现的微分段用户场景和实施 (45)逻辑负载均衡 (49)虚拟专用网络 (VPN) 服务 (52)L2 VPN (53)L3 VPN (54)NSX-v 设计注意事项 (55)物理网络要求 (56)简易性 (57)分支交换机 (57)主干交换机 (58)可扩展性 (58)高带宽 (58)容错 (59)差异化服务–服务质量 (60)NSX-v 部署注意事项 (61)NSX-v 域中的 ESXi 集群设计 (62)计算、边缘和管理集群 (62)NSX-v 域中的 VDS 上行链路连接 (64)NSX-v 域中的 VDS 设计 (68)ESXi 主机流量类型 (68)VXLAN 流量 (69)管理流量 (69)vSphere vMotion 流量 (69)存储流量 (70)适用于 VMkernel 接口 IP 寻址的主机配置文件 (70)边缘机架设计 (71)NSX Edge 部署注意事项 (72)NSX 第 2 层桥接部署注意事项 (80)总结 (82)目标受众本文档面向有兴趣在 vSphere 环境中部署 VMware® NSX 网络虚拟化解决方案的虚拟化和网络架构师。

NSX网络虚拟化整体解决方案

自助化应用组装

应用蓝图

应用服务

应用发布标准化

自助服务 门户

基础架构服务

服务目录

无需管理员参与

软件定义数据中心

管理

监控

自动化

软件定义网络 虚拟化主机与存储

基础架构云

应用服务云

数据中心网络现状及面临的挑战

12

数据中心网络的现状

POD C:应用C

X86 服务器

接入层

L2

汇聚层

安全边界

L3

安全边界 汇聚层 L3 L2 接入层

▪ 每个组件都在特定的层进行操作。

使用模式 管理层 控制层

数据层

NSX 概述:数据层组件

▪ 数据层负责处理端点间的数据流。

使用模式

管理层

控制层

数据层

NSX Virtual Switch

分布式 交换机

ESXi

VXLAN

分布式 逻辑路由器

防火墙

虚拟化管理程序内核模块

• VMware NSX Virtual Switch™ NSX Edge • 分布式网络边缘 服务网关 • 线速性能

通用网络硬件

虚拟网络

网络虚拟化带来的价值

打破壁垒:使网络及其相关服务部署不再受 制于底层物理网络硬件和物理位置的限制

✓ 实现按需/自动化部署虚拟网络 ✓ 按需动态部署虚拟网络,不受物理位置限制 ✓ 面向对象的QoS以及安全策略配置 ✓ 集中控制,系统性的可视, 监控与管理 ✓ 逻辑区域完全隔离 (L2 & L3) ✓ 95+% 减少物理网络资源消耗(IP,VLAN,MAC地址等) ✓ 智能边界,分布式转发

• 虚拟化之后

– 数千台虚拟机 – 服务器和物理交换机的连接变为VLAN Trunking – 不同的团队管理不同的网络组件 – Features仍然依赖于硬件功能 – 绝对数量的服务器,加剧了复杂的网络服务(如防火墙等)的

VMware-NSX-V与NSX-T的比较

VMware NSX-V与NSX-T的比较(转载&翻译)当今虚拟化领域中最令人兴奋的技术领域之一是软件定义网络(SDN)。

软件定义的网络或SDN确实在改变着我们所知道的网络格局,并创造了一个世界,在该世界中,物理网络只是一个底层环境,在其上交换和路由虚拟网络数据包。

VMware的NSX是软件定义的网络解决方案,可完全通过软件提供虚拟化网络和安全性。

它是当今市场上最重要的企业数据中心SDN解决方案,它允许企业通过提供灵活的控件和技术解决方案来满足当今快速发展的网络需求,从而使企业数据中心实现现代化。

如今,使用VMware NSX,需要注意该产品的两个变体。

它们是NSX-V和NSX-T。

在这篇文章中,我们将看看以下内容:VMware NSX-V和NSX-T有什么区别他们实现了哪些不同的目标如何实施为什么选择一个而不是另一个解决方案VMware NSX技术概述VMware的NSX是功能强大的软件定义网络解决方案,它使当今的企业可以解决当今混合云数据中心中围绕安全性,自动化和敏捷性等非常复杂的问题。

)数据中心中的VMware NSX具有四个主要优点,可以使网络现代化。

微细分多云网络网络自动化云原生应用由于VMware NSX是基于软件的解决方案,因此它吹捧了在代码中部署更改,配置,新设计和体系结构的所有好处和敏捷性,因为这些是在软件结构而非硬件中定义的。

在涉及物理硬件的网络更改的传统日子里,繁琐,繁琐,耗时的过程通常涉及网络团队和其他更改控制要求,这些要求甚至对正在进行的网络基础结构进行简单更改也带来极大的复杂性。

借助NSX等软件定义的解决方案,这些传统障碍不再是挑战,因为可以在软件结构中实现或进行更改。

NSX代表着企业能够在其软件定义的数据中心基础架构中控制网络流量的方式上的一次革命性转变。

借助使用VMware NSX的网络虚拟化,您具有与网络虚拟机管理程序等效的功能,该功能允许虚拟地通过第7层网络服务配置完整的第2层设备集。

VMware NSX解决方案

性能与扩展能力– 1,000+ Hosts 30

Tbps of Firewall

VMware NSX 负载均衡

计费域

互联网域

认证域

其他域

30

NSX 愿景

虚拟桌面 移动终端

Hyper-V

公有云

自有数据中心

第三平台应用

31

谢谢 !

32

VMware NSX 逻辑交换

Logical Switch 1 Logical Switch 2 Logical Switch 3

挑战

• • • • 应用、多租户隔离 VM 在线迁移需要二层网络 大的二层物理网络蔓延带来的问题 – STP问题 硬件 Memory (MAC, FIB) Table 限制 • • • •

been determined.

CONFIDENTIAL

‹#›

VMware NSX合作伙伴

Application delivery services Security Visibility & operations Physical to cloud

21

VMware PSO 专业服务保障实现业务物理网络拓扑到虚拟化实现

NSX

vRealize自动化

逻辑交换机

Web

App Web

逻辑路由器

V M

Web Database App

逻辑防火墙

V V MV V V M M M M

V V M 业务A的开发测试环境 V M App M Database

VMware NSX-V与NSX-T的比较

VMware NSX-V与NSX-T的比较(转载&翻译)当今虚拟化领域中最令人兴奋的技术领域之一是软件定义网络(SDN)。

软件定义的网络或SDN确实在改变着我们所知道的网络格局,并创造了一个世界,在该世界中,物理网络只是一个底层环境,在其上交换和路由虚拟网络数据包。

VMware的NSX是软件定义的网络解决方案,可完全通过软件提供虚拟化网络和安全性。

它是当今市场上最重要的企业数据中心SDN解决方案,它允许企业通过提供灵活的控件和技术解决方案来满足当今快速发展的网络需求,从而使企业数据中心实现现代化。

如今,使用VMware NSX,需要注意该产品的两个变体。

它们是NSX-V和NSX-T。

在这篇文章中,我们将看看以下内容:VMware NSX-V和NSX-T有什么区别?他们实现了哪些不同的目标?如何实施?为什么选择一个而不是另一个解决方案?VMware NSX技术概述VMware的NSX是功能强大的软件定义网络解决方案,它使当今的企业可以解决当今混合云数据中心中围绕安全性,自动化和敏捷性等非常复杂的问题。

数据中心中的VMware NSX具有四个主要优点,可以使网络现代化。

•微细分•多云网络•网络自动化•云原生应用由于VMware NSX是基于软件的解决方案,因此它吹捧了在代码中部署更改,配置,新设计和体系结构的所有好处和敏捷性,因为这些是在软件结构而非硬件中定义的。

在涉及物理硬件的网络更改的传统日子里,繁琐,繁琐,耗时的过程通常涉及网络团队和其他更改控制要求,这些要求甚至对正在进行的网络基础结构进行简单更改也带来极大的复杂性。

借助NSX等软件定义的解决方案,这些传统障碍不再是挑战,因为可以在软件结构中实现或进行更改。

NSX代表着企业能够在其软件定义的数据中心基础架构中控制网络流量的方式上的一次革命性转变。

借助使用VMware NSX的网络虚拟化,您具有与网络虚拟机管理程序等效的功能,该功能允许虚拟地通过第7层网络服务配置完整的第2层设备集。

VMWare服务器虚拟化解决方案介绍

人工智能和机器学习技术在虚拟化领域的应用将进一步提 高服务器资源的自动化管理和优化,提升数据中心运营效 率。

应用领域拓展

01

边缘计算支持

随着边缘计算需求的增长,VMware服务器虚拟化将进一步拓展到边缘

计算领域,为物联网设备和边缘数据中心提供强大的虚拟化支持。

02

混合云集成

随着混合云架构的普及,VMware将加强其虚拟化解决方案在混合云环

将虚拟化环境正式投入运营,并根据 实际运行情况进行调整和优化。

04

vmware服务器虚拟化 案例分析

案例一:金融行业应用

总结词

提高业务连续性和灾难恢复能力

详细描述

通过VMware服务器虚拟化技术,金融行业客户能够实现业务连续性和灾难恢复 ,确保关键业务的稳定运行。虚拟化技术提供了高可用性和快速迁移特性,使得 在硬件故障或灾难情况下,关键业务能够快速恢复,减少停机时间。

提供安全审计和日志管理功能,记录虚拟机 的操作和事件,便于事后分析和追溯。

隔离技术

通过VMware的隔离技术,确保各个虚拟机 之间的数据安全和互不影响。

安全补丁与更新管理

定期发布安全补丁和更新,及时修复系统漏 洞,提高系统的安全性。

03

vmware服务器虚拟化 实施步骤

需求分析与规划

确定业务需求

案例四:教育与科研机构应用

总结词

提高IT资源利用率和灵活性

VS

详细描述

教育与科研机构利用VMware服务器虚拟 化技术,能够提高IT资源的利用率和灵活 性。通过虚拟化技术,多个科研项目或教 学活动可以在同一台物理服务器上运行, 避免了资源的浪费。同时,虚拟化技术还 提供了快速部署和灵活调整资源的能力, 使得教育与科研机构能够更加高效地开展 工作。

部署NSX网络和安全

部署NSX网络和安全1.网络规划:首先需要对网络进行规划,确定需要部署NSX的区域和规模。

在规划过程中需要考虑网络的拓扑结构、IP地址分配方案、路由策略等。

此外,还需要评估当前的网络设备和组件是否支持NSX的部署。

2.部署NSX Manager:NSX Manager是NSX的核心组件,负责管理和配置NSX网络和安全功能。

在部署NSX Manager之前,需要确保已满足其硬件和软件要求。

部署NSX Manager可以通过虚拟机在vSphere环境中进行,也可以使用物理硬件进行部署。

3.部署NSX Controller:NSX Controller是NSX的另一个核心组件,负责提供控制平面功能。

在部署NSX Controller之前,需要确定所需的控制器数量,通常建议至少部署三个控制器以提供冗余和高可用性。

部署NSX Controller可以通过虚拟机进行,也可以使用物理硬件进行部署。

4.部署NSX Edge:NSX Edge是NSX的边缘路由器,提供网络边缘的路由和安全功能。

在部署NSX Edge之前,需要规划和设计边缘路由器的功能和配置,包括外部网络连接、NAT配置、VPN配置等。

部署NSX Edge可以通过虚拟机进行,也可以使用物理硬件进行部署。

5.创建逻辑交换机和端口组:逻辑交换机是NSX中的虚拟交换机,用于连接虚拟机和其他网络设备。

在部署NSX之前,需要创建逻辑交换机,并将物理网络中的端口组与逻辑交换机关联起来,以实现虚拟机和物理网络之间的通信。

6.配置网络和安全策略:一旦部署了NSX网络和安全组件,就可以开始配置网络和安全策略。

这包括配置防火墙规则、负载均衡、虚拟私有网络、IP地址分配和路由等。

配置过程还可以使用NSX提供的网络和安全服务,如分布式防火墙、虚拟隧道等。

7.测试和验证:在部署NSX网络和安全之后,需要进行测试和验证,确保网络和安全功能正常运行。

测试可以包括网络连通性测试、防火墙策略测试、负载均衡测试等。

vmware 虚拟化解决方案

VMware 虚拟化解决方案1. 简介虚拟化技术是一种将硬件资源抽象化并将其划分为多个虚拟环境的技术。

这种技术有助于提高服务器的利用率、简化管理以及降低硬件成本。

VMware 是一家领先的虚拟化解决方案供应商,他们提供了一系列的产品和技术来帮助企业构建强大、灵活且高效的虚拟化环境。

2. VMware 虚拟化产品2.1 VMware vSphereVMware vSphere 是一个完整的虚拟化平台,它包含了一系列的产品和技术,包括 ESXi 虚拟化技术、vCenter Server 管理平台、vSphere Web Client 等。

通过vSphere,企业可以在一个物理服务器上运行多个虚拟机,从而提高硬件资源的利用率。

此外,vSphere 还提供了高可用性、动态负载均衡、快照、数据保护等功能,以提高虚拟环境的稳定性和可靠性。

2.2 VMware WorkstationVMware Workstation 是一款桌面虚拟化软件,它可以在一台物理计算机上同时运行多个操作系统。

通过 VMware Workstation,用户可以创建、配置和管理虚拟机,并在虚拟机内安装不同的操作系统,如 Windows、Linux、MacOS 等。

这使得开发人员、测试人员和系统管理员能够轻松地进行多平台软件开发、测试和部署。

2.3 VMware FusionVMware Fusion 是 VMware 公司为 Mac 用户开发的虚拟化解决方案。

它允许用户在 Mac 计算机上运行多个操作系统,如 Windows、Linux 等。

VMware Fusion 提供了一系列方便的功能,如拖放文件、智能快照、共享文件夹等,以方便用户在不同操作系统之间的无缝切换。

2.4 VMware HorizonVMware Horizon 是一款虚拟桌面解决方案,它提供了远程桌面和应用程序虚拟化服务。

通过 VMware Horizon,用户可以从任何设备上访问他们的桌面、应用程序和数据,实现真正的移动办公。

NSX网络与安全解决方案简介

动态安全

NSX解决方案采用了动态安全策略, 可以根据业务需求和安全风险,自动 调整安全策略,提高了安全管理的灵 活性和响应速度。

微分段

NSX解决方案支持微分段技术,可以 将虚拟化环境中的不同业务进行隔离, 提高了安全性。

高效性能

高效性能

NSX解决方案采用了高效的性能优化技术,可以大幅提高网络和安全设备的性能,减少了网络延迟和拥堵。

环境准备

配置物理和虚拟化环境,包括计算资 源、存储和网络设备,确保满足NSX 运行要求。

01

03

软件安装

安装VMware NSX软件,包括控制组 件、分布式组件和服务组件。

部署微分段

根据业务需求,部署虚拟化网络和安 全微分段,实现租户隔离和安全防护。

05

04

配置管理

配置NSX控制器和管理服务器,设置 网络和安全参数,定义租户网络和安 全策略。

提高了安全性。

快速创新

03

NSX允许用户快速部署新的网络和安全服务,加快了业务创新。

产品的发展历程

早期阶段

NSX的前身是VMware的vCloud Networking and Security(vCN)项目。

发布与推广

VMware于2013年正式发布了NSX,并逐步将其推 广到全球市场。

演进与扩展

分布式防火墙

01

分布式防火墙是NSX安全解决方案的重要组成部分,它为虚拟 机提供了安全防护。

02

分布式防火墙部署在每个虚拟机上,实现了对虚拟机网络流量

的安全检查和控制。

分布式防火墙支持多种安全策略和规则,可以根据实际需求进

03

行定制和配置。

微分段

微分段是一种网络安全技术,通过对虚拟机进行细粒度的隔离和访问控制, 提高了网络安全性和可靠性。

Arista Networks 与 VMware 合作的网络虚拟化解决方案说明书

Solution OverviewArista Networks and its partner VMware, the industry leader in virtualization solutions, are extending theirpartnership within the network virtualization space. Building on the success of their collaboration in co-authoring and productizing the VXLAN specification, the two companies have developed a joint solution to meet thedemands of Software Defined Data Centers (SDDC). The solution delivers Arista L2 Gateway services for simplified management of physical and virtual environments allowing Cloud/Hosting and Enterprise Data Centers to speed service delivery while streamlining operational and cost efficiencies.VMware NSX is the industry’s leading network virtualization platform that delivers the operational model of a VM for the network. Similar to virtual machines for compute, virtual networks are programmatically provisioned and managed independent of underlying networking hardware. NSX reproduces the entire network model in software allowing diverse network topologies to be created and provisioned in seconds.The Arista Extensible Operating System (EOS), is the industry’s most advanced network operating system. Itcombines modern-day software and O/S architectures, open platform development, a Linux kernel, and a stateful publish/ subscribe database model to providing a completely programmatic network operating system.Together, Arista EOS and VMware NSX provide the essential integration and programmatic capabilities to offer flexible workload placement and mobility for a true software defined data center.Arista and VMware NSX IntegrationCustomer Use CaseVXLAN is a major component in customer data centers offering the scalability, multi-tenancy and mobility that legacy VLANS are not providing. Within VXLAN, networks are virtualized and tunneled through a standards based routed network. These logical networks must be programmed and managed throughout the network including virtual/physical servers, networking equipment, and storage devices. VMware offers this functionality through best of breed L2 gateway services including integration with Arista EOS and hardware-based VXLAN.NSX’s L2 Gateway programmability across both VMware and Open V-Switch Data Base (OVSDB)-server environments seamlessly integrates with Arista’s hardware-based VXLAN implementation to bridge these logical networks across multi-vendor virtual server environments and physical infrastructure gateways.Arista EOS devices will register with the NSX controller and share topology information, VXLAN tables, MAC addresses and L2 gateway location. As workloads are brought online and the topology changes, updates will be sent between the NSX controller and EOS. This enables VXLAN deployments to move away from the multicast control plane and provide a holistic view of logical network topology data center.Santa Clara—Corporate Headquarters5453 Great America Parkway,Santa Clara, CA 95054Phone: +1-408-547-5500Fax: +1-408-538-8920Email:***************Copyright © 2016 Arista Networks, Inc. All rights reserved. CloudVision, and EOS are registered trademarks and Arista Networks is a trademark of Arista Networks, Inc. All other company names are trademarks of their respective holders. Information in this document is subject to change without notice. Certain features may not yet be available. Arista Networks, Inc. assumes no responsibility for any errors that may appear in this document. MM/YYIreland—International Headquarters 3130 Atlantic Avenue Westpark Business Campus Shannon, Co. Clare Ireland Vancouver—R&D Office 9200 Glenlyon Pkwy, Unit 300 Burnaby, British Columbia Canada V5J 5J8San Francisco—R&D and Sales Office 1390 Market Street, Suite 800 San Francisco, CA 94102India—R&D Office Global Tech Park, Tower A & B, 11th Floor Marathahalli Outer Ring Road Devarabeesanahalli Village, Varthur Hobli Bangalore, India 560103Singapore—APAC Administrative Office 9 Temasek Boulevard #29-01, Suntec Tower Two Singapore 038989Nashua—R&D Office 10 Tara Boulevard Nashua, NH 03062Solution BenefitsVMware NSX and Arista EOS integration offer the following benefits to deploying network virtualization within data centers built on the foundation of software defined cloud networking:•Virtual and physical workloads can be connected on a common logical segment on demand regardless of hypervisor, IP subnet or physical location •Holistic views of the virtual and physical topology increase operational efficiency •Network virtualization with NSX does not require IP multicast for learning or forwarding broadcast, unknown unicast or multicast packets • A single point of management and control (NSX API) can be used forconfiguring logical networks across hypervisors and physical access switch。

NSX网络虚拟化部署手册

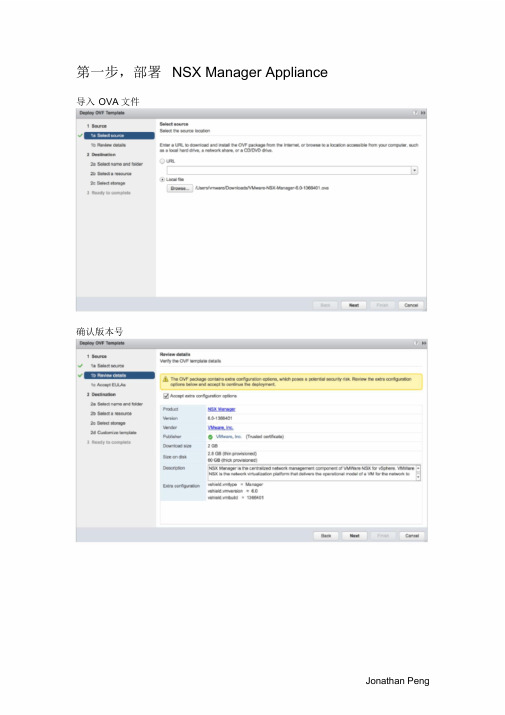

第一步,部署NSX Manager Appliance导入OVA文件确认版本号Jonathan Peng选择NSX Manager的管理端口组,与vCenter 通信使用。

确认EULA和选择部署的集群与存储后,对NSX Manager进行自定义,这里设置admin 密码和CLI 模式的密码。

VMware展开Network Properties ,填写NSX Manager主机名和配置管理的IPv4 地址与vcenter 通信使用展开DNS和Services Configuration ,配置DNS和域名,配置NTP服务器信息注意:NSX的时间同步必须要与vcenter 和esxi 主机一致,时间敏感!Jonathan Peng确认配置信息,并完成Appliance 部署。

VMware第二步,设置NSX Manager与vCenter 关联。

登陆https://172.20.21.3 ,使用admin 和设置好的密码登陆NSX Manager管理页面。

(可选)选择Manager Appliance Settings ,配置IP、NTP、主机名、DNS和备份恢复等信息。

Jonathan Peng选择Manage vCenter Registration 配置SSO和vCenter 信息,显示绿灯后NSX Manager配置完成。

VMware第三步,配置NSX虚拟网络稍等一会,重新登陆vCenter 主页(使用NSX注册vCenter SSO 和vCetner 服务的权限,如:administrator@vsphere.local ),会出现Networking&Security 控件和按钮,点击进入NSX管理页面。

Jonathan Peng1) 点击Installation ,可见NSX Manager信息,并按+添加首个Controller节点。

配置Controller 信息,包括创建IP Pool 用于Controller 使用,Connected To的端口组,以及IP Pool 地址是与NSX Manager通信使用。

VMware虚拟架构产品和解决方案

简化IT管理

vmware虚拟架构可以提供一个集中 式的管理界面,方便管理员对所有虚 拟机进行统一管理。

VS

通过自动化和模板化的管理方式,可 以快速部署和配置新的虚拟机,提高 IT管理的效率。

提高安全性

虚拟化技术可以提供更好的隔离性,确保每个应用程序在独立的虚拟机上运行,减少相互之间的干扰 和风险。

vmware虚拟架构产品 和解决方案

目录

Contents

• 引言 • vmware虚拟架构产品概览 • vmware虚拟架构解决方案 • vmware虚拟架构的优势和价值 • 案例分享 • 结论

01

引言

主题简介

虚拟化技术

VMware虚拟架构产品主要涉及虚拟 化技术,通过将物理硬件资源虚拟化 成多个独立的虚拟资源,实现资源的 共享、灵活调度和高效利用。

可用性和安全性。

远程访问

支持多种远程访问协议,实现桌面的 远程访问和控制,方便用户使用。

集中管理

将桌面操作系统和应用软件集中部署 在数据中心,实现桌面的统一管理和 维护。

数据安全

提供加密传输、身份验证和访问控制 等安全措施,保障桌面数据的安全性。

数据保护与容灾解决方案

总结词

通过VMware虚拟化技术,实现数据的备份、恢复和容 灾,保障企业业务的连续性和可靠性。

3

NSX Enterprise Plus

旗舰版,提供全面的网络虚拟化和管理功能,包 括微分段、安全组、防火墙规则和VPN等。

Horizon产品系列

Horizon Basic

01

提供基本的远程桌面功能,支持Windows和Linux操作系统。

VMware网络虚拟化平台NSX及其实现

虚拟机

运维模式

数据中心网络

独立于硬件 Create, Delete, Grow, Shrink 应用透明 可编程监控 可扩展

向操作虚机一样管理网络…

6

介绍VMware NSX

软件 硬件

7

L2 Switch L3 Router Firewall Load Balancer

借助NSX实现网络虚拟化

像管理虚机一样管 理网络

逻辑交换– Layer 2 over Layer 3, 虚拟交换网 络与物理网络脱钩

逻辑路由– 分布式的东西向One-hop路由,同 时支持软件实现南北向的路由

逻辑防火墙 – 高性能的分布式防火墙

逻辑负载均衡 – 软件实现应用负载均衡

逻辑VPN – 软件实现Site-to-Site & Remote Access VPN

VMware之软件定义网络: NSX网络虚拟化平台及实现

议题

网络虚拟化 需求

VMware NSX 功能

利用NSX实

现网络虚拟 化

NSX 运维管理

NSX 合作伙 伴

Ecosystem

总结/在 VMware平

台上的实现

2

网络虚拟化 需求

VMware NSX 功能

利用NSX实

现网络虚拟 化

NSX 运维管理

Physical

INTERNET WAN LAN

网络虚拟化 需求

VMware NSX: 功能

利用NSX实

现网络虚拟 化

NSX 运维管理

NSX 合作伙 伴

Ecosystem

总结

11

什么是逻辑交换网络

12

VMware NSX 逻辑交换

NSX在VMware-Horizon平台中的应用

6

NSX在Horizon中的应用场景概述

第三方集成无代理杀毒

边界防火墙

IDS/IPS

为桌面和RDSH提供基于身 份的DFW

后台服务器之间的安全隔离

高级负载均衡/应用交付

GSLB

WAF

应用端到端延时,排错

网络虚拟化,部署多租户桌面池

NSX在VMware面

与物理客户端不同,虚拟化客户端计算:暴露了数据中心内的巨大攻击面桌面和基础架构间具有多个分散的“东西向”流

用户行为

零日威胁

不安全的Internet 网站

桌面到桌面的 黑客攻击

桌面到服务器的 黑客攻击

东

西

虚拟桌面

数据中心

SAP、Oracle、 Exchange 等

Layer 2 – Layer 4TCP/UDP 443,8443,22443,32111

4

Layer 7 App IDAPP_ID – BLAST | APP_ID - PCoIP

NSX分布式防火墙跨所有VDI组件

安全超越单独的VDI 和虚拟机

App Volumes Managers

Connection Servers

NSX基于时间的访问控制安全策略可以在指定的时间段内生效

Monday-Friday 7 AM- 7PM

Monday-Friday 7 PM- 7 AMSaturday-Sunday

App

DB

Finance-App-1

HR-App-1

Web

10

深入洞察桌面云访问的URL

11

云桌面无代理杀毒

概述传统杀毒需要在操作系统中安装agent NSX为endpoint提供一个安全基础平台

vmware nsx实施方案

vmware nsx实施方案VMware NSX 实施方案VMware NSX 是一款用于软件定义数据中心和网络虚拟化的解决方案,它可以帮助企业实现网络和安全的自动化,提高 IT 灵活性和敏捷性,降低成本,同时增强安全性。

在实施 VMware NSX 时,需要考虑一些关键因素和步骤,以确保顺利完成部署并实现预期的效果。

首先,进行网络基础设施的评估。

在实施 VMware NSX 之前,需要对现有的网络基础设施进行全面的评估,包括网络拓扑、硬件设备、网络流量、安全策略等方面。

这将有助于确定是否需要进行网络重构以支持 NSX 的部署,并为后续的规划和设计工作提供重要参考。

其次,制定详细的实施计划。

在评估基础设施的基础上,制定详细的实施计划至关重要。

实施计划应当包括部署时间表、资源分配、风险评估、测试计划等内容,以确保实施过程有条不紊地进行,并最大程度地减少潜在的风险。

接下来,进行网络虚拟化的设计和部署。

在实施 VMware NSX 时,需要根据实际业务需求和网络环境特点进行网络虚拟化的设计和部署。

这包括逻辑网络的划分、网络隔离策略、安全组规则的定义等工作。

在设计和部署过程中,需要充分考虑网络性能、可靠性和安全性等方面的要求。

然后,进行安全策略的配置和管理。

VMware NSX 提供了丰富的安全功能,包括防火墙、安全组、安全策略等,可以帮助企业加强对网络流量的监控和管理。

在实施过程中,需要根据实际安全需求,配置和管理相应的安全策略,以保护企业网络免受各种安全威胁的侵害。

最后,进行性能优化和监控。

在实施 VMware NSX 后,需要进行性能优化和监控工作,以确保网络虚拟化的稳定性和高效性。

这包括对网络流量、带宽利用率、延迟等性能指标进行监控和分析,及时发现和解决潜在的性能问题,提高网络的整体运行效率。

综上所述,实施 VMware NSX 是一项复杂的工程,需要全面的规划和准备工作。

通过对网络基础设施的评估、制定详细的实施计划、进行网络虚拟化的设计和部署、配置和管理安全策略,以及进行性能优化和监控,可以帮助企业顺利实施 VMware NSX,并最大程度地发挥其在软件定义数据中心和网络虚拟化方面的优势。

nsx-t实施方案

nsx-t实施方案NSX-T实施方案。

NSX-T是一种全面的、完全软件化的网络虚拟化和安全性解决方案,它为数据中心、云和边缘环境提供了一种简单、一致的操作模式,同时支持多云环境下的自动化和可扩展性。

在实施NSX-T时,需要考虑到网络虚拟化、安全性、自动化和多云环境的特点,以确保实施方案的成功和高效运行。

首先,实施NSX-T需要对现有网络架构进行评估和规划。

在评估阶段,需要了解现有网络设备、网络拓扑、网络流量和性能需求,以便确定NSX-T的部署方式和配置参数。

在规划阶段,需要设计NSX-T的逻辑网络架构、安全策略和自动化流程,以满足业务需求和安全要求。

其次,实施NSX-T需要进行网络虚拟化和安全性配置。

在网络虚拟化方面,需要创建逻辑网络、逻辑子网和逻辑端口,并配置网络服务和路由策略,以实现虚拟机和容器的网络互通和负载均衡。

在安全性方面,需要配置安全组、安全策略和安全服务,以保护应用程序和数据不受攻击和侵入。

另外,实施NSX-T需要实现自动化和多云集成。

在自动化方面,需要配置自动化工作流和自动化策略,以实现网络和安全的自动化部署和运维。

在多云集成方面,需要配置云网关和云连接,以实现多云环境下的网络互通和安全互连。

最后,实施NSX-T需要进行性能优化和故障排除。

在性能优化方面,需要进行网络流量分析和性能调优,以确保网络的低延迟和高吞吐。

在故障排除方面,需要进行故障诊断和故障恢复,以确保网络的高可靠性和高可用性。

综上所述,实施NSX-T需要进行网络评估和规划、网络虚拟化和安全性配置、自动化和多云集成、性能优化和故障排除。

只有全面考虑这些方面,才能实现NSX-T的成功实施和高效运行。

NSX-T的实施方案需要充分考虑到网络虚拟化、安全性、自动化和多云环境的特点,以满足业务需求和安全要求。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

物理网络

目前网络与安全架构向云计算转型时遇到的挑战

成本

- 桌面防病毒 - 数据丢失保护, 白名单

Users

挑战

配置太复杂, 烟囱式扩展, 大量人工操作, 集中式处理带来性能瓶颈, 网络资源限制!

效率

后台服务

Sites

Horizon VDI DMZ

- DMZ 防火墙, NAT, DDI

- Site and user VPNs - 负载均衡器, WAF - 专有硬件

L3 L2

East/West

11

North/South

六、核心链路和节点带宽被大量发夹流量消耗

70%

L3 L2

East/West

12

七、难以实现网络及安全的L2-L7层自动化

虚拟数据中心

• 管理平面分散 • 大部分没有开放API接口 • 难以实现端到端的网络自动化

计算虚拟抽象层

物理基础架构

企业建立云计算数据中心该如何应对以上挑战?

1 7

2

3

4

5

8

9

6

9

五、对新业务部署上线支持缓慢

Web

Web

Corpnet/Internet

App

App

DB

DB

Compute Network

DC Services

• 服务部署缓慢 • 可扩展性受限 • 移动性受限 • 依赖于硬件 • 运维管理复杂

10

North/South

虚拟化和云计算环境,使得数据中心的业务流量模型发生改变

1. 网络割裂 导致资源池利用率及灵活性降低 2. 网络架构复杂,割接工作量大 3. 安全域的边界防护难以运维 4. 已有业务变更响应缓慢,容易导致误操作 5. 对新业务部署上线支持缓慢 6. 核心链路和节点带宽被大量发夹流量消耗 7. 难以实现网络及安全的L2-L7层自动化

CONFIDENTIAL

redundancy ▪ fast convergence ▪ Multi-Chassis LACP, L2MP ▪ QoS, Security,subscription

ratio…

难以保证网络配置的一致性!

7

三、安全域的边界防护难以运维

Internet

在数据中心内部 很少或没有

东西向安全控制

化平台主要功能

15

VMware NSX网络与安全虚拟化平台

软件 硬件

二层交换

三层路由

防火墙

负载均衡

基于NSX的网络与安全虚拟化

像管理VM一样 管理网络与安全

NSX是VMware SDDC(软件定义的数据中心)的重要组成部分

终端用户计算

传统应用

应用

新式云应用

私有云

混合云

公有云

6

二、网络架构复杂,维护工作量大

集群1

集群N

ESXi

vSphere Distributed Switch

ESXi

PG VLAN Uplink Teaming

ESXi

ESXi

接入层 汇聚层

▪ 定义DV Port Groups ▪ Defined based on traffic type ▪ Teaming – Resiliency, Capacity ▪ VLAN – Traffic Isolation ▪ NIOC Shares – B/W mgmt ▪ End-End QoS - 802.1p

Web

vSphere

- VLANs, ACLs, 防火墙, IDS/IPS, 监控 - 服务器防病毒, 虚拟机安全 - 网络设备及架构需全部升级来适应虚拟化环境: FabricPath/TRILL,

and VM-tracing etc. 需要新的成百上千万的投资! - AAA、应用、数据保护、合规

一、网络割裂 导致资源池利用率及灵活性降低

▪ 物理网卡功能分区 ▪ Aggregate multiple pNics

▪ 监控与排障 ▪ NetFlow – Understand traffic ▪ Port Mirroring – Troubleshooting

▪ 物理网络设计 ▪ 802.1Q, STP, Ethernet Channel ▪ Blade I/O Module Design ▪ VLAN load balancing, L3 GW

软件定义的数据中心

云计算管理平台—vRealize Suite 7

云计算自动化 (vRealize Automation)

云计算业务 (vRealize Business

for Cloud)

云计算运营管理 (vRealize Operations 和 vRealize Log Insight)

计算-vSphere

网络-NSX

基础架构虚拟化

存储-VSAN

可延展性

计算硬件

网络硬件

存储硬件 IT物理基础架构

NSX网络与安全虚拟化总体架构

支撑任意的应用 (无需修改)

虚拟网络 云管理平台(vRealize Suite,OpenStack,Cloudstack)

vCloud Automation Center

IaVaSMware NSX 网Pa络aS 虚拟化平台 DaaS

VMware NSX:网络及安全虚拟化解决方案

1

主题内容

1 网络及安全为什么要虚拟化? 2 NSX网络及安全虚拟化平台主要功能 3 NSX网络及安全虚拟化方案典型应用场景

MOBILE

DATA CENTER

CLOUD

2

网络及安全为什么要虚拟化?

3

网络成为通往云计算之路的壁垒

单个人工节点管理

烟囱式扩展方式

安全控制不足

基于IP的安全策略 难以运维

CONFIDENTIAL

8

四、已有业务变更响应缓慢,容易导致误操作

• 业务开发人员: 我已经调整好一套两层的Web应用系统,要尽快上线 • 网络管理员: 我应该如何调整配置网络拓扑?NAT策略? • 安全管理员:我应该如何调整防火墙安全策略?负载分担策略?

Internet Web App

网络状态难以统一监控

虚拟网络与物理网络协调困难

VLANs 不可扩展

缺少自动化程序化控制

不宜满足多种业务的SLAs

网络分割限制资源池化与共享

功能被硬件捆绑

限制了虚机迁移范围

有限的多租户支持

L3-L7 集中式转发性能瓶颈 租户自己无法控制地址管理

工作负载不能灵活部署、均衡资源

虚拟机网络计费

人工操作拖延迁移与灾备恢复时间

vCenter

Operations Mgmt

逻辑防火墙 vCloud Dire逻cto辑r 交/ C换on网ne络ctor

逻辑负载均衡 Application

逻辑VPN