实训九 扩展ACL配置与调试

ACL实验配置的实验报告

ACL实验配置的实验报告ACL实验配置的实验报告一、引言网络安全是当今互联网时代的重要议题之一。

为了保护网络资源的安全性,许多组织和个人采取了访问控制列表(Access Control List,简称ACL)的配置方法。

本文将介绍ACL实验配置的实验报告,探讨ACL在网络安全中的应用和效果。

二、实验目的本次实验旨在通过配置ACL来控制网络流量,实现对特定IP地址或端口的访问控制。

通过实验,我们将了解ACL的基本原理和配置方法,并评估ACL在网络安全中的实际效果。

三、实验环境本次实验使用了一台具备路由器功能的设备,该设备支持ACL功能。

我们将在该设备上进行ACL配置和测试。

四、实验步骤1. 配置ACL规则我们首先登录到设备的管理界面,进入ACL配置页面。

根据实验要求,我们配置了两条ACL规则:- 允许特定IP地址的访问:我们设置了一条允许来自IP地址为192.168.1.100的主机访问的规则。

- 阻止特定端口的访问:我们设置了一条阻止访问端口号为80的规则,以模拟对HTTP协议的限制。

2. 应用ACL规则配置完ACL规则后,我们将其应用到设备的出口接口上。

这样,所有经过该接口的流量都将受到ACL规则的限制。

3. 测试ACL效果为了验证ACL的效果,我们进行了以下测试:- 尝试从IP地址为192.168.1.100的主机访问设备,结果显示访问成功,符合我们的预期。

- 尝试从其他IP地址访问设备,结果显示访问被拒绝,ACL规则起到了限制作用。

- 尝试访问设备的80端口,结果显示访问被拒绝,ACL规则成功限制了对HTTP协议的访问。

五、实验结果与分析通过实验,我们成功配置了ACL规则,并验证了ACL在网络安全中的实际效果。

ACL能够限制特定IP地址或端口的访问,从而提高网络资源的安全性。

通过合理配置ACL规则,可以防止未经授权的访问和攻击,保护网络的机密性和完整性。

六、实验总结ACL在网络安全中起到了重要的作用。

ACL实验配置

ACL实验配置ACL 高度总结:(以下总结希望都去做实验验证一下)1.为了避免 ACL 过多,号不够用,标准列表和扩展列表的范围进行了扩充标准:1-99,1300-1999扩展:100-199 ,2000-26992.路由器上的 ACL 不对自己产生的流量产生作用。

3.ACL 没有定义内容,就相当于不存在。

4.ACL 在一个接口的一个方向上只能配置一个访问列表,后面的会覆盖前面的5.不论是标准还是扩展列表,每个条目之间都是一个鼻孔出气,想要去掉某一个条目,实现不了,要么都去掉,要么都存在;但是命名的访问列表可以去掉单独的某一条目。

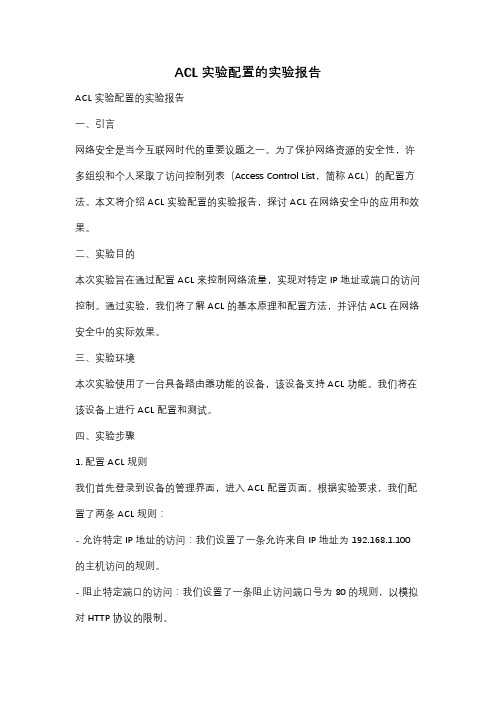

添加的条目会自动添加在末尾,不能在中间添加我们现在把R1和R5作为PC机,在R2、R3、R4上运行RIP v2,保障路由畅通。

一、标准ACL:要求: 192.168.1.0网络的数据不能访问192.168.4.0网络1、我们先在R2上配置ACL:access-list 1deny 192.168.1.0 0.0.0.255 拒绝192.168.1.0的数据通过access-list 1 permit any 允许其它网络的数据通过在接口上应用:interface fa0/0ip access-group 1 in 在法FA0/0口的进方向上应用ACL1测试:用PC0去ping 192.168.4.2,我们发现ping不通,说明ACL生效了,但是我们用PC0去ping其它的网络,比如ping 172.16.1.1,也ping不通,因为标准ACL只能对源进行控制,现在R2拒绝了来自192.168.1.0的数据,不管是到哪儿去的,所以R1现在哪儿都去不了。

在R2上用扩展的ping ,用192.168.1.2这个s0口的地址去ping 192.168.4.2,我们发现可以ping通,这是因为对于路由器自己产生的数据,ACL不起作用。

2、我们在R4上配置ACL:access-list 1deny 192.168.1.0 0.0.0.255 access-list 1 permit any在接口上应用:interface Serial1ip access-group 1 out 在s0口的出方向上应用ACL1在R2上把ACL去掉。

ACL配置实验报告

南京信息工程大学实验(实习)报告实验(实习)名称ACL的配置实验(实习)日期得分指导教师刘生计算机专业计科年级 09 班次 03 姓名童忠恺学号 200923089161.实验目的(1)了解路由器的ACL配置与使用过程,会运用标准、扩展ACL建立基于路由器的防火墙,保护网络边界。

(2)了解路由器的NA T配置与使用过程,会运用NA T保护网络边界。

2.实验内容2.1 ACL配置(1)实验资源、工具和准备工作。

Catalyst2620路由器2台,Windows 2000客户机2台,Windows 2000 Server IIS服务器2台,集线器或交换机2台。

制作好的UTP网络连接(双端均有RJ-45头)平行线若干条、交叉线(一端568A,另一端568B)1条。

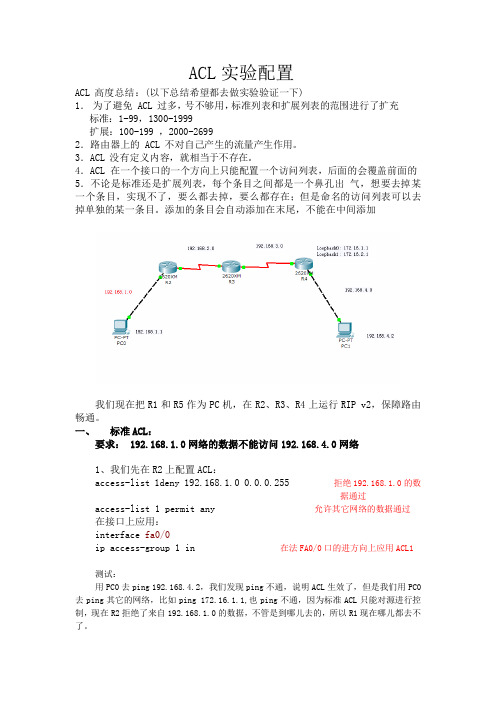

网络连接和子网地址分配可参考图8.39。

图8.39 ACL拓扑图(2)实验内容。

设置图8.39中各台路由器名称、IP地址、路由协议(可自选),保存配置文件;设置WWW服务器的IP地址;设置客户机的IP地址;分别对两台路由器设置扩展访问控制列表,调试网络,使子网1的客户机只能访问子网2的Web服务80端口,使子网2的客户机只能访问子网1的Web服务80端口。

3.实验步骤按照图8.39给出的拓扑结构进行绘制,进行网络互连的配置。

①配置路由器名称、IP地址、路由协议(可自选),保存配置文件。

②设置WWW服务器的IP地址。

设置客户机的IP地址。

③设置路由器扩展访问控制列表,调试网络。

使子网1的客户机只能访问子网2的Web服务80端口,使子网2的客户机只能访问子网1的Web服务80端口。

④写出各路由器的配置过程和配置命令。

按照图8.38给出的拓扑结构进行绘制,进行网络互连的配置。

参考8.5.7节内容。

写出各路由器的配置过程和配置命令。

4. 实验结果 4.1 ACL 配置 (1)拓扑结构图(2)各路由器的配置过程和配置命令Switch1>en Switch1#conf tSwitch1(config)#int fa0/3Switch1(config-if)#switchport mode trunk Switch1(config-if)#exit Switch1(config)#exit Switch1#wrBuilding configuration... [OK]Switch1#conf tSwitch1(config)#int fa0/2Switch1(config-if)#switchport mode access Switch1(config-if)#exit Switch1(config)#exit Switch1#wrBuilding configuration... [OK]Switch1#conf tSwitch1(config)#int fa0/1Switch1(config-if)#switchport mode access Switch1(config-if)#exit Switch1(config)#exit Switch1#wrBuilding configuration... [OK]Router>enableRouter#configure terminal Router(config)#hostname R1R1(config)#interface fa0/0 R1(config-if)#ip address 192.168.1.1 255.255.255.0R1(config-if)#no shutdown R1(config-if)#exitR1(config)#interface se2/0 R1(config-if)#ip address 192.168.3.1 255.255.255.252 R1(config-if)# R1(config-if)#exitR1(config)#interface Serial2/0 R1(config-if)#clock rate 64000 R1(config-if)#no shutdown R1(config-if)# R1(config-if)#exitR1(config)#interface Serial2/0 R1(config-if)#exit R1(config)#rounter rip R1(config)#router ripR1(config-router)#network 192.168.3.0 R1(config-router)#exit R1(config)#exit R1#wrBuilding configuration... [OK] R1#R1#configure terminal R1(config)#R1(config)#router ripR1(config-router)#network 192.168.1.0R1(config-router)#exitR1(config)#exitR1#wrBuilding configuration...[OK]R1#ping 192.168.2.1Type escape sequence to abort.Sending 5, 100-byte ICMP Echos to 192.168.2.1, timeout is 2 seconds:!!!!!Success rate is 100 percent (5/5), round-trip min/avg/max = 3/22/32 msR1#Router>enableRouter#configure terminalRouter(config)#hostname R2R2(config)#int fa0/0R2(config-if)#ip address 192.168.2.1 255.255.255.0R2(config-if)#no shutdownR2(config-if)#exitR2(config)#int se2/0R2(config-if)#ip address 192.168.3.2 255.255.255.252R2(config-if)#R2(config-if)#exitR2(config)#interface Serial2/0R2(config-if)#clock rate 64000R2(config-if)#no shutdownR2(config-if)#R2(config-if)#exitR2(config)#router ripR2(config-router)#network 192.168.3.0R2(config-router)#exitR2(config)#exitR2#wrBuilding configuration...[OK]R2#R2#configure terminalR2(config)#interface Serial2/0R2(config-if)#R2(config-if)#exit R2(config)#interface Serial2/0R2(config-if)#exitR2(config)#exitR2#ping 192.168.1.1R2#conf tR2(config)#router ripR2(config-router)#network 192.168.2.0R2(config-router)#exitR2(config)#exitR2#wrBuilding configuration...[OK]R2#ping 192.168.1.1Type escape sequence to abort.Sending 5, 100-byte ICMP Echos to 192.168.1.1, timeout is 2 seconds:!!!!!Success rate is 100 percent (5/5), round-trip min/avg/max = 16/28/32 msSwitch>Switch>enableSwitch#configure terminalSwitch(config)#hostname Switch2Switch2(config)#int fa0/1Switch2(config-if)#switchport mode trunkSwitch2(config-if)#exitSwitch2(config)#exitSwitch2#wrBuilding configuration...[OK]Switch2#conf tSwitch2(config)#int fa0/2Switch2(config-if)#switchport mode access Switch2(config-if)#exitSwitch2(config)#int fa0/3Switch2(config-if)#switchport mode access Switch2(config-if)#exitSwitch2(config)#exitSwitch2#wrBuilding configuration...[OK]Switch2#R1(config)#access-list 101 permit tcp any host 192.168.2.3 eq wwwR1(config)#access-list 101 permit tcp any any R1(config)#access-list 101 deny ip any anyR1(config)#int se2/0 R1(config-if)#ip access-group 101 out R1(config-if)#end5.实验总结。

实训八 标准ACL配置与调试

实训八标准ACL配置与调试1.实训目标在这个实训中,我们将在思科路由器上配置标准ACL。

通过该实训我们可以进一步了解ACL的定义和应用,并且掌握标准ACL的配置和调试。

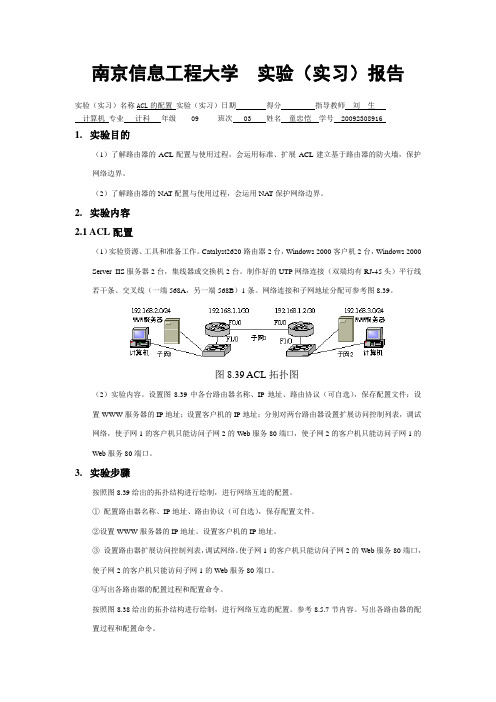

2.实训拓扑实训的拓扑结构如图1所示。

图1 ACL实训拓扑结构3.实训要求根据图1,设计标准ACL,首先使得PC1所在的网络不能通过路由器R1访问PC2所在的网络,然后使得PC2所在的网络不能通过路由器R2访问PC1所在的网络。

本实训各设备的IP地址分配如下:⑴路由器R1:s0/0:192.168.100.1/24fa0/0:10.1.1.1/8⑵计算机PC1:IP:10.1.1.2/8网关:10.1.1.1⑶路由器R2:s0/0:192.168.100.2/24fa0/0:172.16.1.1/16⑷计算机PC2:IP:172.16.1.2/16网关:172.16.1.14.实训步骤在开始本实训之前,建议在删除各路由器的初始配置后再重新启动路由器。

这样可以防止由残留的配置所带来的问题。

在准备好硬件以及线缆之后,我们按照下面的步骤开始进行实训。

⑴按照图1进行组建网络,经检查硬件连接没有问题之后,各设备上电。

⑵按照拓扑结构的要求,给路由器各端口配置IP地址、子网掩码、时钟(DCE端),并且用“no shutdown”命令启动各端口,可以用“show interface”命令查看各端口的状态,保证端口正常工作。

⑶设置主机A和主机B的 IP地址、子网掩码、网关,完成之后,分别ping自己的网关,应该是通的。

⑷为保证整个网络畅通,分别在路由器R1和R2上配置rip路由协议:在R1和R2上查看路由表分别如下:①R1#show ip routeGateway of last resort is not setR 172.16.0.0/16 [120/1] via 192.168.100.2, 00:00:08, Serial0/0C 192.168.100.0/24 is directly connected, Serial0/0C 10.0.0.0/8 is directly connected, FastEthernet0/0②R2#show ip routeGateway of last resort is not setC 192.168.100.0/24 is directly connected, Serial0/0R 10.0.0.0/8 [120/1] via 192.168.100.1, 00:00:08, Serial0/0C 172.16.0.0/16 is directly connected, FastEthernet0/0⑸ R1路由器上禁止PC2所在网段访问:①在路由器R1上配置如下:R1(config)#access-list 1 deny 172.16.0.0 0.0.255.255R1(config)# access-list 1 permit anyR1(config)#interface s0/0R1(config-if)#ip access-group 1 in【问题1】:为什么要配置“access-list 1 permit any”?②测试上述配置:此时在PC2上ping路由器R1,应该是不同的,因为访问控制列表“1”已经起了作用,结果如图2所示:图2 在PC2上ping路由器R1的结果【问题2】:如果在PC2上ping PC1,结果应该是怎样的?③查看定义ACL列表:R1#show access-listsStandard IP access list 1deny 172.16.0.0, wildcard bits 0.0.255.255 (26 matches) check=276permit any (276 matches)④查看ACL在s0/0作用的方向:R1#show ip interface s0/0Serial0/0 is up, line protocol is upInternet address is 192.168.100.1/24Broadcast address is 255.255.255.255Address determined by setup commandMTU is 1500 bytesHelper address is not setDirected broadcast forwarding is disabledMulticast reserved groups joined: 224.0.0.9Outgoing access list is not setInbound access list is 1Proxy ARP is enabled【问题3】:如果把ACL作用在R1的fa0/0端口,相应的配置应该怎样改动?【问题4】:如果把上述配置的ACL在端口s0/0上的作用方向改为“out”,结果会怎样?⑹成功后在路由器R1上取消ACL,转为在R2路由器上禁止PC1所在网段访问:①在R2上配置如下:R2(config)#access-list 2 deny 10.0.0.0 0.255.255.255R2(config)# access-list 2 permit anyR2(config)#interface fa0/0R2(config-if)#ip access-group 2 out②测试和查看结果的操作和步骤⑸基本相同,这里不再赘述。

《配置扩展acl访问控制列表》说课稿

《配置扩展访问控制列表》说课稿计算机系胡江海一、教材分析《网络设备安装与调试》是计算机网络技术专业学生必修的一门专业核心课程。

本课程的主要任务是使学生掌握各种网络互联设备的基本工作原理和联网技术,并能运用这些设备进行网络设计、完成网络配置。

本课选自中等职业学校计算机应用与软件技术专业教学用书《中小型网络构建与管理》第五单元项目三---“保障网络区域安全”中的任务实施二---配置扩展访问控制列表的知识。

本课内容是前面工作的延续,更是后面工作的内容的铺垫。

二、学情分析本课授课对象是网络专业一年级的学生。

学生在第一学期已经初步掌握网络设备的基础知识,对网络设备有一定的感知,并具备一定的小组合作与自主学习能力。

但学生对专业课学习的兴趣不高,为此在教学任务的设计中充分选用了真实的工作任务以调动学生的学习兴趣。

并结合职业特点,强调学生自主学习。

三、教学目标、教学重点及难点(一)知识目标1.熟悉扩展访问控制列表工作原理。

2.理解扩展访问控制列表的安全管理功能。

(二)能力目标1.能够正确配置访问控制列表。

2.能够通过配置扩展访问控制列表,实现网络设备远程安全限制访问。

(三)情感态度价值观目标通过配置扩展访问控制列表,引导学生树立网络安全意识。

(四)教学重点、难点1.重点正确配置扩展访问控制列表2.难点通过配置扩展访问控制列表,实现网络设备远程安全限制访问。

四、教学策略教法:任务驱动教学法学法:自主学习、合作探究五、教学过程设计与分析(一)问题导入、激发兴趣(3分钟)教师讲述发生在XXX公司的一个网络故障事件:2012年7月15日,xxx公司财务处、行政处、总经办和信息中心四个部门网络全面瘫痪,所有电脑无法访问互联网,公司网络管理员排查了交换机、路由器、服务器、pc终端等设备,依然没有找到原因,问题到底出在哪里?(此处教师引导学生思考)最后,网络管理员无意之中发现是网络设备的配置被人修改了,才导致了这次故障的出现。

扩展ACL配置

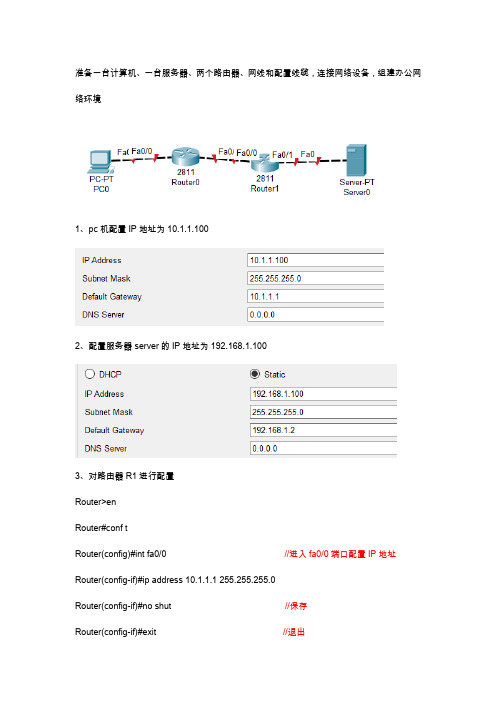

准备一台计算机、一台服务器、两个路由器、网线和配置线缆,连接网络设备,组建办公网络环境1、pc机配置IP地址为10.1.1.1002、配置服务器server的IP地址为192.168.1.1003、对路由器R1进行配置Router>enRouter#conf tRouter(config)#int fa0/0 //进入fa0/0端口配置IP地址Router(config-if)#ip address 10.1.1.1 255.255.255.0Router(config-if)#no shut //保存Router(config-if)#exit //退出Router(config)#int fa0/1 //进入fa0/1端口配置IP地址Router(config-if)#ip address 12.12.12.1 255.255.255.0Router(config-if)#no shutRouter(config-if)#exitRouter(config)#router rip //配置R1的RIP v2路由协议Router(config-router)#version 2Router(config-router)#no auto-summaryRouter(config-router)#network 10.0.0.0Router(config-router)#network 12.0.0.04、对路由器R2进行配置Router>enRouter#conf tRouter(config)#int fa0/0 //进入fa0/0端口配置IP地址Router(config-if)#ip address 12.12.12.2 255.255.255.0Router(config-if)#no shutRouter(config-if)#exitRouter(config)#int fa0/1 //进入fa0/1端口配置IP地址Router(config-if)#ip address 192.168.1.2 255.255.255.0Router(config-if)#no shutRouter(config-if)#exitRouter(config)#router rip //配置R2的RIP v2路由协议Router(config-router)#version 2Router(config-router)#no auto-summary Router(config-router)#network 12.0.0.0 Router(config-router)#network 192.168.1.0 5、测试连通性Pc机可以访问web服务Pc机可以访问ftp服务Pc机可以ping通路由器R2但不能远程登任务一1、在R1中配置禁止访问Web Server命令,分配ACL表号为100Router#conf tRouter(config)#access-list 100 deny tcp 10.1.1.0 0.0.0.255 host 192.168.1.100 eq 80 Router(config)#access-list 100 permit ip any anyRouter(config)#interface fa0/0Router(config-if)#ip access-group 100 inRouter(config-if)#end2、验证,pc机不能访问web服务任务二1、在R1中配置禁止访问FTP Server命令,分配ACL表号为101Router#conf tRouter(config)#access-list 101 deny tcp 12.1.1.0 0.0.0.255 host 192.168.1.100 eq 21 Router(config)#access-list 101 permit ip any anyRouter(config)#interface fa0/0Router(config-if)#ip access-group 101 inRouter(config-if)#end2、验证,pc机不能访问ftp服务任务三1、在R2上设置特权密码Router#conf tRouter(config)#enable secret cisco //设置特权登陆密码为cisco Router(config)#line vty 0 4 //对0~4个会话进行设置Router(config-line)#password 123456 //设置密码为123456Router(config-line)#loginRouter(config-line)#end2、验证任务四1、在R1中配置允许主机Telnet路由器R2命令,分配ACL表号为102Router#conf touter(config)#access-list 102 permit tcp 10.1.1.0 0.0.0.255 host 12.12.12.2 eq 23Router(config)#access-list 120 permit ip any anyRouter(config)#interface fa0/0Router(config-if)#ip access-group 102 inRouter(config-if)#end2、验证任务五1、在R1中配置拒绝主机ping路由器R2命令,分配ACL表号为103 Router#conf tRouter(config)#access-list 103 deny icmp host 10.1.1.100 host 12.12.12.2 Router(config)#access-list 103 deny icmp host 10.1.1.100 host 192.168.1.2 Router(config)#access-list 103 permit ip any anyRouter(config)#interface fa0/0Router(config-if)#ip access-group 103 inRouter(config-if)#end2、验证,pc机可以ping通server,但是无法ping通路由器R2。

-扩展ACL实验报告

班级:计13本2学号:**********姓名:刘飞

实验名称扩展访问控制列表的配置

实验类型

验证型

实验日期

2016-3-17

实验地点

2S—417

实验时间(星期节次)

星期四 3、4节

指导教师

叶培顺

成绩

一、实验目的及要求:(教师填写)

1.进一步理解访问控制列表的作用及工作过程

2.掌握扩展访问控制列表的配置

拒绝所有从网络192.168.1.0来的FTP数据包到达网络

五实验总结:

本次实验需要配置的设备较多,所以配置比较费时间。在配置扩展ACL时,出现问题,在和同学讨论后解决了。本次实验总体完成的较好。

3.掌握命名访问控制列表的配置

.搭建实验环境,连接网络拓扑图

2.路由器基本配置,包括路由器命名以及各接口配置等

3.RIP路由协议配置

4.扩展ACL配置

三、实验环境:(包括拓扑图与实验设备型号)

实验设备:

路由器:2811

交换机:2960-24

主机:PC-PT

服务器:DNS FTP HTTP

拓扑图

四、实验步骤(包括:配置命令与运行结果截图)

1.配置各主机IP地址与默认网关(注意不同网段主机IP)

2.启用路由器各接口并配置局域网接口与广域网接口地址(注意区分DTE与DCE)

3.配置RIP路由协议,使得网络连通

4.配置服务器

配置主机:

5.配置扩展ACL

6.配置扩展ACL

由器交换机配置任务5.4扩展acl教学教案

实例演示与操作指南

```

access-list 101 deny tcp 192.168.1.0 0.0.0.255 any eq 80

实例演示与操作指南

access-list

101

permit ip any any

流量统计与分析

利用扩展ACL的匹配计数功能,对 网络流量进行统计和分析,为网络 优化和故障排查提供数据支持。

QoS服务质量保障

优先级标记

通过扩展ACL对特定流量进行识别和标记,以便在网络设备中实施 优先级队列调度,确保关键业务流量的低延迟、高可靠性传输。

拥塞避免与控制

结合扩展ACL和QoS技术,实现拥塞避免和控制机制,如尾丢弃、 随机早期检测等,降低网络拥塞对业务的影响。

任务要求

学员需要了解扩展ACL的基本原 理和功能,掌握配置命令和步骤 ,能够独立完成扩展ACL的配置 和测试。

配置步骤详解

步骤一

确定访问控制需求

步骤二

登录设备并进入配置模式

配置步骤详解

使用控制台线或远程登录方式连接到 路由器或交换机,并进入全局配置模 式。

步骤三:定义扩展ACL

使用命令`access-list [number] [permit|deny] [protocol] [source address] [source port] [destination address] [destination port]`定义扩展ACL规则。其中, [number]为ACL编号, [permit|deny]为允许或拒绝访问, [protocol]为协议类型,[source address]和[destination address]分 别为源地址和目的地址,[source port]和[destination port]分别为源

标准ACL和扩展

标准A C L和扩展A C L(总5页)本页仅作为文档封面,使用时可以删除This document is for reference only-rar21year.March实验1:标准ACL一实验目的通过本实验可以掌握:(1)ACL设计原则和工作过程(2)定义标准ACL(3)应用ACL(4)标准ACL调试二拓扑结构三实验步骤(1)步骤1:配置路由器R1Router>enRouter#conf tEnter configuration commands, one per line. End with CNTL/Z.Router(config)#host R1R1(config)#int fa 0/0R1(config-if)#ip addR1(config-if)#no shutR1(config-if)#%LINK-5-CHANGED: Interface FastEthernet0/0, changed state to up%LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet0/0, changed state to upR1(config-if)#int fa 0/1R1(config-if)#ip addBad mask /24 for addressR1(config-if)#ip addR1(config-if)#no shutR1(config-if)#%LINK-5-CHANGED: Interface FastEthernet0/1, changed state to up%LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet0/1, changed state to upR1(config-if)#int s0/0/0R1(config-if)#ip addR1(config-if)#clock rate 64000R1(config-if)#no shut%LINK-5-CHANGED: Interface Serial0/0/0, changed state to downR1(config-if)#exitR1(config)#router eigrp 1R1(config-router)#networkR1(config-router)#networkR1(config-router)#networkR1(config-router)#no auto(2)步骤2:配置路由器R2Router>enRouter#conftEnter configuration commands, one per line. End with CNTL/Z.Router(config)#line con 0Router(config-line)#logg sRouter(config-line)#no ip domain-lRouter(config)#host R2R2(config)#int s0/0/0R2(config-if)#ip addR2(config-if)#no shutR2(config-if)#%LINK-5-CHANGED: Interface Serial0/0/0, changed state to upR2(config-if)#int s0/0/1R2(config-if)#ip add 25%LINEPROTO-5-UPDOWN: Line protocol on Interface Serial0/0/0, changed state to up5R2(config-if)#ip addR2(config-if)#clock rate 64000R2(config-if)#no shut%LINK-5-CHANGED: Interface Serial0/0/1, changed state to downR2(config)#int lo0R2(config-if)#%LINK-5-CHANGED: Interface Loopback0, changed state to up%LINEPROTO-5-UPDOWN: Line protocol on Interface Loopback0, changed state to upR2(config-if)#ip addR2(config-if)#exitR2(config)#router eigrp 1R2(config-router)#networkR2(config-router)#networkR2(config-router)#%DUAL-5-NBRCHANGE: IP-EIGRP 1: Neighbor (Serial0/0/0) is up: new adjacencyR2(config-router)#networkR2(config-router)#no auto-summaryR2(config-router)#%DUAL-5-NBRCHANGE: IP-EIGRP 1: Neighbor (Serial0/0/0) is up: new adjacencyR2(config-router)#exitR2(config)#access-list 1 deny End with CNTL/Z.Router(config)#line con 0Router(config-line)#logg sRouter(config-line)#no ip domain-lRouter(config)#host R3R3(config)#int fa 0/0R3(config-if)#ip addR3(config-if)#no shutR3(config-if)#%LINK-5-CHANGED: Interface FastEthernet0/0, changed state to up%LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet0/0, changed state to upR3(config-if)#int s0/0/1R3(config-if)#ip addR3(config-if)#no shut%LINK-5-CHANGED: Interface Serial0/0/1, changed state to upR3(config-if)#%LINEPROTO-5-UPDOWN: Line protocol on Interface Serial0/0/1, changed state to upR3(config-if)#exitR3(config)#router eigrp 1R3(config-router)#networkR3(config-router)#network%DUAL-5-NBRCHANGE: IP-EIGRP 1: Neighbor (Serial0/0/1) is up: new adjacencyR3(config-router)#no auto-summary%DUAL-5-NBRCHANGE: IP-EIGRP 1: Neighbor (Serial0/0/1) is up: new adjacency四实验调试在PC1网络所在主机上ping ,应该通,在PC2网络所在的主机上ping 应该不通,在主机PC3上Telnet ,应该成功。

09 应用配置标准ACL

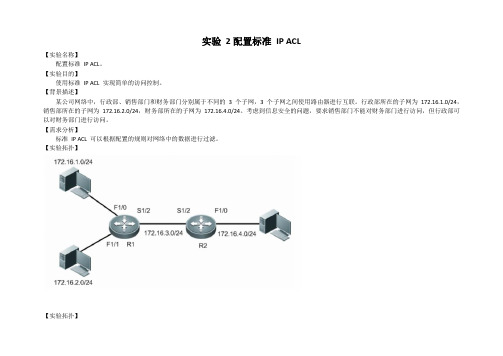

实验2配置标准IP ACL【实验名称】配置标准IP ACL。

【实验目的】使用标准IP ACL 实现简单的访问控制。

【背景描述】某公司网络中,行政部、销售部门和财务部门分别属于不同的3 个子网,3 个子网之间使用路由器进行互联。

行政部所在的子网为172.16.1.0/24,销售部所在的子网为172.16.2.0/24,财务部所在的子网为172.16.4.0/24。

考虑到信息安全的问题,要求销售部门不能对财务部门进行访问,但行政部可以对财务部门进行访问。

【需求分析】标准IP ACL 可以根据配置的规则对网络中的数据进行过滤。

【实验拓扑】【实验拓扑】在行政部主机(172.16.1.0/24)ping 财务部主机,可以ping 通。

在销售部主机(172.16.2.0/24)ping 财务部主机,不能ping 通。

在销售部主机(172.16.2.0/24)ping行政部主机(172.16.1.0/24),可以ping 通。

【实验步骤】步骤1 R1 基本配置。

Router>enRouter #configure terminalRouter (config)#hostname R1R1 (config)#interface fastEthernet 0/0R1 (config-if)#ip address 172.16.1.1 255.255.255.0R1 (config-if)# no shutdownR1 (config-if)#exitR1 (config)#interface fastEthernet 1/0R1 (config-if)#ip address 172.16.2.1 255.255.255.0R1 (config-if)# no shutdownR1 (config-if)#exitR1 (config)#interface serial 2/0R1 (config-if)#ip address 172.16.3.1 255.255.255.0R1 (config-if)#clock rate 64000R1 (config-if)# no shutdownR1 (config-if)#exit步骤2 R2 基本配置。

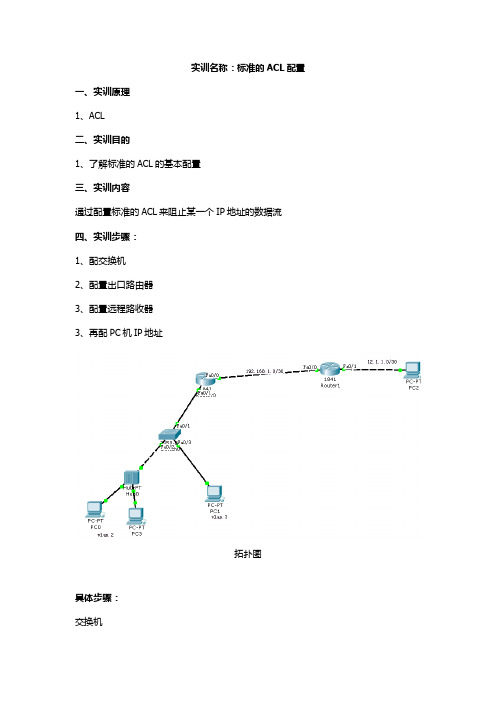

实训名称:标准的ACL配置

实训名称:标准的ACL配置一、实训原理1、ACL二、实训目的1、了解标准的ACL的基本配置三、实训内容通过配置标准的ACL来阻止某一个IP地址的数据流四、实训步骤:1、配交换机2、配置出口路由器3、配置远程路收器3、再配PC机IP地址拓扑图具体步骤:交换机EnConfVlan 2Name jsbExitVlan 3Name xsbExitInt f0/2switchport mode accessswitchport access vlan 2int f0/3switchport mode accessswitchport access vlan 3int f0/1switchport mode trunk配置出口路由器EnConfInt f0/1No shutExitInt f0/1.2 encapsulation dot1Q 2Ip add 192.168.2.254 255.255.255.0 ExitInt f0/1.3encapsulation dot1Q 3Ip add 192.168.3.254 255.255.255.0 ExitInt f0/0Ip add 192.168.1.1 255.255.255.252No shutrouter ripversion 2network 192.168.1.0network 192.168.2.0network 192.168.3.0no auto-summaryaccess-list 1 deny host 192.168.2.1 //配置标准的ACL access-list 1 permit any //允许所有通过int F0/0ip access-group 1 out 应用ACL在接口下配置远程路由器EnConfInt f0/0Ip add 192.168.1.2 255.255.255.252No shutInt f0/1Ip add 12.1.1.1 255.255.255.252No shutExitrouter ripversion 2network 12.0.0.0network 192.168.1.0no auto-summary给PC机配置IP地址PC0:192.168.2.1/24,网关:192.168.2.254 PC1:192.168.3.1/24,网关:192.168.3.254 PC2:12.1.1.2/30,网关:12.1.1.1PC3:192.168.2.2/24. 网关:192.168.2.254五、实训结果1、在PC0下ping PC2 的IP地址1、在PC3下ping PC2 的IP地址。

网络设备安装与调试chp23ACL_23.1标准ACL和扩展ACL实验指导

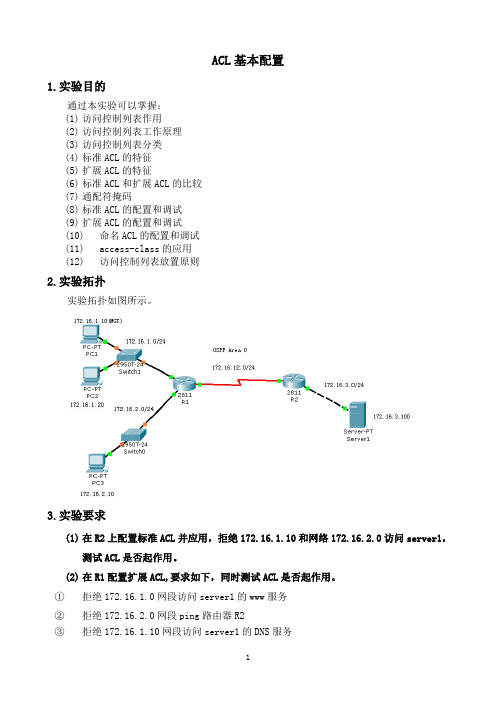

ACL基本配置1.实验目的通过本实验可以掌握:(1)访问控制列表作用(2)访问控制列表工作原理(3)访问控制列表分类(4)标准ACL的特征(5)扩展ACL的特征(6)标准ACL和扩展ACL的比较(7)通配符掩码(8)标准ACL的配置和调试(9)扩展ACL的配置和调试(10)命名ACL的配置和调试(11)access-class的应用(12)访问控制列表放置原则2.实验拓扑实验拓扑如图所示。

3.实验要求(1)在R2上配置标准ACL并应用,拒绝172.16.1.10和网络172.16.2.0访问server1,测试ACL是否起作用。

(2)在R1配置扩展ACL,要求如下,同时测试ACL是否起作用。

①拒绝172.16.1.0网段访问server1的www服务②拒绝172.16.2.0网段ping路由器R2③拒绝172.16.1.10网段访问server1的DNS服务4.实验步骤和调试(1)配置标准ACL在路由器R2R2(config)#access-list 1 deny host 172.16.1.10R2(config)#access-list 1 deny 172.16.2.0 0.0.0.255R2(config)#access-list 1 per anyR2(config)#int f0/0R2(config-if)#ip access-group 1 outR2#sh access-listsStandard IP access list 1deny host 172.16.1.10 (4 match(es))deny 172.16.2.0 0.0.0.255 (4 match(es))permit any (4 match(es))(2)配置扩展ACL在路由器R1R2(config)#no access-list 1R1(config)#access-list 100 deny tcp 172.16.1.0 0.0.0.255 host 172.16.3.100 eq 80R1(config)#access-list 100 deny icmp 172.16.2.0 0.0.0.255 host 172.16.12.2 R1(config)#access-list 100 deny icmp 172.16.2.0 0.0.0.255 host 172.16.3.2 R1(config)#access-list 100 deny udp host 172.16.1.10 host 172.16.3.100 eq 53 R1(config)#access-list 100 per ip an anyR1(config)#int s0/0/0R1(config-if)#ip access-group 100 outR1(config-if)#endR1#show access-lists 100Extended IP access list 100deny tcp 172.16.1.0 0.0.0.255 host 172.16.3.100 eq www (41 match(es)) deny icmp 172.16.2.0 0.0.0.255 host 172.16.12.2 (4 match(es))deny icmp 172.16.2.0 0.0.0.255 host 172.16.3.2 (4 match(es))deny udp host 172.16.1.10 host 172.16.3.100 eq domain (8 match(es))permit ip any any (11 match(es))R1#sh ip int s0/0/0Serial0/0/0 is up, line protocol is up (connected)Internet address is 172.16.12.1/24Broadcast address is 255.255.255.255Address determined by setup commandMTU is 1500Helper address is not setDirected broadcast forwarding is disabledOutgoing access list is 100Inbound access list is not setProxy ARP is enabledSecurity level is defaultSplit horizon is enabledICMP redirects are always sentICMP unreachables are always sentICMP mask replies are never sentIP fast switching is disabledIP fast switching on the same interface is disabled IP Flow switching is disabledIP Fast switching turbo vectorIP multicast fast switching is disabledIP multicast distributed fast switching is disabled Router Discovery is disabledIP output packet accounting is disabledIP access violation accounting is disabledTCP/IP header compression is disabledRTP/IP header compression is disabledProbe proxy name replies are disabledPolicy routing is disabledNetwork address translation is disabledWCCP Redirect outbound is disabledWCCP Redirect exclude is disabledBGP Policy Mapping is disabled。

网络设备配置与调试项目实训 项目8.3-扩展ACL配置

ruijie (config)#access-list listnumber {permit|deny} protocol source source-wildcard-mask destination destination- wildcard-mask [ operator port ]

路由器名称为ruijie 处于全局配置模式

5

模块8.3 扩展ACL配置

网络中心

WEB

172.16.2.0 WEB FTP

WEB

FTP

企业内网

192.168.1.0

ቤተ መጻሕፍቲ ባይዱ

6

模块8.3 扩展ACL配置

2)扩展ACL规则 (1)依据源IP地址、目的IP地址、协议 及端口号进行过滤; (2)从上至下的检测顺序; (3)最后隐藏一条拒绝所有数据报的语 句。

项目八 局域网安全与管理

模块8.3 扩展ACL配置

模块8.3 扩展ACL配置

内容简介

描述扩展ACL的相关知识和技能训练,重 点是扩展ACL主要功能及应用配置等。

2

模块8.3 扩展ACL配置

知识目标、技能点

能够描述扩展ACL定义及应用; 掌握扩展ACL配置技能。

3

模块8.3 扩展ACL配置

11

模块8.3 扩展ACL配置

Operator:操作符(lt-小于,eq-等于, gt-大于,neg-不等于,range-包含) ; Port:端口号,用于指定端口范围,默认 为全部端口号0~65 535,只有TCP和 UDP协议指定端口范围需要两个端口号 码,其他的操作符只要一个端口号。

12

模块8.3 扩展ACL配置

路由器名称为ruijie 处于端口配置模式 ACL编号

实训九 扩展ACL配置与调试

实训九扩展ACL配置与调试1.实训目标在这个实训中,我们将在思科路由器上配置扩展ACL。

通过该实训我们可以进一步了解ACL的定义和应用,并且掌握扩展ACL的配置和调试。

2.实训拓扑实训的拓扑结构如图1所示。

图1 ACL实训拓扑结构3.实训要求根据图1,设计扩展ACL,在R1路由器上禁止PC2所在网络的http请求和所有的telnet请求,但仍能互相ping通。

4.实训步骤⑴、⑵、⑶、⑷步骤同实训13的操作完全相同,限于篇幅的限制,再这里就不一一讲述了。

⑸分别在R1和R2上启动HTTP服务:R1(config)#ip http serverR2(config)#ip http server⑹在R1路由器上禁止PC2所在网络的http请求和所有的telnet请求,但允许能够互相ping通:①在R1路由器上配置ACL:R1(config)# access-list 101 deny tcp 172.16.0.0 0.0.255.255 10.0.0.0 0.255.255.255 eq wwwR1(config)# access-list 101 deny tcp any any eq 23R1(config)# access-list 101 permit ip any anyR1(config)#interface s0/0R1(config-if)#i p access-group 101 in②测试上述配置:A.在PC2上访问10.1.1.1的WWW服务,结果是无法访问。

B.在PC2上访问192.168.100.1的WWW服务,结果如图2所示。

图2 在PC2上访问路由器R1的s0/0的结果【问题1】:为什么在PC2上访问同一个路由器的不同端口,会出现不同的结果?C.在PC2上远程登录10.1.1.1和192.168.100.1的结果如图3所示。

图3 从PC2上telnet到路由器R1的不同的接口D.从PC2上ping10.1.1.1和192.168.100.1的结果如4所示。

acl的设置步骤和工作规则

acl的设置步骤和工作规则ACL(Access Control List)是一种用于控制网络设备访问权限的功能。

它可以根据设定的规则,限制特定IP地址或IP地址范围对网络资源的访问。

ACL的设置步骤和工作规则对于网络管理员来说非常重要,本文将对其进行详细介绍。

一、ACL的设置步骤1. 确定访问控制的需求:在设置ACL之前,首先需要确定网络中的哪些资源需要受到访问控制的限制。

这可以包括服务器、路由器、防火墙等网络设备。

2. 创建ACL规则:根据需求,创建ACL规则,确定哪些IP地址或IP地址范围可以访问特定的网络资源。

可以根据源IP地址、目的IP地址、协议类型、端口号等参数来定义规则。

可以使用数字表示法或名称表示法来表示IP地址范围。

3. 应用ACL规则:将创建好的ACL规则应用到相应的网络设备上。

这可以通过命令行界面或图形用户界面进行操作。

在应用ACL规则之前,需要确保网络设备已经启用了ACL功能。

4. 测试ACL规则:在应用ACL规则之后,需要进行测试以确保ACL规则能够正常工作。

可以尝试从受限制的IP地址访问网络资源,或者从允许访问的IP地址访问受限制的资源,以验证ACL规则的有效性。

5. 定期审查和更新ACL规则:ACL规则应该定期进行审查和更新,以适应网络环境的变化。

例如,当新增或删除了某些网络设备时,需要相应地更新ACL规则。

二、ACL的工作规则1. ACL规则的匹配顺序:当一个数据包到达网络设备时,ACL规则将按照特定的顺序进行匹配。

一般情况下,先匹配最具体的规则,然后再匹配更一般的规则。

如果有多个规则都匹配了同一个数据包,那么将根据匹配顺序的先后来确定应用哪个规则。

2. ACL规则的优先级:ACL规则可以设置优先级,以确保某些规则的应用顺序。

较高优先级的规则将会被先应用,而较低优先级的规则则会被忽略。

这可以用来处理特定的访问需求,例如允许特定IP 地址优先访问网络资源。

3. ACL规则的动作:ACL规则可以定义不同的动作,以控制数据包的处理方式。

扩展 ACL

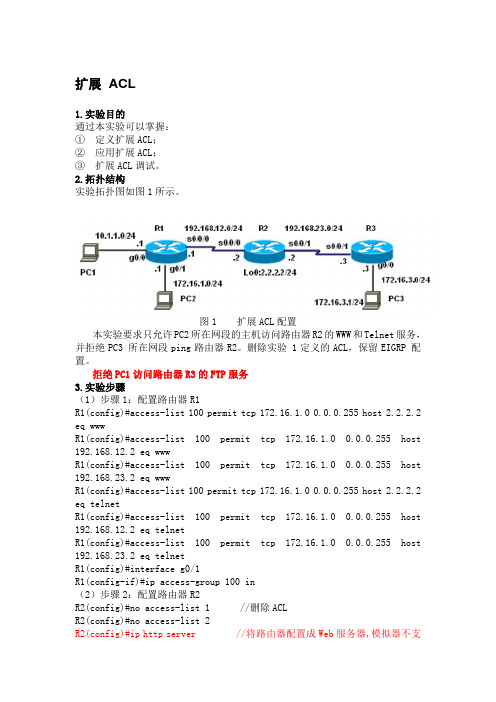

扩展ACL1.实验目的通过本实验可以掌握:①定义扩展ACL;②应用扩展ACL;③扩展ACL调试。

2.拓扑结构实验拓扑图如图1所示。

图1 扩展ACL配置本实验要求只允许PC2所在网段的主机访问路由器R2的WWW和Telnet服务,并拒绝PC3 所在网段ping路由器R2。

删除实验 1定义的ACL,保留EIGRP 配置。

拒绝PC1访问路由器R3的FTP服务3.实验步骤(1)步骤1:配置路由器R1R1(config)#access-list 100 permit tcp 172.16.1.0 0.0.0.255 host 2.2.2.2 eq wwwR1(config)#access-list 100 permit tcp 172.16.1.0 0.0.0.255 host 192.168.12.2 eq wwwR1(config)#access-list 100 permit tcp 172.16.1.0 0.0.0.255 host 192.168.23.2 eq wwwR1(config)#access-list 100 permit tcp 172.16.1.0 0.0.0.255 host 2.2.2.2 eq telnetR1(config)#access-list 100 permit tcp 172.16.1.0 0.0.0.255 host 192.168.12.2 eq telnetR1(config)#access-list 100 permit tcp 172.16.1.0 0.0.0.255 host 192.168.23.2 eq telnetR1(config)#interface g0/1R1(config-if)#ip access-group 100 in(2)步骤2:配置路由器R2R2(config)#no access-list 1 //删除ACLR2(config)#no access-list 2R2(config)#ip http server //将路由器配置成Web服务器,模拟器不支持R2(config)#line vty 0 4R2(config-line)#password ciscoR2(config-line)#login(3)步骤3:配置路由器R3R3(config)#access-list 101 deny icmp 172.16.3.0 0.0.0.255 host 2.2.2.2 R3(config)#access-list 101 deny icmp 172.16.3.0 0.0.0.255 host 192.168.12.2R3(config)#access-list 101 deny icmp 172.16.3.0 0.0.0.255 host 192.168.23.2R3(config)#access-list 101 permit ip any anyR3(config)#interface g0/0R3(config-if)#ip access-group 101 in【技术要点】①参数”log”会生成相应的日志信息,用来记录经过ACL入口的数据包的情况。

标准ACL和扩展ACL

实验1:标准ACL一实验目的通过本实验可以掌握:(1)ACL设计原则和工作过程(2)定义标准ACL(3)应用ACL(4)标准ACL调试二拓扑结构三实验步骤(1)步骤1:配置路由器R1Router>enRouter#conf tEnter configuration commands, one per line. End with CNTL/Z.Router(config)#host R1R1(config)#int fa 0/0R1(config-if)#ip add 10.1.1.1 255.255.255.0R1(config-if)#no shutR1(config-if)#%LINK-5-CHANGED: Interface FastEthernet0/0, changed state to up%LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet0/0, changed state to upR1(config-if)#int fa 0/1R1(config-if)#ip add 172.16.1.0 255.255.255.0Bad mask /24 for address 172.16.1.0R1(config-if)#ip add 172.16.1.1 255.255.255.0R1(config-if)#no shutR1(config-if)#%LINK-5-CHANGED: Interface FastEthernet0/1, changed state to up%LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet0/1, changed state toupR1(config-if)#int s0/0/0R1(config-if)#ip add 192.168.12.1 255.255.255.0R1(config-if)#clock rate 64000R1(config-if)#no shut%LINK-5-CHANGED: Interface Serial0/0/0, changed state to downR1(config-if)#exitR1(config)#router eigrp 1R1(config-router)#network 10.1.1.0 0.0.0.255R1(config-router)#network 172.16.1.0 0.0.0.255R1(config-router)#network 192.168.12.0R1(config-router)#no auto(2)步骤2:配置路由器R2Router>enRouter#conftEnter configuration commands, one per line. End with CNTL/Z.Router(config)#line con 0Router(config-line)#logg sRouter(config-line)#no ip domain-lRouter(config)#host R2R2(config)#int s0/0/0R2(config-if)#ip add 192.168.12.2 255.255.255.0R2(config-if)#no shutR2(config-if)#%LINK-5-CHANGED: Interface Serial0/0/0, changed state to upR2(config-if)#int s0/0/1R2(config-if)#ip add 192.168.23.2 25%LINEPROTO-5-UPDOWN: Line protocol on Interface Serial0/0/0, changed state to up5 R2(config-if)#ip add 192.168.23.2 255.255.255.0R2(config-if)#clock rate 64000R2(config-if)#no shut%LINK-5-CHANGED: Interface Serial0/0/1, changed state to downR2(config)#int lo0R2(config-if)#%LINK-5-CHANGED: Interface Loopback0, changed state to up%LINEPROTO-5-UPDOWN: Line protocol on Interface Loopback0, changed state to up R2(config-if)#ip add 2.2.2.2 255.255.255.0R2(config-if)#exitR2(config)#router eigrp 1R2(config-router)#network 2.2.2.0 0.0.0.255R2(config-router)#network 192.168.12.0 0.0.0.255R2(config-router)#%DUAL-5-NBRCHANGE: IP-EIGRP 1: Neighbor 192.168.12.1 (Serial0/0/0) is up: new adjacencyR2(config-router)#network 192.168.23.0 0.0.0.255R2(config-router)#no auto-summaryR2(config-router)#%DUAL-5-NBRCHANGE: IP-EIGRP 1: Neighbor 192.168.12.1 (Serial0/0/0) is up: new adjacencyR2(config-router)#exitR2(config)#access-list 1 deny 172.16.1.0 0.0.0.255 //定义标准ACLR2(config)#access-list 1 permit anyR2(config)#interface s0/0/0R2(config-if)#ip access-group 1 in //在接口上开启ACLR2(config-if)#access-list 2 permit 172.16.3.1 //定义标准ACLR2(config)#line vty 0 4R2(config-line)#access-class 2 in //在vty上开启ACLR2(config-line)#password ciscoR2(config-line)#login(3)步骤3:配置路由器R3Router>enRouter#conf tEnter configuration commands, one per line. End with CNTL/Z.Router(config)#line con 0Router(config-line)#logg sRouter(config-line)#no ip domain-lRouter(config)#host R3R3(config)#int fa 0/0R3(config-if)#ip add 172.16.3.3 255.255.255.0R3(config-if)#no shutR3(config-if)#%LINK-5-CHANGED: Interface FastEthernet0/0, changed state to up%LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet0/0, changed state to upR3(config-if)#int s0/0/1R3(config-if)#ip add 192.168.23.3 255.255.255.0R3(config-if)#no shut%LINK-5-CHANGED: Interface Serial0/0/1, changed state to upR3(config-if)#%LINEPROTO-5-UPDOWN: Line protocol on Interface Serial0/0/1, changed state to upR3(config-if)#exitR3(config)#router eigrp 1R3(config-router)#network 172.16.3.0 0.0.0.255R3(config-router)#network 192.168.23.0 0.0.0.255%DUAL-5-NBRCHANGE: IP-EIGRP 1: Neighbor 192.168.23.2 (Serial0/0/1) is up: newadjacencyR3(config-router)#no auto-summary%DUAL-5-NBRCHANGE: IP-EIGRP 1: Neighbor 192.168.23.2 (Serial0/0/1) is up: new adjacency四实验调试在PC1网络所在主机上ping 2.2.2.2,应该通,在PC2网络所在的主机上ping 2.2.2.2 应该不通,在主机PC3上Telnet 2.2.2.2,应该成功。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

实训九扩展ACL配置与调试

1.实训目标

在这个实训中,我们将在思科路由器上配置扩展ACL。

通过该实训我们可以进一步了解ACL的定义和应用,并且掌握扩展ACL的配置和调试。

2.实训拓扑

实训的拓扑结构如图1所示。

图1 ACL实训拓扑结构

3.实训要求

根据图1,设计扩展ACL,在R1路由器上禁止PC2所在网络的http请求和所有的telnet请求,但仍能互相ping通。

4.实训步骤

⑴、⑵、⑶、⑷步骤同实训13的操作完全相同,限于篇幅的限制,再这里就不一一讲述了。

⑸分别在R1和R2上启动HTTP服务:

R1(config)#ip http server

R2(config)#ip http server

⑹在R1路由器上禁止PC2所在网络的http请求和所有的telnet请求,但允许能够互相ping通:

①在R1路由器上配置ACL:

R1(config)# access-list 101 deny tcp 172.16.0.0 0.0.255.255 10.0.0.0 0.255.255.255 eq www

R1(config)# access-list 101 deny tcp any any eq 23

R1(config)# access-list 101 permit ip any any

R1(config)#interface s0/0

R1(config-if)#i p access-group 101 in

②测试上述配置:

A.在PC2上访问10.1.1.1的WWW服务,结果是无法访问。

B.在PC2上访问192.168.100.1的WWW服务,结果如图2所示。

图2 在PC2上访问路由器R1的s0/0的结果

【问题1】:为什么在PC2上访问同一个路由器的不同端口,会出现不同的结果?

C.在PC2上远程登录10.1.1.1和192.168.100.1的结果如图3所示。

图3 从PC2上telnet到路由器R1的不同的接口

D.从PC2上ping10.1.1.1和192.168.100.1的结果如4所示。

【问题2】:为什么在C和D的测试结果却是相同的?

③查看定义ACL列表:

R1#show access-lists

Extended IP access list 101

deny tcp 172.16.0.0 0.0.255.255 10.0.0.0 0.255.255.255 eq www (12 matches) deny tcp any any eq telnet (224 matches)

permit ip any any (122 matches)

【问题3】:为什么我们定义ACL标号没有延续实训13的标号选为3,而是101?

【问题4】:“any”代表什么含义?

【问题5】:如果想拒绝PC2到主机10.1.1.2的FTP服务,应该怎样定义ACL?

图4 从PC2上ping到路由器R1的不同的接口

5.实训问题参考答案

“access-list 101 deny tcp 172.16.0.0 0.0.255.255 10.0.0.0 【问题1】:这是由我们所定义的ACL决定的,

0.255.255.255 eq www”的含义是拒绝网络172.16.0.0到网络10.0.0.0的http请求,并没有拒绝到网络192.168.100.0的http请求,所以访问192.168.100.1可以成功,而访问10.1.1.1却被拒绝。

【问题2】:同样是由我们的ACL引起的,“access-list 101 deny tcp any any eq 23”和

“access-list 101 permit ip any any”两条语句的源和目的都是“any”,也就是全部的,当然访问的结果是一样的。

【问题3】:因为扩展ACL标号的范围是100-199。

【问题4】:“any”代表“0.0.0.0 255.255.255.255”。

【问题5】:access-list 101 deny tcp host 172.16.1.1 host 10.1.1.1 eq 21。