图像加密算法

基于三维空间的图像加密算法

计 算 机 系 统 应 用

基于三维 空间的图像加密算法①

农盛功 周满元 ( 电子科技大学 计算机 与控制学院 广 西 桂林 5 1 0 ) 桂林 4 4 0

摘 要 : 为 了实现 图像安全 ,快速加 密,利用 了图像像 素可以插入到相邻像素之 间以及拉伸折 叠的思想设计 了

map gb e ntei ata t g ’ p e a sr teaji n i l adteto g t f p i a d o e th i eS i l cli eth do igpx s n u h o n s h d h e ma x s l n n e h h

Ab t a t T ke t e i g e u e a d e cy to a t r h sp pe r po e i p e tr e d e so lc a tc sr c : o ma h ma e s c r n n r p i n fse ,t i a rp o s sa s m l h e - i n ina h o i m

一

种基 于三维坐标的图像加 密算法。算法首先将二 维十进制矩 阵转化为三维二进 制矩阵 , 再根据 图像

像 素可以插入到相邻像素之 间,即左映射或者右映射 , 和拉伸 方法, 三维矩阵转化 为二维二进制矩 把

阵。然后 用置乱算法把二维二进 制矩阵进行置乱 , 接着根 据折叠方法把 二维二进制矩 阵转化为三维二 进 制矩 阵,最后 再把 三维二进制矩 阵转化为二维十进 制矩阵以达到加 密的效果 。实验表 明,该算法是

ajii ie , ai l d nn xl tt se o gp sh Rmap go r h map g adte o g t ft t ig n fli te mae p i r gt p i , h t u h o s e hn d o n h i g , n tr e dme so a iay ti t o d me so a i ay marx.Th , e c mp u d t h n st h e - i n in lbn r marx i o t - i n in lb r ti h n w n Ud t o o n h c a i l o t h ot ag r hm su e o sr mb et e d c a ti,a dt e f l i g ag rtm su e o c a g e c i i s dt c a l e i l h m marx n o d l o h i s dt h h n i n et h w - i nso l i r t o dme ina b ay ma r n ti n t tr ed e so a bia y x i o h e — i n i n l n r marx At ls, i c n e t e m t . i a t t ha g s h tr e・i e so a ia y marx it o・i e so ld c a ti ,a d t e d c a ti s t e h e ・ m n in lb r ti n o a t — m n ina e i lmarx n e i lmarx i d n w d m h m h e cy to a .Ex rme t h w a h a e e c y in i a d a d h g l s c e n t C n r p i n i ge m pei ns s o t t t e i g n r pto sr pi h m n i hy e u ,a d i a r n c a g au f x l lme t h n et v eo piesee n . he l Ke wo ds c a tc ma p g c mp u ; n r to f l y r : h o i; p i ; o o nd e cyp in; o d n -

数字图像加密算法的研究与实现

数字图像加密算法的研究与实现摘要数字图像加密是进行数字图像信息保密的一种手段。

随着信息技术的飞速发展,数字图像在各个领域中有着极为广泛的运用,那么数字图像中所包含的信息安全性应受到重视。

数字图像本身具有数据量较大的特点,用传统的的加密方法往往无法达到加密的要求,许多学者对数字图像的信息安全性进行了多次研究并提出了许多强而有效的算法。

本文研究并实现了一种基于混沌序列置乱的数字图像加密算法,通过密钥产生混沌序列,将该混沌序列进行逻辑排序,并以此排列方法对数字图像进行加密。

该算法隐私性较强,在数字图像的加密和解密过程中均需要密钥的参与,因此不知道密钥的用户无法恢复数字图像,具有良好的保密性。

关键词:数字图像混沌加密数据隐藏AbstractDigital image encryption algorithm is a method about keeping the information of digital image secret.With the quick development of informational technology,the digital image has been utilized in many areas,so the security of message that digital images carry should be paid attention.Particularly ,digital images have the characteristic of a large amount of data,it can not meet demands about encryption that encrypting data in traditional way,which leads to a lot of scholars have spent much time and energy on researching the security about digital image information and illustrated many effective algorithm.This article discuss and illustrate a kind of digital image encryption algorithm based on chaotic array disruption,producing chaotic array according to the key,then logically arranging existed chaotic array,finally encrypt digital image with same logic.It shows better privacy.This process requires keys participating in both encryption and deciphering,so anyone does not know the key who can not rebuild the original image.Key words:digital image chaotic encryption hiding data目录摘要 (I)Abstract (II)绪论 (1)1数字图像加密的基础理论 (4)1.1密码学的介绍 (4)1.2 图像加密技术 (4)1.3数字图像的置乱 (5)1.4混沌加密简介 (5)1.5混沌加密安全性分析 (6)2开发工具简介 (8)3基于混沌的数字图像加密算法 (11)3.1数字图像混沌加密算法总体设计 (11)3.2 数字图像混沌加密算法 (11)3.3数字图像混沌解密算法 (13)4实验仿真与结果 (14)4.1编程实现相关函数及其方法 (14)4.2仿真结果 (14)4.2.1非彩色图像实验仿真 (14)4.2.2彩色图像实验仿真 (16)结论 (18)附录1混沌加密与混沌解密算法代码 (19)绪论计算机和网络的飞速发展为多媒体数字产品的使用、传播提供了极其便利的途径,然而由于数字产品具有极易被复制和修改的特性,使得数字作品的信息安全问题和版权保护成为迫切需要解决的难题。

基于DWT_SVD和DSP的数字图像加密算法实现_王永皎

142

计算机应用与软件

IMPLEMENTATION OF DIGITAL IMAGE ENCRYPTION ALGORITHM BASED ON DWTSVD AND DSP

Wang Yongjiao1

1 2

Wang Chuan2

( Department of Computer Science and Engineering,Henan University of Urban Construction,Pingdingshan 467036 ,Henan,China) ( College of Computer and Information Technology,Henan Normal University,Xinxiang 453007 ,Henan,China)

j) | V ( i , j) ∈ { 0 , 1} , 1≤ ③ 假设加密信息记为 V = { V( i, i, j ≤ P} , 其目的是为了消除加密 对 V 进行 l 次 Arnold 置乱变换, 信息比特的空间相关性 。 将得到的结果记为 V g , 同时将 l 记为 密钥。 ④ 再给每一个系数子块中都加入预设的加密信息 。 在这 里以一个系数子块的操作为例进行说明 。 首先对系数子块 A i 进行奇异值分解运算: Ai = Ji Ri T Ki ( 4)

Abstract In order to solve the security problem of digital images in communication channel transmission,we propose a new digital image encryption algorithm based on DWTSVD. Singular value of the image has good irreversibility against the geometric attacks,and after mathematical transformation,the image centroid will not change. Based on the above analyses,in this paper we dwell on the designing idea of the DWT-SVD algorithm,and present the implementation steps of the algorithm. The DWTSVD algorithm could be implemented on the constructed platform of image processing system based on DSP,and through the experimental test we can find that the DWTSVD algorithm could well fight against geometric attack in communication channel,thereby ensure the security,invisibility and robustness of the images transmitted in the channel. Keywords DWTSVD algorithm DSP Image centroid Geometric attack Robustness

基于混沌的图像加密算法研究

基于混沌的图像加密算法研究图像加密算法是信息安全领域中的重要研究方向之一,它通过对图像进行加密和解密操作,实现保护图像隐私和安全传输等目的。

本文将重点探讨基于混沌的图像加密算法的研究,分析其原理、优势和应用场景。

首先,我们来了解一下混沌理论。

混沌理论是一种非线性动力学系统的研究分支,其在计算机科学和密码学领域有着广泛的应用。

混沌系统具有随机性、不可预测性和灵敏性等特点,这使得混沌可作为图像加密算法的基础。

基于混沌的图像加密算法主要包括两个部分,即混沌映射和置乱操作。

混沌映射是将图像像素映射到一个混沌的迭代序列上,而置乱操作则通过对混沌序列进行重新排列实现对图像的置乱加密。

下面我们将详细介绍这两个部分。

首先是混沌映射。

混沌映射通常选取经典的混沌系统,如Logistic映射和Henon映射等作为基础。

这些映射具有高度的不可预测性和混沌性质,适用于图像加密。

在加密过程中,首先将图像像素值归一化到[0,1]的范围内,然后通过混沌映射将像素值映射到一个混沌序列上。

通过迭代映射操作,可以得到一个与原图像无关的混沌序列。

这个序列将作为后续置乱操作的密钥,确保了加密的随机性和安全性。

接下来是置乱操作。

在加密过程中,通过对混沌序列进行重新排列,实现对图像像素的混乱置乱。

最常用的方法是基于Arnold置乱算法和Baker映射置乱算法。

Arnold置乱算法是一种二维置乱算法,通过对图像像素的行列位置进行迭代映射操作,实现像素位置的混乱。

而Baker映射置乱算法则是通过对图像像素进行乘积操作,实现图像像素值的混乱。

这两种置乱算法具有较高的随机性和不可逆性,能够有效地保障图像的安全性。

基于混沌的图像加密算法具有以下优势:第一,混沌映射和置乱操作具有高度的随机性和不可线性特征,使得加密过程中产生的密钥和置乱后的图像难以被破解和恢复。

这大大增强了图像的安全性。

第二,基于混沌的图像加密算法具有较好的抗攻击性。

混沌系统的不可预测性和随机性能够防止统计分析和密码分析等攻击手段。

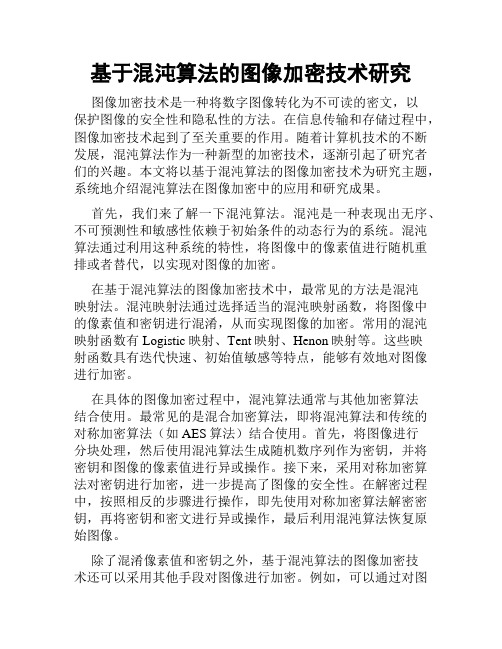

基于混沌算法的图像加密技术研究

基于混沌算法的图像加密技术研究图像加密技术是一种将数字图像转化为不可读的密文,以保护图像的安全性和隐私性的方法。

在信息传输和存储过程中,图像加密技术起到了至关重要的作用。

随着计算机技术的不断发展,混沌算法作为一种新型的加密技术,逐渐引起了研究者们的兴趣。

本文将以基于混沌算法的图像加密技术为研究主题,系统地介绍混沌算法在图像加密中的应用和研究成果。

首先,我们来了解一下混沌算法。

混沌是一种表现出无序、不可预测性和敏感性依赖于初始条件的动态行为的系统。

混沌算法通过利用这种系统的特性,将图像中的像素值进行随机重排或者替代,以实现对图像的加密。

在基于混沌算法的图像加密技术中,最常见的方法是混沌映射法。

混沌映射法通过选择适当的混沌映射函数,将图像中的像素值和密钥进行混淆,从而实现图像的加密。

常用的混沌映射函数有Logistic映射、Tent映射、Henon映射等。

这些映射函数具有迭代快速、初始值敏感等特点,能够有效地对图像进行加密。

在具体的图像加密过程中,混沌算法通常与其他加密算法结合使用。

最常见的是混合加密算法,即将混沌算法和传统的对称加密算法(如AES算法)结合使用。

首先,将图像进行分块处理,然后使用混沌算法生成随机数序列作为密钥,并将密钥和图像的像素值进行异或操作。

接下来,采用对称加密算法对密钥进行加密,进一步提高了图像的安全性。

在解密过程中,按照相反的步骤进行操作,即先使用对称加密算法解密密钥,再将密钥和密文进行异或操作,最后利用混沌算法恢复原始图像。

除了混淆像素值和密钥之外,基于混沌算法的图像加密技术还可以采用其他手段对图像进行加密。

例如,可以通过对图像进行像素位移、差分扩散、像素替代等操作,进一步增加图像的复杂性和随机性,提高加密强度。

此外,还可以引入模糊化技术和水印技术,使得加密后的图像满足一定的鲁棒性要求,以增强图像的安全性和可用性。

基于混沌算法的图像加密技术具有许多优点。

首先,混沌算法具有天然的随机性和不可预测性,能够充分满足图像加密的安全性要求。

基于混沌理论的图像加密算法

基于混沌理论的图像加密算法第一章:引言现代社会中,信息安全一直是一个倍受关注的话题。

随着技术的发展和网络的普及,人们越来越需要一种高效、安全的加密算法来保护自己的信息。

图像作为一种常见的信息载体,其保密性也备受关注。

传统的加密方法已经不能满足人们的需求,基于混沌理论的图像加密算法因其优异的加密性能和抗攻击性能而备受研究者的关注。

本文将重点介绍基于混沌理论的图像加密算法。

第二章:混沌理论2.1 混沌理论概述混沌理论起源于对复杂系统运动规律的探索,在这些系统中,微小差别对系统的演化产生极大影响。

混沌系统表现出非周期、高度敏感的特征,其抗干扰性能优异。

2.2 混沌系统的特征混沌系统具有高度不稳定、迹象性无序、非周期性、高度敏感性等特点,这些特点使之成为一种非常优秀的加密工具。

基于混沌系统的加密算法也因其不可预测性而备受关注。

第三章:基于混沌理论的图像加密算法3.1 混沌映射混沌映射是基于混沌理论的重要工具,在图像加密算法中也得到广泛应用。

其具有宽带噪声、复杂性、不可预测性等特点。

3.2 基于混沌映射的图像加密算法基于混沌映射的图像加密算法主要包括图像置乱和加密两个过程。

在图像置乱过程中,通过使用混沌映射对图像像素进行乱序排列,使之达到任意混沌的效果。

加密过程则通过使用混沌映射对乱序图像进行加密,从而实现对图像的加密保护。

3.3 基于混沌扰动的图像加密算法基于混沌扰动的图像加密算法也是一种常见的加密方式。

其主要通过使用迭代映射的方法对图像像素进行扰动,使之达到混沌效果。

同时,在加密过程中,算法使用密钥对图像像素进行加密,提高加密的安全性。

第四章:基于混沌理论的图像解密算法4.1 图像解密算法图像解密算法需要和图像加密算法成对使用。

与加密过程相反,解密过程需要使用密钥解密图像像素,并且对乱序的像素进行重排。

目前,基于混沌理论的图像解密算法主要包括解密置乱算法和解密扰动算法两种。

4.2 基于混沌映射的图像解密算法基于混沌映射的图像解密算法主要是通过使用密钥和混沌映射对加密的图像像素进行解密,并通过对乱序像素进行重排来实现解密。

基于三维分割的图像加密算法

NONG he Go g,ZHOU Ma a S ng n n Yu n

( oee o o p t c n ea d C nrl ul n esy o l t nc Tc nlg , ul 4 0 4 C ia C l g fC m ue S i c n o t ,G in U i ri fEe r i eh ooy G in 5 10 , h ) l r e o i v t co i n

要 方 向 之 一 f。 ”

成 为 三 维 图 像 , 体 方 法 见 参 考 文 献 【 】 具 4。

2映 射 思 想 和 算 法

2 1 映 射 思 想 。

设 三 维 矩 阵 在 Ⅳ 坐 标 上 投 影 成 一 个 Nx 二 维 矩 阵 N ( 投 影 不 是 Nx 的 方 阵 时 , 以 用 插 补 法 把 它 补 成 方 当 N 可

t n a o t d gt l i g i b u ii ma e.T e smu a in r s l h w h t w t o t t e d f s n— l o t m,i c n h n e t e h so r m f i g n o a h i lt eut s o ta , i u h iu i o s h f o agr h i t a c a g h i g a o ma e a d t

Ab ta t n o d r t aif h e d f s c r y n s e d f i g n r p in,t i a e rp s s o e h oi n rp s r c :I r e o s t y t e n e o e u t a d p e o ma e e c y t s i o hs p p r p o o e a n v ]c a t e cy — c

傅里叶变换加密

傅里叶变换加密

傅里叶变换加密法是一种基于傅里叶变换的图像加密法。

它的基本原理是将图像信息用傅里叶变换算法转换为频域信号,然后在频域上进行操作以实现图像的加密和隐藏。

这种加密法有较高的安全性和隐藏性,可有效防止图像的非法复制和

传播。

傅里叶变换加密法主要包含以下几个步骤:首先,对原始图像进行二维傅里叶变换,得到图像的频谱图,然后将频谱图上的各个频率成分进行复杂的运算处理,比如频率换位、频率置换等,以打乱图像的频率构成,最后将处理过的频谱图进行反向傅里叶变换,得到加密后的图像。

这些步骤都需要用到一些专门的算法和键值,只有知道正确的算法和键值,才能正确地解密得到原始图像。

傅里叶变换加密法有许多优点,例如:它可以对图像的任何部分进行加密,不仅可以加密图像的全貌,也可以加密图像的某一部分或某些特征。

同时,由于傅

里叶变换是在频域进行操作的,因此,即使加密图像被攻击,也很难从频域的角度解析出原始图像。

此外,傅里叶变换加密算法的复杂性和灵活性也使得破解变得非常困难。

然而,傅里叶变换加密法也存在一些缺点。

比如说,由于傅里叶变换是一种线性运算,所以可能存在被线性攻击的风险。

另外,傅里叶变换加密算法的计算量相对较大,需要大量的计算资源,这在一定程度上限制了它的应用范围。

因此,如

何优化傅里叶变换加密算法,提高其安全性和效率,是傅里叶变换加密研究的重要课题。

总的来说,傅里叶变换加密法是一种有前途的图像加密技术。

它结合了傅里叶变换的数学理论和现代密码学的技术,既具有科学性,又具有实用性。

对于图像

加密领域,傅里叶变换加密无疑是一种有效的解决方案。

一种新的计算机图像加密算法

一

、

引 言

对给 定 的密钥 ,采 用相 同的方 法生 成置 换地 址集 合 再进 行上 述置 换 的逆过 程 ( 即先 进行 列置 换 再进 行行 置换 )即可 解密 图像 。 三 、实验 及结 论 局“ 1 2 =— () 1 本实 验在 MT A 7 0中仿真通 过 ,本文 中 的置乱密 钥初 值取 A LB . 和 下面 的分段 线 性混沌 映射 : 为 {0 . ,y= . ,a O 3 b O 7 = . ) x= 7 0 8 : . , = . ,p O 3 。 O 0 yn ∈ O, 实验表 明,当初值 X分别取 : o O7 X : .0 0O o00 l o X= ., o 0 70 0o o0O 1 ( = ( ) (/ -) = , F Y / 12p  ̄P ∈ [ 12 /] ( ) 时 ,即使两 个初 值 相差很 小 ( 2 只有 00 0 00 00 0 ) . 00 00 00 1 ,但 3到 7 L ,(一 1 ∈[/ , ) i 2 定 大小 的时 候 ,两 个 岛 的起伏 就有 很大 的差 别 ,变 得不 相关 ; 其中 的式 () 2 中,参数 ∈ [,1 ,p O . ] 0 ] ∈(,0 5 。 当其 它密 钥初 值取 不 同的 即使相 差很 小 的值 时 ,情 况亦 然 。这个 式 () 1表示 的 Lg si o itc序列具 有形 式简 单,对 初始 条件 敏 感 特性 就决 定 了置 乱序列 的 随机性 和对 密钥 正 确与 否的判 断 的极高 等特点,且具有 白噪声的统计特性; 2表示的分段映射产生的 的灵敏 性 。 式() 维 混沌 序列 具有 良好 的 随机统 计特 性 ,但抵 御各 种混 沌预 混沌序 列具 有 良好 的 自相关 性和 均匀 分布 特性 。本 文通 过对 上 述 的两 个 混沌 序 列 进 行线 形 叠 加 生成 复 合 混 沌序 列 而 对 图 像加 密 测技 术攻 击的 能力 不够 强 ,从而 使得 如何 提 高混沌 序列 的性 能成 的 通 过两个 不 同的混 沌序 列 的组合 叠加 ,生 成密 钥 ,就能 使 系 为混 沌在 密码 学 中应用 的核 心 问题 。基于 上述 原 因,本 文使 用组 统 能抵 抗依靠 进行 系统 识别 的攻 击 。由于系 统 不能 识别 ,因 此无 合混沌 序 列对 数字 图像进 行 置乱 加密 ,克 服 了低维 混沌 序列 加密 法 由部 分序 列 破解 系统 参数 ,从而 密图 的安全 度显 著提 高 。 数 字 图像 保密 性较差 的缺 点 ,使 得用 枚举 搜索 很难对 置 乱 图像 进 二 、基 于组 合 混沌序 列 的图像 置乱 算法 行 解密 。此 外 ,本算 法 实现 简单 ,也 很容 易应用 到彩 色 图像及 色 ( )置乱 算法 一 彩 域上进 行 置乱 加密 ,非 常适 合在保 密通 信 中使用 。 i设原始 图像 为 其大 小为 胁 利用 密钥值 -和 肋,采用 参 考文 献 : . g o 公式 () 1生成实数 值混沌序 列 而, 利用 公式 ( 生成实 数值混沌 序 列 【】 2 ) l叶永伟, 华, 玉. 杨庆 王颖 用混沌 数列 对数 字 图像 进 行魔 方加 密[ . J 】 再将 两个混沌 系统产 生的混沌序列 进行组 合叠加 ,即得到 浙 江工 业大 学学报 , 0 ,12: 5 1 6 2 3 () 7 。7 0 3 1

改进的基于位平面的图像加密算法

( Co l l e g e o f o mmu C n i c a t i o n a n d I n f o r ma t i o n En g i n e e r i n g,Xi ’ a n Un i v e r s i t y o f Po s t a n d Te l e c o mmu n i c a t i o n, Xi ’ a n 7 1 0 0 6 1 ,Ch i n a )

关 键 词 :图像 加 密 ;混 沌 ;置 乱 ;位 平 面 ;分 块排 序 中 图法 分 类 号 : TP 3 0 9 . 7 文 献 标 识 号 :A 文 章 编 号 :1 0 0 0 — 7 0 2 4( 2 0 1 4 )0 2 — 0 4 5 1 — 0 6

I mp r o v e d i ma g e e n c r y p t i o n a l g o r i t h m b a s e d o n b i t — p l a n e

摘 要 :在 对 已有 图像加 密算法进行 分析的基础上 ,给 出一 种改进的基于位平 面的 图像加 密算 法。对原始 图像 采用基 于位

平 面的排 序处理 ,在此基础上 ,给 出一种作用 于各位平 面的置乱处理方法。置乱过 程不仅使 用 了传 统置乱处理 中的扩散 方 式 ,而且将各 位平 面划分 出的若 干块在 扩散 的 同时各 自按 照独立的排 序方法进行 置乱 ,其 中具体 的排序 方法采 用混沌序 列 来控制 。仿 真结果表 明,该 方法具有 较好 的密钥 空间及敏 感性 ,同时具有较好 的抗剪切攻击能 力。

O 引 言

在 当前 的通信 媒介 中 ,数 字图像 因其 存储 方 便 、传 输

数字图像加密技术的研究

数字图像加密技术的研究近年来,随着数字图像在各个领域的广泛应用,保护图像的安全性和隐私性变得尤为重要。

数字图像加密技术应运而生,成为保护图像隐私的重要手段。

本文将探讨数字图像加密技术的研究现状以及其在保护图像安全性方面的应用。

数字图像加密技术是一种基于密码学原理的技术,通过对图像进行加密转换,使得除了授权者之外的任何人无法理解图像的内容。

在图像加密过程中,首要考虑的是加密算法的安全性和效率。

常见的数字图像加密算法有DES(数据加密标准)、RSA (一种非对称加密算法)以及AES(高级加密标准)等。

这些算法通过对图像像素值的置乱、置换和替换等操作,实现对图像的加密保护。

同时,为了提高加密效率,研究者们还提出了很多优化算法,如基于混沌系统的加密算法和基于人工智能的加密算法等。

数字图像加密技术的研究不仅仅局限于加密算法的设计,也涉及到加密密钥的生成和管理、加密图像传输和解密等方面。

密钥的生成和管理是加密技术的核心问题之一。

目前,常用的密钥生成方法有基于密码学的方法、基于混沌系统的方法和基于生物特征的方法等。

这些方法都旨在生成强大的密钥,保证加密的安全性。

而加密图像的传输和解密则需要保证图像在传输过程中不被篡改,同时能够被授权者正确解密。

为了实现这一目标,研究者们提出了很多解决方案,如基于公钥密码学的数字签名、数字水印技术以及多重加密技术等。

数字图像加密技术的研究不仅在保护个人隐私方面具有重要意义,还在军事、医学、金融等领域有广泛的应用。

例如,在军事领域,加密技术可以用于保护机密图像的传输和存储,防止敌方获取敏感信息。

在医学领域,加密技术可以用于保护医学影像的隐私,防止未经授权的人员获取患者的隐私信息。

在金融领域,加密技术可以用于保护金融交易的安全性,防止黑客攻击和信息泄露。

综上所述,数字图像加密技术的研究对于保护图像的安全性和隐私性具有重要意义。

当前,这一领域的研究主要集中在加密算法的设计和密钥的生成管理等方面。

信息安全算法中基于深度学习的图像加密技术研究与应用

信息安全算法中基于深度学习的图像加密技术研究与应用随着数字化时代的到来,信息技术的发展迅速推进,信息安全问题也随之日益突出。

在信息传输和存储的过程中,保障信息的机密性和完整性是信息安全的重要问题。

近年来,随着深度学习技术的不断发展与应用,将其应用于信息安全领域,尤其是图像加密领域,已成为十分热门的研究和应用方向。

一、深度学习技术在图像加密中的优势图像加密是信息加密领域中一个重要的分支,其主要目的是将原始的明文图像转换为密文图像,确保无权者在传输和存储的过程中无法获得原始信息。

在密码学领域,图像加密有着多种传统的加密算法,比如DES、AES等。

然而传统的加密算法往往存在着一定的局限性,无法满足现代信息安全技术的需求。

与传统的加密算法不同,深度学习技术可以自动学习、抽象、推理和预测等过程,其应用广泛,尤其在图像、语音和视频等相关领域的成功应用也为其在图像加密领域的应用提供了保障。

通过采用深度学习技术对图像进行加密,可以解决传统的加密算法无法处理复杂多变的图像数据的问题,且可以很好地处理扰动攻击,并具有一定的鲁棒性和对抗攻击的能力。

二、深度学习技术在图像加密中的应用基于深度学习的图像加密技术的应用主要有以下几个方面:1.卷积神经网络(CNN)的应用:卷积神经网络作为一种经典的深度学习结构,可以提取图像中重要的特征信息。

基于CNN的图像加密算法通过选取特定的卷积核对图像进行卷积运算,将多个卷积层组合起来,得到一个与原图像大小相同的特征图,最后通过逆卷积进行还原,从而实现图像加密和解密。

2.循环神经网络(RNN)的应用:循环神经网络常用于序列数据的处理中,如语音识别、自然语言处理等。

在图像加密中,RNN 可以通过学习图像自身的特征,将图像进行加密,从而提高了加密的安全性。

3.自编码器的应用:自编码器是一种深度学习模型,在图像处理中广泛应用。

基于自编码器的图像加密算法是将原始图像通过压缩、随机和重构等过程进行加密,保证了加密的安全性和稳定性。

基于MATLAB的图像加密与解密技术研究

基于MATLAB的图像加密与解密技术研究图像加密与解密技术是信息安全领域中的重要研究内容,随着计算机和通信技术的不断发展,保护图像信息的安全性变得尤为重要。

本文将探讨基于MATLAB的图像加密与解密技术研究,包括加密算法、解密算法以及实验结果分析等内容。

一、图像加密技术概述图像加密技术是通过某种算法将原始图像转换为看似随机的形式,以保护图像内容不被未经授权的用户访问。

常见的图像加密算法包括DES、AES等对称加密算法以及RSA、ECC等非对称加密算法。

在MATLAB环境下,可以利用这些算法对图像进行加密处理。

二、基于MATLAB的图像加密算法实现在MATLAB中,可以使用各种加密算法对图像进行加密处理。

其中,DES算法是一种较为经典的对称加密算法,通过设置密钥对图像进行加密。

AES算法则是一种更为高级的对称加密算法,具有更高的安全性。

此外,还可以利用MATLAB实现非对称加密算法RSA对图像进行加密。

三、图像解密技术概述图像解密技术是将经过加密处理的图像恢复为原始图像的过程。

在解密过程中,需要使用相同的密钥或者解密算法来还原原始图像。

解密过程需要确保安全性和正确性,以保证解密后的图像与原始图像一致。

四、基于MATLAB的图像解密算法实现在MATLAB环境下,可以编写相应的解密算法来对经过加密处理的图像进行解密操作。

根据所采用的加密算法不同,解密过程也会有所差异。

通过编写相应的MATLAB代码,可以实现对DES、AES等对称加密算法以及RSA等非对称加密算法进行解密操作。

五、实验结果分析与讨论通过实验验证基于MATLAB的图像加密与解密技术,在不同场景下对不同类型的图像进行了加密和解密处理。

实验结果表明,在合适选择加密算法和参数设置的情况下,可以有效保护图像信息的安全性,并且能够高效地还原原始图像。

结语综上所述,基于MATLAB的图像加密与解密技术研究具有重要意义,可以有效保护图像信息的安全性,防止未经授权访问和篡改。

基于Cat映射和图像分块的图像加密算法的开题报告

基于Cat映射和图像分块的图像加密算法的开题报

告

一、研究背景及意义

图像加密是信息安全领域中的重要研究方向,近年来随着图像和视

频数据的普及和互联网的发展,图像和视频信息安全问题得到了广泛关注。

图像加密算法是图像信息安全的基础,研究图像加密算法对于保障

图像信息的安全具有重要的意义。

目前常用的图像加密算法主要有基于

混沌的加密算法、基于分组密码的加密算法、扩散加密算法等。

然而,

这些算法在密码学安全性、运算速度、加密效率等方面存在一定的问题,无法满足实际应用的需求。

因此,在保证密码学安全性的同时,提高加

密效率和运算速度的图像加密算法具有一定的研究价值。

二、研究内容及技术路线

本文将基于Cat映射和图像分块的图像加密算法展开研究。

Cat映射是一种具有良好可逆性和强混沌性的非线性映射,可以用于图像加密。

首先,对图像进行分块,每一块进行Cat映射加密,加入随机数生成器的影响,增加加密的随机性和安全性。

然后,利用置换算法对图像块进行

扰乱,进一步增加了加密的难度。

最后,利用图像分块的方式对加密后

的图像进行重构,得到加密后的图像。

此外,为了提高加密算法的性能,本文还将采用GPU并行计算技术实现算法的加速处理。

三、研究成果及意义

本文的研究成果将基于Cat映射和图像分块提出一种新的图像加密

算法,具有密码学安全性和较高的加密效率和运算速度。

实现该算法的GPU并行计算技术,加速了算法的运算处理,提高了算法的加密效率和

性能。

该算法可以应用于图像数据的保护和安全传输,具有较广泛的应

用前景。

图像加密与隐写技术研究

图像加密与隐写技术研究随着信息技术的快速发展,网络安全问题日益引起人们的关注。

图像加密与隐写技术作为信息安全领域的重要分支,已经得到了广泛的研究和应用。

本文将从理论和应用两个方面探讨图像加密与隐写技术的研究现状和发展趋势。

图像加密技术是通过采用一系列算法和方法,将图像数据转换为一种只有授权用户才能解析和还原的形式。

这种加密方式能够有效地保护图像的内容安全,防止其被未授权的人获取和窃取。

目前主要的图像加密技术包括传统的对称加密算法和公钥加密算法。

对称加密算法是目前应用较广泛的图像加密技术之一。

该算法使用相同的密钥对图像进行加密和解密,加密解密速度较快,适用于对图像进行实时传输和处理。

常见的对称加密算法有DES、AES等。

但对称加密算法存在密钥配送和管理的难题,且一旦密钥泄露,图像安全性将无法保证。

公钥加密算法是图像加密领域的另一种重要技术。

该算法使用一对密钥,包括公钥和私钥。

公钥用于加密图像,只有拥有对应私钥的用户能够解密图像。

公钥加密算法的优点在于密钥的管理和分发较为方便,能够解决对称加密算法的密钥问题。

RSA和椭圆曲线加密算法是常见的公钥加密算法。

除了图像加密技术,隐写技术也是图像安全领域的研究热点之一。

隐写是一种将秘密信息隐藏在看似普通的图像之中的技术。

隐写技术可以分为空域隐写和频域隐写两种形式。

空域隐写是指将秘密信息直接嵌入到图像的像素值中。

常见的空域隐写技术有最低有效位替换法、切比雪夫变换等。

最低有效位替换法是将秘密信息的二进制位嵌入到图像的最低位上,以实现信息隐藏的目的。

切比雪夫变换是一种将秘密信息嵌入到图像频谱中的方法,该方法在保证图像质量的同时,实现了信息的隐藏和提取。

频域隐写是指将秘密信息嵌入到图像的频域域中,包括傅里叶域和小波域两种形式。

频域隐写技术相对于空域隐写技术更加安全,能够抵抗一些空域隐写技术的攻击。

小波变换是目前应用较广泛的频域隐写技术之一,可以将秘密信息嵌入到图像的小波系数中,实现信息隐藏。

基于DNA计算的图像加密与解密算法研究

基于DNA计算的图像加密与解密算法研究摘要:随着计算机技术的快速发展,数据的加密与解密技术变得越来越重要。

传统的加密算法在数据安全方面存在一些问题,因此科学家们开始寻找新的加密方法。

基于DNA计算的图像加密与解密算法就是一种新兴的研究领域,它使用DNA分子的特性来加密和解密图像数据。

本文将详细介绍基于DNA计算的图像加密与解密算法的原理、方法和应用。

1. 引言图像加密与解密是保护图像数据安全的重要手段。

传统的加密算法如DES、RSA等在一定程度上可以保障数据的安全性,但是随着计算机算力的提升,这些传统算法逐渐变得不安全。

因此,研究人员开始探索更加安全的加密方法,其中基于DNA计算的图像加密与解密算法成为研究热点。

2. 基于DNA计算的图像加密算法2.1 DNA计算的基本原理DNA计算是一种利用DNA分子的碱基配对规则进行计算的新型计算模型。

DNA分子的碱基只能按A-T、C-G的规则相互配对,这种特性赋予了DNA计算独特的计算能力。

DNA计算通过设计合适的DNA序列来进行计算,并通过观察DNA序列的形态和结构来获取计算结果。

2.2 基于DNA计算的图像加密算法的步骤基于DNA计算的图像加密算法一般包括以下步骤:(1)图像预处理:将需要加密的图像进行预处理,包括图像分割、颜色量化等操作,以准备进行后续的加密操作。

(2)DNA序列设计:根据图像数据的特点,设计符合DNA计算要求的DNA序列,包括编码和解码DNA序列。

(3)信息嵌入:将图像数据转化为DNA序列,并将其嵌入编码DNA序列中,得到加密后的DNA序列。

(4)密钥生成:根据加密算法设定的规则,生成密钥来确保数据的安全性。

(5)加密运算:将加密后的DNA序列与密钥进行异或运算,以增加加密的强度。

(6)密文提取:使用逆向的方法将DNA序列还原为图像数据,达到解密的目的。

3. 基于DNA计算的图像解密算法基于DNA计算的图像解密算法与加密算法相对应,通过逆向的方法将加密后的DNA序列转化为图像数据。

基于混沌序列的几种图像加密算法的优劣比较

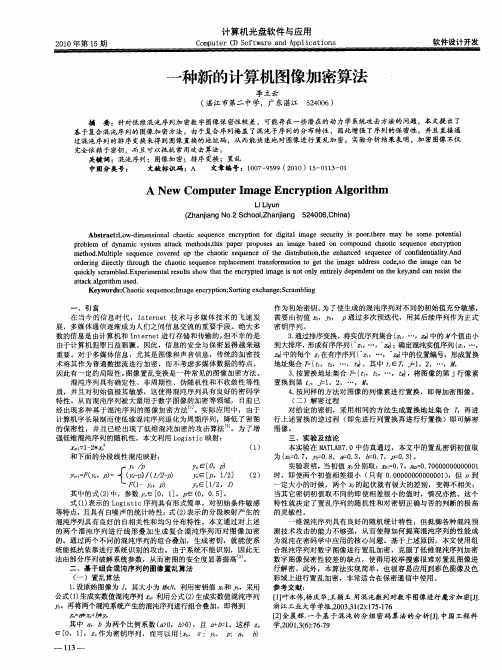

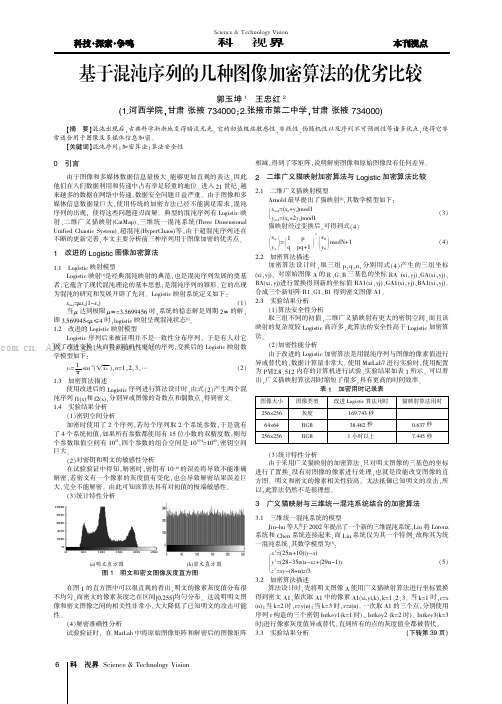

Science &Technology Vision科技视界图像大小图像类型改进Logistic 算法用时猫映射算法用时256×256灰度169.743秒64×64RGB 38.462秒0.637秒256×256RGB1小时以上7.445秒0引言由于图像和多媒体数据信息量极大,能够更加直观的表达,因此他们在人们数据利用和传递中占有举足轻重的地位。

进入21世纪,越来越多的数据在网络中传递,数据安全问题日益严重。

由于图像和多媒体信息数据量巨大,使用传统的加密方法已经不能满足需求,混沌序列的出现,使得这些问题迎刃而解。

典型的混沌序列有Logistic 映射、二维广义猫映射(CatMap)、三维统一混沌系统(Three Dimensional Unified Chaotic System)、超混沌(HyperChaos)等,由于超混沌序列还在不断的更新完善,本文主要分析前三种序列用于图像加密的优劣点。

1改进的Logistic 图像加密算法1.1Logistic 映射模型Logistic 映射[1]是经典混沌映射的典范,也是混沌序列发展的奠基者,它蕴含了现代混沌理论的基本思想,是混沌序列的雏形。

它的出现为混沌的研究和发展开辟了先河。

Logistic 映射系统定义如下:x n +1=μx n (1-x n )(1)当μ达到极限μ∞=3.5699456时,系统的稳态解是周期2∞的解,即3.569945<μ≤4时,logistic 映射呈现混沌状态[1]。

1.2改进的Logistic 映射模型Logistic 序列后来被证明并不是一致性分布序列,于是有人对它做了改进变换,从而得到随机性更好的序列,变换后的Logistic 映射数学模型如下:y n =1πsin -1(x n √),n =1,2,3,…(2)1.3加密算法描述使用改进后的Logistic 序列进行算法设计时,由式(2)产生两个混沌序列f1(x)和f2(x),分别异或图像的奇数点和偶数点,得到密文。

图像处理技术的图像加密与数字水印技巧分享

图像处理技术的图像加密与数字水印技巧分享图像加密和数字水印是图像处理技术中重要的领域,在保护图像隐私和版权方面具有重要的应用。

本文将分享图像加密和数字水印的一些常见技巧和方法。

图像加密是一种保护图像内容安全的技术,主要目的是通过对图像进行加密处理,使得未经授权的人无法获得图像的具体内容。

图像加密的方法有很多种,其中较为常见和有效的方法包括对称加密和非对称加密。

对称加密是指加密和解密所使用的密钥是相同的,常见的对称加密算法有DES、AES等。

这些算法通过对图像的每个像素进行位运算或混合运算,使得图像的像素值发生改变,从而达到加密的效果。

对称加密算法的优点是加密解密速度快,但缺点是密钥的传输需要保证安全。

非对称加密是指加密和解密使用的密钥是不同的,常见的非对称加密算法有RSA、DSA等。

这些算法使用两个密钥,公钥用于加密,私钥用于解密。

图像加密过程中,使用公钥对图像进行加密,只有拥有私钥的人才能解密。

非对称加密算法的优点是密钥安全性高,但缺点是加密解密速度较慢。

数字水印是指在图像中嵌入一些特定的信息,以证明图像的所有权和完整性。

数字水印可以分为可见水印和不可见水印两种。

可见水印是在图像的可见部分嵌入特定的信息,例如作者的名字或标志。

可见水印可以通过调整嵌入信息的透明度和位置,使得水印与图像融为一体,从而保护图像的版权。

可见水印的优点是易于嵌入和提取,但缺点是有可能影响图像的视觉感受。

不可见水印是在图像的不可见部分嵌入特定的信息,例如版权信息和访问控制信息。

不可见水印的嵌入过程需要考虑到对图像视觉质量的影响,并且需要保证嵌入信息的不可逆性和鲁棒性。

不可见水印的优点是不影响图像的视觉感受,但缺点是提取水印的过程相对较复杂。

除了加密和水印技术外,还可以通过图像压缩和加密的结合来提高图像的安全性。

基于压缩的加密技术将图像分为不同的区块,然后对每个区块进行压缩和加密,从而达到更好的保护图像的目的。

总之,图像加密和数字水印技术在图像处理领域中具有重要的应用。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

level =0;

s=10;

r=28;

b=8/3;

x1=1.1840000001;

y1=1.3627000001;

z1=1.2519000001;

h=0.001

[x2,y2,z2]=lorentz(n,level,s,r,b,x1,y1,z1,h);

s=10;

r=28;

b=8/3;

x0=1.1840;

y0=1.3627;

z0=1.2519;

h=0.001

[x,y,z]=lorentz(n,level,s,r,b,x0,y0,z0,h);

drawnow;

% 对实数混沌序列进行预处理

X=1000*x-round(1000*x);

B4=I1(:,:,2);

C4=I1(:,:,3);

A5=reshape(A4,1,[]);

B5=reshape(B4,1,[]);

C5=reshape(C4,1,[]);

A6(lx)=A5(1:n);

B6(ly)=B5(1:n);

C6(lz)=C5(1:n);

A7=reshape(A6,size(I1,1),size(I1,2));

A3=reshape(A2,size(I,1),size(I,2));

B3=reshape(B2,size(I,1),size(I,2));

C3=reshape(C2,size(I,1),size(I,2));

drawnow;

% 显示加密后的图像

I(:,:,1)=A3;

I(:,:,2)=B3;

imshow(I1);

title('decrypted image');

imwrite(I1,'lena2.bmp');

drawnow;

% 错误密码解密后的图像x1=1.1840000001,y1=1.3627000001,z1=1.2519000001

I2=imread('lena1.bmp');

I2(:,:,2)=B11;

I2(:,:,3)=C11;

figure;

imshow(I2);

title('error decrypted image');

imwrite(I2,'lena3.bmp');

drawnow;

C10(lz1)=C9(1:n);

A11=reshape(A10,size(I2,1),size(I2,2));

B11=reshape(B10,size(I2,1),size(I2,2));

C11=reshape(C10,size(I2,1),size(I2,2));

I2(:,:,1)=A11;

A8=I2(:,:,1);

B8=I2(:,:,2);

C8=I2(:,:,3);

A9=reshape(A8,1,[]);

B9=reshape(B8,1,[]);

C9=reshape(C8,1,[]);

A10(lx1)=A9(1:n);

B10(ly1)=B9(1:n);

Y=1000*y-round(1000*y);

Z=1000*z-round(1000*z);

drawnow;

% 产生索引序列lx,ly,lz

[X1,lx]=sort(X);

[Y1,ly]=sort(Y);

[Z1,lz]=sort(Z);

drawnow;

% 对图像进行加密

% 读取图像'lena.bmp'

I = imread('lena.bmp');

figure;

imshow(I);

title('original image');

drawnow;

% 产生实数混沌序列x,y,z

n =size(I,1)*size(I,2);

level =0;

I(:,:,3)=C3;

figure;

imshow(I);

title('encrypted image');

imwrite(I,'lena1.bmp');

drawnow;

% 对图像进行解密

I1=imread('lena1.bmp');

A4=I1(:,:,1);

A=I(:,:,1);

B=I(:,:,2);

C=I(:,:,3);

A1=reshape(A,1,[]);

B1=reshape(B,1,[]);

C1=reshape(C,1,[]);

A2(1:n)=A1(lx);

B2(1:n)=B1(ly);

C2(1:n)=C1(lz);

B7=reshape(B6,size(I1,1),size(I1,2));

C7=reshape(C6,size(I1,1),size(I1,2));

I1(:,:,1)=A7;

I1(:,:,2)=B7;

I1(:,:,3)=C7;

drawnow;

% 显示解密后的图像

figure;

X2=1000*x2-round(1000*x2);

Y2=1000*y2-round(1000*y2);

Z2=1000*z2-round(1000*z2);

[X3,lx1]=sort(X2);

[Y3,ly1]=sort(Y2);

[Z3,lz1]=sort(Z2);