神州数码防火墙 1800 21-IPSEC配置示例-基于策略静态IPSEC

神州数码大型企业网络防火墙解决方案

神州数码大型企业网络防火墙解决方案神州数码大型企业网络防火墙整体解决方案,在大型企业网络中心采用神州数码DCFW-1800E防火墙以满足网络中心对防火墙高性能、高流量、高安全性的需求,在各分支机构和分公司采用神州数码DCFW-1800S 防火墙在满足需要的基础上为用户节约投资成本。

另一方面,神州数码DCFW-1800系列防火墙还内置了VPN 功能,可以实现利用Internet构建企业的虚拟专用网络。

返回页首防火墙VPN解决方案作为增值模块,神州数码DCFW-1800防火墙内置了VPN模块支持,既可以利用因特网(Internet)IPSEC 通道为用户提供具有保密性,安全性,低成本,配置简单等特性的虚拟专网服务,也可以为移动的用户提供一个安全访问公司内部资源的途径,通过对PPTP协议的支持,用户可以从外部虚拟拨号,从而进入公司内部网络。

神州数码DCFW-1800系列防火墙的虚拟专网具备以下特性:- 标准的IPSEC,IKE与PPTP协议- 支持Gateway-to-Gateway网关至网关模式虚拟专网- 支持VPN的星形(star)连接方式- VPN隧道的NAT穿越- 支持IP与非IP协议通过VPN- 支持手工密钥,预共享密钥与X.509 V3数字证书,PKI体系支持- IPSEC安全策略的灵活启用:管理员可以根据自己的实际需要,手工禁止和启用单条IPSEC安全策略,也为用户提供了更大的方便。

- 支持密钥生存周期可定制- 支持完美前项保密- 支持多种加密与认证算法:- 加密算法:DES, 3DES,AES,CAST,BLF,PAP,CHAP- 认证算法:SHA, MD5, Rmd160- 支持Client-to-Gateway移动用户模式虚拟专网- 支持PPTP定制:管理员可以根据自己的实际需要,手工禁止和启用PPTP。

返回页首防火墙双机热备方案为了保证网络的高可用性与高可靠性,神州数码DCFW-1800E防火墙提供了双机热备份功能,即在同一个网络节点使用两个配置相同的防火墙。

神州数码DCFW-1800 防火墙快速配置

多核防火墙快速配置手册防火墙配置一:SNAT配置 (2)防火墙配置二:DNAT配置 (5)防火墙配置三:透明模式配置 (11)防火墙配置四:混合模式配置 (14)防火墙配置五:DHCP配置 (17)防火墙配置六:DNS代理配置 (19)防火墙配置七:DDNS配置 (21)防火墙配置八:负载均衡配置 (24)防火墙配置九:源路由配置 (26)防火墙配置十:双机热备配置 (28)防火墙配置十一:QoS配置 (32)防火墙配置十二:Web认证配置 (36)防火墙配置十三:会话统计和会话控制配置 (44)防火墙配置十四:IP-MAC绑定配置 (46)防火墙配置十五:禁用IM配置 (48)防火墙配置十六:URL过滤配置 (50)防火墙配置十七:网页内容过滤配置 (54)防火墙配置十八:IPSEC VPN配置 (58)防火墙配置十九:SSL VPN配置 (65)防火墙配置二十:日志服务器配置 (74)防火墙配置二十一:记录上网URL配置 (76)防火墙配置二十二:配置管理及恢复出厂 (79)防火墙配置二十三:软件版本升级 (82)防火墙配置一:SNAT配置一、网络拓扑网络拓扑二、需求描述配置防火墙使内网192.168.1.0/24网段可以访问internet三、配置步骤第一步:配置接口首先通过防火墙默认eth0接口地址192.168.1.1登录到防火墙界面进行接口的配置通过Webui登录防火墙界面输入缺省用户名admin,密码admin后点击登录,配置外网接口地址内口网地址使用缺省192.168.1.1第二步:添加路由添加到外网的缺省路由,在目的路由中新建路由条目添加下一条地址这里的子网掩码既可以写成0也可以写成0.0.0.0,防火墙会自动识别第三步:添加SNAT策略在网络/NAT/SNAT中添加源NAT策略第四步:添加安全策略在安全/策略中,选择好源安全域和目的安全域后,新建策略关于SNAT ,我们只需要建立一条内网口安全域到外网口安全域放行的一条策略就可以保证内网能够访问到外网。

DCFW-1800GES 防火墙快速配置手册--v4[1].0版本

![DCFW-1800GES 防火墙快速配置手册--v4[1].0版本](https://img.taocdn.com/s3/m/2865cb1cff00bed5b9f31dc1.png)

DCFW-1800G/E/S系列防火墙快速配置手册-4.0版本神州数码网络集团客服中心技术支持部第1章硬件说明 (4)第2章安装前准备 (4)2.1通过控制台接入防火墙(CLI) (4)2.2SSH远程管理方法 (4)2.3WEB页面管理方法 (5)2.4防火墙密码恢复方法 (6)2.5恢复出厂配置方法 (7)2.6防火墙升级方法 (8)2.7恢复备份版本方法 (9)2.8更改逻辑端口同物理端口对应关系方法 (10)2.9防火墙当前运行配置下载方法 (11)2.10防火墙出厂默认配置 (12)第3章功能配置 (12)3.1防火墙接口IP地址更改方法 (12)3.2防火墙默认网关配置方法 (13)3.3防火墙静态路由添加方法 (14)3.4服务(端口)添加方法 (14)3.5服务分组添加方法 (15)3.6网络对象添加方法 (18)3.7网络分组添加方法 (19)3.8策略添加方法 (22)3.9动态NAT配置方法 (22)3.10静态NAT配置方法 (23)3.11端口映射配置方法 (23)3.12日志记录方法 (24)3.13源地址路由配置方法 (28)第4章典型应用 (32)4.1DCFW-1800G/E/S路由模式的配置步骤 (32)4.2防火墙做PPTP拨号服务器的配置 (42)4.2.1 Windows PPTP客户端配置说明 (44)4.2.2 神州数码 DCFW-1800G/E/S防火墙PPTP配置 (47)4.3如何封堵某些服务端口 (53)4.4如何阻止某台主机访问网络 (55)4.5DCFW-1800G-E-S网桥模式配置步骤 (56)4.6DCFW-1800G/E/S IPSEC VPN配置步骤 (61)关于本手册本手册主要介绍DCFW-1800G/E/S防火墙的常用配置方法,并举例进行说明,希望能够帮助用户快速的了解和使用DCFW-1800G/E/S防火墙。

如果系统升级,本手册内容进行相应更新,恕不事先通知。

神州数码各实验配置注意文档

//重点:两个三层交换机之间可以通过Vlan 1 进行路由退出的命令的运用在神州数码的视图下是没有quit的命令的,但并不代表不能用quit,在大多数的视图下,都可以用quit命令退回上一级视图,当然用exit也可以,看个人喜好,但有视图也是例外的,例如:# spanning-tree mst configuration视图下就要用它专用的退出命令:abrotNAT配置:1、配置acl允许通过的网段;//一般用标准acl2、配置地址池;ip nat pool+名字+起始IP+终止IP+子网掩码3、配置nat转换那个网段;Ip nat inside source list +acl名字pool +地址池名字4、配置int接口和out接口;【接口试图】ip nat inside【接口试图】ip nat insideNAT server:# ip nat inside source static tcp + 服务的IP地址+ 服务端口+ 要转换成公网的IP地址+ 端口号在发布FTP的时候最好把21和20的都发布出去DNS一定要使用UDP服务路由器enable用户密码和时间配置:1、enable password 0/7(不验证和验证)+密码level+权限(默认不配置的时候是15)2、date(接下来按照指示配置就OK了)配置语言:1、路由器Chinese2、交换机language ChineseOSPF路由协议的配置:1、router id的配置,可以选择配置,配置的时候,要指向路由器接入的端口上的IP地址2、router ospf +数字(可以随意)network +使能的网段+子网掩码+area +区域号(ospf 分单区域和多区域两种,单区域的配置要注意每一个使能的网段后面的区域号都要一致,多区域配置两个区域相交的那路由器使能网段的时候要配置和对端相对应的区域号)3、ospf的虚连接配置(ospf的虚连接是只多个不能直接相连接的区域通过建立逻辑的上虚拟连接,建立邻居关系):area +本网段的区域号+ virtual-link + 相同区域对端的路由器的router id(虚连接链路的配置是运用在至少3个不同区域的ospf上,而且其中两个区域,分别和第三个区域连接)4、可以使用neighbor + 邻接路由的IP地址Ping命令有趣使用:问题:ping 1.0.0.1 可以学成ping 1.001 ,写成1.1也能ping通因为ping 的协议的编写时采用了IPV6的机制的,中间是出现连续两个0的情况的话,可以合并,可以可以不写。

IPSec_VPN配置案例

IPSec VPN配置案例经过上一篇文章的介绍,相信大家对IPSec VPN有了初步的认识。

光说不练,对知识点掌握不够牢固。

今天通过一个IPSec VPN配置来加深理解。

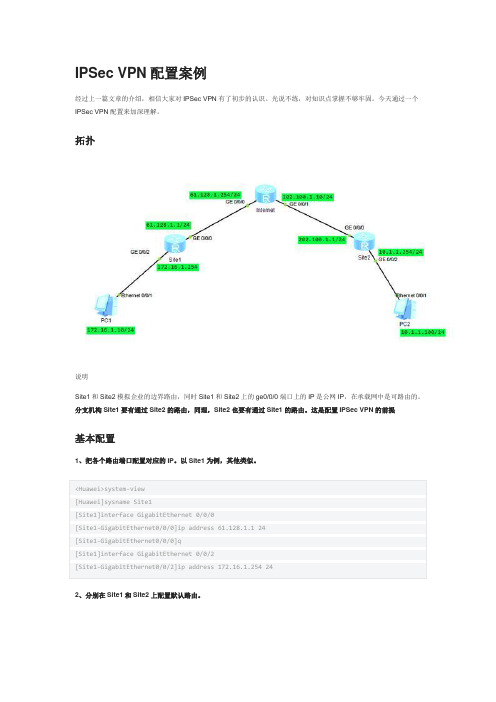

拓扑说明Site1和Site2模拟企业的边界路由,同时Site1和Site2上的ge0/0/0端口上的IP是公网IP,在承载网中是可路由的。

分支机构Site1要有通过Site2的路由,同理,Site2也要有通过Site1的路由。

这是配置IPSec VPN的前提基本配置1、把各个路由端口配置对应的IP。

以Site1为例,其他类似。

<Huawei>system-view[Huawei]sysname Site1[Site1]interface GigabitEthernet 0/0/0[Site1-GigabitEthernet0/0/0]ip address 61.128.1.1 24[Site1-GigabitEthernet0/0/0]q[Site1]interface GigabitEthernet 0/0/2[Site1-GigabitEthernet0/0/2]ip address 172.16.1.254 242、分别在Site1和Site2上配置默认路由。

3、验证分支Site1和Site2连通性。

IPSec VPN配置1、分别在site1和site2配置ACL识别兴趣流。

因为部分流量无需满足完整性和机密性要求,所以需要对流量进行过滤,选择出需要进行IPSec处理的兴趣流。

可以通过配置ACL来定义和区分不同的数据流。

2、配置IPSec安全提议。

缺省情况下,使用ipsec proposal命令创建的IPSec提议采用ESP协议、MD5认证算法和隧道封装模式。

在IPSec提议视图下执行下列命令可以修改这些参数。

1. 执行transform [ah | ah-esp | esp]命令,可以重新配置隧道采用的安全协议。

山石网科SG神州数码DCFW-1800系列安全网关至中神通UTMWALL的功能迁移手册

山石网科SG/神州数码DCFW-1800系列安全网关至中神通UTMWALL的功能迁移手册更多产品迁移说明:山石网科安全网关是Hillstone针对中小企业及分支机构用户的安全现状和需求推出的全新高性能多核安全网关。

产品采用业界领先的多核Plus G2安全架构和64位实时安全操作系统StoneOS®,提供全方位的安全防护、易用的可视化管理和卓越的性能,为中小企业和分支机构用户提供高性价比的全面安全解决方案。

山石网科下一代智能防火墙采用创新的主动检测技术和智能多维处理架构,通过全网健康指数帮助用户实时掌握安全状况;基于先进的应用识别和用户识别技术,为用户提供高性能应用层安全防护及增强的智能流量管理功能。

神州数码DCFW-1800系列防火墙是神州数码网络有限公司自主开发、拥有知识产权的新一代高性能纯硬件网络安全产品,能够为大中型企业、政府机关、教育机构等的网络安全问题提供安全高速的解决方案。

DCFW-1800系列防火墙拥有集成的网络安全硬件平台,采用专有的实时操作系统,可以灵活的划分安全域,并且可以自定义其它安全级别的域,防火墙的安全策略规则会对信息流进行检查和处理,从而保证网络的安全。

武汉中神通信息技术有限公司历经15年的开发和用户使用形成了中神通UTMWALL®系列产品,有硬件整机、OS软件、虚拟化云网关等三种产品形式,OS 由50多个不断增长的功能APP、32种内置日志和5种特征库组成,每个APP都有配套的在线帮助、任务向导、视频演示和状态统计,可以担当安全网关、防火墙、UTM、NGFW等角色,胜任局域网接入、服务器接入、远程VPN接入、流控审计、行为管理、安全防护等重任,具备稳定、易用、全面、节能、自主性高、扩展性好、性价比优的特点,是云计算时代的网络安全产品。

以下是两者之间的功能对比迁移表:山石网科SG v5.0功能项页码中神通UTMWALL v1.8功能项页码第1章产品概述 1 A功能简介8第2章搭建配置环境 6 B快速安装指南9第3章命令行接口(CLI)10 B快速安装指南9第4章系统管理15 2系统管理47C缺省配置3.7 DNS解析2.4 菜单界面2.8 帐号口令2.2 初始设置1.7 ARP状态8.2 用户8.3 用户组3.1 网卡设置直接使用内置存储器2.6 配置管理1.13 测试工具1.2 功能统计重启关闭系统2.7 升级管理2.1 许可证4.6 SNMP服务本版本暂无,山石自有产品2.5 本地时间5.2 时间对象3.1 网卡设置监控缺省网关1.14 系统日志A功能简介3.1 网卡设置3.1 网卡设置3.4 网桥设置3.1 网卡设置5基础策略A功能简介5.4 会话对象5.7 总控策略内置<见下><见下>3.4 网桥设置2.2 初始设置2.2 初始设置2.2 初始设置1.7 ARP状态3.4 网桥设置硬件设备BIOS设置3.3 VLAN3.4 网桥设置3.1 网卡设置3.6 路由设置2.2 初始设置3.1 网卡设置3.1 网卡设置5.1 地址对象5.7 总控策略5.7 总控策略8.3 用户组<见下><见下>4.1 ARP服务5.1 地址对象4.1 ARP服务1.12 实时监控1.8 流量统计4.1 ARP服务8用户认证5.7 总控策略8.3 用户组5.6 NAT策略6.2 特殊应用功能设置10.1 IPSEC VPN总体设置10.2 IPSEC VPN本机设置10.3 IPSEC VPN网关10.4 IPSEC VPN连接本版本暂无,山石自有产品9.1 PPTP总体设置9.1 PPTP总体设置9.1 PPTP总体设置9.1 PPTP总体设置11.1 SSL接入11.2 SSLVPN总体设置5.7 总控策略内置3.4 网桥设置3.1 网卡设置3.6 路由设置3.7 DNS解析4.4 DDNS服务4.3 DHCP服务9.3 PPPOE总体设置使用UTMWALL-VM虚拟机5.5 QoS对象10.2 IPSEC VPN本机设置8.2 用户用户证书2.8 帐号口令管理员证书3.5 双机热备6.24 防病毒引擎6.10 WEB内容过滤6.14 防病毒例外6.16 POP3代理过滤6.17 SMTP代理过滤7 入侵检测与防御6.6 DNS&URL库6.8 WEB代理过滤HTTPS代理6.3 网络审计6.4 WEB审计过滤6.4 WEB审计过滤6.9 WEB代理过滤规则6.6 DNS&URL库6.12 关键词规则6.13 关键词例外6.4 WEBPOST审计日志6.4 WEB审计过滤6.9 WEB代理过滤规则6.26 防垃圾邮件引擎6.16 POP3代理过滤6.17 SMTP代理过滤6.18 MSN审计过滤6.19 审计过滤6.2 特殊应用功能设置6.2 特殊应用功能设置6.4 WEB审计过滤6.15 FTP代理过滤1.15 日志统计1.15 日志统计1.15 日志统计参考文件:1. Hillstone山石网科多核安全网关使用手册_5.0R1P12. 神州数码DCFW-1800系列安全网关使用手册_4.0R4C6 (588页)3. 中神通UTMWALL网关管理员手册。

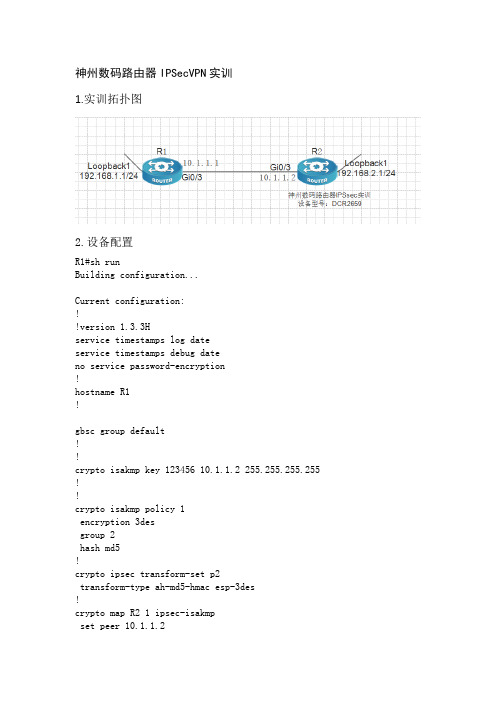

神州数码路由器IPsecVPN实验

神州数码路由器IPSecVPN实训1.实训拓扑图2.设备配置R1#sh runBuilding configuration...Current configuration:!!version 1.3.3Hservice timestamps log dateservice timestamps debug dateno service password-encryption!hostname R1!gbsc group default!!crypto isakmp key 123456 10.1.1.2 255.255.255.255 !!crypto isakmp policy 1encryption 3desgroup 2hash md5!crypto ipsec transform-set p2transform-type ah-md5-hmac esp-3des!crypto map R2 1 ipsec-isakmpset peer 10.1.1.2set transform-set p2match address vpn!!interface Loopback1ip address 192.168.1.1 255.255.255.0no ip directed-broadcast!interface FastEthernet0/0no ip addressno ip directed-broadcast!interface GigaEthernet0/3ip address 10.1.1.1 255.255.255.252no ip directed-broadcastcrypto map R2!interface GigaEthernet0/4no ip addressno ip directed-broadcast!interface GigaEthernet0/5no ip addressno ip directed-broadcast!interface GigaEthernet0/6no ip addressno ip directed-broadcast!interface Serial0/1no ip addressno ip directed-broadcast!interface Serial0/2no ip addressno ip directed-broadcast!interface Async0/0no ip addressno ip directed-broadcast!!ip route 192.168.2.0 255.255.255.0 10.1.1.2 !!ip access-list extended vpnpermit ip 192.168.1.0 255.255.255.0 192.168.2.0 255.255.255.0 !!!R1#R2#sh runBuilding configuration...Current configuration:!!version 1.3.3Hservice timestamps log dateservice timestamps debug dateno service password-encryption!hostname R2!!gbsc group default!!crypto isakmp key 123456 10.1.1.1 255.255.255.255!!crypto isakmp policy 1encryption 3desgroup 2hash md5!crypto ipsec transform-set p2transform-type ah-md5-hmac esp-3des!crypto map R1 1 ipsec-isakmpset peer 10.1.1.1set transform-set p2match address vpn!interface Loopback1ip address 192.168.2.1 255.255.255.0no ip directed-broadcast!interface FastEthernet0/0no ip addressno ip directed-broadcast!interface GigaEthernet0/3ip address 10.1.1.2 255.255.255.252no ip directed-broadcastcrypto map R1!interface GigaEthernet0/4no ip addressno ip directed-broadcast!interface GigaEthernet0/5no ip addressno ip directed-broadcast!interface GigaEthernet0/6no ip addressno ip directed-broadcast!interface Serial0/1no ip addressno ip directed-broadcast!interface Serial0/2no ip addressno ip directed-broadcast!interface Async0/0no ip addressno ip directed-broadcast!!ip route 192.168.1.0 255.255.255.0 10.1.1.1!!ip access-list extended vpnpermit ip 192.168.2.0 255.255.255.0 192.168.1.0 255.255.255.0!R2#3.调试过程R1#ping -i 192.168.1.1 192.168.2.1 用ping命令的–i参数触发隧道建立PING 192.168.2.1 (192.168.2.1): 56 data bytes.--- 192.168.2.1 ping statistics ---5 packets transmitted, 4 packets received, 20% packet lossround-trip min/avg/max = 0/0/0 msR1#show cry isa sadst src state state-id conn10.1.1.2 10.1.1.1 <I>Q_SA_SETUP 2 5 R2 1 10.1.1.2 10.1.1.1 <I>M_SA_SETUP 1 5 R2 1 R1#show cry ips saInterface: GigaEthernet0/3Crypto map name:R2 , local addr. 10.1.1.1local ident (addr/mask/prot/port): (192.168.1.0/255.255.255.0/0/0)remote ident (addr/mask/prot/port): (192.168.2.0/255.255.255.0/0/0)local crypto endpt.: 10.1.1.1, remote crypto endpt.: 10.1.1.2inbound esp sas:spi:0xe5a560a6(3852820646)transform: esp-3desin use settings ={ Tunnel }sa timing: remaining key lifetime (k/sec): (4607999/3536)inbound ah sas:spi:0x10f88d7e(284724606)transform: ah-md5-hmacin use settings ={ Tunnel }sa timing: remaining key lifetime (k/sec): (4607999/3536)outbound esp sas:spi:0xc1579951(3243743569)transform: esp-3desin use settings ={ Tunnel }sa timing: remaining key lifetime (k/sec): (4607999/3536)outbound ah sas:spi:0xa6975d16(2794937622)transform: ah-md5-hmacin use settings ={ Tunnel }sa timing: remaining key lifetime (k/sec): (4607999/3536) R1#。

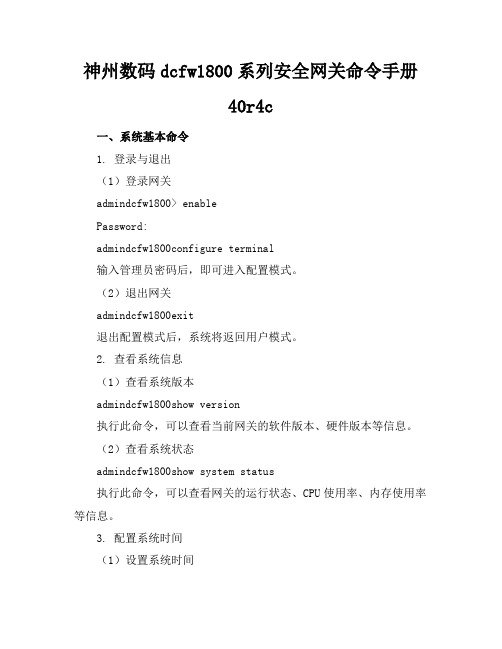

神州数码dcfw1800系列安全网关命令手册40r4c

神州数码dcfw1800系列安全网关命令手册40r4c一、系统基本命令1. 登录与退出(1)登录网关admindcfw1800> enablePassword:admindcfw1800configure terminal输入管理员密码后,即可进入配置模式。

(2)退出网关admindcfw1800exit退出配置模式后,系统将返回用户模式。

2. 查看系统信息(1)查看系统版本admindcfw1800show version执行此命令,可以查看当前网关的软件版本、硬件版本等信息。

(2)查看系统状态admindcfw1800show system status执行此命令,可以查看网关的运行状态、CPU使用率、内存使用率等信息。

3. 配置系统时间(1)设置系统时间admindcfw1800clock set HH:MM:SS YYYYMMDD将HH:MM:SS替换为具体的小时、分钟和秒,将YYYYMMDD替换为具体的年、月、日。

(2)查看系统时间admindcfw1800show clock执行此命令,可以查看当前网关的系统时间。

二、接口配置命令1. 查看接口状态admindcfw1800show interface执行此命令,可以查看所有接口的状态、速率、双工模式等信息。

2. 配置接口(1)进入接口配置模式admindcfw1800interface <interfacetype> <interfacenumber>将<interfacetype>替换为接口类型(如GigabitEthernet),将<interfacenumber>替换为接口编号(如0/0)。

(2)设置接口描述admindcfw1800description <descriptiontext>将<descriptiontext>替换为接口描述信息。

(3)设置接口速率和双工模式admindcfw1800speed <speed> duplex <duplexmode>将<speed>替换为接口速率(如1000),将<duplexmode>替换为双工模式(如full或half)。

神州数码网络设备配置命令集合

网路信息安全技能大赛网络搭建部分资料整理第一部分:交换机配置:1.基本配置:开启SSH服务:debug ssh-server设置特权模式密码:enable password [8] <password> 注释:8为加密的密码设置退出特权模式超时时间::exec-timeout <minutes > [<seconds>]Switch(config)#exec-timeout 5 30(退出时间为5分30秒)更改主机名:hostname 主机名设置主机名与IP地址的映射关系:Switch(config)#ip host beijing 200.121.1.1(beijing为主机)开启web配置服务:Switch(config)#ip http serve显示帮户信息的语言类型:language {chinese|english}使用密码验证:login使用本地用户密码验证:Switch(config)#login local设置用户在console上进入一般用户配置模式时的口令:Switch(config)#password 8 test热启动交换机:reload加密系统密码:service password-encryption恢复交换机出厂配置:set default保存当前配置:write配置交换机作为Telnet 服务器允许登录的Telnet 客户端的安全IP 地址:Switch(config)#telnet-server securityip 192.168.1.21设置Telnet 客户端的用户名及口令:Switch(config)#telnet-user Antony password 0 switch打开交换机的SSH服务器功能:Switch(config)#ssh-server enable设置SSH客户端的用户名及口令:Switch(config)#ssh-user switch password 0 switch通过DHCP 方式获取IP 地址。

神州数码防火墙命令

webauth webpost-profile zone

Configure Web Authentication Configure webpost profile Configure security zone

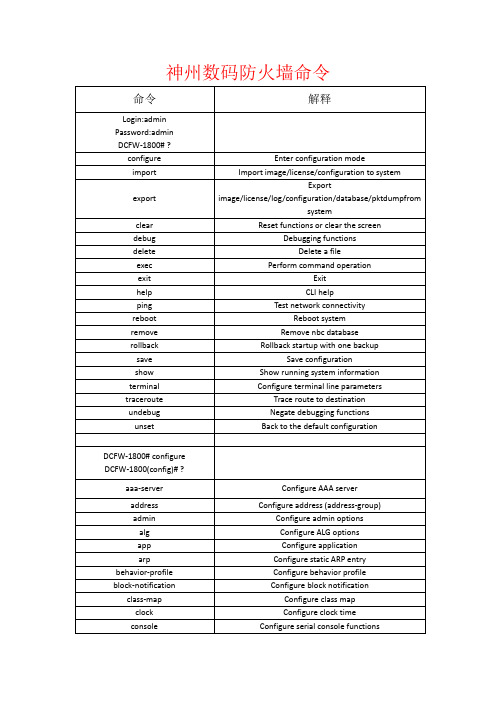

神州数码防火墙命令

命令

Login:admin Password:admin DCFW-1800# ? configure import export clear debug delete exec exit help ping reboot remove rollback save show terminal traceroute undebug unset DCFW-1800# configure DCFW-1800(config)# ? aaa-server address admin alg app arp behavior-profile block-notification class-map clock console Configure AAA server Configure address (address-group) Configure admin options Configure ALG options Configure application Configure static ARP entry Configure behavior profile Configure block notification Configure class map Configure clock time Configure serial console functions Enter configuration mode Import image/license/configuration to system Export image/license/log/configuration/database/pktdumpfrom system Reset functions or clear the screen Debugging functions Delete a file Perform command operation Exit CLI help Test network connectivity Reboot system Remove nbc database Rollback startup with one backup Save configuration Show running system information Configure terminal line parameters Trace route to destination Negate debugging functions Back to the default configuration

神州数码DCFW-1800防火墙快速安装指南

2.1.1.1. 命令的基本结构.......................................................................................5 2.1.1.2. 基本命令行参数.......................................................................................5 2.1.1.3. 命令行使用技巧.......................................................................................6 2.1.1.4. 常用命令...................................................................................................7 2.1.1.5. 保留字.......................................................................................................8 2.2. WEB 管理方式.........................................................................................................8 2.2.1. 管理员登录.......................................................................................................8 2.2.1.1. 如何进入 WEB 管理界面 ........................................................................9 2.2.1.2. 单一管理员.............................................................................................11 2.2.1.3. 多个管理员.............................................................................................12 2.2.2. 管理员必读.....................................................................................................12 3. 防火墙接入配置用例.............................................................................................................14 3.1. 防火墙路由接入模式(启用 NAT) ....................................................................14 3.1.1. 拓扑结构.........................................................................................................14 3.1.2. 用户需求.........................................................................................................14 3.1.3. 配置流程图.....................................................................................................15

第三章 神州数码DCFW-1800系列防火墙配置

增加出DMZ的安全规则

完成后的安全规则

动态NAT配置

注意事项

注意: 1800s防火墙的这里有两个选项: [指定转换地址范围] 和 [转换成外网地址] 1800E中只有[指定转换地址范围] 如果是1800E防火墙,将内网网段转换成外网口ip地址,可以选择[指定转换地址范围] 在起始地 址处输入防火墙的外网口ip地址就可以,终止地址不用填写。 如果是1800s防火墙,并用adsl拨号方式或者通过dhcp方式获得地址,那么在作动态地址转换的 时候,此处一定要选择[转换成外网地址]; 对于1800s防火墙来说,如果外网口是固定ip地址,将内网网段转换成外网口ip地址时,也可以直 接选择[转换成外网地址]

拨号用户到网关的VPN

202.1.1.1

Internet

192.168.1.254

ISP

拨号用户 192.168.1.1 PC#1

192.168.1.0

配置流程图

配置流程 设置PPTP选项 设置安全策略 应用 保存

界面配置路径 VPN→ 选项 VPN →安全策略 应用 保存

192.168.2.254

192.168.1.1 PC#1

192.168.1.0

192.168.2.1 PC#2

192.168.2.0

配置流程图

配置流程 设置IPsec选项 设置密钥 设置安全策略 应用 保存 界面配置路径 VPN→ 选项 VPN →密钥 VPN →安全策略 应用 保存 apply save 命令行

配置流程 配置端口 设置缺省路由 增加管理主机地址 设置网络对象 设置安全规则 设置NAT 应用 保存 界面配置路径 防火墙(系统)→ 端口设置 防火墙(系统)→端口设置 →缺省网关 防火墙(系统)→端口设置→防火墙 管理员IP→修改 网络对象→新增 安全规则→新增 命令行 ifconfig route add default adminhost add netobj add policy add nat add

防火墙配置

此时,最好不要强行登录,如果确认第一个管理员没有在进行配置,或得到许可后,可以 强行登录,则在此界面上选择“是”,并用管理员身份登录,此时系统将自动使第一管理 员失效。若不选择“是”,则即便用管理员身份登录,也是禁止的。

网络安全无忧 源自神州数码

登陆时注意

注意:1)、在进行强行登录操作时,一定要谨慎; 2)、系统管理员如果连续三次登录失败,则自动将其 从管理员主机列表中删除,即该管理主机不能再对防火墙进行管 理。如仍需要管理,可通过终端控制台或其它管理主机登录后, 将该地址重新加入管理主机列表中。

网络安全无忧 源自神州数码

端口NAT

用来将所有要送到某特定公共IP地址上某个端口的包全部转送到某个私有IP地址的内部机器的 某个特定端口上,仅对TCP、UDP有效。(或称为“端口NAT”,有些参考书称这种方式为“网络 端口翻译NPT”。)

转换前地址:内部网络或DMZ的IP地址 转换前端口:与内部网络或DMZ地址对应的端口 转换后地址:外部网络所映射的地址,为可路由到的任意IP地址。如果指定转换后的地址, 由需在此编辑栏手工输入; 如果要转换成接口地址,只需要选中“同步接口地址”选项,即 可转成当前接口地址 转换后端口:与转换后地址对应的端口 协议:目前的端口NAT规则仅对TCP、UDP有效,在新增端口NAT规则时,需要指定其中的一 种协议 接口:指定做NAT的网卡接口 目前,端口NAT的最大可配置数目为256条。

anti-synflood

除第3章所述的抗DoS选项外,防火墙还支持TCP协议策略级的anti-synflood功能。在新增策略规则时,可定制是否启 用anti-synflood模块。在透明模式trunk下不支持anti-synflood功能。 入侵检测 在新增策略规则时,可定制是否启用入侵检测模块。关于此模块的详细描述,参见第11章。 ICMP Filter 当选择Ping服务时,才会激活是否使用ICMP Filter选项,此选项只对ICMP服务有效。 Fastpath 在新增策略规则时,如果数据包在快速路径方式下进行传输,可以简化包过滤状态检测过程,加快策略通过的速率, 但在某种程度上也会降低安全性。相反,不选择快速路径时,检查过程精细,安全性较高(通常建议不要使用快速路径方 式)。 输入完上述内容后,按 [确定] 按钮,返回策略规则浏览界面,可以看到新增的策略规则,表明成功加入了新规则。 按[退出]按钮,取消已进行的新增操作。

神州数码 dcfw-1800 防火墙配置手册

神州数码DCFW-1800防火墙配置手册神州数码(上海)网络有限公司二零零二年十月前言计算机和网上技术正以惊人的速度改变着整个世界,全世界的公司都面临着巨大的挑战和机会。

借助网络,人们可以与异地的同事或是客户进行实时交流,快速地接受、发送信息;借助网络,人们可以提高工作效率、减少开支,同时做到了在尽可能短的时间内对客户或市场的形势变化做出应急反应。

但也因此增加了新的危险。

因为要想与别人通信就要对自己的网络进行设置,使之一定程度地对外开放,这样就使自己的内部网络暴露在一些不怀好意的人的面前。

为了使网络信息系统在保障安全的基础上被正常访问,需要一定的设备来对系统实施保护,保证只有合法的用户才可以访问系统。

就目前看,能够实现这种需求的性能价格比最优的设备就是防火墙。

防火墙以其简单、实用、高效、经济等特点受到越来越多的用户的青睐,因此被越来越多地使用在企业与企业之间或企业与Internet之间。

DCFW-1800 防火墙是神州数码网络有限公司自主开发的复合型防火墙设备。

主要实现了检测功能、时间段控制访问功能、代理功能、地址转换功能、带宽管理、流量控制、MAC地址绑定功能和完整的日志审记等功能。

这本手册主要是描述如何正确配置、管理和使用DCFW-1800 防火墙,以便您能够预防有害的或未授权的信息出入您所要保护的网络,保障系统的安全。

读者对象本手册是对应高级用户和网络管理员编写的。

配置、使用防火墙所必备的知识:在安装和配置防火墙之前,具备充分的关于 TCP/IP、网络掩码、网络管理等等的知识是非常重要的。

您首先必须理解网络的工作原理,因为您将要安装、配置防火墙来控制进、出所保护网络的数据流。

您尤其要掌握 IP 地址、身份验证系统以及子网掩码的基础知识。

一本称得上出色的关于 TCP/IP 网络管理的书籍应囊括 netstat、arp、ifconfig、ping、nslookup、DNS、sendmail、routing 和更多的相关内容,由于本手册的主旨及篇幅所限,无法全面介绍,请您在相关书籍上查阅更多的资料。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

1

3

4

FW-B 防火墙配置步骤

本案例采用“预共享密钥认证”机制

• 第一步,创建IKE第一阶段提议 • 第二步,创建IKE第二阶段提议 • 第三步,创建VPN对端 • 第四步,创建IPSEC隧道 • 第五步,创建基于隧道的安全策略 • 第六步,创建源NAT策略

第一步,创建IKE第一阶段提议

• 定义IKE第一阶段的协商内容,两台防火墙的IKE第一阶段 协商内容需要一致。

2 3

4 1

5

第二步,创建IKE第二阶段提议

• 定义IKE第二阶段的协商内容,两台防火墙的第二阶段协商 内容需要一致。

2

3 4

1

5

第三步,创建VPN对端

• 创建VPN对端,并定义相关参数

2

3

4 1

5

第四步,创建IPSEC隧道

• 创建到防火墙FW-B的VPN隧道,并定义相关参数。

2

3

4

1

第四步,创建IPSEC隧道

2

3

4 1

5

第四步,创建IPSEC隧道

• 创建到防火墙FW-B的VPN隧道,并定义相关参数。

2

3 4

1

第四步,创建IPSEC隧道

• 创建到防火墙FW-B的VPN隧道,并定义相关参数。

5

6

7

8

第五步,创建安全策略---创建地址簿

• 在添加安全策略之前先定义好表示两端保护子网的地址对 象,下图中只列举其中一个地址簿

第一步,创建IKE第一阶段提议

• 定义IKE第一阶段的协商内容,两台防火墙的IKE第一阶段 协商内容需要一致。

2 3

4 1

5

第二步,创建IKE第二阶段提议

• 定义IKE第二阶段的协商内容,两台防火墙的第二阶段协商 内容需要一致。

2

3 4

1

5

第三步,创建VPN对端

• 创建VPN对端,并定义相关参数

• 其中防火墙FW-A的内部保护子网为192.168.1.0/24 • 防火墙FW-B的内部保护子网为192.168.100.0/24。 要求在FW-A与FW-B之间创建IPSec VPN,使两端的保护子 网能通过VPN隧道互相访问。

FW-A 防火墙配置步骤

本案例采用“预共享密钥认证”机制

• 第一步,创建IKE第一阶段提议 • 第二步,创建IKE第二阶段提议 • 第三步,创建VPN对端 • 第四步,创建IPSEC隧道 • 第五步,创建基于隧道的安全策略 • 第六步,创建源NAT策略

Network:192.168.100.0/24

Eth0/0:192.168.100.1/24 Zone:trust

FW-B

Eth0/1:218.240.143.220/29 Zone:untrust

注:该案例假设防火墙已完成了基本的上网配置

拓扑环境描述

• 防火墙FW-A和FW-B都具有合法的静态IP地址

2 1 3

4

5

第五步,创建基于隧道的安全策略

• 添加安全策略,允许本地VPN保护子网访问对端VPN保护 子网

2

1

3

4

第五步,创建基于隧道的安全策略

• 将基于隧道的策略移至最上方

1

2

第五步,创建基于隧道的安全策略

• 同样将反方向的策略也移至该方向最上方

第六步,创建源NAT策略

• 创建NAT策略,并将该策略置于首位

IPSEC配置示例 FOR4.0R4

讲解人:朱建英 2010、07

示例功能描述

网络拓扑

Eth0/0:192.168.1.1/24 Zone:trust Eth0/1:218.240.143.219/29 Zone:untrust

Network:192.168.1.0/24

FW-A Internet

1

2

注意事项:

• 1、需要ipsec隧道建立的条件必须要一端触发才可。 • 2、基于隧道的策略要放在该方向策略的最上方,另外从 本地到对端网段的源NAT策略(不做NAT)该放在源 NAT策略中的最上方。 • 3、在IPSEC VPN隧道中关于代理ID的概念,这个代理ID是 指本地加密子网和对端加密子网。如果两端都为神州 数码多核防火墙该ID可以设置为自动;如果只是其中 一端为多核墙,那必须要设置成手工。

THANKS!

4

第五步,创建基于隧道的安全策略

• 将基于隧道的策略移至最上方

1

2

第五步,创建基于隧道的安全策略

• 同样将反方向的策略也移至该方向最上方

第六步,创建源NAT策略

• 创建NAT策略,并将该策略置于首位

2

1

3

4

查看A防火墙状态

• 查看FW-A防火墙上两个阶段的隧道状态

1

2

查看B防火墙状态

• 查看FW-B防火墙上两个阶段的隧道状态

• 创建到防火墙FW-B的VPN隧道,并定义相关参数。

5

6

7

第五步,创建安全策略---创建地址簿

• 在添加安全策略之前先定义好表示两端保护子网的地址对 象,下图中只列举其中一个地址簿

2 1 3

4

5

第五步,创建基于隧道的安全策略

• 添加安全策略,允许本地VPN保护子网访问对端VPN保护 子网

2

1

3