神州数码多核防火墙快速配置手册

神州数码Juniper防火墙安装手册

Juniper防火墙安装手册神州数码(深圳)有限公司二零零五年十二月Juniper 防火墙安装手册项目编号 Juniper200601 文档名称 Juniper防火墙安装手册编写人完成日期 2006.01.18文档修订记录:日期修订版本修订内容修订人2005.12.18 V1.0 NSRP设置、L2TP设置梁文辉2005.12.19 V1.0 透明模式、故障排除技巧刘平、李滨2006.01.16 V1.0 NAT模式和路由模式安装张坤目录一、透明模式 (5)1.1 、网络结构图 (5)1.2、配置文件 (5)二、NAT模式 (8)2.1 、网络结构图 (8)2.2、安装步骤 (8)2.2.1 初始化配置 (8)2.2.2 管理功能设置 (11)2.2.3 安全区 (12)2.2.4 端口设置 (13)2.2.5 设置路由 (14)2.2.6 NAT设置 (16)2.2.7 端口服务 (19)2.2.8 定义策略 (21)三、路由模式 (24)3.1 、网络结构图 (24)3.2、安装步骤 (24)3.2.1 初始化配置 (24)3.2.2 管理功能设置 (27)3.2.3 安全区 (28)3.2.4 端口设置 (29)3.2.5 Route 模式设置 (30)3.2.6 设置路由 (31)3.2.7 定义策略 (32)四、动态路由 (35)五、VPN (35)5.1 C LIENT TO SITE (35)5.2 建立L2TP (44)5.2.1网络结构图 (44)5.2.2配置防火墙 (45)5.5.3 测试 (54)六、HA (56)6.1、网络拓扑结构图 (56)6.2、设置步骤 (56)6.3、命令行配置方式 (57)6.4、图形界面下的配置步骤 (61)七、故障排除 (65)7.1 常用TROUBLESHOOTING命令 (65)7.1.1 get system (65)7.1.2 get route (65)7.1.3 get arp (66)7.1.4 get sess (66)7.1.5 debug (67)7.1.6 set ffilter (68)7.1.7 snoop (69)7.2 T ROUBLESHOOTING ROUTE (70)7.2.1 Example 1- no route (70)7.2.2 Example 2- no policy (70)7.3 T ROUBLESHOOTING NAT (71)7.3.1 Interface NAT-src (71)7.3.2 policy NAT-src (71)7.3.3 policy NAT-dst (72)7.3.4 VIP (74)7.3.5 MIP (74)7.4 T ROUBLESHOOTING VPN (75)7.4.1 常用调试命令 (75)7.4.2 常见错误(以下日志是从VPN接收端收集) (76)一、透明模式1.1 、网络结构图接口为透明模式时,NetScreen设备过滤通过防火墙的数据包,而不会修改IP数据包包头中的任何源或目的地信息。

(参考资料)神州数码防火墙命令

Configure static MAC address entry Configure the description of MAC address

解释

Enter configuration mode Import image/license/configuration to system

Export image/license/log/configuration/database/pktdumpfrom

system Reset functions or clear the screen

Configure ECMP route selection type Expand source NAT's port resource

Configure Flex QoS for IP queue Configure Flex QoS ramp-up rate

Configure flow Configure the work status of the flow on core0

Configure block notification Configure class map Configure clock time

Configure serial console functions

contentfilter contentfilter-profile

cwmp ddns dhcp-server dot1x ecmp-route-select expanded-port-pool flex-qos flex-qos-up-rate flow flow-on-core0 fragment ftp gratuitous-arp-send gtp-profile ha host-blacklist hostname http https im-profile interface

神州数码DCFS快速配置手册

DCFS快速实验向导一、实验拓扑 (2)二、设置接口 (2)三、设置路由 (3)四、设置对象 (3)1、设置应用分组管理 (3)2、设置时间对象管理 (4)3、设置地址组管理 (4)五、实验配置向导 (5)实验一:针对学生组快速拦截P2P (5)实验二:针对学生组限制P2P应用流量 (7)实验三:针对学生组限制每个IP带宽 (10)实验四:二级带宽策略的使用案例 (11)实验五:特殊权限地址快速通过 (13)实验六:限制内网用户会话数 (13)一、实验拓扑以下六个实验都以上图拓扑为例,将DCFS8000串接在出口防火墙和核心交换机7608之间。

二、设置接口点击网络管理/网络接口设置,可以看到设备的所有接口,通过该界面可以设备接口的ip地址、介质类型、网桥和网络区域。

默认的介质类型是自协商,默认设置是两个接口在同一个桥组,当然也可以手工修改。

三、设置路由点击网络管理/路由参数设置,可以设置到到内网的目标网段路由和到外网的缺省网关路由用于管理设备。

四、设置对象1、设置应用分组管理点击对象管理/应用分组管理过后,点击新增应用分组,填写分组名称并选中相关协议,点击设置即可。

2、设置时间对象管理点击对象管理/时间管理过后,点击新增时间分组,填写新的时间组名称如“工作时间”,选择时间范围点击确定即可3、设置地址组管理点击对象管理/地址组管理过后,点击新增地址组,填写地址组名称如“学生组”,设置地址范围或地址段点击确定即可同样方式建立教师组五、实验配置向导实验一:针对学生组快速拦截P2P功能需求:针对学生组将P2P应用拦截掉流量控制网关一个很常见的应用就是拦截目前流行的P2P应用,将设备使用桥接方式接入网络后,进入管理界面,点击菜单“控制策略”—〉“应用访问控制”,如下图所示:进入“应用访问控制”页面之后,点击右上角按钮“新增规则”,将操作选择为“拦截”,如下图所示:点击“应用”页面,选择之前建立的P2P分组,如下图所示:点击“来源”页面,选择要限制的源地址学生组,然后“设定”即可,如下图:如下图所示,限制P2P应用的策略已经设置成功并生效,通过策略下面的菜单可以将该策略启用、禁用或者删除。

DCFW-1800GES系列防火墙简易使用手册

DCFW-1800G/E/S系列防火墙简易使用手册神州数码网络集团客服中心技术支持部第1章硬件说明 (4)第2章安装前准备 (4)2.1通过控制台接入防火墙(CLI) (4)2.2SSH远程管理方法 (4)2.3WEB页面管理方法 (5)2.4防火墙密码恢复方法 (6)2.5恢复出厂配置方法 (7)2.6防火墙升级方法 (8)2.7恢复备份版本方法 (10)2.8更改逻辑端口同物理端口对应关系方法 (11)2.9防火墙当前运行配置下载方法 (12)2.10防火墙出厂默认配置 (13)第3章功能配置 (13)3.1防火墙接口IP地址更改方法 (14)3.2防火墙默认网关配置方法 (15)3.3防火墙静态路由添加方法 (15)3.4服务(端口)添加方法(3.6及之前版本) (16)3.5安全规则添加方法(3.6及之前版本) (16)3.6动态NAT配置方法(3.6及之前版本) (18)3.7静态NAT配置方法(3.6及之前版本) (18)3.8端口映射配置方法(3.6及之前版本) (19)3.9日志记录方法(3.6及之前版本) (19)3.10源地址路由配置方法(3.6及之前版本) (26)第4章典型应用 (31)4.1常用路由模式的配置(3.6及之前版本) (31)4.2防火墙做PPTP拨号服务器的配置(3.6及之前版本) (42)4.3如何封堵病毒端口(3.6及之前版本) (48)关于本手册本手册主要介绍DCFW-1800G/E/S防火墙的常用配置方法,并举例进行说明,希望能够帮助用户快速的了解和使用DCFW-1800G/E/S防火墙。

如果系统升级,本手册内容进行相应更新,恕不事先通知。

第1章硬件说明无第2章安装前准备2.1 通过控制台接入防火墙(CLI)z将DCFW-1800防火墙console线缆一端和防火墙控制台端口相连,另一端与计算机的串口相连。

z打开计算机超级终端,将串口设置为如下模式:9600波特率,8个数据位,无奇偶校验位,1个停止位,无流控。

神州数码DCVP-1000S_V2_用户手册-200810

2.1.2 用户............................................................................................................... 2-1

2.1.3 人工话务员................................................................................................... 2-2

4.6

活跃呼叫............................................................................................................... 4-8

2.1.8 直接拨入(DID)........................................................................................ 2-2

2.1.9 路由............................................................................................................... 2-2

4.2

系统信息............................................................................................................... 4-2

4.2.1 系统信息....................................................................................................... 4-2

防火墙配置

此时,最好不要强行登录,如果确认第一个管理员没有在进行配置,或得到许可后,可以 强行登录,则在此界面上选择“是”,并用管理员身份登录,此时系统将自动使第一管理 员失效。若不选择“是”,则即便用管理员身份登录,也是禁止的。

网络安全无忧 源自神州数码

登陆时注意

注意:1)、在进行强行登录操作时,一定要谨慎; 2)、系统管理员如果连续三次登录失败,则自动将其 从管理员主机列表中删除,即该管理主机不能再对防火墙进行管 理。如仍需要管理,可通过终端控制台或其它管理主机登录后, 将该地址重新加入管理主机列表中。

网络安全无忧 源自神州数码

端口NAT

用来将所有要送到某特定公共IP地址上某个端口的包全部转送到某个私有IP地址的内部机器的 某个特定端口上,仅对TCP、UDP有效。(或称为“端口NAT”,有些参考书称这种方式为“网络 端口翻译NPT”。)

转换前地址:内部网络或DMZ的IP地址 转换前端口:与内部网络或DMZ地址对应的端口 转换后地址:外部网络所映射的地址,为可路由到的任意IP地址。如果指定转换后的地址, 由需在此编辑栏手工输入; 如果要转换成接口地址,只需要选中“同步接口地址”选项,即 可转成当前接口地址 转换后端口:与转换后地址对应的端口 协议:目前的端口NAT规则仅对TCP、UDP有效,在新增端口NAT规则时,需要指定其中的一 种协议 接口:指定做NAT的网卡接口 目前,端口NAT的最大可配置数目为256条。

anti-synflood

除第3章所述的抗DoS选项外,防火墙还支持TCP协议策略级的anti-synflood功能。在新增策略规则时,可定制是否启 用anti-synflood模块。在透明模式trunk下不支持anti-synflood功能。 入侵检测 在新增策略规则时,可定制是否启用入侵检测模块。关于此模块的详细描述,参见第11章。 ICMP Filter 当选择Ping服务时,才会激活是否使用ICMP Filter选项,此选项只对ICMP服务有效。 Fastpath 在新增策略规则时,如果数据包在快速路径方式下进行传输,可以简化包过滤状态检测过程,加快策略通过的速率, 但在某种程度上也会降低安全性。相反,不选择快速路径时,检查过程精细,安全性较高(通常建议不要使用快速路径方 式)。 输入完上述内容后,按 [确定] 按钮,返回策略规则浏览界面,可以看到新增的策略规则,表明成功加入了新规则。 按[退出]按钮,取消已进行的新增操作。

神州数码防火墙 1800 23-IPSEC配置示例-基于路由静态IPSEC

FW-B

Eth0/1:218.240.143.220/29 Zone:untrust

注:该案例假设防火墙已完成了基本的上网配置

拓扑环境描述

• 防火墙FW-A和FW-B都具有合法的静态IP地址

• 其中防火墙FW-A的内部保护子网为192.168.1.0/24 • 防火墙FW-B的内部保护子网为192.168.100.0/24。 要求在FW-A与FW-B之间创建IPSec VPN,使两端的保护子 网能通过VPN隧道本案例采用“预共享密钥认证”机制

• 第一步,创建IKE第一阶段提议 • 第二步,创建IKE第二阶段提议 • 第三步,创建VPN对端 • 第四步,创建IPSEC隧道 • 第五步,创建隧道接口,指定安全域,并将创建好的隧道绑定到接口 • 第六步,添加隧道路由 • 第七步,添加安全策略

2

1

3

4

第七步,添加安全策略

• 添加安全策略,允许对端VPN保护子网访问本地VPN保护 子网

2

1 3

4

查看A防火墙状态

• 查看FW-A防火墙上两个阶段的隧道状态

1

2

查看B防火墙状态

• 查看FW-B防火墙上两个阶段的隧道状态

1

2

注意事项:

• 1、需要ipsec隧道建立的条件必须要一端触发才可 • 2、tunnel接口地址设置,如果未设置,从一端局域网无法 ping通另外一端防火墙内网口地址; 另外如果设置了tunnel地址,可以通过在防火墙A 上ping 防火墙B的tunnel地址来实现触发。 • 3、在IPSEC VPN隧道中关于代理ID的概念,这个代理ID是 指本地加密子网和对端加密子网。如果两端都为神州 数码多核防火墙该ID可以设置为自动;如果只是其中 一端为多核墙,那必须要设置成手工。

神州数码 多核防火墙 快速配置手册

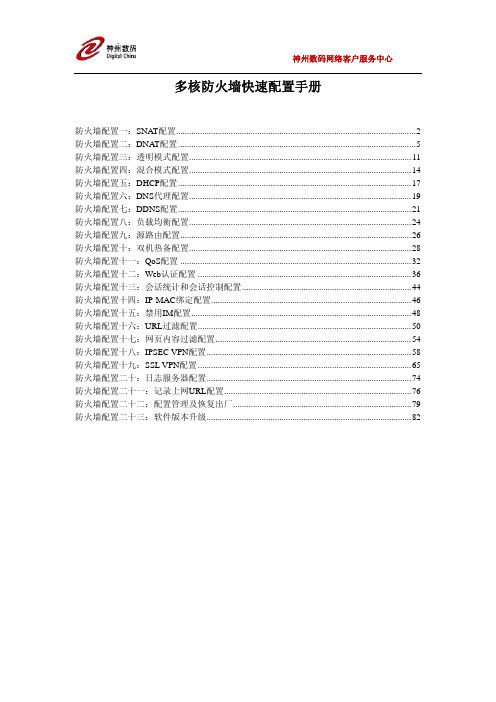

多核防火墙快速配置手册防火墙配置一:SNAT配置 (2)防火墙配置二:DNAT配置 (5)防火墙配置三:透明模式配置 (11)防火墙配置四:混合模式配置 (14)防火墙配置五:DHCP配置 (17)防火墙配置六:DNS代理配置 (19)防火墙配置七:DDNS配置 (21)防火墙配置八:负载均衡配置 (24)防火墙配置九:源路由配置 (26)防火墙配置十:双机热备配置 (28)防火墙配置十一:QoS配置 (32)防火墙配置十二:Web认证配置 (36)防火墙配置十三:会话统计和会话控制配置 (44)防火墙配置十四:IP-MAC绑定配置 (46)防火墙配置十五:禁用IM配置 (48)防火墙配置十六:URL过滤配置 (50)防火墙配置十七:网页内容过滤配置 (54)防火墙配置十八:IPSEC VPN配置 (58)防火墙配置十九:SSL VPN配置 (65)防火墙配置二十:日志服务器配置 (74)防火墙配置二十一:记录上网URL配置 (76)防火墙配置二十二:配置管理及恢复出厂 (79)防火墙配置二十三:软件版本升级 (82)防火墙配置一:SNAT配置一、网络拓扑网络拓扑二、需求描述配置防火墙使内网192.168.1.0/24网段可以访问internet三、配置步骤第一步:配置接口首先通过防火墙默认eth0接口地址192.168.1.1登录到防火墙界面进行接口的配置通过Webui登录防火墙界面输入缺省用户名admin,密码admin后点击登录,配置外网接口地址内口网地址使用缺省192.168.1.1第二步:添加路由添加到外网的缺省路由,在目的路由中新建路由条目添加下一条地址这里的子网掩码既可以写成0也可以写成0.0.0.0,防火墙会自动识别第三步:添加SNAT策略在网络/NAT/SNAT中添加源NAT策略第四步:添加安全策略在安全/策略中,选择好源安全域和目的安全域后,新建策略关于SNAT ,我们只需要建立一条内网口安全域到外网口安全域放行的一条策略就可以保证内网能够访问到外网。

神州数码防火墙讲解PPT-4-接口高级配置

冗余接口(redundant IF)

• 冗余接口能够实现两个物理接口的备份。 一个冗余接口绑定到两个物理接口。一个 物理接口为主接口处理流向该冗余接口的 流量。另外一个接口作为备用接口在主接 口发生故障时升级为主接口继续处理流量

创建冗余接口

创建冗余接口

在全局配置模式下,输入以下命令可创建一个冗余接口并且进入冗余 接口配置模式;如果指定的接口名称已存在,则直接进入该接口的配 置模式: interface redundantNumber WebUI:访问页面“网络>接口”,从新建按钮旁的下拉菜单选择<冗 余接口>/<冗余子接口>

接口代理ARP

代理ARP功能是指安全网关接口在收到以不同网段IP 地址为目的IP的ARP请求报文时,以自己的MAC地址 作为源地址回应ARP请求。代理ARP功能仅使用于三 层接口。在接口配置模式下,使用以下命令配置接 口的代理ARP功能: proxy-arp [dns]

-proxy-arp -开启接口的代理arp功能。 -proxy-dns -当需要实现IP即插即用时,使用该参数

删除冗余接口

在全局配置模式下使用no interface redundantNumber 命令删除指定的

冗余子接口。

添加物理接口到冗余接口

WebUI:请按照以下步骤添加接口道冗余接口 1、访问页面“网络>接口”,点击以太网接口对应的编辑按 钮 2、为接口选择<无绑定安全域>。 3、选择输入冗余接口并从<接口组>下拉菜单中选择相应冗 接口

议程:接口高级配置

• 冗余接口 – 冗余接口介绍 – Lab • 集聚接口 – 集聚接口介绍 – Lab 其他接口功能 – 镜像接口 – 接口监控 – 接口代理ARP – 接口逆向路由 – 回环接口

神州数码防火墙讲解PPT-2-搭建配置环境

……

Copyright (c) 2001-2010 by DigitalChina Networks Limited. Product name: DCFW-1800S-L-V3 S/N: 0802049090018950 Assembly number: B056 Boot file is DCFOS-4.0R4.bin from flash Built by buildmaster2 2010/06/08 10:58:01

搭建配置环境

章节目标

• 通过完成此章节课程,您将可以:

● ●

●

了解系统构架的功能 根据需要选择配置环境 搭建配置环境

议程:搭建配置环境

系统构件

• 搭建配置环境

系统构件

外部存储

FTP/TFTP USB

DCFW Networks Device

Interface

RAM

Tables Buffers Running Config Serial cable

允许管理的接口 ethernet 0/0 http://192.168.1.1 用户名和密码为admin

配置接口(WebUI)

• 网络>接口 点击需配置接口右侧编辑按钮

编辑接口

• 网络>接口>基本配置

选择安全域类型 绑定到何安全域

↖

接口IP地址

开放管理服务 开放管理服务

配置默认路由(WebUI)

CLI:

Console connection (安全) Telnet (TCP/IP port 23) SSH(密文传输 TCP22)

WebUI:

HTTP port 80 (缺省tcp80,可以修改) HTTPS port443 (可以修改)

[计算机]07_-_DCN多核防火墙WEB认证配置教学内容

![[计算机]07_-_DCN多核防火墙WEB认证配置教学内容](https://img.taocdn.com/s3/m/6d44f10853ea551810a6f524ccbff121dd36c530.png)

神州数码网络

2

配置步骤

❖ 开启web认证功能 ❖ 创建AAA认证服务器 ❖ 创建用户及用户组,并将用户划归不同用户组 ❖ 创建角色 ❖ 创建角色映射规则,将用户组与各自的角色相对应 ❖ 将角色映射规则与AAA服务器绑定 ❖ 创建安全策略对不同角色的用户进行验证,验证通过则放

神州数码网络

17

神州数码网络

18

The End神州数码网络结束神州数码网络7

创建认证用户帐号并加入用户组

❖ 创建user2用户,并加入usergroup2组中。

神州数码网络

8

创建角色

❖ 创建的角色将被用来赋予给不同的用户组

定义角色名称,后 面将把角色与用户 组相映射

神州数码网络

行相应的服务

神州数码网络

3

开启web认证功能

❖ 防火墙中的Web认证功能缺省是关闭的,需要手动将其开启

指定认证服务器的HTTP端口 号。取值范围是1到65535。 默认值是8080

神州数码网络

认证成功后,系统会在超时时 间结束前对认证成功页面进行 自动刷新,确认登录信息

[计算机]07_-_DCN多核 防火墙WEB认证配置

案例描述

网络拓扑

Eth0/0 Zone:Trust

192.168.1.0/24

第一次通过web访问外网

Eth0/1 Zone:Untrust

认证通过予以放行

Internet

❖ 需求描述

内网用户首次访问Internet时需要通过WEB认证才能上网。且内网 用户划分为两个用户组usergroup1和usergroup2,其中usergroup1 组中的用户在通过认证后仅能浏览web页面,usergroup2组中的 用户通过认证后仅能使用使用ftp。

神州数码ACL举例配置

(1)ACL配置:要求实现192.168.1.10可以ping通192.168.1.1,192.168.1.20不能ping通192.168.1.1。

交换机配置指令如下:switch(Config)#interface vlan 1switch(Config-If-Vlan1)#ip address 192.168.1.1 255.255.255.0switch(Config)#access-list 110 permit icmp host-source 192.168.1.10 host-destination 192.168.1.1switch(Config)#access-list 110 deny icmp host-source 192.168.1.20 host-destination 192.168.1.1switch(Config)#firewall enableswitch(Config)#firewall default permitswitch(Config)#interface ethernet 0/0/1-24switch(Config-Port-Range)#ip access-group 110 in(2)ACL配置:要求实现拒绝192.168.1.20的IP地址访问网络,交换机配置指令如下:switch(Config)#access-list 50 deny host-source 192.168.1.20switch(Config)#firewall enableswitch(Config)#firewall default permitswitch(Config)#interface ethernet 0/0/1-24switch(Config-Port-Range)#ip access-group 50 in此时192.168.1.20不能ping通其他任意IP地址,但192.168.1.20的计算机更改IP地址为192.168.1.30后可以访问网络。

04 - DCN多核防火墙SCVPN配置

将创建好的SCVPN实 例绑定到该接口

神州数码网络

10

定义地址对象

为创建SCVPN客户端访问内网server的安全策略,首先要将策略中引 用的对象定义好 定义FTP Server的地址对象

神州数码网络

11

定义地址对象

这里添加的AAA服务器是用来验证客户端登陆的用户名、密码。目前防火墙 支持的验证方式有4种

防火墙本地验证 Radius验证 Active-Directory验证 LDAP验证

本案例采用防火墙本地 验证,所以这里就选择 了防火墙缺省自带的 AAA服务器“local”。如 果要采用Radius等其 他的验证方式,需要在 首先在“对象”中创建 AAA服务器对象,然后 在此调用。

为了SCVPN客户端能与防火墙上其他接口所属区域之间正常路由转发,需要 为他们配置一个网关接口,这在防火墙上通过创建一个隧道接口,并将创建 好的SCVPN实例绑定到该接口上来实现。

只能是1-128的数字 给接口配置一个IP 地址,该IP地址须 与SCVPN地址池中 的IP位于同一网段

将tunnel1接口加入创 建好的安全域

点 击

如无法通过下载 ActiveX插件安装,请 点击此处下载安装

神州数码网络

16

登陆演示

SCVPN客户端的安装

对下载完成的客户端安装程序手动安装

神州数码网络

17

登陆演示

SCVPN客户端安装成功后会登陆防火墙,在对用户名和 密码验证成功后,任务栏右下角的客户端程序图标会变成 绿色。并在web界面中显示“连接成功”。

神州数码网络

2

配置步骤

SCVPN地址池配置 SCVPN实例配置 创建SCVPN要赋予的安全域 绑定SCVPN实例到隧道接口 将绑定SCVPN实例的隧道接口分配到指定的安全域 添加安全策略用于SCVPN用户访问内网 添加SCVPN用户帐号 远程客户端登陆使用SCVPN演示