操作系统第9章系统安全性

操作系统智慧树知到答案章节测试2023年阜阳师范大学

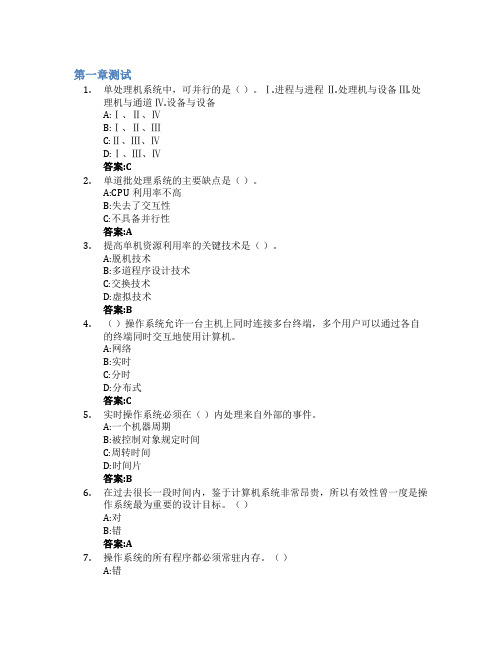

第一章测试1.单处理机系统中,可并行的是()。

Ⅰ.进程与进程Ⅱ.处理机与设备Ⅲ.处理机与通道Ⅳ.设备与设备A:Ⅰ、Ⅱ、ⅣB:Ⅰ、Ⅱ、ⅢC:Ⅱ、Ⅲ、ⅣD:Ⅰ、Ⅲ、Ⅳ答案:C2.单道批处理系统的主要缺点是()。

A:CPU利用率不高B:失去了交互性C:不具备并行性答案:A3.提高单机资源利用率的关键技术是()。

A:脱机技术B:多道程序设计技术C:交换技术D:虚拟技术答案:B4.()操作系统允许一台主机上同时连接多台终端,多个用户可以通过各自的终端同时交互地使用计算机。

A:网络B:实时C:分时D:分布式答案:C5.实时操作系统必须在()内处理来自外部的事件。

A:一个机器周期B:被控制对象规定时间C:周转时间D:时间片答案:B6.在过去很长一段时间内,鉴于计算机系统非常昂贵,所以有效性曾一度是操作系统最为重要的设计目标。

()A:对B:错答案:A7.操作系统的所有程序都必须常驻内存。

()A:错B:对答案:A8.采用多道程序设计的系统中,系统中的程序道数越多,系统的效率越高。

()A:错B:对答案:A9.多道程序的并发执行失去了封闭性和可再现性,因此多道程序设计中无需封闭性和可再现性。

()A:错B:对答案:A10.批处理系统不允许用户随时干预自己程序的执行。

()A:错B:对答案:B11.微内核是指精心设计的、能够提供现代操作系统核心功能的小型内核,其通常运行在系统态,而且开机启动后常驻内存,不会因内存紧张而换出到外存。

()A:错B:对答案:B第二章测试1.并发性是指若干事件在()发生。

A:不同时间间隔内B:同一时间间隔内C:同一时刻D:不同时刻答案:B2.一个进程被唤醒,意味着()A:进程变为运行状态B:PCB移动到就绪队列之首C:优先级变大D:该进程可以重新竞争CPU答案:D3.进程和程序的本质区别是()。

A:前者分时使用CPU,后者独占CPUB:前者在一个文件中,后者在多个文件中C:前者存储在内存,后者存储在外存D:前者是动态的,后者是静态的答案:D4.下列选项中,会导致进程从执行态变为就绪态的事件是()。

《操作系统安全》第三章_windows系统安全要素

3.1 Windows系統安全模型

• 影響Windows系統安全的要素有很多:安全模型,檔系 統,域和工作組,註冊表,進程和線程等等,其中 Windows系統安全模型是核心。

Windows系統安全模型

• Windows系統的安全性根植於Windows系統的核 心(Kernel)層,它為各層次提供一致的安全模型。 Windows系統安全模型是Windows系統中密不可 分的子系統,控制著Windows系統中對象的訪問(如 檔、記憶體、印表機等)。在Windows系統中,對象 實質上是指一系列資訊集合體,封裝了數據及處理過 程,使之成為一個可被廣泛引用的整體。當對象用於 網路環境時,稱之為資源;當對象在網路中共享時, 稱之為共用資源。

訪問令牌(Access Token)

• 受限令牌對於運行不可信代碼(例如電子郵件附件)很有 用。當您右鍵單擊可執行檔,選擇“運行方式”並選擇“ 保護我的電腦和數據不受未授權程式的活動影響”時, Microsoft Windows XP 就會使用受限令牌。

安全描述符(Security Descriptors)

第三章 Windows系統安全要素

Windows系統安全要素

• 一、目的要求 • 1.掌握Windows系統各種安全要素的概念,內涵和原 理。 • 2.掌握各種安全要素的管理操作及使用方法。 • 二、工具器材 • Windows Server 2003,Windows XP操作系統 • 三、學習方式建議 • 理論學習+上機操作

3.1.1 Windows系統安全模型組件

• 安全識別字 (SID,Security Identifiers) • 安全識別字標識一個用戶、組或登錄會話。每個用戶 都有一個唯一的 SID,在登錄時由操作系統檢索。當 你重新安裝系統後,也會得到一個唯一的SID。 SID 由電腦名、當前時間、當前用戶態線程的CPU耗費時 間的總和三個參數決定,以保證它的唯一性。

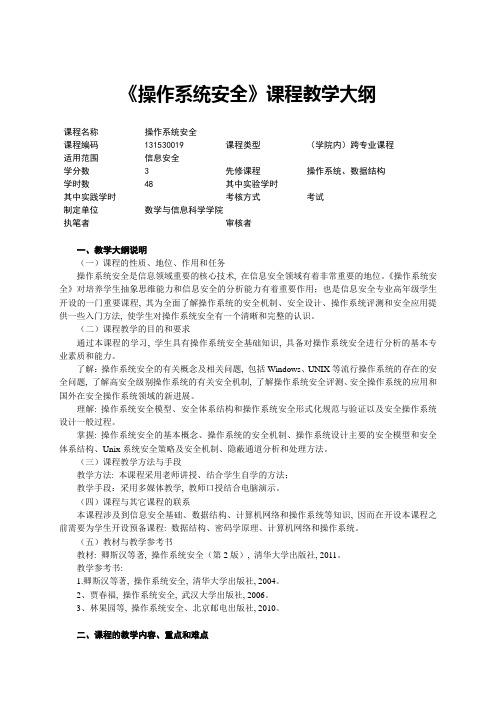

《操作系统安全》课程教学大纲

《操作系统安全》课程教学大纲课程名称操作系统安全课程编码131530019 课程类型(学院内)跨专业课程适用范围信息安全学分数 3 先修课程操作系统、数据结构学时数48 其中实验学时其中实践学时考核方式考试制定单位数学与信息科学学院执笔者审核者一、教学大纲说明(一)课程的性质、地位、作用和任务操作系统安全是信息领域重要的核心技术, 在信息安全领域有着非常重要的地位。

《操作系统安全》对培养学生抽象思维能力和信息安全的分析能力有着重要作用;也是信息安全专业高年级学生开设的一门重要课程, 其为全面了解操作系统的安全机制、安全设计、操作系统评测和安全应用提供一些入门方法, 使学生对操作系统安全有一个清晰和完整的认识。

(二)课程教学的目的和要求通过本课程的学习, 学生具有操作系统安全基础知识, 具备对操作系统安全进行分析的基本专业素质和能力。

了解:操作系统安全的有关概念及相关问题, 包括Windows、UNIX等流行操作系统的存在的安全问题, 了解高安全级别操作系统的有关安全机制, 了解操作系统安全评测、安全操作系统的应用和国外在安全操作系统领域的新进展。

理解: 操作系统安全模型、安全体系结构和操作系统安全形式化规范与验证以及安全操作系统设计一般过程。

掌握: 操作系统安全的基本概念、操作系统的安全机制、操作系统设计主要的安全模型和安全体系结构、Unix系统安全策略及安全机制、隐蔽通道分析和处理方法。

(三)课程教学方法与手段教学方法: 本课程采用老师讲授、结合学生自学的方法;教学手段:采用多媒体教学, 教师口授结合电脑演示。

(四)课程与其它课程的联系本课程涉及到信息安全基础、数据结构、计算机网络和操作系统等知识, 因而在开设本课程之前需要为学生开设预备课程: 数据结构、密码学原理、计算机网络和操作系统。

(五)教材与教学参考书教材: 卿斯汉等著, 操作系统安全(第2版), 清华大学出版社, 2011。

教学参考书:1.卿斯汉等著, 操作系统安全, 清华大学出版社, 2004。

Linux操作系统应用与安全第9章_Linux系统的安全管理

应用与安全

iptables 本身即是軟體的名字,又是運行該軟體的命令,使用格式是: 表9.2 命令選項 “iptables [-t 表] [命令選項] [鏈] [匹配選項] [動作選項]”,下麵是各個 部分的說明。 1)[-t 表]:該選項表示將該命令的紀錄保存在filter、nat和mangle3個表 中的哪一個表中。 2)[命令選項]:表示使用的具體命令參數,如表9.2所示。

9.1 Linux的主要安全問題

9.1.1 電腦不安全的因素

• • • • • • • 軟體系統 硬體系統 數據輸入輸出部分 周圍環境 管理因素 病毒破壞 駭客攻擊

应用与安全

应用与安全

9.1.2 Linux系統的安全措施

• • • • • • • • • • 設置BIOS密碼 設置用戶登錄口令 加強root用戶的安全 刪除多餘的默認帳號 加強配置檔的安全 加強啟動腳本安全 禁止回應ping 禁止使用Ctrl+Alt+delete重啟主機 合理劃分Linux系統分區 合理利用日誌檔

Linux操作系統應用與安全

应用与安全

11 Linux系統的安全管理

应用与安全

Linux系統的安全管理

• 學習要求:瞭解電腦系統不安全的主要因素;掌握Linux 操作系統主要的安全措施;瞭解Linux系統下的殺毒軟體; 掌握至少一個軟體的安裝與使用;掌握Iptables在不同環 境和需求下的配置。 • 學習重點:1.電腦系統不安全的主要因素;2.Linux操作 系統的主要安全措施;3.Linux操作系統下的病毒防治; 4.Iptables在不同環境和需求下的配置。 • 學習難點: 4.Iptables在不同環境和需求下的配置。

選項

作用 在所選鏈尾部加入一條或多條規則。 在所選鏈尾部刪除一條或多條規則。 在所選鏈中替換一條匹配規則。 以給出的規則號在所選鏈中插入一條或多條規則。如果規則 號為1,即在鏈的頭部。 列出指定鏈中的所有規則,如果沒有指定鏈,將列出所有鏈 中的規則。 清除指定鏈和表中的所有規則,假如不指定鏈,那麼所有鏈 都將被清空。 以指定名創建一條新的鏈,不能與已有鏈同名。 刪除指定的鏈,必須保證鏈中的規則都不再使用時才能刪除, 若沒有指定鏈,則刪除所有鏈。 為永久鏈指定默認規則(內置鏈策略),用戶定義鏈沒有缺 省規則,缺省規則也是規則鏈中的最後一條規則,用“-L” 顯示時它在第一行。 將指定鏈中所有的規則包位元組計數器清零。 顯示幫助資訊。

Oracle数据库管理与开发第9章 系统安全管理

INSERT

SELECT

UPDATE

创建用户角色

创建用户角色的语法:

create role role_name [ not identified | identified by [password] | [exeternally] | [globally]]

试一试

创建一个名为designer的角色,该角色的口令为123456

创建用户

试一试

创建一个mr用户,口令为mrsoft,并设置默认的表空间为users,临时表 空间为temp的用户。

SQL> create user mr identified by mrsoft default tablespace users temporary tablespace temp;

安全特性

3.过程安全 过程方案的对象权限(其中包括独立的过程、函数和包)只有EXECUTE权限,将这个权限 授予需要执行的过程或需要编译另一个需要调用它的过程。 (1)过程对象。具有某个过程的EXECUTE对象权限的用户可以执行该过程,也可以编译引 用该过程的程序单元。过程调用时不会检查权限。具有EXECUTE ANY PROCEDURE系统权限的 用户可以执行数据库中的任何过程。当用户需要创建过程时,必须拥有CREATE PROCEDURE 系统权限或者是CREATE ANY PROCEDURE系统权限。当需要修改过程时,需要ALTER ANY PROCEDURE系统权限。 拥有过程的用户必须拥有在过程体中引用的方案对象的权限。为了创建过程,必须为过程 引用的所有对象授予用户必要的权限。 (2)包对象。拥有包的EXECUTE对象权限的用户,可以执行包中的任何公共过程和函数, 能够访问和修改任何公共包变量的值。对于包不能授予EXECUTE权限,当为数据库应用开发 过程、函数和包时,要考虑建立安全性。

第9章 管理信息系统的系统运行与维护《管理信息系统》PPT课件

9.1 管理信息系统日常运行的管理

二、系统运行情况记录

系统运行工作量。包括:系统每天开机时间、关机 时间、运行时间;按照不同时间周期粒度统计新提 供的报表数量及模板等内容。

系统运行工作效率。系统运行工作效率是衡量管理信息系统投入-产出比值 的基础数据,是判断系统开发成功与否的关键指标。

系统信息服务质量。必须以用户感知作为基础数据来源,且信息的精确度是 否符合要求、对未定义用户提问的响应速度等均属于信息服务的质量范围。

(三)数据维护

9.2 管理信息系统的维护

(1)数据库访问权限设置。 数据库访问权限设置是数据安全维护的核心与基

础。在信息系统设计阶段,由开发人员根据企业组织 结构及不同职位的信息需求定义数据库角色,并将不 同的角色分配给企业员工。普通用户将依据其角色分 配权限,如只读、只写、读写等,保证用户仅在被授 予权限内访问数据库信息。数据实际更新工作需得到 数据库管理员审核后方能实施。数据库管理员需负责 数据字典的建立与维护工作等,负责数据的安全与保 密,保证资料的安全。当硬件设备故障得到排除后, 要负责数据库的恢复工作。此外,代码维护工作也是 数据维护中的一项重要内容,该任务由代码管理小组 负责,代码变更工作需慎重,代码变更后,需将代码 表发送到有关单位,并组织专人负责员工新代码的学 习与培训工作。

(三)数据维护 INI文件

Windows 注册表

9.2 管理信息系统的维护

(3)数据共享。 目前,在 Windows 服务器上维护共享数据的三种主

的用户-机器系统,其日常运行离不开系统管理规章的支持。管理信息系统 的实现并非是系统工作的结束,相反,它是一个新的开始。一个大的信息 系统正式投入运行后,数据就会始终不断地输入系统,根据系统设计阶段 预设的各种功能进行加工后,成为各种类型的信息产品送达组织的各个部 门。在这一过程中,任何一点疏忽都将造成信息传输的中断,为组织带来 意想不到的严重后果和损失。因而,必须建立严格的、系统的、可行的管 理信息系统运行管理规章制度和人员岗位责任制度,以防止疏忽大意造成 的系统错误及由此造成的损失。

操作系统概念(第九版)答案

操作系统概念(第九版)答案简介《操作系统概念(第九版)答案》是一本针对《操作系统概念(第九版)》教材的答案集合。

本文档旨在提供读者对操作系统相关概念的理解和应用基础。

目录1.引论2.进程管理3.处理机调度4.进程同步5.死锁6.内存管理7.虚拟内存8.文件系统9.输入与输出10.磁盘存储管理11.安全性和保护12.分布式系统13.多媒体操作系统14.实时系统第一章引论本章的目标是介绍操作系统的概念和功能,包括定义了什么是操作系统、操作系统的历史和发展、操作系统的分类以及操作系统的基本组成部分。

问题1:操作系统是什么?答案:操作系统是一个管理计算机硬件和软件资源的软件系统。

它为用户提供一个在硬件和软件之间进行交互的接口,同时协调和控制计算机的各个组件,以实现有效和可靠的计算机操作。

问题2:操作系统的历史和发展?答案:操作系统的历史可以追溯到大约20世纪50年代,当时计算机的使用范围相对较小,操作系统也比较简单。

随着计算机技术的发展,操作系统逐渐变得复杂而且功能强大。

在20世纪60年代,随着多道程序设计的发展,操作系统开始支持同时运行多个程序。

这就导致了对资源的合理分配和进程调度的需求。

同时,操作系统的文件系统和输入输出功能也得到了改进和扩展。

在20世纪70年代,个人计算机的出现使得操作系统变得更加普及。

同时,分时操作系统和分布式操作系统的概念也开始出现。

到了20世纪80年代和90年代,图形用户界面(GUI)的引入和互联网的普及使得操作系统更加用户友好和功能丰富。

现在,操作系统已经成为计算机系统中不可或缺的一部分,为计算机用户提供各种功能和服务。

问题3:操作系统的分类有哪些?答案:操作系统可以根据不同的标准进行分类。

以下是国际上常用的操作系统分类方法:1.目标计算机系统:大型机操作系统、小型机操作系统、微型机操作系统、嵌入式系统操作系统。

2.处理方式:批处理系统、分时操作系统、实时操作系统。

3.用户数量:单用户操作系统、多用户操作系统。

操作系统安全复习重点

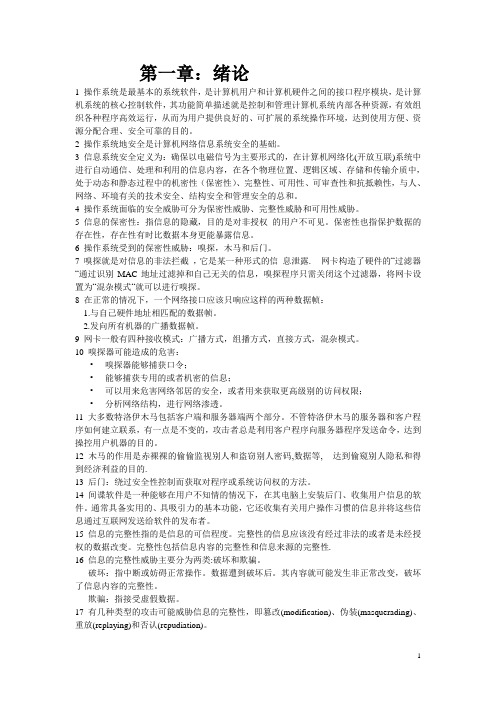

第一章:绪论1 操作系统是最基本的系统软件,是计算机用户和计算机硬件之间的接口程序模块,是计算机系统的核心控制软件,其功能简单描述就是控制和管理计算机系统内部各种资源,有效组织各种程序高效运行,从而为用户提供良好的、可扩展的系统操作环境,达到使用方便、资源分配合理、安全可靠的目的。

2 操作系统地安全是计算机网络信息系统安全的基础。

3 信息系统安全定义为:确保以电磁信号为主要形式的,在计算机网络化(开放互联)系统中进行自动通信、处理和利用的信息内容,在各个物理位置、逻辑区域、存储和传输介质中,处于动态和静态过程中的机密性(保密性)、完整性、可用性、可审查性和抗抵赖性,与人、网络、环境有关的技术安全、结构安全和管理安全的总和。

4 操作系统面临的安全威胁可分为保密性威胁、完整性威胁和可用性威胁。

5 信息的保密性:指信息的隐藏,目的是对非授权的用户不可见。

保密性也指保护数据的存在性,存在性有时比数据本身更能暴露信息。

6 操作系统受到的保密性威胁:嗅探,木马和后门。

7 嗅探就是对信息的非法拦截,它是某一种形式的信息泄露.网卡构造了硬件的“过滤器“通过识别MAC地址过滤掉和自己无关的信息,嗅探程序只需关闭这个过滤器,将网卡设置为“混杂模式“就可以进行嗅探。

8 在正常的情况下,一个网络接口应该只响应这样的两种数据帧:1.与自己硬件地址相匹配的数据帧。

2.发向所有机器的广播数据帧。

9 网卡一般有四种接收模式:广播方式,组播方式,直接方式,混杂模式。

10 嗅探器可能造成的危害:•嗅探器能够捕获口令;•能够捕获专用的或者机密的信息;•可以用来危害网络邻居的安全,或者用来获取更高级别的访问权限;•分析网络结构,进行网络渗透。

11 大多数特洛伊木马包括客户端和服务器端两个部分。

不管特洛伊木马的服务器和客户程序如何建立联系,有一点是不变的,攻击者总是利用客户程序向服务器程序发送命令,达到操控用户机器的目的。

12 木马的作用是赤裸裸的偷偷监视别人和盗窃别人密码,数据等,达到偷窥别人隐私和得到经济利益的目的.13 后门:绕过安全性控制而获取对程序或系统访问权的方法。

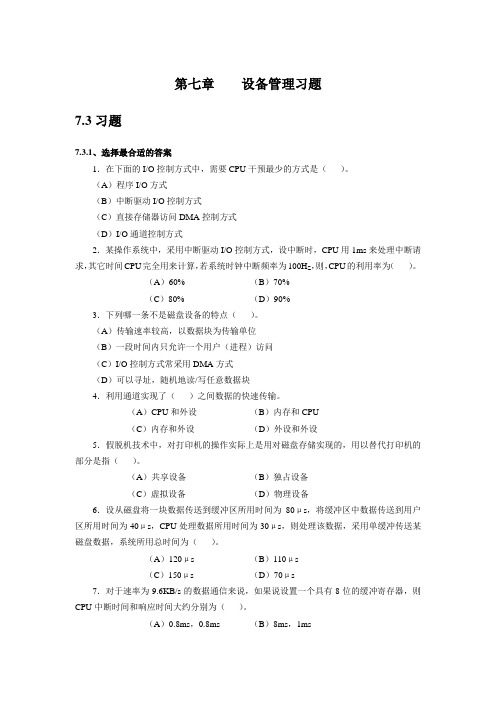

操作系统原理-第九章 设备管理习题(有答案)

第七章设备管理习题7.3习题7.3.1、选择最合适的答案1.在下面的I/O控制方式中,需要CPU干预最少的方式是()。

(A)程序I/O方式(B)中断驱动I/O控制方式(C)直接存储器访问DMA控制方式(D)I/O通道控制方式2.某操作系统中,采用中断驱动I/O控制方式,设中断时,CPU用1ms来处理中断请求,其它时间CPU完全用来计算,若系统时钟中断频率为100H Z,则,CPU的利用率为()。

(A)60% (B)70%(C)80% (D)90%3.下列哪一条不是磁盘设备的特点()。

(A)传输速率较高,以数据块为传输单位(B)一段时间内只允许一个用户(进程)访问(C)I/O控制方式常采用DMA方式(D)可以寻址,随机地读/写任意数据块4.利用通道实现了()之间数据的快速传输。

(A)CPU和外设(B)内存和CPU(C)内存和外设(D)外设和外设5.假脱机技术中,对打印机的操作实际上是用对磁盘存储实现的,用以替代打印机的部分是指()。

(A)共享设备(B)独占设备(C)虚拟设备(D)物理设备6.设从磁盘将一块数据传送到缓冲区所用时间为80μs,将缓冲区中数据传送到用户区所用时间为40μs,CPU处理数据所用时间为30μs,则处理该数据,采用单缓冲传送某磁盘数据,系统所用总时间为()。

(A)120μs (B)110μs(C)150μs (D)70μs7.对于速率为9.6KB/s的数据通信来说,如果说设置一个具有8位的缓冲寄存器,则CPU中断时间和响应时间大约分别为()。

(A)0.8ms,0.8ms (B)8ms,1ms(C)0.8ms,0.1ms (D)0.1ms,0.1ms8.在调试程序时,可以先把所有输出送屏幕显示而不必正式输出到打印设备,其运用了()。

(A)SPOOLing技术(B)I/O重定向(C)共享技术(D)缓冲技术9.设备驱动程序是系统提供的一种通道程序,它专门用于在请求I/O的进程与设备控制器之间传输信息。

第9章操作系统的安全性

20

9.3.2 存取矩阵

从抽象的角度,我们这里介绍矩阵 方法。其中,矩阵的行表示域,列表示 对象,矩阵内的每一项表示存取权限的 集合。给定该矩阵及当前域号,系统可 以给出是否能从该指定域中按特定方式 访问某对象。

21

9.3.3 存取矩阵的实现

在实际应用中,实际上很少存储表 9-2那样的矩阵,该矩阵极大,并且有多 个空项,大多数域都只存取很少的对象。 所以存储这样一个大而空的矩阵,导致 大量的磁盘空间浪费。

技术名称 优点 价格低廉。 包过滤防火墙 代理防火墙 内置了专门为了提高安全性而编制的 Proxy应用程序,能够透彻地理解相关服 务的命令,对来往的数据包进行安全化处 理。 不允许数据包通过防火墙,避免了数据驱 动式攻击的发生,使系统更为安全。 其速度较慢,不太适用于高速网(ATM或 千兆位Intranet等)之间的应用。

22

9.3.4 保护模型

存取矩阵并不是静态的,当创建了 新对象,删除了老对象,或者对象的所 有者增加或限制其对象的用户集合时, 矩阵就会改变。怎样使得存取矩阵不会 被未经授权而改变,是一个十分重要的。

23

9.3.5 内存的保护

内存的保护相对是一个比较特殊的 问题。在多道程序中,一个重要的问题 是防止一道程序在存储和运行时影响到 其他程序。操作系统可以在硬件中有效 使用硬保护机制进行存储器的安全保护, 现在比较常用的有界址、界限寄存器、 重定位、特征位、分段、分页和段页式 机制等。

8

橙皮书

该准则把计算机安全划分为A、B、C、D四个 等级,每个等级还可以细分,如C级划分为C1和 C2。最高级是A1,最低级是D1,现在的DOS就 被定为D1级。这些级别中,影响最大的C2级, 已经成为商业信息安全的事实上的工业标准。 现在许多计算机厂商都在按C2标准完善自己 系统的安全特性

软件设计师 考点分析 第 9 章:安全性、可靠性与系统性能评测

您现在的位置:希赛网 > 云阅读 > 软件设计师考试考点分析与真题详解(第4版) > 数据安全与保密第 9 章:安全性、可靠性与系统性能评测作者:希赛教育软考学院 来源:希赛网 2014年01月27日数据安全与保密上一节本书简介下一节第 9 章:安全性、可靠性与系统性能评测作者:希赛教育软考学院 来源:希赛网 2014年03月13日数据加密算法 第9章 安全性、可靠性与系统性能评测 根据考试大纲,本章要求考生掌握以下知识点: 安全性基本概念; 防治计算机病毒、防范计算机犯罪; 加密与解密机制; 存取控制、防闯入、安全管理措施; 诊断与容错; 系统可靠性分析评价; 计算机系统性能评测方式; 风险分析、风险类型、抗风险措施和内部控制。

有关风险分析的内容,请读者参考本书有关软件工程的章节。

9.1 数据安全与保密 国际标准化委员会对计算机安全的定义提出如下建议:"为数据处理系统建立和采取的技术的、管理的安全保护措施,用来保护计算机硬件、软件、数据不因偶然的、恶意的原因而遭破坏、更改和泄露".计算机系统的安全主要包括网络安全、操作系统安全和数据库安全三个方面。

各级网络安全技术如图9-1所示,包括各种安全技术和安全协议,分别对应于OSI七层网络协议的某一层或某几层,其中数据加密是计算机安全中最重要的技术措施之一。

图9-1 网络安全技术层次结构图版权方授权希赛网发布,侵权必究 9.1.1 数据加密算法 数据加密是对明文(未经加密的数据)按照某种加密算法(数据的变换算法)进行处理,形成密文(经加密后的数据)。

这样一来,密文即使被截获,截获方也无法或难以解码,从而防止泄露信息。

数据加密和数据解密是一对可逆的过程,数据加密是用加密算法E和加密密钥K1将明文P变换成密文C,表示为: 数据解密是数据加密的逆过程,用解密算法D和解密密钥K2,将密文C转换成明文P,表示为: 按照加密密钥K1和解密密钥K2的异同,有两种密钥体制。

应用系统安全管理制度

第一章总则第一条为加强我单位应用系统的安全管理,确保信息系统安全稳定运行,防止计算机病毒、黑客攻击等安全事件的发生,根据《中华人民共和国网络安全法》等相关法律法规,结合我单位实际情况,特制定本制度。

第二条本制度适用于我单位所有应用系统,包括但不限于办公自动化系统、财务管理系统、人力资源管理系统等。

第三条应用系统安全管理应遵循以下原则:(一)预防为主,防治结合;(二)安全可靠,保障有力;(三)责任明确,奖惩分明;(四)持续改进,不断完善。

第二章组织与管理第四条成立应用系统安全工作领导小组,负责全单位应用系统安全工作的组织、协调和监督。

第五条应用系统安全工作领导小组下设安全管理部门,负责具体实施应用系统安全管理工作。

第六条各部门负责人为本部门应用系统安全工作的第一责任人,对本部门应用系统安全负责。

第七条安全管理部门的主要职责:(一)制定应用系统安全管理制度和操作规程;(二)组织开展应用系统安全培训;(三)监督、检查应用系统安全措施的落实情况;(四)处理应用系统安全事件;(五)定期向上级领导汇报应用系统安全工作情况。

第三章安全措施第八条应用系统安全管理制度应包括以下内容:(一)系统访问控制:设置合理的用户权限,确保用户只能访问其授权范围内的资源;(二)数据加密:对敏感数据进行加密存储和传输,防止数据泄露;(三)防病毒:定期更新防病毒软件,及时清除病毒;(四)入侵检测:部署入侵检测系统,实时监控网络流量,防止非法入侵;(五)安全审计:对系统操作进行审计,确保系统安全可靠;(六)安全备份:定期进行数据备份,确保数据安全;(七)物理安全:加强机房、设备等物理安全措施,防止非法侵入。

第九条应用系统操作规程应包括以下内容:(一)用户注册与认证:用户需进行实名注册,并设置复杂密码;(二)密码策略:定期更换密码,密码复杂度符合要求;(三)操作日志:记录用户操作日志,便于追溯;(四)系统维护:定期进行系统维护,确保系统稳定运行;(五)系统升级:及时更新系统补丁,修复安全漏洞。

操作系统课程教案修订版

《操作系统》课程教案一、课程定位操作系统课程是计算机应用技术专业基础课程,属于必修课程。

在课程设置上起着承上启下的作用,其特点是概念多、抽象和涉及面广。

主要任务是:使学生掌握计算机操作系统的基本原理及组成;计算机操作系统的概念和相关新概念、名词及术语;了解计算机操作系统的发展特点、设计技巧和方法;对常用计算机操作系统会进行基本的操作使用。

按照新专业人才培养方案,该课程开设在第三学期。

本课程的先导课程为《计算机组成原理》,《微机原理》,《数据结构》和《高级语言程序设计》;后续课程为《数据库系统原理》、《计算机网络》。

二、课程总目标通过本课程的学习,使学生理解操作系统基本原理,并在此基础上培养学生实际动手编程能力。

(一)知识目标1.理解操作系统的概念、操作系统的发展历史、类型、特征以及结构设计。

2.掌握进程和线程。

3.掌握死锁的预防、避免、检测和恢复。

4.掌握作业调度、进程调度、调度准则、调度算法、线程调度等。

5.掌握存储管理中的分区法、分页技术、分段技术、段页式技术等。

6.掌握文件系统的功能和结构、目录结构和目录查询、文件和目录操作。

7.掌握输入/输出管理、用户接口服务、嵌入式操作系统、分布式操作系统。

(二)素质目标1.熟练使用计算机操作系统。

2.能够解决一些简单的应用问题。

3.了解计算机操作系统设计技巧。

(三)职业能力培养目标1 .初步具备辩证思维的能力。

2 .具有热爱科学,实事求是的学风和创新意识,创新精神。

三、课程设计(一)设计理念以职业能力培养为导向,进行课程开发与设计。

按照人才培养目标要求来确定课程的内容、教学组织、教学方法和手段,注重培养学生分析问题、解决问题的能力、计算机思维能力、自学能力和从业能力。

(二)设计思路1.以“够用、适用、实用”为目标设计课程教学内容。

2.考虑后序课程需要,突出重点,强化专业应用。

3.注重课堂教学互动,教师为主导,学生为主体,引导学生积极思维,培养学生的学习能力。

第9章UNIX操作系统

9.2.2 UNIX Shell

3 基本shell命令 分页查看文件 more [options] [file-list] 切换目录 cd [directory] 显示指定目录中的文件

ls [options] [pathname-list]

创建目录 mkdir [options] dirnames 删除目录 rmdir [options] dirnames 查找文件中指定内容

交换空间随着进程的换入和换出不断分配和释 放,同时映射图也跟着动态的变化。

9.4.1 交换策略

UNIX系统中,由malloc函数完成交换空间 的分配 ,malloc函数工作流程见下页。

返回

顺序查映射图中登记项

是

找到大于申请

否

量的空间?

登记项中块数 =申请量?

是

删除该登记项

否 修改登记项中起始 地址和块数

(1)sh shellfile 其中sh可替换为csh、ksh等,这取决于用户使用的 外壳程序。

(2)chmod +x shellfile

shellfile 该方法中,第一条命令通过‘+ x’为shellfile增加了 可执行权限,从而将shellfile改写成了可执行文件, 因而第二个语句中可直接输入文件名对其进行调 用。

9.3.4 UNIX进程调度

UNIX系统通常采用动态优先级调度算法。系统 中每个进程都有一个优先数,就绪进程能否占用处 理器的优先权取决于进程的优先数,优先数越小则 优先权越高。

确定进程优先数的方法:

(1)设置优先数 进程进入睡眠状态时,系统按其睡眠原因为其设置 优先数,其等待的事件越急迫,被设置的优先数就 越小。

9.2.6 UNIX备份与恢复工具

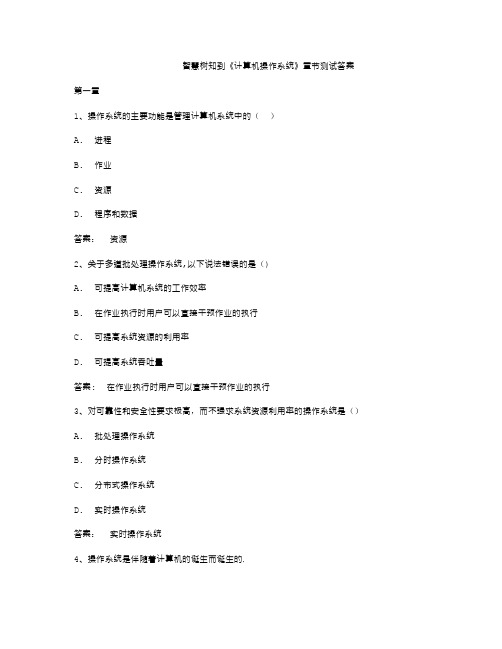

智慧树知到《计算机操作系统》章节测试答案

智慧树知到《计算机操作系统》章节测试答案第一章1、操作系统的主要功能是管理计算机系统中的()A.进程B.作业C.资源D.程序和数据答案:资源2、关于多道批处理操作系统,以下说法错误的是()A.可提高计算机系统的工作效率B.在作业执行时用户可以直接干预作业的执行C.可提高系统资源的利用率D.可提高系统吞吐量答案: 在作业执行时用户可以直接干预作业的执行3、对可靠性和安全性要求极高,而不强求系统资源利用率的操作系统是()A.批处理操作系统B.分时操作系统C.分布式操作系统D.实时操作系统答案:实时操作系统4、操作系统是伴随着计算机的诞生而诞生的.A.对B.错答案: 错5、早期的计算机上没有操作系统,通常按“人工操作方式”来控制计算机运行.A.对B.错答案:对6、单道批处理系统的运行过程中必须让操作人员干预.A.对B.错答案:错7、在单道批处理系统中,整个内存只用来存放一个用户程序,只有多任务操作系统中才划分出一部分空间用来存放管理程序。

A.对B.错答案: 错8、(多选)进程的什么特性带来了操作系统的不确定性?A.并发性B.共享性C.异步性D.虚拟性答案: 并发性,共享性9、(多项选择)在一个()批处理系统中,内存中同时驻有多个进程,它们以轮流方式使用CPU和计算机的其它资源。

多个进程同时运行于多台处理机上,是一种()处理方式。

A.单道B.多道C.并行D.并发答案:多道,并发10、(多项选择)下面列出的一些功能程序,你认为哪些适合放入内核?A.代码加载程序和代码卸出程序B.时钟中断处理程序C.键盘中断处理程序D.键盘命令解释程序E:磁盘扫描与格式化程序F:数据通信用的协议转换程序答案: 代码加载程序和代码卸出程序,时钟中断处理程序,键盘中断处理程序,键盘命令解释程序第二章1、作业控制方式主要有两种:脱机作业控制方式和联机作业控制方式。

A.对B.错答案:对2、脱机作业控制又称为“批作业”控制。

在这种处理方式中,作业提交时必须同时向系统提交用作业控制语言书写的作业说明书.作业提交以后被存放在外存的作业池中。

Linux操作系统应用与安全第9章 Linux系统的安全管理

-C或-zero -h

应用与安全

3)[链]:表示要进行操作的链的名字。 4)[匹配选项]:该参数为命令选项的补充参数,可以用来定义 网络协议和IP地址等。该参数的具体内容如表9.3所示。

选项

作用 指定数据包匹配的协议,可以使tcp、udp、icmp和all,前缀“!”表示除该协议外的所有协议。 指定数据包匹配的源地址或者地址范围。 指定数据包匹配的源端口号或者端口号范围,可以用端口号也可以用“/etc/services”文件中名字。 指定数据包匹配的目的地址或者地址范围。 指定数据包匹配的目的端口号或者端口号范围,可以用端口号也可以用“/etc/services”文件中名 字。 指定匹配规则的ICMP信息类型(可以使用“iptables –p icmp -h”查看有效的ICMP类型名)。 匹配单独或某种类型的接口,此选项忽略时默认为所有接口。指定一个目前不存在的接口也是合 法的,规则直到接口工作时才起作用。“+”表示匹配所有此类型接口。该选项只针对 INPUT、FORWARD和POSTROUTING链是合法的。

-p [!]protocol -s [!]address[/mask] --sport [!]port[:port] -d [!]address[/mask] --dport [!]port[:port] -icmp-type [!]typename -i [!]interface name[+]

-o [!]interface name[+] [!]--syn

选项

作用 在所选链尾部加入一条或多条规则。 在所选链尾部删除一条或多条规则。 在所选链中替换一条匹配规则。 以给出的规则号在所选链中插入一条或多条规则。如果规则 号为1,即在链的头部。 列出指定链中的所有规则,如果没有指定链,将列出所有链 中的规则。

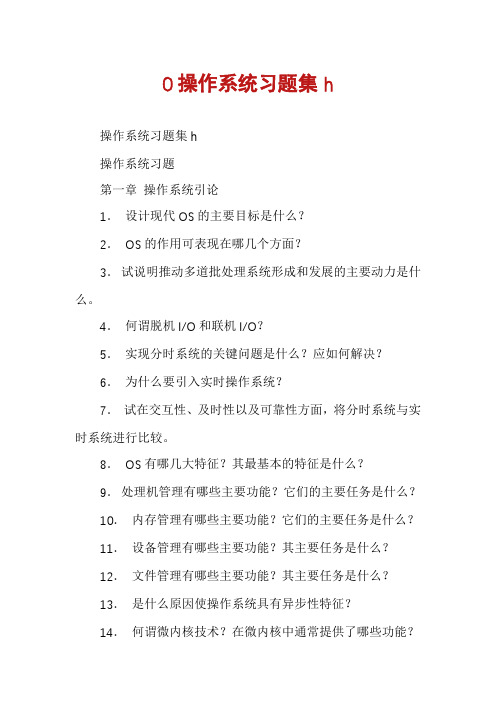

0操作系统习题集h

0操作系统习题集h操作系统习题集h操作系统习题第一章操作系统引论1.设计现代OS的主要目标是什么?2.OS的作用可表现在哪几个方面?3.试说明推动多道批处理系统形成和发展的主要动力是什么。

4.何谓脱机I/O和联机I/O?5.实现分时系统的关键问题是什么?应如何解决?6.为什么要引入实时操作系统?7.试在交互性、及时性以及可靠性方面,将分时系统与实时系统进行比较。

8.OS有哪几大特征?其最基本的特征是什么?9.处理机管理有哪些主要功能?它们的主要任务是什么?10.内存管理有哪些主要功能?它们的主要任务是什么?11.设备管理有哪些主要功能?其主要任务是什么?12.文件管理有哪些主要功能?其主要任务是什么?13.是什么原因使操作系统具有异步性特征?14.何谓微内核技术?在微内核中通常提供了哪些功能?第二章进程管理操作系统习题集h1.程序并发执行,为什么会失去封闭性和可再现性?2.试画出下面四条语句的前趋图:S1:a:=x+y;S2:b:=z+1;S3:c:=a-b;S4:w:=c+1;3.为什么程序并发执行会产生间断性特征?4.在操作系统中为什么要引入进程概念?它会产生什么样的影响?5.试从动态性、并发性和独立性上比较进程和程序。

6.试说明PCB的作用,为什么说PCB是进程存在的惟一标志?7.试说明进程在三个基本状态之间转换的典型原因。

8.在进行进程切换时,所要保存的处理机状态信息有哪些?9.试说明引起进程创建/撤消的主要事件。

10.在创建/撤消一个进程时所要完成的主要工作是什么?11.试说明引起进程阻塞或被唤醒的主要事件是什么?12.进程在运行时,存在哪两种形式的制约?并举例说明之。

13.同步机构应遵循哪些基本准则?为什么?14.如何利用信号量机制来实现多个进程对临界资源的互操作系统习题集h斥访问?并举例说明之。

15.在生产者-消费者问题中,如果缺少了signal(full)或signal(empty),对执行结果将会有何影响?16.试利用记录型信号量写出一个不会出现死锁的哲学家进餐问题的算法。

操作系统实训(Linux) 第9章 操作系统的安全性课后习题解答

4

第9章 操作系统的安全性

5.CC标准中有哪几个安全保证级别? 【解答】 CC 标准中以包的概念定义了 7 个安全保证级别 (EAL)。这7个级别定义如下: EAL1、 EAL2、 EAL3、 EAL4、 EAL5、 EAL6、 EAL7。 6.什么是访问控制表?什么是访问权限表? 【解答】 (1)存取控制表 (2)访问权限表

6

第9章 操作系统的安全性

8.监控和审计日志的作用是什么? 【解答】 (1)监控 (2)审计日志 9.简述数据加密技术。 【解答】加密技术将信息编码成如密码文本一样含义 模糊的形式。在现代计算机系统中,加密技术越来越重要。 在网络化的计算机系统中,要想提供一种机制使信息不可 访问很困难,所以,将信息加密成另一种形式,如果没有 解密,即使访问到它,其内容也是不可识别的。加密技术 的关键是能够有效地生成密码,使它基本上不可能被未授 权的用户解密。

5

第9章 操作系统的安全性

7.病毒防御机制有哪些? 【解答】病毒防御措施通常将系统的存取控制、实体 保护等安全机制结合起来,通过专门的防御程序模块为计 算机建立病毒的免疫系统和报警系统。防御的重点在操作 系统敏感的数据结构、文件系统数据存储结构和I/O设备驱 动结构上。这些敏感的数据结构包括:系统进程表、关键 缓冲区、共享数据段、系统记录、中断向量表和指针表等。 很多病毒试图修改甚至删除其中的数据和记录,这样会使 得系统运行出错。针对病毒的各种攻击,病毒防御机制可 采取存储映像、数据备份、修改许可、区域保护、动态检 疫等方式来保护敏感数据结构。

7

第9章 操作系统的安全性

10.如何保证口令的安全? 【解答】 (1)口令要尽可能长,这样被猜出口令需要很长时 间,其可能性就小。操作系统在这方面也有要求,例如要 求口令的长度至少为8位等。 (2)多用混合型的口令,即其中同时有字母、数字 和其他字符。 (3)不要用自己或家人的生日、姓名、常用单词等 做口令。许多非法入侵者猜测口令时会首先使用这些具有 强烈特征的字符串作为口令来尝试。 (4)经常更换口令。许多操作系统也有要求,在规 定的时间内更改口令,否则口令失效。最极端的方法是使 用一次性口令。这时,用户有一本口令书,记着一长串口 令,登录时每次都采用书中的下一个口令。如果入侵者破 译出口令,也没有什么用,因为用户下一次就会用另一个 口令。这种做法的前提是用户必须谨防口令书的丢失。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

第九章 系统安全性

9.2 数据加密技术

9.2.1 数展 直至进入20世纪60年代,由于电子技术和计算机技术 的迅速发展,以及结构代数、可计算性理论学科研究成果 的出现,才使密码学的研究走出困境而进入了一个新的发 展时期;特别是美国的数据加密标准DES和公开密钥密码 体制的推出,又为密码学的广泛应用奠定了坚实的基础。

第九章 系统安全性

3.

1)

(1) 对称加密算法。在这种方式中,在加密算法和解密 算法之间,存在着一定的相依关系,即加密和解密算法往往 使用相同的密钥;或者在知道了加密密钥Ke后,就很容易 推导出解密密钥Kd。在该算法中的安全性在于双方能否妥 善地保护密钥。 因而把这种算法称为保密密钥算法。

第九章 系统安全性

2. 数据加密模型

干扰

干扰

密文

明文P

加密 算法

EKe

解密 算法

DKd

明文P

加密钥匙Ke

解密钥匙Kd

图9-1数据加密模型

第九章 系统安全性

(1) 明文(plain text)。 被加密的文本, 称为明文P。 (2) 密文(cipher text)。 加密后的文本, 称为密文Y。 (3) 加密(解密)算法E(D)。用于实现从明文(密文) 到密文(明文)转换的公式、规则或程序。 (4) 密钥K。 密钥是加密和解密算法中的关键参数。

2020

操作系统第9章系统安全

第九章 系统安全性

第九章 系统安全性

第九章 系统安全性

第九章 系统安全性

第九章 系统安全性

2. 对软件的威胁 (1) 删除软件。 (2) (2) 拷贝软件。 (3) (3) 恶意修改。

第九章 系统安全性

3. 对数据的威胁 (1) 窃取机密信息。 (2) (2) 破坏数据的可用性。 (3) (3) 破坏数据的完整性。

第九章 系统安全性

安全功能需求部分,包括一系列的安全功能定义, 它们是按层次式结构组织起来的,其最高层为类(Class)。 CC将整个产品(系统)的安全问题分为11类,每一类侧重于 一个安全主题。中间层为帧(Family),在一类中的若干个 簇都基于相同的安全目标, 但每个簇各侧重于不同的方 面。 最低层为组件(Component),这是最小可选择的安全 功能需求。安全保证需求部分, 同样是按层次式结构组 织起来的。

第九章 系统安全性

9.1.4

1. CC 对一个安全产品(系统)进行评估,是件十分复杂的 事。它对公正性和一致性要求很严。因此,需要有一个 能被广泛接受的评估标准。为此,美国国防部在80年代 中期制订了一组计算机系统安全需求标准,共包括20多 个文件, 每个文件都使用了彼此不同颜色的封面,统称 为“彩虹系列”。其中最核心的是具有橙色封皮的“可 信任计算机系统评价标准(TCSEC)”,简称为“橙皮书”。

第九章 系统安全性

4. 对远程通信的威胁

(1) 被动攻击方式。

对于有线信道,攻击者可以用在通信线路上进行搭接的 方法,去截获在线路上传输的信息,以了解其中的内容或数 据的性质。 这种攻击方式, 一般不会干扰信息在通信线中 的正常传输,因而也不易被检测出来。 通常把这种攻击方式 称为被动攻击。对付被动攻击的最有效方法,是对所传输的 数据进行加密,这样,攻击者只能获得被加密过的密文,但 却无法了解密文的含义;对于无线信道, 如微波信道、 卫 星信道,防范攻击的有效方法也同样是对数据进行加密处理。

第九章 系统安全性

(2) 主动攻击方式。 主动攻击方式通常具有更大的破坏性。这里,攻 击者不仅要截获系统中的数据,而且还可能冒充合法 用户, 对网络中的数据进行删除、修改,或者制造虚 假数据。主动攻击,主要是攻击者通过对网络中各类 结点中的软件和数据加以修改来实现的,这些结点可 以是主机、 路由器或各种交换器。

一个网络所能达到的最高安全等级,不超过网络上其安全性

能最低的设备(系统)的安全等级。

第九章 系统安全性

2. CC的组成

CC由两部分组成,一部分是信息技术产品的安全功 能需求定义, 这是面向用户的,用户可以按照安全功能 需求来定义“产品的保护框架”(PP),CC要求对PP进行 评价以检查它是否能满足对安全的要求;CC的另一部分 是安全保证需求定义,这是面向厂商的,厂商应根据PP文 件制定产品的“安全目标文件”(ST), CC同样要求对ST 进行评价, 然后根据产品规格和ST去开发产品。

第九章 系统安全性

加密过程可描述为:在发送端利用加密算法E和加密 密钥Ke对明文P进行加密,得到密文Y=EKe(P)。密文Y被传 送到接收端后应进行解密。 解密过程可描述为:接收端利 用解密算法D和解密密钥Kd对密文Y进行解密,将密文恢 复为明文P=DKd(Y)。

在密码学中,把设计密码的技术称为密码编码, 把破 译密码的技术称为密码分析。密码编码和密码分析合起来 称为密码学。在加密系统中,算法是相对稳定的。为了加 密数据的安全性,应经常改变密钥, 例如, 在每加密一 个新信息时改变密钥,或每天、甚至每个小时改变一次密 钥。

第九章 系统安全性

该标准中将计算机系统的安全程度划分为8个等级,有 D1、C1、C2、B1、B2、B3、A1和A2。在橙皮书中,对每个 评价级别的资源访问控制功能和访问的不可抵赖性、信任度

及产品制造商应提供的文档,作了一系列的规定,其中以D1 级为安全度最低级,称为安全保护欠缺级。 常见的无密码

保护的个人计算机系统便属于D1级。C1级称为自由安全保护 级, 通常具有密码保护的多用户工作站便属于C1级。C2级 称为受控存取控制级, 当前广泛使用的软件, 如UNIX操作 系统、 ORACLE数据库系统等,都能达到C2级。从B级开始, 要求具有强制存取控制和形式化模型技术的应用。B3、A1级 进一步要求对系统中的内核进行形式化的最高级描述和验证。