安全认证服务器简介

sts协议

STS协议简介STS(Security Token Service)协议是一种身份验证和授权协议,用于在分布式系统中提供安全的访问控制机制。

该协议通过颁发一种称为安全令牌的凭证,来实现用户身份验证和资源访问的授权。

核心概念安全令牌(Security Token)安全令牌是STS协议中的核心概念之一,用于表示用户的身份信息和访问权限。

安全令牌通常包含用户的标识信息、权限声明、过期时间等内容。

安全令牌可以由STS服务器颁发,客户端在每次访问受保护资源时,都需要携带有效的安全令牌进行验证。

STS服务器(Security Token Service)STS服务器是负责颁发和管理安全令牌的实体。

它通常与身份验证系统和访问控制系统紧密结合,用于验证用户身份,并为其生成对应的安全令牌。

STS服务器还负责对安全令牌进行解析和验证,确保其合法性和有效性。

受保护资源(Protected Resource)受保护资源是指需要进行访问控制的系统资源,如数据库、文件服务器、Web服务等。

通过STS协议,受保护资源可以根据安全令牌中的权限信息,对访问请求进行验证和授权,确保只有合法的用户才能访问。

身份提供者(Identity Provider)身份提供者是一种特殊的STS服务器,主要负责用户身份的验证和认证。

它通常与用户存储系统(如LDAP、Active Directory等)集成,用于验证用户提供的凭证(如用户名密码),并生成对应的安全令牌。

身份提供者还可以扩展为支持其他身份验证方式,如单点登录、多因素认证等。

STS协议流程以下是STS协议的基本流程:1.客户端向身份提供者发送身份验证请求。

2.身份提供者验证用户身份,并生成安全令牌。

3.身份提供者将安全令牌返回给客户端。

4.客户端将安全令牌携带在每次访问受保护资源时的请求中。

5.受保护资源接收到请求后,从中提取安全令牌。

6.受保护资源使用STS服务器的公钥来验证安全令牌的签名和有效性。

大数据课程11.安全认证框架Kerberos

课程目录

1 Kerberos简介和工作机制 2 Kerberos的认证原理 3 Kerberos的应用案例

01

PART 01

第一部分

Kerberos简介和工作机制

1.1

问题的引入

问题引入:

➢ Internet安全一个问题在于用户口令明文传输,认证仅限于IP地址和口令。入侵者通过截获可获得口令,IP地址可以伪装,这样可远 程访问系统。

➢ 客户访问 TGS 服务器需要提供的票据,目的是为了申请某一个应用服务器的 “服务许可票据”; ➢ 票据许可票据由 AS 发放; ➢ 用 Tickettgs 表示访问 TGS 服务器的票据; ➢ Tickettgs 在用户登录时向 AS 申请一次,可多次重复使用; ➢ Tickettgs 定义为 EKtgs [ IDC‖ADC‖IDtgs‖TS1‖LT2 ]。

Java大数据开发工程师可以在java源代码中使用“System.setProperty("HADOOP_USER_NAME","yinzhengjie");”来提权 操作,只要client能够连接上hadoop集群就能或得hadoop集群上“yinzhengjie”这个用户对应的权限。这样做是很不安全的!而 实行Kerberos后,任意机器的任意用户都必须现在 Kerberos 的 KDC 中有记录,才允许和集群中其它的模块进行通信。

2.2

共享密钥

TGS与S共享Ks AS与TGS共享Ktgs AS与C共享Kc

2.3

Kerboros的凭证

票据(ticket): Ticket用来安全的在认证服务器和用户请求的服务之间传递用户的身份,同时也传递附加信息。用来保证使用ticket的用户 必须是Ticket中指定的用户。Ticket一旦生成,在生存时间指定的时间内可以被client多次使用来申请同一个server的服务。

曙光公司网络安全产品

全自主可控。

业、政府、教育等骨干网络应用。 双机热备等丰富功能。

龙芯 3 号处理器, 4 个千兆电口,2 个 SFP 光口

1U 机架

并发连接数 100 万,吞吐量 1G

最多支持 10 个接口, 可扩 4 个 SFP 光口,

1U 机架/2U 机架

吞吐量 3G-6G

龙芯 3 号处理器, 4 个千兆电口,2 个 SFP 光口,

VideoSpeed-C110 高清转码加速卡

VideoConta-S100 视频内容分析软件

全高半长,PCI-E 接口,尺寸小,低功耗,适用性强,可灵活定制

面向广电、安全领域,实现高性能的多路高清视频编解码、转码实时处理。 面向安全监管、视频监控领域,可提供实时、准确的视频内容分析,能够识别特定静 态或者动态目标,包括台标识别、文字识别、特定标识、敏感图像判定等功能。

力 ✓ POS 接口支持 SDH/SONET 接口类型,同时支

持 PPP、HDLC 两种链路协议解析 ✓ 支持 4 层 MPLS、4 层 VLAN 标签协议的解析 ✓ 支持 PPPOE 链路协议解析 ✓ 网络层同时支持 IPv4/IPv6 双栈协议分析 ✓ 传输层支持 TCP/端口、目的端

云安全解决方案

曙光以 CloudFirm 为核心,保障身份安全、网络安全、数据安全、内容安全等动态联动。 实现主动防御、重点防护、协调机动等云计算的安全防护。

7

封底 ----------------------------------------------------

8

功能特性: ✓ 系统关键部件采用热备保证系统的可靠性 ✓ 支持 IPMI 标准管理硬件平台 ✓ 支持 SNMP 网管协议对设备进行管理 ✓ 强大的灵活和掩码 ACL 规则匹配 ✓ 支持特征串匹配 ✓ 支持基于规则的分流和流量复制 ✓ 支持光路的旁路保护

服务器安全认证与加密通信保护数据传输的最佳实践

服务器安全认证与加密通信保护数据传输的最佳实践随着互联网的发展和普及,服务器安全认证及加密通信的重要性已经变得不可忽视。

在网络传输及存储敏感数据时,确保数据的安全性和保密性是至关重要的。

本文将介绍服务器安全认证和加密通信的最佳实践,以保护数据传输过程中的安全性。

一、服务器安全认证服务器安全认证是确保服务器身份合法性和确保数据传输过程中的安全性的重要环节。

以下是服务器安全认证的最佳实践:1. 建立安全访问控制措施:服务器应该设置访问控制列表(ACL)以限制对服务器的访问。

只有经过验证的用户才能获得访问权限。

2. 使用强密码:为服务器设定强密码是保障服务器安全的基础。

密码应该包含字母、数字和特殊字符,并且定期更换。

3. 多因素认证:使用多因素认证可以更加确保服务器的安全。

通过结合密码和其他因素如指纹、身份证等,可以提高认证的可靠性。

4. 定期更新安全补丁:及时安装和更新服务器的安全补丁,以弥补漏洞,并保持服务器的正常作业。

二、加密通信保护数据传输加密通信是确保数据传输过程中安全的关键步骤。

以下是加密通信的最佳实践:1. 使用SSL/TLS协议:通过使用SSL(安全套接层)或TLS(传输层安全)协议,可以在客户端与服务器之间建立安全的通信通道。

这些协议可以保证数据在传输过程中的加密和完整性。

2. 部署防火墙:防火墙可以检测和拦截潜在的入侵和攻击,并加强服务器的安全性。

通过设定防火墙策略,可以限制对服务器的访问,并确保只有经过授权的用户才能访问服务器。

3. 使用虚拟私有网络(VPN):通过使用VPN,可以在公共网络上建立私密的通信通道,确保通过网络传输的数据受到加密保护。

VPN可以提供更高的数据安全性和保密性。

4. 加密存储:对于存储在服务器上的敏感数据,应该使用加密技术进行保护。

确保数据在存储时也得到了相应的安全措施。

5. 定期备份和恢复:定期备份存储在服务器上的数据,并测试恢复的可行性。

这样即使在服务器发生故障或数据丢失的情况下,也能尽快地恢复数据。

IAS服务器配置

IAS服务器配置一、简介IAS(Internet Authentication Service)服务器是一种基于Windows 操作系统的RADIUS服务器,用于提供认证、授权和会计(AAA)服务。

在网络环境中,IAS服务器辅助实现用户认证和访问控制,保障网络安全和资源利用的有效性。

本文将介绍IAS服务器的配置步骤和要点。

二、硬件要求在进行IAS服务器配置前,首先需要确保服务器硬件符合要求。

通常要求服务器具备以下硬件配置:1. 处理器:建议使用最新的多核处理器,以提供更好的性能;2. 内存:建议使用至少8GB内存,以确保服务器能够运行起来;3. 硬盘空间:需要足够的硬盘空间来存储IAS服务器所需的各种文件和日志。

三、操作系统要求IAS服务器的配置需要基于特定版本的Windows操作系统进行,以下是常用的操作系统版本及要求:1. Windows Server 2008及更高版本:支持32位和64位版本的Windows Server操作系统,确保安装了最新的服务包和更新;2. Windows 7及更高版本:用于搭建IAS服务器测试环境,提供给非商业用户使用。

四、安装IAS服务器1. 打开控制面板,选择“程序”→“打开或关闭Windows功能”,找到“Internet信息服务(IIS)”并选择;2. 单击“详细信息”,在列表中勾选“Internet认证服务”;3. 单击“确定”并等待安装完成。

五、配置IAS服务器1. 打开IAS管理控制台,单击“规则”节点,在右侧面板右键单击并选择“新建RADIUS客户端”;2. 在“名称和地址”页面,填写名称和IP地址,用于标识和识别客户端;3. 在“权限”页面,指定客户端使用的共享密钥,并确保此密钥在客户端和服务器之间保持一致;4. 在“RADIUS属性”页面,选择要发送给客户端的RADIUS属性,如需要具体的认证方式或属性,请按照实际需求进行配置;5. 单击“确定”完成客户端的配置。

信息安全认证方案简介

生物认证技术 (包括指纹、虹膜、面容识别等) –无法集成现有应用 –需要特殊的外围认证设备 –应用不成熟、使用维护成本 动态口令认证技术 –直接集成各种应用,无需客户端软件 –提供全面资源保护,如网络访问与维护、主机登录、Oracle数据库、Web Server等 –技术成熟、可靠,方便部署、管理、分发和使用 数字证书认证技术 –无法集成现有应用,需要很多开发工作 –客户端需要安装驱动程序,管理、部署和维护复杂 –缺少必要的灵活性 –在许多特殊场景下无法使用,如对登录UNIX操作系统的保护就无能为力

信息安全认证技术分为:

•常规的“口令”代码认证 •动态口令(动态口令)认证 •生物技术(指纹、虹膜、面容等)认证 •数字证书(CA)认证等。 其中常规的“口令”代码认证是计算机系统的早期身份认 证产品, 因其“口令”的静态特性和重复使用性,存在易 窃取、易猜测、易破解等安全缺陷,是一种弱身份认证系 统,只能用于安全等级要求较低的信息系统。动态口令认 证、生物技术认证和数字证书认证是强身份认证系统,可 用于政府、金融、企业等重要信息系统的安全认证

信息安全认证方案简介

宁波港信息通信有限公司

安全认证内容

• 1、信息安全需求 、 • 2、信息安全认证技术 、信息安全认证技术 • 3、信息安全认证解决方案 、

信息安全的需求

• • • • • • 用户的身份鉴别 访问控制与授权 信息的保密性与安全性 保证数据的完整性 不可否认性 监听与审计系统

信息安全认证技术

信息安全认证方案

• 基于动态口令的 基于动态口令的统一认证方案 • 基于 基于PKI/CA统一认证方案

基于动态口令的解决方案

使用说明(1)

TAM实现说明: 实现说明: 实现说明 • TAM自身支持动态口令认证。只需配置WebSEAL的配置文件。 自身支持动态口令认证。只需配置 的配置文件。 自身支持动态口令认证 的配置文件 • 保留原有 保留原有LDAP静态密码,作为身份认证第一要素。 静态密码, 静态密码 作为身份认证第一要素。 • 使用硬件令牌,作为身份认证第二要素,比较正式。同时给高层令牌配备手 使用硬件令牌,作为身份认证第二要素,比较正式。 机令牌,方便领导出差使用。 机令牌,方便领导出差使用。 • 登录过程: 登录过程: 第一步:用户登录PORTAL门户页面,TAM收到请求后将用户重新定向到 第一步:用户登录 门户页面, 收到请求后将用户重新定向到 门户页面 webseal密码验证页面,验证原有 密码验证页面, 密码。 密码验证页面 验证原有LDAP密码。 密码 第二步:用户输入用户名、动态令牌PIN码 动态令牌的动态口令, 第二步:用户输入用户名、动态令牌 码、动态令牌的动态口令,发送到验 证服务器(安盟动态口令服务器),以进行身份验证。 ),以进行身份验证 证服务器(安盟动态口令服务器),以进行身份验证。 第三步:用户验证通过后, 写入客户端浏览器, 第三步:用户验证通过后,TAM将SSO token写入客户端浏览器,然后带 将 写入客户端浏览器 用户进入门户信息展示页面

华为认证和服务器部分

Interconnect),智能功 可满足各种内存密集 1个扩展RAID卡的

耗调节功能,达到性能、型应用需求;

PCIe的插槽,

功耗的完美结合,支持

超线程、Turbo加速技

术;

I8支 1高 36持 卡n800.t4P.持 频eM0核G0Cl®4率等TL/I4/e3/8X28s处缓路S.e的06理o0S存76Qn系DG核器®;P列H存、EI类总z支7处储,8型-线核持理加最,支及4器速大最端,通缆务持最服R量D过,器大务64I4TM华可;容器条BM;为扩量支R4内D路自展持2存IT服M研至1B,2M务;Q88最内路条P器8大I存服路线支容,提热I板活者/O供插载配2扩端拔以置9展口个太:P;(1C网40I可端Ge规槽E口选格位G1可1用E个灵或于)支B支量B持持1U6R8电T到AB池I1D保6个0护、2模.15、英块1寸0、SA5S、/S6A等T,A/1SGSBD硬Ca盘ch,e,最可大选存配储容

HCDP-IERN Huawei Certified Datacom Professional-Implement Enterprise Routing Network 华为认证数据通信资深工程师 - 部署企业级路由网络

HCDP-IESN Huawei Certified Datacom Professional-Implement Enterprise Routing Network 华为认证数据通信资深工程师 - 部署企业级交换网络

认证考试时间一般为一个小时,题型为单选、多选和判断题 ,答题必须按顺序进行,选择下一题后将不能回到已经做 过的试题做修改。

认证考试完成之后,现场即可打印成绩报告单并获知考试结 果。

认证项目 HCDA

考试代码 HC-211

云安全服务十大品牌简介

产品与服务

01 华为云提供包括云服务器、数据库、存储、网络 等在内的多种云计算产品和服务。

02 华为云还提供一系列的IT解决方案,包括大数据 分析、人工智能、物联网等。

02 针对企业需求,华为云提供定制化的云计算解决 方案,帮助企业实现数字化转型。

优势与特点

华为云拥有自主研发的云 计算技术,具备高可靠性 和安全性。

市场份额

02 绿盟科技在中国网络安全市场占有较大市场份额,排

名靠前。

客户认可

03

绿盟科技的云安全产品和服务得到了众多客户的认可

和好评,客户满意度较高。

03

品牌三:天融信

公司简介

• 天融信是中国较早的网络安全企业之一,成立于1995年,总部位于北京。公司为客户提供包括网络安全、云计 算、大数据等在内的全方位的解决方案和服务。

3

腾讯云还提供了灵活的计费模式和丰富的API接 口,方便客户根据自身需求进行定制化开发。

07

品牌七:新华三

公司简介

01

新华三是国内知名的科技企业,致力于提供全面的数

字化解决方案和云安全服务。

02

公司由紫光集团和惠普公司合资成立,拥有强大的研

发实力和丰富的行业经验。

03

新华三总部位于中国北京,并在全国范围内设有多个

品牌十:安恒信息

公司简介

• 安恒信息是一家专注于网络安全领域的高科技企业,致力于为政府、企业、个 人提供全面的网络安全解决方案和服务。公司成立于2007年,总部位于中国 杭州,拥有一支高素质、专业化的研发和技术团队,在网络安全领域具有丰富 的经验和领先的技术实力。

产品与服务

• 安恒信息的产品线涵盖了网络安全领域的各个方面 ,包括防火墙、入侵检测与防御、数据加密、身份 认证、安全审计等。此外,公司还提供一系列网络 安全服务,包括风险评估、安全咨询、安全培训、 应急响应等,以满足客户在不同场景下的安全需求 。

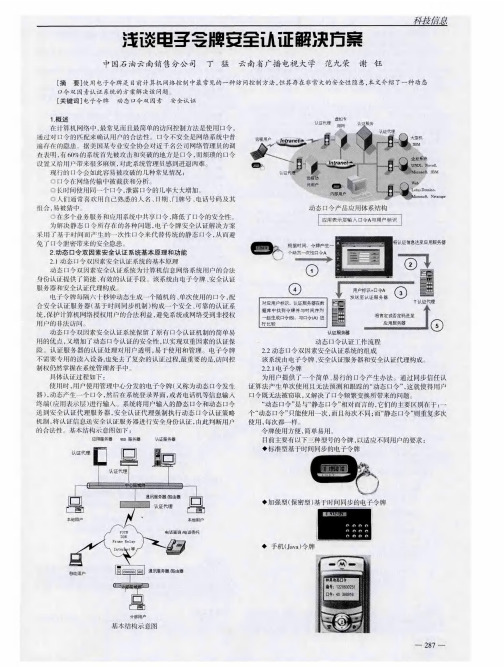

浅谈电子令牌安全认证解决方案

2 安全认 证服务器 .2 2 安全认 证服务器运行在 网络环境下 , 集中控制所有 用户对 网络 的 访问, 同时提供认证 、 授权 和审计 服务。 使用者 在进行身份认证 时 , 仅需要输 入用户名和 由电子令牌产 生 的“ 动态 口令” 。通过安 全认证代理强 制执行安全 口令策略机制 , 将认 汪信息送安全认证服务器端调用 同步信任认证算法模块对 “ 动态 口令” 进行认证 , 保证认证过程的完成。

H 一 P1 J X和 AX)l的登 录认 证 。 I

安全 认证代理 町快捷 简便地布置安 全服务 , 而不需 要 用户 的桌 嘶交 。存用户获准访 问机密 We 资源之前 , b 必须确定用 户的身份 , 强 制实施 他们制定 的安 全策略 , 既可 以把网站作 为公共 资源提供给所 有 用 户, 也可以把它作为高机密网站来给可信任用户发送保 密信息 。 2 动 态 口令 双 因 素 安 全 认 证 系 统 的特 点 3 ◆开放式体 系 , 系统支持 WI D WS T N T R 、 N X、I U N O 、 E WA E U I LN X N 等 网络系统平台 。 ◆用户数据和动态密码种子受加密保护。 ( 上接第 2 6 ) 8页 1 相信 读者不难仿 照上面写 出 自己的运行状态 的示意代码 了 , 关键 是在 帧处理 函数 和帧绘制 函数应 实现游戏本身的需 求。下面我们看看 游戏类 主要 的代码 :

p bi cas G me MirsfX aFa w r.a u l ls c My a : coo .n .rme okG me{ t

S a e My因素 ( 静态 口令及 动态 口令双 因素) 身份认 证技术 和一 次 性认证原则, 保证一 次一密 。 ◆可支持 T C C 和R D U 远程拨 号访 问认证协议 , AAS A IS 允许用 户进 行远程拨 号访 问。 ◆用 户的重要信息( 口令 ) 以变换形式在存储设 备中存储或 存 如 均 信道中传输 。 ◆客 户端提 供认证 A I P 开发 接 口 , 括 C V 、 B F x“ 、 O 包 、 C V 、 (P , W— . P E B ID R等各种 软件 开发接 口。可 以非常方便地嵌入原应 系统 , R UL E 无 需 添 加 额外 的访 问设 备 。 ◆支持I 和 A A H 等 www服 务器 , I S PCE 可控制 网页 的特殊访 问。 ◆提供A P S 调用接 口, 可轻易实现与 WE 服务器的无缝集成。 B ◆ 由于令牌是脱 机使用 的 , 客户端 的应 用环境并不 局限于计算 机 系统 , 对电话 委托 系统, 甚至是 A M、O 等都可以使用令牌。 T PS ◆单向 、 简捷 的认证过程 , 能够有效 防止非授权用户 的访问 ◆集中式 的网络认证 和管理 , 完整 的 日 志功能 , 便于审 汁追踪 。 ◆抗反向工程 , 我保 护。 自 ◆可选的热备份认 证服务器 , 确保 系统可靠性 。 2 . 用 程序 接 口 4应 提供多种应用系统开发接 口: ◆C 口、 B 口、oPo 口、 E P I 口 、 接 口 接 V 接 Fx r接 D LH接 P B ◆C I 口 G接  ̄A P 口 S接  ̄J VA接 口 A 25令 牌 物 理 特 性 . ◆Tl 塑料外壳 桴 ◆电子令牌小巧便捷 , 使用方便 ◆加 强 型 电子 令 牌 有 按 键 选 择 , 提 供 PN码 输 入 可 I ◆不使用时 自动进入省 电状态 ( 卜 指 式令忡 ) ◆超 低 功 耗 , 能 环 侏 节 2 动态 口令舣冈素安令认证系统的发装 . 6 动 态 口令 双 因素 安 伞 认 证 系统 安 装 时 除 r添 加 必 嘤 的 设 ( 奠 伞认 证服务器 、 安仝认证代理 、 令牌等 , 全认旺服务 要 十 人客 安 立 原仃的 网络 内, 安令认证代卵 足需 要侏护 的网络资源是 系统 一 已经 { 1 存的应 ) , 外 只需 对原应用 系统的 I 々认汪部分稍作改动 , 1 就能 动态 口令系统 的无缝嵌 入 ,G _D N P S / R E 提供 多种 认证接 I E Y A AS E V R , r S 口, 包括 C、 C V F X R P WE B I1 R等 , V 、 B、O P O、O R UI E 3 以适应 不同刖 , 的 需要 。对于互联网的应用 ,G D N P S/E V R提供 A P L E Y A AS R E r S S 渊用拔 口、 摔件模块 , 实现 与现有 WE 服务器的无缝集成。 B

RSA双因素认证系统简介

RSA Authentication Manager管理概要 管理概要

简化并降低管理开支 • 数据库复制

• •

LDAP或客户权限管理数控库等用户资料的导入和同步 Quick Admin Web 界面的帮助台应用程序

提高正常运行时间,降低分险 • 支持高可用(High availability) 硬件平台

RSA双因素身份认证技术是最简单易用的强认证解决方案 双因素身份认证技术是最简单易用的强认证解决方案

生物认证技术,包括指纹、虹膜、面容识别等

• • • • • • • • •

无法集成现有应用 需要特殊的外围认证设备 应用不成熟、使用维护成本高

数字证书认证技术

无法集成现有应用,需要很多开发工作 客户端需要安装驱动程序,管理、部署和维护复杂 在许多特殊场景下无法使用,如对登录AIX操作系统的保护就无能为力

• •

自动实现软件容错 灾难恢复

增强的执行效率以及扩展性 • 自动实现负载平衡和数据库复制 投资保护 • 方便的进行扩容和升级

•

支持服务器负载平衡功能

RSA强认证系统可以保护的资源 强认证系统可以保护的资源

RSA RSA Authentication Authenticati Manager on Manager (Primary) (Replica) 远程移动办公用户

Lucent Cisco

Remote Access

iPass Citrix Nortel Symantec

• • • •

3COM Funk Software Cisco Lucent

RSA强认证系统可以保护的资源 强认证系统可以保护的资源

UNIX - AIX, HP/UX, Solaris Linux Windows NT & IIS Windows 2000/2003/XP

格尔CA服务器

格尔CA服务器 (格尔证书认证系统中小企业版) 产品白皮书 v1.3.0 上海格尔软件股份有限公司 2004年12月 上海格尔软件股份有限公司 1保密事宜: 本文档包含上海格尔软件股份有限公司的专有商业信息和保密信息。

接受方同意维护本文档所提供信息的保密性,承诺不对其进行复制,或向评估小组以外、非直接相关的人员公开此信息。

对于以下三种信息,接受方不向格尔公司承担保密责任: 1 ) 接受方在接收该文档前,已经掌握的信息。

2 ) 可以通过与接受方无关的其它渠道公开获得的信息。

3 ) 可以从第三方,以无附加保密要求方式获得的信息。

上海格尔软件股份有限公司 2目 录 1前言....................................................................................................32产品简介.............................................................................................42.1产品概念............................................................................42.2格尔证书认证系统产品线....................................................42.3体系结构............................................................................53产品特性及功能...................................................................................63.1产品特性............................................................................63.2基本功能一览表..................................................................64安装部署.............................................................................................85附录....................................................................................................95.1相关名词解释.....................................................................95.2参考标准..........................................................................105.3PKI简介..........................................................................11图表目录 图表 1 格尔证书认证系统产品系列列表...............................................4图表 2 格尔证书认证系统中小企业版产品列表.....................................5图表 3 格尔证书认证系统产品体系架构...............................................5图表 4格尔认证系统(中小企业版)产品功能列表...............................7图表 5 格尔认证系统(中小企业版)安装部署图..................................8上海格尔软件股份有限公司 31 前言 随着网络技术的不断发展,企业联网的范围也不断扩大,从一个本地网络发展到跨地区跨城市甚至是跨国网络,这其中的各种网络应用在给企业带来便捷高效的收益的同时,也带来了安全管理和安全通讯的问题。

auth2.0 原理

auth2.0 原理Auth2.0是一种广泛使用的身份验证和授权技术,它提供了一种简单、安全、可扩展的方式来验证用户身份并控制对资源的访问。

本文将详细介绍Auth2.0的原理,包括其工作原理、主要组件、安全性考虑以及未来发展方向。

Auth2.0基于OAuth 2.0协议,是一种开放源代码的授权协议,旨在保护用户隐私和确保数据安全。

Auth2.0通过提供一个安全通道(通常是HTTPS)来在用户和服务器之间建立连接,并使用密码学算法对数据进行加密和验证。

Auth2.0的主要工作流程包括用户认证、授权和访问控制三个阶段。

在用户认证阶段,Auth2.0通过提供一种称为“密码”的身份验证机制,要求用户提供用户名和密码来进行身份验证。

在授权阶段,Auth2.0将请求授权的资源传递给用户,并获取用户的授权许可。

在访问控制阶段,Auth2.0根据用户的授权许可来决定是否允许访问请求的资源。

二、Auth2.0主要组件Auth2.0主要由以下几个组件组成:客户端、认证服务器、授权服务器和资源服务器。

1. 客户端:客户端是与用户交互的应用程序或网站,它通过Auth2.0协议与认证服务器和授权服务器进行通信。

客户端可以是任何类型的网络应用程序,如Web应用程序、移动应用程序、桌面应用程序等。

2. 认证服务器:认证服务器负责接收客户端的认证请求,验证用户身份并提供授权许可。

3. 授权服务器:授权服务器负责处理用户的授权请求,并管理用户对资源的授权。

授权服务器通常与资源服务器进行交互,以决定是否允许访问请求的资源。

三、安全性考虑Auth2.0在安全性方面考虑了多个因素,包括但不限于以下几个方面:1. 密码安全:Auth2.0使用安全的密码哈希算法对密码进行加密存储,从而保护用户的密码安全。

2. 通信安全:Auth2.0使用加密的HTTPS通道进行通信,确保数据在传输过程中的安全性。

3. 身份验证机制:Auth2.0提供了多种身份验证机制,如密码、客户端证书、令牌等,以确保用户的身份真实性。

瑞科R5000系列认证服务器使用说明书

R5000系列认证服务器使用说明书成都瑞科技术有限公司目录1.产品简介 (3)1.1前言 (3)1.2产品外观 (3)2. 认证服务器原理简述 (4)2.1 网络应用图 (4)2.2 工作流程分析 (4)3.登录设备 (5)4.配置指导 (8)4.1 常规配置项 (8)4.1.1 IP及路由参数配置 (9)4.1.2 认证配置 (11)4.1.3 不明用户管理 (11)4.2 其他配置项 (12)4.2.1 配置用户名和密码 (12)4.2.2 添加单个用户 (13)4.2.3 批量导入用户 (14)4.2.4 用户数据导出 (16)4.2.5 过滤信息 (17)5.LNS配置示例 (19)5.1 CISCO设备作为LNS配置示例 (19)5.2 华为设备作为LNS配置示例 (21)5.3 华三设备作为LNS配置示例 (23)6.常见故障现象及处理 (25)6.1 能ping通认证服务器IP,网页不能打开 (25)6.2 认证服务器收不到任何信息 (26)1.产品简介1.1前言R5000系列认证服务器是成都瑞科技术有限公司针对金融、政府、公安等机构对无线网络安全的需求,自主研发的一款针对入网用户进行安全认证的工业级产品。

遵循RADIUS标准实现身份鉴权,通过综合鉴别IMSI号码、用户名和密码,保障用户对自身网络的完整控制权,广泛应用于对无线安全要求较高的行业。

1.2产品外观整体外观前面板后面板关于产品详细的物理参数,请参见”R5000系列认证服务器产品介绍说明书”。

2. 认证服务器原理简述本节简述认证服务器网络应用图以及系统核心工作流程,关于设备详细的技术指标,请参见“认证服务器技术规范”。

2.1 网络应用图2.2 工作流程分析核心工作流程如下:1、无线终端首先向运营上AAA中心发起连接请求,运营商AAA根据授权情况及时和相应的行业中心建立L2TP隧道,同时把PPP的二次协商直接转向到行业中心。

服务器安全管理制度中的身份认证与访问控制

服务器安全管理制度中的身份认证与访问控制服务器安全管理是一个企业信息技术系统中至关重要的一环。

随着信息技术的不断发展,服务器的重要性日益凸显,而服务器的安全问题也逐渐引起人们的关注。

在服务器的安全管理中,身份认证与访问控制是至关重要的环节,它们直接关系到服务器系统的安全性和稳定性。

一、身份认证身份认证是服务器安全管理制度中的第一道防线。

在网络服务器中,要确保用户的身份合法有效才能保障服务器的安全。

身份认证可以通过多种方式来进行,比如密码认证、生物特征识别、数字证书认证等。

1. 密码认证密码认证是最常见的身份认证方式之一。

用户需要输入正确的用户名和密码才能登录到服务器。

在设置密码时,应该遵循一些密码规范,比如密码长度要足够复杂、不易被猜测,密码定期更换等措施,以提高密码的安全性。

2. 生物特征识别生物特征识别是一种先进的身份认证技术,它通过识别用户的生物特征,比如指纹、虹膜、面部等来确认用户的身份。

生物特征识别技术具有较高的安全性,不易被冒用,但成本相对较高。

3. 数字证书认证数字证书认证是一种基于公钥加密技术的身份认证方式,通过数字证书的颁发和验证来确认用户的身份。

数字证书的使用可以有效避免中间人攻击等安全问题,提高了身份认证的准确性和可靠性。

二、访问控制访问控制是服务器安全管理中的重要环节,它确保了只有经过身份认证合法的用户才能访问服务器资源,防止未经授权的用户对服务器造成危害。

1. 身份验证在用户通过身份认证后,服务器需要对用户的访问请求进行身份验证,确保用户的访问行为符合权限要求。

通过设置访问权限、角色权限、资源权限等策略来管理用户的访问。

2. 访问控制策略服务器管理员可以通过访问控制策略来控制用户的访问行为。

比如通过访问控制列表(ACL)来限制用户对某些文件或目录的访问权限;通过访问控制矩阵(ACM)来定义用户和资源之间的访问权限。

3. 审计与监控审计与监控是访问控制中不可或缺的一环。

通过审计和监控用户的访问行为,可以及时发现异常行为和安全隐患,保护服务器系统的安全性。

AAA安全认证

A A AAAA是一种后台服务,是一种对网络用户进行控制的安全举措,可用于对想要接入网络的用户进行认证(身份考证)、受权、审计。

Authentication认证认证的作用是确立你是谁,是不是合法用户,能否有资格进入。

认证强度跟元素有关 , 用于认证的元素越多越安全,元素包含密码,指纹,证书,视网膜等等Authorization受权受权决定了你能做什么受权用户能够使用的命令受权用户能够接见的资源受权用户能够获取的信息Accounting 审计审计确立你做了什么,对你的所做的事进行记录两类审计:1、时间审计2、命令审计AAA的基本拓扑:NAS--网络接见服务器,或许叫网络接入服务器。

其实就是你网络的边沿网关,外部节点需要经过这台路由器来接见你的网络。

需要在这台路由器上对接入的用户进行控制。

AAA--经过在服务器上装上 CISCO的ACS软件,就能建立出一台AAA服务器。

NAS是 AAA服务器的 client端为何要用 AAA:经过AAA技术,我们能对接入网络的用户进行控制,能够控制哪些用户能接入网络,能获取什么样的权限,还可以记录取户上来以后做了啥事。

1、跟网络设施数目有关,也就是跟NAS的数目有关2、跟用户数目有关3、因为用户的屡次改动三大类的需要认证的流量种类client-----NAS(网络接见服务器)也就是三种抵达 NAS的流量1、登入 nastelnet/ssh/http/https(也叫网管流量)2、拔入 naspptp/l2tp/pppoe/ipsecvpn.....3、穿越 nasauth-proxy(ios)认证代理/cut-through(pix)其实上边的分类也能够换个说法:AAA的接入模式分为两类 :1、字符模式 ---------用于VTY、TTY、AUX、CON端口,该模式一般用来配置设施。

2、包模式 --------用于串行端口或其余远程接口,以及拨号接口。

该模式用于用户与网络内不同设施的通讯。

曙光公司网络安全产品

曙光网络安全产品系列应用 领域 曙光NetFirm 智能加速卡是电信运营商、安全部门、科研院所的最佳选择,可用于骨干网数据监控、校园网内容审计、用户数据分析、城域网信息安全处理等高速网络应用中。

应 用 案 例某用户需要从高速骨干网上捕包,进行实时数据分析,应用程序为多进程/线程应用,使用普通网卡捕包时,由应用软件进行报文过滤和分发,每台服务器处理的原始流量为2Gbps 。

而采用曙光NetFirm ,处理能力达到4Gbps产品型号NetFirm-C304:4个网口,可配置成千兆以太或2.5GPOS NetFirm-C313:1个万兆以太网口,3个可配置成千兆以太或2.5GPOS 的网卡NetFirm-C320:2个万兆网口,可配置成以太或POS面临的问题:● 网络带宽发展迅速,Gilder 定律表明,网络带宽每9个月增长一倍● 骨干网流量巨大,依靠普通网卡进行数据处理,需要占用更多服务器CPU 资源●简单的扩展设备,会带来空间、能耗、投资的膨胀NetFirm 能做什么?●在高速骨干网上,部署着大量服务器,针对网络数据包进行审计、检测等,NetFirm 卡可实现高效能网络数据处理,打破普通网卡的瓶颈。

●采用NetFirm 减轻应用软件的负担,使服务器更加高效地进行业务处理,提升服务器的整体性能。

●解决机房膨胀:节省机房空间、降低用户投资和能耗产品特点:● 高速收发包:采用FPGA 高速芯片,支持零CPU 占用、负载均衡的高速收发报文,可充分发挥服务器的性能。

● 网口流量聚合:在硬件上实现多个网口流量的链路层聚合,可以保证报文达到应用时保持线上顺序。

● 增值特点:芯片级的五元组分类处理,芯片级的TCP 连接管理、乱序报文重排、连接阻断及报文转发。

● 在线重构硬件芯片:可以在线升级网卡芯片的功能,方便用户需求变化时进行系统升级。

● 定制化开发:可根据用户业务需求,定制开发特定加速功能,帮助用户达成业务目标。

CA系统原理范文

CA系统原理范文

一、概述

CA(传输权限访问控制)系统是一种综合访问控制机制,主要用来控

制计算机系统中的资源,并为用户提供安全访问网络的支持。

CA系统是

用户访问控制机制的一种重要组成部分,能够保证任何用户都有权限访问

系统资源,通过CA系统,可以更有效的管理和安全的保护用户计算机系

统资源。

二、CA系统原理

CA系统的基本原理就是通过授权中心来为用户申请访问权限,根据

授权中心审核的结果来决定是否授予用户访问资源的权限。

1、用户端:用户端是一个客户机,它可以是一台计算机,也可以是

一个终端或者一个移动设备。

用户首先需要向授权中心申请一个证书,该

证书包含用户的账号信息,以及授权中心核实的权限信息。

2、授权中心:授权中心是一个服务器,由数据库服务器、安全认证

服务器、访问控制服务器以及CA认证服务器组成。

它可以审查用户访问

资源的请求,并根据用户权限信息,向客户发出授权证书,并实现安全认

证和访问控制。

3、资源端:资源端是一台服务器,它拥有各种系统资源,如文件、

目录、数据等。

它会根据用户提交的授权证书,允许用户访问其系统资源。

tsap所有知识点

tsap所有知识点TSAP所有知识点一、TSAP简介TSAP(Transaction Server Access Point)是一种为远程用户提供访问事务服务器的通信机制。

它通过TCP/IP协议栈上的连接来实现远程用户与事务服务器之间的通信。

TSAP的主要功能是建立和维护连接,为用户提供可靠的数据传输服务。

二、TSAP的特点1. 提供可靠的数据传输:TSAP使用TCP/IP协议栈上的连接,确保数据的可靠传输,避免数据丢失或损坏的情况发生。

2. 支持并发连接:TSAP能够同时支持多个用户与事务服务器建立连接,提高了系统的并发处理能力。

3. 提供安全认证机制:TSAP能够对用户进行身份验证,确保只有经过授权的用户才能访问事务服务器,提高了系统的安全性。

4. 支持事务处理:TSAP支持事务处理,用户可以通过TSAP向事务服务器发送事务请求,并获取事务处理的结果。

三、TSAP的工作原理1. 连接建立:用户通过TSAP向事务服务器发送连接请求,事务服务器收到请求后,与用户建立连接。

2. 数据传输:用户通过建立的连接向事务服务器发送数据,事务服务器收到数据后进行处理,并将处理结果返回给用户。

3. 连接关闭:用户在完成数据传输后,通过TSAP向事务服务器发送连接关闭请求,事务服务器收到请求后关闭连接。

四、TSAP的应用场景1. 分布式事务处理:TSAP可以用于实现分布式事务处理,不同的事务服务器可以通过TSAP建立连接,进行事务处理的协调和数据交换。

2. 远程数据库访问:用户可以通过TSAP访问远程数据库,进行数据库的查询和更新操作。

3. 远程文件访问:用户可以通过TSAP访问远程文件服务器,实现文件的上传、下载和管理。

4. 远程程序调用:用户可以通过TSAP调用远程服务器上的程序,实现远程程序的执行和结果返回。

五、TSAP与其他通信机制的比较1. 与HTTP相比:TSAP提供的是面向连接的通信机制,可以保证数据的可靠传输,而HTTP是无连接的,不保证数据的可靠性。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

Net’Attest EPS 的优势

索利通网络系统(上海)有限公司 产品事业部

1

目前网络的现状和危险性

网络的规越来越多重要信息存放于网络

接入网络的方式越来越多・・・

有线 无线 远程 …

有线 无线 远程

信息泄露的危险性越来越大・・・

17

用户导入事例 (1)

能够确保电子记录的安全访问

EPS能够同时提供便利性和保护数据信息的功能

数据库服务器

病房

检查室

门诊部

从终端发送每天病者的状态

从终端发送收集的病人身体信息

可以立刻得到检查结果和病例 并反馈到检查部门、诊断部门

18

用户导入事例 (2)

面向商务楼的应用

把电话、印刷、数据通信都统一到IP中

网络认证汇集在EPS内

动态VLAN

可以对每个机器动态的设定VLAN

● Net’Attest EPS 支持的认证方式

对应认证方式 PPP-PAP / PPP-CHAP EAP-MD5 / LEAP / EAP-TTLS / EAP-PEAP EAP-TLS 备注 ID/PASSWORD的认证 电子证书的认证

公司数据库 SIP服务器 公用电话网 Internet

Office Room

通过IP统一降低了费用

复合机Room

费用降低、使用者激增

实现使用者之间的交流

电话、数据、印刷都可以在 IP的基础上应用 IP Base可以实现印刷、打 印、 FAX的安全

19

总结

Net’Attest EPS是一个操作简单的集成CA的认证服务器

20

成就信息安全 创造企业价值

Thank you

21

把实现IEEE802.1X认证所需要的技术要素集成在1台硬件设备内 使用专用CA可以实现强加密认证

RADIUS CA Directory DHCP

不需要专业知识也可以很容易的进行架构

10分钟的时间可以完成的架构

能够统一设定的 Web界面

要保护的信息资源 (服务器资源)

用户A 中心交换机 接入交换机

无线网络是EAP-TLS认证

Net’Attest EPS同时支持多个认证方式。

VPN设备通过CHAP认证

VPN设备

Internet

在有VPN架构的Office的认证结果

有线网络是EAP-MD5认证 7

Net’Attest EPS 的功能 (组・策略设定)

通过访问者・位置进行控制的「组・策略」功能

(认证服务器)

Windows域 (ActiveDirectory)

user1 user4 user2 user5 user3 user6

可以通过使用AD

进行用户信息的统一管理

EPS中没有用户注册

④认证结果通知

③Windows域认证

EPS的设定也很简单

仅EAP-PEAP认证时,参考 Windows域的用户

容易进入 => 容易看到 => 泄露

2

网络安全的必要性

网络环境其实就象现实环境

进各扇门都需要钥匙 环境布置外人无法一目了然

< ***有限公司 >

营业部 技术部 管理部

<前台>

<进门需要钥匙>

<金库的位置是个秘密>

3

LAN安全的必要性

让我们想象一下现有的网络环境

是否也需要上锁?

服务器资源 外来人员也有连接权限吗?

●权限的设定例子

支持EPS-ST(2000用户)

SW1

技术部办公楼

○营业部NW -营业部=Full权限配置文件 -技术部=Guest权限配置文件 ○技術部NW -营业部=Guest权限配置文件 -技术部=Full权限配置文件

8

Net’Attest EPS 的功能 (电子证书)

方便证书的管理・操作方便的CA

不需要专业知识 2步操作就可以发行用户证书 也可以发行服务器证书

单击

多种使用用途

IEEE802.1X认证(EAP-TLS) 在VPN中的TLS认证 SSL Web证书 E-Mail签名,加密用(S/MIME)

一张电子证书 可以实现全部功能

9

Net’Attest EPS 的功能 (利用外部证书机构)

Master EPS (北京)

Slave EPS (上海)

13

Net’Attest EPS 的操作、管理 (初始化设定)

初始化设定的简单设置

填写相关内容 最短10分钟即可开始运用

简单易懂的操作过程

大幅度减少工作时间

14

Net’Attest EPS 的操作、管理 (Web界面)

清晰友好的操作界面

使用CSV文件进行统一注册非常方便!

添加、更改、删除只要通过修改一个文件即可,通过导入该文件可以马上完成操作

16

Net’Attest EPS 的操作、管理 (其他功能)

安全、准确、简单的使用各种功能

设定数据信息的备份/还原

全部数据信息备份到一个文件内 同时支持自动备份

FTP使用(更改后的次日运行)

[Net’Attest EPS 数据信息的备份界面]

DHCP功能 SNMP agent功能 命令操作

Ping、Tracert、nslookup等

[Net’Attest EPS 数据信息的恢复界面]

NTP客户端功能 Syslog日志收集

[Net’Attest EPS 日志输出的目标地址的界面]

变换RADIUS的操作

可以进行每个”用户・位置”的设定

营业部服务器

技术部服务器

●用户信息:归属 user1:营业部 user2:技术部

营业部办公楼

VLAN自动分配等 用户A

+ ●Authenticator:归属 AP1:营业部NW SW1:技术部NW + AP1

营业部

用户B 技术部

●Reply属性 Full权限配置文件 Guest权限配置文件

只要连接网络,就可以任 意使用网络资源

公司资源应该向谁开放?

通过连接网络, 可以无限制地登录 无线网络区域 即使不在同一幢办公楼 也可以任意使用网络资源

关于网络资源管理, 在LAN内应该做什么呢?

管理和控制连接(人) 到LAN的识别和操作

4

EAP认证设备

Net’Attest EPS

多种功能合一的认证设备

丰富的导入实例 多个验证方式 国内唯一的一个集成

允许连接

用户B

拒绝连接

正規用户 非法端口 用户C

通过端口控制

用户A 用户B

(认证服务器)

CA,网络认证的硬件设备

拒绝连接

非法端口

5

Why Use Net’Attest EPS

已经有很多用户导入EPS

通过简单的设置和管理实现网络高安全性

有较高安全需求的行业 金融,政府机关等

具有高实用性和高信赖性

谁都可以简单地架构强加密的认证环境 从小规模扩展到大规模 很容易实现双击冗余的高可用性 外部数据库的参照功能

适用内部严格严格的 用户

Soliton是能够在End-to-End支持802.1X认证的厂家

1XGate是针对国内的Windows企业用户而开发的 公司多个研究成果带给用户信任感

Net’Attest EPS 的双重化

仅设定Master就OK

使用任一个EPS进行认证都OK

实现双击冗余的High Availability System

信息同步通过TCP/IP来实现 可以在不同的场所设置

只需导入配置文件 配置文件在主机生成

①在Master EPS更 改设定

双击冗余的稳定使用

LDAP/LDAPS

local1 local2 local3

③搜索EPS的本地数据库

⑤认证結果通知 ②EAP认证要求

推荐内部管理严格的客户

接入网络前进行验证

①确认账号信息

EPS内外DB的参考顺序在下面 一个中设定: 1. 本地⇒外部LDAP 2. 外部LDAP⇒本地

12

3. 仅外部LDAP

Net’Attest EPS 的功能 (High Availability System构成1)

从服务器的设定也很简单

TCP/IP同步

②在Slave EPS, 立即自动更新更改 项目

自动同步更新的内容 用户信息的添加/更改/删除 用户证书的发行/失效 服务器证书的发行/失效 用户组信息的添加/更改/删除 NAS组信息的添加/更改/删除 RADIUS配置文件的添加/更改/删除 NAS客户端的添加/删除

15

Net’Attest EPS 的操作、管理 (数据库的信息注册)

用户、组、配置文件的注册、管理

支持每天的维护和初期导入的统一注册 3种注册方法

登录方法 使用手动操作的用户注册 通过CSV统一用户注册 通过远程管理工具的统一 用户注册 通过Net’Attest EPS的Web管理画面一个一个地注册 通过Net’Attest EPS的Web管理画面实行CSV文件的 统一注册 通过使用远程管理工具(在Windows XP操作)的CSV文件的统 一注册

可以使用外部证书机构发行的证书