NAT全功略(从服务器到路由器)

NAT配置命令

NAT配置命令一、静态NAT的配置1、设置外部端口的IP地址2、设置内部端口的IP地址3、在内部局部地址和外部全局地址之间建立静态地址转换router(config)#ip nat inside source static local-ip global-iprouter(config)#ip nat inside source static 192.168.1.2 61.159.62.130(将内部局部地址192.168.1.2 转换为内部全局地址61.159.62.130 )4、在内部和外部端口上启用NATrouter(config)#interface serial 0/0router(config-if)#ip nat outsiderouter(config)#interface fastethernet 0/0router(config-if)#ip nat inside二、动态NAT的配置1、设置外部端口的IP地址2、设置内部端口的IP地址3、定义内部网络中允许访问外部网络的访问控制列表router(config)#access-list 1 permit 102.168.1.0 0.0.0.2554、定义合法IP地址池router(config)#ip nat pool pool-name star-ip end-ip netmask [type rotary]pool-name:放置转换后地址的地址池的名称star-ip/end-ip:地址池内起始和结束的IP地址netmask:子网掩码type rotary(可选):地址池中的地址为循环使用router(config)#ip nat pool test0 61.159.62.130 61.159.62.190 netmask 255.255.255.192 5、实现网络地址转换router(config)#ip nat inside source list access-list-number pool pool-name [overload] access-list-number:为1--99之间的整数pool-name:池名overload(可选):使用地址复用,用于PATrouter(config)#ip nat inside source list 1 pool test06、在内部和外部端口上启用NATrouter(config)#interface serial 0/0router(config-if)#ip nat outsiderouter(config)#interface fastethernet 0/0router(config-if)#ip nat inside三、PAT的配置A、使用外部全局地址1、设置外部端口的IP地址2、设置内部端口的IP地址3、定义内部网络中允许访问外部网络的访问控制列表router(config)#access-list 1 permit 102.168.1.0 0.0.0.2554、定义合法IP地址池router(config)#ip nat pool onlyone 61.159.62.130 61.159.62.130 netmask255.255.255.248在这里合法地址池的名称是onlyone ,合法地址范围是61.159.62.130 ,掩码是255.255.255.248 ,由于只有一个地址,所以起始地址与结束地址相同。

NAT详解课件(PPT演示)

实例效果

D 内网用户通过NAT服务器成功访问公网资源,

NAT服务器记录转换日志便于排查问题。

05 NAT故障排除与诊断

常见NAT故障现象及原因

01

02

03

无法实现地址转换

可能是由于NAT配置错误、 地址池耗尽或网络设备故 障等原因导致。

网络性能下降

NAT处理过程中可能出现 性能瓶颈,如CPU占用率 高、内存不足等,导致网 络传输延迟和抖动。

在出口路由器上应用NAT 配置,`ip nat inside`和`ip nat outside`分别指定内外 网接口。

动态NAT配置注意事项

确保内部本地地址与内部全 局地址不重叠,以避免地址 冲突。

合理规划公网IP地址池,确 保足够的地址资源供NAT转 换使用。

在配置动态NAT映射时,注 意访问控制列表的匹配条件, 确保需要转换的地址能够被 正确匹配。

03

NAPT(Network Address Port Translation,网络地址 端口转换):除了转换IP地址外,还同时转换端口号,实 现多个私有网络主机共享一个公网IP地址。适用于公网IP 地址资源紧张的场景。

NAT应用场景及优势

应用场景:家庭网络、企业网络、运营商网络等需要实现私 有网络地址与公网地址转换的场景。 优势 缓解IPv4地址短缺问题,提高公网IP地址利用率。 隐藏内部网络结构,提高网络安全性。 实现网络地址与端口的复用,降低网络成本。

NAT技术展望与发展趋势

IPv6与NAT

NAT与云计算

随着IPv6的普及,NAT的需求将逐渐减少 ,但NAT技术仍将在某些场景下发挥作用 。

在云计算环境中,NAT技术可以帮助实现 虚拟机之间和虚拟机与外部网络之间的通 信。

[史上最详细]H3C路由器NAT典型配置案例

![[史上最详细]H3C路由器NAT典型配置案例](https://img.taocdn.com/s3/m/882e4d6942323968011ca300a6c30c225801f060.png)

H3C路由器NAT典型配置案列(史上最详细)神马CCIE,H3CIE,HCIE等网络工程师日常实施运维必备,你懂的。

1.11 NAT典型配置举例1.11.1 内网用户通过NAT地址访问外网(静态地址转换)1. 组网需求内部网络用户10.110.10.8/24使用外网地址202.38.1.100访问Internet。

2. 组网图图1-5 静态地址转换典型配置组网图3. 配置步骤# 按照组网图配置各接口的IP地址,具体配置过程略。

# 配置内网IP地址10.110.10.8到外网地址202.38.1.100之间的一对一静态地址转换映射。

<Router> system-view[Router] nat static outbound 10.110.10.8 202.38.1.100# 使配置的静态地址转换在接口GigabitEthernet1/2上生效。

[Router] interface gigabitethernet 1/2[Router-GigabitEthernet1/2] nat static enable[Router-GigabitEthernet1/2] quit4. 验证配置# 以上配置完成后,内网主机可以访问外网服务器。

通过查看如下显示信息,可以验证以上配置成功。

[Router] display nat staticStatic NAT mappings:There are 1 outbound static NAT mappings.IP-to-IP:Local IP : 10.110.10.8Global IP : 202.38.1.100Interfaces enabled with static NAT:There are 1 interfaces enabled with static NAT.Interface: GigabitEthernet1/2# 通过以下显示命令,可以看到Host访问某外网服务器时生成NAT会话信息。

路由器的NAT的原理及配置

路由器的NAT的原理及配置NAT的原理:1.内网通信时,源IP地址是私有IP地址,目标IP地址是公共IP地址。

路由器将内网数据包的源IP地址改为路由器的公共IP地址,然后将数据包发送到外网。

2.外网响应时,目标IP地址是路由器的公共IP地址,源IP地址是外网服务器的公共IP地址。

路由器接收响应数据包后,根据数据包的目标IP地址将数据包转发到相应的内网主机。

NAT的配置步骤:1.登录路由器的管理界面。

通常通过在浏览器中输入路由器的IP地址来访问管理界面。

2.在管理界面中,找到“网络设置”或类似的选项。

选择“NAT”或“端口转发”设置。

3.开启NAT功能。

一般会有一个“启用NAT”或类似的选项,勾选上即可开启NAT功能。

4.配置内网IP地址段。

在内网设置中,指定内网的IP地址段,如192.168.1.0/245.配置端口转发规则。

如果需要将公共IP地址的请求转发到内网主机上,需要配置端口转发规则。

一般会有一个“端口映射”或类似的选项。

在此处,配置外部访问的端口号、内网主机的IP地址和端口号。

6.保存配置并重启路由器。

NAT的配置注意事项:1.配置合理的内网IP地址段,避免与外网冲突。

2.配置合适的端口转发规则,确保请求可以正确转发到内网主机。

3.注意路由器的性能,过多的NAT转发可能会影响路由器的性能。

4.配置安全策略,例如限制可访问的IP地址范围,避免未授权的访问。

5.定期检查和更新路由器固件,以确保安全性和稳定性。

总结:NAT是一种将私有IP地址转换为公共IP地址的技术,可以实现内网和外网之间的通信。

其基本原理是通过在数据包中更改源IP地址和目标IP地址,将内网数据包发送到外网,然后将外网响应转发回内网。

通过在路由器的管理界面中配置NAT,可以开启NAT功能、配置内网IP地址段和端口转发规则。

配置NAT时需要注意合理性、安全性和性能,以保障网络的稳定和安全运行。

路由器的端口映射与NAT设置方法

路由器的端口映射与NAT设置方法随着互联网的普及,我们逐渐离不开路由器。

路由器作为连接多个设备的中心,扮演着至关重要的角色。

在使用路由器过程中,经常会遇到需要进行端口映射与NAT设置的情况。

本文将详细介绍路由器的端口映射与NAT设置方法,希望能给读者带来帮助。

一、什么是端口映射与NAT在了解端口映射与NAT的设置方法之前,我们首先需要了解什么是端口映射与NAT。

1.1 端口映射端口映射是一种将路由器或者防火墙的公网IP地址映射到局域网中某台设备的特定端口上的技术。

通过端口映射,外部网络就可以通过路由器访问局域网内的设备,实现设备间的通信。

1.2 NATNetwork Address Translation(网络地址转换),简称NAT,是一种在IP数据包从一个网络传输到另一个网络时,修改IP地址信息的技术。

通过NAT,局域网中的设备可以使用路由器的公网IP地址进行互联网访问。

二、端口映射与NAT设置方法2.1 登录路由器管理界面在进行端口映射与NAT设置之前,首先需要登录路由器的管理界面。

通常情况下,我们可以在浏览器中输入默认网关的IP地址,在弹出的登录界面中输入正确的用户名和密码进行登录。

2.2 端口映射设置端口映射的设置方法因路由器品牌和型号而异,但大致步骤如下:步骤一:在路由器管理界面中找到“端口映射”或类似的选项,点击进入。

步骤二:选择“添加映射规则”或类似的选项,进行新的映射规则设置。

步骤三:填写映射规则的相关信息,包括外部端口和内部端口。

外部端口指的是互联网上对外服务的端口,而内部端口则是局域网设备的端口。

步骤四:保存设置并重启路由器,使端口映射生效。

2.3 NAT设置NAT的设置方法与端口映射类似,具体步骤如下:步骤一:在路由器管理界面中找到“NAT设置”或类似选项,点击进入。

步骤二:选择“开启NAT”或类似的选项,使NAT功能生效。

步骤三:根据个人需求,对NAT相关选项进行配置,如IP地址转换类型、端口转换等。

使用网络地址转换(NAT)实现局域网访问互联网

使用网络地址转换(NAT)实现局域网访问互联网随着互联网的普及和发展,越来越多的人们接触到并使用互联网。

无论是家庭还是办公场所,都通常会建立一个局域网来连接多台设备。

然而,局域网内的设备想要访问互联网,则需要使用网络地址转换(NAT)来实现。

一、什么是网络地址转换(NAT)?网络地址转换(Network Address Translation,简称NAT)是一种将内部网络地址转换为外部网络地址的技术,通过这种技术可以实现内部网络设备与互联网的通信。

NAT主要用于将内部网络(局域网)中的私有IP地址转换成全球唯一的公共IP地址,以便在互联网上进行通信。

二、NAT的工作原理1. NAT的基本原理NAT的基本原理是通过路由器或防火墙设备来实现,它将局域网中的多台设备的私有IP地址转换为一个公共IP地址。

在通信过程中,当局域网中的设备发送请求到互联网上的某个服务器时,路由器会自动将该请求的源IP地址从私有IP地址转换为公共IP地址,然后将请求发送到目标服务器。

当目标服务器返回响应时,路由器再将响应的目标IP地址从公共IP地址转换为相应的私有IP地址,然后将响应发送到请求设备。

2. NAT的转换方式NAT的转换方式有两种:静态NAT和动态NAT。

- 静态NAT:静态NAT是指将局域网中的某个设备的私有IP地址与一个全局唯一的公共IP地址进行一对一的映射。

这种方式适合需要将某些设备一直映射到相同的公共IP地址的情况,如服务器等。

- 动态NAT:动态NAT是指将局域网中的多个设备的私有IP地址与一个或多个公共IP地址进行动态映射。

这种方式根据局域网中设备的需求,将可用的公共IP地址动态地分配给设备进行通信。

三、NAT的优势和应用场景1. 优势- 节约IP地址资源:使用NAT可以实现将多个设备共享一个公共IP地址,从而大大节约了IP地址资源的使用。

- 增加网络安全性:NAT作为一种边界设备,将私有网络地址隐藏在公网之后,减少了对内部网络的直接攻击。

nat实验的实施步骤

NAT实验的实施步骤简介在计算机网络中,网络地址转换(NAT)是一种将私有IP地址转换为公有IP地址的技术。

NAT技术在实际网络环境中广泛应用,它允许多台设备共享一个公网IP地址,提高了IP地址的利用率。

本文档将介绍NAT实验的实施步骤,帮助读者理解和掌握NAT技术的原理和实际应用。

实验环境准备在进行NAT实验之前,需要准备以下实验环境: - 一台路由器设备(如:Cisco路由器、Juniper路由器等) - 两台主机设备(如:PC、服务器等) - 连接路由器和主机的网络线缆实验步骤下面是进行NAT实验的具体步骤:1.连接实验设备–将路由器和主机设备通过网络线缆进行连接,确保物理连接正常。

2.配置路由器接口–在路由器上配置连接主机的接口,分配IP地址和子网掩码。

–配置默认路由,将数据包转发到公网接口。

3.配置NAT规则–在路由器上配置NAT规则,将私有IP地址映射为公有IP地址。

–配置端口转发规则,将特定端口的数据包转发到内部主机。

4.配置访问控制策略–配置访问控制列表(ACL),实现对数据包的过滤和安全控制。

–限制特定主机或IP地址的访问权限。

5.测试NAT功能–在主机上使用ping命令测试与公网的连通性。

–在主机上使用telnet或SSH等工具测试端口转发功能。

6.监控和故障排除–使用网络监控工具(如:Wireshark)监控数据包的流动。

–根据监控结果,进行故障排除和网络优化。

7.实验总结和分析–总结本次实验的结果和经验,分析NAT技术的优缺点。

–探讨NAT技术在实际网络中的应用场景和未来发展方向。

注意事项进行NAT实验时,需要注意以下事项: - 确保实验设备的硬件和软件配置符合NAT实验的需求。

- 依据实验目的和具体环境,合理安排IP地址的分配和子网划分。

- 遵守实验守则,不干扰他人网络和数据通信。

- 在实验过程中记录实验结果和问题,及时解决故障和疑问。

结论NAT技术是计算机网络中常用的一种技术,通过将私有IP地址转换为公有IP 地址,提高了IP地址的利用率。

一步步教你配置NAT(服务器篇)

一步步教你配置NAT(服务器篇)一步步教你配置NAT(服务器篇)【网友提问】我是一名公司的网管,想问一下NAT技术一般都在什么时候用,在windows 2 003和路由器上如何配置NAT?希望IT168能够帮助我解答!谢谢!经常听身边的网管朋友谈论NAT技术,那么什么时候用到NAT技术呢?主要有两方面,第一是公网IP地址不够用,当企业只租用到了数量有限的公网IP时,不可能为内部每台计算机都分配一个公网IP,如何解决IP地址不够用的问题呢?这时就可以采用NAT技术,多个内部计算机在访问INTERNET时使用同一个公网IP 地址;第二是当公司希望对内部计算机进行有效的安全保护时可以采用NA T技术,内部网络中的所有计算机上网时受到路由器或服务器(防火墙)的保护,黑客与病毒的攻击被阻挡在网络出口设备上,大大提高了内部计算机的安全性。

接下来笔者将带领大家一步步在Windows 2003 Server服务器上配置并启用NAT功能。

具体网络环境:电信的ADSL,交换机一个,服务器一台,客户机若干,网线已经做好,所有机器上用的都是windows2000或是XP。

配置服务器NAT地址转换第一步:启动“路由和远程访问”,通过“开始->程序->管理工具->路由和远程访问”,默认状态下,将本地计算机列出为服务器。

如果要添加其他服务器,请在控制台目录树中,右键单击“服务器状态”,然后单击“添加服务器”。

第二步:右击要启用的服务器(这里是本地服务器),然后单击“配置并启用路由和远程访问”,启动配置向导。

第三步:出现欢迎页面后单击下一步。

出现选择服务器角色设置页面,选择“网络地址转换(NAT)”,接着单击下一步。

第四步:在Internet连接页面中选择“使用Internet连接”,在下面的Internet列表中选项“外网连接”,我们将让客户机通过这条连接访问Internet,界面如下图。

单击下一步继续。

小提示:这一点非常重要,一定不能把内网与外网的接口选择错误,否则配置的NA T就无法生效,因此我们在上面将本地连接的名称进行了修改,这里就显得一目了然了。

nat的原理及应用

NAT的原理及应用1. NAT的定义网络地址转换(Network Address Translation,简称NAT)是一种网络协议,用于将私有IP地址转换为公共IP地址,以便在互联网上进行通信。

NAT在计算机网络中起到了重要的作用,它使得多个设备可以通过共享一个公共IP地址来访问互联网。

2. NAT的原理NAT的原理是通过在私有网络和公共网络之间建立一种映射关系,将私有网络内的IP地址和端口号转换为公共网络的IP地址和端口号。

这样,在公共网络中就可以唯一标识每个数据包,从而实现了私有网络内的设备与互联网之间的通信。

具体而言,NAT的原理包括以下几个步骤:•地址转换:将私有网络内部的IP地址转换为公共网络的IP地址。

这是NAT最基本的功能,通过将私有IP地址替换为公共IP地址,实现了对外通信的能力。

•端口转换:私有网络内的多个设备可能使用相同的端口号进行通信,但在公共网络中,同一个IP地址必须使用不同的端口号进行区分。

因此,NAT会将私有网络内设备的端口号转换为公共网络的唯一端口号,以实现数据包在公共网络中的唯一标识。

•连接跟踪:NAT会为每个建立的连接维护一张映射表,记录私有网络内的设备与公共网络的映射关系。

当收到返回数据包时,NAT可以根据映射表将数据包正确转发到私有网络内的设备。

3. NAT的应用场景NAT在实际网络中有着广泛的应用,特别是在企业内部网络和家庭网络中。

下面列举了几个常见的NAT应用场景:•共享上网:通过NAT,多个设备可以通过共享一个公共IP地址来访问互联网。

这在家庭网络和小型企业中尤为常见,一台路由器作为NAT设备,为多台设备提供上网功能。

•端口映射:NAT还可以用于端口映射,将公共网络中的某个端口号映射到私有网络中的指定IP地址和端口号。

这在需要从公共网络访问私有网络的服务器时非常有用,如Web服务器、FTP服务器等。

•防火墙:NAT也可以作为防火墙的一部分,通过限制私有网络内设备对外访问的能力,保护内部网络的安全性。

一步步教你配置NAT

一步步教你配置NAT(华为3COM篇)上一篇我们讲解了如何使用WINDOWS操作系统建立NAT(一步步教你配置NA T服务器篇),成功的将内网计算机隐藏在NAT服务器之下,一方面提高了网络的安全性,另一方面解决了公网络IP地址不够用的问题。

我们还可以通过在路由器上做配置,让路由器在路由数据包的同时起到NA T的作用。

今天就将详细配置指令教给大家。

1.网络环境:内网用户IP地址为10.83.91.0/255.255.254.0,也就是说IP地址为两个C类地址,涵盖范围为10.83.91.0到10.83.92.255。

路由器使用的是华为公司出品的2621产品,该产品有两个以太网口供我们使用。

网口一连接外网,IP地址为公网地址;网口二连接内网,IP地址为私网地址。

2.配置过程:公司希望在路由器上配置NA T功能,让内网中的用户使用NAT访问外网。

2621路由器上已经配置了外网接口IP为61.51.3.103(公网IP地址),内网接口IP地址为10.83.91.254。

NA T配置命令如下,笔者将一一做详细注释。

“acl1”命令解释:设置一个访问控制列表,列表号为1。

“rule normal permit source 10.83.91.254 0.0.1.255”命令解释:为访问控制列表添加规则,容许10.83.91.254/255.255.254.0这个网段的所有地址通过。

注意一点的是命令中使用的是0.0.1.255这样的反向掩码形式,实际上他代表子网掩码为255.255.254.0。

“nat outbound 1 interface”命令解释:在NAT出口接口上进行设置,即外网接口,启用NA T功能。

容许NAT的主机为访问控制列表1中规定的地址。

小提示:华为路由器启用NA T功能时使用了一种称作EASYIP的技术,可以让内网IP 映射为路由器的外网接口IP地址,从而让多个内网IP地址对应一个公网IP,这个技术可以在数量上节省一个公网IP地址。

如何设置路由器NAT

如何设置路由器NAT路由器NAT设置指的是在任意一个私有网络中,如何让多台设备通过路由器访问互联网。

在本文中,我们将探讨如何设置路由器NAT。

第一步:检查路由器NAT功能是否开启在设置路由器NAT之前,我们需要先检查路由器是否已经启用了该功能。

在大多数情况下,路由器NAT功能默认是开启的,但您可以通过以下步骤进一步确认:1. 打开您的浏览器并在地址栏输入路由器IP地址。

如果您不确定您的路由器IP地址是什么,可以在路由器上查找或者手册中查询。

2. 在登录界面输入您的用户名和密码。

如果您不确定你的登录信息,可以咨询您的网络管理员或者查找路由器的手册。

3. 一旦您成功登录到路由器管理页面,找到网络设置或路由器设置选项。

在这里,您应该能够看到NAT功能是否开启。

如果您已经发现NAT功能没有开启,那么您需要启用它。

如果发现它已经启用,您可以跳过这一步并进入下一步操作。

第二步:创建NAT规则现在您已经确认NAT功能已经开启,那么下一步是创建一条NAT规则。

NAT规则指示路由器如何将到达私有网络中的数据包转发到互联网中。

为了创建一条NAT规则,您需要执行以下步骤:1. 返回路由器管理页面,并找到NAT规则设置。

2. 选择“添加新规则”或“新建规则”。

3. 在弹出的窗口中输入以下信息:源IP地址:私有网络IP地址范围。

目标IP地址:WAN口IP地址。

端口范围:选择相应的端口范围。

协议类型:TCP、UDP、或TCP/UDP。

4. 保存并提交更改。

第三步:测试NAT设置完成NAT规则之后,您需要测试其是否生效。

最简单的方法是连接到私有网络并尝试连接互联网。

如果您可以成功访问互联网,则说明NAT设置成功。

结论设置路由器NAT可以让多台设备通过路由器连接互联网。

要设置NAT规则,您需要确认NAT功能是否已经开启,然后通过管理页面创建规则。

最后,您需要测试规则是否生效。

这是为了确保网络连接正常。

路由器NAT功能介绍及配置

路由器NAT功能介绍及配置在互联网时代,路由器作为网络连接的核心设备之一,其功能日渐强大。

其中,网络地址转换(NAT)功能是路由器的一个重要特性,它可以为家庭或企业网络提供更加安全和高效的网络连接。

本文将介绍NAT功能的原理、作用以及如何在路由器上配置NAT功能。

一、NAT功能的原理NAT是一种在网络层面上进行地址转换的技术,它主要用于将内部私有IP地址转换为外部公共IP地址,从而实现多个内部设备共享一个公共IP地址的功能。

NAT功能通过修改数据包的源IP地址和目标IP 地址来实现地址转换,同时实现了对网络中的流量控制和数据过滤。

二、NAT功能的作用1. IP地址转换:NAT功能可以将内部网络中的私有IP地址映射为公共IP地址,实现与外部网络的通信。

这样,多个内部设备可以通过一个公共IP地址访问互联网,节约了IP地址资源并提高了网络的安全性。

2. 网络安全保护:通过NAT功能,内部设备的真实IP地址被路由器隐藏起来,对外部网络隐藏了内部网络的拓扑结构,提高了网络的安全性。

外部网络无法直接访问内部设备,需要经过NAT转换才能进行通信,从而有效防止了外部入侵。

3. 流量控制与数据过滤:NAT功能可以根据设定的规则来进行流量控制和数据过滤。

通过配置端口映射和转发规则,可以实现特定数据包的快速转发和过滤,提高网络的传输效率。

三、NAT功能的配置步骤以下是在常见路由器上配置NAT功能的步骤:1. 进入路由器的管理界面:打开浏览器,在地址栏输入默认网关IP 地址(通常为192.168.1.1或192.168.0.1),回车键进入登录界面。

2. 登录路由器:输入管理员账号和密码登录路由器管理界面。

3. 找到NAT功能配置选项:在路由器管理界面中找到“NAT”或“网络设置”等相关选项,点击进入NAT功能配置界面。

4. 配置内外网IP地址:在NAT配置界面中,设置内网和外网的IP 地址。

通常情况下,内网IP地址是私有IP地址,外网IP地址是由互联网服务提供商分配的公共IP地址。

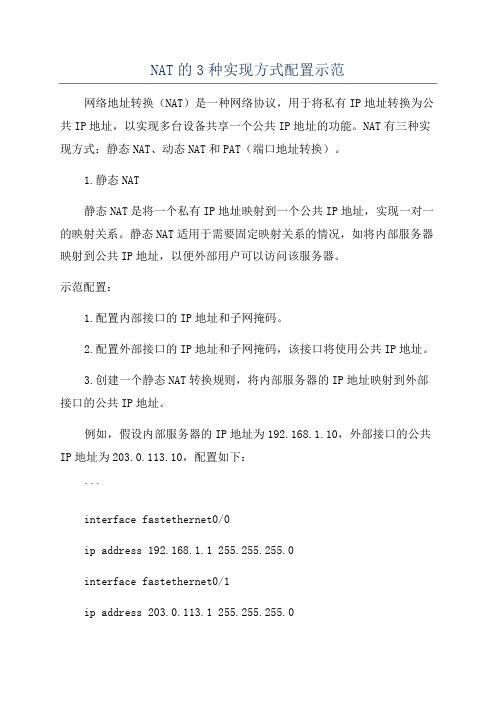

NAT的3种实现方式配置示范

NAT的3种实现方式配置示范网络地址转换(NAT)是一种网络协议,用于将私有IP地址转换为公共IP地址,以实现多台设备共享一个公共IP地址的功能。

NAT有三种实现方式:静态NAT、动态NAT和PAT(端口地址转换)。

1.静态NAT静态NAT是将一个私有IP地址映射到一个公共IP地址,实现一对一的映射关系。

静态NAT适用于需要固定映射关系的情况,如将内部服务器映射到公共IP地址,以便外部用户可以访问该服务器。

示范配置:1.配置内部接口的IP地址和子网掩码。

2.配置外部接口的IP地址和子网掩码,该接口将使用公共IP地址。

3.创建一个静态NAT转换规则,将内部服务器的IP地址映射到外部接口的公共IP地址。

例如,假设内部服务器的IP地址为192.168.1.10,外部接口的公共IP地址为203.0.113.10,配置如下:```interface fastethernet0/0ip address 192.168.1.1 255.255.255.0interface fastethernet0/1ip address 203.0.113.1 255.255.255.0ip nat inside source static 192.168.1.10 203.0.113.10```2.动态NAT动态NAT是将内部设备的私有IP地址动态映射到可用的公共IP地址,实现一对多的映射关系。

动态NAT适用于多个内部设备共享有限的公共IP地址的情况。

示范配置:1.配置内部接口的IP地址和子网掩码。

2.配置外部接口的IP地址和子网掩码,该接口将使用公共IP地址。

3.配置一个动态NAT池,指定可用的公共IP地址范围。

4.创建一个动态NAT转换规则,将内部设备的IP地址映射到动态NAT池中的公共IP地址。

例如,假设内部子网的IP地址范围为192.168.1.0/24,外部接口的公共IP地址为203.0.113.1,配置如下:```interface fastethernet0/0ip address 192.168.1.1 255.255.255.0interface fastethernet0/1ip address 203.0.113.1 255.255.255.0ip nat pool dynamic-nat-pool 203.0.113.10 203.0.113.20 netmask 255.255.255.0ip nat inside source list 1 pool dynamic-nat-pool overload access-list 1 permit 192.168.1.0 0.0.0.255```3.PAT(端口地址转换)PAT是一种特殊的动态NAT方法,它除了将内部设备的IP地址映射到公共IP地址外,还使用端口号来区分不同的连接。

路由器的NAT的原理及配置

路由器的NAT的原理及配置正文:一、路由器的NAT原理1.1 NAT的概念网络地质转换(Network Address Translation,简称NAT)是一种在IP数据报经过路由时将源地质或目的地质进行替换的技术。

它的主要作用是解决IPv4地质不足的问题。

1.2 NAT的工作原理NAT主要通过修改IP数据报中的源地质和目的地质来实现地质的转换。

具体而言,当数据包从局域网内部发送到外部网络时,路由器会将源地质替换为自己的公网IP地质,并将这个映射关系保存在NAT转换表中。

当外部网络返回数据包时,路由器会根据转换表将目的地质还原成内部局域网的IP地质,然后将数据包发送给相应的主机。

1.3 NAT的类型常见的NAT类型包括静态NAT、动态NAT和PAT(端口地质转换)。

静态NAT是一对一的地质映射关系,动态NAT是一对多的地质映射关系,而PAT则是将多个内部IP地质映射到一个公网IP地质的端口上。

二、路由器NAT的配置步骤2.1 进入路由器配置界面首先,打开浏览器,在地质栏中输入路由器的IP地质,然后按回车键进入路由器的登录界面。

输入管理员用户名和密码,登录到路由器的配置界面。

2.2 配置静态NAT如果需要配置静态NAT,需要以下步骤:1) 在路由器的配置界面中,找到NAT设置选项。

一般位于网络设置或高级设置中。

2) 找到静态NAT配置选项,进入。

3) 添加静态NAT规则,即将内部局域网的IP地质和对应的公网IP地质进行映射。

4) 配置完成后,保存设置,使配置生效。

2.3 配置动态NAT如果需要配置动态NAT,需要以下步骤:1) 在路由器的配置界面中,找到NAT设置选项。

2) 找到动态NAT配置选项,进入。

3) 配置动态NAT规则,即将内部局域网的IP地质范围和对应的公网IP地质进行映射。

4) 配置完成后,保存设置,使配置生效。

2.4 配置PAT如果需要配置PAT,需要以下步骤:1) 在路由器的配置界面中,找到NAT设置选项。

路由器nat功能

路由器nat功能路由器的NAT(网络地址转换)功能是指将局域网内部的IP地址转换成公网IP地址或者其他IP地址的一种技术。

NAT功能的出现主要是为了解决IPv4地址的短缺问题,并且可以将多个内部设备共享同一个公网IP地址上网的需求。

NAT功能的工作原理是将局域网内部的IP地址与对外通信所用的公网IP地址之间建立一对一的映射关系。

在数据包从局域网内部设备发送到外网时,路由器会对源IP地址和端口进行转换,使其成为公网IP地址和端口;当数据包从外网返回到局域网时,路由器会对目标IP地址和端口进行转换,还原为内部设备的IP地址和端口。

这种方式实现了内网设备与外网的通信,同时也保护了内网设备的安全性。

NAT功能具有以下几个优点:1. 提高网络安全性:使用NAT功能可以隐藏内网设备的真实IP地址,对于外部网络来说,只能看到路由器的公网IP地址,提高了内网的安全性,减少了暴露在外部网络中的风险。

2. 较高的网络连接性能:通过NAT功能,多个内网设备可以共享同一个公网IP地址上网,减少了公网IP地址的使用数量,提高了网络连接的性能。

3. 提高内网管理灵活性:使用NAT功能可以将内网设备的IP地址与外网的IP地址进行隔离,可以更加灵活地管理和配置内网设备。

4. 解决IPv4地址短缺问题:由于IPv4地址资源有限,NAT功能的引入可以将多个内网设备通过共享一个公网IP地址上网,充分利用IPv4地址的资源。

然而,NAT功能也有一些缺点:1. 限制了对外部网络的访问:使用NAT功能后,内网设备无法直接从外网访问到其他内网设备,需要进行端口映射或者设置虚拟服务器来实现。

这一点对于一些特定的网络服务,比如IP摄像头、远程桌面等有一定的影响。

2. 不支持IP协议的端对端连接:由于NAT功能会改变IP地址和端口信息,因此无法直接支持一些需要端对端连接的应用程序,如IP电话、P2P文件共享等。

对于这些应用程序,需要进行特殊的配置和设置才能正常使用。

路由器的NAT的原理及配置

路由器的NAT的原理及配置NAT(Network Address Translation,网络地址转换)是一种网络通信协议,用于解决IP地址不足的问题。

通过NAT技术,一个公网IP地址可以映射到多个私网IP地址,实现多个设备共享同一个公网IP地址的功能。

在路由器上配置NAT,可以实现多台设备通过路由器进行互联网访问。

本文将详细介绍路由器的NAT原理及配置方法,包括以下几个章节:1. NAT的基本原理NAT通过修改IP数据包的源地址和目的地址,实现内部IP 地址与外部IP地址之间的映射关系。

它分为静态NAT和动态NAT两种模式,具体的工作机制将在本章进行详细解释。

2. 静态NAT的配置方法静态NAT是一种固定的地址映射方式,将内部IP地址与外部IP地址一对一映射。

这种方式适用于需要固定映射关系的场景,如服务器对外提供服务的情况。

本章将介绍如何在路由器上配置静态NAT。

3. 动态NAT的配置方法动态NAT是根据内部设备的需求进行地址映射的方式,可以动态地分配外部IP地址。

这种方式适用于内部设备数量较多且变化频繁的情况。

本章将介绍如何在路由器上配置动态NAT。

4. NAT的高级配置除了基本的静态和动态NAT配置外,路由器还提供了一些高级的NAT配置选项,包括端口转发、NAT策略、NAT池等功能。

本章将介绍如何使用这些高级配置功能,以满足特定的网络需求。

5. NAT的故障处理在配置NAT时,可能会遇到各种故障,如由于配置错误导致的网络不通等。

本章将介绍常见的NAT故障情况及解决方法,帮助用户快速排查和解决问题。

附件:本文档无附件。

法律名词及注释:1. NAT(Network Address Translation):网络地址转换,一种网络协议,用于解决IP地址不足的问题。

2. IP地址(Internet Protocol Address):互联网协议地址,用于唯一标识互联网上的设备。

3. 静态NAT(Static NAT):一种固定的地址映射方式,将内部IP地址与外部IP地址一对一映射。

无线路由器——NAT设置

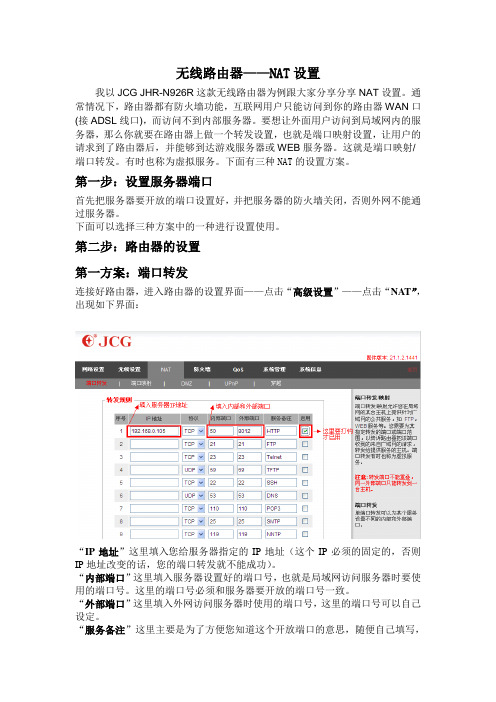

无线路由器——NAT设置我以JCG JHR-N926R这款无线路由器为例跟大家分享分享NAT设置。

通常情况下,路由器都有防火墙功能,互联网用户只能访问到你的路由器WAN口(接ADSL线口),而访问不到内部服务器。

要想让外面用户访问到局域网内的服务器,那么你就要在路由器上做一个转发设置,也就是端口映射设置,让用户的请求到了路由器后,并能够到达游戏服务器或WEB服务器。

这就是端口映射/端口转发。

有时也称为虚拟服务。

下面有三种NAT的设置方案。

第一步:设置服务器端口首先把服务器要开放的端口设置好,并把服务器的防火墙关闭,否则外网不能通过服务器。

下面可以选择三种方案中的一种进行设置使用。

第二步:路由器的设置第一方案:端口转发连接好路由器,进入路由器的设置界面——点击“高级设置”——点击“NAT”,出现如下界面:“IP地址”这里填入您给服务器指定的IP地址(这个IP必须的固定的,否则IP地址改变的话,您的端口转发就不能成功)。

“内部端口”这里填入服务器设置好的端口号,也就是局域网访问服务器时要使用的端口号。

这里的端口号必须和服务器要开放的端口号一致。

“外部端口”这里填入外网访问服务器时使用的端口号,这里的端口号可以自己设定。

“服务备注”这里主要是为了方便您知道这个开放端口的意思,随便自己填写,只要自己明白就好。

这些都填写完成之后,在后面的“启用”那里打上钩,最后点击“应用”按钮,那么整个端口转发就设置完成了。

第二方案:端口映射连接好路由器,进入路由器的设置界面——点击“高级设置”——点击“NAT”——点击“端口映射”,出现如下界面:“IP地址”这里填入您给服务器指定的IP地址(这个IP必须的固定的,否则IP地址改变的话,您的端口转发就不能成功)。

“端口范围”这里填入要开放的服务器的端口范围,也就是局域网访问服务器时要使用的端口号。

这里的端口范围必须包含服务器要开放的端口号。

“服务备注”这里主要是为了方便您知道这个开放端口的意思,随便自己填写,只要自己明白就好。

NAT配置步骤

防火墙路由引入需要的设备:三个路由器、一个交换机、一个ASA防火墙交换机上的配置SW1>SW1>enSW1#vlan databaseSW1(vlan)#vlan 2VLAN 2 added:Name: VLAN0002SW1(vlan)#vlan 3VLAN 3 added:Name: VLAN0003SW1(vlan)#SW1(vlan)#exitSW1#conf tSW1(config)#int f0/2SW1(config-if)#switchport mode accessSW1(config-if)#switchport access vlan 2SW1(config-if)#int f0/11SW1(config-if)#switchport mode accessSW1(config-if)#switchport access vlan 2SW1(config)#int range f0/3 , f0/12SW1(config-if-range)#switchport mode accSW1(config-if-range)#switchport mode accessSW1(config-if-range)#switchport access vlan 3SW1(config-if-range)#^ZR1>R1>enR1#conf tR1(config)#int f0/0R1(config-if)#ip add 10.1.1.1 255.255.255.0R1(config-if)#no shutR1(config)#int loopback 0R1(config-if)#ip add 1.1.1.1 255.255.255.0R1(config-if)#no shutR1(config-if)#exitR1(config)#line vty 0 4R1(config-line)#no loginR1(config-line)#exitR1(config)#ip route 0.0.0.0 0.0.0.0 10.1.1.8(配置缺省路由)R2>R2>enR2#conf tR2(config)#int fastEthernet 0/0R2(config-if)#ip address 20.1.1.2 255.255.255.0R2(config-if)#no shutR2(config)#interface loopback 0R2(config-if)#ip address 2.2.2.2 255.255.255.0R2(config-if)#no shutdownR2(config-if)#exitR2(config)#router ospf 1R2(config-router)#network 20.1.1.0 0.0.0.255 area 0(宣告路由网段)R2(config-router)#network 2.2.2.0 0.0.0.255 a 0 (宣告路由网段)R2(config-router)#exitR3>R3>enR3#conf tR3(config)#interface fastEthernet 0/0R3(config-if)#ip address 30.1.1.3 255.255.255.0R3(config-if)#no shutR3(config-if)#int loo 0R3(config-if)#ip address 3.3.3.3 255.255.255.0R3(config-if)#no shutR3(config-if)#exitR3(config)#router eigrp 100R3(config-router)#network 3.3.3.0(宣告本地网段)R3(config-router)#network 30.1.1.0(宣告本地网段)R3(config-router)#no auto-summary (关闭汇总)R3(config-router)#exitASA1防火墙上的配置pixfirewall>pixfirewall> enPassword:pixfirewall# conf tpixfirewall(config)# ho ASA1ASA1(config)# interface ethernet 0ASA1(config-if)# nameif outsideINFO: Security level for "outside" set to 0 by default.(默认安全级为0)ASA1(config-if)# ip address 10.1.1.8 255.255.255.0ASA1(config-if)# no shutASA1(config-if)# interface ethernet 1ASA1(config-if)# nameif insideINFO: Security level for "inside" set to 100 by default.(默认安全级为100)ASA1(config-if)# ip address 20.1.1.8 255.255.255.0ASA1(config-if)# no shutASA1(config-if)# interface ethernet 2ASA1(config-if)# nameif DMZINFO: Security level for "DMZ" set to 0 by default.(默认安全级为0)ASA1(config-if)# security-level 50(设置安全级为50)ASA1(config-if)# ip address 30.1.1.8 255.255.255.0ASA1(config-if)# no shutASA1(config-if)# exit下面配置静态路由ASA1(config)# route outside 1.1.1.0 255.255.255.0 10.1.1.1(配置静态路由:从outside接口出目的网络和子网掩码下一跳ID)下面配置ospf动态路由ASA1(config)# router ospf 1ASA1(config-router)# network 20.1.1.0 0.0.0.255 area 0ERROR: OSPF: Invalid address/mask combination (discontiguous mask) (防火墙上不支持反掩码)ASA1(config-router)# network 20.1.1.0 255.255.255.0 area 0ASA1(config-router)# redistribute static subnets (在ospf中引入静态携带子网)ASA1(config-router)# redistribute ?router mode commands/options:connected Connected (直连路由)eigrp Enhanced Interior Gateway Routing Protocol (EIGRP)(eigrp动态路由)ospf Open Shortest Path First (OSPF)(ospf动态路由)rip Routing Information Protocol (RIP)(rip动态路由)static Static routes(静态路由)ASA1(config-router)# redistribute connected subnets(在ospf中引入直连路由携带子网)ASA1(config-router)# redistribute eigrp 100 subnets(在ospf中引入eigrp路由)ASA1(config-router)# exit下面配置eigrp动态路由ASA1(config)# router eigrp 100ASA1(config-router)# network 30.1.1.0ASA1(config-router)# no auto-summary (关闭自动汇总)ASA1(config-router)# redistribute connected(在eigrp中引入直连)ASA1(config-router)# redistribute static(在eigrp中引入静态)ASA1(config-router)# redistribute ospf 1 metric 10000 100 255 1 1500(把ospf引入eigrp中)ASA1(config-router)# exit在ASA1上做ACL放行配置ASA1(config)# access-list bb permit tcp any any eq telnet (any的意思是允许所有路由通过)ASA1(config)# access-group bb in interface outside(把bb的这个访问列表应用到in的方向outside端口上)放行ICMP流量有俩种方法第一种方法是将icmp添加到策略表里(只能从高级别访问低级别、低级别不可以访问高级别)ASA1(config)# policy-map global_policyASA1(config-pmap)# class inspection_defaultASA1(config-pmap-c)# inspect icmpASA1(config-pmap-c)# exitASA1(config-pmap)# exitASA1(config)# show runpolicy-map type inspect dns migrated_dns_map_1parametersmessage-length maximum 512policy-map global_policyclass inspection_defaultinspect dns migrated_dns_map_1inspect ftpinspect h323 h225inspect h323 rasinspect netbiosinspect rshinspect rtspinspect skinnyinspect esmtpinspect sqlnetinspect sunrpcinspect tftpinspect sipinspect xdmcpinspect icmp (在策略表里看到这条信息)在策略表中删掉ICMPASA1(config)# policy-map global_policyASA1(config-pmap)# class inspection_defaultASA1(config-pmap-c)# no inspect icmpASA1(config-pmap-c)# exitASA1(config-pmap)# exit第二种方法是将ICMP通过ACL访问控制列表放行ASA1(config)# access-list bb permit icmp any anyaccess-list bb extended permit tcp any any eq telnetaccess-list bb extended permit icmp any anyASA1(config)# access-group bb in interface DMZ下面我们做防火墙上的NATASA1(config)# show run nat-controlno nat-control(防火墙默认的情况下是关闭状态,所有我们在做NAT的时候就要把它开启)ASA1(config)# nat-control(开启NAT)ASA1(config)# nat (inside) 1 20.1.1.0 255.255.255.0(设置20网段的ip地址进入1号列表池里进行转换)ASA1(config)# global (outside) 1 10.1.1.10-10.1.1.20(设置1号地址里的转换ip 所进来的ip都将转换成地址池里的ip才能出去)(设置进入outside区域转换的地址池)ASA1(config)# nat (inside) 1 2.2.2.0 255.255.255.0(设置2.0的网段ip地址进入1号列表地址池里进行转换ip 它们共同使用1号地址池里的ip转换出去)ASA1(config)# show run nat(查看已配置好的nat转换)nat (inside) 1 2.2.2.0 255.255.255.0nat (inside) 1 20.1.1.0 255.255.255.0ASA1(config)# show run global (查看已配置的地址池)global (outside) 1 10.1.1.10-10.1.1.20ASA1(config)# global (dmz) 1 30.1.1.90-30.1.1.100(设置进入dmz区域转换的地址池)ASA1(config)# show run globalglobal (outside) 1 10.1.1.10-10.1.1.20global (DMZ) 1 30.1.1.90-30.1.1.100(防火墙上清空所有配置的命令:ASA1(config)# clear configure all)(查看转换规则的命令是:ASA1(config)# show xlate)PAT(多对一)地址转换ASA1(config)# nat (inside) 1 20.1.1.0 255.255.255.0ASA1(config)# nat (inside) 1 2.2.2.0 255.255.255.0ASA1(config)# global (outside) 1 10.1.1.100(建立PAT)ASA1(config)# show xlate (查看转换规则)2 in use, 7 most usedPAT Global 10.1.1.100(6) Local 2.2.2.2 ICMP id 37PAT Global 10.1.1.100(5) Local 20.1.1.2 ICMP id 36ASA1(config)# clear xlate(清除转换规则)ASA1(config)# show xlate0 in use, 7 most used一个公有ip的转换方法ASA1(config)# nat (inside) 1 20.1.1.0 255.255.255.0ASA1(config)# nat (inside) 1 2.2.2.0 255.255.255.0ASA1(config)# global (outside) 1 interfaceINFO: outside interface address added to PAT pool在R2上telnet1.1.1.1时候在R1上查看转换的ip是R1#who(查看转换完的命令)Line User Host(s) Idle Location* 0 con 0 idle 00:00:0066 vty 0 idle 00:00:12 10.1.1.8Interface User Mode Idle Peer Address我们将R3看成是服务器NAT同一性(就是自己转换自己)ASA1(config)# nat (dmz) 0 30.1.1.0 255.255.255.0nat 0 30.1.1.0 will be identity translated for outboundASA1(config)# show run natnat (dmz) 0 30.1.1.0 255.255.255.0在到R3上R3#telnet 1.1.1.1在到R1上who一下R1#whoLine User Host(s) Idle Location* 0 con 0 idle 00:00:0066 vty 0 idle 00:04:21 30.1.1.3Interface User Mode Idle Peer Address在防火墙上查看转换条目ASA1(config)# show xlate1 in use, 3 most usedGlobal 30.1.1.3 Local 30.1.1.3(自己转换自己)NAT的豁免(和同一性作用一样)ASA1(config)# access-list nonat permit ip 30.1.1.0 255.255.255.0 10.1.1.0 255.255.255.0(建立一个列表、名字叫做nonat、将30网段豁免到10网段上)ASA1(config)# show run access-listaccess-list nonat extended permit ip 30.1.1.0 255.255.255.0 10.1.1.0 255.255.255.0ASA1(config)# nat (dmz) 0 access-list nonat(调用到NAT上)在到R3上telnet 10.1.1.1R3#telnet 10.1.1.1Trying 10.1.1.1 ... OpenR1#在到R1上查看转换条目R1#whoLine User Host(s) Idle Location* 0 con 0 idle 00:00:0066 vty 0 idle 00:00:10 30.1.1.3Interface User Mode Idle Peer Address到防火墙上查看转换信息ASA1(config)# show xlate0 in use, 3 most used(没有任何转换信息、因为豁免不转换信息)在R1上清掉信息(也就是转换条目里的缓存)R1#clear line 66[confirm]^P [OK]R1#clear line 67[confirm][OK]映射【把R3的(dmz区域)转换到R1的(outside区域)】这样R1访问的就是R1被转换好的地址ASA1(config)# static (dmz,outside) 10.1.1.254 30.1.1.3(把30.1.1.3的地址映射成10.1.1.254的地址)ASA1(config)# access-list out permit tcp any host 10.1.1.254 eq telnet (建立ACL 名字叫做out 允许tcp任何用户访问10.1.1.254这台主机的telnet远程)ASA1(config)# show run access-listaccess-list out extended permit tcp any host 10.1.1.254 eq telnetaccess-group out in interface outside(将ACL列表调用到outside区域里)ASA1(config)# show run access-groupaccess-group out in interface outside在到R3上telnetR110.1.1.1R3#telnet 10.1.1.1Trying 10.1.1.1 ... OpenR1#在到R1上查看转换信息R1#whoLine User Host(s) Idle Location* 0 con 0 idle 00:00:0066 vty 0 idle 00:00:11 10.1.1.254Interface User Mode Idle Peer Address在R1上telnetR3需要使用10.1.1.254的ip地址才能telnet到R3上去R1#telnet 10.1.1.254Trying 10.1.1.254 ... OpenR3#在到防火墙上查看static表ASA1(config)# show run staticstatic (dmz,outside) 10.1.1.254 30.1.1.3 netmask 255.255.255.255(看到这条命令才可以)ASA1(config)# clear configure static(删除static列表条目)多服务器对一个公有IP的做法将公有IP的地址映射到服务器上的各种协议的端口号上、使他们对映ASA1(config)# static (dmz,outside) tcp 10.1.1.254 23 30.1.1.3 23(将R1上的10.1.1.254的telnet 端口号23映射到R3上的30.1.1.3上的telnet端口号23上)ASA1(config)# static (dmz,outside) tcp 10.1.1.254 80 3.3.3.3 80 (将R1上的10.1.1.254的http端口号80映射到R3上的3.3.3.3的http端口号80上)ASA1(config)# show run static (查看列表条目)static (dmz,outside) tcp 10.1.1.254 telnet 30.1.1.3 telnet netmask 255.255.255.255 static (dmz,outside) tcp 10.1.1.254 www 3.3.3.3 www netmask 255.255.255.255 ASA1(config)# access-list out permit tcp any host 10.1.1.254 eq telnetASA1(config)# access-list out permit tcp any host 10.1.1.254 eq 80ASA1(config)# show run access-listaccess-list out extended permit tcp any host 10.1.1.254 eq telnetaccess-list out extended permit tcp any host 10.1.1.254 eq www在R3开启http80服务R3(config)#ip http server在R1上telnet3.3.3.3的80服务R1#telnet 10.1.1.254 80Trying 10.1.1.254, 80 ... Open(看到这条信息就证明是通的)R1上退出敲qoid。

NAT服务器配置全程指导

路由和远程访问NAT服务器实验拓扑配置过程1.保证WINS服务器是静态IP地址。

在“开始”→“管理工具”→“路由和远程访问”选项。

2. 在“路由和远程访问”控制台窗口,右击选择“配置并启用路由和远程访问”选项。

3. 在“配置”窗口中,确定服务器的扮演角色,选择第二项“网络地址转换(NAT)”选项,单击“下一步”按钮。

4.在“NAT Internet连接”对话框中,选中一个接口连接到Internet网,即NAT服务器上与外网相连的网卡,单击“下一步”按钮。

5.完成安装向导,单击“完成”按钮。

6. 配置完成后,返回“路由和远程访问”控制台窗口。

NAT服务器接口的基本配置:1.在“路由和远程访问”控制台窗口,在右侧窗格中,双击与外网连接的本地连接2网卡。

弹出属性对话框。

2. 单击“入站筛选器”按钮,在弹出的对话框中可以创建筛选规则,单击“确定”按钮。

3.在“地址池”标签中,可以添加ISP分配的公用IP地址范围,单击“添加”按钮,可以输入地址池范围。

NAT服务器更改局域网内部IP地址范围:1. 在“路由和远程访问”控制台窗口,右击服务器“IP路由选择” “NAT/基本防火墙”选择“属性”选项。

2.在“NAT/基本防火墙属性”对话框中,选择“地址指派”选项卡,在“IP地址”和“掩码”的文件框中,输入为局域网络内的计算机指派IP地址范围。

配置NAT服务器对内部WEB服务器的发布:1.打开NAT服务器上的外网卡接口属性窗口,单击“服务和端口”选项卡。

勾选“Web服务器(HTTP)”选项。

2. 弹出“编辑服务”对话框,输入专用地址(内部中Web服务器的IP地址),单击“确定”按钮。

3.客户端通过210.110.110.1访问192.170.100.1。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

NAT全功略(从服务器到路由器)时间:2009-05-30 21:27来源:未知作者:admin 点击:5次经常听身边的网管朋友谈论NAT技术,那么什么时候用到NAT技术呢?主要有两方面,第一是公网IP地址不够用,当企业只租用到了数量有限的公网IP时,不可能为内部每台计算机都分配一个公网IP,如何解决IP地址不够用的问题呢?这时就可以采用NAT技术,多个内部计算机经常听身边的网管朋友谈论NAT技术,那么什么时候用到NAT技术呢?主要有两方面,第一是公网IP地址不够用,当企业只租用到了数量有限的公网IP时,不可能为内部每台计算机都分配一个公网IP,如何解决IP地址不够用的问题呢?这时就可以采用NAT技术,多个内部计算机在访问INTERNET时使用同一个公网IP地址;第二是当公司希望对内部计算机进行有效的安全保护时可以采用NAT技术,内部网络中的所有计算机上网时受到路由器或服务器(_blank">防火墙)的保护,黑客与病毒的攻击被阻挡在网络出口设备上,大大提高了内部计算机的安全性。

一、NAT服务器篇:接下来笔者将带领大家一步步在Windows 2003 Server服务器上配置并启用NAT功能。

1.具体网络环境:电信的ADSL,交换机一个,服务器一台,客户机若干,网线已经做好,所有机器上用的都是windows2000或是XP。

2.配置服务器NAT地址转换第一步:启动"路由和远程访问",通过"开始->程序->管理工具->路由和远程访问",默认状态下,将本地计算机列出为服务器。

如果要添加其他服务器,请在控制台目录树中,右键单击"服务器状态",然后单击"添加服务器"。

第二步:右击要启用的服务器(这里是本地服务器),然后单击"配置并启用路由和远程访问",启动配置向导。

第三步:出现欢迎页面后单击下一步。

出现选择服务器角色设置页面,选择"网络地址转换(NAT)",接着单击下一步。

第四步:在Internet连接页面中选择"使用Internet连接",在下面的Internet列表中选项"外网连接",我们将让客户机通过这条连接访问Internet,界面如下图。

单击下一步继续。

小提示:这一点非常重要,一定不能把内网与外网的接口选择错误,否则配置的NAT就无法生效,因此我们在上面将本地连接的名称进行了修改,这里就显得一目了然了。

接下来将出现是否启用基本名称和地址启用服务对话框,如果你没有DHCP和DNS 服务器就可以选择启用,单击下一步。

完成向导后系统将启动路由和远程访问功能并完成初始化工作。

配置静态路由,通过路由和远程访问窗口的"服务器->IP路由选择->静态路由"。

右击"静态路由",选择"新建静态路由"。

弹出"静态路由"配置对话框,在接口处选择"外网连接",目标与子网掩码均填写"0.0.0.0",跃点数填写"1"。

"确定"退出。

小提示:当目标与子网掩码都填写0.0.0.0时候表示这条静态路由是默认路由,任何到外网的数据包都通过外网接口传输。

3.测试配置结果首先用随便一个客户机Ping NAT服务器本地地址,即ping 192.168.1.254。

接着用客户机Ping NAT服务器本地地址对端地址,即通过ADSL动态获取的IP 地址。

(这个地址是公网地址)最后用服务器Ping客户机,如:ping 192.168.1.2。

当上述PING均成功连通的话说明我们的NAT设置成功,内部网络的计算机都已经被服务器所保护,而且当他们与INTERNET上的数据进行传输时使用的IP 地址也是服务器通过ADSL拨号获得的IP地址。

总结:NAT得到了广大中小企业的青睐,一台服务器可以轻松的配置成NAT服务器,当然前提是必须安装两个网卡。

配置了NAT的网络在安全性和可靠性方面大大提高。

不过NAT也存在着缺点,那就是在一定程度上由于数据包要经过一个地址转换的过程,所以传输速度上会受到影响。

二、一步步教你配置NAT(华为3COM篇)上一篇我们讲解了如何使用WINDOWS操作系统建立NAT(一步步教你配置NAT 服务器篇),成功的将内网计算机隐藏在NAT服务器之下,一方面提高了网络的安全性,另一方面解决了公网络IP地址不够用的问题。

我们还可以通过在路由器上做配置,让路由器在路由数据包的同时起到NAT的作用。

今天就将详细配置指令教给大家。

1.网络环境:内网用户IP地址为 10.83.91.0/255.255.254.0,也就是说IP地址为两个C类地址,涵盖范围为10.83.91.0到10.83.92.255。

路由器使用的是华为公司出品的2621产品,该产品有两个以太网口供我们使用。

网口一连接外网,IP地址为公网地址;网口二连接内网,IP地址为私网地址。

2.配置过程:公司希望在路由器上配置NAT功能,让内网中的用户使用NAT访问外网。

2621路由器上已经配置了外网接口IP为61.51.3.103(公网IP地址),内网接口IP 地址为10.83.91.254。

NAT配置命令如下,笔者将一一做详细注释。

"acl 1"命令解释:设置一个访问控制列表,列表号为1。

"rule normal permit source 10.83.91.254 0.0.1.255"命令解释:为访问控制列表添加规则,容许10.83.91.254/255.255.254.0这个网段的所有地址通过。

注意一点的是命令中使用的是0.0.1.255这样的反向掩码形式,实际上他代表子网掩码为255.255.254.0。

"nat outbound 1 interface"命令解释:在NAT出口接口上进行设置,即外网接口,启用NAT功能。

容许NAT的主机为访问控制列表1中规定的地址。

小提示:华为路由器启用NAT功能时使用了一种称作EASYIP的技术,可以让内网IP映射为路由器的外网接口IP地址,从而让多个内网IP地址对应一个公网IP,这个技术可以在数量上节省一个公网IP地址。

3.附属功能:有的公司可能有专门的WWW服务器或MAIL服务器,对于这些服务器来说不能使用NAT进行映射,因为NAT后如果没有采用其他诸如端口映射的方法外网用户是不能正常访问WWW和MAIL服务器的。

这时可以在路由器上使用nat server 命令解决这个问题,对主机进行宣告。

例如上面的公司如果其WWW服务器的IP 地址内网是10.83.91.2,公网发布地址为 61.51.3.104的话,可以使用如下命令宣告:"nat server global 61.51.3.104 any inside 10.83.91.2 any ip"。

总结:笔者在公司的2621上配置了NAT后网络运行非常稳定,不过配置时要注意以下几点,一是设置访问控制列表时一定要设置相应的规则,如果ACL是空或者规则采用permit any都会造成NAT的失效,因为路由器将不知道哪个接口为NAT 外网接口,哪个是内网接口。

三、一步步教你配置NAT(思科路由器篇)上篇我们介绍了如何在华为路由器2621上配置NAT,今天给大家简单介绍下在CISCO路由器上设置NAT功能的命令,理论方面是一样的,只是在具体命令上有所区别。

1.网络环境:内网用户IP地址为10.83.91.0/255.255.255.0,路由器使用的是CISCO公司出品的2600产品,该产品有两个以太网口供我们使用。

网口一连接外网,IP 地址为公网地址;网口二连接内网,IP地址为私网地址。

2.配置过程:公司希望在路由器上配置NAT功能,让内网中的用户使用NAT访问外网。

2600系列路由器上已经配置了外网接口IP为61.51.3.103(公网IP地址),内网接口IP地址为10.83.91.254。

NAT配置命令如下,笔者将一一做详细注释。

ip nat pool xxzx 61.51.3.103 61.51.3.103 netmask 255.255.255.252定义一个外网地址池名为xxzx,头一个IP为地址池起始地址,后一个IP 为地址池的终止地址。

如果公网IP地址不够用的话,可以都用同一个IP地址。

NETMASK后是子网掩码。

access-list 1 permit 10.83.91.0 0.0.1.255定义容许NAT的网段,同样采用反向掩码进行描述,0.0.1.255代表的子网掩码255.255.255.0。

ip nat inside source list 1 pool xxzx overload启用NAT,容许NAT的地址为ACL 1中定义的,而转换后使用的IP地址为XXZX地址池中定义的,最后的overload表示所有内网计算机都使用同一个外网IP地址,多台机器复用一个 IP。

然后进入内网接口输入ip nat inside进入外网接口输入ip nat outside命令。

经过上面五步命令就完成了全部的NAT配置工作。

3.附属功能:有的公司可能有专门的WWW服务器或MAIL服务器,对于这些服务器来说不能使用NAT进行映射,因为NAT后如果没有采用其他诸如端口映射的方法外网用户是不能正常访问WWW和 MAIL服务器的。

这时可以在路由器上对主机进行宣告。

例如上面的公司如果其 WWW服务器的IP地址内网是10.83.91.2,公网发布地址为61.51.3.104的话,可以使用如下命令宣告:ip nat inside source static 61.51.3.104 10.83.91.2总结:通过比较华为设备的配置命令和CISCO公司路由器的设置命令可以看出两个公司具体配置非常类似。

只是华为公司提供了EASYIP功能在外网IP地址上能够节约一个公网IP而已。