h3c 路由器nat配置

[史上最详细]H3C路由器NAT典型配置案例

![[史上最详细]H3C路由器NAT典型配置案例](https://img.taocdn.com/s3/m/882e4d6942323968011ca300a6c30c225801f060.png)

H3C路由器NAT典型配置案列(史上最详细)神马CCIE,H3CIE,HCIE等网络工程师日常实施运维必备,你懂的。

1.11 NAT典型配置举例1.11.1 内网用户通过NAT地址访问外网(静态地址转换)1. 组网需求内部网络用户10.110.10.8/24使用外网地址202.38.1.100访问Internet。

2. 组网图图1-5 静态地址转换典型配置组网图3. 配置步骤# 按照组网图配置各接口的IP地址,具体配置过程略。

# 配置内网IP地址10.110.10.8到外网地址202.38.1.100之间的一对一静态地址转换映射。

<Router> system-view[Router] nat static outbound 10.110.10.8 202.38.1.100# 使配置的静态地址转换在接口GigabitEthernet1/2上生效。

[Router] interface gigabitethernet 1/2[Router-GigabitEthernet1/2] nat static enable[Router-GigabitEthernet1/2] quit4. 验证配置# 以上配置完成后,内网主机可以访问外网服务器。

通过查看如下显示信息,可以验证以上配置成功。

[Router] display nat staticStatic NAT mappings:There are 1 outbound static NAT mappings.IP-to-IP:Local IP : 10.110.10.8Global IP : 202.38.1.100Interfaces enabled with static NAT:There are 1 interfaces enabled with static NAT.Interface: GigabitEthernet1/2# 通过以下显示命令,可以看到Host访问某外网服务器时生成NAT会话信息。

H3C路由NAT配置

[H3C路由]H3C路由NAT配置1. 配置地址池定义一个地址池nat address-group start-addr end-addr pool-name删除一个地址池undo nat address-group pool-name每个地址池中的地址必须是连续的,每个地址池内最多可定义64 个地址。

需要注意的是:当某个地址池已经和某个访问控制列表关联进行地址转换,是不允许删除这个地址池的。

2. 配置访问控制列表和地址池关联增加访问控制列表和地址池关联nat outbound acl-number address-group pool-name删除访问控制列表和地址池关联undo nat outbound acl-number address-group pool-name缺省情况下,访问控制列表不与任何地址池关联。

3. 配置访问控制列表和接口关联(EASY IP 特性)增加访问控制列表和接口关联 nat outbound acl-number interface删除访问控制列表和接口关联 undo nat outbound acl-number interface缺省情况下,访问控制列表不与任何接口关联。

4. 配置内部服务器增加一个内部服务器nat server global global-addr { global-port | any | domain | ftp |pop2 | pop3 | smtp | telnet | www } inside inside-addr { inside-port | any | domain | ftp | pop2 | pop3 | smtp | telnet | www } { protocol-number | ip | icmp | tcp | udp }删除一个内部服务器undo nat server { global | inside } address { port | any | domain |ftp | pop2 | pop3 | smtp | telnet | www } { protocol-number | ip | icmp | tcp | udp }需要注意的是:global-port 和inside-port 只要有一个定义了any,则另一个要么不定义,要么是any。

h3c路由器nat配置

h3c路由器nat配置假设Ethernet0/0为局域网接口,Ethernet0/1为外网口。

1、配置内网接口(Ethernet0/0):[MSR20-20] interface Ethernet0/0[MSR20-20- Ethernet0/0]ip add 192.168.1.1 242、使用动态分配地址的方式为局域网中的PC分配地址[MSR20-20]dhcp server ip-pool 1[MSR20-20-dhcp-pool-1]network 192.168.1.0 24[MSR20-20-dhcp-pool-1]dns-list 202.96.134.133[MSR20-20-dhcp-pool-1] gateway-list 192.168.1.13、配置nat[MSR20-20]nat address-group 1 公网IP 公网IP[MSR20-20]acl number 3000[MSR20-20-acl-adv-3000]rule 0 permit ip4、配置外网接口(Ethernet0/1)[MSR20-20] interface Ethernet0/1[MSR20-20- Ethernet0/1]ip add 公网IP[MSR20-20- Ethernet0/1] nat outbound 3000 address-group 15.加默缺省路由[MSR20-20]route-stac 0.0.0.0 0.0.0.0 外网网关总结:在2020路由器下面,配置外网口,配置内网口,配置acl 作nat,一条默认路由指向电信网关. ok!Console登陆认证功能的配置一、组网需求:要求用户从console登录时输入已配置的用户名h3c和对应的口令h3c,用户名和口令正确才能登录成功。

二、组网图:三、配置步骤:设备和版本:MSR系列、version 5.20, R1508P02:1) 在配置完成后,释放当前连接,重新连接设备即可。

H3C NAT基本配置

NA T 拓扑图如下所示:Client_pc RTBRTA说明:由于条件有限,所以这里直接把一个路由器当做PC 来做,给定路由器RT1更改其名字为client_pc ,设置其与RTA 直连的接口的ip ,并配置默认路由到RTA 上去。

客户PC 配置如下所示:<RT1>sysSystem View: return to User View with Ctrl+Z.[RT1]sysname client_pc[client_pc]interface Serial 0/2/0[client_pc-Serial0/2/0]ip address 10.0.0.1 24[client_pc-Serial0/2/0]quit[client_pc]ip route-static 0.0.0.0 0 10.0.0.254%Oct 11 19:43:54:266 2011 client_pc IFNET/4/UPDOWN:Protocol PPP IPCP on the interface Serial0/2/0 is UPRTA 配置如下所示:<RT2>sysSystem View: return to User View with Ctrl+Z.[RT2]sysname RTA[RTA]interface Serial 0/2/0[RTA-Serial0/2/0]ip address 10.0.0.254 24[RTA-Serial0/2/0]%Oct 11 19:44:09:563 2011 RTA IFNET/4/UPDOWN:Protocol PPP IPCP on the interface Serial0/2/0 is UP[RTA-Serial0/2/0]quit[RTA]interface Serial 0/2/2[RTA-Serial0/2/2]ip address 198.76.28.1 24[RTA]nat address-group 1 198.76.28.11 198.76.28.11[RTA]acl number 2000[RTA-acl-basic-2000]rule 0 permit source 10.0.0.0 0.0.0.255[RTA-acl-basic-2000]quit[RTA]ip route-static 0.0.0.0 0 198.76.28.2[RTA]interface Serial 0/2/2[RTA-Serial0/2/2]nat outbound 2000 address-group 1[RTA-Serial0/2/2]quit[RTA]%Oct 11 19:46:16:813 2011 RTA IFNET/4/UPDOWN:Protocol PPP IPCP on the interface Serial0/2/2 is UPRTB配置如下所示:<RT3>sysSystem View: return to User View with Ctrl+Z.[RT3]sys[RT3]sysname RTB[RTB]interface Serial 0/2/0[RTB-Serial0/2/0]ip address 198.76.28.2 24[RTB-Serial0/2/0]%Oct 11 19:46:05:78 2011 RTB IFNET/4/UPDOWN:Protocol PPP IPCP on the interface Serial0/2/0 is UP[RTB-Serial0/2/0]quit[RTB]interface LoopBack 0[RTB-LoopBack0]ip address 198.76.29.1 32[RTB-LoopBack0]quit用客户机ping外网地址测试配置结果:[client_pc]ping 198.76.29.1PING 198.76.29.1: 56 data bytes, press CTRL_C to breakReply from 198.76.29.1: bytes=56 Sequence=1 ttl=254 time=4 ms Request time outReply from 198.76.29.1: bytes=56 Sequence=3 ttl=254 time=10 ms Reply from 198.76.29.1: bytes=56 Sequence=4 ttl=254 time=5 ms Reply from 198.76.29.1: bytes=56 Sequence=5 ttl=254 time=60 ms--- 198.76.29.1 ping statistics ---5 packet(s) transmitted4 packet(s) received20.00% packet lossround-trip min/avg/max = 4/19/60 ms[client_pc]查看NAT转换状态如下所示:[RTA]display nat statisticstotal PAT session table count: 1total NO-PAT session table count: 0total SERVER session table count: 0total STATIC session table count: 0total FRAGMENT session table count: 0total session table count HASH by Internet side IP: 0active PAT session table count: 1active NO-PAT session table count: 0active FRAGMENT session table count: 0active session table count HASH by Internet side IP: 0[RTA]display nat sessThere are currently 1 NAT session:Protocol GlobalAddr Port InsideAddr Port DestAddr Port1 198.76.28.11 12288 10.0.0.1 256 198.76.29.1 256 VPN: 0, status: 11, TTL: 00:01:00, Left: 00:00:46[RTA]。

h3c nat 条件

H3C的NAT(网络地址转换)可以通过以下条件进行配置:

1. 静态NAT:将局域网内的某个私有IP地址映射到公网IP地址上。

这个映射关系是静态的,即固定地将某个私有IP地址映射到某个公网IP地址上。

2. 动态NAT:将局域网内的多个私有IP地址映射到少数的公网IP地址上。

这个映射关系是动态的,即每次请求都会从可用的公网IP地址池中选择一个IP地址进行映射。

3. 端口复用:在动态NAT中,可以通过配置端口复用来实现多个私有IP地址共享同一个公网IP地址的不同端口。

这种方式可以缓解公网IP地址资源的紧张情况。

4. 出接口地址池限制:在动态NAT中,可以通过配置出接口地址池限制来限制可以映射的公网IP地址范围。

这样可以在一定程度上防止非法访问。

5. 会话复用:在NAT会话建立后,可以通过配置会话复用来实现多个数据流共享同一个NAT会话,从而减少NAT会话的建立和维护开销。

6.ALG(应用层网关):NAT-PT(网络地址转换/端口转换)和NAT-ALG(应用层网关)可以配合使用,以支持特定的应用协议(如FTP、H.323、SIP等)在NAT设备上进行数据传输。

7. 多对多NAT:可以实现多个私有网络和多个公有网络之间的双向数据传输。

这种方式适用于规模较大的企业需要建立多个VPN隧道的场景。

8. 网络融合:通过NAT技术,可以实现不同网络之间的融合和互联互通,以支持更丰富的业务应用。

请注意,以上只是H3C NAT的一些常见条件和配置选项,具体的配置方法可能会因不同型号的设备和软件版本而有所不同。

如果您需要详细的配置步骤或特定型号设备的NAT配置指南,请参考H3C官方文档或联系技术支持人员。

H3C+NAT+配置方法

4.3 NAT的配置NAT配置包括:配置地址池配置Easy IP配置静态地址转换配置多对多地址转换配置NAPT配置内部服务器配置地址转换应用层网关配置内部主机通过域名区分并访问其对应的内部服务器配置地址转换有效时间配置最大连接数限制配置报文匹配方式配置地址转换表项的老化刷新速度4.3.1 配置地址池地址池是一些连续的IP地址集合,当内部数据包通过地址转换到达外部网络时,将会选择地址池中的某个地址作为转换后的源地址。

表4-1 配置地址池操作命令定义一个地址池nat address-group group-number start-addr end-addr删除一个地址池undo nat address-group group-number 说明:NAT地址池中的地址不应包含公网主机已使用的地址,否则会造成地址冲突。

如果防火墙仅提供Easy IP功能,则不需要配置NAT地址池,直接使用接口地址作为转换后的IP地址。

当某个地址池已经和某个访问控制列表关联进行地址转换,是不允许删除这个地址池的。

地址池长度(地址池中包含的所有地址个数)不能超过255个地址。

4.3.2 配置地址转换将访问控制列表和地址池关联(或接口地址)后,即可实现地址转换。

这种关联指定了“具有某些特征的IP报文”才可以使用“这样的地址池中的地址(或接口地址)”。

当内部网络有数据包要发往外部网络时,首先根据访问列表判定是否是允许的数据包,然后根据转换关联找到与之对应的地址池(或接口地址)进行转换。

不同形式的地址转换,配置方法稍有不同。

1. Easy IP如果地址转换命令不带address-group参数,即仅使用nat outbound acl-number命令,则实现了easy-ip的特性。

地址转换时,直接使用接口的IP地址作为转换后的地址,利用访问控制列表控制哪些地址可以进行地址转换。

表4-2 配置Easy IP2. 使用指定loopback接口进行地址转换表4-3 使用指定loopback接口进行地址转换匹配访问控制列表的数据报文的源地址将转换为指定的loopback接口的IP地址。

华三H3C-ICG3000B路由器NAT配置脚本

#

user-interface vty 0 4

authentication-mode scheme

#

network 192.168.0.0 mask 255.255.255.0

gateway-list 10.128.0.1

dns-list 211.139.29.170 211.139.29.150 //指定DNS

#

local-user xxxxxxxxx //新增用户名,密码 并开启telnet功能

ip address 183.224.160.49 255.255.255.192

#

ip route-static 0.0.0.0 0.0.0.0 183.224.160.1

#

dhcp enable /// 打开DHCP功协

#

sysname H3C-ICG3000B

#

arp source-suppression enable //开启ARP功能

arp source-suppression limit 30 //开启arp源抑制功能

#

arp anti-attack valid-check enable //开启ARP报文源MAC地址一致性检查功能

#

arp anti-attack active-ack enable //开启ARP主动确认功能

#

arp fixup //开启ARP固化功能

#

nat address-group 1 183.224.220.49 183.224.220.49 // 公网址组

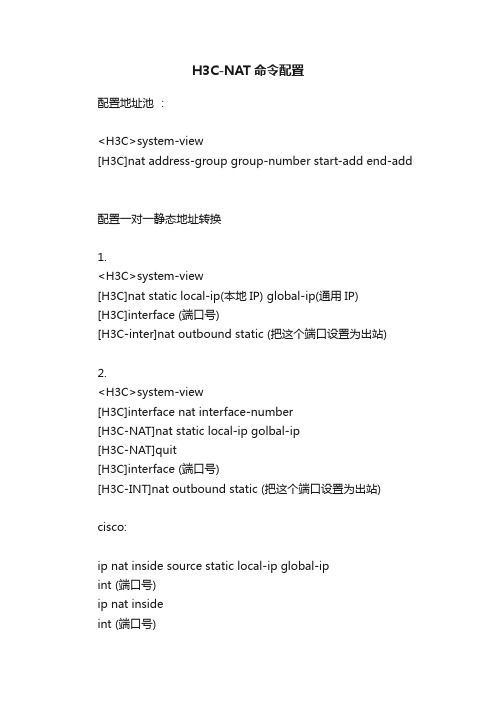

H3C-NAT命令配置

H3C-NAT命令配置配置地址池:<H3C>system-view[H3C]nat address-group group-number start-add end-add 配置一对一静态地址转换1.<H3C>system-view[H3C]nat static local-ip(本地IP) global-ip(通用IP)[H3C]interface (端口号)[H3C-inter]nat outbound static (把这个端口设置为出站)2.<H3C>system-view[H3C]interface nat interface-number[H3C-NAT]nat static local-ip golbal-ip[H3C-NAT]quit[H3C]interface (端口号)[H3C-INT]nat outbound static (把这个端口设置为出站) cisco:ip nat inside source static local-ip global-ipint (端口号)ip nat insideint (端口号)ip nat outside配置网段对静态地址的转换1.<H3C>system-view[H3C]interface nat interface-number[H3C-NAT]nat static net-to-net local-network global-network[H3C-NAT]quit[H3C]interface (接口地址号)[H3C-int]nat outbound static (把这个端口设置为出站)2.<H3C>system-view[H3C]nat static net-to-net local-start-address local-end-address global global-network[H3C]interface (端口号)[H3C-INT]nat outbound static (把这个端口设置为出站)配置动态NAT1.EASY IP<H3C>system-view[H3C]interface (端口号)[H3C-INT]nat outbound acl-number [next-hop ip-address(可选,按设备定)]2.NOPAT<H3C>system-view[H3C]interface (端口号)[H3C-INT]nat outbound acl-number address-group group-number nopat或者在入接口配置[H3C-INT]nat inbound acl-number address-group group-number nopat3.NAPT<H3C>system-view[H3C]interface (端口号)[H3C-INT]nat outbound acl-number address-group group-number或者在入接口配置[H3C-INT]nat inbound acl-number address-group group-number。

H3C-路由器双出口NAT服务器的典型配置

H3C- 路由器双出口NAT服务器的典型配置在公司或者组织中,我们通常需要一个网络管理工具,这个工具可以管理和监控网络中的所有设备,保证网络的安全和稳定性。

其中,路由器双出口NAT服务器是一种非常常见的网络管理工具。

本文将介绍 H3C 路由器双出口 NAT 服务器的典型配置方法。

前置条件在进行配置之前,需要确保以下条件:•路由器需要复位为出厂设置状态。

•电脑需要连接到路由器的任意一口网卡上。

•管理员需要知道所需配置的类型和参数。

网络环境在这里,我们假设 LAN 网段为 192.168.1.0/24,WAN1 网卡 IP 地址为10.0.0.1/24,WAN2 网卡 IP 地址为 20.0.0.1/24。

配置步骤步骤1 分别配置两个 WAN 口•登录到 H3C 路由器上,使用管理员权限。

•分别进入 WAN1 和 WAN2 的配置页面,输入以下指令:interface GigabitEthernet 0/0/0undo portswitchip address 10.0.0.1 24nat server protocol tcp global current-interface 80 inside 192.168.1.10 80region member CNinterface GigabitEthernet 0/0/1undo portswitchip address 20.0.0.1 24nat server protocol tcp global current-interface 80 inside 192.168.1.10 80region member CN步骤2 配置路由策略•在路由器上进入配置模式,输入以下指令:ip route-static 0.0.0.0 0.0.0.0 10.0.0.254ip route-static 0.0.0.0 0.0.0.0 20.0.0.254 preference 10route-policy Wan1 permit node 10route-policy Wan2 deny node 20interface GigabitEthernet 0/0/0ip policy route-map Wan1interface GigabitEthernet 0/0/1ip policy route-map Wan2步骤3 配置防火墙•进入防火墙配置页面,输入以下指令:user-interface vty 0 4protocol inbound sshacl number 3000rule 0 permit source 192.168.1.0 0.0.0.255rule 5 permit source 10.0.0.0 0.0.0.255rule 10 permit source 20.0.0.0 0.0.0.255firewall packet-filter 3000 inbound步骤4 配置虚拟服务器•进入虚拟服务器配置页面,输入以下指令:ip name-server 192.168.1.1acl name WAN1rule 0 permit destination 10.0.0.0 0.255.255.255rule 5 denyacl name WAN2rule 0 permit destination 20.0.0.0 0.255.255.255rule 5 denyip netstream inboundip netstream export source 192.168.1.1 9991ip netstream timeout active-flow 30flow-export destination 192.168.1.2 9991flow-export enable结论以上是 H3C 路由器双出口 NAT 服务器的典型配置方法,这套配置可以满足大部分企业网络环境的需求。

H3C路由NAT地址转换典型配置举例

H3C路由NAT地址转换典型配置举例地址转换典型配置举例1. 公司内部服务器通过地址转换后访问Internet(1) 组网需求一个公司通过路由器的地址转换后连接到广域网。

要求该公司能够通过路由器的串口S0 访问Internet,公司内部对外提供WWW、FTP 和SMTP 服务,而且提供两台WWW服务器。

公司内部网址为10.110.0.0/16。

公司有202.38.160.101~202.38.160.103 三个合法的公网IP 地址。

内部FTP 服务器地址为10.110.10.1,使用202.38.160.101 的公网地址,内部WWW服务器1 地址为10.110.10.2;内部WWW服务器2 的地址为10.110.10.3,采用8080 端口,两台WWW 服务器都使用202.38.160.102 的公网地址。

内部SMTP 服务器地址为10.110.10.4,并希望可对外提供统一的服务器的IP 地址,使用202.38.160.103 的公网地址。

公网地址内部10.110.10.0/24 网段的PC 机可访问Internet,其它网段的PC 机则不能访问Internet。

外部PC 机可以访问内部的服务器。

(3) 配置步骤# 配置地址池和地址列表[Router] nat address-group 202.38.160.101 202.38.160.103 pool1[Router] acl 2000[Router-acl-2000]rule permit source 10.110.10.0 0.0.0.255 # 允许10.110.10.0/24 的网段进行地址转换[Router-Serial0] nat outbound 2000 address-group pool# 设置内部FTP 服务器[Router-Serial0] nat server global 202.38.160.101 inside 10.110.10.1 ftp tcp# 设置内部WWW服务器1[Router-Serial0] nat server global 202.38.160.102 inside 10.110.10.2 www tcp# 设置内部WWW服务器2[Router-Serial0] nat server global 202.38.160.102 8080 inside 10.110.10.3 wwwtcp# 设置内部SMTP 服务器[Router-Serial0] nat server global 202.38.160.103 inside 10.110.10.4 smtp udp内部局域网通过地址转换后拨号访问Internet(1) 组网需求一个公司的内部局域网能通过路由器的地址转换后,经串口S0 拨号访问Internet(3) 配置步骤# 配置地址访问控制列表和dialer-list[Router] acl 2000[Router-acl-2000] rule permit source 10.110.10.0 0.0.0.255[Router] dialer-rule 1 acl 2000# 配置接口拨号属性[Router-Serial0] physical-mode async[Router-Serial0] link-protocol ppp[Router-Serial0] ip address ppp-negotiate[Router-Serial0] ppp pap local-user 169 password simple 169[Router-Serial0] modem[Router-Serial0] dialer enable-circular[Router-Serial0] dialer-group 1[Router-Serial0] dialer number 169# 将地址转换列表与接口关联[Router-Serial0] nat outbound 2000 interface# 配置一条到Serial 0 的缺省路由[Router] ip route-static 0.0.0.0 0.0.0.0 serial 0。

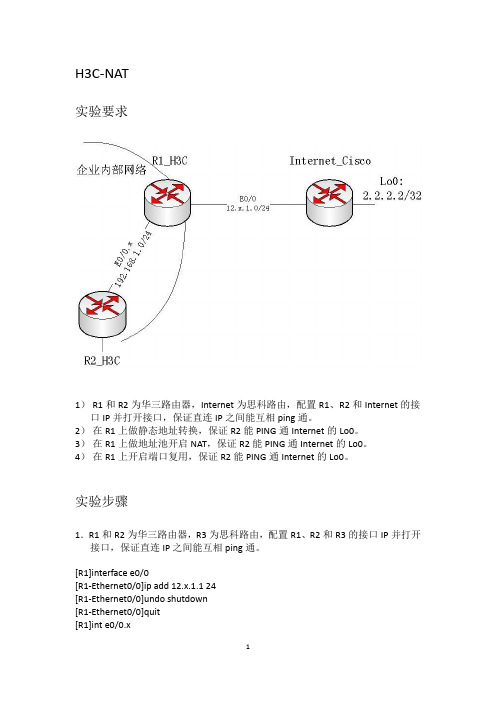

H3C-NAT

H3C-NAT实验要求1)R1和R2为华三路由器,Internet为思科路由,配置R1、R2和Internet的接口IP并打开接口,保证直连IP之间能互相ping通。

2)在R1上做静态地址转换,保证R2能PING通Internet的Lo0。

3)在R1上做地址池开启NAT,保证R2能PING通Internet的Lo0。

4)在R1上开启端口复用,保证R2能PING通Internet的Lo0。

实验步骤1.R1和R2为华三路由器,R3为思科路由,配置R1、R2和R3的接口IP并打开接口,保证直连IP之间能互相ping通。

[R1]interface e0/0[R1-Ethernet0/0]ip add 12.x.1.1 24[R1-Ethernet0/0]undo shutdown[R1-Ethernet0/0]quit[R1]int e0/0.x[R1-Ethernet0/0.x]vlan-type dot1q vid x[R1-Ethernet0/0.x]ip add 192.168.1.254 24[R1-Ethernet0/0.x]quit[R2]int e0/0[R2-Ethernet0/0]undo shutdown[R2-Ethernet0/0]quit[R2]int e0/0.x[R2-Ethernet0/0.x]vlan-type dot1q vid x[R2-Ethernet0/0.x]ip add 192.168.1.1 24[R2-Ethernet0/0.x]quitInternet(config)#int fa0/0Internet(config-if)#ip add 12.x.1.2 255.255.255.0Internet(config-if)#no shutdownInternet(config-if)#exitInternet(config)#int lo0Internet(config-if)#ip add 2.2.2.2 255.255.255.255Internet(config-if)#exit做下面实验前,先在R1上指定一条向Internet的默认路由,R2上指定网关。

关于H3C的NAT设置(页1)

关于H3C的NAT设置(页1)lzy840119 发表于 2009-6-23 22:07关于H3C的NAT设置公司用的路由器是H3C AR18-21以前的管理员只设置的过滤表没有NAT 现在路由器外网端口不够了我想把设置改成 NAT的但是不知道H3C的命令谁有这个型号的路由器的手册或者是H3C的基本设置教程的麻烦给个谢谢海棠无香发表于 2009-6-23 22:26[H3C5500(B2)]dis current-configuration#version 5.20, Release 1207#sysname H3C5500(B2)#domain default enable system#vlan 1#vlan 2#vlan 401#domain systemaccess-limit disablestate activeidle-cut disableself-service-url disable#local-user adminpassword simple adminservice-type telnet terminallevel 3#interface NULL0#interface Vlan-interface1ip address 10.152.174.6 255.255.0.0 #interface GigabitEthernet1/0/1 port link-type hybridport hybrid vlan 1 to 2 untagged port hybrid pvid vlan 2#interface GigabitEthernet1/0/2 port link-type hybridport hybrid vlan 1 to 2 untagged port hybrid pvid vlan 2#interface GigabitEthernet1/0/3 port link-type hybridport hybrid vlan 1 to 2 untagged port hybrid pvid vlan 2#interface GigabitEthernet1/0/4port hybrid vlan 1 to 2 untagged port hybrid pvid vlan 2#interface GigabitEthernet1/0/5 port link-type hybridport hybrid vlan 1 to 2 untagged port hybrid pvid vlan 2#interface GigabitEthernet1/0/6 port link-type hybridport hybrid vlan 1 to 2 untagged port hybrid pvid vlan 2#interface GigabitEthernet1/0/7 port link-type hybridport hybrid vlan 1 to 2 untagged port hybrid pvid vlan 2#interface GigabitEthernet1/0/8 port link-type hybridport hybrid vlan 1 to 2 untagged port hybrid pvid vlan 2#interface GigabitEthernet1/0/9 port link-type hybridport hybrid vlan 1 to 2 untagged port hybrid pvid vlan 2#interface GigabitEthernet1/0/10port hybrid vlan 1 to 2 untagged port hybrid pvid vlan 2#interface GigabitEthernet1/0/11 port link-type hybridport hybrid vlan 1 to 2 untagged port hybrid pvid vlan 2#interface GigabitEthernet1/0/12 port link-type hybridport hybrid vlan 1 to 2 untagged port hybrid pvid vlan 2#interface GigabitEthernet1/0/13 port link-type hybridport hybrid vlan 1 to 2 untagged port hybrid pvid vlan 2#interface GigabitEthernet1/0/14 port link-type hybridport hybrid vlan 1 to 2 untagged port hybrid pvid vlan 2#interface GigabitEthernet1/0/15 port link-type hybridport hybrid vlan 1 to 2 untagged port hybrid pvid vlan 2#interface GigabitEthernet1/0/16port hybrid vlan 1 to 2 untagged port hybrid pvid vlan 2#interface GigabitEthernet1/0/17 port link-type hybridport hybrid vlan 1 to 2 untagged port hybrid pvid vlan 2#interface GigabitEthernet1/0/18 port link-type hybridport hybrid vlan 1 to 2 untagged port hybrid pvid vlan 2#interface GigabitEthernet1/0/19 port link-type hybridport hybrid vlan 1 to 2 untagged port hybrid pvid vlan 2#interface GigabitEthernet1/0/20 port link-type hybridport hybrid vlan 1 to 2 untagged port hybrid pvid vlan 2#interface GigabitEthernet1/0/21 port link-type hybridport hybrid vlan 1 to 2 401 untagged #interface GigabitEthernet1/0/22 port link-type hybridport hybrid vlan 1 401 untagged port hybrid pvid vlan 401#interface GigabitEthernet1/0/23 shutdown#interface GigabitEthernet1/0/24 shutdown#interface GigabitEthernet1/0/25 shutdown#interface GigabitEthernet1/0/26 port link-type hybridport hybrid vlan 1 to 2 untagged port hybrid pvid vlan 2#interface GigabitEthernet1/0/27 shutdown#interface GigabitEthernet1/0/28 port link-type hybridport hybrid vlan 1 to 2 untagged port hybrid pvid vlan 2#load xml-configuration#user-interface aux 0user-interface vty 0 4 authentication-mode scheme#return[H3C5500(B2)]dis verH3C Comware Platform SoftwareComware Software, Version 5.20, Release 1207Copyright (c) 2004-2007 Hangzhou H3C Tech. Co., Ltd. All rights reserved.H3C S5500-28C-SI uptime is 1 week, 5 days, 22 hours, 39 minutesH3C S5500-28C-SI with 1 Processor128M bytes SDRAM16384K bytes Flash MemoryHardware Version is REV.BCPLD Version is 006Bootrom Version is 122[SubSlot 0] 24GE+4SFP Hardware Version is REV.B[H3C5500(B2)]dis vlanTotal 3 VLAN exist(s).The following VLANs exist:1(default), 2, 401[H3C5500(B2)]zxp0606002 发表于 2009-6-23 22:26嘿嘿,偶也刚巧碰到这个机型~~海棠无香发表于 2009-6-23 22:27H3C交换机命令2009年02月11日星期三下午05:031、system-view 进入系统视图模式2、sysname 为设备命名3、display current-configuration当前配置情况4、language-modeChinese|English中英文切换5、interface Ethernet 1/0/1进入以太网端口视图6、 port link-type Access|Trunk|Hybrid 设置端口访问模式7、 undo shutdown 打开以太网端口8、 shutdown 关闭以太网端口9、 quit 退出当前视图模式10、 vlan 10 创建VLAN 10并进入VLAN 10的视图模式11、 port access vlan 10 在端口模式下将当前端口加入到vlan 10中12、port E1/0/2 to E1/0/5 在VLAN模式下将指定端口加入到当前vlan中13、port trunk permit vlan all 允许所有的vlan通过H3C路由器常用命令注释1、system-view 进入系统视图模式2、sysname R1 为设备命名为R13、display ip routing-table显示当前路由表4、language-mode Chinese|English中英文切换5、interface Ethernet 0/0进入以太网端口视图6、 ip address 192.168.1.1 255.255.255.0 配置IP地址和子网掩码7、 undo shutdown 打开以太网端口8、 shutdown 关闭以太网端口9、quit 退出当前视图模式10、ip route-static 192.168.2.0 255.255.255.0 192.168.12.2 description To.R2 配置静态路由11、 ip route-static 0.0.0.0 0.0.0.0 192.168.12.2 description To.R2 配置默认的路由H3C S3100 SwitchH3C S3600 SwitchH3C MSR 20-20 Router小技巧1、调整超级终端的显示字号;2、捕获超级终端操作命令行,以备日后查对;3、language-mode Chinese|English中英文切换;4、复制命令到超级终端命令行,粘贴到主机;5、交换机清除配置 :<H3C>reset save ;<H3C>reboot ;6、路由器、交换机配置时不能掉电,连通测试前一定要检查网络的连通性,不要犯最低级的错误。

H3C路由器 三层交换机NAT共享上网

H3C路由器+三层交换机NAT共享上网配置MSR 20-21 配置<H3C>disp curr#version 5.20, Release 1205, Standard#sysname H3C#super password level 3 cipher G/&,*9)@%QN"AOJR+IZST1!!#firewall enable#domain default enable system#dns resolvedns server 202.96.128.166dns server 202.96.128.86dns server 202.96.134.133#telnet server enable#dialer flow-interval 60dialer-rule 1 ip permit#vlan 1#radius scheme systemserver-type extendedprimary authentication 127.0.0.1 1645 primary accounting 127.0.0.1 1646 user-name-format without-domain#domain systemaccess-limit disablestate activeidle-cut disableself-service-url disable#traffic classifier bt operator andif-match protocol bittorrent#traffic behavior 64Kcar cir 64 cbs 4000 ebs 0 green pass red discardtraffic behavior 64k#qos policy kill-btclassifier bt behavior 64K#local-user userlevel 3local-user telnetpassword cipher [email=]'GO3ZRV/6@"HX_%XPA3ZF1[/email]!! service-type telnet terminallevel 3#acl number 2000rule 0 permit source 192.168.0.0 0.0.0.255rule 5 deny#acl number 3001rule 0 deny udp destination-port eq tftprule 2 deny udp destination-port eq 135rule 3 deny udp destination-port eq netbios-ns rule 4 deny udp destination-port eq netbios-dgm rule 5 deny tcp destination-port eq 139rule 6 deny udp destination-port eq netbios-ssn rule 7 deny tcp destination-port eq 445rule 8 deny udp destination-port eq 445rule 9 deny tcp destination-port eq 539rule 10 deny udp destination-port eq 539rule 11 deny udp destination-port eq 593rule 12 deny tcp destination-port eq 593rule 13 deny udp destination-port eq 1434rule 14 deny udp destination-port eq 1433rule 15 deny tcp destination-port eq 4444rule 16 deny tcp destination-port eq 9996rule 17 deny tcp destination-port eq 5554rule 18 deny udp destination-port eq 9996rule 19 deny udp destination-port eq 5554rule 20 deny tcp destination-port eq 137rule 21 deny tcp destination-port eq 138rule 23 deny udp destination-port eq 1025 rule 24 deny tcp destination-port eq 9995 rule 25 deny udp destination-port eq 9995 rule 26 deny tcp destination-port eq 1068 rule 27 deny udp destination-port eq 1068 rule 28 deny tcp destination-port eq 1023 rule 29 deny udp destination-port eq 1023 rule 141 deny udp source-port eq bootps rule 160 permit icmp icmp-type echorule 161 permit icmp icmp-type echo-reply rule 162 permit icmp icmp-type ttl-exceeded rule 165 deny icmprule 200 deny tcp destination-port eq www rule 202 deny tcp destination-port eq ftp rule 204 deny tcp destination-port eq 3389 rule 205 permit tcp destination-port eq telnet acl number 3002rule 0 deny udp destination-port eq tftprule 1 deny tcp destination-port eq 135rule 2 deny udp destination-port eq 135rule 3 deny udp destination-port eq netbios-ns rule 4 deny udp destination-port eq netbios-dgm rule 5 deny tcp destination-port eq 139rule 6 deny udp destination-port eq netbios-ssn rule 7 deny tcp destination-port eq 445rule 8 deny udp destination-port eq 445rule 9 deny tcp destination-port eq 539rule 10 deny udp destination-port eq 539rule 11 deny udp destination-port eq 593rule 12 deny tcp destination-port eq 593rule 13 deny udp destination-port eq 1434rule 14 deny udp destination-port eq 1433rule 15 deny tcp destination-port eq 4444rule 16 deny tcp destination-port eq 9996rule 17 deny tcp destination-port eq 5554rule 18 deny udp destination-port eq 9996rule 19 deny udp destination-port eq 5554rule 20 deny tcp destination-port eq 137rule 21 deny tcp destination-port eq 138rule 22 deny tcp destination-port eq 1025rule 23 deny udp destination-port eq 1025rule 24 deny tcp destination-port eq 9995 rule 25 deny udp destination-port eq 9995 rule 26 deny tcp destination-port eq 1068 rule 27 deny udp destination-port eq 1068 rule 28 deny tcp destination-port eq 1023 rule 29 deny udp destination-port eq 1023 rule 30 permit tcp destination-port eq telnet rule 141 deny udp source-port eq bootps rule 160 permit icmp icmp-type echorule 161 permit icmp icmp-type echo-reply rule 162 permit icmp icmp-type ttl-exceeded rule 165 deny icmprule 170 permit ip source 192.168.0.12 0 rule 171 permit ip source 192.168.0.73 0 rule 172 permit ip source 192.168.0.58 0 rule 173 permit ip source 192.168.0.3 0 rule 174 permit ip source 192.168.0.39 0 rule 175 permit ip source 192.168.0.72 0 rule 177 permit ip source 192.168.0.25 0 rule 178 permit ip source 192.168.0.27 0 rule 179 permit ip source 192.168.0.54 0rule 181 permit ip source 192.168.0.53 0 rule 182 permit ip source 192.168.0.22 0 rule 183 permit ip source 192.168.0.34 0 rule 184 permit ip source 192.168.0.46 0 rule 185 permit ip source 192.168.0.59 0 rule 186 permit ip source 192.168.0.174 0 rule 187 permit ip source 192.168.0.153 0 rule 188 permit ip source 192.168.0.66 0 rule 189 permit ip source 192.168.0.21 0 rule 190 permit ip source 192.168.0.61 0 rule 191 permit ip source 192.168.0.24 0 rule 192 permit ip source 192.168.0.40 0 rule 193 permit ip source 192.168.0.65 0 rule 194 permit ip source 192.168.0.16 0 rule 195 permit ip source 192.168.0.51 0 rule 196 permit ip source 192.168.0.48 0 rule 197 permit ip source 192.168.0.42 0 rule 198 permit ip source 192.168.0.57 0 rule 199 permit ip source 192.168.0.110 0 rule 200 permit ip source 192.168.0.52 0rule 202 permit ip source 192.168.0.69 0 rule 203 permit ip source 192.168.0.60 0 rule 204 permit ip source 192.168.0.68 0 rule 205 permit ip source 192.168.0.23 0 rule 206 permit ip source 192.168.0.62 0 rule 207 permit ip source 192.168.0.82 0 rule 208 permit ip source 192.168.0.47 0 rule 209 permit ip source 192.168.0.170 0 rule 210 permit ip source 192.168.0.144 0 rule 211 permit ip source 192.168.0.143 0 rule 212 permit ip source 192.168.0.8 0 rule 213 permit ip source 192.168.0.188 0 rule 214 permit ip source 192.168.0.11 0 rule 215 permit ip source 192.168.0.20 0 rule 216 permit ip source 192.168.0.13 0 rule 217 permit ip source 192.168.0.17 0 rule 218 permit ip source 192.168.0.4 0 rule 219 permit ip source 192.168.0.14 0 rule 1000 deny ip#interface Aux0async mode flowlink-protocol ppp#interface Dialer0nat outbound 2000firewall packet-filter 3001 inboundlink-protocol pppppp chap user xxxppp chap password cipher JBa(VNaE:+7Q=^Q`MAF4<1!!ppp pap local-user xxx password cipher JBa(VNaE:+7Q=^Q`MAF4<1!! ppp ipcp dns admit-anytimer hold 0shutdownip address ppp-negotiatetcp mss 1024dialer user onedialer-group 1dialer bundle 1dialer timer idle 0#interface Dialer1nat outbound 2000link-protocol pppppp chap user xxxppp chap password cipher 4P6A.RLAC1KQ=^Q`MAF4<1!!ppp pap local-user xxx password cipher 4P6A.RLAC1KQ=^Q`MAF4<1!! timer hold 0ip address ppp-negotiatetcp mss 1024dialer user twodialer-group 1dialer bundle 2dialer timer idle 0#interface Ethernet0/0port link-mode routepppoe-client dial-bundle-number 1qos apply policy kill-bt inboundqos apply policy kill-bt outboundstandby interface Dialer1standby bandwidth 2000dar protocol-statistic flow-interval 5#interface Ethernet0/1port link-mode routepppoe-client dial-bundle-number 2 qos apply policy kill-bt inboundqos apply policy kill-bt outbound standby interface Dialer0standby bandwidth 2000dar protocol-statistic flow-interval 5#interface NULL0#interface Vlan-interface1ip address 192.168.0.1 255.255.255.0 firewall packet-filter 3002 inbound#interface Ethernet0/2port link-mode bridge#interface Ethernet0/3port link-mode bridge#interface Ethernet0/4port link-mode bridge#interface Ethernet0/5port link-mode bridge#interface Ethernet0/6port link-mode bridge#interface Ethernet0/7port link-mode bridge#interface Ethernet0/8port link-mode bridge#interface Ethernet0/9port link-mode bridge#ip route-static 0.0.0.0 0.0.0.0 Dialer0ip route-static 0.0.0.0 0.0.0.0 Dialer1 preference 80 #dhcp server detect#arp source-suppression enablearp static 192.168.0.47 0050-ba69-7510arp static 192.168.0.110 0011-2feb-c14farp static 192.168.0.16 0011-2f0f-8781arp static 192.168.0.23 0050-ba26-748barp static 192.168.0.65 000e-a639-c159arp static 192.168.0.144 0005-5de1-c57farp static 192.168.0.48 0011-d82b-4d65arp static 192.168.0.22 0013-8fc1-4768arp static 192.168.0.27 000e-a69a-ac3carp static 192.168.0.61 5254-ab59-2d38arp static 192.168.0.25 0011-d82b-4d8darp static 192.168.0.24 0013-8fc1-479darp static 192.168.0.21 0000-e8a4-1a27arp static 192.168.0.57 0013-8fb2-a30barp static 192.168.0.59 000e-a617-c920arp static 192.168.0.12 0013-8fab-b404arp static 192.168.0.52 000e-a68a-96d3 arp static 192.168.0.54 000e-a68a-9568 arp static 192.168.0.62 0005-5d04-4b51 arp static 192.168.0.53 0011-d89e-6c91 arp static 192.168.0.40 000e-a63c-6991 arp static 192.168.0.82 0005-5d73-6259 arp static 192.168.0.69 000c-7635-1f11 arp static 192.168.0.100 000a-eb07-34a1 arp static 192.168.0.60 0005-5de1-ce2e arp static 192.168.0.153 0011-2f04-71a4 arp static 192.168.0.42 0013-d41c-8488 arp static 192.168.0.68 0005-5d66-8d4f arp static 192.168.0.170 0005-5d67-88bc arp static 192.168.0.66 0040-0547-0822 arp static 192.168.0.73 0013-20b1-7ea5 arp static 192.168.0.179 000e-a638-fba4 arp static 192.168.0.8 000e-7f26-4194 arp static 192.168.0.39 000e-a6b0-a72a arp static 192.168.0.58 0050-ba1a-ac9d arp static 192.168.0.160 000c-6e57-7005arp static 192.168.0.3 000e-7f25-a0a0 arp static 192.168.0.32 0050-ba26-79e1 arp static 192.168.0.237 0011-2f1b-5193 arp static 192.168.0.240 0000-b4c9-dad3 arp static 192.168.0.161 000e-a639-c1ba arp static 192.168.0.143 0005-5d66-8e8b arp static 192.168.0.96 00ae-2801-062b arp static 192.168.0.166 0005-5d05-3fec arp static 192.168.0.7 000e-a69e-e3ce arp static 192.168.0.72 000e-a6c8-4220 arp static 192.168.0.111 000e-a691-9a89 arp static 192.168.0.214 0000-e8a3-b33e arp static 192.168.0.31 0011-d89e-6dd8 arp static 192.168.0.154 000e-a672-cff8 arp static 192.168.0.156 000e-a639-c161 arp static 192.168.0.174 000e-a617-ab21 arp static 192.168.0.150 0005-5dff-b72c arp static 192.168.0.76 0005-5de1-c56c arp static 192.168.0.210 0011-95fd-bc13 arp static 192.168.0.188 0019-d246-2ac8arp static 192.168.0.229 0000-e8a3-b160 arp static 192.168.0.163 000e-a679-0064 arp static 192.168.0.158 000e-a672-d45a arp static 192.168.0.187 0005-5d73-625b arp static 192.168.0.17 000d-6078-f79a arp static 192.168.0.213 00e0-4c31-ec4a arp static 192.168.0.85 0005-5d0d-b39b arp static 192.168.0.228 0050-ba22-ca12 arp static 192.168.0.140 000c-6e7c-5f13 arp static 192.168.0.56 5254-ab53-5b11 arp static 192.168.0.46 000e-a68b-7f18 arp static 192.168.0.43 0013-d41c-81c6 arp static 192.168.0.239 0011-d814-6010 arp static 192.168.0.151 0011-2f04-71c0 arp static 192.168.0.238 0050-ba27-a58c arp static 192.168.0.4 000f-2032-0a51 arp static 192.168.0.75 0050-ba68-74ea arp static 192.168.0.14 000e-a617-aafe arp static 192.168.0.86 000e-a69e-e3de arp static 192.168.0.108 0013-ce16-f22darp static 192.168.0.67 000a-eb7a-3290 arp static 192.168.0.34 0019-6608-a460 #user-interface con 0user-interface aux 0user-interface vty 0 4authentication-mode schemeprotocol inbound telnet#return。

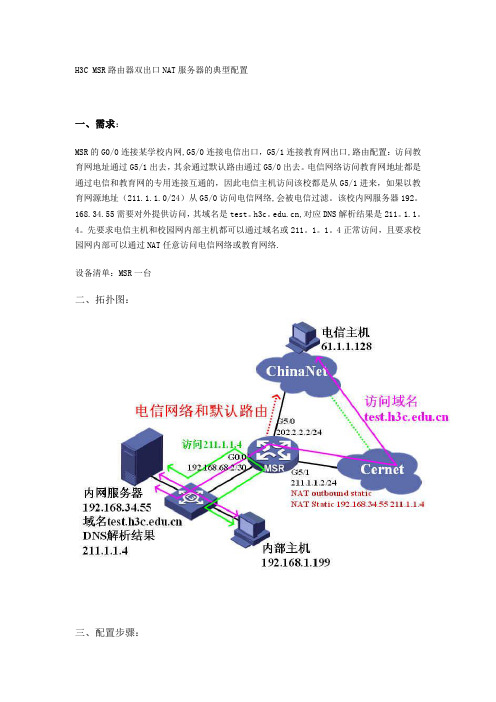

H3C-路由器双出口NAT服务器的典型配置

H3C MSR路由器双出口NAT服务器的典型配置一、需求:MSR的G0/0连接某学校内网,G5/0连接电信出口,G5/1连接教育网出口,路由配置:访问教育网地址通过G5/1出去,其余通过默认路由通过G5/0出去。

电信网络访问教育网地址都是通过电信和教育网的专用连接互通的,因此电信主机访问该校都是从G5/1进来,如果以教育网源地址(211.1.1.0/24)从G5/0访问电信网络,会被电信过滤。

该校内网服务器192。

168.34.55需要对外提供访问,其域名是test。

h3c。

,对应DNS解析结果是211。

1.1。

4。

先要求电信主机和校园网内部主机都可以通过域名或211。

1。

1。

4正常访问,且要求校园网内部可以通过NAT任意访问电信网络或教育网络.设备清单:MSR一台二、拓扑图:三、配置步骤:适用设备和版本:MSR系列、Version 5。

20,Release 1205P01后所有版本。

四、配置关键点:1) 此案例所实现之功能只在MSR上验证过,不同设备由于内部处理机制差异不能保证能够实现;2) 策略路由是保证内部服务器返回外网的流量从G5/1出去,如果不使用策略路由会按照普通路由转发从G5/0出去,这样转换后的源地址211。

1.1。

4会被电信给过滤掉,因此必须使用策略路由从G5/1出去;3)策略路由的拒绝节点的作用是只要匹配ACL就变成普通路由转发,而不被策略;4)在G0/0应用2个NAT的作用是使内网可以通过访问211.1。

1。

4访问内部服务器test。

cn,如果只使用NAT Outbound Static,那么内部主机192.168。

1。

199发送HTTP请求的源、目的地址对<192。

168。

1.199, 211.1。

1.4〉会变成〈192。

168.1。

199,192.168。

34.55>然后发送给内部服务器,那么内部服务器会把HTTP响应以源、目的地址对<192.168.34。

H3C 路由器NAT配置手册

1.1.2 NAT 实现的功能

1. 多对多地址转换及地址转换的控制 从 图 1-1的地址转换过程可见,当内部网络访问外部网络时,地址转换将会选择一个合适的外部地 址,来替代内部网络数据报文的源地址。在 图 1-1中是选择NAT网关出接口的IP地址(公有地址)。 这样所有内部网络的主机访问外部网络时,只能拥有一个外部的IP地址,因此,这种情况同时只允 许最多有一台内部主机访问外部网络,这称为“一对一地址转换”。当内部网络的多台主机并发的 要求访问外部网络时,“一对一地址转换”仅能够实现其中一台主机的访问请求。 NAT 也可实现对并发性请求的响应,允许 NAT 网关拥有多个公有 IP 地址。当第一个内部主机访问 外网时,NAT 选择一个公有地址 IP1,在地址转换表中添加记录并发送数据报;当另一内部主机访 问外网时,NAT 选择另一个公有地址 IP2,以此类推,从而满足了多台内部主机访问外网的请求。 这称为“多对多地址转换”。

20.1.1.1

Internet

Serce IP : 1.1.1.2 Destination IP :192.168.1.3 Server A

192.168.1.2

IP packet 2 Source IP : 1.1.1.2

Destination IP : 20.1.1.1

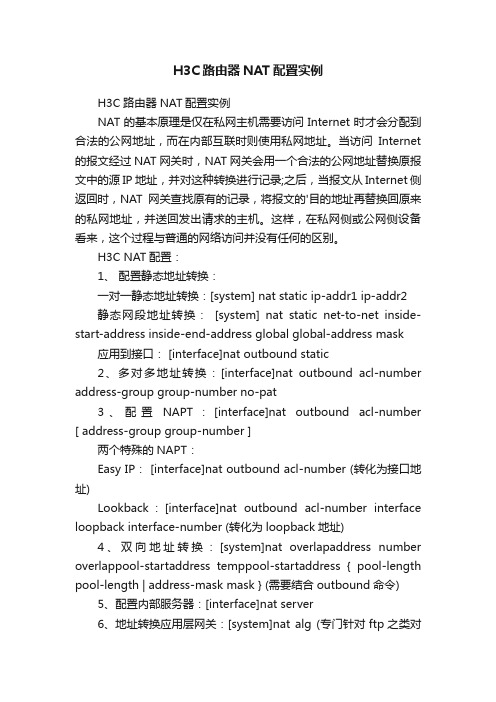

目录

1 NAT配置 ............................................................................................................................................ 1-1 1.1 NAT简介............................................................................................................................................ 1-1 1.1.1 NAT概述 ................................................................................................................................. 1-1 1.1.2 NAT实现的功能 ...................................................................................................................... 1-2 1.2 NAT配置任务简介 ............................................................................................................................. 1-5 1.3 配置地址池 ........................................................................................................................................ 1-5 1.4 配置地址转换..................................................................................................................................... 1-6 1.4.1 地址转换介绍 .......................................................................................................................... 1-6 1.4.2 配置静态地址转换................................................................................................................... 1-6 1.4.3 配置动态地址转换................................................................................................................... 1-6 1.5 配置内部服务器 ................................................................................................................................. 1-8 1.5.1 内部服务器介绍 ...................................................................................................................... 1-8 1.5.2 配置普通内部服务器 ............................................................................................................... 1-8 1.5.3 配置负载分担内部服务器........................................................................................................ 1-9 1.6 配置DNS-maping ............................................................................................................................ 1-10 1.7 配置基于IP地址的连接数限制 ......................................................................................................... 1-10 1.8 NAT显示和维护 ............................................................................................................................... 1-10 1.9 NAT典型配置举例 ........................................................................................................................... 1-11 1.9.1 私网访问公网典型配置举例 .................................................................................................. 1-11 1.9.2 普通内部服务器典型配置举例............................................................................................... 1-11 1.9.3 负载分担内部服务器典型配置举例 ....................................................................................... 1-12 1.9.4 NAT DNS-mapping典型配置举例 ......................................................................................... 1-13 1.10 NAT常见配置错误举例 .................................................................................................................. 1-15 1.10.1 故障之一:地址转换不正常。............................................................................................. 1-15 1.10.2 故障之二:内部服务器工作不正常。.................................................................................. 1-15

H3C路由器NAT配置实例

H3C路由器NAT配置实例H3C路由器NAT配置实例NAT的基本原理是仅在私网主机需要访问Internet时才会分配到合法的公网地址,而在内部互联时则使用私网地址。

当访问Internet 的报文经过NAT网关时,NAT网关会用一个合法的公网地址替换原报文中的源IP地址,并对这种转换进行记录;之后,当报文从Internet侧返回时,NAT网关查找原有的记录,将报文的'目的地址再替换回原来的私网地址,并送回发出请求的主机。

这样,在私网侧或公网侧设备看来,这个过程与普通的网络访问并没有任何的区别。

H3C NAT配置:1、配置静态地址转换:一对一静态地址转换:[system] nat static ip-addr1 ip-addr2静态网段地址转换:[system] nat static net-to-net inside-start-address inside-end-address global global-address mask 应用到接口: [interface]nat outbound static2、多对多地址转换:[interface]nat outbound acl-number address-group group-number no-pat3、配置NAPT:[interface]nat outbound acl-number [ address-group group-number ]两个特殊的NAPT:Easy IP: [interface]nat outbound acl-number (转化为接口地址)Lookback:[interface]nat outbound acl-number interface loopback interface-number (转化为loopback地址)4、双向地址转换:[system]nat overlapaddress number overlappool-startaddress temppool-startaddress { pool-length pool-length | address-mask mask } (需要结合outbound命令)5、配置内部服务器:[interface]nat server6、地址转换应用层网关:[system]nat alg (专门针对ftp之类对NAT敏感的协议)。

H3C NAT配置

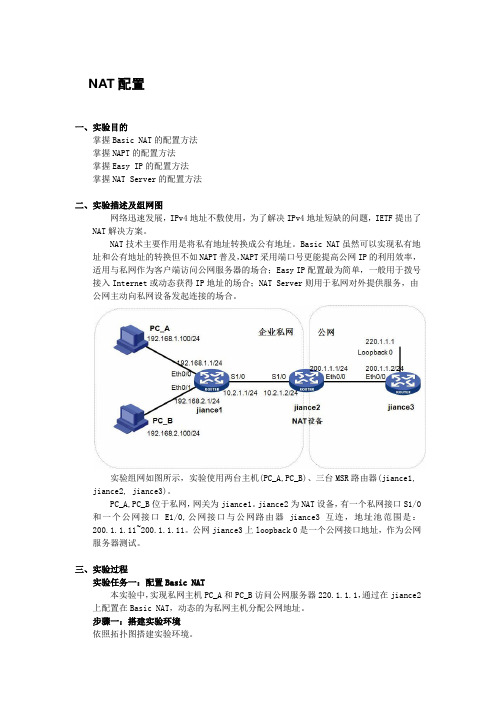

NAT配置一、实验目的掌握Basic NAT的配置方法掌握NAPT的配置方法掌握Easy IP的配置方法掌握NAT Server的配置方法二、实验描述及组网图网络迅速发展,IPv4地址不敷使用,为了解决IPv4地址短缺的问题,IETF提出了NAT解决方案。

NAT技术主要作用是将私有地址转换成公有地址。

Basic NAT虽然可以实现私有地址和公有地址的转换但不如NAPT普及,NAPT采用端口号更能提高公网IP的利用效率,适用与私网作为客户端访问公网服务器的场合;Easy IP配置最为简单,一般用于拨号接入Internet或动态获得IP地址的场合;NAT Server则用于私网对外提供服务,由公网主动向私网设备发起连接的场合。

实验组网如图所示,实验使用两台主机(PC_A,PC_B)、三台MSR路由器(jiance1, jiance2, jiance3)。

PC_A,PC_B位于私网,网关为jiance1。

jiance2为NAT设备,有一个私网接口S1/0和一个公网接口E1/0,公网接口与公网路由器jiance3互连,地址池范围是:200.1.1.11~200.1.1.11。

公网jiance3上loopback 0是一个公网接口地址,作为公网服务器测试。

三、实验过程实验任务一:配置Basic NAT本实验中,实现私网主机PC_A和PC_B访问公网服务器220.1.1.1,通过在jiance2上配置在Basic NAT,动态的为私网主机分配公网地址。

步骤一:搭建实验环境依照拓扑图搭建实验环境。

步骤二:基本配置为PC_A配置IP地址为192.168.1.100/24,网关为192.168.1.1;配置PC_B的IP 地址为192.168.2.100/24,网关为192.168.2.1;为jiance1,jiance2,jiance3各接口配置IP地址,并且确认各设备间直连网络能相互ping通。

IP地址配完后在jiance1, jiance2静态配置私网内各网段的路由及默认路由,确保PC_A,PC_B能ping通200.1.1.1。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

假设Ethernet0/0为局域网接口,Ethernet0/1为外网口。

1、配置内网接口(Ethernet0/0):

[MSR20-20] interface Ethernet0/0

[MSR20-20- Ethernet0/0]ip add 192.168.1.1 24

2、使用动态分配地址的方式为局域网中的PC分配地址

[MSR20-20]dhcp server ip-pool 1

[MSR20-20-dhcp-pool-1]network 192.168.1.0 24

[MSR20-20-dhcp-pool-1]dns-list 202.96.134.133

[MSR20-20-dhcp-pool-1] gateway-list 192.168.1.1

3、配置nat

[MSR20-20]nat address-group 1 公网IP 公网IP

[MSR20-20]acl number 3000

[MSR20-20-acl-adv-3000]rule 0 permit ip

4、配置外网接口(Ethernet0/1)

[MSR20-20] interface Ethernet0/1

[MSR20-20- Ethernet0/1]ip add 公网IP

[MSR20-20- Ethernet0/1] nat outbound 3000 address-group 1

5.加默缺省路由

[MSR20-20]route-stac 0.0.0.0 0.0.0.0 外网网关

总结:

在2020路由器下面,

配置外网口,

配置内网口,

配置acl 作nat,

一条默认路由指向电信网关. ok!

Console登陆认证功能的配置

一、组网需求:

要求用户从console登录时输入已配置的用户名h3c和对应的口令h3c,用户名和口令正确才能登录成功。

二、组网图:

三、配置步骤:

设备和版本:MSR系列、version 5.20, R1508P02

:

1) 在配置完成后,释放当前连接,重新连接设备即可。

telnet用户进行本地认证功能的典型配置

一、组网需求:

要求用户telnet登录时输入已配置的用户名h3c和对应的口令h3c,用户名和口令正确才能登录成功。

设备清单:MSR系列路由器台1

二、组网图:

三、配置步骤:

设备和版本:MSR系列、version 5.20, R1508P02

:

1) 必须保证Telnet Server Enable,Configure-user count也根据需要进行配置;

2) 实际使用用户名、密码要和local-user配置保持一致。

MSR系列路由器

地址池方式做NAT的配置

关键字:MSR;NAT;地址池

一、组网需求:

内网用户通过路由器的NAT地址池转换来访问Internet。

设备清单:MSR系列路由器1台,PC 1 台

二、组网图:

三、配置步骤:

适用设备和版本:MSR系列、Version 5.20, Release 1508P02

:

1)地址池要连续;

2)在出接口做NAT转换;3)默认路由一般要配置。