cnspp-ch11-Message Authentication and Hash Functions

NTCIP测试客户端的使用说明

NTCIP测试客户端的使用说明1.安装和设置-在安装过程中,根据需要选择适当的选项,如安装目录和语言设置。

-完成安装后,启动NTCIP测试客户端。

2.连接设备-在NTCIP测试客户端的主界面上,选择“连接设备”选项。

-在连接设备对话框中,输入设备的IP地址和端口号。

-选择正确的设备类型和版本。

-点击“连接”按钮,将测试客户端与设备建立连接。

3.运行测试-在NTCIP测试客户端的主界面上,选择要执行的测试项目。

-选择设备和测试类型,然后点击“运行测试”按钮。

-等待测试结果显示出来,查看每个测试项目的结果。

-可以导出测试结果以供进一步分析和报告。

4.监控设备-在NTCIP测试客户端的主界面上,选择“监控设备”选项。

-在监控设备对话框中,选择要监控的设备和监控项目。

-点击“开始监控”按钮,开始监控选定设备的状态和性能。

-可以实时查看设备的监控数据,并对其进行图表分析和报告。

5.配置设备-在NTCIP测试客户端的主界面上,选择“配置设备”选项。

-在配置设备对话框中,选择要配置的设备和配置项目。

-输入相关的配置参数,并点击“保存配置”按钮。

-完成配置后,测试客户端将将新的配置应用于设备。

6.日志记录和报告-在NTCIP测试客户端的主界面上,选择“日志记录”选项。

-在日志记录对话框中,可以查看设备操作的日志和错误信息。

-根据需要,可以导出日志记录并生成报告。

7.设置和选项-在NTCIP测试客户端的主界面上,选择“设置”选项。

-在设置对话框中,可以更改测试客户端的各种选项和设置。

-例如,可以更改界面语言、主题颜色和通信设置等。

8.帮助和支持-在NTCIP测试客户端的主界面上,选择“帮助”选项。

-在帮助菜单中,可以找到用户手册、FAQ和在线支持等资源。

使用NTCIP测试客户端可以简化交通系统设备和服务的测试和监控过程,提高测试效率和准确性。

通过按照以上使用说明进行操作,用户可以轻松地连接、运行测试、监控设备、配置设备并生成报告,以确保交通系统的正常运行。

新版Bluetooth Specification V4.0 EDR and BLE资料整理

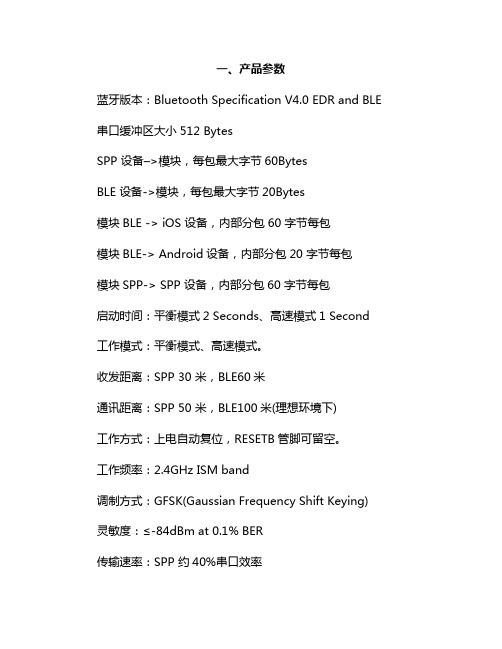

一、产品参数蓝牙版本:Bluetooth Specification V4.0 EDR and BLE 串口缓冲区大小512 BytesSPP 设备–>模块,每包最大字节60BytesBLE 设备->模块,每包最大字节20Bytes模块BLE -> iOS 设备,内部分包60 字节每包模块BLE-> Android设备,内部分包20 字节每包模块SPP-> SPP 设备,内部分包60 字节每包启动时间:平衡模式2 Seconds、高速模式1 Second 工作模式:平衡模式、高速模式。

收发距离:SPP 30 米,BLE60米通讯距离:SPP 50 米,BLE100米(理想环境下)工作方式:上电自动复位,RESETB管脚可留空。

工作频率:2.4GHz ISM band调制方式:GFSK(Gaussian Frequency Shift Keying) 灵敏度:≤-84dBm at 0.1% BER传输速率:SPP 约40%串口效率BLE 约30%串口效率安全特性:Authentication and encryptionEDR 服务:L2CAP,、SDP,、RFCOMM、SPPBLE服务:ATT、GATT,、LE Service: 0xFFE0、Char: 0xFFE1功耗:SPP 平均约13mA ,BLE平均约9.5mA。

待机约10-17mA供电电源:+3.3VDC 50mA工作温度:–5 ~ +80 Centigrade外观尺寸:HM-12 26.9mm x 13mm x 2.2 mm型号电压尺寸(mm) 容量协议蓝牙版本HM-12 2.5-3.7V 27*13*2.2 64KB SPP/BLE V4.0 EDR+BLE管脚序号管脚名称管脚说明UART_TXUART1UART_RXUART2UART_CTSUART3UART_RTSUART4NC悬空5NC悬空6NC悬空7NC悬空8NC悬空9NC悬空10RESETB系统复位,低电平有效,若用不到请悬空11VCC电源3.3V 12GND地13GND地14NC悬空15NC悬空16NC悬空17NC悬空18NC悬空19NC悬空20GND地21GND地22PIO0按键管脚,详见附注说明23PIO1LED管脚,详见附注说明24PIO2数字输入、输出IO 口25PIO3数字输入、输出IO 口26PIO4数字输入、输出IO 口27PIO5数字输入、输出IO 口28PIO6数字输入、输出IO 口29PIO7数字输入、输出IO 口30PIO8数字输入、输出IO 口31PIO9数字输入、输出IO 口32PIO10数字输入、输出IO 口33PIO11数字输入、输出IO 口347. HM系列蓝牙模块与单片机连接注意要点:HM 系列蓝牙模块的工作电压推荐用3.3V,与3.3V 单片机直接连接即可,当需要与5V 单片机连接时,请在模块RX 引脚与单片机TX 引脚之间串一个1-2K的电阻,再接一个分压电阻接地,保护一下模块RX引脚,防止被烧坏。

武汉理工大学客户端问题解决方法(wifi代理)

武汉理工大学客户端问题解决方法版本(20140408)问题一:连接时始终提示“检测认证运行环境”问题二:认证客户端程序无法在安全沙箱里面运行,请将客户端程序从沙箱列表移除,然后重新运行客户端问题三:发现windows系统共享代理问题四:发现使用猎豹免费wifi代理软件问题五:提示使用共享卫士问题六:点击注销没有反应问题一:连接时始终提示“检测认证运行环境”问题一解决方法:1.鼠标右击桌面“校园宽带认证客户端”的图标,选择“属性”2.在“兼容性”的菜单栏里选择“以管理员身份运行此程序”,最后“确认”即可。

问题二:认证客户端程序无法在安全沙箱里面运行,请将客户端程序从沙箱列表移除,然后重新运行客户端问题二解决方法:1. 在360隔离沙箱中找到“程序列表”,点击“记住”下的勾。

2. 在360隔离沙箱中找到“状态设置“,点击清理沙箱文件后,点击“确定”。

3. 在360隔离沙箱中,关闭“沙箱虚拟环境”。

4. 执行第2步提示无法上网进入C:\Windows\System32\drivers\etc目录,查看hosts文件是否存在或者被加如后缀名,如果没有hosts文件,新建此文件,如果被加入后缀名,退出杀毒软件删除后缀名。

问题三:发现windows系统共享代理问题三解决方法:1、取消window共享功能:打开网络和共享中心-更改适配器设置-选择带有共享的字样的网卡2.把允许其他网络用户通过此计算机的Internet连接来连接勾去掉本地连接和无线连接都要把共享取消。

问题四:发现使用猎豹免费wifi代理软件问题四解决方法:1.把猎豹免费wifi代理软件卸载,重启电脑,由于猎豹免费wifi软件自动修改window 系统共享代理功能,请参“问题三”的步骤取消windows系统共享代理。

2.如果猎豹免费wifi代理卸载后,还是提示猎豹代理,可以重现安装猎豹wifi,然后再次卸载重启,也可以在卸载猎豹免费wifi 重启后退出杀毒软件使用运行 cmd 输入sc delete knatsvcsc delete liebaonat 删除猎豹服务。

linux 80211 认证过程

linux 80211 认证过程802.11是无线局域网的标准之一,定义了无线网络中设备之间的通信协议和认证过程。

在Linux系统中,认证过程分为四个阶段,即关联(Association),认证(Authentication),授权(Authorization)和密钥交换(Key Exchange)。

下面将详细介绍Linux上的802.11认证过程。

1.关联(Association):关联是客户设备与接入点(Access Point)建立连接的过程。

客户设备扫描附近的无线网络,并查找信号强度最好的接入点。

然后,客户设备向接入点发送关联请求,并提供自己的身份信息,如MAC地址、支持的安全机制等。

接入点验证这些信息,并决定是否与客户设备建立连接。

2.认证(Authentication):认证是指客户设备通过验证自己的身份合法性来获得接入网络的权限。

认证过程有两种方式:开放系统认证和共享密钥认证。

-开放系统认证:客户设备向接入点发送认证请求,接入点无条件通过认证请求。

这种方式不提供任何安全性,任何设备都可以连接到网络。

在Linux系统中,可以通过设置认证方式为“open”的参数来实现开放系统认证。

-共享密钥认证:客户设备向接入点发送认证请求,并提供预共享密钥(Pre-Shared Key,PSK)。

接入点使用相同的PSK对请求进行验证。

如果PSK匹配,认证成功;否则,认证失败。

在Linux系统中,可以通过设置认证方式为“wpa-psk”和提供正确的PSK来实现共享密钥认证。

3.授权(Authorization):授权是指接入点验证客户设备的身份合法性,并为其分配访问网络的权限。

在认证过程中,接入点会根据客户设备的身份信息来决定是否授权。

如果认证和授权都成功,客户设备可以继续后续操作,例如IP地址获取、DNS解析等。

4.密钥交换(Key Exchange):密钥交换是为了保证在接下来的通信过程中数据的加密和解密。

hcip证书模板 -回复

hcip证书模板-回复以下是一个简化的HCIP(华为认证网络专家)证书模板的示例,希望对您有所帮助。

请注意,此为模板示例,您可以根据个人需求进行修改和添加内容。

篇章一:介绍在这一部分,您可以简要介绍HCIP证书的背景和重要性。

您可以讨论HCIP证书的含义,以及为什么HCIP证书对于网络专家来说如此重要。

第一段:引言HCIP证书是华为公司认证网络专家的专业资格。

在今天的数字时代中,网络技术的重要性日益增加。

网络专家需要不断学习和提升自己的技能,以适应不断变化的技术要求。

HCIP证书是华为公司为网络专家提供的一种专业认证,它验证了持有人在网络技术领域的知识和技能。

第二段:HCIP证书的意义HCIP证书代表了承认和认可网络专家的专业水平。

持有HCIP证书的人员可以在行业内享有较高的声誉和竞争力。

此外,HCIP证书还可以为个人提供更广阔的事业发展机会,因为许多企业和组织都会优先考虑拥有HCIP证书的候选人。

这个证书可以证明您在网络技术领域具有丰富的经验和专业知识。

第三段:为什么获取HCIP证书网络技术发展迅猛,新的技术和标准不断涌现。

作为网络专家,持续学习和更新自己的知识是必要的。

HCIP证书提供了一个机会,让网络专家扩展他们的技能和知识。

持有HCIP证书的人员将能够更好地理解和应对当前和未来的网络挑战。

获得HCIP证书还可以加强个人信心,并在工作中得到更多机会。

篇章二:HCIP认证的要求和流程这一部分将介绍HCIP认证的要求和详细流程。

您可以逐步解释哪些条件必须满足,需要通过哪些考试以及如何准备考试。

第一段:入门要求要获得HCIP证书,您需要具备基本的网络知识和经验。

这包括了解网络架构、协议和设备操作等基本概念。

此外,您还需要掌握相关的技术和工具,以便在实际工作中应用和理解相关的概念。

第二段:考试要求为了获得HCIP证书,您需要通过一系列的考试。

这些考试涵盖了不同的主题和技能。

在这一部分,您可以列出一些核心考试科目,例如网络技术、安全、路由和交换等。

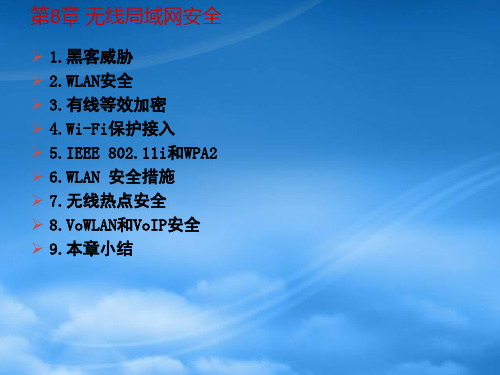

无线局域网的安全概述

工作站向AP发出认证请求AP收到初始认证帧之后,回应一个认证帧,其中包含128字节的挑战码工作站将挑战码植入认证帧,并用共享密钥对其加密,然后发送给APAP解密,并检查返回的挑战码是否相同,以次判断验证是否通过

RC4加密随机数

解密收到的相应结果,并与原发送的随机数进行比较,如果相同则认为成功

重放攻击。攻击者截取网络通信信息,例如口令,稍后用这些信息可以未经授权地接入网络。广播监测。在一个配置欠佳的网络中,如果接入点连接到集线器而不是交换机,那么集线器将会广播数据包到那些并不想接收这些数据包的无线站点,它们可能会被攻击者截取。ARP欺骗(或ARP缓存中毒)。攻击者通过接入并破坏存有MAC和IP地址映射的ARP的高速缓冲,来欺骗网络使其引导敏感数据到攻击者的无线站点。会话劫持(或中间人攻击)。是ARP欺骗攻击的一种,攻击者伪装成站点并自动解决链接来断开站点和接入点的连接,然后再伪装成接入点使站点和攻击者相连接。

2.WLAN安全

无线局域网安全措施

802.11涉及的安全技术

开放式认证系统

共享密钥认证系统

完整性校验(ICV)

RC4加密

认证技术

接入控制

完整性检验技术

加密技术

初始化向量(IV)

WEP:有线等效保密算法

WEP

3. 802.11的加密技术——有线等效加密WEP

WEP提供了有限的接入控制和采用密钥的数据加密:接入控制(认证):一般将密码短语输入到接入点,任何试图与接入点链接的站点都必须知道这个短语。如果不知道密码短语,站点可以感知数据流量但不能进行链接或解密数据。

802.11的——完整性检验(ICV)

802.11使用(CRC-32) 校验和算法计算报文的ICV,附加在MSDU后,ICV和MSDU一起被加密保护。CRC-32本身很弱,可以通过bit-flipping attack篡改报文。

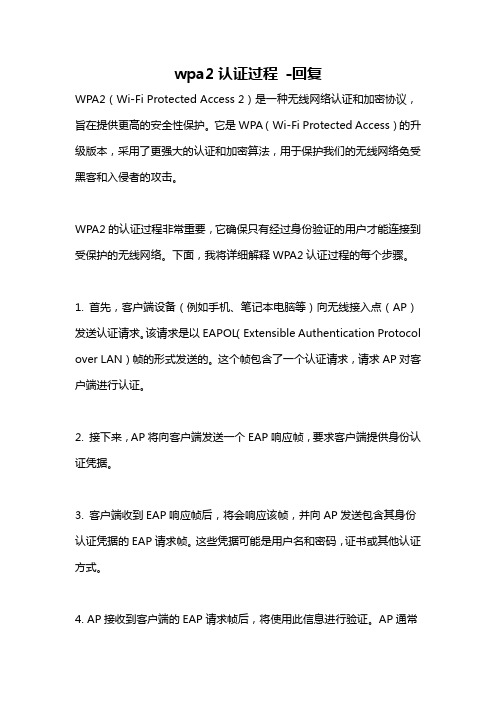

wpa2认证过程 -回复

wpa2认证过程-回复WPA2(Wi-Fi Protected Access 2)是一种无线网络认证和加密协议,旨在提供更高的安全性保护。

它是WPA(Wi-Fi Protected Access)的升级版本,采用了更强大的认证和加密算法,用于保护我们的无线网络免受黑客和入侵者的攻击。

WPA2的认证过程非常重要,它确保只有经过身份验证的用户才能连接到受保护的无线网络。

下面,我将详细解释WPA2认证过程的每个步骤。

1. 首先,客户端设备(例如手机、笔记本电脑等)向无线接入点(AP)发送认证请求。

该请求是以EAPOL(Extensible Authentication Protocol over LAN)帧的形式发送的。

这个帧包含了一个认证请求,请求AP对客户端进行认证。

2. 接下来,AP将向客户端发送一个EAP响应帧,要求客户端提供身份认证凭据。

3. 客户端收到EAP响应帧后,将会响应该帧,并向AP发送包含其身份认证凭据的EAP请求帧。

这些凭据可能是用户名和密码,证书或其他认证方式。

4. AP接收到客户端的EAP请求帧后,将使用此信息进行验证。

AP通常会将认证请求转发给远程认证服务器(例如RADIUS服务器)进行身份验证。

5. 远程认证服务器将验证客户端提供的凭据,并发送EAP响应帧来告知AP身份验证的结果。

如果客户端凭据匹配,并且身份验证通过,认证服务器将发送成功响应的EAP响应帧。

否则,将发送失败响应的EAP响应帧。

6. AP接收到身份验证结果的EAP响应帧后,将通知客户端身份验证的结果。

如果身份验证成功,AP将继续与客户端建立安全连接。

否则,AP可能会拒绝客户端的连接请求并终止该连接。

7. 客户端收到AP发送的身份验证结果后,将响应成功或失败的EAP响应帧。

如果身份验证成功,客户端将继续进行关键的密钥协商过程。

如果身份验证失败,客户端将被禁止访问受保护的无线网络。

8. 关键的密钥协商过程是WPA2认证的下一个重要步骤。

配置PPP验证时CISCO路由器CHAP认证配置-电脑资料

配置PPP验证时CISCO路由器CHAP认证配置-电脑资料本文详细的向大家描述了如何配置PPP验证和CHAP认证的配置,同时给出了配置的命令行,大家可以通过实例去了解一下配置过程,。

在配置PPP验证时有PAP和CHAP的选择,其中PAP为明文传送用户名和口令,不安全。

而CHAP则采用哈希值进行验证,口令不会在网上传送,所以安全性比较高。

CHAP认证也是CCNA课程PPP教学时所需掌握的基本配置,其配置如下:拓扑: RA DTE--------DCE RB--------------------------------------RA#conf tRA(config)#username RB password helloRA(config)#int s0RA(config-if)#encap pppRA(config-if)#ppp au chapRA(config-if)#end-------------------------------Router(config)#host RBRB(config)#username RA password helloRB(config)#int s0RB(config-if)#encap pppRB(config-if)#ppp auth chap%LINK-3-UPDOWN: Interface Serial0, changed state to up%LINEPROTO-5-UPDOWN: Line protocol on Interface Serial0, changed state to up------------------------------------------------------RA#sh int s0Serial0 is up, line protocol is up -------第一层二层UPHardware is HD64570Internet address is 1.1.1.1/30MTU 1500 bytes, BW 1544 Kbit, DLY 1000 usec, rely 255/255, load 1/255Encapsulation PPP, loopback not set, keepalive set (10 sec) LCP Open -----------打开Open: IPCP, CDPCP -----------打开Last input 00:00:00, output 00:00:00, output hang neverLast clearing of show interface counters neverQueueing strategy: fifo。

pam authentication返回值

pam authentication返回值PAM(PluggableAuthenticationModule)是Linux系统中用于用户身份验证的模块,它支持多种身份验证方式,包括但不限于密码、令牌等。

在PAM中,认证过程的返回值用于表示不同的认证状态,下面将介绍PAMauthentication返回值的含义。

1.PAM_SUCCESS:表示认证成功。

这是PAM模块期望的返回值,当模块成功完成了身份验证过程,并且通过了所有预设的验证条件时,应该返回这个值。

2.PAM_INFO_MSG:表示附加信息消息。

当PAM模块在认证过程中产生了附加信息时,会返回这个值。

这个值通常包含一些描述性的消息,用于提供给用户一些额外的信息。

3.PAM_CRED_INCOMPLETE:表示认证信息不完整。

当PAM模块在认证过程中发现用户提供的认证信息不完整或者不符合预设的条件时,会返回这个值。

这通常意味着用户需要提供更多的认证信息或者重新尝试认证。

4.PAM_PERMFAILURE:表示权限失败。

当PAM模块在认证过程中发现用户没有足够的权限来完成所请求的操作时,会返回这个值。

这通常意味着用户需要提升权限或者寻找其他方式来完成认证过程。

5.PAM_CRED_EXPIRE:表示认证信息过期。

当PAM模块在认证过程中发现用户提供的认证信息已经过期时,会返回这个值。

这通常意味着用户需要重新获取新的认证信息或者重新进行身份验证。

6.PAM_AUTHINFO_UNAVAIL:表示无法提供认证信息。

当PAM模块无法提供所需的认证信息时,会返回这个值。

这通常意味着模块无法正常工作或者需要更多的配置信息才能完成认证过程。

总结起来,PAMauthentication返回值用于表示不同的认证状态和情况,开发者可以根据这些返回值来判断用户是否通过了身份验证,以及需要采取哪些措施来处理认证失败的情况。

在编写PAM模块时,建议根据实际需求选择适当的返回值,以确保模块能够正确地完成身份验证过程。

网络技术与无线网络测试 选择题 64题

1. 下列哪种设备用于连接不同类型的网络?A. 路由器B. 交换机C. 集线器D. 网桥2. 无线网络中的SSID代表什么?A. Service Set IdentifierB. System Security IdentificationC. Signal Strength IndicatorD. Server Set Identifier3. 下列哪个协议用于无线网络的安全?A. HTTPB. FTPC. WEPD. SMTP4. 802.11n标准支持的最大数据传输速率是多少?A. 150 MbpsB. 300 MbpsC. 600 MbpsD. 1 Gbps5. 下列哪个是无线网络的加密标准?A. WPAB. HTTPC. FTPD. SMTP6. 无线网络中的AP代表什么?A. Access PointB. Application ProtocolC. Advanced ProgramD. Active Port7. 下列哪个设备用于扩展无线网络的覆盖范围?A. 路由器B. 交换机C. 中继器D. 网桥8. 802.11ac标准支持的最大数据传输速率是多少?A. 150 MbpsB. 300 MbpsC. 600 MbpsD. 1 Gbps9. 下列哪个是无线网络的认证标准?A. WPA2B. HTTPC. FTPD. SMTP10. 无线网络中的BSSID代表什么?A. Basic Service Set IdentifierB. Broadcast Service Set IdentifierC. Bridge Service Set IdentifierD. Base Station Set Identifier11. 下列哪个设备用于连接有线网络和无线网络?A. 路由器B. 交换机C. 中继器D. 网桥12. 802.11ax标准支持的最大数据传输速率是多少?A. 150 MbpsB. 300 MbpsC. 600 MbpsD. 1 Gbps13. 下列哪个是无线网络的加密标准?A. WPA3B. HTTPC. FTPD. SMTP14. 无线网络中的ESSID代表什么?A. Extended Service Set IdentifierB. Extended System Security IdentificationC. Extended Signal Strength IndicatorD. Extended Server Set Identifier15. 下列哪个设备用于连接多个无线网络?A. 路由器B. 交换机C. 中继器D. 网桥16. 802.11ad标准支持的最大数据传输速率是多少?A. 150 MbpsB. 300 MbpsC. 600 Mbps17. 下列哪个是无线网络的认证标准?A. WPAB. HTTPC. FTPD. SMTP18. 无线网络中的IBSS代表什么?A. Independent Basic Service SetB. Independent Broadcast Service SetC. Independent Bridge Service SetD. Independent Base Station Set19. 下列哪个设备用于连接有线网络和无线网络?A. 路由器B. 交换机C. 中继器D. 网桥20. 802.11ah标准支持的最大数据传输速率是多少?A. 150 MbpsB. 300 MbpsC. 600 MbpsD. 1 Gbps21. 下列哪个是无线网络的加密标准?A. WEPB. HTTPC. FTPD. SMTP22. 无线网络中的PSK代表什么?A. Pre-Shared KeyB. Public Service KeyC. Private Signal KeyD. Public Server Key23. 下列哪个设备用于连接多个无线网络?A. 路由器B. 交换机C. 中继器D. 网桥24. 802.11bg标准支持的最大数据传输速率是多少?A. 150 MbpsB. 300 MbpsD. 1 Gbps25. 下列哪个是无线网络的认证标准?A. WPA2B. HTTPC. FTPD. SMTP26. 无线网络中的WPA代表什么?A. Wi-Fi Protected AccessB. Wireless Public AccessC. Wired Private AccessD. Wireless Protected Authentication27. 下列哪个设备用于连接有线网络和无线网络?A. 路由器B. 交换机C. 中继器D. 网桥28. 802.11be标准支持的最大数据传输速率是多少?A. 150 MbpsB. 300 MbpsC. 600 MbpsD. 1 Gbps29. 下列哪个是无线网络的加密标准?A. WPA3B. HTTPC. FTPD. SMTP30. 无线网络中的TKIP代表什么?A. Temporal Key Integrity ProtocolB. Temporal Key Identification ProtocolC. Temporal Key Integration ProtocolD. Temporal Key Identification Program31. 下列哪个设备用于连接多个无线网络?A. 路由器B. 交换机C. 中继器D. 网桥32. 802.11bz标准支持的最大数据传输速率是多少?A. 150 MbpsC. 600 MbpsD. 1 Gbps33. 下列哪个是无线网络的认证标准?A. WPAB. HTTPC. FTPD. SMTP34. 无线网络中的CCMP代表什么?A. Counter Mode with Cipher Block Chaining Message Authentication C ode ProtocolB. Counter Mode with Cipher Block Chaining Message Authentication C ode ProgramC. Counter Mode with Cipher Block Chaining Message Authentication C ode ProcedureD. Counter Mode with Cipher Block Chaining Message Authentication C ode Process35. 下列哪个设备用于连接有线网络和无线网络?A. 路由器B. 交换机C. 中继器D. 网桥36. 802.11by标准支持的最大数据传输速率是多少?A. 150 MbpsB. 300 MbpsC. 600 MbpsD. 1 Gbps37. 下列哪个是无线网络的加密标准?A. WEPB. HTTPC. FTPD. SMTP38. 无线网络中的AES代表什么?A. Advanced Encryption StandardB. Advanced Encryption SystemC. Advanced Encryption ServiceD. Advanced Encryption Security39. 下列哪个设备用于连接多个无线网络?A. 路由器B. 交换机C. 中继器40. 802.11bz标准支持的最大数据传输速率是多少?A. 150 MbpsB. 300 MbpsC. 600 MbpsD. 1 Gbps41. 下列哪个是无线网络的认证标准?A. WPA2B. HTTPC. FTPD. SMTP42. 无线网络中的EAP代表什么?A. Extensible Authentication ProtocolB. Extensible Authentication ProgramC. Extensible Authentication ProcedureD. Extensible Authentication Process43. 下列哪个设备用于连接有线网络和无线网络?A. 路由器B. 交换机C. 中继器D. 网桥44. 802.11by标准支持的最大数据传输速率是多少?A. 150 MbpsB. 300 MbpsC. 600 MbpsD. 1 Gbps45. 下列哪个是无线网络的加密标准?A. WPA3B. HTTPC. FTPD. SMTP46. 无线网络中的PEAP代表什么?A. Protected Extensible Authentication ProtocolB. Protected Extensible Authentication ProgramC. Protected Extensible Authentication ProcedureD. Protected Extensible Authentication Process47. 下列哪个设备用于连接多个无线网络?A. 路由器B. 交换机D. 网桥48. 802.11bz标准支持的最大数据传输速率是多少?A. 150 MbpsB. 300 MbpsC. 600 MbpsD. 1 Gbps49. 下列哪个是无线网络的认证标准?A. WPAB. HTTPC. FTPD. SMTP50. 无线网络中的LEAP代表什么?A. Lightweight Extensible Authentication ProtocolB. Lightweight Extensible Authentication ProgramC. Lightweight Extensible Authentication ProcedureD. Lightweight Extensible Authentication Process51. 下列哪个设备用于连接有线网络和无线网络?A. 路由器B. 交换机C. 中继器D. 网桥52. 802.11by标准支持的最大数据传输速率是多少?A. 150 MbpsB. 300 MbpsC. 600 MbpsD. 1 Gbps53. 下列哪个是无线网络的加密标准?A. WEPB. HTTPC. FTPD. SMTP54. 无线网络中的TLS代表什么?A. Transport Layer SecurityB. Transport Layer SystemC. Transport Layer ServiceD. Transport Layer Security Protocol55. 下列哪个设备用于连接多个无线网络?A. 路由器B. 交换机C. 中继器D. 网桥56. 802.11bz标准支持的最大数据传输速率是多少?A. 150 MbpsB. 300 MbpsC. 600 MbpsD. 1 Gbps57. 下列哪个是无线网络的认证标准?A. WPA2B. HTTPC. FTPD. SMTP58. 无线网络中的TTLS代表什么?A. Tunneled Transport Layer SecurityB. Tunneled Transport Layer SystemC. Tunneled Transport Layer ServiceD. Tunneled Transport Layer Security Protocol59. 下列哪个设备用于连接有线网络和无线网络?A. 路由器B. 交换机C. 中继器D. 网桥60. 802.11by标准支持的最大数据传输速率是多少?A. 150 MbpsB. 300 MbpsC. 600 MbpsD. 1 Gbps61. 下列哪个是无线网络的加密标准?A. WPA3B. HTTPC. FTPD. SMTP62. 无线网络中的SIM代表什么?A. Subscriber Identity ModuleB. Subscriber Identification ModuleC. Subscriber Identity ManagementD. Subscriber Identification Management63. 下列哪个设备用于连接多个无线网络?A. 路由器B. 交换机C. 中继器D. 网桥64. 802.11bz标准支持的最大数据传输速率是多少?A. 150 MbpsB. 300 MbpsC. 600 MbpsD. 1 Gbps答案:1. A2. A3. C4. B5. A6. A7. C8. D9. A10. A11. A12. D13. A14. A15. A16. D17. A18. A19. A20. A21. A22. A23. A24. B25. A26. A27. A28. D29. A30. A31. A32. D33. A34. A35. A36. D37. A38. A39. A40. D41. A42. A43. A44. D45. A46. A47. A48. D49. A50. A51. A52. D53. A54. A55. A56. D57. A58. A59. A60. D61. A62. A63. A64. D。

转录因子和启动子互作验证流程

转录因子和启动子互作验证流程英文版Transcription Factor and Promoter Interaction Verification ProcessThe interaction between transcription factors and promoters is a crucial aspect of gene expression regulation. Understanding this interaction is essential for comprehending the molecular mechanisms underlying cellular processes. In this article, we will discuss the verification process for transcription factor and promoter interactions.The first step in the verification process is to identify the specific transcription factor and promoter sequences involved. This can be achieved through bioinformatics analysis of genome sequences or through experimental methods such as chromatin immunoprecipitation (ChIP) followed by sequencing (ChIP-seq).Once the transcription factor and promoter sequences are identified, the next step is to assess their interaction. This can bedone using various in vitro and in vivo techniques. In vitro techniques, such as electrophoretic mobility shift assays (EMSA) or DNA affinity chromatography, allow for the direct measurement of the binding affinity between the transcription factor and the promoter DNA. In vivo techniques, such as luciferase reporter assays or chromatin immunoprecipitation followed by quantitative PCR (ChIP-qPCR), provide insights into the interaction in a more physiologically relevant context.To further validate the interaction, it is important to demonstrate that the transcription factor can regulate the expression of the target gene. This can be achieved by overexpressing or knocking down the transcription factor and measuring the changes in gene expression levels. Additionally, mutational analysis can be performed to identify specific DNA sequences within the promoter that are critical for the interaction with the transcription factor.Finally, it is essential to confirm the functional significance of the interaction. This can be done by demonstrating that thetranscription factor can regulate the biological processes associated with the target gene. For example, knocking down the transcription factor may result in altered phenotypes or altered responses to external stimuli.In conclusion, the verification process for transcription factor and promoter interactions involves the identification of the specific sequences involved, assessment of their interaction using in vitro and in vivo techniques, demonstration of regulatory effects on gene expression, and confirmation of the functional significance of the interaction. Through this process, we can gain a deeper understanding of the molecular mechanisms underlying gene expression regulation.中文版转录因子和启动子互作验证流程转录因子与启动子之间的相互作用是基因表达调控的关键方面。

gentoo iso验证密钥 -回复

gentoo iso验证密钥-回复以下是针对Gentoo ISO验证密钥的一步一步回答。

Gentoo Linux是一种自由及开放源代码操作系统,它提供了一个轻量级、可定制、高度灵活的Linux发行版。

Gentoo的主要特点是源代码的编译,可以根据用户的需求对其进行定制,从而实现最优化的性能和配置。

在安装和使用Gentoo时,经常需要下载其官方提供的ISO镜像文件。

为了确保下载的ISO镜像文件的完整性和安全性,需要进行验证,而验证密钥就是用来验证ISO镜像文件的。

首先,前往Gentoo Linux官方网站(ISO镜像文件。

确保你选择了正确的版本,并记下该ISO文件的SHA512校验和。

SHA512是一种常用的校验和算法,用于验证文件的完整性。

它能够生成一个唯一标识符,通过比较该标识符以及官方提供的校验和,可以确定ISO 镜像文件是否被篡改。

下一步是获取Gentoo ISO验证密钥。

它是一个用于验证ISO镜像文件的公钥,由Gentoo官方提供。

你可以在Gentoo Linux官方网站的安全密钥页面(在安全密钥页面上,你将会看到一系列的验证密钥,每个密钥对应着一个Gentoo Linux项目的不同部分。

你应该寻找与ISO镜像文件验证相对应的密钥。

一般来说,你应该选择标记为"Release Engineering"或"Release Engineering (auto sync)"的密钥。

点击该密钥的链接,你将会看到该密钥的详情。

在密钥详情页面上,你将会看到密钥的指纹和指纹的签名。

指纹是一个唯一标识符,用于确保密钥没有被篡改。

签名是由Gentoo项目所使用的密钥对之一生成的,用于确保指纹也没有被篡改。

验证签名可以确保你正在使用正确的密钥。

下载密钥,并将其导入到你的密钥环中。

这可以通过使用Linux上的gpg 工具来完成。

打开终端,并运行以下命令:bashgpg import <path_to_key_file>其中,`<path_to_key_file>`是你下载的密钥的路径。

【维基解密】cnssp-24

Committee on National Security SystemsPolicy onAssured Information Sharing (AIS) for National Security Systems (NSS)This document prescribes minimum standards.Your department or agency may require further implementation.CNSS No. 24 May 2010CNSS Policy No. 24CNSS Secretariat (I923)National Security Agency * 9800 Savage Road * Suite 6716 * Ft Meade MD 20755-6716cnss@FOREWORD1. This document establishes the ―Policy on Assured Information Sharing (AIS) for National Security Systems (NSS).‖ The United States Government is committed to responsibly sharing information through a risk-managed approach among authorized U.S. entities, pursuant to Executive Order 13526 (Reference A). Providing timely, secure information to decisionmakers, intelligence analysts, warfighters, and policy makers will enable efficient operations and protect the interests of the U.S. Government and American people. To complete this transition to a culture of AIS, individuals and organizations must establish a foundation to build trust by implementing common policies, practices, and processes. This effort will result in AIS within a trust-based environment in which information may be shared transparently and collaboratively, between authorized users. 2. This policy derives its authority from National Security Directive 42 (Reference B), which outlines the roles and responsibilities for securing NSS, and applicable sections of the Federal Information Security Management Act of 2002 (Reference C).3. This policy also supports the National Strategy for Information Sharing: Successes and Challenges in Improving Terrorism-Related Information Sharing , as well as national cybersecurity initiatives.4. The Committee on National Security Systems (CNSS) Secretariat is tracking the status of the Member and Observer organ izations’ implementation of new and revised CNSS Issuances in order to create an Issuance Compliance Report. The Secretariat will oversee and administer this report process, which will be initiated six months following approval of this policy.5. This policy is available from the CNSS Secretariat, as noted below, or the CNSS website: .//s//CHERYL J. ROBYCHAIRPOLICY ON ASSURED INFORMATION SHARINGFOR NATIONAL SECURITY SYSTEMSSECTION I—SCOPE1. This document establishes the Policy on Assured Information Sharing (AIS) for National Security Systems (NSS). The document applies to Federal Government departments and agencies that own or operate NSS and any other entities that operate NSS on behalf of a Federal Government department or agency.SECTION II—REFERENCES2. Annex A lists referenced documents. Future updates to referenced documents shall be considered applicable to this policy.SECTION III—DEFINITIONS3. Definitions used in this policy are contained within Reference D, Annex B, or other references when specifically indicated.SECTION IV—POLICY4. Each Federal Government department and agency shall ensure the assured sharing of information by implementing the following measures:a. General(1) Develop and implement a policy-based decision-making process to oversee the assured sharing of information within and among security domains.(2) Leverage existing information assurance (IA) policies, processes, and capabilities on networks and infrastructures, to the maximum extent possible.(3) Optimize AIS among NSS, within given statutory and regulatory constraints, to protect information privacy guaranteed by Federal law and other legal rights of U.S. persons in accordance with Executive Order 13353, (Reference E).b. Governance(1) Establish a policy framework to enable information sharing among internal Committee on National Security Systems (CNSS) member and observer departments and agencies.(2) Establish governance procedures to instill common processes, practices, and standards, and their compliance.(3) Refer any issues regarding AIS to the CNSS governance structure.c. Architecture(1) Develop NSS Information Technology and IA architectures using the Federal Enterprise Architecture (FEA) and relevant National Institute of Standards and Technology standards.(2) Ensure that departments and agencies reference the FEA Security and Privacy Profile (FEA SPP). (Reference F).(3) Incorporate IA controls at the data, component, system, and service levels of NSS that manage risk and protect privacy, while allowing information to be shared across security domains.(4) Integrate comprehensive IA capabilities (e.g., confidentiality, integrity, availability, non-repudiation, authorization, and authentication) into NSS to facilitate AIS.(5) Include IA and AIS principles at the earliest possible point of the NSS system development life cycle to ensure the optimal approach for affecting engineering requirements and designing adequate information security into the program from the outset.(6) Ensure AIS is addressed within existing department or agency-specific IA programs for NSS.(7) Promote enhanced information sharing through discoverability, accessibility, and availability based on common tagging, retrieval, and dissemination standards applied across the NSS.d. Information Assurance Risk Management(1) Develop, establish, and implement an IA risk management program in accordance with CNSS Policy No. 22, (Reference G).(2) Integrate lessons learned from exercises, risk assessments, and survivability assessments into requirements and procedures to advance AIS on NSS.(3) Follow security-control assessment processes, procedures, and standards that support reciprocity throughout the Community of NSS users.e. Technology(1) In accordance with the Clinger-Cohen Act of 1996 (Reference H) and the National Security Telecommunications and Information Systems Security Policy No. 11, ―National Information Assurance Acquisition Policy‖ (Reference I), use available commercial off-the-shelf (COTS) or government off-the-shelf (GOTS) products, as first choice, when they are interoperable, cost effective, and meet IA and AIS requirements for NSS.(2) Adhere to the existing CNSS security authorization process, CNSS Policy No. 6, (Reference J) , and the security categorization and control selection process, CNSS Instruction No. 1253 (Reference K), to implement IA controls in support of this policy selection.(3) Identify and use, to the maximum extent applicable, Federal or industry best-practice AIS standards, technologies, and business processes that maximize the effectiveness of AIS. Use these applicable best practices to make NSS information available, as authorized, at all classification levels and across all infrastructures, whether virtual and/or under the direct control of the agency of origination that is providing and transferring the data.f. Resources(1) Plan, program, and budget for the appropriate resources to maintain and modernize AIS capabilities for NSS, in accordance with Office of Management and Budget (OMB) A-130, (Reference L).(2) Ensure that all acquisitions related to NSS AIS capabilities incorporate IA life-cycle requirements and considerations throughout all phases, consistent with business needs and missions.g. Culture(1) Integrate an AIS training, education and awareness program for NSS into existing IA and security awareness training. Ensure that personnel are trained on an initial and recurring basis.(2) Organizations should consider establishing incentives and other programs to encourage and reward AIS to enable a shift to a culture that supports the responsibility to share and provide, with authorized entities.SECTION V—RESPONSIBILITIES5. The CNSS will coordinate with the Director, OMB, to develop business standards for the FEA regarding AIS on NSS.6. The heads of each Federal department or agency shall ensure the implementation of this policy and develop clear and comprehensive implementation guidance in support of current law, policies, regulations, and business rules7. The CNSS will provide guidance to the Federal departments and agencies for using established AIS standards and best practices applicable to NSS.SECTION VI—QUALIFICATIONS, EXCLUSIONS, AND EXCEPTIONS8. This policy establishes a framework for supporting AIS among CNSS members. Based on threats and risk management, deliberations, and decisions, heads of Federal departments and agencies may impose, on their respective systems, more stringent IA measures, consistent with their responsibility to protect and to share.Enclosures:ANNEX A—ReferencesANNEX B—DefinitionsREFERENCESa.Executive Order 13526, Classified National Security Information, December 29, 2009.b.National Security Directive 42, National Policy for the Security of National Security Telecommunications and Information Systems, July 5, 1990.c.Public Law 107-347 [H.R. 2458], codified at 44 U.S.C. § 3541 et seq., The E-Government Act of 2002, Title III, the Federal Information Security Management Act of 2002, December 17, 2002.mittee on National Security Systems Instruction No. 4009, National Information Assurance (IA) Glossary, revised June 2006, or its successor.e.Executive Order 13353, Establishing the President’s Board on Safeguarding Americans’ Civil Liberties, August 27, 2004.f.The Federal Enterprise Architecture Security and Privacy Profile, Version2.0, May 1, 2006.mittee on National Security Systems Policy No. 22, Information Assurance Risk Management Policy for National Security Systems, February 2009.h.Public Law 104–208 (PL 104-208), Clinger-Cohen Act of 1996, January 3, 1996.i.National Security Telecommunications and Information Systems Security Policy No. 11: National Information Assurance Acquisition Policy, January 2000.mittee on National Security Systems Policy No. 6 (CNSSP No. 6), National Policy on Certification and Accreditation of National Security Telecommunications and Information Systems, October 2005.mittee on National Security Systems Instruction No. 1253, Security Categorization and Control Selection for National Security Systems, October 2009.l.Office of Management and Budget Transmittal Memorandum No. 4, Circular A-130, Management of Federal Information Resources, November 28, 2000.DEFINITIONS1. Assured Information Sharing (AIS): The ability to confidently share information with those who need it, when and where they need it, as determined by operational need and an acceptable level of security risk.2. Enterprise Architecture (EA): A strategic information asset base that defines the mission, the information necessary for performing the mission, the technologies necessary for performing the mission, and the transitional processes for implementing new technologies in response to changing mission needs. The EA includes a baseline architecture, target architecture, and sequencing plan.3. Cross Domain Solution (CDS): Information Assurance solution that provides the ability to access or transfer information between two or more domains.4. Federal Enterprise Architecture (FEA): A business-based framework that the Office of Management and Budget (OMB) developed for government-wide improvement in developing EAs by providing a common framework to identify opportunities for simplifying processes and unifying work across the Federal Government.5. Information Assurance (IA): Measures that protect and defend information and information systems by ensuring their availability, integrity, authentication, confidentiality, and non-repudiation. These measures include providing for restoration of information systems by incorporating protection, detection, and reaction capabilities.6. National Security System (NSS) (44 U.S.C. Section 3542(b)(2)Any information system (including any telecommunications system) used or operated by an agency or by a contractor of an agency, or other organization on behalf of an agency—(i) the function, operation, or use of which—(I) involves intelligence activities;(II) involves cryptologic activities related to national security;(III) involves command and control of military forces;(IV) involves equipment that is an integral part of a weapon or weapons system; or(V) subject to subparagraph (B), is critical to the direct fulfillment of military or intelligence missions; or(ii) is protected at all times by procedures established for information that have been specifically authorized under criteria established by an Executive order or an Actof Congress to be kept classified in the interest of national defense or foreign policy.(B) Subparagraph (A)(i)(V) does not include a system that is to be used for routine administrative and business applications (including payroll, finance, logistics, and personnel management applications).7. Security Domain: A domain that implements a security policy and is administered by a single authority.。

mimu ipsec 标识符 -回复

mimu ipsec 标识符-回复什么是mimu ipsec 标识符?Mimu IPsec 是一种用于虚拟专用网络(VPN)连接的安全通信协议。

它使用IPsec(Internet协议安全性)标准,在网络层提供了端到端的加密和认证功能。

在IPsec中,标识符(Identifier)起到了一种重要的角色,用于识别连接的参与者和确定其安全性。

首先,我们需要了解VPN 和IPsec 的基本概念。

VPN 是一种通过公共网络建立私人网络连接的技术。

它可以用于远程办公、跨地域的网络连接以及保护敏感数据的传输。

VPN 的一个主要目标是确保通信的机密性、完整性和身份验证。

IPsec 是一种网络层安全协议,可以提供安全的数据传输。

它通过加密和认证算法,确保数据包在传输过程中不被窃听、篡改或伪冒。

IPsec 通常使用两个主要协议来实现:AH(认证头)和ESP(封装安全载荷)。

在IPsec 中,标识符是一个用于识别和验证通信参与者的值。

它可以是一个IP 地址、域名、用户名或证书。

每个参与者都有一个唯一的标识符,它用于建立和维护安全连接。

在VPN 环境中,其中两个最常见的标识符类型是IP 地址和用户名。

当进行Mimu IPsec 连接时,标识符的作用如下:1. 建立连接:在建立Mimu IPsec 连接之前,双方需要交换标识符以识别对方,并确保彼此的身份。

这样可以防止中间人攻击或未经授权的访问。

2. 安全策略:标识符用于确定IPsec 策略。

IPsec 策略定义了用于建立连接的安全参数,例如加密算法、认证方法和密钥长度。

通过验证标识符,系统可以选择适当的策略来确保通信的安全性。

3. 数据传输:一旦连接建立,标识符继续用于识别通信中的参与者。

每个数据包都有一个标识符用于确定发送方和接收方。

这样可以确保数据包不会被恶意篡改或冒充。

4. 断开连接:当连接结束时,标识符也用于识别并验证断开连接的参与者。

这样可以确保连接的安全关闭,防止未经授权的访问或数据泄露。

远程访问身份验证方法

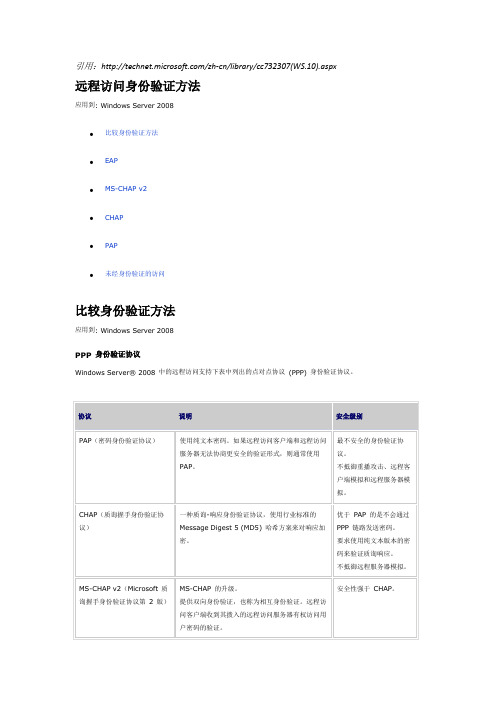

引用:/zh-cn/library/cc732307(WS.10).aspx远程访问身份验证方法应用到: Windows Server 2008∙比较身份验证方法∙EAP∙MS-CHAP v2∙CHAP∙PAP∙未经身份验证的访问比较身份验证方法应用到: Windows Server 2008PPP 身份验证协议Windows Server® 2008 中的远程访问支持下表中列出的点对点协议(PPP) 身份验证协议。

EAP应用到: Windows Server 2008任意身份验证机制可以通过可扩展的身份验证协议(EAP) 对远程访问连接进行身份验证。

要使用的确切身份验证方案由远程访问客户端与身份验证器(远程访问服务器或远程身份验证拨入用户服务[RADIUS] 服务器)进行协商。

默认情况下,“路由和远程访问”包含对EAP-TLS 的支持。

可以将其他EAP 模块插入运行“路由和远程访问”的服务器,以提供其他EAP 方法。

EAP 允许在远程访问客户端与身份验证器之间进行开放式对话。

对话包括身份验证器对身份验证信息的请求以及来自远程访问客户端的响应。

例如,EAP 与安全令牌卡一起使用时,身份验证器可以单独在远程访问客户端中查询名称、PIN 和卡令牌值。

随着每个查询的问答,远程访问客户端进入另一个身份验证级别。

所有问题均得到满意的解答后,远程访问客户端即完成身份验证。

EAP 身份验证方案称为EAP 类型。

只有远程访问客户端与身份验证器支持相同的EAP 类型时,才能成功地进行身份验证。

EAP-TLSEAP 传输层安全(EAP-TLS) 是在基于证书的安全环境中使用的EAP 类型。

如果使用智能卡进行远程访问身份验证,必须使用EAP-TLS 身份验证方法。

EAP-TLS 消息交换在远程访问客户端与身份验证器之间提供相互身份验证、加密方法协商以及加密密钥确定。

EAP-TLS 提供最强大的身份验证方法和密钥确定方法。

SNMP社区字符串

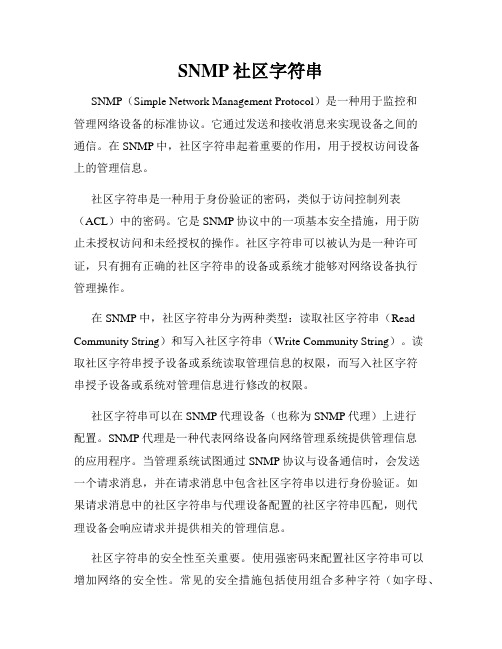

SNMP社区字符串SNMP(Simple Network Management Protocol)是一种用于监控和管理网络设备的标准协议。

它通过发送和接收消息来实现设备之间的通信。

在SNMP中,社区字符串起着重要的作用,用于授权访问设备上的管理信息。

社区字符串是一种用于身份验证的密码,类似于访问控制列表(ACL)中的密码。

它是SNMP协议中的一项基本安全措施,用于防止未授权访问和未经授权的操作。

社区字符串可以被认为是一种许可证,只有拥有正确的社区字符串的设备或系统才能够对网络设备执行管理操作。

在SNMP中,社区字符串分为两种类型:读取社区字符串(Read Community String)和写入社区字符串(Write Community String)。

读取社区字符串授予设备或系统读取管理信息的权限,而写入社区字符串授予设备或系统对管理信息进行修改的权限。

社区字符串可以在SNMP代理设备(也称为SNMP代理)上进行配置。

SNMP代理是一种代表网络设备向网络管理系统提供管理信息的应用程序。

当管理系统试图通过SNMP协议与设备通信时,会发送一个请求消息,并在请求消息中包含社区字符串以进行身份验证。

如果请求消息中的社区字符串与代理设备配置的社区字符串匹配,则代理设备会响应请求并提供相关的管理信息。

社区字符串的安全性至关重要。

使用强密码来配置社区字符串可以增加网络的安全性。

常见的安全措施包括使用组合多种字符(如字母、数字和特殊字符)、定期更换社区字符串、限制社区字符串的访问权限等。

此外,还有一些最佳实践有助于保护社区字符串的安全。

首先,应避免在公共网络中传输社区字符串,以减少社区字符串被拦截的风险。

其次,应定期审查和更新设备上的社区字符串,以确保其安全性。

最后,应定期监控设备上的SNMP日志,及时发现和处理潜在的安全问题。

在SNMP中使用社区字符串时,还需要注意与其他网络安全机制的配合。

例如,结合访问控制列表(ACL)可以实现对社区字符串的更精细控制。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

SCACE

Message Authentication

• message authentication is concerned with: – protecting the integrity of a message – validating identity of originator – non-repudiation of origin • Any message authentication or digital signature mechanism has two levels of functionality. At the lower level, there must be some sort of function that produces an authenticator: a value to be used to authenticate a message. This lower-level function is then used as a primitive in a higher-level authentication protocol that enables a receiver to verify the authenticity of a message.

SCACE

Message Authentication

the types of functions that may be used to produce an authenticator may be grouped into three classes, as follows: • Message encryption: The ciphertext of the entire message serves as its authenticator • Message authentication code (MAC): A function of the message and a secret key that produces a fixedlength value that serves as the authenticator • Hash function: A function that maps a message of any length into a fixed-length hash value, which serves as the authenticator

Chapter 11 – Message Authentication and Hash Functions

SCACE

Chapter 11 – Message Authentication and Hash Functions

11.1 Authentication Requirements 11.2 Authentication Functions Message Encryption Message Authentication Code Hash Function 11.3 Message Authentication Codes Requirements for MACs Message Authentication Code Based on DES 11.4 Hash Functions Requirements for a Hash Function Simple Hash Functions Birthday Attacks Block Chaining Techniques 11.5 Security of Hash Functions and MACs Brute-Force Attacks Cryptanalysis

SCACE

Security Requirements

1. Disclosure: Release of message contents to any person or process not possessing the appropriate cryptographic key. 2. Traffic analysis: Discovery of the pattern of traffic between parties. In a connection-oriented application, the frequency and duration of connections could be determined. In either a connection-oriented or connectionless environment, the number and length of messages between parties could be determined. Measures to deal with the first two attacks are in the realm of message confidentiality

SCACE

Security Requirements

6. Timing modification: Delay or replay of messages. In a connection-oriented application, an entire session or sequence of messages could be a replay of some previous valid session, or individual messages in the sequence could be delayed or replayed. In a connectionless application, an individual message (e.g., datagram) could be delayed or replayed.

SCACE

Message Encryption

• message encryption by itself also provides a measure of authentication • if symmetric encryption is used then:

– receiver know sender must have created it – since only sender and receiver now key used – know content cannot of been altered – if message has suitable structure, redundancy or a checksum to detect any changes

SCACE

Error control

SCACE

Message Encryption

• if public-key encryption is used:

– encryption provides no authentication of sender, since anyone potentially knows public-key – however if

SCACE

symmetric encryption

we may say that B is assured that the message was generated by A. Why? The message must have come from A because A is the only other party that possesses K and therefore the only other party with the information necessary to construct ciphertext that can be decrypted with K. Furthermore, if M is recovered, B knows that none of the bits of M have been altered, because an opponent that does not know K would not know how to alter bits in the ciphertext to produce desired changes in the plaintext.

• sender signs message using their private-key • then encrypts with recipients public key • have both secrecy and authentication

– again need to recognize corrupted messages – but at cost of two public-key uses on message

Measures to deal with items 3 through 6 in the foregoing list are generally regarded as message authentication.

SCACE

Security Requirements

7. Source repudiation: Denial of transmission of message by source. Mechanisms for dealing specifically with item 7 come under the heading of digital signatures. 8. Destination repudiation: Denial of receipt of message by destination. Dealing with item 8 may require a combination of the use of digital signatures and a protocol designed to counter this attack.