MD5案例

md5校验案例

md5校验案例MD5校验是一种常用的校验算法,用于验证数据的完整性和一致性。

它通过将数据转换为固定长度的散列值来实现校验的目的。

下面将列举10个与MD5校验相关的案例,以帮助读者更好地理解和应用这一算法。

1. 文件完整性校验:MD5校验常用于验证文件在传输过程中是否被篡改。

发送方在发送文件之前,计算文件的MD5值并一并发送给接收方。

接收方在接收到文件后,同样计算文件的MD5值,并与发送方发送的MD5值进行比对,以判断文件是否完整。

2. 密码存储与验证:在用户注册或登录时,通常需要对密码进行加密存储,并在用户登录时进行验证。

MD5可以将用户密码进行加密,并将加密后的MD5值存储在数据库中。

在用户登录时,系统将用户输入的密码进行MD5加密,并与数据库中存储的MD5值进行比对,以验证用户的身份。

3. 数据库数据一致性校验:在数据库中存储的数据可能会受到各种因素的影响,导致数据的一致性受到破坏。

为了确保数据的完整性,可以使用MD5校验对数据库中的数据进行校验。

通过定期计算数据的MD5值,并与预先计算好的MD5值进行比对,可以快速发现数据的异常。

4. 文件重复性检测:MD5校验可以快速判断两个文件是否相同。

通过计算两个文件的MD5值,并进行比对,如果两个文件的MD5值相同,则可以判定这两个文件内容相同。

5. 软件下载完整性校验:在下载软件时,为了确保软件的完整性,常常会提供MD5值供用户校验。

用户可以在下载完成后,计算下载文件的MD5值,并与提供的MD5值进行比对,以确保下载的软件没有被篡改。

6. 数据传输校验:在数据传输过程中,为了确保数据的完整性和准确性,可以使用MD5校验对数据进行校验。

发送方在发送数据前,计算数据的MD5值,并将其附加在数据中一并发送给接收方。

接收方在接收到数据后,同样计算数据的MD5值,并与发送方发送的MD5值进行比对,以判断数据是否正确传输。

7. 数字签名:MD5校验也可以用于数字签名的生成和验证。

C语言实现MD5加密,竟如此简单!

C语言实现MD5加密,竟如此简单!本文详细讲解视频已经上传到B站:https:///video/BV1uy4y1p7on/公众号后台回复【md5】即可获得本文所有源码。

一、摘要算法摘要算法又称哈希算法。

它表示输入任意长度的数据,输出固定长度的数据,它的主要特征是加密过程不需要密钥,并且经过加密的数据无法被解密。

目前可以被解密逆向的只有CRC32算法,只有输入相同的明文数据经过相同的消息摘要算法才能得到相同的密文。

消息摘要算法不存在密钥的管理与分发问题,适合于分布式网络上使用。

由于其加密计算的工作量相当巨大,所以以前的这种算法通常只用于数据量有限的情况下的加密。

消息摘要算法分为三类:•MD(Message Digest):消息摘要•SHA(Secure Hash Algorithm):安全散列•MAC(Message Authentication Code):消息认证码这三类算法的主要作用:验证数据的完整性二、MD5简介MD5即Message-Digest Algorithm 5(信息-摘要算法)。

属于摘要算法,是一个不可逆过程,就是无论多大数据,经过算法运算后都是生成固定长度的数据,结果使用16进制进行显示的128bit的二进制串。

通常表示为32个十六进制数连成的字符串。

MD5有什么用?用于确保信息传输完整一致。

是计算机广泛使用的杂凑算法之一(又译摘要算法、哈希算法),主流编程语言普遍已有MD5实现。

更多用在文档校验上,用来生成密钥检测文档是否被篡改。

三、在线MD5加密有很多在线进行MD5加密的网站,如下:/code/c26.html举例: 给字符串 12334567 加密成。

如图结果为:32135A337F8DC8E2BB9A9B80D86BDFD0 四、C语言实现MD5算法源文件如下:md5.h#ifndef MD5_H#define MD5_Htypedef struct{unsigned int count[2];unsigned int state[4];unsigned char buffer[64];}MD5_CTX;#define F(x,y,z) ((x & y) | (~x & z))#define G(x,y,z) ((x & z) | (y & ~z))#define H(x,y,z) (x^y^z)#define I(x,y,z) (y ^ (x | ~z))#define ROTATE_LEFT(x,n) ((x << n) | (x >> (32-n)))#define FF(a,b,c,d,x,s,ac) \{ \a += F(b,c,d) + x + ac; \a = ROTATE_LEFT(a,s); \a += b; \}#define GG(a,b,c,d,x,s,ac) \{ \a += G(b,c,d) + x + ac; \a = ROTATE_LEFT(a,s); \a += b; \}#define HH(a,b,c,d,x,s,ac) \{ \a += H(b,c,d) + x + ac; \a = ROTATE_LEFT(a,s); \a += b; \}#define II(a,b,c,d,x,s,ac) \{ \a += I(b,c,d) + x + ac; \a = ROTATE_LEFT(a,s); \a += b; \}void MD5Init(MD5_CTX *context);void MD5Update(MD5_CTX *context,unsigned char *input,u nsigned int inputlen);void MD5Final(MD5_CTX *context,unsigned char digest[16]);void MD5Transform(unsigned int state[4],unsigned char block[64]);void MD5Encode(unsigned char *output,unsigned int *input ,unsigned int len);void MD5Decode(unsigned int *output,unsigned char *inpu t,unsigned int len);#endifmd5.c#include <memory.h>#include 'md5.h'unsigned char PADDING[]={0x80,0,0,0,0,0,0,0,0,0,0,0,0,0,0,0, 0,0,0,0,0,0,0,0,0,0,0,0,0,0,0,0,0,0,0,0,0,0,0,0,0,0,0,0,0,0,0,0,0,0,0,0,0,0,0,0,0,0,0,0,0,0,0,0};void MD5Init(MD5_CTX *context){context->count[0] = 0;context->count[1] = 0;context->state[0] = 0x67452301;context->state[1] = 0xEFCDAB89;context->state[2] = 0x98BADCFE;context->state[3] = 0x10325476;}void MD5Update(MD5_CTX *context,unsigned char *input,u nsigned int inputlen){unsigned int i = 0,index = 0,partlen = 0;index = (context->count[0] >> 3) & 0x3F;partlen = 64 - index;context->count[0] += inputlen << 3;if(context->count[0] < (inputlen << 3))context->count[1]++;context->count[1] += inputlen >> 29;if(inputlen >= partlen){memcpy(&context->buffer[index],input,partlen);MD5Transform(context->state,context->buffer);for(i = partlen;i+64 <= inputlen;i+=64)MD5Transform(context->state,&input[i]);index = 0;}else{i = 0;}memcpy(&context->buffer[index],&input[i],inputlen-i);}void MD5Final(MD5_CTX *context,unsigned char digest[16]) {unsigned int index = 0,padlen = 0;unsigned char bits[8];index = (context->count[0] >> 3) & 0x3F;padlen = (index < 56)?(56-index):(120-index);MD5Encode(bits,context->count,8);MD5Update(context,PADDING,padlen);MD5Update(context,bits,8);MD5Encode(digest,context->state,16);}void MD5Encode(unsigned char *output,unsigned int *input ,unsigned int len){unsigned int i = 0,j = 0;while(j < len){output[j] = input[i] & 0xFF;output[j+1] = (input[i] >> 8) & 0xFF;output[j+2] = (input[i] >> 16) & 0xFF;output[j+3] = (input[i] >> 24) & 0xFF;i++;j+=4;}}void MD5Decode(unsigned int *output,unsigned char *inpu t,unsigned int len){unsigned int i = 0,j = 0;while(j < len){output[i] = (input[j]) |(input[j+1] << 8) |(input[j+2] << 16) |(input[j+3] << 24);i++;j+=4;}}void MD5Transform(unsigned int state[4],unsigned char block[64]){unsigned int a = state[0];unsigned int b = state[1];unsigned int c = state[2];unsigned int d = state[3];unsigned int x[64];MD5Decode(x,block,64);FF(a, b, c, d, x[ 0], 7, 0xd76aa478); /* 1 */FF(d, a, b, c, x[ 1], 12, 0xe8c7b756); /* 2 */FF(c, d, a, b, x[ 2], 17, 0x242070db); /* 3 */FF(b, c, d, a, x[ 3], 22, 0xc1bdceee); /* 4 */FF(a, b, c, d, x[ 4], 7, 0xf57c0faf); /* 5 */FF(d, a, b, c, x[ 5], 12, 0x4787c62a); /* 6 */FF(c, d, a, b, x[ 6], 17, 0xa8304613); /* 7 */FF(b, c, d, a, x[ 7], 22, 0xfd469501); /* 8 */FF(a, b, c, d, x[ 8], 7, 0x698098d8); /* 9 */FF(d, a, b, c, x[ 9], 12, 0x8b44f7af); /* 10 */FF(c, d, a, b, x[10], 17, 0xffff5bb1); /* 11 */FF(b, c, d, a, x[11], 22, 0x895cd7be); /* 12 */FF(a, b, c, d, x[12], 7, 0x6b901122); /* 13 */FF(d, a, b, c, x[13], 12, 0xfd987193); /* 14 */FF(c, d, a, b, x[14], 17, 0xa679438e); /* 15 */FF(b, c, d, a, x[15], 22, 0x49b40821); /* 16 *//* Round 2 */GG(a, b, c, d, x[ 1], 5, 0xf61e2562); /* 17 */GG(d, a, b, c, x[ 6], 9, 0xc040b340); /* 18 */GG(c, d, a, b, x[11], 14, 0x265e5a51); /* 19 */ GG(b, c, d, a, x[ 0], 20, 0xe9b6c7aa); /* 20 */GG(a, b, c, d, x[ 5], 5, 0xd62f105d); /* 21 */ GG(d, a, b, c, x[10], 9, 0x2441453); /* 22 */ GG(c, d, a, b, x[15], 14, 0xd8a1e681); /* 23 */ GG(b, c, d, a, x[ 4], 20, 0xe7d3fbc8); /* 24 */ GG(a, b, c, d, x[ 9], 5, 0x21e1cde6); /* 25 */ GG(d, a, b, c, x[14], 9, 0xc33707d6); /* 26 */ GG(c, d, a, b, x[ 3], 14, 0xf4d50d87); /* 27 */ GG(b, c, d, a, x[ 8], 20, 0x455a14ed); /* 28 */ GG(a, b, c, d, x[13], 5, 0xa9e3e905); /* 29 */ GG(d, a, b, c, x[ 2], 9, 0xfcefa3f8); /* 30 */ GG(c, d, a, b, x[ 7], 14, 0x676f02d9); /* 31 */ GG(b, c, d, a, x[12], 20, 0x8d2a4c8a); /* 32 *//* Round 3 */HH(a, b, c, d, x[ 5], 4, 0xfffa3942); /* 33 */ HH(d, a, b, c, x[ 8], 11, 0x8771f681); /* 34 */ HH(c, d, a, b, x[11], 16, 0x6d9d6122); /* 35 */ HH(b, c, d, a, x[14], 23, 0xfde5380c); /* 36 */ HH(a, b, c, d, x[ 1], 4, 0xa4beea44); /* 37 */ HH(d, a, b, c, x[ 4], 11, 0x4bdecfa9); /* 38 */ HH(c, d, a, b, x[ 7], 16, 0xf6bb4b60); /* 39 */ HH(b, c, d, a, x[10], 23, 0xbebfbc70); /* 40 */ HH(a, b, c, d, x[13], 4, 0x289b7ec6); /* 41 */ HH(d, a, b, c, x[ 0], 11, 0xeaa127fa); /* 42 */ HH(c, d, a, b, x[ 3], 16, 0xd4ef3085); /* 43 */ HH(b, c, d, a, x[ 6], 23, 0x4881d05); /* 44 */ HH(a, b, c, d, x[ 9], 4, 0xd9d4d039); /* 45 */ HH(d, a, b, c, x[12], 11, 0xe6db99e5); /* 46 */ HH(c, d, a, b, x[15], 16, 0x1fa27cf8); /* 47 */ HH(b, c, d, a, x[ 2], 23, 0xc4ac5665); /* 48 *//* Round 4 */II(a, b, c, d, x[ 0], 6, 0xf4292244); /* 49 */II(d, a, b, c, x[ 7], 10, 0x432aff97); /* 50 */II(c, d, a, b, x[14], 15, 0xab9423a7); /* 51 */II(b, c, d, a, x[ 5], 21, 0xfc93a039); /* 52 */II(a, b, c, d, x[12], 6, 0x655b59c3); /* 53 */II(d, a, b, c, x[ 3], 10, 0x8f0ccc92); /* 54 */II(c, d, a, b, x[10], 15, 0xffeff47d); /* 55 */II(b, c, d, a, x[ 1], 21, 0x85845dd1); /* 56 */II(a, b, c, d, x[ 8], 6, 0x6fa87e4f); /* 57 */II(d, a, b, c, x[15], 10, 0xfe2ce6e0); /* 58 */II(c, d, a, b, x[ 6], 15, 0xa3014314); /* 59 */II(b, c, d, a, x[13], 21, 0x4e0811a1); /* 60 */II(a, b, c, d, x[ 4], 6, 0xf7537e82); /* 61 */II(d, a, b, c, x[11], 10, 0xbd3af235); /* 62 */II(c, d, a, b, x[ 2], 15, 0x2ad7d2bb); /* 63 */II(b, c, d, a, x[ 9], 21, 0xeb86d391); /* 64 */state[0] += a;state[1] += b;state[2] += c;state[3] += d;}五、MD5加密实例MD5加密步骤如下:1.定义MD5_CTX md5c;2.初始化/******************************************************** * 名称: MD5Init()* 功能: 初始化MD5结构体* 入口参数:context:要初始化的MD5结构体* 出口参数: 无*********************************************************/MD5Init(MD5_CTX *context);3.MD5值计算实现MD5值的计算及结构体的更新:/********************************************************** 名称: MD5Update()* 功能: 将要加密的信息传递给初始化过的MD5结构体,无返回值* 入口参数:context:初始化过了的MD5结构体input:需要加密的信息,可以任意长度inputLen:指定input的长度* 出口参数: 无*********************************************************/MD5Update(MD5_CTX *context,(unsigned char *)input,inpu tLen);4.输出转换/********************************************************** 名称: MD5Update()* 功能: 将加密结果存储到,无返回值* 入口参数:context:初始化过了的MD5结构体digest :加密过的结果* 出口参数: 无*********************************************************/MD5Final(MD5_CTX *context,unsigned char digest[16]);5.格式整理转换成32位的16进制字符串。

北京知产法院发布计算机软件著作权典型案例

北京知产法院发布计算机软件著作权典型案例文章属性•【公布机关】北京知识产权法院,北京知识产权法院,北京知识产权法院•【公布日期】2023.12.21•【分类】新闻发布会正文北京知产法院发布计算机软件著作权典型案例案例一原告北京某公司与被告深圳某科技公司、北京某商贸公司侵害计算机软件著作权纠纷【案情简介】原告北京某公司主张其自行研发了某太阳能集热工程控制系统V11版本,并陆续研发了V12以及V13.1等版本,享有软件的著作权,几个版本之间的差异在10%以内。

原告将自己拥有权利的V13版本与被诉侵权软件委托某司法鉴定所鉴定,鉴定组一致认为“公证处封存的太阳能控制仪芯片中提取的目标代码与委托人提供的源代码编译后生成目标代码具有同一性”,原告据此主张被告构成侵权。

被告抗辩称,原告未提供司法鉴定书附件5及代码比对详情文件,无法查实同一性,且原告称用来鉴定的权利软件版本是V13,但其并未提交证据证明其对该软件享有著作权,且补充谈话前其主张的权利软件一直都是V11、V12版本,在开庭之后又变更诉请不应被允许。

北京知识产权法院审理认为,软件权利人在诉讼中变更其所要求保护的计算机软件的版本,但是并未提交著作权登记证书、认证机构出具的证明、取得权利的合同等初步证据的,其对该版本权属的主张不予支持。

软件权利人自己委托鉴定,向法院提交的鉴定意见书未体现权利软件的名称或其他有效信息的,无法认定侵权行为成立,对权利人的主张不予支持。

【法官提示】软件开发过程中通常会进行版本迭代,软件权利人在软件更新后要及时对新版本申请著作权登记。

当事人在提起诉讼时,应当首先明确自己权利软件的版本及代码信息,并提交与之对应的著作权登记证书、开发过程材料、取得权利的合同等初步权属证据;其次,也要明确被诉侵权软件的版本及对应证明侵权的证据,避免因为诉讼主张和在案证据无法对应而导致的不利后果。

特别是当事人自行委托鉴定机构对被诉侵权软件和权利软件的一致性进行鉴定时,需要保证进行比对的两项软件,与权利软件及被诉侵权软件具有一致性,进行比对的软件来源、软件版本、代码信息等内容,应当体现在鉴定意见中。

md5 碰撞案例数量

md5 碰撞案例数量

MD5碰撞是指两个不同的输入产生相同的MD5哈希值。

由于MD5算法的漏洞,已经发现了许多MD5碰撞案例。

其中最著名的是2004年8月,王小云和王小栋在9小时内找到了两个不同的网页内容,但它们的MD5哈希值相同的案例。

此后,随着计算能力的提高和碰撞算法的改进,已经发现了更多的MD5碰撞案例。

在2017年,研究人员发布了一个公开的网站,名为"Shattered",展示了两个PDF文件的MD5哈希值相同的情况。

这个发现引起了广泛的关注,进一步证明了MD5算法的不安全性。

除此之外,许多安全研究人员和黑客团体也在不断寻找MD5碰撞案例,以展示MD5算法的弱点。

因此,可以说MD5碰撞案例的数量是相当多的,而且可能还会有更多的案例被发现。

总的来说,MD5碰撞案例的数量是相当可观的,这也是为什么安全专家建议不再使用MD5算法来保护敏感数据和加密信息的原因之一。

南昌航空大学信息安全试验4-MD5加密的Java实现

南昌航空大学实验报告2014年3月27日课程名称:信息安全概论实验名称:MD5加密的Java实现班级:姓名:学号:指导老师评定:签名:一、实验目的通过实验了解MD5加密的原理,掌握Java语言MD5加密的实现。

二、实验原理1.哈希(Hash)函数的定义实现数字签名或计算消息的鉴别码。

以任意长度的消息作为输入,输出一个固定长度的二进制值,称为哈希值或消息摘要。

2.MD(Message Digest)消息摘要MD5对任意输入的消息计算一个128位的固定长度的值3.MD5的应用(1)用于校验下载的文件可用MD5校验工具软件计算,相当于文件的指纹,32位字母数字常用于软件下载网站网站:先计算文件的MD5值,然后和文件一起发布到网站上。

用户:下载文件后,计算文件的MD5值,和网站发布的MD5值核对。

(2)将用户密码加密后保存注册时:将用户的注册密码(P1)用MD5算法加密后(P2)保存到服务器数据库中;登录时:将用户的登录密码(P3)用MD5算法加密后(P4),与服务器数据库中的密文密码(P2)比较。

三、实验环境开发工具:JDK、Eclipse参考资料:JDK API文档java.security包MessageDigest类四、实验内容和任务使用Java语言编程,模拟注册和登录过程。

五、实验内容1.注册登录package t;import java.math.BigInteger;import java.security.MessageDigest;import java.util.Scanner;public class MD5{public static void main(String[]args){String password="";String account="";System.out.print("注册\n用户名:");Scanner inaccount=new Scanner(System.in);account=inaccount.nextLine();System.out.print("密码:");Scanner inpassword=new Scanner(System.in);password=inpassword.nextLine();password=makeMD5(password);String password2="";String account2="";System.out.print("\n\n登录\n用户名:");Scanner inaccount2=new Scanner(System.in);account2=inaccount2.nextLine();System.out.print("密码:");Scanner inpassword2=new Scanner(System.in);password2=inpassword2.nextLine();password2=makeMD5(password2);if(account.equals(account2)&&password.equals(password2)){System.out.println("登录成功!!!");System.out.println("密文:"+makeMD5(password));}else{System.out.println("登录失败!!!");}//System.out.println("密文:"+makeMD5(password));}public static String makeMD5(String password){MessageDigest md;try{//生成一个MD5加密计算摘要md=MessageDigest.getInstance("MD5");//计算md5函数md.update(password.getBytes());//digest()最后确定返回md5hash值,返回值为8为字符串。

在Web应用系统中应用MD5对敏感数据进行加密的应用示例

keyBeanInit(); keyBeanUpdate(inbuf.getBytes(), inbuf.length()); keyBeanFinal(); digestHexStr = "";

杨教授大学堂,版权所有,盗版必究。 3/9 页

杨教授大学堂 精心创作的优秀程序员 职业提升必读系列资料

a += b; return a; } private long GG(long a, long b, long c, long d, long x, long s, long ac) { a += G (b, c, d) + x + ac; a = ((int) a << s) | ((int) a >>> (32 - s)); a += b; return a; } private long HH(long a, long b, long c, long d, long x, long s, long ac) { a += H (b, c, d) + x + ac; a = ((int) a << s) | ((int) a >>> (32 - s)); a += b; return a; } private long II(long a, long b, long c, long d, long x, long s, long ac) { a += I (b, c, d) + x + ac; a = ((int) a << s) | ((int) a >>> (32 - s)); a += b; return a; } private void keyBeanUpdate(byte[] inbuf, int inputLen) { int i, index, partLen; byte[] block = new byte[64]; index = (int)(count[0] >>> 3) & 0x3F; // /* Update number of bits */ if ((count[0] += (inputLen << 3)) < (inputLen << 3))

浅谈使用MD5算法加密数据

浅谈使用MD5算法加密数据MD5(Message Digest Algorithm 5)是一种广泛应用于数据加密和校验的算法。

它是由美国密码学家罗纳德·李维斯特(Ronald Rivest)在1992年设计的。

MD5算法主要用于产生唯一的消息摘要,以确保数据的完整性和安全性。

它的输出是一个128位的散列值,通常用32位的16进制表示。

MD5算法的工作原理如下:1.数据分块:将待加密的数据分成512位的块进行处理。

2.填充补位:如果数据的位数不是512位的整数倍,则进行填充补位。

3.初始化处理缓冲区:使用四个32位的寄存器(A、B、C、D)作为缓冲区。

4.消息分组处理:将数据进行分组处理,每一组包含16个32位的子分组。

5.循环运算:通过四轮循环运算对数据进行处理,每轮使用不同的非线性函数和左移操作。

6.输出散列值:将最后一次循环的结果经过一系列操作得到最终的散列值。

MD5算法加密的特点:1.快速性:由于MD5算法的设计简单,执行速度非常快。

2.不可逆性:MD5算法是一种单向加密算法,加密后的散列值无法通过逆向运算得到原始数据。

3.雪崩效应:即使原数据只有微小的变化,加密后的散列值会发生巨大的变化,这种特性使得MD5算法能够有效地检测数据完整性。

4. 安全性较低:由于技术的发展,MD5算法已经被证明不是一种安全的加密算法。

由于其较短的输出长度和易受碰撞攻击(collision attack)的特性,通过碰撞攻击可以找到两个不同的输入得到相同的散列值。

因此,不建议将MD5算法用于密码存储等需要高安全性的场景。

在实际使用MD5算法加密数据时,需要注意以下几点:1. 随机盐值:为了增加数据的安全性,可以在加密过程中引入随机盐值(salt),盐值是一个随机字符串,与原始数据一同进行加密。

盐值的引入能够增加散列值的熵,防止使用彩虹表等攻击手段进行破解。

2.长度固定:无论原始数据是多长,MD5算法的输出长度是固定的,因此,无论是一段短文本还是一段较长文章,最终得到的散列值长度都是一样的。

服务器被入侵案例分析

Chapter开篇案例——四川某市房管局网站服务器内部网络入侵纪实2009年4月26日,四川省某市房产管理局网站服务器遭受黑客入侵,其内部网络服务器也相继被入侵,内网机密信息泄露,造成不可估量的损失。

更为严重的是,网站网页中被植入恶意木马,致使访问政府站点的用户大量密码、银行账号、股票交易账号、游戏账号,甚至是个人隐私泄露,造成了极为严重的后果。

21.1 案例类型及背景信息案例类型:网站服务器引发内部网络遭受入侵。

代表网络:四川省某市房产管理局网站及内部网络服务器群组。

案例背景介绍:在某市房产管理局网站服务器遭受黑客入这一事件被报道之后,四川《天府早报》记者接到一起电话报料,一神秘女子言辞肯定,直指成都太升北路某公司为“黑客”性质(图21-1)。

报料者声称“我们工作在一家成都的公司,我们从事的工作是当黑客,甚至入侵政府网站,为我们自己的网站‘挂马’刷流量!”开篇案例——四川某市房管局网站服务器内部网络入侵纪实21图21-1 《天府早报》收到的黑客报料引出房管局入侵案件记者展开调查发现,这家所谓的网络公司利用黑客入侵技术大量入侵各类网站(包括许多政府网站)进行挂马刷流量等非法操作。

由此揭开一些职业黑客公司的非法交易内幕——而某市房产管理局网站服务器及内部网络遭受入侵,只是其中的一个典型案例而已。

21.2 四川省某市房管局网络入侵案例还原在相关人员协助下,警方还原了黑客入侵攻击某市房产管理局网站(http://www.**)及内部网络的整个过程(图21-2)。

21.2.1 目标分析与方案确定通过扫描网站服务器信息(图21-3),得知网站采用Apache提供Web服务,使用PHP与JSP搭建网站系统程序,网站服务器系统类型为Linux,数据库采用Oracle 11g。

另外,网站服务器开放了SSH 和FTP服务,但是网站进行了访问限制,只允许从内网进行连接,外网IP是无法连接这些敏感端口的。

图21-2 某市的房管局网站图21-3 网站服务器扫描结果由此,确定渗透入侵的第一步方案是从网站的Web脚本入手,这样可能性比较高。

md5 标准检验用例

md5 标准检验用例下载提示:该文档是本店铺精心编制而成的,希望大家下载后,能够帮助大家解决实际问题。

文档下载后可定制修改,请根据实际需要进行调整和使用,谢谢!本店铺为大家提供各种类型的实用资料,如教育随笔、日记赏析、句子摘抄、古诗大全、经典美文、话题作文、工作总结、词语解析、文案摘录、其他资料等等,想了解不同资料格式和写法,敬请关注!Download tips: This document is carefully compiled by this editor. I hope that after you download it, it can help you solve practical problems. The document can be customized and modified after downloading, please adjust and use it according to actual needs, thank you! In addition, this shop provides you with various types of practical materials, such as educational essays, diary appreciation, sentence excerpts, ancient poems, classic articles, topic composition, work summary, word parsing, copy excerpts, other materials and so on, want to know different data formats and writing methods, please pay attention!MD5 算法作为一种常用的哈希函数,在信息安全领域扮演着重要的角色。

专家教你如何轻松解密Md5

专家教你如何轻松解密Md5来源:比特网作者:陈小兵【比特网专家特稿】Md5密文破解(解密)可以说是网络攻击中的一个必不可少的环节,是黑客工具中的一个重要“辅助工具”。

md5解密主要用于网络攻击,在对网站等进行入侵过程,有可能获得管理员或者其他用户的账号和密码值(md5加密后的值)。

获得的密码值有两种情况,一种是明文,另外一种就是对明文进行了加密。

如果密码值是加密的,这个时候就需要对密码值进行判断,如果是采取md5加密,则可以通过MD5Crack3等软件进行破解。

王小云教授的md5密码碰撞破解算法没有公布,因此目前Md5解密方式主要采取暴力破解,即软件通过算法生成字典,然后使用md5函数加密该字典中的值形成密文,接着跟需要破解的密文进行比较,如果相同则认为破解成功。

目前网上有很多网站提供md5加密或者加密值查询,将加密后的md5值,输入到网站中,如果网站数据库中存在该md5,则该值对应的md5加密前的值就为密码。

本案例介绍如何使用MD5Crack3以及一些在线的网站来进行破解;MD5Crack3是阿呆写的一款md5密码破解软件,其网站地址:http:///subject/mdcrk/index.htm,目前已经发布了MD5Crack4.0版本,也可以到我的blog(/18680/144558)去下载。

(一)在线生成md5密码值 1.有关md5加解密知识Md5密文破解(解密)可以说是网络攻击中的一个必不可少的环节,是黑客工具中的一个重要“辅助工具”。

md5解密主要用于网络攻击,在对网站等进行入侵过程,有可能获得管理员或者其他用户的账号和密码值(md5加密后的值)。

获得的密码值有两种情况,一种是明文,另外一种就是对明文进行了加密。

如果密码值是加密的,这个时候就需要对密码值进行判断,如果是采取md5加密,则可以通过MD5Crack4等软件进行破解。

王小云教授的md5密码碰撞破解算法没有公布,因此目前Md5解密方式主要采取暴力破解,即软件通过算法生成字典,然后使用md5函数加密该字典中的值形成密文,接着跟需要破解的密文进行比较,如果相同则认为破解成功。

c. 不同长度字符串进行 md5 运算,计算结果长度是相同的

c. 不同长度字符串进行md5 运算,计算结果长度是相同的摘要:1.引言2.md5 算法简介3.md5 算法对不同长度字符串的计算结果分析4.结论正文:引言在计算机科学中,MD5 是一种广泛使用的散列函数,可以将任意长度的输入数据映射成固定长度的输出,通常为128 位二进制数,也就是32 个十六进制字符。

本篇文章将探讨一个有趣的现象:对于不同长度的字符串,在进行MD5 运算后,其计算结果的长度是相同的。

md5 算法简介MD5(Message Digest 5)是一种加密哈希函数,由美国计算机科学家罗纳德·李维(Ronald L.Rivest)于1991 年设计。

其目的是为了解决密码学中的消息认证码(MAC)问题,使接收者能够验证消息的完整性和真实性。

MD5 算法的基本思想是将输入数据通过一定的算法转换成固定长度的输出,通常称为哈希值。

由于哈希值具有单向性和不可逆性,因此在密码学中具有广泛的应用。

md5 算法对不同长度字符串的计算结果分析为了验证上述现象,我们首先对几个不同长度的字符串进行MD5 运算。

以下是几个示例:1."hello" 的MD5 值为"6cd3556deb0da54bca060b4c39479839";2."abcdefgh" 的MD5 值为"a679e88496e627261c488f58b4df434a";3."1234567890" 的MD5 值为"4a58e5f9f4f87a0b735f868755867890"。

从以上示例可以看出,尽管输入字符串的长度不同,但MD5 运算后的输出值的长度都是相同的,均为32 个十六进制字符。

结论通过以上分析,我们可以得出结论:对于不同长度的字符串,在进行MD5 运算后,其计算结果的长度是相同的。

md5绕过方法

md5绕过方法(实用版4篇)篇1 目录1.MD5 简介2.MD5 碰撞攻击的原理3.MD5 碰撞攻击的实例4.MD5 碰撞攻击的防护措施篇1正文一、MD5 简介MD5(Message-Digest Algorithm 5)是一种广泛应用的哈希函数,由 RSA 安全公司于 1996 年提出。

它将任意长度的输入数据经过特定算法处理,生成一个 128 位的十六进制字符串,具有唯一性和不可逆性。

由于 MD5 算法简单高效,被广泛应用于数据完整性校验、密码保护等领域。

二、MD5 碰撞攻击的原理MD5 碰撞攻击,指的是在相同输入数据下,通过修改部分数据,使得修改后的数据与原始数据生成相同的 MD5 哈希值。

这种攻击的原理是基于 MD5 算法的一些弱点,例如对输入数据的特定位置具有较高的敏感性,以及算法中存在一定的随机性。

攻击者可以利用这些弱点,通过精心设计的技巧,找到一个与原始数据生成相同哈希值的数据。

三、MD5 碰撞攻击的实例2004 年,王小云教授首次提出了对 MD5 算法的碰撞攻击。

她通过构造两个不同的英文文本,成功实现了碰撞攻击,使得这两个文本生成了相同的 MD5 哈希值。

这个实例表明,MD5 算法在应对碰撞攻击方面存在一定的风险。

四、MD5 碰撞攻击的防护措施为了应对 MD5 碰撞攻击,可以采取以下几种防护措施:1.使用更复杂的哈希算法,如 SHA-256、SHA-3 等,它们具有更高的安全性能。

2.对输入数据进行随机化处理,增加攻击者找到碰撞数据的难度。

3.使用多种哈希函数对数据进行联合校验,提高安全性。

4.在涉及密码保护等敏感场景下,避免使用哈希函数直接存储密码,而采用更安全的加密算法如 AES 等。

篇2 目录1.MD5 简介2.MD5 算法原理3.MD5 碰撞攻击方法4.针对 MD5 碰撞攻击的防御措施5.总结篇2正文一、MD5 简介MD5(Message-Digest Algorithm 5)是一种广泛应用的哈希函数,由 RSA 安全公司于 1996 年提出。

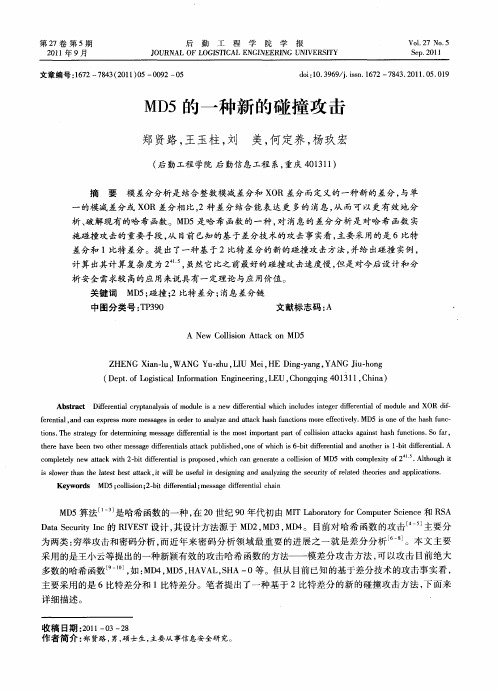

MD5的一种新的碰撞攻击

A = M1 0, , 0 0 0, 2 , , 2 0 0, , , , ) M1 M1 =( 0 0, , , 一 0 0, , , 0 0 0 2 。

采用的是王小云等提出的一种新颖有效的攻击哈希 函数 的方法——模差分攻击方法 , 可以攻击 目前绝大

多数 的哈希 函数 一 如 : 4 MD , A A ,H 0等 。但 从 目前 已知 的基 于差分技 术 的攻击 事 实看 , , MD , 5 H V L S A一 主要采 用 的是 6比特 差分 和 1比特差 分 。笔 者提 出了一 种基 于 2比特差 分 的新 的碰 撞 攻击 方 法 , 面来 下

前者在 P C机上 可 以 1s 生一 个碰 撞 , 产 而后 者 的计算 复杂 度是 2 鸵。 本 文提 出 的 2比特 碰撞 差分 链 , 2个 52比特 的明文 块 2一 lc 在 1 bok中 , 消息碰 撞差 分链 的选择 如下 :

△ =Mo Mo 0 0, 0 0, , 0 0 0 0 0, , 0, ) Mo 一 :( , 2 , , 0 0, , , ,

模 差分分析 是 结合整 数模 减差 分和 X R差分 而定 义的一种 新 的差分 , 单 O 与

的模 减差 分或 X R差 分相 比 , 差 分 结合 能表 达 更 多的 消息 , 而可 以 更有 效 地 分 O 2种 从

析 、 解现有 的哈 希 函数 。MD 破 5是 哈 希 函 数 的一 种 , 消息 的 差 分 分析 是 对哈 希 函数 实 对 施 碰撞 攻 击的重要 手段 , 目前 已知 的基 于差分技 术 的攻 击事 实看 , 要采 用的是 6比特 从 主

常见的哈希Hash算法MD5对称非对称加密海明码

常见的哈希Hash算法MD5对称⾮对称加密海明码参考另外,这篇⽂章也提到了利⽤Hash碰撞⽽产⽣DOS攻击的案例:DJB的算法实现核⼼是通过给哈希值(Key)乘以33(即左移5位再加上哈希值)计算哈希值Zend HashTable的哈希算法异常简单:hashKey = key & nTableMask;概况来说只要保证后16位均为0,则与掩码位于后得到的哈希值全部碰撞在位置0。

⼀加法Hash所谓的加法Hash就是把输⼊元素⼀个⼀个的加起来构成最后的结果。

标准的加法Hash的构造如下:static int additiveHash(String key, int prime){int hash, i;for (hash = key.length(), i = 0; i < key.length(); i++)hash += key.charAt(i);return (hash % prime);}这⾥的prime是任意的质数,看得出,结果的值域为[0,prime-1]。

⼆位运算Hash这类型Hash函数通过利⽤各种位运算(常见的是移位和异或)来充分的混合输⼊元素。

⽐如,标准的旋转Hash的构造如下:static int rotatingHash(String key, int prime){int hash, i;for (hash=key.length(), i=0; i<key.length(); ++i)hash = (hash<<4)^(hash>>28)^key.charAt(i);return (hash % prime);}先移位,然后再进⾏各种位运算是这种类型Hash函数的主要特点。

⽐如,以上的那段计算hash的代码还可以有如下⼏种变形:1. hash = (hash<<5)^(hash>>27)^key.charAt(i);2. hash += key.charAt(i);hash += (hash << 10);hash ^= (hash >> 6);3.if((i&1) == 0){hash ^= (hash<<7) ^ key.charAt(i) ^ (hash>>3);}else{hash ^= ~((hash<<11) ^ key.charAt(i) ^ (hash >>5));}4. hash += (hash<<5) + key.charAt(i);5. hash = key.charAt(i) + (hash<<6) + (hash>>16) – hash;6. hash ^= ((hash<<5) + key.charAt(i) + (hash>>2));三乘法Hash这种类型的Hash函数利⽤了乘法的不相关性(乘法的这种性质,最有名的莫过于平⽅取头尾的随机数⽣成算法,虽然这种算法效果并不好)。

MD5算法与数字签名

MD5算法具有以下优点: 1、速度快:MD5算法的计算速度非常快,可以在各种硬件平台上高效运行。

2、冲突少:MD5算法的哈希值具有较高的唯一性,发生冲突的概率很低。

3、应用广泛:MD5算法被广泛应用于文件完整性验证、密码存储、数字签名等 领域。

数字签名

数字签名是采用公钥密码体制的一种数字技术,用于验证信息的完整性、真实 性和不可抵赖性。数字签名采用私钥对消息进行签名,利用公钥验证签名,以 确保消息的发送者身份和内容不被篡改。数字签名的种类包括RSA、DSA、ECC 等,其中RSA是最为广泛使用的公钥体系之一。

1、不可逆性:无法通过哈希值 反推出原始数据。

2、冲突性:对于不同的输入数据,即使是微小的变化也会导致哈希值的巨大 差异。

3、易于计算:MD5算法的计算速度很快,适合用于大量数据的处理。

二、RSA算法 RSA是一种非对称加密算法,它使用一对密钥,一个公钥用于加 密数据,一个私钥用于解密数据。RSA算法具有以下特点:

然而,MD5算法和数字签名也存在一些缺点和限制。例如,MD5算法虽然具有 较高的唯一性和冲突少的特点,但近年来也出现了针对MD5算法的碰撞攻击, 使得消息的哈希值存在被篡改的可能性。此外,数字签名的私钥管理也是一个 重要的问题,私钥的丢失或泄露将导致数字签名的安全性受到威胁。

展望

未来,随着技术的不断发展和应用场景的不断扩大,MD5算法和数字签名技术 将继续发挥重要作用。然而,随着计算能力的提升和攻击手段的不断演变,安 全性和可靠性仍然是需要注数字签名,但它们的抵抗碰撞能力存在差异。 MD5存在已知的漏洞,可以找到两个不同的输入值具有相同的哈希值,这被称 为“碰撞”。然而,SHA1仍然被认为是一种安全的哈希函数。

3、数据完整性

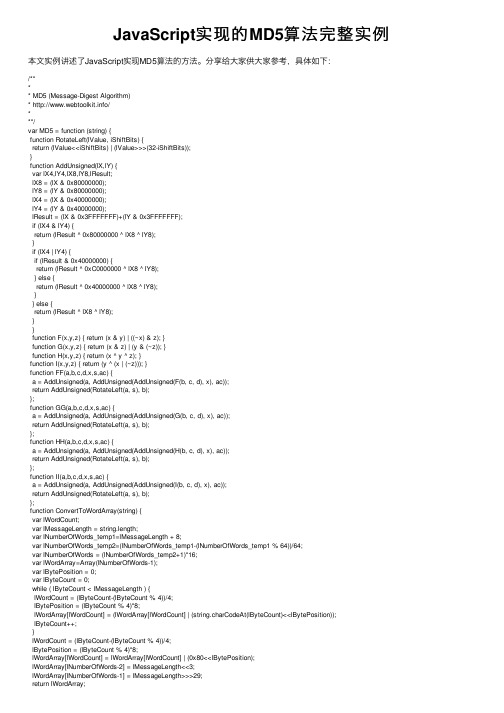

JavaScript实现的MD5算法完整实例

JavaScript实现的MD5算法完整实例本⽂实例讲述了JavaScript实现MD5算法的⽅法。

分享给⼤家供⼤家参考,具体如下:/**** MD5 (Message-Digest Algorithm)* /***/var MD5 = function (string) {function RotateLeft(lValue, iShiftBits) {return (lValue<<iShiftBits) | (lValue>>>(32-iShiftBits));}function AddUnsigned(lX,lY) {var lX4,lY4,lX8,lY8,lResult;lX8 = (lX & 0x80000000);lY8 = (lY & 0x80000000);lX4 = (lX & 0x40000000);lY4 = (lY & 0x40000000);lResult = (lX & 0x3FFFFFFF)+(lY & 0x3FFFFFFF);if (lX4 & lY4) {return (lResult ^ 0x80000000 ^ lX8 ^ lY8);}if (lX4 | lY4) {if (lResult & 0x40000000) {return (lResult ^ 0xC0000000 ^ lX8 ^ lY8);} else {return (lResult ^ 0x40000000 ^ lX8 ^ lY8);}} else {return (lResult ^ lX8 ^ lY8);}}function F(x,y,z) { return (x & y) | ((~x) & z); }function G(x,y,z) { return (x & z) | (y & (~z)); }function H(x,y,z) { return (x ^ y ^ z); }function I(x,y,z) { return (y ^ (x | (~z))); }function FF(a,b,c,d,x,s,ac) {a = AddUnsigned(a, AddUnsigned(AddUnsigned(F(b, c, d), x), ac));return AddUnsigned(RotateLeft(a, s), b);};function GG(a,b,c,d,x,s,ac) {a = AddUnsigned(a, AddUnsigned(AddUnsigned(G(b, c, d), x), ac));return AddUnsigned(RotateLeft(a, s), b);};function HH(a,b,c,d,x,s,ac) {a = AddUnsigned(a, AddUnsigned(AddUnsigned(H(b, c, d), x), ac));return AddUnsigned(RotateLeft(a, s), b);};function II(a,b,c,d,x,s,ac) {a = AddUnsigned(a, AddUnsigned(AddUnsigned(I(b, c, d), x), ac));return AddUnsigned(RotateLeft(a, s), b);};function ConvertToWordArray(string) {var lWordCount;var lMessageLength = string.length;var lNumberOfWords_temp1=lMessageLength + 8;var lNumberOfWords_temp2=(lNumberOfWords_temp1-(lNumberOfWords_temp1 % 64))/64;var lNumberOfWords = (lNumberOfWords_temp2+1)*16;var lWordArray=Array(lNumberOfWords-1);var lBytePosition = 0;var lByteCount = 0;while ( lByteCount < lMessageLength ) {lWordCount = (lByteCount-(lByteCount % 4))/4;lBytePosition = (lByteCount % 4)*8;lWordArray[lWordCount] = (lWordArray[lWordCount] | (string.charCodeAt(lByteCount)<<lBytePosition));lByteCount++;}lWordCount = (lByteCount-(lByteCount % 4))/4;lBytePosition = (lByteCount % 4)*8;lWordArray[lWordCount] = lWordArray[lWordCount] | (0x80<<lBytePosition);lWordArray[lNumberOfWords-2] = lMessageLength<<3;lWordArray[lNumberOfWords-1] = lMessageLength>>>29;return lWordArray;};function WordToHex(lValue) {var WordToHexValue="",WordToHexValue_temp="",lByte,lCount;for (lCount = 0;lCount<=3;lCount++) {lByte = (lValue>>>(lCount*8)) & 255;WordToHexValue_temp = "0" + lByte.toString(16);WordToHexValue = WordToHexValue + WordToHexValue_temp.substr(WordToHexValue_temp.length-2,2); }return WordToHexValue;};function Utf8Encode(string) {string = string.replace(/\r\n/g,"\n");var utftext = "";for (var n = 0; n < string.length; n++) {var c = string.charCodeAt(n);if (c < 128) {utftext += String.fromCharCode(c);}else if((c > 127) && (c < 2048)) {utftext += String.fromCharCode((c >> 6) | 192);utftext += String.fromCharCode((c & 63) | 128);}else {utftext += String.fromCharCode((c >> 12) | 224);utftext += String.fromCharCode(((c >> 6) & 63) | 128);utftext += String.fromCharCode((c & 63) | 128);}}return utftext;};var x=Array();var k,AA,BB,CC,DD,a,b,c,d;var S11=7, S12=12, S13=17, S14=22;var S21=5, S22=9 , S23=14, S24=20;var S31=4, S32=11, S33=16, S34=23;var S41=6, S42=10, S43=15, S44=21;string = Utf8Encode(string);x = ConvertToWordArray(string);a = 0x67452301;b = 0xEFCDAB89;c = 0x98BADCFE;d = 0x10325476;for (k=0;k<x.length;k+=16) {AA=a; BB=b; CC=c; DD=d;a=FF(a,b,c,d,x[k+0], S11,0xD76AA478);d=FF(d,a,b,c,x[k+1], S12,0xE8C7B756);c=FF(c,d,a,b,x[k+2], S13,0x242070DB);b=FF(b,c,d,a,x[k+3], S14,0xC1BDCEEE);a=FF(a,b,c,d,x[k+4], S11,0xF57C0FAF);d=FF(d,a,b,c,x[k+5], S12,0x4787C62A);c=FF(c,d,a,b,x[k+6], S13,0xA8304613);b=FF(b,c,d,a,x[k+7], S14,0xFD469501);a=FF(a,b,c,d,x[k+8], S11,0x698098D8);d=FF(d,a,b,c,x[k+9], S12,0x8B44F7AF);c=FF(c,d,a,b,x[k+10],S13,0xFFFF5BB1);b=FF(b,c,d,a,x[k+11],S14,0x895CD7BE);a=FF(a,b,c,d,x[k+12],S11,0x6B901122);d=FF(d,a,b,c,x[k+13],S12,0xFD987193);c=FF(c,d,a,b,x[k+14],S13,0xA679438E);b=FF(b,c,d,a,x[k+15],S14,0x49B40821);a=GG(a,b,c,d,x[k+1], S21,0xF61E2562);d=GG(d,a,b,c,x[k+6], S22,0xC040B340);c=GG(c,d,a,b,x[k+11],S23,0x265E5A51);b=GG(b,c,d,a,x[k+0], S24,0xE9B6C7AA);a=GG(a,b,c,d,x[k+5], S21,0xD62F105D);d=GG(d,a,b,c,x[k+10],S22,0x2441453);c=GG(c,d,a,b,x[k+15],S23,0xD8A1E681);b=GG(b,c,d,a,x[k+4], S24,0xE7D3FBC8);a=GG(a,b,c,d,x[k+9], S21,0x21E1CDE6);d=GG(d,a,b,c,x[k+14],S22,0xC33707D6);c=GG(c,d,a,b,x[k+3], S23,0xF4D50D87);b=GG(b,c,d,a,x[k+8], S24,0x455A14ED);a=GG(a,b,c,d,x[k+13],S21,0xA9E3E905);d=GG(d,a,b,c,x[k+2], S22,0xFCEFA3F8);c=GG(c,d,a,b,x[k+7], S23,0x676F02D9);b=GG(b,c,d,a,x[k+12],S24,0x8D2A4C8A);a=HH(a,b,c,d,x[k+5], S31,0xFFFA3942);d=HH(d,a,b,c,x[k+8], S32,0x8771F681);c=HH(c,d,a,b,x[k+11],S33,0x6D9D6122);b=HH(b,c,d,a,x[k+14],S34,0xFDE5380C);a=HH(a,b,c,d,x[k+1], S31,0xA4BEEA44);d=HH(d,a,b,c,x[k+4], S32,0x4BDECFA9);c=HH(c,d,a,b,x[k+7], S33,0xF6BB4B60);b=HH(b,c,d,a,x[k+10],S34,0xBEBFBC70);a=HH(a,b,c,d,x[k+13],S31,0x289B7EC6);d=HH(d,a,b,c,x[k+0], S32,0xEAA127FA);c=HH(c,d,a,b,x[k+3], S33,0xD4EF3085);b=HH(b,c,d,a,x[k+6], S34,0x4881D05);a=HH(a,b,c,d,x[k+9], S31,0xD9D4D039);d=HH(d,a,b,c,x[k+12],S32,0xE6DB99E5);c=HH(c,d,a,b,x[k+15],S33,0x1FA27CF8);b=HH(b,c,d,a,x[k+2], S34,0xC4AC5665);a=II(a,b,c,d,x[k+0], S41,0xF4292244);d=II(d,a,b,c,x[k+7], S42,0x432AFF97);c=II(c,d,a,b,x[k+14],S43,0xAB9423A7);b=II(b,c,d,a,x[k+5], S44,0xFC93A039);a=II(a,b,c,d,x[k+12],S41,0x655B59C3);d=II(d,a,b,c,x[k+3], S42,0x8F0CCC92);c=II(c,d,a,b,x[k+10],S43,0xFFEFF47D);b=II(b,c,d,a,x[k+1], S44,0x85845DD1);a=II(a,b,c,d,x[k+8], S41,0x6FA87E4F);d=II(d,a,b,c,x[k+15],S42,0xFE2CE6E0);c=II(c,d,a,b,x[k+6], S43,0xA3014314);b=II(b,c,d,a,x[k+13],S44,0x4E0811A1);a=II(a,b,c,d,x[k+4], S41,0xF7537E82);d=II(d,a,b,c,x[k+11],S42,0xBD3AF235);c=II(c,d,a,b,x[k+2], S43,0x2AD7D2BB);b=II(b,c,d,a,x[k+9], S44,0xEB86D391);a=AddUnsigned(a,AA);b=AddUnsigned(b,BB);c=AddUnsigned(c,CC);d=AddUnsigned(d,DD);}var temp = WordToHex(a)+WordToHex(b)+WordToHex(c)+WordToHex(d);return temp.toLowerCase();}PS:这⾥再为⼤家提供2款MD5加密⼯具,需要的朋友可以参考⼀下:MD5在线加密⼯具:在线MD5/hash/SHA-1/SHA-2/SHA-256/SHA-512/SHA-3/RIPEMD-160加密⼯具:更多关于JavaScript相关内容感兴趣的读者可查看本站专题:《》及《》希望本⽂所述对⼤家JavaScript程序设计有所帮助。

MD5加密算法原理及实现

MD5加密算法原理及实现MD5消息摘要算法,属Hash算法⼀类。

MD5算法对输⼊任意长度的消息进⾏运⾏,产⽣⼀个128位的消息摘要。

以下所描述的消息长度、填充数据都以位(Bit)为单位,字节序为⼩端字节。

算法原理1、数据填充对消息进⾏数据填充,使消息的长度对512取模得448,设消息长度为X,即满⾜X mod 512=448。

根据此公式得出需要填充的数据长度。

填充⽅法:在消息后⾯进⾏填充,填充第⼀位为1,其余为0。

2、添加消息长度在第⼀步结果之后再填充上原消息的长度,可⽤来进⾏的存储长度为64位。

如果消息长度⼤于264,则只使⽤其低64位的值,即(消息长度对 264取模)。

在此步骤进⾏完毕后,最终消息长度就是512的整数倍。

3、数据处理准备需要⽤到的数据:4个常数:A = 0x67452301, B = 0x0EFCDAB89, C = 0x98BADCFE, D = 0x10325476;4个函数:F(X,Y,Z)=(X & Y) | ((~X) & Z); G(X,Y,Z)=(X & Z) | (Y & (~Z)); H(X,Y,Z)=X ^ Y ^ Z; I(X,Y,Z)=Y ^ (X | (~Z));把消息分以512位为⼀分组进⾏处理,每⼀个分组进⾏4轮变换,以上⾯所说4个常数为起始变量进⾏计算,重新输出4个变量,以这4个变量再进⾏下⼀分组的运算,如果已经是最后⼀个分组,则这4个变量为最后的结果,即MD5值。

具体计算的实现较为复杂,建议查阅相关书籍,下⾯给出在C++上的实现代码。

代码实现#MD5.h1 #ifndef MD5H2#define MD5H3 #include <math.h>4 #include <Windows.h>56void ROL(unsigned int &s, unsigned short cx); //32位数循环左移实现函数7void ltob(unsigned int &i); //B\L互转,接受UINT类型8 unsigned int* MD5(const char* mStr); //接⼝函数,并执⾏数据填充,计算MD5时调⽤此函数910#endif#MD5.cpp1 #include "MD5.h"23/*4组计算函数*/4 inline unsigned int F(unsigned int X, unsigned int Y, unsigned int Z)5 {6return (X & Y) | ((~X) & Z);7 }8 inline unsigned int G(unsigned int X, unsigned int Y, unsigned int Z)9 {10return (X & Z) | (Y & (~Z));11 }12 inline unsigned int H(unsigned int X, unsigned int Y, unsigned int Z)13 {14return X ^ Y ^ Z;15 }16 inline unsigned int I(unsigned int X, unsigned int Y, unsigned int Z)17 {18return Y ^ (X | (~Z));19 }20/*4组计算函数结束*/2122/*32位数循环左移实现函数*/23void ROL(unsigned int &s, unsigned short cx)24 {25if (cx > 32)cx %= 32;26 s = (s << cx) | (s >> (32 - cx));27return;28 }2930/*B\L互转,接收UINT类型*/31void ltob(unsigned int &i)32 {33 unsigned int tmp = i;//保存副本34byte *psour = (byte*)&tmp, *pdes = (byte*)&i;35 pdes += 3;//调整指针,准备左右调转36for (short i = 3; i >= 0; --i)37 {38 CopyMemory(pdes - i, psour + i, 1);39 }40return;41 }4243/*44MD5循环计算函数,label=第⼏轮循环(1<=label<=4),lGroup数组=4个种⼦副本,M=数据(16组32位数指针)45种⼦数组排列⽅式: --A--D--C--B--,即 lGroup[0]=A; lGroup[1]=D; lGroup[2]=C; lGroup[3]=B;46*/47void AccLoop(unsigned short label, unsigned int *lGroup, void *M)48 {49 unsigned int *i1, *i2, *i3, *i4, TAcc, tmpi = 0; //定义:4个指针; T表累加器;局部变量50 typedef unsigned int(*clac)(unsigned int X, unsigned int Y, unsigned int Z); //定义函数类型51const unsigned int rolarray[4][4] = {52 { 7, 12, 17, 22 },53 { 5, 9, 14, 20 },54 { 4, 11, 16, 23 },55 { 6, 10, 15, 21 }56 };//循环左移-位数表57const unsigned short mN[4][16] = {58 { 0, 1, 2, 3, 4, 5, 6, 7, 8, 9, 10, 11, 12, 13, 14, 15 },59 { 1, 6, 11, 0, 5, 10, 15, 4, 9, 14, 3, 8, 13, 2, 7, 12 },60 { 5, 8, 11, 14, 1, 4, 7, 10, 13, 0, 3, 6, 9, 12, 15, 2 },61 { 0, 7, 14, 5, 12, 3, 10, 1, 8, 15, 6, 13, 4, 11, 2, 9 }62 };//数据坐标表63const unsigned int *pM = static_cast<unsigned int*>(M);//转换类型为32位的Uint64 TAcc = ((label - 1) * 16) + 1; //根据第⼏轮循环初始化T表累加器65 clac clacArr[4] = { F, G, H, I }; //定义并初始化计算函数指针数组6667/*⼀轮循环开始(16组->16次)*/68for (short i = 0; i < 16; ++i)69 {70/*进⾏指针⾃变换*/71 i1 = lGroup + ((0 + i) % 4);72 i2 = lGroup + ((3 + i) % 4);73 i3 = lGroup + ((2 + i) % 4);74 i4 = lGroup + ((1 + i) % 4);7576/*第⼀步计算开始: A+F(B,C,D)+M[i]+T[i+1] 注:第⼀步中直接计算T表*/77 tmpi = (*i1 + clacArr[label - 1](*i2, *i3, *i4) + pM[(mN[label - 1][i])] + (unsigned int)(0x100000000UL * abs(sin((double)(TAcc + i)))));78 ROL(tmpi, rolarray[label - 1][i % 4]);//第⼆步:循环左移79 *i1 = *i2 + tmpi;//第三步:相加并赋值到种⼦80 }81return;82 }8384/*接⼝函数,并执⾏数据填充*/85 unsigned int* MD5(const char* mStr)86 {87 unsigned int mLen = strlen(mStr); //计算字符串长度88if (mLen < 0) return0;89 unsigned int FillSize = 448 - ((mLen * 8) % 512); //计算需填充的bit数90 unsigned int FSbyte = FillSize / 8; //以字节表⽰的填充数91 unsigned int BuffLen = mLen + 8 + FSbyte; //缓冲区长度或者说填充后的长度92 unsigned char *md5Buff = new unsigned char[BuffLen]; //分配缓冲区93 CopyMemory(md5Buff, mStr, mLen); //复制字符串到缓冲区9495/*数据填充开始*/96 md5Buff[mLen] = 0x80; //第⼀个bit填充197 ZeroMemory(&md5Buff[mLen + 1], FSbyte - 1); //其它bit填充0,另⼀可⽤函数为FillMemory98 unsigned long long lenBit = mLen * 8ULL; //计算字符串长度,准备填充99 CopyMemory(&md5Buff[mLen + FSbyte], &lenBit, 8); //填充长度100/*数据填充结束*/101102/*运算开始*/103 unsigned int LoopNumber = BuffLen / 64; //以16个字为⼀分组,计算分组数量104 unsigned int A = 0x67452301, B = 0x0EFCDAB89, C = 0x98BADCFE, D = 0x10325476;//初始4个种⼦,⼩端类型105 unsigned int *lGroup = new unsigned int[4]{ A, D, C, B}; //种⼦副本数组,并作为返回值返回106for (unsigned int Bcount = 0; Bcount < LoopNumber; ++Bcount) //分组⼤循环开始107 {108/*进⼊4次计算的⼩循环*/109for (unsigned short Lcount = 0; Lcount < 4;)110 {111 AccLoop(++Lcount, lGroup, &md5Buff[Bcount * 64]);112 }113/*数据相加作为下⼀轮的种⼦或者最终输出*/114 A = (lGroup[0] += A);115 B = (lGroup[3] += B);116 C = (lGroup[2] += C);117 D = (lGroup[1] += D);118 }119/*转换内存中的布局后才能正常显⽰*/120 ltob(lGroup[0]);121 ltob(lGroup[1]);122 ltob(lGroup[2]);123 ltob(lGroup[3]);124 delete[] md5Buff; //清除内存并返回125return lGroup;126 }再给出调⽤实例(以win32控制台应⽤程序为例):#main.cpp1 #include <iostream>2 #include <string.h>3 #include <stdlib.h>4 #include "MD5.h"56int main(int argc, char **argv)7 {8char tmpstr[256], buf[4][10];9 std::cout << "请输⼊要加密的字符串:";10 std::cin >> tmpstr;11 unsigned int* tmpGroup = MD5(tmpstr);12 sprintf_s(buf[0], "%8X", tmpGroup[0]);13 sprintf_s(buf[1], "%8X", tmpGroup[3]);14 sprintf_s(buf[2], "%8X", tmpGroup[2]);15 sprintf_s(buf[3], "%8X", tmpGroup[1]);16 std::cout <<"MD5:"<< buf[0] << buf[1] << buf[2] << buf[3] << std::endl; 1718 delete[] tmpGroup;19return0; //在此下断点才能看到输出的值20 }注:以上代码在VS2013上编译通过。

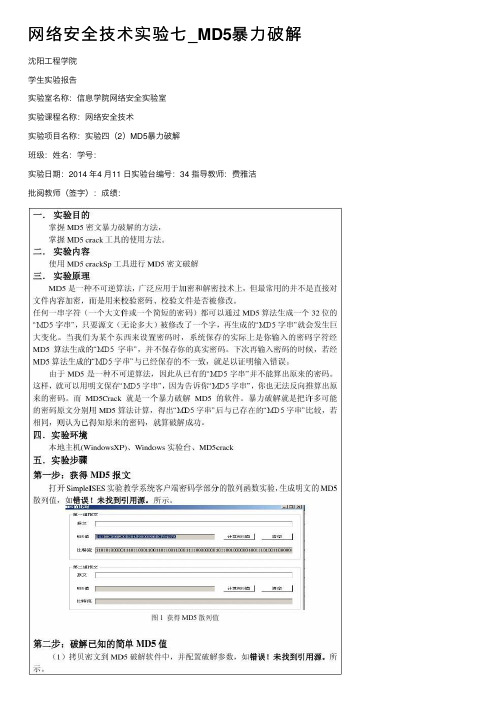

网络安全技术实验七_MD5暴力破解

图3 简单的MD5破解成功 第二步:破解已知的较复杂的MD5值 ISES客户端的散列实验中,生成较为复杂的明文MD5值。 )复制密文到破解软件中,并配置破解参数 )破解成功后比较明文信息;显示破解时间,如图4所示。

md5暴力破解沈阳工程学院学生实验报告实验室名称

网络安全技术实验七 _MD5暴力破解

沈阳工程学院 学生实验报告Байду номын сангаас实验室名称:信息学院网络安全实验室 实验课程名称:网络安全技术 实验项目名称:实验四(2)MD5暴力破解 班级:姓名:学号: 实验日期:2014 年4 月11 日实验台编号:34 指导教师:费雅洁 批阅教师(签字):成绩:

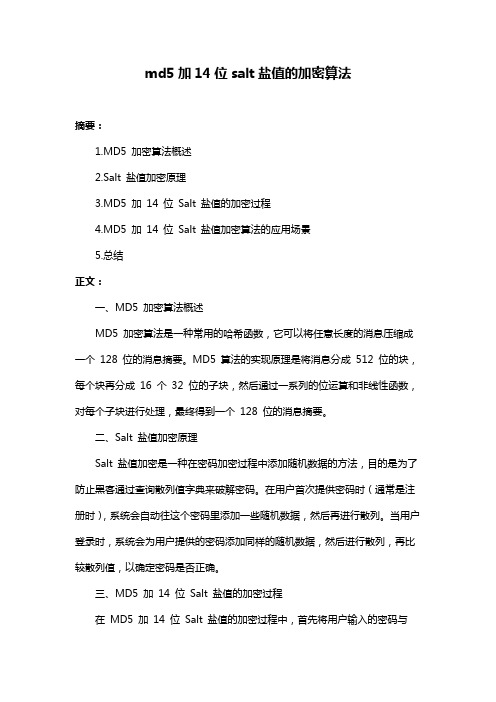

md5加14位salt盐值的加密算法

md5加14位salt盐值的加密算法摘要:1.MD5 加密算法概述2.Salt 盐值加密原理3.MD5 加14 位Salt 盐值的加密过程4.MD5 加14 位Salt 盐值加密算法的应用场景5.总结正文:一、MD5 加密算法概述MD5 加密算法是一种常用的哈希函数,它可以将任意长度的消息压缩成一个128 位的消息摘要。

MD5 算法的实现原理是将消息分成512 位的块,每个块再分成16 个32 位的子块,然后通过一系列的位运算和非线性函数,对每个子块进行处理,最终得到一个128 位的消息摘要。

二、Salt 盐值加密原理Salt 盐值加密是一种在密码加密过程中添加随机数据的方法,目的是为了防止黑客通过查询散列值字典来破解密码。

在用户首次提供密码时(通常是注册时),系统会自动往这个密码里添加一些随机数据,然后再进行散列。

当用户登录时,系统会为用户提供的密码添加同样的随机数据,然后进行散列,再比较散列值,以确定密码是否正确。

三、MD5 加14 位Salt 盐值的加密过程在MD5 加14 位Salt 盐值的加密过程中,首先将用户输入的密码与14 位的随机数(Salt)进行拼接,然后使用MD5 加密算法对拼接后的数据进行加密,得到一个128 位的加密结果。

这个加密结果可以有效地防止黑客通过查询散列值字典来破解密码。

四、MD5 加14 位Salt 盐值加密算法的应用场景MD5 加14 位Salt 盐值加密算法广泛应用于各种网络登录系统、数据传输安全等领域。

在这些场景中,为了保证数据的保密性和完整性,系统通常会对用户密码进行MD5 加14 位Salt 盐值的加密处理,以提高密码的安全性。

五、总结MD5 加14 位Salt 盐值的加密算法是一种有效的密码保护方法,可以在一定程度上防止黑客通过查询散列值字典来破解密码。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

主要特点

单向函数 128位 雪崩效应

MD5算法的主要作用

数据库信息散列

–

数据库文件中不直接存储密码,而是存储MD5码

文件消息摘要

算法描述

对MD5算法简要的叙述可以为:MD5以 512位分组来处理输入的信息,且每一分组又 被划分为16个32位子分组,经过了一系列的 处理后,算法的输出由四个32位分组组成,将 这四个32位分组级联后将生成一个128位散列 值。

常数ti可以如下选择: 在第i步中,ti是4294967296*abs(sin(i))的 整数部分,i的单位是弧度。(4294967296等于 2的32次方) 所有这些完成之后,将A、B、C、D分别加 上a、b、c、d。然后用下一分组数据继续运 行算法,最后的输出是a、b、c和d的级联。 而S参数可以任意指定。 从理论上来说,反向推导MD5是不可行的。

步骤2: 主循环有四轮,每轮循环都很相似。第一 轮进行16次操作。每次操作对a、b、c和d中 的其中三个作一次非线性函数运算,然后将所 得结果加上第四个变量,文本的一个子分组和 一个常数。再将所得结果向右环移一个不定的 数,并加上a、b、c或d中之一。最后用该结 果取代a、b、c或d中之一。

以一下是每次操作中用到的四个非线性函 数(每轮一个)。 F(X,Y,Z) =(X&Y)|((~X)&Z) G(X,Y,Z) =(X&Z)|(Y&(~Z)) H(X,Y,Z) =X^Y^Z I(X,Y,Z)=Y^(X|(~Z)) (&是与,|是或,~是非,^是异或)

这四轮(64步)是:

第一轮 FF(a, b, c, d, M0, 7, 0xd76aa478) FF(d, a, b, c, M1, 12, 0xe8c7b756) FF(c, d, a, b, M2, 17, 0x242070db) FF(b, c, d, a, M3, 22, 0xc1bdceee) FF(a, b, c, d, M4, 7, 0xf57c0faf) FF(d, a, b, c, M5, 12, 0x4787c62a) FF(c, d, a, b, M6, 17, 0xa8304613) FF(b, c, d, a, M7, 22, 0xfd469501) FF(a, b, c, d, M8, 7, 0x698098d8) FF(d, a, b, c, M9, 12, 0x8b44f7af) FF(c, d, a, b, M10, 17, 0xffff5bb1) FF(b, c, d, a, M11, 22, 0x895cd7be) FF(a, b, c, d, M12, 7, 0x6b901122) FF(d, a, b, c, M13, 12, 0xfd987193)

பைடு நூலகம்

假设Mj表示消息的第j个子分组(从0到15), FF(a, b, c, d, Mj, s, ti)表示 a = b + ((a + (F(b, c, d) + Mj + ti) << s GG(a, b, c, d, Mj, s, ti)表示 a = b + ((a + (G(b, c, d) + Mj + ti) << s HH(a, b, c, d, Mj, s, ti)表示 a = b + ((a + (H(b, c, d) + Mj + ti) << s II(a, b, c, d, Mj, s, ti)表示 a = b + ((a + (I(b, c, d) + Mj + ti) << s

MD5中有四个32位被称作链接变量(Chaining Variable)的 整数参数,他们分别为:A=0x01234567,B=0x89abcdef, C=0xfedcba98,D=0x76543210。 当设置好这四个链接变量后,就开始进入算法的四轮循环运 算。循环的次数是信息中512位信息分组的数目。 将上面四个链接变量复制到另外四个变量中:A到a,B到b, C到c,D到d。

第四轮 II(a, b, c, d, M0, 6, 0xf4292244) II(d, a, b, c, M7, 10, 0x432aff97) II(c, d, a, b, M14, 15, 0xab9423a7) II(b, c, d, a, M5, 21, 0xfc93a039) II(a, b, c, d, M12, 6, 0x655b59c3) II(d, a, b, c, M3, 10, 0x8f0ccc92) II(c, d, a, b, M10, 15, 0xffeff47d) II(b, c, d, a, M1, 21, 0x85845dd1) II(a, b, c, d, M8, 6, 0x6fa87e4f) II(d, a, b, c, M15, 10, 0xfe2ce6e0) II(c, d, a, b, M6, 15, 0xa3014314) II(b, c, d, a, M13, 21, 0x4e0811a1) II(a, b, c, d, M4, 6, 0xf7537e82) II(d, a, b, c, M11, 10, 0xbd3af235)

第二轮 GG(a, b, c, d, M1, 5, 0xf61e2562) GG(d, a, b, c, M6, 9, 0xc040b340) GG(c, d, a, b, M11, 14, 0x265e5a51) GG(b, c, d, a, M0, 20, 0xe9b6c7aa) GG(a, b, c, d, M5, 5, 0xd62f105d) GG(d, a, b, c, M10, 9, 0x02441453) GG(c, d, a, b, M15, 14, 0xd8a1e681) GG(b, c, d, a, M4, 20, 0xe7d3fbc8) GG(a, b, c, d, M9, 5, 0x21e1cde6) GG(d, a, b, c, M14, 9, 0xc33707d6) GG(c, d, a, b, M3, 14, 0xf4d50d87) GG(b, c, d, a, M8, 20, 0x455a14ed) GG(a, b, c, d, M13, 5, 0xa9e3e905) GG(d, a, b, c, M2, 9, 0xfcefa3f8)

第三轮 HH(a, b, c, d, M5, 4, 0xfffa3942) HH(d, a, b, c, M8, 11, 0x8771f681) HH(c, d, a, b, M11, 16, 0x6d9d6122) HH(b, c, d, a, M14, 23, 0xfde5380c) HH(a, b, c, d, M1, 4, 0xa4beea44) HH(d, a, b, c, M4, 11, 0x4bdecfa9) HH(c, d, a, b, M7, 16, 0xf6bb4b60) HH(b, c, d, a, M10, 23, 0xbebfbc70) HH(a, b, c, d, M13, 4, 0x289b7ec6) HH(d, a, b, c, M0, 11, 0xeaa127fa) HH(c, d, a, b, M3, 16, 0xd4ef3085) HH(b, c, d, a, M6, 23, 0x04881d05) HH(a, b, c, d, M9, 4, 0xd9d4d039) HH(d, a, b, c, M12, 11, 0xe6db99e5)

MD5案例

引例

王小云教授在Crypto 2004把他们的研究成 果做了宣读。这篇由王小云、冯登国、来学嘉、 于红波四人共同完成的文章,囊括了对MD5、 HAVAL-128、 MD4和RIPEMD四个著名 HASH算法的破译结果。 会议结束时,很多专家围拢到王小云教授 身边,既有简短的探讨,又有由衷的祝贺,褒 誉之词不绝。包含公钥密码的主要创始人R. L. Rivest和A. Shamir在内的世界顶级的密码学 专家也上前表示他们的欣喜和祝贺。

步骤1:

在MD5算法中,首先需要对信息进行填充,使其字节长度对512 求余的结果等于448。因此,信息的字节长度(Bits Length)将 被扩展至N*512+448,即N*64+56个字节(Bytes),N为一个正 整数。填充的方法如下,在信息的后面填充一个1和无数个0,直 到满足上面的条件时才停止用0对信息的填充。 然后,在在这个结果后面附加一个以64位二进制表示的填充前信 息长度。经过这两步的处理,现在的信息字节长度 =N*512+448+64=(N+1)*512,即长度恰好是512的整数倍。这样 做的原因是为满足后面处理中对信息长度的要求。

MD5是否应该被淘汰?

MD5位数较低,容易产生碰撞 MD5密码适合的场合 MD5密码破解的难度 MD5密码的进化

问题

什么是MD5算法 MD5算法的主要作用 MD5算法是否该被淘汰

什么是MD5算法

MD5的全称是Message-digest Algorithm 5 (信息-摘要算法),用于确保信息传输完整 一致。在90年代初由MIT Laboratory for Computer Science和RSA Data Security Inc, 的Ronald L. Rivest开发出来,经MD2、MD3 和MD4发展而来。它的作用是让大容量信息在 用数字签名软件签署私人密钥前被"压缩"成一 种保密的格式(就是把一个任意长度的字节串 变换成一定长的大整数)。