一个密钥隔离的多重签名方案

无可信中心的秘密共享-多重签名方案

第3 5卷

的集合为 A 每个成 员 . 选择一 个随机数 ( ∈

z z , 是 z 中的乘 群 ) 为 自己 的私钥 , 作 相应 地 把

卢 明欣 傅 晓彤 张 宁 肖国镇

( 西安电子科技大学 综合业务网理论及关键技术 国家重点实验室 ,陕西 西 安 70 7 ) 10 1

摘

要 :为 满足 多等级数 字 签名 的需要 , 用联 合 随机秘 密共 享技 术和 多重 签 名技 术 , 采 设

计 了一种 新 的签名 方案—— 无可信 中心 的秘 密共 享 一多重 签名 方案. 在该 方案 中 , 没有 可

收稿 日期 : 0 5 1-4 20 -2 1 基金项目: 国家 自然科学基金重大研究计划项 目(0005 9140 )

1 1 密钥 生成 阶段 .

安全 的单 向散列 函数 日;2 安全 的大素 数 P和 g g () ( 是 P一1的素 因子 , 例如 P的位长 为 52位 , 1 g的位长 为 10位 ) ( ) 素 g g在素域 z 上 的阶为 g . 6 ;3 元 ( ) 假设 小组 由 n个成 员组 成 , 这 n个 成 员 组 成 称

要 的消息 有 5 % ( =n× 0 ) 0 t 5 % 以上 的成 员签 名 , 重 大决 策要 有 9 % ( =n× o ) 0 £ 9 % 以上 的成 员 签名。 如 果采 用文献 [ .] 45 中的方 案 , 需要 多套 密钥 , 就 使用 很 不方便 . 中 针 对 多 重签 名 的特 性 , 对 Egm l 文 在 l a a

维普资讯

华 南 理 工 大 学 学 报 (自 然 科 学 版 ).

第3 5卷 第 1 期

J ur a f S ut i a Un v r i fTe h o o o n lo o h Ch n i e st o c n l gy y

无证书门限混合代理多重签名方案

名 ,此 时这 些成 员将 指 定相 应 的代理 人 为其 履行 职

责 ,然 而在 实施 签 名时 ,这 些签 名 者 ( 董事 会成 员 或代 理 人 )都 有可能 会 由于 签 文件 的 内容 不满 意

而拒 绝 参 与签 名 ,这 必 然影 响公 司 的正 常运 作 。因

此 ,公 司根 据 文件 的重 要程 度 ,规 定 只要达 到一 定

数 量 的 签 名者 对 其 进 行 了 签名 ,文件 就 认 为 有 效 。 这 是普通 的混 合代理 多 重签 名无法 解决 的 。

为 此 ,本 文 在 文 献 【] 基 础 上 ,首 次 利 用 无 7的 证书 密 码体 制 提 出 了一个 门限混 合代理 多重签 名 方 案 。该方 案 克服 了传 统 的基于 证 书 的公钥 密码 体

可 完 成 签名 。 与 普 通 的 混 合 代 理 多 重 签名 方 案 相 比 ,具 有 更 大 的 灵 活 性 。 进 一 步 ,对 方 案 的正 确 性和 安 全 性 进 行 了分析 。 分

析 结 果 表 明 ,提 出的 方 案 满足 门 限 签名 和 混 合 代 理 多重 签名 所 需 的安 全性 要 求 。

b t l ma e co ea ie in tr cme re y bann a et i u e o oiia s nr ad rx s n r C mp rd ih h odn r u as o k s a op rtv s a ue o tu b o t ii g g cran n mbr f r n l i es n po y i es. o ae wt te riay g g g h r po y c e ybi rx sh me, ti e sh m h s d hs w ce e a moe lxbly. I d io n r fe ii i t n a dt n, ti a e a ay e t e aiiy n sc r y f h n w ce i hs p pr n lz s h v l t a d eu i o ti e shme. T e d t s h rsl h ws h t h poo e shme a i is h e ui rq i s ed d n heh l i a ue s hme n h bi rx mut sg a ue c e eut o ta te rp sd c e sts e te sc r y e u e ne e i s f t r trs o s d gn tr c e ad y rd o y p li in tr shme. - Ke wor y ds: dgt l in t r ; h b i rxy; trsod in t r ; criiaees iia g au e s y r po d heh l g au e s etf t l c s

分割密钥算法

分割密钥算法

密钥分割算法是将一个密钥分割成多个部分,然后将这些部分存储在不同的地方或由不同的用户保管,以增强密钥的安全性。

这样做可以防止密钥的丢失或被窃取,因为即使一部分密钥被攻击者获取,他们也无法单独使用它来解密数据。

以下是一些分割密钥算法示例:

1.Shuffle算法:Shuffle算法是一种常见的密钥分割算法,它随机地将原始

密钥的各个部分重新排序,然后将重新排序后的子密钥分配给不同的用户保管。

由于每个子密钥都包含原始密钥的一部分,因此只有当所有子密钥都被正确地合并时,才能恢复原始密钥。

2.Shamir's Secret Sharing算法:Shamir's Secret Sharing算法是一种将密

钥分割成多个子密钥的方法,每个子密钥都可以用来还原出原始密钥的一部分。

该算法允许用户设置一个阈值,只有当超过一定数量的子密钥被提供时,才能恢复出完整的原始密钥。

3.多重加密:多重加密是一种将数据多次加密的方法,每次加密使用不同的

密钥。

这种方法可以增加攻击者破解数据的难度,因为每个密钥都需要单独解密。

即使一部分密钥被泄露或丢失,也不会影响其他密钥的安全性。

总的来说,分割密钥算法是通过将一个密钥分割成多个部分,并将这些部分分散到不同的地方或由不同的用户保管,以增强数据的安全性。

这种做法可以防止密钥的丢失或被窃取,从而保护数据的机密性。

一个新的多重代理多重签名方案

A w u t- o y M u t・i na ur c m e Ne M lipr x lisg t eS he - -

Qi h a . u nd C Wa g a .ig n npn  ̄ Ni J h nh i i C e —u② n

̄ C lg ( ol e fMahmai n f r ai c n eXi agNom l nvri , i a g4 4 0 , hn ) e o te t s d nom t nS i c, n n r a iest Xn n 6 0 0 C ia ca I o e y U y y

一

个 新的多重代 理 多重签名 方 案

祁传 达 ① ② 王念 平 ② 金 晨辉 ②

f 阳师范 学院 数 学与信 息科学学院 信 阳 440) 信 600 f 解放军信息工程大学 电子技 术学院 郑州 400) 504

摘 要

为克服 多重代理签名方案 中无法确 认谁 是真 正签名者 的弱 点,S n于 19 提 出了不可 否认的代理签名 u 9 9年

u e h t o f h o g n e c mmu i nb t e r i a sg e r u n r x i n rg o pt c i v e rts a e s d t e meh d o r u h it r o t n o ewe n o i n l i n r o p a d p o y sg e r u a h e e s c e h r g g o

l 引言

随着 网络 的迅速发展 ,人们迫切需要通过 电子设备 实现

快速 、远距离 的交易 。 自 D feHe ma i . l n首次提 出公钥密码 i l 体制 以后 ,数字签名( 也称 电子签名) 得到 了广 泛的应用 。美 国、 欧盟分别在 2 0 0 0年前 后 , 正式颁 布 了数字签名法律 。 中 《 华人 民共和 国电子签名法 》也于 2 0 0 5年 4月 1日起正 式实

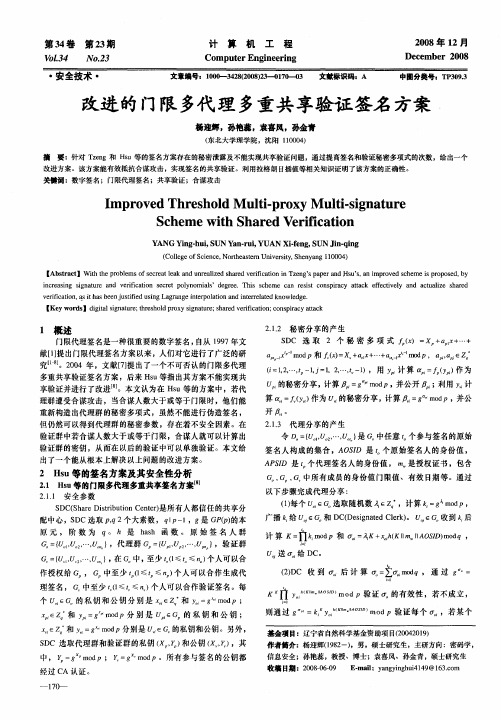

改进的门限多代理多重共享验证签名方案

S h m ewih S a e rfc to c e t h r d Ve i a in i

YANG n - u, UN a -u, Yig h iS Y n r iYUAN -e g S Xi n , UN i - ig f Jn qn

( o l eo ce c , o te senUnv r t, h n a g 1 0 0 ) C l g f i e N r atr ie s y S e y n 1 0 4 e S n h i

改进方案。该 方案 能有效抵抗合谋攻 击 ,实现 签名 的共享验 证。利用拉格 朗 习插值 等相 关知识 证明了该方案的正确性。 关健词 :数字签名 ;门限代理 签名 ;共享验证 ; 谋攻击 合

I poe m r v d Thr s o d M u t- r x u t-i n t r eh l l - o y M li g a u e ip - s

1 概述

门限代理签名是一种很重要的数字签名 , 自从 1 9 9 7年文

2 . 秘密分享 的产生 .2 1 S C 选 取 2 个 秘 密 多 项 式 f()= n。+ D px X + …+

ap t

献[ 提 出门限代理签名 方案 以来 , 1 ] 人们对它进行 了广泛的研 究u J 0 4年 ,文献【] 出了一个不可否认 的门限多代理 。2 0 7提

第 3 卷 第2 期 4 3

IL 4 1 3 o

・

计

算

机

工程

20 年 l 08 2月

De e e 0 8 c mb r 2 0

No2 .3

Co p t rEn i e r n m u e gn e i g

安全技术 ・

文 编 : 0 _3 8o ) — l _ 3 文 标 码{ 章 号 l 0 4 (o 2 _ 7 _ o_ 22 8 3 o o o - 献 识 A

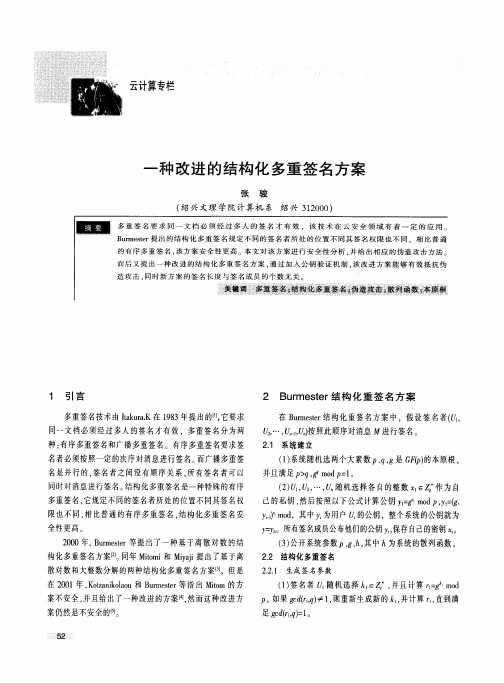

一种改进的结构化多重签名方案

41 系统 建立 .

当所有签名人都签完名后 ,最后签名者 将签完名

的s交给签名验证人 , 判断 _ ・m 舯m d 。如 9 R o P

() 3 公开系统参数Pg h其中h为系统的散列函数。 、, ,

2 结构化多重签名 _ 2 2 . 生成签名参数 .1 2

20 00年, u e e 等提出了一种基于离散对数的结 Br sr m t 构化多重签名方案[ 同年 Mt i Myj提出了基于离 2 J 。 im 和 i i o a 散对数和大整数分解的两种结构化多重签名方案I 。但是 。h , m d9 并发送给 I , R ( o , = R

下一个签名者 。

( )oi 2 … ,签名者 通过公式 一 r I 2Fr∈f , = im ’ 9 _ ^ l )

m’ h , ) , + 是任意整数) 满足 ( M’ o R = 。

m d , , …, 。 op验证( , 一的签名是否有效, ) 如果等式不成立

则直接判定签名无效。

() 3签名者 计算 S S11 + ̄h , m dg i i ) k ( o 。 =( + 筏 R R -

23 验 证 .

4 改 进 的 结 构 化 多 重 签 名 方 案

B r s r 出 的结 构 化 多重 签 名 规 定 不 同 的 签 名 者所 处 的位 置 不 同其 签 名 权 限 也 不 同 ,相 比普 通 umet 提 e

的 有 序 多 重 签名 , 方 案 安全 性 更 高 。 文 对 该 方 案 进 行 安 全 性 分析 , 给 出 相 应 的伪 造 攻 击 方 法 。 该 本 并

基于自认证公钥的多重代理签名方案

sg e s c mm u iain i rd c da ds ft mp o e en w c e . in r, o nc to s e u e n ae i i r v d i t e s h me y s nh

[ ywod po ys ntr;ert h r g mutpo ys a r;lpi re Ke r s rx i aue sce ai ; l—rx i t e el t c v I g s n i n g u i cu

9 第 3 卷 第 1 期 6

£

工

程

21 年 1 00 0月

O c o r 01 t be 2 0

No. 9 1

Comput rEng ne r ng e i ei

安全技 术 ・

文章编号:10—32( l 1—05—0 oo-48 o ) _19_3 209

(. p r n f te t sBaj U iesyo Ar n c n eB oi 2 0 3 C ia 1De at t Mahmai , oi nvri f t adS i c, aj 7 1 1, hn ; me o c t s e

2. s i e t Co to tto Xi aeleCo tol n e, s i8 4 0 Chn ; Ka h s & T nr l ain, ’ S tlt n r S n a i Ce tr Ka h 4 00 , ia

c lcie e so ep o y sg es p we.titod c san w efc ri e u lck y cy ts tm , a ey ol t n s ft r x i r ’ o r I r u e e s l-et dp b i e r po yse n m l,CA e d o e i veyu e ’ e v h n n i f n e sn tt c r f e r s rS o t y

若干新型多重签名和(t,n)门限签名方案

若干新型多重签名和(t,n)门限签名方案随着数字货币和区块链技术的兴起,签名方案的安全性和可用性成为了一个非常重要的问题。

在传统的签名方案中,通常只有一个私钥用于签名,这种方法在某些情况下存在安全隐患。

因此,出现了多种可进行多重签名的新型方法,如(M, N)门限签名、脚本化多重签名、BIP 16等方案,这些方案可以极大地提高签名的安全性。

(M, N)门限签名是一种多方签名方案,其中有M个用户需要共同签署一个交易,这个数字通常小于N(N是签名用户的总数)。

这种签名方案允许多个用户共同拥有一个私钥,这种私钥被称为共享私钥。

然后根据阈值确定,只有当达到M个用户的同意时,才能进行签名。

这种方法使得用户可以共同决定交易的状态和条件,增加了交易的安全性和可靠性。

脚本化多重签名是一种更加灵活的多重签名方案,它可以使用不同类型的脚本来实现不同的验证过程。

在这种方案中,签名过程的条件可能是根据用户的地址或者其他类似的信息,而不是简单地使用阈值或者其他固定的条件。

这种方案非常灵活,可以满足各种不同的需求,但是在实现过程中会更为复杂。

BIP 16则是比特币的一种可插拔协议,它提供了一种机制来实现多重签名。

在这个协议中,多个用户必须共同签署一个交易,然后将共享私钥和公钥存储在锁定脚本中。

这种方法使得多方签名变得可以扩展和灵活,可以与其他协议一起使用,对于比特币等数字货币来说是非常方便和可靠的。

总的来说,新型多重签名和(M, N)门限签名方案为数字货币等区块链技术提供了更加安全和可靠的签名方式。

在这些方案中,多个用户可以共同签署一个交易,共享私钥和公钥,提高了签名过程的安全性和可扩展性。

虽然这些方案在实现过程中有些复杂,但是它们可以帮助用户更好地保护自己的数字资产,在保证隐私和安全的同时,提高了数字货币的使用便利性。

双重签名的应用原理是什么

双重签名的应用原理是什么简介双重签名是一种常见的加密技术,它在数字货币、协议等领域得到广泛应用。

本文将介绍双重签名的应用原理和运作机制。

双重签名是什么?双重签名是一种基于密码学概念的安全机制,通过两个或多个参与方的数字签名,实现对某个信息或交易的验证。

不同于单一签名机制,双重签名需要两个或多个参与方同时对信息进行签名,确保信息的完整性和真实性。

双重签名的应用场景1.数字货币交易:–在比特币网络中,双重签名是实现多重所有权验证的一种方式。

当一笔比特币交易需要多个参与方共同确认时,双重签名可以提高交易的安全性和可信度。

2.多方协议:–在分布式系统或区块链网络中,多方协议通常需要多个参与方对共享数据或事务进行确认。

通过使用双重签名机制,可以确保交易的可靠性和一致性。

3.文件存证:–在信息存证领域,双重签名可以用于验证文件的完整性和签署者的身份。

多个参与方的签名可以提高存证结果的可信度和不可篡改性。

双重签名的工作原理双重签名的工作原理可以简单描述为以下几个步骤:1.生成公钥和私钥:–每个参与方生成自己的公钥和私钥对,公钥用于验证签名,私钥用于生成签名。

2.创建待签名数据:–要进行双重签名的信息或交易需要事先确定,并创建相应的数据格式。

这个数据可能是交易的明细、文件内容或其他需要验证的信息。

3.第一个签名者签名:–第一个参与方使用自己的私钥对待签名数据进行签名,生成第一个签名值。

4.传递签名值:–第一个签名者将签名值传递给下一个参与方,作为该参与方签名的输入。

5.第二个签名者签名:–第二个参与方使用自己的私钥和第一个签名值对待签名数据进行签名,生成第二个签名值。

6.验证签名:–使用第一个签名者的公钥和第二个签名者的公钥,分别对第一个签名值和第二个签名值进行验证。

如果验证通过,则表明该信息或交易的双重签名有效。

双重签名的优点1.安全性更高:–双重签名要求多个参与方的签名,相比单一签名机制更难被篡改或冒用,提供更高的安全性保障。

一种可追踪的双重子秘密门限代理签名方案

一种可追踪的双重子秘密门限代理签名方案双重子秘密门限代理签名方案是一种安全的数字签名算法,通过该算法可以实现数据的安全传输和交换。

与传统的数字签名算法不同,双重子秘密门限代理签名方案具有可追踪性。

这种特性可以帮助用户更好地控制其签名数据的分发和使用。

在这种方案中,首先使用k-1个不同的算法生成k个不同的子私钥。

同时,利用这些子私钥生成公钥,并将其分发给相关方。

在签名时,必须至少由k/2个子私钥进行签名,才可以完成数字签名的过程。

这种方法可以保证签名的安全性和有效性。

与传统的门限代理签名方案不同的是,双重子秘密门限代理签名方案还添加了一层追踪的功能。

在签名时,每个子私钥都会生成一个与其相关的“ID”值,用来追踪该子私钥的使用情况。

当签名中使用了至少k/2个子私钥时,签名中还会包含所有使用过的子私钥的“ID”值。

这样可以帮助用户更好地掌握签名数据的使用情况。

在实际应用中,双重子秘密门限代理签名方案可广泛应用于各种数字签名领域,例如银行、证券、医疗等。

这种方案在保证签名的安全、有效性和可追踪性的同时,还具有以下优点:1. 签名数据被限制在k/2个子私钥范围内,可以帮助用户更好地控制签名数据的使用。

2. 追踪子私钥的使用情况,可以帮助用户更好地管理其签名资源。

3. 双重子秘密门限代理签名方案具有较高的安全性和鲁棒性,能够有效应对各种攻击。

总之,双重子秘密门限代理签名方案是一种具有可追踪性的数字签名算法,能够帮助用户更好地掌握其签名数据的使用情况。

在实际应用中,它能够有效地保证签名数据的安全性和有效性,是一种值得广泛应用的数字签名方案。

双重数字签名技术流程

双重数字签名技术流程下载温馨提示:该文档是我店铺精心编制而成,希望大家下载以后,能够帮助大家解决实际的问题。

文档下载后可定制随意修改,请根据实际需要进行相应的调整和使用,谢谢!并且,本店铺为大家提供各种各样类型的实用资料,如教育随笔、日记赏析、句子摘抄、古诗大全、经典美文、话题作文、工作总结、词语解析、文案摘录、其他资料等等,如想了解不同资料格式和写法,敬请关注!Download tips: This document is carefully compiled by theeditor. I hope that after you download them,they can help yousolve practical problems. The document can be customized andmodified after downloading,please adjust and use it according toactual needs, thank you!In addition, our shop provides you with various types ofpractical materials,such as educational essays, diaryappreciation,sentence excerpts,ancient poems,classic articles,topic composition,work summary,word parsing,copy excerpts,other materials and so on,want to know different data formats andwriting methods,please pay attention!双重数字签名是一种用于在电子商务和金融交易中提供额外安全性的技术。

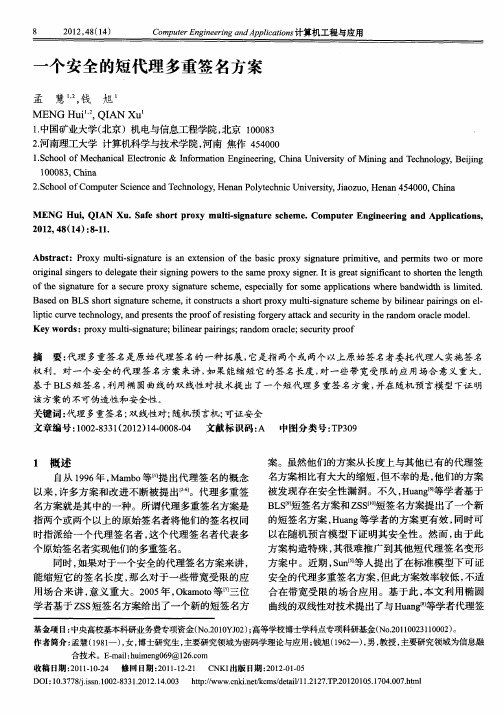

一个安全的短代理多重签名方案

权利。对一个安全的代理签名 方案来讲 , 如果能缩短它的签名长度 , 对一些带宽受限的应用场合 意义重 大。

基 于 BL 短 签 名 , 用椭 圆曲线 的 双线 性对 技 术提 出 了一个短 代 理 多重 签名 方 案 , S 利 并在 随机 预 言模 型 下证 明

1 c o l f c a i l lc o i Ifr t nE gne n . hn iesyo nn n eh oo y B in . h o hnc et nc& nomai n ier g C iaUnvri f S o Me aE r o i t MiigadT cn lg , e ig j

1 0 8 , ia 0 0 3 Ch n 2 S h o f mp t r ce c n e h o o y He a o y e h i i e st , io u , n n 4 4 0 , i a .c o l o Co u e in ea d T c S n l g , n n P l t c n cUn v r i Ja z o He a 5 0 0 Ch n y

Ab t a t r x l -i n t r sa x e so ft e b sc p o y sg a u e p m i v ,a d p r i wo o r s r c :P o y mu t sg au e i n e tn i n o a i r x in t r r t e n e t t rmo e i h i i m s o g n l i g r o d lg t ers n n o r e s m ep o y s e . t sg e t i n fc n h re el n t i r i a n e s ee a et i i i g p we st t a r x i r I i r a g iia t o s o tn t g h s t h g o h n g s t h e o e sg au e f r a s c r r x i n tr c e , s e i l rs me a p i ai n e e b n wi t sl t d ft i t r o e u e p o y sg a u e s h me e p cal f o p l to swh r a d d h i mi . h n yo c i e Ba e n BLS s o i n t r c e , t o s u t h r p o y mu t s n t r c e y b l e r ar g n e— sd o h r sg au e s h me i c n t c sas o t r x l —i au e s h me b i n a i n so l t r i g i p i

共享可验证的不可否认门限多代理多重签名方案

_

_

收稿 日期 : 0 .1 3 修 回日期 :0 0O .5 2 91- ; 0 2 2 1一 1 2

C m u r ni ei d p laos 算机 工程与应用 o p  ̄ g er g n A pi t n计 E n na ci

2Sa e a fNe ok g ad S t igT c . e ig U iesy o ot ad T l o .tt K y L b o t ri n wihn eh, in nv rt fP s n e cmmu i t n , e ig 10 7 , h a e w n c B j i s e nc i sB in 0 8 6 C i ao j n

C m ue n i eiga d p l ai s' o p tr gn r A p i t n ¥ 算机工程与应用 E e n n c o  ̄

共享 可验证 的不 可否认 门限多代理 多重签 名方案

王志波 李 , 雄 杜 , 萍

W ANG h b L o g , Z i o , I Xi n DU i g Pn

I o D

j

g。

( ) 个 G D 将 。通 过公 开 信 道发 送 给 授 权秘 书 3每 o∈ 。

( DC) 。

() C验 证 下 式 是 否 成 立 检 验 的 有 效 性 : = 4D g

∈ 与 ∈ , 并获得公钥 = mo p与 = o p g d g’ d m

( Y c e ) notn tl, e c e an trs tte frey at k ad i cn o civ e po e y o h e ei T H sh me . fr ae t i sh me cn o ei h og r t c ,n t an tahee t rpr fsa d v r U u y hr s a h t r -

标准模型下的并行强密钥隔离签名方案

7

提出的方案

并行密钥隔离性 标准模型下可证安全

完备密钥隔离 强密钥隔离性 支持无限制的时间阶段

8

基础知识

双线性映射

双线性 非退化性 可计算性

CDH假设

若对于执行任意多项式时间t的敌手A,其攻击群 CDH G上的CDH问题的优势 均小于 ,则称群 G上 Adv A,G 的 (-CDH t , ) 假设成立。

前向安全技术(Forward-Security) 入侵容忍技术(Intrusion-Resilience) 密钥隔离技术(Key-Insulation)

2

密钥演化密码与泄漏容忍密码不同

泄漏容忍密码(leakage-resilient cryptosystem) 旨在应对边信道攻击所 带来的危害,关注的是对密钥泄漏(key leakage)(敌手获取密钥 部分信息)的防护。 密钥演化密码关注的是密钥泄露(key exposure) (敌手获取整个 密钥)时减小其危害的问题。 虽然在泄漏容忍签名的连续泄漏模型中,密钥也进行周期 性的更新,然而,如果敌手某个周期中获取超过限定的密 钥信息,就可能对整个生命周期中的任何消息产生伪造签 名。 泄漏容忍密码解决不了密钥演化密码可以解决的问题。

3

密钥隔离技术(Key-Insulation)

最早由Dodis 等在Eurocrypt’02上提出

Key update 每 个 时 间 段

新密钥

密钥

更新消息 用户 外围设备

外围设备密钥

4

外围设备安全性的问题

假定外围设备是安全性高,计算能力有限的设备 强密钥隔离性(Strong key-insulation) 增加外围设备数量

19

一个密钥隔离的多重签名方案

一个密钥隔离的多重签名方案葛立荣;赵慧艳;李朦;马慧然;寻甜甜【期刊名称】《青岛大学学报(自然科学版)》【年(卷),期】2013(026)001【摘要】A new scheme that simultaneously has the quality of strong key-insulated security and multi-signatures is proposed. The signatures in one time period are valid as long as one secret key of the signers is not exposed in this time period. At the same time, the proposed scheme proves to be security based on the difficulty of computational Diffie-Hellman problem in the standard model.%提出了一个新的同时具有密钥隔离和多重签名性质的方案.在该方案中,只要有一个签名者的密钥在一个时间片段内没有发生泄露,那么签名者在该时间段的签名也是有效的.基于计算Diffie-Hellman问题的困难性,在标准模型下证明了方案的安全性.【总页数】6页(P60-65)【作者】葛立荣;赵慧艳;李朦;马慧然;寻甜甜【作者单位】青岛大学信息工程学院,青岛266071【正文语种】中文【中图分类】TP309【相关文献】1.一个改进的基于圆锥曲线的多重签名方案 [J], 李战虎2.一个基于RSA的无证书多重签名方案 [J], 刘莉;金正平3.一个基于身份的密钥隔离认证密钥协商协议 [J], 朱国斌;赵洋;熊虎;秦志光4.一个新的基于离散对数问题的多重代理多重签名方案 [J], 张兴华5.一种无证书的环签名方案和一个基于身份的多重签名方案 [J], 吴问娣;曾吉文因版权原因,仅展示原文概要,查看原文内容请购买。

密钥可更新的ElGamal有序多重数字签名方案

密钥可更新的ElGamal有序多重数字签名方案王春玲;武淑敏【摘要】分析了 Li 和 Yang 提出的基于 ElGamal 的有序多重数字签名方案,发现该方案无法抵抗内部成员的伪造攻击。

因此提出了一个密钥可更新的 ElGamal 有序多重数字签名方案。

通过使用可信秘密分发中心 SDC 为各个签名者分发密钥的方法,解决原方案中无法抵抗内部成员攻击的漏洞。

同时方案还添加了密钥更新算法,不仅提高了安全性,而且实用性更广。

%Li and Yang′s sequential multi-digital signature scheme is analyzed based on ElGamal ,which couldn′t resist the masquerading attack of internal members .So a key renewable ElGamal sequential multi-digital signature scheme is presented ,which can solve the problem in the original scheme by using the method of trusted SDC (Secret Distribution Center ) distribute keys for eachsigner .Morever ,a key update algorithm is added to the secheme ,so it is highly secure and practical .【期刊名称】《西安工程大学学报》【年(卷),期】2014(000)001【总页数】4页(P102-105)【关键词】ElGamal 数字签名;有序多重数字签名;内部攻击;密钥更新【作者】王春玲;武淑敏【作者单位】西安工程大学计算机科学学院,陕西西安 710048;西安工程大学计算机科学学院,陕西西安 710048【正文语种】中文【中图分类】TP393多重数字签名技术用于同一文档需经过多人签名才能生效的情形,在日常生活工作中具有广泛的应用.多重数字签名主要分为有序多重数字签名(Sequential Multi-Digital Signature)和广播多重数字签名(Broadcasting Multi-Digital Signature).有序多重数字签名是按照一定顺序将电子文件依次发送给签名者进行签名,最后由验证者验证签名的正确性.自从1983年Itakura和Nakamura提出了第一个多重数字签名方案[1]以后,各种多重数字签名算法相继提出,同时基于ElGamal型的数字签名方案的研究和应用也越来越广泛.Harn和Xu提出了一种ElGamal型数字签名,并根据这种签名方案设计了一种多重数字签名方案[2],但该方案不能用于有序多重数字签名;1999年李子辰、杨义先设计出一种基于ElGamal型有序和广播多重数字签名[3],后续的学者们对于ElGamal方案的优化改进也是层出不穷[4-7].本文在分析研究了Li和Yang的ElGamal有序多重数字签名方案的基础上,根据秘密分发机制,提出了一个密钥可更新的有序多重数字签名算法.该方案不仅提高了安全性,而且具有更广泛的实用性.该方案是根据ElGamal签名方案设计的一个有序多重签名方案,包括系统初始化阶段,签名产生阶段,签名验证阶段等3个阶段.1.1 系统初始化US为消息发送者,UV为签名验证者,U1,U2,…,Un为消息签名者,选取一个大的素数p,G是GF(p)的本原元,H(.)是一个单向的哈希函数.每个签名者Ui随机选取自己的私钥xi,计算yi=gxi(modp)作为自己的公钥,然后公开p,g,h.1.2 签名产生阶段UI确定签名顺序后将要签名的消息发送给第一个签名者U1,U1收到m后,随机选取k1∈[1,p-1],计算r1=gk1modp,S1=H(m)x1-r1k1modφ(p);将(m,(r1,s1))发送给下一个签名者,将ri发送给后续的每一个签名者.签名者Ui(i≥2)收到(m,(ri-1,si-1)),对其进行验证,验证通过后进行如下操作:随机选取ki∈[1,p-1],计算ri=gkimodp,Si=Si-1+H(m)xi-rikimodφ(p);然后将(m,(ri,si))发送给下一个签名者,将ri发送给后续的gk1每一个签名者. 1.3 签名验证阶段Ui(i≥2)收到(m,(ri-1,si-1))后,对Ui-1的签名按如下公式进行验证.如果等式成立,则U1,U2,…,Ui-1对m的签名有效;否则签名失败,拒绝继续签名.UV收到(m,(sn,rn))后,验证是否成立.等式成立则对消息m的签名有效,否则签名无效.该方案具有内部成员伪造攻击的漏洞,因为在签名验证阶段,系统没有验证每个签名者的公钥,则存在以下可能:不诚实签名者可以随意公布一个假的公钥yi′,然后伪造一个假的签名从而达到破坏多重签名的目的.假设不诚实签名者U′企图伪造合法签名者Ui-1对消息m的签名(m,(ri-1,si-1)),他按如下步骤即可完成伪造签名:基于以上分析,提出改进方案,在系统初始化阶段,通过采用可信秘密分发中心SDC给每个签名者分发密钥的方法,去掉了原方案中签名者可以随机选取自己私钥的过程,从而能够克服内部成员伪造攻击的漏洞,提高了安全性.同时方案还添加了密钥更新算法和时间戳机制,具有更广的实用价值.3.1 系统初始化本方案涉及可信秘密分发中心,消息发送者,消息签名者和签名验证者三方,设US为消息发送者,UV为签名验证者,U1,U2,…,Un为消息签名者,SDC为可信秘密分发中心,初始化过程如下:设p是一个素数,p=mq+1,其中q也是素数,m是整数,g是Zp中阶为q的元素.步骤一:SDC选择Zq上的k-1次多项式f(x)=a0+a1x+…ak-1xk-1,公开ga0,ga1,…,gak-1,秘密地将xi=f(i)(modq)传送给每个签名者Ui,Ui根据式(1)来验证所收到的密钥xi是否正确:如果正确,则将xi作为自己的私钥,然后计算yi=gxi(modp)作为公钥.3.2 签名过程消息发送者US预先设计签名顺序为(U1,U2,…,Un),并且确定要发送的消息m,计算H(m,T),然后将这种签名顺序和时间标志T发送到每一个签名者Ui和验证者UV;要求Ui在给定时间t内完成签名.步骤一:U1收到需要签名的消息后,随机选取k1∈[1,p-1],按式(2)计算然后将签名消息(m,(r1,S1))发送给下一个签名者U2,将k1发送给后续的签名者和验证者.步骤二:U2收到U1的签名消息后,首先计算T′=T+Δt,如果U1的签名消息在T′之前到达,则按式(3)验证签名的正确性,否则拒绝接受签名.如果式(3)成立,则U1的签名正确,U2按步骤三继续签名;否则拒绝对消息签名,签名失败.步骤三:U2随机选取k2∈[1,p-1],按式(4)计算然后将签名消息(m,(r2,S2))发送给下一个签名者U3,将r2发送给后续的签名者和验证者,以此类推.步骤四:签名者Ui(2<i<n)传递消息m的部分签名(ri,Si)给Ui+1后,Ui+1首先计算T′=T+Δt*i,如果签名消息在T′之前到达,则按式(5)验证部分签名的正确性如果等式成立,则签名正确,Ui+1继续对m进行签名,签名如下:ri+1=gki+1modp.3.3 验证过程验证者UV收到最后一个签名者发来的签名(rn,Sn)后,同样计算T′=T+nΔt.若签名结果在T′之前到达,则按式(7)验证,如果等式成立,则说明签名正确,否则签名失败.3.4 密钥更新过程如果某个签名者Ui的密钥xi被盗或者丢失,则向可信秘密分发中心SDC请求密钥的重发,SDC按照如下过程对所有签名者的密钥进行更新.(1)SDC随机选择Zq中的k-1个随机数δ1,δ2,…,δk-1,定义多项式:δ(x)=δ1x+δ2x2+…δk-1xk-1,并计算εi=gδi(modp),i=1,2,…,k-1;Δxi=δ(i),将xi发给对应的每个签名者Ui;(2)Ui收到xi后,根据式(3)验证xi是否正确:若xi满足上式,则接收到的xi正确.(3)Ui按下式更新自己的密钥.并销毁xi.4.1 外部攻击该方案是基于离散对数问题的,即每一位签名者都有自己的私钥xi和公钥yi=gxi,外部攻击者要想伪造签名者Ui对消息m的签名,就必须知道签名者Ui的私钥xi和签名者选择的随机数ki,而从公钥yi求解签名者的私钥xi相当于求解离散对数难题;而且在签名过程中,ri=gkimodp,攻击者欲从公开的ri求出随机数ki也相当于求解离散对数问题.外部攻击者要想伪造最终的签名(rn,Sn),并通过Uc的验证,就必须知道每个签名者的私钥xi,而每个签名者的私钥xi是可信秘密分发中心SDC惟一分配的,外部攻击者欲从公开的ga0,ga1,…,gak-1获取a0,a1,…,ak-1等同于求解离散对数难题,所以攻击不成功.4.2 内部攻击该方案在原方案的基础上加入了密钥分发机制,使得每个签名者的私钥不再由签名者随机选取,而是由可信秘密分发中心SDC分配,而且每个签名者可以根据式(1)验证SDC分发给自己的私钥,从而避免了Li方案的内部成员之间攻击,提高了方案的安全性.假设某个不诚实的签名者Ui想伪造签名者Ut对消息m的签名,他可以随机选择kt,计算rt=gkt,但是他不能获得签名者Ut的私钥xt.假设他自己随机选择xt,然后计算伪造签名st,由式(4)可知,st是不能通过st+1的验证的,因为随机选择的私钥xt不能满足已知的签名者Ut的公钥,使得yt=gxt.同理,部分签名者(ui,ui+1,…,ut)合谋伪造前i-1个签名者的签名,通过最终的验证者的验证也是行不通的.4.3 性能分析该方案虽然抵抗了内部成员之间的攻击,提高了算法的安全性,但是和原方案比较起来,也有不足之处.首先,新方案增加了系统开销,因为在系统初始化时,原方案是每个签名者随机选取自己的私钥,而新方案SDC则需要计算每个签名者的私钥xi,并且要通过安全信道传送给每个签名者,所以增加了方案的通信量.多重数字签名在电子合同、文件签署、遗嘱签署、电子商务和网络安全等方面有着广泛的应用前景.本文在学习了ElGamal有序多重数字签名的基础上提出了一种密钥可更新的ElGamal有序多重数字签名方案,不仅解决了原方案的内部成员伪造攻击的漏洞,而且在签名成员密钥丢失的情况下可以重新进行密钥分配,大大提高了签名的安全性和实用性,同时方案还引入了hash函数和时间戳机制,有效地提高了签名效率.【相关文献】[1]ITAKURA K,NAKAMURA K.A public-key cryptosystem suitable for digital multisigature[J].NEC Research&Development,1983,71:1-8.[2]L Harn.New digital signature scheme based on discrete logarithm[J].Electronics Letters,1994,30(5):396-398.[3]李子辰,杨义先.ElGamal多重数字签名方案[J].北京邮电大学学报,1999,22(2):30-34. [4]卢建朱,陈火炎,林飞.ELGamal型多重数字签名算法及其安全性[J].计算机研究与发展,1999,37(11):1335-1339.[5]鞠宏伟,李凤银.基于ElGamal的多重数字签名方案[J].山东科学,2005,18(3A):69-72. [6]柳毅,郝彦君.基于ElGamal密码体制的可验证秘密共享方案[J].计算机科学,2010,37(3):80-82.[7]李佳佳,谢冬,沈忠华.基于变形的ElGamal的(t,n)门限秘密共享方案[J].杭州师范大学学报,2013(2):135-139.[8]许春香,魏仕民,肖国镇.定期更新防欺诈的秘密共享方案[J].计算机学报,2002,25:657-660.(School of Computer Science,Xi'an Polytechnic University,Xi'an 710048,China)。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

在传统 的密 码系 统 中 , 一 旦密 钥发 生泄露 , 其安 全性 也随之 完全 丧失 。 由于密码 系统经 常在移 动 电子设

备等 安全性 能较 差且 与用户 切身经 济利 益相关 的各 种场合 中, 密 钥泄 露 问题 不容 忽视 。而在 大多数 情况下 ,

Fe b. 2 0 1 3

文章 编 号 : 1 0 0 6—1 0 3 7 ( 2 0 1 3 ) 0 1— 0 0 6 0~0 6

d o i : 1 0 . 3 9 6 9 / j . i s s n . 1 0 0 6 1 0 3 7 . 2 0 1 3 . 0 2 . I 3

1 基 础 知 识

1 . 1 双 线 性 映 射

设 G和 G 是 两个乘 法循 环群 , 它们 阶均为 大素数 , 满 足 以下性 质[ 。 的映射 : G×G— G 称 为双 线性

映射 : 1 )双 线 性 : 对于 V P, Q ∈ G, V& , b∈ Z ;, ( P “ , Q )一 ( P, Q) 。

攻击 者从一 个不 安全 的设备 中获取 密钥 要 比攻 破 系统 的安 全性所 依 赖 的密 码假 设容 易 得 多 , 这 样 就进 一 步 增加 了密钥 泄露 的可 能性 。因此 , 如何 有效地 应对 密钥 泄露 问题 是 一项 有必 要 的研 究 工作 。为 了减 小密 钥

泄露 带来 的危 害 , D o d i s 等人u 提 出了一个 密钥 隔离加 密方 案 , 引入 了一个 协助 器来 更新 用 户 的密 钥 。2 0 0 3 年, D o d i s 提 出 了第 一个 密钥 隔离签 名方 案 来减 小 密 钥泄 露 对 数 字签 名 带 来 的危 害 。翁 健 等人 提 出 了 随 机预 言模 型 下可证 安全 的并行 密钥 隔离 签 名 。然 而 , C a n e t t i 和 Ha l e v i 等人 [ 4 指 出在 随机 预 言 模 型下 安

全 的密码 方案 在标准 模 型下可 能不 安全 。多重 签 名 系统 是 一 种 面 向群 体 签 名 的系 统 。1 9 8 3年 , I t a k u r a和 Na k a mu r e 提 出 了多 重数 字签名 体制 。在多 重签名 方 案 中 , 由用 户 成员 集 合 的子 集依 次签名 , 然 后 由收集 者 生成新 的有 效多重 签名 , 而验证 者可 以用这 些成 员 的公钥 验证 这 个签 名确 实 由用 户 子集 中的成 员 联合 生

个签 名者 的密钥 在一个 时 间片段 内没有 发生 泄露 , 那 么签 名 者 在该 时 间段 的签名 也 是有 效 的。基于计 算 D i f f i e — He l l ma n问题 的 困难 性 , 在标准 模型 下证 明 了方 案 的安 全性 。

关 键词 : 密钥 隔离 方案 ; 多重签 名 ; 可证 明安 全性 ; 标 准模型

第2 6 卷第 1 期 2 0 1 3年 2月

青 岛 大 学 学报 ( 自然 科 学 版 ) J OURNAL OF QI NGDAO UNI VE RS I TY ( Na t u r a l S c i e n c e E d i t i o n)

Vo 1 . 2 6 No. 1

一

个 密 钥 隔 离 的 多重 签 名方 案

葛立荣 , 赵 慧艳 , 李 朦 , 马 慧然 , 寻 甜 甜

( 青 岛大学 信 息工程 学院 , 青岛 2 6 6 0 7 1 )

摘要: 提 出 了一 个新 的 同时具有 密 钥 隔离 和 多重 签 名性 质 的方 案 。在 该方 案 中 , 只要 有 一

成的, Mi c a l i 等人 给 出了 多重签名 的安 全模 型 。于 佳 等人 提 出 了标 准模 型下 的前 向安全 多 重 签名 。但

不 能保证 密钥 泄露之 后用 户进行 签名 的安全 性 。为 了解 决 这个 问题 , 本 文构 造 了一 个 标 准模 型下 可 证 明安 全 的密钥 隔离 多重 签名方 案 ( S t r o n g Ke y — I n s u l a t e d Mu l t i — S i g n a t u r e S c h e me ) 。在 方 案设 计 方 面 , 假设用户 集 合为 { R } ( i 一1 , 2 , …, " ) , 签名 时需要用 户集 合 中 的 z ( z ≤n ) 个 用 户 同 时进 行签 名 才能 有 效 。在安 全 性方 面, 只要 有一 个签名 者 的密钥 在某一 时 问段 没有 发生 泄露 , 那 么伪 造者仍 然不 能伪 造 出有 效 的签名 。 即使有 z 一1 个 用户 私钥在 某 同一时刻 发生 了泄露 , 伪 造 者也 不 能成 功 伪 造签 名 ; 即使 在 该 时 刻未 发 生 密钥 泄 露 的 用 户 的其 它部 分 临时私钥 发生 泄漏 , 伪 造 者也不 能得 到该用 户在该 时刻 的子 签名 。 由通过 上 面的描述 可知 , 该 方案具 有 比简单 的密钥 泄露 方案更 高 的安全性 。并 在标 准模型 下 , 对 该方 案 的安 全性进 行 了证 明。

2 ) 非 退化 性 : 存 在 P, Q ∈ G, 使得 ( P, Q)≠

* 收 稿 日期 : 2 0 1 ห้องสมุดไป่ตู้ 2 — 1 l l 2

基金项 目: 山 东 省 自然科 学 基 金 资 助 项 目( Z R 2 0 1 0 F QH0 1 9 , Z R2 0 0 9 GQ0 0 8 ) 和 青 岛 市科 技 计 划 基 础 研 究 项 1 5 1 ( 1 2 1 4 2 一 ( 1 6 ) j c h )