WebService绕过https证书认证方法

登录绕过原理

登录绕过原理登录绕过原理登录绕过是指在未经授权的情况下,通过一些技术手段绕过系统的登录验证,直接进入系统内部。

这种行为通常被黑客用来进行非法入侵、窃取敏感信息等活动。

本文将详细介绍登录绕过的原理及其相关技术手段。

一、登录验证机制在了解登录绕过原理之前,我们需要先了解系统的登录验证机制。

一般来说,系统的登录验证机制包括两个步骤:身份认证和权限控制。

1. 身份认证身份认证是指用户向系统提供自己的身份信息,并由系统对该信息进行验证以确定用户是否合法。

常见的身份认证方式包括:(1)用户名密码认证:用户通过输入用户名和密码进行身份认证。

(2)数字证书认证:用户使用数字证书进行身份认证,数字证书通常由第三方机构颁发。

(3)生物特征识别:用户使用生物特征(如指纹、面部识别等)进行身份认证。

2. 权限控制权限控制是指系统根据用户的身份和角色来限制其对资源的访问权限。

常见的权限控制方式包括:(1)访问控制列表(ACL):ACL是一种基于对象级别的权限控制方式,通过为每个对象设置访问权限来实现对用户的控制。

(2)角色级别访问控制(RBAC):RBAC是一种基于角色的权限控制方式,将用户分为不同的角色,并为每个角色设置不同的权限。

二、登录绕过原理了解了系统的登录验证机制之后,我们来看看登录绕过的原理。

一般来说,登录绕过可以通过以下两种方式实现:1. 暴力破解暴力破解是指黑客使用程序或工具对系统进行大量尝试,直到找到正确的用户名和密码组合为止。

这种方式需要耗费大量时间和计算资源,但成功率较高。

2. 漏洞利用漏洞利用是指黑客利用系统中存在的漏洞来绕过登录验证。

常见的漏洞包括:(1)SQL注入漏洞:黑客通过在登录表单中注入恶意代码,从而绕过身份认证。

(2)文件上传漏洞:黑客通过上传恶意文件,在服务器上执行代码并获取管理员权限。

(3)会话劫持:黑客通过获取合法用户的会话ID,从而模拟该用户进行操作。

三、登录绕过技术手段除了上述两种基本原理外,还有一些高级技术手段可以用来实现登录绕过。

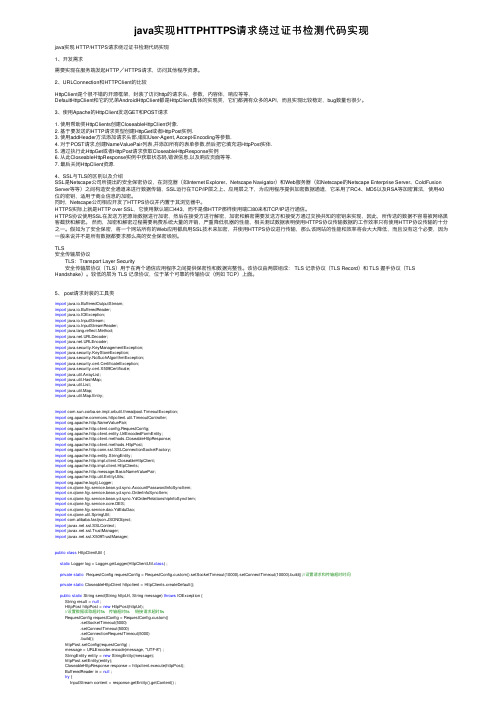

java实现HTTPHTTPS请求绕过证书检测代码实现

java实现HTTPHTTPS请求绕过证书检测代码实现java实现 HTTP/HTTPS请求绕过证书检测代码实现1、开发需求需要实现在服务端发起HTTP/HTTPS请求,访问其他程序资源。

2、URLConnection和HTTPClient的⽐较HttpClient是个很不错的开源框架,封装了访问http的请求头,参数,内容体,响应等等,DefaultHttpClient和它的兄弟AndroidHttpClient都是HttpClient具体的实现类,它们都拥有众多的API,⽽且实现⽐较稳定,bug数量也很少。

3、使⽤Apache的HttpClient发送GET和POST请求1. 使⽤帮助类HttpClients创建CloseableHttpClient对象.2. 基于要发送的HTTP请求类型创建HttpGet或者HttpPost实例.3. 使⽤addHeader⽅法添加请求头部,诸如User-Agent, Accept-Encoding等参数.4. 对于POST请求,创建NameValuePair列表,并添加所有的表单参数.然后把它填充进HttpPost实体.5. 通过执⾏此HttpGet或者HttpPost请求获取CloseableHttpResponse实例6. 从此CloseableHttpResponse实例中获取状态码,错误信息,以及响应页⾯等等.7. 最后关闭HttpClient资源.4、SSL与TLS的区别以及介绍SSL是Netscape公司所提出的安全保密协议,在浏览器(如Internet Explorer、Netscape Navigator)和Web服务器(如Netscape的Netscape Enterprise Server、ColdFusion Server等等)之间构造安全通道来进⾏数据传输,SSL运⾏在TCP/IP层之上、应⽤层之下,为应⽤程序提供加密数据通道,它采⽤了RC4、MD5以及RSA等加密算法,使⽤40位的密钥,适⽤于商业信息的加密。

xff绕过方法

xff绕过方法摘要:1.了解xff绕过方法2.分析xff绕过方法的原理3.总结xff绕过方法的实际应用4.探讨xff绕过方法的安全性和局限性5.提出应对xff绕过方法的策略和建议正文:XFF(X-Forwarded-For)是一个HTTP头,通常用于在分布式系统中跟踪用户请求。

然而,XFF也可能被恶意用户利用来绕过一些安全防护措施,如反爬虫、身份验证等。

本文将介绍xff绕过方法,并分析其原理、实际应用、安全性和局限性,最后提出应对策略和建议。

一、了解xff绕过方法在了解xff绕过方法之前,我们需要先了解XFF头的原理。

当用户通过代理服务器或负载均衡器访问目标网站时,代理服务器会在用户请求的HTTP头中添加XFF信息,以指示用户的真实IP地址。

目标网站可以通过解析XFF头获取到用户的真实IP,从而实现对用户的跟踪和识别。

xff绕过方法主要利用XFF头的可篡改性,通过伪造或篡改XFF头,达到绕过安全防护的目的。

常见的xff绕过方法有:1.伪造XFF头:恶意用户可以在请求头中伪造一个XFF头,将自己的IP 地址设置为其他合法用户的IP地址,从而绕过对真实IP地址的检查。

2.篡改XFF头:恶意用户可以在请求头中篡改XFF头,将其中的IP地址替换为自己的IP地址,从而绕过对真实IP地址的检查。

二、分析xff绕过方法的原理XFF绕过方法的原理主要基于XFF头的可篡改性。

由于XFF头是可由用户控制的HTTP头,因此恶意用户可以通过伪造或篡改XFF头,实现绕过安全防护的目的。

三、总结xff绕过方法的实际应用xff绕过方法在实际应用中主要被用于绕过反爬虫、身份验证等安全防护措施。

例如,一些恶意用户可能会使用xff绕过方法,绕过网站的反爬虫机制,实现对网站数据的恶意抓取;一些攻击者可能会使用xff绕过方法,绕过身份验证机制,实现对敏感数据的非法访问。

四、探讨xff绕过方法的安全性和局限性虽然xff绕过方法可以绕过一些安全防护措施,但是其安全性并不高。

webservice接口调用示例

webservice接口调用示例WebService接口是一个用于数据交互的网络服务,其接口通常使用HTTP或HTTPS方式调用。

以查询天气信息为例,下面是一个使用WebService接口调用的示例:1. 首先,我们需要获取天气查询接口的地址和参数。

这些信息通常可以在接口提供方的文档中找到。

2. 我们可以使用类似cURL、Python的requests库等工具来发送HTTP请求。

以requests库为例,我们可以在代码中添加如下语句导入requests库:```import requests```3. 接下来,我们需要发送HTTP GET请求获取天气信息。

代码示例如下:```url = '/currentconditions/v1/'payload = {'apikey': 'YOUR_API_KEY', 'location': 'beijing'} response = requests.get(url, params=payload)```4. 上述代码中,我们指定了接口的地址`url`和查询参数`payload`。

此外,我们还需要向接口提供方获取一个API Key,以便进行认证。

5. 接下来,我们可以通过解析服务端响应中的JSON数据获取天气信息。

代码示例如下:```data = response.json()weather_info = data[0]['WeatherText']temperature = data[0]['Temperature']['Metric']['Value']```6. 上述代码中,我们将服务端响应中的JSON数据解析,并获取其中的天气信息和温度信息。

7. 最后,我们可以将结果展示给用户或者进行其他处理。

```result = '北京的天气为{},温度为{}度'.format(weather_info, temperature)print(result)```请注意,上述代码仅为示例,实际的WebService接口调用可能需要进行更多的参数配置和错误处理。

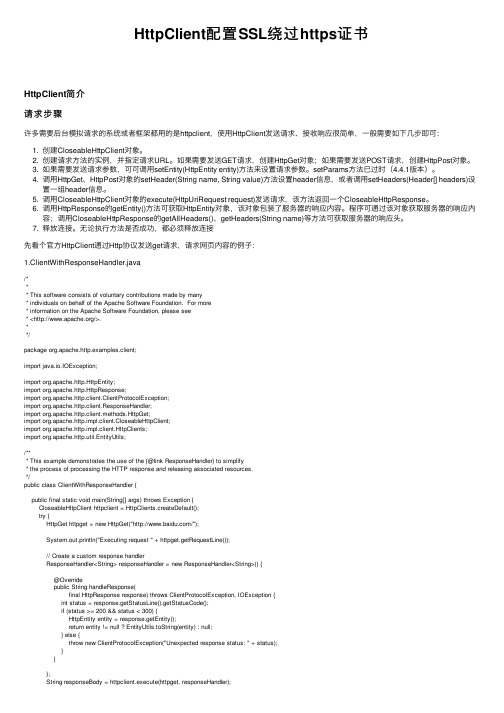

HttpClient配置SSL绕过https证书

HttpClient配置SSL绕过https证书HttpClient简介请求步骤许多需要后台模拟请求的系统或者框架都⽤的是httpclient,使⽤HttpClient发送请求、接收响应很简单,⼀般需要如下⼏步即可:1. 创建CloseableHttpClient对象。

2. 创建请求⽅法的实例,并指定请求URL。

如果需要发送GET请求,创建HttpGet对象;如果需要发送POST请求,创建HttpPost对象。

3. 如果需要发送请求参数,可可调⽤setEntity(HttpEntity entity)⽅法来设置请求参数。

setParams⽅法已过时(4.4.1版本)。

4. 调⽤HttpGet、HttpPost对象的setHeader(String name, String value)⽅法设置header信息,或者调⽤setHeaders(Header[] headers)设置⼀组header信息。

5. 调⽤CloseableHttpClient对象的execute(HttpUriRequest request)发送请求,该⽅法返回⼀个CloseableHttpResponse。

6. 调⽤HttpResponse的getEntity()⽅法可获取HttpEntity对象,该对象包装了服务器的响应内容。

程序可通过该对象获取服务器的响应内容;调⽤CloseableHttpResponse的getAllHeaders()、getHeaders(String name)等⽅法可获取服务器的响应头。

7. 释放连接。

⽆论执⾏⽅法是否成功,都必须释放连接先看个官⽅HttpClient通过Http协议发送get请求,请求⽹页内容的例⼦:1.ClientWithResponseHandler.java/*** This software consists of voluntary contributions made by many* individuals on behalf of the Apache Software Foundation. For more* information on the Apache Software Foundation, please see* </>.**/package org.apache.http.examples.client;import java.io.IOException;import org.apache.http.HttpEntity;import org.apache.http.HttpResponse;import org.apache.http.client.ClientProtocolException;import org.apache.http.client.ResponseHandler;import org.apache.http.client.methods.HttpGet;import org.apache.http.impl.client.CloseableHttpClient;import org.apache.http.impl.client.HttpClients;import org.apache.http.util.EntityUtils;/*** This example demonstrates the use of the {@link ResponseHandler} to simplify* the process of processing the HTTP response and releasing associated resources.*/public class ClientWithResponseHandler {public final static void main(String[] args) throws Exception {CloseableHttpClient httpclient = HttpClients.createDefault();try {HttpGet httpget = new HttpGet("/");System.out.println("Executing request " + httpget.getRequestLine());// Create a custom response handlerResponseHandler<String> responseHandler = new ResponseHandler<String>() {@Overridepublic String handleResponse(final HttpResponse response) throws ClientProtocolException, IOException {int status = response.getStatusLine().getStatusCode();if (status >= 200 && status < 300) {HttpEntity entity = response.getEntity();return entity != null ? EntityUtils.toString(entity) : null;} else {throw new ClientProtocolException("Unexpected response status: " + status);}}};String responseBody = httpclient.execute(httpget, responseHandler);System.out.println("----------------------------------------");System.out.println(responseBody);} finally {httpclient.close();}}}正规途径,我们需要将证书导⼊到密钥库中,现在我们采取另外⼀种⽅式:绕过https证书认证实现访问。

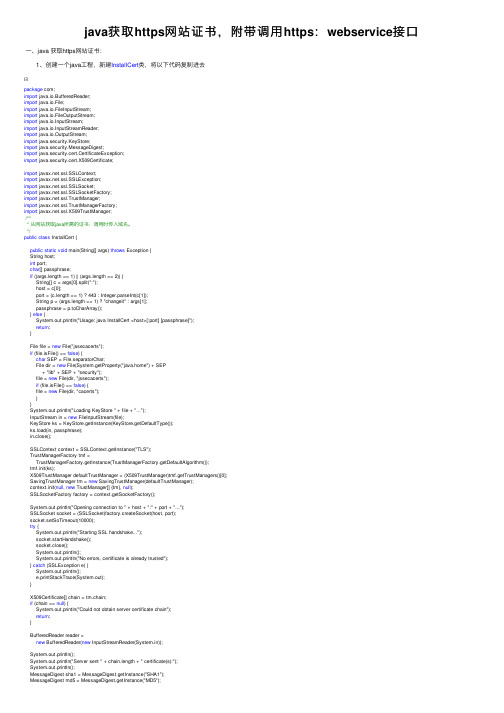

java获取https网站证书,附带调用https:webservice接口

java获取https⽹站证书,附带调⽤https:webservice接⼝⼀、java 获取https⽹站证书: 1、创建⼀个java⼯程,新建InstallCert类,将以下代码复制进去package com;import java.io.BufferedReader;import java.io.File;import java.io.FileInputStream;import java.io.FileOutputStream;import java.io.InputStream;import java.io.InputStreamReader;import java.io.OutputStream;import java.security.KeyStore;import java.security.MessageDigest;import java.security.cert.CertificateException;import java.security.cert.X509Certificate;import .ssl.SSLContext;import .ssl.SSLException;import .ssl.SSLSocket;import .ssl.SSLSocketFactory;import .ssl.TrustManager;import .ssl.TrustManagerFactory;import .ssl.X509TrustManager;/*** 从⽹站获取java所需的证书,调⽤时传⼊域名。

*/public class InstallCert {public static void main(String[] args) throws Exception {String host;int port;char[] passphrase;if ((args.length == 1) || (args.length == 2)) {String[] c = args[0].split(":");host = c[0];port = (c.length == 1) ? 443 : Integer.parseInt(c[1]);String p = (args.length == 1) ? "changeit" : args[1];passphrase = p.toCharArray();} else {System.out.println("Usage: java InstallCert <host>[:port] [passphrase]");return;}File file = new File("jssecacerts");if (file.isFile() == false) {char SEP = File.separatorChar;File dir = new File(System.getProperty("java.home") + SEP+ "lib" + SEP + "security");file = new File(dir, "jssecacerts");if (file.isFile() == false) {file = new File(dir, "cacerts");}}System.out.println("Loading KeyStore " + file + "...");InputStream in = new FileInputStream(file);KeyStore ks = KeyStore.getInstance(KeyStore.getDefaultType());ks.load(in, passphrase);in.close();SSLContext context = SSLContext.getInstance("TLS");TrustManagerFactory tmf =TrustManagerFactory.getInstance(TrustManagerFactory.getDefaultAlgorithm());tmf.init(ks);X509TrustManager defaultTrustManager = (X509TrustManager)tmf.getTrustManagers()[0];SavingTrustManager tm = new SavingTrustManager(defaultTrustManager);context.init(null, new TrustManager[] {tm}, null);SSLSocketFactory factory = context.getSocketFactory();System.out.println("Opening connection to " + host + ":" + port + "...");SSLSocket socket = (SSLSocket)factory.createSocket(host, port);socket.setSoTimeout(10000);try {System.out.println("Starting SSL handshake...");socket.startHandshake();socket.close();System.out.println();System.out.println("No errors, certificate is already trusted");} catch (SSLException e) {System.out.println();e.printStackTrace(System.out);}X509Certificate[] chain = tm.chain;if (chain == null) {System.out.println("Could not obtain server certificate chain");return;}BufferedReader reader =new BufferedReader(new InputStreamReader(System.in));System.out.println();System.out.println("Server sent " + chain.length + " certificate(s):");System.out.println();MessageDigest sha1 = MessageDigest.getInstance("SHA1");MessageDigest md5 = MessageDigest.getInstance("MD5");for (int i = 0; i < chain.length; i++) {X509Certificate cert = chain[i];System.out.println(" " + (i + 1) + " Subject " + cert.getSubjectDN());System.out.println(" Issuer " + cert.getIssuerDN());sha1.update(cert.getEncoded());System.out.println(" sha1 " + toHexString(sha1.digest()));md5.update(cert.getEncoded());System.out.println(" md5 " + toHexString(md5.digest()));System.out.println();}System.out.println("Enter certificate to add to trusted keystore or 'q' to quit: [1]");String line = reader.readLine().trim();int k;try {k = (line.length() == 0) ? 0 : Integer.parseInt(line) - 1;} catch (NumberFormatException e) {System.out.println("KeyStore not changed");return;}X509Certificate cert = chain[k];String alias = host + "-" + (k + 1);ks.setCertificateEntry(alias, cert);OutputStream out = new FileOutputStream("jssecacerts");ks.store(out, passphrase);out.close();System.out.println();System.out.println(cert);System.out.println();System.out.println("Added certificate to keystore 'jssecacerts' using alias '"+ alias + "'");}private static final char[] HEXDIGITS = "0123456789abcdef".toCharArray();private static String toHexString(byte[] bytes) {StringBuilder sb = new StringBuilder(bytes.length * 3);for (int b : bytes) {b &= 0xff;sb.append(HEXDIGITS[b >> 4]);sb.append(HEXDIGITS[b & 15]);sb.append(' ');}return sb.toString();}private static class SavingTrustManager implements X509TrustManager {private final X509TrustManager tm;private X509Certificate[] chain;SavingTrustManager(X509TrustManager tm) {this.tm = tm;}public X509Certificate[] getAcceptedIssuers() {throw new UnsupportedOperationException();}public void checkClientTrusted(X509Certificate[] chain, String authType)throws CertificateException {throw new UnsupportedOperationException();}public void checkServerTrusted(X509Certificate[] chain, String authType)throws CertificateException {this.chain = chain;tm.checkServerTrusted(chain, authType);}}}InstallCert.java2、eclipse 传⼊参数(需要获取证书的域名,例:)运⾏main⽅法:注:这⾥注意更改参数的类,不要弄错了。

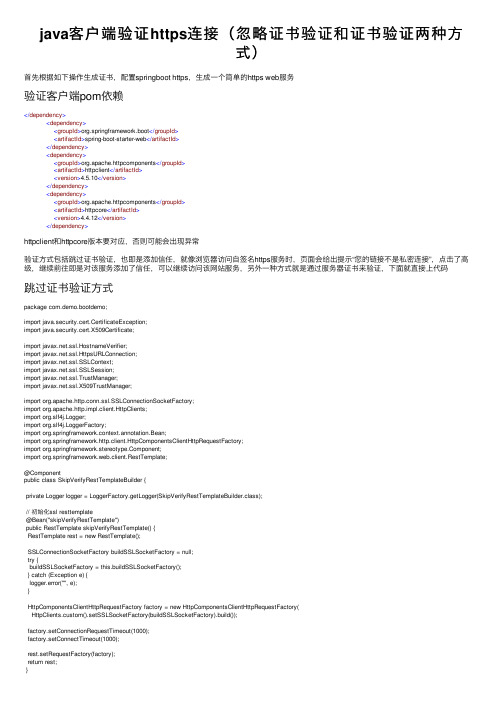

java客户端验证https连接(忽略证书验证和证书验证两种方式)

java客户端验证https连接(忽略证书验证和证书验证两种⽅式)⾸先根据如下操作⽣成证书,配置springboot https,⽣成⼀个简单的https web服务验证客户端pom依赖</dependency><dependency><groupId>org.springframework.boot</groupId><artifactId>spring-boot-starter-web</artifactId></dependency><dependency><groupId>org.apache.httpcomponents</groupId><artifactId>httpclient</artifactId><version>4.5.10</version></dependency><dependency><groupId>org.apache.httpcomponents</groupId><artifactId>httpcore</artifactId><version>4.4.12</version></dependency>httpclient和httpcore版本要对应,否则可能会出现异常验证⽅式包括跳过证书验证,也即是添加信任,就像浏览器访问⾃签名https服务时,页⾯会给出提⽰“您的链接不是私密连接”,点击了⾼级,继续前往即是对该服务添加了信任,可以继续访问该⽹站服务,另外⼀种⽅式就是通过服务器证书来验证,下⾯就直接上代码跳过证书验证⽅式package com.demo.bootdemo;import java.security.cert.CertificateException;import java.security.cert.X509Certificate;import .ssl.HostnameVerifier;import .ssl.HttpsURLConnection;import .ssl.SSLContext;import .ssl.SSLSession;import .ssl.TrustManager;import .ssl.X509TrustManager;import org.apache.http.conn.ssl.SSLConnectionSocketFactory;import org.apache.http.impl.client.HttpClients;import org.slf4j.Logger;import org.slf4j.LoggerFactory;import org.springframework.context.annotation.Bean;import org.springframework.http.client.HttpComponentsClientHttpRequestFactory;import ponent;import org.springframework.web.client.RestTemplate;@Componentpublic class SkipVerifyRestTemplateBuilder {private Logger logger = LoggerFactory.getLogger(SkipVerifyRestTemplateBuilder.class);// 初始化ssl resttemplate@Bean("skipVerifyRestTemplate")public RestTemplate skipVerifyRestTemplate() {RestTemplate rest = new RestTemplate();SSLConnectionSocketFactory buildSSLSocketFactory = null;try {buildSSLSocketFactory = this.buildSSLSocketFactory();} catch (Exception e) {logger.error("", e);}HttpComponentsClientHttpRequestFactory factory = new HttpComponentsClientHttpRequestFactory(HttpClients.custom().setSSLSocketFactory(buildSSLSocketFactory).build());factory.setConnectionRequestTimeout(1000);factory.setConnectTimeout(1000);rest.setRequestFactory(factory);return rest;}private SSLConnectionSocketFactory buildSSLSocketFactory() throws Exception {SSLContext sslContext = SSLContext.getInstance("SSL");// 设置信任证书(绕过TrustStore验证)sslContext.init(null, new TrustManager[] { new AuthX509TrustManager() }, null);HttpsURLConnection.setDefaultSSLSocketFactory(sslContext.getSocketFactory());SSLConnectionSocketFactory sslConnectionSocketFactory = new SSLConnectionSocketFactory(sslContext,new String[] { "TLSv1" }, null, new HostnameVerifier() {// hostname,默认返回true,不验证hostname@Overridepublic boolean verify(String urlHostName, SSLSession session) {return true;}});return sslConnectionSocketFactory;}private class AuthX509TrustManager implements TrustManager, X509TrustManager {public X509Certificate[] getAcceptedIssuers() {return null;}public void checkServerTrusted(X509Certificate[] certs, String authType)throws java.security.cert.CertificateException {return;}public void checkClientTrusted(X509Certificate[] certs, String authType) throws CertificateException {return;}}}第⼆种跳过证书验证⽅式package com.demo.bootdemo;import java.io.IOException;import java.security.KeyStore;import java.security.cert.CertificateException;import java.security.cert.X509Certificate;import java.util.ArrayList;import java.util.List;import .ssl.HostnameVerifier;import .ssl.HttpsURLConnection;import .ssl.SSLContext;import .ssl.SSLSession;import org.apache.http.conn.ssl.SSLConnectionSocketFactory;import org.apache.http.conn.ssl.TrustStrategy;import org.apache.http.impl.client.HttpClients;import org.apache.http.ssl.SSLContexts;import org.springframework.context.annotation.Bean;import org.springframework.http.client.HttpComponentsClientHttpRequestFactory;import ponent;import org.springframework.web.client.RestTemplate;@Componentpublic class SecondSkipVerifyRestTemplateBuilder {@Bean("secondSkipRestTemplate")public RestTemplate verifyCaRestTemplate() {RestTemplate rest = new RestTemplate();SSLConnectionSocketFactory ssLSocketFactory = null;try {ssLSocketFactory = sslFactory("PKCS12", "abc123");} catch (Exception e) {// TODO Auto-generated catch blocke.printStackTrace();}HttpComponentsClientHttpRequestFactory httpRequestFactory = new HttpComponentsClientHttpRequestFactory( HttpClients.custom().setSSLSocketFactory(ssLSocketFactory).build());// 设置传递数据超时时长httpRequestFactory.setReadTimeout(1000);rest.setRequestFactory(httpRequestFactory);// 如果返回的数据⾮json则可能需要添加对应httpmessageconverter// Jaxb2RootElementHttpMessageConverter converter = new// Jaxb2RootElementHttpMessageConverter();//// List<MediaType> mediaTypeList = new ArrayList<>();// mediaTypeList.addAll(converter.getSupportedMediaTypes());// mediaTypeList.add(MediaType.TEXT_HTML);// converter.setSupportedMediaTypes(mediaTypeList);//// List<HttpMessageConverter<?>> list = new ArrayList<>();// list.add(converter);// rest.setMessageConverters(list);return rest;}public SSLConnectionSocketFactory sslFactory(String keyStoreType, String keyPassword) {SSLConnectionSocketFactory sslConnectionSocketFactory = null;try {SSLContext sslcontext = SSLContexts.custom()////忽略掉对服务器端证书的校验.loadTrustMaterial(new TrustStrategy() {@Overridepublic boolean isTrusted(X509Certificate[] chain, String authType) throws CertificateException {return true;}}).build();sslConnectionSocketFactory = new SSLConnectionSocketFactory(sslcontext, new String[] { "TLSv1" }, null, SSLConnectionSocketFactory.getDefaultHostnameVerifier());} catch (Exception e) {e.printStackTrace();}return sslConnectionSocketFactory;}}根据证书验证package com.demo.bootdemo;import java.io.IOException;import java.security.KeyStore;import java.util.ArrayList;import java.util.List;import .ssl.HostnameVerifier;import .ssl.SSLContext;import .ssl.SSLSession;import org.apache.http.conn.ssl.SSLConnectionSocketFactory;import org.apache.http.conn.ssl.TrustSelfSignedStrategy;import org.apache.http.impl.client.HttpClients;import org.apache.http.ssl.SSLContexts;import org.slf4j.Logger;import org.slf4j.LoggerFactory;import org.springframework.beans.factory.annotation.Value;import org.springframework.context.annotation.Bean;import org.springframework.core.io.Resource;import org.springframework.http.client.HttpComponentsClientHttpRequestFactory;import ponent;import org.springframework.web.client.RestTemplate;@Componentpublic class VerifyCaRestTemplateBuilder {private Logger logger = LoggerFactory.getLogger(VerifyCaRestTemplateBuilder.class);@Value("classpath:cert.p12")private Resource certFile;@Bean("verifyCaRestTemplate")public RestTemplate verifyCaRestTemplate() {RestTemplate rest = new RestTemplate();SSLConnectionSocketFactory ssLSocketFactory = null;try {ssLSocketFactory = sslFactory("PKCS12", "abc123");} catch (Exception e) {logger.error("", e);}HttpComponentsClientHttpRequestFactory httpRequestFactory = new HttpComponentsClientHttpRequestFactory( HttpClients.custom().setSSLSocketFactory(ssLSocketFactory).build());// 设置传递数据超时时长httpRequestFactory.setReadTimeout(1000);rest.setRequestFactory(httpRequestFactory);// 如果返回的数据⾮json则可能需要添加对应httpmessageconverter// Jaxb2RootElementHttpMessageConverter converter = new// Jaxb2RootElementHttpMessageConverter();//// List<MediaType> mediaTypeList = new ArrayList<>();// mediaTypeList.addAll(converter.getSupportedMediaTypes());// mediaTypeList.add(MediaType.TEXT_HTML);// converter.setSupportedMediaTypes(mediaTypeList);//// List<HttpMessageConverter<?>> list = new ArrayList<>();// list.add(converter);// rest.setMessageConverters(list);return rest;}public SSLConnectionSocketFactory sslFactory(String keyStoreType, String keyPassword) {SSLConnectionSocketFactory sslConnectionSocketFactory = null;try {KeyStore keyStore = null;try {keyStore = KeyStore.getInstance(keyStoreType);keyStore.load(certFile.getInputStream(), keyPassword.toCharArray());} catch (IOException e) {logger.error("", e);}HostnameVerifier hv = new HostnameVerifier() {@Overridepublic boolean verify(String urlHostName, SSLSession session) {// 如果需要验证https域名,可以在该处做判断,如果访问的hostname与判断不⼀致,则会出现如下异常// if("localhost".equals(urlHostName)) {// return true;// }else {// return false;// }// 此处不校验hostname,接收所有hostname,只是⽤于测试。

webservice 接口调用规则

Web服务接口调用规则是用于规范和描述如何与Web应用程序交互的一组协议和规范。

这些规则通常包括以下方面:1. URL:Web服务接口的统一资源定位符(URL)用于标识接口的位置。

通常,URL 遵循这样的格式:`scheme://hostname[:port]/path`。

其中,scheme表示协议(如http或https),hostname表示服务器的主机名,port表示服务器的端口号,path表示接口的路径。

2. 请求方法:Web服务接口通常支持多种HTTP请求方法,如GET、POST、PUT、DELETE等。

这些方法用于指定对资源的操作类型。

3. 请求参数:请求参数是传递给Web服务接口的数据。

它们可以包含在URL中(对于GET方法)或在请求体中(对于POST、PUT和DELETE方法)。

参数通常采用键值对的形式,其中键表示参数名,值表示参数值。

4. 请求头:请求头包含在HTTP请求中,用于传递有关请求的其他信息,如内容类型、编码格式、认证信息等。

5. 请求体:请求体是用于传递具体数据的HTTP请求部分。

它通常包含在POST、PUT 和DELETE请求中。

请求体可以采用不同的格式,如JSON、XML或表单数据。

6. 响应状态码:Web服务接口返回的HTTP响应状态码用于表示请求的结果。

状态码通常是一个三位数,其中,2xx表示成功,3xx表示重定向,4xx表示客户端错误,5xx表示服务器错误。

7. 响应头:响应头包含在HTTP响应中,用于传递有关响应的其他信息,如内容类型、编码格式、认证信息等。

8. 响应体:响应体是用于传递具体数据的HTTP响应部分。

它通常包含在2xx状态码的响应中。

响应体可以采用不同的格式,如JSON、XML或HTML。

9. 认证和授权:Web服务接口可能需要进行认证和授权,以确保只有具有相应权限的用户才能访问。

这通常通过在请求头中传递认证凭据(如用户名和密码)或使用令牌(如JWT)来实现。

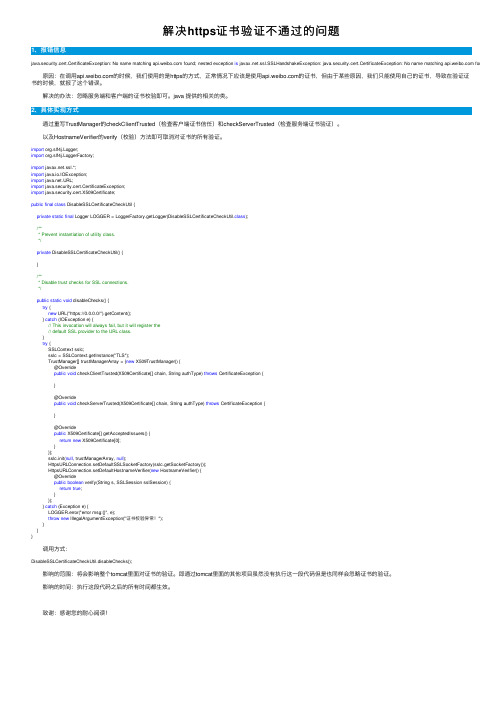

解决https证书验证不通过的问题

解决https证书验证不通过的问题1java.security.cert.CertificateException: No name matching found; nested exception is .ssl.SSLHandshakeException: java.security.cert.CertificateException: No name matching found 原因:在调⽤的时候,我们使⽤的是https的⽅式,正常情况下应该是使⽤的证书,但由于某些原因,我们只能使⽤⾃⼰的证书,导致在验证证书的时候,就报了这个错误。

解决的办法:忽略服务端和客户端的证书校验即可。

java 提供的相关的类。

2 通过重写TrustManager的checkClientTrusted(检查客户端证书信任)和checkServerTrusted(检查服务端证书验证)。

以及HostnameVerifier的verify(校验)⽅法即可取消对证书的所有验证。

import org.slf4j.Logger;import org.slf4j.LoggerFactory;import .ssl.*;import java.io.IOException;import .URL;import java.security.cert.CertificateException;import java.security.cert.X509Certificate;public final class DisableSSLCertificateCheckUtil {private static final Logger LOGGER = LoggerFactory.getLogger(DisableSSLCertificateCheckUtil.class);/*** Prevent instantiation of utility class.*/private DisableSSLCertificateCheckUtil() {}/*** Disable trust checks for SSL connections.*/public static void disableChecks() {try {new URL("https://0.0.0.0/").getContent();} catch (IOException e) {// This invocation will always fail, but it will register the// default SSL provider to the URL class.}try {SSLContext sslc;sslc = SSLContext.getInstance("TLS");TrustManager[] trustManagerArray = {new X509TrustManager() {@Overridepublic void checkClientTrusted(X509Certificate[] chain, String authType) throws CertificateException {}@Overridepublic void checkServerTrusted(X509Certificate[] chain, String authType) throws CertificateException {}@Overridepublic X509Certificate[] getAcceptedIssuers() {return new X509Certificate[0];}}};sslc.init(null, trustManagerArray, null);HttpsURLConnection.setDefaultSSLSocketFactory(sslc.getSocketFactory());HttpsURLConnection.setDefaultHostnameVerifier(new HostnameVerifier() {@Overridepublic boolean verify(String s, SSLSession sslSession) {return true;}});} catch (Exception e) {LOGGER.error("error msg:{}", e);throw new IllegalArgumentException("证书校验异常!");}}} 调⽤⽅式:DisableSSLCertificateCheckUtil.disableChecks(); 影响的范围:将会影响整个tomcat⾥⾯对证书的验证。

WebService绕过https证书认证方法

Java语言使用websercive服务器绕过https安全证书访问主要就是调用两个方法:trustAllHttpsCertificates();HttpsURLConnection.setDefaultHostnameVerifier(hv);将这两个方法放到开始连接url的前面就可以。

具体实现如下面:直接复制就可以/*** 跳过https访问webserivce的方法start*/HostnameVerifier hv = new HostnameVerifier() {public boolean verify(String urlHostName, SSLSession session) {System.out.println("Warning: URL Host: " + urlHostName + " vs. "+ session.getPeerHost());return true;}};private static void trustAllHttpsCertificates() throws Exception {.ssl.TrustManager[] trustAllCerts = new .ssl.TrustManager[1];.ssl.TrustManager tm = new miTM();trustAllCerts[0] = tm;.ssl.SSLContext sc = .ssl.SSLContext.getInstance("SSL");sc.init(null, trustAllCerts, null);.ssl.HttpsURLConnection.setDefaultSSLSocketFactory(sc.getSocketFactory());}static class miTM implements .ssl.TrustManager,.ssl.X509TrustManager {public java.security.cert.X509Certificate[] getAcceptedIssuers() {return null;}public boolean isServerTrusted(java.security.cert.X509Certificate[] certs) {return true;}public boolean isClientTrusted(java.security.cert.X509Certificate[] certs) {return true;}public void checkServerTrusted(java.security.cert.X509Certificate[] certs, String authType)throws java.security.cert.CertificateException {return;}public void checkClientTrusted(java.security.cert.X509Certificate[] certs, String authType)throws java.security.cert.CertificateException {return;}}/*** 跳过https访问webserivce的方法end*/视图。

webservice方法描述

webservice方法描述WebService是一种用于在网络上进行通信和交互的软件系统。

它采用开放标准的XML和HTTP协议,允许异构系统之间进行互操作。

WebService通常被用于分布式应用程序之间的数据交换和业务流程集成。

下面是对WebService方法的描述。

1. SOAP(简单对象访问协议):SOAP是WebService通信协议的主要标准。

它使用XML格式进行数据封装和传输,并通过HTTP或其他协议发送到网络。

SOAP定义了一组规范,用于在客户端和服务器之间传输结构化的数据。

2. WSDL(Web服务描述语言):WSDL是Web服务描述语言的缩写。

它是一个XML文档,用于描述WebService的接口、方法、参数以及如何访问WebService。

WSDL允许开发人员从定义中了解WebService的功能,并与其他应用程序集成。

3. REST(表现层状态转移):REST是一种使用HTTP协议进行WebService的方法。

与SOAP不同,REST不依赖于专门的协议和标准。

它使用HTTP方法(如GET、POST、PUT和DELETE)来处理资源的增删改查操作。

4. HTTP方法:WebService中常用的HTTP方法包括GET、POST、PUT和DELETE。

GET用于获取资源的信息,POST用于发送数据,PUT用于更新资源,DELETE用于删除资源。

这些HTTP方法对应于RESTful风格的WebService。

5. XML和JSON:WebService通常使用XML或JSON格式来表示和交换数据。

XML是一种通用的数据表示格式,而JSON是一种轻量级的数据交换格式。

开发人员可以根据需要选择适合的格式进行数据传输。

6. 客户端和服务器:WebService是基于客户端和服务器之间的交互进行工作的。

客户端是发起WebService请求的应用程序,而服务器是提供WebService的应用程序。

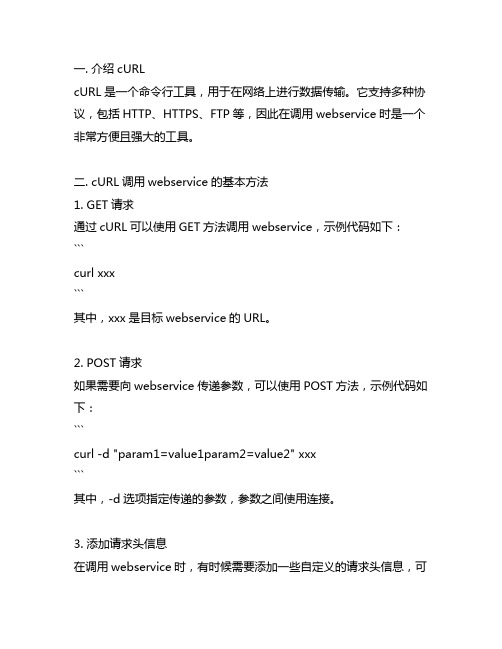

使用curl调用webservice的方法

一. 介绍cURLcURL是一个命令行工具,用于在网络上进行数据传输。

它支持多种协议,包括HTTP、HTTPS、FTP等,因此在调用webservice时是一个非常方便且强大的工具。

二. cURL调用webservice的基本方法1. GET请求通过cURL可以使用GET方法调用webservice,示例代码如下:```curl xxx```其中,xxx是目标webservice的URL。

2. POST请求如果需要向webservice传递参数,可以使用POST方法,示例代码如下:```curl -d "param1=value1param2=value2" xxx```其中,-d选项指定传递的参数,参数之间使用连接。

3. 添加请求头信息在调用webservice时,有时候需要添加一些自定义的请求头信息,可以使用-H选项,示例代码如下:```curl -H "Content-Type: application/json" xxx```这里的-H选项用于指定请求头内容,Content-Type:application/json是一个示例。

4. 验证有些webservice需要进行身份验证,可以通过-c选项传递用户名和密码,在请求中包含验证信息,示例代码如下:```curl -u username:password xxx```其中,-u选项用于指定用户名和密码,username和password分别是用户名和密码的占位符。

5. 保存响应调用webservice后,有时需要将响应保存到一个文件中,可以使用-o 选项,示例代码如下:```curl -o response.txt xxx```这里的-o选项用于指定保存响应的文件,response.txt是文件名。

6. SSL/TLS支持如果目标webservice使用了HTTPS协议,需要开启SSL/TLS支持,可以使用-k选项,示例代码如下:```curl -k xxx```-k选项用于忽略SSL证书验证,这在调试阶段非常有用。

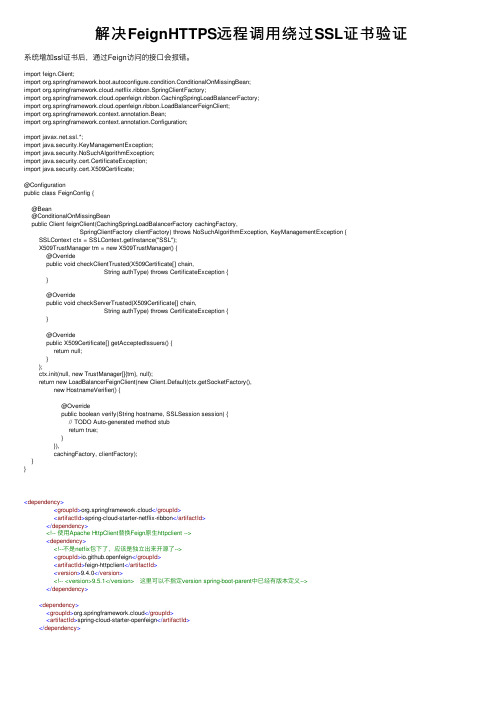

解决FeignHTTPS远程调用绕过SSL证书验证

解决FeignHTTPS远程调⽤绕过SSL证书验证系统增加ssl证书后,通过Feign访问的接⼝会报错。

import feign.Client;import org.springframework.boot.autoconfigure.condition.ConditionalOnMissingBean;import flix.ribbon.SpringClientFactory;import org.springframework.cloud.openfeign.ribbon.CachingSpringLoadBalancerFactory;import org.springframework.cloud.openfeign.ribbon.LoadBalancerFeignClient;import org.springframework.context.annotation.Bean;import org.springframework.context.annotation.Configuration;import .ssl.*;import java.security.KeyManagementException;import java.security.NoSuchAlgorithmException;import java.security.cert.CertificateException;import java.security.cert.X509Certificate;@Configurationpublic class FeignConfig {@Bean@ConditionalOnMissingBeanpublic Client feignClient(CachingSpringLoadBalancerFactory cachingFactory,SpringClientFactory clientFactory) throws NoSuchAlgorithmException, KeyManagementException {SSLContext ctx = SSLContext.getInstance("SSL");X509TrustManager tm = new X509TrustManager() {@Overridepublic void checkClientTrusted(X509Certificate[] chain,String authType) throws CertificateException {}@Overridepublic void checkServerTrusted(X509Certificate[] chain,String authType) throws CertificateException {}@Overridepublic X509Certificate[] getAcceptedIssuers() {return null;}};ctx.init(null, new TrustManager[]{tm}, null);return new LoadBalancerFeignClient(new Client.Default(ctx.getSocketFactory(),new HostnameVerifier() {@Overridepublic boolean verify(String hostname, SSLSession session) {// TODO Auto-generated method stubreturn true;}}),cachingFactory, clientFactory);}}<dependency><groupId>org.springframework.cloud</groupId><artifactId>spring-cloud-starter-netflix-ribbon</artifactId></dependency><!-- 使⽤Apache HttpClient替换Feign原⽣httpclient --><dependency><!--不是netfix包下了,应该是独⽴出来开源了--><groupId>io.github.openfeign</groupId><artifactId>feign-httpclient</artifactId><version>9.4.0</version><!-- <version>9.5.1</version> 这⾥可以不指定version spring-boot-parent中已经有版本定义--></dependency><dependency><groupId>org.springframework.cloud</groupId><artifactId>spring-cloud-starter-openfeign</artifactId></dependency>。

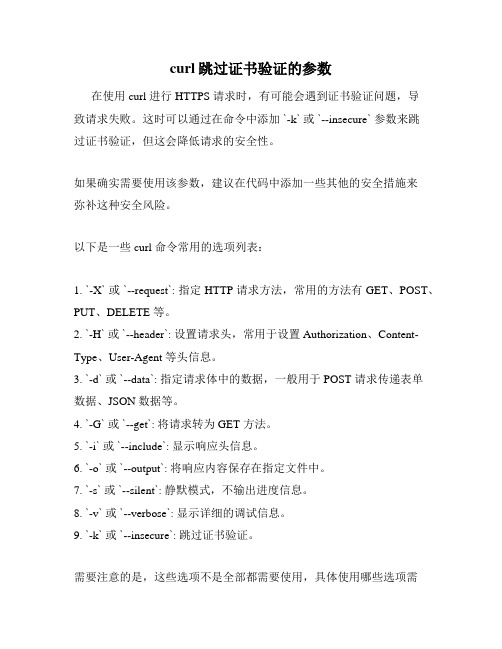

curl跳过证书验证的参数

curl跳过证书验证的参数在使用 curl 进行 HTTPS 请求时,有可能会遇到证书验证问题,导致请求失败。

这时可以通过在命令中添加 `-k` 或 `--insecure` 参数来跳过证书验证,但这会降低请求的安全性。

如果确实需要使用该参数,建议在代码中添加一些其他的安全措施来弥补这种安全风险。

以下是一些 curl 命令常用的选项列表:1. `-X` 或 `--request`: 指定 HTTP 请求方法,常用的方法有 GET、POST、PUT、DELETE 等。

2. `-H` 或 `--header`: 设置请求头,常用于设置 Authorization、Content-Type、User-Agent 等头信息。

3. `-d` 或 `--data`: 指定请求体中的数据,一般用于 POST 请求传递表单数据、JSON 数据等。

4. `-G` 或 `--get`: 将请求转为 GET 方法。

5. `-i` 或 `--include`: 显示响应头信息。

6. `-o` 或 `--output`: 将响应内容保存在指定文件中。

7. `-s` 或 `--silent`: 静默模式,不输出进度信息。

8. `-v` 或 `--verbose`: 显示详细的调试信息。

9. `-k` 或 `--insecure`: 跳过证书验证。

需要注意的是,这些选项不是全部都需要使用,具体使用哪些选项需要根据实际的需求来确定。

总的来说,使用 curl 发送 HTTP 请求是一件非常方便的事情,只需要掌握一些常用的选项,就可以轻松完成各种 HTTP 请求任务。

但需要注意的是,网络通信涉及到安全性问题,建议在使用时谨慎选择相关选项,做好安全措施。

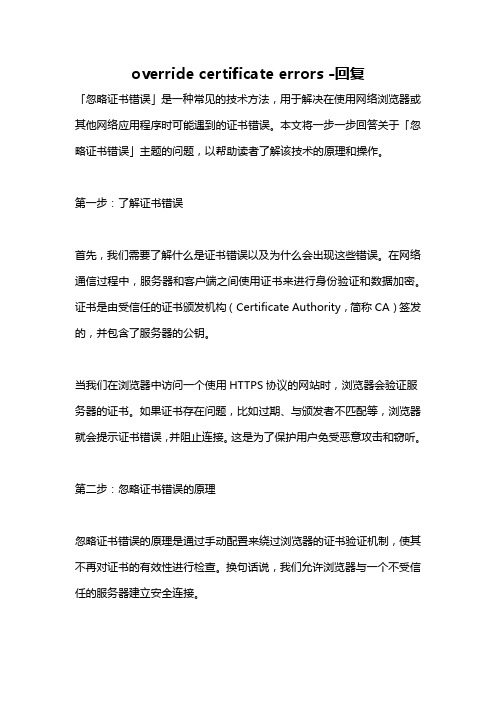

override certificate errors -回复

override certificate errors -回复「忽略证书错误」是一种常见的技术方法,用于解决在使用网络浏览器或其他网络应用程序时可能遇到的证书错误。

本文将一步一步回答关于「忽略证书错误」主题的问题,以帮助读者了解该技术的原理和操作。

第一步:了解证书错误首先,我们需要了解什么是证书错误以及为什么会出现这些错误。

在网络通信过程中,服务器和客户端之间使用证书来进行身份验证和数据加密。

证书是由受信任的证书颁发机构(Certificate Authority,简称CA)签发的,并包含了服务器的公钥。

当我们在浏览器中访问一个使用HTTPS协议的网站时,浏览器会验证服务器的证书。

如果证书存在问题,比如过期、与颁发者不匹配等,浏览器就会提示证书错误,并阻止连接。

这是为了保护用户免受恶意攻击和窃听。

第二步:忽略证书错误的原理忽略证书错误的原理是通过手动配置来绕过浏览器的证书验证机制,使其不再对证书的有效性进行检查。

换句话说,我们允许浏览器与一个不受信任的服务器建立安全连接。

这样做的风险是,我们无法确保与服务器通信的安全性和身份验证是可信的。

如果证书错误是由于恶意的攻击者或中间人所造成的,那么我们的连接可能会受到拦截和篡改,造成潜在的数据泄露和损害。

因此,在忽略证书错误之前,我们需要权衡风险和利益,并确保我们对访问的网站是可信的。

如果我们完全相信某个服务器或网站没有恶意操作,那么我们可以考虑忽略证书错误来继续使用。

第三步:忽略证书错误的操作步骤在大多数现代浏览器中,忽略证书错误是一个相对简单的操作。

以下是一般的步骤:1. 打开浏览器,并在地址栏中输入需要访问的网站的URL。

2. 当浏览器提示证书错误时,会显示一个警告页面,通常有一个详细说明或高级选项。

3. 点击警告页面上的高级选项或类似按钮以展开更多选项。

4. 在展开的选项中,寻找类似「继续前往」或「不安全继续」的选项。

这个选项可能会有所不同,具体取决于你使用的浏览器和版本。

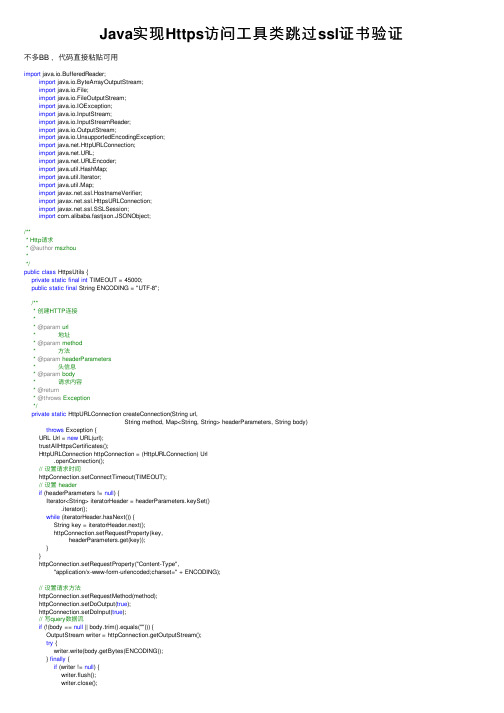

Java实现Https访问工具类跳过ssl证书验证

Java实现Https访问⼯具类跳过ssl证书验证不多BB ,代码直接粘贴可⽤import java.io.BufferedReader;import java.io.ByteArrayOutputStream;import java.io.File;import java.io.FileOutputStream;import java.io.IOException;import java.io.InputStream;import java.io.InputStreamReader;import java.io.OutputStream;import java.io.UnsupportedEncodingException;import .HttpURLConnection;import .URL;import .URLEncoder;import java.util.HashMap;import java.util.Iterator;import java.util.Map;import .ssl.HostnameVerifier;import .ssl.HttpsURLConnection;import .ssl.SSLSession;import com.alibaba.fastjson.JSONObject;/*** Http请求* @author mszhou**/public class HttpsUtils {private static final int TIMEOUT = 45000;public static final String ENCODING = "UTF-8";/*** 创建HTTP连接** @param url* 地址* @param method* ⽅法* @param headerParameters* 头信息* @param body* 请求内容* @return* @throws Exception*/private static HttpURLConnection createConnection(String url,String method, Map<String, String> headerParameters, String body)throws Exception {URL Url = new URL(url);trustAllHttpsCertificates();HttpURLConnection httpConnection = (HttpURLConnection) Url.openConnection();// 设置请求时间httpConnection.setConnectTimeout(TIMEOUT);// 设置 headerif (headerParameters != null) {Iterator<String> iteratorHeader = headerParameters.keySet().iterator();while (iteratorHeader.hasNext()) {String key = iteratorHeader.next();httpConnection.setRequestProperty(key,headerParameters.get(key));}}httpConnection.setRequestProperty("Content-Type","application/x-www-form-urlencoded;charset=" + ENCODING);// 设置请求⽅法httpConnection.setRequestMethod(method);httpConnection.setDoOutput(true);httpConnection.setDoInput(true);// 写query数据流if (!(body == null || body.trim().equals(""))) {OutputStream writer = httpConnection.getOutputStream();try {writer.write(body.getBytes(ENCODING));} finally {if (writer != null) {writer.flush();}}}// 请求结果int responseCode = httpConnection.getResponseCode();if (responseCode != 200) {throw new Exception(responseCode+ ":"+ inputStream2String(httpConnection.getErrorStream(),ENCODING));}return httpConnection;}/*** POST请求* @param address 请求地址* @param headerParameters 参数* @param body* @return* @throws Exception*/public static String post(String address,Map<String, String> headerParameters, String body) throws Exception { return proxyHttpRequest(address, "POST", null,getRequestBody(headerParameters));}/*** GET请求* @param address* @param headerParameters* @param body* @return* @throws Exception*/public static String get(String address,Map<String, String> headerParameters, String body) throws Exception { return proxyHttpRequest(address + "?"+ getRequestBody(headerParameters), "GET", null, null);}/*** 读取⽹络⽂件* @param address* @param headerParameters* @param body* @param file* @return* @throws Exception*/public static String getFile(String address,Map<String, String> headerParameters, File file) throws Exception { String result = "fail";HttpURLConnection httpConnection = null;try {httpConnection = createConnection(address, "POST", null,getRequestBody(headerParameters));result = readInputStream(httpConnection.getInputStream(), file);} catch (Exception e) {throw e;} finally {if (httpConnection != null) {httpConnection.disconnect();}}return result;}public static byte[] getFileByte(String address,Map<String, String> headerParameters) throws Exception { byte[] result = null;HttpURLConnection httpConnection = null;try {getRequestBody(headerParameters));result = readInputStreamToByte(httpConnection.getInputStream());} catch (Exception e) {throw e;} finally {if (httpConnection != null) {httpConnection.disconnect();}}return result;}/*** 读取⽂件流* @param in* @return* @throws Exception*/public static String readInputStream(InputStream in, File file)throws Exception {FileOutputStream out = null;ByteArrayOutputStream output = null;try {output = new ByteArrayOutputStream();byte[] buffer = new byte[1024];int len = 0;while ((len = in.read(buffer)) != -1) {output.write(buffer, 0, len);}out = new FileOutputStream(file);out.write(output.toByteArray());} catch (Exception e) {throw e;} finally {if (output != null) {output.close();}if (out != null) {out.close();}}return "success";}public static byte[] readInputStreamToByte(InputStream in) throws Exception { FileOutputStream out = null;ByteArrayOutputStream output = null;byte[] byteFile = null;try {output = new ByteArrayOutputStream();byte[] buffer = new byte[1024];int len = 0;while ((len = in.read(buffer)) != -1) {output.write(buffer, 0, len);}byteFile = output.toByteArray();} catch (Exception e) {throw e;} finally {if (output != null) {output.close();}if (out != null) {out.close();}}return byteFile;}/*** HTTP请求** @param address* 地址* @param method* @param headerParameters* 头信息* @param body* 请求内容* @return* @throws Exception*/public static String proxyHttpRequest(String address, String method,Map<String, String> headerParameters, String body) throws Exception { String result = null;HttpURLConnection httpConnection = null;try {httpConnection = createConnection(address, method,headerParameters, body);String encoding = "UTF-8";if (httpConnection.getContentType() != null&& httpConnection.getContentType().indexOf("charset=") >= 0) {encoding = httpConnection.getContentType().substring(httpConnection.getContentType().indexOf("charset=") + 8);}result = inputStream2String(httpConnection.getInputStream(),encoding);// ("HTTPproxy response: {},{}", address,// result.toString());} catch (Exception e) {// ("HTTPproxy error: {}", e.getMessage());throw e;} finally {if (httpConnection != null) {httpConnection.disconnect();}}return result;}/*** 将参数化为 body* @param params* @return*/public static String getRequestBody(Map<String, String> params) {return getRequestBody(params, true);}/*** 将参数化为 body* @param params* @return*/public static String getRequestBody(Map<String, String> params,boolean urlEncode) {StringBuilder body = new StringBuilder();Iterator<String> iteratorHeader = params.keySet().iterator();while (iteratorHeader.hasNext()) {String key = iteratorHeader.next();String value = params.get(key);if (urlEncode) {try {body.append(key + "=" + URLEncoder.encode(value, ENCODING)+ "&");} catch (UnsupportedEncodingException e) {// e.printStackTrace();}} else {body.append(key + "=" + value + "&");}}if (body.length() == 0) {return "";}return body.substring(0, body.length() - 1);}/*** 读取inputStream 到 string* @param encoding* @return* @throws IOException*/private static String inputStream2String(InputStream input, String encoding)throws IOException {BufferedReader reader = new BufferedReader(new InputStreamReader(input,encoding));StringBuilder result = new StringBuilder();String temp = null;while ((temp = reader.readLine()) != null) {result.append(temp);}return result.toString();}/*** 设置 https 请求* @throws Exception*/private static void trustAllHttpsCertificates() throws Exception {HttpsURLConnection.setDefaultHostnameVerifier(new HostnameVerifier() {public boolean verify(String str, SSLSession session) {return true;}});.ssl.TrustManager[] trustAllCerts = new .ssl.TrustManager[1];.ssl.TrustManager tm = new miTM();trustAllCerts[0] = tm;.ssl.SSLContext sc = .ssl.SSLContext.getInstance("SSL");sc.init(null, trustAllCerts, null);.ssl.HttpsURLConnection.setDefaultSSLSocketFactory(sc.getSocketFactory());}//设置 https 请求证书static class miTM implements .ssl.TrustManager,.ssl.X509TrustManager {public java.security.cert.X509Certificate[] getAcceptedIssuers() {return null;}public boolean isServerTrusted(java.security.cert.X509Certificate[] certs) {return true;}public boolean isClientTrusted(java.security.cert.X509Certificate[] certs) {return true;}public void checkServerTrusted(java.security.cert.X509Certificate[] certs, String authType)throws java.security.cert.CertificateException {return;}public void checkClientTrusted(java.security.cert.X509Certificate[] certs, String authType)throws java.security.cert.CertificateException {return;}}//====================================================================//============================= 测试调⽤ ============================//====================================================================public static void main(String[] args) {try {//请求地址(我这⾥测试使⽤淘宝提供的⼿机号码信息查询的接⼝)String address = "https://192.168.13.81:8443/hound-api/api/v1/acc/auth/api/elastic/save_indexName";//请求参数params.put("indexName", "ppppsss");//这是该接⼝需要的参数 params.put("userId", "317");//这是该接⼝需要的参数// 调⽤ get 请求String res = get(address, params, null);System.out.println(res);//打印返回参数res = res.substring(res.indexOf("{"));//截取JSONObject result = JSONObject.parseObject(res);//转JSON System.out.println(result.toString());//打印} catch (Exception e) {// TODO 异常e.printStackTrace();}}}。

curl方式及证书验证跳过设置

curl⽅式及证书验证跳过设置提交数据到https时,需要pem证书来加密。

我们使⽤浏览器访问https的时候,浏览器会⾃动加载⽹站的安全证书进⾏加密。

但是你⽤curl请求https时,没有通过浏览器,就只有⾃⼰⼿动增加⼀个安全证书进⾏加密。

curl 请求⼀共分四步,初始化,设置属性,执⾏并获取结果,释放句柄⼀需要验证:1function httpGet($url) {2$curl = curl_init();3 curl_setopt($curl, CURLOPT_RETURNTRANSFER, true);4 curl_setopt($curl, CURLOPT_TIMEOUT, 500);5// 为保证第三⽅服务器与微信服务器之间数据传输的安全性,所有微信接⼝采⽤https⽅式调⽤,必须使⽤下⾯2⾏代码打开ssl安全校验。

6 // 如果在部署过程中代码在此处验证失败,请到 http://curl.haxx.se/ca/cacert.pem 下载新的证书判别⽂件。

7 curl_setopt($curl, CURLOPT_SSL_VERIFYPEER, true);8 curl_setopt($curl, CURLOPT_SSL_VERIFYHOST, true);9 curl_setopt($curl,CURLOPT_CAINFO,dirname(__FILE__).'/cacert.pem');//这是根据http://curl.haxx.se/ca/cacert.pem 下载的证书,添加这句话之后就运⾏正常了10 curl_setopt($curl, CURLOPT_URL, $url);1112$res = curl_exec($curl);13 curl_close($curl);1415return$res;16 }⼆不需要验证:1function getCurl($url) {2// 创建⼀个新cURL资源3$ch = curl_init();45// 设置URL和相应的选项6 curl_setopt($ch, CURLOPT_SSL_VERIFYHOST, false); // 跳过证书验证(https)的⽹站⽆法跳过,会报错7 curl_setopt($ch, CURLOPT_SSL_VERIFYPEER, false); // 跳过证书验证8 curl_setopt($ch, CURLOPT_URL, $url);9 curl_setopt($ch, CURLOPT_HEADER, 0);10 curl_setopt($ch, CURLOPT_RETURNTRANSFER, true); // 返回的数据不打印11 // 抓取URL并把它传递给浏览器12$rs = curl_exec($ch);13if($rs === false) {14return 'Curl error: ' . curl_error($ch);15 }16// 关闭cURL资源,并且释放系统资源17 curl_close($ch);18return$rs;19 }/*** 发送http请求获取结果json字符串** @param $url* @param null $data* @param string $method* @return mixed*/function sendHTTPRequest($url, $data = null,$method = 'post') {// 1.初始化$ch = curl_init();curl_setopt($ch, CURLOPT_SSL_VERIFYHOST, false); // 跳过证书验证(https)的⽹站⽆法跳过,会报错curl_setopt($ch, CURLOPT_SSL_VERIFYPEER, false); // 跳过证书验证// 2.设置urlcurl_setopt($ch, CURLOPT_URL, $url);// 2.1 设置返回是字符串形式curl_setopt($ch, CURLOPT_RETURNTRANSFER, 1);// 2.2 ⽀持POSTif (!empty($data)) {if($method === 'post') {curl_setopt($ch, CURLOPT_POST, 1);curl_setopt($ch, CURLOPT_POSTFIELDS, $data);}} elseif($method === 'get') {//设置头⽂件的信息作为数据流输出curl_setopt($ch, CURLOPT_HEADER, 0);}// 3.发送接收$res = curl_exec($ch);// 4.关闭curl_close($ch);return $res;}知识点摘要:CURLOPT_SSL_VERIFYPEER 设置为FALSE 禁⽌ cURL 验证对等证书(peer’s certificate)。

ssti绕过方法

ssti绕过方法SSTI(Server Side Template Injection)是一种常见的Web应用程序漏洞,攻击者可以通过此漏洞在应用程序的模板引擎中执行任意代码。

在本文中,我们将介绍一些常见的SSTI绕过方法,以帮助开发人员更好地了解和防范这种安全威胁。

1. 过滤关键字开发人员可以通过过滤特定的关键字来防止SSTI漏洞的利用。

例如,可以过滤掉常见的模板引擎语法标记,如{{}}、{%%}等。

这样做可以有效地阻止攻击者执行恶意代码。

2. 输入验证和过滤在接收用户输入时,开发人员应该进行充分的验证和过滤。

可以使用正则表达式或其他方法来检查输入是否符合预期的格式。

同时,还可以使用白名单机制,只允许特定的输入字符通过,过滤掉其他非法字符。

3. 使用安全的模板引擎有些模板引擎存在SSTI漏洞,开发人员可以选择使用更安全的模板引擎来减少风险。

一些流行的模板引擎,如Jinja2、Mustache等,对SSTI漏洞有较好的防护措施。

4. 输入输出分离在应用程序中,开发人员可以将输入和输出分离,避免将用户输入直接作为模板引擎的输入。

可以先对用户输入进行处理,生成安全的中间结果,然后再将结果传递给模板引擎进行渲染。

5. 使用安全的上下文在渲染模板时,开发人员可以使用安全的上下文,限制模板引擎可以访问的对象和方法。

这样可以避免模板引擎执行危险的操作,提高应用程序的安全性。

6. 强制模板编译有些模板引擎会在运行时动态编译模板,这增加了SSTI漏洞的风险。

开发人员可以选择强制模板在应用程序启动时进行编译,以减少漏洞的利用可能性。

7. 安全的默认上下文在某些情况下,模板引擎会使用默认的上下文来渲染模板。

开发人员应该确保默认上下文是安全的,并且不会导致SSTI漏洞的利用。

8. 定期更新模板引擎模板引擎的安全性是不断演变的,开发人员应该定期更新模板引擎,以获取最新的安全补丁和修复程序。

9. 安全意识培训最后但同样重要的是,开发人员应该接受相关的安全意识培训,了解SSTI漏洞的危害和防范措施。

介绍几个绕开JS验证的方法(服务器端验证是必要的)

介绍几个绕开JS验证的方法(服务器端验证是必要的)介绍几个绕开JS验证的方法(服务器端验证是必要的)绕开前端的JS验证通常有以下的方法:方法一:将页面保存到自己机器上,然后把脚本检查的地方去掉,最后在自己机器上运行那个页面就可以了方法二:该方式与方法一类似一样,只是将引入js的语句删掉,或则将引入的js后缀名更换成任意的名字,就OK方法三:在浏览器地址栏中直接输入请求URL及参数,发送get请求,就可以了方法四:在浏览器设置中,设置禁用脚本绕开前端的验证的方式有很多种,因此在系统中如只加入前端的有效验证,而忽略服务器端验证,是一件很可怕的事情;但如果只有服务器端验证就那么服务器端的负担会加重,因为前端验证可以保证大部分请求是有效,友善的;所以我们应该在自己的系统中将其这两种验证方式结合起来使用;如果客户端禁用了 javascript 那如何进行验证?服务端是必须进行验证的,这是最后一道防线,马虎不得。

举个例子:如果服务端不验证,那么完全可以在任何连接互联网的地方重写一个没有JS验证的表单,然后提交给你网站的程序,后果可想而知,几乎就是自由出入客户端的JS验证其实质是提升用户体验,可以让用户提前知道填写资料的对错,否则等到一提交,再返回个错误,把原来填的都清空了,那就抓狂了根据Javascript优雅退化的原则,页面要在禁用JS的情况下仍然能够正常使用。

虽然可能用户体验差了点,少了某些效果,但基本的功能都还是可以实现的所以,不要过分地依赖JS,服务端该验证的还得验证写服务器程序,给你一个提醒:不要相信任何客户端数据,JS只是一个辅助验证,是为了减轻不必要的提交,比如提交大堆数据过去,发现有一个数据不合法,这样岂不是浪费服务器资源?但服务器端的是少不了这些验证的,因为提交者可能不是浏览器,即一些模拟发送工具.。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

Java语言使用websercive服务器绕过https安全证书访问

主要就是调用两个方法:

trustAllHttpsCertificates();

HttpsURLConnection.setDefaultHostnameVerifier(hv);

将这两个方法放到开始连接url的前面就可以。

具体实现如下面:直接复制就可以

/**

* 跳过https访问webserivce的方法start

*/

HostnameVerifier hv = new HostnameVerifier() {

public boolean verify(String urlHostName, SSLSession session) {

System.out.println("Warning: URL Host: " + urlHostName + " vs. "

+ session.getPeerHost());

return true;

}

};

private static void trustAllHttpsCertificates() throws Exception {

.ssl.TrustManager[] trustAllCerts = new .ssl.TrustManager[1];

.ssl.TrustManager tm = new miTM();

trustAllCerts[0] = tm;

.ssl.SSLContext sc = .ssl.SSLContext

.getInstance("SSL");

sc.init(null, trustAllCerts, null);

.ssl.HttpsURLConnection.setDefaultSSLSocketFactory(sc

.getSocketFactory());

}

static class miTM implements .ssl.TrustManager,

.ssl.X509TrustManager {

public java.security.cert.X509Certificate[] getAcceptedIssuers() {

return null;

}

public boolean isServerTrusted(

java.security.cert.X509Certificate[] certs) {

return true;

}

public boolean isClientTrusted(

java.security.cert.X509Certificate[] certs) {

return true;

}

public void checkServerTrusted(

java.security.cert.X509Certificate[] certs, String authType)

throws java.security.cert.CertificateException {

return;

}

public void checkClientTrusted(

java.security.cert.X509Certificate[] certs, String authType)

throws java.security.cert.CertificateException {

return;

}

}

/**

* 跳过https访问webserivce的方法end

*/

视图。