导入SSL证书(HTTPS证书)的方法

linuxapacheTomcat配置SSL(https)步骤

linuxapacheTomcat配置SSL(https)步骤1. https简介它是由Netscape开发并内置于其浏览器中,⽤于对数据进⾏压缩和解压操作,并返回⽹络上传送回的结果。

HTTPS实际上应⽤了Netscape的安全套接字层(SSL)作为HTTP应⽤层的⼦层。

(HTTPS使⽤端⼝443,⽽不是象HTTP那样使⽤端⼝80来和TCP/IP进⾏通信。

)SSL使⽤40 位关键字作为RC4流加密算法,这对于商业信息的加密是合适的。

HTTPS和SSL⽀持使⽤X.509数字认证,如果需要的话⽤户可以确认发送者是谁。

也就是说它的主要作⽤可以分为两种:⼀种是建⽴⼀个信息安全通道,来保证数据传输的安全;另⼀种就是确认⽹站的真实性。

2. HTTPS和HTTP的区别 ⼀、https协议需要到ca申请证书,⼀般免费证书很少,需要交费。

⼆、http是超⽂本传输协议,信息是明⽂传输,https 则是具有安全性的ssl加密传输协议。

三、http和https使⽤的是完全不同的连接⽅式,⽤的端⼝也不⼀样,前者是80,后者是443。

四、http的连接很简单,是⽆状态的;HTTPS协议是由SSL+HTTP协议构建的可进⾏加密传输、⾝份认证的⽹络协议,⽐http协议安全。

3. SSL介绍为Netscape所研发,⽤以保障在Internet上数据传输之安全,利⽤数据加密(Encryption)技术,可确保数据在⽹络上之传输过程中不会被截取及窃听。

⽬前⼀般通⽤之规格为40 bit之安全标准,美国则已推出128 bit之更⾼安全标准,但限制出境。

只要3.0版本以上之I.E.或Netscape浏览器即可⽀持SSL。

当前版本为3.0。

它已被⼴泛地⽤于Web浏览器与服务器之间的⾝份认证和加密数据传输。

SSL协议位于TCP/IP协议与各种应⽤层协议之间,为数据通讯提供安全⽀持。

SSL协议可分为两层:SSL记录协议(SSL Record Protocol):它建⽴在可靠的传输协议(如TCP)之上,为⾼层协议提供数据封装、压缩、加密等基本功能的⽀持。

ssl证书使用方法

(实用版3篇)编写:_______________审核:_______________审批:_______________单位:_______________时间:_______________序言下载提示:该文档由本店铺原创并精心编排,下载后,可根据实际需要进行调整和使用,希望能够帮助到大家,谢射!(3篇)《ssl证书使用方法》篇1SSL 证书是一种加密协议,用于保护在客户端和服务器之间传输的数据,确保数据传输的安全性和机密性。

下面是 SSL 证书的常用方法:1. 申请证书:首先需要申请 SSL 证书,可以向证书授权中心(Certificate Authority,简称 CA)申请,也可以自己生成自签名证书。

申请证书需要提供域名、公司信息等资料,并支付相应的费用。

2. 安装证书:申请到证书后,需要将证书安装到服务器上。

在 Linux 系统中,可以使用 OpenSSL 工具生成证书请求文件(CSR),然后提交给 CA 进行签名,最后将签名后的证书安装到服务器上。

在 Windows 系统中,可以使用Microsoft Management Console(MMC)管理工具进行证书安装。

3. 配置证书:在安装证书后,需要对证书进行配置,包括设置证书的有效期、域名、加密算法等。

在 Apache 或 Nginx 等服务器中,可以通过修改配置文件或使用管理工具进行证书配置。

4. 启用 HTTPS:在配置证书后,需要启用 HTTPS 协议,以便客户端可以与服务器建立安全连接。

在 Apache 或 Nginx 等服务器中,可以通过修改配置文件或使用管理工具启用 HTTPS 协议。

5. 验证证书:在客户端与服务器建立连接时,客户端会验证服务器的证书。

如果证书有效,客户端会向服务器发送一个加密的消息,以验证服务器的身份。

如果证书无效或过期,客户端将拒绝连接。

综上所述,SSL 证书的使用方法包括申请证书、安装证书、配置证书、启用HTTPS 协议和验证证书等步骤。

(HTTPS原理)HTTP到HTTPS的迁移 步骤和注意事项

(HTTPS原理)HTTP到HTTPS的迁移步骤和注意事项HTTPS原理: HTTP到HTTPS的迁移步骤和注意事项在互联网的发展进程中,网站安全性越来越得到重视。

为了保护用户的隐私信息和防止黑客攻击,将网站从HTTP协议迁移到HTTPS协议变得尤为重要。

本文将介绍HTTP到HTTPS的迁移步骤,并提供一些注意事项。

一、什么是HTTPS?HTTPS(HyperText Transfer Protocol Secure)是一种通过计算机网络进行安全通信的协议。

与HTTP相比,HTTPS通过SSL(Secure Sockets Layer)或TLS(Transport Layer Security)协议对通信进行加密,确保数据传输过程中的安全性和完整性。

二、为何要迁移到HTTPS?1. 数据安全性:HTTPS采用公钥加密技术,可以对数据进行加密和解密,保护用户的隐私信息免受黑客攻击。

2. 信任度提升:HTTPS使用数字证书,可以验证网站的身份和可信度,增强网站的信任度。

3. 搜索引擎优化:搜索引擎(如谷歌)已宣布将对HTTPS网站给予更高的排名,有助于提升网站的搜索可见性和流量。

三、HTTP到HTTPS的迁移步骤1. 获取SSL证书:迁移到HTTPS首先需要获得SSL证书,可以通过购买或申请免费的证书。

常见的SSL证书提供商有Let's Encrypt、Symantec等。

2. 安装SSL证书:将获得的SSL证书安装到网站服务器上。

这一步骤的具体操作方式会根据所使用的服务器(如Apache、Nginx等)而有所不同。

3. 更新网站链接和资源引用:将网站上的所有HTTP链接和资源引用(如图片、CSS、JavaScript等)更改为HTTPS链接。

这一步需要彻底检查网站的所有页面,确保所有链接都正确更新。

4. 301重定向:为了确保所有HTTP请求都被重定向至HTTPS,需要在网站服务器上进行301重定向设置。

Android:关于HTTPS、TLSSSL认证以及客户端证书导入方法

Android:关于HTTPS、TLSSSL认证以及客户端证书导⼊⽅法⼀、HTTPS 简介 HTTPS 全称 HTTP over TLS/SSL(TLS就是SSL的新版本3.1)。

TLS/SSL是在传输层上层的协议,应⽤层的下层,作为⼀个安全层⽽存在,翻译过来⼀般叫做传输层安全协议。

对 HTTP ⽽⾔,安全传输层是透明不可见的,应⽤层仅仅当做使⽤普通的 Socket ⼀样使⽤SSLSocket 。

TLS是基于 X.509 认证,他假定所有的数字证书都是由⼀个层次化的数字证书认证机构发出,即 CA。

另外值得⼀提的是 TLS 是独⽴于 HTTP 的,使⽤了RSA⾮对称加密,对称加密以及HASH算法,任何应⽤层的协议都可以基于 TLS 建⽴安全的传输通道,如 SSH 协议。

代⼊场景:假设现在 A 要与远端的 B 建⽴安全的连接进⾏通信。

1. 直接使⽤对称加密通信,那么密钥⽆法安全的送给 B 。

2. 直接使⽤⾮对称加密,B 使⽤ A 的公钥加密,A 使⽤私钥解密。

但是因为B⽆法确保拿到的公钥就是A的公钥,因此也不能防⽌中间⼈攻击。

为了解决上述问题,引⼊了⼀个第三⽅,也就是上⾯所说的 CA(Certificate Authority): CA ⽤⾃⼰的私钥签发数字证书,数字证书中包含A的公钥。

然后 B 可以⽤ CA 的根证书中的公钥来解密 CA 签发的证书,从⽽拿到A 的公钥。

那么⼜引⼊了⼀个问题,如何保证 CA 的公钥是合法的呢?答案就是现代主流的浏览器会内置 CA 的证书。

中间证书: 现在⼤多数CA不直接签署服务器证书,⽽是签署中间CA,然后⽤中间CA来签署服务器证书。

这样根证书可以离线存储来确保安全,即使中间证书出了问题,可以⽤根证书重新签署中间证书。

另⼀个原因是为了⽀持⼀些很古⽼的浏览器,有些根证书本⾝,也会被另外⼀个很古⽼的根证书签名,这样根据浏览器的版本,可能会看到三层或者是四层的证书链结构,如果能看到四层的证书链结构,则说明浏览器的版本很⽼,只能通过最早的根证书来识别 校验过程 那么实际上,在 HTTPS 握⼿开始后,服务器会把整个证书链发送到客户端,给客户端做校验。

OpenSSL来制作证书,在IIS中配置HTTPS(SSL)笔记

info@ 使用OpenSSL来制作证书,在IIS中配置HTTPS(SSL)笔记下载Win32编译的openssl版本0.9.8e.1.获取IIS证书请求:打开IIS,右键单击【默认网站】,在【目录安全性】选项卡中点击【服务器证书】按钮,【下一步】,【新建证书】,【现在准备证书请求--下一步】,输入【名称】,输入【单位】和【部门】,输入【公用名称】,选择【国家】并输入【省】和【市县】并【下一步】,【下一步】,【下一步】,【完成】,IIS的证书请求已经获取,就是C:\certreq.txt。

这里请牢记输入的信息。

2.准备openssl工作环境:把openssl(编译后的版本)解压到D:\OpenSSL-0.9.8e\下,在bin目录下建立目录demoCA,在demoCA下建立private和newcerts目录,并新建index.txt,内容为空如果没有serial文件,则到openssl网站上下载openssl的源文件,解压后,到apps\demoCA下,拷贝serial文件过来,两个目录两个文件都放到新建的 demoCA下。

3.生成自签名根证书:openssl req -x509 -newkey rsa:1024 -keyout ca.key -out ca.cer -days 3650 -config D:\OpenSSL-0.9.8e\fPEM pass phrase: password // 根证书私钥密码Verifying - Enter PEM pass phrase: passwordCountry Name: CN // 两个字母的国家代号State or Province Name: HB // 省份名称Locality Name: WUHAN // 城市名称Organization Name: Skyworth TTG // 公司名称Organizational Unit Name: Service // 部门名称Common Name: // 你的姓名(要是生成服务器端的证书一定要输入域名或者ip地址)Email Address: admin@ // Email地址info@ 提醒:这时候,已经有ca.key:ca的私钥文件,ca.cer:ca的自签名根证书,certreq.txt:IIS的证书请求文件,三个文件。

SSL证书导入及备份方法

SSL证书导入方法 目录 一、界面导入 (1)二、命令行方式导入 (4)备注 (8)一、界面导入 1、进入config模式(若已创建ssl服务,请跳过步骤2) 2、添加 SSL虚拟服务 填写虚拟服务名称并关联SLB虚拟服务->保存 3、选择SSL->虚拟服务->找到对应的虚服务名称双击进入 4、导入私钥 5、导入服务器证书 6、依次导入根、中级证书(确认证书是根证书还是中级证书,然后分别将这些证书导入到相应的位置中) 中级证书1 中级证书2 7、激活ssl 证书 二、命令行方式导入 (1)导入流程 1、创建sslhost主机 ssl h ost {real|virtual} <host_name> <slb_service> 2、导入服务器私钥(以三个点结束) ssl i mport k ey <host_name> [cert_index] [tftp_ip] [file_name] 注:若设置索引值,请将设置的索引值与接下来导入服务器证书时所用的索引值相同。

(默认为1) 3、导入服务器证书 ssl i mport c ertificate <host_name> [cert_index] [tftp_ip] [file_name] 注:请记住您所设定的索引值,在激活证书时仍然需要(默认为1) 4、导入根、中级证书(需要了解需导入的是根证书还是中级证书或两者都有) 根证书 ssl i mport r ootca <virtual_host_name> [tftp_ip] [filename] 中级证书 ssl i mport i nterca <virtual_host_name> [tftp_ip] [filename] 5、激活证书 ssl a ctivate c ertificate <host_name> [cert_index] 注:在有多套证书时,请选择与导入时相同索引值的证书进行激活,否则默认激活为第一套证书。

windows server 2012+IIS8.0安装配置ssl证书方法

windows server 2012+IIS8.0安装配置ssl证书方法(温馨提示:安装ssl证书前请先备份您需要修改的服务器配置文件)1.1 ssl证书安装环境简介安装windows server 2012 IIS8.0操作系统服务器一台;web站点一个;SSL证书一张(备注:本指南使用域名OV SSL证书进行操作)1.2 网络环境要求请确保站点是一个合法的外网可以访问的域名地址,可以正常通过或进行正常访问。

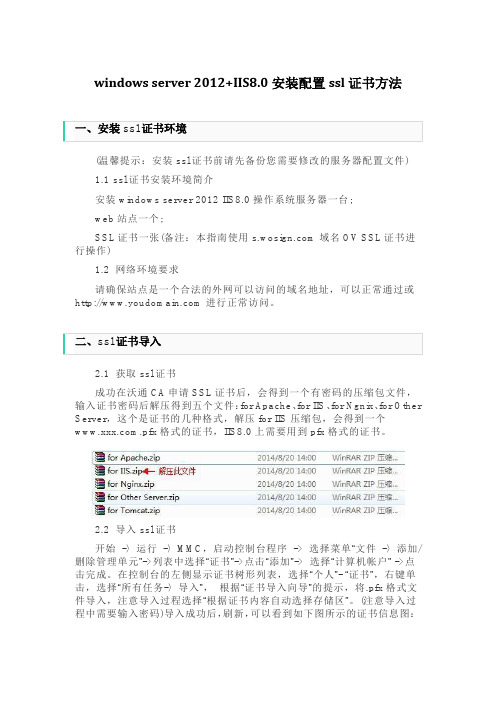

2.1 获取ssl证书成功在沃通CA申请SSL证书后,会得到一个有密码的压缩包文件,输入证书密码后解压得到五个文件:for Apache、for IIS、for Ngnix、for Other Server,这个是证书的几种格式,解压for IIS压缩包,会得到一个.pfx格式的证书,IIS8.0上需要用到pfx格式的证书。

2.2 导入ssl证书开始-〉运行-〉MMC,启动控制台程序->选择菜单“文件-〉添加/删除管理单元”->列表中选择“证书”->点击“添加”->选择“计算机帐户” ->点击完成。

在控制台的左侧显示证书树形列表,选择“个人”- “证书”,右键单击,选择“所有任务-〉导入”,根据“证书导入向导”的提示,将.pfx格式文件导入,注意导入过程选择“根据证书内容自动选择存储区”。

(注意导入过程中需要输入密码)导入成功后,刷新,可以看到如下图所示的证书信息图:2.3 分配服务器证书打开IIS8.0管理器面板,找到待部署证书的站点,点击“绑定”如图3选择“绑定”->“添加”->“类型选择https” ->“端口443” ->“ssl证书【导入的证书名称】” ->“确定”,SSL缺省端口为443端口,(请不要随便修改。

如果您使用其他端口如:8443,则访问时必须输入:https://:8443)。

如下图:2.4 测试是否安装成功重启IIS8.0服务,在浏览器地址栏输入:https:// (申请证书的域名)测试您的ssl证书是否安装成功,如果成功,则浏览器下方会显示一个安全锁标志。

SSL证书安装教程

SSL证书安装教程在网络通信中,保护数据传输的安全性是至关重要的。

SSL证书是一种数字证书,用于验证网站身份并加密数据传输。

本教程将详细介绍SSL证书的安装过程,以帮助您正确并安全地安装SSL证书。

第一步:购买SSL证书在安装SSL证书之前,您需要先购买合适的SSL证书。

选择可信任的SSL证书颁发机构(CA)进行购买,如Symantec、Comodo、Let's Encrypt等。

确保您选择的SSL证书适用于您的网站类型,如个人网站、企业网站或电子商务网站。

第二步:准备安装所需文件在安装SSL证书之前,请确保准备以下文件:1. 私钥文件(private key):私钥文件是生成证书签名所需的关键文件,由您的服务器生成并保存。

通常以.pem或.key文件格式存储。

2. 证书文件(certificate):证书文件是由SSL证书颁发机构签发的,用于验证您的网站身份的文件。

通常以.crt或.pem文件格式存储。

3. 中间证书文件(intermediate certificate):中间证书文件是用于验证SSL证书有效性的补充文件。

通常以.crt或.pem文件格式存储。

第三步:安装SSL证书以下是一般的SSL证书安装步骤,您可以根据您所使用的服务器和操作系统进行相应的调整:1. 登录服务器:使用SSH或远程桌面登录到您的服务器。

2. 导入私钥文件:将私钥文件上传到服务器的指定目录,并确保具有适当的权限。

3. 导入证书文件:将证书文件上传到服务器的指定目录,并确保具有适当的权限。

4. 导入中间证书文件:将中间证书文件上传到服务器的指定目录,并确保具有适当的权限。

5. 配置服务器:根据您使用的服务器软件(如Apache、Nginx或IIS),在服务器配置文件中指定私钥文件、证书文件和中间证书文件的位置。

6. 重启服务器:保存配置更改后,重新启动您的服务器,使更改生效。

第四步:测试SSL证书完成SSL证书安装后,您可以通过以下方式来测试证书是否成功安装:1. 打开浏览器:使用任何常用的浏览器,访问您的网站。

服务器配置https协议,三种免费的方法

服务器配置https协议,三种免费的⽅法最近想搞⼀个⽹站玩玩,发布⽹站⽤https协议已经是⼤势所趋了。

例如微信⼩程序,不使⽤https协议根本不让接⼊。

所以,分享⼀下我尝试过的三种⽅法。

⼀、Linux⾃签(OPENSSL⽣成SSL⾃签证书)第1步:⽣成私钥执⾏如下命令⽣成⼀个RSA私钥//⽣成rsa私钥,des3算法,1024位强度,ssl.key是秘钥⽂件名。

openssl genrsa -des3 -out ssl.key 1024然后他会要求你输⼊这个key⽂件的密码,由你随便设置。

由于以后要给nginx使⽤。

每次reload nginx配置时候都要你验证这个PAM密码的。

但是⽣成时候必须输⼊密码。

如果不想以后那么⿇烦,⽣成之后可以执⾏如下命令再删掉。

openssl rsa -in ssl.key -out ssl.key第2步:⽣成CSR(证书签名请求)根据刚刚⽣成的key⽂件来⽣成证书请求⽂件,操作如下:openssl req -new -key ssl.key -out ssl.csr说明:执⾏以上命令后,需要依次输⼊国家、地区、城市、组织、组织单位、Common Name和Email。

其中Common Name应该与域名保持⼀致。

Country Name (2 letter code) [AU]:CNState or Province Name (full name) [Some-State]:GuangDongLocality Name (eg, city) []:ShenZhenOrganization Name (eg, company) [Internet Widgits Pty Ltd]:tsyOrganizational Unit Name (eg, section) []:tsyCommon Name (e.g. server FQDN or YOUR name) []:selfssl.hxkj.vip 这⼀项必须和你的域名⼀致Email Address []:t@第3步:⽣成⾃签名证书根据以上2个⽂件⽣成crt证书⽂件,执⾏下⾯命令://这⾥3650是证书有效期(单位:天)。

postman进行https接口测试所遇到的ssl证书问题,参考别人方法

postman进⾏https接⼝测试所遇到的ssl证书问题,参考别⼈⽅

法

参考⽂档:

随着 https 的推动,更多当然是为了让软件项⽬有更多安全保障,整个 web 的通信都使⽤了 ssl 证书。

在使⽤ postman 进⾏接⼝测试时,就必须解决 ssl 的环境问题。

⽅法尝试⼀: openssl ⽣成⾃有证书

找了很多⽹络资料,利⽤ openssl ⽣成公私钥,pkcs12等⽂件……

结果发现是⼈云亦云⼀⼤⽚,复制抄袭满天飞。

此路,⾄少我多次尝试导⼊到 postman 并没调通。

最快速最靠谱的⽅法↓

考虑到抓包⼯具如 fiddler、Charles,在嗅探 https 时⾃有证书,那么⽤这个证书理论上是可以秒解的。

以 Charles 的使⽤举例

1. 打开 Charles,将 Charles root certificate 根证书保存,格式选择为.pem,并导出 private key ⽂件。

(⼊⼝见下图)

2. 打开 postman,进⼊系统设置 settings,在 general 中关闭 ssl 检查,再进⼊ certificates 进⾏配置

OK,两步就⾏。

接着测试确认(此时报⽂即可正确解析)

配置成功后的 demo。

HTTPS_SSL配置的步骤以及原理说明

HTTPS_SSL配置的步骤以及原理说明1. 说在前⾯1.单向认证,就是传输的数据加密过了,但是不会校验客户端的来源2.双向认证,如果客户端浏览器没有导⼊客户端证书,是访问不了web系统的,找不到地址,想要⽤系统的⼈没有证书就访问不了系统HTTPS概念2. HTTPS概念1)简介HTTPS(全称:Hypertext Transfer Protocol over Secure Socket Layer),是以安全为⽬标的HTTP通道,简单讲是HTTP的安全版。

即HTTP下加⼊SSL层,HTTPS的安全基础是SSL,因此加密的详细内容就需要SSL。

这个系统的最初研发由⽹景公司进⾏,提供了⾝份验证与加密通讯⽅法,现在它被⼴泛⽤于万维⽹上安全敏感的通讯,例如交易⽀付⽅⾯。

2)HTTPS和HTTP的区别 a. https协议需要到ca申请证书,⼀般免费证书很少,需要交费。

b. http是超⽂本传输协议,信息是明⽂传输;https 则是具有安全性的ssl加密传输协议。

c. http和https使⽤的是完全不同的连接⽅式,⽤的默认端⼝也不⼀样,前者是80,后者是443。

d. http的连接很简单,是⽆状态的;HTTPS协议是由SSL+HTTP协议构建的可进⾏加密传输、⾝份认证的⽹络协议,⽐http协议安全。

3)HTTPS的作⽤它的主要作⽤可以分为两种:⼀种是建⽴⼀个信息安全通道,来保证数据传输的安全;另⼀种就是确认⽹站的真实性。

a.⼀般意义上的https,就是服务器有⼀个证书。

主要⽬的是保证服务器就是他声称的服务器,这个跟第⼀点⼀样;服务端和客户端之间的所有通讯,都是加密的。

b. 具体讲,是客户端产⽣⼀个对称的密钥,通过服务器的证书来交换密钥,即⼀般意义上的握⼿过程。

c. 接下来所有的信息往来就都是加密的。

第三⽅即使截获,也没有任何意义,因为他没有密钥,当然篡改也就没有什么意义了。

d.少许对客户端有要求的情况下,会要求客户端也必须有⼀个证书。

深信服SSL使用说明(新版)

深信服SSL使⽤说明(新版)VPN⽹络移动⽤户SSL接⼊初始安装步骤集团移动⽤户通过SSL⽅式接⼊VPN⽹络,具体操作步骤如下:1、⾸先需判断原来是否已安装过⽼版本深信服VPN驱动程序,如已安装,需先⽤深信服卸载⼯具卸载,勾选空间名称前的勾,然后点击卸载所有控件。

如下图:(未安装过⽼版本深信服的机器不需执⾏此操作)2、打开IE浏览器,在菜单栏选择⼯具-〉Internet选项-〉安全-〉受信任的站点3、单击“站点”按钮,弹出信任站点卡⽚。

如下图显⽰:4、在卡⽚中去掉“对该区域中的所有站点要求服务器验证(https://)”的勾选,在“将该⽹站添加到区域中”⽂本框中输⼊:http://58.213.155.249,点击“添加”按钮。

点击“确定”按钮。

再输⼊:http s://58.213.155.249,点击“添加”按钮。

点击“确定”按钮。

如下图:5、在IE地址栏中输⼊http://58.213.155.249,如出现下图界⾯,请点击继续览此⽹站6、出现登录界⾯,输⼊⽤户名、密码和校验码后,点登录7、初次登录,浏览器将⾃动安装多个ActiveX插件,显⽰如下图界⾯:8、插件装好后,屏幕右下⾓出现图标。

浏览器进⼊如下界⾯,点久其报表进⼊久其系统,点⽤友NC进⼊NC系统(前提是NC插件和CA驱动已正常安装)。

9、系统全部使⽤实名登录,⽤初始密码初次登录后,务必修改密码,且建议登录VPN的密码和登录NC的密码不要⼀样,修改密码⽅法如下:点右上⾓设置,弹出⼀个⽹页窗⼝,密码后有[修改]链接,点开后即可修改。

⾓图标,点退出如果不经设置,登录时⽹页上会提⽰证书有问题,如下图:解决⽅法如下:(以IE8为例)点继续浏览此⽹站后,进⼊如下界⾯,⿏标点[证书错误],在弹出页⾯点[查看证书]在弹出的界⾯中,先点击证书路径页签,然后点击打红叉的根证书,再点击查看证书点击查看证书后,在跳出的页⾯上点[安装证书],再在跳出界⾯上点[下⼀步]选择[将所有证书放⼊下列存储区],点击[浏览]按钮,在跳出的页⾯上选择[受信任的根证书颁发机构],点[确定],再点[下⼀步]。

SSL证书安装文档

证书的申请及操作说明书2013.02.21一说明证书购买原因:因为项目需求,要用到SSL证书,所以需要买SSL证书,我们是从北京埃欧信科技有限公司代买的证书。

购买方式:我们是按域名购买的证书,也就是说,证书是绑定域名的。

当然也可以按照企业去购买。

需要文件:主要是我们需要先在本地用JAV A的keytool命令生成keystores文件,即后缀为kdb的文件,和csr文件。

也就是密钥文件和证书文件,这个密钥文件很重要,它里面有申请证书的信息,譬如需要授权的域名,组织机构信息等。

Csr文件更为重要,本人就是在这里吃了大亏,绕了很多弯路,后来发现kdb文件和csr文件不匹配,最后从新提交申请,从新授权了一下才可以的。

所以再做keytool命令时候,应该格外仔细和认真。

操作说明:本人申请的是window服务器weblogic容器的SSL证书linux的就不清楚了,因为项目中是windows服务器。

我要购买的域名为(仅供参考)。

第一步骤:首先在一台安装有sun JDK的机器上进行如下操作:1.点【开始】在【运行】中输入cmd进入DOS窗口,进入到jdk的bin目录下如图2.然后输入如下命令(1)keytool-genkey-alias tomcat-keyalg rsa-keystore d:\mydomain.kdb-keysize2048如图:提示输入密码,(这个密码很重要,要记好这个密码,之后还要用)。

本人输入的密码是:changeit然后会出现如图所示界面如图:说明:首先本人是按照域名购买SSL证书的对吧,那么这里最关键的就是您的名字与姓氏是什么?因为美国的证书机构会根据这个的名字确定域名,您明白吗?就是说这里填的应该是要被授权的域名。

其次,组织单位名称,组织名称,这个就随便啦,简单填写一下,这个不会出现在授权的证书显示的页面上,所以简单些一下就OK,但是建议是英文或者汉语拼音。

之后,城市或区域名称?州或省份名称?这个也不是很重要,但是建议填写城市的英文名称或者中文名字的汉语拼音。

SSLVPN使用指导书

SSL VPN使用指导书云南大学SVN 5530 SSL VPN 设备启用了网络扩展功能,在使能网络扩展功能后,可方便的对客户对内网资源的访问和灵活控制。

SVN 5530 客户端使用方式分为两种,一种是采用Web浏览器安装Active X控件的方式接入访问,另外一种是采用独立的客户端接入。

两种方法所实现的功能一致,windows 8版本操作系统和IE浏览器version10以上必须使用独立的客户端接入。

下面对这两种使用方式作简要说明,以便用户能快速上手使用。

一、Web浏览器VPN接入方式打开Windows IE浏览器,在浏览器中输入SVN 5530网关IP地址:电信用户(http:// 112.115.177.251或https://112.115.177.251/)联通用户(http://119.62.122.56 或https://119.62.122.56/);其他运营商的用户可任选其一,点击回车:1、出现SSL VPN的web登录界面,如下图-1所示,图- 1SSL VPN登录2、安装huawei证书,点击安装证书,如下图-2示:图- 2 SSL VPN安装证书3、在弹出的对话框中点击“安装证书”,如下图-3所示:图- 3 安装证书4、点击“下一部”,如图-4 证书导入向导:图- 4 证书导入向导5、选择“将所有的证书放入下列存储”,如图-5 证书存储:图- 5证书存储6、选择“受信任的根证书颁发机构”、如图-6 :图- 6 将证书导入受信任证书颁发机构7、点击图- 7将证书导入受信任证书颁发机构8、证书导入完成。

提示导入成功,单击“确定”,如图图- 8 导入证书成功9、填写VPN用户名和密码(校园网用户帐号@vpn/校园网上网密码),如图-输入自己的用户名/密码,点击“登录”按钮,跳转至如下界面,如图-9所示:图- 9 ActiveX控件加载页面由于SVN 5530VPN使用ActiveX安装控件封装数据包,所以PC在第一次访问SVN 5530时,会提示客户安装控件(以后再使用该PC登录VPN,不会再提示用户安装控件);由于IE 浏览器自身安全性设置,浏览器会提示在地址栏处提示用户安装ActiveX控件,如下图-10所示:图- 10 提示控件安装界面点击该提示,选择“安装ActiveX控件”;会弹出图-11的ActiveX控件安装界面:图- 11 控件安装对话框点击“安装”,待控件安装完成后,显示如下图-12界面:图- 12 输入用户名/密码登录VPN后的页面此时,点击“启动”按钮,以启动VPN ActiveX控件。

java生成Https证书,及证书导入的步骤和过程

java⽣成Https证书,及证书导⼊的步骤和过程以下是相关的Tomcat,JDK和Windows环境:Tomcat版本:tomcat-7.0.55JDK版本: jdk1.6.0⽬录所在的位置:Serve的⽬录:D:\server\tomcat-7.0.55\JDK的⽬录:D:\jdk\jdk1.6.01、⽣成服务器的密匙⽂件casserver.keystore1)打开CMD切换到Serve的⽬录下⾯D:\Server\tomcat\下2)执⾏:keytool -genkey -alias casserver -keypass cas123 -keyalg RSA -keystore casserver.keystore -validity 365说明:-alias指定别名为casserver;-keyalg指定RSA算法;-keypass指定私钥密码;-keystore指定密钥⽂件名称为casserver.keystore;-validity指定有效期为365天。

另外提⽰输⼊密匙库⼝令应与-keypass指定的cas123相同;您的名字与姓⽒是CAS服务器使⽤的域名(不能是IP,也不能是localhost),其它项随意填。

注意:服务器上如果有多个JDK,请确认环境变量中的JDK路径为tomcat所使⽤的JDK,如果不在环境变量中,也可切换到指定JDK的bin⽬录下执⾏命令;提⽰的输⼊keystore密码应与-keypass必须与指定的相同,否则后⾯tomcat启动会报IO异常(Cannot recover key)。

命令执⾏成功后Server⽬录下多出casserver.keystore⽂件。

3)可以看到Tomcat 下⾯⽣成casserver.keystore2.⽣成服务端证书casserver.cer1)根据上⾯导出的casserver.keystore⽂件就可以⽣成casserver.cer⽂件,只需在原来的Serve的⽬录下⾯D:\Server\tomcat\下执⾏:keytool -export -alias casserver -storepass cas123 -file casserver.cer -keystore casserver.keystore说明:-alias指定别名为casserver;-storepass指定私钥为liuqizhi;-file指定导出证书的⽂件名为casserver.cer;-keystore指定之前⽣成的密钥⽂件的⽂件名。

Linux下导入SSL证书

回车创建新文件,

MakingCA certificate ...

Generatinga 1024 bit RSA private key

....++++++

..++++++

writingnew private key to './demoCA/private/./cakey.pem'

[root@localhost openssl-1.0.1e]#ln –s /usr/local/ssl/bin/openssl/usr/bin/openssl

[root@localhost openssl-1.0.1e]#ln –s/usr/local/ssl/include/openssl /usr/include/openssl

一、安装/升级OpenSSL

首先确认是否已安装过openssl

[root@openssl-1.0.1e]#openssl version -a

如果已经安装过,则根据需要版本看是否需要升级,如果没有安装过,则使用全新安装方法进行安装。

1、全新安装

[root@localhost media]#wget /source/openssl-1.0.1e.tar.gz

c、生成服务器公钥(证书)

[root@localhost ssl.crt]#openssl ca -in server.csr -days 18250 -out server.crt -cert ca.crt -keyfile ca.key

详解在Ubuntu上的Apache配置SSL(https证书)的正确姿势

详解在Ubuntu上的Apache配置SSL(https证书)的正确姿势⾸先看⼀下阿⾥云官⽅的教程:⽂件说明:1. 证书⽂件xxxxxx.pem,包含两段内容,请不要删除任何⼀段内容。

2. 如果是证书系统创建的CSR,还包含:证书私钥⽂件xxxxxxxx.key、证书公钥⽂件public.pem、证书链⽂件chain.pem。

( 1 ) 在Apache的安装⽬录下创建cert⽬录,并且将下载的全部⽂件拷贝到cert⽬录中。

如果申请证书时是⾃⼰创建的CSR⽂件,请将对应的私钥⽂件放到cert⽬录下并且命名为xxxxxxxx.key;( 2 ) 打开 apache 安装⽬录下 conf ⽬录中的 httpd.conf ⽂件,找到以下内容并去掉“#”:#LoadModule ssl_module modules/mod_ssl.so (如果找不到请确认是否编译过 openssl 插件)#Include conf/extra/httpd-ssl.conf( 3 ) 打开 apache 安装⽬录下 conf/extra/httpd-ssl.conf ⽂件 (也可能是conf.d/ssl.conf,与操作系统及安装⽅式有关),在配置⽂件中查找以下配置语句:# 添加 SSL 协议⽀持协议,去掉不安全的协议SSLProtocol all -SSLv2 -SSLv3# 修改加密套件如下SSLCipherSuite HIGH:!RC4:!MD5:!aNULL:!eNULL:!NULL:!DH:!EDH:!EXP:+MEDIUMSSLHonorCipherOrder on# 证书公钥配置SSLCertificateFile cert/public.pem# 证书私钥配置SSLCertificateKeyFile cert/xxxxxxx.key# 证书链配置,如果该属性开头有 '#'字符,请删除掉SSLCertificateChainFile cert/chain.pem( 4 ) 重启 Apache。

RestTemplate添加HTTPS证书全过程解析

RestTemplate添加HTTPS证书全过程解析⽬录RestTemplate添加HTTPS证书证书的下载证书导⼊JDK⽣成keystore⽂件项⽬中配置RestTemplate访问HTTPSmaven配置验证RestTemplate添加HTTPS证书证书的下载先通过浏览器将未签名验证的证书保存到本地, 点击不安全–> 证书–> 详细信息 --> 复制到⽂件然后默认选择起⼀个⽂件名 , 保存即可, ⽐如我将证书保存在了桌⾯ , 命名为 xx.cer证书导⼊JDK若是想要在项⽬中⽤到证书 , 需要先将证书导⼊到JDK的证书管理⾥⾯, 导⼊命令如下:keytool -import -noprompt -trustcacerts -alias xx -keystore /home/oracle/jdk1.8.0_181/jre/lib/security/cacerts -file xx.cer对上⾯的命令做⼀个解释此命令是在linux服务器内执⾏的 , 在执⾏这个命令的时候就在证书所在的⽂件夹下打开终端, 然后命名⼀下别名 , 别名最好和证书名称⼀致 , 如上, 都叫xx , 另外将上⾯命令中的JDK路径换成你的实际路径即可上⾯命令输⼊完毕后回车 , 会让你写密码啥的 , 就写 changeit 若是changeit不⾏就写 changeme ⼀般的 chageit 就可以了⽣成keystore⽂件只将证书导⼊JDK就可以了吗? 我这⾥验证的是不可以的, 必须还要⽣成对应的 keystore⽂件keystore⽂件⽣成命令: keytool -import -file xx.cer -keystore xx.keystore对上⾯的命令做⼀个解释 , 该命令也是在linux下执⾏的 ,当然windows下也可以的 , 执⾏的时候也是在证书所在⽂件夹进⾏的 , 若是提⽰权限不够那就再加sudo , windows就以管理员的⾝份执⾏回车后⼜会让你输⼊密码 , 那么就还对应着输⼊ chageit 即可执⾏完毕后会在当前路径下再产⽣⼀个xx.keystore⽂件项⽬中配置将上⾯上传的xx.keystore ⽂件⽂件复制到你的项⽬的类路径下将下⾯的这个restTemplate的配置复制到你的项⽬中去,其中⾥⾯⽤到了⼀个httpConverter 这个是做json格式转换的, 和HTTPS没太⼤关系 ,若是不需要就将它以及相关代码删掉即可package com.abc.air.config;import java.io.File;import java.io.FileInputStream;import java.io.InputStream;import java.security.KeyManagementException;import java.security.KeyStore;import java.security.KeyStoreException;import java.security.NoSuchAlgorithmException;import java.security.cert.X509Certificate;import java.util.ArrayList;import java.util.List;import org.apache.http.config.Registry;import org.apache.http.config.RegistryBuilder;import org.apache.http.conn.socket.ConnectionSocketFactory;import org.apache.http.conn.socket.PlainConnectionSocketFactory;import org.apache.http.conn.ssl.NoopHostnameVerifier;import org.apache.http.conn.ssl.SSLConnectionSocketFactory;import org.apache.http.impl.client.CloseableHttpClient;import org.apache.http.impl.client.HttpClients;import org.apache.http.impl.conn.PoolingHttpClientConnectionManager;import org.apache.http.ssl.SSLContextBuilder;import org.springframework.beans.factory.annotation.Autowired;import org.springframework.context.annotation.Bean;import org.springframework.context.annotation.Configuration;import org.springframework.core.io.ClassPathResource;import org.springframework.http.client.HttpComponentsClientHttpRequestFactory;import org.springframework.http.converter.HttpMessageConverter;import org.springframework.http.converter.json.MappingJackson2HttpMessageConverter;import org.springframework.http.converter.xml.MappingJackson2XmlHttpMessageConverter;import org.springframework.web.client.RestTemplate;import com.alibaba.fastjson.support.spring.FastJsonHttpMessageConverter;/*** Created by ZhaoTengchao on 2019/4/12.*/@Configurationpublic class RestTemplateConfig {@Autowiredprivate FastJsonHttpMessageConverter httpMessageConverter;@BeanRestTemplate restTemplate() throws Exception {HttpComponentsClientHttpRequestFactory factory = newHttpComponentsClientHttpRequestFactory();factory.setConnectionRequestTimeout(5 * 60 * 1000);factory.setConnectTimeout(5 * 60 * 1000);factory.setReadTimeout(5 * 60 * 1000);// httpsSSLContextBuilder builder = new SSLContextBuilder();KeyStore keyStore = KeyStore.getInstance(KeyStore.getDefaultType());ClassPathResource resource = new ClassPathResource("nonghang.keystore");InputStream inputStream = resource.getInputStream();keyStore.load(inputStream, null);SSLConnectionSocketFactory socketFactory = new SSLConnectionSocketFactory(builder.build(), NoopHostnameVerifier.INSTANCE);Registry<ConnectionSocketFactory> registry = RegistryBuilder.<ConnectionSocketFactory>create().register("http", new PlainConnectionSocketFactory()).register("https", socketFactory).build();PoolingHttpClientConnectionManager phccm = new PoolingHttpClientConnectionManager(registry);phccm.setMaxTotal(200);CloseableHttpClient httpClient = HttpClients.custom().setSSLSocketFactory(socketFactory).setConnectionManager(phccm).setConnectionManagerShared(true).build(); factory.setHttpClient(httpClient);RestTemplate restTemplate = new RestTemplate(factory);List<HttpMessageConverter<?>> converters = restTemplate.getMessageConverters();ArrayList<HttpMessageConverter<?>> convertersValid = new ArrayList<>();for (HttpMessageConverter<?> converter : converters) {if (converter instanceof MappingJackson2HttpMessageConverter ||converter instanceof MappingJackson2XmlHttpMessageConverter) {continue;}convertersValid.add(converter);}convertersValid.add(httpMessageConverter);restTemplate.setMessageConverters(convertersValid);inputStream.close();return restTemplate;}}到此配置完毕!RestTemplate访问HTTPS本⽂简述⼀下怎么使⽤restTemplate来访问https。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

导入SSL证书(HTTPS证书)的方法

当前, 越来越多的客户需要给自己的网站安装SSL加密证书。

但是很多朋友在购买到SSL证书后不知道如何导入到自己的站点里,于是将服务器的登录信息提供给服务商,让服务商全程代办。

这么做表面上看起来很省事, 实际上是很不安全的!

这里我用图文方式来简单说明下如何导入SSL证书;

SSL证书的后缀一般是*.pfx 或者*.p12 , 不过实际上这个文件是文本形式的,理论上来说改成任何后缀都不会影响成功导入。

这个演示使用的SSL证书是*.pfx格式的,服务器环境是Windows 2003 + IIS6。

导入完成后,检查下网站属性- “高级” 里.确认SSL端口是443,IP地址和域名的IP保持一致.因为很多时候导入完成后,这里并没有自动指定443端口

本文由:ssl证书/整理。