ARP地址欺骗的分析与实现

简述arp欺骗的原理

简述arp欺骗的原理

ARP欺骗(Address Resolution Protocol Spoofing)是一种网络攻击技术,利用ARP协议的漏洞来实现攻击目标主机,从而获取敏感信息或者控制目标主机。

ARP欺骗的原理在于ARP协议本身的缺陷,即ARP协议并没有提供机制来验证发送ARP请求或者响应的真实性,从而使得攻击者有机会伪造ARP请求或者响应,欺骗目标主机。

当攻击者想要进行ARP欺骗,首先需要获取目标主机的MAC地址。

攻击者可以通过发送伪造的ARP请求包来获取目标主机的MAC地址,这个过程叫做ARP 欺骗的预热阶段。

一旦攻击者获取到目标主机的MAC地址,就可以开始进行ARP欺骗攻击了。

在ARP欺骗攻击中,攻击者会伪造目标主机的IP地址,并把自己的MAC地址发送给网络中的路由器或者其他的主机,以此欺骗网络中的其他设备,让它们误认为攻击者的MAC地址就是目标主机的MAC地址。

这样一来,数据包就会被发送到攻击者的主机上而不是目标主机上,这就使得攻击者有机会拦截目标主机发送的所有数据包,从而获取敏感信息或者控制目标主机。

为了防范ARP欺骗攻击,网络管理员可以采取以下措施:1.使用静态ARP表来限制ARP请求。

2.使用ARP监控工具来监控ARP请求和响应。

3.使用IDS/IPS 来检测ARP欺骗攻击。

4.在网络中使用加密技术来加强数据传输的安全性。

简述arp欺骗的原理。

简述arp欺骗的原理。

ARP欺骗(Address Resolution Protocol spoofing),也称为MAC

欺骗(Media Access Control spoofing),是一种网络安全攻击技术,

旨在伪装攻击者的MAC地址并欺骗网络设备发送数据到错误的目的地设备。

ARP协议是一种用于将IP地址映射到MAC地址的协议。

ARP欺骗攻击利用ARP协议的本质,通过伪造ARP响应来欺骗网络设备,使其发送数据到错

误的目的地设备,从而实现窃取数据,监视流量,中断网络通信等恶意行为。

ARP欺骗的原理如下:

1.攻击者发送一个欺骗ARP响应消息到网络内的所有设备。

3.当其他设备需要与欺骗者通信时,其ARP查询命令将会返回欺骗者

的MAC地址而不是真正的目标设备的MAC地址。

4.欺骗者可以使用中间人攻击等方法,监视、中断、窃取网络通信数据。

ARP欺骗攻击通常通过局域网内的设备进行,攻击者需要与目标设备

位于同一局域网内。

因此,网络管理员可以通过限制局域网内设备的访问

权限,及时更新网络防御软件,定期检查网络设备,以更好地防范ARP欺

骗攻击。

arp欺骗实验报告

arp欺骗实验报告

ARP欺骗实验报告

在网络安全领域,ARP欺骗是一种常见的攻击手段,用于窃取网络通信数据或

者对网络进行破坏。

为了更好地了解ARP欺骗的原理和危害,我们进行了一系

列的ARP欺骗实验。

实验一:ARP欺骗原理

首先,我们对ARP协议进行了深入的研究,了解了ARP欺骗的原理。

ARP协议是用于将IP地址映射到MAC地址的协议,而ARP欺骗则是指攻击者发送虚假

的ARP响应,欺骗目标主机将其通信数据发送到攻击者的机器上,从而实现窃

取数据或者中间人攻击的目的。

实验二:ARP欺骗的危害

在实验中,我们模拟了一次ARP欺骗攻击,并观察了其对网络的影响。

我们发现,一旦发生ARP欺骗,目标主机会将其通信数据发送到攻击者的机器上,导

致数据泄露和网络通信的混乱。

此外,ARP欺骗还可能导致网络中断或者恶意

软件的传播,给网络安全带来严重的威胁。

实验三:防范ARP欺骗的方法

为了防范ARP欺骗攻击,我们测试了一些常见的防御方法,包括静态ARP绑定、ARP监控和网络流量分析等。

我们发现,这些方法可以有效地防止ARP欺骗攻击,保护网络通信的安全和稳定。

总结:ARP欺骗是一种常见的网络攻击手段,具有严重的危害。

通过本次实验,我们更加深入地了解了ARP欺骗的原理和危害,以及防范ARP欺骗的方法,为网络安全的保护提供了重要的参考和指导。

希望我们的实验报告能够对网络安

全研究和实践提供有益的启示。

ARP欺骗故障现象和解决方法

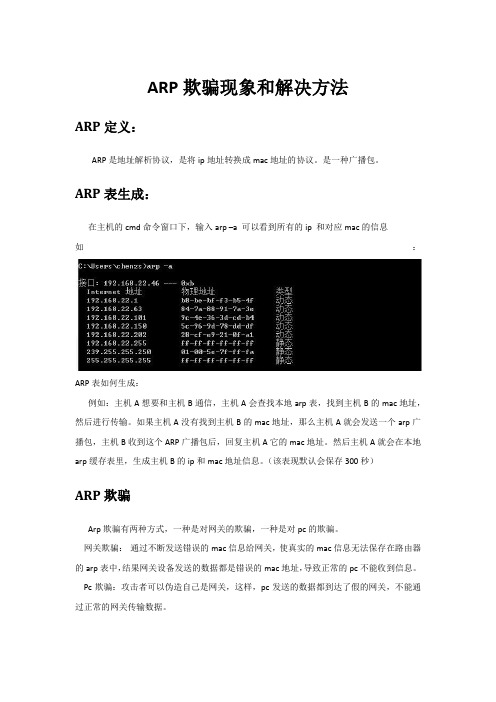

ARP欺骗现象和解决方法ARP定义:ARP是地址解析协议,是将ip地址转换成mac地址的协议。

是一种广播包。

ARP表生成:在主机的cmd命令窗口下,输入arp –a 可以看到所有的ip 和对应mac的信息如:ARP表如何生成:例如:主机A想要和主机B通信,主机A会查找本地arp表,找到主机B的mac地址,然后进行传输。

如果主机A没有找到主机B的mac地址,那么主机A就会发送一个arp广播包,主机B收到这个ARP广播包后,回复主机A它的mac地址。

然后主机A就会在本地arp缓存表里,生成主机B的ip和mac地址信息。

(该表现默认会保存300秒)ARP欺骗Arp欺骗有两种方式,一种是对网关的欺骗,一种是对pc的欺骗。

网关欺骗:通过不断发送错误的mac信息给网关,使真实的mac信息无法保存在路由器的arp表中,结果网关设备发送的数据都是错误的mac地址,导致正常的pc不能收到信息。

Pc欺骗:攻击者可以伪造自己是网关,这样,pc发送的数据都到达了假的网关,不能通过正常的网关传输数据。

ARP故障现象现象一:当局域网内某台主机感染了ARP病毒时,会向本局域网内所有主机发送ARP 欺骗攻击谎称自己是这个网端的网关设备,让原本流向网关的流量改道流向病毒主机,造成主机不能正常上网现象二:局域网内有某些用户使用了ARP欺骗程序,发送ARP欺骗数据包,致使被攻击的电脑出现突然不能上网,过一段时间又能上网,反复掉线的现象。

ARP诊断如果用户发现自己不能上网,或者网络时断时续,可以进行如下操作确定是否arp欺骗点击“开始”按钮->选择“运行”->输入“arp–d”->点击“确定”按钮,然后重新尝试上网,如果能恢复正常,则说明此次掉线可能是受ARP欺骗所致。

ARP –a 显示当前arp项ARP –d 删除当前arp项ARP处理首先找出arp病毒源,1、通过抓包软件,对抓包软件抓取到的数据分析,如果发现某个ip不停的发送arp包,那么这个ip的主机就是arp病毒源。

ARP网络欺骗原理及对策研究

arp欺骗原理

arp欺骗原理ARP欺骗原理是一种利用ARP(地址解析协议)的漏洞,对局域网内的设备进行网络攻击的方法。

ARP协议是用于将IP地址转换为物理MAC地址的协议。

一般情况下,设备在进行网络通信时会先发送一个ARP请求,询问特定IP地址的设备的MAC地址。

然后接收到该请求的设备会返回一个包含自己MAC地址的ARP响应。

这样,源设备就可以将目标设备的IP与MAC地址关联起来,从而建立通信。

ARP欺骗利用的是ARP协议没有验证对方身份的漏洞。

攻击者可以通过伪造ARP请求或响应,将自己的MAC地址伪装成目标设备的MAC地址,以欺骗其他设备。

具体来说,下面是ARP欺骗的过程:1. 攻击者向局域网内发送ARP请求,询问目标设备的MAC地址。

2. 正常情况下,目标设备会回复一个包含自己MAC地址的ARP响应给攻击者。

3. 攻击者接收到ARP响应后,将自己的MAC地址伪装成目标设备的MAC地址,并不断发送伪造的ARP响应给其他设备。

4. 其他设备在接收到伪造的ARP响应后,会更新自己的ARP缓存表,将目标设备的IP地址与攻击者的MAC地址关联起来。

5. 当其他设备要与目标设备进行通信时,会将数据发送给攻击者的MAC地址,而攻击者则可以选择拦截、篡改、窃取这些数据。

通过ARP欺骗,攻击者可以获取其他设备的通信数据,进行拦截、篡改甚至窃取敏感信息。

此外,攻击者也可以通过将自己的MAC地址伪装成路由器的地址,实施中间人攻击,劫持网络通信。

为了防止ARP欺骗,可以采取以下措施:1. 搭建虚拟局域网(VLAN)进行隔离,限制ARP欺骗的范围。

2. 使用静态ARP表,手动添加设备的MAC地址与对应IP地址的映射,避免受到伪造的ARP响应的影响。

3. 定期清除ARP缓存表,更新设备的MAC地址。

4. 在网络中使用密钥认证机制,如802.1X,限制未授权设备的接入。

5. 使用加密的通信协议,确保数据在传输过程中的安全性。

以上是ARP欺骗的原理和防范措施的简要介绍,这种攻击方法在实际中仍然存在,并需要网络管理员和用户采取一系列的措施来保护网络安全。

arp双向欺骗原理

arp双向欺骗原理ARP双向欺骗原理一、引言ARP(Address Resolution Protocol)是一种用于将IP地址映射到物理MAC地址的协议,它在局域网内起到重要的作用。

然而,由于ARP协议的设计缺陷,攻击者可以利用ARP欺骗技术进行攻击,其中双向欺骗是一种常见的攻击手段。

本文将详细介绍ARP双向欺骗原理及其工作过程。

二、ARP协议简介在理解ARP双向欺骗原理之前,我们需要先了解一下ARP协议的基本原理。

ARP协议是一种解决局域网内部主机与主机之间的IP地址到MAC地址映射问题的协议。

当主机A需要与主机B通信时,它会首先在本地ARP缓存中查找目标IP地址对应的MAC地址,如果找到则直接发送数据包,如果没有找到,则会发送一个ARP请求广播,询问网络中是否有主机知道目标IP地址对应的MAC地址。

其他主机收到ARP请求后,如果目标IP地址与自己相符,则会向主机A发送ARP应答,告诉它自己的MAC地址。

三、ARP双向欺骗原理ARP双向欺骗是指攻击者通过伪造ARP请求和ARP应答数据包,欺骗目标主机A和主机B,使它们相信攻击者的MAC地址就是对方的MAC地址,从而实现攻击者与目标主机之间的中间人攻击。

下面将详细介绍ARP双向欺骗的原理及其工作过程。

1. 攻击准备阶段攻击者首先需要在局域网中部署一个恶意主机,该主机需要具备发送ARP请求和应答的能力,并且能够监听局域网中的ARP流量。

攻击者还需要获取目标主机A和主机B的IP地址和MAC地址,可以通过网络嗅探等手段进行获取。

2. 欺骗主机A攻击者向局域网中发送一个ARP请求数据包,其中源IP地址设置为目标主机B的IP地址,目标IP地址设置为目标主机A的IP地址。

此时,目标主机A会将攻击者的MAC地址与目标主机B的IP地址进行绑定,认为攻击者的MAC地址就是目标主机B的MAC地址。

3. 欺骗主机B攻击者向局域网中发送一个ARP应答数据包,其中源IP地址设置为目标主机A的IP地址,目标IP地址设置为目标主机B的IP地址。

Arp欺骗分析和解决办法

Ap欺骗 , 利 用 Ap协 议 的漏 洞 , 过 向 目标 主 机 发 送 虚 假 r 即 r 通

目的主机 , 这时攻击者对主机 A和 B来 说是 完全透 明的, 通信不

制 , 要 接 收 到 的协 议 包 是 有 效 的 , 机 就 无 条 件 的根 据 协 议 包 只 主

E、 使用硬件屏蔽主机 。设置好你 的路 由, 确保 I P地址能 到 达合法的路径 。( 静态配置路 由 Ap条 目) 注意 , r , 使用交换集线

器 和 网桥 无 法 阻止 A o 骗 。 q欺

B 、首 先 ,获得 路 由器 的 内 网 的 MA C地 址 ( 如 网关 地 址 例 12181, 4 的 MA 9 ,6 . 2 65 C地址 为 0 2 a02 a) 0 2a 0 2 a 。

的内容刷新本机 A p缓存 , r 并不检查该 协议包 的合法性 。冈此攻

击 者可 以随 时发送虚假 Ap包 更新被攻 击主机 上的 A p缓存 , r r

进 行 地 址 欺 骗 或 拒 绝 服 务攻 击 。

针 对交换机 根据 目的 M C地址 来决定数 据包转发端 口的 A 特 点 ,r A p欺骗 的实 现 : 假 设主 机 c为实 施 A p欺骗 的攻 击 r 者 ,其 目的是截获主机 B和主机 A之问 的通 数据 ,且主机 C

-

编写 一个批 处理 文件 r r.a Apbt内容 如下 : co of r @eh f Ap d A p — 1 2181. 4 O — 2 a — 0 2 一 a 文件 中 r S 9 .6 . 2 0 2 一 a O — 2 a 将 65

ARP欺骗攻击分析及防范措施

ARP欺骗攻击分析及防范措施ARP欺骗攻击(Address Resolution Protocol Spoofing Attack),也称为ARP缓存中毒攻击,是一种常见的网络攻击手段。

攻击者通过伪造ARP响应报文,将目标主机的IP地址与自己的MAC地址进行绑定,从而达到劫持网络流量、盗取敏感信息或进行中间人攻击等恶意目的。

本文将对ARP欺骗攻击进行分析,并提出相应的防范措施。

一、攻击原理分析1.ARP协议简介ARP(Address Resolution Protocol)是将IP地址与MAC地址进行匹配的协议,通过在局域网中的广播方式,发送ARP请求报文,等待目标主机响应,以获取目标主机的MAC地址。

目标主机接收到ARP请求后,会将自己的MAC地址发送给请求方,请求方在收到响应后将目标主机的IP地址与MAC地址进行绑定,并将其存储在自己的ARP缓存表中。

2.攻击原理在ARP欺骗攻击中,攻击者通过发送伪造的ARP响应报文,将目标主机的IP地址与自己的MAC地址进行绑定。

当目标主机收到该伪造的ARP响应报文后,会将攻击者的MAC地址存储到自己的ARP缓存表中。

然后,当其他主机需要与目标主机进行通信时,会将数据包发送给攻击者的MAC地址,攻击者可以拦截和篡改这些数据包,导致网络流量被劫持。

二、攻击过程分析1.发送ARP请求攻击者首先发送ARP请求报文,向网络中的所有主机请求目标主机的MAC地址。

这是一个广播的过程,所有主机都会收到该ARP请求报文。

2.伪造ARP响应目标主机收到ARP请求后,会根据请求方的IP地址将自己的MAC地址发送给请求方。

攻击者利用这个过程,伪造一个ARP响应报文,并将报文中的目标IP地址设为请求主机的IP地址,源MAC地址设为自己的MAC 地址。

3.欺骗目标主机目标主机收到伪造的ARP响应报文后,会将其中的目标IP地址与MA 地址进行绑定,并将其存储在ARP缓存表中。

此时,目标主机认为攻击者的MAC地址就是目标主机的MAC地址。

如何判断ARP欺骗

如何判断ARP欺骗ARP欺骗(Address Resolution Protocol,ARP Spoofing)是一种网络攻击方法,攻击者伪装成局域网内的正常主机,向目标主机发送虚假ARP响应,使目标主机将流量发送到攻击者控制的设备上。

为了判断ARP欺骗,我们可以采取以下方法:1.观察网络性能:ARP欺骗可能会导致网络延迟、丢包等问题。

如果你发现你的网络表现异常,尤其是在大量数据传输时,这可能是ARP欺骗的迹象。

2. 观察网络连接:使用Wireshark等网络抓包工具,观察网络流量。

注意观察同一网络内其他主机的ARP响应,看是否有多个主机使用相同的MAC地址进行响应。

如果有,这可能表示存在ARP欺骗。

3. 检查ARP缓存:在Windows系统中,可以使用命令"arp -a"查看本地ARP缓存,或者在Linux系统中使用命令"arp"查看。

检查缓存中的IP地址和MAC地址是否匹配。

如果存在IP地址对应的多个MAC地址,那么这可能是ARP欺骗的迹象。

4. 检查路由表:如果你怀疑存在ARP欺骗,可以检查路由表,观察与已知合法网关的路由是否被篡改。

在Windows系统中,可以使用命令"route print"查看路由表。

5. 使用ARP防火墙:ARP防火墙可以防止ARP欺骗攻击。

这些工具可以监视和检测ARP请求和响应,根据预先配置的规则对流量进行过滤和阻断。

常用的ARP防火墙工具包括XArp、ArpGuard等。

6.使用交换机的安全功能:交换机上通常具有ARP安全功能,可以预先配置只允许指定MAC地址的主机发送ARP响应。

通过配置交换机,可以确保只有授权设备可以发送ARP响应,从而有效地抵御ARP欺骗攻击。

7.使用网络入侵检测与防御系统(IDPS):网络IDPS可以检测和阻断ARP欺骗攻击。

这些系统通过监控和分析网络流量,识别出异常ARP响应,并采取相应措施进行阻断。

ARP代理与欺骗解析

代理ARP的应用代理ARP有两大应用,一个是有利的就是我们在防火墙实现中常说的透明模式的实现,另一个是有害的就是通过它可以达到在交换环境中进行嗅探的目的.由此可见同样一种技术被应用于不同的目的,效果是不一样的.我们先来看交换环境中局域网的嗅探.通常在局域网环境中,我们都是通过交换环境的网关上网的。

在交换环境中使用NetXray 或者NAI Sniffer一类的嗅探工具除了抓到自己的包以外,是不能看到其他主机的网络通信的。

但是我们可以通过利用ARP欺骗可以实现Sniffer的目的。

ARP协议是将IP地址解析为MAC地址的协议,局域网中的通信都是基于MAC地址的。

图4 交换网络中的ARP欺骗如图4所示,三台主机位于一个交换网络的环境中,其中A是网关:A: ip地址192.168.0.1 硬件地址AA:AA:AA:AA:AAB: ip地址192.168.0.2 硬件地址BB:BB:BB:BB:BBC:ip地址192.168.0.3 硬件地址CC:CC:CC:CC:CC在局域网中192.168.0.2和192.168.0.3都是通过网关192.168.0.1上网的,假定攻击者的系统为192.168.0.2,他希望听到192.168.0.3的通信,那么我们就可以利用ARP欺骗实现。

这种欺骗的中心原则就是arp代理的应用.主机A是局域网中的代理服务器,局域网中每个节点的向外的通信都要通过它.主机B想要听主机C的通信,它需要先使用ARP欺骗,让主机C认为它就是主机A,这个时候它发一个IP地址为192.168.0.1,物理地址为BB:BB:BB:BB:BB:BB的ARP响应包给主机C,这样主机C会把发往主机A的包发往主机B.同理,还要让网关A相信它就是主机C,向网关A发送一个IP地址为192.168.0.3,物理地址为BB:BB:BB:BB:BB:BB的包.上面这一步的操作和前面的ARP欺骗的原理是一样的,但是还是有问题,过一段时间主机B会发现自己无法上网.所以下面还有一个步骤就是需要在主机B上转发从主机A到主机C的包,并且转发从主机C到主机A的包.现在我们可以看到其实主机B在主机A和主机C的通讯中起到了一个代理的作用,这就是为什么叫做ARP代理的原因.3 ARP欺骗我们先复习一下上面所讲的ARP协议的原理。

arp欺骗原理

arp欺骗原理

ARP欺骗是一种网络攻击,它利用了ARP(地址解析协议)

的工作原理,通过欺骗目标设备,使其将数据发送到攻击者指定的错误MAC地址上。

在正常情况下,当设备A想要与设备B通信时,它会广播一

个ARP请求,询问设备B的MAC地址。

设备B收到请求后,会将自己的MAC地址回复给设备A,从而建立连接。

ARP欺

骗攻击者利用这一过程中的漏洞进行攻击。

攻击者在同一局域网中伪造一个虚假的MAC地址,并将其与

目标设备B的IP地址进行关联。

然后,攻击者会向目标设备

B发送一个欺骗性的ARP响应,将自己的虚假MAC地址发送给设备A。

设备A收到虚假的ARP响应后,会将其缓存到ARP缓存中,并将数据包发送给攻击者的MAC地址。

结果就是设备A与设备B之间的通信被攻击者中间人拦截。

攻击者可以窃取通信中的敏感信息,或者修改信息内容后再转发给设备B,使得设备B无法察觉到数据的篡改。

为了防止ARP欺骗攻击,可以采取以下措施:

1. 使用静态ARP条目:在网络中手动设置ARP缓存条目,使

得设备只接受特定设备的通信请求。

2. 使用ARP防火墙:配置网络设备上的ARP防火墙规则,只

允许授权的设备进行通信。

3. 加密通信:使用加密协议(如HTTPS)来保护通信内容,

使得攻击者无法轻易窃取敏感信息。

4. 监控网络流量:及时检测和识别可能存在的ARP欺骗攻击,可以通过网络流量分析工具或入侵检测系统(IDS)来实现。

通过加强网络安全意识教育,定期进行系统更新和安全漏洞修补,以及对网络进行定期安全审计和漏洞扫描,可以有效降低ARP欺骗攻击的风险。

arp欺骗的原理及防范措施

arp欺骗的原理及防范措施一、理论前提本着“不冤枉好人,不放过一个坏人的原则”,先说说我的一些想法和理论依据。

首先,肯定发送ARP欺骗包肯定是一个恶毒的程序自动发送的,正常的TCP/IP网络是不会有这样的错误包发送的。

这就假设,如果犯罪嫌疑人没有启动这个破坏程序的时候,网络环境是正常的,或者说网络的arp环境是正常的,如果我们能在犯罪嫌疑人启动这个犯罪程序的第一时间,一开始就发现了他的犯罪活动,那么就是人赃俱在,不可抵赖了,因为刚才提到,前面网络正常的时候证据是可信和可依靠的。

好,接下来我们谈论如何在第一时间发现他的犯罪活动。

arp欺骗的原理如下:假设这样一个网络,一个Hub接了3台机器HostA HostB HostC 其中A的地址为:IP:192.168.10.1 MAC: AA-AA-AA-AA-AA-AAB的地址为:IP:192.168.10.2 MAC: BB-BB-BB-BB-BB-BBC的地址为:IP:192.168.10.3 MAC: CC-CC-CC-CC-CC-CC正常情况下 C:\arp -aInterface: 192.168.10.1 on Interface 0x1000003Internet Address Physical Address Type192.168.10.3 CC-CC-CC-CC-CC-CC dynamic现在假设HostB开始了罪恶的arp欺骗:B向A发送一个自己伪造的ARP应答,而这个应答中的数据为发送方IP地址是192.168.10.3(C的IP地址),MAC地址是DD-DD-DD-DD-DD-DD(C的MAC 地址本来应该是CC-CC-CC-CC-CC-CC,这里被伪造了)。

当A接收到B伪造的ARP 应答,就会更新本地的arp缓存(A可不知道被伪造了)。

而且A不知道其实是从B发送过来的,A这里只有192.168.10.3(C的IP地址)和无效的DD-DD-DD-DD-DD-DD mac地址,没有和犯罪分子B相关的证据,这样犯罪分子岂不乐死了。

针对ARP欺骗病毒的分析与障碍处理

析。

关键词 : R 欺骗病毒 ; 包软件 ; A P 抓 障碍处理

1A P概述 R

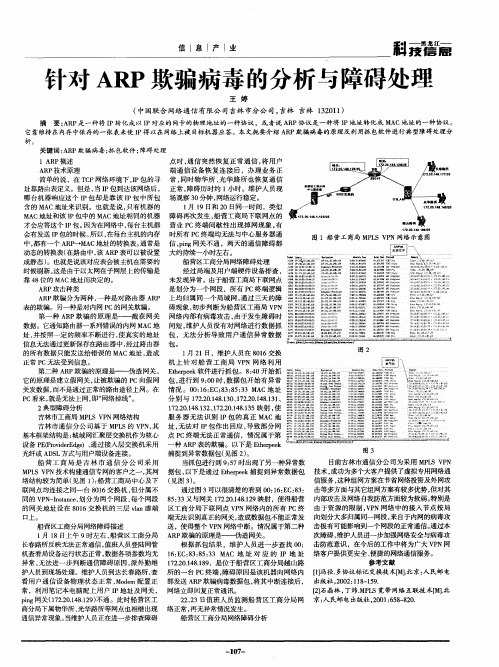

A P技术原理 R 简单的说 ,在 T P网络环境下 , C I P包的寻 常, 同时物华所、 光华路所也恢复通信 //弱 \ / 人 址靠路 由表定义。但是 , I 包 到达该 网络后 , 当 P 钟, 络 哪台机器响应 这个 I 包 却是靠该 I 中所包 场 P P包 观察 30分 网 运行稳定。 圈l 一 ‘ / … 。 —_:' ==》 = 含的 MAC地址来识别。也就是 说 , 只有机器 的 1 1 月 9日和2 0日同一时间, 类似 / 一 \ m”柚4 ̄ t一2 1 8 / MA C地址 和 该 I 中的 MA P包 C地址 相 同 的机 器 障碍再次发生 , 船营工商局下联 网点的 m* 一m s C终端 间歇性出现掉 网现象 , 有 壤 才会应答这个 I 包 。 P 因为在网络 中, 台主机都 营业 P 每 会有发送 I 包的时候。 P 所以, 在每台主机的内存 时所有 P C终端均无法与 中心服务器通 图 1船 营工商局 MP S VP L N网络示意 图 中, 都有一个 A P-MA R- - C地址 的转换表 。 常是 信 ,i 网关不通 ,两天的通信障碍都  ̄ 通 pg n 、 动态的转换表( 在路 由中, A P表可以被设置 大约持续一小时左右 。 该 R … , , 竺! I \ 成静态) 。也就是说该对应表会被主机在需要的 船营区工商分局 网络障碍处理 嚣 躲 : : : ’ 嚣 时候刷新 。 这是由于以太网在子网层上的传输是 经过局端及用户端硬件设备 排查,篓 . i 赫 : 苎 薹 靠 4 位 的 MA 8 C地址而决定 的。 未发现 异常。 于船 由 营工商 局下联网点 蓊 瓣蘸受 ii 誊够 篡 黧 赫 囊 ; 萎 麓i誊 i A P攻击种类 R 是划分为一 段, 个网 所有P 终端逻 篡耋 鎏 C 辑 赫嬲 i ; 眷麓点 蠹蓍 : A P欺骗分为两种 , R 一种是对路 由器 A P 上均归属同一个局 R 域网, 三天的障 誊曼 赫:惹 通过 麓 豢 : i蓑 羞 点 誊 : 焉 纛 表的欺骗。另一种是对 内网 P C的网关欺骗 。 碍现 初步判断为船营区工商 P 象, 局V N 蠢篓墨 舞 . 莲 臻 囊 :誊 萎 量 兰 誊 : 第一种 A P R 欺骗 的原理是——截获 网关 网 络内 部有病毒攻 由于 击, 发生障 碍时 篓i戮 :篓j 祗 : 嚣 豪 篡 ≯ 数据。它通知路 由器一系列错误的内网 MA C地 间短 , 维护人员没有对 网络进行数据抓 器 篙 然黧 : : 嚣: : i 址, 并按照一定的频率不断进行 , 使真实 的地址 无 分析 致 通 异常 据 鼍!蔓 鳐 : 兰 兰堂羔 法 导 用户 信 数 壹 : 兰 兰 ! 信息无法通过更新保存在路 由器中 , 经过路由器 包 。 ∞ 的所有数据只能发送给错 误的 M C地址 , A 造成 正常 P C无法受到信息 。 机上 针 对船 营工 商 局 V N网 络利 用 P ; 第二种 A P欺骗 的原理是— — R 伪造 网关 。 E hrek软件进行抓包 。8 4 tep e :0开始抓 … 薷 一 囊 一 燕 嚣 慧 蠹“ [2 o % f -A  ̄/ 进行到 :0 , 包开始有异常 戮 算 90 数据 时 搽 曼 臻 j 誊 蠢誓 , 它的原理是建立假 网关 , 让被欺骗 的 P C向假 网 包 , 0 1:C 8 : 3 A 5  ̄ a, …t 9 2 …. 2 舅 嚣 ; 替 ∥ 关发数据 , 而不是通过正常的路由途径上网。在 情况。0 :6E :38 :3M C地址 瓣 茏  ̄ , 2 强 P C看来 , 就是无法上网 , 网络掉线” 即“ 。 分别与 12 0 4. 012 0 4. 1 7. . 8 3 、 . . 8 3 、i 21 1 721 1 繁 型 崖i 篓 鎏 童 掌 ! ≮‰ 2 典型障碍分析 12 018 3 、 2 018 3 映射 , 麓 i 7. . . 21 . . . 5 2 4 1 72 4 1 使 i 兰 ; 虢 舞 曼 誊 销 : 蠢? 吉林市工商局 MP SVP L N网络结构 服务器无法识别I 包的真正M C P A 地 羔 嚣 芝 曼 瓣童 舞 吉林市通信分公 司基于 MP S的 V N, L P 其 址, 无法对 I P包作出回应, 导致部分网 兰 瓣拦誉 : : ≯ 黧 曩 基本框架结构是 : 城域 网汇聚层交换机作为核心 设备 P (rv eE g)、 EPoi rde 通过接人层交换机采用 d 种 AR P表 的欺骗。以下是 Eh rek te e p ~ 捕捉到异常数据包( 见图 2 。 ) 删 光纤或 A S D L方式与用户端设备连接。 当抓包进行到 9 5 时出现了另一种异常数 :7 目 前吉林市通信分公 司为采用 M L P P SV N 船 营工 商局 是吉 林 市 通 信 分 公 司 采 用 以下是通过 Ehrek捕捉到异常数据包 技术 , tep e 成功为多个大客户提供 了虚拟专用网络通 MP SV N技术构建通信专网的客户之一 , L P 其网 据包 , 见 ) 信服务 , 这种组网方案在节省 网络投资及外网攻 络结构较为简单 ( 见图 1 : )船营工商局 中心及下 ( 图 3 。 联网点均连接之同一台 8 1 交换机 , 06 但分属不 通过图 3 以很清楚 的看到 0 : : c 8 : 击等多方 面与其它组网方案有较多优势 , 可 O 1 E :3 6 但对其 同的 V N Is ne 划分为两个网段 , P —nt c , a 每个 网段 8 :3 5 3 又与网关 1 2 O 4 . 9 7 _ . 8 2 映射 , 21 1 使得船营 内部攻击及网络 自 我防范方面较为软弱。 特别是 P C终 由于 资源的限制 , P V N网络 中的接入 节点按局 的网关地址设在 8 1 0 6交换机 的三层 v n虚端 区工商分局下联 网点 V N网络内的所有 P l a 口上 。 端无法识别真正的网关 , 造成数据包不能正常发 向划分大多归属同一网段 , 自于内网的病毒攻 来 送 ,使得整个 V N网络 中断。情况属于第二种 击极有可能影 响到一个 网段的正常通信。 P 通过本 船营区工商分局网络障碍描述 1 1 上午 9 月 8日 时左右 , 船营区工商分局 A P欺骗 的原理是——伪造网关 。 R 次障碍 , 维护人员进一步加强网络安全与病毒攻 长春路所反映无法正常通信 , 值班人员登陆网管 根据抓包结果 ,维 护人 员进一步查 找 0 : 击防范意识 , o 在今后的工作 中将为广大 V N网 P 机查看局设备运行状态正常 , 数据各项参数均无 l : c 8 : : C地 址 对 应 的 I 6 E :3 8 3 MA 5 3 P地 址 络客户提供更安全 、 的网络通信服务。 便捷 异常 , 无法进一 步判断通信障碍原因 , 派外勤维 12 018 8 ,是位于船营区工商分局越 山路 7. . . 9 2 41 参考文献 c终端 , 障碍原因是该 机器 向网络 内 【 冯径. 1 ] 多协议标记 交换技术[ . M] 北京: 民邮 电 人 护人员到现场处理。维护人员到达长春路所 , 查 所的一台 P

arp欺骗的工作原理

arp欺骗的工作原理

ARP欺骗(ARP spoofing)是一种网络攻击技术,通过伪装成

网络内的其他设备,向目标设备发送虚假的ARP(地址解析

协议)响应信息,从而实现数据包的劫持和欺骗。

其工作原理如下:

1. ARP协议:ARP协议用于将IP地址和MAC地址进行映射。

每当设备需要通过IP地址发送数据包时,它会向本地网络内

的其他设备广播一个ARP请求,请求中包含了目标IP地址。

目标设备收到请求后会回复一个ARP响应,其中包含了自己

的MAC地址。

2. 欺骗目标设备:攻击者通过欺骗目标设备,使其将其发送的数据包发送到攻击者控制的设备。

攻击者首先监听网络中的ARP请求,并将目标IP地址映射为自己的MAC地址。

然后,攻击者会向目标设备发送一个虚假的ARP响应,告诉目标设

备说攻击者的MAC地址是目标IP地址所对应的MAC地址。

3. 劫持通信流量:目标设备接收到虚假的ARP响应后,会将

其缓存起来,并将攻击者的MAC地址与目标IP地址关联起来。

当目标设备要发送数据包时,它会发送给攻击者的MAC

地址,而不是真正的目标设备的MAC地址。

攻击者接收到数

据包后,可以选择转发给目标设备或对数据包进行篡改。

4. 中间人攻击:ARP欺骗可以用于中间人攻击,攻击者可以

将自己置于目标设备与其他设备之间,窃取通信内容或篡改数据。

需要注意的是,ARP欺骗技术仅在本地网络中生效,跨子网或者在使用交换机的网络中很难实施。

此外,网络上可以使用一些防御措施来防止ARP欺骗攻击,如静态ARP缓存管理、ARP监控等。

ARP欺骗

ARP欺骗【实验原理】ARP欺骗是黑客常用的攻击手段之一,ARP欺骗分为二种,一种是对路由器ARP表的欺骗;另一种是对内网PC的网关欺骗。

第一种ARP欺骗的原理是——截获网关数据。

它通知路由器一系列错误的内网MAC 地址,并按照一定的频率不断进行,使真实的地址信息无法通过更新保存在路由器中,结果路由器的所有数据只能发送给错误的MAC地址,造成正常PC无法收到信息。

第二种ARP 欺骗的原理是——伪造网关。

它的原理是建立假网关,让被它欺骗的PC向假网关发数据,而不是通过正常的路由器途径上网。

在PC看来,就是上不了网了,“网络掉线了”。

ARP表是IP地址和MAC地址的映射关系表,任何实现了IP协议栈的设备,一般情况下都通过该表维护IP地址和MAC地址的对应关系,这是为了避免ARP解析而造成的广播数据报文对网络造成冲击。

ARP表的建立一般情况下是通过二个途径:(1)主动解析如果一台计算机想与另外一台不知道MAC地址的计算机通信,则该计算机主动发ARP 请求,通过ARP协议建立(前提是这两台计算机位于同一个IP子网上)。

(2)被动请求如果一台计算机接收到了一台计算机的ARP请求,则首先在本地建立请求计算机的IP 地址和MAC地址的对应表。

因此,针对ARP表项,一个可能的攻击就是误导计算机建立正确的ARP表。

根据ARP 协议,如果一台计算机接收到了一个ARP请求报文,在满足下列两个条件的情况下,该计算机会用ARP请求报文中的源IP地址和源物理地址更新自己的ARP缓存:(1)如果发起该ARP请求的IP地址在自己本地的ARP缓存中;(2)请求的目标IP地址不是自己的。

可以举一个例子说明这个过程,假设有三台计算机A,B,C,其中B已经正确建立了A和C计算机的ARP表项。

假设A是攻击者,此时,A发出一个ARP请求报文,该ARP 请求报文这样构造:(1)源IP地址是C的IP地址,源物理地址是A的MAC地址;(2)请求的目标IP地址是B的IP地址。

ARP协议欺骗原理分析及防范措施

2 AR P地 址解 析协 议概 述及 工作 原理

21 RP协 议 概 述 . A

我 们 知 道 在 网 络 互 联 设 备 中路 由器 、 换 器 、 卡都 有 自 交 网 己全 球 唯 一 的 MAC地 址 。 以 太 网 中 , 个 主机 要和 另 一 个 主 在 一 机 进 行 直 接 通 信 , 须 要 知 道 目标 主机 的 MAC地 址 。 这 个 目 必 而 标 MA 地 址 是 如何 得 到 呢 ? C

AR P欺 骗 攻 击 措 施 。 关 键 词 : P协 议 : P欺 骗 原 理 . 位 AR AR R 定 P欺 骗 源 头 : 范 对 策 防

1 引 言

当我 们连 接上 互联 网在 浏 览器里 面 输入 网址 后 , S服 务器 DN 就会 自动 把 它解析 为 I P地址 , 此时浏 览器 实 际上查 找 的是 I 址 P地 而不是 网址 。 么 J 那 P地址 又如何 转换 为第二层 物理 地址 ( MA 即 C 地 址 ) 在 以太 网中 , 呢? 它是通过 A P地址 解析 协 议来 完成 的。 R A P地 址 解 析 协 议 是 建 立 在 局 域 网 内 所 有 结 点 的基 础 上 R

分 钟 )就 会被 删 除 。 如 果 源 主 机 一 直 没 有 收 到 A P响 应 数 据 , R

包 , 示 AR 表 P查询 失败 。

3 AR P欺 骗攻 击 原理

31 . ARP协 议 安 全 缺 陷

在 T / CPJ 议 的 网 络环 境 下 , P工 作 时 , 出 一 个 含 有 P协 AR 送 所 希 望 的 J 址 的 以 太 网 广 播 数 据 报 。 一 个 J 据 报 走 到 哪 P地 P数 里 , 怎 么 走 主 要 是 靠 路 由表 定 义 , 是 , J 要 但 当 P数据 包到 达 该 网 络 后 ,哪 台机 器 响应 这 个 I 却 是靠 该 I P包 P包 中所 包 含 的硬 件 MAC地 址 来 识 别 。 也 就 是 说 , 有 机 器 的 硬 件 MA 只 C地 址 和 该 J 中 的硬 MA P包 C地 址 相 同 的机 器 才 会 应 答 这 个 J P包 ,所 以 , 在 每 台 主 机 的 内存 中 ,都 有 一 个 A P — > 硬 件 MA 地址 的 R — C 转 换 表 。通 常 是 动 态 的转 换 表 ( AR 该 P表 可 以手 工 添加 静 态 条 目 ) 也 就 是 说 , 对 应 表 会 被 主 机 在 一 定 的 时间 间 隔 后 刷 新 。 。 该 这 个 时 间 间 隔 就 是 AR P高 速 缓 存 的超 时 时 间 。 如 果 有 一 个 不 被 信 任 的节 点 对 本 地 网络 具 有 写 访 问许 可 权 ,就 可 以在 网络 中 发 布 虚 假 的 AR P报 文 并 将 所 有 通 信 都 转

网络地址欺骗详解

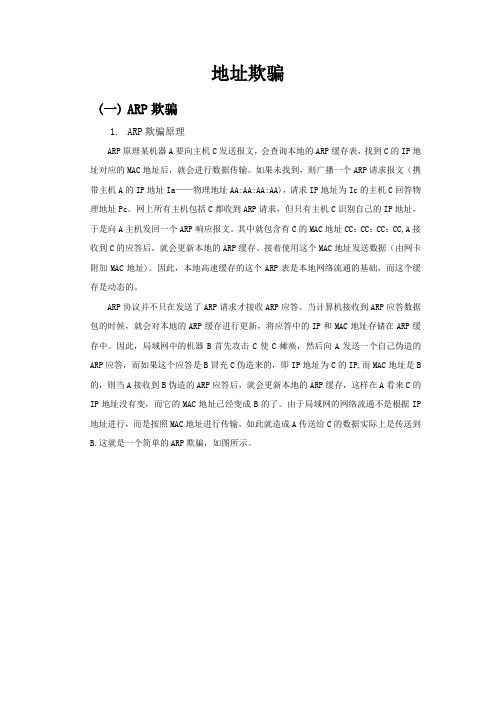

地址欺骗(一)ARP欺骗1.ARP欺骗原理ARP原理某机器A要向主机C发送报文,会查询本地的ARP缓存表,找到C的IP 地址对应的MAC地址后,就会进行数据传输。

如果未找到,则广播一个ARP请求报文(携带主机A的IP地址Ia——物理地址AA:AA:AA:AA),请求IP地址为Ic的主机C回答物理地址Pc。

网上所有主机包括C都收到ARP请求,但只有主机C识别自己的IP地址,于是向A主机发回一个ARP响应报文。

其中就包含有C的MAC地址CC:CC:CC:CC,A 接收到C的应答后,就会更新本地的ARP缓存。

接着使用这个MAC地址发送数据(由网卡附加MAC地址)。

因此,本地高速缓存的这个ARP表是本地网络流通的基础,而这个缓存是动态的。

ARP协议并不只在发送了ARP请求才接收ARP应答。

当计算机接收到ARP应答数据包的时候,就会对本地的ARP缓存进行更新,将应答中的IP和MAC地址存储在ARP缓存中。

因此,局域网中的机器B首先攻击C使C瘫痪,然后向A发送一个自己伪造的ARP 应答,而如果这个应答是B冒充C伪造来的,即IP地址为C的IP,而MAC地址是B的,则当A接收到B伪造的ARP应答后,就会更新本地的ARP缓存,这样在A看来C的IP 地址没有变,而它的MAC地址已经变成B的了。

由于局域网的网络流通不是根据IP地址进行,而是按照MAC地址进行传输。

如此就造成A传送给C的数据实际上是传送到B.这就是一个简单的ARP欺骗,如图所示。

2.ARP欺骗的防范措施a)在winxp下输入命令arp-sgate-way-jpgate-way-mac固化arp表,阻止arp欺骗。

b)使用ARP服务器。

通过该服务器查找自己的ARP转换表来响应其他机器的ARP厂播。

确保这台ARP服务器不被黑。

c)采用双向绑定的方法解决并且防止ARP欺骗。

d)ARP防护软件——ARPGuard。

通过系统底层核心驱动,无须安装其他任何第三方软件(如WinPcap),以服务及进程并存的形式随系统启动并运行,不占用计算机系统资源。

arp双向欺骗的原理

arp双向欺骗的原理ARP双向欺骗的原理ARP(Address Resolution Protocol)双向欺骗是一种常见的网络攻击手段,它通过篡改网络中的ARP表,实现对网络流量的窃取和篡改。

本文将详细介绍ARP双向欺骗的原理及其危害。

一、ARP协议简介ARP协议是用于将IP地址转换为物理地址(MAC地址)的网络协议。

在网络通信过程中,主机需要将IP地址转换为对应的MAC地址才能进行数据传输。

而ARP协议就是为了解决这个问题而设计的。

ARP协议的工作原理是通过在局域网中广播ARP请求报文,询问某个IP地址对应的MAC地址。

当目标主机收到ARP请求后,会回复一个ARP响应报文,其中包含了自己的MAC地址。

发送ARP 请求的主机将根据响应报文中的MAC地址建立ARP表,以便后续的通信。

二、ARP双向欺骗的原理ARP双向欺骗是指攻击者通过篡改网络中的ARP表,使得源主机和目标主机都认为攻击者的MAC地址是合法的目标主机的MAC 地址。

这样一来,源主机和目标主机的通信流量就会经过攻击者的主机,攻击者就可以窃取、篡改或重放这些数据。

具体而言,ARP双向欺骗的原理如下:1. 攻击者首先要在局域网中监控网络流量,获取目标主机的IP地址和MAC地址。

2. 攻击者伪造一个ARP响应报文,将自己的MAC地址伪装成目标主机的MAC地址,并向源主机发送该ARP响应报文。

3. 源主机收到ARP响应后,会将攻击者的MAC地址与目标主机的IP地址绑定在一起,以后的通信流量都会发送给攻击者。

4. 攻击者同样伪造一个ARP响应报文,将自己的MAC地址伪装成源主机的MAC地址,并向目标主机发送该ARP响应报文。

5. 目标主机收到ARP响应后,会将攻击者的MAC地址与源主机的IP地址绑定在一起,以后的通信流量都会发送给攻击者。

通过这种方式,源主机和目标主机都认为攻击者的MAC地址是对方的MAC地址,从而实现了对网络流量的窃取和篡改。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

ARP地址欺骗的分析与实现

摘要:在使用TCP/IP协议的以太网中,使用ARP协议针对目标设备的IP地址,查询其MAC地址,将IP地址映射到MAC地址,以保证通信的顺利进行。

ARP表是IP地址和MAC地址的映射关系表,针对ARP 表项,一个可能的攻击就是误导计算机建立错误的ARP表。

关键词:ARP表MAC地址ARP欺骗IP地址

ARP表是IP地址和MAC地址的映射关系表,任何实现了IP协议栈的设备,都通过该表维护IP地址和MAC地址的对应关系。

如果一台计算机接收到了一个ARP请求报文,会用ARP请求报文中的源IP 地址和源MAC地址更新自己的ARP缓存。

假设有三台计算机A,B,C,其中A已经正确建立了B和C计算机的ARP表项。

假设B是攻击者,此时,B发出一个ARP请求报文:源IP 地址是C的IP地址,源MAC地址是B的MAC地址;请求的目标IP 地址是A的IP地址。

计算机A在收到这个ARP请求报文后,发现已有的MAC地址与收到的请求的源MAC地址不符,于是更新自己的ARP表。

则A的ARP缓存中就存在这样的错误:C的IP地址跟B的MAC地址对应。

则A发给C的数据都被计算机B接收到。

下面搭建如下所述的网络环境,并利用中软吉大开发的TCP/IP协议分析系统实现并分析ARP欺骗的工作过程。

1 设备配置环境

主机 A :172.16.2.21/24;主机 B :172.16.2.24/24;主机C:172.16.2.23/24。

使用共享模块连接各设备。

2 ARP欺骗前

(1)主机A、C启动协议分析器开始捕获数据并设置过滤条件为ARP协议和ICMP协议。

(2)主机A ping 主机C。

观察主机A、C上捕获到的ICMP报文,记录MAC地址。

主机A的IP地址是172.16.2.21;MAC地址002268-566A79;主机C的IP地址172.16.2.23;MAC地址002268-566A38。

3 实施欺骗

(1)主机B启动仿真编辑器向主机A编辑ARP请求报文,其中:MAC层:“源MAC地址”设置为主机B的MAC地址;“目的MAC 地址”设置为主机A的MAC地址。

ARP层:“源MAC地址”设置为主机B的MAC地址;“源IP地址”设为主机C的IP地址;“目的MAC地址”设置为000000-000000;;“目的IP地址”设为主机A的IP地址

(2)主机B向主机C编辑ARP请求报文(暂时不发送)。

其中:MAC 层:“源MAC地址”设置为主机B的MAC地址;“目的MAC地址”设置为主机C的MAC地址。

ARP层:“源MAC地址”设置为主机B的MAC 地址;“源IP地址”设置为主机A的IP地址;“目的MAC地址”设置为000000-000000;“目的IP地址”设置为主机C的IP地址。

(3)同时发送第1步和第2步所编辑的数据包。

注意:为防止主机A和主机C的ARP高速缓存表被其它未知报文更新,可以定时发送数据包(例如:每隔500ms发送一次)。

(4)观察并记录主机A和主机C的ARP高速缓存表,如图1,2所示。

说明:

*主机A原本记录主机C的IP地址172.16.2.23;MAC地址002268-566A38。

现在,更新为172.16.2.23<---->002268-566AB0 (其实是主机B的MAC地址);

*主机C原本记录主机A的IP地址是172.16.2.21;MAC地址002268-566A79;现在,更新为172.16.2.21 <---->002268-566AB0(其实是主机B的MAC地址);此时,A ping C,则不会通。

(5)在主机B上启动静态路由服务(方法:在命令行方式下,输入“staticroute_config”),目的是实现数据转发。

此时,A ping C,则能通。

分析A、C捕获的数据包可知数据流向:A→B→C;回应请求:C→B→A。