AAA服务器的认证授权审计

aaa认证

AAA认证1. 简介AAA认证是指Authentication,Authorization和Accounting的缩写。

它是一种网络访问控制的方法,用于验证用户身份、授权用户访问权限以及记录用户的访问信息。

在网络安全领域,AAA认证是一种常见的认证授权技术。

2. 认证(Authentication)认证是AAA认证的第一步,用于验证用户的身份信息。

常见的认证方式包括用户名/密码认证、数字证书认证、生物特征认证等。

2.1 用户名/密码认证 (Username/Password Authentication)用户名/密码认证是最常见的认证方式之一。

用户通过提供正确的用户名和密码来验证身份。

这种方法简单易用,但也存在一些安全风险,比如密码被泄露、密码太弱等。

2.2 数字证书认证 (Digital Certificate Authentication)数字证书认证是一种使用公钥加密技术的认证方法。

用户需要拥有一个数字证书,由可信的证书颁发机构(CA)签发。

认证过程中,服务器会使用私钥对传输过来的数字证书进行解密和验证,从而确认用户身份的合法性。

2.3 生物特征认证 (Biometric Authentication)生物特征认证是利用人体特征进行身份验证的方法。

常见的生物特征包括指纹、虹膜、声纹等。

生物特征认证具有较高的安全性,因为这些生物特征是唯一的,难以被伪造。

3. 授权(Authorization)认证成功后,授权是AAA认证的下一步。

授权是指根据用户的身份和权限,决定用户可以访问网络中的哪些资源。

授权可以细分为角色授权和访问控制列表。

3.1 角色授权 (Role-Based Authorization)角色授权是一种将用户分组并为每个组分配特定权限的授权方法。

每个用户可以被分配一个或多个角色,不同的角色具有不同的权限。

通过角色授权,可以简化管理和控制用户访问权的过程。

3.2 访问控制列表 (Access Control Lists)访问控制列表是一种以列表形式记录了每个用户对特定资源的访问权限的授权方法。

AAA协议介绍

AAA协议介绍协议名称:AAA协议介绍一、引言AAA协议(Authentication, Authorization, and Accounting)是一种用于网络认证、授权和计费的协议。

本协议旨在提供一种安全可靠的机制,确保用户在访问网络资源时得到适当的认证和授权,并记录用户的访问行为以进行计费和审计。

二、背景随着互联网的快速发展,网络资源的使用和管理变得越来越重要。

为了确保网络资源的安全和合理使用,需要对用户进行认证、授权和计费。

AAA协议的出现填补了这一需求,成为网络管理的重要工具。

三、协议目标AAA协议的主要目标是提供以下功能:1. 认证(Authentication):验证用户的身份,确保用户是合法的、可信任的。

2. 授权(Authorization):根据用户的身份和权限,授予用户访问特定资源的权限。

3. 计费(Accounting):记录用户的访问行为,以便进行计费和审计。

四、协议原理AAA协议基于客户端/服务器模型,涉及三个主要组件:1. 认证服务器(Authentication Server):负责验证用户的身份信息,通常使用用户名和密码进行认证。

2. 授权服务器(Authorization Server):根据用户的身份和权限,授予用户访问特定资源的权限。

3. 计费服务器(Accounting Server):记录用户的访问行为,包括登录时间、访问时长、访问的资源等信息。

五、协议流程AAA协议的流程如下:1. 用户发起访问请求。

2. 认证服务器接收到请求,验证用户的身份信息。

3. 如果认证成功,认证服务器将授权请求发送给授权服务器。

4. 授权服务器根据用户的身份和权限,决定是否授予用户访问特定资源的权限。

5. 如果授权成功,授权服务器将授权信息发送给认证服务器。

6. 认证服务器将授权信息发送给计费服务器,记录用户的访问行为。

7. 用户获得访问权限,并可以访问特定资源。

8. 用户结束访问后,计费服务器停止记录用户的访问行为。

AAA 配置介绍

分区 SNRS 的第 2 页

R 2(config)#aaa a uthorization c onfig-commands (conf t后面的命令默认不受aaa命令授权的影响,敲上这条以 后开始影响。)

Per user command authorization 标示基于用户的命令授权。 第一组permit or deny 是指 未匹配的ios命令,比如show 第二组 permit or deny 是指框里未罗列的命令 比如privilege 当前配置表示,除了show命令其他命令deny,show 后面除了privilege 其他deny。 配置时间审计 R2(config)#aaa accounting exec vty start -stop group tacacs+ (定义一条时间审计策略叫做vty) R2(config)#line vty 0 4 R2(config-line)#accounting exec vty(在vty调用时间审计策略) 配置命令审计 R2(config)#aaa accounting commands 0 vty start -stop group tacacs+ R2(config)#aaa accounting commands 1 vty start -stop group tacacs+ R2(config)#aaa accounting commands 15 vty start-stop group tacacs+ R2(config)#aaa accounting commands 5 vty start -stop group tacacs+ (定义0,1,5,15级命令审计) R2(config)#line vty 0 4 R2(config-line)#accounting commands 0 vty R2(config-line)#accounting commands 1 vty R2(config-line)#accounting commands 15 vty R2(config-line)#accounting commands 5 vty (调用0,1,5,15命令审计策略。)

AAA协议介绍

AAA协议介绍协议介绍一、背景和目的AAA协议(Authentication, Authorization, and Accounting)是一种用于网络认证、授权和计费的协议。

它的目的是确保网络用户的身份验证、授权访问和计费信息的准确记录。

本协议旨在提供一套标准化的规范,以确保网络服务的安全性、可靠性和合规性。

二、定义和术语1. 认证(Authentication):验证用户的身份以确保其合法性。

2. 授权(Authorization):授予用户访问特定资源或执行特定操作的权限。

3. 计费(Accounting):记录用户使用网络资源的相关信息,以便进行计费和审计。

三、协议规范1. 认证规范1.1 用户身份验证方式:本协议支持多种身份验证方式,包括但不限于用户名/密码、数字证书、双因素认证等。

具体的认证方式由网络服务提供商根据实际情况选择和实施。

1.2 认证过程:用户在申请访问网络服务时,需提供有效的身份信息,并经过认证服务器的验证。

认证过程应包括身份信息的传输加密、安全性检查等环节,以确保认证的准确性和安全性。

2. 授权规范2.1 用户权限管理:网络服务提供商应制定明确的权限管理策略,根据用户身份和需求,为其分配相应的访问权限。

用户权限应细分为不同级别,以确保资源访问的安全性和合理性。

2.2 授权验证:用户在访问特定资源或执行特定操作前,应经过授权服务器的验证。

授权服务器应根据用户的身份和权限信息,判断其是否有权访问所请求的资源或操作。

3. 计费规范3.1 计费信息记录:网络服务提供商应建立完善的计费系统,记录用户的网络资源使用情况。

计费信息应包括但不限于用户身份、访问时间、访问资源、使用时长等相关信息。

3.2 计费策略:网络服务提供商应制定合理的计费策略,根据用户的使用情况和服务等级,进行计费。

计费策略应公开透明,用户应能够清晰了解计费标准和计费方式。

四、安全性和隐私保护1. 数据加密:网络服务提供商应采取适当的加密措施,保护用户身份信息、权限信息和计费信息的安全性。

交换机AAA详解

交换机AAA详解1概述1.1AAAAAA是Authentication(认证)、Authorization(授权)和Accounting(计费)的简称,提供了认证、授权、计费三种安全功能。

这三种安全功能的具体作⽤如下:●认证:验证⽤户是否可以获得⽹络访问权。

●授权:授权⽤户可以使⽤哪些服务。

●计费:记录⽤户使⽤⽹络资源的情况⽤户可以只使⽤AAA提供的⼀种或两种安全服务。

例如,公司仅仅想让员⼯在访问某些特定资源的时候进⾏⾝份认证,那么⽹络管理员只要配置认证服务器即可。

但是若希望对员⼯使⽤⽹络的情况进⾏记录,那么还需要配置计费服务器。

如上所述,AAA是⼀种管理框架,它提供了授权部分⽤户去访问特定资源,同时可以记录这些⽤户操作⾏为的⼀种安全机制,因其具有良好的可扩展性,并且容易实现⽤户信息的集中管理⽽被⼴泛使⽤。

AAA可以通过多种协议来实现。

在实际应⽤中,最常使⽤RADIUS协议(UDP)和TACACS协议(TCP),华为和Cisco⼜有⾃⾝的协议:HWTACACS(华为)和TACACS+(Cisco)。

1)终端访问控制器的访问控制系统(TACACS)TACACS是⼀个远程认证协议,⽤作与认证服务器进⾏通信,通常使⽤在UNIX ⽹络中。

TACACS允许远程访问服务于认证服务通信,为了决定⽤户是否允许访问⽹络。

Unix后台是TACACSD,运⾏在49端⼝上,使⽤TCP。

2)TACACS+:TACACS+是为路由、⽹络访问服务和其它⽹络计算设备提供访问控制的协议,使⽤⼀个以上的中⼼服务器。

它使⽤TCP,提供单独认证、鉴权和审计服务,端⼝是49。

3)RADIUS:远程认证拨号⽤户服务是⼀个AAA应⽤协议,例如:⽹络认证或IP移动性。

后续章节中,我们会看到更多的RADIUS详情。

4)DIAMETERDiameter是计划替代RADIUS的⼀种协议。

2原理描述2.1基本构架AAA是采⽤“客户端/服务器”(C/S)结构,其中AAA客户端(也称⽹络接⼊服务器——NAS)就是使能了AAA功能的⽹络设备(可以是⽹络中任意⼀台设备,不⼀定是接⼊设备,⽽且可以在⽹络中多个设备上使能),⽽AAA服务器就是专门⽤来认证、授权和计费的服务器(可以由服务器主机配置,也可以有提供了对应服务器功能的⽹络设备上配置)如图2-1所⽰。

运营商AAA方案

运营商AAA方案一、引言随着移动通信和互联网的迅速发展,运营商面临着越来越多的挑战和机遇。

在这样的背景下,运营商必须不断提高其服务水平,以满足用户的需求,并在激烈的市场竞争中脱颖而出。

AAA (Authentication, Authorization, and Accounting)方案是一种用于运营商网络中用户身份验证、授权和计费的解决方案,它可以帮助运营商提高运营效率、增强用户体验,并提高其竞争力。

二、AAA方案的基本概念1. 认证(Authentication)认证是指通过验证用户的身份来确定其是否有权访问网络资源。

传统的认证方式包括用户名和密码、数字证书、智能卡等。

认证的目的是防止未经授权的用户访问网络资源,确保网络的安全性。

2. 授权(Authorization)授权是指根据用户的身份和权限,授予用户访问网络资源的权限。

通过授权,运营商可以根据用户的身份和需求,灵活地控制用户访问的资源和服务范围,保证网络资源的合理利用。

3. 计费(Accounting)计费是指对用户使用网络资源的情况进行监控和计费。

通过计费,运营商可以实时监控用户的网络使用情况,了解用户的需求,为用户提供个性化的服务,并根据用户的消费情况进行精准的计费。

AAA方案将认证、授权和计费整合在一起,通过统一的身份认证和计费系统,实现对用户的身份验证、资源授权和费用计费的自动化管理,提高了运营商的运营效率和用户体验。

三、AAA方案在运营商网络中的应用1. 移动通信网络在移动通信网络中,AAA方案被广泛应用于用户接入控制、流量控制和计费管理等方面。

通过AAA服务器对用户进行身份认证和授权,运营商可以有效地控制用户的访问行为,避免因用户滥用网络资源而导致的网络拥堵和安全问题。

同时,AAA方案还可以实现对用户通信费用的精确计费,为用户提供个性化的资费套餐和服务,提升用户满意度。

2. 互联网接入服务在互联网接入服务中,AAA方案也扮演着重要的角色。

aaa认证技术原理

aaa认证技术原理

AAA认证技术,全称为Authentication, Authorization and Accounting,是一种网络安全管理框架,主要用于对认证、授权和计费这三种安全功能进行配置。

以下是AAA认证技术的原理:

1. 认证(Authentication):这是AAA认证的第一步,主要目的是验证用户的身份。

用户需要提供用户名和密码等凭证,AAA服务器会将这些凭证

与数据库中的标准进行核对。

如果用户提供的凭证与数据库中的标准相符,则认证通过,否则认证失败,拒绝提供网络连接。

2. 授权(Authorization):在用户通过认证后,AAA服务器会根据用户的需求和权限,决定用户可以执行哪些操作。

这个过程是一系列强迫策略的组合,包括确定活动的种类或质量、资源或者用户被允许的服务有哪些。

3. 计费(Accounting):AAA计费功能用于记录用户的网络使用情况,例如用户的在线时间、访问的地址、使用的服务等等。

这些信息可以被用于计费、审计或故障排查。

在实际应用中,AAA通常使用C/S结构,当用户需要通过AAA Client访问网络时,需要先获得访问网络的权限,AAA Client起到认证用户的作用,

并且AAA Client负责把用户的认证、授权、计费等信息发送给AAA Server。

这种结构既具有良好的可扩展性,又便于集中管理用户信息。

以上内容仅供参考,如需更多信息,建议查阅相关文献或咨询网络安全专家。

aaa 3a鉴权流程

aaa 3a鉴权流程摘要:一、AAA 3A鉴权流程简介二、AAA 3A鉴权流程的组成部分1.认证2.授权3.计费三、AAA 3A鉴权流程在各领域的应用1.通信行业2.互联网服务提供商3.企业内部系统四、AAA 3A鉴权流程的优缺点1.优点2.缺点五、如何优化AAA 3A鉴权流程1.提高认证效率2.保障数据安全3.灵活的计费策略六、未来发展趋势与展望正文:一、AAA 3A鉴权流程简介AAA 3A鉴权流程,即认证、授权、计费三个环节,是一种在网络环境中确认用户身份、控制用户权限和合理计费的管理机制。

在网络技术飞速发展的今天,AAA 3A鉴权流程已成为保障网络安全、合理分配资源的重要手段。

二、AAA 3A鉴权流程的组成部分1.认证(Authentication):认证是确认用户身份的过程,通常采用密码、数字证书、生物识别等技术来实现。

通过认证,系统可以确保只有经过授权的用户才能访问网络资源。

2.授权(Authorization):授权是根据用户的角色、权限和业务需求来控制用户访问网络资源的过程。

授权机制可以防止用户越权访问,确保网络资源的安全使用。

3.计费(Accounting):计费是根据用户的访问行为和权限来计算费用,实现对网络资源的使用情况进行监控和管理。

计费机制可以为企业提供精确的收费依据,同时为用户提供透明的消费体验。

三、AAA 3A鉴权流程在各领域的应用1.通信行业:在通信行业,AAA 3A鉴权流程被广泛应用于手机、宽带等业务,确保用户合法使用网络资源,同时为运营商提供精确的计费数据。

2.互联网服务提供商:互联网服务提供商(ISP)利用AAA 3A鉴权流程对用户提供接入认证、权限管理和计费服务,保障网络环境的安全稳定。

3.企业内部系统:企业内部系统通过AAA 3A鉴权流程,实现对员工、合作伙伴等不同角色的权限控制和计费管理,提高系统安全性和工作效率。

四、AAA 3A鉴权流程的优缺点1.优点:- 保障网络安全,防止未经授权的用户访问网络资源;- 实现精确计费,为运营商提供收费依据;- 灵活的权限管理,可根据用户需求调整访问权限。

基于tacacs+服务器的aaa认证原理

基于tacacs+服务器的aaa认证原理一、什么是tacacs+服务器tacacs+服务器是指Terminal Access Controller Access Control System Plus的缩写,它是一种网络认证协议,用于提供对路由器、交换机、防火墙等网络设备的认证、授权和审计功能。

tacacs+服务器通过客户端-服务器模型实现对用户的身份验证和访问控制,是实现AAA(认证、授权、审计)功能的重要组成部分之一。

二、tacacs+服务器的工作原理1. 认证(Authentication)tacacs+服务器首先对用户提交的用户名和密码进行验证,以确定用户的身份是否合法。

当用户在网络设备上登入时,设备会将用户提交的认证请求发送到tacacs+服务器,服务器通过比对用户输入的用户名和密码与服务器中保存的信息进行验证,如果验证成功则用户被授权访问网络设备,否则被拒绝。

2. 授权(Authorization)一旦用户身份验证成功,tacacs+服务器会根据用户的账号权限和网络设备的访问策略,对用户所能执行的操作进行授权。

授权过程包括确定用户的访问权限、设备的访问控制策略等,以保证用户在设备上的操作受到严格的控制和限制。

3. 审计(Accounting)tacacs+服务器会记录用户的每一次登入和操作行为,以便对用户在网络设备上的操作进行审计和监控。

这些审计日志可用于追踪用户的行为和识别潜在的安全威胁,同时也可以用于合规性监管和资源管理。

三、tacacs+服务器的优势1. 安全性tacacs+服务器支持对用户进行灵活的身份验证,并且能够提供细粒度的访问控制,能够确保只有经过合法身份验证的用户才能够访问网络设备。

tacacs+服务器支持加密传输,能够保障用户认证信息的安全性。

2. 高可用性tacacs+服务器支持集裙部署和负载均衡,能够提供高可用性的认证服务,避免单点故障,确保网络设备的稳定运行。

AAA认证和授权的配置

企业总部

服务器B

AAA 服务器

AAA提供对用户进行认证、授权和计费三种安全功能。

Page 3

认证

服务器A RTA 用户名和密码 NAS

主机A

认证成功/失败

用户名 主机A

AAA服务器

密码 Huawei123 Pass123

服务器B

主机X

…

…

认证:验证用户是否可以获得网络访问的权限。 AAA支持的认证方式

授权:授权用户可以访问或使用网络上的哪些服务。 AAA支持的授权方式有:不授权,本地授权,远端授权。

Page 5

计费

RTA NAS

服务器A

主机A

AAA服务器

登录时间

2013.5.1 03:20:55 2013.4.16 12:40:51

用户名

主机A 主机X

上线时长

01:22:15 00:30:12

流量 上行/下行

496.2KB / 21MB 123KB / 1MB

服务器B

计费:记录用户使用网络资源的情况。 AAA支持的计费方式有:不计费,远端计费。

Page 6

AAA域

服务器A

@partner

NAS

目的网络

@huawei

服务器B AAA服务器

AAA可以通过域来对用户进行管理,不同的域可以关联不同的认证、授 权和计费方案。

Page 7

AAA配置

主机A G0/0/0 10.1.1.1/24 RTA

[RTA]aaa [RTA-aaa]authentication-scheme auth1 [RTA-aaa-authen-auth1]authentication-mode local [RTA-aaa-authen-auth1]quit [RTA-aaa]authorization-scheme auth2 [RTA-aaa-author-auth2]authorization-mode local [RTA-aaa-author-auth2]quit [RTA-aaa]domain huawei [RTA-aaa-domain-huawei]authentication-scheme auth1 [RTA-aaa-domain-huawei]authorization-scheme auth2 [RTA-aaa-domain-huawei]quit

AAA协议介绍

AAA协议介绍协议名称:一、引言AAA(Authentication, Authorization, and Accounting)是一种用于网络认证、授权和计费的协议。

该协议旨在提供一种安全、可靠和高效的方式,以确保网络用户的身份验证、访问控制和计费管理。

本协议介绍将详细阐述AAA协议的定义、原理、功能和应用场景。

二、定义AAA协议是一种客户端/服务器模型的协议,用于验证用户身份、授权用户访问权限和记录用户的网络活动。

它由以下三个主要组件组成:1. Authentication(认证):验证用户的身份以确保其合法性和真实性。

2. Authorization(授权):授权用户访问特定资源或执行特定操作。

3. Accounting(计费):记录用户的网络活动,包括使用的资源、访问时间和持续时间等信息,以便进行计费和审计。

三、原理AAA协议的工作原理如下:1. 用户请求访问网络资源或执行特定操作。

2. 网络设备(如路由器、交换机)将请求发送到AAA服务器。

3. AAA服务器对用户进行身份验证,验证方式可以包括用户名/密码、数字证书、双因素认证等。

4. 身份验证成功后,AAA服务器根据用户的访问权限向网络设备发送授权信息。

5. 用户得到授权后,可以访问所需的资源或执行所需的操作。

6. AAA服务器记录用户的活动信息,包括使用的资源、访问时间和持续时间等。

7. AAA服务器可以根据记录的信息进行计费和审计。

四、功能AAA协议具有以下主要功能:1. 身份验证:通过验证用户的身份,确保网络资源只被合法用户访问。

2. 访问控制:根据用户的访问权限,授权用户访问特定资源或执行特定操作。

3. 计费管理:记录用户的网络活动,以便进行计费和审计。

4. 安全性:提供安全的身份验证和访问控制机制,防止未经授权的访问和滥用。

5. 可扩展性:支持大规模网络环境下的高并发访问和用户管理。

6. 互操作性:与其他网络设备和协议(如RADIUS、TACACS+)兼容,实现跨平台和跨厂商的集成。

ACS aaa认证、授权、审计配置

实施前准备:-挂线:以15级权限telnet/SSH上要配置的设备,配置:line vty 0 15exec-timeout 0 0然后保持telnet/SSH会话不退出。

等待配置完成且测试通过后,再配置exec-timeout 10 0(或者改成期望值,默认是10 0)。

这样做的目的是避免因为意外或者操作问题将用户自己锁在路由器外。

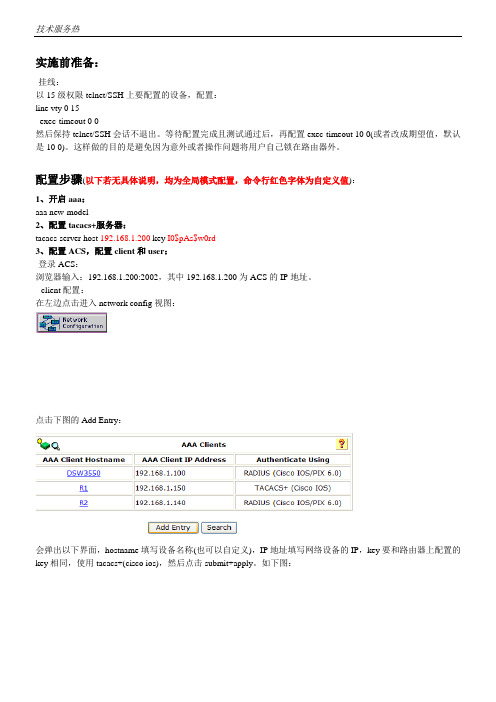

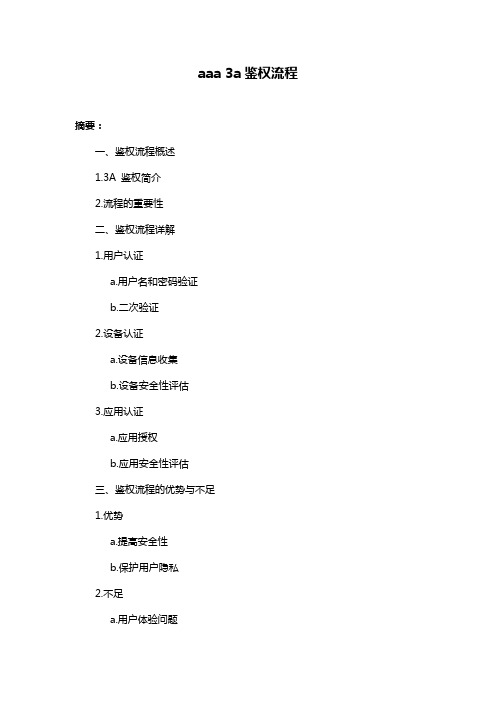

配置步骤(以下若无具体说明,均为全局模式配置,命令行红色字体为自定义值):1、开启aaa:aaa new-model2、配置tacacs+服务器:tacacs-server host 192.168.1.200 key I0$pAs$w0rd3、配置ACS,配置client和user:-登录ACS:浏览器输入:192.168.1.200:2002,其中192.168.1.200为ACS的IP地址。

--client配置:在左边点击进入network config视图:点击下图的Add Entry:会弹出以下界面,hostname填写设备名称(也可以自定义),IP地址填写网络设备的IP,key要和路由器上配置的key相同,使用tacacs+(cisco ios),然后点击submit+apply。

如下图:--user配置:点击左边,会进入user setup界面,如下图:输入要建立的username,点击add/edit:在user编辑界面,在user setup界面输入密码,选择属于的组,然后点击最下方的submit即可。

作为例子,这里配置了4个用户:4、测试路由器和ACS连通性:特权模式:test aaa group tacacs cisco7 cisco7 new-code,如果通过会有以下输出:注意:如果不能通过,请确认两端是否能通信(ping),两端的密码是否相同(比如路由器端的密码是否多了空格,空格也被认为是密码string)。

5、定义aaa method-list,名字为ios-manage:aaa new-modelaaa authentication login ios-manage group tacacs local //定义登录的认证方法为tacacs+,当ACS不可达时使用本地验证aaa authorization exec ios-manage group tacacs local //当通过登录认证后,授权登录用户能访问cli界面。

aaa 3a鉴权流程

aaa 3a鉴权流程摘要:一、鉴权流程概述1.3A 鉴权简介2.流程的重要性二、鉴权流程详解1.用户认证a.用户名和密码验证b.二次验证2.设备认证a.设备信息收集b.设备安全性评估3.应用认证a.应用授权b.应用安全性评估三、鉴权流程的优势与不足1.优势a.提高安全性b.保护用户隐私2.不足a.用户体验问题b.系统复杂性增加四、未来发展趋势与建议1.人脸识别等新技术的应用2.提高用户教育与安全意识正文:随着互联网的普及和数字化进程的加速,网络安全问题日益凸显。

为了保障用户的隐私和信息安全,3A 鉴权流程应运而生。

本文将对3A 鉴权流程进行详细解读,并探讨其优势与不足,以及未来的发展趋势与建议。

首先,我们需要了解3A 鉴权流程的概述。

3A 鉴权,即Authentication(认证)、Authorization(授权)和Auditing(审计)的简称,是一种确保用户、设备与应用在网络环境中安全访问的机制。

通过这一流程,可以有效降低安全风险,保护用户隐私。

接下来,我们将详细解读3A 鉴权流程的各个环节。

首先是用户认证,这是鉴权流程的第一道关卡。

在这一环节中,用户需要输入用户名和密码进行验证。

为了提高安全性,很多系统还采用了二次验证,如短信验证码、动态令牌等。

在用户认证通过后,系统将进行设备认证。

设备认证主要包括设备信息收集和设备安全性评估两个方面。

设备信息收集主要包括设备型号、操作系统版本等,以便对设备进行安全性评估。

这一环节可以有效防止设备安全风险,如恶意软件、漏洞等。

最后是应用认证。

在这一环节中,系统会根据用户的角色和权限,对应用进行授权。

同时,系统还会对应用的安全性进行评估,防止恶意应用对用户和设备造成威胁。

3A 鉴权流程具有显著的优势,如提高安全性、保护用户隐私等。

然而,它也存在一些不足之处。

例如,过多的鉴权环节可能会影响用户体验,降低用户满意度。

此外,随着新技术和新应用的不断涌现,3A 鉴权流程也面临着系统复杂性增加的挑战。

AAA文档

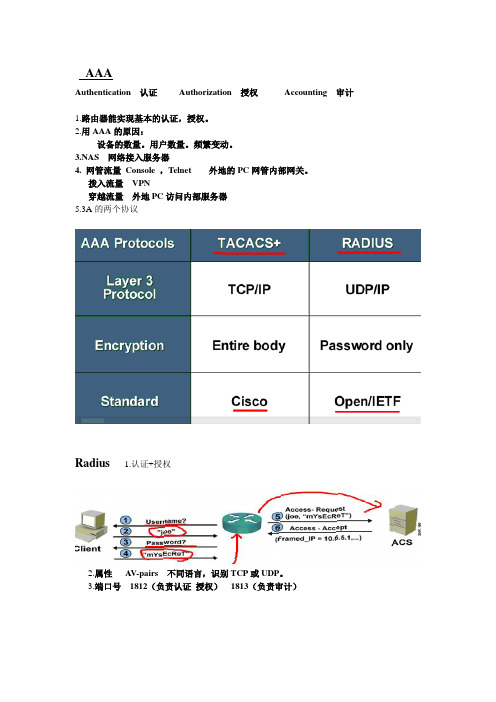

Authentication 认证Authorization 授权Accounting 审计1.路由器能实现基本的认证,授权。

2.用AAA的原因:设备的数量。

用户数量。

频繁变动。

3.NAS 网络接入服务器4. 网管流量Console ,T elnet 外地的PC网管内部网关。

拨入流量VPN穿越流量外地PC访问内部服务器5.3A的两个协议Radius 1.认证+授权2.属性A V-pairs 不同语言,识别TCP或UDP。

3.端口号1812(负责认证授权)1813(负责审计)1.TCP 49 工作方式3个Session X———49认证Y———49授权Z———49审计认证基本配置PC----------R1.基本配置:①在R上开启telnet,设置全局密码②aaa new-model③aaa Authorization login NAME + 参数None (相当于no login)调用vty下login Authorization NAMELineLocal使用本地路由器上的用户名密码Local-case大小写Enable 登陆的密码用本地的Enable④Aaa Authentication login NAME group tacacs+⑤Tacacs-server host AAAIP key CISCO⑥测试路由器与3A 的连通。

R# Test aaa group tacacs+ CISCO CISCO new-code Authentication1.Login认证2.Enable 认证aaa authen enable default group tacacs+授权基本配置1.级别授权R(config)# aaa Authorization exec(级别授权)default group tacacs+ None 不用授权Local 用本地的R(config)#username CISCO tacacs+3A上的配置:USER Setup ==shell(exec)===privilege2.命令授权R(config)#aaa Authoriza commands 15 default group tacacs+级别0 1 2-14 15(可以使用1级的命令)3A上Tacacs+ seting下Permit。

aaa认证交互流程

aaa认证交互流程AAA认证是指认证、授权和会计(Authentication, Authorization, and Accounting),是一种网络安全认证机制。

其交互流程通常包括以下几个步骤:1. 认证(Authentication),用户向网络设备发起认证请求,通常是通过用户名和密码的方式。

网络设备收到认证请求后,将请求转发给认证服务器进行验证。

2. 认证服务器验证(Authentication Server Verification),认证服务器收到认证请求后,会验证用户提供的凭据,比如用户名和密码是否匹配。

如果匹配成功,认证服务器将向网络设备发送认证成功的消息。

3. 授权(Authorization),在认证成功的基础上,网络设备会向授权服务器发送请求,请求对用户进行授权。

授权服务器会根据用户的身份和权限,决定用户是否有权访问特定的资源或服务,并将授权结果返回给网络设备。

4. 访问控制(Access Control),网络设备根据授权服务器返回的授权信息,决定是否允许用户访问特定的资源或服务。

如果授权成功,用户将被允许访问相应的资源或服务。

5. 会计(Accounting),在用户访问网络资源或服务时,网络设备会记录相关的会计信息,比如用户的访问时间、访问的资源等。

这些信息可以用于后续的审计和计费。

总的来说,AAA认证交互流程是一个用户向网络设备发起认证请求,网络设备将认证请求转发给认证服务器进行验证,验证成功后,网络设备向授权服务器发送请求进行授权,授权成功后,用户被允许访问相应的资源或服务,并记录相应的会计信息。

这个流程保障了网络安全和资源的合理分配和管理。

AAA安全认证

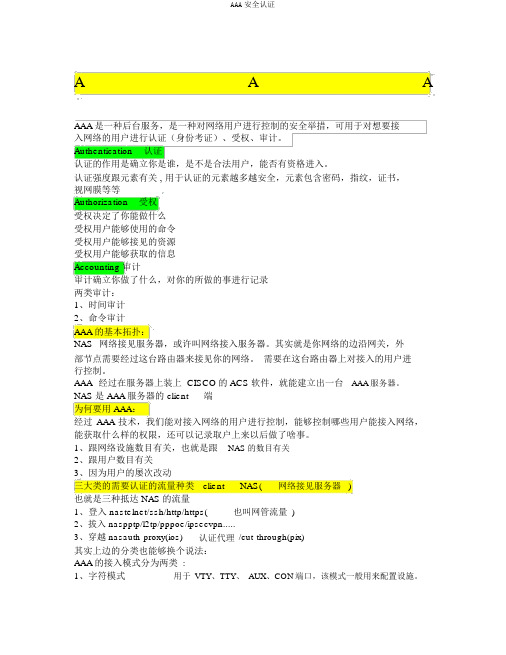

A A AAAA是一种后台服务,是一种对网络用户进行控制的安全举措,可用于对想要接入网络的用户进行认证(身份考证)、受权、审计。

Authentication认证认证的作用是确立你是谁,是不是合法用户,能否有资格进入。

认证强度跟元素有关 , 用于认证的元素越多越安全,元素包含密码,指纹,证书,视网膜等等Authorization受权受权决定了你能做什么受权用户能够使用的命令受权用户能够接见的资源受权用户能够获取的信息Accounting 审计审计确立你做了什么,对你的所做的事进行记录两类审计:1、时间审计2、命令审计AAA的基本拓扑:NAS--网络接见服务器,或许叫网络接入服务器。

其实就是你网络的边沿网关,外部节点需要经过这台路由器来接见你的网络。

需要在这台路由器上对接入的用户进行控制。

AAA--经过在服务器上装上 CISCO的ACS软件,就能建立出一台AAA服务器。

NAS是 AAA服务器的 client端为何要用 AAA:经过AAA技术,我们能对接入网络的用户进行控制,能够控制哪些用户能接入网络,能获取什么样的权限,还可以记录取户上来以后做了啥事。

1、跟网络设施数目有关,也就是跟NAS的数目有关2、跟用户数目有关3、因为用户的屡次改动三大类的需要认证的流量种类client-----NAS(网络接见服务器)也就是三种抵达 NAS的流量1、登入 nastelnet/ssh/http/https(也叫网管流量)2、拔入 naspptp/l2tp/pppoe/ipsecvpn.....3、穿越 nasauth-proxy(ios)认证代理/cut-through(pix)其实上边的分类也能够换个说法:AAA的接入模式分为两类 :1、字符模式 ---------用于VTY、TTY、AUX、CON端口,该模式一般用来配置设施。

2、包模式 --------用于串行端口或其余远程接口,以及拨号接口。

该模式用于用户与网络内不同设施的通讯。

AAA(认证、授权和记账)简介

AAA (认证、授权和记账)简介AAA服务器AAA是验证、授权和记账(Authentication、Authorization、Accounting )三个英文单词的简称。

其主要目的是管理哪些用户可以访问网络服务器,具有访问权的用户可以得到哪些服务,如何对正在使用网络资源的用户进行记账。

具体为:1、验证(Authentication):验证用户是否可以获得访问权限;2、授权(Authorization):授权用户可以使用哪些服务;3、记账(Accounting):记录用户使用网络资源的情况。

目前RADIUS (Remote Authentication Dial In User Service )协议是唯一的AAA 标准,在IETF 的RFC 2865和2866中定义的。

RADIUS是基于UDP的一种客户机/服务器协议。

RADIUS客户机是网络访问服务器,它通常是一个路由器、交换机或无线访问点。

RADIUS服务器通常是在UNIX或Windows 2000服务器上运行的一个监护程序。

RADIUS 协议的认证端口是1812 ,计费端口是1813。

RADIUS协议的主要特点概括的来说,RADIUS的主要特点如下:1、客户/服务模式(Client/Server)RADIUS是一种C/S结构的协议,它的客户端最初就是网络接入服务器NAS (Network Access Server),现在运行在任何硬件上的RADIUS客户端软件都可以成为RADIUS的客户端。

客户端的任务是把用户信息(用户名,口令等)传递给指定的RADIUS服务器,并负责执行返回的响应。

RADIUS服务器负责接收用户的连接请求,对用户身份进行认证,并为客户端返回所有为用户提供服务所必须的配置信息。

一个RADIUS服务器可以为其他的RADIUS Server或其他种类认证服务器担当代理。

2、网络安全客户端和RADIUS服务器之间的交互经过了共享保密字的认证。

AAA协议介绍

AAA协议介绍协议名称:AAA协议介绍一、背景介绍AAA协议(Authentication, Authorization, and Accounting,认证、授权和计费)是一种网络安全协议,用于验证用户身份、授权用户访问资源,并记录用户的网络活动以进行计费。

该协议被广泛应用于网络服务提供商、企业网络和无线网络等领域,以确保网络的安全性和可管理性。

二、协议目的AAA协议的主要目的是通过认证、授权和计费的机制,确保网络资源的安全性和合理使用。

具体目标包括:1. 提供有效的用户身份验证机制,防止未经授权的用户访问网络资源;2. 实现灵活的用户授权机制,根据用户的身份和权限,控制其对资源的访问权限;3. 记录用户的网络活动,包括登录、登出、访问资源等,以便进行计费和审计;4. 支持多种认证方式,如用户名密码、数字证书、双因素认证等,以满足不同场景下的安全需求;5. 提供可扩展性和互操作性,以适应不同厂商和网络设备的需求。

三、协议内容AAA协议包括三个核心组件:认证、授权和计费。

1. 认证(Authentication)认证是验证用户身份的过程,确保用户是合法的网络用户。

常见的认证方式包括:- 用户名和密码:用户通过输入正确的用户名和密码进行认证;- 数字证书:用户使用数字证书进行身份验证;- 双因素认证:用户需要提供两种或多种认证因素,如密码和指纹、密码和短信验证码等。

2. 授权(Authorization)授权是根据用户的身份和权限,控制其对资源的访问权限。

授权过程包括以下步骤:- 用户身份识别:根据认证结果确定用户的身份;- 用户权限确认:根据用户的身份和配置的权限策略,确认用户可以访问的资源;- 授权策略应用:将授权策略应用到用户的会话中,限制用户对资源的访问权限。

3. 计费(Accounting)计费是记录用户的网络活动,以便进行计费和审计。

计费内容包括:- 登录和登出时间:记录用户的登录和登出时间,用于计算在线时长;- 访问资源:记录用户访问的资源和访问时间,用于计算资源使用情况;- 流量统计:记录用户的上行和下行流量,用于计算网络使用情况;- 事件日志:记录用户的操作事件,如修改配置、访问失败等,用于审计和故障排查。

【网络安全与防护】-实训指导6.5AAA实现认证、授权与审计配置与实现

国家高等职业教育网络技术专业教学资源库计算机网络安全技术与实施课程资源子库实训指导6.5AAA实现认证、授权与审计配置与实现实训指导6.5一、实训题目:AAA实现认证、授权与审计配置与实现。

二、实训目的:1. 掌握AAA认证技术的工作原理;2. 能够基于PT配置AAA技术任务;三、实训要求:1. 掌握思科AAA技术,在PT中实现AAA的方法;2. 理解AAA技术的实施流程。

四、实训网络场景或网络拓扑结构:网络拓扑结构图如下:网络结构图如下:五、实训步骤:本任务将基于新的PT图去完成任务,所有设备的网络连通性已经配置完成。

本任务是配置路由器的AAA功能,远程访问用户的认证、授权与审计。

任务中将分别采用AAA本地认证与AAA外部服务器认证的方式加以实现。

具体配置要求参见配置目标及步骤。

地址规划:任务目标:◆在R1上配置一个本地用户,用于对通过CON和VTY登入的认证,采用本地AAA数据库加以认证;◆在PC-A和R1的CON上检查本地AAA认证;◆配置一个基于服务器的AAA认证,采用TACACS+认证协议;◆在PC-B上检查基于服务器的AAA认证◆配置一个基于服务器的AAA认证,采用RADIUS认证协议;◆在PC-C上检查基于服务器的AAA认证配置要求说明:网络拓扑中的路由器有R1, R2和R3,当前配置的所有安全策略都是采用密码方式。

本任务是要配置和测试本地AAA和基于服务器的AAA解决方案。

(1)需要创建一个本地用户帐号,并且要在R1上配置本地的AAA,对CON和VTY的登入行为进行认证。

用户名: Admin1密码为:admin1pa55(2)在R2上配置基于TACACS+外部服务器的AAA,TACACS+服务器已经进行了预配置如下:AAA客户名:R2AAA客户名通过TACACS+连接AAA服务器的密码为:tacacspa55远程用户名为:Admin2远程用户对应的密码为:admin2pa55(3)在R3上配置基于RADIUS外部服务器的AAA,RADIUS服务器已经进行了预配置如下:AAA客户名:R3AAA客户名通过TACACS+连接AAA服务器的密码为:radiuspa55远程用户名为:Admin3远程用户对应的密码为:admin3pa55所有中由器都配置了特权密码为:ciscoenpa55;启用了RIPV2动态中由协议,CON和VTY登入已经进行了初步的配置。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

AAA 服务器的认证,授权,计费 认证:

在 aaa 服务器上设置用户名密码是:aaa key 是 12345678 保证全网互通 开始进行 aaa 的配置: 一, 在路由器上开启 aaa,aaa new-model 二, 做线下保护:aaa authentication login cisco none Line con 0 //所谓线下保护指的是防止在服务器失效时,在插入 concle 线时不用认 证 Login authentication cisco 三, 制定 aaa 服务器 Tacacs-server host ip key 密钥 四, 测试 aaa 服务器是否成功 Test aaa group tacacs+ 服务器上的用户名和密码 new-code 五, 策略 Aaa authentication login aaa 方式 在实行策略时:有五种验证方式: Aaa authentication login aaa nable 特权密码验证 Aaa authentication login aaa ine vty 线路密码验证 Aaa authentication login aaa ocal 远程本地用户名密码验证 Aaa authentication login aaa roup tacacs+ tacacs 服务器用户名密码验证 Aaa authentication login aaa efault 只需服务器密码 授权: 所谓授权:在允许客户远程登录进来的后可以做的操作叫做授权. 授权有两种方式 :一种是基于 Shell 的一种是基于命令的 基于 Shell 的授权:当键入用户所在级别时的命令库中的命令时,允许实用命令,而命令需 要通过 aaa 验证.

Aaa authenticationexec 名字 group tacacs+ //调用 aaa 服务 Line vty 0 8 Authorization exec 名字 (前提是在 aaa 服务器中设置用户的级别,本例中我设置为 5 使用 Shell 验证) 在 R3 中 telnet R1 时,只可使用设置的级别的命令数据库中的命令,如:本例中我们只能 使用 5 级命令数据库中的命令,把命令从一个级别送到另一个命令用户级别的命令. Privilege exec level 5 configure terminal //把 configure terminal 送到 5 级命令库中 Privilege configure level 5 interface //把命令 interface 送入到 config 中 Privilege interface level 5 ip address Privilege interface level 5 no shutdown Privilege configure all leave 5 router //允许 router 下的所有命令 基于命令的授权: aaa authorization command 5 名字 group tacacs //命令授权到级别 5 的 命令库中 Line vty 0 8 Authorization command 5 名字 //在 vty 线路中应用授权 Aaa authorization config-commannd //需要每一条命令都需要在 aaa 中授权

审

计

:

Aaa 审计: Pca 访问 R1httpserver 时要经过 aaa 服务器 首先:开启 aaa 其次:做线下认证 R2(config)#aaa authentication login default group tacacs+ Aaa authorization auth-proxy default group tacacs+ //将 R2 设置为授权认证代理 在 R2 上配置源兴趣流 Access-list 1 deny any Ip http server

Ip http access-class 1 Ip auth-proxy name aaa http Int s0/0 Ip auth-proxy authentocation aaa 基于时间的审计: Aaa accounting exec sheji1 start-stop group tacacs Line vty 0 4 Accounting exec shenji1 应用到 vty 线路 基于命令的审计: Aaa accounting commands 5 shenji2 start-stop group tacacs+ Line vty 0 4 Accounting commmands shenji12 应用到 vty 线路 Chaikeran 2010-7-18

。